Amazon SageMaker HyperPod on suunniteltu nopeuttamaan perusmallin (FM) harjoittelua poistamalla erottumattomat raskasnostot, jotka liittyvät suuren harjoituslaskentaklusterin hallintaan ja optimointiin. SageMaker HyperPodilla voit harjoitella FM-ääniä viikkoja ja kuukausia keskeytyksettä.

Tyypillisesti HyperPod-klustereita käyttävät useat käyttäjät: koneoppimisen (ML) tutkijat, ohjelmistosuunnittelijat, datatutkijat ja klusterin ylläpitäjät. He muokkaavat omia tiedostojaan, suorittavat omia töitään ja haluavat välttää vaikuttamasta toistensa työhön. Tämän monen käyttäjän ympäristön saavuttamiseksi voit hyödyntää Linuxin käyttäjä- ja ryhmämekanismia ja luoda staattisesti useita käyttäjiä jokaiseen esiintymään elinkaarikomentosarjojen avulla. Tämän lähestymistavan haittapuolena on kuitenkin se, että käyttäjä- ja ryhmäasetukset ovat päällekkäisiä useissa klusterin esiintymissä, mikä vaikeuttaa niiden määrittämistä johdonmukaisesti kaikissa tapauksissa, esimerkiksi kun uusi tiimin jäsen liittyy.

Tämän kipupisteen ratkaisemiseksi voimme käyttää Kevyt Directory Access Protocol (LDAP) ja LDAP yli TLS/SSL (LDAPS) integroidaksesi hakemistopalveluun, kuten AWS-hakemistopalvelu Microsoft Active Directorylle. Hakemistopalvelun avulla voit ylläpitää keskitetysti käyttäjiä ja ryhmiä sekä heidän käyttöoikeuksiaan.

Tässä viestissä esittelemme ratkaisun HyperPod-klusterien integroimiseen AWS Managed Microsoft AD:n kanssa ja selitämme, kuinka luodaan saumaton usean käyttäjän kirjautumisympäristö keskitetysti ylläpidetyllä hakemistolla.

Ratkaisun yleiskatsaus

Ratkaisu käyttää seuraavia AWS-palveluita ja resursseja:

Käytämme myös AWS-pilven muodostuminen ottaa käyttöön pinon HyperPod-klusterin edellytysten luomiseksi: VPC, aliverkot, suojausryhmä ja Amazon FSx Lusterille tilavuus.

Seuraava kaavio havainnollistaa korkean tason ratkaisuarkkitehtuuria.

Tässä ratkaisussa HyperPod-klusteriesiintymät käyttävät LDAPS-protokollaa muodostaakseen yhteyden AWS:n hallinnoimaan Microsoft AD:hen NLB:n kautta. Käytämme TLS irtisanominen asentamalla varmenteen NLB:lle. LDAPS:n määrittämiseksi HyperPod-klusteriinstanssissa elinkaarikomentosarja asentaa ja määrittää System Security Services Daemon (SSSD)—avoimen lähdekoodin asiakasohjelmisto LDAP/LDAPS:lle.

Edellytykset

Tämä viesti olettaa, että tiedät jo kuinka luoda perushyperPod-klusteri ilman SSSD:tä. Lisätietoja HyperPod-klustereiden luomisesta on kohdassa SageMaker HyperPodin käytön aloittaminen ja HyperPod työpaja.

Lisäksi käytät asennusvaiheissa Linux-konetta itseallekirjoitetun varmenteen luomiseen ja hämärän salasanan hankkimiseen AD-lukijan käyttäjälle. Jos sinulla ei ole Linux-konetta, voit luoda EC2 Linuxin esiintymän tai käytön AWS CloudShell.

Luo VPC, aliverkot ja suojausryhmä

Seuraa ohjeita Oma tili HyperPod-työpajan osa. Otat käyttöön CloudFormation-pinon ja luot tarvittavat resurssit, kuten VPC, aliverkot, suojausryhmän ja FSx for Luster-volyymin. Sinun on luotava sekä ensisijainen aliverkko että varaaliverkko, kun otat CloudFormation-pinon käyttöön, koska AWS Managed Microsoft AD vaatii vähintään kaksi aliverkkoa eri saatavuusvyöhykkeillä.

Tässä viestissä käytämme yksinkertaisuuden vuoksi samaa VPC:tä, aliverkkoja ja suojausryhmää sekä HyperPod-klusterille että hakemistopalvelulle. Jos sinun on käytettävä eri verkkoja klusterin ja hakemistopalvelun välillä, varmista, että suojausryhmät ja reittitaulukot on määritetty niin, että ne voivat viestiä keskenään.

Luo AWS-hallittu Microsoft AD hakemistopalveluun

Suorita seuraavat vaiheet määrittääksesi hakemistosi:

- On Hakemistopalvelukonsoli, valitse Hakemistot navigointipaneelissa.

- Valita Määritä hakemisto.

- varten Hakemistotyyppivalitse AWS:n hallinnoima Microsoft AD.

- Valita seuraava.

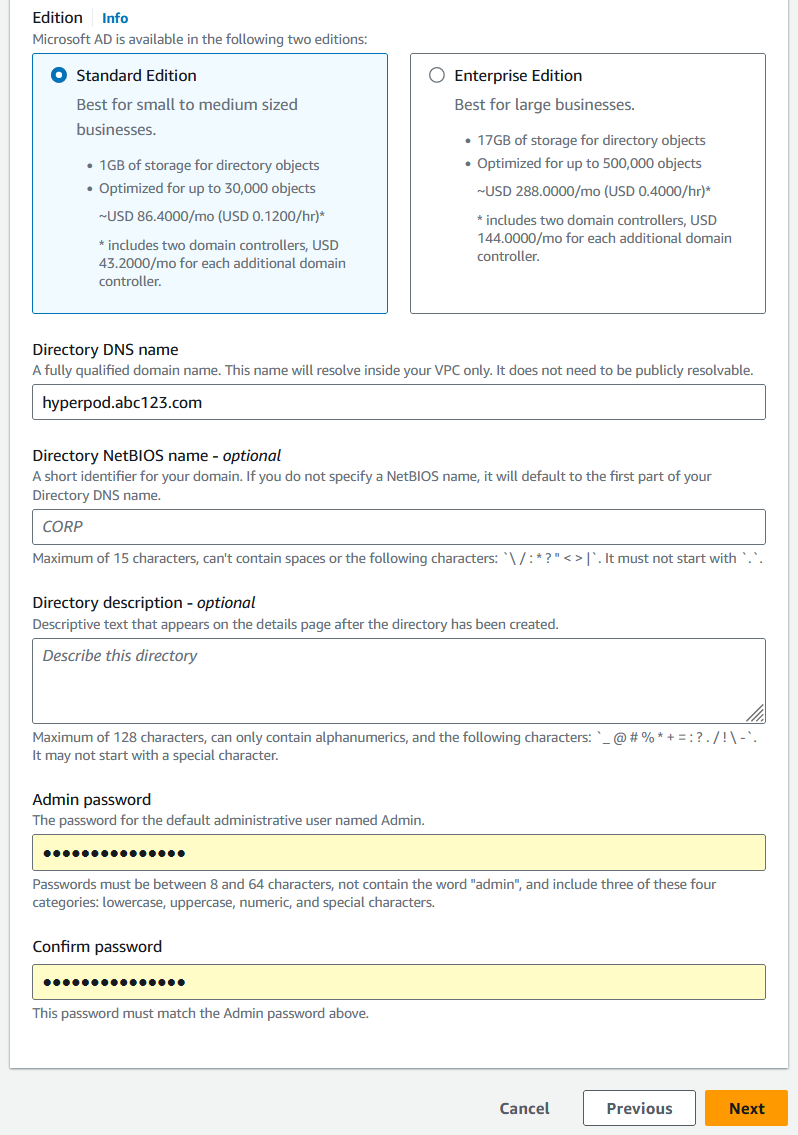

- varten Painosvalitse Standard Edition.

- varten Hakemiston DNS-nimi, anna haluamasi hakemiston DNS-nimi (esim.

hyperpod.abc123.com). - varten Admin-salasana¸ aseta salasana ja tallenna se myöhempää käyttöä varten.

- Valita seuraava.

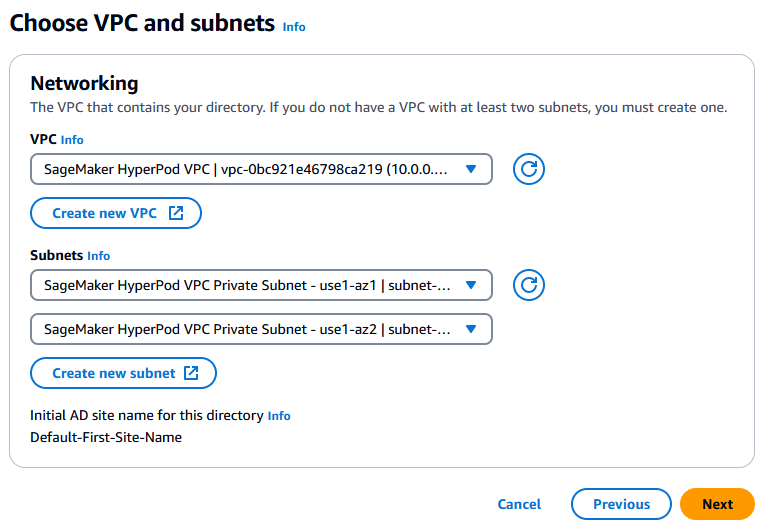

- In Networking -osiossa määritä VPC ja kaksi luomaasi yksityistä aliverkkoa.

- Valita seuraava.

- Tarkista kokoonpano ja hinnat ja valitse sitten Luo hakemisto.

Hakemiston luominen alkaa. Odota, kunnes tila muuttuu Luominen että Aktiiviset, joka voi kestää 20–30 minuuttia. - Kun tila muuttuu Aktiiviset, avaa hakemiston lisätietosivu ja merkitse DNS-osoitteet muistiin myöhempää käyttöä varten.

Luo NLB hakemistopalvelun eteen

Luo NLB suorittamalla seuraavat vaiheet:

- On Amazon EC2 konsoli, valitse Kohderyhmät navigointipaneelissa.

- Valita Luo kohderyhmiä.

- Luo kohderyhmä seuraavilla parametreilla:

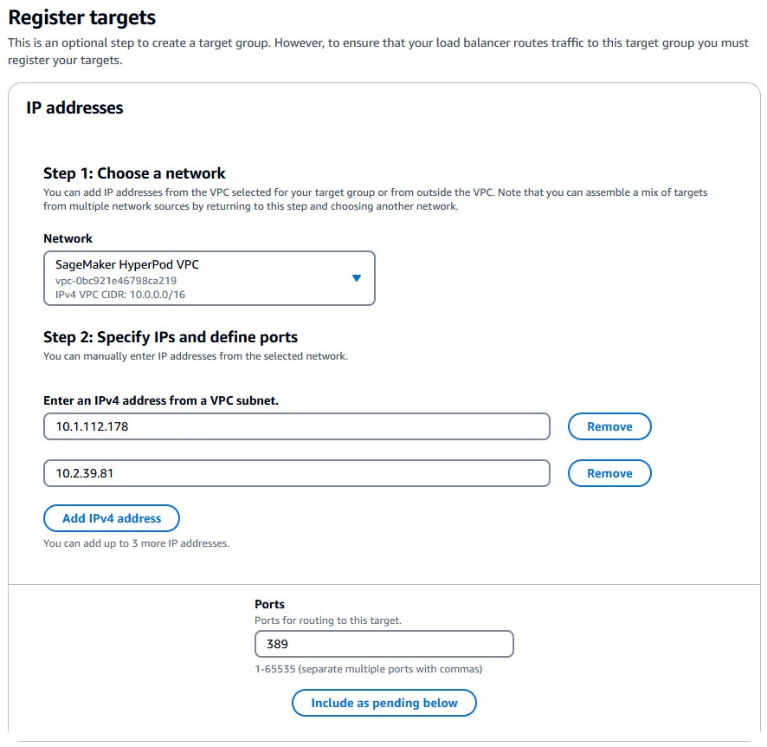

- varten Valitse kohdetyyppivalitse IP-osoitteita.

- varten Kohderyhmän nimi, tulla sisään

LDAP. - varten Protokolla: Portti, valitse TCP ja kirjoita

389. - varten IP-osoitteen tyyppivalitse IPv4.

- varten VPC, valitse SageMaker HyperPod VPC (jonka loit CloudFormation-mallilla).

- varten Terveystarkastusprotokolla, valitse TCP.

- Valita seuraava.

- In Rekisteröi kohteet -osiossa rekisteröi hakemistopalvelun DNS-osoitteet kohteiksi.

- varten Portit, valitse Sisällytä odottavana alla.

Osoitteet lisätään kohtaan Tarkista tavoitteet osio kanssa Odotustilassa tila.

Osoitteet lisätään kohtaan Tarkista tavoitteet osio kanssa Odotustilassa tila. - Valita Luo kohderyhmä.

- On Load Balancers -konsoli, valitse Luo kuormituksen tasapainotin.

- Alle Network Load Balancer, valitse luoda.

- Määritä NLB seuraavilla parametreilla:

- varten Kuormantasaajan nimi, kirjoita nimi (esimerkiksi

nlb-ds). - varten ohjelmavalitse Sisäinen.

- varten IP-osoitteen tyyppivalitse IPv4.

- varten VPC, valitse SageMaker HyperPod VPC (jonka loit CloudFormation-mallilla).

- Alle Kartoitukset, valitse kaksi yksityistä aliverkkoa ja niiden CIDR-alueet (jotka loit CloudFormation-mallilla).

- varten Suojausryhmät, valitse

CfStackName-SecurityGroup-XYZXYZ(jonka loit CloudFormation-mallilla).

- varten Kuormantasaajan nimi, kirjoita nimi (esimerkiksi

- In Kuuntelijat ja reititys -osiossa määritä seuraavat parametrit:

- varten Protokolla, valitse TCP.

- varten portti, tulla sisään

389. - varten Oletustoiminto, valitse nimetty kohderyhmä LDAP.

Täällä lisäämme kuuntelijan LDAP:lle. Lisäämme LDAPSin myöhemmin.

- Valita Luo kuormituksen tasapainotin.

Odota, kunnes tila muuttuu provisioinnin aktiiviseen, mikä voi kestää 3–5 minuuttia.

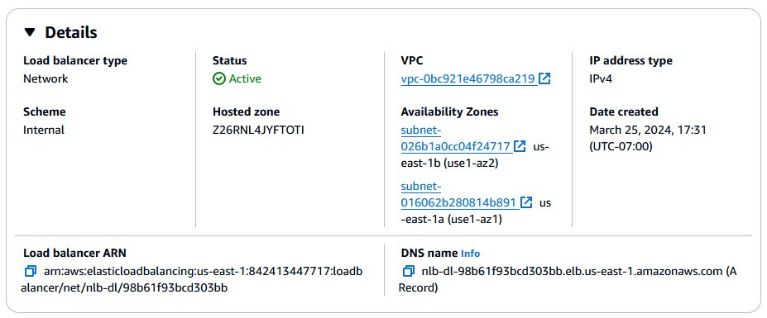

Odota, kunnes tila muuttuu provisioinnin aktiiviseen, mikä voi kestää 3–5 minuuttia. - Kun tila muuttuu Aktiiviset, avaa varustetun NLB:n tietosivu ja pane muistiin DNS-nimi (

xyzxyz.elb.region-name.amazonaws.com) myöhempää käyttöä varten.

Luo itseallekirjoitettu varmenne ja tuo se Certificate Manageriin

Voit luoda itse allekirjoitetun varmenteen suorittamalla seuraavat vaiheet:

- Suorita Linux-pohjaisessa ympäristössäsi (paikallinen kannettava tietokone, EC2 Linux-instanssi tai CloudShell) seuraava OpenSSL komennot itseallekirjoitetun varmenteen ja yksityisen avaimen luomiseksi:

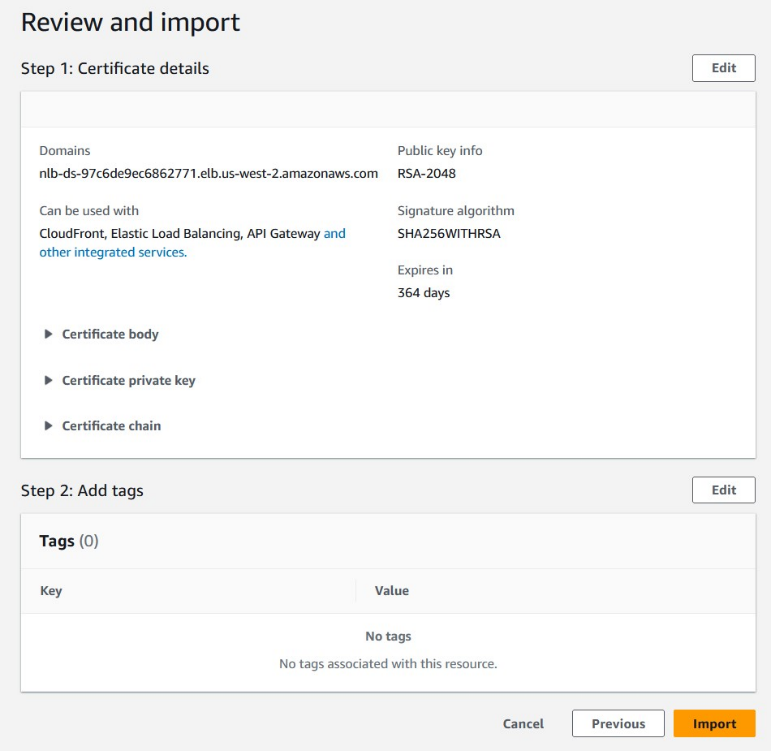

- On Certificate Manager -konsoli, valitse Tuo.

- Anna varmenteen runko ja yksityinen avain sisällöstä

ldaps.crtjaldaps.keyvastaavasti. - Valita seuraava.

- Lisää valinnaiset tunnisteet ja valitse sitten seuraava.

- Tarkista kokoonpano ja valitse Tuo.

Lisää LDAPS-kuuntelija

Lisäsimme LDAP-kuuntelijan jo NLB:ssä. Nyt lisäämme LDAPS-kuuntelijan tuodulla varmenteella. Suorita seuraavat vaiheet:

- On Load Balancers -konsoli, siirry NLB:n tietosivulle.

- On kuuntelijoita välilehti, valitse Lisää kuuntelija.

- Määritä kuuntelija seuraavilla parametreilla:

- varten Protokolla, valitse TLS.

- varten portti, tulla sisään

636. - varten Oletustoiminto, valitse LDAP.

- varten Varmenteen lähdevalitse ACM:ltä.

- varten Todistus, kirjoita tuomasi ACM:ään.

- Valita Lisää.

Nyt NLB kuuntelee sekä LDAP:ta että LDAPS:ia. On suositeltavaa poistaa LDAP-kuuntelija, koska se lähettää tietoja ilman salausta, toisin kuin LDAPS.

Nyt NLB kuuntelee sekä LDAP:ta että LDAPS:ia. On suositeltavaa poistaa LDAP-kuuntelija, koska se lähettää tietoja ilman salausta, toisin kuin LDAPS.

Luo EC2 Windows -esiintymä käyttäjien ja ryhmien hallintaa varten AD:ssa

Voit luoda ja ylläpitää käyttäjiä ja ryhmiä AD:ssa suorittamalla seuraavat vaiheet:

- Valitse Amazon EC2 -konsolissa instansseja navigointipaneelissa.

- Valita Käynnistä instanssit.

- varten Nimi, anna esiintymällesi nimi.

- varten Amazonin konekuva, valitse Microsoft Windows Server 2022 Base.

- varten Ilmentymän tyyppi, valitse t2.micro.

- In Verkkoasetukset osiossa, anna seuraavat parametrit:

- varten VPC, valitse SageMaker HyperPod VPC (jonka loit CloudFormation-mallilla).

- varten aliverkon, valitse jompikumpi kahdesta CloudFormation-mallilla luomastasi aliverkosta.

- varten Yleiset turvaryhmät, valitse

CfStackName-SecurityGroup-XYZXYZ(jonka loit CloudFormation-mallilla).

- varten Määritä tallennustila, aseta tallennustilaksi 30 Gt gp2.

- In Lisätiedot osa, varten Verkkotunnuksen liittymishakemisto¸ valitse luomasi mainos.

- varten IAM-instanssiprofiili, valitse AWS-henkilöllisyyden ja käyttöoikeuksien hallinta (IAM) rooli vähintään

AmazonSSMManagedEC2InstanceDefaultPolicypolitiikkaa. - Tarkista yhteenveto ja valitse Käynnistä ilmentymä.

Luo käyttäjiä ja ryhmiä AD:ssa käyttämällä EC2 Windows -esiintymää

Kanssa Remote Desktop, muodosta yhteys edellisessä vaiheessa luomaasi EC2 Windows -esiintymään. RDP-asiakkaan käyttöä suositellaan selainpohjaisen etätyöpöydän sijaan, jotta voit vaihtaa leikepöydän sisällön paikallisen koneen kanssa käyttämällä kopioi-liitä-toimintoja. Lisätietoja yhteyden muodostamisesta EC2 Windows -esiintymiin on kohdassa Yhdistä Windows-esiintymääsi.

Jos sinua pyydetään antamaan kirjautumistiedot, käytä hyperpodAdmin (missä hyperpod on hakemistosi DNS-nimen ensimmäinen osa) käyttäjänimenä ja käytä hakemistopalvelulle määrittämääsi järjestelmänvalvojan salasanaa.

- Kun Windowsin työpöytänäyttö avautuu, valitse Server Manager mistä Aloita valikosta.

- Valita Paikallinen palvelin siirtymisruudussa ja varmista, että toimialue on se, jonka määritit hakemistopalvelulle.

- On hoitaa valikosta, valitse Lisää rooleja ja ominaisuuksia.

- Valita seuraava kunnes olet osoitteessa Ominaisuudet sivu.

- Laajenna ominaisuutta Etäpalvelimen hallintatyökalut, laajenna Roolin hallintatyökalut, ja valitse AD DS ja AD LDS -työkalut ja Active Directory -oikeuksien hallintapalvelu.

- Valita seuraava ja install.

Ominaisuuden asennus alkaa.

Ominaisuuden asennus alkaa. - Kun asennus on valmis, valitse lähellä.

- avoin Active Directory-käyttäjät ja tietokoneet mistä Aloita valikosta.

- Alle

hyperpod.abc123.com, laajennahyperpod. - Valitse (napsauta hiiren oikeaa painiketta)

hyperpod, valitse Uusi, ja valitse Organisaation yksikkö.

- Luo organisaatioyksikkö nimeltä

Groups.

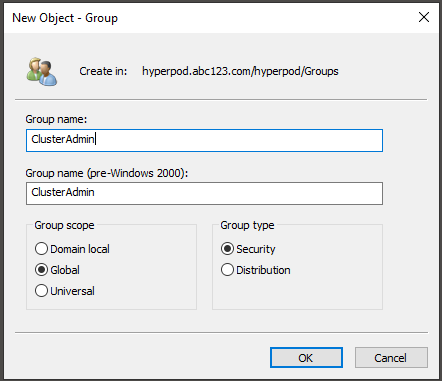

- Valitse (napsauta hiiren oikeaa painiketta) Ryhmät, valitse Uusi, ja valitse Ryhmä.

- Luo ryhmä nimeltä

ClusterAdmin.

- Luo toinen ryhmä nimeltä

ClusterDev.

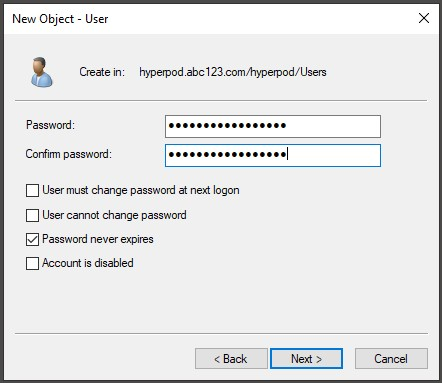

- Valitse (napsauta hiiren oikeaa painiketta) käyttäjät, valitse Uusi, ja valitse käyttäjä.

- Luo uusi käyttäjä.

- Valitse (klikkaa hiiren oikealla painikkeella) käyttäjä ja valitse Lisää ryhmään.

- Lisää käyttäjäsi ryhmiin

ClusterAdminorClusterDev. Käyttäjät lisätty

Käyttäjät lisätty ClusterAdminryhmällä tulee olemaansudoklusterin etuoikeus.

Luo vain luku -käyttäjä AD:ssa

Luo käyttäjä nimeltä ReadOnly varten Users. ReadOnly klusteri käyttää käyttäjää päästäkseen ohjelmallisesti käyttäjiin ja ryhmiin AD:ssa.

Ota salasana muistiin myöhempää käyttöä varten.

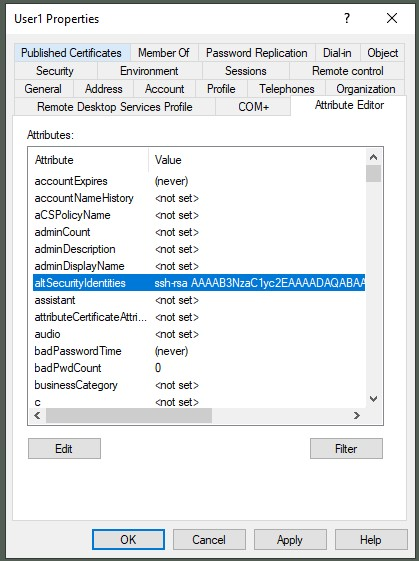

(Julkisen SSH-avaimen todennus) Lisää käyttäjille julkiset SSH-avaimet

Tallentamalla julkisen SSH-avaimen käyttäjälle AD:ssa voit kirjautua sisään ilman salasanaa. Voit käyttää olemassa olevaa avainparia tai luoda uuden avainparin OpenSSH:n avulla ssh-keygen komento. Lisätietoja avainparin luomisesta on kohdassa Luo avainpari Amazon EC2 -esiintymällesi.

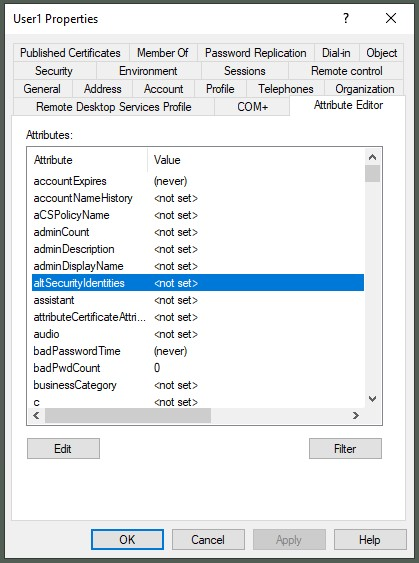

- In Active Directory-käyttäjät ja tietokoneetPuolesta Näytä valikko, ota käyttöön Lisäominaisuudet.

- Avaa Kiinteistöt käyttäjän valintaikkuna.

- On Ominaisuuseditori välilehti, valitse

altSecurityIdentitiesvalita muokata.

- varten Lisäarvoa, valitse Lisää.

- varten arvot, lisää julkinen SSH-avain.

- Valita OK.

Varmista, että julkinen SSH-avain näkyy attribuuttina.

Varmista, että julkinen SSH-avain näkyy attribuuttina.

Hanki hämärä salasana Vain luku -käyttäjälle

Voit välttää pelkän tekstisalasanan sisällyttämisen SSSD-määritystiedostoon hämärtämällä salasanan. Tätä vaihetta varten tarvitset Linux-ympäristön (paikallinen kannettava tietokone, EC2 Linux-instanssi tai CloudShell).

Asenna sssd-tools paketti Linux-koneeseen Python-moduulin asentamiseksi pysss hämärtymistä varten:

Suorita seuraava yksirivinen Python-skripti. Syötä käyttäjän salasana ReadOnly käyttäjä. Saat hämärän salasanan.

Luo HyperPod-klusteri SSSD-yhteensopivalla elinkaariskriptillä

Seuraavaksi luot HyperPod-klusterin, jossa on LDAPS/Active Directory -integraatio.

- Etsi määritystiedosto

config.pyelinkaariskriptihakemistossasi, avaa se tekstieditorillasi ja muokkaa sen ominaisuuksiaConfigluokka jaSssdConfigluokka:- Asettaa

Truevartenenable_sssdottaaksesi käyttöön SSSD:n asettamisen. - -

SssdConfigluokka sisältää konfigurointiparametrit SSSD:lle. - Varmista, että käytät salattua salasanaa

ldap_default_authtokominaisuus, ei pelkkä tekstisalasana.

- Asettaa

- Kopioi varmennetiedosto

ldaps.crtsamaan hakemistoon (missäconfig.pyolemassa). - Lataa muokatut elinkaaren komentosarjatiedostot omaan Amazonin yksinkertainen tallennuspalvelu (Amazon S3) ämpäri ja luo sen avulla HyperPod-klusteri.

- Odota, kunnes tila muuttuu muotoon Palveluksessa.

Vahvistus

Varmistetaan ratkaisu kirjautumalla klusteriin SSH:lla. Koska klusteri luotiin yksityisessä aliverkossa, et voi suoraan SSH:ta klusteriin paikallisesta ympäristöstäsi. Voit valita kahdesta vaihtoehdosta muodostaaksesi yhteyden klusteriin.

Vaihtoehto 1: SSH-kirjautuminen AWS Systems Managerin kautta

Voit käyttää AWS-järjestelmien päällikkö välityspalvelimena SSH-yhteydelle. Lisää isäntämerkintä SSH-määritystiedostoon ~/.ssh/config käyttämällä seuraavaa esimerkkiä. Varten HostName -kenttään määritä Systems Manger -kohteen nimi muodossa sagemaker-cluster:[cluster-id]_[instance-group-name]-[instance-id]. Varten IdentityFile -kentässä määritä tiedostopolku käyttäjän yksityiseen SSH-avaimeen. Tämä kenttä ei ole pakollinen, jos valitsit salasanatodennuksen.

Suorita ssh komento käyttämällä määrittämääsi isäntänimeä. Vahvista, että voit kirjautua sisään ilmentymään määritetyllä käyttäjällä.

Tässä vaiheessa käyttäjät voivat edelleen käyttää Systems Managerin oletuskuoriistuntoa kirjautuakseen klusteriin nimellä ssm-user järjestelmänvalvojan oikeuksilla. Voit estää Systems Managerin oletuskäyttöliittymän käyttöoikeuden ja pakottaa SSH-käytön määrittämällä IAM-käytäntösi seuraavan esimerkin avulla:

Lisätietoja SSH-käytön pakottamisesta on kohdassa Aloita istunto asiakirjalla määrittämällä istuntoasiakirjat IAM-käytännöissä.

Vaihtoehto 2: SSH-kirjautuminen bastionisännän kautta

Toinen vaihtoehto päästäksesi klusteriin on käyttää a bastionin isäntä välityspalvelimena. Voit käyttää tätä vaihtoehtoa, kun käyttäjällä ei ole oikeutta käyttää Systems Manager -istuntoja tai tehdä vianmääritystä, kun Systems Manager ei toimi.

- Luo linnaketurvaryhmä, joka sallii saapuvan SSH-yhteyden (TCP-portti 22) paikallisesta ympäristöstäsi.

- Päivitä klusterin suojausryhmä salliaksesi saapuvan SSH-käytön bastionin suojausryhmästä.

- Luo EC2 Linux -esiintymä.

- varten Amazonin konekuva, valitse Ubuntu Server 20.04LTS.

- varten Ilmentymän tyyppi, valitse t3.pieni.

- In Verkkoasetukset osiossa, anna seuraavat parametrit:

- varten VPC, valitse SageMaker HyperPod VPC (jonka loit CloudFormation-mallilla).

- varten aliverkon, valitse julkinen aliverkko, jonka loit CloudFormation-mallilla.

- varten Yleiset turvaryhmät, valitse luomasi linnaketurvaryhmä.

- varten Määritä tallennustila, aseta tallennustilaksi 8 Gt.

- Tunnista linnakeisännän julkinen IP-osoite ja kohdeesiintymän yksityinen IP-osoite (esimerkiksi klusterin kirjautumissolmu) ja lisää kaksi isäntätietoa SSH-konfiguraatioon seuraavan esimerkin avulla:

- Suorita

ssh-komento käyttämällä aiemmin määrittämääsi kohdeisäntänimeä ja vahvista, että voit kirjautua sisään ilmentymään määritetyllä käyttäjällä:

Puhdistaa

Puhdista resurssit seuraavassa järjestyksessä:

- Poista HyperPod-klusteri.

- Poista Network Load Balancer.

- Poista kuormituksen tasapainotuksen kohderyhmä.

- Poista Certificate Manageriin tuotu varmenne.

- Poista EC2 Windows -esiintymä.

- Poista EC2 Linux -esiintymä linnakeisännästä.

- Poista AWS:n hallinnoima Microsoft AD.

- Poista VPC:n, aliverkkojen, suojausryhmän ja FSx:n CloudFormation-pino Luster-taltiolle.

Yhteenveto

Tämä viesti sisältää vaiheet Active Directoryyn integroidun HyperPod-klusterin luomiseksi. Tämä ratkaisu poistaa käyttäjien ylläpidon vaivan suurissa klustereissa ja mahdollistaa käyttäjien ja ryhmien hallinnan keskitetysti yhdessä paikassa.

Lisätietoja HyperPodista on osoitteessa HyperPod työpaja ja SageMaker HyperPod -kehittäjäopas. Jätä palautetta tästä ratkaisusta kommenttiosiossa.

Tietoja Tekijät

Tomonori Shimomura on vanhempi ratkaisuarkkitehti Amazon SageMaker -tiimissä, jossa hän tarjoaa perusteellista teknistä konsultointia SageMaker-asiakkaille ja ehdottaa tuoteparannuksia tuotetiimille. Ennen Amazonille tuloaan hän työskenteli videopelikonsoleiden sulautettujen ohjelmistojen suunnittelussa ja kehittämisessä, ja nyt hän hyödyntää syvällisiä taitojaan pilvipuolen teknologiassa. Vapaa-ajallaan hän pelaa videopelejä, lukee kirjoja ja kirjoittaa ohjelmistoja.

Tomonori Shimomura on vanhempi ratkaisuarkkitehti Amazon SageMaker -tiimissä, jossa hän tarjoaa perusteellista teknistä konsultointia SageMaker-asiakkaille ja ehdottaa tuoteparannuksia tuotetiimille. Ennen Amazonille tuloaan hän työskenteli videopelikonsoleiden sulautettujen ohjelmistojen suunnittelussa ja kehittämisessä, ja nyt hän hyödyntää syvällisiä taitojaan pilvipuolen teknologiassa. Vapaa-ajallaan hän pelaa videopelejä, lukee kirjoja ja kirjoittaa ohjelmistoja.

Giuseppe Angelo Porcelli on pääasiallinen koneoppimisen asiantuntijaratkaisuarkkitehti Amazon Web Servicesille. Hänellä on useiden vuosien ohjelmistokehitys ja ML-tausta. Hän työskentelee kaikenkokoisten asiakkaiden kanssa ymmärtääkseen heidän liiketoimintaansa ja teknisiä tarpeitaan sekä suunnitellakseen tekoäly- ja ML-ratkaisuja, jotka hyödyntävät AWS-pilviä ja Amazon Machine Learning -pinoa parhaalla mahdollisella tavalla. Hän on työskennellyt projekteissa eri aloilla, mukaan lukien MLOps, tietokonenäkö ja NLP, joihin liittyy laaja valikoima AWS-palveluita. Vapaa-ajallaan Giuseppe pelaa jalkapalloa.

Giuseppe Angelo Porcelli on pääasiallinen koneoppimisen asiantuntijaratkaisuarkkitehti Amazon Web Servicesille. Hänellä on useiden vuosien ohjelmistokehitys ja ML-tausta. Hän työskentelee kaikenkokoisten asiakkaiden kanssa ymmärtääkseen heidän liiketoimintaansa ja teknisiä tarpeitaan sekä suunnitellakseen tekoäly- ja ML-ratkaisuja, jotka hyödyntävät AWS-pilviä ja Amazon Machine Learning -pinoa parhaalla mahdollisella tavalla. Hän on työskennellyt projekteissa eri aloilla, mukaan lukien MLOps, tietokonenäkö ja NLP, joihin liittyy laaja valikoima AWS-palveluita. Vapaa-ajallaan Giuseppe pelaa jalkapalloa.

Monidipa Chakraborty toimii tällä hetkellä vanhempana ohjelmistokehitysinsinöörinä Amazon Web Servicesissä (AWS), erityisesti SageMaker HyperPod -tiimissä. Hän on sitoutunut auttamaan asiakkaita suunnittelemalla ja toteuttamalla kestäviä ja skaalautuvia järjestelmiä, jotka osoittavat toiminnan erinomaisuutta. Monidipa on tuonut mukanaan lähes vuosikymmenen ohjelmistokehityskokemuksen, ja se on osallistunut eri aloilla Amazonissa, mukaan lukien Video, Retail, Amazon Go ja AWS SageMaker.

Monidipa Chakraborty toimii tällä hetkellä vanhempana ohjelmistokehitysinsinöörinä Amazon Web Servicesissä (AWS), erityisesti SageMaker HyperPod -tiimissä. Hän on sitoutunut auttamaan asiakkaita suunnittelemalla ja toteuttamalla kestäviä ja skaalautuvia järjestelmiä, jotka osoittavat toiminnan erinomaisuutta. Monidipa on tuonut mukanaan lähes vuosikymmenen ohjelmistokehityskokemuksen, ja se on osallistunut eri aloilla Amazonissa, mukaan lukien Video, Retail, Amazon Go ja AWS SageMaker.

Satish Pasumarthi on ohjelmistokehittäjä Amazon Web Services -palvelussa. Hänellä on useiden vuosien ohjelmistokehitys ja ML-tausta. Hän rakastaa kuroa umpeen ML:n ja järjestelmien välistä kuilua ja on intohimoinen rakentamaan järjestelmiä, jotka mahdollistavat laajamittaisen mallikoulutuksen. Hän on työskennellyt projekteissa useilla eri aloilla, mukaan lukien koneoppimiskehykset, mallien benchmarking, hyperpodin betaversion rakentaminen, joka sisältää laajan joukon AWS-palveluita. Vapaa-ajallaan Satish nauttii sulkapallon pelaamisesta.

Satish Pasumarthi on ohjelmistokehittäjä Amazon Web Services -palvelussa. Hänellä on useiden vuosien ohjelmistokehitys ja ML-tausta. Hän rakastaa kuroa umpeen ML:n ja järjestelmien välistä kuilua ja on intohimoinen rakentamaan järjestelmiä, jotka mahdollistavat laajamittaisen mallikoulutuksen. Hän on työskennellyt projekteissa useilla eri aloilla, mukaan lukien koneoppimiskehykset, mallien benchmarking, hyperpodin betaversion rakentaminen, joka sisältää laajan joukon AWS-palveluita. Vapaa-ajallaan Satish nauttii sulkapallon pelaamisesta.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://aws.amazon.com/blogs/machine-learning/integrate-hyperpod-clusters-with-active-directory-for-seamless-multi-user-login/