今年早些时候,Mandiant Consulting 的事件响应团队追踪到一个与中国有联系的间谍组织发起的攻击,其根源是其客户网络中的边缘设备受到损害,但由于该设备是一个封闭系统,攻击的受害者必须请求来自网络设备制造商的取证图像。

两个月过去了,客户还在等待。

谷歌云 Mandiant Consulting 首席技术官 Charles Carmakal 表示,检测和调查边缘设备受损的困难凸显了为什么许多民族国家攻击者越来越多地将目标瞄准防火墙、电子邮件网关、VPN 和其他设备。威胁组织不仅逃避检测的时间更长,而且即使防御者听到了攻击的风声,调查事件也变得更加困难。

他说,这是曼迪安特“一直”要面对的一个问题。

“如今,我们为 Windows 计算机提供了更好的遥测技术,这主要是因为 EDR(端点检测和响应)解决方案的成熟,”Carmakal 说。 “边缘设备上的遥测……通常完全不存在。为了能够对设备进行分类和取证检查,您必须获得取证图像,但您不能只是打开设备并拉出硬盘驱动器。”

间谍攻击者转向 利用边缘设备 据 Google Cloud 的 Mandiant Consulting 称,这是 2023 年的主要趋势之一 2024 月 23 日发布的 M-Trends XNUMX 报告。总体而言,该公司跟踪并报告了 2023 年与其调查相关的两打活动和全球事件。

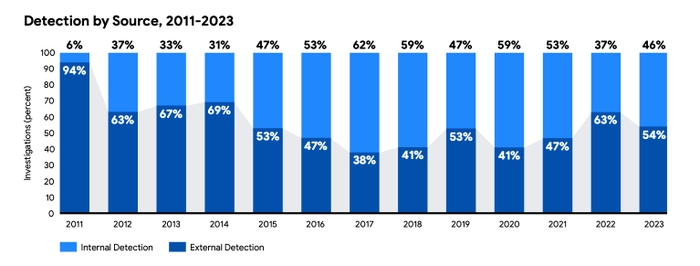

攻击者在被检测到之前在受感染系统上活动的时间(称为停留时间)持续缩短,从前一年的 10 天减少到 2023 年的 16 天。 23 年,勒索软件占 Mandiant 调查的 2023%,高于 18 年的 2022%。公司之所以意识到大多数事件 (54%),是因为第三方(在勒索软件的情况下通常是攻击者本身)通知了受害者。

由于勒索软件经常通知受害者,外部检测率上升至 54%。来源:Google Cloud 的 Mandiant

攻击者转移到不太明显的环境

虽然边缘设备需要知识渊博的攻击者来破坏和控制它们,但这些高可用性环境通常也提供自己的实用程序和功能来处理本机格式和功能。通过“生活在陆地上”并使用内置功能,攻击者可以构建更可靠的恶意软件,并且仍然可以降低被检测到的风险,因为防御者缺乏对设备内部操作的可见性。

Mandiant 在报告中表示:“制造商在开发过程中对所有这些设备都进行了严格的测试,以确保其稳定性。” “与中国联系的恶意软件开发人员利用这些系统中包含的内置功能……利用本机功能,通过将经过组织严格测试的现有功能武器化,可以降低恶意软件的整体复杂性。”

在一次事件中,Mandiant 顾问发现 BoldMove 后门恶意软件,中国攻击者精心设计感染 Fortinet 设备,禁用两个日志记录功能,并允许攻击者在较长时间内不被发现。 BoldMove 是专门为 Fortinet 环境创建的。

由于顾问和维护人员无法轻松访问底层操作系统,事件响应工作也常常受到阻碍。 Mandiant 的 Carmakal 表示,由于无法分析底层代码来找出受损设备,事件响应人员通常无法确定受损的根本原因。

“一些供应商拒绝提供取证图像,我理解……因为他们在设备上拥有大量知识产权,”他说。 “公司需要了解妥协的范围和程度,如果它始于网络设备,你需要对此进行调查。”

漏洞利用增加,数据泄露站点增多

攻击者加倍使用漏洞作为攻击的初始接入点,Mandiant 调查了 38% 的攻击,它可以确定从漏洞开始的初始向量。网络钓鱼远远落后于第二位,占攻击初始操作的 17%。运行紧随其后的第三位、先前无意中留下的可利用漏洞占所有初始访问向量的 15%。

Mandiant 报告指出:“攻击者继续利用有效的策略来进入目标环境并开展行动。” “虽然最流行的感染媒介不断变化,但组织必须专注于纵深防御策略。这种方法可以帮助减轻常见和不常见的初始入侵方法的影响。”

最后,Mandiant 调查人员还发现数据泄露站点 (DLS) 随着时间的推移而增加,目前这些站点占所有出于经济动机的攻击的三分之一以上 (36%)。