Раніше цього року група реагування на інциденти Mandiant Consulting відстежила атаку шпигунської групи, пов’язаної з Китаєм, аж до зламу периферійного пристрою в мережі клієнта, але оскільки пристрій є закритою системою, жертва атаки мала надіслати запит на криміналістичне зображення від виробника мережевого пристрою.

Через два місяці клієнт все ще чекає.

Ця складність у виявленні — а потім розслідуванні — компрометації периферійних пристроїв підкреслює, чому багато державних зловмисників все частіше атакують брандмауери, шлюзи електронної пошти, VPN та інші пристрої, каже Чарльз Кармакал, технічний директор Mandiant Consulting у Google Cloud. Групи загрози не тільки довше уникають виявлення, але навіть коли захисники дізнаються про атаку, розслідувати інцидент набагато складніше.

Це проблема, з якою Mandiant має справу «весь час», каже він.

«Сьогодні ми маємо набагато кращу телеметрію для комп’ютерів Windows, головним чином завдяки зрілості рішень EDR [виявлення кінцевих точок і реагування], — каже Кармакал. «Телеметрія на крайніх пристроях … часто взагалі відсутня. Щоб мати можливість сортувати та криміналістично досліджувати пристрій, вам потрібно отримати криміналістичне зображення, але ви не можете просто відкрити пристрій і витягнути жорсткий диск».

Перехід зловмисників до використання периферійних пристроїв згідно з звіт M-Trends 2024, опублікований 23 квітня. Загалом у 2023 році компанія відстежувала та звітувала про понад два десятки кампаній і глобальних подій, пов’язаних із її розслідуваннями.

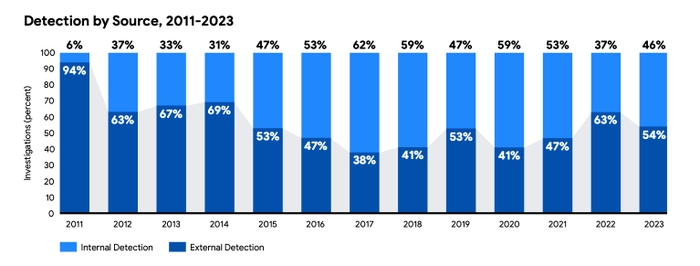

Час, протягом якого зловмисник перебуває на скомпрометованих системах до виявлення, відомий як час очікування, продовжував скорочуватися — до 10 днів у 2023 році порівняно з 16 днями попереднього року. Програми-вимагачі становили 23% розслідувань Mandiant у 2023 році проти 18% у 2022 році. Компанії дізналися про більшість інцидентів (54%), оскільки третя сторона — часто сам зловмисник, у випадку програм-вимагачів — сповістила жертву.

Оскільки програми-вимагачі часто сповіщають жертв, зовнішнє виявлення зросло до 54%. Джерело: Mandiant Google Cloud

Зловмисники переміщуються в менш видиме середовище

Хоча периферійні пристрої вимагають від обізнаних зловмисників, щоб скомпрометувати їх і контролювати, ці середовища високої доступності також зазвичай пропонують власні утиліти та функції для роботи з рідними форматами та функціями. «Живучи за рахунок землі» та використовуючи вбудовані можливості, зловмисники можуть створювати надійніші зловмисне програмне забезпечення та менше ризикувати бути виявленими через недостатню видимість внутрішніх операцій пристроїв у захисників.

«Багато з цих пристроїв під час розробки проходять суворі режими випробувань виробника, щоб забезпечити їхню стабільність», — йдеться у звіті Mandiant. «Розробники зловмисного програмного забезпечення China-nexus користуються перевагами вбудованої функціональності, включеної в ці системи… за допомогою власних можливостей, [які можуть] зменшити загальну складність зловмисного програмного забезпечення, натомість використовуючи існуючі функції, які були ретельно протестовані організацією».

В одному випадку консультанти Mandiant виявили Шкідливе програмне забезпечення BoldMove для бекдорів, китайські зловмисники створили, щоб заразити пристрій Fortinet, вимкнувши дві функції журналювання та дозволивши зловмисникові залишатися непоміченим протягом більш тривалого періоду. BoldMove створено спеціально для середовищ Fortinet.

Зусиллям реагування на інциденти також часто заважає відсутність легкого доступу консультантів і захисників до основної операційної системи. Не маючи можливості проаналізувати базовий код для пошуку зламаних пристроїв, служби реагування на інциденти часто не можуть визначити першопричину компрометації, каже Кармакал із Mandiant.

«Деякі постачальники відмовляються надавати криміналістичні зображення, [що] я розумію… тому що вони мають багато інтелектуальної власності на пристрої», — каже він. «Компанії повинні розуміти обсяг і ступінь компромісу, а також якщо він починається на мережевому пристрої, і ви повинні розглянути це».

Зростає використання експлойтів, більше сайтів з витоком даних

Зловмисники подвоїли використання експлойтів як початкової точки доступу для атак, причому 38% атак, досліджених Mandiant, могли визначити початковий вектор, починаючи з експлойту. На фішинг, що посідає друге місце, припадає 17% початкових дій під час атаки. Попередні компрометації, випадково залишені придатними для використання, займають майже третє місце, становлять 15% усіх початкових векторів доступу.

«Зловмисники продовжують використовувати ефективну тактику, щоб отримати доступ до цільових середовищ і проводити свої операції», — йдеться у звіті Mandiant. «Поки найпопулярніші переносники інфекції коливаються, організації повинні зосередитися на стратегіях глибокого захисту. Цей підхід може допомогти пом’якшити вплив як звичайних, так і менш частих початкових методів вторгнення».

Нарешті, слідчі Mandiant також помітили збільшення кількості сайтів витоку даних (DLS), на які зараз припадає більше третини (36%) усіх фінансово вмотивованих атак.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts