ESET araştırmacıları, Blackwood adını verdiğimiz ve en az 2018'den beri faaliyet gösterdiğine inandığımız, daha önce adı açıklanmayan Çin bağlantılı bir tehdit aktörü tarafından gerçekleştirilen bir saldırının analizini sunuyor. Saldırganlar, NSPX30 adını verdiğimiz karmaşık bir implantı rakip aracılığıyla sağlıyor. -in-the-middle (AitM) saldırıları yasal yazılımlardan gelen güncelleme isteklerini ele geçirir.

Bu blog yayınındaki önemli noktalar:

- NSPX30 implantının Tencent QQ, WPS Office ve Sogou Pinyin gibi yasal yazılımların güncelleme mekanizmaları aracılığıyla dağıtıldığını keşfettik.

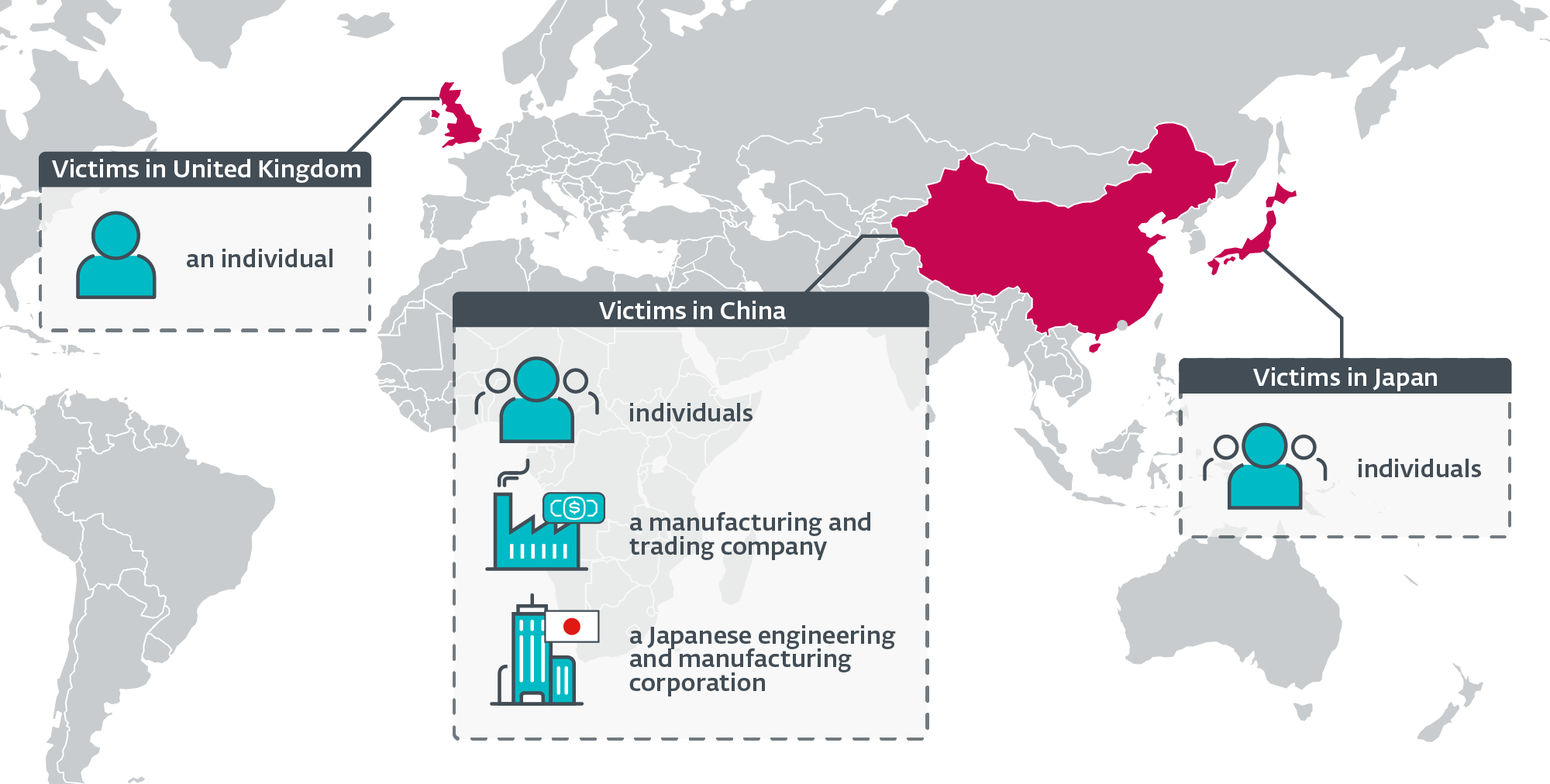

- İmplantı Çin ve Japon şirketlerinin yanı sıra Çin, Japonya ve Birleşik Krallık'ta bulunan bireylere yönelik hedefli saldırılarda tespit ettik.

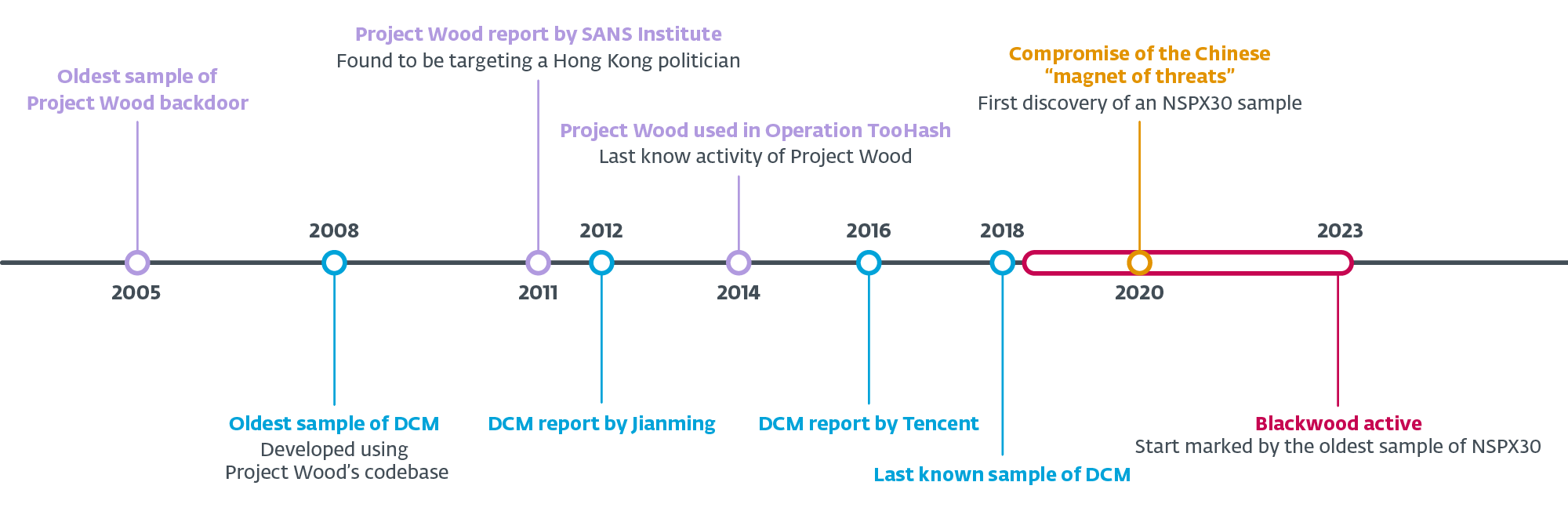

- Araştırmamız, NSPX30'un gelişiminin izini 2005 yılında Project Wood adını verdiğimiz ve kurbanlarından veri toplamak için tasarlanan küçük bir arka kapıya kadar takip etti.

- NSPX30, damlalık, yükleyici, yükleyici, orkestratör ve arka kapı gibi çeşitli bileşenleri içeren çok aşamalı bir implanttır. Son ikisinin her ikisinin de kendi eklenti setleri vardır.

- İmplant, saldırganların paket müdahalesi yapma kabiliyeti dikkate alınarak tasarlandı ve NSPX30 operatörlerinin altyapılarını gizlemelerine olanak tanıdı.

- NSPX30 ayrıca çeşitli Çin kötü amaçlı yazılımdan koruma çözümlerinde kendisini izin verilenler listesine ekleme yeteneğine sahiptir.

- Bu aktiviteyi Blackwood adını verdiğimiz yeni bir APT grubuna bağlıyoruz.

Blackwood Profili

Blackwood, en az 2018'den beri aktif olan ve Çinli ve Japon bireylere ve şirketlere karşı siber casusluk operasyonları yürüten, Çin bağlantılı bir APT grubudur. Blackwood, NSPX30 adını verdiğimiz implantı meşru yazılım güncellemeleri aracılığıyla sunmak için ortadaki rakip saldırılarını gerçekleştirme ve implantın oluşturduğu trafiği engelleyerek komuta ve kontrol sunucularının konumunu gizleme yeteneklerine sahiptir.

Kampanyaya genel bakış

2020 yılında Çin'de bulunan hedeflenen bir sistemde kötü amaçlı faaliyetlerde artış tespit edildi. Saldırganların farklı APT gruplarıyla ilişkili kötü amaçlı yazılım araç kitlerini kullanma girişimlerini tespit ettiğimizde, makine genel olarak "tehdit mıknatısı" olarak adlandırdığımız bir hale gelmişti: kaçamak Panda, LuoYuve LittleBear olarak takip ettiğimiz üçüncü bir tehdit aktörü.

Bu sistemde ayrıca bu üç grubun araç setlerine ait olmayan şüpheli dosyalar da tespit ettik. Bu da bizi NSPX30 adını verdiğimiz bir implant üzerinde inceleme başlatmaya yöneltti; evrimini 2005 yılına kadar takip edebildik.

ESET telemetrisine göre implant az sayıda sistemde tespit edildi. Kurbanlar arasında şunlar yer alıyor:

- Çin ve Japonya'da bulunan kimliği belirsiz kişiler,

- Birleşik Krallık'taki yüksek profilli bir kamu araştırma üniversitesinin ağına bağlı, Çince konuşan kimliği belirsiz bir kişi,

- Çin'de büyük bir üretim ve ticaret şirketi ve

- Mühendislik ve üretim alanında faaliyet gösteren bir Japon şirketinin Çin'deki ofisi.

Erişimin kaybolması durumunda saldırganların sistemleri yeniden ele geçirmeye çalıştıklarını da gözlemledik.

Şekil 1, ESET telemetrisine göre Blackwood'un hedeflerinin coğrafi dağılımıdır.

NSPX30 evrimi

NSPX30 implantıyla ilgili araştırmamız sırasında, evrimini erken bir ataya, yani Project Wood adını verdiğimiz basit bir arka kapıya kadar haritaladık. Bulabildiğimiz Project Wood'un en eski örneği 2005 yılında derlendi ve görünüşe göre birkaç implant oluşturmak için kod temeli olarak kullanılmış. NSPX30'un evrimleştiği bu tür bir implant, yazarları tarafından 2008 yılında DCM olarak adlandırıldı.

Şekil 2, koleksiyonumuzdaki örneklerin analizine, ESET telemetrisine ve kamuya açık belgelere dayanarak bu gelişmelerin zaman çizelgesini göstermektedir. Ancak burada belgelenen olaylar ve veriler, bilinmeyen sayıda tehdit aktörünün neredeyse yirmi yıllık gelişiminin ve kötü niyetli faaliyetlerinin hala eksik bir resmidir.

Aşağıdaki bölümlerde Project Wood, DCM ve NSPX30 ile ilgili bazı bulgularımızı açıklıyoruz.

Proje Ahşap

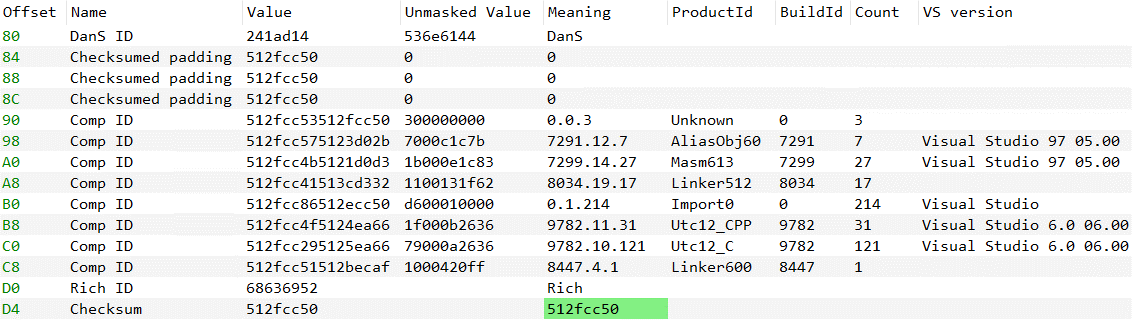

Bu implantların gelişiminin başlangıç noktası, 9 Ocak'ta derlenen küçük bir arka kapıdır.th, 2005, iki bileşeninin (yükleyici ve arka kapı) PE başlığında bulunan zaman damgalarına göre. İkincisi, sistem ve ağ bilgilerini toplamanın yanı sıra tuş vuruşlarını kaydetme ve ekran görüntüleri alma yeteneklerine sahiptir.

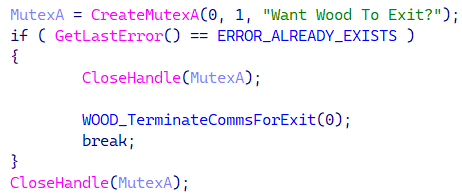

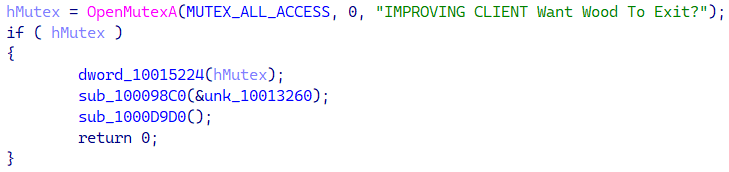

Şekil 3'te gösterildiği gibi yinelenen bir muteks adına dayanarak arka kapı Project Wood adını verdik.

Derleme zaman damgaları, saldırganlar tarafından değiştirilebileceğinden güvenilmez göstergelerdir; bu nedenle bu özel durumda ek veri noktalarını dikkate aldık. İlk olarak yükleyicinin PE başlığındaki ve arka kapı örneklerindeki zaman damgaları; bkz. Tablo 1. Her iki bileşenin derlenme süresinde yalnızca 17 saniyelik bir fark vardır.

Tablo 1. 2005 örneğindeki bileşenlerdeki PE derleme zaman damgaları

|

SHA-1 |

Dosya adı |

PE derleme zaman damgası |

Açıklama |

|

9A1B575BCA0DC969B134 |

MainFuncOften.dll |

2005-01-09 08:21:22 |

Project Wood'un arka kapısı. Dışa Aktarma Tablosundaki zaman damgası, PE derleme zaman damgasıyla eşleşir. |

|

834EAB42383E171DD6A4 |

N / A |

2005-01-09 08:21:39 |

Project Wood yükleyicisi, kaynak olarak gömülü arka kapıyı içerir. |

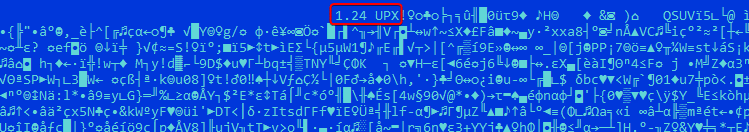

İkinci veri noktası kullanılarak sıkıştırılmış damlalık örneğinden gelir. UPX. Bu araç, kendi sürümünü (Şekil 4) sonuçtaki sıkıştırılmış dosyaya ekler; bu durumda, UPX sürüm 1.24'tür; 2003'te yayınlandınumunenin derlenme tarihinden önce.

Üçüncü veri noktası, örneğin Visual Studio 5 kullanılarak derlendiğini gösteren PE Zengin Başlıklarından (Şekil 6.0) alınan geçerli meta verilerdir. 1998'te yayınlandı, numunenin derlenme tarihinden önce.

Zaman damgalarının, Zengin Başlık meta verilerinin ve UPX sürümünün tamamının saldırganlar tarafından manipüle edilmesinin olası olmadığını değerlendiriyoruz.

Kamuya açık belgeler

Bir göre teknik makale SANS Enstitüsü tarafından Eylül 2011'de yayınlanan bir raporda, hedef odaklı kimlik avı e-postaları yoluyla Hong Konglu bir siyasi figürü hedeflemek için isimsiz ve niteliği belirtilmeyen bir arka kapı (Project Wood) kullanıldı.

Ekim 2014'te G DATA bir rapor yayınladı. rapor TooHash Operasyonu adını verdiği bir kampanyanın, o zamandan beri Gelsemiyum APT grubu. DirectsX adlı rootkit G DATA, DCM'de ve daha sonra NSPX6'da görülen, kendisini siber güvenlik ürünlerinde izin verilenler listesine ekleme (daha sonra Tablo 30'te ayrıntılı olarak açıklanacaktır) gibi bazı özelliklere sahip Project Wood arka kapısının bir varyantını yükler (bkz. Şekil 4).

DCM, diğer adıyla Dark Spectre

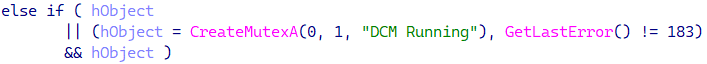

İlk Project Wood, birçok proje için kod temeli görevi gördü; bunlardan biri, yazarlarının DCM (bkz. Şekil 7) adını verdiği bir implanttır.

Tencent'in 2016'daki raporu, saldırganların AitM yeteneklerine dayanan, DCM yükleyicisini bir yazılım güncellemesi olarak sunarak kurbanlarının güvenliğini tehlikeye atan ve verileri DNS istekleri aracılığıyla meşru sunuculara sızdıran daha gelişmiş bir DCM varyantını açıklamaktadır. DCM'nin bir saldırıda kullanıldığını en son 2018 yılında gözlemledik.

Kamuya açık belgeler

DCM ilk kez Çinli şirket tarafından belgelendi 2012 yılında Jiangmino noktada isimsiz bırakılmış olmasına rağmen daha sonra Dark Spectre olarak adlandırılmıştır. Tencent 2016 da.

NSPX30

Bulduğumuz en eski NSPX30 örneği 6 Haziran'da derlendith, 2018. NSPX30, DCM'den farklı bir bileşen konfigürasyonuna sahiptir çünkü çalışması tamamen saldırganın AitM yeteneğine dayalı olarak iki aşamaya bölünmüştür. DCM'nin kodu daha küçük bileşenlere bölündü.

İmplanta, eklenti örneklerinde bulunan PDB yollarından adını verdik:

- Z:Çalışma alanımm32NSPX30Eklentilerpluginb001.pdb

- Z:WorkspaceCodeMMX30ProtrunkMMPluginshookdllReleasehookdll.pdb

NSP'nin kalıcılık tekniğine atıfta bulunduğunu düşünüyoruz: diskte adı verilen kalıcı yükleyici DLL'si msnsp.dll, dahili olarak adlandırılmıştır mynsp.dll (Dışa Aktarma Tablosu verilerine göre), muhtemelen Winsock olarak kurulduğu için nameshız psağlayıcı (NSP).

Son olarak, bilgimiz dahilinde, NSPX30 bu yayından önce kamuya açık bir şekilde belgelenmemiştir.

Teknik analiz

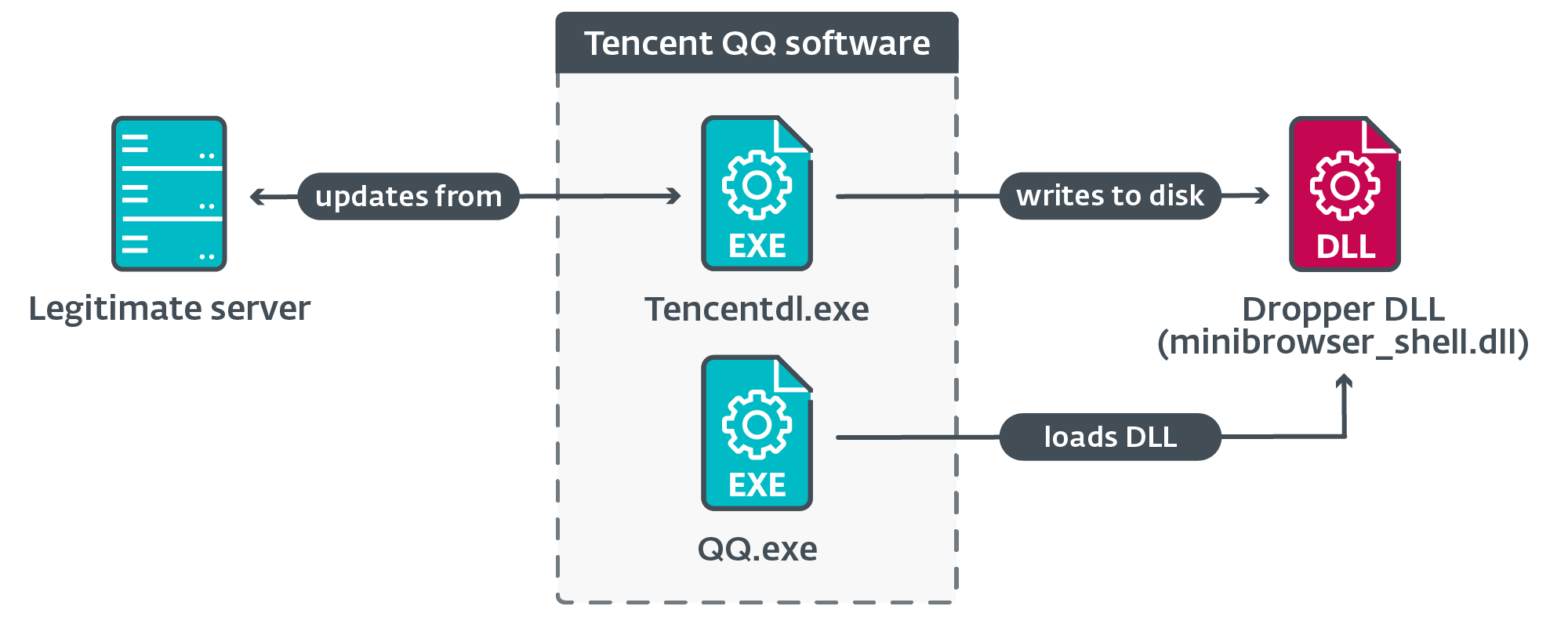

ESET telemetrisini kullanarak, meşru yazılım (şifrelenmemiş) HTTP protokolünü kullanarak meşru sunuculardan güncellemeleri indirmeye çalıştığında makinelerin güvenliğinin ihlal edildiğini belirledik. Ele geçirilen yazılım güncellemeleri arasında Tencent QQ, Sogou Pinyin ve WPS Office gibi popüler Çin yazılımlarına yönelik güncellemeler yer alıyor.

ESET telemetrisinde görülen yürütme zincirinin bir örneği Şekil 8'de gösterilmektedir.

Tablo 2'de, indirmenin gerçekleştiği sırada kullanıcının sisteminde alan adının çözümlendiği URL ve IP adresinin bir örneğini sunuyoruz.

Tablo 2. Meşru bir indirici bileşeninin gözlemlenen URL'si, sunucu IP adresi ve işlem adı

|

URL |

İlk görüş |

IP adresi |

ASN |

Downloader |

|

https://dl_dir.qq[.]com/ |

2021-10-17 |

183.134.93[.]171 |

AS58461 (ÇİNNET) |

Tencentdl.exe |

ESET telemetri ve pasif DNS bilgilerine göre, diğer durumlarda gözlemlenen IP adresleri meşru yazılım şirketlerinin alan adlarıyla ilişkilidir; Bazılarında milyonlarca bağlantıyı kaydettik ve bu IP adreslerinden yasal yazılım bileşenlerinin indirildiğini gördük.

Ağ implantasyonu hipotezi

Saldırganların kötü amaçlı güncellemeler olarak NSPX30'u tam olarak nasıl sunabildikleri bizim için bilinmiyor; çünkü saldırganların başlangıçta hedeflerini tehlikeye atmasına olanak tanıyan aracı henüz keşfedemedik.

Bu yetenekleri sergileyen Çin uyumlu tehdit aktörleriyle olan kendi deneyimlerimize dayanmaktadır (kaçamak Panda ve Sihirbazlar) ve yönlendirici implantlar üzerine yapılan son araştırmaların yanı sıra şunlara atfedilir: siyah teknoloji ve Camaro Ejderhası (Aka Mustang Pandası), saldırganların kurbanların ağlarına, muhtemelen yönlendiriciler veya ağ geçitleri gibi savunmasız ağ cihazlarına bir ağ implantı yerleştirdiğini tahmin ediyoruz.

DNS aracılığıyla trafiğin yeniden yönlendirildiğine dair hiçbir belirti bulamamamız, varsayılan ağ implantının güncellemelerle ilgili şifrelenmemiş HTTP trafiğini engellediğinde, NSPX30 implantının bir DLL, yürütülebilir dosya veya ZIP arşivi biçimindeki damlalıkla yanıt verdiğini gösterebilir. DLL'yi içeren.

Daha önce NSPX30 implantının C&C altyapısını anonimleştirmek için saldırganların paket müdahale yeteneğini kullandığından bahsetmiştik. Aşağıdaki alt bölümlerde bunu nasıl yaptıklarını açıklayacağız.

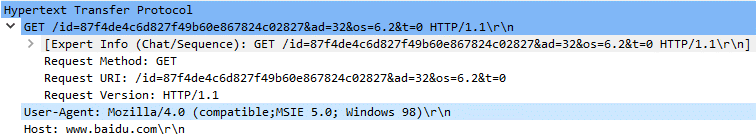

HTTP müdahalesi

Arka kapıyı indirmek için orkestratör, meşru bir Çin arama motoru ve yazılım sağlayıcısı olan Baidu'nun web sitesine tuhaf bir şekilde bir HTTP isteği (Şekil 9) gerçekleştirir. User-Agent Windows 98'de Internet Explorer kılığına giriyor. Sunucudan gelen yanıt, arka kapı bileşeninin çıkartıldığı ve belleğe yüklendiği bir dosyaya kaydedilir.

The İstek URI'si özeldir ve orkestratörden ve ele geçirilen sistemden gelen bilgileri içerir. Ele geçirilmeyen isteklerde, meşru sunucuya böyle bir istek göndermek 404 hata kodu döndürür. Benzer bir prosedür, eklentileri indirmek için arka kapı tarafından biraz farklı bir yöntem kullanılarak kullanılır. İstek URI'si.

Ağ implantasyonunun yalnızca HTTP GET isteklerini araması gerekir. www.baidu.com o özel yaşlıyla User-Agent ve analiz edin İstek URI'si Hangi yükün gönderilmesi gerektiğini belirlemek için.

UDP müdahalesi

Başlatma sırasında arka kapı pasif bir UDP dinleme soketi oluşturur ve işletim sisteminin bağlantı noktasını atamasına izin verir. Pasif arka kapılar kullanan saldırganlar için zorluklar olabilir: örneğin, NAT kullanan güvenlik duvarları veya yönlendiriciler ağ dışından gelen iletişimi engelliyorsa. Ek olarak, implantın denetleyicisinin arka kapıyla iletişime geçebilmesi için ele geçirilen makinenin tam IP adresini ve bağlantı noktasını bilmesi gerekiyor.

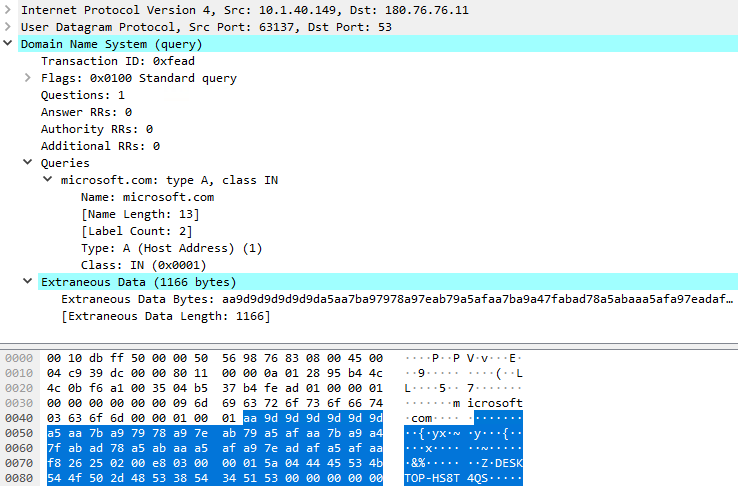

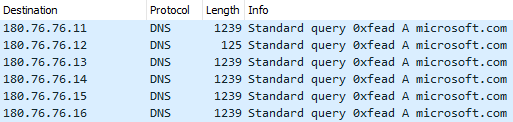

Saldırganların ikinci sorunu, arka kapının toplanan verileri sızdırmak için komutları dinlediği bağlantı noktasının aynısını kullanarak çözdüklerine inanıyoruz, böylece ağ implantı paketleri tam olarak nereye ileteceğini bilecektir. Veri sızdırma prosedürü varsayılan olarak soket oluşturulduktan sonra başlar ve DNS sorgularından oluşur. microsoft.com ihtisas; toplanan veriler DNS paketine eklenir. Şekil 10, arka kapı tarafından gönderilen ilk DNS sorgusunun yakalanmasını göstermektedir.

İlk DNS sorgusu şu adrese gönderilir: 180.76.76[.]11:53 (yazma sırasında herhangi bir DNS hizmeti sunmayan bir sunucu) ve aşağıdaki sorguların her biri için hedef IP adresi, Şekil 11'de gösterildiği gibi bir sonraki adresle değiştirilir.

The 180.76.76.0/24 ağ Baidu'ya aittir ve ilginç bir şekilde, bu IP adreslerindeki sunuculardan bazıları, aşağıdakiler gibi DNS hizmetlerini açığa çıkarmaktadır: 180.76.76.76Baidu'nunki genel DNS hizmeti.

DNS sorgu paketlerine müdahale edildiğinde ağ implantının bunları saldırganların sunucusuna ilettiğine inanıyoruz. İmplant, bir parmak izi oluşturmak için çeşitli değerleri birleştirerek paketleri kolayca filtreleyebilir; örneğin:

- hedef IP adresi

- UDP bağlantı noktası (gözlemledik 53, 4499, ve 8000),

- DNS sorgu eşleşmesinin işlem kimliği 0xFEAD,

- alan adı ve,

- Yabancı verilerin eklendiği DNS sorgusu.

Nihai düşünceler

Saldırganların AitM yeteneğini kullanarak paketleri ele geçirmek, C&C altyapılarının konumunu gizlemenin akıllıca bir yoludur. Orkestratörün arka kapıyı açabildiği Çin dışında, yani Japonya ve Birleşik Krallık'ta bulunan kurbanları gözlemledik. Saldırganlar daha sonra eklentileri indirmek için arka kapıya komutlar gönderdi; örneğin İngiltere'deki kurban, Tencent QQ'dan bilgi ve sohbet toplamak için tasarlanmış iki eklenti aldı. Dolayısıyla AitM sisteminin yerinde ve çalıştığını biliyoruz ve dışarı sızma mekanizmasının da öyle olduğunu varsaymalıyız.

Bazı sunucular – örneğin 180.76.76.0/24 ağ – öyle görünüyor herhangi bir yayına alınmışBu, gelen isteklere (meşru) yanıt vermek için dünya çapında coğrafi olarak konumlandırılmış birden fazla sunucunun bulunabileceği anlamına gelir. Bu, ağ müdahalesinin muhtemelen Baidu'nun ağına yakın olmak yerine hedeflere daha yakın gerçekleştirildiğini gösteriyor. Baidu'nun ağ altyapısının bir kısmı Çin dışında olduğundan, Çinli bir İSS'nin müdahale etmesi de pek olası değildir; bu nedenle Çin dışındaki kurbanlar, Baidu hizmetlerine ulaşmak için herhangi bir Çin İSS'sinden geçemeyebilir.

NSPX30

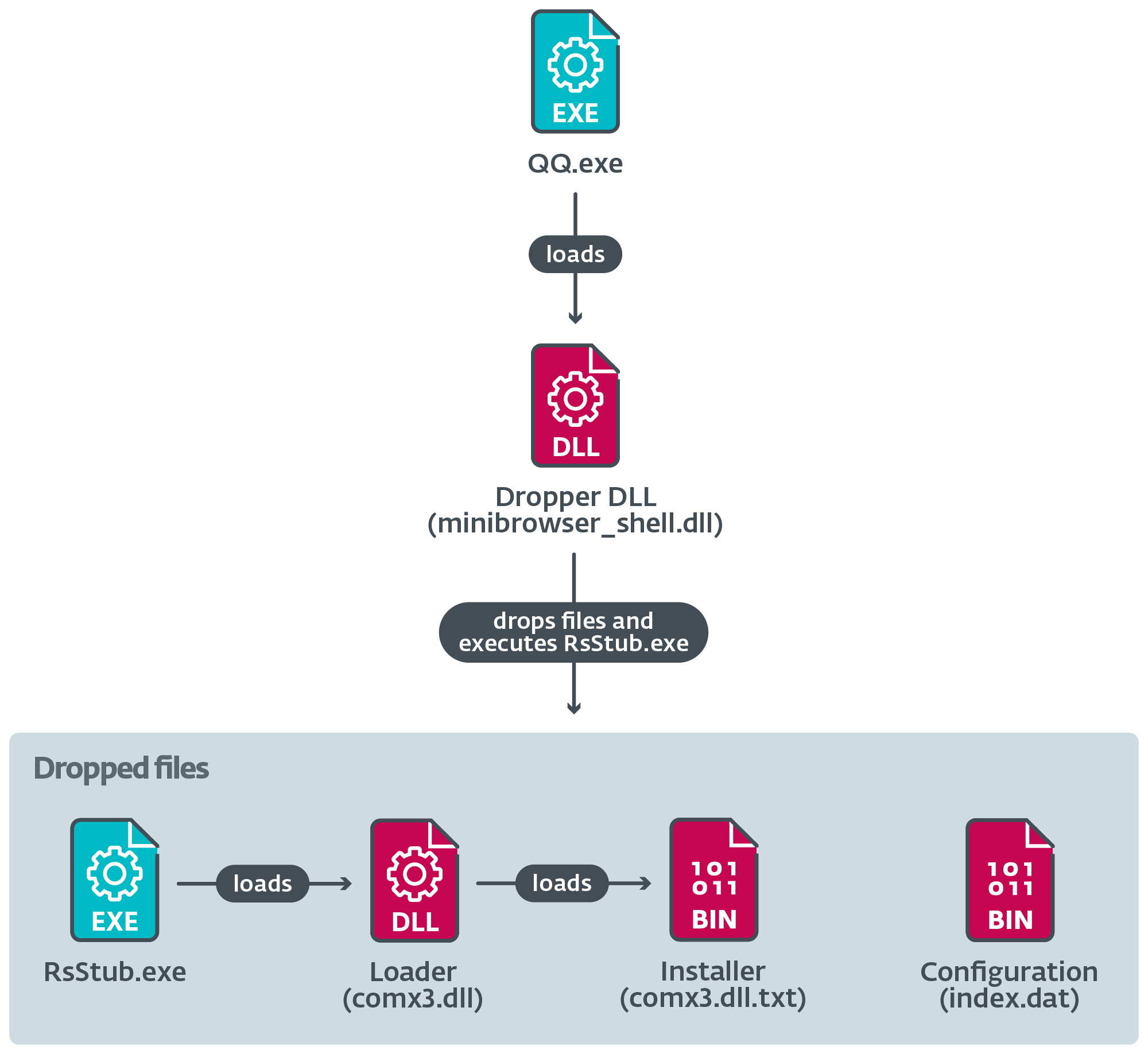

Aşağıdaki bölümlerde kötü amaçlı yazılımın yürütülmesinin ana aşamalarını açıklayacağız.

Sahne 1

Şekil 12, meşru bileşenin diskte birkaç dosya oluşturan kötü amaçlı bir dropper DLL'sini yüklediği zamanki yürütme zincirini göstermektedir.

Damlalık yürütülür RsStub.exeÇin'in kötü amaçlı yazılımdan koruma ürünü Rising Antivirus'ün meşru bir yazılım bileşeni olan ve kötü amaçlı yazılımları yandan yüklemek için kötüye kullanılan comx3.dll.

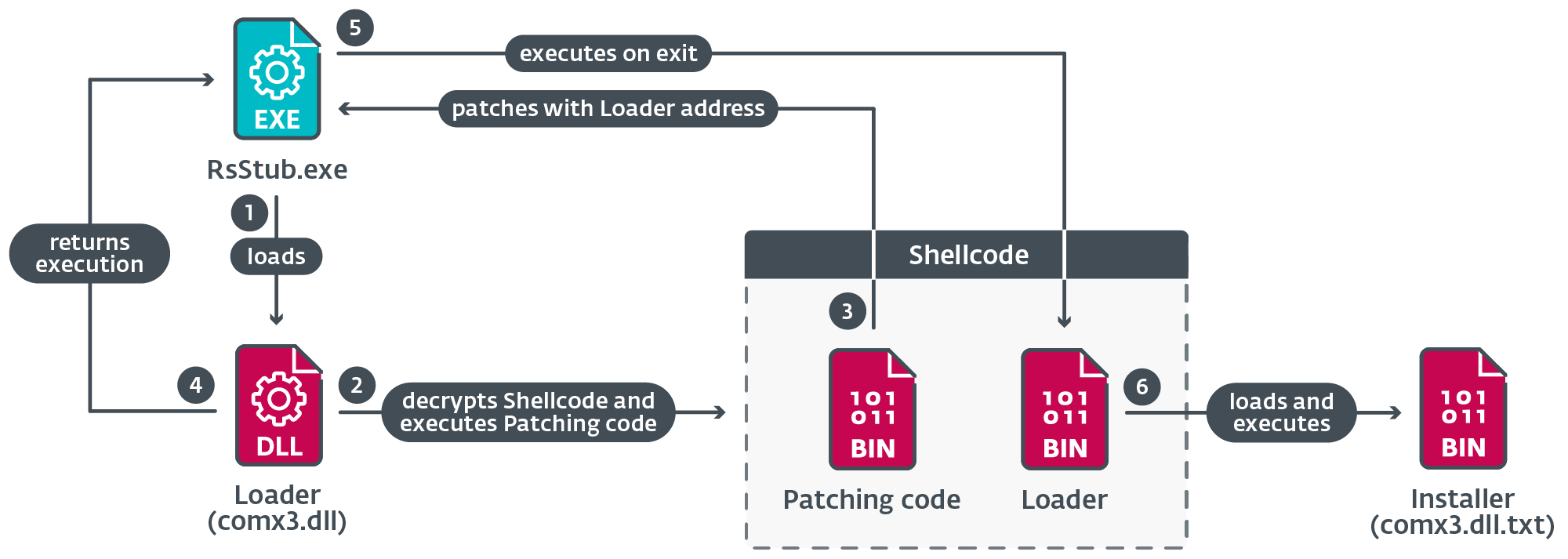

Şekil 13, bu bileşenin yürütülmesi sırasında atılan ana adımları göstermektedir.

Ne zaman RsStub.exe aramalar ExitProcess, meşru API işlev kodu yerine kabuk kodundaki yükleyici işlevi yürütülür.

Yükleyici, dosyadaki yükleyici DLL'sinin şifresini çözer comx3.dll.txt; kabuk kodu daha sonra yükleyici DLL dosyasını belleğe yükler ve giriş noktasını çağırır.

Yükleyici DLL'si

Yükleyici, yeni bir yükseltilmiş süreç oluşturmak için açık kaynak uygulamalardan alınan UAC atlama tekniklerini kullanır. Hangisini kullanacağı Tablo 3'te görüldüğü gibi çeşitli koşullara bağlıdır.

Tablo 3. UAC bypass tekniğinin uygulanabilmesi için karşılanması gereken ana koşul ve ilgili alt koşullar

Koşullar iki sürecin varlığını doğruluyor: avp.exe Kaspersky'nin kötü amaçlı yazılımdan koruma yazılımının bir bileşenidir ve rstray.exe Rising Antivirus'ün bir bileşeni.

Yükleyici, örneklerin Windows Defender tarafından gönderilmesini devre dışı bırakmaya çalışır ve yükleyici DLL'si için bir hariç tutma kuralı ekler msnsp.dll. Bunu cmd.exe aracılığıyla iki PowerShell komutunu çalıştırarak yapar:

- cmd /c powershell -inputformat none -outputformat none -NonInteractive -Command Set-MpPreference -SubmitSamplesConsent 0

- cmd /c powershell -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath “C:Program Dosyaları (x86)Ortak Dosyalarmicrosoft paylaşılanTextConvmsnsp.dll”

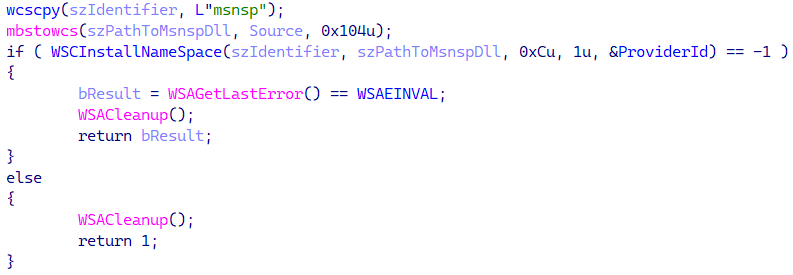

Yükleyici daha sonra kalıcı yükleyici DLL dosyasını şuraya bırakır: C:Program Dosyaları (x86)Ortak Dosyalarmicrosoft paylaşılanTextConvmsnsp.dll ve API'yi kullanarak bunun kalıcılığını sağlar WSCInstallNameSpace DLL'yi bir dosya olarak yüklemek için Winsock ad alanı sağlayıcısı adlı msnspŞekil 14'de gösterildiği gibi.

Sonuç olarak, bir işlem Winsock'u kullandığında DLL otomatik olarak yüklenecektir.

Son olarak yükleyici, yükleyici DLL'sini bırakır mshlp.dll ve şifrelenmiş orkestratör DLL'si WIN.cfg için C:ProgramDataWindows.

Sahne 2

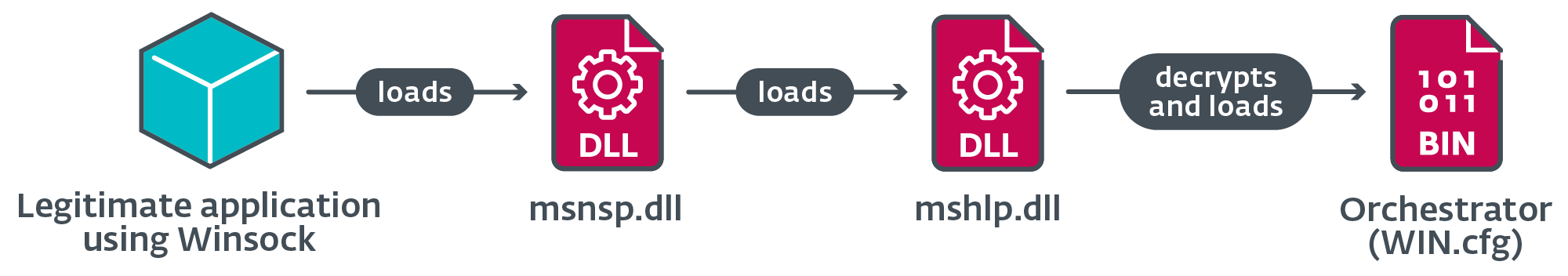

Bu aşama aşağıdakilerin uygulanmasıyla başlar: msnsp.dll. Şekil 15, Aşama 2'deki yükleme zincirini göstermektedir.

Orchestrator

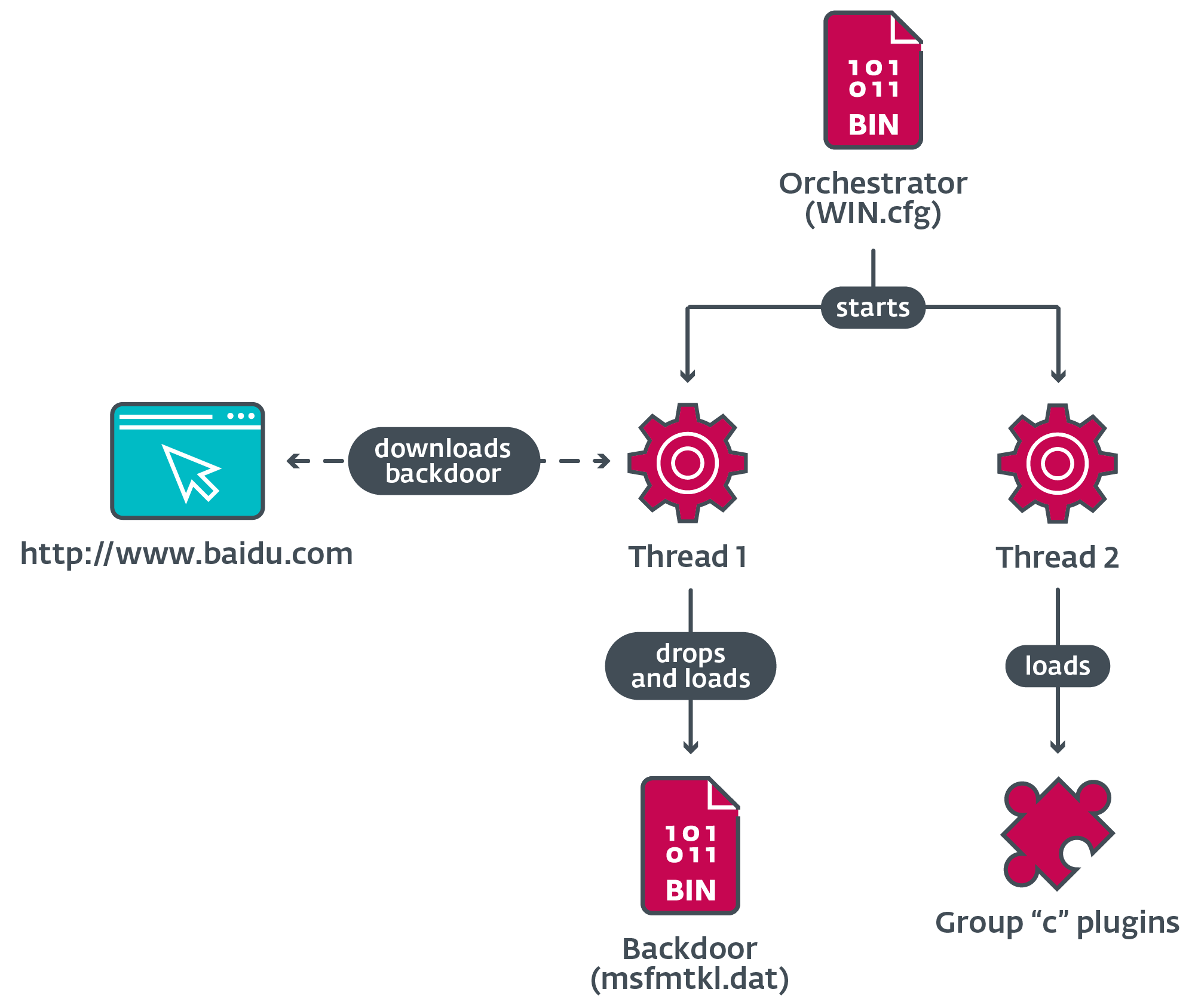

Şekil 16, orkestratör tarafından gerçekleştirilen, arka kapının edinilmesi ve eklentilerin yüklenmesi de dahil olmak üzere ana görevleri göstermektedir.

Yüklendiğinde orkestratör, görevlerini gerçekleştirmek için iki iş parçacığı oluşturur.

Orkestratör iş parçacığı 1

Orkestratör orijinal damlalık dosyasını diskten siler ve arka kapıyı diskten yüklemeye çalışır. msfmtkl.dat. Dosya yoksa veya açılamıyorsa orkestratör, daha önce açıklandığı gibi Çinli Baidu şirketinin meşru web sitesine bağlantı açmak için Windows Internet API'lerini kullanır.

Sunucudan gelen yanıt, doğrulama prosedürüne tabi olarak geçici bir dosyaya kaydedilir; tüm koşullar karşılanırsa, dosyanın içindeki şifrelenmiş veri yeni bir dosyaya yazılır ve şu şekilde yeniden adlandırılır: msfmtkl.dat.

Yeni dosya şifrelenmiş veriyle oluşturulduktan sonra, orkestratör dosyanın içeriğini okur ve RC4'ü kullanarak verinin şifresini çözer. Ortaya çıkan PE belleğe yüklenir ve giriş noktası yürütülür.

Orkestratör iş parçacığı 2

Geçerli sürecin adına bağlı olarak orkestratör, eklentilerin yüklenmesi ve Çin menşeli üç kötü amaçlı yazılımdan koruma yazılım ürününün yerel veritabanlarında yükleyici DLL'lerini izin verilenler listesine eklemek için hariç tutmaların eklenmesi de dahil olmak üzere çeşitli eylemler gerçekleştirir.

Tablo 4'te, süreç adı, orkestratörün yükleyicilerini izin verilenler listesine ekleyebileceği bir güvenlik yazılım paketininkiyle eşleştiğinde gerçekleştirilen eylemler açıklanmaktadır.

Tablo 4. Belirli bir güvenlik yazılımı adındaki bir işlemi yürütürken Orkestratör eylemleri

|

İşlem adı |

Hedeflenen yazılım |

Action |

|

qqpcmgr.exe qqpctray.exe qqpcrtp.exe |

Meşru DLL'yi yükleme girişimleri TAVinterface.dll dışa aktarılan işlevi kullanmak için TaveÖrneği Oluştur Bir arayüz elde etmek için. Arayüzden ikinci bir fonksiyon çağrılırken parametre olarak bir dosya yolu iletilir. |

|

|

360safe.exe 360tray.exe |

Meşru DLL'yi yükleme girişimleri deepscancloudcom2.dll dışa aktarılan işlevleri kullanmak için XDOpen, XDAddRecordsEx, ve XDKapatSQL veritabanı dosyasına yeni bir giriş ekler hızmem2.hg. |

|

|

360sd.exe |

Dosyayı açma girişimleri sl2.db yükleyici DLL'sinin yolunu içeren base64 kodlu bir ikili yapı ekler. |

|

|

kxescore.exe kxetray.exe |

Meşru DLL'yi yükleme girişimleri güvenlikkxescankhistory.dll dışa aktarılan işlevi kullanmak için KSDllGetClassObject Bir arayüz elde etmek için. Vtable'daki işlevlerden birini çağırdığında parametre olarak bir dosya yolunu iletir. |

Tablo 5, işlem adı seçilen anlık mesajlaşma yazılımınınkiyle eşleştiğinde gerçekleştirilen eylemleri açıklamaktadır. Bu durumlarda orkestratör eklentileri diskten yükler.

Tablo 5. Belirli bir anlık mesajlaşma yazılımı adındaki bir işlemi yürütürken Ochestrator eylemleri

|

İşlem adı |

Hedeflenen yazılım |

Action |

|

qq.exe |

adlı bir muteks oluşturma girişimleri QQ MESAJ KİLİDİ ALIN. Mutex halihazırda mevcut değilse eklentileri yükler c001.dat, c002.dat, ve c003.dat diskten. |

|

|

wechat.exe |

Eklentiyi yükler c006.dat. |

|

|

telegram.exe |

Eklentiyi yükler c007.dat. |

|

|

skype.exe |

Eklentiyi yükler c003.dat. |

|

|

cc.exe |

Bilinmeyen; muhtemelen Bulut Sohbeti. |

|

|

Raidcall.exe |

||

|

yy.exe |

Bilinmeyen; muhtemelen bir uygulama YY sosyal ağ. |

|

|

aliim.exe |

Eklentiyi yükler c005.dat. |

İlgili eylemleri tamamladıktan sonra iş parçacığı geri döner.

Eklenti grubu “c”

Orchestrator kodu analizimizden, şu anda yalnızca üçünü bildiğimiz "c" grubundan en az altı eklentinin var olabileceğini anlıyoruz.

Tablo 6, tanımlanan eklentilerin temel işlevlerini açıklamaktadır.

Tablo 6. “c” grubundaki eklentilerin açıklaması

|

eklenti adı |

Açıklama |

|

c001.dat |

Kimlik bilgileri, sohbet günlükleri, kişi listeleri ve daha fazlası dahil olmak üzere QQ veritabanlarından bilgi çalar. |

|

c002.dat |

Tencent QQ'nun çeşitli işlevlerini bağlar KernelUtil.dll ve Common.dll anısına QQ.exe doğrudan ve grup mesajlarının ve veritabanlarına yapılan SQL sorgularının ele geçirilmesini sağlar. |

|

c003.dat |

Birkaç API'yi kancalar: - Cocreateınstance - waveInOpen - waveInClose - waveInAddBuffer - waveOutOpen - waveOutWrite - waveOutClose Bu, eklentinin çeşitli işlemlerde sesli konuşmalara müdahale etmesini sağlar. |

Backdoor

Arka kapının temel amacına ilişkin birkaç ayrıntıyı zaten paylaşmıştık: denetleyiciyle iletişim kurmak ve toplanan verileri dışarı çıkarmak. Denetleyiciyle iletişim çoğunlukla eklenti yapılandırma verilerinin adlı şifrelenmemiş bir dosyaya yazılmasına dayanır. lisans.datve yüklü eklentilerden işlevsellik çağırma. Tablo 7'de arka kapı tarafından işlenen en ilgili komutlar açıklanmaktadır.

Tablo 7. Arka kapı tarafından işlenen bazı komutların açıklaması

|

Komut Kimliği |

Açıklama |

|

0x04 |

Ters kabuk oluşturur veya kapatır ve giriş ve çıkışı yönetir. |

|

0x17 |

Bir dosyayı denetleyici tarafından sağlanan yollarla taşır. |

|

0x1C |

İmplantı kaldırır. |

|

0x1E |

Belirtilen dizinden dosya bilgilerini toplar veya sürücünün bilgilerini toplar. |

|

0x28 |

Denetleyici tarafından verilen PID ile bir işlemi sonlandırır. |

Eklenti grupları “a” ve “b”

Arka kapı bileşeni, diske yazılan ve arka kapıya temel casusluk ve bilgi toplama yeteneklerini sağlayan kendi gömülü eklenti DLL'lerini (bkz. Tablo 8) içerir.

Tablo 8. Arka kapıya gömülü “a” ve “b” eklenti gruplarının açıklamaları

|

eklenti adı |

Açıklama |

|

a010.dat |

Kayıt defterinden yüklü yazılım bilgilerini toplar. |

|

b010.dat |

Ekran görüntüleri alır. |

|

b011.dat |

Temel keylogger. |

Sonuç

Çin, Japonya ve İngiltere'den kişi ve şirketlere yönelik siber casusluk operasyonları yürüten Blackwood adını verdiğimiz bir tehdit aktörünün saldırılarını ve yeteneklerini analiz ettik. Blackwood tarafından kullanılan özel implant olan NSPX30'un evrimini 2005 yılına kadar Project Wood adını verdiğimiz küçük bir arka kapıya kadar haritaladık.

İlginç bir şekilde, 2005 yılındaki Project Wood implantı, uygulanan teknikler göz önüne alındığında, kötü amaçlı yazılım geliştirme konusunda deneyime sahip geliştiricilerin işi gibi görünüyor ve bu da bizi, ilkel arka kapının tarihi hakkında henüz daha fazlasını keşfedemediğimize inanmaya yöneltiyor.

WeLiveSecurity'de yayınlanan araştırmamızla ilgili herhangi bir sorunuz için lütfen şu adresten bizimle iletişime geçin: [e-posta korumalı].

ESET Research, özel APT istihbarat raporları ve veri akışları sunar. Bu hizmetle ilgili tüm sorularınız için şu adresi ziyaret edin: ESET Tehdit İstihbaratı gidin.

IOCs

dosyalar

|

SHA-1 |

Dosya adı |

ESET algılama adı |

Açıklama |

|

625BEF5BD68F75624887D732538B7B01E3507234 |

minibrowser_shell.dll |

Win32/Agent.AFYI |

NSPX30 başlangıç damlalığı. |

|

43622B9573413E17985B3A95CBE18CFE01FADF42 |

comx3.dll |

Win32/Agent.AFYH |

Yükleyici için yükleyici. |

|

240055AA125BD31BF5BA23D6C30133C5121147A5 |

msnsp.dll |

Win32/Agent.AFYH |

Kalıcı yükleyici. |

|

308616371B9FF5830DFFC740318FD6BA4260D032 |

mshlp.dll |

Win32/Agent.AFYH |

Orkestratör için yükleyici. |

|

796D05F299F11F1D78FBBB3F6E1F497BC3325164 |

comx3.dll.txt |

Win32/TrojanDropper.Agent.SWR |

Şifresi çözülmüş yükleyici. |

|

82295E138E89F37DD0E51B1723775CBE33D26475 |

WIN.cfg |

Win32/Agent.AFYI |

Şifresi çözülmüş orkestratör. |

|

44F50A81DEBF68F4183EAEBC08A2A4CD6033DD91 |

msfmtkl.dat |

Win32/Agent.VKT |

Şifresi çözülmüş arka kapı. |

|

DB6AEC90367203CAAC9D9321FDE2A7F2FE2A0FB6 |

c001.dat |

Win32/Agent.AFYI |

Kimlik bilgileri ve veri çalma eklentisi. |

|

9D74FE1862AABAE67F9F2127E32B6EFA1BC592E9 |

c002.dat |

Win32/Agent.AFYI |

Tencent QQ mesaj dinleme eklentisi. |

|

8296A8E41272767D80DF694152B9C26B607D26EE |

c003.dat |

Win32/Agent.AFYI |

Ses yakalama eklentisi. |

|

8936BD9A615DD859E868448CABCD2C6A72888952 |

a010.dat |

Win32/Agent.VKT |

Bilgi toplayıcı eklentisi. |

|

AF85D79BC16B691F842964938C9619FFD1810C30 |

b011.dat |

Win32/Agent.VKT |

Keylogger eklentisi. |

|

ACD6CD486A260F84584C9FF7409331C65D4A2F4A |

b010.dat |

Win32/Agent.VKT |

Ekran yakalama eklentisi. |

ağ

|

IP |

domain |

Hosting sağlayıcısı |

İlk görüş |

- Detaylar |

|

104.193.88[.]123 |

www.baidu[.]com |

Pekin Baidu Netcom Bilim ve Teknoloji Co., Ltd. |

2017-08-04 |

Yükleri indirmek için orkestratör ve arka kapı bileşenleri tarafından bağlantı kurulan meşru web sitesi. HTTP GET isteği AitM tarafından durdurulur. |

|

183.134.93[.]171 |

dl_dir.qq[.]com |

IRT‑CHINANET‑ZJ |

2021-10-17 |

Damlalığın meşru yazılım tarafından indirildiği URL'nin bir kısmı. |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır versiyon MITRE ATT&CK çerçevesinin 14'ü.

|

taktik |

ID |

Name |

Açıklama |

|

Kaynak geliştirme |

Yetenek Geliştirme: Kötü Amaçlı Yazılım |

Blackwood, NSPX30 adı verilen özel bir implant kullandı. |

|

|

İlk Erişim |

Tedarik Zinciri Uzlaşması |

NSPX30'un damlalık bileşeni, meşru yazılım güncelleme istekleri AitM aracılığıyla engellendiğinde teslim edilir. |

|

|

infaz |

Komut ve Komut Dosyası Yorumlayıcısı: PowerShell |

NSPX30'un yükleyici bileşeni, Windows Defender'ın örnek gönderimini devre dışı bırakmak için PowerShell'i kullanır ve bir yükleyici bileşeni için bir dışlama ekler. |

|

|

Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu |

NSPX30'un yükleyicisi şunları kullanabilir: cmd.exe UAC'yi atlamaya çalışırken. NSPX30'un arka kapısı ters bir kabuk oluşturabilir. |

||

|

Komut ve Komut Dosyası Yorumlayıcısı: Visual Basic |

NSPX30'un yükleyicisi, UAC'yi atlamaya çalışırken VBScript'i kullanabilir. |

||

|

Yerel API |

NSPX30'un yükleyicisi ve arka kapı kullanımı Süreç OluşturA/W Bileşenleri yürütmek için API'ler. |

||

|

Sebat |

Yürütme Akışını Kaçırma |

NSPX30'un yükleyicisi, Winsock başlatıldığında otomatik olarak bir işleme yüklenir. |

|

|

Ayrıcalık Artışı |

Olay Tetiklemeli Yürütme |

NSPX30'un yükleyicisi, bir medya düğmesi anahtar değerini değiştirmek için kayıt defterini değiştirir (APPCOMMAND_LAUNCH_APP2) yükleyicinin yürütülebilir dosyasını işaret etmek için. |

|

|

Yükseklik Kontrol Mekanizmasını Kötüye Kullanma: Kullanıcı Hesabı Kontrolünü Atlayın |

NSPX30'un yükleyicisi, UAC atlamalarını denemek için üç teknik kullanır. |

||

|

Savunmadan Kaçınma |

Dosyaları veya Bilgileri Gizleme/Kod Çözme |

NSPX30'un yükleyicisi, orkestratörü, arka kapısı ve yapılandırma dosyalarının şifresi RC4 veya bit düzeyinde ve aritmetik talimatların birleşimiyle çözülür. |

|

|

Savunmaları Bozma: Araçları Devre Dışı Bırakma veya Değiştirme |

NSPX30'un yükleyicisi, Windows Defender'ın örnek gönderimini devre dışı bırakır ve bir yükleyici bileşeni için bir istisna ekler. NSPX30'un orkestratörü, yükleyici bileşenlerini izin verilenler listesine eklemek için güvenlik yazılımının veritabanlarını değiştirebilir. Hedeflenen yazılım şunları içerir: Tencent PC Manager, 360 Safeguard, 360 Antivirus ve Kingsoft AntiVirus. |

||

|

Gösterge Kaldırma: Dosya Silme |

NSPX30, dosyalarını kaldırabilir. |

||

|

Gösterge Kaldırma: Net Kalıcılık |

NSPX30 kalıcılığını ortadan kaldırabilir. |

||

|

Dolaylı Komut Yürütme |

NSPX30'un yükleyicisi PowerShell'i Windows'un Komut Kabuğu aracılığıyla çalıştırır. |

||

|

Maskeleme: Meşru Adı veya Konumu Eşleştirin |

NSPX30'un bileşenleri meşru klasörde saklanır %PROGRAMDATA%Intel. |

||

|

Kayıt Defterini Değiştir |

NSPX30'un yükleyicisi, UAC'yi atlamaya çalışırken kayıt defterini değiştirebilir. |

||

|

Gizlenmiş Dosyalar veya Bilgiler |

NSPX30'un bileşenleri diskte şifrelenmiş olarak saklanır. |

||

|

Gizlenmiş Dosyalar veya Bilgiler: Katıştırılmış Yükler |

NSPX30'un damlalığı yerleşik bileşenler içerir. NSPX30'un yükleyicisi gömülü kabuk kodunu içerir. |

||

|

Sistem İkili Proxy Yürütme: Rundll32 |

NSPX30'un yükleyicisi aracılığıyla yüklenebilir rundll32.exe. |

||

|

Kimlik Bilgileri Erişimi |

Ortadaki Düşman |

NSPX30 implantı kurbanlara AitM saldırıları yoluyla ulaştırılıyor. |

|

|

Parola Depolarından Kimlik Bilgileri |

NSPX30 eklentisi c001.dat Tencent QQ veritabanlarından kimlik bilgilerini çalabilir. |

||

|

Keşif |

Dosya ve Dizin Bulma |

NSPX30'un arka kapısı ve eklentileri dosyaları listeleyebilir. |

|

|

Sorgu Kaydı |

NSPX30 a010.dat eklenti, yüklü yazılımın çeşitli bilgilerini kayıt defterinden toplar. |

||

|

Yazılım Keşfi |

NSPX30 a010.dat eklenti kayıt defterinden bilgi toplar. |

||

|

Sistem Bilgisi Keşfi |

NSPX30'un arka kapısı sistem bilgilerini toplar. |

||

|

Sistem Ağı Yapılandırma Keşfi |

NSPX30'un arka kapısı çeşitli ağ bağdaştırıcısı bilgilerini toplar. |

||

|

Sistem Ağ Bağlantıları Keşfi |

NSPX30'un arka kapısı ağ bağdaştırıcısı bilgilerini toplar. |

||

|

Sistem Sahibi/Kullanıcı Keşfi |

NSPX30'un arka kapısı sistem ve kullanıcı bilgilerini toplar. |

||

|

Koleksiyon |

Giriş Yakalama: Tuş Kaydı |

NSPX30 eklentisi b011.dat temel bir keylogger'dır. |

|

|

Toplanan Verileri Arşivleyin: Kütüphane Üzerinden Arşivleyin |

NSPX30 eklentileri toplanan bilgileri zlib kullanarak sıkıştırır. |

||

|

Ses Kaydı |

NSPX30 eklentisi c003.dat giriş ve çıkış ses akışlarını kaydeder. |

||

|

Otomatik Toplama |

NSPX30'un orkestratörü ve arka kapısı, bilgi toplamak için otomatik olarak eklentileri başlatır. |

||

|

Aşamalı Veri: Yerel Veri Aşamalandırma |

NSPX30'un eklentileri, verileri dışarı sızmadan önce yerel dosyalarda saklar. |

||

|

ekran Yakalama |

NSPX30 eklentisi b010.dat ekran görüntüleri alır. |

||

|

Komuta ve kontrol |

Uygulama Katmanı Protokolü: Web Protokolleri |

NSPX30'un orkestratör ve arka kapı bileşenleri, HTTP kullanarak veri yüklerini indirir. |

|

|

Uygulama Katmanı Protokolü: DNS |

NSPX30'un arka kapısı, DNS kullanarak toplanan bilgileri dışarı sızdırır. |

||

|

Veri Kodlama: Standart Kodlama |

Sızma için toplanan veriler zlib ile sıkıştırılır. |

||

|

Veri Gizlemesi |

NSPX30'un arka kapısı C&C iletişimlerini şifreler. |

||

|

Uygulama Dışı Katman Protokolü |

NSPX30'un arka kapısı, C&C iletişimleri için UDP'yi kullanır. |

||

|

vekil |

NSPX30'un C&C sunucusuyla olan iletişimleri, tanımlanamayan bir bileşen tarafından proxy olarak gerçekleştirilir. |

||

|

dumping |

Otomatik Sızma |

Kullanılabilir olduğunda, NSPX30'un arka kapısı toplanan tüm bilgileri otomatik olarak dışarı sızdırır. |

|

|

Veri Aktarımı Boyut Sınırları |

NSPX30'un arka kapısı, sabit paket boyutuna sahip DNS sorguları yoluyla toplanan verileri dışarı sızdırır. |

||

|

Alternatif Protokol Üzerinden Sızma: Şifrelenmemiş C2 Dışı Protokol Üzerinden Sızma |

NSPX30'un arka kapısı, DNS kullanarak toplanan bilgileri dışarı sızdırır. |

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/en/eset-research/nspx30-sophisticated-aitm-enabled-implant-evolving-since-2005/