ESET har samarbetat med Brasiliens federala polis i ett försök att störa Grandoreiros botnät. ESET bidrog till projektet genom att tillhandahålla teknisk analys, statistisk information och kända kommando- och kontrollserverdomännamn och IP-adresser. På grund av ett designfel i Grandoreiros nätverksprotokoll kunde ESET-forskare också få en inblick i viktimologin.

ESETs automatiserade system har bearbetat tiotusentals Grandoreiro-prover. Domängenereringsalgoritmen (DGA) som skadlig programvara har använt sedan omkring oktober 2020 producerar en huvuddomän, och eventuellt flera felsäkra domäner, per dag. DGA är det enda sättet Grandoreiro vet hur man rapporterar till en C&C-server. Förutom det aktuella datumet accepterar DGA även statisk konfiguration – vi har observerat 105 sådana konfigurationer när detta skrivs.

Grandoreiros operatörer har missbrukat molnleverantörer som Azure och AWS för att vara värd för deras nätverksinfrastruktur. ESET-forskare tillhandahöll data som var avgörande för att identifiera de konton som är ansvariga för att konfigurera dessa servrar. Ytterligare utredning utförd av Brasiliens federala polis ledde till att identifiering och gripande av de individer som har kontroll över dessa servrar. I det här blogginlägget tittar vi på hur vi skaffade data för att hjälpa brottsbekämpande myndigheter att genomföra denna störningsoperation.

Bakgrund

Grandoreiro är en av många Latinamerikanska banktrojaner. Det har varit aktivt sedan åtminstone 2017 och ESET-forskare har noga följt det sedan dess. Grandoreiro riktar sig mot Brasilien och Mexiko, och sedan 2019 även Spanien (se figur 1). Medan Spanien var det mest riktade landet mellan 2020 och 2022, 2023 observerade vi en tydlig förändring av fokus mot Mexiko och Argentina, där det senare var nytt för Grandoreiro.

Funktionsmässigt har Grandoreiro inte förändrats särskilt mycket sedan vår förra blogginlägg 2020. Vi erbjuder en kort översikt av skadlig programvara i det här avsnittet och dyker in i de få ändringarna, främst ny DGA-logik, senare.

När en latinamerikansk banktrojan lyckas kompromissa med en maskin, skickar den vanligtvis en HTTP GET-begäran till en fjärrserver och skickar en del grundläggande information om den inträngda maskinen. Medan äldre Grandoreiro-byggen implementerade den här funktionen, beslutade utvecklarna med tiden att släppa den.

Grandoreiro övervakar regelbundet förgrundsfönstret för att hitta en som hör till en webbläsarprocess. När ett sådant fönster hittas och dess namn matchar en sträng från en hårdkodad lista med bankrelaterade strängar, initierar skadlig programvara kommunikation med sin C&C-server och skickar förfrågningar minst en gång i sekunden tills den avslutas.

Operatören måste interagera manuellt med den komprometterade maskinen för att stjäla ett offers pengar. Skadlig programvara tillåter:

- blockerar offrets skärm,

- logga tangenttryckningar,

- simulerar mus- och tangentbordsaktivitet,

- dela offrets skärm, och

- visar falska popup-fönster.

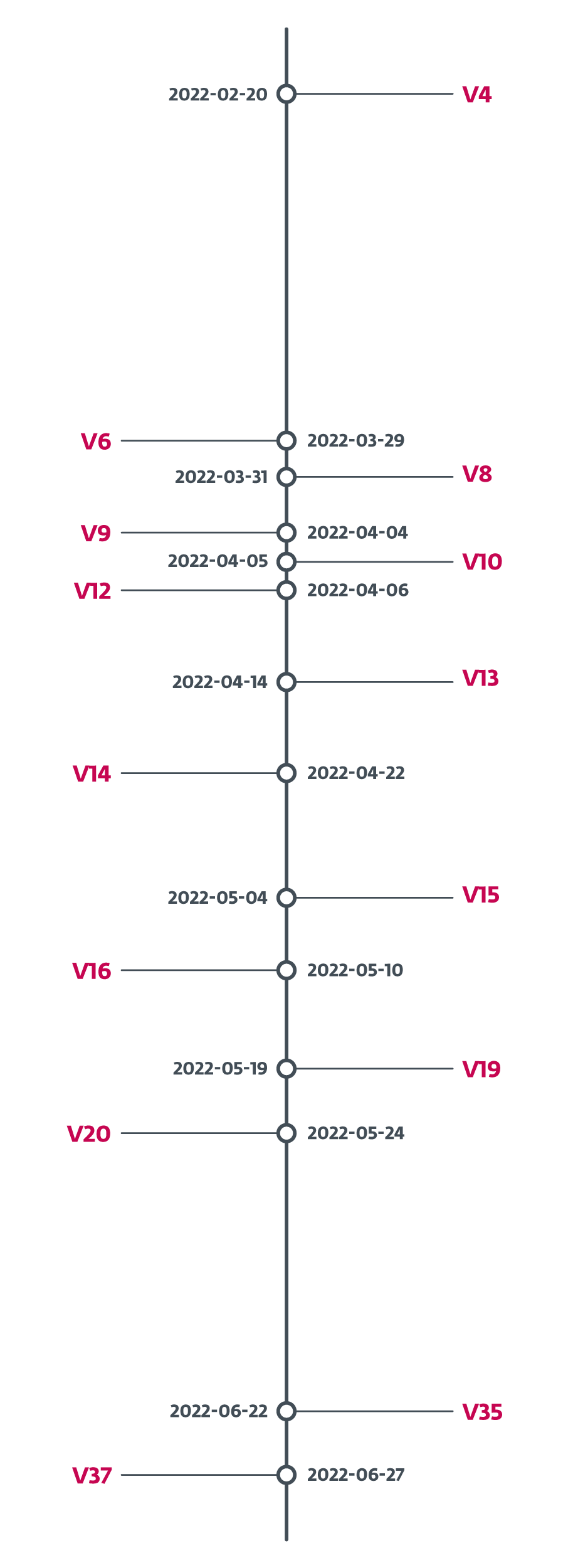

Grandoreiro genomgår en snabb och ständig utveckling. Ibland såg vi till och med flera nybyggen i veckan, vilket gjorde det svårt att hålla koll. För att demonstrera lade Grandoreiros operatörer i februari 2022 till en versionsidentifierare till binärfilerna. I figur 2 visar vi hur snabbt versionsidentifieraren ändrades. I genomsnitt var det en ny version var fjärde dag mellan februari 2022 och juni 2022. I det månadslånga gapet mellan 24 majth, 2022 och 22 junind, 2022 fortsatte vi att se nya prov med fortskridande PE-kompileringstider, men de saknade versionsidentifieraren. Den 27 junith, 2022 ändrades versionsidentifieraren till V37 och vi har inte sett det förändras sedan dess, vilket gör att vi kan dra slutsatsen att den här funktionen har tagits bort.

Latinamerikanska banktrojaner delar många gemensamma drag. Grandoreiro liknar andra latinamerikanska banktrojaner, främst genom den uppenbara kärnfunktionaliteten och genom att paketera sina nedladdare inom MSI-installatörer. Tidigare har vi observerat några fall där dess nedladdare delades med Mekotio och Vadokrist, dock inte under de senaste två åren. Grandoreiro banktrojanens huvudsakliga skillnad från de andra familjerna hade varit dess unika binära utfyllnadsmekanism som massivt uppslukar den slutliga körbara filen (som beskrivs i vår blogginlägg 2020). Med tiden lade Grandoreiros operatörer även till denna antianalysteknik till sina nedladdare. Till vår förvåning, under Q3 2023, togs den här funktionen helt bort från banktrojanen och nedladdningsbinärerna och vi har inte observerat den sedan dess.

Sedan februari 2022 har vi spårat en andra varianten av Grandoreiro som skiljer sig väsentligt från den huvudsakliga. Vi såg det i små kampanjer i mars, maj och juni 2022. Baserat på att de allra flesta av dess C&C-serverdomäner inte löses, dess kärnfunktioner ändras ganska ofta och att nätverksprotokollet inte fungerar korrekt, tror vi starkt att det är ett pågående arbete; därför kommer vi att fokusera på huvudvarianten i det här blogginlägget.

Grandoreiro långtidsspårning

ESET-system designade för automatiserad, långsiktig spårning av utvalda skadliga programfamiljer har övervakat Grandoreiro sedan slutet av 2017, extraherat versionsinformation, C&C-servrar, mål och, sedan slutet av 2020, DGA-konfigurationer.

DGA-spårning

DGA-konfigurationen är hårdkodad i Grandoreiro-binären. Varje konfiguration kan refereras till med en sträng vi anropar dga_id. Att använda olika konfigurationer för DGA ger olika domäner. Vi dyker djupare in i DGA-mekanismen längre fram i texten.

ESET har extraherat totalt 105 olika dga_ids från Grandoreiro-proverna som vi känner till. 79 av dessa konfigurationer genererade minst en gång en domän som löstes till en aktiv C&C-server IP-adress under vår spårning.

De genererade domänerna registreras via No-IPs Dynamic DNS-tjänst (DDNS). Grandoreiros operatörer missbrukar tjänsten för att ofta ändra sina domäner för att överensstämma med DGA och för att ändra IP-adresser efter behag. De allra flesta av de IP-adresser som dessa domäner löser till tillhandahålls av molnleverantörer, främst AWS och Azure. Tabell 1 illustrerar en del statistik om IP-adresser som används för Grandoreiro C&C-servrar.

Tabell 1. Statistisk information om Grandoreiro C&C IP-adresser sedan vi startade vår spårning

| Information | Genomsnitt | Minsta | Maximal |

| Antal nya C&C IP-adresser per dag | 3 | 1 | 34 |

| Antal aktiva C&C IP-adresser per dag | 13 | 1 | 27 |

| Livslängd för C&C IP-adress (i dagar) | 5 | 1 | 425 |

Mycket snart efter att vi började spåra de genererade domänerna och deras associerade IP-adresser, började vi märka att många domäner genererade av DGA:er med olika konfigurationer löser sig till samma IP-adress (som illustreras i figur 3). Detta innebär att en viss dag, offer som äventyrats av Grandoreiro prover med olika dga_id alla anslutna till samma C&C-server. Detta fenomen var ingen slump – vi observerade det nästan dagligen under vår spårning.

Vid mycket sällsynta tillfällen har vi också observerat en IP-adress som återanvänds av en annan dga_id några dagar senare. Bara den här gången ändrades också parametrarna som Grandoreiro använde för att upprätta en anslutning (förklaras senare i texten). Detta innebär att C&C-serversidan under tiden måste ha ominstallerats eller omkonfigurerats.

Vårt ursprungliga antagande var att dga_id är unik för varje DGA-konfiguration. Detta visade sig senare vara felaktigt – vi har observerat två uppsättningar av olika konfigurationer som delar samma dga_id. Tabell 2 visar båda, "jjk" och "gh", där "jjk" och "jjk(2)" motsvarar två olika DGA-konfigurationer, samma som "gh" och "gh(2)".

Tabell 2 visar de kluster vi kunde observera. Alla DGA-konfigurationer som delade minst en IP-adress finns i samma kluster och tillhörande dga_ids är listade. Kluster som står för mindre än 1 % av alla offer ignoreras.

Tabell 2. Grandoreiro DGA-kluster

|

Kluster-ID |

dga_id lista |

Klusterstorlek |

% av alla C&C-servrar |

% av alla offer |

|

1 |

b, bbh, bbj, bbn, bhg, cfb, cm, cob, cwe, dee, dnv, dvg, dzr, E, eeo, eri, ess, fhg, fox, gh, gh(2), hjo, ika, jam , jjk, jjk(2), JKM, jpy, k, kcy, kWn, md7, md9, MRx, mtb, n, Nkk, nsw, nuu, occ, p, PCV, pif, rfg, rox3, s, sdd, sdg, sop, tkk, twr, tyj, u, ur4, vfg, vgy, vki, wtt, ykl, Z, zaf, zhf |

62 |

93.6% |

94% |

|

2 |

jl2, jl |

2 |

2.4% |

2.5% |

|

3 |

hybrid |

1 |

0.8% |

1.6% |

|

4 |

JYY |

1 |

1.6% |

1.1% |

Det största klustret innehåller 78 % av alla aktiva dga_ids. Den är ansvarig för 93.6 % av alla C&C-server IP-adresser och 94 % av alla offer vi har sett. Det enda andra klustret som består av mer än 1 dga_id är kluster 2.

Några källor hävda att Grandoreiro fungerar som malware-as-a-service (MaaS). Grandoreiro C&C-serverns backend tillåter inte samtidig aktivitet av mer än en operatör samtidigt. Baserat på tabell 2 kan den stora majoriteten av DGA-producerade IP-adresser klustras ihop utan något tydligt distributionsmönster. Slutligen, med tanke på nätverksprotokollets höga bandbreddskrav (vi dyker in i det i slutet av blogginlägget), tror vi att de olika C&C-servrarna används som ett primitivt lastbalanseringssystem och att det är mer troligt att Grandoreiro drivs av en en grupp eller av ett fåtal grupper som samarbetar nära med varandra.

C&C-spårning

Grandoreiros implementering av sitt nätverksprotokoll gjorde det möjligt för ESET-forskare att ta en titt bakom ridån och få en glimt av viktimologin. Grandoreiro C&C-servrar ger bort information om de anslutna offren vid tidpunkten för den första begäran till varje nyligen anslutet offer. Som sagt, data är partisk av antalet förfrågningar, deras intervall och giltigheten av data som tillhandahålls av C&C-servrarna.

Varje offer som är ansluten till Grandoreiro C&C-servern identifieras av en login_string – en sträng som Grandoreiro konstruerar när anslutningen upprättas. Olika konstruktioner använder olika format och olika format innehåller olika information. Vi sammanfattar den information som kan erhållas från login_string i Tabell 3. Kolumnen Förekomst visar en procentandel av alla format vi har sett som innehåller motsvarande typ av information.

Tabell 3. Översikt över information som kan erhållas från ett Grandoreiros offer login_string

|

Information |

Förekomst |

Beskrivning |

|

Operativsystem |

100% |

OS för offrets maskin. |

|

datornamn |

100% |

Namn på offrets maskin. |

|

Land |

100% |

Land som Grandoreiro-provet är inriktat på (hårdkodat i skadlig programvara). |

|

version |

100% |

Version (version_string) av Grandoreiro-provet. |

|

Bankens kodnamn |

92% |

Kodnamn för banken som utlöste C&C-anslutningen (tilldelat av Grandoreiros utvecklare). |

|

Uptime |

25% |

Tid (i timmar) som offrets maskin har varit igång. |

|

skärm~~POS=TRUNC upplösning~~POS=HEADCOMP |

8% |

Skärmupplösning på offrets huvudskärm. |

|

Användarnamn |

8% |

Offrets användarnamn. |

Tre av fälten förtjänar en närmare förklaring. Land är en sträng hårdkodad i Grandoreiro-binären snarare än information som erhålls via lämpliga tjänster. Därför tjänar det mer som en avsedd offrets land.

Bankkodnamn är en sträng Grandoreiros utvecklare kopplade till en viss bank eller annan finansiell institution. Offret besökte bankens webbplats, vilket utlöste C&C-anslutningen.

Smakämnen version_string är en sträng som identifierar en specifik Grandoreiro-konstruktion. Den är hårdkodad i skadlig programvara och innehåller en sträng som identifierar en specifik byggserie, en version (som vi redan pratade om i inledningen) och en tidsstämpel. Tabell 4 illustrerar de olika formaten och den information de innehåller. Observera att vissa av tidsstämplarna bara innehåller månad och dag, medan andra också innehåller årtalet.

Tabell 4. Lista över olika version_string format och deras analys

|

Versionssträng |

Bygg ID |

version |

Tidsstämpel |

|

DANILO |

DANILO |

N / A |

N / A |

|

(V37)(P1X)1207 |

P1X |

V37 |

12/07 |

|

(MX)2006 |

MX |

N / A |

20/06 |

|

fox50.28102020 |

fox50 |

N / A |

28/10/2020 |

|

MADMX(RELOAD)EMAIL2607 |

MADMX(RELOAD)EMAIL |

N / A |

26/07 |

Man kan vara frestad att säga att Build ID faktiskt identifierar operatören. Vi tror dock inte att så är fallet. Formatet på denna sträng är väldigt kaotiskt, ibland hänvisar det bara till en månad då binären förmodligen byggdes (som (AGOSTO)2708). Dessutom tror vi starkt på det P1X hänvisar till en konsol som används av Grandoreiro-operatör(er) som anropas PIXLOGGER.

C&C-serverspårning – fynd

I det här avsnittet fokuserar vi på vad vi har hittat genom att fråga C&C-servrarna. All statistisk data som listas i det här avsnittet har erhållits direkt från Grandoreiro C&C-servrar, inte från ESET telemetri.

Gamla prover är fortfarande aktiva

Varje login_string vi observerade innehåller version_string och de allra flesta av dem innehåller tidsstämpelinformationen (se tabell 3 och tabell 4). Medan många av dem bara innehåller dag och månad, som ibland verkar vara utvecklarens val, var det äldsta kommunicerande provet tidsstämplat 15/09/2020 – det är från den tidpunkt då denna DGA först introducerades för Grandoreiro. Det senaste provet var tidsstämplat 12/23/2023.

Distribution av operativsystem

Eftersom alla login_string format innehåller OS-information, kan vi måla en korrekt bild av vilka operativsystem som föll offer, som illustreras i figur 4.

(Avsedd) landsfördelning

Vi har redan nämnt att Grandoreiro använder ett hårdkodat värde istället för att fråga efter en tjänst för att få offrets land. Figur 5 visar fördelningen som vi har observerat.

Denna fördelning kan förväntas av Grandoreiro. Intressant nog korrelerar det inte med värmekartan som avbildas i figur 1. Den mest logiska förklaringen är att byggen inte är korrekt markerade för att likna de avsedda målen. Till exempel återspeglas ökningen av attacker i Argentina inte alls av den hårdkodade markeringen. Brasilien står för nästan 41 % av alla offer, följt av Mexiko med 30 % och Spanien med 28 %. Argentina, Portugal och Peru står för mindre än 1 %. Intressant nog har vi sett några (färre än 10) offer markerade som PM (Saint Pierre och Miquelon), GR (Grekland), eller FR (Frankrike). Vi tror att de antingen är stavfel eller har andra betydelser snarare än att de syftar till dessa länder.

Observera också att medan Grandoreiro lade till mål från många länder utanför Latinamerika så tidigt som 2020 har vi observerat få eller inga kampanjer som riktar sig till dessa länder och figur 5 stöder detta.

Antal offer

Vi har observerat att det genomsnittliga antalet offer som är anslutna under en dag är 563. Detta antal innehåller dock säkerligen dubbletter, för om ett offer förblir anslutet under en lång tid, vilket vi har observerat ofta är fallet, så kommer Grandoreiro C&C-servern kommer att rapportera det vid flera förfrågningar.

För att försöka lösa detta problem definierade vi en unika offer som en med en unik uppsättning identifierande egenskaper (som datornamn, användarnamn, etc.) samtidigt som de utelämnas som kan ändras (som drifttid). Med det hamnade vi på 551 unika offer anslutna under en dag i genomsnitt.

Med hänsyn till att vi har observerat offer som konstant anslutit till C&C-servrarna under över ett års period, beräknade vi ett genomsnittligt antal på 114 ny unik offer som ansluter till C&C-servrarna varje dag. Vi kom till detta nummer genom att bortse från unika offer som vi redan har observerat tidigare.

Grandoreiro interna

Låt oss fokusera på djupet på de två mest avgörande egenskaperna hos Grandoreiro: DGA och nätverksprotokollet.

DGA

Grandoreiros operatörer har implementerat flera typer av DGA:er under åren, med den senaste som dök upp i juli 2020. Även om vi märkte några mindre förändringar, har kärnan i algoritmen inte förändrats sedan dess.

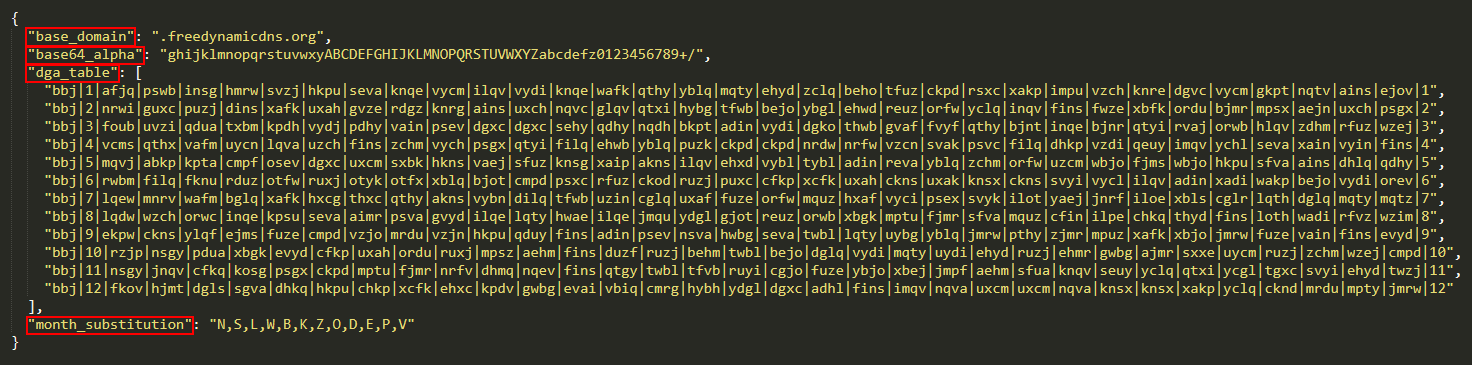

DGA använder en specifik konfiguration som är hårdkodad i binären, lagrad som flera strängar. Figur 6 visar en sådan konfiguration (med dga_id "bbj"), omformaterad i JSON för bättre läsbarhet.

I de allra flesta fall är basdomän fältet är freedynamicdns.org or zapto.org. Som redan nämnts använder Grandoreiro No-IP för sin domänregistrering. De base64_alpha fältet motsvarar det anpassade base64-alfabetet som DGA använder. De månad_substitution används för att ersätta ett månadsnummer för ett tecken.

Smakämnen dga_table utgör huvuddelen av konfigurationen. Den består av 12 strängar, var och en med 35 fält avgränsade av |. Den första posten på varje rad är dga_id. Den andra och sista posten representerar den månad raden är avsedd för. De återstående 32 fälten representerar vart och ett värde för en annan dag i månaden (lämnar minst ett fält oanvänt).

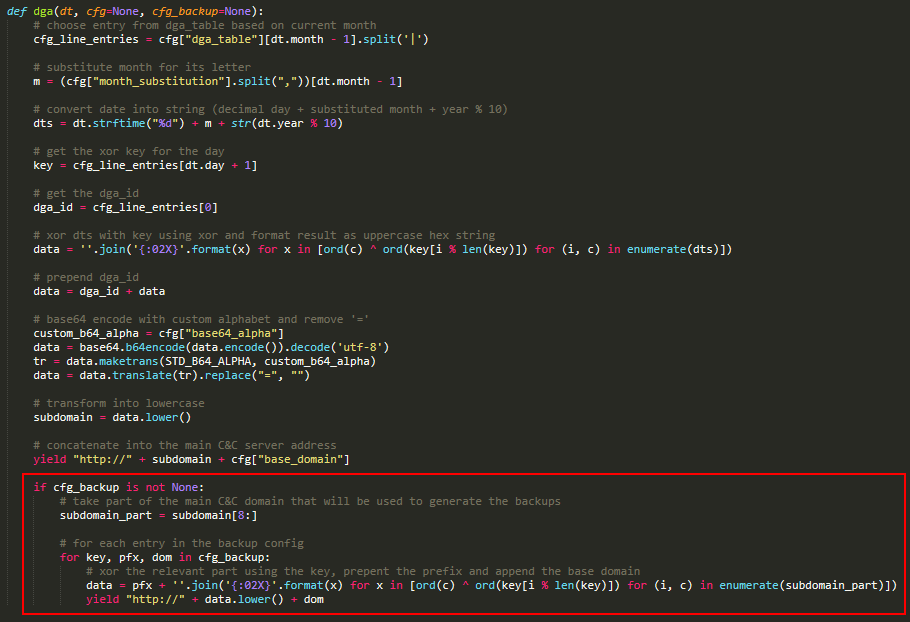

Logiken för DGA visas i figur 7. Algoritmen väljer först rätt linje och rätt inmatning från den, och behandlar den som en nyckel med fyra byte. Den formaterar sedan det aktuella datumet till en sträng och krypterar det med nyckeln med en enkel XOR. Det föregår sedan dga_id till resultatet, kodar resultatet med base64 med ett anpassat alfabet och tar sedan bort eventuella = utfyllnadstecken. Slutresultatet är underdomänen som tillsammans med basdomän, ska användas som C&C-server för den aktuella dagen. Den del som är markerad med rött är en felsäker mekanism och vi diskuterar den härnäst.

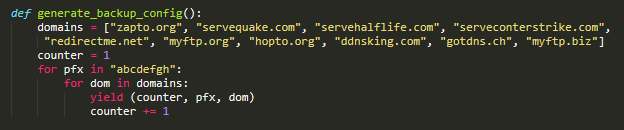

Grandoreiro har implementerat, i vissa versioner, en felsäker mekanism för när huvuddomänen inte kan lösas. Denna mekanism finns inte i alla konstruktioner och dess logik har ändrats några gånger, men grundidén illustreras i figur 7. Den använder en konfiguration som är konstant i de prover vi analyserade och kan genereras av den enkla koden som visas i figuren. 8. Varje post består av en nyckel, ett prefix och en basdomän.

Den felsäkra algoritmen tar en del av den huvudsakliga C&C-underdomänen. Den itererar sedan över alla konfigurationsposter, krypterar den med XOR och lägger till ett prefix, liknande den huvudsakliga algoritmdelen.

Sedan september 2022 har vi börjat observera prover som använder en något modifierad DGA. Algoritmen förblir nästan identisk, men i stället för att base64 kodar underdomänen i det sista steget, läggs ett hårdkodat prefix in. Baserat på vår spårning har denna metod blivit den dominerande sedan ungefär juli 2023.

Nätverksprotokoll

Grandoreiro använder RTC Portal, en uppsättning Delphi-komponenter som är byggda ovanpå RealThinClient SDK som är byggd ovanpå HTTP(S). RTC-portalen var upphörde 2017 och dess källkod publicerad på GitHub. I huvudsak tillåter RTC Portal en eller flera kontroller att fjärråtkomst till en eller flera värdar. Värdar och kontroller är åtskilda av en medlarkomponent som kallas Gateway.

Grandoreiro-operatörer använder en konsol (fungerar som kontroll) för att ansluta till C&C-servern (agerar som gateway) och för att kommunicera med de komprometterade maskinerna (agerar som värdar). För att ansluta till Gateway krävs tre parametrar: en hemlig nyckel, nyckellängden och en inloggning.

Den hemliga nyckeln används för att kryptera den första begäran som skickas till servern. Därför behöver servern också känna till den hemliga nyckeln för att dekryptera den initiala klientbegäran.

Nyckellängden bestämmer längden på nycklarna för att kryptera trafiken, etablerad under handskakningen. Trafiken krypteras med ett anpassat strömchiffer. Två olika nycklar upprättas – en för inkommande och en för utgående trafik.

Inloggningen kan vara vilken sträng som helst. Gatewayen kräver att varje ansluten komponent har en unik inloggning.

Grandoreiro använder två olika kombinationer av värden för hemlig nyckel och nyckellängd, alltid hårdkodade i binären, och vi har redan diskuterat login_string som används som inloggning.

RTC-dokumentationen anger att den bara kan hantera ett begränsat antal anslutningar samtidigt. Med tanke på att varje ansluten värd måste skicka minst en förfrågan per sekund, annars avbryts anslutningen, tror vi att anledningen till att Grandoreiro använder flera C&C-servrar är ett försök att inte överväldiga någon av dem.

Slutsats

I det här blogginlägget har vi gett en titt bakom ridån av vår långsiktiga spårning av Grandoreiro som hjälpte till att göra denna störningsoperation möjlig. Vi har beskrivit på djupet hur Grandoreiros DGA fungerar, hur många olika konfigurationer som finns samtidigt och hur vi kunde upptäcka många IP-adresser som överlappar dem.

Vi har också tillhandahållit statistisk information som erhållits från C&C-servrarna. Den här informationen ger en utmärkt översikt över viktimologin och inriktningen, samtidigt som vi kan se den faktiska påverkan.

Störningsoperationen ledd av den federala polisen i Brasilien riktade sig mot individer som tros vara högt upp i Grandoreiros operationshierarki. ESET kommer att fortsätta spåra andra latinamerikanska banktrojaner samtidigt som man noggrant övervakar all Grandoreiro-aktivitet efter denna störning.

För eventuella frågor om vår forskning publicerad på WeLiveSecurity, vänligen kontakta oss på [e-postskyddad].

ESET Research erbjuder privata APT-underrättelserapporter och dataflöden. För eventuella frågor om denna tjänst, besök ESET Threat Intelligence sida.

IOCS

Filer

|

SHA-1 |

Filnamn |

Detektering |

Beskrivning |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

MSI-nedladdare |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

MSI-nedladdare |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

pcre.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

iconv.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro (med binär stoppning) |

nätverks

|

IP |

Domän |

Värdleverantör |

Först sett |

Detaljer |

|

20.237.166[.]161 |

DGA-genererad |

Azure |

2024-01-12 |

C&C-server. |

|

20.120.249[.]43 |

DGA-genererad |

Azure |

2024-01-16 |

C&C-server. |

|

52.161.154[.]239 |

DGA-genererad |

Azure |

2024-01-18 |

C&C-server. |

|

167.114.138[.]249 |

DGA-genererad |

OVH |

2024-01-02 |

C&C-server. |

|

66.70.160[.]251 |

DGA-genererad |

OVH |

2024-01-05 |

C&C-server. |

|

167.114.4[.]175 |

DGA-genererad |

OVH |

2024-01-09 |

C&C-server. |

|

18.215.238[.]53 |

DGA-genererad |

AWS |

2024-01-03 |

C&C-server. |

|

54.219.169[.]167 |

DGA-genererad |

AWS |

2024-01-09 |

C&C-server. |

|

3.144.135[.]247 |

DGA-genererad |

AWS |

2024-01-12 |

C&C-server. |

|

77.246.96[.]204 |

DGA-genererad |

VDSina |

2024-01-11 |

C&C-server. |

|

185.228.72[.]38 |

DGA-genererad |

Master da Web |

2024-01-02 |

C&C-server. |

|

62.84.100[.]225 |

N / A |

VDSina |

2024-01-18 |

Distributionsserver. |

|

20.151.89[.]252 |

N / A |

Azure |

2024-01-10 |

Distributionsserver. |

MITER ATT & CK tekniker

Detta bord byggdes med hjälp av version 14 av MITER ATT & CK -ramverket.

|

Taktik |

ID |

Namn |

Beskrivning |

|

Resursutveckling |

Utveckla förmågor: Malware |

Grandoreiro-utvecklare utvecklar sina egna anpassade nedladdare. |

|

|

Initial åtkomst |

Nätfiske |

Grandoreiro sprider sig genom nätfiskemail. |

|

|

Utförande |

Användarutförande: Skadlig fil |

Grandoreiro pressar offren att manuellt utföra nätfiskebilagan. |

|

|

Persistens |

Starta eller logga in Autostartexekvering: Registry Run Keys / Startup Folder |

Grandoreiro använder standardplatserna för Autostart för att fortsätta. |

|

|

Kapningsflöde: DLL-sökorderkapning |

Grandoreiro exekveras genom att äventyra DLL-sökordningen. |

||

|

Försvarsflykt |

Deobfuskera/avkoda filer eller information |

Grandoreiro distribueras ofta i lösenordsskyddade ZIP-arkiv. |

|

|

Obfuskerade filer eller information: Binär utfyllnad |

Grandoreiro EXE brukade ha förstorats .rsrc sektioner med stora BMP-bilder. |

||

|

System binär proxyexekvering: Msiexec |

Grandoreiro-nedladdare är inkluderade i MSI-installatörer. |

||

|

Ändra registret |

Grandoreiro lagrar en del av sin konfigurationsdata i Windows-registret. |

||

|

Discovery |

Application Window Discovery |

Grandoreiro upptäcker nätbankswebbplatser baserade på fönsternamn. |

|

|

Processupptäckt |

Grandoreiro upptäcker säkerhetsverktyg baserade på processnamn. |

||

|

Software Discovery: Security Software Discovery |

Grandoreiro upptäcker förekomsten av bankskyddsprodukter. |

||

|

Systeminformation upptäckt |

Grandoreiro samlar in information om offrets maskin, som t.ex %DATORNAMN% och operativsystem. |

||

|

Samling |

Input Capture: GUI Input Capture |

Grandoreiro kan visa falska popup-fönster och fånga text som skrivits in i dem. |

|

|

Input Capture: Keylogging |

Grandoreiro kan fånga tangenttryckningar. |

||

|

E-postinsamling: Lokal e-postinsamling |

Grandoreiros operatörer utvecklade ett verktyg för att extrahera e-postadresser från Outlook. |

||

|

Command and Control |

Datakodning: Icke-standardkodning |

Grandoreiro använder RTC, som krypterar data med ett anpassat strömchiffer. |

|

|

Dynamisk upplösning: Algoritmer för domängenerering |

Grandoreiro förlitar sig enbart på DGA för att få C&C-serveradresser. |

||

|

Krypterad kanal: Symmetrisk kryptografi |

I RTC görs kryptering och dekryptering med samma nyckel. |

||

|

Icke-standard port |

Grandoreiro använder ofta icke-standardiserade portar för distribution. |

||

|

Application Layer Protocol |

RTC är byggt ovanpå HTTP(S). |

||

|

exfiltration |

Exfiltrering över C2 -kanal |

Grandoreiro exfiltrerar data till sin C&C-server. |

|

|

Inverkan |

Systemavstängning/starta om |

Grandoreiro kan tvinga fram en omstart av systemet. |

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/