Ранее в этом году группа реагирования на инциденты Mandiant Consulting отследила атаку шпионской группы, связанной с Китаем, до взлома периферийного устройства в сети ее клиента, но поскольку устройство представляет собой закрытую систему, жертве атаки пришлось запросить судебно-медицинское изображение от производителя сетевого устройства.

Спустя два месяца клиент все еще ждет.

По словам Чарльза Кармакала, технического директора Mandiant Consulting в Google Cloud, эта сложность в обнаружении и последующем расследовании взлома периферийных устройств подчеркивает, почему многие злоумышленники на национальном уровне все чаще нацеливаются на межсетевые экраны, шлюзы электронной почты, VPN и другие устройства. Группы угроз не только дольше ускользают от обнаружения, но даже когда защитники узнают о нападении, расследование инцидента становится намного сложнее.

Это проблема, с которой Mandiant сталкивается «все время», говорит он.

«Сегодня у нас гораздо лучшая телеметрия для компьютеров Windows, в основном из-за зрелости решений EDR [обнаружение конечных точек и реагирование]», — говорит Кармакал. «Телеметрия на периферийных устройствах… часто вообще отсутствует. Чтобы иметь возможность провести сортировку и судебно-медицинскую экспертизу устройства, вам необходимо получить судебно-медицинское изображение, но вы не можете просто открыть устройство и вытащить жесткий диск».

Шпионские злоумышленники переходят на использование периферийных устройств По данным Mandiant Consulting из Google Cloud, это одна из основных тенденций в 2023 году. отчет M-Trends 2024, опубликованный 23 апреля. В целом компания отслеживала и сообщала о более чем двух десятках кампаний и глобальных событий в 2023 году, связанных с ее расследованиями.

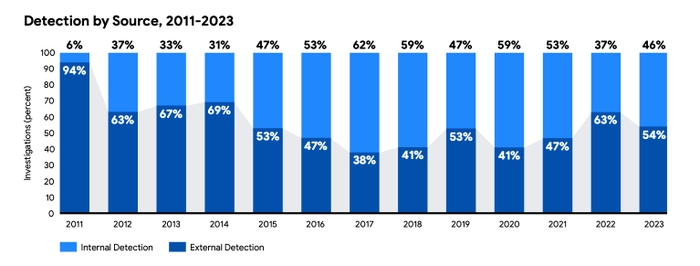

Время, в течение которого злоумышленник активен в скомпрометированных системах до обнаружения, известное как время пребывания, продолжало сокращаться — до 10 дней в 2023 году по сравнению с 16 днями в предыдущем году. На программы-вымогатели пришлось 23% расследований Mandiant в 2023 году по сравнению с 18% в 2022 году. Компании узнали о большинстве инцидентов (54%), потому что третья сторона — часто сам злоумышленник, в случае с программами-вымогателями — уведомила жертву.

Поскольку программы-вымогатели часто уведомляют жертв, уровень внешнего обнаружения вырос до 54%. Источник: Mandiant Google Cloud.

Злоумышленники перемещаются в менее заметные места

В то время как периферийные устройства требуют, чтобы знающие злоумышленники могли их скомпрометировать и контролировать, эти среды высокой доступности также обычно предлагают свои собственные утилиты и функции для работы с собственными форматами и функциями. «Живя за счет земли» и используя встроенные возможности, злоумышленники могут создавать более надежные вредоносные программы и при этом подвергаться меньшему риску быть обнаруженными из-за отсутствия у защитников возможности наблюдения за внутренними операциями устройств.

«[М]аждое из этих устройств проходит строгие режимы тестирования производителем во время разработки, чтобы гарантировать их стабильность», — говорится в отчете Mandiant. «Разработчики вредоносных программ, связанных с Китаем, пользуются преимуществами встроенных функций, включенных в эти системы… используя собственные возможности, [которые могут] снизить общую сложность вредоносного ПО, вместо этого превращая в оружие существующие функции, которые были тщательно протестированы организацией».

В одном случае консультанты Mandiant обнаружили Бэкдор-вредоносное ПО BoldMoveКитайские злоумышленники попытались заразить устройство Fortinet, отключив две функции регистрации и позволив злоумышленнику оставаться незамеченным в течение более длительного периода. BoldMove был создан специально для сред Fortinet.

Усилия по реагированию на инциденты также часто затрудняются отсутствием простого доступа консультантов и защитников к базовой операционной системе. По словам Кармакала из Mandiant, из-за отсутствия возможности проанализировать базовый код для поиска скомпрометированных устройств специалисты по реагированию на инциденты часто не могут определить основную причину компрометации.

«Некоторые поставщики отказываются предоставлять судебно-медицинские изображения, [что] я понимаю… потому что у них много интеллектуальной собственности на устройство», — говорит он. «Компании должны понимать масштабы и степень компрометации, а также то, начинается ли она на сетевом устройстве, и вам необходимо это изучить».

Увеличение использования эксплойтов, увеличение количества сайтов утечки данных

Злоумышленники стали чаще использовать эксплойты в качестве начальной точки доступа для атак: в 38% атак Mandiant расследовала случаи, когда она могла определить начальный вектор, начинающийся с эксплойта. На фишинг, занявший далекое второе место, пришлось 17% первоначальных действий в атаке. На третье место приходится 15% всех первоначальных векторов доступа к предыдущим компрометациям, которые случайно остались пригодными для использования.

«Злоумышленники продолжают использовать эффективные тактики для получения доступа к целевым средам и проведения своих операций», — говорится в отчете Mandiant. «Хотя наиболее популярные векторы заражения колеблются, организации должны сосредоточиться на стратегиях глубокоэшелонированной защиты. Этот подход может помочь смягчить воздействие как распространенных, так и менее частых методов первоначального вторжения».

Наконец, следователи Mandiant также отмечают, что с течением времени увеличивается количество сайтов утечки данных (DLS), на которые сейчас приходится более трети (36%) всех финансово мотивированных атак.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts