Os produtos e pesquisas da ESET protegem a infraestrutura de TI ucraniana há anos. Desde o início da guerra, em Fevereiro de 2022, prevenimos e investigamos um número significativo de ataques lançados por grupos alinhados com a Rússia. Também publicamos algumas das descobertas mais interessantes no WeLiveSecurity:

Embora o nosso foco principal continue a ser a análise de ameaças que envolvem malware, deparámo-nos com a investigação de uma operação de informação ou operação psicológica (PSYOP) que tentava levantar dúvidas nas mentes dos ucranianos e dos falantes de ucraniano no estrangeiro.

Operação Texonto

A Operação Texonto é uma campanha de desinformação/OPPS que utiliza e-mails de spam como principal método de distribuição. Surpreendentemente, não parece que os perpetradores tenham utilizado canais comuns como o Telegram ou sites falsos para transmitir as suas mensagens. Detectámos duas ondas diferentes, a primeira em Novembro de 2023 e a segunda no final de Dezembro de 2023. O conteúdo dos e-mails era sobre interrupções de aquecimento, escassez de medicamentos e escassez de alimentos, que são temas típicos da propaganda russa.

Além da campanha de desinformação, detetámos uma campanha de spearphishing que teve como alvo uma empresa de defesa ucraniana em outubro de 2023 e uma agência da UE em novembro de 2023. O objetivo de ambas era roubar credenciais de contas do Microsoft Office 365. Graças às semelhanças na infraestrutura de rede utilizada nestas operações psicológicas e nas operações de phishing, estamos a ligá-las com grande confiança.

Curiosamente, mais alguns pivôs também revelaram nomes de domínio que fazem parte da Operação Texonto e relacionados a tópicos internos da Rússia, como Alexei Navalny, o conhecido líder da oposição russa que estava na prisão e morreu Em fevereiro 16th, 2024. Isto significa que a Operação Texonto provavelmente inclui operações de spearphishing ou de informação dirigidas a dissidentes russos e apoiantes do falecido líder da oposição. Esses domínios incluem:

- votos navalny[.]net

- navalny-votesmart[.]rede

- votação navalny[.]net

Talvez ainda mais estranho é que um servidor de e-mail, operado pelos atacantes e usado para enviar e-mails de operações psicológicas, foi reutilizado duas semanas depois para enviar spam típico de farmácia canadense. Esta categoria de negócios ilegais é muito popular na comunidade russa de crimes cibernéticos há muito tempo, pois blogpost de 2011 explica.

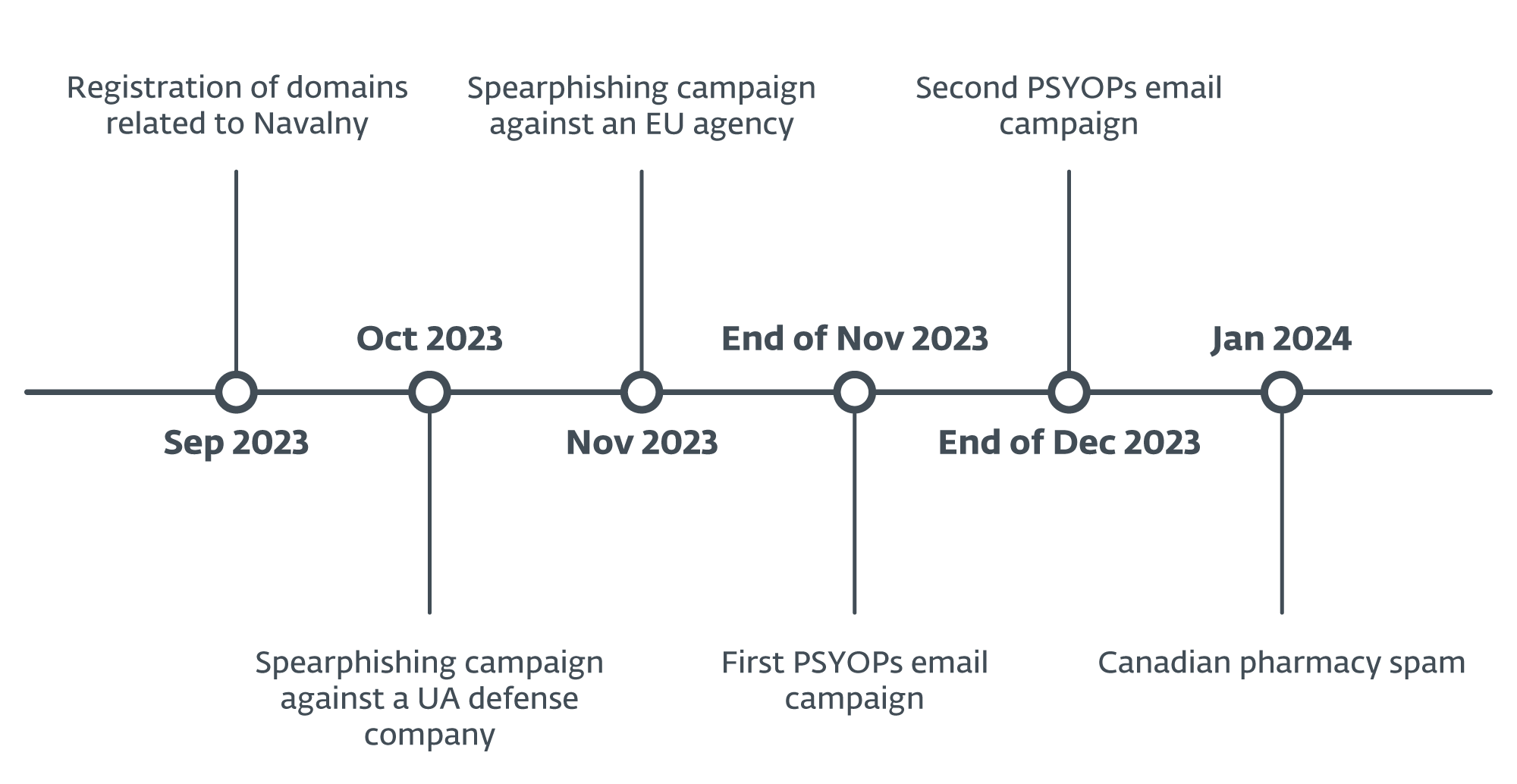

A Figura 1 resume os principais acontecimentos da Operação Texonto.

A estranha mistura de espionagem, operações de informação e produtos farmacêuticos falsos só pode nos lembrar de Callisto, um conhecido grupo de ciberespionagem alinhado à Rússia que foi alvo de uma acusação pelo DOJ dos EUA em dezembro de 2023. Callisto tem como alvo funcionários do governo, pessoas em grupos de reflexão e organizações militares por meio de sites de spearphishing projetados para imitar provedores de nuvem comuns. O grupo também executou operações de desinformação, como uma vazamento de documentos pouco antes das eleições gerais de 2019 no Reino Unido. Por fim, girar em torno de sua antiga infraestrutura de rede leva a domínios farmacêuticos falsos, como musclefarm[.]topo or ukrpharma[.]ovh.

Embora existam vários pontos de semelhança de alto nível entre as operações da Operação Texonto e Callisto, não encontramos nenhuma sobreposição técnica e atualmente não atribuímos a Operação Texonto a um ator de ameaça específico. No entanto, dados os TTPs, o direcionamento e a disseminação de mensagens, atribuímos a operação com grande confiança a um grupo alinhado à Rússia.

Campanha de phishing: outubro a novembro de 2023

Funcionários que trabalham em uma grande empresa de defesa ucraniana receberam um e-mail de phishing em outubro de 2023, supostamente vindo de seu departamento de TI. Os e-mails foram enviados de isto.[redacted_company_name]@gmail.com, um endereço de e-mail provavelmente criado especificamente para esta campanha e o assunto do e-mail era Atualizado: Plano de investimento (tradução automática do ucraniano: Aprovação solicitada: Inventário planejado).

O conteúdo do e-mail é o seguinte:

Do período de 02 a 13 de agosto, informações fornecidas sobre o plano de desenvolvimento tecnológico Se você estiver usando a tela, não será vitorioso. Se você planeja usar seu endereço de e-mail ([endereço_redigido]@[nome_da_empresa_redigida].com) no seu endereço, будь ласка, перейдіть na tela inicial do sistema, verifique se ele está funcionando corretamente.

Жодних додаткових дій не потрібно, Ваша поштова скринька отримає статус “підтверджений” і не буде видалена під ч como planejado para recomeçar. Seu endereço não é vitorioso para você (sua vitória não está planejada para o futuro), para que você possa encontrá-lo у випадку Вам не потрібно виконувати жодних дій – поштову скриньку буде видалено автоматично 13 de janeiro de 2023.

Sinceramente,

Obtenha informações técnicas.

Uma tradução automática do e-mail é:

No período de 2 a 13 de outubro, funcionários do departamento de tecnologia da informação realizarão inventário planejado e retirada de caixas de correio não utilizadas. Se você planeja usar seu endereço de e-mail ([redacted_address]@[redacted_company_name].com) no futuro, acesse a versão web da caixa de correio neste link e faça login usando suas credenciais.

Nenhuma ação adicional é necessária, sua caixa de correio receberá o status “confirmado” e não será removida durante um inventário de recursos agendado. Se este endereço de e-mail não for utilizado por você (ou seu uso não estiver planejado no futuro), neste caso você não precisará realizar nenhuma ação – a caixa de correio será excluída automaticamente em 13 de outubro de 2023.

Cumprimentos,

Departamento de tecnologias de informação.

O objetivo do e-mail é fazer com que os alvos cliquem em за цим посиланням (tradução automática: neste link), o que leva a https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (parcialmente redigido). Este URL aponta para o domínio malicioso login.microsoftidon-line[.]com. Observe que este domínio é muito próximo do oficial, login.microsoftonline.com.

Não conseguimos recuperar a página de phishing, mas provavelmente era uma página de login falsa da Microsoft destinada a roubar as credenciais dos alvos.

Para outro domínio pertencente à Operação Texonto, escolhalive149200[.]com, houve dois envios do VirusTotal (um e dois) para o URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Infelizmente, o site não estava mais acessível no momento da análise, mas provavelmente era uma página de phishing de credenciais para o webmail do Outlook na Web/OWA de eupolcopps.eu, o Gabinete de Coordenação da UE para o Apoio à Polícia Palestiniana. Observe que não vimos o exemplo de e-mail, apenas o URL enviado ao VirusTotal.

Primeira onda de operações psicológicas: novembro de 2023

No dia 20 de novembroth, detectamos a primeira onda de e-mails de desinformação com anexo em PDF enviados para pelo menos algumas centenas de destinatários na Ucrânia. Pessoas que trabalham no governo ucraniano, empresas de energia e até mesmo indivíduos receberam os e-mails. Não sabemos como a lista de endereços de e-mail foi construída.

Ao contrário da campanha de phishing descrita anteriormente, o objetivo destes e-mails era semear dúvidas nas mentes dos ucranianos; por exemplo, um e-mail diz que “pode haver interrupções no aquecimento neste inverno”. Não parece haver nenhum link malicioso ou malware nesta onda específica, apenas desinformação.

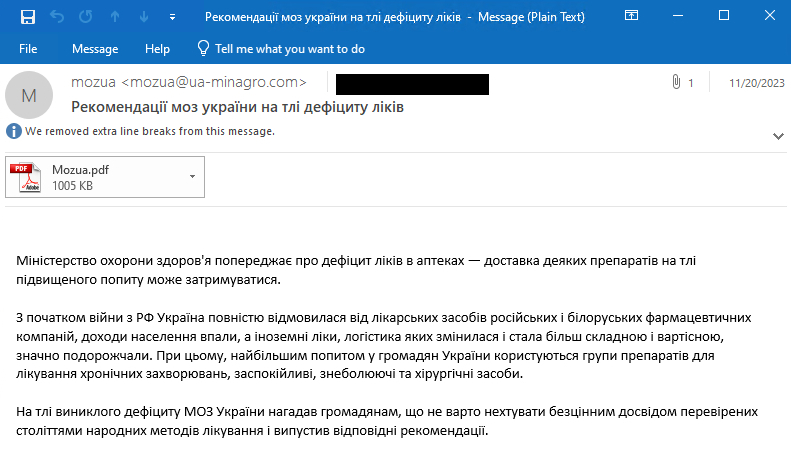

A Figura 2 mostra um exemplo de e-mail. O assunto é Рекомендації моз україни на тлі дефіциту ліків (tradução automática do ucraniano: Recomendações do Ministério da Saúde da Ucrânia no momento da escassez de medicamentos) e o e-mail foi enviado de mozua@ua-minagro[.]com. Observe que este endereço pode ser visto no envelope-de e caminho de retorno campos.

ua-minagro[.]com é um domínio operado pelos invasores e foi usado exclusivamente para envio de e-mails de desinformação nesta campanha. O domínio está disfarçado como o Ministério da Política Agrária e Alimentar da Ucrânia, cujo domínio legítimo é minagro.gov.ua.

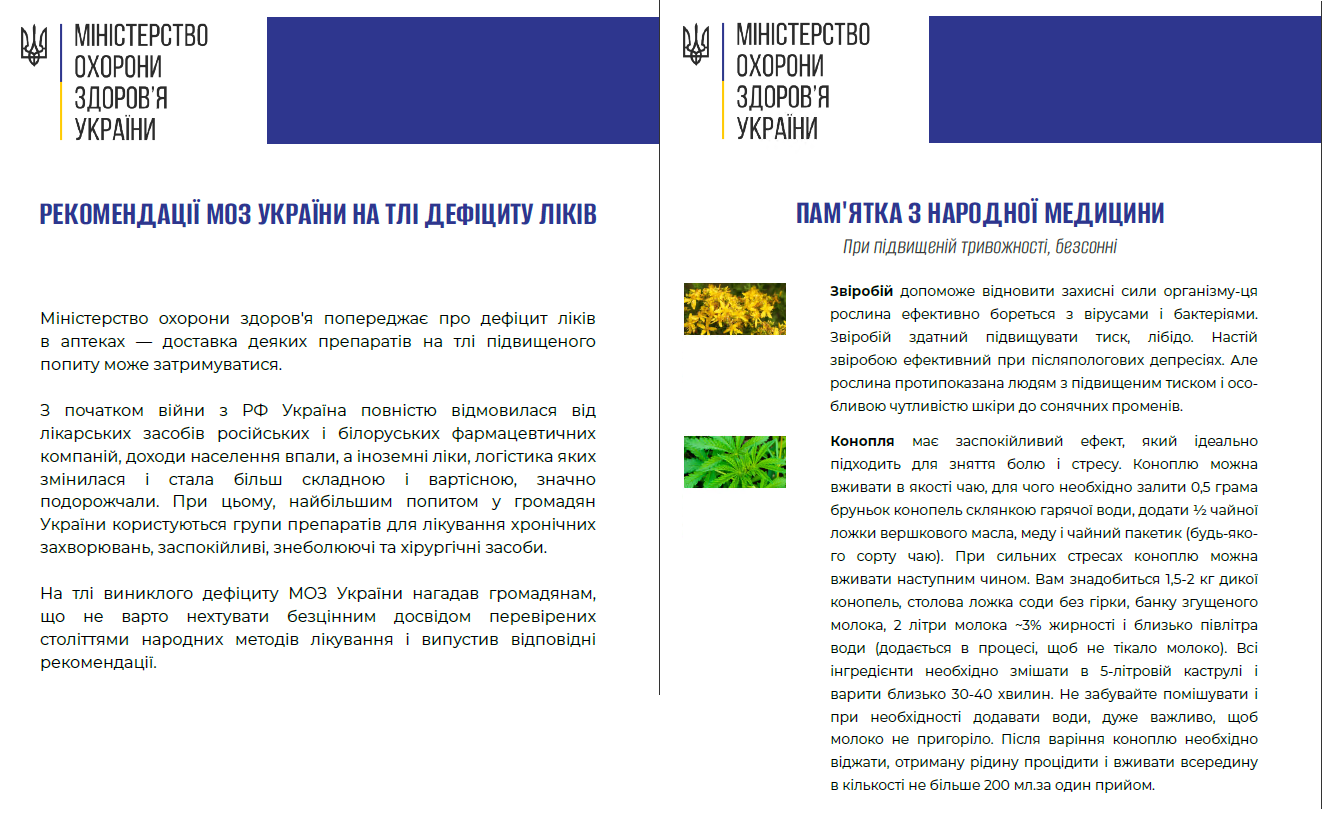

Anexado ao e-mail está um documento PDF, conforme mostrado na Figura 3. Embora não seja malicioso em si, também contém mensagens de desinformação.

O documento utiliza indevidamente o logotipo do Ministério da Saúde da Ucrânia e explica que, devido à guerra, há escassez de medicamentos na Ucrânia. Afirma também que o governo ucraniano se recusa a importar drogas da Rússia e da Bielorrússia. Na segunda página, explicam como substituir alguns medicamentos por plantas.

O que é interessante notar é que o e-mail foi enviado de um domínio disfarçado de Ministério de Política Agrária e Alimentação da Ucrânia, enquanto o conteúdo é sobre escassez de medicamentos e o PDF usa indevidamente o logotipo do Ministério da Saúde da Ucrânia. Possivelmente é um erro dos atacantes ou, pelo menos, mostra que eles não se importaram com todos os detalhes.

Além de ua-minagro[.]com, cinco domínios adicionais foram usados para enviar e-mails nesta onda:

- uaminagro[.]com

- minuaregião[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroua[.]org

minuaregião[.]org e minuaregionbecareful[.]com estão disfarçados de Ministério da Reintegração dos Territórios Temporariamente Ocupados da Ucrânia, cujo site legítimo é https://minre.gov.ua/en/.

uamtu[.]com está disfarçado de Ministério do Desenvolvimento das Comunidades, Territórios e Infraestruturas da Ucrânia, cujo website legítimo é https://mtu.gov.ua.

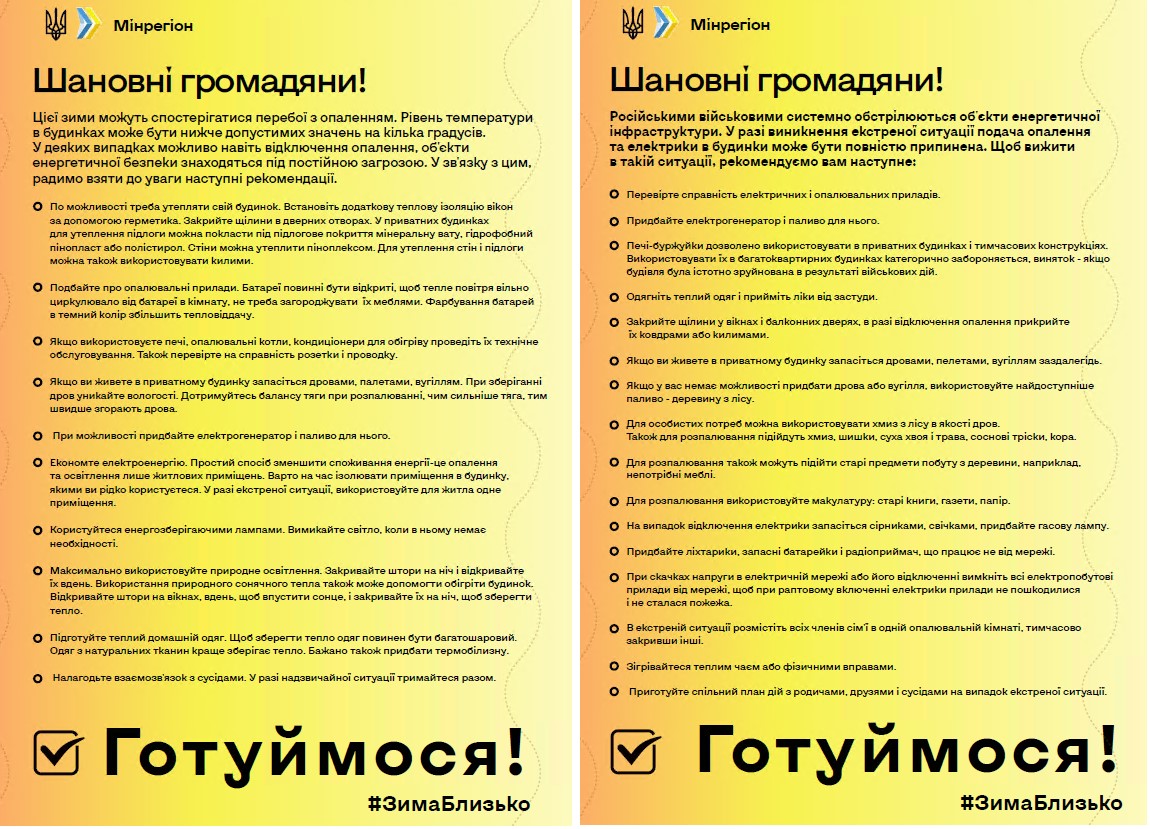

Identificamos mais três modelos de mensagens de e-mail diferentes, cada um com um corpo de e-mail e anexo em PDF diferentes. Um resumo é fornecido na Tabela 1.

Tabela 1. E-mails de desinformação

|

corpo do email |

Tradução automática do corpo do email |

|

O sistema de visualização operacional está fornecendo infraestrutura de energia. Em uma área externa de vinho, você pode usar a eletricidade em um local onde você possa usar a solução. Você deve visitar esta situação, recomendo que você vá primeiro: |

Os militares russos bombardeiam sistematicamente a infra-estrutura das instalações energéticas. O fornecimento de aquecimento em caso de emergência e a eletricidade às residências podem ser completamente cortados. Para sobreviver em tal situação, recomendamos o seguinte: |

|

Este é o lugar onde você pode se preocupar com a opacidade. A temperatura ambiente em um ambiente doméstico pode ser baixa, mas não há alta na temperatura ambiente. Em um dia de viagem, você pode navegar pela rede elétrica, obter energia elétrica sem gastar muito ю загрозою. Para isso, você deve seguir as próximas recomendações. |

Poderão haver interrupções no aquecimento neste inverno. O nível de temperatura nas casas pode estar vários graus abaixo dos valores permitidos. Em alguns casos, é até possível desligar o aquecimento, a segurança energética das instalações está sob constante ameaça. A este respeito, aconselhamo-lo a ter em conta as seguintes recomendações. |

|

Міністерство охорони здоров'я попереджає про дефіцит ліків аптеках — доставка деяких препаратів на тлі підвищеного поп isso pode ser затримуватися. Para obter informações sobre РФ Україна повністю відмовилася від лікарських засобів російських і білоруських фармаце втичних компаній, доходи населення впали, а іноземні ліки, логістика яких змінилася і стала більш складною і вартіс Não, não é possível. Por isso, selecione o nome do grupo para configurar o grupo de preparação para a liquidação do contrato ювань, заспокійливі, знеболюючі та хірургічні засоби. Na configuração do vinil, você pode usar o código de barras, mas não há nenhuma necessidade de transferência століттями народних методів лікування і випустив відповідні рекомендації. |

O Ministério da Saúde alerta para a escassez de medicamentos nas farmácias — a entrega de alguns medicamentos num contexto de aumento da procura pode sofrer atrasos. Com o início da guerra com a Federação Russa, a Ucrânia recusou completamente as empresas farmacêuticas russas e bielorrussas, os rendimentos da população caíram e os medicamentos estrangeiros, cuja logística mudou e se tornou mais complexa e cara, tornaram-se significativamente mais caros. Ao mesmo tempo, a maior procura vem dos cidadãos. A Ucrânia utiliza grupos de medicamentos para o tratamento de doenças crônicas, sedativos, analgésicos e meios cirúrgicos. Num contexto de escassez, o Ministério da Saúde da Ucrânia lembrou aos cidadãos que não se deve negligenciar a experiência inestimável dos métodos populares de tratamento testados há séculos e divulgou os apropriados recomendados. |

|

Агресія Росії призвела до значних втрат аграрному секторі України. Esses são os mínimos possíveis, possíveis problemas, ocopacidades e técnicas de alta qualidade. Em uma grande seleção de equipamentos você pode obter uma técnica de segurança muito boa, sem problemas. Estabeleça uma política de segurança e recomende as recomendações de produção стравами з доступних дикорослих трав. Antes de mais nada, procure a lista que você está procurando para encontrar o local certo, pronto e pronto. Então, eu збирати рослини слід далеко від міст і селищ, а також від жвавих трас. Proponha-nos uma garrafa de água e coloque-os em recipientes apropriados. |

A agressão da Rússia levou a perdas significativas no sector agrícola da Ucrânia. As terras estão poluídas por minas, danificadas por granadas, trincheiras e movimentação de equipamento militar. Uma grande quantidade de maquinaria agrícola foi danificada e destruída e os celeiros foram destruídos. Até que a situação se estabilize, o Ministério da Política Agrária e Alimentação recomenda diversificar a alimentação com pratos confeccionados com ervas silvestres disponíveis. Comer folhas frescas e suculentas de ervas na forma de saladas é o mais simples, útil e acessível. Lembre-se de que você deve coletar plantas longe de cidades e vilas, bem como de estradas movimentadas. Oferecemos várias receitas úteis e fáceis de preparar. |

Os anexos PDF relacionados são alegadamente do Ministério das Regiões da Ucrânia (ver Figura 4) e do Ministério da Agricultura (ver Figura 5).

No último documento, supostamente do Ministério da Agricultura, sugerem comer “risoto de pombo” e ainda trazem a foto de um pombo vivo e de um pombo cozido… Isso mostra que aqueles documentos foram criados propositalmente para irritar os leitores.

No geral, as mensagens estão alinhadas com temas comuns da propaganda russa. Estão a tentar fazer com que o povo ucraniano acredite que não terá drogas, comida e aquecimento por causa da guerra Rússia-Ucrânia.

Segunda onda de operações psicológicas: dezembro de 2023

Cerca de um mês após a primeira vaga, detectámos uma segunda campanha de e-mail de operações psicológicas dirigida não só aos ucranianos, mas também a pessoas de outros países europeus. Os alvos são um tanto aleatórios, variando desde o governo ucraniano até um fabricante italiano de calçados. Como todos os e-mails são escritos em ucraniano, é provável que os alvos estrangeiros sejam falantes de ucraniano. De acordo com a telemetria da ESET, algumas centenas de pessoas receberam e-mails nesta segunda onda.

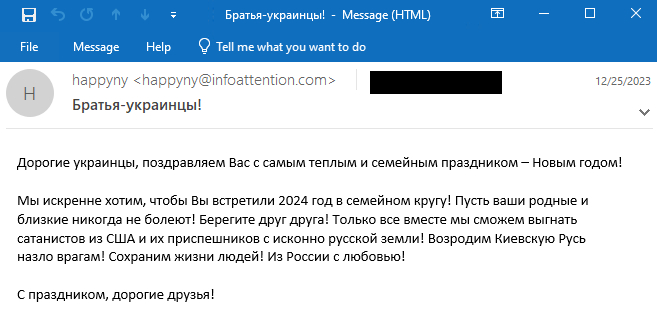

Encontramos dois modelos de e-mail diferentes nesta onda. O primeiro foi enviado em 25 de dezembroth e é mostrado na Figura 6. Quanto à primeira onda, as mensagens de e-mail foram enviadas de um servidor de e-mail operado pelos invasores, infoatenção[.]com nesse caso.

Uma tradução automática do corpo do e-mail é a seguinte:

Queridos Ucranianos, parabenizamos vocês pelas férias mais calorosas e familiares – o Ano Novo!

Desejamos sinceramente que você comemore 2024 com sua família! Que sua família e amigos nunca fiquem doentes! Cuidem-se! Somente juntos seremos capazes de expulsar os satanistas dos EUA e seus asseclas do solo russo original! Vamos reviver a Rússia de Kiev, apesar dos nossos inimigos! Vamos salvar a vida das pessoas! Da Rússia com amor!

Boas férias, queridos amigos!

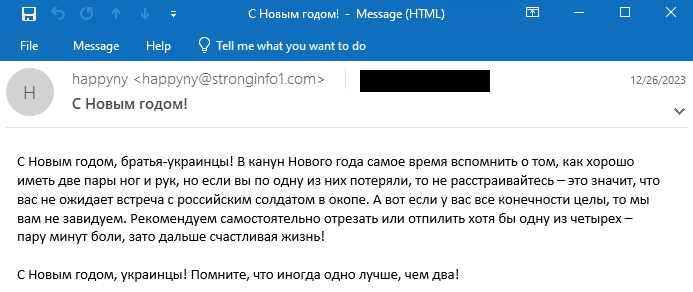

O segundo modelo de email, mostrado na Figura 7, foi enviado em 26 de dezembroth, 2023 de um servidor de e-mail diferente: stronginfo1[.]com. Durante esta onda, dois endereços de e-mail adicionais foram usados:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Uma tradução automática do corpo do e-mail é a seguinte:

Feliz Ano Novo, irmãos ucranianos! Na véspera de Ano Novo, é hora de lembrar como é bom ter dois pares de pernas e braços, mas se você perdeu um deles, não fique chateado – isso significa que você não encontrará um soldado russo em uma trincheira. E aqui, se todos os seus membros estiverem intactos, não teremos inveja de você. Recomendamos cortar ou serrar pelo menos um dos quatro – alguns minutos de dor, mas depois uma vida feliz!

Feliz Ano Novo, Ucranianos! Lembre-se que às vezes um é melhor que dois!

Embora a primeira campanha de e-mail de OPPS em Novembro de 2023 tenha sido bastante bem preparada, com documentos PDF especialmente criados que foram um tanto convincentes, esta segunda campanha é bastante mais básica e mais sombria nas suas mensagens. O segundo modelo de e-mail é particularmente perturbador, com os atacantes sugerindo que as pessoas amputem uma perna ou um braço para evitar o destacamento militar. No geral, tem todas as características das operações psicológicas durante tempos de guerra.

Spam de farmácia canadense: janeiro de 2024

Em uma reviravolta bastante surpreendente, um dos domínios usados para enviar e-mails de operações psicológicas em dezembro de 2023, infonotificação[.]com, começou a ser usado para enviar spam de farmácias canadenses em 7 de janeiroth 2024.

Um exemplo é fornecido na Figura 8 e o link redireciona para o site falso da farmácia canadense onlinepharmacycenter[.]com. A campanha de spam foi moderadamente grande (pelo menos centenas de mensagens) e pessoas em muitos países receberam esses e-mails.

Os e-mails foram enviados de happyny@infonotification[.]com e isso foi verificado nos cabeçalhos dos emails:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000O spam falso de farmácia canadense é um negócio historicamente operado por cibercriminosos russos. Foi amplamente coberto no passado por blogueiros como Brian Krebs, especialmente em seu livro Spam Nation.

Links entre essas campanhas de spam

Embora não saibamos porque é que os operadores das campanhas PSYOP decidiram reutilizar um dos seus servidores para enviar spam falso de farmácia, é provável que tenham percebido que a sua infra-estrutura foi detectada. Assim, podem ter decidido tentar rentabilizar a infra-estrutura já queimada, quer para lucro próprio, quer para financiar futuras operações de espionagem ou operações psicológicas. A Figura 9 resume as ligações entre os diferentes domínios e campanhas.

Conclusão

Desde o início da guerra na Ucrânia, grupos alinhados com a Rússia, como o Sandworm, têm estado ocupados a perturbar a infraestrutura de TI ucraniana utilizando limpadores. Nos últimos meses, observamos um aumento nas operações de ciberespionagem, especialmente por parte do infame grupo Gamaredon.

A Operação Texonto mostra mais um uso das tecnologias para tentar influenciar a guerra. Encontrámos algumas típicas páginas de login falsas da Microsoft, mas o mais importante é que houve duas vagas de operações psicológicas através de e-mails, provavelmente para tentar influenciar e desmoralizar os cidadãos ucranianos com mensagens de desinformação sobre temas relacionados com a guerra.

Uma lista abrangente de Indicadores de Compromisso (IoCs) e amostras pode ser encontrada em nosso repositório GitHub.

Para quaisquer dúvidas sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em [email protegido].

A ESET Research oferece relatórios privados de inteligência APT e feeds de dados. Para qualquer esclarecimento sobre este serviço, visite o Inteligência de ameaças ESET Disputas de Comerciais.

IoCs

Arquivos

|

SHA-1 |

Nome do arquivo |

Nome de detecção ESET |

Descrição |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Fraude.CDY |

PDF usado em uma operação de informação contra a Ucrânia. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraude.CDU |

PDF usado em uma operação de informação contra a Ucrânia. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraude.CDT |

PDF usado em uma operação de informação contra a Ucrânia. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraude.CDX |

PDF usado em uma operação de informação contra a Ucrânia. |

Network

|

IP |

Domínio |

Provedor de hospedagem |

Visto pela primeira vez |

Adicionar ao carrinho |

|

N/D |

votos navalny[.]net |

N/D |

2023-09-09 |

Domínio relacionado a Alexei Navalny. |

|

N/D |

navalny-votesmart[.]rede |

N/D |

2023-09-09 |

Domínio relacionado a Alexei Navalny. |

|

N/D |

votação navalny[.]net |

N/D |

2023-09-09 |

Domínio relacionado a Alexei Navalny. |

|

45.9.148[.]165 |

infoatenção[.]com |

Nice TI Services Group Inc. |

2023-12-25 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice TI Services Group Inc. |

2023-11-23 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice TI Services Group Inc. |

2023-12-25 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

45.129.199[.]200 |

minuaregião[.]org |

Hostinger |

2023-11-21 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

46.249.58[.]177 |

infonotif[.]com |

serverius-mnt |

2023-12-28 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

154.49.137[.]16 |

escolhalive149200[.]com |

Hostinger |

2023-10-26 |

Servidor de phishing. |

|

185.12.14[.]13 |

infonotificação[.]com |

servidor |

2023-12-28 |

Servidor utilizado para envio de emails na Operação Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Servidor de phishing do Office 365. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

Servidor utilizado para envio de emails na Operação Texonto. |

Endereço de email

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [email protegido][.]rede

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Técnicas MITER ATT e CK

Esta tabela foi construída usando versão 14 da estrutura MITRE ATT&CK.

|

Tática |

ID |

Nome |

Descrição |

|

Desenvolvimento de Recursos |

Adquirir infraestrutura: domínios |

As operadoras compraram nomes de domínio na Namecheap. |

|

|

Adquirir Infraestrutura: Servidor |

As operadoras alugaram servidores na Nice IT, Hostinger, Serverius e BlueVPS. |

||

|

Acesso Inicial |

Phishing |

As operadoras enviaram e-mails com conteúdo de desinformação. |

|

|

Phishing: Link de Spearphishing |

As operadoras enviaram e-mails com um link para uma página falsa de login da Microsoft. |

||

|

Evasão de Defesa |

Masquerading |

Os operadores usaram nomes de domínio semelhantes aos nomes de domínio oficiais do governo ucraniano. |

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/