Desde o início de 2023, os investigadores da ESET observaram um crescimento alarmante de aplicações fraudulentas de empréstimo para Android, que se apresentam como serviços legítimos de empréstimo pessoal, prometendo acesso rápido e fácil a fundos.

Apesar da sua aparência atraente, estes serviços são, na verdade, concebidos para fraudar os utilizadores, oferecendo-lhes empréstimos com taxas de juro elevadas endossados com descrições enganosas, ao mesmo tempo que recolhem informações pessoais e financeiras das suas vítimas para as chantagear e, no final, obter os seus fundos. Portanto, os produtos ESET reconhecem esses aplicativos usando o nome de detecção SpyLoan, que se refere diretamente à sua funcionalidade de spyware combinada com solicitações de empréstimo.

Pontos-chave do post do blog:

- Os aplicativos analisados pelos pesquisadores da ESET solicitam diversas informações confidenciais de seus usuários e as exfiltram para os servidores dos invasores.

- Esses dados são então usados para assediar e chantagear os usuários desses aplicativos e, de acordo com avaliações dos usuários, mesmo que o empréstimo não tenha sido concedido.

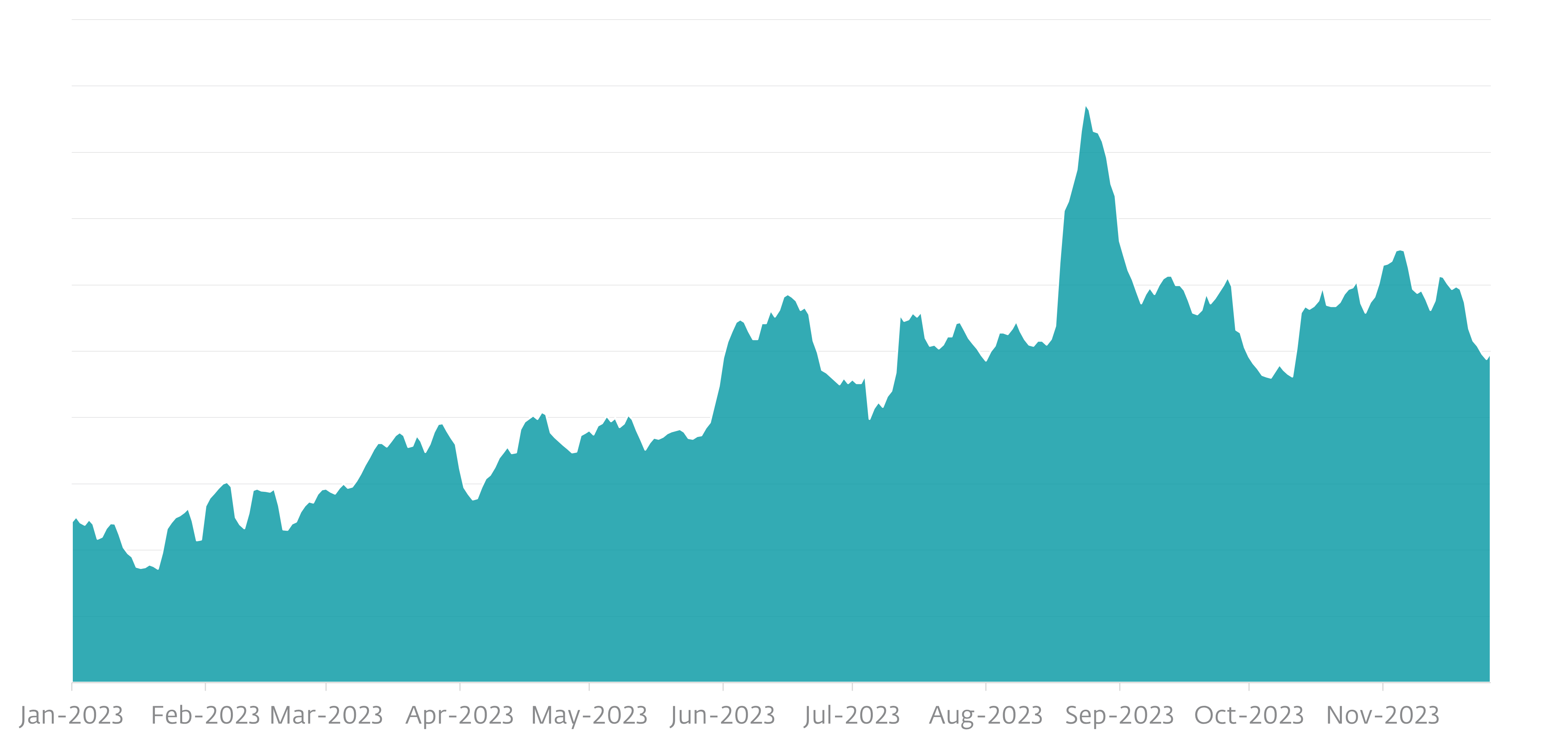

- A telemetria ESET mostra um crescimento perceptível nesses aplicativos em lojas de aplicativos não oficiais de terceiros, Google Play e sites desde o início de 2023.

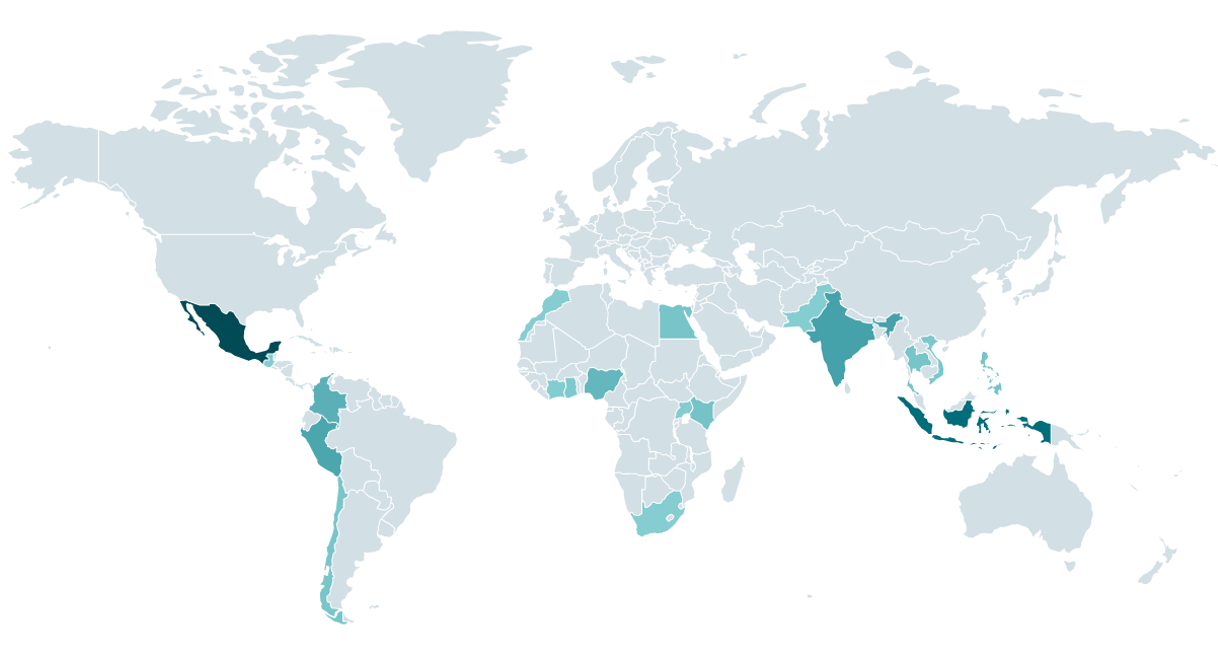

- Os aplicativos de empréstimo maliciosos concentram-se em potenciais mutuários baseados no Sudeste Asiático, na África e na América Latina.

- Todos esses serviços operam apenas por meio de aplicativos móveis, uma vez que os invasores não conseguem acessar todos os dados confidenciais do usuário armazenados no smartphone da vítima por meio de navegadores.

Visão geral

A ESET é membro da App Defense Alliance e parceira ativa no programa de mitigação de malware, que visa encontrar rapidamente Aplicativos Potencialmente Nocivos (PHAs) e impedi-los antes que cheguem ao Google Play.

Todos os aplicativos SpyLoan descritos nesta postagem do blog e mencionados na seção IoCs são comercializados por meio de mídia social e Mensagens SMS, e disponível para download em sites fraudulentos dedicados e lojas de aplicativos de terceiros. Todos esses aplicativos também estavam disponíveis no Google Play. Como parceira da Google App Defense Alliance, a ESET identificou 18 aplicativos SpyLoan e os relatou ao Google, que posteriormente removeu 17 desses aplicativos de sua plataforma. Antes de serem removidos, esses aplicativos tinham um total de mais de 12 milhões de downloads no Google Play. O último aplicativo identificado pela ESET ainda está disponível no Google Play – no entanto, como seus desenvolvedores alteraram suas permissões e funcionalidades, não o detectamos mais como um aplicativo SpyLoan.

É importante observar que cada instância de um aplicativo SpyLoan específico, independentemente de sua fonte, se comporta de forma idêntica devido ao seu código subjacente idêntico. Simplificando, se os usuários baixarem um aplicativo específico, eles experimentarão as mesmas funções e enfrentarão os mesmos riscos, independentemente de onde obtiveram o aplicativo. Não importa se o download veio de um site suspeito, de uma loja de aplicativos de terceiros ou mesmo do Google Play – o comportamento do aplicativo será o mesmo em todos os casos.

Nenhum desses serviços oferece a opção de solicitar empréstimo por meio de um site, pois por meio de um navegador os extorsionários não conseguem acessar todos os dados confidenciais do usuário que estão armazenados em um smartphone e são necessários para chantagem.

Nesta postagem do blog, descrevemos o mecanismo dos aplicativos SpyLoan e as diversas técnicas enganosas que eles usam para contornar as políticas do Google Play e enganar e fraudar os usuários. Também compartilhamos as etapas que as vítimas podem seguir caso tenham caído nesse golpe e várias recomendações sobre como distinguir entre aplicativos de empréstimo maliciosos e legítimos para que potenciais mutuários possam se proteger.

Vitimologia

De acordo com a telemetria da ESET, os aplicadores destas aplicações operam principalmente no México, Indonésia, Tailândia, Vietname, Índia, Paquistão, Colômbia, Peru, Filipinas, Egipto, Quénia, Nigéria e Singapura (ver mapa na Figura 2). Todos estes países têm diversas leis que regem os empréstimos privados – não apenas as suas taxas, mas também a sua transparência na comunicação; no entanto, não sabemos com que sucesso eles são aplicados. Acreditamos que quaisquer detecções fora destes países estão relacionadas com smartphones que têm, por diversos motivos, acesso a um número de telefone registado num destes países.

No momento em que este artigo foi escrito, não vimos uma campanha ativa direcionada a países europeus, aos EUA ou ao Canadá.

Análise técnica

Acesso inicial

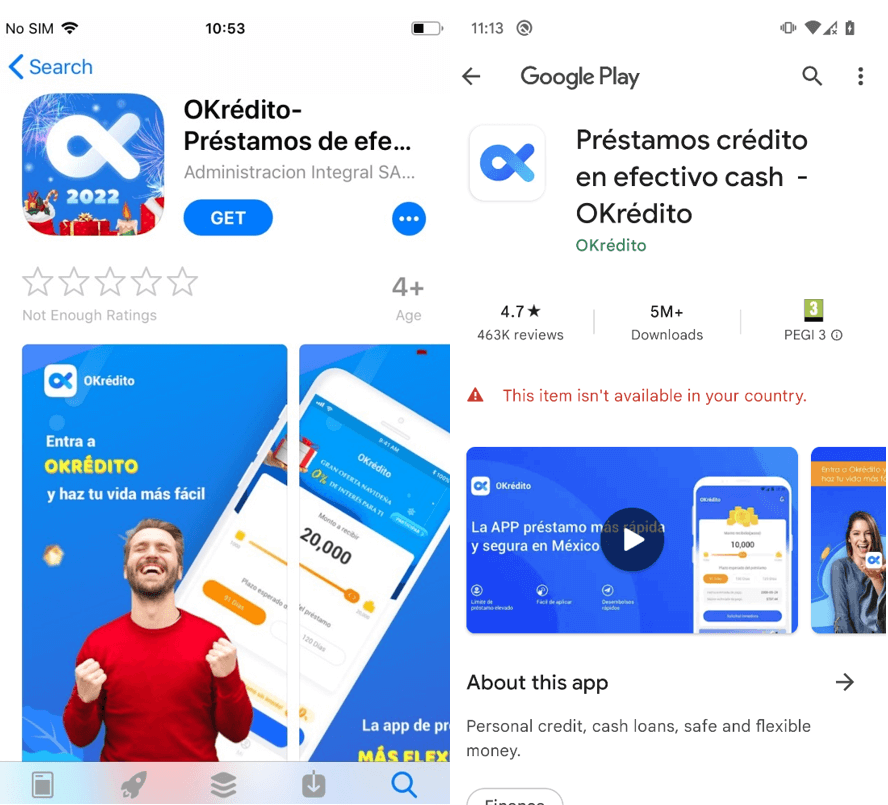

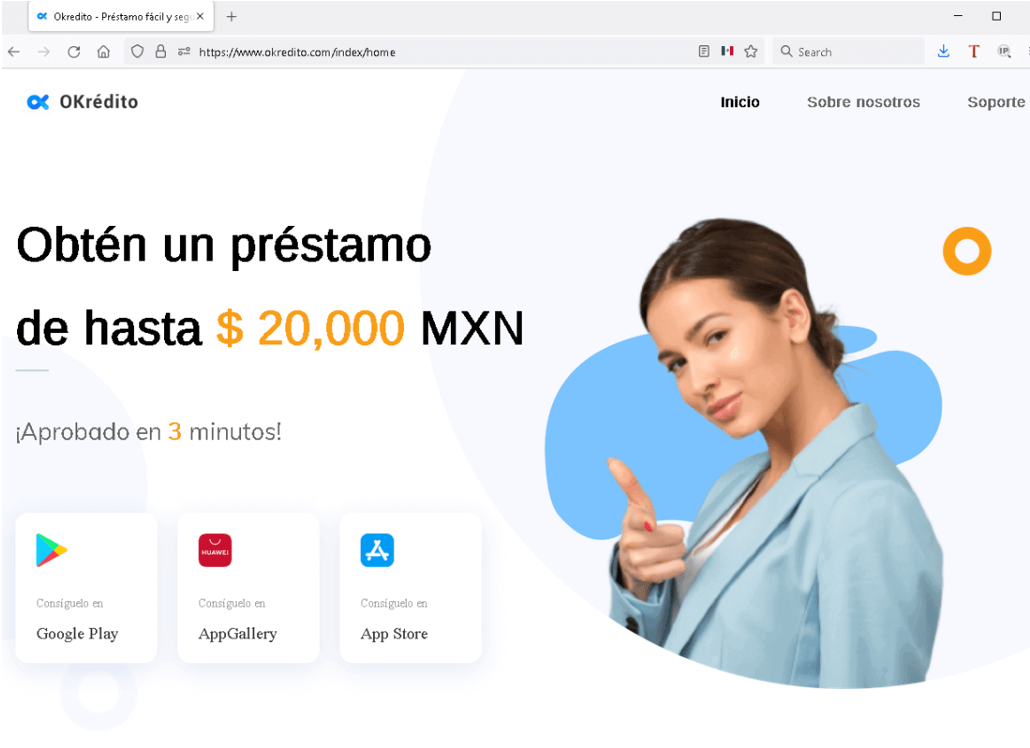

A ESET Research rastreou as origens do esquema SpyLoan até 2020. Naquela época, esses aplicativos apresentavam apenas casos isolados que não chamaram a atenção dos pesquisadores; no entanto, a presença de aplicativos de empréstimo maliciosos continuou crescendo e, finalmente, começamos a identificá-los no Google Play, na Apple App Store e em sites fraudulentos dedicados. Capturas de tela de um exemplo são mostradas na Figura 3 e na Figura 4. Essa abordagem multiplataforma maximizou seu alcance e aumentou as chances de envolvimento do usuário, embora esses aplicativos tenham sido posteriormente retirados de ambas as lojas de aplicativos oficiais.

No início de 2022, a ESET entrou em contato com o Google Play para notificar a plataforma sobre mais de 20 aplicativos de empréstimos maliciosos que tiveram mais de 9 milhões de downloads coletivos. Após a nossa intervenção, a empresa excluiu esses aplicativos da sua plataforma. A empresa de segurança Lookout identificou 251 aplicativos Android no Google Play e 35 aplicativos iOS na Apple App Store que exibiam comportamento predatório. Segundo a Lookout, eles entraram em contato com Google e Apple a respeito dos apps identificados e em novembro de 2022 publicaram um blogpost sobre esses aplicativos. O Google já identificou e retirou a maioria dos aplicativos de empréstimo maliciosos antes da publicação da pesquisa da Lookout, com dois dos aplicativos identificados sendo removidos do Google Play pelo desenvolvedor. Coletivamente, esses aplicativos no Google Play tiveram mais de 15 milhões de downloads; A Apple também retirou do ar os aplicativos identificados.

De acordo com a telemetria da ESET, as detecções de SpyLoan começaram a aumentar novamente em janeiro de 2023 e continuaram a crescer desde então ainda mais em lojas de aplicativos de terceiros não oficiais, Google Play e sites; delineamos esse crescimento no Relatório de Ameaças ESET H1 2023.

Na sua Resumo de segurança de 2022, O Google descreveu como a empresa manteve os usuários do Android e do Google Play seguros ao implementar novos requisitos para aplicativos de empréstimo pessoal em diversas regiões. Conforme documentado, nos últimos três anos, a situação evoluiu e o Google Play fez diversas alterações em suas políticas de aplicativos de empréstimo pessoal – com requisitos específicos de cada país na Índia, Indonésia, Filipinas, Nigéria, Quênia, Paquistão e Tailândia – e tem muitos aplicativos de empréstimo maliciosos não foram publicados.

Para atrair as vítimas, os perpetradores promovem ativamente estas aplicações maliciosas com mensagens SMS e em canais populares de redes sociais como Twitter, Facebook e YouTube. Ao aproveitar esta imensa base de utilizadores, os burlões pretendem atrair vítimas inocentes que necessitam de assistência financeira.

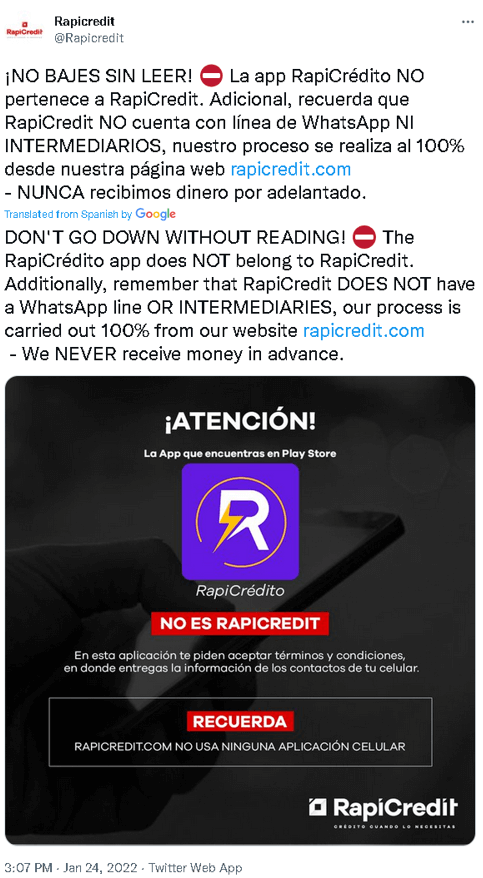

Embora esse esquema não seja utilizado em todos os aplicativos SpyLoan que analisamos, outro aspecto alarmante de alguns aplicativos SpyLoan é a representação de provedores de empréstimos e serviços financeiros respeitáveis, por meio do uso indevido de nomes e marcas de entidades legítimas. Para ajudar a sensibilizar as potenciais vítimas, alguns serviços financeiros legítimos até alertaram sobre as aplicações SpyLoan nas redes sociais, como pode ser visto na Figura 5.

Toolset

Depois que um usuário instala um aplicativo SpyLoan, ele é solicitado a aceitar os termos de serviço e conceder permissões abrangentes para acessar dados confidenciais armazenados no dispositivo. Posteriormente, o aplicativo solicita o registro do usuário, normalmente realizado por meio de verificação de senha única por SMS para validar o número de telefone da vítima.

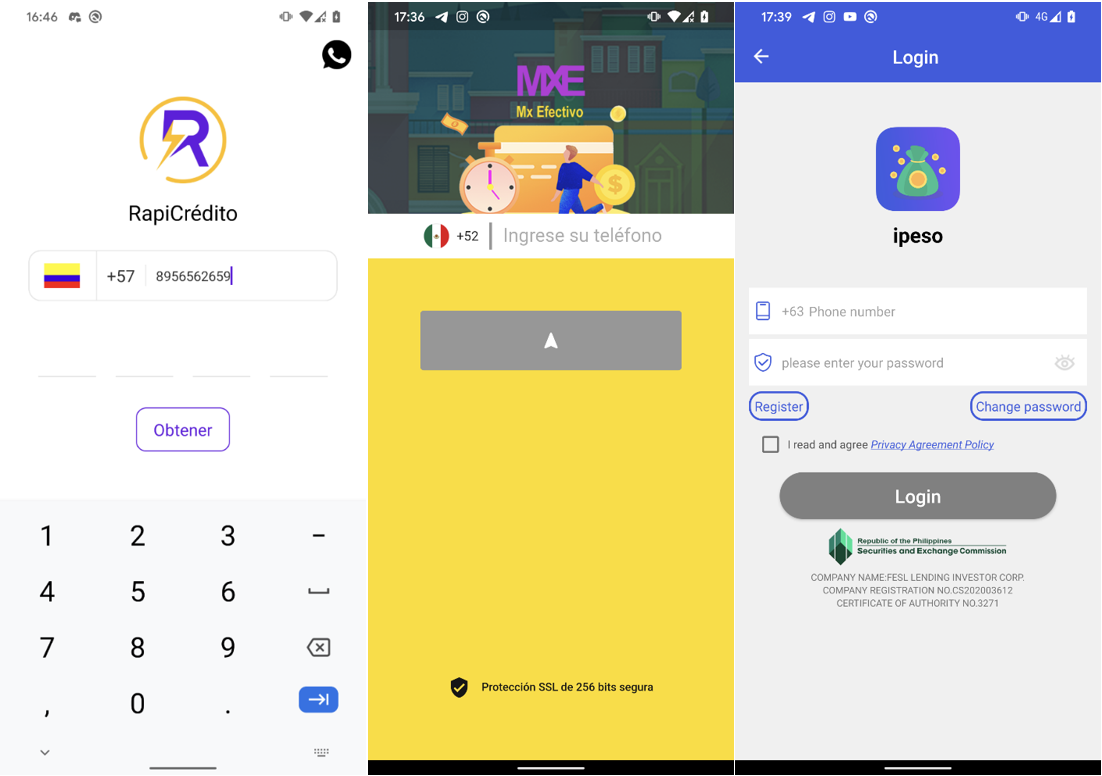

Estes formulários de registo selecionam automaticamente o código do país com base no código do país do número de telefone da vítima, garantindo que apenas indivíduos com números de telefone registados no país alvo possam criar uma conta, como pode ser visto na Figura 6.

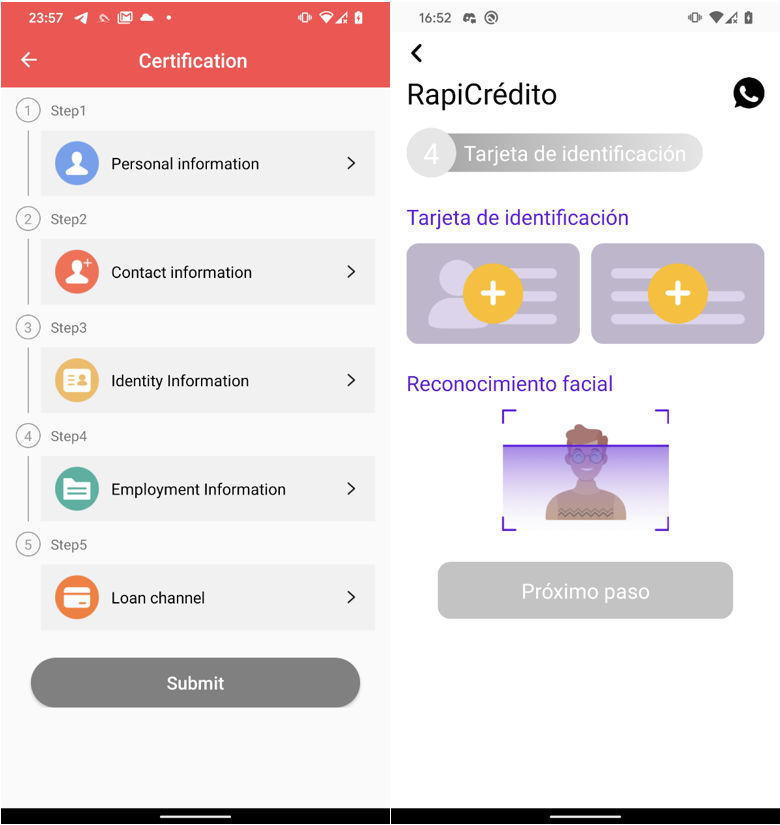

Após a verificação bem-sucedida do número de telefone, os usuários obtêm acesso ao recurso de solicitação de empréstimo no aplicativo. Para concluir o processo de solicitação de empréstimo, os usuários são obrigados a fornecer informações pessoais extensas, incluindo detalhes de endereço, informações de contato, comprovante de renda, informações de conta bancária e até mesmo fazer upload de fotos da frente e do verso de seus cartões de identificação e uma selfie. , conforme ilustrado na Figura 7.

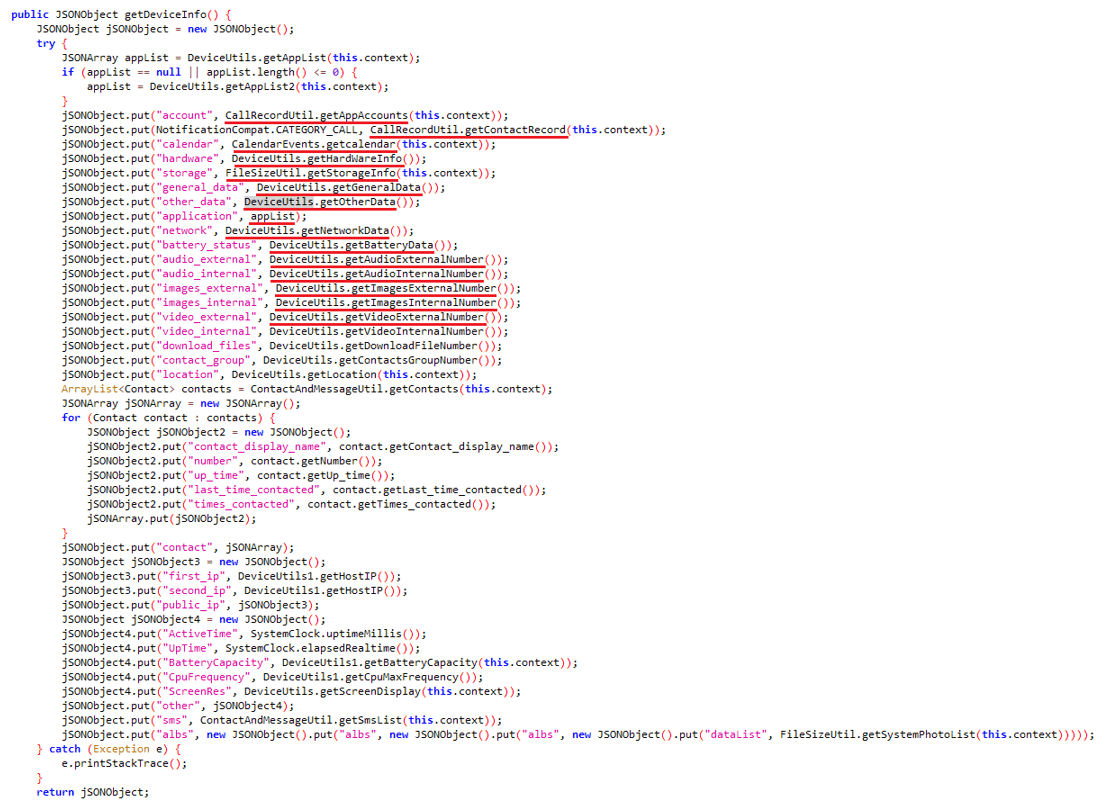

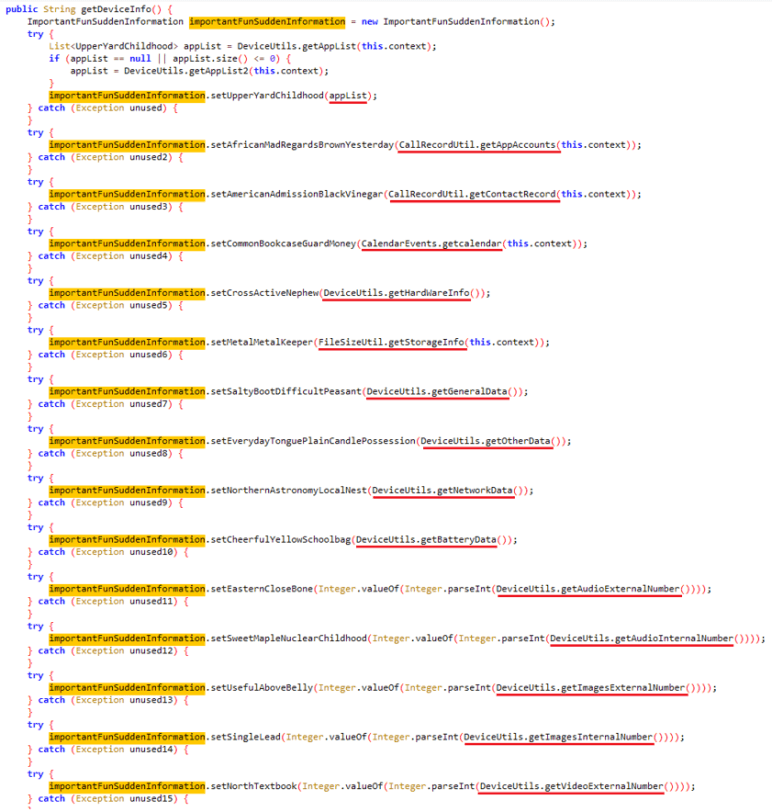

Os aplicativos SpyLoan representam uma ameaça significativa ao extrair furtivamente uma ampla gama de informações pessoais de usuários desavisados – esses aplicativos são capazes de enviar dados confidenciais para seus servidores de comando e controle (C&C). Os dados normalmente exfiltrados incluem lista de contas, registros de chamadas, eventos de calendário, informações do dispositivo, listas de aplicativos instalados, informações da rede Wi-Fi local e até informações sobre arquivos no dispositivo (como Metadados Exif a partir de imagens sem realmente enviar as próprias fotografias). Além disso, listas de contatos, dados de localização e mensagens SMS também são vulneráveis. Para proteger as suas atividades, os perpetradores criptografam todos os dados roubados antes de transmiti-los ao servidor C&C.

À medida que os aplicativos SpyLoan evoluíram, seu código malicioso tornou-se mais sofisticado. Nas versões anteriores, a funcionalidade prejudicial do malware não estava oculta ou protegida; no entanto, versões posteriores incorporaram algumas técnicas mais avançadas, como ofuscação de código, strings criptografadas e comunicação C&C criptografada para ocultar suas atividades maliciosas. Para uma compreensão mais detalhada dessas melhorias, consulte a Figura 8 e a Figura 9.

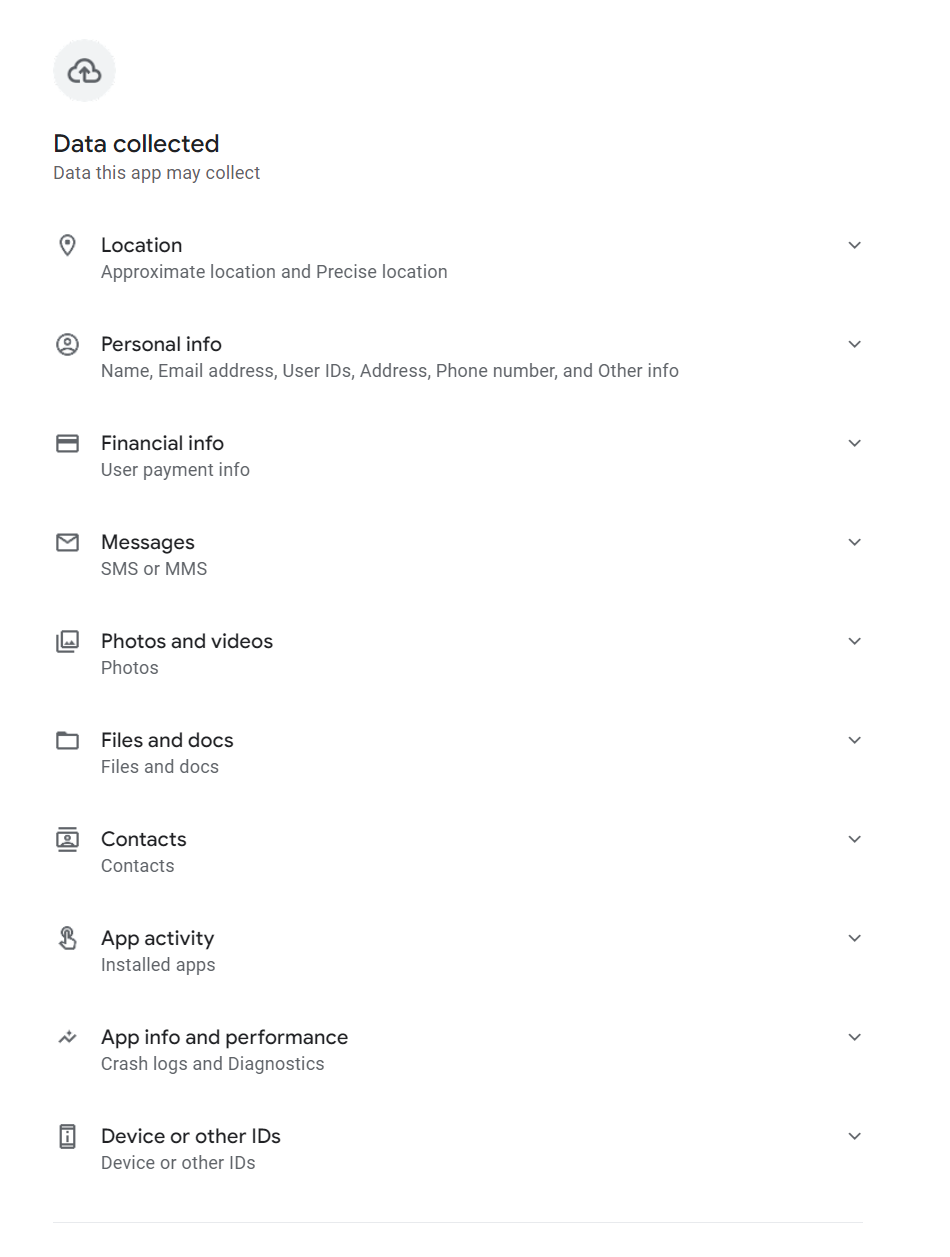

No dia 31º de maiost, 2023, políticas adicionais começou a solicitar empréstimo de aplicativos no Google Play, informando que tais aplicativos estão proibidos de pedir permissão para acessar dados confidenciais, como imagens, vídeos, contatos, números de telefone, localização e dados de armazenamento externo. Parece que esta política atualizada não teve um efeito imediato nos aplicativos existentes, já que a maioria dos que informamos ainda estavam disponíveis na plataforma (incluindo suas permissões amplas) depois que a política começou a ser aplicada, conforme ilustrado na Figura 10. No entanto, como mencionamos, o Google posteriormente cancelou a publicação desses aplicativos.

resultado

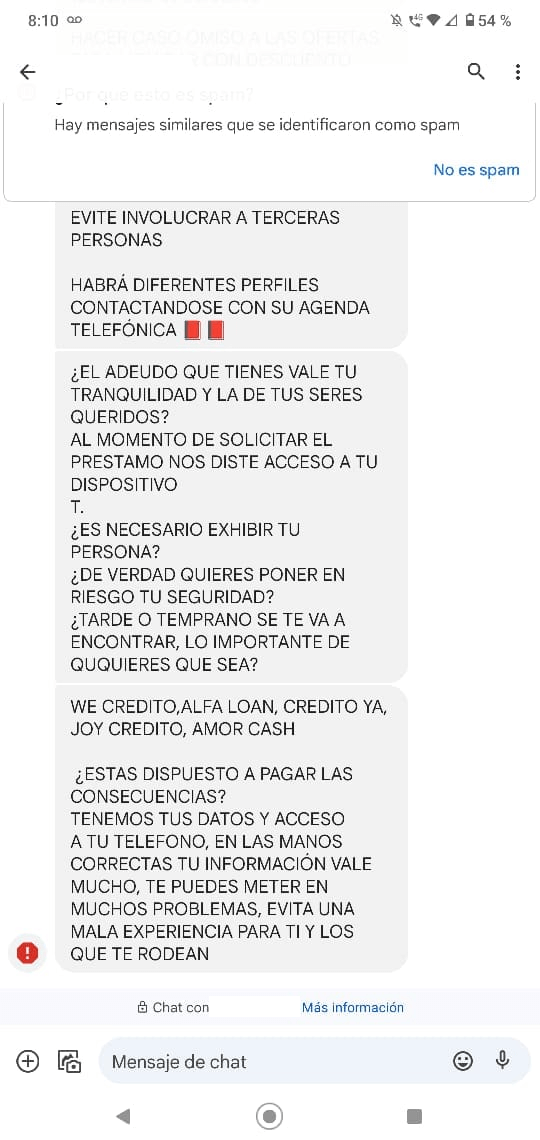

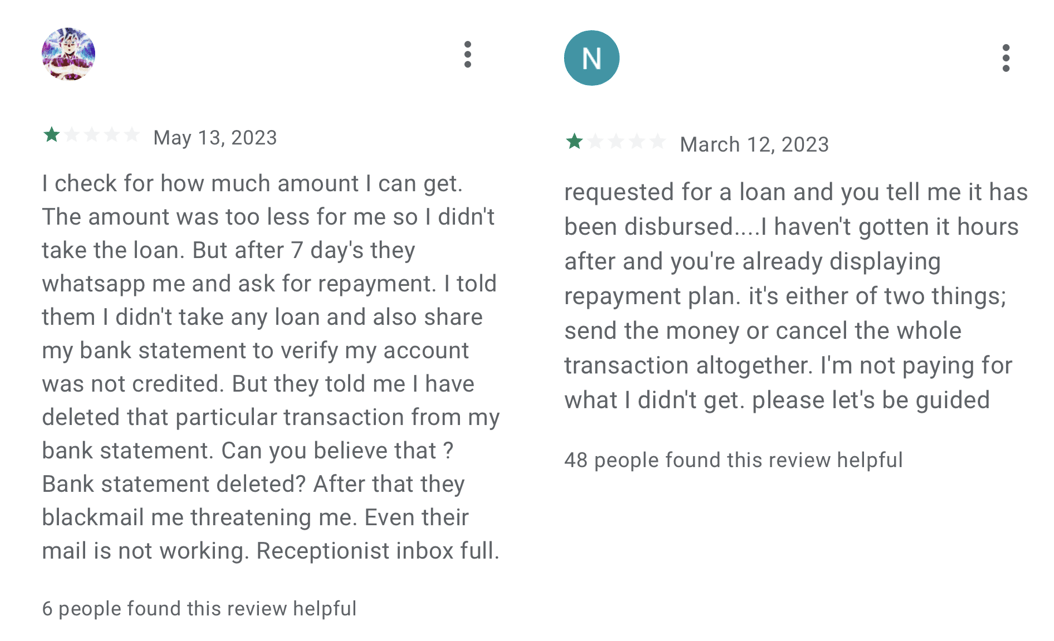

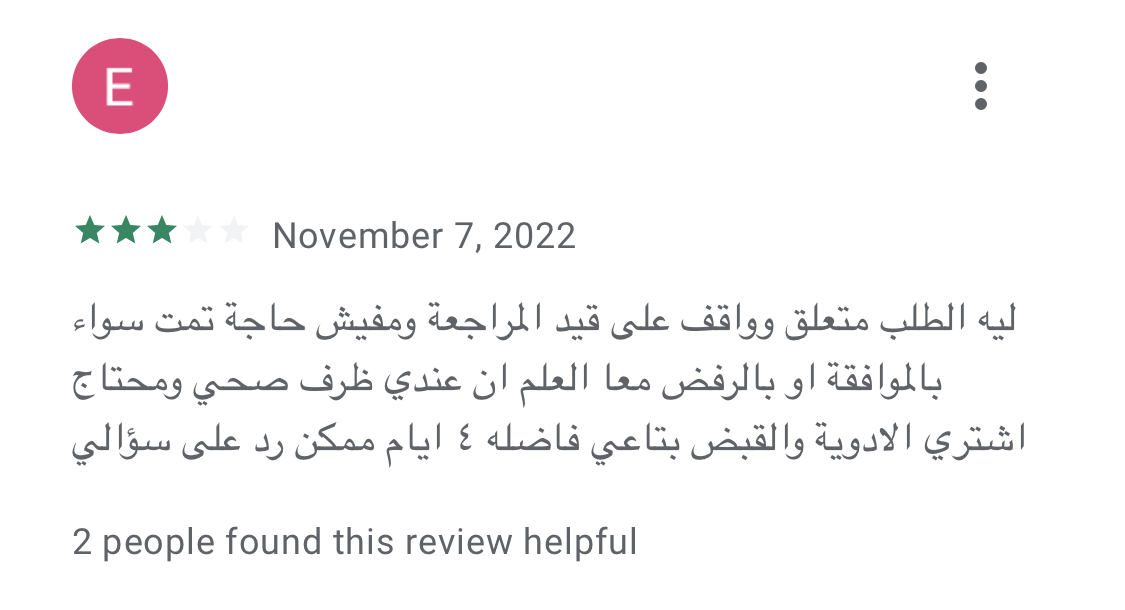

Depois que esse aplicativo é instalado e os dados pessoais são coletados, os aplicadores do aplicativo começam a assediar e chantagear suas vítimas para que façam pagamentos, mesmo que – de acordo com as análises – o usuário não tenha solicitado um empréstimo ou tenha solicitado, mas o empréstimo foi ' não aprovado. Tais práticas foram descritas nas análises desses aplicativos no Facebook e no Google Play, conforme mostrado na Figura 11 (mesmo mencionando ameaças de morte), Figura 12 (tradução automática parcial: A dívida que você tem vale a sua paz de espírito e a de você? seus entes queridos? ... Você realmente quer colocar sua segurança em risco? ... Você está disposto a pagar as consequências? Você pode se envolver em muitos problemas, evitar uma experiência ruim para você e para as pessoas ao seu redor.) e Figura 13 .

Além da recolha de dados e da chantagem, estes serviços apresentam uma forma de usura digital moderna, que se refere à cobrança de taxas de juro excessivas sobre empréstimos, aproveitando-se de indivíduos vulneráveis com necessidades financeiras urgentes, ou de mutuários que têm acesso limitado aos principais recursos financeiros. instituições. Um usuário deu uma avaliação negativa (mostrada na Figura 14) a um aplicativo SpyLoan não porque o estivesse assediando, mas porque já haviam se passado quatro dias desde que ele solicitou um empréstimo, mas nada havia acontecido e ele precisava de dinheiro para remédios.

A usura é geralmente vista como tão antiética que é condenada em vários textos religiosos e regulamentada por leis para proteger os mutuários de tais práticas predatórias. É, no entanto, importante notar que um contrato de empréstimo padrão não é considerado usura se os juros forem fixados a uma taxa razoável e seguirem as orientações legais.

Razões por trás do rápido crescimento

Existem várias razões por trás do rápido crescimento dos aplicativos SpyLoan. Uma delas é que os desenvolvedores desses aplicativos se inspiram em serviços FinTech (tecnologia financeira) bem-sucedidos, que aproveitam a tecnologia para fornecer serviços financeiros simplificados e fáceis de usar. Os aplicativos e plataformas FinTech são conhecidos por revolucionar o setor financeiro tradicional ao oferecer comodidade em termos de acessibilidade, permitindo que as pessoas, de forma amigável, realizem diversas atividades financeiras a qualquer hora e em qualquer lugar, usando apenas seus smartphones. Em contraste, a única coisa que os aplicativos SpyLoan perturbam é a confiança na tecnologia, nas instituições financeiras e em entidades semelhantes.

Outra razão para seu crescimento foi observada em Análise de Zimperium de como atores mal-intencionados aproveitaram a estrutura Flutter e a usaram para desenvolver aplicativos de empréstimos maliciosos. Flutter é um kit de desenvolvimento de software (SDK) de código aberto projetado para construir aplicativos de plataforma cruzada que podem ser executados em várias plataformas, como Android, iOS, web e Windows. Desde o seu lançamento em dezembro de 2018, o Flutter tem desempenhado um papel significativo na facilitação do desenvolvimento de novas aplicações móveis e na promoção da sua introdução no mercado.

Embora apenas os desenvolvedores de aplicativos possam confirmar com certeza se usaram o Flutter para programar seus aplicativos ou partes deles, dos 17 aplicativos que relatamos ao Google, três deles contêm bibliotecas específicas do Flutter ou .dardo extensões, que se referem à linguagem de programação Dart do Flutter. Isto indica que pelo menos alguns dos atacantes estão a utilizar ferramentas benignas de terceiros para facilitar o desenvolvimento das suas aplicações maliciosas.

Técnicas de comunicação enganosas

Os aplicativos de empréstimo maliciosos geralmente usam palavras e elementos de design que se assemelham muito aos aplicativos de empréstimo legítimos. Essa semelhança intencional torna difícil para usuários típicos determinar a autenticidade de um aplicativo, especialmente quando estão envolvidos termos financeiros e jurídicos. As comunicações enganosas implantadas por esses aplicativos são divididas em várias camadas.

Descrição oficial do Google Play

Para poder entrar no Google Play e ser publicado na plataforma, todos os aplicativos SpyLoan que analisamos forneceram uma descrição que, em sua maioria, parece estar de acordo não apenas com os requisitos do Google Play, mas também parece cobrir as leis locais. demandas; alguns aplicativos até alegaram ser empresas financeiras não bancárias registradas. No entanto, as transações e práticas comerciais no local – conforme evidenciado pelas análises dos utilizadores e outros relatórios – realizadas pelos desenvolvedores destas aplicações não atendiam aos padrões explicitamente declarados por eles.

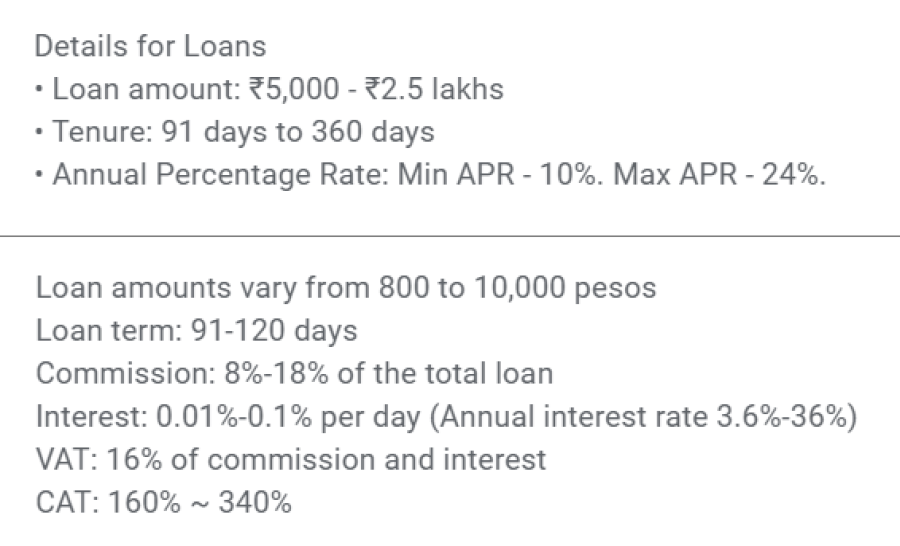

Em geral, os aplicativos SpyLoan declaram abertamente quais permissões são solicitadas, afirmam ter a licença correta e fornecem o intervalo da taxa percentual anual (que está sempre dentro do limite legal definido pelas leis de usura locais ou legislação semelhante). A taxa percentual anual (APR) descreve e inclui a taxa de juros e certas taxas ou encargos associados ao empréstimo, como taxas de originação, taxas de processamento ou outros encargos financeiros. Em muitos países, é legalmente limitado e, por exemplo, no caso dos prestadores de empréstimos pessoais nos EUA, o Google limitou a TAEG em 36%.

O custo total anual (TAC; ou CAT – custo total anual – em espanhol) vai além da TAEG e inclui não apenas a taxa de juros e taxas, mas também outros custos, como prêmios de seguro ou despesas adicionais relacionadas ao empréstimo. O TAC, portanto, fornece aos mutuários uma estimativa mais precisa do compromisso financeiro total exigido pelo empréstimo, incluindo todos os custos associados. Como alguns países latino-americanos exigem que os credores divulguem o TAC, os aplicativos SpyLoan comercializados nesta região revelaram o verdadeiro custo elevado dos seus empréstimos com TACs entre 160% e 340%, mostrado na Figura 15.

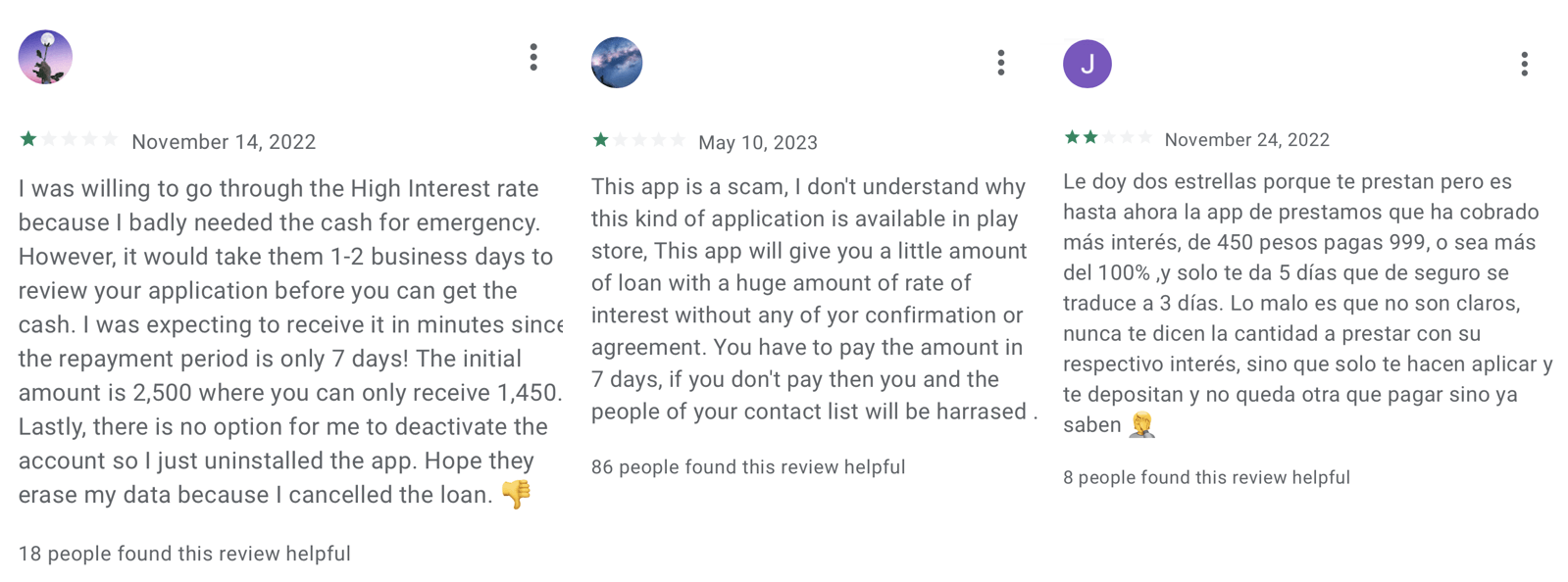

As descrições dos aplicativos também incluíam o prazo para empréstimos pessoais, que é definido pelo credor e de acordo com as recomendações do Google. Política de serviços financeiros não pode ser definido para 60 dias ou menos. O prazo do empréstimo representa o período dentro do qual se espera que o mutuário reembolse os fundos emprestados e todos os custos associados ao credor. Os aplicativos que analisamos tinham prazo de validade definido entre 91 e 360 dias (ver Figura 15); no entanto, os clientes que forneceram feedback no Google Play (veja a Figura 16) reclamaram que o mandato era significativamente mais curto e o interesse era alto. Se olharmos para o terceiro exemplo no feedback da Figura 16, os juros (549 pesos) foram superiores ao empréstimo real (450 pesos), e o empréstimo juntamente com os juros (999 pesos) devem ter sido pagos em 5 dias, violando, portanto, as políticas de posse de empréstimos do Google.

Política de Privacidade

Porque é mandatado por Política para desenvolvedores do Google Play, e em consonância com Padrões Conheça Seu Cliente (KYC), os desenvolvedores que desejam colocar seus aplicativos no Google Play devem fornecer uma política de privacidade válida e de fácil acesso. Esta política deve abranger aspectos como os tipos de dados recolhidos, a forma como são utilizados, com quem podem ser partilhados, as medidas de segurança implementadas para proteger os dados dos utilizadores e como os utilizadores podem exercer os seus direitos relativamente aos seus dados. Isto é semelhante às diretrizes KYC que exigem transparência no uso e proteção de dados. Os requisitos KYC para coleta de dados normalmente incluem a coleta de informações pessoais, como nome completo, data de nascimento, endereço, detalhes de contato e um número ou documento de identificação emitido pelo governo. No contexto dos serviços financeiros, isto também pode envolver a recolha de dados sobre a situação profissional, fonte de rendimento, histórico de crédito e outras informações relevantes para avaliar a solvabilidade.

Embora uma política de privacidade seja um documento legal, ela pode ser gerada automaticamente de uma maneira muito fácil – existem muitos geradores gratuitos de políticas de privacidade que podem gerar tal documento depois que o desenvolvedor do aplicativo insere dados básicos, como o nome do aplicativo, o empresa por trás disso e os dados que o aplicativo está coletando. Isso significa que é muito simples criar uma política de privacidade que pareça genuína para a pessoa comum.

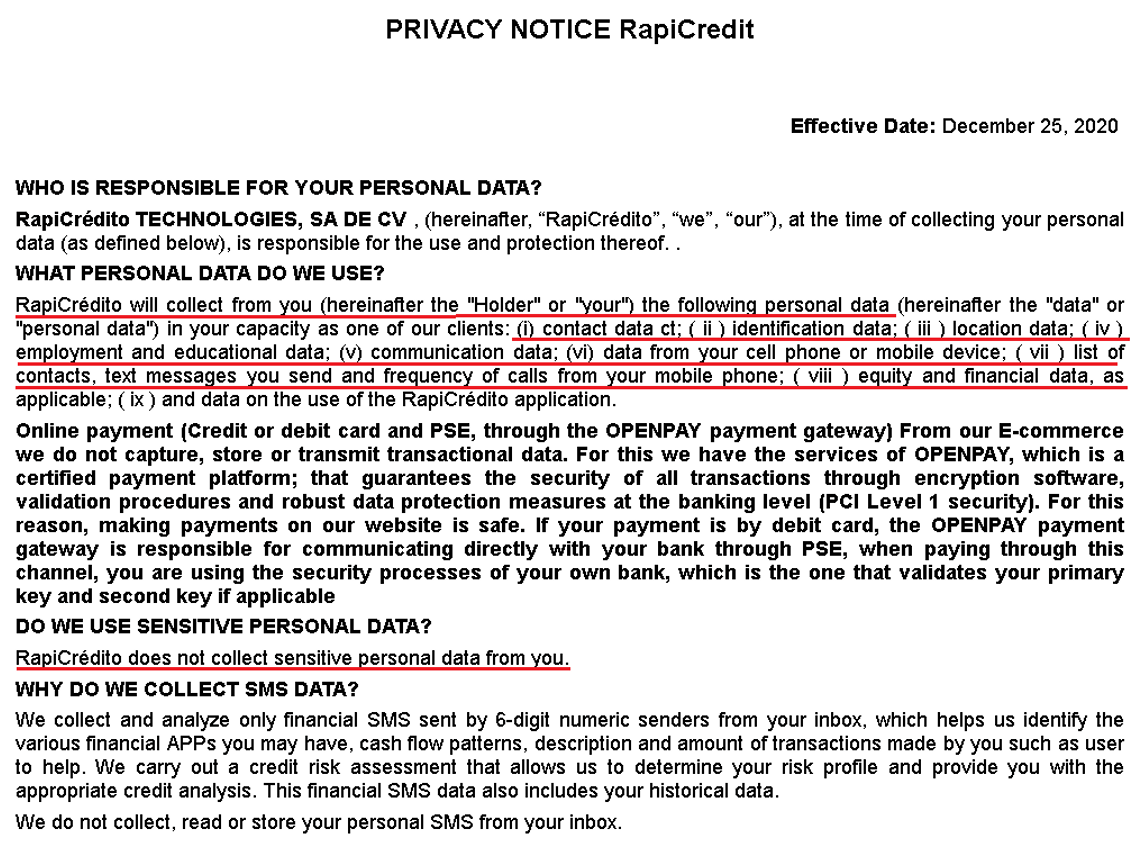

Em total contraste com as normas KYC, os aplicativos SpyLoan que identificamos usavam táticas enganosas em suas políticas de privacidade. Eles alegaram que precisavam de permissão para acessar arquivos de mídia “para realizar uma avaliação de risco”, permissão de armazenamento “para ajudar a enviar documentos”, acessar dados de SMS que alegavam estar relacionados apenas a transações financeiras “para identificá-lo adequadamente”, acessar calendário “para agendar a respectiva data de pagamento e os respectivos lembretes”, permissão de câmera “para ajudar os usuários a carregar os dados de fotos necessários” e permissões de registro de chamadas “para confirmar que nosso aplicativo está instalado em seu próprio telefone”. Na realidade, de acordo com os padrões KYC, a verificação de identidade e a avaliação de riscos poderiam ser feitas utilizando métodos de recolha de dados muito menos intrusivos. Como mencionamos anteriormente, de acordo com as políticas de privacidade desses aplicativos, se essas permissões não forem concedidas ao aplicativo, o serviço e, portanto, o empréstimo, não serão fornecidos. A verdade é que esses aplicativos não precisam de todas essas permissões, pois todos esses dados podem ser carregados no aplicativo com permissão única que tem acesso apenas a fotos e documentos selecionados, e não a todos eles, uma solicitação de calendário pode será enviado ao beneficiário do empréstimo por e-mail, e a permissão para acessar os registros de chamadas é completamente desnecessária.

Algumas políticas de privacidade foram redigidas de forma extremamente contraditória. Por um lado, listaram razões enganosas para a recolha de dados pessoais, enquanto, por outro lado, alegaram que não são recolhidos dados pessoais sensíveis, conforme ilustrado na Figura 17. Isto vai contra os padrões KYC, que exigem uma comunicação honesta e transparente sobre a recolha de dados e uso, incluindo os tipos específicos de dados mencionados anteriormente.

Acreditamos que o verdadeiro propósito dessas permissões é espionar os usuários desses aplicativos e assediá-los e chantageá-los e a seus contatos.

Outra política de privacidade revelou que o aplicativo que fornece empréstimos para egípcios é operado pela SIMPAN PINJAM GEMILANG SEJAHTERA MANDIRI. De acordo com a Autoridade Geral Egípcia para Investimentos e Zonas Francas, nenhuma empresa deste tipo está registada no Egipto; encontramos, no entanto, no lista de dezenas de plataformas ilegais de empréstimo peer-to-peer sobre o qual a Força-Tarefa de Alerta de Investimento da Indonésia alertou em janeiro de 2021.

Concluindo, embora esses aplicativos SpyLoan cumpram tecnicamente os requisitos de ter uma política de privacidade, suas práticas vão claramente além do escopo da coleta de dados necessária para a prestação de serviços financeiros e o cumprimento dos padrões bancários KYC. De acordo com os regulamentos KYC, os aplicativos de empréstimo legítimos solicitariam apenas os dados pessoais necessários para verificar a identidade e a solvabilidade, e não exigiriam acesso a dados não relacionados, como arquivos de mídia ou entradas de calendário. No geral, é importante que os usuários entendam seus direitos e sejam cautelosos com as permissões que concedem a qualquer aplicativo. Isto inclui estar ciente dos padrões estabelecidos pelos regulamentos bancários KYC, que são concebidos não apenas para proteger as instituições financeiras contra fraudes e outras atividades ilegais, mas também os dados pessoais e as transações financeiras dos seus utilizadores.

Websites

Alguns desses aplicativos tinham sites oficiais que ajudavam a criar a ilusão de um provedor de empréstimo pessoal estabelecido e focado no cliente, continham um link para o Google Play e outras informações, em sua maioria genéricas e simples, semelhantes à descrição fornecida pelo desenvolvedor no Google Play. , antes de o aplicativo ser desativado. Geralmente eles não revelavam o nome da empresa que estava por trás do aplicativo. No entanto, um dos vários sites que analisamos foi mais longe e continha detalhes sobre vagas de emprego abertas, imagens de um ambiente de escritório confortável e fotos do Conselho de Administração – todos roubados de outros sites.

As vagas abertas foram copiadas de outras empresas e editadas apenas de forma secundária. Naquele copiado de Instahyre, uma plataforma de contratação com sede na Índia, e mostrada na Figura 18, apenas a linha “Bom conhecimento sobre Ameyo” foi movida para uma posição diferente no texto.

Três imagens do ambiente de escritório representado na Figura 19 foram copiadas de duas empresas – as fotos do escritório e do campo de jogo são de Pague com Anel, um aplicativo de pagamento indiano com milhões de clientes, e a foto da equipe é de A melhor Índia, uma plataforma de mídia digital indiana.

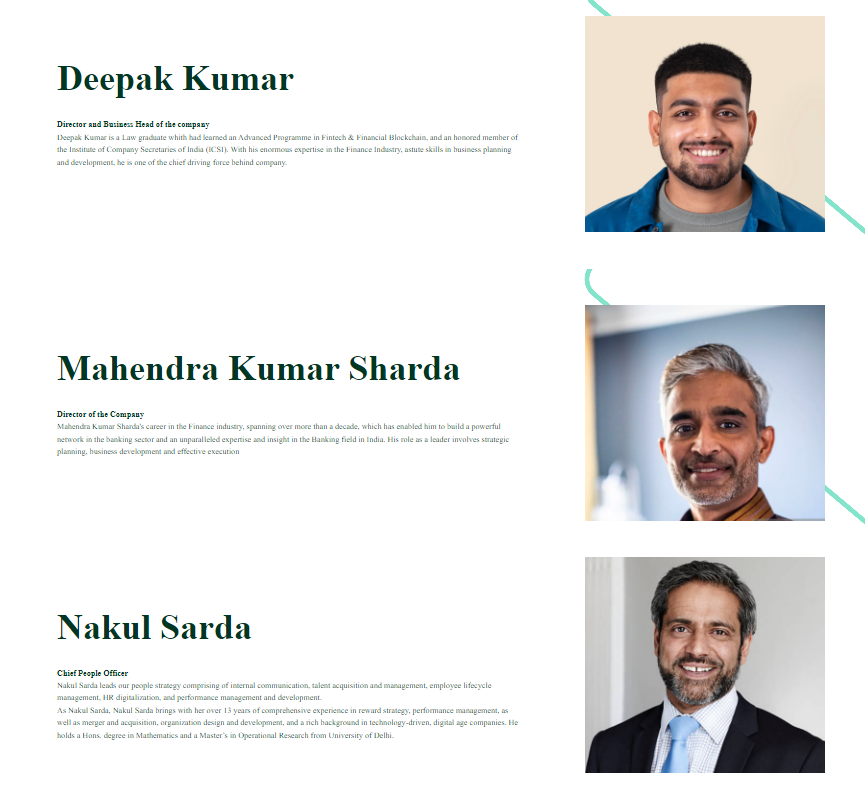

Os membros do Conselho de Administração correspondem aos nomes que estavam relacionadas à empresa que afirma estar por trás desse aplicativo específico, mas as imagens usadas no site (mostradas na Figura 20) representavam três modelos diferentes de banco de imagens, e o site não afirmou que essas imagens eram ilustrativas. apenas para fins.

Embora seja fácil fazer uma pesquisa reversa de imagens no Google para procurar a origem dessas imagens em um navegador de desktop, é importante observar que isso é muito mais difícil de fazer em um telefone. Como observamos anteriormente, os fornecedores desses aplicativos concentram-se apenas em potenciais mutuários que desejam usar um telefone celular para obter um empréstimo.

Aplicativos de empréstimo legítimos e maliciosos – como distingui-los

Conforme mencionado na seção Técnicas de comunicação enganosa, mesmo que o aplicativo ou a empresa por trás dele diga que é um fornecedor de empréstimo aprovado, isso não garante automaticamente sua legitimidade ou práticas éticas – ainda pode enganar clientes em potencial usando táticas enganosas e informações enganosas sobre os termos do empréstimo. Como mencionado por Lookout, solicitar um empréstimo de instituições estabelecidas pode parecer o melhor conselho para potenciais mutuários, mas os aplicativos SpyLoan tornam realmente difícil distingui-los de organizações financeiras padrão e alguns mutuários não têm acesso a entidades financeiras tradicionais. É, portanto, essencial abordar as aplicações de empréstimo com cautela e tomar medidas adicionais para garantir a sua credibilidade, uma vez que a sua instalação pode ter um impacto muito negativo na situação financeira do mutuário.

Seguir fontes oficiais e usar um aplicativo de segurança deve ser suficiente para detectar um aplicativo de empréstimo malicioso; no entanto, existem etapas adicionais que os usuários podem empregar para se protegerem:

- Atenha-se a fontes oficiais

Os usuários do Android devem evitar a instalação de aplicativos de empréstimo de fontes não oficiais e lojas de aplicativos de terceiros e aderir a plataformas confiáveis como o Google Play, que implementam processos de revisão de aplicativos e medidas de segurança. Embora isso não garanta proteção completa, reduz o risco de encontrar aplicativos fraudulentos de empréstimo. - Use um aplicativo de segurança

Um aplicativo de segurança Android confiável protege seu usuário contra aplicativos de empréstimo maliciosos e malware. Os aplicativos de segurança fornecem uma camada adicional de proteção, verificando e identificando aplicativos potencialmente prejudiciais, detectando malware e alertando os usuários sobre atividades suspeitas. Os aplicativos de empréstimo maliciosos mencionados nesta postagem do blog são detectados pelos produtos ESET como Android/SpyLoan, Android/Spy.KreditSpy ou uma variante do Android/Spy.Agent. - Revisão de escrutínio

Ao baixar aplicativos do Google Play, é importante prestar muita atenção às avaliações dos usuários (elas podem não estar disponíveis em lojas não oficiais). É crucial estar ciente de que avaliações positivas podem ser falsificadas ou até mesmo extorquidas de vítimas anteriores para aumentar a credibilidade de aplicativos fraudulentos. Em vez disso, os mutuários devem concentrar-se nas avaliações negativas e avaliar cuidadosamente as preocupações levantadas pelos utilizadores, uma vez que podem revelar informações importantes, tais como tácticas de extorsão e o custo real cobrado pelo credor. - Política de privacidade e exame de acesso a dados

Antes de instalar um aplicativo de empréstimo, os indivíduos devem ler sua política de privacidade, se estiver disponível. Este documento geralmente contém informações valiosas sobre como o aplicativo acessa e armazena informações confidenciais. No entanto, os golpistas podem empregar cláusulas enganosas ou linguagem vaga para induzir os usuários a conceder permissões desnecessárias ou compartilhar dados pessoais. Durante a instalação, é importante ficar atento aos dados aos quais o app solicita acesso e questionar se os dados solicitados são necessários para o funcionamento do app de empréstimo, como contatos, mensagens, fotos, arquivos e eventos da agenda. - Se a prevenção não funcionar

Existem vários caminhos pelos quais os indivíduos podem procurar ajuda e agir caso sejam vítimas de agiotas digitais. As vítimas devem denunciar o incidente às autoridades policiais do seu país ou às autoridades legais relevantes, contactar as agências de protecção do consumidor e alertar a instituição que rege os termos dos empréstimos privados; na maioria dos países, é o banco nacional ou equivalente. Quanto mais alertas estas instituições receberem, maior será a probabilidade de tomarem medidas. Se o aplicativo de empréstimo fraudulento foi obtido por meio do Google Play, os indivíduos poderão procurar assistência do Suporte do Google Play, onde poderão denunciar o aplicativo e solicitar a remoção dos dados pessoais associados a ele. No entanto, é importante observar que os dados podem já ter sido extraídos para o servidor C&C do invasor.

Conclusão

Mesmo depois de várias remoções, os aplicativos SpyLoan continuam chegando ao Google Play e servem como um lembrete importante dos riscos que os mutuários enfrentam ao procurar serviços financeiros on-line. Estas aplicações maliciosas exploram a confiança que os utilizadores depositam nos prestadores de empréstimos legítimos, utilizando técnicas sofisticadas para enganar e roubar uma vasta gama de informações pessoais.

É crucial que os indivíduos tenham cautela, validem a autenticidade de qualquer aplicativo ou serviço financeiro e confiem em fontes confiáveis. Mantendo-se informados e vigilantes, os utilizadores podem proteger-se melhor contra serem vítimas de tais esquemas enganosos.

Para quaisquer dúvidas sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em [email protegido].

A ESET Research oferece relatórios privados de inteligência APT e feeds de dados. Para qualquer esclarecimento sobre este serviço, visite o Inteligência de ameaças ESET Disputas de Comerciais.

IoCs

Arquivos

|

SHA-1 |

Nome do arquivo |

Detecção |

Descrição |

|

136067AC519C23EF7B9E8EB788D1F5366CCC5045 |

com.aa.kredit.android.apk |

Android/SpyLoan.AN |

Malware SpyLoan. |

|

C0A6755FF0CCA3F13E3C9980D68B77A835B15E89 |

com.amorcash.credito.prestamo.apk |

Android/SpyLoan.BE |

Malware SpyLoan. |

|

0951252E7052AB86208B4F42EB61FC40CA8A6E29 |

com.app.lo.go.apk |

Android/Espião.Agente.CMO |

Malware SpyLoan. |

|

B4B43FD2E15FF54F8954BAC6EA69634701A96B96 |

com.cashwow.cow.eg.apk |

Android/Espião.Agente.EY |

Malware SpyLoan. |

|

D5104BB07965963B1B08731E22F00A5227C82AF5 |

com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash.apk |

Android/Espião.Agente.CLK |

Malware SpyLoan. |

|

F79D612398C1948DDC8C757F9892EFBE3D3F585D |

com.flashloan.wsft.apk |

Android/Agente.Espião.CNB |

Malware SpyLoan. |

|

C0D56B3A31F46A7C54C54ABEE0B0BBCE93B98BBC |

com.guayaba.cash.okredito.mx.tala.apk |

Android/Espião.Agente.CLK |

Malware SpyLoan. |

|

E5AC364C1C9F93599DE0F0ADC2CF9454F9FF1534 |

com.loan.cash.credit.tala.prestmo.fast.branch.mextamo.apk |

Android/SpyLoan.EZ |

Malware SpyLoan. |

|

9C430EBA0E50BD1395BB2E0D9DDED9A789138B46 |

com.mlo.xango.apk |

Android/Espião.Agente.CNA |

Malware SpyLoan. |

|

6DC453125C90E3FA53988288317E303038DB3AC6 |

com.mmp.optima.apk |

Android/Espião.Agente.CQX |

Malware SpyLoan. |

|

532D17F8F78FAB9DB953970E22910D17C14DDC75 |

com.mxolp.postloan.apk |

Android/Spy.KreditSpy.E |

Malware SpyLoan. |

|

720127B1920BA8508D0BBEBEA66C70EF0A4CBC37 |

com.okey.prestamo.apk |

Android/Espião.Agente.CNA |

Malware SpyLoan. |

|

2010B9D4471BC5D38CD98241A0AB1B5B40841D18 |

com.shuiyiwenhua.gl.apk |

Android/Spy.KreditSpy.C |

Malware SpyLoan. |

|

892CF1A5921D34F699691A67292C1C1FB36B45A8 |

com.swefjjghs.weejteop.apk |

Android/SpyLoan.EW |

Malware SpyLoan. |

|

690375AE4B7D5D425A881893D0D34BB63462DBBF |

com.truenaira.cashloan.moneycredit.apk |

Android/SpyLoan.FA |

Malware SpyLoan. |

|

1F01654928FC966334D658244F27215DB00BE097 |

king.credit.ng.apk |

Android/SpyLoan.AH |

Malware SpyLoan. |

|

DF38021A7B0B162FA661DB9D390F038F6DC08F72 |

om.sc.safe.credit.apk |

Android/Espião.Agente.CME |

Malware SpyLoan. |

Network

|

IP |

Domínio |

Provedor de hospedagem |

Visto pela primeira vez |

Adicionar ao carrinho |

|

3.109.98[.]108 |

pss.aakredit[.]em |

Amazon.com, Inc. |

2023-03-27 |

Servidor C&C. |

|

35.86.179[.]229 |

www.guayabacash[.]com |

Amazon.com, Inc. |

2021-10-17 |

Servidor C&C. |

|

35.158.118[.]139 |

por exemplo, easycredit-app[.]com |

Amazon.com, Inc. |

2022-11-26 |

Servidor C&C. |

|

43.225.143[.]80 |

ag.ahymvoxxg[.]com |

NUVENS HUAWEI |

2022-05-28 |

Servidor C&C. |

|

47.56.128[.]251 |

hwpamjvk.whcashph[.]com |

Alibaba (EUA) Technology Co., Ltd. |

2020-01-22 |

Servidor C&C. |

|

47.89.159[.]152 |

qt.qtzhreop[.]com |

Alibaba (EUA) Technology Co., Ltd. |

2022-03-22 |

Servidor C&C. |

|

47.89.211[.]3 |

rest.bhvbhgvh[.]espaço |

Alibaba (EUA) Technology Co., Ltd. |

2021-10-26 |

Servidor C&C. |

|

47.91.110[.]22 |

la6gd.cashwow[.]clube |

Alibaba (EUA) Technology Co., Ltd. |

2022-10-28 |

Servidor C&C. |

|

47.253.49[.]18 |

mpx.mpxoptim[.]com |

Alibaba (EUA) Technology Co., Ltd. |

2023-04-24 |

Servidor C&C. |

|

47.253.175[.]81 |

oy.oyeqctus[.]com |

ALICLOUD-EUA |

2023-01-27 |

Servidor C&C. |

|

47.254.33[.]250 |

iu.iuuaufbt[.]com |

Alibaba (EUA) Technology Co., Ltd. |

2022-03-01 |

Servidor C&C. |

|

49.0.193[.]223 |

kk.softheartlend2[.]com |

IRT-HIPL-SG |

2023-01-28 |

Servidor C&C. |

|

54.71.70[.]186 |

www.credibusco[.]com |

Amazon.com, Inc. |

2022-03-26 |

Servidor C&C. |

|

104.21.19[.]69 |

cy.amorcash[.]com |

Cloudflare, Inc. |

2023-01-24 |

Servidor C&C. |

|

110.238.85[.]186 |

api.yumicash[.]com |

NUVENS HUAWEI |

2020-12-17 |

Servidor C&C. |

|

152.32.140[.]8 |

app.truenaira[.]co |

IRT-UCLOUD-HK |

2021-10-18 |

Servidor C&C. |

|

172.67.131[.]223 |

apitai.coccash[.]com |

Cloudflare, Inc. |

2021-10-21 |

Servidor C&C. |

Técnicas MITER ATT e CK

Esta tabela foi construída usando versão 13 da estrutura MITER ATT & CK.

|

Tática |

ID |

Nome |

Descrição |

|

Discovery |

Descoberta de software |

SpyLoan pode obter uma lista de aplicativos instalados. |

|

|

Descoberta de arquivos e diretórios |

SpyLoan lista as fotos disponíveis no armazenamento externo e extrai informações Exif. |

||

|

Descoberta de configuração de rede do sistema |

SpyLoan extrai IMEI, IMSI, endereço IP, número de telefone e país. |

||

|

Descoberta de informações do sistema |

SpyLoan extrai informações sobre o dispositivo, incluindo número de série do SIM, ID do dispositivo e informações comuns do sistema. |

||

|

Coleção |

Localização Rastreamento |

SpyLoan rastreia a localização do dispositivo. |

|

|

Dados de usuário protegidos: entradas de calendário |

SpyLoan extrai eventos do calendário. |

||

|

Dados do usuário protegidos: registros de chamadas |

SpyLoan extrai registros de chamadas. |

||

|

Dados do usuário protegidos: lista de contatos |

SpyLoan extrai a lista de contatos. |

||

|

Dados do usuário protegidos: mensagens SMS |

SpyLoan extrai mensagens SMS. |

||

|

Comando e controle |

Protocolo de camada de aplicativo: protocolos da Web |

SpyLoan usa HTTPS para se comunicar com seu servidor C&C. |

|

|

Canal criptografado: criptografia simétrica |

SpyLoan usa AES para criptografar sua comunicação. |

||

|

exfiltration |

Exfiltração no canal C2 |

SpyLoan exfiltra dados usando HTTPS. |

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.welivesecurity.com/en/eset-research/beware-predatory-fintech-loan-sharks-use-android-apps-reach-new-depths/