COMENTÁRIO

Waterfall Security Solutions, em colaboração com ICS Strive, lançou recentemente seu “Relatório de Ameaças de 2024.” A má notícia é que, em 2023, ocorreram 68 ataques cibernéticos que derrubaram mais de 500 operações físicas. A boa notícia (mais ou menos) é que isso representa apenas 19% mais ataques do que no ano anterior. O que está acontecendo? Os ataques de ransomware com consequências físicas diminuíram ligeiramente, os ataques hacktivistas são constantes e todo o resto está aumentando. Os autores do relatório concluem que o aumento de 19% é provavelmente uma aberração e que veremos um aumento próximo de 90% a 100% em 2024.

Os detalhes

O relatório de ameaças à segurança de tecnologia operacional (OT) da Waterfall é o mais cauteloso do setor – ele rastreia apenas ataques cibernéticos deliberados que causaram consequências físicas na automação predial, na indústria pesada, na manufatura e em infraestruturas industriais críticas. no registro público. Ou seja, nenhuma divulgação privada ou confidencial. O conjunto completo de dados do relatório está incluído em seu apêndice. Isto significa que o relatório certamente subestima o que realmente está acontecendo no mundo, porque os autores relatam divulgações confidenciais regulares que não podem incluir nas suas contagens.

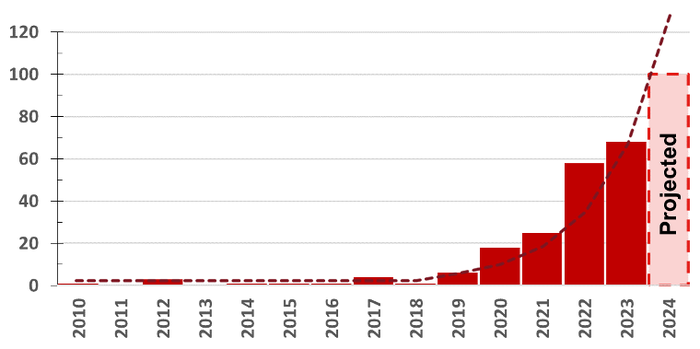

Incidentes de TO desde 2010. Fonte: “2024 Threat Report,” Waterfall Security Solutions, em colaboração com ICS Strive

Mais ataques

Apesar desta subestimação, os ataques cibernéticos que cumpriram os critérios de inclusão continuam a aumentar, quase duplicando anualmente desde 2019. Esta é uma grande mudança em relação a 2010-2019, quando os ataques de TO com consequências físicas eram estáveis, oscilando entre zero e cinco ataques anualmente.

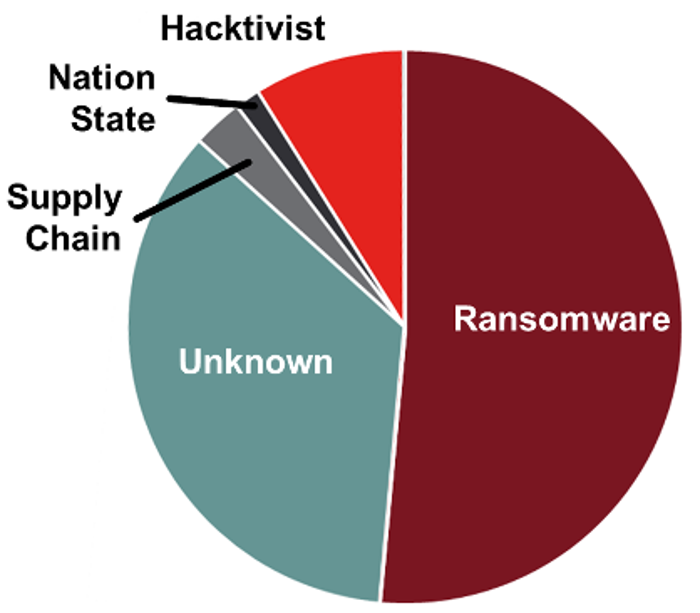

Atores de ameaças. Fonte: “Relatório de ameaças de 2024”, Waterfall Security Solutions, em colaboração com ICS Strive

Quais são esses ataques? Em 24 dos 68 casos, não havia informação suficiente nos registos públicos para atribuir o ataque. Dos restantes, 35 ataques (80%) foram ransomware, seis (14%) foram hacktivistas, dois foram ataques à cadeia de abastecimento e um foi atribuído a um estado-nação. Os 35 ataques de ransomware diminuíram ligeiramente em relação aos 41 do ano passado, o que é inesperado, dado que os ataques de ransomware às redes de TI continuam a aumentar entre 60% a 70% ao ano, dependendo do relatório. Por que? Em parte, porque os relatórios públicos deste ano foram menos detalhados, houve muito mais agentes de ameaças “desconhecidos” este ano.

Outro fator tem a ver com o fato de que a maioria dos ataques de ransomware que afetam as operações físicas o fizeram apenas acidentalmente — seja por causa de “abundância de cautela” Paradas de TO, quando a TI está prejudicada ou as operações físicas dependem de uma infraestrutura de TI deficiente. Em 2023, vimos uma fração significativa de grupos criminosos de ransomware abandonar a criptografia e a desativação de sistemas simplesmente roubar os dados e exigir resgates para destruir os dados roubados em vez de publicá-los. Com menos sistemas de TI prejudicados pela criptografia, parece que menos sistemas de TO e operações físicas estão sendo prejudicados.

Esperamos que esta tendência se estabilize em 2024 e que os impactos de OT devido ao ransomware voltem à norma histórica recente de quase duplicar anualmente. Por que? Porque nem todas as empresas possuem dados que estão dispostas a pagar para proteger. Essas empresas, especialmente as infra-estruturas críticas, ainda podem, no entanto, pagar um resgate para restaurar a funcionalidade de sistemas danificados, por isso faz sentido que pelo menos alguns criminosos de ransomware não deixem dinheiro na mesa e continuem a paralisar servidores, além de roubar quais dados eles podem.

Supply Chain

Ataques à cadeia de abastecimento com consequências físicas surgiram este ano pela primeira vez em muitos anos. A Newag SA foi acusada de incorporar código em seus trens para maximizar as receitas das oficinas autorizadas. É acusado de agir para “trancar o trem com códigos de erro falsos depois de alguma data, ou se o trem não funcionou por um período de tempo.” Descobriu-se que parte do código continha coordenadas GPS para limitar o comportamento a oficinas de terceiros. Newag nega as acusações, culpando “hackers desconhecidos”. E numa aparente disputa contratual, a ORQA, fabricante de headsets de realidade virtual com visão em primeira pessoa (FPV), teve os seus produtos bloqueados pelo que descreve como um “ex-empreiteiro ganancioso”.

Resumindo

Há muitas outras conclusões no relatório: o bloqueio e a falsificação de GPS estão a tornar-se um problema generalizado, as empresas industriais foram responsáveis por mais de metade dos ataques com interrupções, os hacktivistas têm como alvo infra-estruturas críticas e há um lote alarmante de quase acidentes, incluindo as muitas infra-estruturas e serviços críticos visados por Tufão Volt na China campanha “viver da terra”. O relatório também aborda novos desenvolvimentos promissores no lado defensivo, incluindo a Estratégia de Engenharia Ciberinformada.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks