Na początku tego roku zespół reagowania na incydenty Mandiant Consulting wyśledził atak przeprowadzony przez powiązaną z Chinami grupę szpiegowską aż do włamania się na urządzenie brzegowe w sieci klienta, ale ponieważ urządzenie to jest systemem zamkniętym, ofiara ataku musiała poprosić o obraz kryminalistyczny uzyskany od producenta urządzenia sieciowego.

Dwa miesiące później klient nadal czeka.

Ta trudność w wykrywaniu – a następnie badaniu – zagrożeń dla urządzeń brzegowych podkreśla, dlaczego wielu napastników na szczeblu narodowym coraz częściej atakuje zapory ogniowe, bramy poczty e-mail, sieci VPN i inne urządzenia, mówi Charles Carmakal, dyrektor ds. technicznych w Mandiant Consulting w Google Cloud. Grupy zagrożeń nie tylko dłużej unikają wykrycia, ale nawet gdy obrońcy dowiedzą się o ataku, zbadanie incydentu jest znacznie trudniejsze.

Jest to problem, z którym Mandiant radzi sobie „cały czas” – mówi.

„Dziś dysponujemy znacznie lepszą telemetrią dla komputerów z systemem Windows, głównie ze względu na dojrzałość rozwiązań EDR [wykrywanie i reagowanie na punkty końcowe]” – mówi Carmakal. „Telemetria na urządzeniach brzegowych… często w ogóle nie istnieje. Aby móc dokonać selekcji i zbadać urządzenie pod kątem kryminalistycznym, należy uzyskać obraz kryminalistyczny, ale nie można po prostu otworzyć urządzenia i wyciągnąć dysku twardego”.

Przejście napastników szpiegowskich do wykorzystanie urządzeń brzegowych Według nich to jeden z głównych trendów, jaki Mandiant Consulting z Google Cloud zaobserwował w 2023 roku – wynika z opublikowanego 2024 kwietnia raportu M-Trends 23. Ogólnie rzecz biorąc, firma prześledziła i złożyła raporty na temat ponad dwudziestu kampanii i wydarzeń globalnych w 2023 r. związanych z prowadzonymi dochodzeniami.

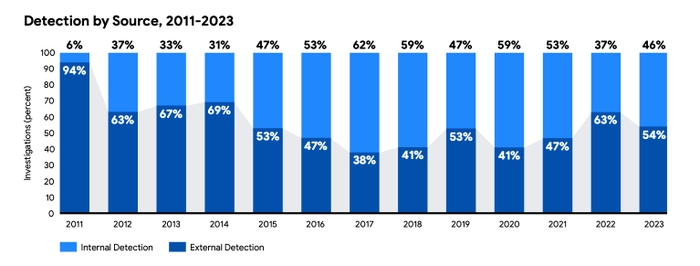

Czas, przez jaki osoba atakująca jest aktywna w zaatakowanych systemach przed wykryciem, zwany czasem przebywania, w dalszym ciągu się kurczy — do 10 dni w 2023 r., w porównaniu z 16 dniami w roku poprzednim. Oprogramowanie ransomware stanowiło 23% dochodzeń Mandiant w 2023 r., w porównaniu z 18% w 2022 r. Firmy dowiedziały się o większości incydentów (54%), ponieważ strona trzecia – w przypadku oprogramowania ransomware często sama osoba atakująca – powiadomiła ofiarę.

Ponieważ oprogramowanie ransomware często powiadamia ofiary, odsetek wykrywalności zewnętrznej wzrósł do 54%. Źródło: Mandiant Google Cloud

Atakujący przenoszą się do mniej widocznych środowisk

Chociaż urządzenia brzegowe wymagają od przeszkolonych atakujących, aby je złamali i przejęli nad nimi kontrolę, te środowiska o wysokiej dostępności zazwyczaj oferują również własne narzędzia i funkcje umożliwiające obsługę natywnych formatów i funkcjonalności. „Żyjąc z ziemi” i korzystając z wbudowanych funkcji, napastnicy mogą tworzyć bardziej niezawodne złośliwe oprogramowanie, a mimo to ryzykować wykryciem jest mniejsze ze względu na brak wglądu, jaki obrońcy mają w wewnętrzne działanie urządzeń.

„[W]ażdy z tych urządzeń producent poddaje na etapie opracowywania rygorystycznym testom, aby zapewnić ich stabilność” – stwierdził Mandiant w raporcie. „Twórcy złośliwego oprogramowania z China-nexus korzystają z wbudowanych funkcji zawartych w tych systemach… wykorzystując natywne możliwości, [które mogą] zmniejszyć ogólną złożoność złośliwego oprogramowania, zamiast tego uzbroić istniejące funkcje, które zostały rygorystycznie przetestowane przez organizację”.

W jednym przypadku konsultanci Mandiant odkryli, że Złośliwe oprogramowanie typu backdoor BoldMove, chińscy napastnicy stworzyli infekcję urządzenia Fortinet, wyłączając dwie funkcje rejestrowania i pozwalając osobie atakującej pozostać niewykrytym przez dłuższy czas. BoldMove został stworzony specjalnie dla środowisk Fortinet.

Wysiłki w zakresie reagowania na incydenty są często utrudniane także przez brak łatwego dostępu konsultantów i obrońców do podstawowego systemu operacyjnego. Ponieważ nie ma możliwości przeanalizowania kodu źródłowego w celu znalezienia zaatakowanych urządzeń, osoby reagujące na incydenty często nie są w stanie określić pierwotnej przyczyny włamania, mówi Carmakal z Mandiant.

„Niektórzy dostawcy odmawiają udostępniania obrazów kryminalistycznych, [co] rozumiem… ponieważ mają na urządzeniu dużo własności intelektualnej” – mówi. „Firmy muszą zrozumieć zakres i zakres kompromisu oraz sprawdzić, czy zaczyna się on na urządzeniu sieciowym”.

Rośnie wykorzystanie exploitów, więcej witryn z wyciekami danych

Osoby atakujące częściej wykorzystują exploity jako początkowy punkt dostępu do ataków – firma Mandiant zbadała 38% ataków, w których mogła określić początkowy wektor rozpoczynający się od exploita. Phishing, odległe drugie miejsce, stanowił 17% początkowych działań w ramach ataku. Blisko trzecie miejsce zajmują wcześniejsze kompromisy, które przypadkowo pozostawiono do wykorzystania, co stanowiło 15% wszystkich początkowych wektorów dostępu.

„Napastnicy w dalszym ciągu stosują skuteczną taktykę, aby uzyskać dostęp do docelowych środowisk i przeprowadzić operacje” – stwierdzono w raporcie Mandiant. „Chociaż najpopularniejsze wektory infekcji ulegają zmianom, organizacje muszą skupić się na strategiach dogłębnej obrony. Takie podejście może pomóc złagodzić wpływ zarówno powszechnych, jak i rzadszych metod początkowych włamań”.

Wreszcie śledczy Mandiant zaobserwowali także z biegiem czasu wzrost liczby witryn powodujących wyciek danych (DLS), które obecnie odpowiadają za ponad jedną trzecią (36%) wszystkich ataków o charakterze finansowym.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts