KOMENTARZ

Firma Waterfall Security Solutions we współpracy z ICS Strive wydała niedawno „Raport o zagrożeniach z 2024 r.” Zła wiadomość jest taka, że w 2023 r. miało miejsce 68 cyberataków, które uniemożliwiły ponad 500 operacji fizycznych. Dobra wiadomość (w pewnym sensie) jest taka, że jest to tylko o 19% więcej ataków niż w roku poprzednim. Co się dzieje? Ataki ransomware o konsekwencjach fizycznych nieznacznie spadły, ataki haktywistów są stałe, a wszystko inne rośnie. Autorzy raportu dochodzą do wniosku, że wzrost o 19% jest najprawdopodobniej aberracją i że w 90 r. zaobserwujemy wzrost w okolicach 100–2024%.

Szczegółów

Raport dotyczący zagrożeń bezpieczeństwa technologii operacyjnej (OT) firmy Waterfall jest najbardziej ostrożny w branży — śledzi jedynie celowe cyberataki, które spowodowały fizyczne konsekwencje w automatyce budynków, przemyśle ciężkim, produkcji i krytycznej infrastrukturze przemysłowej w rejestrze publicznym. Oznacza to brak ujawnień prywatnych lub poufnych. Kompletny zestaw danych do raportu znajduje się w jego załączniku. Oznacza to, że raport z pewnością nie uwzględnia tego, co naprawdę dzieje się na świecie, ponieważ autorzy regularnie zgłaszają poufne ujawnienia, których nie mogą uwzględnić w swoich obliczeniach.

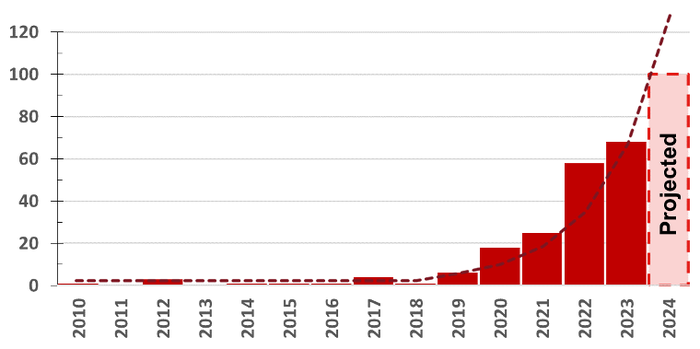

Incydenty OT od 2010 r. Źródło: „Raport o zagrożeniach 2024”, Waterfall Security Solutions, we współpracy z ICS Strive

Więcej ataków

Pomimo tego niedoszacowania liczba cyberataków spełniających kryteria włączenia stale rośnie, niemal podwajając się corocznie od 2019 r. Jest to duża zmiana w porównaniu z latami 2010–2019, kiedy liczba ataków OT mających konsekwencje fizyczne była stała i wahała się od zera do pięciu ataków rocznie.

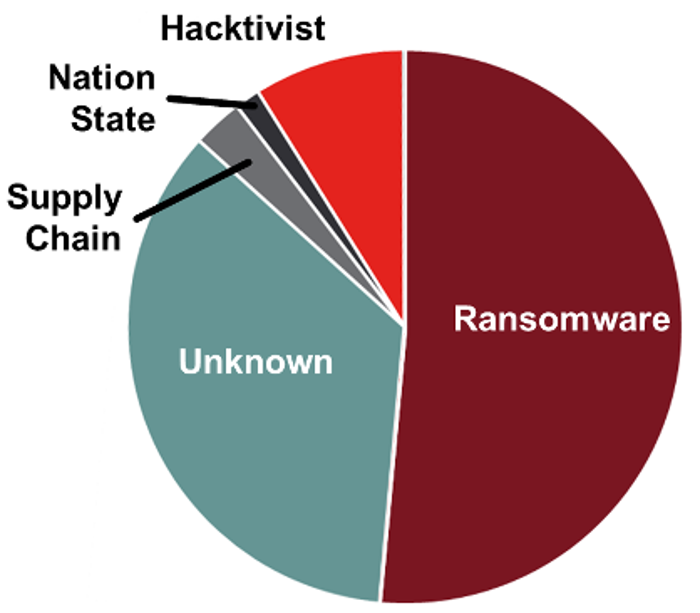

Aktorzy zagrażający. Źródło: „Raport o zagrożeniach 2024”, Waterfall Security Solutions, we współpracy z ICS Strive

Co to za ataki? W 24 z 68 przypadków w rejestrach publicznych nie było wystarczających informacji, aby przypisać atak. Spośród pozostałych 35 ataków (80%) miało charakter ransomware, sześć (14%) miało charakter haktywistyczny, dwa to ataki na łańcuch dostaw, a jeden przypisano państwu narodowemu. Liczba 35 ataków oprogramowania ransomware nieznacznie spadła w porównaniu z 41 w zeszłym roku, co jest nieoczekiwane, biorąc pod uwagę, że liczba ataków oprogramowania ransomware na sieci informatyczne w dalszym ciągu rośnie w przedziale od 60% do 70% rocznie, w zależności od raportu. Dlaczego? Po części dlatego, że tegoroczne raporty publiczne były mniej szczegółowe, w tym roku było znacznie więcej „nieznanych” podmiotów zagrażających.

Inny czynnik ma związek z faktem, że większość ataków oprogramowania ransomware wpływających na operacje fizyczne odbywała się wyłącznie przypadkowo — albo z powodu „dużo ostrożności” Przestoje OT, gdy IT jest niesprawne lub operacje fizyczne są zależne od uszkodzonej infrastruktury IT. W 2023 r. zaobserwowaliśmy znaczną część grup przestępczych zajmujących się oprogramowaniem ransomware odejście od szyfrowania i wyłączania systemów zamiast po prostu kraść dane i żądać okupu za zniszczenie skradzionych danych, zamiast je publikować. Ponieważ mniej systemów IT jest uszkodzonych przez szyfrowanie, wygląda na to, że mniej systemów OT i operacji fizycznych jest zakłóconych.

Oczekujemy, że tendencja ta ustabilizuje się w 2024 r., a w przypadku skutków OT spowodowanych przez oprogramowanie ransomware powróci do ostatnio historycznej normy, wynoszącej prawie podwojenie rocznie. Dlaczego? Ponieważ nie wszystkie firmy dysponują danymi, za których ochronę są skłonne zapłacić. Takie przedsiębiorstwa, szczególnie te zajmujące się infrastrukturą krytyczną, mogą jednak nadal płacić okup za przywrócenie funkcjonalności uszkodzonych systemów, zatem logiczne jest, że przynajmniej niektórzy przestępcy korzystający z oprogramowania ransomware nie zostawią pieniędzy na stole i oprócz kradzieży będą nadal paraliżować serwery jakie dane mogą.

Łańcuch dostaw

Ataki na łańcuch dostaw mające fizyczne konsekwencje pojawiły się w tym roku po raz pierwszy od wielu lat. Newag SA został oskarżony o osadzanie w swoich pociągach kodu w celu maksymalizacji przychodów autoryzowanych warsztatów. Zarzuca się jej, że „działa”zamknąć pociąg za pomocą fałszywych kodów błędów po pewnym terminie lub jeśli pociąg nie kursował przez pewien czas.” Stwierdzono, że część kodu zawiera współrzędne GPS, co ogranicza zachowanie do zewnętrznych warsztatów. Newag zaprzecza oskarżeniom, obwiniając „nieznanych hakerów”. W wyniku oczywistego sporu umownego firma ORQA, producent zestawów słuchawkowych do rzeczywistości wirtualnej z widokiem pierwszoosobowym (FPV), zablokowała swoje produkty przez, jak to określa, „chciwego byłego wykonawcę”.

Owijanie w górę

W raporcie znajduje się wiele innych wniosków: blokowanie GPS i fałszowanie danych stają się powszechnym problemem, ponad połowa ataków prowadzących do awarii jest spowodowana przestojami w firmach produkcyjnych, haktywiści atakują infrastrukturę krytyczną oraz alarmująca liczba sytuacji grożących wypadkiem, w tym wiele krytycznych infrastruktur i obiektów użyteczności publicznej, na które celują Chiński tajfun Volt Kampania „Życie z ziemi”. W raporcie poruszono także obiecujące nowe wydarzenia w defensywie, w tym m.in Strategia inżynierii świadomej cyberbezpieczeństwa.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks