Tidligere i år sporet Mandiant Consultings hendelsesresponsteam et angrep fra en Kina-tilknyttet spionasjegruppe tilbake til kompromitteringen av en edge-enhet i kundens nettverk, men fordi apparatet er et lukket system, måtte offeret for angrepet be om en rettsmedisinsk bilde fra produsenten av nettverksapparatet.

To måneder senere venter fortsatt klienten.

Denne vanskeligheten med å oppdage – og deretter undersøke – kompromisser av edge-enheter fremhever hvorfor mange nasjonalstatsangripere i økende grad retter seg mot brannmurer, e-postgatewayer, VPN-er og andre enheter, sier Charles Carmakal, CTO for Mandiant Consulting hos Google Cloud. Trusselgruppene unngår ikke bare oppdagelse lenger, men selv når forsvarere får nys om angrepet, er det mye vanskeligere å etterforske hendelsen.

Det er et problem som Mandiant håndterer «hele tiden», sier han.

"Vi har mye bedre telemetri for Windows-datamaskiner i dag, mest på grunn av modenheten til EDR-løsninger [endepunktdeteksjon og respons]," sier Carmakal. "Telemetrien på edge-enheter ... er ofte helt fraværende. For å kunne triagere og rettsmedisinsk undersøke enheten, må du få et rettsmedisinsk bilde, men du kan ikke bare åpne enheten og trekke ut harddisken.»

Spionangripernes skifte til utnytter edge-enheter er en av de viktigste trendene som Google Clouds Mandiant Consulting så i 2023, ifølge M-Trends 2024-rapporten publisert 23. april. Totalt sett sporet og rapporterte selskapet om mer enn to dusin kampanjer og globale hendelser i 2023 relatert til undersøkelsene.

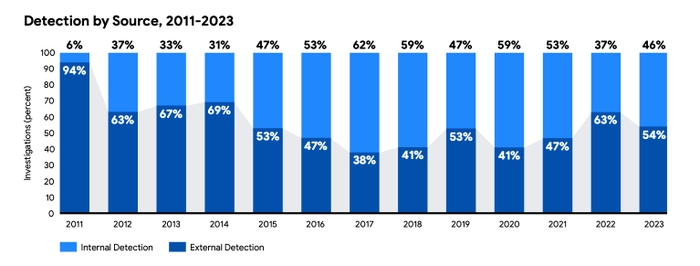

Hvor lang tid en angriper er aktiv på et kompromittert system før deteksjon, kjent som dveletid, fortsatte å krympe – til 10 dager i 2023, ned fra 16 dager året før. Ransomware utgjorde 23 % av Mandiants undersøkelser i 2023, opp fra 18 % i 2022. Selskaper ble oppmerksomme på de fleste hendelser (54 %) fordi en tredjepart – ofte angriperen selv, i tilfelle løsepengevare – varslet offeret.

Med løsepengevare som ofte varsler ofre, steg ekstern deteksjon til 54 %. Kilde: Google Cloud's Mandiant

Angripere flytter til mindre synlige miljøer

Mens edge-enheter krever kunnskapsrike angripere for å kompromittere og kontrollere dem, tilbyr disse høytilgjengelighetsmiljøene også vanligvis sine egne verktøy og funksjoner for å håndtere innebygde formater og funksjonalitet. Ved å "leve av landet" og bruke de innebygde egenskapene, kan angripere bygge mer pålitelig skadelig programvare og fortsatt løpe mindre risiko for å bli oppdaget, på grunn av mangelen på synlighet forsvarere har i den interne driften av enhetene.

"[M]enhver av disse enhetene blir satt gjennom strenge testregimer av produsenten under utviklingen for å sikre deres stabilitet," uttalte Mandiant i rapporten. "Kina-nexus-skadevareutviklere drar fordel av den innebygde funksjonaliteten som er inkludert i disse systemene ... utnytter native evner [som kan] redusere den generelle kompleksiteten til skadelig programvare ved i stedet å våpengjøre eksisterende funksjoner innenfor som har blitt grundig testet av organisasjonen."

I en hendelse oppdaget Mandiant-konsulenter BoldMove bakdør malware, kinesiske angripere laget for å infisere en Fortinet-enhet, deaktiverer to loggfunksjoner og lar angriperen forbli uoppdaget i en lengre periode. BoldMove ble laget spesielt for Fortinet-miljøer.

Hendelsesinnsats blir også ofte hemmet av mangelen på enkel tilgang for konsulenter og forsvarere til det underliggende operativsystemet. Uten noen måte å analysere den underliggende koden for å finne kompromitterte enheter, kan hendelsesreaksjoner ofte ikke fastslå årsaken til et kompromiss, sier Mandiant's Carmakal.

"Noen leverandører nekter å gi rettsmedisinske bilder, [noe] jeg forstår ... fordi de har mye åndsverk på enheten," sier han. "Bedrifter må forstå omfanget og omfanget av et kompromiss, og hvis det starter på en nettverksenhet, og du må se nærmere på det."

Utnyttelse av bruk øker, flere datalekkasjenettsteder

Angripere har doblet ned på å bruke utnyttelser som det første tilgangspunktet for angrep, med 38 % av angrepene Mandiant undersøkte hvor den kunne bestemme en initial vektor som startet med en utnyttelse. Phishing, en fjern andreplass, sto for 17 % av de første handlingene i et angrep. Ved å kjøre en nær tredjedel, utgjorde tidligere kompromisser utilsiktet utnyttbare 15 % av alle innledende tilgangsvektorer.

"Angripere fortsetter å utnytte effektive taktikker for å få tilgang til målmiljøer og utføre sine operasjoner," heter det i Mandiant-rapporten. "Mens de mest populære infeksjonsvektorene svinger, må organisasjoner fokusere på forsvarsstrategier. Denne tilnærmingen kan bidra til å dempe virkningen av både vanlige og mindre hyppige innledende inntrengningsmetoder."

Endelig har Mandiant-etterforskere også sett at datalekkasjesteder (DLS) øker over tid, som nå står for mer enn en tredjedel (36 %) av alle økonomisk motiverte angrep.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts