KOMMENTAR

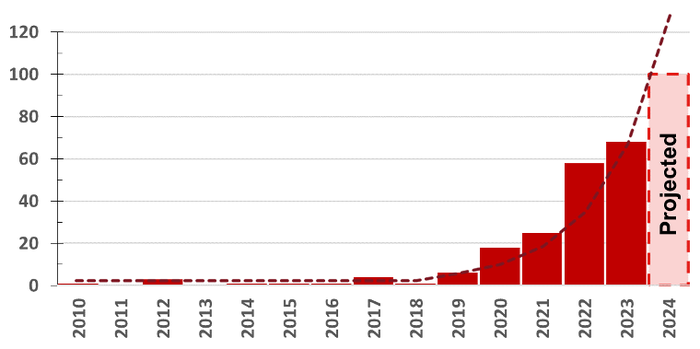

Waterfall Security Solutions, i samarbeid med ICS Strive, ga nylig ut sin "2024 trusselrapport." Den dårlige nyheten er at det i 2023 var 68 nettangrep som tok ned mer enn 500 fysiske operasjoner. Den gode nyheten er at dette bare er 19 % flere angrep enn året før. Hva skjer? Ransomware-angrep med fysiske konsekvenser er noe redusert, hacktivistangrep er konstante, og alt annet øker. Rapportens forfattere konkluderer med at økningen på 19 % mest sannsynlig er en aberrasjon, og at vi vil se en økning nærmere 90 % til 100 % i 2024.

Detaljene

Waterfalls sikkerhetstrusselrapport for operasjonell teknologi (OT) er den mest forsiktige i bransjen – den sporer kun bevisste nettangrep som forårsaket fysiske konsekvenser i bygningsautomasjon, tungindustri, produksjon og kritisk industriell infrastruktur i offentlig journal. Det vil si ingen private eller konfidensielle avsløringer. Det komplette datasettet for rapporten er inkludert i vedlegget. Dette betyr at rapporten garantert er en undervurdering av hva som virkelig skjer i verden, fordi forfatterne rapporterer regelmessige konfidensielle avsløringer som de ikke kan inkludere i tellingene sine.

OT-hendelser siden 2010. Kilde: "2024 Threat Report," Waterfall Security Solutions, i samarbeid med ICS Strive

Flere angrep

Til tross for denne undervurderingen, fortsetter cyberangrep som oppfylte inklusjonskriteriene å øke, nesten doblet årlig siden 2019. Dette er en stor endring fra 2010–2019, da OT-angrep med fysiske konsekvenser var flate, og spratt rundt mellom null og fem angrep årlig.

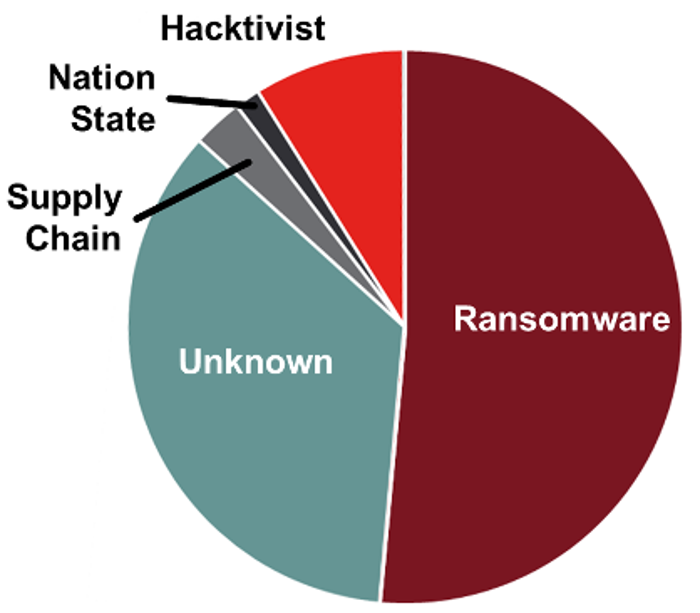

Trusselskuespillere. Kilde: «2024 Threat Report», Waterfall Security Solutions, i samarbeid med ICS Strive

Hva er disse angrepene? I 24 av 68 tilfeller var det ikke nok informasjon i offentlig journal til å tilskrive angrepet. Av de resterende var 35 angrep (80%) løsepengevare, seks (14%) var hacktivister, to var forsyningskjedeangrep, og ett ble tilskrevet en nasjonalstat. De 35 ransomware-angrepene er noe redusert fra fjorårets 41, noe som er uventet, gitt at ransomware-angrep på IT-nettverk fortsetter å øke med mellom 60 % til 70 % per år, avhengig av rapporten. Hvorfor? Delvis fordi offentlige rapporter i år var mindre detaljerte, var det mange flere «ukjente» trusselaktører i år.

En annen faktor har å gjøre med det faktum at de fleste løsepengevare-angrep som påvirker fysiske operasjoner bare gjorde det ved et uhell – enten pga. "rikelig med forsiktighet" OT-nedleggelser, når IT er svekket, eller fysisk drift er avhengig av ødelagt IT-infrastruktur. I 2023 så vi en vesentlig brøkdel av kriminelle grupper med løsepenger gå bort fra kryptering og deaktivering av systemer å ganske enkelt stjele dataene og kreve løsepenger for å ødelegge de stjålne dataene i stedet for å publisere dem. Med færre IT-systemer som blir lammet gjennom kryptering, ser det ut til at færre OT-systemer og fysiske operasjoner blir svekket.

Vi forventer at denne trenden vil stabilisere seg i 2024, og for OT-påvirkninger på grunn av løsepengevare gå tilbake til den nylig historiske normen med nesten dobling årlig. Hvorfor? Fordi ikke alle virksomheter har data de er villige til å betale for å beskytte. Slike virksomheter, spesielt kritiske infrastrukturer, kan imidlertid fortsatt betale løsepenger for å gjenopprette funksjonalitet til lammede systemer, så det er fornuftig at i det minste noen løsepengevarekriminelle ikke vil legge igjen penger på bordet og vil fortsette å lamme servere, i tillegg til å stjele hvilke data de kan.

Forsyningskjede

Forsyningskjedeangrep med fysiske konsekvenser dukket opp i år for første gang på mange år. Newag SA ble anklaget for å legge inn kode i togene sine for å maksimere inntektene til autoriserte verksteder. Den er anklaget for å ha handlet for å "låse toget med falske feilkoder etter en dato, eller hvis toget ikke kjørte på en periode.» Noen av koden ble funnet å inneholde GPS-koordinater for å begrense oppførselen til tredjepartsverksteder. Newag avviser anklagene og gir «ukjente hackere» skylden. Og i en tilsynelatende kontraktsmessig tvist fikk ORQA, en produsent av førstepersonsvisning (FPV) virtual reality-headset, sine produkter låst opp av det den beskriver som en "grådig tidligere entreprenør."

Innpakning Up

Det er mange andre funn i rapporten: GPS-blokkering og forfalskning er i ferd med å bli et utbredt problem, produksjonsbedrifter sto for mer enn halvparten av angrepene med strømbrudd, hacktivister retter seg mot kritisk infrastruktur, og det er en alarmerende gruppe nestenulykker, inkludert de mange kritiske infrastrukturene og verktøyene som er målrettet mot Kinas Volt Typhoon «leve av landet»-kampanjen. Rapporten berører også lovende nye utviklinger på den defensive siden, inkludert Cyber-informert ingeniørstrategi.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks