COMMENTAAR

Waterfall Security Solutions heeft onlangs, in samenwerking met ICS Strive, haar “Bedreigingsrapport 2024.” Het slechte nieuws is dat er in 2023 68 cyberaanvallen waren die meer dan 500 fysieke operaties neerhaalden. Het goede nieuws (soort van) is dat dit slechts 19% meer aanvallen zijn dan het voorgaande jaar. Wat gebeurd er? Ransomware-aanvallen met fysieke gevolgen zijn licht gedaald, hacktivistische aanvallen zijn constant en al het andere neemt toe. De auteurs van het rapport concluderen dat de stijging van 19% hoogstwaarschijnlijk een aberratie is, en dat we in 90 een stijging dichter bij de 100% tot 2024% zullen zien.

De Details

Het rapport over operationele technologie (OT)-beveiligingsbedreigingen van Waterfall is het meest voorzichtige in de branche: het volgt alleen opzettelijke cyberaanvallen die fysieke gevolgen hebben veroorzaakt in de gebouwautomatisering, de zware industrie, de productie en kritieke industriële infrastructuren. in het openbare register. Dat wil zeggen: geen privé- of vertrouwelijke openbaarmakingen. De volledige dataset voor het rapport is opgenomen in de bijlage. Dit betekent dat het rapport zeker een onderschatting is van wat er werkelijk in de wereld gebeurt, omdat de auteurs regelmatig vertrouwelijke onthullingen rapporteren die ze niet in hun tellingen kunnen opnemen.

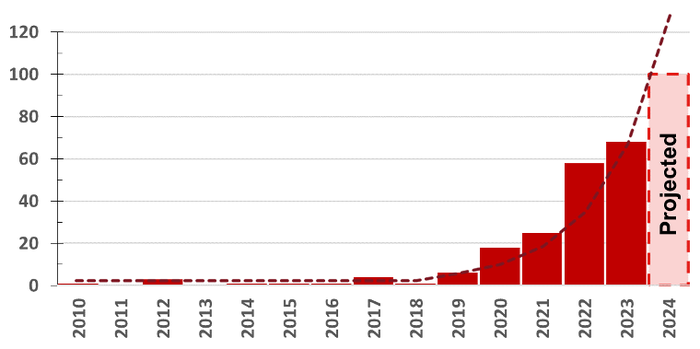

OT-incidenten sinds 2010. Bron: “2024 Threat Report”, Waterfall Security Solutions, in samenwerking met ICS Strive

Meer aanvallen

Ondanks deze onderschatting blijven cyberaanvallen die aan de inclusiecriteria voldoen toenemen, en verdubbelen ze jaarlijks bijna sinds 2019. Dit is een grote verandering ten opzichte van 2010-2019, toen OT-aanvallen met fysieke gevolgen vlak waren en tussen de nul en vijf aanvallen per jaar schommelden.

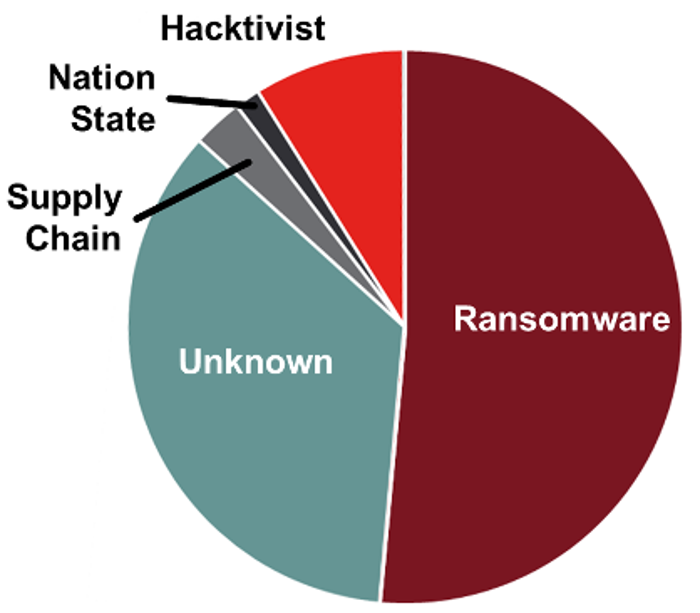

Bedreigingsacteurs. Bron: ‘2024 Threat Report’, Waterfall Security Solutions, in samenwerking met ICS Strive

Wat zijn deze aanvallen? In 24 van de 68 gevallen was er niet genoeg informatie in het openbare register om de aanval toe te schrijven. Van de overige waren 35 aanvallen (80%) ransomware, zes (14%) hacktivisten, twee aanvallen op de toeleveringsketen en één werd toegeschreven aan een natiestaat. Het aantal 35 ransomware-aanvallen is iets gedaald ten opzichte van de 41 van vorig jaar, wat onverwacht is, aangezien de ransomware-aanvallen op IT-netwerken blijven toenemen met tussen de 60% en 70% per jaar, afhankelijk van het rapport. Waarom? Gedeeltelijk omdat de publieke rapporten dit jaar minder gedetailleerd waren, waren er dit jaar veel meer ‘onbekende’ dreigingsactoren.

Een andere factor heeft te maken met het feit dat de meeste ransomware-aanvallen die fysieke activiteiten beïnvloeden, slechts per ongeluk plaatsvonden – ofwel vanwege “overvloed aan voorzichtigheid” OT-shutdowns, wanneer IT wordt belemmerd, of fysieke activiteiten zijn afhankelijk van een kreupele IT-infrastructuur. In 2023 zagen we een aanzienlijk deel van de ransomware-criminele groepen afstappen van het versleutelen en uitschakelen van systemen om eenvoudigweg de gegevens te stelen en losgeld te eisen om de gestolen gegevens te vernietigen in plaats van deze te publiceren. Nu steeds minder IT-systemen door encryptie worden verlamd, lijkt het erop dat minder OT-systemen en fysieke activiteiten worden aangetast.

We expect this trend to stabilize in 2024, and for OT impacts due to ransomware go back to the recently historic norm of nearly doubling annually. Why? Because not all businesses have data they are willing to pay to protect. Such businesses, especially critical infrastructures, may still, however, pay a ransom to restore functionality to crippled systems, so it makes sense that at least some ransomware criminals will not leave money on the table and will continue to cripple servers, in addition to stealing what data they can.

Supply Chain

Aanvallen op de toeleveringsketen met fysieke gevolgen deden zich dit jaar voor het eerst in vele jaren voor. Newag SA werd beschuldigd van het inbedden van code in zijn treinen om de inkomsten van geautoriseerde reparatiewerkplaatsen te maximaliseren. Het wordt beschuldigd van handelen om “sluit de trein af met valse foutcodes na een bepaalde datum, of als de trein een tijdje niet heeft gereden.” Een deel van de code bleek GPS-coördinaten te bevatten om het gedrag te beperken tot workshops van derden. Newag ontkent de beschuldigingen en geeft ‘onbekende hackers’ de schuld. En in een ogenschijnlijk contractueel geschil liet ORQA, een fabrikant van first-person view (FPV) virtual reality-headsets, zijn producten opsluiten door wat het beschrijft als een ‘hebzuchtige voormalige aannemer’.

Afsluiten

Het rapport bevat nog veel meer bevindingen: het blokkeren en spoofen van GPS wordt een wijdverbreid probleem, productiebedrijven zijn verantwoordelijk voor meer dan de helft van de aanvallen met uitval, hacktivisten richten zich op kritieke infrastructuren en er is een alarmerende reeks bijna-ongevallen, waaronder de vele kritieke infrastructuren en nutsvoorzieningen die het doelwit zijn De Chinese Volt-tyfoon campagne ‘leven van het land’. Het rapport gaat ook in op veelbelovende nieuwe ontwikkelingen aan de defensieve kant, waaronder de Cybergeïnformeerde engineeringstrategie.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks