ഏറ്റവും സുരക്ഷിതമായ മൊബൈൽ ക്രിപ്റ്റോ വാലറ്റ് അതിൻ്റെ മൊബൈൽ ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിൻ്റെ അന്തർലീനമായ നിയന്ത്രണങ്ങളെ മറികടക്കുന്ന ഒന്നാണെന്ന് ഞങ്ങൾ വിശ്വസിക്കുന്നു. ഉദാഹരണത്തിന്, iOS-ൽ, Apple-ൻ്റെ CryptoKit പിന്തുണയ്ക്കുന്നില്ല secp256k1 ദീർഘവൃത്താകൃതിയിലുള്ള വക്രം, ബിറ്റ്കോയിൻ, Ethereum, മറ്റ് നിരവധി ബ്ലോക്ക്ചെയിനുകൾ എന്നിവയ്ക്കുള്ള ഒരു മാനദണ്ഡം.

കീ സംഭരണത്തിനും ഇടപാട് ഒപ്പിടലിനും ഉപകരണങ്ങളുടെ സുരക്ഷിത ഘടകം ഉപയോഗിക്കുന്നതിൽ നിന്ന് ഈ പരിമിതി ഡവലപ്പർമാരെ നിയന്ത്രിക്കുന്നു. തൽഫലമായി, മൊബൈൽ ക്രിപ്റ്റോ വാലറ്റുകളെ ഹോട്ട് വാലറ്റുകളായി തരംതിരിച്ചിരിക്കുന്നു, കാരണം അവ രണ്ടും ഇൻ്റർനെറ്റുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നതിനാൽ ക്രിപ്റ്റോഗ്രാഫിക് അൽഗരിതങ്ങളുടെ ഒരു സോഫ്റ്റ്വെയർ നിർവ്വഹണം ഉപയോഗിച്ച് സുരക്ഷിത ഘടകത്തിന് പുറത്തുള്ള ഇടപാടുകൾ സൈൻ ചെയ്യുന്നു.

സാൻഡ്ബോക്സ് ചെയ്ത ആപ്പ് എൻവയോൺമെൻ്റിൻ്റെ മെമ്മറിക്കുള്ളിൽ - കുറഞ്ഞത് സൈൻ ചെയ്യുമ്പോഴെങ്കിലും - സ്വകാര്യ കീകൾ തുറന്നുകാട്ടപ്പെടണം എന്നാണ് ഇതിനർത്ഥം. ഇടപാടുകളിൽ ഒപ്പിടാൻ സുരക്ഷിതമായ ഒരു ഘടകം ഉപയോഗിക്കുന്ന ഒരു വാലറ്റിനേക്കാൾ സാധ്യതയുള്ള ഭീഷണികൾക്ക് ഇത് അവരെ കൂടുതൽ തുറന്നുകാട്ടുന്നു.

Despite the inability to perform the signing on the secure elements directly, which would offer increased protection, we have committed to providing an open-source mobile crypto wallet that prioritizes security, transparency and user control.

ഞങ്ങളുടെ സെക്യൂരിറ്റി ആർക്കിടെക്ചർ ഉദ്ദേശ്യത്തോടെ നിർമ്മിച്ചതാണ്:

- ഒന്നിലധികം ബ്ലോക്ക്ചെയിനുകളെ പിന്തുണയ്ക്കുക

- ഉയർന്ന എൻട്രോപ്പി ഉപയോഗിച്ച് സ്വകാര്യ കീകൾ സൃഷ്ടിക്കുക, സുരക്ഷയെ ശക്തിപ്പെടുത്തുന്ന പ്രവചനാതീതതയുടെ അളവുകോൽ

- മൊബൈൽ ഫോണുകളുടെ സുരക്ഷാ ഹാർഡ്വെയറും OS സുരക്ഷാ സവിശേഷതകളും പ്രയോജനപ്പെടുത്തി ഉപയോക്താക്കളുടെ സ്വകാര്യ കീകൾ സുരക്ഷിതമായി എൻക്രിപ്റ്റ് ചെയ്യാൻ യുദ്ധത്തിൽ പരീക്ഷിച്ച ക്രിപ്റ്റോഗ്രഫി പ്രയോജനപ്പെടുത്തുക

- എൻക്രിപ്ഷൻ്റെ ഒരു അധിക തലം ആഗ്രഹിക്കുന്ന വിപുലമായ ഉപയോക്താക്കൾക്ക് ഉപയോക്തൃ-നിർമ്മിത പാസ്വേഡ് ഉപയോഗിച്ച് മെച്ചപ്പെട്ട സുരക്ഷ വാഗ്ദാനം ചെയ്യുക (ഡീക്രിപ്ഷൻ കീയ്ക്കുള്ള OS കീചെയിൻ പരിരക്ഷയ്ക്ക് മുകളിൽ)

- ഹാർഡ്വെയർ വാലറ്റുകൾ, എംപിസി കോറം അധിഷ്ഠിത സംവിധാനങ്ങൾ എന്നിവ പോലുള്ള പുതിയ കീ മാനേജ്മെൻ്റ് തരങ്ങൾ ഭാവിയിൽ സംയോജിപ്പിക്കുന്നതിന് ശക്തമായ അടിത്തറ സൃഷ്ടിക്കുക

ഓപ്പൺ സോഴ്സ് നേട്ടം

അതിൻ്റെ അടിസ്ഥാന സുരക്ഷാ തത്വങ്ങളിൽ ഒന്നായി, ക്രാക്കൻ വാലറ്റ് സ്വതന്ത്രവും ഓപ്പൺ സോഴ്സ് സോഫ്റ്റ്വെയറുമാണ്, കീഴിൽ വിതരണം MIT ലൈസൻസ്. അടിത്തട്ടിൽ നിന്ന് ഒരു പുതിയ വാലറ്റ് നിർമ്മിക്കുന്നത്, ഓപ്പൺ സോഴ്സും ഡിസ്ട്രിബ്യൂഡ് ഇക്കോസിസ്റ്റവും വളർത്താൻ സഹായിക്കേണ്ടത് ഞങ്ങൾക്ക് പ്രധാനമാണ്.

ഓപ്പൺ സോഴ്സ് കോഡ് ഇല്ലെങ്കിൽ, സുതാര്യതയില്ലാതെ ക്രാക്കൻ വാലറ്റിന് വലിയ അളവിലുള്ള വിശ്വാസം ആവശ്യമായി വരും. ഇത് ഉപഭോക്താക്കൾക്ക് കുറഞ്ഞ പരിരക്ഷ നൽകും; നിങ്ങൾക്ക് വേണമെങ്കിൽ ക്ലയൻ്റ് സ്വയം പരിശോധിക്കാനോ പരിഷ്ക്കരിക്കാനോ പ്രവർത്തിപ്പിക്കാനോ കഴിയില്ല. "വിശ്വസിക്കരുത്, സ്ഥിരീകരിക്കുക!" എന്നത് ഒരു വ്യവസായ മാക്സിം മാത്രമല്ല, ഇത് ഞങ്ങളുടെ മാർഗ്ഗനിർദ്ദേശ തത്വങ്ങളിൽ ഒന്നാണ്.

ഞങ്ങളുടെ സോഫ്റ്റ്വെയർ ഓപ്പൺ സോഴ്സിംഗ് ഈ ഉൽപ്പന്നത്തിനായി ഞങ്ങൾ ആദ്യം സജ്ജമാക്കിയ രണ്ട് അടിസ്ഥാന ലക്ഷ്യങ്ങൾ നിറവേറ്റുന്നു: പരിശോധിക്കാവുന്നതും ഓഡിറ്റ് ചെയ്യാവുന്നതുമായ ട്രസ്റ്റ് ചെറുതാക്കൽ:

- പരിശോധിച്ചുറപ്പിക്കൽ: ഈ ബ്ലോഗ് പോസ്റ്റിൽ അവതരിപ്പിച്ച സുരക്ഷാ അനുമാനങ്ങൾ ശരിയാണെന്ന് പരിശോധിക്കാനുള്ള കഴിവ്. ആർക്കും കഴിയും സോഴ്സ് കോഡ് നോക്കുക ഈ വാലറ്റിൽ എന്താണ് ചെയ്യുന്നതെന്നും എന്താണ് ചെയ്യുന്നതെന്നും പ്രത്യേകം മനസ്സിലാക്കാൻ.

- ഓഡിറ്റബിലിറ്റി: ഞങ്ങളുടെ സുരക്ഷാ നിർവ്വഹണത്തിൻ്റെ ഔട്ട്പുട്ട് ശരിയാണെന്ന് പരിശോധിച്ചുറപ്പിക്കാനും അല്ലാത്തപ്പോൾ തിരികെ റിപ്പോർട്ടുചെയ്യാനുമുള്ള കഴിവ്. റിലീസിന് മുമ്പ് ഒന്നിലധികം തവണ സുരക്ഷാ ഓഡിറ്റുകൾ നടത്താൻ ഞങ്ങൾ ആന്തരികവും ബാഹ്യവുമായ ടീമുകളെ ഏർപ്പെടുത്തിയിട്ടുണ്ട്. മുന്നോട്ട് പോകുമ്പോൾ, ആർക്കും കോഡ് ഓഡിറ്റ് ചെയ്യാനും അവരുടെ കണ്ടെത്തലുകളിൽ ഒരു റിപ്പോർട്ട് തയ്യാറാക്കാനും കഴിയും.

കീ ജനറേഷനും കീ ഇറക്കുമതിയും

റിയാക്റ്റ് നേറ്റീവ്, ഒരു ശക്തമായ ടൂൾ ആണെങ്കിലും, ഒരു ബിൽറ്റ്-ഇൻ ക്രിപ്റ്റോ മൊഡ്യൂൾ ഇല്ല. ഇതിനെ ചുറ്റിപ്പറ്റി നാവിഗേറ്റ് ചെയ്യുന്നതിന് ഞങ്ങൾ NodeJS-ൻ്റെ ക്രിപ്റ്റോ മൊഡ്യൂളിൻ്റെ ഒരു പ്യുവർ-ജെഎസ് ഇംപ്ലിമെൻ്റേഷൻ (ക്രിപ്റ്റോ-ബ്രൗസറിഫൈ) ഉപയോഗിച്ചു. കീ ജനറേഷൻ സമയത്ത് നമുക്ക് ആവശ്യമുള്ള യഥാർത്ഥ റാൻഡം ബൈറ്റുകൾ സൃഷ്ടിക്കുന്ന crypto.randomBytes() രീതി കൈകാര്യം ചെയ്യുന്നത് റിയാക്ട്-നേറ്റീവ്-ഗെറ്റ്-റാൻഡം-മൂല്യങ്ങൾ പോളിഫിൽ.

റാൻഡം നമ്പറുകൾ സൃഷ്ടിക്കാൻ ഉപകരണത്തിൽ ലഭ്യമായ ക്രിപ്റ്റോഗ്രാഫിക്കലി സെക്യൂർ സ്യൂഡോറാൻഡം നമ്പർ ജനറേറ്റർ (CSPRNG) ഉപയോഗിക്കുന്നതിന് React-native-get-random-values നേറ്റീവ് കോഡ് ഉപയോഗിക്കുന്നു. പ്രായോഗികമായി എല്ലാ ആധുനിക ഉപകരണങ്ങളിലും, ഈ റാൻഡം നമ്പർ ജനറേറ്ററിന് സുരക്ഷിതമായ ഒരു ഹാർഡ്വെയർ റാൻഡം നമ്പർ ജനറേറ്ററിൻ്റെ പിന്തുണയുണ്ട്.

വാലറ്റ് ഇനീഷ്യലൈസേഷൻ സമയത്ത്, ഞങ്ങൾ CSPRNG-യിൽ നിന്ന് എൻട്രോപ്പി വരയ്ക്കുകയും നന്നായി സ്ഥാപിതമായ npm പാക്കേജുകൾ ഉപയോഗിച്ച് അതിനെ ഒരു മെമ്മോണിക് സീഡാക്കി മാറ്റുകയും ചെയ്യുന്നു (BIP32, BIP39).

BIP39 സ്റ്റാൻഡേർഡിന് കീഴിൽ കീകൾ പരിവർത്തനം ചെയ്യുകയും സംഭരിക്കുകയും ഉപയോക്താവിന് അവതരിപ്പിക്കുകയും ചെയ്യുന്നു, ഇത് ആവാസവ്യവസ്ഥയിലെ മിക്ക വാലറ്റുകൾക്കും പരസ്പര പ്രവർത്തനക്ഷമതയുള്ള എളുപ്പത്തിൽ ബാക്കപ്പ് ചെയ്യാവുന്ന മെമ്മോണിക് രീതി വാഗ്ദാനം ചെയ്യുന്നു. ഇറക്കുമതി സവിശേഷത, ആവാസവ്യവസ്ഥയിൽ മികച്ച പരസ്പര പ്രവർത്തനക്ഷമത നൽകുന്ന BIP39 അനുയോജ്യമായ വിത്തുകൾ വീണ്ടെടുക്കുന്നതിനെ പിന്തുണയ്ക്കുന്നു.

പ്രധാന മാനേജ്മെന്റ്

ക്രാക്കൻ വാലറ്റിന് രണ്ട് രഹസ്യ മൂല്യങ്ങളുണ്ട് - വിത്ത്, ഓർമ്മപ്പെടുത്തൽ - കൂടാതെ വാലറ്റ് വിലാസങ്ങൾ, വാലറ്റിൻ്റെ പേരുകൾ, ഇടപാടുകളുടെ വിവരണങ്ങൾ എന്നിങ്ങനെ ഒന്നിലധികം രഹസ്യമല്ലാത്ത (എന്നാൽ ഇപ്പോഴും സ്വകാര്യ) മൂല്യങ്ങൾ.

സ്വകാര്യ കീ മെറ്റീരിയൽ (വിത്ത്/മെമ്മോണിക്) കീചെയിനിലും (iOS-ൽ), കീസ്റ്റോറിലും (Android-ൽ) സംഭരിച്ചിരിക്കുന്നു. പബ്ലിക് കീ മെറ്റീരിയലും നോൺ-സെൻസിറ്റീവ് ഡാറ്റയും (വിപുലീകരിച്ച പൊതു കീകൾ, വിലാസങ്ങൾ, വിവരണങ്ങൾ) ആപ്ലിക്കേഷൻ്റെ എൻക്രിപ്റ്റ് ചെയ്ത ഡാറ്റാബേസിൽ (ഉപയോഗിച്ച്) സംഭരിച്ചിരിക്കുന്നു മേഖല).

ഡാറ്റ പരിരക്ഷിക്കുന്നതിന് ഒന്നിലധികം സുരക്ഷാ നിയന്ത്രണങ്ങളുണ്ട്:

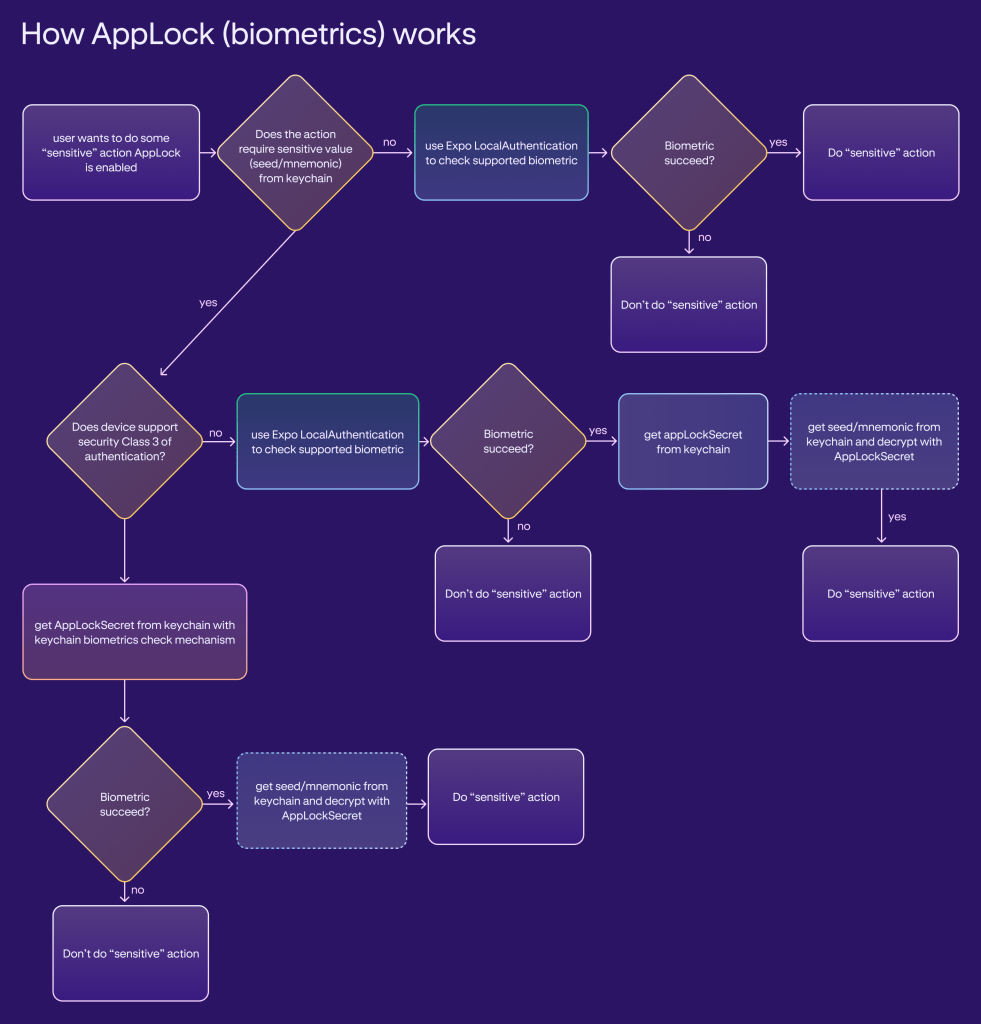

- അപ്ലിക്കേഷൻ ലോക്ക്: കീചെയിനിലോ കീസ്റ്റോറിലോ സംഭരിച്ചിരിക്കുന്ന ക്രമരഹിതമായി സൃഷ്ടിച്ച 64-ബൈറ്റ് സ്ട്രിംഗ്. ബയോമെട്രിക് അല്ലെങ്കിൽ പാസ്കോഡ് പ്രാമാണീകരണം - ഉപയോക്തൃ-സാന്നിധ്യ ആവശ്യകതകൾ ഉപയോഗിച്ച് രഹസ്യത്തിലേക്കുള്ള ആക്സസ് പരിരക്ഷിച്ചിരിക്കുന്നു.

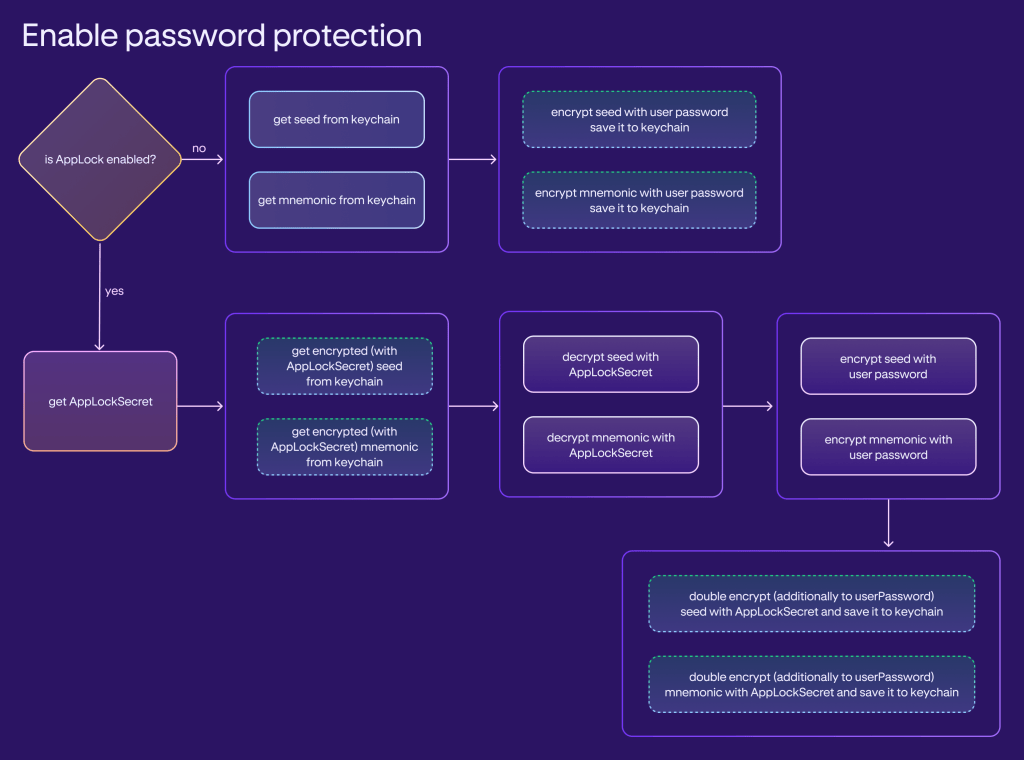

- പാസ്വേഡ്: ഉപയോക്താവ് നൽകിയതും ഒരു ഉപകരണത്തിൽ സൂക്ഷിക്കാത്തതുമാണ്. പകരം, ആപ്ലിക്കേഷൻ ആവശ്യപ്പെടുമ്പോഴെല്ലാം ഉപയോക്താവ് സ്വമേധയാ പാസ്വേഡ് നൽകണം. കീചെയിനിലോ കീസ്റ്റോറിലോ സംഭരിച്ചിരിക്കുന്ന രണ്ട് ഫ്ലാഗുകൾ (is_storage_encrypted, is_seed_encrypted) പരിശോധിച്ച് പാസ്വേഡ് ആവശ്യമുണ്ടോ എന്ന് വാലറ്റ് നിർണ്ണയിക്കുന്നു. Argon2 അൽഗോരിതം ഒരു കീ ഡെറിവേഷൻ ഫംഗ്ഷനായി ഉപയോഗിക്കുന്നു.

- ഡാറ്റാബേസ് എൻക്രിപ്ഷൻ: രഹസ്യമല്ലാത്ത ഡാറ്റ സംഭരിക്കുന്നതിന് ഡാറ്റാബേസ് (റിയൽം) ഉപയോഗിക്കുന്നു. റാൻഡം 64-ബൈറ്റ് കീ ഉപയോഗിച്ച് ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു.

- ലോക്കൗട്ട് മെക്കാനിസം: ഒരു തെറ്റായ പാസ്വേഡ് നൽകുന്നത് തുടർന്നുള്ള പാസ്വേഡ് ശ്രമങ്ങൾ നടത്തുന്നതിന് മുമ്പുള്ള കാലതാമസത്തിന് കാരണമാകുന്നു. ഈ സംവിധാനം ബ്രൂട്ട്-ഫോഴ്സ് പാസ്വേഡ് ആക്രമണങ്ങളെ ഫലപ്രദമായി തടയുന്നു. ലോക്കൗട്ട് പാരാമീറ്ററുകളെക്കുറിച്ചുള്ള വിവരങ്ങൾ, ശ്രമങ്ങളുടെ എണ്ണം, കാലതാമസത്തിൻ്റെ ദൈർഘ്യം എന്നിവ കീചെയിനിലോ കീസ്റ്റോറിലോ സുരക്ഷിതമായി സംഭരിച്ചിരിക്കുന്നു.

സീഡ്, മെമ്മോണിക്, ഡാറ്റാബേസ് എൻക്രിപ്ഷൻ കീ എപ്പോഴും എൻക്രിപ്റ്റ് ചെയ്ത രൂപത്തിലാണ് സൂക്ഷിക്കുന്നത്

- സംരക്ഷണങ്ങളൊന്നും പ്രവർത്തനക്ഷമമാക്കാത്തപ്പോൾ: സീഡ്, മെമ്മോണിക്, റിയൽം എൻക്രിപ്ഷൻ കീ എന്നിവ ഒരു ഉപയോക്തൃ-സാന്നിധ്യ ആക്സസ് നിയന്ത്രണമില്ലാതെ നേരിട്ട് കീചെയിനിലോ കീസ്റ്റോറിലോ സംഭരിക്കുന്നു.

- ആപ്പ് ലോക്ക് സജീവമാകുമ്പോൾ: ഓർമ്മപ്പെടുത്തലും വിത്തും ആദ്യം ആപ്പ് ലോക്ക് രഹസ്യം ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്യുകയും തുടർന്ന് കീചെയിനിലോ കീസ്റ്റോറിലോ സുരക്ഷിതമായി സൂക്ഷിക്കുകയും ചെയ്യുന്നു. Realm എൻക്രിപ്ഷൻ കീ നേരിട്ട് കീചെയിനിലോ കീസ്റ്റോറിലോ സംഭരിച്ചിരിക്കുന്നു.

- പാസ്വേഡ് സംരക്ഷണം പ്രവർത്തനക്ഷമമാക്കുമ്പോൾ: മെമ്മോണിക്, സീഡ് എന്നിവ പാസ്വേഡ് ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു, അതേസമയം is_storage_encrypted true ആയി സജ്ജീകരിച്ചിട്ടുണ്ടെങ്കിൽ മാത്രമേ Realm എൻക്രിപ്ഷൻ കീ പാസ്വേഡ് ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്യപ്പെടുകയുള്ളൂ.

- ആപ്പ് ലോക്കും പാസ്വേഡ് പരിരക്ഷയും പ്രവർത്തനക്ഷമമാക്കിയിരിക്കുമ്പോൾ: മെമ്മോണിക്, സീഡ് എന്നിവ ഒരു പാസ്വേഡ് (ആദ്യം), ആപ്പ് ലോക്ക് (രണ്ടാം) എന്നിവ ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു. Realm എൻക്രിപ്ഷൻ കീ പാസ്വേഡ് ഉപയോഗിച്ച് മാത്രമേ എൻക്രിപ്റ്റ് ചെയ്തിട്ടുള്ളൂ, is_storage_encrypted ആണെങ്കിൽ മാത്രം true ആയി സജ്ജീകരിച്ചിരിക്കുന്നു.

പ്രധാന ഉപയോഗം

വിത്ത്/മെമ്മോണിക് കീചെയിനിലോ കീസ്റ്റോറിലോ സൂക്ഷിക്കുകയും ക്രിപ്റ്റോഗ്രാഫിക് പ്രവർത്തനങ്ങളിൽ നിർണായക പങ്ക് വഹിക്കുകയും ചെയ്യുന്നു. ഒരു പുതിയ വാലറ്റ് വിലാസം സൃഷ്ടിക്കേണ്ടിവരുമ്പോൾ അല്ലെങ്കിൽ ഒരു ഇടപാട് ഒപ്പിടേണ്ടിവരുമ്പോൾ, ഈ സീഡിൽ നിന്ന് ഞങ്ങൾ സ്വകാര്യ കീ പോലുള്ള ആവശ്യമായ വിവരങ്ങൾ നേടുന്നു.

എന്നിരുന്നാലും, ഈ പ്രവർത്തനങ്ങളിൽ സ്വകാര്യ കീ മെമ്മറിയിലേക്ക് ലോഡ് ചെയ്യണം എന്നത് ശ്രദ്ധിക്കേണ്ടതാണ്. മൊബൈൽ വാലറ്റുകളെ കുറിച്ച് ഞങ്ങൾ നേരത്തെ സൂചിപ്പിച്ച നിയന്ത്രണങ്ങളിൽ നിന്നും ഇടപാട് ഒപ്പിടുന്നതിനുള്ള സുരക്ഷിത ഘടകത്തിലേക്കുള്ള നേരിട്ടുള്ള പ്രവേശനത്തിൻ്റെ അഭാവത്തിൽ നിന്നാണ് ഈ ആവശ്യകത ഉടലെടുത്തത്.

- ഇടപാട് ഒപ്പിടൽ (ടോക്കണുകൾ അയയ്ക്കുന്നു)

- WalletConnect ഡാറ്റ സൈനിംഗ് (സെഷൻ അഭ്യർത്ഥനകൾ കൈകാര്യം ചെയ്യുന്നു)

- ഒരു പുതിയ വാലറ്റ് ചേർക്കുന്നു

- ടെസ്റ്റ്നെറ്റ് ശൃംഖല പ്രവർത്തനക്ഷമമാക്കുന്നു (ടെസ്റ്റ്നെറ്റ് വാലറ്റുകൾ ചേർക്കുന്നു)

- സ്മരണിക പ്രദർശിപ്പിക്കുന്നു

- ഓർമ്മപ്പെടുത്തൽ പരിശോധിക്കുന്നു

- ആപ്പ് ലോക്ക് പ്രവർത്തനക്ഷമമാക്കുകയും പ്രവർത്തനരഹിതമാക്കുകയും ചെയ്യുന്നു

- പാസ്വേഡ് പ്രവർത്തനക്ഷമമാക്കുകയും പ്രവർത്തനരഹിതമാക്കുകയും ചെയ്യുന്നു

ഇനിപ്പറയുന്ന പ്രവർത്തനങ്ങൾക്കായി അധിക ബയോമെട്രിക് പ്രാമാണീകരണം നടത്തുന്നു:

- ആപ്പ് ലോക്ക് പ്രവർത്തനക്ഷമമാക്കുന്നു

- എല്ലാ ഡാറ്റയും മായ്ക്കുന്നു

- ഒരു വാലറ്റ് (അക്കൗണ്ട്) ഇല്ലാതാക്കുന്നു

- ഒരു പാസ്വേഡ് പ്രവർത്തനക്ഷമമാക്കുകയോ പ്രവർത്തനരഹിതമാക്കുകയോ ചെയ്യുന്നു (ആപ്പ് ലോക്ക് വീണ്ടെടുക്കലിന് പുറമെ)

- ആപ്ലിക്കേഷൻ തുറക്കുന്നു

- ആപ്ലിക്കേഷൻ ഫോർഗ്രൗണ്ടിലേക്ക് നീക്കുന്നു

- വിപുലീകൃത പൊതു കീകൾ കാണുന്നു

- ഒരു വികേന്ദ്രീകൃത ആപ്ലിക്കേഷനിലേക്ക് (dApp) ബന്ധിപ്പിക്കുന്നു

കൂടാതെ, ആപ്ലിക്കേഷൻ തുറക്കുന്നതിന് പാസ്വേഡ് ആവശ്യമായി വന്നേക്കാം. കീചെയിൻ, കീസ്റ്റോർ എന്നിവ എപ്പോഴും ഉപയോഗിക്കുന്നത് റിയാക്റ്റ്-നേറ്റീവ്-കീചെയിൻ റാപ്പർ:

- എല്ലാ ഇനത്തിനും കീചെയിനിലോ കീസ്റ്റോറിലോ റാപ്പർ ഒരു പുതിയ കീ സൃഷ്ടിക്കുന്നു

- കീചെയിനിനും കീസ്റ്റോറിനും ശരിയായ കോൺഫിഗറേഷൻ ഫ്ലാഗുകൾ കൈമാറുന്നതിന് റാപ്പർ ഉത്തരവാദിയാണ്

- ഫ്ലാഗുകൾ കോൺഫിഗർ ചെയ്യാൻ വാലറ്റ് എല്ലായ്പ്പോഴും റാപ്പറിനോട് അഭ്യർത്ഥിക്കുന്നു, അതിനാൽ കീ ആക്സസ് ചെയ്യാൻ ഉപകരണം അൺലോക്ക് ചെയ്യണം

- ഒരു ഉപയോക്തൃ-സാന്നിധ്യ (ബയോമെട്രിക്) പരിശോധന സമയാധിഷ്ഠിതമായി ക്രമീകരിച്ചിരിക്കുന്നു, കൂടാതെ പരിശോധന 5 സെക്കൻഡ് സാധുതയുള്ളതാണ്; ഓരോ ആക്സസും ഉപയോക്തൃ-സാന്നിധ്യ പരിശോധന നടത്തുന്നില്ല

എൻക്രിപ്ഷൻ അൽഗോരിതം എല്ലാ ഇനങ്ങൾക്കും സമാനമാണ്:

- NFC-നോർമലൈസ്ഡ് രഹസ്യത്തിൽ നിന്ന് Argon2id ഉപയോഗിച്ച് കീ ഉരുത്തിരിഞ്ഞതാണ്

- Argon2id-നുള്ള ഉപ്പ് ഉപകരണത്തിൻ്റെ തനതായ ഐഡിയാണ്

- എൻക്രിപ്ഷൻ മോഡ് AES-GCM ആണ്

- എഇഎസിനുള്ള ഇനീഷ്യലൈസേഷൻ വെക്റ്റർ (IV) 16 റാൻഡം ബൈറ്റുകളാണ്

- AES-നുള്ള ഓത്ത് ടാഗ് 16 ബൈറ്റുകൾ ദൈർഘ്യമുള്ളതായിരിക്കണം

ഇടപാട് ഒപ്പിടൽ

കീ സ്റ്റോറേജ്, ബയോമെട്രിക്സ്, പാസ്വേഡ് പരിരക്ഷണം എന്നിവയുമായി ബന്ധപ്പെട്ട് മുമ്പ് സൂചിപ്പിച്ച നടപടികൾക്ക് പുറമേ, ഇടപാട് ഒപ്പിടൽ തുടർച്ചയായ മെച്ചപ്പെടുത്തലിനുള്ള ഒരു നിർണായക മേഖലയായി തുടരുന്നു. പ്രാരംഭ ഘട്ടമെന്ന നിലയിൽ, ഈ ഡൊമെയ്നിൽ ഞങ്ങൾ നിരവധി ശ്രദ്ധേയമായ നടപടികൾ നടപ്പിലാക്കിയിട്ടുണ്ട്, ഇനിപ്പറയുന്നവ ഉൾപ്പെടെ:

ഇടപാട് അനുകരണം

ഞങ്ങൾ ബാഹ്യ API സേവനങ്ങൾ ഉപയോഗിക്കുന്നു (ഉദാ ബ്ലോഫിഷ് കൂടാതെ മറ്റുള്ളവയും) ഒരു ഇടപാടിന് ഉപയോക്താവിന് (ഒരു റിസ്ക് സ്കോർ) കൊണ്ടുവരാൻ കഴിയുന്ന "തീവ്രതയുടെ" സാധ്യമായ ലെവലുകൾ പരിശോധിക്കുന്നതിന്. ഇത് സാധ്യമായ ക്ഷുദ്രകരമായ ഇടപാടുകൾക്കുള്ള (അല്ലെങ്കിൽ സന്ദേശ ഒപ്പിടൽ) ഫുൾ ബ്ലോക്ക് സ്ക്രീനിൽ നിന്ന് ഒരു ഇടപാടിൽ ഒപ്പിടുന്നതിനോ സ്ഥിരീകരിക്കുന്നതിനോ മുമ്പ് ഉപയോക്താവിന് ഉണ്ടായിരിക്കേണ്ട വിവിധ തലത്തിലുള്ള ജാഗ്രതയെക്കുറിച്ചുള്ള മുന്നറിയിപ്പുകളിലേക്ക് പോകുന്നു.

മറ്റ് നടപടികളിൽ ഇവ ഉൾപ്പെടുന്നു:

- നിങ്ങൾ തെറ്റായ വിലാസത്തിലേക്ക് അയയ്ക്കുന്നില്ലെന്ന് ഉറപ്പാക്കാൻ വിലാസ മൂല്യനിർണ്ണയം

- വിലാസ കോമ്പോസിഷനെ ചുറ്റിപ്പറ്റിയുള്ള നിർദ്ദിഷ്ട ആക്രമണങ്ങളിലേക്ക് ഉപയോക്താവിനെ ടാർഗെറ്റുചെയ്തിട്ടില്ലെന്ന് ഉറപ്പാക്കാൻ, എല്ലായ്പ്പോഴും പൂർണ്ണമായും ദൃശ്യമാകുന്ന വിലാസങ്ങൾ

- ഉപയോക്താവ് തെറ്റായ നെറ്റ്വർക്കിലേക്ക് അയയ്ക്കുന്നില്ലെന്ന് ഉറപ്പാക്കാനുള്ള നെറ്റ്വർക്ക് മൂല്യനിർണ്ണയവും മുന്നറിയിപ്പുകളും

- ഒരു ഇടപാടിന് ഉപയോക്താവ് അമിതമായി പണം നൽകുന്നില്ലെന്ന് ഉറപ്പാക്കാൻ ഫീസ് സാനിറ്റി പരിശോധനകൾ നടത്തുന്നു

നെറ്റ്വർക്കിംഗ് സ്വകാര്യത

നെറ്റ്വർക്ക് അഭ്യർത്ഥനകളിൽ - പ്രത്യേകിച്ച് മൂന്നാം കക്ഷി സേവനങ്ങളിൽ - ഈ ഡാറ്റ ചോരാത്ത രീതിയിൽ ഉപയോക്താക്കളുടെ സ്വകാര്യതയും വ്യക്തിഗത ഡാറ്റയും പരിരക്ഷിക്കുന്നതിന്, പ്രോക്സി അഭ്യർത്ഥനകളിലേക്ക് ഞങ്ങൾ ഒരു API ഗേറ്റ്വേ വികസിപ്പിച്ചിട്ടുണ്ട്. മൂന്നാം കക്ഷി സേവനങ്ങളിലേക്ക് ഉപയോക്തൃ അഭ്യർത്ഥനകൾ കൈമാറാതിരിക്കാൻ ഈ പ്രോക്സി ഞങ്ങളെ അനുവദിക്കുന്നു കൂടാതെ ബാഹ്യ അല്ലെങ്കിൽ പൊതു ദാതാക്കൾക്ക് ക്ലയൻ്റിൻ്റെ IP വെളിപ്പെടുത്തുകയുമില്ല.

ഈ ബാക്കെൻഡ് സേവനം അടിസ്ഥാനപരമായി പൊതു ബ്ലോക്ക്ചെയിൻ ഡാറ്റ അന്വേഷിക്കുന്നതിനുള്ള ഒരു API ആണ്. വാലറ്റ് സെക്യൂരിറ്റി ആർക്കിടെക്ചറിനുള്ളിൽ, എല്ലാ ബ്ലോക്ക്ചെയിനുകളിലുടനീളമുള്ള ഒരു പൊതു എപിഐയ്ക്ക് പിന്നിൽ ഈ പ്രവർത്തനം ഉൾക്കൊള്ളിക്കുക എന്നതാണ് ഇതിൻ്റെ ഉദ്ദേശ്യം, അതിനാൽ ഡാറ്റാ അന്വേഷണത്തിനായി ബ്ലോക്ക്ചെയിൻ-നിർദ്ദിഷ്ട സ്വഭാവങ്ങൾ ക്രാക്കൻ വാലറ്റിന് നടപ്പിലാക്കേണ്ടതില്ല.

ഈ ബാക്കെൻഡ് സേവനം ഈ പൊതു API നിർവ്വചിക്കുന്നു. യഥാർത്ഥ ഡാറ്റ ലഭ്യമാക്കുന്ന മറ്റ് കക്ഷികളിലേക്ക് ഇത് ആത്യന്തികമായി അഭ്യർത്ഥനകൾ പ്രോക്സി ചെയ്യുന്നു. ഇത് ബ്ലോക്ക്ചെയിനുകൾ സ്വയം സൂചികയിലാക്കുകയോ നില നിലനിർത്തുകയോ ചെയ്യുന്നില്ല.

സുരക്ഷാ അനുമാനങ്ങൾ

ഒപ്റ്റിമൽ പരിരക്ഷയ്ക്കായി ഞങ്ങളുടെ സുരക്ഷാ ആർക്കിടെക്ചർ ചില പ്രധാന അനുമാനങ്ങളിൽ പ്രവർത്തിക്കുന്നു. ഞങ്ങൾ അനുമാനിക്കുന്നു:

- ഉപയോക്താവിൻ്റെ ഉപകരണം റൂട്ട് ചെയ്തിട്ടില്ല, കൂടാതെ OS കാലഹരണപ്പെട്ടതും ഉപകരണ മെമ്മറിയിലേക്ക് ആക്രമണകാരിക്ക് ആക്സസ് അനുവദിച്ചേക്കാവുന്ന ഗുരുതരമായ കേടുപാടുകൾക്ക് വിധേയമാകാത്തതുമാണ്

- കീചെയിൻ അല്ലെങ്കിൽ കീസ്റ്റോർ പാക്കേജ് മതിയായ ശക്തമായ സംരക്ഷണം നൽകുന്നു

- മൊബൈൽ OS ആപ്പുകളുടെ പ്രക്രിയകൾക്കിടയിൽ സോളിഡ് സാൻഡ്ബോക്സിംഗ് വാഗ്ദാനം ചെയ്യുന്നു, വിത്തുകൾ പോലുള്ള സെൻസിറ്റീവ് ഡാറ്റ അടങ്ങിയ മെമ്മറി ശരിയായി കൈകാര്യം ചെയ്യപ്പെടുന്നുവെന്ന് ഉറപ്പാക്കുന്നു.

അധിക പ്രവർത്തനം

- വാലറ്റ് പ്രവർത്തിപ്പിക്കുന്നതിന് ആവശ്യമായ ഏറ്റവും കുറഞ്ഞ ഡാറ്റ മാത്രം സംഭരിക്കുക എന്ന തത്വത്തിലാണ് ആപ്പ് പ്രവർത്തിക്കുന്നത്

- ക്ലയൻ്റിൽ മൂന്നാം കക്ഷി അനലിറ്റിക്സ് അല്ലെങ്കിൽ ക്രാഷ് റിപ്പോർട്ടിംഗ് സോഫ്റ്റ്വെയർ ഡെവലപ്മെൻ്റ് കിറ്റുകൾ (SDK) ഉപയോഗിക്കുന്നില്ല

- മൂന്നാം കക്ഷികൾക്ക് ഒരു ഡാറ്റയും ചോർത്താതിരിക്കാനുള്ള ഞങ്ങളുടെ ശ്രമങ്ങൾക്കൊപ്പം, അധിക ഡാറ്റ ട്രാക്കിംഗ് ഉൾപ്പെടുത്തുന്നതിൽ അർത്ഥമില്ല - അതിനർത്ഥം നിങ്ങൾക്ക് ക്ലയൻ്റിൽ അനലിറ്റിക്സോ ക്രാഷ് റിപ്പോർട്ട് സോഫ്റ്റ്വെയറോ കണ്ടെത്താനാകില്ല എന്നാണ്.

- കോഡ്ബേസിൽ ഓവർ-ദി-എയർ അപ്ഡേറ്റുകളൊന്നും (സാധാരണ AppStore/Play Store അപ്ഡേറ്റ് ഫ്ലോയ്ക്ക് പുറത്ത്) അനുവദിക്കുകയോ നടപ്പിലാക്കുകയോ ചെയ്യുന്നില്ല

- ഉപയോക്താവിന് അവരുടെ ഓപ്റ്റ്-ഇൻ സമ്മതമില്ലാതെ അപ്ഡേറ്റ് ചെയ്യാൻ കഴിയാത്ത ഒരു സമാഹരിച്ച സോഫ്റ്റ്വെയർ പ്രതീക്ഷിക്കാം

- ടോക്കണുകളുടെ പട്ടികയും പ്രശസ്തി സംവിധാനവും

- ഉപയോക്താക്കളെ അവരുടെ ടോക്കണുകൾ നിയന്ത്രിക്കാൻ സഹായിക്കുന്നതിന്, ക്രാക്കനും മറ്റ് മൂന്നാം കക്ഷികളും നൽകിയ അസറ്റുകളെ അടിസ്ഥാനമാക്കി ഞങ്ങൾ ഒരു ലിസ്റ്റും പ്രശസ്തി സംവിധാനവും നടപ്പിലാക്കി.

- NFT-കളുടെ സ്പാം

- ഉപയോക്താവിൻ്റെ ഫോൾഡറിൽ സ്പാം സ്വയമേവ ആർക്കൈവ് ചെയ്യപ്പെടുന്ന സ്പാമും സ്പാമുമായി ബന്ധപ്പെട്ട ആക്രമണം കണ്ടെത്തലും മെച്ചപ്പെടുത്താൻ ഞങ്ങൾ ഉദ്ദേശിക്കുന്ന ഒരു പ്രാരംഭ ശ്രമമാണ്.

ബാഹ്യ സുരക്ഷാ ഓഡിറ്റ്

The security of our self-custody wallet was rigorously evaluated through an audit conducted by ബിറ്റുകളുടെ ട്രൈൽ, a well-regarded security auditing firm in the industry. This audit encompassed a detailed examination of our codebase and client architecture, aimed at identifying and addressing potential security vulnerabilities.

സുതാര്യത ഉറപ്പുവരുത്തുന്നതിനും ഞങ്ങളുടെ പ്ലാറ്റ്ഫോമിൻ്റെ സുരക്ഷയെക്കുറിച്ചുള്ള ഉൾക്കാഴ്ച നൽകുന്നതിനും, ഈ ഓഡിറ്റിൻ്റെ ഫലങ്ങൾ പൊതുവായി ലഭ്യമാണ്. ട്രയൽ ഓഫ് ബിറ്റ്സ് നടത്തിയ സുരക്ഷാ വിശകലനത്തിൻ്റെ കണ്ടെത്തലുകൾ അവലോകനം ചെയ്യാൻ ഉപയോക്താക്കളെയും താൽപ്പര്യമുള്ള കക്ഷികളെയും ഈ ഓപ്പൺ ആക്സസ് അനുവദിക്കുന്നു. ഞങ്ങളുടെ സുരക്ഷാ നടപടികളും ഞങ്ങളുടെ ഉപയോക്താക്കൾക്ക് സുരക്ഷിതമായ അന്തരീക്ഷം നിലനിർത്തുന്നതിനുള്ള ഞങ്ങളുടെ പ്രതിബദ്ധതയും മനസ്സിലാക്കുന്നതിനുള്ള ഒരു പ്രധാന ഉറവിടമായി റിപ്പോർട്ട് പ്രവർത്തിക്കുന്നു.

സുരക്ഷ, സുതാര്യത, ഉപയോക്തൃ നിയന്ത്രണം എന്നിവയ്ക്ക് മുൻഗണന നൽകുന്നു

അന്തർലീനമായ പ്ലാറ്റ്ഫോം പരിമിതികളുടെ പശ്ചാത്തലത്തിൽ ക്രാക്കൻ വാലറ്റ് സൗകര്യവും ശക്തമായ സംരക്ഷണവും തമ്മിലുള്ള സൂക്ഷ്മമായ സന്തുലിതാവസ്ഥ കൈവരിക്കുന്നു. ഞങ്ങളുടെ സമീപനം എല്ലായ്പ്പോഴും പരക്കെ അംഗീകരിക്കപ്പെട്ട ഒരു ഇൻ്റർഓപ്പറബിൾ വാലറ്റ് ഘടനയിൽ നിന്ന് ആരംഭിക്കുക എന്നതാണ്. ഞങ്ങളുടെ ഉപയോക്താക്കൾക്ക് അവരുടെ ക്രിപ്റ്റോ അസറ്റുകൾ സ്വയം കസ്റ്റഡിയിലെടുക്കുന്നതിന് എക്കാലത്തെയും വികസിച്ചുകൊണ്ടിരിക്കുന്ന, ഉയർന്ന തലത്തിലുള്ള സുരക്ഷാ പരിഹാരം വാഗ്ദാനം ചെയ്യുക എന്ന ലക്ഷ്യത്തോടെ, പുതിയ കഴിവുകൾ നവീകരിക്കുന്നതിനും ചേർക്കുന്നതിനുമുള്ള ഈ ഉറച്ച അടിത്തറ ഞങ്ങൾക്ക് വേദിയൊരുക്കുന്നു.

ഈ മെറ്റീരിയലുകൾ പൊതുവായ വിവര ആവശ്യങ്ങൾക്ക് മാത്രമുള്ളതാണ്, അവ നിക്ഷേപ ഉപദേശമോ ഏതെങ്കിലും ക്രിപ്റ്റോഅസെറ്റ് വാങ്ങാനോ വിൽക്കാനോ ഓഹരിയോ കൈവശം വയ്ക്കാനോ ഏതെങ്കിലും പ്രത്യേക വ്യാപാര തന്ത്രത്തിൽ ഏർപ്പെടാനോ ഉള്ള ശുപാർശയോ അഭ്യർത്ഥനയോ അല്ല. ക്രാക്കൻ ലഭ്യമാക്കുന്ന ഏതെങ്കിലും പ്രത്യേക ക്രിപ്റ്റോ അസറ്റിന്റെ വില കൂട്ടുകയോ കുറയ്ക്കുകയോ ചെയ്യുന്നില്ല, പ്രവർത്തിക്കുകയുമില്ല. ചില ക്രിപ്റ്റോ ഉൽപ്പന്നങ്ങളും വിപണികളും അനിയന്ത്രിതമാണ്, സർക്കാർ നഷ്ടപരിഹാരം കൂടാതെ/അല്ലെങ്കിൽ റെഗുലേറ്ററി പ്രൊട്ടക്ഷൻ സ്കീമുകളാൽ നിങ്ങൾക്ക് പരിരക്ഷ ലഭിച്ചേക്കില്ല. ക്രിപ്റ്റോഅസെറ്റ് മാർക്കറ്റുകളുടെ പ്രവചനാതീതമായ സ്വഭാവം ഫണ്ടുകളുടെ നഷ്ടത്തിലേക്ക് നയിച്ചേക്കാം. ഏതെങ്കിലും റിട്ടേൺ കൂടാതെ/അല്ലെങ്കിൽ നിങ്ങളുടെ ക്രിപ്റ്റോ അസറ്റുകളുടെ മൂല്യത്തിൽ എന്തെങ്കിലും വർദ്ധനയ്ക്ക് നികുതി അടയ്ക്കേണ്ടി വന്നേക്കാം, കൂടാതെ നിങ്ങളുടെ നികുതി സ്ഥാനത്തെക്കുറിച്ച് സ്വതന്ത്രമായ ഉപദേശം തേടേണ്ടതാണ്. ഭൂമിശാസ്ത്രപരമായ നിയന്ത്രണങ്ങൾ ബാധകമായേക്കാം.

- SEO പവർ ചെയ്ത ഉള്ളടക്കവും PR വിതരണവും. ഇന്ന് ആംപ്ലിഫൈഡ് നേടുക.

- PlatoData.Network ലംബ ജനറേറ്റീവ് Ai. സ്വയം ശാക്തീകരിക്കുക. ഇവിടെ പ്രവേശിക്കുക.

- PlatoAiStream. Web3 ഇന്റലിജൻസ്. വിജ്ഞാനം വർധിപ്പിച്ചു. ഇവിടെ പ്രവേശിക്കുക.

- പ്ലേറ്റോഇഎസ്ജി. കാർബൺ, ക്ലീൻ ടെക്, ഊർജ്ജം, പരിസ്ഥിതി, സോളാർ, മാലിന്യ സംസ്കരണം. ഇവിടെ പ്രവേശിക്കുക.

- പ്ലേറ്റോ ഹെൽത്ത്. ബയോടെക് ആൻഡ് ക്ലിനിക്കൽ ട്രയൽസ് ഇന്റലിജൻസ്. ഇവിടെ പ്രവേശിക്കുക.

- അവലംബം: https://blog.kraken.com/product/kraken-wallet/kraken-wallet-security