យើងជឿថាកាបូបលុយគ្រីបតូចល័តដែលមានសុវត្ថិភាពបំផុតគឺជាកាបូបដែលជំនះឧបសគ្គដែលមានស្រាប់នៃប្រព័ន្ធប្រតិបត្តិការទូរស័ព្ទរបស់ខ្លួន។ ឧទាហរណ៍នៅលើ iOS, CryptoKit របស់ Apple មិនគាំទ្រ secp256k1 ខ្សែកោងរាងអេលីបដែលជាស្តង់ដារសម្រាប់ Bitcoin, Ethereum និង blockchains ជាច្រើនទៀត។

ការកំណត់នេះដាក់កម្រិតអ្នកអភិវឌ្ឍន៍ពីការប្រើប្រាស់ធាតុសុវត្ថិភាពនៃឧបករណ៍សម្រាប់ការផ្ទុកគន្លឹះ និងការចុះហត្ថលេខាលើប្រតិបត្តិការ។ ជាលទ្ធផល កាបូបលុយគ្រីពតូចល័តត្រូវបានចាត់ថ្នាក់ជាកាបូបក្តៅ ចាប់តាំងពីពួកវាទាំងពីរត្រូវបានភ្ជាប់ទៅអ៊ីនធឺណិត និងចុះហត្ថលេខាលើប្រតិបត្តិការនៅខាងក្រៅធាតុសុវត្ថិភាពដោយប្រើការអនុវត្តកម្មវិធីនៃក្បួនដោះស្រាយគ្រីបគ្រីប។

នេះមានន័យថាសោឯកជនត្រូវតែលាតត្រដាង - យ៉ាងហោចណាស់ក្នុងអំឡុងពេលចុះហត្ថលេខា - នៅក្នុងសតិនៃបរិយាកាសកម្មវិធី sandbox ។ នេះទុកឱ្យពួកគេប្រឈមនឹងការគំរាមកំហែងដែលអាចកើតមានជាងកាបូបដែលប្រើធាតុសុវត្ថិភាពដើម្បីចុះហត្ថលេខាលើប្រតិបត្តិការ។

ទោះបីជាអសមត្ថភាពក្នុងការធ្វើការចុះហត្ថលេខាលើធាតុសុវត្ថិភាពដោយផ្ទាល់ ដែលនឹងផ្តល់ការការពារកើនឡើងក៏ដោយ យើងបានប្តេជ្ញាផ្តល់កាបូបលុយគ្រីបតូសម្រាប់ទូរស័ព្ទចល័តប្រភពបើកចំហដែលផ្តល់អាទិភាពដល់សុវត្ថិភាព តម្លាភាព និងការគ្រប់គ្រងអ្នកប្រើប្រាស់។

ស្ថាបត្យកម្មសុវត្ថិភាពរបស់យើងត្រូវបានបង្កើតឡើងក្នុងគោលបំណង៖

- គាំទ្រ blockchains ច្រើន។

- បង្កើតសោឯកជនដែលមាន entropy ខ្ពស់ ដែលជារង្វាស់នៃភាពមិនអាចទាយទុកជាមុនបានដែលជួយពង្រឹងសុវត្ថិភាព

- ប្រើប្រាស់ការសរសេរកូដសម្ងាត់ដែលសាកល្បងដោយសមរភូមិ ដើម្បីអ៊ិនគ្រីបសោឯកជនរបស់អ្នកប្រើប្រាស់ដោយសុវត្ថិភាព ដោយប្រើប្រាស់ផ្នែករឹងសុវត្ថិភាពរបស់ទូរសព្ទចល័ត និងមុខងារសុវត្ថិភាព OS

- ផ្តល់ជូននូវសុវត្ថិភាពប្រសើរឡើងជាមួយនឹងពាក្យសម្ងាត់ដែលបង្កើតដោយអ្នកប្រើប្រាស់សម្រាប់អ្នកប្រើប្រាស់កម្រិតខ្ពស់ដែលចង់បានកម្រិតបន្ថែមនៃការអ៊ិនគ្រីប (នៅលើកំពូលនៃ OS keychain ការការពារសម្រាប់សោឌិគ្រីប)

- បង្កើតមូលដ្ឋានគ្រឹះដ៏រឹងមាំសម្រាប់ការបញ្ចូលនាពេលអនាគតនៃប្រភេទការគ្រប់គ្រងគន្លឹះថ្មីៗ ដូចជាកាបូបផ្នែករឹង និងប្រព័ន្ធផ្អែកលើកូរ៉ុម MPC

អត្ថប្រយោជន៍ប្រភពបើកចំហ

ជាគោលការណ៍សុវត្ថិភាពជាមូលដ្ឋានមួយរបស់វា កាបូប Kraken គឺជាកម្មវិធីឥតគិតថ្លៃ និងប្រភពបើកចំហ, ចែកចាយនៅក្រោម អាជ្ញាប័ណ្ណ MIT. ការកសាងកាបូបថ្មីពីមូលដ្ឋាន វាជារឿងសំខាន់សម្រាប់យើងក្នុងការជួយជំរុញប្រភពបើកចំហ និងប្រព័ន្ធអេកូដែលចែកចាយ។

បើគ្មានកូដប្រភពបើកចំហ កាបូប Kraken នឹងតម្រូវឱ្យមានចំនួនដ៏ច្រើននៃការជឿទុកចិត្តដោយគ្មានតម្លាភាព។ នេះនឹងផ្តល់ឱ្យអតិថិជននូវការការពារតិចតួច។ អ្នកមិនអាចផ្ទៀងផ្ទាត់ កែប្រែ ឬដំណើរការម៉ាស៊ីនភ្ញៀវដោយខ្លួនឯងបានទេប្រសិនបើអ្នកចង់។ “កុំទុកចិត្ត ផ្ទៀងផ្ទាត់!” មិនមែនគ្រាន់តែជាអតិបរិមាឧស្សាហកម្មប៉ុណ្ណោះទេ វាគឺជាគោលការណ៍ណែនាំមួយរបស់យើង។

កម្មវិធីប្រភពបើកចំហរបស់យើងបំពេញនូវគោលដៅជាមូលដ្ឋានចំនួនពីរដែលយើងបានកំណត់ដំបូងសម្រាប់ផលិតផលនេះ៖ ការកាត់បន្ថយទំនុកចិត្តដែលអាចផ្ទៀងផ្ទាត់បាន និងអាចសវនកម្មបាន៖

- ការផ្ទៀងផ្ទាត់៖ សមត្ថភាពក្នុងការផ្ទៀងផ្ទាត់ថាការសន្មត់សុវត្ថិភាពដែលបានបង្ហាញនៅក្នុងការបង្ហោះប្លក់នេះគឺពិត។ នរណាម្នាក់អាច មើលកូដប្រភព ដើម្បីយល់ច្បាស់អំពីអ្វីដែលជា និងមិនត្រូវបានធ្វើនៅក្នុងកាបូបនេះ។

- សវនកម្ម៖ សមត្ថភាពក្នុងការផ្ទៀងផ្ទាត់ថាលទ្ធផលនៃការអនុវត្តសុវត្ថិភាពរបស់យើងគឺត្រឹមត្រូវ ហើយរាយការណ៍ត្រឡប់មកវិញនៅពេលដែលវាមិនមាន។ យើងបានចូលរួមជាមួយក្រុមខាងក្នុង និងខាងក្រៅដើម្បីធ្វើសវនកម្មសុវត្ថិភាពជាច្រើនដងមុនពេលចេញផ្សាយ។ ឆ្ពោះទៅមុខ នរណាម្នាក់អាចធ្វើសវនកម្មកូដ និងផលិតរបាយការណ៍ស្តីពីការរកឃើញរបស់ពួកគេ។

ការបង្កើតកូនសោ និងការនាំចូលកូនសោ

React Native ខណៈពេលដែលឧបករណ៍ដ៏មានឥទ្ធិពលមួយ មិនមានម៉ូឌុលគ្រីបតូដែលភ្ជាប់មកជាមួយទេ។ ដើម្បីរុករកជុំវិញបញ្ហានេះ យើងបានប្រើការអនុវត្តន៍ pure-js (crypto-browserify) នៃម៉ូឌុលគ្រីបតូរបស់ NodeJS ។ វិធីសាស្រ្ត crypto.randomBytes() - ដែលបង្កើតបៃចៃដន្យពិតប្រាកដដែលយើងត្រូវការកំឡុងពេលបង្កើតកូនសោ - ត្រូវបានគ្រប់គ្រងដោយ react-native-get-random-values ប៉ូលីហ្វីល

React-native-get-random-values ប្រើកូដដើម ដើម្បីប្រើប្រាស់ Cryptographically Secure Pseudorandom Number Generator (CSPRNG) ដែលមាននៅលើឧបករណ៍ដើម្បីបង្កើតលេខចៃដន្យ។ នៅលើឧបករណ៍ទំនើបទាំងអស់ ឧបករណ៍បង្កើតលេខចៃដន្យនេះត្រូវបានគាំទ្រដោយម៉ាស៊ីនបង្កើតលេខចៃដន្យផ្នែករឹងដែលមានសុវត្ថិភាព។

កំឡុងពេលចាប់ផ្តើមកាបូប យើងគូរ entropy ពី CSPRNG ហើយបំប្លែងវាទៅជាគ្រាប់ mnemonic ដោយប្រើកញ្ចប់ npm ដែលបានបង្កើតឡើងយ៉ាងល្អ (BIP32, BIP39).

សោត្រូវបានបំប្លែង រក្សាទុក និងបង្ហាញដល់អ្នកប្រើប្រាស់ក្រោមស្តង់ដារ BIP39 ដែលផ្តល់នូវវិធីសាស្ត្រ mnemonic ងាយស្រួលបម្រុងទុកជាមួយនឹងអន្តរប្រតិបត្តិការសម្រាប់កាបូបភាគច្រើននៅក្នុងប្រព័ន្ធអេកូ។ លក្ខណៈពិសេសនាំចូលគាំទ្រការស្ដារឡើងវិញនូវគ្រាប់ពូជដែលត្រូវគ្នានឹង BIP39 ដែលផ្តល់នូវអន្តរប្រតិបត្តិការល្អបំផុតនៅក្នុងប្រព័ន្ធអេកូ។

ការគ្រប់គ្រងគន្លឹះ

Kraken Wallet មានតម្លៃសម្ងាត់ពីរ - ពូជ និងតម្លៃមិនលាក់លៀម - និងតម្លៃមិនសម្ងាត់ជាច្រើន (ប៉ុន្តែនៅតែឯកជន) ដូចជាអាសយដ្ឋានកាបូប ឈ្មោះកាបូប និងការពិពណ៌នាប្រតិបត្តិការ។

សម្ភារៈសោឯកជន (គ្រាប់ពូជ/mnemonic) ត្រូវបានរក្សាទុកនៅក្នុង Keychain (នៅលើ iOS) និង Keystore (នៅលើ Android) ។ សម្ភារៈសោសាធារណៈ និងទិន្នន័យមិនរសើប (សោសាធារណៈបន្ថែម អាសយដ្ឋាន និងការពិពណ៌នា) ត្រូវបានរក្សាទុកក្នុងមូលដ្ឋានទិន្នន័យដែលបានអ៊ិនគ្រីបរបស់កម្មវិធី (ដោយប្រើ Realm).

មានការគ្រប់គ្រងសុវត្ថិភាពជាច្រើនដែលការពារទិន្នន័យ៖

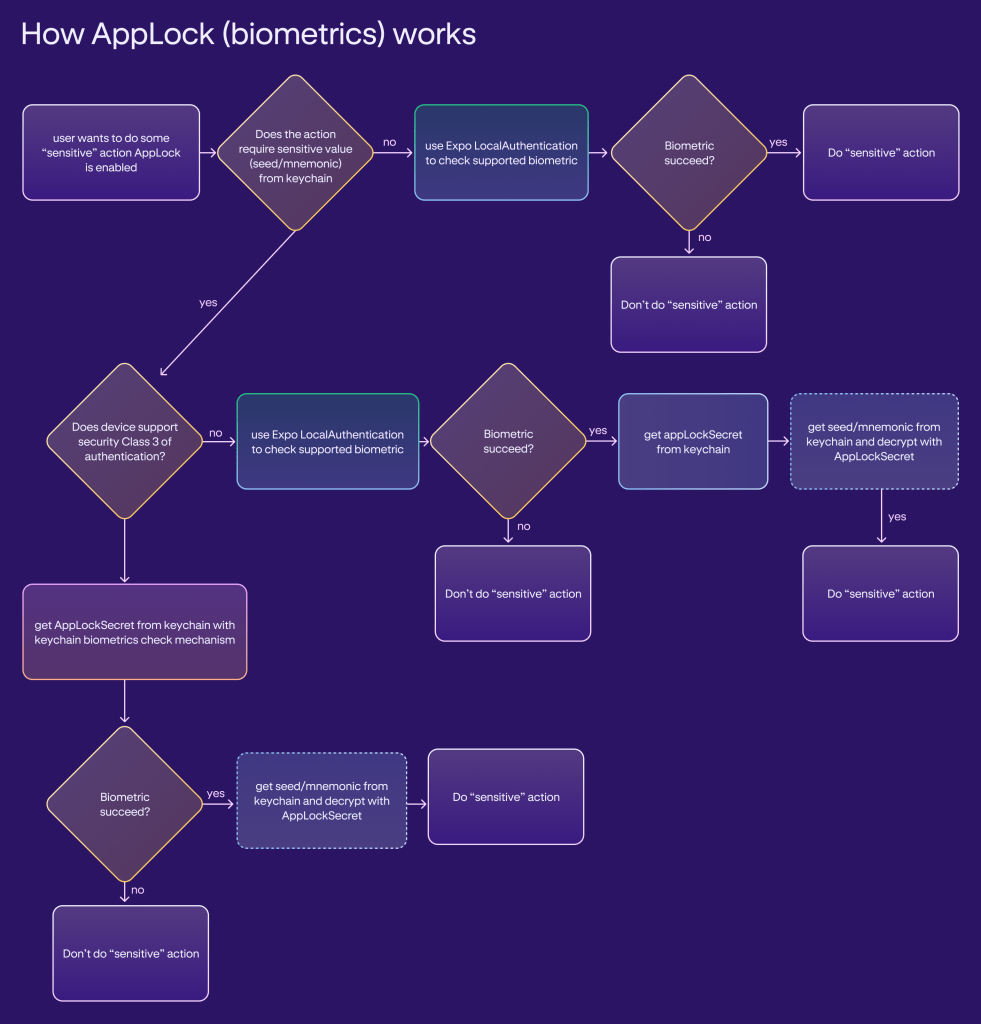

- ចាក់សោកម្មវិធី៖ ខ្សែអក្សរ 64 បៃដែលបង្កើតដោយចៃដន្យដែលរក្សាទុកក្នុង Keychain ឬ Keystore ។ ការចូលប្រើការសម្ងាត់ត្រូវបានការពារជាមួយនឹងតម្រូវការវត្តមានរបស់អ្នកប្រើប្រាស់ – ការផ្ទៀងផ្ទាត់ជីវមាត្រ ឬលេខសម្ងាត់។

- ពាក្យសម្ងាត់៖ ផ្តល់ដោយអ្នកប្រើប្រាស់ និងមិនរក្សាទុកនៅលើឧបករណ៍។ ជំនួសមកវិញ អ្នកប្រើប្រាស់ត្រូវតែផ្តល់ពាក្យសម្ងាត់ដោយដៃនៅពេលណាដែលកម្មវិធីស្នើសុំ។ កាបូបកំណត់ថាតើត្រូវការពាក្យសម្ងាត់ឬអត់ ដោយការពិគ្រោះជាមួយទង់ពីរ (is_storage_encrypted និង is_seed_encrypted) ដែលរក្សាទុកក្នុង Keychain ឬ Keystore។ ក្បួនដោះស្រាយ Argon2 ត្រូវបានប្រើជាអនុគមន៍ដេរីវេគន្លឹះ។

- ការអ៊ិនគ្រីបមូលដ្ឋានទិន្នន័យ៖ មូលដ្ឋានទិន្នន័យ (Realm) ត្រូវបានប្រើដើម្បីរក្សាទុកទិន្នន័យមិនសម្ងាត់។ ទិន្នន័យត្រូវបានអ៊ិនគ្រីបដោយប្រើសោចៃដន្យ 64 បៃ។

- យន្តការចាក់សោ៖ ការបញ្ចូលពាក្យសម្ងាត់មិនត្រឹមត្រូវបង្កឱ្យមានការពន្យារពេល មុនពេលការព្យាយាមពាក្យសម្ងាត់ជាបន្តបន្ទាប់អាចត្រូវបានធ្វើឡើង។ យន្តការនេះមានប្រសិទ្ធភាពរារាំងការវាយប្រហារដោយពាក្យសម្ងាត់ brute-force ។ ព័ត៌មានទាក់ទងនឹងប៉ារ៉ាម៉ែត្រចាក់សោរ ដូចជាចំនួននៃការព្យាយាម និងរយៈពេលនៃការពន្យារពេល ត្រូវបានរក្សាទុកដោយសុវត្ថិភាពនៅក្នុង Keychain ឬ Keystore។

គ្រាប់ចុចអ៊ិនគ្រីប គ្រាប់មីន និងមូលដ្ឋានទិន្នន័យត្រូវបានរក្សាទុកក្នុងទម្រង់ដែលបានអ៊ិនគ្រីបជានិច្ច

- នៅពេលដែលគ្មានការការពារត្រូវបានបើក៖ គ្រាប់ចុច encryption, mnemonic និង Realm ត្រូវបានរក្សាទុកដោយផ្ទាល់នៅក្នុង Keychain ឬ Keystore ដោយគ្មានការគ្រប់គ្រងការចូលប្រើវត្តមានអ្នកប្រើប្រាស់។

- នៅពេលដែលការចាក់សោកម្មវិធីត្រូវបានធ្វើឱ្យសកម្ម៖ mnemonic និង seed ត្រូវបានអ៊ិនគ្រីបជាមួយនឹងការចាក់សោកម្មវិធីជាសម្ងាត់ ហើយបន្ទាប់មកត្រូវបានរក្សាទុកដោយសុវត្ថិភាពក្នុង Keychain ឬ Keystore។ កូនសោអ៊ិនគ្រីប Realm ក៏ត្រូវបានរក្សាទុកដោយផ្ទាល់នៅក្នុង Keychain ឬ Keystore ផងដែរ។

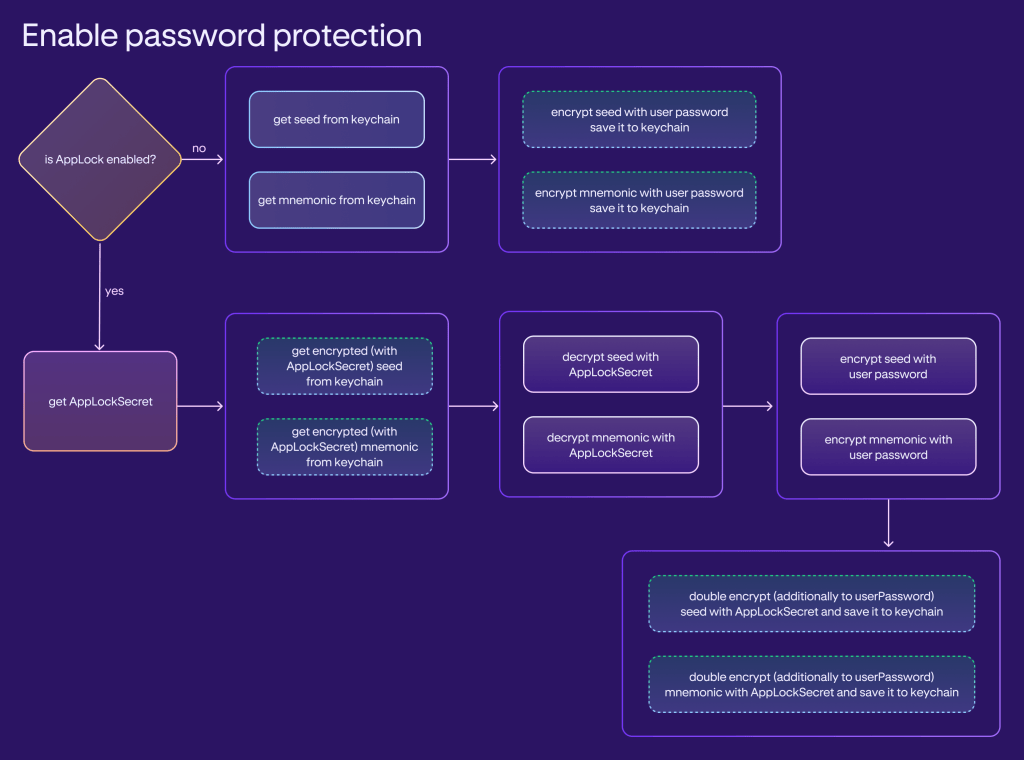

- នៅពេលដែលការការពារពាក្យសម្ងាត់ត្រូវបានបើក៖ mnemonic និង seed ត្រូវបានអ៊ិនគ្រីបដោយពាក្យសម្ងាត់ ចំណែកឯ Realm encryption key ត្រូវបានអ៊ិនគ្រីបជាមួយនឹងពាក្យសម្ងាត់លុះត្រាតែ is_storage_encrypted ត្រូវបានកំណត់ទៅពិត។

- នៅពេលដែលការចាក់សោកម្មវិធី និងការការពារពាក្យសម្ងាត់ត្រូវបានបើក៖ mnemonic និង seed ត្រូវបានអ៊ិនគ្រីបដោយមានទាំងលេខសម្ងាត់ (ទីមួយ) និងការចាក់សោកម្មវិធី (ទីពីរ)។ លេខកូដសម្ងាត់ Realm ត្រូវបានអ៊ិនគ្រីបដោយប្រើពាក្យសម្ងាត់តែប៉ុណ្ណោះ ហើយប្រសិនបើ is_storage_encrypted ត្រូវបានកំណត់ទៅជាពិត។

ការប្រើប្រាស់គន្លឹះ

គ្រាប់ពូជ/mnemonic ត្រូវបានរក្សាទុកនៅក្នុង Keychain ឬ Keystore ហើយដើរតួយ៉ាងសំខាន់ក្នុងប្រតិបត្តិការគ្រីបគ្រីប។ នៅពេលដែលអាសយដ្ឋានកាបូបថ្មីចាំបាច់ត្រូវបង្កើត ឬប្រតិបត្តិការចាំបាច់ត្រូវចុះហត្ថលេខា យើងទាញយកព័ត៌មានចាំបាច់ ដូចជាសោឯកជន ពីគ្រាប់ពូជនេះ។

ទោះយ៉ាងណាក៏ដោយ វាជារឿងសំខាន់ក្នុងការកត់សម្គាល់ថាសោឯកជនត្រូវតែត្រូវបានផ្ទុកទៅក្នុងអង្គចងចាំក្នុងអំឡុងពេលប្រតិបត្តិការទាំងនេះ។ ភាពចាំបាច់នេះកើតចេញពីឧបសគ្គដែលយើងបានលើកឡើងពីមុនអំពីកាបូបចល័ត និងកង្វះការចូលប្រើដោយផ្ទាល់ទៅកាន់ធាតុសុវត្ថិភាពសម្រាប់ការចុះហត្ថលេខាលើប្រតិបត្តិការ។

- ការចុះហត្ថលេខាលើប្រតិបត្តិការ (ផ្ញើសញ្ញាសម្ងាត់)

- ការចុះហត្ថលេខាលើទិន្នន័យ WalletConnect (ដោះស្រាយសំណើវគ្គ)

- ការបន្ថែមកាបូបថ្មី។

- បើកដំណើរការខ្សែសង្វាក់ testnet (បន្ថែមកាបូប testnet)

- ការបង្ហាញ mnemonic

- ការផ្ទៀងផ្ទាត់ mnemonic

- បើក និងបិទការចាក់សោកម្មវិធី

- បើក និងបិទពាក្យសម្ងាត់

ការផ្ទៀងផ្ទាត់ជីវមាត្របន្ថែមត្រូវបានអនុវត្តសម្រាប់មុខងារដូចខាងក្រោមៈ

- បើកការចាក់សោកម្មវិធី

- លុបទិន្នន័យទាំងអស់។

- ការលុបកាបូប (គណនី)

- ការបើក ឬបិទពាក្យសម្ងាត់ (បន្ថែមពីលើការទាញយកការចាក់សោកម្មវិធី)

- ការបើកកម្មវិធី

- ផ្លាស់ទីកម្មវិធីទៅផ្ទៃខាងមុខ

- កំពុងមើលសោសាធារណៈដែលបានពង្រីក

- ការភ្ជាប់ទៅកម្មវិធីវិមជ្ឈការ (dApp)

លើសពីនេះទៀត ពាក្យសម្ងាត់អាចត្រូវបានទាមទារសម្រាប់ការបើកកម្មវិធី។ Keychain និង Keystore តែងតែត្រូវបានប្រើប្រាស់តាមរយៈ react-native-keychain រុំ៖

- wrapper បង្កើតកូនសោថ្មីនៅក្នុង Keychain ឬ Keystore សម្រាប់គ្រប់មុខទំនិញ

- ឧបករណ៍រុំគឺទទួលខុសត្រូវចំពោះការឆ្លងកាត់ទង់កំណត់រចនាសម្ព័ន្ធត្រឹមត្រូវសម្រាប់ Keychain និង Keystore

- កាបូបតែងតែស្នើសុំរុំដើម្បីកំណត់រចនាសម្ព័ន្ធទង់ ដូច្នេះឧបករណ៍ត្រូវតែដោះសោដើម្បីចូលប្រើសោ

- ការត្រួតពិនិត្យវត្តមានរបស់អ្នកប្រើប្រាស់ (ជីវមាត្រ) ត្រូវបានកំណត់រចនាសម្ព័ន្ធតាមពេលវេលា ហើយការត្រួតពិនិត្យមានសុពលភាពរយៈពេល 5 វិនាទី។ ការត្រួតពិនិត្យវត្តមានរបស់អ្នកប្រើមិនត្រូវបានអនុវត្តក្នុងមួយការចូលប្រើទេ។

ក្បួនដោះស្រាយការអ៊ិនគ្រីបគឺដូចគ្នាសម្រាប់ធាតុទាំងអស់៖

- គន្លឹះគឺបានមកពី Argon2id ពីសំងាត់ NFC-normalized

- អំបិលសម្រាប់ Argon2id គឺជាលេខសម្គាល់តែមួយគត់របស់ឧបករណ៍

- របៀបអ៊ិនគ្រីបគឺ AES-GCM

- វ៉ិចទ័រចាប់ផ្តើម (IV) សម្រាប់ AES គឺ 16 បៃចៃដន្យ

- ស្លាកផ្ទៀងផ្ទាត់សម្រាប់ AES តម្រូវឱ្យមានប្រវែង 16 បៃ

ការចុះហត្ថលេខាលើប្រតិបត្តិការ

បន្ថែមពីលើវិធានការដែលបានលើកឡើងពីមុនទាក់ទងនឹងការផ្ទុកគន្លឹះ ជីវមាត្រ និងការការពារពាក្យសម្ងាត់ ការចុះហត្ថលេខាលើប្រតិបត្តិការនៅតែជាផ្នែកសំខាន់នៃការផ្តោតអារម្មណ៍សម្រាប់ការកែលម្អជាបន្តបន្ទាប់។ ជាជំហានដំបូង យើងបានអនុវត្តវិធានការគួរឱ្យកត់សម្គាល់ជាច្រើននៅក្នុងដែននេះ រួមមាន:

ការក្លែងធ្វើប្រតិបត្តិការ

យើងប្រើប្រាស់សេវាកម្ម API ខាងក្រៅ (ដូចជា Blowfish និងផ្សេងទៀត) ដើម្បីពិនិត្យមើលកម្រិត "ភាពធ្ងន់ធ្ងរ" ដែលអាចធ្វើទៅបានដែលប្រតិបត្តិការអាចនាំមកជូនអ្នកប្រើប្រាស់ (ពិន្ទុហានិភ័យ)។ វាដំណើរការពីអេក្រង់ប្លុកពេញលេញសម្រាប់ប្រតិបត្តិការព្យាបាទដែលអាចកើតមាន (ឬការចុះហត្ថលេខាលើសារ) ដល់ការព្រមានអំពីកម្រិតនៃការប្រុងប្រយ័ត្នផ្សេងៗដែលអ្នកប្រើប្រាស់គួរតែមានមុនពេលចុះហត្ថលេខា ឬបញ្ជាក់ប្រតិបត្តិការ។

វិធានការផ្សេងទៀតរួមមាន៖

- សុពលភាពអាសយដ្ឋាន ដើម្បីប្រាកដថាអ្នកមិនផ្ញើទៅអាសយដ្ឋានខុស

- អាស័យដ្ឋានដែលតែងតែអាចមើលឃើញទាំងស្រុង ដើម្បីធ្វើឱ្យប្រាកដថាអ្នកប្រើប្រាស់មិនត្រូវបានកំណត់គោលដៅចំពោះការវាយប្រហារជាក់លាក់ជុំវិញសមាសភាពអាសយដ្ឋាន

- សុពលភាពបណ្តាញ និងការព្រមានដើម្បីធ្វើឱ្យប្រាកដថាអ្នកប្រើប្រាស់មិនផ្ញើទៅកាន់បណ្តាញខុស

- ពិនិត្យអនាម័យលើថ្លៃសេវា ដើម្បីប្រាកដថាអ្នកប្រើប្រាស់មិនបង់ប្រាក់លើសសម្រាប់ប្រតិបត្តិការ

ភាពឯកជននៃបណ្តាញ

ដើម្បីការពារភាពឯកជន និងទិន្នន័យផ្ទាល់ខ្លួនរបស់អ្នកប្រើប្រាស់តាមរបៀបដែលទិន្នន័យនេះមិនត្រូវបានលេចធ្លាយតាមសំណើបណ្តាញ ជាពិសេសចំពោះសេវាកម្មភាគីទីបី យើងបានបង្កើតច្រក API ទៅកាន់សំណើប្រូកស៊ី។ ប្រូកស៊ីនេះអនុញ្ញាតឱ្យយើងមិនឆ្លងសំណើរបស់អ្នកប្រើទៅកាន់សេវាកម្មភាគីទីបី ហើយមិនបង្ហាញ IP របស់អតិថិជនទៅកាន់អ្នកផ្តល់សេវាសាធារណៈ ឬខាងក្រៅ។

សេវាកម្ម backend នេះជាមូលដ្ឋាន API សម្រាប់សួរទិន្នន័យ blockchain សាធារណៈ។ នៅក្នុងស្ថាបត្យកម្មសុវត្ថិភាពកាបូប គោលបំណងរបស់វាគឺដើម្បីបញ្ចូលមុខងារនេះនៅពីក្រោយ API ទូទៅនៅទូទាំង blockchains ទាំងអស់ ដូច្នេះ Kraken Wallet មិនចាំបាច់អនុវត្តអាកប្បកិរិយាជាក់លាក់ blockchain សម្រាប់ការសាកសួរទិន្នន័យ។

សេវាកម្ម backend នេះកំណត់ API ទូទៅនេះ។ ទីបំផុត ប្រូកស៊ីស្នើសុំទៅភាគីផ្សេងទៀត ដែលវាទៅយកទិន្នន័យពិតប្រាកដ។ វាមិនធ្វើលិបិក្រម blockchains ខ្លួនវា ហើយក៏មិនរក្សាស្ថានភាពដែរ។

ការសន្មត់សុវត្ថិភាព

ស្ថាបត្យកម្មសុវត្ថិភាពរបស់យើងដំណើរការលើការសន្មត់សំខាន់ៗមួយចំនួនសម្រាប់ការការពារដ៏ល្អប្រសើរ។ យើងសន្មត់ថា:

- ឧបករណ៍របស់អ្នកប្រើមិនត្រូវបានចាក់ឬសទេ ហើយក៏មិនមែន OS ហួសសម័យ និងងាយទទួលរងនូវភាពងាយរងគ្រោះសំខាន់ៗដែលអាចផ្តល់ឱ្យអ្នកវាយប្រហារចូលប្រើអង្គចងចាំឧបករណ៍

- កញ្ចប់ Keychain ឬ Keystore ផ្តល់នូវការការពារដ៏រឹងមាំគ្រប់គ្រាន់

- ប្រព័ន្ធប្រតិបត្តិការទូរសព្ទចល័តផ្តល់នូវប្រអប់ខ្សាច់ដ៏រឹងមាំរវាងដំណើរការរបស់កម្មវិធី ដោយធានាថាអង្គចងចាំដែលមានទិន្នន័យរសើបដូចជាគ្រាប់ពូជត្រូវបានគ្រប់គ្រងយ៉ាងត្រឹមត្រូវ។

មុខងារបន្ថែម

- កម្មវិធីនេះដំណើរការលើគោលការណ៍នៃការរក្សាទុកទិន្នន័យអប្បបរមាដែលវាត្រូវការ ដើម្បីដំណើរការកាបូប

- គ្មានការវិភាគភាគីទីបី ឬឧបករណ៍អភិវឌ្ឍន៍កម្មវិធីរាយការណ៍គាំង (SDKs) ត្រូវបានប្រើនៅលើម៉ាស៊ីនភ្ញៀវទេ

- ជាមួយនឹងកិច្ចខិតខំប្រឹងប្រែងរបស់យើងក្នុងការមិនលេចធ្លាយទិន្នន័យណាមួយទៅកាន់ភាគីទីបី វាមិនសមហេតុផលទេក្នុងការរួមបញ្ចូលការតាមដានទិន្នន័យបន្ថែម ដែលមានន័យថាអ្នកនឹងមិនអាចរកឃើញកម្មវិធីវិភាគ ឬរបាយការណ៍គាំងណាមួយនៅក្នុងម៉ាស៊ីនភ្ញៀវទេ។

- គ្មានការអាប់ដេតតាមអាកាសទេ (ក្រៅពីលំហូរការធ្វើបច្ចុប្បន្នភាព AppStore/Play Store ធម្មតា) ត្រូវបានអនុញ្ញាត ឬអនុវត្តនៅលើមូលដ្ឋានកូដ

- អ្នកប្រើអាចរំពឹងថានឹងបានចងក្រងផ្នែកទន់ដែលមិនអាចត្រូវបានធ្វើឱ្យទាន់សម័យដោយគ្មានការយល់ព្រមក្នុងការជ្រើសរើសរបស់ពួកគេ

- បញ្ជីឈ្មោះថូខឹន និងប្រព័ន្ធកេរ្តិ៍ឈ្មោះ

- ដើម្បីជួយអ្នកប្រើប្រាស់ក្នុងការគ្រប់គ្រងថូខឹនរបស់ពួកគេ យើងបានអនុវត្តប្រព័ន្ធបញ្ជីឈ្មោះ និងកេរ្តិ៍ឈ្មោះដោយផ្អែកលើទ្រព្យសម្បត្តិដែលផ្តល់ដោយ Kraken និងភាគីទីបីផ្សេងទៀត

- NFTs សារឥតបានការ

- កិច្ចខិតខំប្រឹងប្រែងដំបូងដែលយើងគ្រោងនឹងបន្តកែលម្អគឺការរកឃើញការវាយប្រហារដោយសារឥតបានការ និងសារឥតបានការ ដែលសារឥតបានការត្រូវបានរក្សាទុកដោយស្វ័យប្រវត្តិនៅក្នុងថតរបស់អ្នកប្រើប្រាស់។

សវនកម្មសុវត្ថិភាពខាងក្រៅ

សុវត្ថិភាពនៃកាបូបដែលគ្រប់គ្រងដោយខ្លួនឯងរបស់យើងត្រូវបានវាយតម្លៃយ៉ាងម៉ត់ចត់តាមរយៈសវនកម្មដែលធ្វើឡើងដោយ ផ្លូវនៃប៊ីតដែលជាក្រុមហ៊ុនសវនកម្មសុវត្ថិភាពដែលមានការទទួលស្គាល់នៅក្នុងឧស្សាហកម្មនេះ។ សវនកម្មនេះគ្របដណ្តប់លើការពិនិត្យលម្អិតនៃកូដមូលដ្ឋាន និងស្ថាបត្យកម្មអតិថិជនរបស់យើង ដែលមានបំណងកំណត់អត្តសញ្ញាណ និងដោះស្រាយភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពដែលអាចកើតមាន។

ដើម្បីធានាបាននូវតម្លាភាព និងផ្តល់ការយល់ដឹងអំពីសុវត្ថិភាពនៃវេទិការបស់យើង លទ្ធផលនៃសវនកម្មនេះត្រូវបានបង្ហាញជាសាធារណៈ។ ការចូលប្រើបើកចំហនេះអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ និងភាគីដែលចាប់អារម្មណ៍ពិនិត្យមើលការរកឃើញនៃការវិភាគសុវត្ថិភាពដែលធ្វើឡើងដោយ Trail of Bits ។ របាយការណ៍នេះបម្រើជាធនធានដ៏សំខាន់ក្នុងការយល់ដឹងអំពីវិធានការសុវត្ថិភាពដែលយើងមាននៅក្នុងកន្លែង និងការប្តេជ្ញាចិត្តរបស់យើងក្នុងការរក្សាបរិយាកាសសុវត្ថិភាពសម្រាប់អ្នកប្រើប្រាស់របស់យើង។

ផ្តល់អាទិភាពដល់សុវត្ថិភាព តម្លាភាព និងការគ្រប់គ្រងអ្នកប្រើប្រាស់

Kraken Wallet ធ្វើឱ្យមានតុល្យភាពល្អរវាងភាពងាយស្រួល និងការការពារដ៏រឹងមាំ នៅពេលប្រឈមមុខនឹងឧបសគ្គនៃវេទិកា។ វិធីសាស្រ្តរបស់យើងតែងតែចាប់ផ្តើមជាមួយនឹងរចនាសម្ព័ន្ធកាបូបដែលអាចធ្វើអន្តរកម្មបានដែលត្រូវបានទទួលស្គាល់យ៉ាងទូលំទូលាយ។ មូលដ្ឋានគ្រឹះដ៏រឹងមាំនេះកំណត់ដំណាក់កាលសម្រាប់យើងក្នុងការច្នៃប្រឌិត និងបន្ថែមសមត្ថភាពថ្មី ដោយមានគោលដៅផ្តល់ជូនអ្នកប្រើប្រាស់របស់យើងនូវដំណោះស្រាយសុវត្ថិភាពលំដាប់កំពូលដែលវិវត្តន៍ឥតឈប់ឈរសម្រាប់ការគ្រប់គ្រងទ្រព្យសម្បត្តិគ្រីបតូរបស់ពួកគេ។

សម្ភារៈទាំងនេះគឺសម្រាប់គោលបំណងព័ត៌មានទូទៅតែប៉ុណ្ណោះ ហើយមិនមែនជាការណែនាំអំពីការវិនិយោគ ឬការណែនាំ ឬការស្នើសុំឱ្យទិញ លក់ ភាគហ៊ុន ឬកាន់កាប់ទ្រព្យសម្បត្តិគ្រីបតូណាមួយ ឬដើម្បីចូលរួមក្នុងយុទ្ធសាស្រ្តជួញដូរជាក់លាក់ណាមួយឡើយ។ Kraken មិនធ្វើការដើម្បីបង្កើនឬបន្ថយតម្លៃនៃទ្រព្យសកម្មគ្រីបតូពិសេសណាមួយដែលវាអាចប្រើបាននោះទេ។ ផលិតផល និងទីផ្សារគ្រីបតូមួយចំនួនមិនមានការគ្រប់គ្រងទេ ហើយអ្នកប្រហែលជាមិនត្រូវបានការពារដោយសំណងរបស់រដ្ឋាភិបាល និង/ឬគ្រោងការណ៍ការពារបទប្បញ្ញត្តិទេ។ ធម្មជាតិដែលមិនអាចទាយទុកជាមុនបាននៃទីផ្សារ cryptoasset អាចនាំឱ្យបាត់បង់មូលនិធិ។ ពន្ធអាចនឹងត្រូវបង់លើការត្រឡប់មកវិញណាមួយ និង/ឬលើការកើនឡើងនៃតម្លៃនៃទ្រព្យសម្បត្តិគ្រីបតូរបស់អ្នក ហើយអ្នកគួរតែស្វែងរកដំបូន្មានឯករាជ្យលើមុខតំណែងពន្ធរបស់អ្នក។ ការរឹតបន្តឹងភូមិសាស្ត្រអាចត្រូវបានអនុវត្ត។

- SEO ដែលដំណើរការដោយមាតិកា និងការចែកចាយ PR ។ ទទួលបានការពង្រីកថ្ងៃនេះ។

- PlatoData.Network Vertical Generative Ai. ផ្តល់អំណាចដល់ខ្លួនអ្នក។ ចូលប្រើទីនេះ។

- PlatoAiStream Web3 Intelligence ។ ចំណេះដឹងត្រូវបានពង្រីក។ ចូលប្រើទីនេះ។

- ផ្លាតូអេសជី។ កាបូន CleanTech, ថាមពល, បរិស្ថាន, ពន្លឺព្រះអាទិត្យ ការគ្រប់គ្រងកាកសំណល់។ ចូលប្រើទីនេះ។

- ផ្លាតូសុខភាព។ ជីវបច្ចេកវិទ្យា និង ភាពវៃឆ្លាត សាកល្បងគ្លីនិក។ ចូលប្រើទីនេះ។

- ប្រភព: https://blog.kraken.com/product/kraken-wallet/kraken-wallet-security