解説

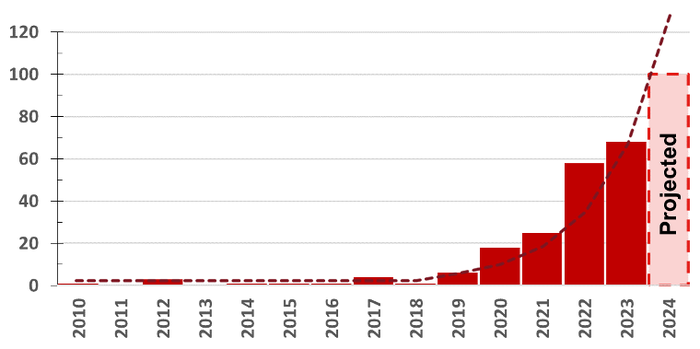

Waterfall Security Solutions は、ICS Strive と協力して、最近「2024 年脅威レポート」悪いニュースは、2023 年に 68 件のサイバー攻撃があり、500 以上の物理的な業務が停止されたことです。良いニュース(ある意味)は、これは前年に比べて攻撃の増加がわずか 19% であるということです。どうしたの?物理的な被害を伴うランサムウェア攻撃はわずかに減少していますが、ハクティビストによる攻撃は継続しており、その他はすべて増加しています。報告書の著者らは、19%の増加は異常である可能性が高く、90年には100%から2024%に近い増加が見られるだろうと結論づけている。

詳細

ウォーターフォールの運用技術 (OT) セキュリティ脅威レポートは、業界で最も慎重です。ビルオートメーション、重工業、製造、および重要な産業インフラに物理的な影響を与えた意図的なサイバー攻撃のみを追跡しています。 公の記録では。つまり、プライベートまたは機密の開示はありません。レポートの完全なデータセットは付録に含まれています。これは、著者らは集計に含めることができない機密情報の開示を定期的に報告しているため、この報告書が世界で実際に起こっていることを過小評価していることは確実であることを意味する。

2010 年以降の OT インシデント。出典: 「2024 年の脅威レポート」、ウォーターフォール セキュリティ ソリューションズ、ICS Strive と協力

さらなる攻撃

この過小評価にもかかわらず、包含基準を満たすサイバー攻撃は増加し続けており、2019 年以来毎年ほぼ 2010 倍になっています。これは、物理的な影響を伴う OT 攻撃が年間 2019 ~ XNUMX 回の攻撃で横ばいであった XNUMX 年から XNUMX 年とは大きな変化です。

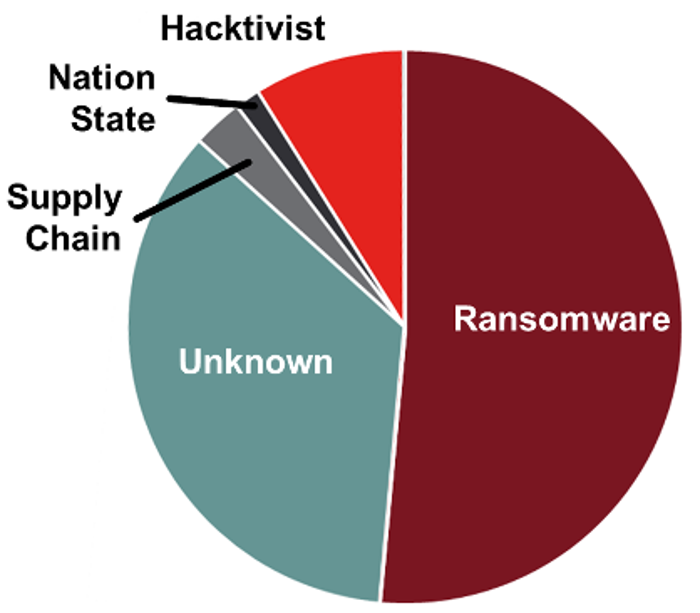

脅威アクター。出典: ウォーターフォール セキュリティ ソリューションズ、ICS Strive との協力による「2024 年脅威レポート」

これらの攻撃は何ですか? 24 件中 68 件では、攻撃の原因を特定するのに十分な情報が公的記録にありませんでした。残りのうち、35 件 (80%) の攻撃はランサムウェア、14 件 (35%) はハクティビスト、41 件はサプライ チェーン攻撃、60 件は国民国家によるものでした。レポートによると、IT ネットワークに対するランサムウェア攻撃が年間 70% ~ XNUMX% で増加し続けていることを考えると、ランサムウェア攻撃の XNUMX 件は昨年の XNUMX 件からわずかに減少していますが、これは予想外のことでした。なぜ?今年の公開レポートの詳細が少なかったこともあり、今年は「未知の」脅威アクターがより多く存在しました。

もう 1 つの要因は、物理的な操作に影響を与えるほとんどのランサムウェア攻撃が偶然にのみ行われたという事実と関係しています。 「十分な注意」 IT に障害が発生した場合、または物理的な運用が機能不全の IT インフラストラクチャに依存している場合、OT はシャットダウンします。 2023 年には、ランサムウェア犯罪グループのかなりの部分が確認されました。 システムの暗号化と無効化からの移行 単にデータを盗み、盗まれたデータを公開するのではなく破壊するために身代金を要求することです。暗号化によって機能不全に陥る IT システムが減少するにつれて、障害を受ける OT システムや物理的な運用も減少するようです。

We expect this trend to stabilize in 2024, and for OT impacts due to ransomware go back to the recently historic norm of nearly doubling annually. Why? Because not all businesses have data they are willing to pay to protect. Such businesses, especially critical infrastructures, may still, however, pay a ransom to restore functionality to crippled systems, so it makes sense that at least some ransomware criminals will not leave money on the table and will continue to cripple servers, in addition to stealing what data they can.

サプライチェーン

今年は、物理的な影響を伴うサプライチェーン攻撃が長年で初めて発生しました。 Newag SAは、認可された修理工場の収益を最大化するために車両にコードを埋め込んだとして告発された。 「」する行為をした疑いで告発されている。偽のエラーコードで列車を閉じ込める デートの後、または電車が一定期間走っていなかった場合。」コードの一部には、動作をサードパーティのワークショップに限定するための GPS 座標が含まれていることが判明しました。ニューワグ氏は告発を否定し、「正体不明のハッカー」のせいだとしている。そして、明らかに契約上の紛争として、一人称視点 (FPV) 仮想現実ヘッドセットのメーカーである ORQA は、「貪欲な元請負業者」と表現される人物によって製品をロックされていました。

アップラッピング

報告書には他にも多くの調査結果が含まれています。GPS のブロックとスプーフィングが広範な問題になりつつあること、停止を伴う攻撃の半分以上を製造業が占めていること、ハクティビストが重要なインフラを標的にしていること、そして以下のような危機一髪の憂慮すべき集団が存在していることです。多くの重要なインフラや公共施設が標的となっている 中国のボルト・タイフーン 「土地から生きる」キャンペーン。このレポートでは、守備面での有望な新たな展開にも触れています。 サイバーインフォームドエンジニアリング戦略.

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks