Amazon SageMaker HyperPod נבנה ייעודי להאצת אימון מודל היסוד (FM), הסרת ההרמה הכבדה הבלתי מובחנת הכרוכה בניהול ואופטימיזציה של אשכול מחשוב אימון גדול. עם SageMaker HyperPod, אתה יכול לאמן FMs במשך שבועות וחודשים ללא הפרעה.

בדרך כלל, אשכולות HyperPod משמשים מספר משתמשים: חוקרי למידת מכונה (ML), מהנדסי תוכנה, מדעני נתונים ומנהלי אשכולות. הם עורכים את הקבצים שלהם, מנהלים את העבודות שלהם ורוצים להימנע מהשפעה זה על עבודתו של זה. כדי להשיג סביבה מרובת משתמשים זו, אתה יכול לנצל את מנגנון המשתמש והקבוצה של לינוקס וליצור באופן סטטי מספר משתמשים בכל מופע באמצעות סקריפטים של מחזור חיים. עם זאת, החיסרון בגישה זו הוא שהגדרות המשתמש והקבוצה משוכפלות על פני מספר מופעים באשכול, מה שמקשה על תצורתן באופן עקבי בכל המופעים, כגון כאשר חבר צוות חדש מצטרף.

כדי לפתור את נקודת הכאב הזו, אנחנו יכולים להשתמש פרוטוקול גישה קל לספרייה (LDAP) ו LDAP על TLS/SSL (LDAPS) להשתלב עם שירות מדריכים כגון AWS Directory Service עבור Microsoft Active Directory. עם שירות הספריות, תוכל לתחזק באופן מרכזי משתמשים וקבוצות, וההרשאות שלהם.

בפוסט זה, אנו מציגים פתרון לשילוב אשכולות HyperPod עם AWS Managed Microsoft AD, ומסבירים כיצד להשיג סביבת התחברות מרובת משתמשים חלקה עם ספרייה מתוחזקת מרכזית.

סקירת פתרונות

הפתרון משתמש בשירותים ובמשאבים הבאים של AWS:

אנו גם משתמשים AWS CloudFormation לפרוס מחסנית כדי ליצור את התנאים המוקדמים עבור אשכול HyperPod: VPC, רשתות משנה, קבוצת אבטחה ו אמזון FSx עבור ברק נפח.

התרשים הבא ממחיש את ארכיטקטורת הפתרון ברמה גבוהה.

בפתרון זה, מופעי אשכול HyperPod משתמשים בפרוטוקול LDAPS כדי להתחבר ל-AWS Managed Microsoft AD באמצעות NLB. אנו משתמשים סיום TLS על ידי התקנת אישור ל-NLB. כדי להגדיר LDAPS במופעי אשכול HyperPod, סקריפט מחזור החיים מתקין ומוגדר System Security Services Daemon (SSSD)-תוכנת לקוח בקוד פתוח עבור LDAP/LDAPS.

תנאים מוקדמים

פוסט זה מניח שאתה כבר יודע איך ליצור אשכול HyperPod בסיסי ללא SSSD. לפרטים נוספים כיצד ליצור אשכולות HyperPod, עיין ב תחילת העבודה עם SageMaker HyperPod ו סדנת HyperPod.

כמו כן, בשלבי ההגדרה, תשתמש במכונת לינוקס כדי ליצור אישור בחתימה עצמית ולקבל סיסמה מעורפלת עבור משתמש הקורא AD. אם אין לך מכשיר לינוקס, אתה יכול ליצור מופע EC2 Linux או להשתמש בו AWS CloudShell.

צור VPC, רשתות משנה וקבוצת אבטחה

בצע את ההוראות בסעיף בעל חשבון חלק בסדנת HyperPod. אתה תפרוס מחסנית CloudFormation ותיצור משאבים מוקדמים כגון VPC, רשתות משנה, קבוצת אבטחה ונפח FSx עבור Luster. עליך ליצור גם תת-רשת ראשי וגם תת-רשת גיבוי בעת פריסת מחסנית CloudFormation, מכיוון AWS Managed Microsoft AD דורשת לפחות שתי רשתות משנה עם אזורי זמינות שונים.

בפוסט זה, למען הפשטות, אנו משתמשים באותה VPC, רשתות משנה וקבוצת אבטחה גם עבור אשכול HyperPod וגם עבור שירות ספריות. אם אתה צריך להשתמש ברשתות שונות בין שירות האשכול והספריות, ודא שקבוצות אבטחה וטבלאות מסלול מוגדרות כך שיוכלו לתקשר זה עם זה.

צור AWS מנוהל Microsoft AD בשירות ספריות

השלם את השלבים הבאים כדי להגדיר את הספרייה שלך:

- על מסוף שירות ספריות, בחר מדריכים בחלונית הניווט.

- בחרו הגדר ספרייה.

- בעד סוג ספרייה, בחר AWS מנוהל Microsoft AD.

- בחרו הַבָּא.

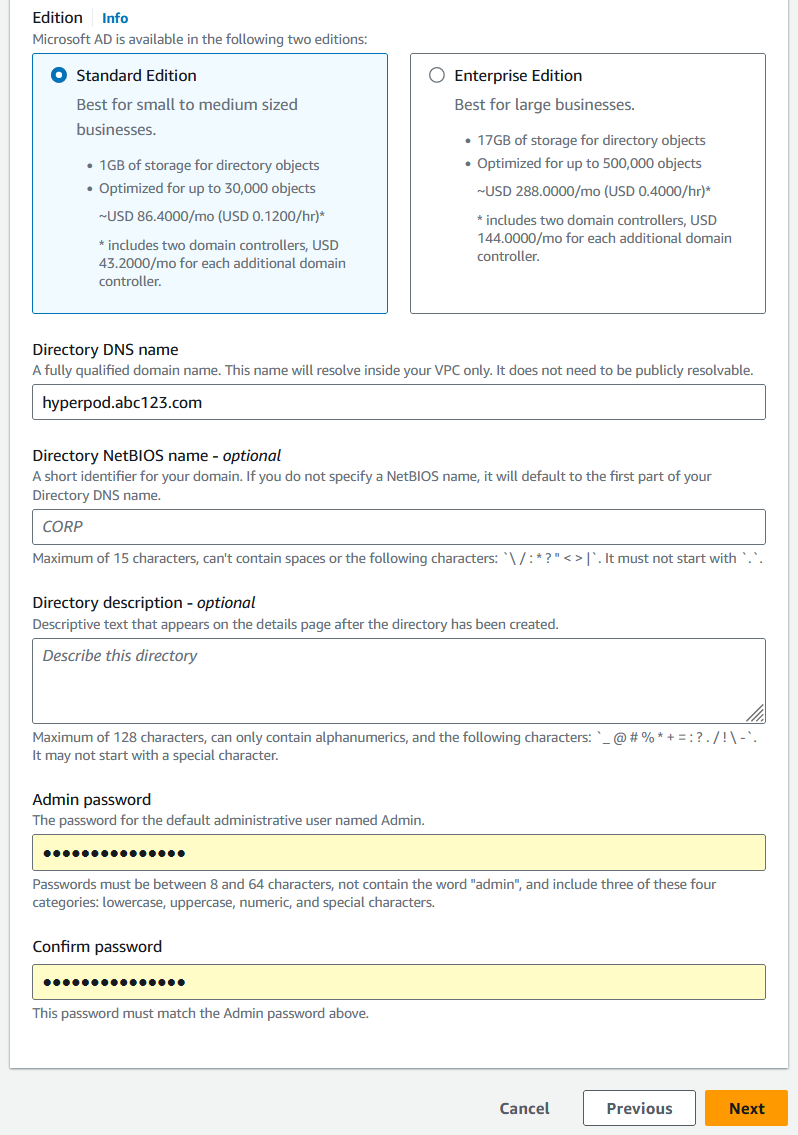

- בעד מַהֲדוּרָה, בחר מהדורה רגילה.

- בעד שם DNS של ספרייה, הזן את שם ה-DNS המועדף עליך (לדוגמה,

hyperpod.abc123.com). - בעד סיסמת מנהל¸ הגדר סיסמה ושמור אותה לשימוש מאוחר יותר.

- בחרו הַבָּא.

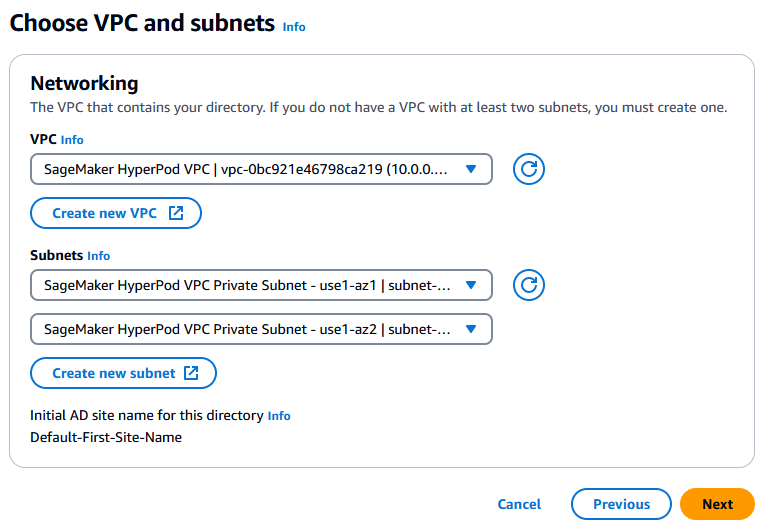

- ב רישות בסעיף, ציין את ה-VPC ושתי רשתות משנה פרטיות שיצרת.

- בחרו הַבָּא.

- בדוק את התצורה והתמחור ולאחר מכן בחר ליצור תיקייה.

יצירת הספרייה מתחילה. המתן עד שהסטטוס ישתנה מ יוצרים ל Active, שיכול לקחת 20-30 דקות. - כאשר הסטטוס משתנה ל Active, פתח את דף הפרטים של הספרייה וציין את כתובות ה-DNS לשימוש מאוחר יותר.

צור NLB מול שירות Directory

כדי ליצור את ה-NLB, בצע את השלבים הבאים:

- על קונסולת אמזון EC2, בחר קבוצות יעד בחלונית הניווט.

- בחרו יצירת קבוצות יעד.

- צור קבוצת יעד עם הפרמטרים הבאים:

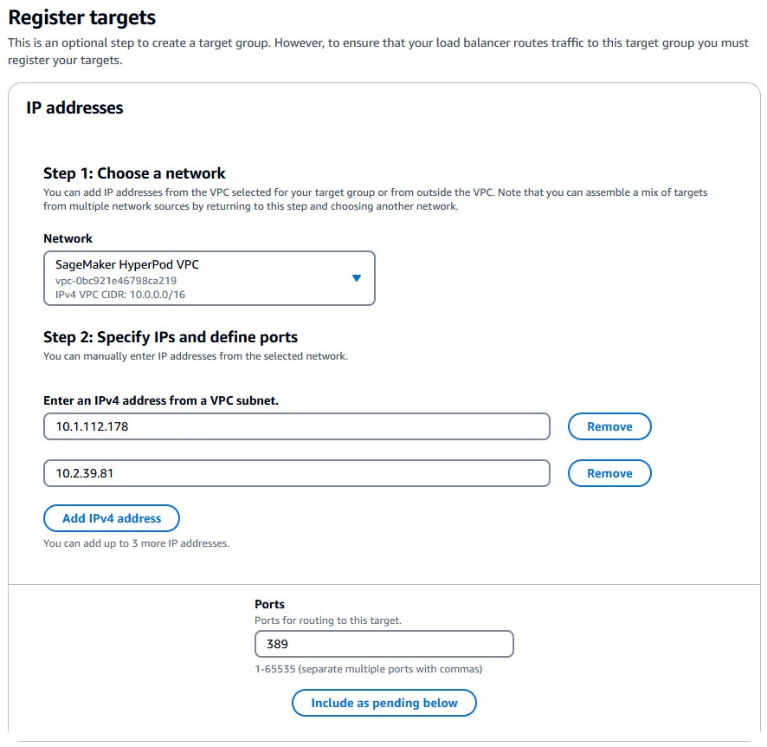

- בעד בחר סוג יעד, בחר כתובות IP.

- בעד שם קבוצת היעד, להיכנס

LDAP. - בעד פרוטוקול: נמל, בחר TCP והזן

389. - בעד סוג כתובת IP, בחר IPv4.

- בעד VPC, בחר SageMaker HyperPod VPC (שיצרת עם תבנית CloudFormation).

- בעד פרוטוקול בדיקת בריאות, בחר TCP.

- בחרו הַבָּא.

- ב רשום יעדים בקטע, רשום את כתובות ה-DNS של שירות הספריות כיעדים.

- בעד נמלים, בחר כלול בהמתנה למטה.

הכתובות מתווספות ב- סקור יעדים קטע עם ממתין ל מעמד.

הכתובות מתווספות ב- סקור יעדים קטע עם ממתין ל מעמד. - בחרו יצירת קבוצת יעד.

- על קונסולת מאזני עומסים, בחר צור מאזן עומסים.

- תַחַת איזון עומסי רשת, בחר צור.

- הגדר NLB עם הפרמטרים הבאים:

- בעד שם מאזן עומסים, הזן שם (לדוגמה,

nlb-ds). - בעד תָכְנִית, בחר פנימי.

- בעד סוג כתובת IP, בחר IPv4.

- בעד VPC, בחר SageMaker HyperPod VPC (שיצרת עם תבנית CloudFormation).

- תַחַת מיפויים, בחר את שתי רשתות המשנה הפרטיות ואת טווחי ה-CIDR שלהן (שיצרת עם תבנית CloudFormation).

- בעד קבוצות אבטחה, בחר

CfStackName-SecurityGroup-XYZXYZ(שיצרת עם תבנית CloudFormation).

- בעד שם מאזן עומסים, הזן שם (לדוגמה,

- ב מאזינים וניתוב סעיף, ציין את הפרמטרים הבאים:

- בעד פרוטוקול, בחר TCP.

- בעד נָמָל, להיכנס

389. - בעד פעולת ברירת מחדל, בחר את קבוצת היעד ששמה LDAP.

כאן, אנו מוסיפים מאזין עבור LDAP. נוסיף LDAPS מאוחר יותר.

- בחרו צור מאזן עומסים.

המתן עד שהסטטוס ישתנה מ הפרשות ל-Active, שיכול לקחת 3-5 דקות.

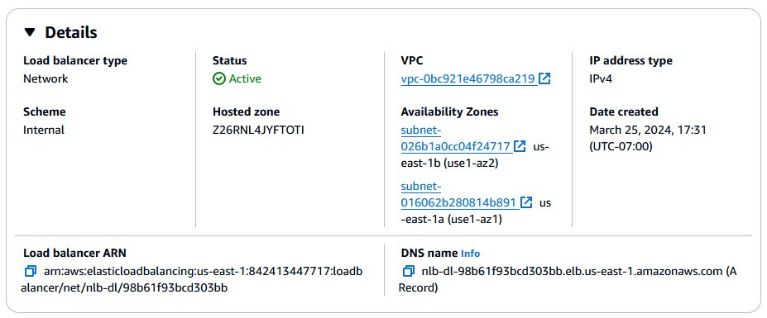

המתן עד שהסטטוס ישתנה מ הפרשות ל-Active, שיכול לקחת 3-5 דקות. - כאשר הסטטוס משתנה ל Active, פתח את דף הפרטים של ה-NLB המסופק ושים לב לשם ה-DNS (

xyzxyz.elb.region-name.amazonaws.com) לשימוש מאוחר יותר.

צור אישור בחתימה עצמית וייבא אותו למנהל האישורים

כדי ליצור אישור בחתימה עצמית, בצע את השלבים הבאים:

- בסביבה המבוססת על לינוקס (מחשב נייד מקומי, מופע EC2 Linux או CloudShell), הפעל את הפעולות הבאות OpenSSL פקודות ליצירת תעודה בחתימה עצמית ומפתח פרטי:

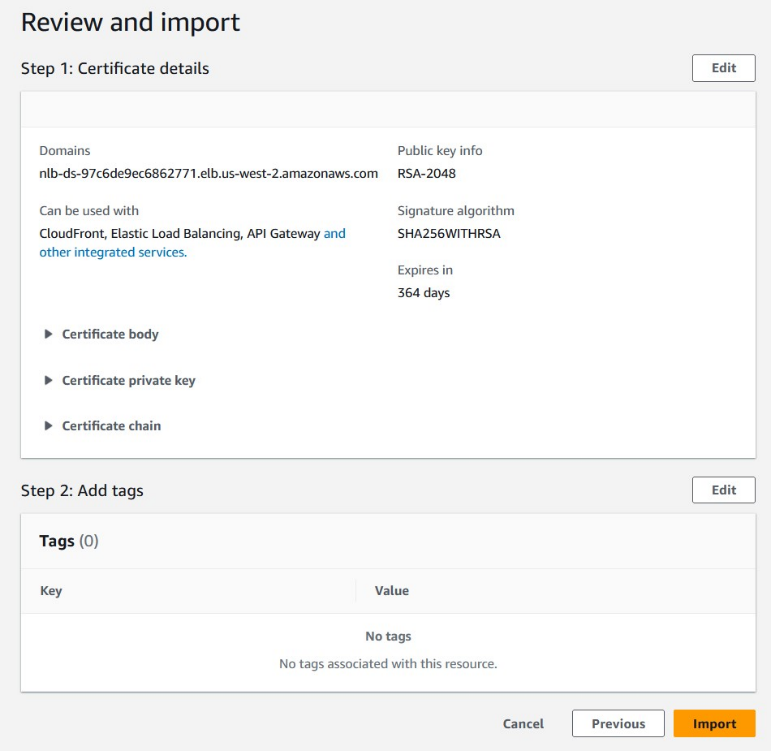

- על קונסולת מנהל האישורים, בחר תבואו.

- הזן את גוף האישור ואת המפתח הפרטי, מתוך התוכן של

ldaps.crtוldaps.keyבהתאמה. - בחרו הַבָּא.

- הוסף כל תגיות אופציונליות ולאחר מכן בחר הַבָּא.

- סקור את התצורה ובחר תבואו.

הוסף מאזין LDAPS

הוספנו מאזין עבור LDAP כבר ב-NLB. כעת אנו מוסיפים מאזין עבור LDAPS עם התעודה המיובאת. השלם את השלבים הבאים:

- על קונסולת מאזני עומסים, נווט לדף הפרטים של NLB.

- על מאזינים בחר, בחר הוסף מאזין.

- הגדר את המאזין עם הפרמטרים הבאים:

- בעד פרוטוקול, בחר TLS.

- בעד נָמָל, להיכנס

636. - בעד פעולת ברירת מחדל, בחר LDAP.

- בעד מקור תעודה, בחר מאת ACM.

- בעד תעודה, הזן את מה שייבאת ב-ACM.

- בחרו להוסיף.

כעת ה-NLB מאזין ל-LDAP וגם ל-LDAPS. מומלץ למחוק את המאזין LDAP כי הוא מעביר נתונים ללא הצפנה, בניגוד ל-LDAPS.

כעת ה-NLB מאזין ל-LDAP וגם ל-LDAPS. מומלץ למחוק את המאזין LDAP כי הוא מעביר נתונים ללא הצפנה, בניגוד ל-LDAPS.

צור מופע EC2 Windows לניהול משתמשים וקבוצות ב-AD

כדי ליצור ולתחזק משתמשים וקבוצות ב-AD, בצע את השלבים הבאים:

- בקונסולת אמזון EC2, בחר מקרים בחלונית הניווט.

- בחרו הפעל מקרים.

- בעד שם, הזן שם עבור המופע שלך.

- בעד תמונת מכונת אמזון, בחר Microsoft Windows Server 2022 Base.

- בעד סוג מופע, בחר t2.micro.

- ב הגדרות רשת סעיף, ספק את הפרמטרים הבאים:

- בעד VPC, בחר SageMaker HyperPod VPC (שיצרת עם תבנית CloudFormation).

- בעד תת רשת, בחר אחת משתי רשתות המשנה שיצרת עם תבנית CloudFormation.

- בעד קבוצות אבטחה נפוצות, בחר

CfStackName-SecurityGroup-XYZXYZ(שיצרת עם תבנית CloudFormation).

- בעד הגדר אחסון, הגדר את האחסון ל-30 GB gp2.

- ב פרטים מתקדמים קטע, עבור ספריית הצטרפות לדומיין¸ בחר את המודעה שיצרת.

- בעד פרופיל מופע IAM, בחר AWS זהות וניהול גישה (IAM) תפקיד עם לפחות את

AmazonSSMManagedEC2InstanceDefaultPolicyמדיניות. - עיין בתקציר ובחר הפעל מופע.

צור משתמשים וקבוצות ב-AD באמצעות מופע EC2 Windows

עם שולחן עבודה מרוחק, התחבר למופע EC2 Windows שיצרת בשלב הקודם. מומלץ להשתמש בלקוח RDP על פני שימוש בשולחן עבודה מרוחק מבוסס דפדפן, כך שתוכל להחליף את תוכן הלוח עם המחשב המקומי שלך באמצעות פעולות העתק-הדבק. לפרטים נוספים על התחברות למופעי EC2 Windows, עיין ב התחבר למופע של Windows שלך.

אם תתבקש להזין אישור כניסה, השתמש hyperpodAdmin (איפה hyperpod הוא החלק הראשון של שם ה-DNS של הספרייה שלך) בתור שם המשתמש, והשתמש בסיסמת המנהל שהגדרת לשירות הספריות.

- כאשר מסך שולחן העבודה של Windows נפתח, בחר מנהל שרתים מ הַתחָלָה תפריט.

- בחרו שרת מקומי בחלונית הניווט, ואשר שהדומיין הוא מה שציינת לשירות הספריות.

- על ניהול בתפריט, בחר הוסף תפקידים ותכונות.

- בחרו הַבָּא עד שאתה ב- תכונות עמוד.

- הרחב את התכונה כלי ניהול שרת מרחוק, להרחיב כלי ניהול תפקידים, ובחר כלים AD DS ו-AD LDS ו שירות ניהול זכויות Active Directory.

- בחרו הַבָּא ו התקן.

התקנת התכונות מתחילה.

התקנת התכונות מתחילה. - בסיום ההתקנה, בחר סְגוֹר.

- להרחיב משתמשי Active Directory ומחשבים מ הַתחָלָה תפריט.

- תַחַת

hyperpod.abc123.com, להרחיבhyperpod. - בחר (לחץ לחיצה ימנית)

hyperpod, בחר חדש, ולבחור יחידה ארגונית.

- צור יחידה ארגונית בשם

Groups.

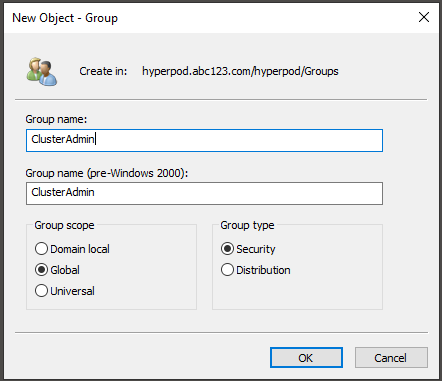

- בחר (לחץ לחיצה ימנית) קבוצות, בחר חדש, ולבחור קְבוּצָה.

- צור קבוצה בשם

ClusterAdmin.

- צור קבוצה שנייה בשם

ClusterDev.

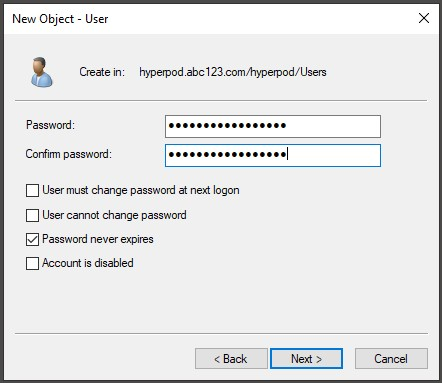

- בחר (לחץ לחיצה ימנית) משתמש, בחר חדש, ולבחור משתמש.

- צור משתמש חדש.

- בחר (לחץ לחיצה ימנית) על המשתמש ובחר הוסף לקבוצה.

- הוסף את המשתמשים שלך לקבוצות

ClusterAdminorClusterDev. משתמשים שנוספו ל-

משתמשים שנוספו ל- ClusterAdminלקבוצה יהיוsudoפריבילגיה על האשכול.

צור משתמש לקריאה בלבד ב-AD

צור משתמש בשם ReadOnly תחת Users. ה ReadOnly משתמש משמש את האשכול לגישה תוכניתית למשתמשים ולקבוצות ב-AD.

שימו לב לסיסמה לשימוש מאוחר יותר.

(עבור אימות מפתח ציבורי SSH) הוסף מפתחות SSH ציבוריים למשתמשים

על ידי אחסון מפתח SSH ציבורי למשתמש ב-AD, אתה יכול להיכנס מבלי להזין סיסמה. אתה יכול להשתמש בזוג מפתחות קיים, או שאתה יכול ליצור זוג מפתחות חדש עם OpenSSH ssh-keygen פקודה. למידע נוסף על יצירת צמד מפתחות, עיין ב צור זוג מפתחות עבור מופע Amazon EC2 שלך.

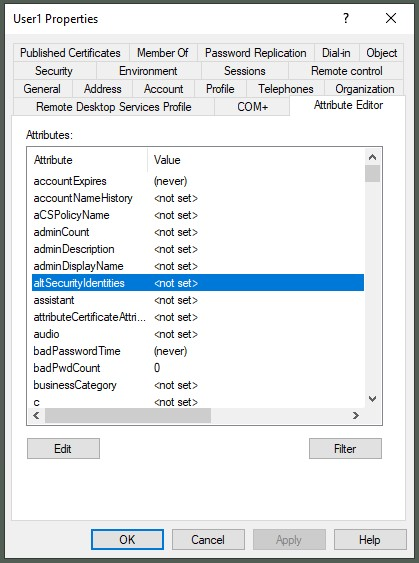

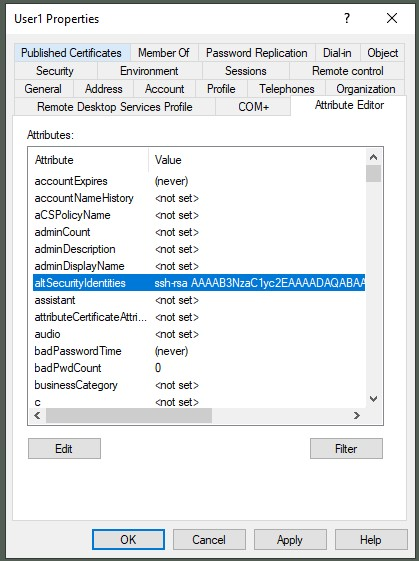

- In משתמשי Active Directory ומחשבים, על לצפיה תפריט, אפשר תכונות מתקדמות.

- פתח את מאפיין דיאלוג של המשתמש.

- על עורך תכונות בחר, בחר

altSecurityIdentitiesלבחור ערוך.

- בעד ערך להוסיף, בחר להוסיף.

- בעד ערכים, הוסף מפתח SSH ציבורי.

- בחרו OK.

אשר שהמפתח הציבורי של SSH מופיע כתכונה.

אשר שהמפתח הציבורי של SSH מופיע כתכונה.

קבל סיסמה מעורפלת למשתמש ReadOnly

כדי למנוע הכללת סיסמת טקסט רגיל בקובץ התצורה של SSSD, אתה מטשטש את הסיסמה. עבור שלב זה, אתה צריך סביבת לינוקס (מחשב נייד מקומי, מופע EC2 Linux או CloudShell).

התקן את sssd-tools חבילה במחשב לינוקס להתקנת מודול Python pysss עבור ערפול:

הפעל את הסקריפט הבא של Python בשורה אחת. הזן את הסיסמה של ReadOnly מִשׁתַמֵשׁ. תקבל את הסיסמה המעורפלת.

צור אשכול HyperPod עם סקריפט מחזור חיים התומך ב-SSSD

לאחר מכן, אתה יוצר אשכול HyperPod עם שילוב LDAPS/Active Directory.

- מצא את קובץ התצורה

config.pyבספריית הסקריפטים של מחזור החיים שלך, פתח אותה עם עורך הטקסט שלך וערוך את המאפיינים ב-Configכיתה וSssdConfigמעמד:- לקבוע

Trueלenable_sssdכדי לאפשר הגדרת SSSD. - השמיים

SssdConfigהמחלקה מכילה פרמטרים של תצורה עבור SSSD. - ודא שאתה משתמש בסיסמה המעורפלת עבור ה

ldap_default_authtokמאפיין, לא סיסמת טקסט רגיל.

- לקבוע

- העתק את קובץ האישור

ldaps.crtלאותה ספרייה (היכןconfig.pyקיים). - העלה את קבצי הסקריפט של מחזור החיים שהשתנו אל שלך שירות אחסון פשוט של אמזון (Amazon S3) דלי, וליצור איתו אשכול HyperPod.

- המתן עד שהסטטוס ישתנה ל בשירות.

אימות

בואו לאמת את הפתרון על ידי כניסה לאשכול עם SSH. מכיוון שהאשכול נוצר ברשת משנה פרטית, אינך יכול ישירות SSH לתוך האשכול מהסביבה המקומית שלך. אתה יכול לבחור משתי אפשרויות להתחבר לאשכול.

אפשרות 1: כניסה ל-SSH דרך AWS Systems Manager

אתה יכול להשתמש מנהל מערכות AWS כפרוקסי לחיבור SSH. הוסף ערך מארח לקובץ התצורה של SSH ~/.ssh/config באמצעות הדוגמה הבאה. בשביל ה HostName בשדה, ציין את שם היעד של מנהל המערכות בפורמט של sagemaker-cluster:[cluster-id]_[instance-group-name]-[instance-id]. בשביל ה IdentityFile בשדה, ציין את נתיב הקובץ למפתח ה-SSH הפרטי של המשתמש. שדה זה אינו נדרש אם בחרת באימות סיסמה.

הפעל את ssh פקודה באמצעות שם המארח שציינת. אשר שאתה יכול להיכנס למופע עם המשתמש שצוין.

בשלב זה, משתמשים עדיין יכולים להשתמש בהפעלת מעטפת ברירת המחדל של מנהל המערכות כדי להיכנס לאשכול כ ssm-user עם הרשאות ניהול. כדי לחסום את ברירת המחדל של גישת מעטפת מנהל המערכות ולאכוף גישת SSH, תוכל להגדיר את מדיניות IAM שלך על ידי התייחסות לדוגמא הבאה:

לפרטים נוספים כיצד לאכוף גישת SSH, עיין ב התחל הפעלה עם מסמך על ידי ציון מסמכי ההפעלה במדיניות IAM.

אפשרות 2: כניסה ל-SSH דרך מארח bastion

אפשרות נוספת לגשת לאשכול היא להשתמש ב-a מארח מעוז בתור פרוקסי. אתה יכול להשתמש באפשרות זו כאשר למשתמש אין הרשאה להשתמש בהפעלות של מנהל מערכות, או כדי לפתור בעיות כאשר מנהל המערכות אינו פועל.

- צור קבוצת אבטחה בסטיונית המאפשרת גישת SSH נכנסת (יציאת TCP 22) מהסביבה המקומית שלך.

- עדכן את קבוצת האבטחה עבור האשכול כדי לאפשר גישת SSH נכנסת מקבוצת האבטחה של bastion.

- צור מופע EC2 Linux.

- בעד תמונת מכונת אמזון, בחר שרת אובונטו 20.04 LTS.

- בעד סוג מופע, בחר t3. קטן.

- ב הגדרות רשת סעיף, ספק את הפרמטרים הבאים:

- בעד VPC, בחר SageMaker HyperPod VPC (שיצרת עם תבנית CloudFormation).

- בעד תת רשת, בחר את רשת המשנה הציבורית שיצרת עם תבנית CloudFormation.

- בעד קבוצות אבטחה נפוצות, בחר את קבוצת האבטחה של הבסטיון שיצרת.

- בעד הגדר אחסון, הגדר אחסון ל-8 GB.

- זהה את כתובת ה-IP הציבורית של מארח הבסיס ואת כתובת ה-IP הפרטית של מופע היעד (לדוגמה, צומת הכניסה של האשכול), והוסף שני ערכי מארח בתצורת SSH, על ידי התייחסות לדוגמא הבאה:

- הפעל את

sshהפקודה באמצעות שם המארח היעד שציינת קודם לכן, ואשר שאתה יכול להיכנס למופע עם המשתמש שצוין:

לנקות את

נקה את המשאבים בסדר הבא:

- מחק את אשכול HyperPod.

- מחק את מאזן העומס ברשת.

- מחק את קבוצת היעד לאיזון עומסים.

- מחק את האישור שיובא למנהל האישורים.

- מחק את מופע EC2 Windows.

- מחק את מופע EC2 Linux עבור מארח ה-bastion.

- מחק את AWS Managed Microsoft AD.

- מחק את מחסנית CloudFormation עבור ה-VPC, רשתות המשנה, קבוצת האבטחה ו-FSx for Luster.

סיכום

פוסט זה סיפק שלבים ליצירת אשכול HyperPod המשולב עם Active Directory. פתרון זה מסיר את הטרחה של תחזוקת משתמשים באשכולות בקנה מידה גדול ומאפשר לך לנהל משתמשים וקבוצות באופן מרכזי במקום אחד.

למידע נוסף על HyperPod, עיין ב- סדנת HyperPod ו מדריך למפתחים של SageMaker HyperPod. השאר את המשוב שלך על פתרון זה בקטע ההערות.

על הכותבים

טומונורי שימומורה הוא אדריכל פתרונות בכיר בצוות אמזון SageMaker, שם הוא מספק ייעוץ טכני מעמיק ללקוחות SageMaker ומציע שיפורים במוצר לצוות המוצר. לפני שהצטרף לאמזון, הוא עבד על עיצוב ופיתוח תוכנות משובצות לקונסולות משחקי וידאו, וכעת הוא ממנף את כישוריו המעמיקים בטכנולוגיית Cloud side. בזמנו הפנוי הוא נהנה לשחק במשחקי וידאו, לקרוא ספרים ולכתוב תוכנות.

טומונורי שימומורה הוא אדריכל פתרונות בכיר בצוות אמזון SageMaker, שם הוא מספק ייעוץ טכני מעמיק ללקוחות SageMaker ומציע שיפורים במוצר לצוות המוצר. לפני שהצטרף לאמזון, הוא עבד על עיצוב ופיתוח תוכנות משובצות לקונסולות משחקי וידאו, וכעת הוא ממנף את כישוריו המעמיקים בטכנולוגיית Cloud side. בזמנו הפנוי הוא נהנה לשחק במשחקי וידאו, לקרוא ספרים ולכתוב תוכנות.

ג'וזפה אנג'לו פורצ'לי הוא ארכיטקט פתרונות מומחה ללימוד מכונה ראשי עבור שירותי האינטרנט של אמזון. עם מספר שנים של הנדסת תוכנה ורקע ML, הוא עובד עם לקוחות בכל סדר גודל כדי להבין את הצרכים העסקיים והטכניים שלהם ולתכנן פתרונות AI ו-ML שעושים את השימוש הטוב ביותר ב-AWS Cloud וב-Amazon Machine Learning. הוא עבד על פרויקטים בתחומים שונים, כולל MLOps, ראייה ממוחשבת ו-NLP, הכוללים מערך רחב של שירותי AWS. בזמנו הפנוי, ג'וזפה נהנה לשחק כדורגל.

ג'וזפה אנג'לו פורצ'לי הוא ארכיטקט פתרונות מומחה ללימוד מכונה ראשי עבור שירותי האינטרנט של אמזון. עם מספר שנים של הנדסת תוכנה ורקע ML, הוא עובד עם לקוחות בכל סדר גודל כדי להבין את הצרכים העסקיים והטכניים שלהם ולתכנן פתרונות AI ו-ML שעושים את השימוש הטוב ביותר ב-AWS Cloud וב-Amazon Machine Learning. הוא עבד על פרויקטים בתחומים שונים, כולל MLOps, ראייה ממוחשבת ו-NLP, הכוללים מערך רחב של שירותי AWS. בזמנו הפנוי, ג'וזפה נהנה לשחק כדורגל.

Monidipa Chakraborty משמש כיום כמהנדס פיתוח תוכנה בכיר בחברת Amazon Web Services (AWS), במיוחד בתוך צוות SageMaker HyperPod. היא מחויבת לסייע ללקוחות על ידי תכנון ויישום מערכות חזקות וניתנות להרחבה המדגימות מצוינות תפעולית. עם ניסיון של כמעט עשור בפיתוח תוכנה, Monidipa תרמה למגזרים שונים באמזון, כולל וידאו, קמעונאות, Amazon Go ו-AWS SageMaker.

Monidipa Chakraborty משמש כיום כמהנדס פיתוח תוכנה בכיר בחברת Amazon Web Services (AWS), במיוחד בתוך צוות SageMaker HyperPod. היא מחויבת לסייע ללקוחות על ידי תכנון ויישום מערכות חזקות וניתנות להרחבה המדגימות מצוינות תפעולית. עם ניסיון של כמעט עשור בפיתוח תוכנה, Monidipa תרמה למגזרים שונים באמזון, כולל וידאו, קמעונאות, Amazon Go ו-AWS SageMaker.

סאטיש פסומארתי הוא מפתח תוכנה ב- Amazon Web Services. עם מספר שנים של הנדסת תוכנה ורקע ML, הוא אוהב לגשר על הפער בין ה-ML למערכות ונלהב לבנות מערכות שמאפשרות הכשרת מודלים בקנה מידה גדול. הוא עבד על פרויקטים במגוון תחומים, כולל מסגרות למידת מכונה, מידוד מודלים, בניית Hyperpod Beta הכוללת מערך רחב של שירותי AWS. בזמנו הפנוי, סאטיש נהנה לשחק בדמינטון.

סאטיש פסומארתי הוא מפתח תוכנה ב- Amazon Web Services. עם מספר שנים של הנדסת תוכנה ורקע ML, הוא אוהב לגשר על הפער בין ה-ML למערכות ונלהב לבנות מערכות שמאפשרות הכשרת מודלים בקנה מידה גדול. הוא עבד על פרויקטים במגוון תחומים, כולל מסגרות למידת מכונה, מידוד מודלים, בניית Hyperpod Beta הכוללת מערך רחב של שירותי AWS. בזמנו הפנוי, סאטיש נהנה לשחק בדמינטון.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://aws.amazon.com/blogs/machine-learning/integrate-hyperpod-clusters-with-active-directory-for-seamless-multi-user-login/