Peneliti ESET memberikan analisis mengenai serangan yang dilakukan oleh aktor ancaman yang sebelumnya dirahasiakan dari Tiongkok, yang kami beri nama Blackwood, dan kami yakini telah beroperasi setidaknya sejak tahun 2018. Para penyerang mengirimkan implan canggih, yang kami beri nama NSPX30, melalui musuh -in-the-middle (AitM) menyerang pembajakan permintaan pembaruan dari perangkat lunak yang sah.

Poin-poin penting dalam posting blog ini:

- Kami menemukan implan NSPX30 diterapkan melalui mekanisme pembaruan perangkat lunak yang sah seperti Tencent QQ, WPS Office, dan Sogou Pinyin.

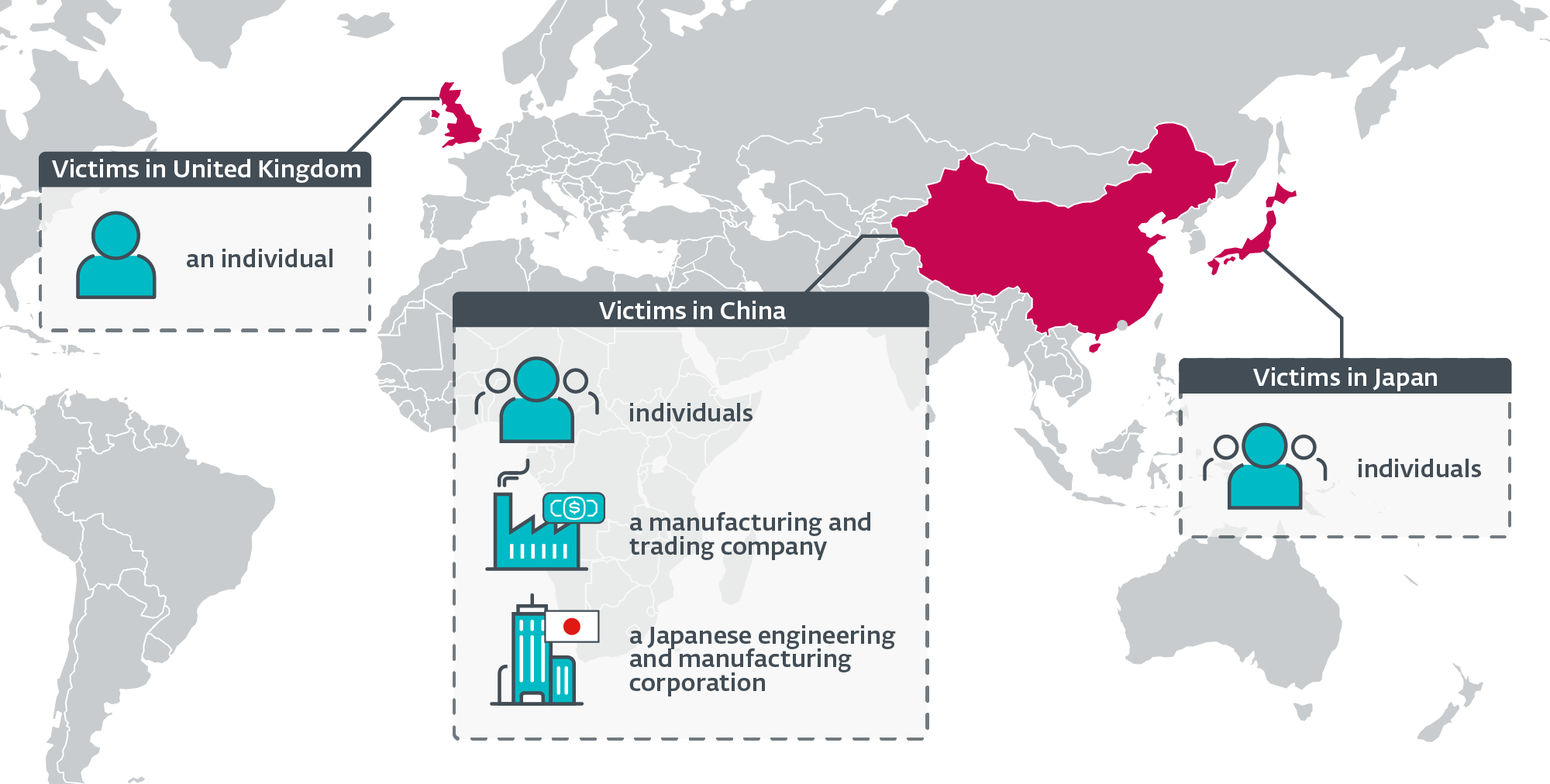

- Kami telah mendeteksi implan tersebut dalam serangan yang ditargetkan terhadap perusahaan Tiongkok dan Jepang, serta terhadap individu yang berlokasi di Tiongkok, Jepang, dan Inggris.

- Penelitian kami menelusuri evolusi NSPX30 kembali ke pintu belakang kecil dari tahun 2005 yang kami beri nama Project Wood, yang dirancang untuk mengumpulkan data dari para korbannya.

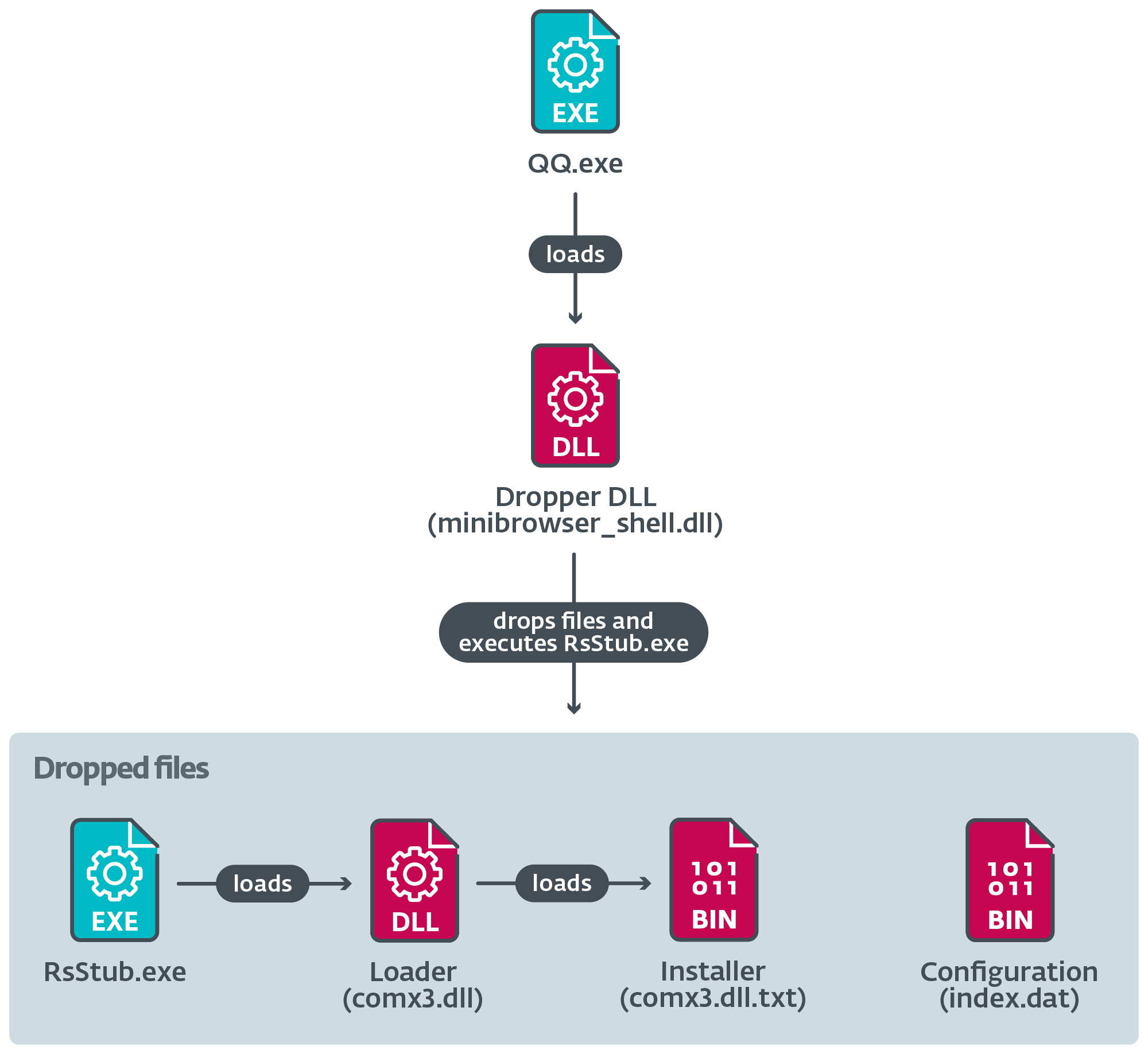

- NSPX30 adalah implan multitahap yang mencakup beberapa komponen seperti dropper, installer, loader, orkestrator, dan pintu belakang. Keduanya memiliki kumpulan pluginnya sendiri.

- Implan tersebut dirancang berdasarkan kemampuan penyerang untuk melakukan intersepsi paket, memungkinkan operator NSPX30 menyembunyikan infrastruktur mereka.

- NSPX30 juga mampu memasukkan dirinya ke dalam beberapa solusi antimalware Tiongkok.

- Kami menghubungkan kegiatan ini dengan grup APT baru yang kami beri nama Blackwood.

Profil Kayu Hitam

Blackwood adalah grup APT yang bersekutu dengan Tiongkok dan aktif setidaknya sejak tahun 2018, terlibat dalam operasi spionase dunia maya terhadap individu dan perusahaan Tiongkok dan Jepang. Blackwood memiliki kemampuan untuk melakukan serangan musuh di tengah-tengah untuk mengirimkan implan yang kami beri nama NSPX30 melalui pembaruan perangkat lunak yang sah, dan untuk menyembunyikan lokasi server komando dan kontrolnya dengan mencegat lalu lintas yang dihasilkan oleh implan tersebut.

Ikhtisar kampanye

Pada tahun 2020, lonjakan aktivitas jahat terdeteksi pada sistem target yang berlokasi di Tiongkok. Mesin tersebut telah menjadi apa yang biasa kami sebut sebagai “magnet ancaman”, karena kami mendeteksi upaya penyerang untuk menggunakan perangkat malware yang terkait dengan grup APT berbeda: Panda yang mengelak, Luo Yu, dan aktor ancaman ketiga yang kami lacak sebagai LittleBear.

Pada sistem tersebut kami juga mendeteksi file mencurigakan yang bukan milik toolkit dari ketiga kelompok tersebut. Hal ini mendorong kami untuk memulai penyelidikan terhadap implan yang kami beri nama NSPX30; kami dapat menelusuri evolusinya hingga tahun 2005.

Menurut telemetri ESET, implan terdeteksi pada sejumlah kecil sistem. Korbannya antara lain:

- individu tak dikenal yang berlokasi di Cina dan Jepang,

- seorang individu berbahasa Mandarin tak dikenal yang terhubung ke jaringan universitas riset publik terkemuka di Inggris,

- sebuah perusahaan manufaktur dan perdagangan besar di Cina, dan

- kantor di Cina dari sebuah perusahaan Jepang di bidang teknik dan manufaktur vertikal.

Kami juga mengamati bahwa penyerang berupaya untuk menyusupi kembali sistem jika akses hilang.

Gambar 1 adalah distribusi geografis target Blackwood, menurut telemetri ESET.

Evolusi NSPX30

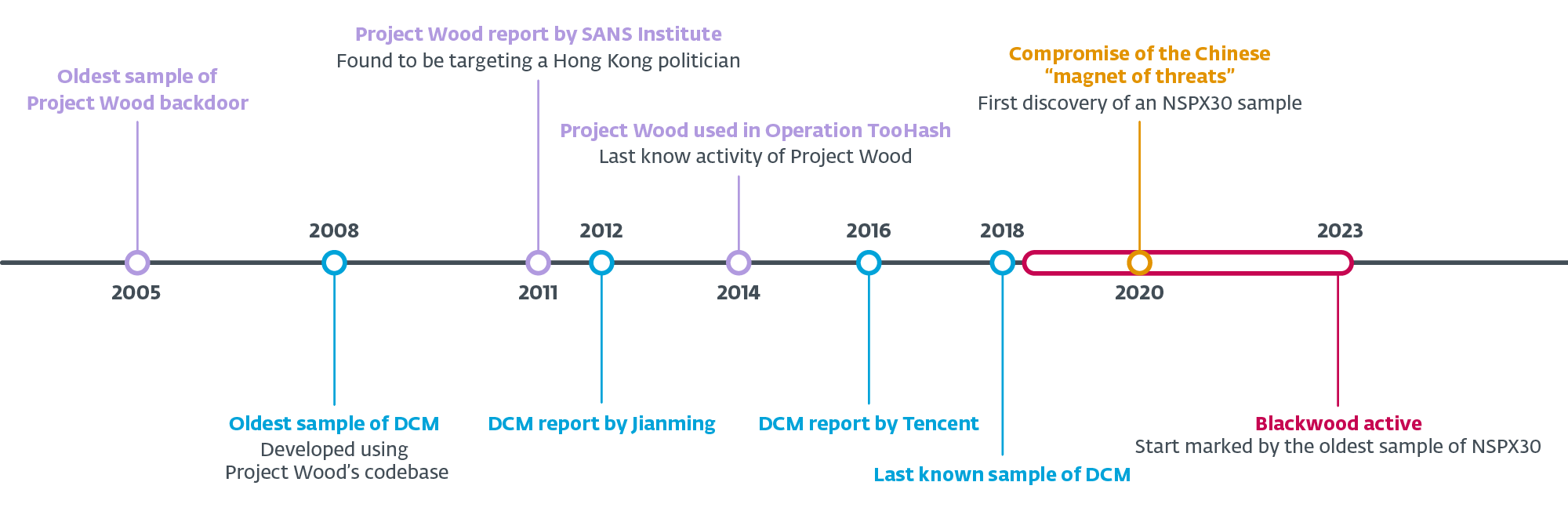

Selama penelitian kami terhadap implan NSPX30, kami memetakan evolusinya kembali ke nenek moyang awal – sebuah pintu belakang sederhana yang kami beri nama Project Wood. Sampel Project Wood tertua yang kami temukan dikumpulkan pada tahun 2005, dan tampaknya telah digunakan sebagai basis kode untuk membuat beberapa implan. Salah satu implan tersebut, yang menjadi asal muasal NSPX30, diberi nama DCM oleh pembuatnya pada tahun 2008.

Gambar 2 mengilustrasikan garis waktu perkembangan ini, berdasarkan analisis kami terhadap sampel dalam koleksi kami dan telemetri ESET, serta dokumentasi publik. Namun, peristiwa dan data yang didokumentasikan di sini masih merupakan gambaran yang belum lengkap mengenai perkembangan dan aktivitas jahat yang dilakukan oleh sejumlah pelaku ancaman selama hampir dua dekade.

Pada bagian berikut ini kami menjelaskan beberapa temuan kami mengenai Project Wood, DCM, dan NSPX30.

Proyek Kayu

Titik awal dalam evolusi implan ini adalah pintu belakang kecil yang disusun pada tanggal 9 Januarith, 2005, menurut stempel waktu yang ada di header PE dari dua komponennya – loader dan pintu belakang. Yang terakhir ini memiliki kemampuan untuk mengumpulkan informasi sistem dan jaringan, serta merekam penekanan tombol dan mengambil tangkapan layar.

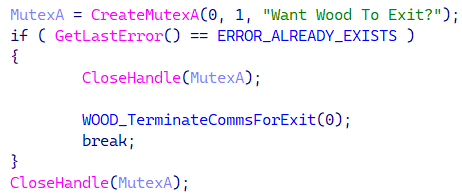

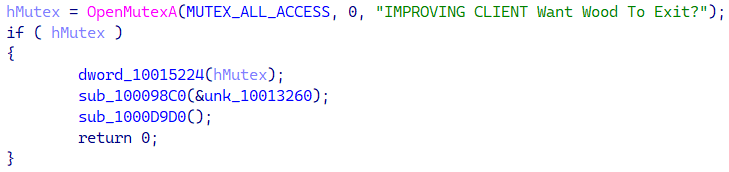

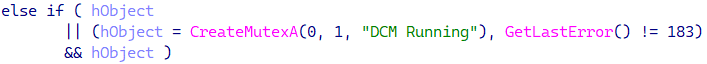

Kami menamai pintu belakang Project Wood, berdasarkan nama mutex yang berulang, seperti yang ditunjukkan pada Gambar 3.

Stempel waktu kompilasi adalah indikator yang tidak dapat diandalkan karena dapat dirusak oleh penyerang; oleh karena itu, dalam kasus khusus ini, kami mempertimbangkan poin data tambahan. Pertama, stempel waktu dari header PE sampel loader dan pintu belakang; lihat Tabel 1. Hanya terdapat perbedaan waktu kompilasi kedua komponen sebesar 17 detik.

Tabel 1. Stempel waktu kompilasi PE dalam komponen dari sampel tahun 2005

|

SHA-1 |

Filename |

Stempel waktu kompilasi PE |

Deskripsi Produk |

|

9A1B575BCA0DC969B134 |

MainFuncOften.dll |

2005-01-09 08:21:22 |

Pintu belakang Proyek Wood. Stempel waktu dari Tabel Ekspor cocok dengan stempel waktu kompilasi PE. |

|

834EAB42383E171DD6A4 |

N / A |

2005-01-09 08:21:39 |

Pemuat Project Wood berisi pintu belakang yang tertanam sebagai sumber daya. |

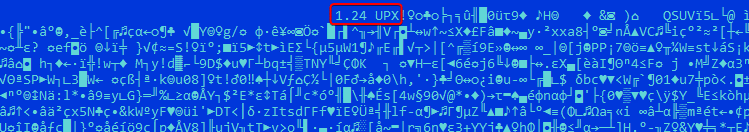

Titik data kedua berasal dari sampel penetes yang dikompresi menggunakan UPX. Alat ini memasukkan versinya (Gambar 4) ke dalam file terkompresi yang dihasilkan – dalam hal ini, UPX versi 1.24, yang merupakan dirilis dalam 2003, sebelum tanggal kompilasi sampel.

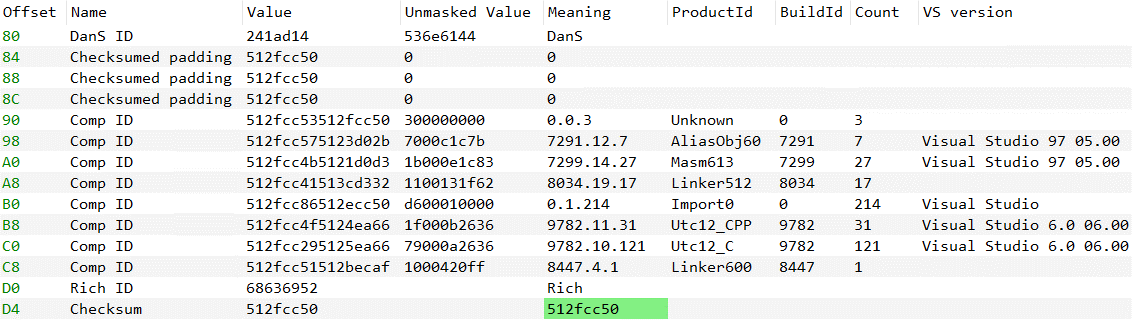

Poin data ketiga adalah metadata valid dari PE Rich Header (Gambar 5) yang menunjukkan bahwa sampel dikompilasi menggunakan Visual Studio 6.0, dirilis dalam 1998, sebelum tanggal kompilasi sampel.

Kami menilai kecil kemungkinan stempel waktu, metadata Rich Headers, dan versi UPX semuanya dimanipulasi oleh penyerang.

Dokumentasi publik

Menurut makalah teknis diterbitkan oleh SANS Institute pada bulan September 2011, pintu belakang yang tidak disebutkan namanya dan tidak diberi atribusi (Project Wood) digunakan untuk menargetkan tokoh politik dari Hong Kong melalui email spearphishing.

Pada bulan Oktober 2014, G DATA menerbitkan a melaporkan dari kampanye yang diberi nama Operasi TooHash, yang sejak itu dikaitkan dengan gelsemium kelompok APT. Rootkit G DATA bernama DirectsX memuat varian pintu belakang Project Wood (lihat Gambar 6) dengan beberapa fitur yang terlihat di DCM dan kemudian di NSPX30, seperti memasukkan dirinya sendiri ke dalam produk keamanan siber (dirinci nanti, di Tabel 4).

DCM alias Dark Spectre

Project Wood awal berfungsi sebagai basis kode untuk beberapa proyek; salah satunya adalah implan yang disebut DCM (lihat Gambar 7) oleh pembuatnya.

Laporan dari Tencent pada tahun 2016 menjelaskan varian DCM yang lebih berkembang yang mengandalkan kemampuan AitM dari penyerang untuk membahayakan korbannya dengan mengirimkan penginstal DCM sebagai pembaruan perangkat lunak, dan untuk mengekstraksi data melalui permintaan DNS ke server yang sah. Terakhir kali kami mengamati penggunaan DCM dalam serangan adalah pada tahun 2018.

Dokumentasi publik

DCM pertama kali didokumentasikan oleh perusahaan Tiongkok Jiangmin pada tahun 2012, meskipun pada saat itu tidak disebutkan namanya, dan kemudian diberi nama Dark Spectre oleh Tencent pada tahun 2016.

NSPX30

Sampel NSPX30 tertua yang kami temukan dikumpulkan pada 6 Junith, 2018. NSPX30 memiliki konfigurasi komponen yang berbeda dari DCM karena operasinya dibagi menjadi dua tahap, mengandalkan sepenuhnya pada kemampuan AitM penyerang. Kode DCM dipecah menjadi komponen-komponen yang lebih kecil.

Kami menamai implan tersebut berdasarkan jalur PDB yang ditemukan dalam sampel plugin:

- Z:Ruang Kerjamm32NSPX30Pluginspluginb001.pdb

- Z: WorkspaceCodeMMX30ProtrunkMMPluginshookdllReleasehookdll.pdb

Kami percaya bahwa NSP mengacu pada teknik persistensinya: DLL pemuat persisten, yang diberi nama pada disk msnsp.dll, diberi nama secara internal mynsp.dll (menurut data Tabel Ekspor), mungkin karena diinstal sebagai Winsock nameskecepatan ppenjelajah (NSP).

Terakhir, sepanjang pengetahuan kami, NSPX30 belum didokumentasikan secara publik sebelum publikasi ini.

Analisis teknis

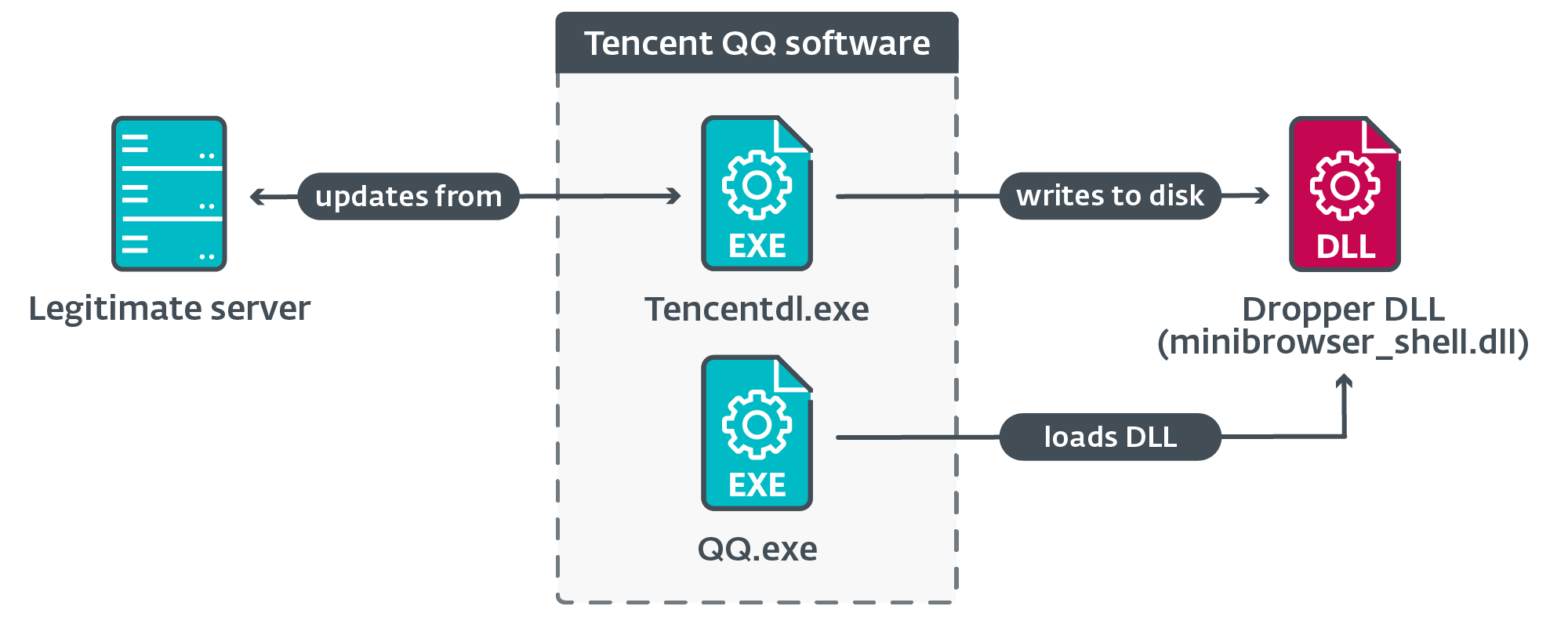

Dengan menggunakan telemetri ESET, kami menentukan bahwa mesin disusupi ketika perangkat lunak yang sah mencoba mengunduh pembaruan dari server yang sah menggunakan protokol HTTP (tidak terenkripsi). Pembaruan perangkat lunak yang dibajak mencakup pembaruan perangkat lunak populer Tiongkok seperti Tencent QQ, Sogou Pinyin, dan WPS Office.

Ilustrasi rangkaian eksekusi seperti terlihat pada telemetri ESET ditunjukkan pada Gambar 8.

Pada Tabel 2, kami memberikan contoh URL dan alamat IP yang domainnya ditetapkan pada sistem pengguna pada saat pengunduhan terjadi.

Tabel 2. URL yang diamati, alamat IP server, dan nama proses dari komponen pengunduh yang sah

|

URL |

Pertama kali melihat |

Alamat IP |

ASN |

Downloader |

|

https://dl_dir.qq[.]com/ |

2021-10–17 |

183.134.93[.]171 |

AS58461 (CINANET) |

Tencentdl.exe |

Menurut telemetri ESET dan informasi DNS pasif, alamat IP yang diamati pada kasus lain, dikaitkan dengan domain dari perusahaan perangkat lunak yang sah; kami telah mendaftarkan hingga jutaan koneksi pada beberapa di antaranya, dan kami telah melihat komponen perangkat lunak yang sah diunduh dari alamat IP tersebut.

Hipotesis implan jaringan

Bagaimana tepatnya penyerang dapat memberikan NSPX30 sebagai pembaruan berbahaya masih belum kami ketahui, karena kami belum menemukan alat yang memungkinkan penyerang untuk mengkompromikan target mereka pada awalnya.

Berdasarkan pengalaman kami dengan pelaku ancaman yang berpihak pada Tiongkok yang menunjukkan kemampuan ini (Panda yang mengelak dan Para Penyihir), serta penelitian terbaru tentang implan router yang dikaitkan dengan Teknologi Hitam dan Naga Camaro (aka Mustang Panda), kami berspekulasi bahwa penyerang menyebarkan implan jaringan di jaringan korban, mungkin pada peralatan jaringan yang rentan seperti router atau gateway.

Fakta bahwa kami tidak menemukan indikasi pengalihan lalu lintas melalui DNS mungkin menunjukkan bahwa ketika implan jaringan yang dihipotesiskan mencegat lalu lintas HTTP yang tidak terenkripsi terkait dengan pembaruan, implan tersebut membalas dengan dropper implan NSPX30 dalam bentuk DLL, file yang dapat dieksekusi, atau arsip ZIP berisi DLL.

Sebelumnya, kami telah menyebutkan bahwa implan NSPX30 menggunakan kemampuan intersepsi paket penyerang untuk menganonimkan infrastruktur C&C-nya. Di subbagian berikut kami akan menjelaskan bagaimana mereka melakukan hal ini.

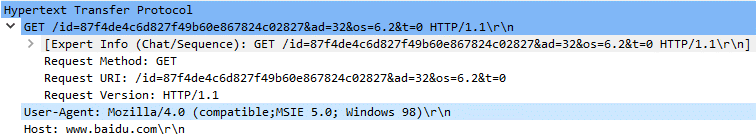

Intersepsi HTTP

Untuk mengunduh pintu belakang, orkestrator melakukan permintaan HTTP (Gambar 9) ke situs web Baidu – mesin pencari dan penyedia perangkat lunak resmi Tiongkok – dengan cara yang aneh User-Agent menyamar sebagai Internet Explorer pada Windows 98. Respons dari server disimpan ke file dari mana komponen pintu belakang diekstraksi dan dimuat ke dalam memori.

Grafik Permintaan-URI bersifat khusus dan mencakup informasi dari orkestrator dan sistem yang disusupi. Dalam permintaan yang tidak dicegat, mengeluarkan permintaan tersebut ke server yang sah akan mengembalikan kode kesalahan 404. Prosedur serupa digunakan oleh pintu belakang untuk mengunduh plugin, menggunakan prosedur yang sedikit berbeda Permintaan-URI.

Implan jaringan hanya perlu mencari permintaan HTTP GET www.baidu.com dengan yang lama itu User-Agent dan menganalisis Permintaan-URI untuk menentukan muatan apa yang harus dikirim.

Intersepsi UDP

Selama inisialisasi, pintu belakang membuat soket mendengarkan UDP pasif dan memungkinkan sistem operasi menetapkan port tersebut. Terdapat komplikasi bagi penyerang yang menggunakan pintu belakang pasif: misalnya, jika firewall atau router yang menggunakan NAT mencegah komunikasi masuk dari luar jaringan. Selain itu, pengontrol implan perlu mengetahui alamat IP dan port yang tepat dari mesin yang disusupi untuk menghubungi pintu belakang.

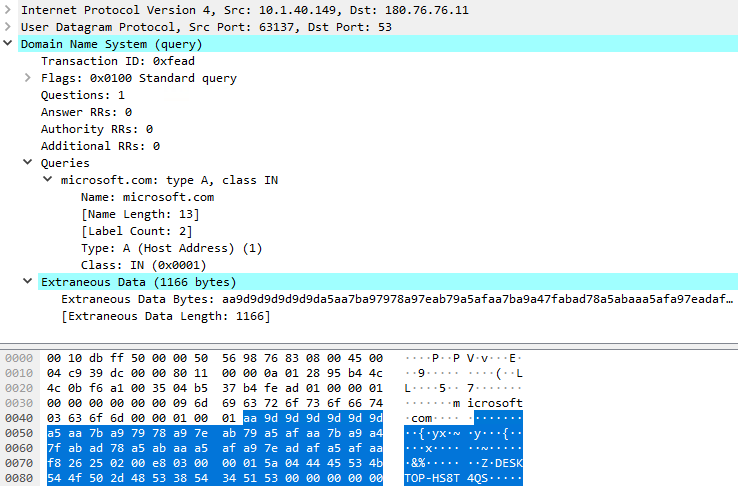

Kami percaya bahwa penyerang memecahkan masalah terakhir dengan menggunakan port yang sama di mana pintu belakang mendengarkan perintah untuk juga mengekstraksi data yang dikumpulkan, sehingga implan jaringan akan tahu persis ke mana harus meneruskan paket. Prosedur eksfiltrasi data, secara default, dimulai setelah soket dibuat, dan terdiri dari kueri DNS untuk microsoft.com domain; data yang dikumpulkan ditambahkan ke paket DNS. Gambar 10 menunjukkan tangkapan query DNS pertama yang dikirim melalui pintu belakang.

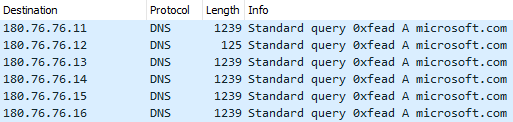

Permintaan DNS pertama dikirim ke 180.76.76[.]11:53 (server yang, pada saat penulisan, tidak mengekspos layanan DNS apa pun) dan untuk setiap kueri berikut, alamat IP tujuan diubah ke alamat berikutnya, seperti yang ditunjukkan pada Gambar 11.

Grafik 180.76.76.0/24 jaringan dimiliki oleh Baidu, dan yang menarik, beberapa server di alamat IP ini mengekspos layanan DNS, seperti 180.76.76.76, yang merupakan milik Baidu layanan DNS publik.

Kami percaya bahwa ketika paket permintaan DNS dicegat, jaringan menanamkan meneruskannya ke server penyerang. Implan dapat dengan mudah memfilter paket dengan menggabungkan beberapa nilai untuk membuat sidik jari, misalnya:

- Alamat IP tujuan

- Port UDP (kami mengamati 53, 4499, dan 8000),

- ID transaksi pencocokan kueri DNS 0xFEAD,

- nama domain, dan,

- Kueri DNS dengan data asing yang ditambahkan.

Pesan terakhir

Menggunakan kemampuan AitM penyerang untuk mencegat paket adalah cara cerdas untuk menyembunyikan lokasi infrastruktur C&C mereka. Kami telah mengamati para korban yang berlokasi di luar Tiongkok – yaitu, di Jepang dan Inggris – yang menjadi sasaran serangan backdoor oleh orkestrator. Penyerang kemudian mengirimkan perintah ke pintu belakang untuk mengunduh plugin; misalnya, korban dari Inggris menerima dua plugin yang dirancang untuk mengumpulkan informasi dan obrolan dari Tencent QQ. Oleh karena itu, kita tahu bahwa sistem AitM sudah ada dan berfungsi, dan kita harus berasumsi bahwa mekanisme eksfiltrasi juga sudah ada.

Beberapa server – misalnya, di 180.76.76.0/24 jaringan – tampaknya disiarkan, artinya mungkin ada beberapa server yang memiliki geolokasi di seluruh dunia untuk membalas permintaan masuk (yang sah). Hal ini menunjukkan intersepsi jaringan kemungkinan dilakukan lebih dekat dengan target dibandingkan lebih dekat dengan jaringan Baidu. Intersepsi dari ISP Tiongkok juga tidak mungkin terjadi karena Baidu memiliki sebagian infrastruktur jaringannya di luar Tiongkok, sehingga korban di luar Tiongkok tidak dapat melalui ISP Tiongkok mana pun untuk mencapai layanan Baidu.

NSPX30

Pada bagian berikut ini kami akan menjelaskan tahapan utama eksekusi malware.

Tahap 1

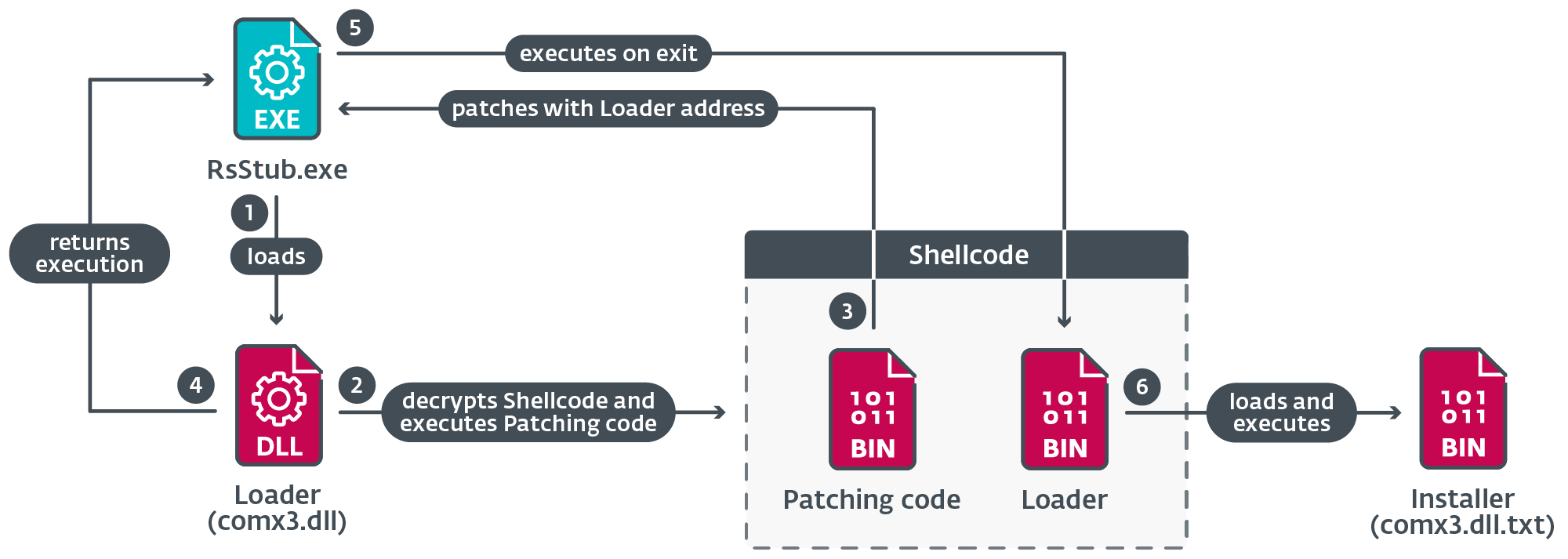

Gambar 12 mengilustrasikan rantai eksekusi ketika komponen sah memuat DLL dropper berbahaya yang membuat beberapa file di disk.

Penetes dijalankan RsStub.exe, komponen perangkat lunak sah dari produk antimalware Tiongkok Rising Antivirus, yang disalahgunakan untuk memuat malware berbahaya comx3.dll.

Gambar 13 mengilustrasikan langkah-langkah utama yang diambil selama pelaksanaan komponen ini.

Ketika RsStub.exe panggilan Proses Keluar, fungsi pemuat dari kode shell dijalankan, bukan kode fungsi API yang sah.

Pemuat mendekripsi DLL penginstal dari file comx3.dll.txt; shellcode kemudian memuat DLL penginstal ke dalam memori dan memanggil titik masuknya.

Penginstal DLL

Penginstal menggunakan teknik bypass UAC yang diambil dari implementasi sumber terbuka untuk membuat proses baru yang ditingkatkan. Yang mana yang digunakannya bergantung pada beberapa kondisi, seperti terlihat pada Tabel 3.

Tabel 3. Kondisi utama dan masing-masing subkondisi yang harus dipenuhi untuk menerapkan teknik bypass UAC

Kondisi tersebut memverifikasi adanya dua proses: kami percaya itu avp.exe adalah komponen perangkat lunak antimalware Kaspersky, dan rstray.exe komponen dari Rising Antivirus.

Penginstal mencoba menonaktifkan pengiriman sampel oleh Windows Defender, dan menambahkan aturan pengecualian untuk DLL pemuat msnsp.dll. Hal ini dilakukan dengan menjalankan dua perintah PowerShell melalui cmd.exe:

- cmd /c powershell -format masukan tidak ada -format keluaran tidak ada -NonInteraktif -Set Perintah-MpPreference -SubmitSamplesConsent 0

- cmd /c powershell -inputformat tidak ada -outputformat tidak ada -NonInteraktif -Command Add-MpPreference -ExclusionPath “C:Program Files (x86)Common Filesmicrosoft sharedTextConvmsnsp.dll”

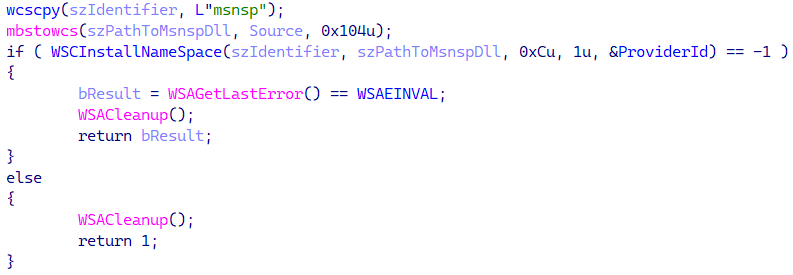

Penginstal kemudian membuang DLL pemuat persisten ke C:Program Files (x86)File Umummicrosoft sharedTextConvmsnsp.dll dan menetapkan persistensinya menggunakan API WSCInstallNameSpace untuk menginstal DLL sebagai a Penyedia namespace Winsock bernama msnsp, seperti yang ditunjukkan pada Gambar 14.

Hasilnya, DLL akan dimuat secara otomatis setiap kali suatu proses menggunakan Winsock.

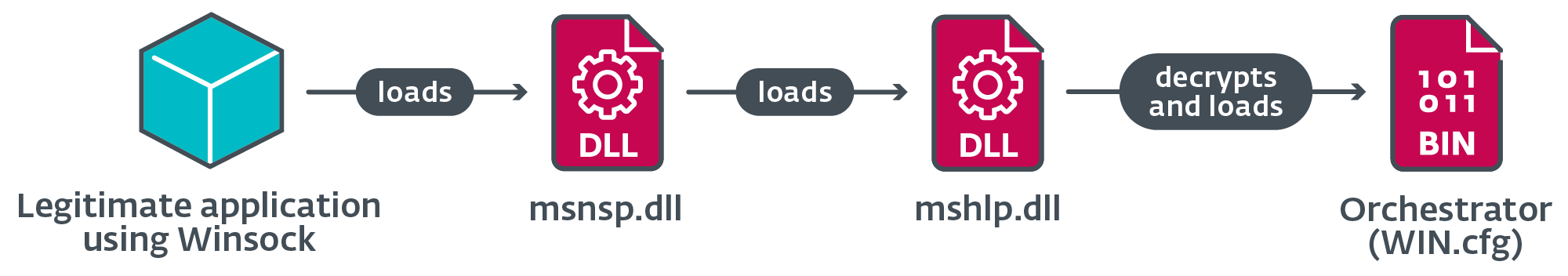

Terakhir, penginstal menghapus DLL pemuat mshlp.dll dan DLL orkestrator terenkripsi MENANG.cfg untuk C:ProgramDataWindows.

Tahap 2

Tahap ini diawali dengan pelaksanaan msnsp.dll. Gambar 15 mengilustrasikan rantai pemuatan pada Tahap 2.

Pemimpin orkestra

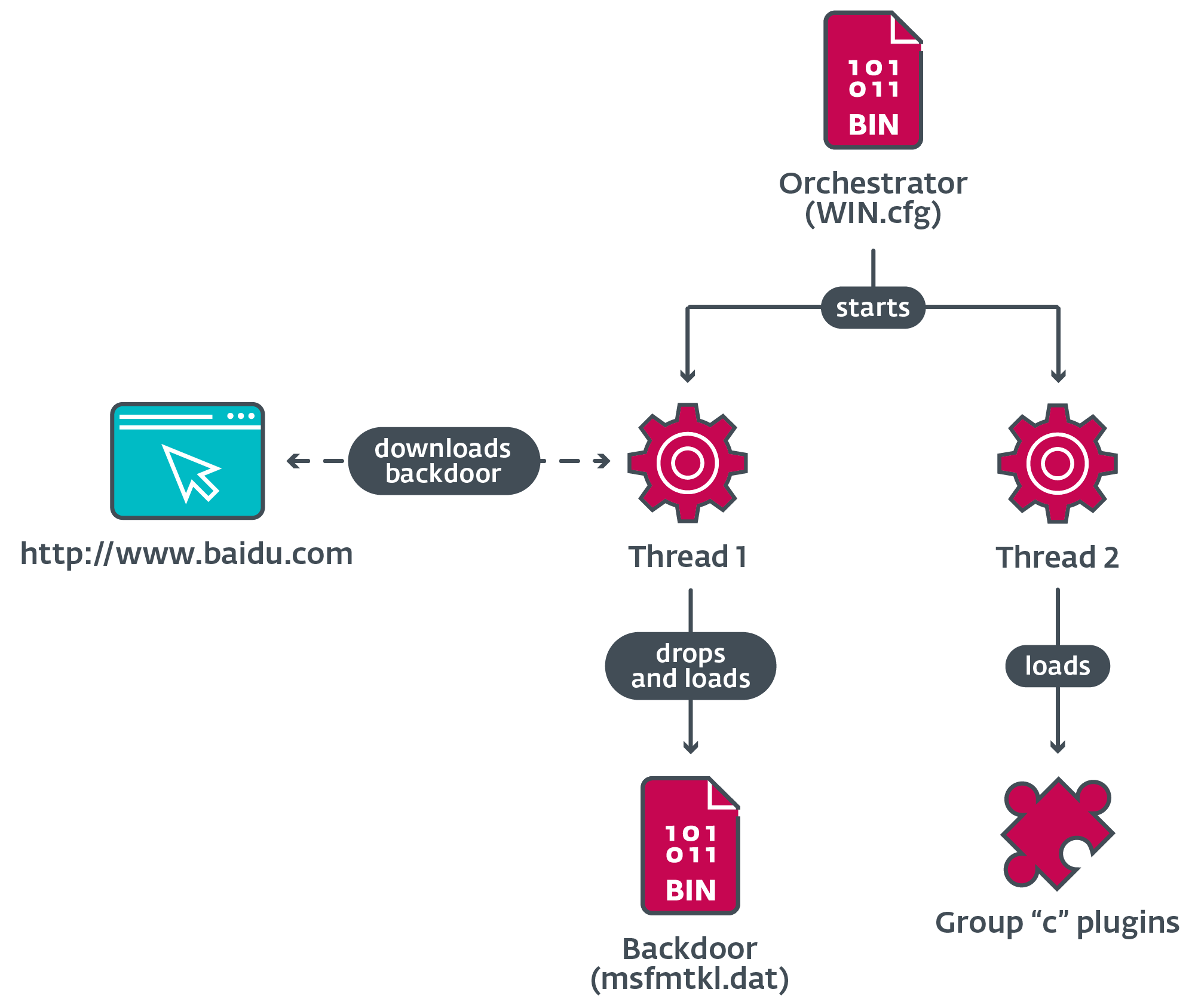

Gambar 16 mengilustrasikan tugas-tugas utama yang dilakukan oleh orkestrator, termasuk mendapatkan backdoor dan memuat plugin.

Saat dimuat, orkestrator membuat dua thread untuk menjalankan tugasnya.

Utas orkestrator 1

Orkestra menghapus file dropper asli dari disk, dan mencoba memuat pintu belakang dari msfmtkl.dat. Jika file tidak ada atau gagal dibuka, orkestrator menggunakan Windows Internet API untuk membuka koneksi ke situs resmi perusahaan China Baidu seperti yang dijelaskan sebelumnya.

Respons dari server disimpan ke file sementara dengan tunduk pada prosedur validasi; jika semua kondisi terpenuhi, payload terenkripsi yang ada di dalam file ditulis ke file baru dan diganti namanya menjadi msfmtkl.dat.

Setelah file baru dibuat dengan payload terenkripsi, orkestrator membaca isinya dan mendekripsi payload menggunakan RC4. PE yang dihasilkan dimuat ke dalam memori dan titik masuknya dieksekusi.

Utas orkestrator 2

Bergantung pada nama proses saat ini, orkestrator melakukan beberapa tindakan, termasuk memuat plugin, dan menambahkan pengecualian untuk mengizinkan DLL pemuat dalam database lokal dari tiga produk perangkat lunak antimalware asal Tiongkok.

Tabel 4 menjelaskan tindakan yang diambil ketika nama proses cocok dengan rangkaian perangkat lunak keamanan tempat orkestrator dapat memasukkan pemuatnya ke dalam daftar yang diizinkan.

Tabel 4. Tindakan orkestrator saat menjalankan proses dengan nama perangkat lunak keamanan tertentu

|

Nama proses |

Perangkat lunak yang ditargetkan |

Tindakan |

|

qqpcmgr.exe qqpctray.exe qqpcrtp.exe |

Mencoba memuat DLL yang sah TAVinterface.dll untuk menggunakan fungsi yang diekspor BuatTaveInstance untuk mendapatkan antarmuka. Saat memanggil fungsi kedua dari antarmuka, ia meneruskan jalur file sebagai parameter. |

|

|

360safe.exe 360tray.exe |

Mencoba memuat DLL yang sah deepscancloudcom2.dll untuk menggunakan fungsi yang diekspor XDBuka, XDAddRecordsEx, dan XDCTutup, itu menambahkan entri baru dalam file database SQL speedmem2.hg. |

|

|

360sd.exe |

Mencoba membuka file sl2.db untuk menambahkan struktur biner berkode base64 yang berisi jalur ke DLL pemuat. |

|

|

kxescore.exe kxetray.exe |

Mencoba memuat DLL yang sah securitykxescankhhistory.dll untuk menggunakan fungsi yang diekspor KSDllGetClassObject untuk mendapatkan antarmuka. Saat memanggil salah satu fungsi dari vtable, ia meneruskan jalur file sebagai parameter. |

Tabel 5 menjelaskan tindakan yang diambil ketika nama proses cocok dengan perangkat lunak pesan instan yang dipilih. Dalam kasus ini, orkestrator memuat plugin dari disk.

Tabel 5. Tindakan Ochestrator saat mengeksekusi proses dengan nama perangkat lunak pesan instan tertentu

|

Nama proses |

Perangkat lunak yang ditargetkan |

Tindakan |

|

qq.exe |

Upaya untuk membuat mutex bernama DAPATKAN KUNCI PESAN QQ. Jika mutex belum ada, maka akan memuat plugin c001.dat, c002.dat, dan c003.dat dari disk. |

|

|

wechat.exe |

Memuat plugin c006.dat. |

|

|

telegram.exe |

Memuat plugin c007.dat. |

|

|

skype.exe |

Memuat plugin c003.dat. |

|

|

cc.exe |

Tidak dikenal; mungkin Obrolan Awan. |

|

|

raidcall.exe |

||

|

yy.exe |

Tidak dikenal; mungkin aplikasi dari Jejaring sosial YY. |

|

|

aliim.exe |

Memuat plugin c005.dat. |

Setelah menyelesaikan tindakan terkait, utas kembali.

Grup plugin “c”

Dari analisis kami terhadap kode orkestrator, kami memahami bahwa setidaknya ada enam plugin grup “c”, dan hanya tiga di antaranya yang kami ketahui saat ini.

Tabel 6 menjelaskan fungsionalitas dasar dari plugin yang diidentifikasi.

Tabel 6. Deskripsi plugin dari grup “c”

|

Nama plugin |

Deskripsi Produk |

|

c001.dat |

Mencuri informasi dari database QQ, termasuk kredensial, log obrolan, daftar kontak, dan banyak lagi. |

|

c002.dat |

Mengaitkan beberapa fungsi dari Tencent QQ KernelUtil.dll dan Umum.dll dalam ingatan para QQ.exe proses, memungkinkan intersepsi pesan langsung dan grup, dan kueri SQL ke database. |

|

c003.dat |

Mengaitkan beberapa API: - CoCreateInstance - gelombangDalamTerbuka - gelombangDalamTutup - waveInAddBuffer - waveOutTerbuka - waveOutWrite - waveOutDekat Hal ini memungkinkan plugin untuk mencegat percakapan audio dalam beberapa proses. |

Pintu belakang

Kami telah membagikan beberapa detail tentang tujuan dasar pintu belakang: untuk berkomunikasi dengan pengontrolnya dan mengekstrak data yang dikumpulkan. Komunikasi dengan pengontrol sebagian besar didasarkan pada penulisan data konfigurasi plugin ke dalam file bernama tidak terenkripsi lisensi.dat, dan menjalankan fungsionalitas dari plugin yang dimuat. Tabel 7 menjelaskan perintah paling relevan yang ditangani oleh pintu belakang.

Tabel 7. Deskripsi beberapa perintah yang ditangani oleh backdoor

|

ID Perintah |

Deskripsi Produk |

|

0x04 |

Membuat atau menutup shell terbalik dan menangani input dan output. |

|

0x17 |

Memindahkan file dengan jalur yang disediakan oleh pengontrol. |

|

0x1C |

Mencopot pemasangan implan. |

|

0x1E |

Mengumpulkan informasi file dari direktori tertentu, atau mengumpulkan informasi drive. |

|

0x28 |

Menghentikan proses dengan PID yang diberikan oleh pengontrol. |

Grup plugin “a” dan “b”

Komponen pintu belakang berisi DLL plugin yang tertanam (lihat Tabel 8) yang ditulis ke disk dan memberikan pintu belakang kemampuan dasar mata-mata dan pengumpulan informasi.

Tabel 8. Deskripsi grup plugin “a” dan “b” yang tertanam di backdoor

|

Nama plugin |

Deskripsi Produk |

|

a010.dat |

Mengumpulkan informasi perangkat lunak yang diinstal dari registri. |

|

b010.dat |

Mengambil tangkapan layar. |

|

b011.dat |

Keylogger dasar. |

Kesimpulan

Kami telah menganalisis serangan dan kemampuan dari aktor ancaman yang kami beri nama Blackwood, yang telah melakukan operasi spionase siber terhadap individu dan perusahaan dari Tiongkok, Jepang, dan Inggris. Kami memetakan evolusi NSPX30, implan khusus yang digunakan oleh Blackwood, sejak tahun 2005 ke pintu belakang kecil yang kami beri nama Project Wood.

Menariknya, implan Project Wood dari tahun 2005 tampaknya merupakan karya pengembang yang berpengalaman dalam pengembangan malware, mengingat teknik yang diterapkan, membuat kami percaya bahwa kami belum mengetahui lebih banyak tentang sejarah pintu belakang primordial.

Untuk pertanyaan apa pun tentang penelitian kami yang dipublikasikan di WeLiveSecurity, silakan hubungi kami di [email dilindungi].

ESET Research menawarkan laporan intelijen APT pribadi dan umpan data. Untuk setiap pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IOC

File

|

SHA-1 |

Filename |

Nama deteksi ESET |

Deskripsi Produk |

|

625BEF5BD68F75624887D732538B7B01E3507234 |

minibrowser_shell.dll |

Win32/Agen.AFYI |

Penetes awal NSPX30. |

|

43622B9573413E17985B3A95CBE18CFE01FADF42 |

comx3.dll |

Win32/Agen.AFYH |

Pemuat untuk penginstal. |

|

240055AA125BD31BF5BA23D6C30133C5121147A5 |

msnsp.dll |

Win32/Agen.AFYH |

Pemuat yang gigih. |

|

308616371B9FF5830DFFC740318FD6BA4260D032 |

mshlp.dll |

Win32/Agen.AFYH |

Loader untuk orkestrator. |

|

796D05F299F11F1D78FBBB3F6E1F497BC3325164 |

comx3.dll.txt |

Win32/TrojanDropper.Agent.SWR |

Pemasang yang didekripsi. |

|

82295E138E89F37DD0E51B1723775CBE33D26475 |

MENANG.cfg |

Win32/Agen.AFYI |

Orkestra yang didekripsi. |

|

44F50A81DEBF68F4183EAEBC08A2A4CD6033DD91 |

msfmtkl.dat |

Win32/Agen.VKT |

Pintu belakang yang didekripsi. |

|

DB6AEC90367203CAAC9D9321FDE2A7F2FE2A0FB6 |

c001.dat |

Win32/Agen.AFYI |

Plugin kredensial dan pencuri data. |

|

9D74FE1862AABAE67F9F2127E32B6EFA1BC592E9 |

c002.dat |

Win32/Agen.AFYI |

Plugin intersepsi pesan Tencent QQ. |

|

8296A8E41272767D80DF694152B9C26B607D26EE |

c003.dat |

Win32/Agen.AFYI |

Plugin pengambilan audio. |

|

8936BD9A615DD859E868448CABCD2C6A72888952 |

a010.dat |

Win32/Agen.VKT |

Plugin pengumpul informasi. |

|

AF85D79BC16B691F842964938C9619FFD1810C30 |

b011.dat |

Win32/Agen.VKT |

Plugin keylogger. |

|

ACD6CD486A260F84584C9FF7409331C65D4A2F4A |

b010.dat |

Win32/Agen.VKT |

Plugin tangkapan layar. |

jaringan

|

IP |

Domain |

Penyedia hosting |

Pertama kali melihat |

Rincian |

|

104.193.88[.]123 |

www.baidu[.]com |

Beijing Baidu Netcom Sains dan Teknologi Co., Ltd. |

2017-08–04 |

Situs web sah yang dihubungi oleh orkestrator dan komponen pintu belakang untuk mengunduh muatan. Permintaan HTTP GET dicegat oleh AitM. |

|

183.134.93[.]171 |

dl_dir.qq[.]com |

IRT‑CHINANET‑ZJ |

2021-10–17 |

Bagian dari URL tempat penetes diunduh oleh perangkat lunak yang sah. |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 14 kerangka MITRE ATT&CK.

|

Taktik |

ID |

Nama |

Deskripsi Produk |

|

Pengembangan Sumber Daya |

Kembangkan Kemampuan: Malware |

Blackwood menggunakan implan khusus yang disebut NSPX30. |

|

|

Akses Awal |

Kompromi Rantai Pasokan |

Komponen dropper NSPX30 dikirimkan ketika permintaan pembaruan perangkat lunak yang sah disadap melalui AitM. |

|

|

Execution |

Penerjemah Perintah dan Skrip: PowerShell |

Komponen penginstal NSPX30 menggunakan PowerShell untuk menonaktifkan pengiriman sampel Windows Defender, dan menambahkan pengecualian untuk komponen pemuat. |

|

|

Penerjemah Perintah dan Skrip: Windows Command Shell |

Pemasang NSPX30 dapat menggunakan cmd.exe ketika mencoba melewati UAC. Pintu belakang NSPX30 dapat membuat shell terbalik. |

||

|

Penerjemah Perintah dan Skrip: Visual Basic |

Penginstal NSPX30 dapat menggunakan VBScript ketika mencoba mem-bypass UAC. |

||

|

API asli |

Penginstal NSPX30 dan penggunaan pintu belakang BuatProsesA/W API untuk mengeksekusi komponen. |

||

|

Ketekunan |

Alur Eksekusi Pembajakan |

Pemuat NSPX30 secara otomatis dimuat ke dalam suatu proses ketika Winsock dimulai. |

|

|

Eskalasi Privilege |

Eksekusi yang Dipicu Acara |

Penginstal NSPX30 memodifikasi registri untuk mengubah nilai kunci tombol media (APPCOMMAND_LAUNCH_APP2) untuk menunjuk ke pemuatnya yang dapat dieksekusi. |

|

|

Mekanisme Kontrol Ketinggian Penyalahgunaan: Lewati Kontrol Akun Pengguna |

Penginstal NSPX30 menggunakan tiga teknik untuk mencoba melewati UAC. |

||

|

Penghindaran Pertahanan |

Deobfuscate/Decode File atau Informasi |

File penginstal, orkestrator, pintu belakang, dan konfigurasi NSPX30 didekripsi dengan RC4, atau kombinasi instruksi bitwise dan aritmatika. |

|

|

Hancurkan Pertahanan: Nonaktifkan atau Ubah Alat |

Penginstal NSPX30 menonaktifkan pengiriman sampel Windows Defender, dan menambahkan pengecualian untuk komponen pemuat. Orkestra NSPX30 dapat mengubah database perangkat lunak keamanan untuk mengizinkan komponen pemuatnya. Perangkat lunak yang ditargetkan meliputi: Tencent PC Manager, 360 Safeguard, 360 Antivirus, dan Kingsoft AntiVirus. |

||

|

Penghapusan Indikator: Penghapusan File |

NSPX30 dapat menghapus file-nya. |

||

|

Penghapusan Indikator: Kegigihan yang Jelas |

NSPX30 dapat menghilangkan persistensinya. |

||

|

Eksekusi Perintah Tidak Langsung |

Penginstal NSPX30 menjalankan PowerShell melalui Command Shell Windows. |

||

|

Menyamar: Cocokkan Nama atau Lokasi yang Sah |

Komponen NSPX30 disimpan dalam folder yang sah %PROGRAMDATA%Intel. |

||

|

Ubah Registri |

Penginstal NSPX30 dapat mengubah registri ketika mencoba melewati UAC. |

||

|

File atau Informasi yang Dikaburkan |

Komponen NSPX30 disimpan terenkripsi pada disk. |

||

|

File atau Informasi yang Dikaburkan: Muatan Tertanam |

Dropper NSPX30 berisi komponen yang tertanam. Pemuat NSPX30 berisi kode shell yang tertanam. |

||

|

Eksekusi Proksi Biner Sistem: Rundll32 |

Penginstal NSPX30 dapat dimuat melalui rundll32.exe. |

||

|

Akses Kredensial |

Musuh-di-Tengah |

Implan NSPX30 dikirimkan ke korban melalui serangan AitM. |

|

|

Kredensial dari Toko Kata Sandi |

plugin NSPX30 c001.dat dapat mencuri kredensial dari database Tencent QQ. |

||

|

penemuan |

Penemuan File dan Direktori |

Pintu belakang dan plugin NSPX30 dapat membuat daftar file. |

|

|

Registri Kueri |

NSPX30 a010.dat plugin mengumpulkan berbagai informasi perangkat lunak yang diinstal dari registri. |

||

|

Penemuan Perangkat Lunak |

NSPX30 a010.dat plugin mengumpulkan informasi dari registri. |

||

|

Penemuan Informasi Sistem |

Pintu belakang NSPX30 mengumpulkan informasi sistem. |

||

|

Penemuan Konfigurasi Jaringan Sistem |

Pintu belakang NSPX30 mengumpulkan berbagai informasi adaptor jaringan. |

||

|

Penemuan Koneksi Jaringan Sistem |

Pintu belakang NSPX30 mengumpulkan informasi adaptor jaringan. |

||

|

Pemilik Sistem/Penemuan Pengguna |

Pintu belakang NSPX30 mengumpulkan informasi sistem dan pengguna. |

||

|

Koleksi |

Pengambilan Masukan: Keylogging |

plugin NSPX30 b011.dat adalah keylogger dasar. |

|

|

Arsip Data yang Dikumpulkan: Arsipkan melalui Perpustakaan |

Plugin NSPX30 memampatkan informasi yang dikumpulkan menggunakan zlib. |

||

|

Tangkap Audio |

plugin NSPX30 c003.dat merekam aliran audio input dan output. |

||

|

Koleksi Otomatis |

Orkestra dan pintu belakang NSPX30 secara otomatis meluncurkan plugin untuk mengumpulkan informasi. |

||

|

Data Bertahap: Pementasan Data Lokal |

Plugin NSPX30 menyimpan data dalam file lokal sebelum eksfiltrasi. |

||

|

screen Capture |

plugin NSPX30 b010.dat mengambil tangkapan layar. |

||

|

Komando dan Pengendalian |

Protokol Lapisan Aplikasi: Protokol Web |

Orkestra NSPX30 dan komponen pintu belakang mengunduh muatan menggunakan HTTP. |

|

|

Protokol Lapisan Aplikasi: DNS |

Pintu belakang NSPX30 mengekstrak informasi yang dikumpulkan menggunakan DNS. |

||

|

Pengodean Data: Pengodean Standar |

Data yang dikumpulkan untuk eksfiltrasi dikompresi dengan zlib. |

||

|

Kebingungan Data |

Pintu belakang NSPX30 mengenkripsi komunikasi C&C-nya. |

||

|

Protokol Lapisan Non-Aplikasi |

Pintu belakang NSPX30 menggunakan UDP untuk komunikasi C&C-nya. |

||

|

wakil |

Komunikasi NSPX30 dengan server C&C diproksi oleh komponen yang tidak dikenal. |

||

|

exfiltration |

Eksfiltrasi Otomatis |

Jika tersedia, pintu belakang NSPX30 secara otomatis menyaring informasi apa pun yang dikumpulkan. |

|

|

Batas Ukuran Transfer Data |

Pintu belakang NSPX30 mengekstrak data yang dikumpulkan melalui kueri DNS dengan ukuran paket tetap. |

||

|

Eksfiltrasi Melalui Protokol Alternatif: Eksfiltrasi Melalui Protokol Non-C2 Tidak Terenkripsi |

Pintu belakang NSPX30 mengekstrak informasi yang dikumpulkan menggunakan DNS. |

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.welivesecurity.com/en/eset-research/nspx30-sophisticated-aitm-enabled-implant-evolving-since-2005/