Tanggal laporan: 2023-12-20

Tanggal kejadian: 2023-12-14

Jenis Insiden yang Terdeteksi: Akses Tidak Sah & Kode Berbahaya

Ringkasan Eksekutif

Ledger mendeteksi eksploitasi menggunakan Ledger Connect Kit pada hari Kamis tanggal 14 Desember 2023. Eksploitasi ini menyuntikkan kode berbahaya ke dalam DApps yang menggunakan Ledger Connect Kit, menipu pengguna EVM DApp agar menandatangani transaksi yang menguras dompet mereka. Eksploitasi tersebut dengan cepat diketahui dan resolusi segera diterapkan setelahnya. Sementara itu, sejumlah kecil pengguna terjerumus ke dalam serangan dan menandatangani transaksi yang menghabiskan dompet mereka.

Perusahaan

Jam garis waktu dirinci menggunakan zona waktu Waktu Eropa Tengah (CET):

2023-12-14: Pagi: Mantan Karyawan Ledger menjadi korban serangan phishing canggih yang memperoleh akses ke akun NPMJS mereka, melewati 2FA, menggunakan token sesi individu.

2023-12-14 – 09:49 / 10:44 / 11:37: Penyerang mempublikasikan di NPMJS (manajer paket untuk kode Javascript yang dibagikan antar aplikasi), versi berbahaya dari Ledger Connect Kit (memengaruhi versi 1.1.5, 1.1.6, dan 1.1.7). Kode berbahaya tersebut menggunakan proyek WalletConnect jahat untuk merutekan ulang aset ke dompet peretas.

2023-12-14: 1.45: Ledger mengetahui serangan yang sedang berlangsung ini berkat reaksi cepat dari berbagai aktor dalam ekosistem, termasuk Blockaid yang menghubungi tim Ledger dan membagikan kabar terbaru tentang X.

2023-12-14: 2.18: Tim teknologi dan keamanan Ledger diperingatkan akan serangan tersebut dan versi asli perbaikan Ledger Connect Kit diterapkan oleh tim Ledger dalam waktu 40 menit setelah Ledger menyadarinya. Karena sifat CDN (Content Delivery Network) dan mekanisme caching di Internet, file berbahaya tetap dapat diakses lebih lama. Dari kompromi NPMJS hingga penyelesaian lengkap, kurang lebih 5 jam telah berlalu. Ketersediaan kode berbahaya yang diperluas ini disebabkan oleh waktu yang dibutuhkan CDN untuk menyebarkan dan memperbarui cache-nya secara global dengan versi file terbaru dan asli. Meskipun file tersebut ada selama lima jam, kami memperkirakan dari penyelidikan kami bahwa jangka waktu di mana aset pengguna dikuras secara aktif dibatasi hingga total kurang dari dua jam.

Ledger berkoordinasi dengan cepat dengan mitra kami WalletConnect, yang menonaktifkan instance WalletConnect jahat yang digunakan untuk menguras aset dari pengguna.

2023-12-14: 2.55 Setelah koordinasi kami, Tether membekukan USDT penyerang (lih. TX).

Analisis Akar Penyebab, Temuan dan Tindakan Pencegahan

Konteks

Buku besar Hubungkan-Kit adalah pustaka sumber terbuka Java Script yang memungkinkan pengembang menghubungkan DApps mereka ke perangkat keras Ledger. Itu dapat diintegrasikan menggunakan Hubungkan-Kit-loader komponen yang memungkinkan DApp memuat Connect-Kit saat runtime dari CDN. Hal ini memungkinkan pengembang DApp untuk selalu memiliki versi terbaru Hubungkan-Kit tanpa perlu memperbarui versi paket secara manual dan merilis versi baru. CDN yang digunakan Ledger untuk distribusinya adalah NPMJS. Kebanyakan DApps telah mengintegrasikan Hubungkan-Kit menggunakan Connect-Kit-loader yang disebutkan.

Dalam eksploitasi Ledger Connect Kit, penyerang kapan pun tidak memiliki akses ke infrastruktur Ledger, repositori kode Ledger, atau ke DApps itu sendiri. Penyerang mampu memasukkan paket kode berbahaya ke dalam CDN sebagai pengganti Connect-Kit itu sendiri. Kode Connect-Kit yang berbahaya ini kemudian dimuat secara dinamis oleh DApps yang telah mengintegrasikan Connect-Kit-loader.

Eksploitasi Ledger Connect Kit menyoroti risiko yang dihadapi Ledger dan industri secara kolektif untuk melindungi pengguna, dan ini juga merupakan pengingat bahwa secara kolektif kita perlu terus meningkatkan standar keamanan di sekitar DApps di mana pengguna akan terlibat dalam penandatanganan berbasis browser. Layanan Ledger-lah yang dieksploitasi kali ini, tetapi di masa depan hal ini dapat terjadi pada layanan atau perpustakaan lain.

Penyebab utama

Agar dapat mendorong paket kode berbahaya di NPMJS, penyerang melakukan phishing terhadap mantan karyawan untuk memanfaatkan akses individu tersebut di NPMJS. Akses mantan karyawan ke sistem Ledger (termasuk Github, layanan berbasis SSO, semua alat Ledger internal, dan alat eksternal) telah dicabut dengan benar, namun sayangnya akses mantan karyawan ke NPMJS tidak dicabut dengan benar.

Kami dapat memastikan bahwa ini adalah insiden yang sangat disayangkan. Akses ke infrastruktur Ledger oleh karyawan Ledger secara otomatis dicabut selama pelepasan karyawan, namun karena layanan dan alat teknologi saat ini beroperasi secara global, kami tidak dapat secara otomatis mencabut akses ke alat eksternal tertentu (termasuk NPMJS), dan ini harus ditangani secara manual dengan daftar periksa keluarnya karyawan untuk setiap individu. Ledger memiliki prosedur penghentian yang ada dan diperbarui secara berkala di mana kami menghapus karyawan yang keluar dari semua alat eksternal. Dalam kasus individual ini, akses pada NPMJS tidak dicabut secara manual, yang kami sesali, dan sedang diaudit dengan mitra pihak ketiga eksternal.

Ini adalah serangan canggih yang dilakukan oleh penyerang. Meskipun telah menerapkan autentikasi dua faktor (2FA) pada akun yang ditargetkan NPMJS, yang biasanya menghalangi banyak upaya, penyerang menghindari tindakan keamanan ini dengan mengeksploitasi kunci API yang terkait dengan akun mantan karyawan tersebut.

Serangan khusus ini memungkinkan penyerang mengunggah versi berbahaya baru dari Ledger Connect Kit yang berisi apa yang disebut sebagai malware Angel Drainer. Angel Drainer adalah malware sebagai layanan yang dirancang khusus untuk membuat transaksi berbahaya yang menguras dompet saat ditandatangani. Ini adalah infrastruktur lengkap yang dikhususkan pada rantai EVM yang menerapkan kontrak pintar sesuai permintaan dan membuat transaksi yang disesuaikan untuk memaksimalkan kerusakan.

Sayangnya, NPMJS.com tidak mengizinkan multi-otorisasi atau verifikasi tanda tangan secara otomatis penerbitan. Kami sedang berupaya menambahkan mekanisme ad hoc yang menerapkan kontrol lebih lanjut pada tahap penerapan.

Temuan

Ini adalah serangan yang dipersiapkan dengan baik dan dilakukan oleh penyerang berpengalaman. Teknik phishing yang diterapkan tidak berfokus pada kredensial, seperti yang kita lihat di sebagian besar serangan Front-End yang memengaruhi ekosistem, namun penyerang bekerja secara langsung pada token sesi.

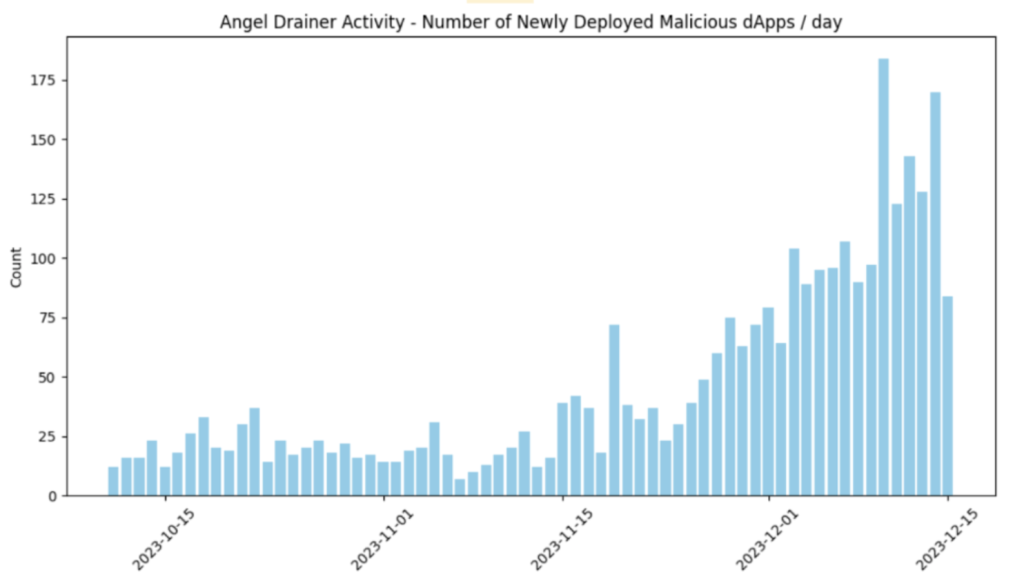

Malware yang digunakan adalah Angel Drainer, dan tim keamanan Ledger telah melihat peningkatan aktivitas kriminal yang menggunakan malware ini dalam tiga bulan terakhir (lihat publikasi ini Laporan blokade). Kita juga dapat melihat secara on-chain bahwa dana yang dicuri dibagi: 85% ke pengeksploitasi dan 15% ke Angel Drainer, yang dapat dilihat sebagai malware sebagai layanan.

Angel Drainer ini menipu pengguna untuk menandatangani berbagai jenis transaksi tergantung pada jenis aset yang ditargetkan saat ini. Untuk token ERC20 dan NFT, pengguna diminta untuk menandatangani persetujuan dan mengizinkan pesan. Untuk token asli, drainer meminta pengguna untuk menandatangani transaksi “klaim” palsu di mana klaim metode ini cukup menyapu dana, atau transfer token sederhana yang nantinya dapat dilakukan dengan menerapkan kontrak pintar di alamat yang sesuai.

Inilah sebabnya kami terus mendorong Clear Signing sebagai sebuah industri, sehingga pengguna dapat memverifikasi apa yang mereka lihat pada tampilan tepercaya di perangkat keras Ledger mereka.

Tindakan perbaikan

Tim keamanan dan teknologi Ledger, termasuk tim eksekutif Ledger, saat ini sedang meninjau dan mengaudit semua kontrol akses kami pada alat dan sistem internal dan eksternal Ledger yang kami gunakan.

Ledger akan memperkuat kebijakannya terkait peninjauan kode, penerapan, distribusi, dan kontrol akses, termasuk menambahkan semua alat eksternal ke pemeriksaan pemeliharaan dan off-boarding kami. Kami akan terus menggeneralisasi penandatanganan kode bila relevan. Selain itu, kami juga melakukan audit internal berulang untuk memastikan hal ini diterapkan dengan benar.

Ledger sudah menyelenggarakan sesi pelatihan keamanan, termasuk pelatihan phishing. Program pelatihan keamanan internal juga akan diperkuat pada awal tahun 2024 bagi seluruh karyawan di departemen masing-masing. Ledger sudah menyelenggarakan penilaian keamanan pihak ketiga secara berkala dan akan terus memprioritaskan penilaian ini.

Pada awal tahun 2024, audit pihak ketiga khusus akan dilakukan dengan fokus pada kontrol akses, promosi kode, dan distribusi.

Selain itu, kami akan memperkuat sistem pemantauan dan peringatan infrastruktur kami agar dapat mendeteksi dan bereaksi lebih cepat terhadap insiden di masa depan.

Terakhir, kami akan berupaya lebih keras dalam mencegah Penandatanganan Buta, menghapusnya sebagai opsi bagi pengguna Ledger untuk memastikan praktik keamanan terbaik, dan mengedukasi pengguna tentang dampak potensial dari penandatanganan transaksi tanpa tampilan yang aman atau memahami apa yang mereka tandatangani dengan tidak menggunakan Hapus Penandatanganan.

Kami sekali lagi berterima kasih kepada mitra kami di ekosistem karena telah bekerja dengan cepat bersama tim Ledger dalam mengidentifikasi dan menyelesaikan eksploitasi tersebut.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.ledger.com/blog/security-incident-report