KOMENTAR

Solusi Keamanan Air Terjun, bekerja sama dengan ICS Strive, baru-baru ini merilis “Laporan Ancaman 2024.” Kabar buruknya adalah, pada tahun 2023, terjadi 68 serangan siber yang mengakibatkan lebih dari 500 operasi fisik terhenti. Kabar baiknya (semacamnya) adalah serangan ini hanya 19% lebih banyak dibandingkan tahun sebelumnya. Apa yang sedang terjadi? Serangan Ransomware dengan konsekuensi fisik sedikit menurun, serangan hacktivist terus terjadi, dan lainnya meningkat. Penulis laporan tersebut menyimpulkan bahwa peningkatan sebesar 19% kemungkinan besar merupakan sebuah penyimpangan, dan kita akan melihat peningkatan mendekati 90% hingga 100% pada tahun 2024.

Rincian

Laporan ancaman keamanan teknologi operasional (OT) Waterfall adalah yang paling hati-hati di industri ini — laporan ini hanya melacak serangan siber yang disengaja dan menyebabkan konsekuensi fisik pada otomasi bangunan, industri berat, manufaktur, dan infrastruktur industri penting. dalam catatan publik. Artinya, tidak ada pengungkapan pribadi atau rahasia. Kumpulan data lengkap untuk laporan ini disertakan dalam lampirannya. Artinya, laporan tersebut pastinya merupakan laporan yang terlalu meremehkan apa yang sebenarnya terjadi di dunia, karena penulisnya melaporkan pengungkapan rahasia yang tidak dapat mereka sertakan dalam perhitungan mereka.

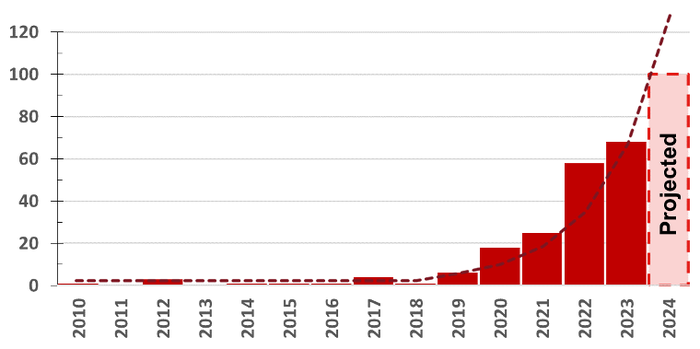

Insiden OT sejak tahun 2010. Sumber: “2024 Threat Report,” Waterfall Security Solutions, bekerja sama dengan ICS Strive

Lebih Banyak Serangan

Meskipun angka ini terlalu rendah, serangan siber yang memenuhi kriteria inklusi terus meningkat, hampir dua kali lipat setiap tahunnya sejak tahun 2019. Hal ini merupakan perubahan besar dari tahun 2010-2019, ketika serangan OT dengan konsekuensi fisik bersifat datar, berkisar antara nol dan lima serangan setiap tahunnya.

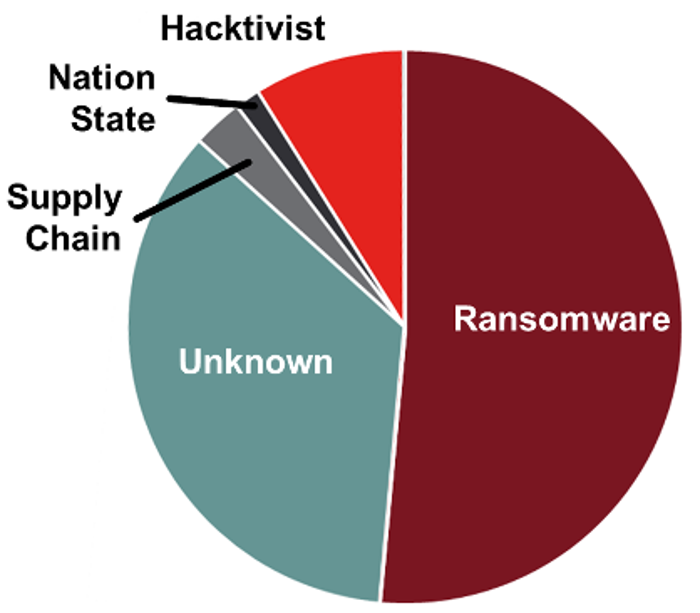

Aktor ancaman. Sumber: “Laporan Ancaman 2024,” Waterfall Security Solutions, bekerja sama dengan ICS Strive

Apa saja serangan-serangan ini? Dalam 24 dari 68 kasus, tidak ada cukup informasi dalam catatan publik untuk mengaitkan serangan tersebut. Dari sisanya, 35 serangan (80%) merupakan ransomware, enam (14%) merupakan peretasan, dua serangan rantai pasokan, dan satu serangan dikaitkan dengan suatu negara. Jumlah 35 serangan ransomware ini turun sedikit dibandingkan 41 serangan tahun lalu, dan hal ini tidak terduga, mengingat serangan ransomware pada jaringan TI terus meningkat antara 60% hingga 70% per tahun, bergantung pada laporan. Mengapa? Hal ini disebabkan karena laporan publik tahun ini kurang rinci, sehingga terdapat lebih banyak pelaku ancaman yang “tidak diketahui” pada tahun ini.

Faktor lainnya berkaitan dengan fakta bahwa sebagian besar serangan ransomware yang berdampak pada operasi fisik terjadi secara tidak sengaja — baik karena “kehati-hatian yang melimpah” Shutdown OT, ketika TI mengalami gangguan, atau operasi fisik bergantung pada infrastruktur TI yang lumpuh. Pada tahun 2023, kami melihat sebagian kecil dari kelompok kriminal ransomware beralih dari mengenkripsi dan menonaktifkan sistem untuk sekedar mencuri data dan meminta uang tebusan untuk menghancurkan data yang dicuri daripada mempublikasikannya. Dengan semakin sedikitnya sistem TI yang dilumpuhkan melalui enkripsi, tampaknya semakin sedikit pula sistem OT dan operasi fisik yang mengalami gangguan.

Kami memperkirakan tren ini akan stabil pada tahun 2024, dan dampak PL akibat ransomware akan kembali normal, yaitu hampir dua kali lipat setiap tahunnya. Mengapa? Karena tidak semua bisnis memiliki data yang bersedia mereka bayar untuk dilindungi. Namun, bisnis seperti ini, terutama infrastruktur penting, mungkin masih membayar uang tebusan untuk memulihkan fungsionalitas sistem yang lumpuh, jadi masuk akal jika setidaknya beberapa penjahat ransomware tidak akan meninggalkan uang dan akan terus melumpuhkan server, selain mencuri. data apa yang mereka bisa.

Supply Chain

Serangan rantai pasokan dengan konsekuensi fisik muncul tahun ini untuk pertama kalinya setelah bertahun-tahun. Newag SA dituduh menyematkan kode di keretanya untuk memaksimalkan pendapatan bengkel resmi. Ia dituduh bertindak untuk “mengunci kereta dengan kode kesalahan palsu setelah tanggal tertentu, atau jika kereta tidak berjalan selama jangka waktu tertentu.” Beberapa kode ditemukan berisi koordinat GPS untuk membatasi perilaku tersebut pada bengkel pihak ketiga. Newag membantah tuduhan tersebut dan menyalahkan “peretas tak dikenal”. Dan dalam perselisihan kontrak, ORQA, produsen headset realitas virtual pandangan orang pertama (FPV), mengunci produknya oleh apa yang digambarkannya sebagai “mantan kontraktor yang serakah”.

Wrapping Up

Ada banyak temuan lain dalam laporan ini: Pemblokiran GPS dan spoofing menjadi masalah yang tersebar luas, bisnis manufaktur menyumbang lebih dari setengah serangan yang menyebabkan pemadaman listrik, peretas menargetkan infrastruktur penting, dan ada banyak kejadian nyaris celaka, termasuk banyaknya infrastruktur dan utilitas penting yang menjadi sasaran Topan Volt Tiongkok kampanye “hidup dari lahan”. Laporan ini juga membahas perkembangan baru yang menjanjikan di sisi pertahanan, termasuk Strategi Rekayasa Informasi Cyber.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks