Az év elején a Mandiant Consulting incidensreagáló csapata egy Kínához köthető kémcsoport támadását az ügyfele hálózatában lévő szélső eszköz kompromittálására vezethető vissza, de mivel a készülék zárt rendszer, a támadás áldozatának kérnie kellett törvényszéki kép a hálózati eszköz gyártójától.

Két hónappal később az ügyfél még mindig vár.

A szélső eszközök kompromittálásának észlelésének – majd kivizsgálásának – nehézsége rávilágít arra, hogy sok nemzetállami támadó miért veszi célba egyre gyakrabban a tűzfalakat, az e-mail átjárókat, a VPN-eket és más eszközöket – mondja Charles Carmakal, a Google Cloud Mandiant Consulting műszaki igazgatója. A fenyegető csoportok nemcsak hosszabb ideig elkerülik az észlelést, de még akkor is sokkal nehezebb az incidens kivizsgálása, ha a védők elkapják a támadást.

Ez egy olyan probléma, amellyel a Mandiant „mindig” foglalkozik – mondja.

„Ma sokkal jobb telemetriával rendelkezünk a Windows-számítógépekhez, főként az EDR-megoldások (végpont-észlelés és válasz) érettsége miatt” – mondja Carmakal. „Az éleszközök telemetriája… gyakran teljesen nem létezik. Az eszköz triage és törvényszéki vizsgálata érdekében törvényszéki képet kell készíteni, de nem lehet egyszerűen kinyitni az eszközt és kihúzni a merevlemezt.”

A kémtámadók váltása ide éleszközök kihasználása a Google Cloud Mandiant Consulting egyik fő trendje 2023-ban. április 2024-án közzétett M-Trends 23 jelentés. Összességében a vállalat több mint két tucat kampányt és globális eseményt követett nyomon és jelentett be 2023-ban a vizsgálataival kapcsolatban.

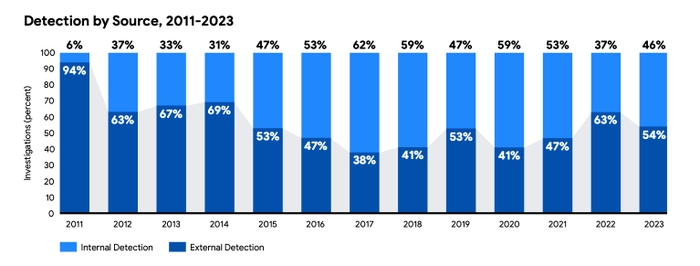

A támadó által a feltört rendszereken az észlelés előtti aktív idő, az úgynevezett várakozási idő, tovább csökkent – 10-ban 2023 napra, az előző évi 16 naphoz képest. A zsarolóprogramok a Mandiant vizsgálatainak 23%-át tették ki 2023-ban, szemben a 18-es 2022%-kal. A cégek a legtöbb incidensről (54%) értesültek, mert egy harmadik fél – a zsarolóprogramok esetében gyakran maga a támadó – értesítette az áldozatot.

Mivel a zsarolóprogramok gyakran értesítik az áldozatokat, a külső észlelés aránya 54%-ra emelkedett. Forrás: Google Cloud's Mandiant

A támadók kevésbé látható környezetbe költöznek

Míg a szélső eszközökhöz hozzáértő támadókra van szükség ahhoz, hogy feltörjék és irányítsák őket, ezek a magas rendelkezésre állású környezetek általában saját segédprogramokat és funkciókat is kínálnak a natív formátumok és funkciók kezelésére. A „földről élve” és a beépített képességek felhasználásával a támadók megbízhatóbb kártevőket építhetnek, és még mindig kisebb az észlelés kockázata, mivel a védők nem látják át az eszközök belső működését.

„[M]ezen eszközök közül a gyártó szigorú tesztelési rendszeren megy keresztül a fejlesztés során, hogy biztosítsa a stabilitásukat” – áll Mandiant a jelentésben. „A kínai-nexus rosszindulatú programok fejlesztői kihasználják az ezekben a rendszerekben található beépített funkciókat… kihasználva a natív képességeket [amelyek] csökkenthetik a rosszindulatú program általános összetettségét azáltal, hogy a szervezet által szigorúan tesztelt meglévő funkciókat fegyverezik fel.”

Az egyik incidens során a Mandiant tanácsadói felfedezték a BoldMove hátsó ajtó rosszindulatú program, a kínai támadók egy Fortinet-eszköz megfertőzésére készültek, letiltva két naplózási funkciót, és lehetővé téve, hogy a támadó hosszabb ideig észrevétlen maradjon. A BoldMove kifejezetten Fortinet környezetekhez készült.

Az incidensek kezelésére tett erőfeszítéseket gyakran hátráltatja az is, hogy a tanácsadók és a védők nem férnek hozzá könnyen az alapul szolgáló operációs rendszerhez. A Mandiant's Carmakal szerint, mivel nincs mód a mögöttes kód elemzésére a kompromittált eszközök felkutatására, az incidensek válaszadói gyakran nem tudják meghatározni a kompromisszum kiváltó okát.

„Egyes eladók nem hajlandók törvényszéki képeket adni, [amit] megértek… mert sok szellemi tulajdonuk van az eszközön” – mondja. "A vállalatoknak meg kell érteniük a kompromisszum hatókörét és mértékét, és ha az egy hálózati eszközön kezdődik, akkor ezt meg kell vizsgálnia."

Használja ki a növekvő használatot, több adatszivárgást okozó webhely

A támadók megduplázták az exploitokat a támadások kezdeti hozzáférési pontjaként, a Mandiant a támadások 38%-ánál azt vizsgálta, hogy hol tudja meghatározni a kizsákmányolással kezdődő kezdeti vektort. Az adathalászat, a távoli második hely, a támadások kezdeti akcióinak 17%-át tette ki. A közel egyharmadát tekintve a véletlenül kihasználhatóvá hagyott korábbi kompromisszumok az összes kezdeti hozzáférési vektor 15%-át tették ki.

"A támadók továbbra is hatékony taktikákat alkalmaznak, hogy hozzáférjenek a célkörnyezetekhez és végrehajtsák műveleteiket" - áll a Mandiant jelentésében. „Miközben a legnépszerűbb fertőzési vektorok ingadoznak, a szervezeteknek a mélyreható védekezési stratégiákra kell összpontosítaniuk. Ez a megközelítés segíthet enyhíteni mind a gyakori, mind a ritkábban előforduló kezdeti behatolási módszerek hatását.”

Végül a Mandiant nyomozói azt is tapasztalták, hogy az adatszivárgási oldalak (DLS) száma idővel megnövekszik, és jelenleg az összes pénzügyi indíttatású támadás több mint egyharmadát (36%) teszik ki.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts