Amazon SageMaker HyperPod Az alapmodell (FM) képzésének felgyorsítására készült, eltávolítva a differenciálatlan nehézemelést, amely egy nagy képzési számítási klaszter kezeléséhez és optimalizálásához jár. A SageMaker HyperPod segítségével hetekig és hónapokig oktathatja az FM-eket megszakítás nélkül.

A HyperPod-fürtöket általában több felhasználó használja: gépi tanulással (ML) foglalkozó kutatók, szoftvermérnökök, adattudósok és fürtrendszergazdák. Szerkesztik saját fájljaikat, saját munkáikat végzik, és el akarják kerülni, hogy egymás munkáját befolyásolják. Ennek a többfelhasználós környezetnek a megvalósításához kihasználhatja a Linux felhasználói és csoportos mechanizmusait, és statikusan több felhasználót hozhat létre minden példányon életciklus-szkriptek segítségével. Ennek a megközelítésnek azonban az a hátránya, hogy a felhasználói és csoportbeállítások a fürt több példányában megkettőződnek, ami megnehezíti azok konzisztens konfigurálását az összes példányon, például amikor új csapattag csatlakozik.

Ennek a fájdalompontnak a megoldására használhatjuk Lightweight Directory Access Protocol (LDAP) és a LDAP TLS/SSL-n keresztül (LDAPS) integrálni egy címtárszolgáltatással, mint pl AWS címtárszolgáltatás a Microsoft Active Directoryhoz. A címtárszolgáltatással központilag karbantarthatja a felhasználókat és csoportokat, valamint jogosultságaikat.

Ebben a bejegyzésben bemutatunk egy megoldást a HyperPod-fürtök integrálására az AWS által felügyelt Microsoft AD-vel, és elmagyarázzuk, hogyan lehet zökkenőmentesen többfelhasználós bejelentkezési környezetet elérni központilag karbantartott címtárral.

Megoldás áttekintése

A megoldás a következő AWS-szolgáltatásokat és erőforrásokat használja:

Azt is használjuk AWS felhőképződés egy verem telepítése a HyperPod-fürt előfeltételeinek létrehozásához: VPC, alhálózatok, biztonsági csoport és Amazon FSx Lusterhez hangerő.

A következő diagram a magas szintű megoldás architektúráját mutatja be.

Ebben a megoldásban a HyperPod-fürtpéldányok az LDAPS protokollt használják az AWS által felügyelt Microsoft AD-hez való csatlakozáshoz egy NLB-n keresztül. Használjuk TLS leállás tanúsítvány telepítésével az NLB-hez. Az LDAPS konfigurálásához a HyperPod-fürtpéldányokban az életciklus-szkript telepíti és konfigurálja System Security Services Daemon (SSSD)– nyílt forráskódú kliensszoftver LDAP/LDAPS számára.

Előfeltételek

Ez a bejegyzés feltételezi, hogy már tudja, hogyan hozhat létre alapvető HyperPod-fürtöt SSSD nélkül. A HyperPod-fürtök létrehozásával kapcsolatos további részletekért lásd: A SageMaker HyperPod használatának első lépései és a HyperPod workshop.

Ezenkívül a beállítási lépésekben Linux-gépet kell használnia egy önaláírt tanúsítvány létrehozására, és egy obfuszkált jelszó beszerzésére az AD-olvasó felhasználója számára. Ha nem rendelkezik Linux-géppel, létrehozhat egy EC2 Linux-példányt vagy -használatot AWS CloudShell.

Hozzon létre egy VPC-t, alhálózatokat és biztonsági csoportot

Kövesse a Saját fiók szakasza a HyperPod műhelyben. Telepíteni fog egy CloudFormation veremet, és előfeltétel erőforrásokat hoz létre, például VPC-t, alhálózatokat, biztonsági csoportot és FSx for Luster kötetet. A CloudFormation verem telepítésekor létre kell hoznia egy elsődleges alhálózatot és egy tartalék alhálózatot is, mert Az AWS által felügyelt Microsoft AD legalább két alhálózatot igényel különböző elérhetőségi zónákkal.

Ebben a bejegyzésben az egyszerűség kedvéért ugyanazt a VPC-t, alhálózatokat és biztonsági csoportot használjuk mind a HyperPod-fürthöz, mind a címtárszolgáltatáshoz. Ha különböző hálózatokat kell használnia a fürt és a címtárszolgáltatás között, győződjön meg arról, hogy a biztonsági csoportok és az útvonaltáblázatok úgy vannak beállítva, hogy kommunikálni tudjanak egymással.

Hozzon létre AWS által felügyelt Microsoft AD-t a Directory Service szolgáltatásban

A címtár beállításához hajtsa végre a következő lépéseket:

- A Címtárszolgáltatás konzol, választ Könyvtárak a navigációs ablaktáblában.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Állítsa be a könyvtárat.

- A Könyvtár típusaválassza AWS által felügyelt Microsoft AD.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő.

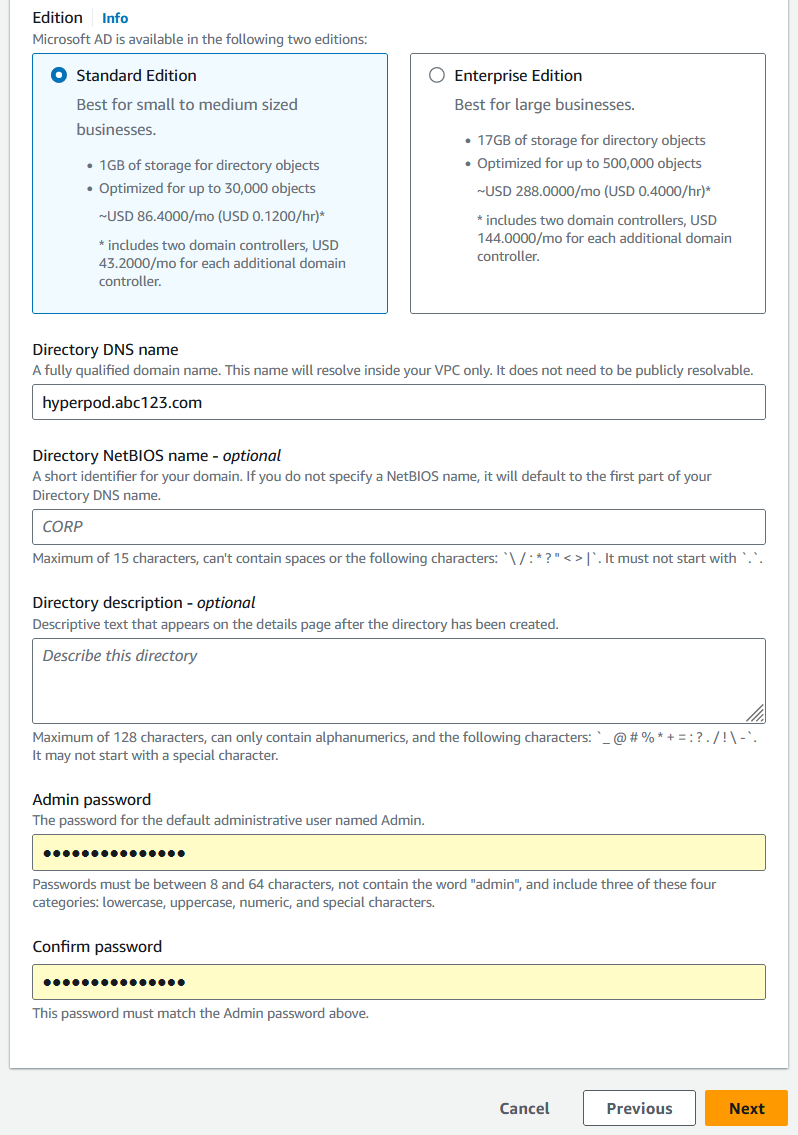

- A Kiadásválassza Standard Edition.

- A Könyvtár DNS-név, írja be az előnyben részesített könyvtár DNS-nevét (például

hyperpod.abc123.com). - A Rendszergazda jelszó¸ állítson be egy jelszót, és mentse el későbbi használatra.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő.

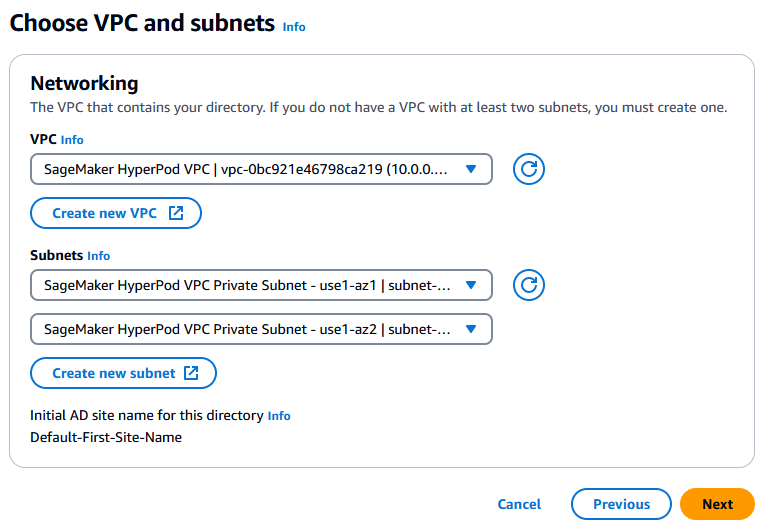

- A hálózatépítés szakaszban adja meg a létrehozott VPC-t és két privát alhálózatot.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő.

- Tekintse át a konfigurációt és az árakat, majd válasszon Könyvtár létrehozása.

Megkezdődik a könyvtár létrehozása. Várja meg, amíg az állapot megváltozik létrehozása nak nek Aktív, ami 20-30 percig is eltarthat. - Amikor az állapot a következőre változik Aktív, nyissa meg a címtár részletes oldalát, és jegyezze fel a DNS-címeket későbbi használatra.

Hozzon létre egy NLB-t a Címtárszolgáltatás előtt

Az NLB létrehozásához hajtsa végre a következő lépéseket:

- A Amazon EC2 konzol, választ Célcsoportok a navigációs ablaktáblában.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Hozzon létre célcsoportokat.

- Hozzon létre egy célcsoportot a következő paraméterekkel:

- A Válasszon céltípustválassza IP-címeket.

- A Célcsoport neve, belép

LDAP. - A Protokoll: Port, választ TCP és írja be

389. - A IP-cím típusaválassza IPv4.

- A VPC, választ SageMaker HyperPod VPC (amelyet a CloudFormation sablonnal hozott létre).

- A Egészségügyi ellenőrzési protokoll, választ TCP.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő.

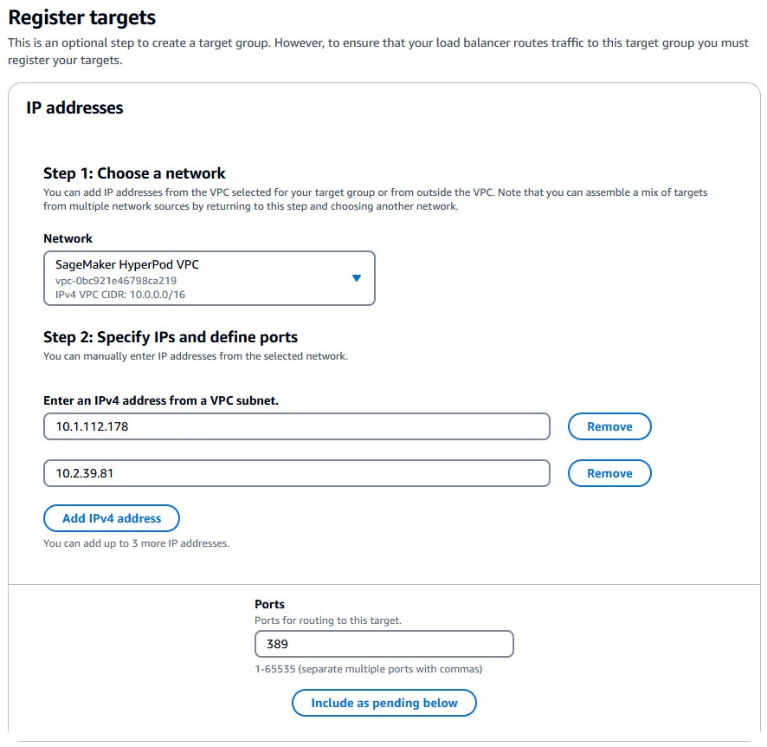

- A Célok regisztrálása szakaszban regisztrálja a címtárszolgáltatás DNS-címeit célként.

- A Portok, választ Belefoglalás alább függőben.

A címek a Tekintse át a célokat szekcióval Függőben levő állapotát.

A címek a Tekintse át a célokat szekcióval Függőben levő állapotát. - A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Célcsoport létrehozása.

- A Load Balancers konzol, választ Hozzon létre terheléselosztót.

- Alatt Hálózati terheléselosztó, választ Teremt.

- Konfiguráljon egy NLB-t a következő paraméterekkel:

- A A terheléselosztó neve, írjon be egy nevet (például

nlb-ds). - A Rendszerválassza belső.

- A IP-cím típusaválassza IPv4.

- A VPC, választ SageMaker HyperPod VPC (amelyet a CloudFormation sablonnal hozott létre).

- Alatt Leképezések, válassza ki a két privát alhálózatot és azok CIDR-tartományait (amelyeket a CloudFormation sablonnal hozott létre).

- A Biztonsági csoportok, választ

CfStackName-SecurityGroup-XYZXYZ(amelyet a CloudFormation sablonnal hozott létre).

- A A terheléselosztó neve, írjon be egy nevet (például

- A Figyelők és útválasztás szakaszban adja meg a következő paramétereket:

- A Protokoll, választ TCP.

- A Kikötő, belép

389. - A Alapértelmezett művelet, válassza ki a megnevezett célcsoportot LDAP.

Itt hozzáadunk egy figyelőt az LDAP számára. Később hozzáadjuk az LDAPS-t.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Hozzon létre terheléselosztót.

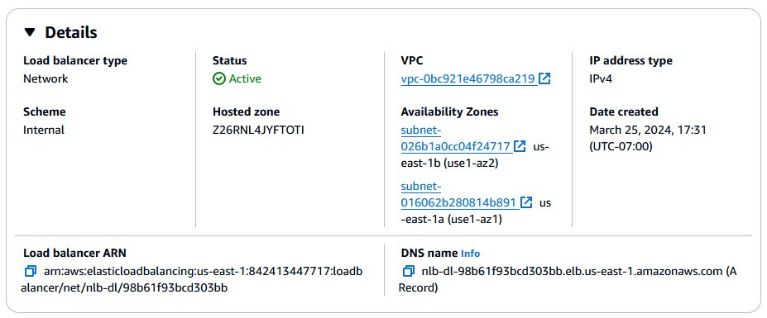

Várja meg, amíg az állapot megváltozik Provisioning az Aktívra, ami 3–5 percig is eltarthat.

Várja meg, amíg az állapot megváltozik Provisioning az Aktívra, ami 3–5 percig is eltarthat. - Amikor az állapot a következőre változik Aktív, nyissa meg a kiépített NLB részletes oldalát, és jegyezze fel a DNS-nevet (

xyzxyz.elb.region-name.amazonaws.com) későbbi használatra.

Hozzon létre egy önaláírt tanúsítványt, és importálja a Tanúsítványkezelőbe

Önaláírt tanúsítvány létrehozásához hajtsa végre a következő lépéseket:

- Linux-alapú környezetben (helyi laptop, EC2 Linux-példány vagy CloudShell) futtassa a következőt OpenSSL parancsok önaláírt tanúsítvány és privát kulcs létrehozásához:

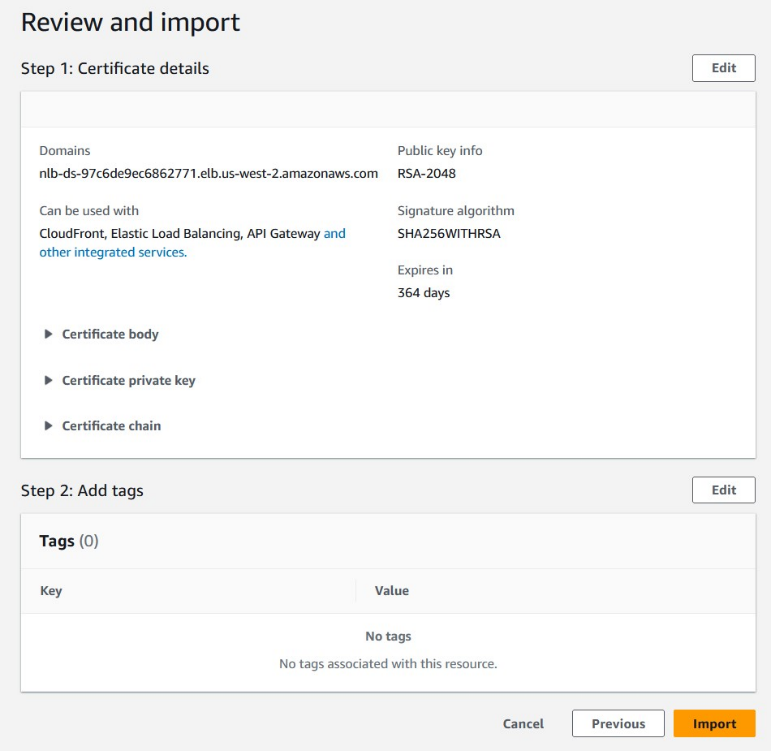

- A Tanúsítványkezelő konzol, választ import.

- Adja meg a tanúsítvány törzsét és a privát kulcsot a tartalmából

ldaps.crtés aldaps.keyilletőleg. - A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő.

- Adjon hozzá bármilyen opcionális címkét, majd válassza ki Következő.

- Tekintse át a konfigurációt, és válassza ki import.

Adjon hozzá egy LDAPS-figyelőt

Már az NLB-ben hozzáadtunk egy figyelőt az LDAP számára. Most hozzáadunk egy figyelőt az LDAPS-hez az importált tanúsítvánnyal. Hajtsa végre a következő lépéseket:

- A Load Balancers konzol, lépjen az NLB részletes oldalára.

- A hallgatók lapot választani Hallgató hozzáadása.

- Állítsa be a figyelőt a következő paraméterekkel:

- A Protokoll, választ TLS.

- A Kikötő, belép

636. - A Alapértelmezett művelet, választ LDAP.

- A Tanúsítvány forrásaválassza Az ACM-től.

- A Bizonyítvány, írja be, hogy mit importált az ACM-ben.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a hozzáad.

Az NLB most az LDAP-t és az LDAPS-t is figyeli. Javasoljuk, hogy törölje az LDAP figyelőt, mert az LDAPS-sel ellentétben titkosítás nélkül továbbítja az adatokat.

Az NLB most az LDAP-t és az LDAPS-t is figyeli. Javasoljuk, hogy törölje az LDAP figyelőt, mert az LDAPS-sel ellentétben titkosítás nélkül továbbítja az adatokat.

Hozzon létre egy EC2 Windows-példányt a felhasználók és csoportok adminisztrálásához az AD-ben

Felhasználók és csoportok létrehozásához és karbantartásához az AD-ben hajtsa végre a következő lépéseket:

- Az Amazon EC2 konzolon válassza a lehetőséget Példányok a navigációs ablaktáblában.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Példányok indítása.

- A Név, adja meg a példány nevét.

- A Amazon gép képe, választ Microsoft Windows Server 2022 Base.

- A Példánytípus, választ t2.mikro.

- A hálózati beállítások szakaszban adja meg a következő paramétereket:

- A VPC, választ SageMaker HyperPod VPC (amelyet a CloudFormation sablonnal hozott létre).

- A alhálózati, válassza ki a CloudFormation sablonnal létrehozott két alhálózat egyikét.

- A Gyakori biztonsági csoportok, választ

CfStackName-SecurityGroup-XYZXYZ(amelyet a CloudFormation sablonnal hozott létre).

- A Tárhely konfigurálása, állítsa be a tárhelyet 30 GB gp2-re.

- A Speciális részletek szakasz, for Domain csatlakozási könyvtár¸ válassza ki a létrehozott hirdetést.

- A IAM példányprofil, válasszon egy lehetőséget AWS Identity and Access Management (IAM) szerepköre legalább a

AmazonSSMManagedEC2InstanceDefaultPolicyirányelv. - Tekintse át az összefoglalót, és válasszon Indítsa el a példányt.

Hozzon létre felhasználókat és csoportokat az AD-ben az EC2 Windows-példány használatával

A távoli asztal, csatlakozzon az előző lépésben létrehozott EC2 Windows-példányhoz. Az RDP kliens használata javasolt a böngésző alapú Remote Desktop használata helyett, hogy a vágólap tartalmát másolás-beillesztés műveletekkel kicserélhesse a helyi gépre. Az EC2 Windows-példányokhoz való csatlakozással kapcsolatos további részletekért lásd: Csatlakozzon a Windows-példányhoz.

Ha a rendszer kéri a bejelentkezési hitelesítő adatokat, használja hyperpodAdmin (hol hyperpod a címtár DNS-nevének első része) felhasználónévként, és használja a címtárszolgáltatáshoz beállított rendszergazdai jelszót.

- Amikor megnyílik a Windows asztali képernyője, válassza a lehetőséget Server Manager tól Rajt menüben.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Helyi szerver a navigációs ablakban, és győződjön meg arról, hogy a tartomány megegyezik a címtárszolgáltatásban megadottakkal.

- A kezel menüben válasszon Szerepek és szolgáltatások hozzáadása.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő amíg nem vagy a Jellemzők cimre.

- Bővítse ki a funkciót Távoli kiszolgáló felügyeleti eszközök, kiterjed Szerepkör-felügyeleti eszközök, és válassza ki AD DS és AD LDS eszközök és a Active Directory jogkezelési szolgáltatás.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Következő és a felszerel.

Elindul a szolgáltatás telepítése.

Elindul a szolgáltatás telepítése. - Ha a telepítés befejeződött, válassza a lehetőséget közel.

- Nyisd ki Active Directory felhasználók és számítógépek tól Rajt menüben.

- Alatt

hyperpod.abc123.com, kiterjedhyperpod. - Válasszon (jobb gombbal)

hyperpod, választ Új, és válasszon Szervezeti egység.

- Hozzon létre egy szervezeti egységet

Groups.

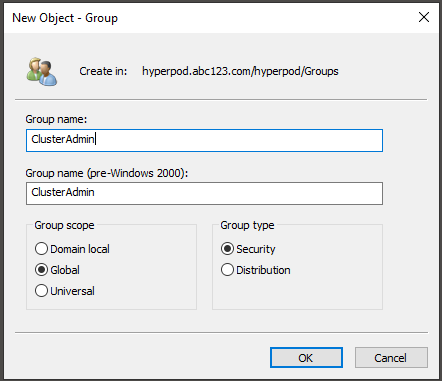

- Válasszon (jobb gombbal) Csoportok, választ Új, és válasszon Csoport.

- Hozzon létre egy csoportot

ClusterAdmin.

- Hozzon létre egy második csoportot

ClusterDev.

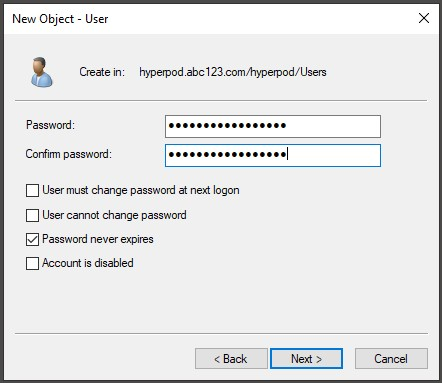

- Válasszon (jobb gombbal) felhasználók, választ Új, és válasszon használó.

- Hozzon létre egy új felhasználót.

- Válassza ki (jobb gombbal) a felhasználót, és válassza ki Hozzáadás egy csoporthoz.

- Adja hozzá felhasználóit a csoportokhoz

ClusterAdminorClusterDev. Felhasználók hozzáadva a

Felhasználók hozzáadva a ClusterAdmincsoportnak leszsudoprivilégium a klaszteren.

Hozzon létre egy csak olvasható felhasználót az AD-ben

Hozzon létre egy felhasználót ReadOnly alatt Users Az ReadOnly felhasználót használja a fürt a felhasználók és csoportok programozott eléréséhez az AD-ben.

Jegyezze fel a jelszót későbbi használatra.

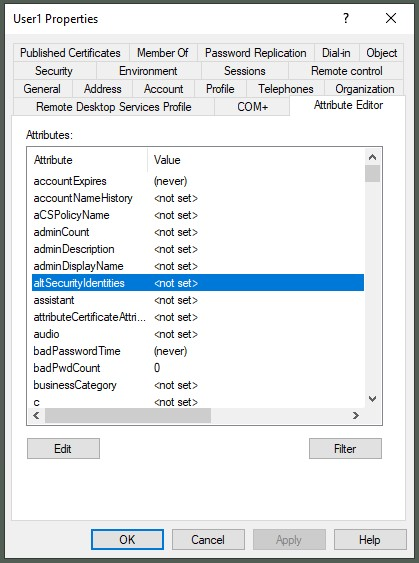

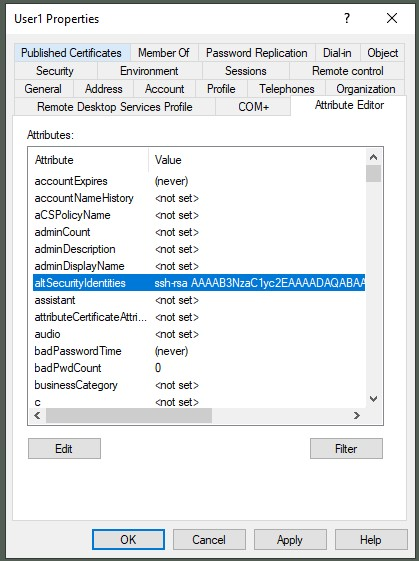

(Nyilvános SSH-kulcsos hitelesítéshez) Adjon hozzá nyilvános SSH-kulcsokat a felhasználókhoz

Ha egy nyilvános SSH-kulcsot tárol egy felhasználó számára az AD-ben, akkor jelszó megadása nélkül jelentkezhet be. Használhat egy meglévő kulcspárt, vagy hozhat létre új kulcspárt az OpenSSH segítségével ssh-keygen parancs. A kulcspár létrehozásával kapcsolatos további információkért lásd: Hozzon létre egy kulcspárt az Amazon EC2 példányához.

- In Active Directory felhasználók és számítógépek, Be a Megnézem menü, engedélyezze Speciális funkciók.

- Nyissa meg a Ingatlanok a felhasználó párbeszédablakát.

- A Attribútumszerkesztő lapot választani

altSecurityIdentitiesválasztani szerkesztése.

- A Hozzáadandó érték, választ hozzáad.

- A Értékek, adjon hozzá egy nyilvános SSH-kulcsot.

- A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a OK.

Győződjön meg arról, hogy a nyilvános SSH kulcs attribútumként jelenik meg.

Győződjön meg arról, hogy a nyilvános SSH kulcs attribútumként jelenik meg.

Szerezzen be egy homályos jelszót a csak olvasható felhasználó számára

Annak elkerülése érdekében, hogy az SSSD konfigurációs fájlban egyszerű szöveges jelszó szerepeljen, homályosítsa a jelszót. Ehhez a lépéshez Linux-környezetre (helyi laptopra, EC2 Linux-példányra vagy CloudShellre) van szüksége.

Telepítse a sssd-tools csomagot a Linux gépen a Python modul telepítéséhez pysss az elhomályosításhoz:

Futtassa a következő egysoros Python-szkriptet. Adja meg a jelszavát ReadOnly felhasználó. Meg fogja kapni a homályos jelszót.

Hozzon létre egy HyperPod-fürtöt SSSD-kompatibilis életciklus-szkripttel

Ezután hozzon létre egy HyperPod-fürtöt LDAPS/Active Directory integrációval.

- Keresse meg a konfigurációs fájlt

config.pyéletciklus-szkriptkönyvtárában nyissa meg a szövegszerkesztővel, és szerkessze a tulajdonságokat aConfigosztály ésSssdConfigosztály:- Készlet

Truemertenable_sssdaz SSSD beállításának engedélyezéséhez. - A

SssdConfigosztály tartalmazza az SSSD konfigurációs paramétereit. - Győződjön meg arról, hogy a homályos jelszót használja a

ldap_default_authtoktulajdonság, nem egyszerű szöveges jelszó.

- Készlet

- Másolja a tanúsítványfájlt

ldaps.crtugyanabba a könyvtárba (aholconfig.pylétezik). - Töltse fel a módosított életciklus-szkript fájlokat a saját Amazon egyszerű tárolási szolgáltatás (Amazon S3) vödröt, és hozzon létre vele egy HyperPod-fürtöt.

- Várja meg, amíg az állapot a következőre változik Szolgálatban.

Igazolás

Ellenőrizzük a megoldást úgy, hogy SSH-val bejelentkezünk a fürtbe. Mivel a fürt privát alhálózatban jött létre, az SSH-t nem lehet közvetlenül a fürtbe belépni a helyi környezetből. Két lehetőség közül választhat a fürthöz való csatlakozáshoz.

1. lehetőség: SSH bejelentkezés az AWS Systems Manageren keresztül

Használhatja AWS rendszermenedzser az SSH kapcsolat proxyjaként. Adjon hozzá egy gazdagép bejegyzést az SSH konfigurációs fájlhoz ~/.ssh/config a következő példa segítségével. A HostName mezőben adja meg a Systems Manger cél nevét a következő formátumban sagemaker-cluster:[cluster-id]_[instance-group-name]-[instance-id]. A IdentityFile mezőben adja meg a felhasználó SSH privát kulcsának elérési útját. Ez a mező nem kötelező, ha a jelszavas hitelesítést választotta.

Futtassa a ssh parancsot a megadott gazdagépnév használatával. Erősítse meg, hogy a megadott felhasználóval be tud jelentkezni a példányba.

Ezen a ponton a felhasználók továbbra is használhatják a Systems Manager alapértelmezett shell-munkamenetét a fürtbe való bejelentkezéshez ssm-user rendszergazdai jogosultságokkal. Az alapértelmezett Systems Manager shell-hozzáférés blokkolásához és az SSH-hozzáférés kényszerítéséhez konfigurálhatja az IAM-házirendet a következő példa alapján:

Az SSH-hozzáférés kényszerítésével kapcsolatos további részletekért lásd: Indítson el egy munkamenetet egy dokumentummal úgy, hogy megadja a munkamenet-dokumentumokat az IAM-házirendekben.

2. lehetőség: SSH bejelentkezés a bastion hoston keresztül

Egy másik lehetőség a fürt elérésére az a bástya gazdája meghatalmazottként. Ezt a beállítást akkor használhatja, ha a felhasználónak nincs engedélye a Systems Manager munkamenetek használatára, vagy ha a Systems Manager nem működik hibaelhárításra.

- Hozzon létre egy bástyás biztonsági csoportot, amely lehetővé teszi a bejövő SSH-hozzáférést (22-es TCP-port) a helyi környezetből.

- Frissítse a fürt biztonsági csoportját, hogy engedélyezze a bejövő SSH-hozzáférést a bástyás biztonsági csoportból.

- Hozzon létre egy EC2 Linux-példányt.

- A Amazon gép képe, választ Ubuntu Server 20.04LTS.

- A Példánytípus, választ t3.kicsi.

- A hálózati beállítások szakaszban adja meg a következő paramétereket:

- A VPC, választ SageMaker HyperPod VPC (amelyet a CloudFormation sablonnal hozott létre).

- A alhálózati, válassza ki a CloudFormation sablonnal létrehozott nyilvános alhálózatot.

- A Gyakori biztonsági csoportok, válassza ki a létrehozott bástya biztonsági csoportot.

- A Tárhely konfigurálása, állítsa be a tárhelyet 8 GB-ra.

- Határozza meg a bástya gazdagép nyilvános IP-címét és a célpéldány privát IP-címét (például a fürt bejelentkezési csomópontja), és adjon hozzá két gazdagép-bejegyzést az SSH-konfigurációhoz a következő példa alapján:

- Futtassa a

sshparancsot a korábban megadott célállomásnév használatával, és erősítse meg, hogy a megadott felhasználóval be tud jelentkezni a példányba:

Tisztítsuk meg

Tisztítsa meg az erőforrásokat a következő sorrendben:

- Törölje a HyperPod-fürtöt.

- Törölje a Hálózati terheléselosztót.

- Törölje a terheléselosztás célcsoportját.

- Törölje a Tanúsítványkezelőbe importált tanúsítványt.

- Törölje az EC2 Windows-példányt.

- Törölje a bastion gazdagép EC2 Linux példányát.

- Törölje az AWS által felügyelt Microsoft AD-t.

- Törölje a VPC, az alhálózatok, a biztonsági csoport és az FSx for Luster kötet CloudFormation veremét.

Következtetés

Ez a bejegyzés lépéseket tartalmaz az Active Directoryval integrált HyperPod-fürt létrehozásához. Ez a megoldás megszünteti a felhasználói karbantartással járó gondokat a nagyméretű fürtökön, és lehetővé teszi a felhasználók és csoportok központi kezelését egy helyen.

A HyperPoddal kapcsolatos további információkért tekintse meg a HyperPod workshop és a SageMaker HyperPod fejlesztői útmutató. Hagyja meg véleményét erről a megoldásról a megjegyzések részben.

A szerzőkről

Tomonori Shimomura Senior Solutions Architect az Amazon SageMaker csapatánál, ahol mélyreható műszaki tanácsadást nyújt a SageMaker ügyfeleinek, és termékfejlesztéseket javasol a termékcsapatnak. Mielőtt csatlakozott volna az Amazonhoz, a videojáték-konzolok beágyazott szoftvereinek tervezésén és fejlesztésén dolgozott, most pedig a felhőalapú technológia terén kamatoztatja mélyreható készségeit. Szabadidejében szeret videojátékokkal játszani, könyveket olvasni és szoftvereket írni.

Tomonori Shimomura Senior Solutions Architect az Amazon SageMaker csapatánál, ahol mélyreható műszaki tanácsadást nyújt a SageMaker ügyfeleinek, és termékfejlesztéseket javasol a termékcsapatnak. Mielőtt csatlakozott volna az Amazonhoz, a videojáték-konzolok beágyazott szoftvereinek tervezésén és fejlesztésén dolgozott, most pedig a felhőalapú technológia terén kamatoztatja mélyreható készségeit. Szabadidejében szeret videojátékokkal játszani, könyveket olvasni és szoftvereket írni.

Giuseppe Angelo Porcelli az Amazon Web Services vezető gépi tanulási specialistája. Több éves szoftverfejlesztéssel és ML háttérrel dolgozik bármilyen méretű ügyféllel, hogy megértse üzleti és műszaki igényeiket, és olyan AI és ML megoldásokat tervezzen, amelyek a lehető legjobban használják ki az AWS Cloud és az Amazon Machine Learning veremét. Különböző területeken dolgozott projekteken, beleértve az MLOps-t, a számítógépes látást és az NLP-t, amelyek az AWS-szolgáltatások széles körét foglalják magukban. Szabadidejében Giuseppe szívesen focizik.

Giuseppe Angelo Porcelli az Amazon Web Services vezető gépi tanulási specialistája. Több éves szoftverfejlesztéssel és ML háttérrel dolgozik bármilyen méretű ügyféllel, hogy megértse üzleti és műszaki igényeiket, és olyan AI és ML megoldásokat tervezzen, amelyek a lehető legjobban használják ki az AWS Cloud és az Amazon Machine Learning veremét. Különböző területeken dolgozott projekteken, beleértve az MLOps-t, a számítógépes látást és az NLP-t, amelyek az AWS-szolgáltatások széles körét foglalják magukban. Szabadidejében Giuseppe szívesen focizik.

Monidipa Chakraborty jelenleg az Amazon Web Services (AWS) vezető szoftverfejlesztő mérnökeként szolgál, különösen a SageMaker HyperPod csapatán belül. Elkötelezte magát amellett, hogy segítse ügyfeleit robusztus és méretezhető rendszerek tervezésével és bevezetésével, amelyek a működési kiválóságot demonstrálják. A közel egy évtizedes szoftverfejlesztési tapasztalattal a Monidipa az Amazon különböző szektoraiban működött közre, köztük a Video, a Retail, az Amazon Go és az AWS SageMaker.

Monidipa Chakraborty jelenleg az Amazon Web Services (AWS) vezető szoftverfejlesztő mérnökeként szolgál, különösen a SageMaker HyperPod csapatán belül. Elkötelezte magát amellett, hogy segítse ügyfeleit robusztus és méretezhető rendszerek tervezésével és bevezetésével, amelyek a működési kiválóságot demonstrálják. A közel egy évtizedes szoftverfejlesztési tapasztalattal a Monidipa az Amazon különböző szektoraiban működött közre, köztük a Video, a Retail, az Amazon Go és az AWS SageMaker.

Satish Pasumarthi az Amazon Web Services szoftverfejlesztője. Több éves szoftvermérnöki tapasztalatával és ML háttérrel szereti áthidalni a szakadékot az ML és a rendszerek között, és szenvedélyesen épít olyan rendszereket, amelyek lehetővé teszik a nagyszabású modellképzést. Számos területen dolgozott projekteken, beleértve a gépi tanulási keretrendszereket, a modell-benchmarkingot, az AWS-szolgáltatások széles körét magában foglaló hyperpod bétaverziót. Szabadidejében Satish szívesen tollaszik.

Satish Pasumarthi az Amazon Web Services szoftverfejlesztője. Több éves szoftvermérnöki tapasztalatával és ML háttérrel szereti áthidalni a szakadékot az ML és a rendszerek között, és szenvedélyesen épít olyan rendszereket, amelyek lehetővé teszik a nagyszabású modellképzést. Számos területen dolgozott projekteken, beleértve a gépi tanulási keretrendszereket, a modell-benchmarkingot, az AWS-szolgáltatások széles körét magában foglaló hyperpod bétaverziót. Szabadidejében Satish szívesen tollaszik.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://aws.amazon.com/blogs/machine-learning/integrate-hyperpod-clusters-with-active-directory-for-seamless-multi-user-login/