COMMENTAIRE

Waterfall Security Solutions, en collaboration avec ICS Strive, a récemment publié son «Rapport sur les menaces 2024.» La mauvaise nouvelle est qu’en 2023, 68 cyberattaques ont mis fin à plus de 500 opérations physiques. La bonne nouvelle (en quelque sorte) est qu’il ne s’agit que de 19 % d’attaques de plus que l’année précédente. Que se passe-t-il? Les attaques de ransomwares ayant des conséquences physiques sont en légère baisse, les attaques hacktivistes sont constantes et tout le reste est en augmentation. Les auteurs du rapport concluent que l’augmentation de 19 % est très probablement une aberration et que nous assisterons à une augmentation plus proche de 90 % à 100 % en 2024.

Les détails

Le rapport sur les menaces à la sécurité des technologies opérationnelles (OT) de Waterfall est le plus prudent du secteur : il ne suit que les cyberattaques délibérées qui ont causé des conséquences physiques dans l'automatisation des bâtiments, l'industrie lourde, la fabrication et les infrastructures industrielles critiques. dans le dossier public. Autrement dit, aucune divulgation privée ou confidentielle. L’ensemble complet des données du rapport est inclus dans son annexe. Cela signifie que le rapport sous-estime certainement ce qui se passe réellement dans le monde, car les auteurs font régulièrement état de divulgations confidentielles qu'ils ne peuvent pas inclure dans leurs décomptes.

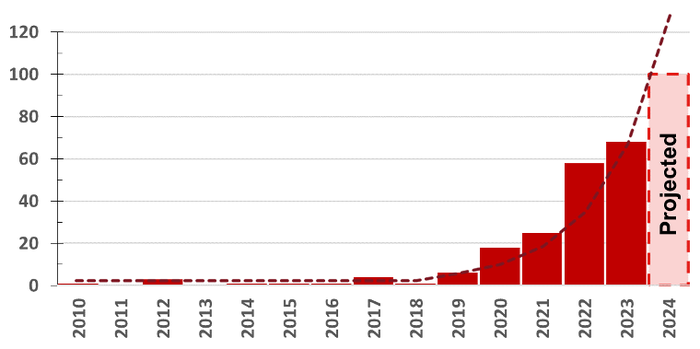

Incidents OT depuis 2010. Source : « 2024 Threat Report », Waterfall Security Solutions, en collaboration avec ICS Strive

Plus d'attaques

Malgré cette sous-estimation, les cyberattaques répondant aux critères d’inclusion continuent d’augmenter, doublant presque chaque année depuis 2019. Il s’agit d’un changement important par rapport à 2010-2019, lorsque les attaques OT ayant des conséquences physiques étaient stables, rebondissant entre zéro et cinq attaques par an.

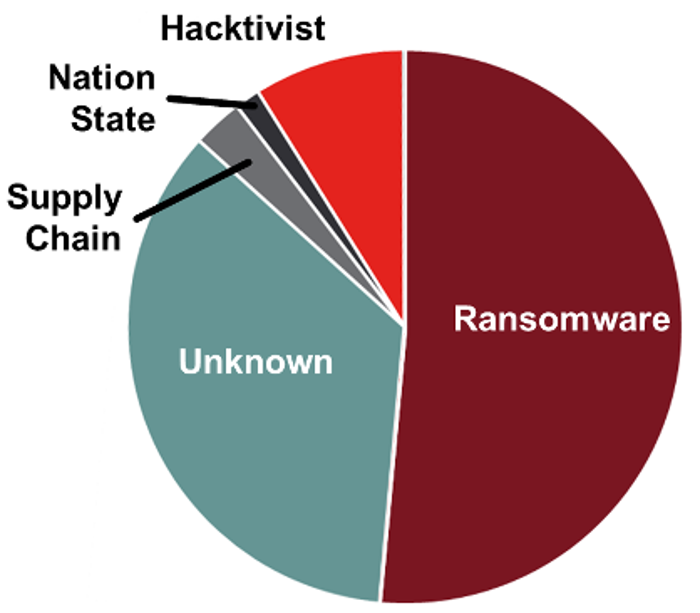

Acteurs menaçants. Source : « Rapport sur les menaces 2024 », Waterfall Security Solutions, en collaboration avec ICS Strive

Quelles sont ces attaques ? Dans 24 des 68 cas, il n’y avait pas suffisamment d’informations dans les archives publiques pour attribuer l’attaque. Parmi les attaques restantes, 35 (80 %) étaient des ransomwares, six (14 %) étaient des hacktivistes, deux étaient des attaques de chaîne d’approvisionnement et une était attribuée à un État-nation. Les 35 attaques de ransomware sont en légère baisse par rapport aux 41 de l'année dernière, ce qui est inattendu, étant donné que les attaques de ransomware sur les réseaux informatiques continuent d'augmenter entre 60 % et 70 % par an, selon le rapport. Pourquoi? En partie parce que les rapports publics de cette année étaient moins détaillés, il y avait beaucoup plus d’acteurs de menace « inconnus » cette année.

Un autre facteur est lié au fait que la plupart des attaques de ransomware ayant un impact sur les opérations physiques ne l'ont fait qu'accidentellement, soit à cause de "Abondance de prudence" Arrêts de l'OT, lorsque l'informatique est altérée ou que les opérations physiques dépendent d'une infrastructure informatique paralysée. En 2023, nous avons vu une fraction importante des groupes criminels rançongiciels abandonner le chiffrement et la désactivation des systèmes au simple vol des données et à la demande de rançons pour détruire les données volées plutôt que de les publier. Alors que moins de systèmes informatiques sont paralysés par le chiffrement, il semble que moins de systèmes OT et d’opérations physiques soient altérés.

We expect this trend to stabilize in 2024, and for OT impacts due to ransomware go back to the recently historic norm of nearly doubling annually. Why? Because not all businesses have data they are willing to pay to protect. Such businesses, especially critical infrastructures, may still, however, pay a ransom to restore functionality to crippled systems, so it makes sense that at least some ransomware criminals will not leave money on the table and will continue to cripple servers, in addition to stealing what data they can.

Chaîne d'approvisionnement

Des attaques contre la chaîne d’approvisionnement ayant des conséquences physiques sont apparues cette année pour la première fois depuis de nombreuses années. Newag SA a été accusée d'intégrer du code dans ses trains pour maximiser les revenus des ateliers de réparation agréés. Il est accusé d’avoir agi pour «bloquer le train avec de faux codes d'erreur après une certaine date, ou si le train n'a pas roulé pendant un certain temps. Une partie du code contenait des coordonnées GPS afin de limiter le comportement à des ateliers tiers. Newag nie ces accusations, accusant des « pirates informatiques inconnus ». Et dans le cadre d'un apparent différend contractuel, ORQA, un fabricant de casques de réalité virtuelle à vue à la première personne (FPV), a vu ses produits bloqués par ce qu'il décrit comme un « ancien entrepreneur cupide ».

Récapitulation

Le rapport contient de nombreuses autres conclusions : le blocage et l'usurpation d'identité du GPS deviennent un problème répandu, les entreprises manufacturières sont responsables de plus de la moitié des attaques avec pannes, les hacktivistes ciblent les infrastructures critiques et il existe un lot alarmant de quasi-accidents, notamment les nombreuses infrastructures et services publics critiques ciblés par Le typhon Volt en Chine Campagne « Vivre de la terre ». Le rapport évoque également de nouveaux développements prometteurs du côté défensif, notamment le Stratégie d'ingénierie cyber-informée.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks