Raportin päivämäärä: 2023-12-20

Tapahtuman päivämäärä: 2023-12-14

Havaitun tapahtuman tyyppi: Luvaton käyttö ja haittakoodi

Tiivistelmä

Ledger havaitsi hyväksikäytön Ledger Connect Kitin avulla torstaina 14. joulukuuta 2023. Tämä hyväksikäyttö lisäsi haitallista koodia Ledger Connect Kitiä käyttäviin DAppeihin, huijaten EVM DApp -käyttäjät allekirjoittamaan tapahtumia, jotka tyhjentävät heidän lompakkoaan. Hyökkäys havaittiin nopeasti ja päätös toteutettiin hetken kuluttua. Tällä välin pieni määrä käyttäjiä joutui hyökkäykseen ja allekirjoitti tapahtumia, jotka tyhjensivät lompakkoaan.

Aikajana

Aikajanan tunnit on ilmoitettu käyttäen aikavyöhykettä Keski-Euroopan aikaa (CET):

2023: Aamu: Entinen Ledger Employee joutui kehittyneen tietojenkalasteluhyökkäyksen uhriksi, joka pääsi heidän NPMJS-tililleen ohittaen 2FA:n käyttämällä henkilön istuntotunnusta.

2023 – 12 / 14 / 09: Hyökkääjä julkaisi NPMJS:ssä (sovellusten välillä jaetun Javascript-koodin paketinhallinta), Ledger Connect Kitin haitallisen version (koskee versioita 1.1.5, 1.1.6 ja 1.1.7). Haitallinen koodi käytti väärennettyä WalletConnect-projektia reitittämään omaisuutta uudelleen hakkereiden lompakoihin.

2023: 12: Ledger sai tietää meneillään olevasta hyökkäyksestä ekosysteemin eri toimijoiden nopean reaktion ansiosta, mukaan lukien Blockaid, joka otti yhteyttä Ledger-tiimiin ja jakoi päivityksiä X:stä.

2023: 12: Ledgerin teknologia- ja turvallisuustiimejä varoitettiin hyökkäyksestä, ja Ledger-tiimit ottivat käyttöön aidon version Ledger Connect Kit -korjauksesta 40 minuutin kuluessa Ledgerin tiedosta. CDN:n (Content Delivery Network) ja Internetin välimuistimekanismien luonteen vuoksi haitallinen tiedosto pysyi käytettävissä hieman kauemmin. NPMJS:n vaarantumisesta täydelliseen ratkaisuun on kulunut noin 5 tuntia. Tämä haitallisen koodin laajennettu saatavuus johtui ajasta, joka CDN:ltä kesti levittää ja päivittää välimuistinsa maailmanlaajuisesti tiedoston uusimmalla, aidolla versiolla. Huolimatta tiedoston viiden tunnin läsnäolosta arvioimme tutkimuksemme perusteella, että ikkuna, jonka aikana käyttäjän omaisuutta aktiivisesti tyhjennettiin, rajoittui yhteensä alle kahteen tuntiin.

Ledger koordinoi nopeasti kumppanimme WalletConnectin kanssa, joka poisti käytöstä väärennetyn WalletConnect-instanssin, jota käytettiin varojen tyhjentämiseen käyttäjiltä.

2023 klo 12 Koordinoimallamme Tether jäädytti hyökkääjien USDT:n (vrt. TX).

Perussyyanalyysi, havainnot ja ehkäisytoimenpiteet

Tausta

pääkirja Connect-Kit on Java Script avoimen lähdekoodin kirjasto, jonka avulla kehittäjät voivat yhdistää DApps-sovelluksensa Ledger-laitteistoon. Se voidaan integroida käyttämällä Connect-Kit-loader komponentti, jonka avulla DApp voi ladata Connect-Kitin ajon aikana CDN:stä. Tämän ansiosta DApp-kehittäjät voivat aina käyttää viimeisintä versiota Connect-Kit ilman tarvetta päivittää manuaalisesti pakettiversioita ja julkaista uusia rakennelmia. Ledgerin jakelussa käyttämä CDN on NPMJS. Useimmissa DAppeissa on integroitu Connect-Kit käyttämällä mainittua Connect-Kit-loaderia.

Ledger Connect Kit -hyödynnässä hyökkääjällä ei koskaan ollut pääsyä Ledger-infrastruktuuriin, Ledger-koodivarastoon tai itse DAppeihin. Hyökkääjä pystyi työntämään haitallisen koodipaketin CDN-verkkoon itse Connect-Kitin tilalle. Tämän haitallisen Connect-Kit-koodin lataavat sitten dynaamisesti DApps, jotka jo integroivat Connect-Kit-loaderin.

Ledger Connect Kit -hyödynnä korostaa riskejä, joita Ledger ja teollisuus kohtaavat yhdessä käyttäjien suojelemiseksi, ja se on myös muistutus siitä, että meidän on kollektiivisesti nostettava rimaa DApps-turvallisuuden osalta, jossa käyttäjät sitoutuvat selainpohjaiseen allekirjoittamiseen. Tällä kertaa hyödynnettiin Ledgerin palvelua, mutta tulevaisuudessa näin voi käydä toisessa palvelussa tai kirjastossa.

Pohjimmainen syy

Voidakseen työntää haitallisen koodin paketin NPMJS:ään hyökkääjä huijasi entisen työntekijän hyödyntämään henkilön pääsyä NPMJS:ään. Entisen työntekijän pääsy Ledgerin järjestelmiin (mukaan lukien Github, SSO-pohjaiset palvelut, kaikki sisäiset Ledger-työkalut ja ulkoiset työkalut) peruutettiin asianmukaisesti, mutta valitettavasti entisten työntekijöiden pääsyä NPMJS:ään ei peruttu kunnolla.

Voimme vahvistaa, että tämä oli valitettava yksittäistapaus. Ledger-työntekijöiden käyttöoikeudet Ledger-infrastruktuuriin peruutetaan automaattisesti työntekijöiden offboardin aikana, mutta nykyisten teknologiapalveluiden ja työkalujen maailmanlaajuisesta toiminnasta johtuen emme voi automaattisesti peruuttaa pääsyä tiettyihin ulkoisiin työkaluihin (mukaan lukien NPMJS), ja ne on käsiteltävä manuaalisesti työntekijän offboard-tarkistuslista jokaiselle henkilölle. Ledgerillä on olemassa oleva ja säännöllisesti päivitettävä offboarding-menettely, jossa poistamme lähtevät työntekijät kaikista ulkoisista työkaluista. Tässä yksittäistapauksessa pääsyä ei peruutettu manuaalisesti NPMJS:ssä, mikä on valitettavasti aihetta, ja tarkastamme ulkoisen kolmannen osapuolen kumppanin kanssa.

Tämä oli hyökkääjän suorittama hienostunut hyökkäys. Huolimatta siitä, että hyökkääjä oli pakottanut kaksivaiheisen todennuksen (2FA) NPMJS-kohdistettuun tiliin, mikä tavallisesti estäisi monia yrityksiä, hyökkääjä kiisti tämän turvatoimenpiteen hyödyntämällä entisen työntekijän tiliin liittyvää API-avainta.

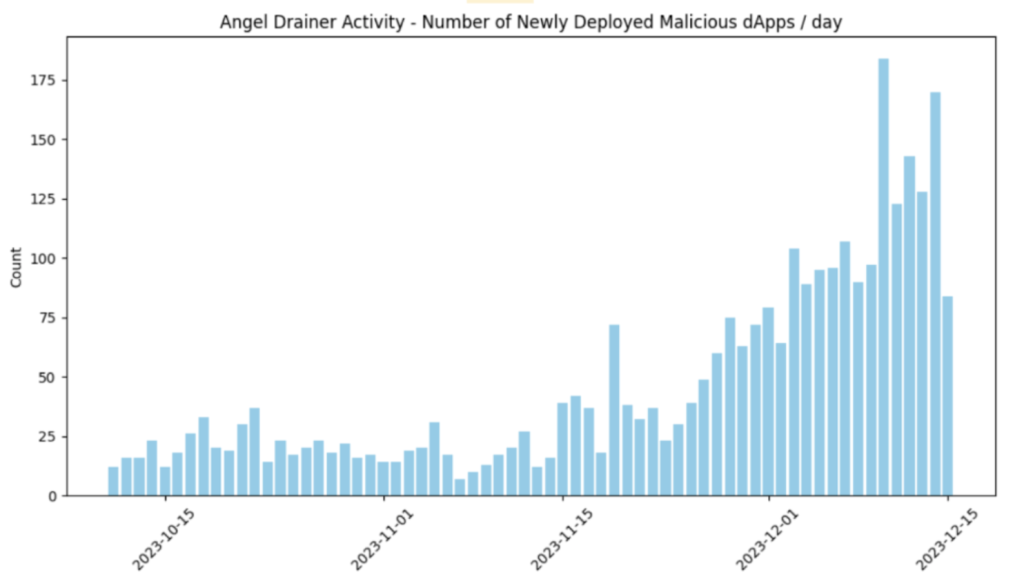

Tämän hyökkäyksen ansiosta hyökkääjä pystyi lataamaan uuden haitallisen version Ledger Connect Kitistä, joka sisälsi niin sanotun Angel Drainer -haittaohjelman. Angel Drainer on haittaohjelma palveluna, joka on suunniteltu erityisesti luomaan haitallisia tapahtumia, jotka tyhjentävät lompakkoa allekirjoitettaessa. Se on täydellinen EVM-ketjuihin erikoistunut infrastruktuuri, joka ottaa käyttöön älykkäitä sopimuksia pyynnöstä ja suunnittelee räätälöityjä tapahtumia vahinkojen maksimoimiseksi.

Valitettavasti, NPMJS.com ei salli usean valtuutuksen tai allekirjoituksen automaattista vahvistusta julkaiseminen. Pyrimme lisäämään ad hoc -mekanismeja, jotka tehostavat lisävalvontaa käyttöönottovaiheessa.

Tulokset

Tämä oli hyvin valmisteltu hyökkäys kokeneiden hyökkääjien toimesta. Toteutettu tietojenkalastelutekniikka ei keskittynyt tunnistetietoihin, mikä on mitä näemme useimmissa ekosysteemiin vaikuttavissa Front-End-hyökkäyksissä, vaan hyökkääjä työskenteli suoraan istuntotunnuksen parissa.

Käytetty haittaohjelma oli Angel Drainer, ja Ledger-tietoturvatiimi on nähnyt viimeisten kolmen kuukauden aikana lisääntyneen rikollisen toiminnan tällä haittaohjelmalla (katso tämä julkaistu Estoraportti). Voimme myös nähdä ketjussa, että varastettuja varoja jaetaan: 85% hyväksikäyttäjälle ja 15% Angel Drainerille, jota voidaan pitää haittaohjelmana palveluna.

Tämä Angel Drainer huijaa käyttäjät allekirjoittamaan erityyppisiä tapahtumia sen mukaan, minkä tyyppiseen omaisuuteen se tällä hetkellä kohdistaa. ERC20- ja NFT-tunnisteille se pyytää käyttäjiä allekirjoittamaan hyväksyminen ja sallia viestejä. Alkuperäisten tokenien kohdalla tyhjennys pyytää käyttäjää allekirjoittamaan joko väärennetyn "vaatimus"-tapahtuman, jossa vaatia menetelmä yksinkertaisesti pyyhkäisee varat tai yksinkertaiset token-siirrot, jotka voidaan myöhemmin pyyhkiä ottamalla käyttöön älykäs sopimus vastaavaan osoitteeseen.

Tästä syystä jatkamme Clear Signingin kannustamista toimialana, jotta käyttäjät voivat varmistaa, mitä he näkevät Ledger-laitteistonsa luotetulla näytöllä.

Korjaavat toimet

Ledger-tietoturva- ja teknologiatiimit, mukaan lukien Ledger-johtoryhmä, tarkistavat ja tarkastavat parhaillaan kaikkia käyttämiemme Ledgerin sisäisten ja ulkoisten työkalujen ja järjestelmien pääsynvalvontaa.

Ledger vahvistaa käytäntöjään koodin tarkastelun, käyttöönoton, jakelun ja pääsyn valvonnan osalta, mukaan lukien kaikkien ulkoisten työkalujen lisääminen ylläpito- ja offboard-tarkastuksiimme. Jatkamme koodin allekirjoituksen yleistämistä tarvittaessa. Lisäksi teemme toistuvia sisäisiä tarkastuksia varmistaaksemme, että tämä toteutuu asianmukaisesti.

Ledger järjestää jo turvallisuuskoulutuksia, mukaan lukien tietojenkalastelukoulutusta. Myös sisäisen turvallisuuden koulutusohjelmaa vahvistetaan vuoden 2024 alussa kaikille omien osastojensa työntekijöille. Ledger järjestää jo säännöllisiä kolmannen osapuolen turvallisuusarviointeja ja jatkossakin priorisoi näitä arviointeja.

Vuoden 2024 alussa tehdään erityinen kolmannen osapuolen auditointi, joka keskittyy kulunvalvontaan, koodin promootioon ja jakeluun.

Lisäksi vahvistamme infrastruktuurin valvonta- ja hälytysjärjestelmiämme, jotta voimme havaita ja reagoida entistä nopeammin tuleviin tapahtumiin.

Lopuksi tuplaamme sokean allekirjoituksen estämisen, poistamme sen Ledger-käyttäjiltä mahdollisuudesta varmistaa äärimmäiset turvallisuuskäytännöt ja koulutamme käyttäjiä tapahtumien allekirjoittamisen mahdollisista vaikutuksista ilman suojattua näyttöä tai ymmärtämättä, mitä he allekirjoittavat, jos he eivät käytä Tyhjennä allekirjoitus.

Kiitämme jälleen ekosysteemikumppaneitamme ripeästä yhteistyöstä Ledger-tiimien kanssa hyväksikäytön tunnistamisessa ja ratkaisemisessa.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.ledger.com/blog/security-incident-report