Kuten useimmat operaattorit, mekin ihan oikeesti nautti viime kuun uutisista kansainvälisen lainvalvonnan häiritsemisestä LockBitissä, joka on yksi maailman kannattavimmat lunnasohjelmajoukot.

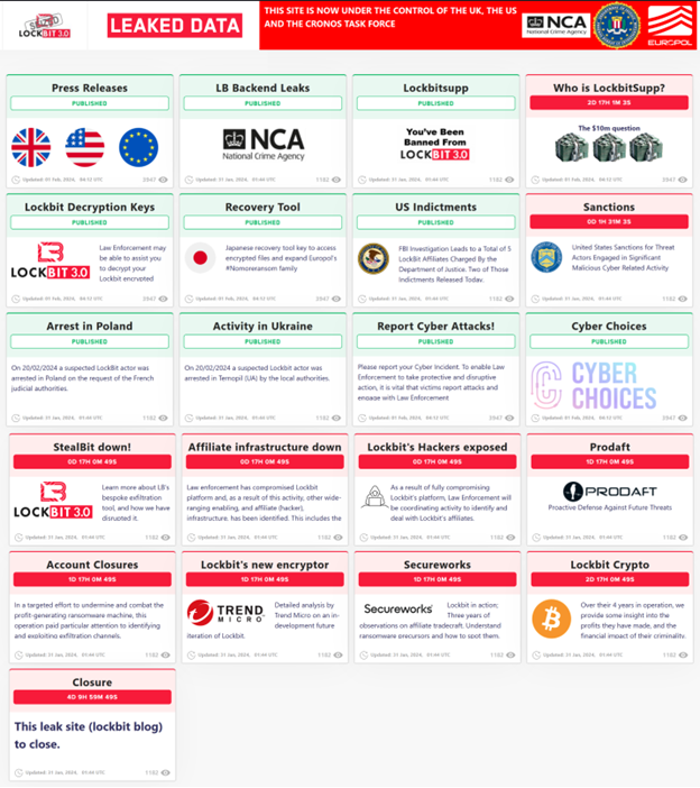

Ransomwaresta on tullut maailmanlaajuinen ongelma viimeisten 10 vuoden aikana, ja nykyaikaiset kiristysohjelmajoukot toimivat tehokkaasti monimutkaisina yrityksinä. Noin viimeisen vuoden aikana useat hallitukset ja yksityiset yritykset ovat tehneet yhteistyötä häiritäkseen näitä ryhmiä. Mukana olevat koordinointiorganisaatiot Operaatio Cronos käytti LockBitin omaa infrastruktuuria julkaistakseen tietoja jengin toiminnasta. Esimerkiksi, LockBitin vuotosivusto Käytettiin poistamisen julkistamiseen: pidätykset useissa maissa, saatavilla olevat salauksenpurkuavaimet, tiedot toimijoista ja niin edelleen. Tämä taktiikka ei vain nolouta LockBitiä – se on myös tehokas varoitus jengin tytäryhtiöille ja muille kiristysohjelmaryhmille.

Kuvakaappaus LockBit-vuotopaikasta poiston jälkeen, jossa on yhteenveto lainvalvontaviranomaisten suorittamista toimista. (Lähde: Aaron Walton.)

Tämä toiminta LockBitiä vastaan edustaa suurta voittoa, mutta lunnasohjelmat ovat edelleen merkittävä ongelma, jopa LockBitistä. Voidakseen taistella kiristysohjelmia vastaan paremmin kyberturvallisuusyhteisön on otettava huomioon joitain opittuja asioita.

Älä koskaan luota rikollisiin

Ison-Britannian kansallisen rikosviraston (NCA) mukaan oli tapauksia, joissa uhri maksoi LockBitille, mutta jengi ei poistanut tietoja palvelimiltaan lupauksensa mukaisesti.

Tämä ei tietenkään ole epätavallista. Monet ransomware-jengit eivät tee mitä he sanovat tekevänsä, olipa kyseessä tiedostojen salauksen purkumenetelmä tai varastettujen tietojen tallentamisen jatkaminen (sen sijaan, että ne poistettaisiin).

Tämä korostaa yhtä suurimmista lunnaiden maksamisen riskeistä: Uhri luottaa rikolliseen pitämään kaupasta kiinni. Sen paljastaminen, että LockBit ei poistanut tietoja luvatusti, vahingoittaa vakavasti ryhmän mainetta. Ransomware-ryhmien on säilytettävä vaikutelma luotettavilta – muuten uhreilla ei ole syytä maksaa heille.

On tärkeää, että organisaatiot valmistautuvat näihin tilanteisiin ja heillä on suunnitelmia. Organisaatioiden ei pitäisi koskaan olettaa, että salauksen purku on mahdollista. Sen sijaan heidän olisi asetettava etusijalle perusteellisten katastrofisuunnitelmien ja -menettelyjen luominen siltä varalta, että heidän tietonsa vaarantuvat.

Jaa tietoja yhteyksien luomiseksi

Lainvalvontaorganisaatiot, kuten Yhdysvaltain FBI, Cybersecurity and Infrastructure Security Agency (CISA) ja Secret Service, ovat aina kiinnostuneita hyökkääjien taktiikoista, työkaluista, maksuista ja viestintätavoista. Nämä tiedot voivat auttaa heitä tunnistamaan muut uhrit, joihin sama hyökkääjä tai hyökkääjä käyttää samaa taktiikkaa tai työkaluja. Kerätyt tiedot sisältävät tietoa uhreista, taloudellisista menetyksistä, hyökkäystaktiikoista, työkaluista, viestintämenetelmistä ja maksuvaatimuksista, mikä puolestaan auttaa lainvalvontaviranomaisia ymmärtämään paremmin kiristysohjelmaryhmiä. Tietoja käytetään myös nostettaessa syytteitä rikollisia vastaan, kun heidät jää kiinni. Jos lainvalvontaviranomaiset näkevät kaavoja käytetyissä tekniikoissa, se paljastaa täydellisemmän kuvan rikollisjärjestöstä.

Ransomware-as-a-Service (RaaS) tapauksessa virastot käyttävät kaksitahoista hyökkäystä: häiritsevät sekä jengin hallintohenkilöstöä että sen tytäryhtiöitä. Hallintohenkilöstö on yleensä vastuussa tietovuotosivuston hallinnasta, kun taas tytäryhtiöt vastaavat kiristysohjelmien käyttöönotosta ja verkkojen salauksesta. Hallintohenkilöstö mahdollistaa rikolliset, ja ilman heidän poistamistaan mahdollistaa jatkossakin muut rikolliset. Tytäryhtiöt työskentelevät muille lunnasohjelmaryhmille, jos hallintohenkilöstö häiriintyy.

Tytäryhtiöt käyttävät ostamaansa tai laittomasti käyttämiään infrastruktuuria. Tietoja tästä infrastruktuurista paljastavat niiden työkalut, verkkoyhteydet ja käyttäytyminen. Ylläpitäjien tiedot paljastuvat lunastusprosessin kautta: Lunastusprosessin toteuttamiseksi järjestelmänvalvoja tarjoaa viestintätavan ja maksutavan.

Vaikka merkitys ei välttämättä näytä välittömästi arvokkaalta organisaatiolle, lainvalvontaviranomaiset ja tutkijat voivat hyödyntää näitä yksityiskohtia paljastaakseen enemmän niiden takana olevista rikollisista. LockBitin tapauksessa lainvalvontaviranomaiset pystyivät käyttämään aiempien tapausten yksityiskohtia suunnitellakseen ryhmän infrastruktuurin ja joidenkin tytäryhtiöiden häiriöitä. Ilman näitä tietoja, jotka on kerätty hyökkäyksen uhrien ja liittoutuneiden virastojen avulla, operaatio Cronos ei todennäköisesti olisi ollut mahdollinen.

On tärkeää huomata, että organisaatioiden ei tarvitse olla uhreja auttaakseen. Hallitukset ovat innokkaita työskentelemään yksityisten organisaatioiden kanssa. Yhdysvalloissa organisaatiot voivat osallistua kiristysohjelmien torjuntaan tekemällä yhteistyötä CISA:n kanssa, joka perusti Joint Cyber Defense Collaborativen (JCDC) rakentaakseen kumppanuuksia maailmanlaajuisesti kriittisen ja ajankohtaisen tiedon jakamiseksi. JCDC helpottaa kaksisuuntaista tiedonvaihtoa valtion virastojen ja julkisten organisaatioiden välillä.

Tämä yhteistyö auttaa sekä CISAa että organisaatioita pysymään trendien kärjessä ja tunnistamaan hyökkääjäinfrastruktuurin. Kuten LockBit-poisto osoittaa, tämäntyyppinen yhteistyö ja tiedon jakaminen voi antaa lainvalvontaviranomaisille kriittisen jalan jopa tehokkaimpia hyökkääjäryhmiä vastaan.

Esittele United Front Against Ransomware

Voimme toivoa, että muut ransomware-jengit ryhtyvät toimiin LockBitiä vastaan varoituksena. Mutta sillä välin jatkakaamme ahkerasti omien verkkojemme turvaamista ja valvontaa, tietojen jakamista ja yhteistyötä, sillä kiristysohjelmien uhka ei ole ohi. Ransomware-jengit hyötyvät, kun niiden uhrit uskovat olevansa eristyksissä – mutta kun organisaatiot ja lainvalvontaviranomaiset työskentelevät käsi kädessä tietojen jakamiseksi, he voivat yhdessä pysyä askeleen edellä vastustajiaan.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown