ESETin tuotteet ja tutkimus ovat suojelleet Ukrainan IT-infrastruktuuria vuosia. Sodan alkamisesta helmikuussa 2022 lähtien olemme estäneet ja tutkineet huomattavan määrän Venäjä-liittoutuneiden ryhmien hyökkäyksiä. Olemme myös julkaisseet mielenkiintoisimmat havainnot WeLiveSecuritysta:

Vaikka pääpainomme on edelleen haittaohjelmien uhkien analysoinnissa, olemme havainneet tutkivamme tietooperaatiota tai psykologista operaatiota (PSYOP), joka yrittää herättää epäilyksiä ukrainalaisten ja ukrainankielisten mielissä ulkomailla.

Operaatio Texonto

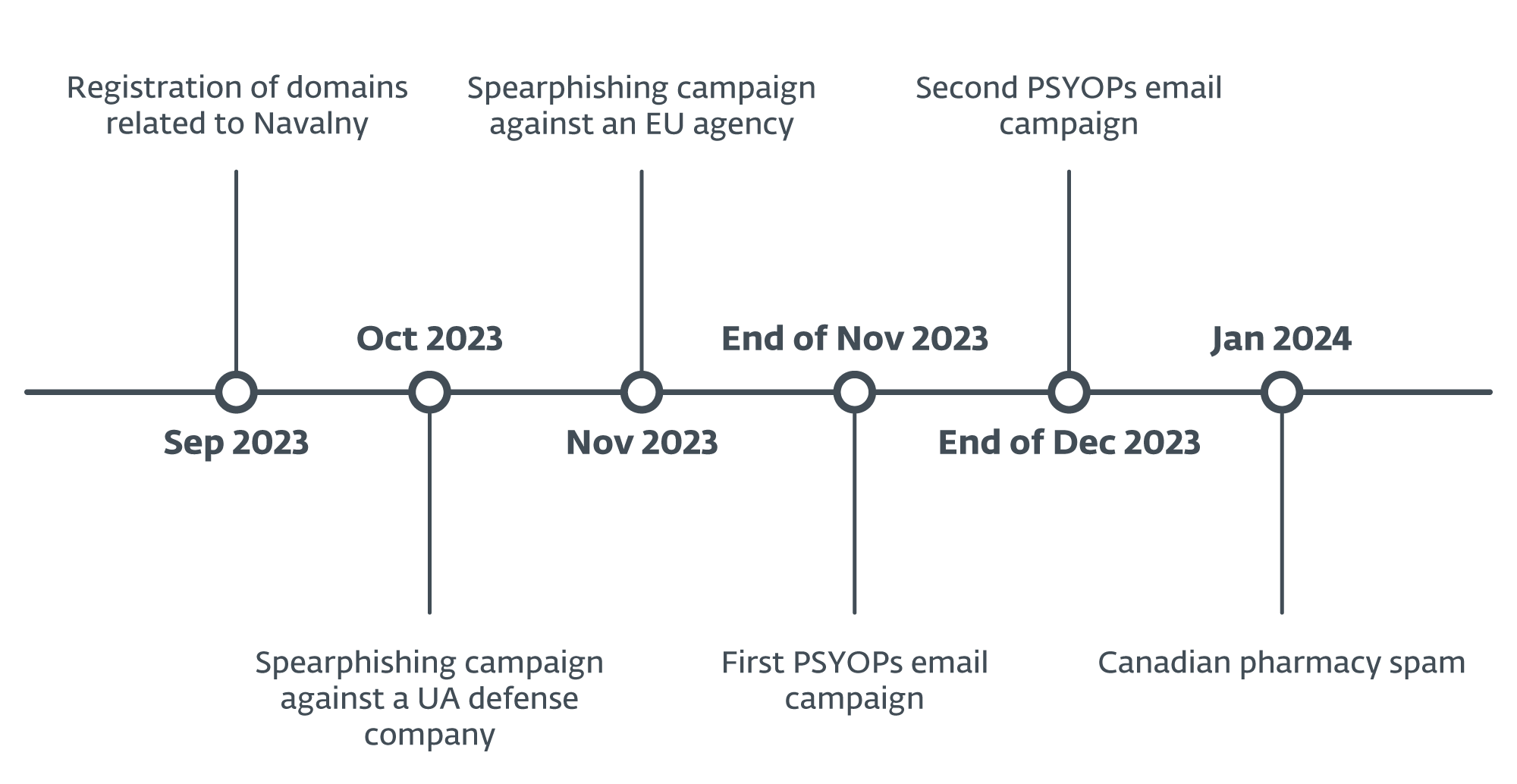

Operation Texonto on disinformaatio-/PSYOP-kampanja, jossa käytetään roskapostia pääasiallisena jakelumenetelmänä. Yllättäen ei näytä siltä, että tekijät olisivat käyttäneet yleisiä kanavia, kuten Telegramia tai väärennettyjä verkkosivustoja viestiensä välittämiseen. Olemme havainneet kaksi erilaista aaltoa, ensimmäisen marraskuussa 2023 ja toisen joulukuun 2023 lopussa. Sähköpostien sisältö koski lämmityskatkoksia, lääkepulaa ja ruokapulaa, jotka ovat tyypillisiä venäläisen propagandan teemoja.

Disinformaatiokampanjan lisäksi olemme havainneet huijauskampanjan, joka kohdistui ukrainalaiseen puolustusyritykseen lokakuussa 2023 ja EU:n virastoon marraskuussa 2023. Molempien tavoitteena oli varastaa Microsoft Office 365 -tilien tunnistetiedot. Näiden PSYOP-operaatioiden ja tietojenkalastelutoimintojen verkkoinfrastruktuurin yhtäläisyyksien ansiosta yhdistämme ne suurella luottamuksella.

Mielenkiintoista on, että muutama muu pivot paljasti myös verkkotunnuksia, jotka ovat osa Operaatio Texontoa ja liittyvät Venäjän sisäisiin aiheisiin, kuten Aleksei Navalnyi, tunnettu Venäjän oppositiojohtaja, joka oli vankilassa ja kuollut helmikuussa 16th, 2024. Tämä tarkoittaa, että Operaatio Texonto sisältää luultavasti huijaus- tai tiedotusoperaatioita, jotka kohdistuvat venäläisiin toisinajattelijoihin ja edesmenneen oppositiojohtajan kannattajiin. Näitä verkkotunnuksia ovat:

- navalny-votes[.]net

- navalny-votesmart[.]net

- navalny-äänestys[.]net

Ehkä vielä kummallisempaa on, että hyökkääjien ylläpitämää sähköpostipalvelinta, jota käytettiin PSYOP-sähköpostien lähettämiseen, käytettiin uudelleen kaksi viikkoa myöhemmin tyypillisen kanadalaisen apteekkiroskapostin lähettämiseen. Tämä laittoman liiketoiminnan luokka on ollut erittäin suosittu venäläisessä kyberrikollisyhteisössä pitkään, kuten tämä blogpost vuodesta 2011 selittää.

Kuvassa 1 on yhteenveto Operation Texonton tärkeimmistä tapahtumista.

Vakoilun, informaatiooperaatioiden ja väärennettyjen lääkkeiden outo juoma voi vain muistuttaa meitä Callisto, tunnettu Venäjä-linjainen kybervakoiluryhmä, joka oli kohteena syyte Yhdysvaltain DoJ:n joulukuussa 2023. Callisto kohdistuu valtion virkamiehiin, aivoriihiin ja armeijaan liittyviin organisaatioihin urheilijoiden kautta, jotka on suunniteltu jäljittelemään yleisiä pilvipalveluntarjoajia. Ryhmä on myös harjoittanut disinformaatiooperaatioita, kuten mm asiakirjavuoto juuri ennen Yhdistyneen kuningaskunnan vuoden 2019 parlamenttivaaleja. Lopuksi sen vanhan verkkoinfrastruktuurin kääntäminen johtaa väärennettyihin lääkeverkkotunnuksiin, kuten lihasfarm[.]top or ukrpharma[.]ovh.

Vaikka Operation Texonton ja Calliston toimintojen välillä on useita korkean tason yhtäläisyyksiä, emme ole havainneet teknisiä päällekkäisyyksiä, emmekä tällä hetkellä liitä Operaatio Texontoa tiettyyn uhkatoimijaan. Ottaen kuitenkin huomioon TTP:t, kohdistuksen ja viestien leviämisen, uskomme operaation suurella varmuudella venäläiseen ryhmään.

Tietojenkalastelukampanja: loka–marraskuu 2023

Suuressa ukrainalaisessa puolustusyrityksessä työskentelevät työntekijät saivat lokakuussa 2023 tietojenkalasteluviestin, jonka väitetään tulevan heidän IT-osastoltaan. Sähköpostit lähetettiin osoitteesta se.[redacted_company_name]@gmail.com, sähköpostiosoite, joka on todennäköisesti luotu erityisesti tätä kampanjaa varten, ja sähköpostin aihe oli Запрошено утверждение:Планова інвентаризація (konekäännös ukrainasta: Hyväksyntä pyydetty: Suunniteltu inventaario).

Sähköpostin sisältö on seuraava:

У період з 02 жовтня по 13 жовтня співробітники відділу інформаційних технологій технологій провхнологій провівробітники відділу інформаційних технологій провівтня по ю та видалення поштових скриньок, що не використовуються. Якщо Ви плануєте використовувати свою поштову адресу ([redacted_address]@[redacted_company_name].com) у майбутньому, тверсна, букадь, поштову адресу ію поштової скриньки за цим посиланням та увійдіть до системи, використовуючи свої обліні.

Жодних додаткових дій не потрібно, Ваша поштова скринька отримає статус “підтверджений” ипавіде бупідене ї інвентаризації ресурсів. Якщо ця поштова адреса не використовується Вами (або її використання не планується в майбутньом), потрібно виконувати жодних дій – поштову скриньку буде видалено автоматично 13. toukokuuta 2023 року.

Parhain terveisin,

Відділ інформаційних технологій.

Sähköpostin konekäännös on:

Ajanjaksolla 2.-13. tietotekniikkaosaston työntekijät tekevät suunnitellun käyttämättömien postilaatikoiden inventoinnin ja poiston. Jos aiot käyttää sähköpostiosoitettasi ([redacted_address]@[redacted_company_name].com) tulevaisuudessa, siirry tämän linkin postilaatikon verkkoversioon ja kirjaudu sisään tunnuksillasi.

Mitään lisätoimia ei tarvita, postilaatikkosi saa tilan "vahvistettu" eikä sitä poisteta ajoitetun resurssin inventoinnin aikana. Jos et käytä tätä sähköpostiosoitetta (tai sen käyttöä ei ole suunniteltu tulevaisuudessa), sinun ei tässä tapauksessa tarvitse tehdä mitään – postilaatikko poistetaan automaattisesti 13.

Ystävällisin terveisin,

Tietotekniikan laitos.

Sähköpostin tavoitteena on houkutella kohteet napsauttamaan за цим посиланням (konekäännös: tässä linkissä), joka johtaa https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (osittain muokattu). Tämä URL-osoite osoittaa haitalliseen verkkotunnukseen login.microsoftidonline[.]com. Huomaa, että tämä verkkotunnus on hyvin lähellä virallista, login.microsoftonline.com.

Emme ole onnistuneet hakemaan tietojenkalastelusivua, mutta se oli todennäköisesti väärennetty Microsoftin kirjautumissivu, jonka tarkoituksena oli varastaa kohteiden tunnistetiedot.

Toiselle Operation Texontoon kuuluvalle verkkotunnukselle choicelive149200[.]comVirusTotal-lähetyksiä oli kaksi (yksi ja kaksi) URL-osoitteelle https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Valitettavasti sivusto ei ollut enää tavoitettavissa analysointihetkellä, mutta se oli todennäköisesti valtuustietojen kalastelusivu Outlookin web-/OWA-verkkosähköpostille. eupolcopps.eu, EU:n Palestiinan poliisin tuen koordinointitoimisto. Huomaa, että emme ole nähneet sähköpostin esimerkkiä, vain VirusTotalille lähetetyn URL-osoitteen.

Ensimmäinen PSYOP-aalto: marraskuuta 2023

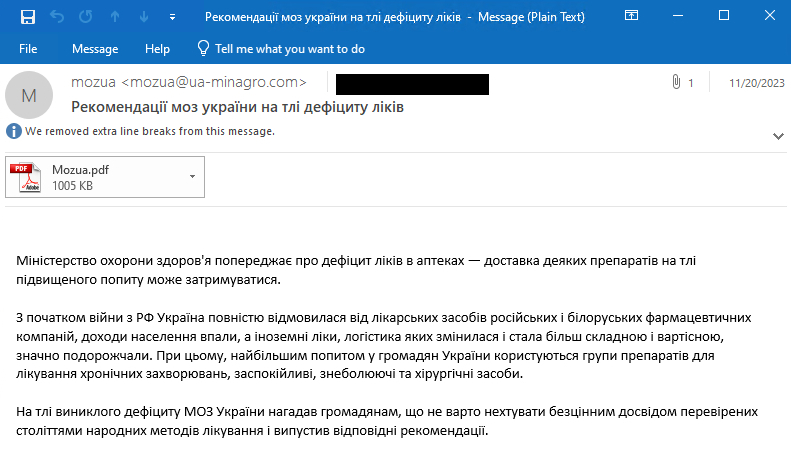

Marraskuun 20th, havaitsimme ensimmäisen aallon disinformaatiosähköposteja, joissa oli PDF-liite, joka lähetettiin ainakin muutamalle sadalle vastaanottajalle Ukrainassa. Ukrainan hallituksessa työskentelevät ihmiset, energiayhtiöt ja jopa yksityishenkilöt saivat sähköpostit. Emme tiedä, kuinka sähköpostiosoiteluettelo rakennettiin.

Toisin kuin aiemmin kuvailtu tietojenkalastelukampanja, näiden sähköpostien tavoitteena oli kylvää epäilystä ukrainalaisten mieleen. esimerkiksi yhdessä sähköpostissa sanotaan, että "Tänä talvena saattaa olla lämmityskatkoja". Tässä tietyssä aallossa ei näytä olevan haitallisia linkkiä tai haittaohjelmia, vain disinformaatiota.

Kuvassa 2 on esimerkki sähköpostista. Sen aihe on Рекомендації моз україни на тлі дефіциту ліків (konekäännös ukrainasta: Ukrainan terveysministeriön suositukset lääkkeiden puutteen aikana) ja sähköposti lähetettiin osoitteesta mozua@ua-minagro[.]com. Huomaa, että tämä osoite näkyy kirjekuori - alkaen ja paluu matka kentät.

ua-minagro[.]com on hyökkääjien ylläpitämä verkkotunnus, ja sitä käytettiin yksinomaan disinformaatiosähköpostien lähettämiseen tässä kampanjassa. Verkkotunnus naamioituu Ukrainan maatalous- ja elintarvikeministeriöksi, jonka laillinen toimialue on minagro.gov.ua.

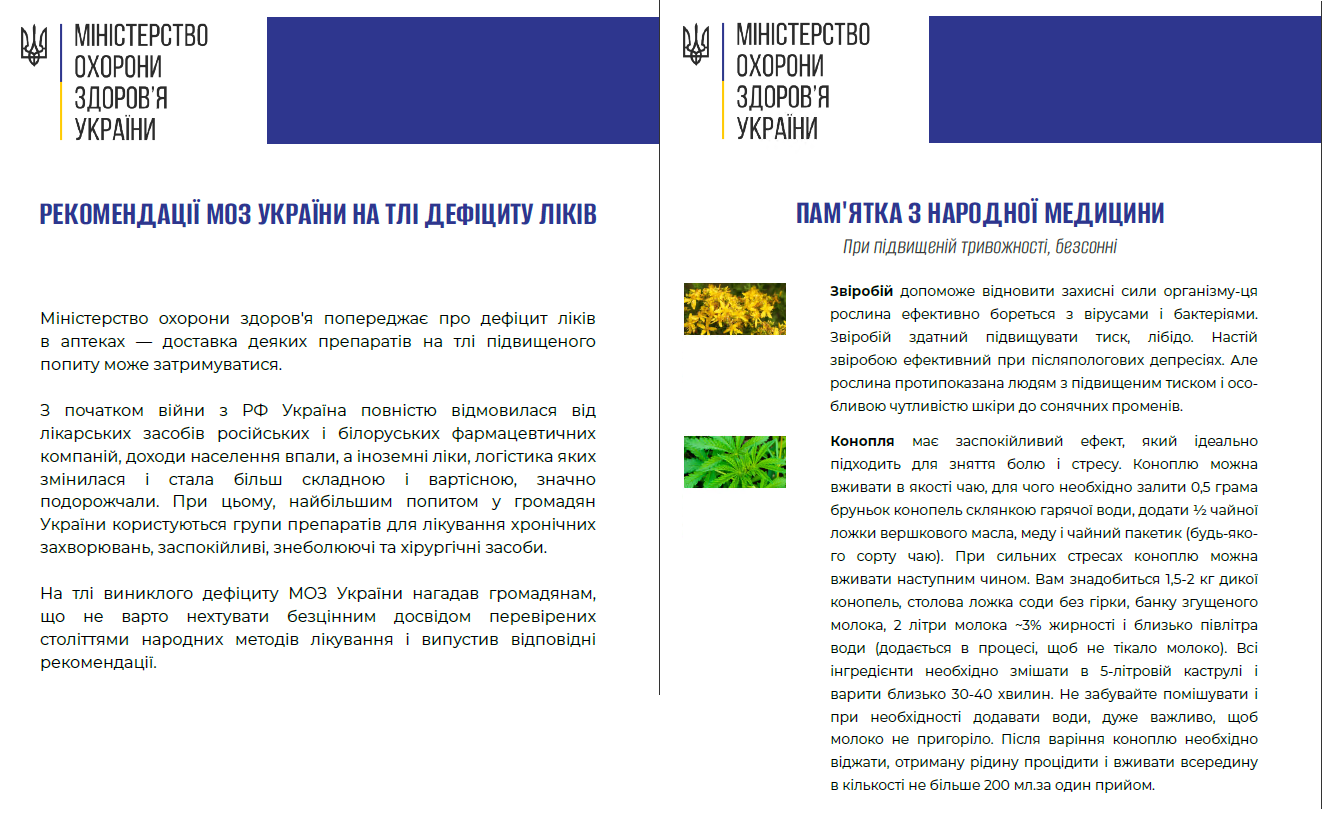

Sähköpostiin on liitetty PDF-dokumentti, kuten kuvassa 3. Vaikka se ei sinänsä ole haitallinen, se sisältää myös disinformaatioviestejä.

Asiakirjassa käytetään väärin Ukrainan terveysministeriön logoa ja selitetään, että sodan vuoksi Ukrainassa on huumepula. Siinä kerrotaan myös, että Ukrainan hallitus kieltäytyy tuomasta huumeita Venäjältä ja Valko-Venäjältä. Toisella sivulla he selittävät, kuinka jotkut lääkkeet korvataan kasveilla.

Mielenkiintoista on huomata, että sähköposti lähetettiin verkkotunnukselta, joka naamioituu Ukrainan maatalous- ja elintarvikeministeriöksi, kun taas sisältö koskee huumepulaa ja PDF-tiedostossa käytetään väärin Ukrainan terveysministeriön logoa. Se on mahdollisesti hyökkääjien virhe tai ainakin osoittaa, etteivät he välittäneet kaikista yksityiskohdista.

Lisäksi ua-minagro[.]com, viisi muuta verkkotunnusta käytettiin sähköpostien lähettämiseen tässä aallossa:

- uaminagro[.]com

- minuaregion[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroua[.]org

minuaregion[.]org ja minuaregionbecareful[.]com naamioituvat Ukrainan väliaikaisesti miehitettyjen alueiden uudelleenintegrointiministeriöksi, jonka laillinen verkkosivusto on https://minre.gov.ua/en/.

uamtu[.]com naamioituu Ukrainan yhteisöjen, alueiden ja infrastruktuurin kehitysministeriöksi, jonka laillinen verkkosivusto on https://mtu.gov.ua.

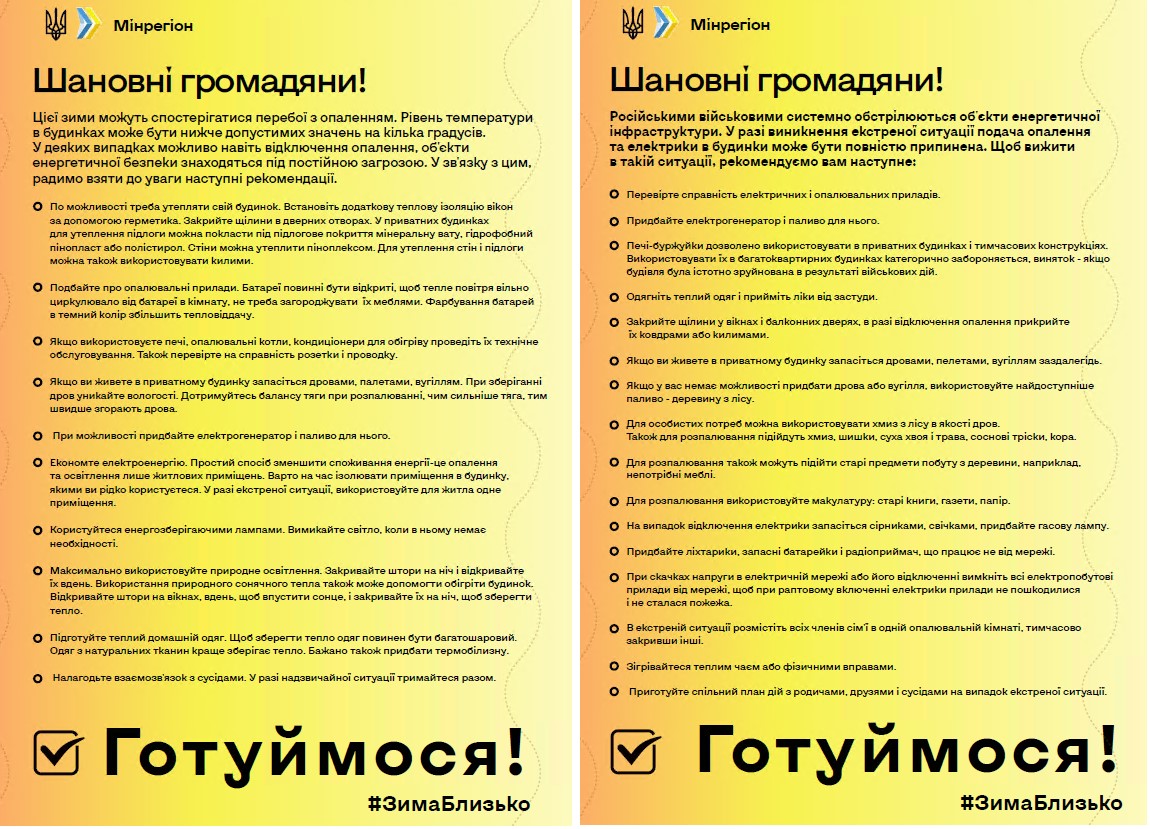

Olemme tunnistaneet kolme muuta erilaista sähköpostiviestimallia, joista jokaisella on erilainen viestin tekstiosa ja PDF-liite. Yhteenveto on taulukossa 1.

Taulukko 1. Disinformaatiosähköpostit

|

Sähköpostin runko |

Sähköpostin tekstin konekäännös |

|

Російськими військовими системно обстрілюються об'єкти енергетичної інфраструктури. У разі виникнення екстреної ситуації подача опалення та електрики в будинки може бути повенаприпії. Щоб вижити в такій ситуації, рекомендуємо вам наступне: |

Venäjän armeija pommittelee järjestelmällisesti energialaitosten infrastruktuuria. Hätätilanteessa kodin lämmityksen ja sähkön saaminen voi katketa kokonaan. Selviytyäksesi tällaisessa tilanteessa suosittelemme seuraavaa: |

|

Цієї зими можуть спостерігатися перебої з опаленням. Рівень температури в будинках може бути нижче допустимих значень на кілька градусів. У деяких випадках можливо навіть відключення опалення, об'єкти енергетичної безпетичної безпеки паіххххходяки зою. У зв'язку з цим, радимо взяти до уваги наступні рекомендації. |

Tänä talvena saattaa esiintyä lämmityskatkoksia. Lämpötilataso taloissa voi olla useita asteita alle sallittujen arvojen. Joissain tapauksissa lämmitys on jopa mahdollista sammuttaa, tilojen energiavarmuus on jatkuvassa uhattuna. Tässä suhteessa suosittelemme ottamaan huomioon seuraavat suositukset. |

|

Міністерство охорони здоров'я попереджає про дефіцит ліків в аптеках — доставка по деяких препарат ту може затримуватися. З початком війни з РФ Україна повністю відмовилася від лікарських засобів російськиц російських імкраійських ід чних компаній, доходи населення впали, а іноземні ліки, логістика яких змінилася, va но подорожчали. При цьому, найбільшим попитом у громадян України користуються групи препаратів для ліпакування хроні йливі, знеболюючі та хірургічні засоби. На тлі виниклого дефіциту МОЗ України нагадав громадянам, що не варто нехтувати безцііциту безціциту доіястрециту ми народних методів лікування і випустив відповідні рекомендації. |

Terveysministeriö varoittaa apteekkien lääkkeiden pulasta – joidenkin lääkkeiden toimitus saattaa viivästyä lisääntyneen kysynnän taustalla. Sodan alkaessa Venäjän federaation kanssa Ukraina kieltäytyi kokonaan venäläisistä ja valkovenäläisistä lääkeyhtiöistä, väestön tulot laskivat, ja ulkomaiset lääkkeet, joiden logistiikka muuttui ja muuttuivat monimutkaisemmaksi ja kalliimmaksi, kallistuivat huomattavasti. Samaan aikaan suurin kysyntä on kansalaisilta. Ukrainassa käytetään lääkeryhmiä kroonisten sairauksien hoitoon, rauhoittavia lääkkeitä, kipulääkkeitä ja kirurgisia keinoja. Puutteen taustalla Ukrainan terveysministeriö muistutti kansalaisia, että sinun ei pitäisi laiminlyödä arvokasta kokemusta vuosisatojen testatuista kansanhoitomenetelmistä ja julkaisi sopivat suositellut. |

|

Агресія Росії призвела до значних втрат в аграрному секторі України. Землі забруднені мінами, пошкоджені снарядами, окопами і рухом військової техніки. У великій кількості пошкоджено та знищено сільськогосподарську техніку, знищено зерносховища. До стабілізації обстановки Міністерство аграрної політики та продовольства рекомендує вам урінізнома упних дикорослих трав. Вживання свіжих, соковитих листя трав у вигляді салатів є найбільш простим, корисним і доступним. Пам'ятайте, що збирати рослини слід далеко від міст і селищ, а також від жвавих трас. Пропонуємо вам кілька корисних і простих у приготуванні рецептів. |

Venäjän aggressio johti merkittäviin tappioihin Ukrainan maataloussektorilla. Maat ovat miinojen saastuttamia, kuoria, juoksuhautoja ja sotilasvarusteiden liikkumista vahingoittaneet. Suuri määrä maatalouskoneita vaurioitui ja tuhoutui ja viljamakasiinit tuhoutuivat. Maatalous- ja elintarvikeministeriö suosittelee tilanteen tasaantumiseen asti monipuolistamaan ruokavaliota saatavilla olevista luonnonvaraisista yrteistä valmistetuilla annoksilla. Tuoreiden, mehukkaiden yrttilehtien syöminen salaattien muodossa on yksinkertaisinta, hyödyllisintä ja edullisinta. Muista, että sinun tulee kerätä kasveja kaukana kaupungeista ja vilkkaista teistä. Tarjoamme sinulle useita hyödyllisiä ja helposti valmistettavia reseptejä. |

Asiaan liittyvät PDF-liitteet ovat väitetysti Ukrainan alueministeriöltä (katso kuva 4) ja maatalousministeriöltä (katso kuva 5).

Viimeisessä asiakirjassa, väitetysti maatalousministeriöstä, he ehdottavat syömään "kyyhkysrisottoa" ja tarjoavat jopa kuvan elävästä kyyhkysestä ja keitetystä kyyhkysestä... Tämä osoittaa, että asiakirjat on luotu tarkoituksella lukijoiden ärsyttämistä varten.

Kaiken kaikkiaan viestit ovat linjassa Venäjän yleisten propagandateemojen kanssa. He yrittävät saada ukrainalaiset uskomaan, että heillä ei ole huumeita, ruokaa ja lämmitystä Venäjän ja Ukrainan välisen sodan vuoksi.

Toinen PSYOP-aalto: joulukuu 2023

Noin kuukausi ensimmäisen aallon jälkeen havaitsimme toisen PSYOP-sähköpostikampanjan, joka kohdistui ukrainalaisten lisäksi myös muiden Euroopan maiden ihmisiin. Kohteet ovat jokseenkin satunnaisia, Ukrainan hallituksesta italialaiseen kenkävalmistajaan. Koska kaikki sähköpostit on kirjoitettu ukrainaksi, on todennäköistä, että ulkomaiset kohteet ovat ukrainalaisia. ESETin telemetrian mukaan muutama sata ihmistä sai sähköposteja tässä toisessa aallossa.

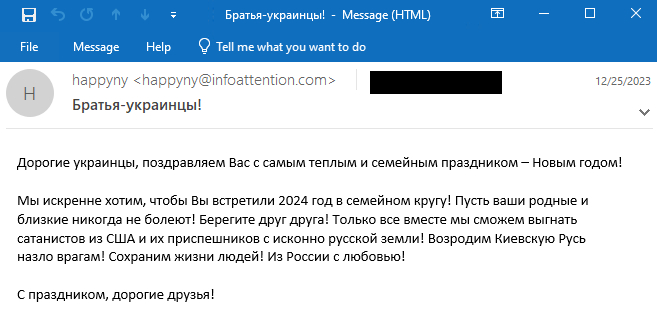

Löysimme tästä aallosta kaksi erilaista sähköpostimallia. Ensimmäinen lähetettiin 25. joulukuutath ja näkyy kuvassa 6. Mitä tulee ensimmäiseen aaltoon, sähköpostiviestit lähetettiin hyökkääjien ylläpitämältä sähköpostipalvelimelta, infoattention[.]com tässä tapauksessa.

Sähköpostin tekstin konekäännös on seuraava:

Hyvät ukrainalaiset, onnittelemme teitä lämpimimmästä ja perheellisimmästä lomasta - uudesta vuodesta!

Toivomme vilpittömästi, että vietät vuotta 2024 perheesi kanssa! Älköön perheesi ja ystäväsi koskaan sairastuko! Pitäkää huolta toisistanne! Vain yhdessä pystymme karkottamaan USA:n satanistit ja heidän kätyrinsä alkuperäiseltä Venäjän maaperältä! Herätetään Kiovan Venäjä vihollisistamme huolimatta! Pelastetaan ihmisten henki! Venäjältä rakkaudella!

Hyvää lomaa rakkaat ystävät!

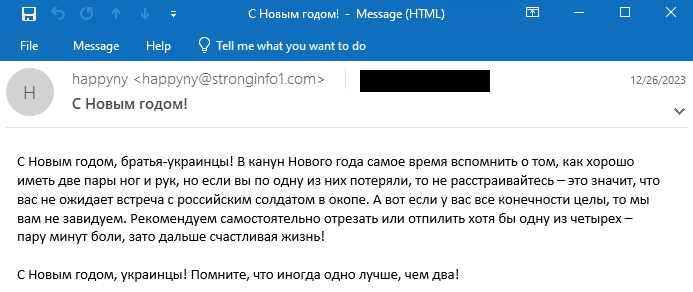

Toinen sähköpostimalli, joka näkyy kuvassa 7, lähetettiin 26. joulukuutath, 2023 toiselta sähköpostipalvelimelta: stronginfo1[.]com. Tämän aallon aikana käytettiin kahta muuta sähköpostiosoitetta:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Sähköpostin tekstin konekäännös on seuraava:

Hyvää uutta vuotta, ukrainalaiset veljet! Uudenvuodenaattona on aika muistaa, kuinka hyvä on olla kaksi paria jalkoja ja käsiä, mutta jos olet menettänyt niistä yhden, älä järkytä – tämä tarkoittaa, että et tapaa venäläistä sotilasta kaivannon. Ja jos kaikki jäsenesi ovat ehjät, emme kadehdi sinua. Suosittelemme leikkaamaan tai sahaamaan itse ainakin yhden neljästä – pari minuuttia kipua, mutta sitten onnellista elämää!

Hyvää uutta vuotta, ukrainalaiset! Muista, että joskus yksi on parempi kuin kaksi!

Kun ensimmäinen PSYOP-sähköpostikampanja marraskuussa 2023 oli varsin hyvin valmisteltu, ja erityisesti luodut PDF-dokumentit olivat jokseenkin vakuuttavia, tämä toinen kampanja on viestinnässään melko perusluonteisempi ja tummempi. Toinen sähköpostimalli on erityisen huolestuttava, sillä hyökkääjät ehdottavat ihmisiä amputoimaan jalkansa tai kätensä välttääkseen sotilaallisen sijoittamisen. Kaiken kaikkiaan sillä on kaikki PSYOP:n ominaisuudet sodan aikana.

Kanadan apteekkien roskaposti: tammikuu 2024

Yllättävässä tapahtuman käänteessä yksi verkkotunnuksista, joita käytettiin PSYOP-sähköpostien lähettämiseen joulukuussa 2023, infonotification[.]com, sitä alettiin käyttää kanadalaisten apteekkien roskapostin lähettämiseen 7. tammikuutath, 2024.

Kuvassa 8 on esimerkki, ja linkki ohjaa väärennetylle kanadalaisen apteekin verkkosivustolle onlinepharmacycenter[.]com. Roskapostikampanja oli kohtalaisen suuri (ainakin sadoissa viesteissä) ja ihmiset monissa maissa saivat tällaisia sähköposteja.

Sähköpostit lähetettiin osoitteesta happyny@infonotification[.]com ja tämä vahvistettiin sähköpostin otsikoissa:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000Väärennetyt kanadalaiset apteekkien roskapostit ovat venäläisten kyberrikollisten johtamaa yritystä. Sitä käsittelivät aiemmin laajasti bloggaajat, kuten Brian Krebs, erityisesti hänen Spam Nation -kirjassaan.

Linkit näiden roskapostikampanjoiden välillä

Vaikka emme tiedä, miksi PSYOP-kampanjoiden operaattorit päättivät käyttää uudelleen yhtä palvelintaan väärennetyn apteekkiroskapostin lähettämiseen, on todennäköistä, että he ymmärsivät, että heidän infrastruktuurinsa havaittiin. Tästä syystä he ovat saattaneet yrittää ansaita rahaksi jo palaneen infrastruktuurin joko omaksi voitoksi tai rahoittaakseen tulevia vakoiluoperaatioita tai PSYOP-operaatioita. Kuvassa 9 on yhteenveto eri verkkotunnusten ja kampanjoiden välisistä linkeistä.

Yhteenveto

Ukrainan sodan alkamisesta lähtien Venäjä-linjaiset ryhmät, kuten Sandworm, ovat olleet kiireisiä tuhoamalla Ukrainan IT-infrastruktuuria pyyhkijöiden avulla. Viime kuukausina olemme havainneet kybervakoiluoperaatioiden kasvua, erityisesti pahamaineisen Gamaredon-ryhmän toimesta.

Operaatio Texonto näyttää jälleen toisen tekniikan käytön yrittäessään vaikuttaa sotaan. Löysimme muutamia tyypillisiä väärennettyjä Microsoftin kirjautumissivuja, mutta mikä tärkeintä, sähköpostilla lähetettiin kaksi PSYOP-aaltoa, joiden tarkoituksena oli todennäköisesti vaikuttaa Ukrainan kansalaisiin ja järkyttää niitä sotaan liittyvillä disinformaatioviesteillä.

Kattava luettelo kompromissiindikaattoreista (IoC) ja näytteistä löytyy osoitteesta GitHub-tietovarastomme.

Jos sinulla on kysyttävää WeLiveSecurityssä julkaistusta tutkimuksestamme, ota meihin yhteyttä osoitteessa [sähköposti suojattu].

ESET Research tarjoaa yksityisiä APT-tietoraportteja ja tietosyötteitä. Jos sinulla on kysyttävää tästä palvelusta, käy osoitteessa ESET Threat Intelligence sivu.

IoC: t

Asiakirjat

|

SHA-1 |

Tiedostonimi |

ESET-tunnistusnimi |

Kuvaus |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Fraud.CDY |

PDF käytetty Ukrainan vastaisessa tiedotusoperaatiossa. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraud.CDU |

PDF käytetty Ukrainan vastaisessa tiedotusoperaatiossa. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraud.CDT |

PDF käytetty Ukrainan vastaisessa tiedotusoperaatiossa. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraud.CDX |

PDF käytetty Ukrainan vastaisessa tiedotusoperaatiossa. |

verkko

|

IP |

Domain |

Palveluntarjoaja |

Ensimmäinen nähty |

Lisätiedot |

|

N / A |

navalny-votes[.]net |

N / A |

2023-09-09 |

Aleksei Navalnyyn liittyvä verkkotunnus. |

|

N / A |

navalny-votesmart[.]net |

N / A |

2023-09-09 |

Aleksei Navalnyyn liittyvä verkkotunnus. |

|

N / A |

navalny-äänestys[.]net |

N / A |

2023-09-09 |

Aleksei Navalnyyn liittyvä verkkotunnus. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

46.249.58[.]177 |

infonotifi[.]com |

serverius-mnt |

2023-12-28 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO RAJOITETTU |

2023-11-17 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Tietojenkalastelupalvelin. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverius |

2023-12-28 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Office 365 tietojenkalastelupalvelin. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

Palvelin, jota käytettiin sähköpostien lähettämiseen Operation Texontossa. |

Sähköpostiosoitteet

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [sähköposti suojattu][.]verkko

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

MITER ATT & CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 14 MITRE ATT&CK -kehyksestä.

|

Taktiikka |

ID |

Nimi |

Kuvaus |

|

Resurssien kehittäminen |

Hanki infrastruktuuri: Domains |

Operaattorit ostivat verkkotunnuksia Namecheapilta. |

|

|

Hanki infrastruktuuri: Palvelin |

Operaattorit vuokrasivat palvelimia Nice IT:stä, Hostingerista, Serveriuksesta ja BlueVPS:stä. |

||

|

Ensimmäinen käyttöoikeus |

Phishing |

Operaattorit lähettivät disinformaatiota sisältäviä sähköposteja. |

|

|

Phishing: Spearphishing Link |

Operaattorit lähettivät sähköpostiviestejä, joissa oli linkki väärennetylle Microsoftin kirjautumissivulle. |

||

|

Puolustuksen kiertäminen |

Naamiaiset |

Operaattorit käyttivät virallisia Ukrainan hallituksen verkkotunnuksia vastaavia verkkotunnuksia. |

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/