KOMMENTIT

Waterfall Security Solutions julkaisi äskettäin yhteistyössä ICS Striven kanssa "Uhkaraportti 2024.” Huono uutinen on, että vuonna 2023 tapahtui 68 kyberhyökkäystä, jotka aiheuttivat yli 500 fyysistä operaatiota. Hyvä uutinen (eräänlainen) on, että tämä on vain 19 % enemmän hyökkäyksiä kuin edellisenä vuonna. Mitä tapahtuu? Fyysisiä seurauksia aiheuttavat kiristysohjelmahyökkäykset ovat hieman vähentyneet, hacktivistien hyökkäykset jatkuvat ja kaikki muu lisääntyy. Raportin kirjoittajat päättelevät, että 19 prosentin lisäys on todennäköisimmin poikkeama ja että näemme kasvun lähempänä 90 prosentista 100 prosenttiin vuonna 2024.

Tiedot

Waterfallin operatiivisen teknologian (OT) turvallisuusuhkaraportti on alan varovaisin – se seuraa vain tietoisia kyberhyökkäyksiä, jotka aiheuttivat fyysisiä seurauksia rakennusautomaatiossa, raskaassa teollisuudessa, valmistuksessa ja kriittisissä teollisuuden infrastruktuureissa. julkisessa rekisterissä. Eli ei yksityisiä tai luottamuksellisia paljastuksia. Raportin tiedot ovat kokonaisuudessaan sen liitteessä. Tämä tarkoittaa, että raportti on varmasti aliarvioitu siitä, mitä maailmassa todella tapahtuu, koska kirjoittajat raportoivat säännöllisesti luottamuksellisia paljastuksia, joita he eivät voi sisällyttää laskelmiinsa.

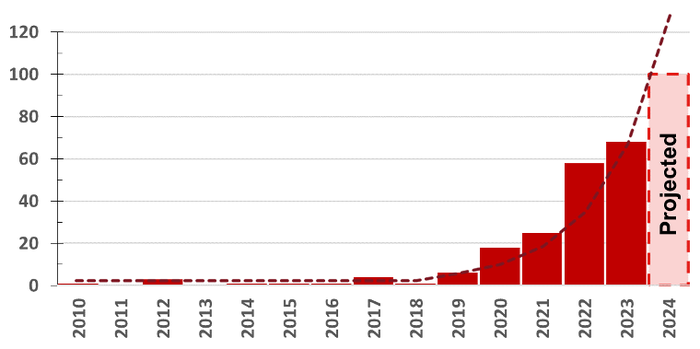

OT-tapaukset vuodesta 2010. Lähde: "2024 Threat Report", Waterfall Security Solutions, yhteistyössä ICS Striven kanssa

Lisää hyökkäyksiä

Tästä aliarvioinnista huolimatta mukaanottokriteerit täyttäneet kyberhyökkäykset jatkavat kasvuaan lähes kaksinkertaistuen vuosittain vuodesta 2019. Tämä on suuri muutos vuodesta 2010–2019, jolloin fyysisiä seurauksia omaavat OT-hyökkäykset olivat tasaisia ja pomppivat nollan ja viiden hyökkäyksen välillä vuosittain.

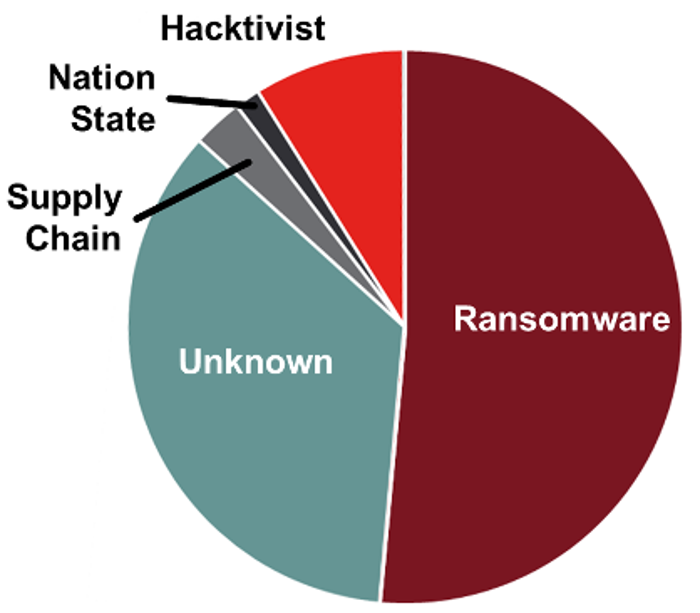

Uhkanäyttelijät. Lähde: “2024 Threat Report”, Waterfall Security Solutions, yhteistyössä ICS Striven kanssa

Mitä nämä hyökkäykset ovat? 24 tapauksesta 68:sta julkisissa tiedoissa ei ollut tarpeeksi tietoa hyökkäyksen antamiseksi. Jäljelle jääneistä 35 hyökkäystä (80 %) oli kiristyshaittaohjelmia, kuusi (14 %) hacktivisteja, kaksi toimitusketjuhyökkäyksiä ja yksi kansallisvaltio. 35 kiristysohjelmahyökkäystä on hieman vähemmän kuin viime vuonna 41, mikä on odottamatonta, kun otetaan huomioon, että IT-verkkoihin kohdistuvat kiristysohjelmahyökkäykset kasvavat edelleen 60–70 % vuodessa raportista riippuen. Miksi? Koska tämän vuoden julkiset raportit olivat vähemmän yksityiskohtaisia, "tuntemattomia" uhkatekijöitä oli tänä vuonna paljon enemmän.

Toinen tekijä liittyy siihen, että useimmat fyysisiin toimintoihin vaikuttavat kiristysohjelmahyökkäykset tekivät niin vain vahingossa – joko "runsaasti varovaisuutta" OT:n sammutukset, kun IT on heikentynyt, tai fyysiset toiminnot riippuvat vammautuneesta IT-infrastruktuurista. Vuonna 2023 näimme merkittävän osan kiristysohjelmia käyttävistä rikollisryhmistä siirtyä pois järjestelmien salaamisesta ja käytöstä poistamisesta yksinkertaisesti varastaa tiedot ja vaatia lunnaita varastetun datan tuhoamiseksi sen julkaisemisen sijaan. Koska vähemmän IT-järjestelmiä on lamautettu salauksen takia, näyttää siltä, että vähemmän OT-järjestelmiä ja fyysisiä toimintoja heikennetään.

We expect this trend to stabilize in 2024, and for OT impacts due to ransomware go back to the recently historic norm of nearly doubling annually. Why? Because not all businesses have data they are willing to pay to protect. Such businesses, especially critical infrastructures, may still, however, pay a ransom to restore functionality to crippled systems, so it makes sense that at least some ransomware criminals will not leave money on the table and will continue to cripple servers, in addition to stealing what data they can.

Supply Chain

Fyysisiä seurauksia aiheuttavia toimitusketjuhyökkäyksiä esiintyi tänä vuonna ensimmäistä kertaa moneen vuoteen. Newag SA:ta syytettiin koodin upottamisesta juniinsa maksimoidakseen valtuutettujen korjaamoiden tulot. Sitä syytetään toimimisesta "lukita juna väärillä virhekoodeilla jonkin päivämäärän jälkeen tai jos juna ei ollut kulkenut jonkin aikaa." Joidenkin koodien havaittiin sisältävän GPS-koordinaatteja, jotta toiminta rajoitettiin kolmannen osapuolen työpajoihin. Newag kiistää syytökset ja syyttää "tuntemattomia hakkereita". Ja ilmeisessä sopimuskiistassa ORQA, ensimmäisen persoonan näkymän (FPV) virtuaalitodellisuuskuulokkeita valmistava, sai tuotteensa lukitsemaan "ahneeksi entiseksi urakoitsijaksi".

Käärimistä

Raportissa on monia muitakin havaintoja: GPS-estosta ja huijauksesta on tulossa laajalle levinnyt ongelma, valmistusyritysten osuus hyökkäyksistä yli puolessa oli katkoksia, hacktivistit tähtäävät kriittisiin infrastruktuureihin ja hälyttävä määrä läheltä piti -tilanteita, mukaan lukien kohteena olevat monet kriittiset infrastruktuurit ja apuohjelmat Kiinan Volt Typhoon "eläminen maasta" -kampanja. Raportissa käsitellään myös lupaavia uusia kehityssuuntauksia puolustuspuolella, mukaan lukien Kybertietoinen suunnittelustrategia.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks