محققان ESET تجزیه و تحلیلی از حمله ای ارائه می دهند که توسط یک عامل تهدید همسو با چین که قبلاً فاش نشده بود، ما بلک وود نامیده ایم، و معتقدیم که حداقل از سال 2018 در حال انجام است. مهاجمان یک ایمپلنت پیچیده را که ما آن را NSPX30 نامیدیم، از طریق دشمن تحویل می دهند. -in-the-middle (AitM) به درخواستهای بهروزرسانی از نرمافزار قانونی حمله میکند.

نکات کلیدی در این وبلاگ:

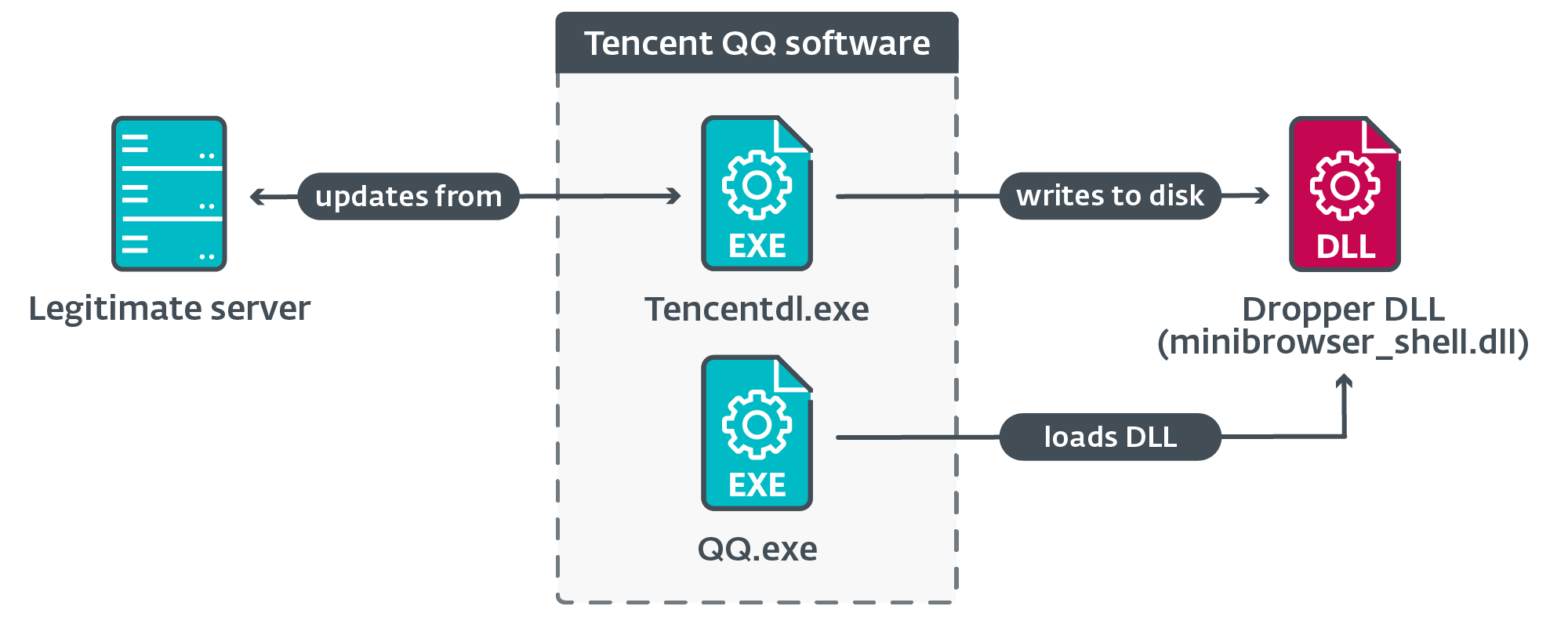

- ما کشف کردیم که ایمپلنت NSPX30 از طریق مکانیسم های به روز رسانی نرم افزارهای قانونی مانند Tencent QQ، WPS Office و Sogou Pinyin به کار گرفته می شود.

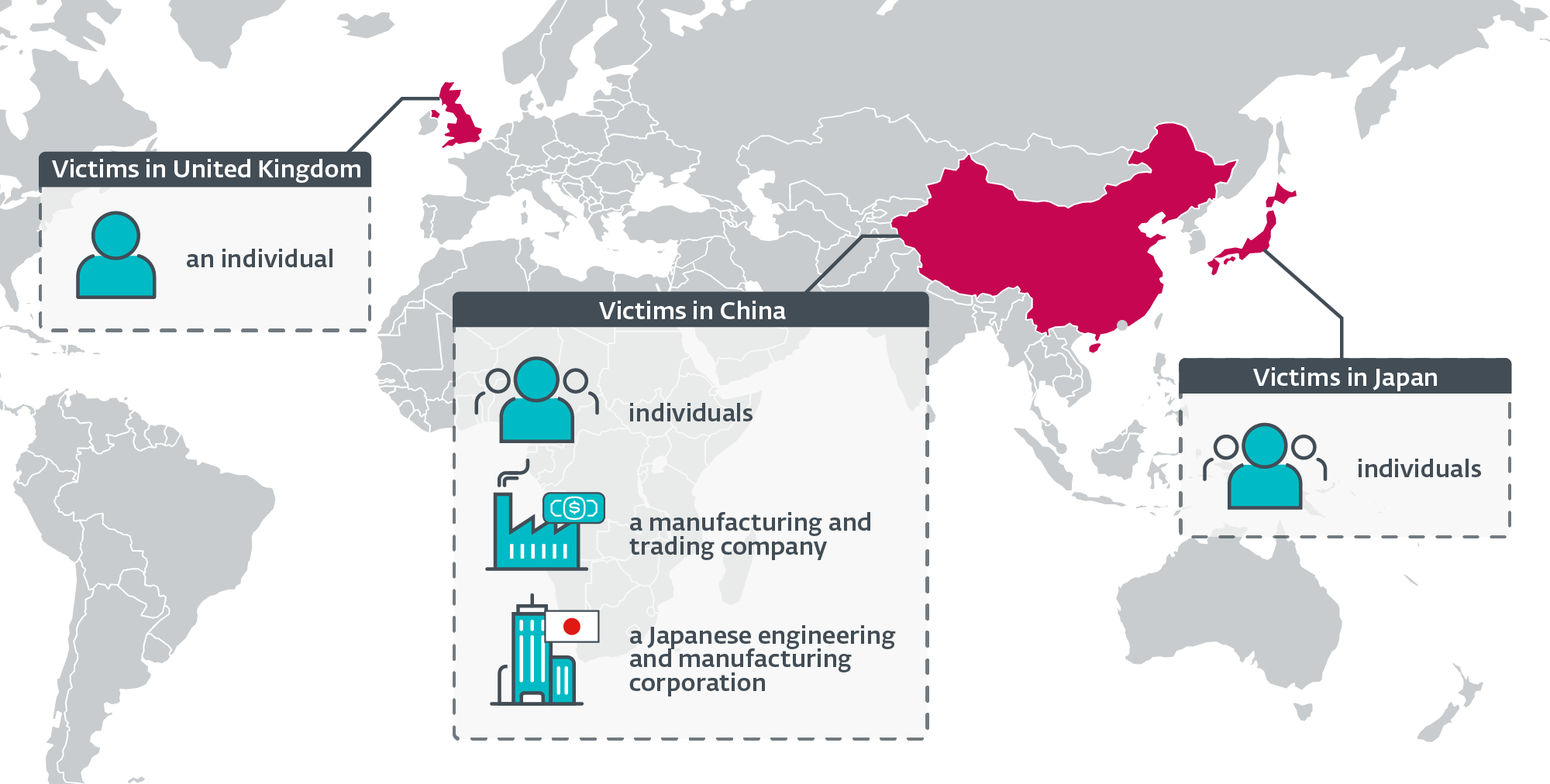

- ما این ایمپلنت را در حملات هدفمند علیه شرکتهای چینی و ژاپنی و همچنین افراد مستقر در چین، ژاپن و بریتانیا شناسایی کردهایم.

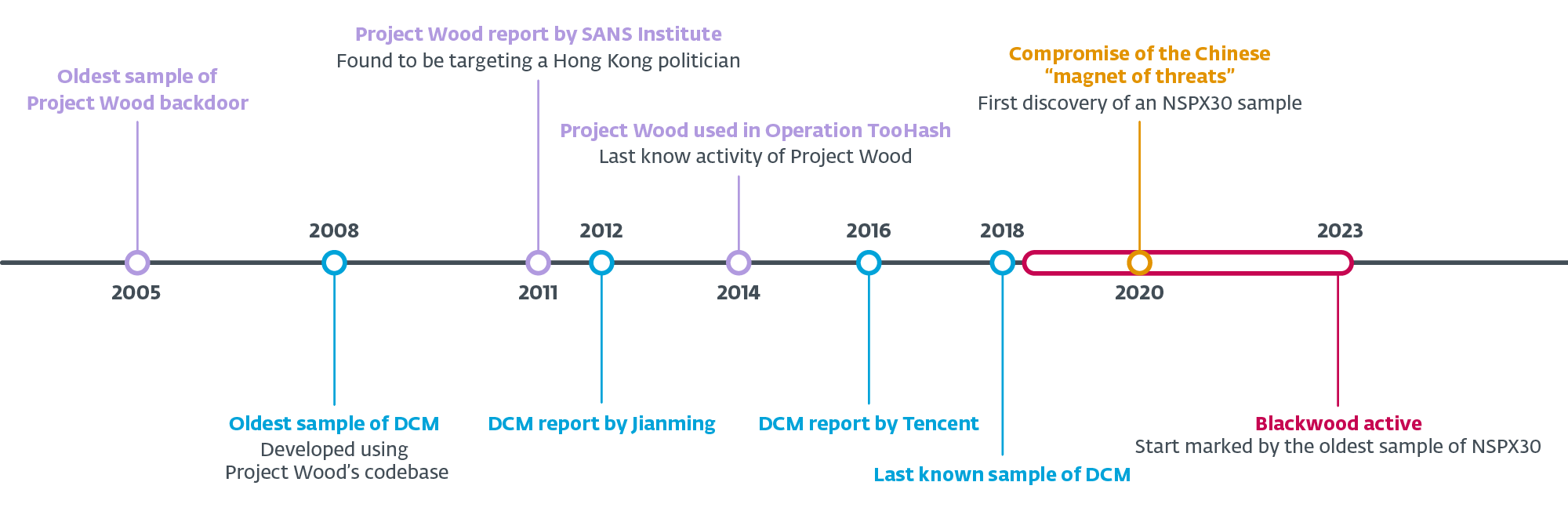

- تحقیقات ما تکامل NSPX30 را به یک درب پشتی کوچک از سال 2005 که پروژه وود نامیدهایم، ردیابی کرد که برای جمعآوری دادهها از قربانیان آن طراحی شده است.

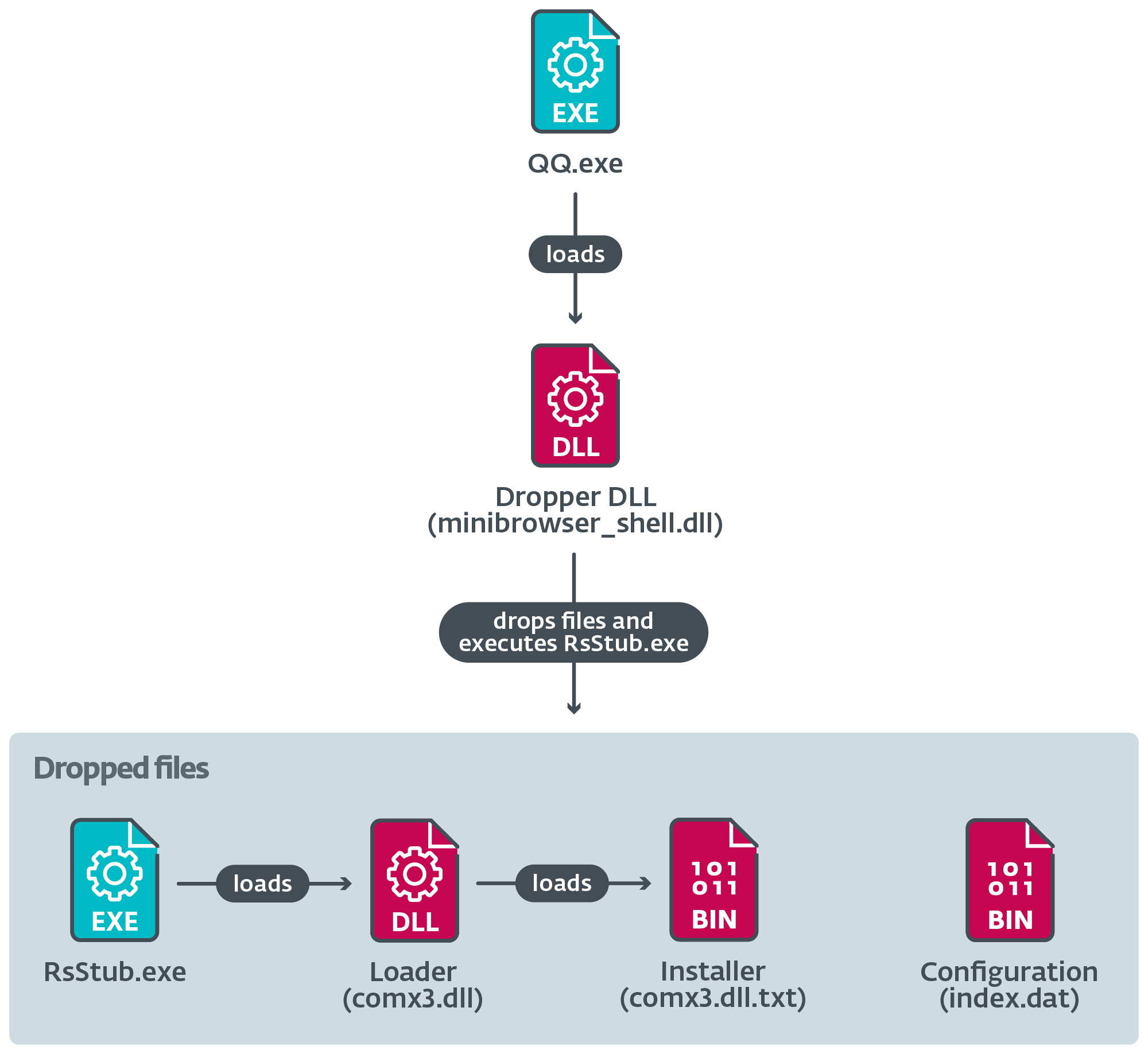

- NSPX30 یک ایمپلنت چند مرحله ای است که شامل اجزای مختلفی مانند قطره چکان، نصب کننده، لودر، ارکستراتور و درب پشتی است. هر دوی دومی مجموعهای از پلاگینهای خاص خود را دارند.

- این ایمپلنت حول توانایی مهاجمان برای انجام رهگیری بسته ها طراحی شده است و اپراتورهای NSPX30 را قادر می سازد زیرساخت خود را پنهان کنند.

- NSPX30 همچنین قادر است خود را در چندین راه حل ضد بدافزار چینی در لیست مجاز قرار دهد.

- ما این فعالیت را به یک گروه APT جدید که Blackwood نامیده ایم نسبت می دهیم.

پروفایل بلک وود

بلکوود یک گروه APT همسو با چین است که حداقل از سال 2018 فعالیت میکند و در عملیات جاسوسی سایبری علیه افراد و شرکتهای چینی و ژاپنی فعالیت میکند. بلکوود دارای قابلیتهایی برای انجام حملات دشمن در وسط است تا ایمپلنتی را که ما NSPX30 نامیدیم را از طریق بهروزرسانی نرمافزار قانونی تحویل دهد و با رهگیری ترافیک تولید شده توسط ایمپلنت، مکان سرورهای فرمان و کنترل خود را پنهان کند.

نمای کلی کمپین

در سال 2020، موجی از فعالیت های مخرب در یک سیستم هدف قرار گرفته در چین شناسایی شد. این دستگاه به چیزی تبدیل شده بود که ما معمولاً از آن به عنوان "آهنربای تهدید" یاد می کنیم، زیرا تلاش های مهاجمان برای استفاده از ابزار بدافزار مرتبط با گروه های مختلف APT را شناسایی کردیم: پاندا فراری, لو یوو سومین بازیگر تهدید کننده ای که ما به عنوان LittleBear دنبال می کنیم.

در آن سیستم ما همچنین فایل های مشکوکی را شناسایی کردیم که به جعبه ابزار آن سه گروه تعلق نداشتند. این ما را بر آن داشت تا تحقیقاتی را در مورد ایمپلنتی که NSPX30 نامیدیم آغاز کنیم. ما توانستیم تکامل آن را تا سال 2005 دنبال کنیم.

بر اساس تله متری ESET، ایمپلنت روی تعداد کمی از سیستم ها شناسایی شد. قربانیان عبارتند از:

- افراد ناشناس واقع در چین و ژاپن،

- یک فرد ناشناس چینی زبان که به شبکه یک دانشگاه تحقیقاتی عمومی در بریتانیا متصل است،

- یک شرکت بزرگ تولیدی و تجاری در چین و

- دفتر یک شرکت ژاپنی در چین در زمینه مهندسی و ساخت عمودی.

ما همچنین مشاهده کردهایم که در صورت قطع دسترسی، مهاجمان تلاش میکنند تا سیستمها را دوباره به خطر بیاندازند.

بر اساس تله متری ESET، شکل 1 توزیع جغرافیایی اهداف بلک وود است.

تکامل NSPX30

در طول تحقیقات خود در مورد ایمپلنت NSPX30، ما تکامل آن را به یک اجداد اولیه ترسیم کردیم - یک درب پشتی ساده که آن را Project Wood نامیدیم. قدیمیترین نمونه پروژه وود که میتوانیم پیدا کنیم در سال 2005 جمعآوری شد و به نظر میرسد که از آن به عنوان پایه کد برای ایجاد چندین ایمپلنت استفاده شده است. یکی از این ایمپلنت ها، که NSPX30 از آن تکامل یافته است، در سال 2008 توسط نویسندگان آن DCM نامگذاری شد.

شکل 2 جدول زمانی این پیشرفت ها را بر اساس تجزیه و تحلیل ما از نمونه های مجموعه ما و تله متری ESET و همچنین اسناد عمومی نشان می دهد. با این حال، رویدادها و دادههای مستند شده در اینجا هنوز تصویری ناقص از تقریباً دو دهه توسعه و فعالیتهای مخرب تعداد نامعلومی از عوامل تهدید هستند.

در بخشهای بعدی برخی از یافتههای خود را در مورد Project Wood، DCM و NSPX30 توضیح میدهیم.

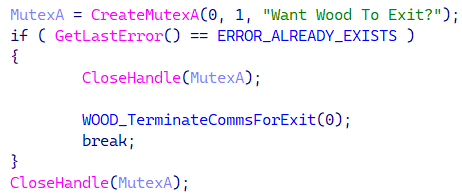

پروژه چوب

نقطه شروع در تکامل این ایمپلنت ها یک درب پشتی کوچک است که در 9 ژانویه جمع آوری شده استth، 2005، با توجه به مهرهای زمانی موجود در هدر PE دو جزء آن - لودر و درب پشتی. دومی قابلیت جمع آوری اطلاعات سیستم و شبکه و همچنین ضبط ضربه های کلید و گرفتن اسکرین شات را دارد.

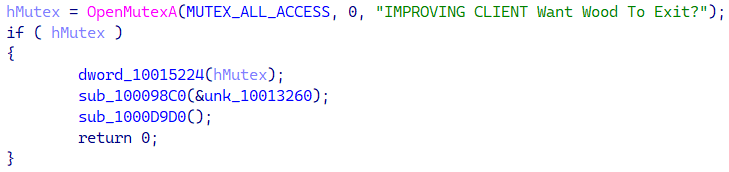

همانطور که در شکل 3 نشان داده شده است، درب پشتی را Project Wood بر اساس یک نام mutex تکرارشونده نامگذاری کردیم.

مُهرهای زمان گردآوری شاخصهای غیرقابل اعتمادی هستند، زیرا میتوانند توسط مهاجمان دستکاری شوند. بنابراین، در این مورد خاص، ما نقاط داده اضافی را در نظر گرفتیم. اول، مهرهای زمانی از هدر PE نمونه های لودر و درب پشتی. جدول 1 را ببینید. تنها 17 ثانیه تفاوت در زمان کامپایل هر دو مؤلفه وجود دارد.

جدول 1. مهرهای زمانی گردآوری PE در اجزای نمونه 2005

|

SHA-1 |

نام فایل |

مهر زمانی تدوین PE |

توضیحات: |

|

9A1B575BCA0DC969B134 |

MainFuncOften.dll |

2005-01-09 08:21:22 |

درب پشتی پروژه چوب. مُهر زمانی از جدول صادرات با مهر زمانی تدوین PE مطابقت دارد. |

|

834EAB42383E171DD6A4 |

N / A |

2005-01-09 08:21:39 |

لودر Project Wood حاوی درب پشتی است که به عنوان یک منبع تعبیه شده است. |

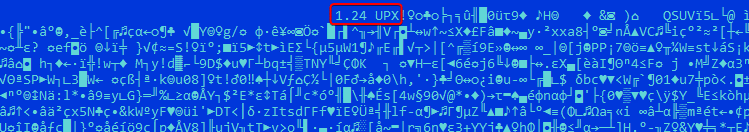

نقطه داده دوم از نمونه قطره چکانی است که با استفاده از آن فشرده شده است UPX. این ابزار نسخه خود (شکل 4) را در فایل فشرده به دست آمده درج می کند - در این مورد، UPX نسخه 1.24، که منتشر شده در 2003، قبل از تاریخ گردآوری نمونه.

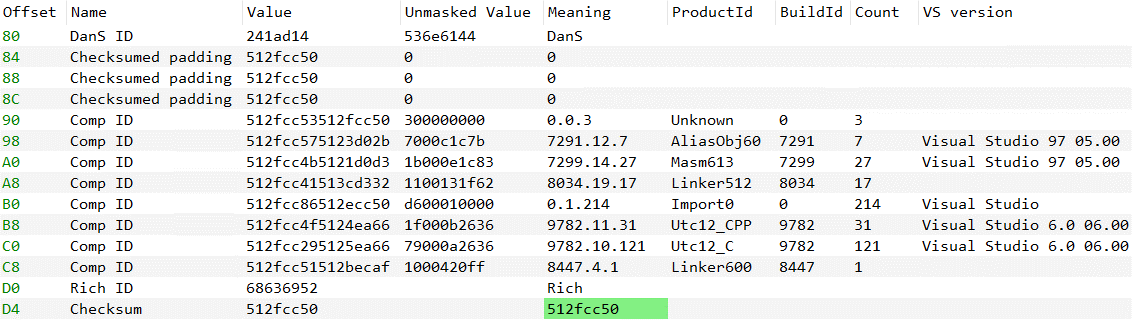

سومین نقطه داده ابرداده معتبر از PE Rich Headers است (شکل 5) که نشان می دهد نمونه با استفاده از Visual Studio 6.0 کامپایل شده است. منتشر شده در 1998، قبل از تاریخ گردآوری نمونه.

ما ارزیابی میکنیم که بعید است مُهرهای زمانی، ابردادههای Rich Headers و نسخه UPX همه توسط مهاجمان دستکاری شده باشند.

اسناد عمومی

با توجه به مقاله فنی توسط موسسه SANS در سپتامبر 2011 منتشر شد، یک درب پشتی بدون نام و نسبت داده نشده (Project Wood) برای هدف قرار دادن یک شخصیت سیاسی از هنگ کنگ از طریق ایمیل های spearphishing استفاده شد.

در اکتبر 2014، G DATA یک گزارش از کمپینی که آن را عملیات TooHash نامید، که از آن زمان به آن نسبت داده شده است ژل سمیوم گروه APT روت کیت G DATA با نام DirectsX یک گونه از درپشتی Project Wood را بارگیری می کند (شکل 6 را ببینید) با برخی از ویژگی هایی که در DCM و بعداً در NSPX30 دیده می شود، مانند لیست مجاز خود در محصولات امنیت سایبری (جزئیات بعدی در جدول 4).

DCM با نام مستعار دارک Spectre

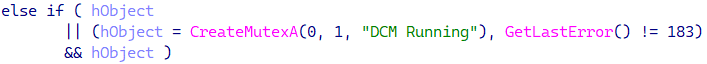

پروژه چوب اولیه به عنوان یک کد برای چندین پروژه خدمت می کرد. یکی از آنها ایمپلنتی است به نام DCM (به شکل 7 مراجعه کنید) توسط نویسندگان آن.

گزارش Tencent در سال 2016 یک نوع DCM توسعه یافتهتر را توصیف میکند که بر قابلیتهای AitM مهاجمان برای به خطر انداختن قربانیان خود با ارائه نصبکننده DCM بهعنوان یک بهروزرسانی نرمافزاری، و استخراج دادهها از طریق درخواستهای DNS به سرورهای قانونی متکی است. آخرین باری که مشاهده کردیم از DCM در یک حمله استفاده شده است در سال 2018 بود.

اسناد عمومی

DCM اولین بار توسط شرکت چینی ثبت شد جیانگمین در سال 2012، اگرچه در آن نقطه بدون نام باقی ماند و بعدها توسط Dark Spectre نامگذاری شد Tencent در سال 2016.

NSPX30

قدیمی ترین نمونه NSPX30 که ما پیدا کردیم در 6 ژوئن گردآوری شدth, 2018. NSPX30 دارای پیکربندی مؤلفه متفاوتی نسبت به DCM است زیرا عملیات آن به دو مرحله تقسیم شده است و کاملاً بر قابلیت AitM مهاجم متکی است. کد DCM به اجزای کوچکتر تقسیم شد.

ما ایمپلنت را بر اساس مسیرهای PDB یافت شده در نمونه های افزونه نامگذاری کردیم:

- Z:Workspacemm32NSPX30Pluginspluginb001.pdb

- Z:WorkspaceCodeMMX30ProtrunkMMPluginshookdllReleasehookdll.pdb

ما معتقدیم که NSP به تکنیک پایداری آن اشاره دارد: بارگذار دائمی DLL، که روی دیسک نامگذاری شده است. msnsp.dll، نام داخلی دارد mynsp.dll (طبق داده های جدول صادرات)، احتمالاً به این دلیل که به عنوان Winsock نصب شده است nAMEsسرعت pروایدر (NSP).

در نهایت، تا جایی که می دانیم، NSPX30 قبل از این انتشار به صورت عمومی مستند نشده است.

تجزیه و تحلیل فنی

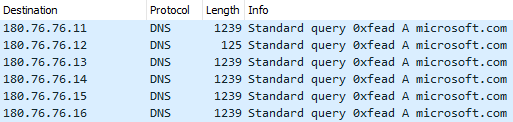

با استفاده از تله متری ESET، تشخیص دادیم که وقتی نرم افزار قانونی سعی می کند به روز رسانی ها را از سرورهای قانونی با استفاده از پروتکل HTTP (رمزگذاری نشده) بارگیری کند، ماشین ها در معرض خطر قرار می گیرند. بهروزرسانیهای نرمافزار ربودهشده شامل مواردی هستند که برای نرمافزارهای چینی محبوب مانند Tencent QQ، Sogou Pinyin و WPS Office هستند.

تصویری از زنجیره اجرا همانطور که در تله متری ESET مشاهده می شود در شکل 8 نشان داده شده است.

در جدول 2، نمونه ای از URL و آدرس IP که دامنه در زمان دانلود در سیستم کاربر حل شده است را ارائه می دهیم.

جدول 2. URL مشاهده شده، آدرس IP سرور، و نام فرآیند یک جزء دانلود کننده قانونی

|

URL |

اولین بار دیده شد |

آدرس آیپی |

ASN |

دانلود |

|

https://dl_dir.qq[.]com/ |

2021-10-17 |

183.134.93[.]171 |

AS58461 (CHINANET) |

Tencentdl.exe |

با توجه به تله متری ESET و اطلاعات DNS غیرفعال، آدرس های IP که در موارد دیگر مشاهده می شود، با دامنه های شرکت های نرم افزاری قانونی مرتبط است. ما تا میلیونها اتصال را در برخی از آنها ثبت کردهایم، و شاهد دانلود مؤلفههای نرمافزار قانونی از آن آدرسهای IP بودهایم.

فرضیه ایمپلنت شبکه

اینکه مهاجمان دقیقاً چگونه میتوانند NSPX30 را بهعنوان بهروزرسانیهای مخرب ارائه کنند، برای ما ناشناخته باقی مانده است، زیرا هنوز ابزاری را کشف نکردهایم که مهاجمان را قادر میسازد در ابتدا اهداف خود را به خطر بیاندازند.

بر اساس تجربه خودمان با بازیگران تهدید همسو با چین که این قابلیتها را نشان میدهند (پاندا فراری و جادوگران) و همچنین تحقیقات اخیر در مورد ایمپلنت های روتر منتسب به بلک تک و اژدهای کامارو (با نام مستعار موستانگ پاندا) ، ما حدس می زنیم که مهاجمان یک ایمپلنت شبکه را در شبکه های قربانیان، احتمالاً در دستگاه های شبکه آسیب پذیر مانند روترها یا دروازه ها، مستقر می کنند.

این واقعیت که ما هیچ نشانه ای از تغییر مسیر ترافیک از طریق DNS پیدا نکردیم ممکن است نشان دهد که وقتی ایمپلنت شبکه فرضی ترافیک HTTP رمزگذاری نشده مربوط به به روز رسانی ها را رهگیری می کند، با قطره چکان ایمپلنت NSPX30 به شکل یک DLL، یک فایل اجرایی یا یک آرشیو ZIP پاسخ می دهد. حاوی DLL

قبلاً اشاره کردیم که ایمپلنت NSPX30 از قابلیت رهگیری بسته های مهاجمان برای ناشناس کردن زیرساخت C&C خود استفاده می کند. در زیر بخش های بعدی نحوه انجام این کار را توضیح خواهیم داد.

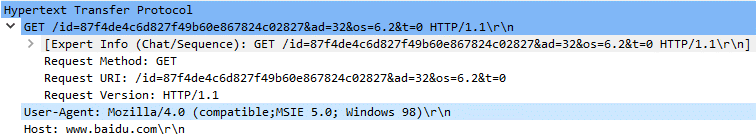

رهگیری HTTP

برای دانلود Backdoor، ارکستراتور یک درخواست HTTP (شکل 9) را به وبسایت Baidu - یک موتور جستجوی قانونی چینی و ارائهدهنده نرمافزار - با یک درخواست عجیب و غریب انجام میدهد. نماینده کاربر در ویندوز 98 به عنوان اینترنت اکسپلورر ظاهر میشود. پاسخ سرور در فایلی ذخیره میشود که مؤلفه درب پشتی از آن استخراج شده و در حافظه بارگذاری میشود.

La درخواست-URI سفارشی است و شامل اطلاعات ارکستراتور و سیستم در معرض خطر است. در درخواست های غیر رهگیری، صدور چنین درخواستی به سرور قانونی کد خطای 404 را برمی گرداند. رویه مشابهی توسط درب پشتی برای دانلود پلاگین ها استفاده می شود که کمی متفاوت است درخواست-URI.

ایمپلنت شبکه به سادگی باید به دنبال درخواست های HTTP GET باشد www.baidu.com با اون قدیمی خاص نماینده کاربر و تجزیه و تحلیل کنید درخواست-URI برای تعیین اینکه چه محموله ای باید ارسال شود.

رهگیری UDP

در طول اولیه سازی، درب پشتی یک سوکت گوش دادن UDP غیرفعال ایجاد می کند و به سیستم عامل اجازه می دهد پورت را اختصاص دهد. برای مهاجمانی که از درهای پشتی غیرفعال استفاده میکنند، میتوانند عوارضی داشته باشند: برای مثال، اگر فایروالها یا روترهایی که از NAT استفاده میکنند، از ارتباط ورودی از خارج از شبکه جلوگیری کنند. علاوه بر این، کنترل کننده ایمپلنت باید آدرس IP و پورت دقیق دستگاه آسیبدیده را بداند تا با درب پشتی تماس بگیرد.

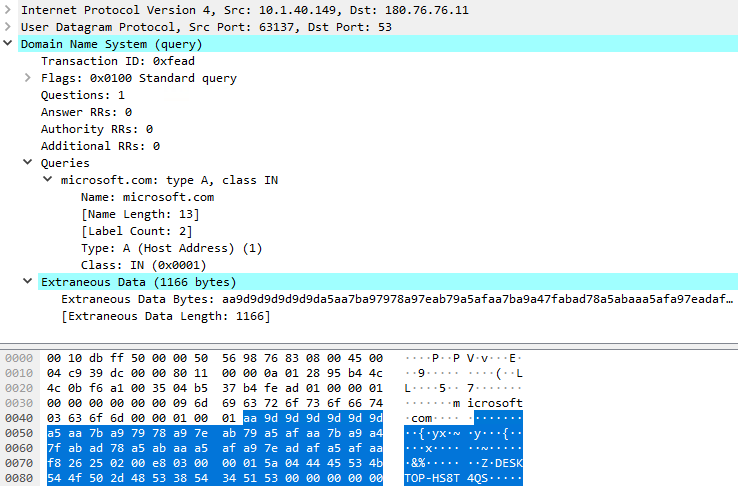

ما معتقدیم که مهاجمان مشکل دوم را با استفاده از همان درگاهی که در پشتی به دستورات گوش میدهد تا دادههای جمعآوریشده را نیز استخراج کند، حل کردند، بنابراین ایمپلنت شبکه دقیقاً میداند که بستهها را کجا ارسال کند. فرآیند استخراج داده، به طور پیش فرض، پس از ایجاد سوکت آغاز می شود و شامل پرس و جوهای DNS برای microsoft.com دامنه؛ داده های جمع آوری شده به بسته DNS اضافه می شود. شکل 10 تصویری از اولین درخواست DNS ارسال شده توسط درب پشتی را نشان می دهد.

اولین پرس و جو DNS ارسال می شود 180.76.76[.]11:53 (سروری که در زمان نوشتن هیچ سرویس DNS را نشان نمی دهد) و برای هر یک از کوئری های زیر آدرس IP مقصد به آدرس بعدی تغییر می کند، همانطور که در شکل 11 نشان داده شده است.

La 180.76.76.0/24 شبکه متعلق به Baidu است و جالب اینجاست که برخی از سرورها در این آدرس های IP خدمات DNS مانند 180.76.76.76، که مال بایدو است سرویس DNS عمومی.

ما معتقدیم که وقتی بسته های پرس و جو DNS رهگیری می شوند، ایمپلنت شبکه آنها را به سرور مهاجمان ارسال می کند. ایمپلنت می تواند به راحتی بسته ها را با ترکیب چندین مقدار برای ایجاد اثر انگشت فیلتر کند، به عنوان مثال:

- نشانی آی پی مقصد

- پورت UDP (ما مشاهده کردیم 53, 4499و 8000),

- شناسه تراکنش پرس و جو DNS مطابقت دارد 0xFEAD,

- نام دامنه و

- پرس و جو DNS با داده های اضافی اضافه شده است.

افکار نهایی

استفاده از قابلیت AitM مهاجمان برای رهگیری بسته ها، روشی هوشمندانه برای پنهان کردن محل زیرساخت C&C آنهاست. ما قربانیانی را مشاهده کردهایم که در خارج از چین - یعنی در ژاپن و بریتانیا - واقع شدهاند که ارکستراتور توانسته بود در پشتی را علیه آنها به کار گیرد. سپس مهاجمان دستوراتی را برای دانلود افزونه ها به درب پشتی ارسال کردند. به عنوان مثال، قربانی از بریتانیا دو افزونه طراحی شده برای جمع آوری اطلاعات و چت از Tencent QQ دریافت کرد. بنابراین، ما می دانیم که سیستم AitM سر جای خود بود و کار می کرد، و باید فرض کنیم که مکانیسم خروج نیز وجود داشته است.

برخی از سرورها - به عنوان مثال، در 180.76.76.0/24 شبکه - به نظر می رسد هر کاست، به این معنی که ممکن است چندین سرور در سراسر جهان برای پاسخگویی به درخواستهای دریافتی (مشروع) موقعیت جغرافیایی داشته باشند. این نشان میدهد که رهگیری شبکه احتمالاً نزدیکتر به اهداف انجام میشود تا نزدیکتر به شبکه بایدو. رهگیری از یک ISP چینی نیز بعید است زیرا بایدو بخشی از زیرساخت شبکه خود را در خارج از چین دارد، بنابراین قربانیان خارج از چین ممکن است برای دسترسی به خدمات بایدو از هیچ ISP چینی عبور نکنند.

NSPX30

در بخش های بعدی مراحل اصلی اجرای بدافزار را شرح خواهیم داد.

مرحله 1

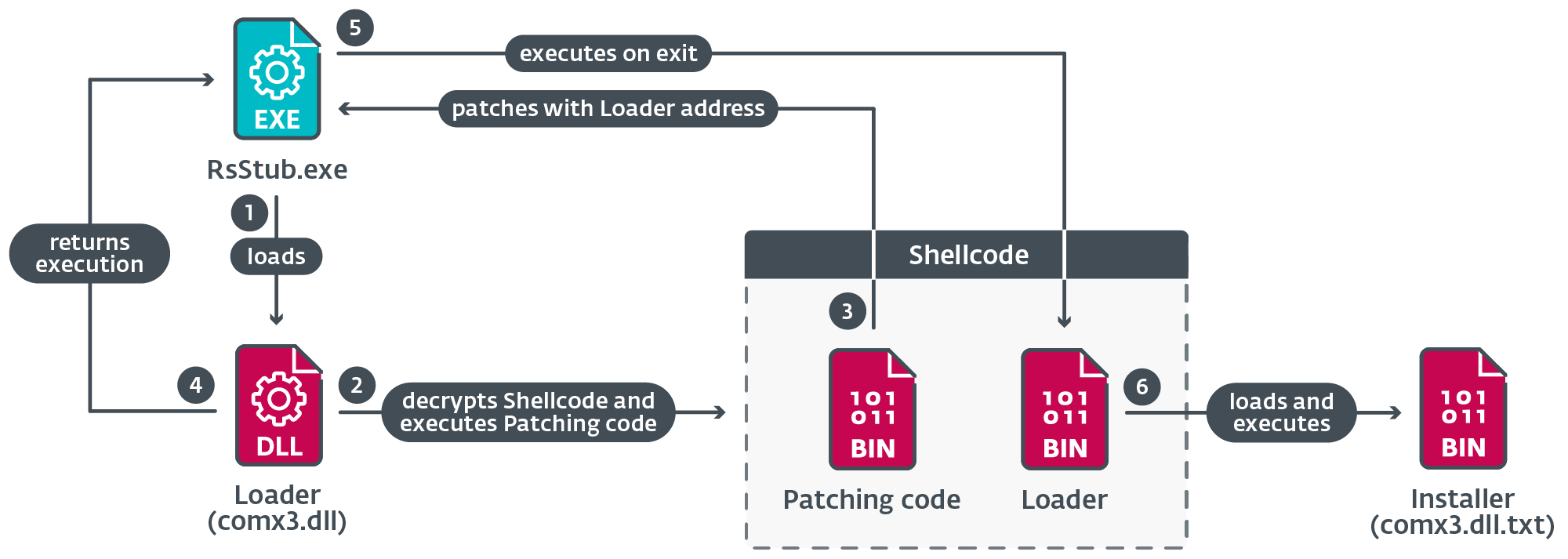

شکل 12 زنجیره اجرا را نشان می دهد که مؤلفه قانونی یک DLL مخرب قطره چکانی بارگذاری می کند که چندین فایل را روی دیسک ایجاد می کند.

قطره چکان اجرا می کند RsStub.exe، یک جزء نرم افزاری قانونی محصول ضد بدافزار چینی Rising Antivirus که برای بارگذاری جانبی مخرب مورد سوء استفاده قرار می گیرد. comx3.dll.

شکل 13 گام های عمده برداشته شده در طول اجرای این جزء را نشان می دهد.

چه زمانی RsStub.exe تماس ExitProcess، تابع لودر از کد پوسته به جای کد تابع API قانونی اجرا می شود.

لودر DLL نصب کننده را از فایل رمزگشایی می کند comx3.dll.txt; سپس shellcode DLL نصب کننده را در حافظه بارگذاری می کند و نقطه ورودی آن را فرا می خواند.

نصب کننده DLL

نصبکننده از تکنیکهای بای پس UAC استفاده میکند که از پیادهسازیهای منبع باز گرفته شدهاند تا فرآیندی جدید ایجاد کند. اینکه کدام یک از آنها استفاده می کند به شرایط مختلفی بستگی دارد، همانطور که در جدول 3 مشاهده می شود.

جدول 3. شرط اصلی و شرایط فرعی مربوطه که باید برای اعمال تکنیک بای پس UAC رعایت شوند.

شرایط وجود دو فرآیند را تأیید می کند: ما معتقدیم که avp.exe جزء نرم افزار ضد بدافزار Kaspersky است و rstray.exe جزء آنتی ویروس Rising.

نصب کننده سعی می کند ارسال نمونه ها توسط Windows Defender را غیرفعال کند و یک قانون حذف برای بارگزار DLL اضافه می کند. msnsp.dll. این کار را با اجرای دو دستور PowerShell از طریق cmd.exe انجام می دهد:

- cmd /c powershell -inputformat هیچ - outputformat هیچ -NonInteractive -Command Set-MpPreference -SubmitSamplesConsent 0

- cmd /c powershell -inputformat هیچ -outputformat هیچ -NonInteractive -Command Add-MpPreference -ExclusionPath "C:Program Files (x86)Common Filesmicrosoft sharedTextConvmsnsp.dll"

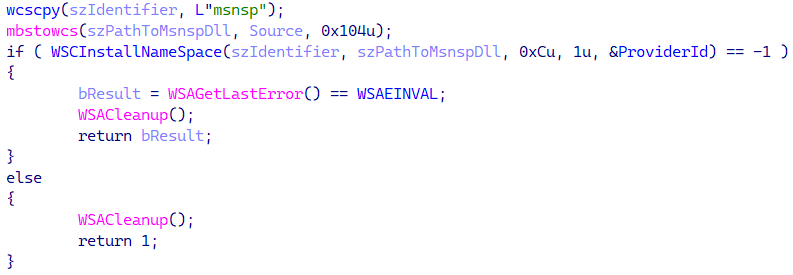

سپس نصب کننده DLL بارگذار دائمی را روی آن رها می کند C: فایل های برنامه (x86) Common Filesmicrosoft sharedTextConvmsnsp.dll و با استفاده از API برای آن ماندگاری ایجاد می کند WSCInstallNameSpace برای نصب DLL به صورت a ارائه دهنده فضای نام Winsock تحت عنوان msnsp، همانطور که در شکل 14 نشان داده شده است.

در نتیجه، هر زمان که فرآیندی از Winsock استفاده می کند، DLL به طور خودکار بارگیری می شود.

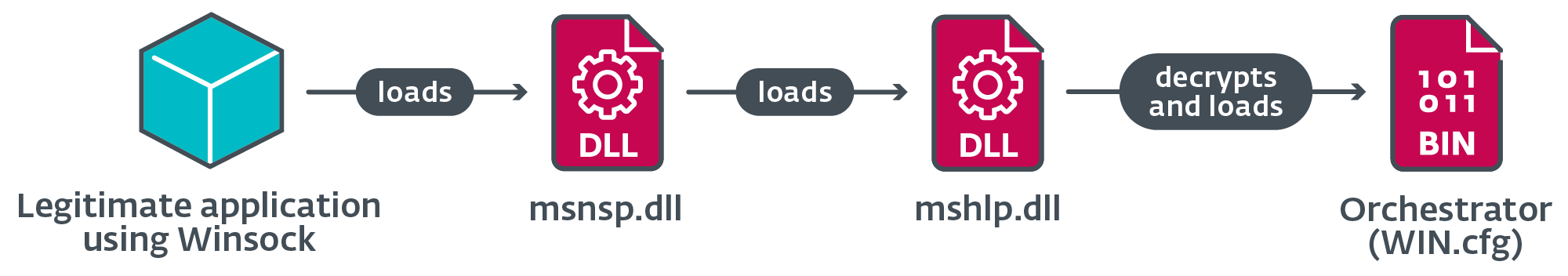

در نهایت، نصب کننده DLL لودر را رها می کند mshlp.dll و DLL ارکستراتور رمزگذاری شده WIN.cfg به ج:ProgramDataWindows.

مرحله 2

این مرحله با اجرا شروع می شود msnsp.dll. شکل 15 زنجیره بارگذاری را در مرحله 2 نشان می دهد.

ارکستر

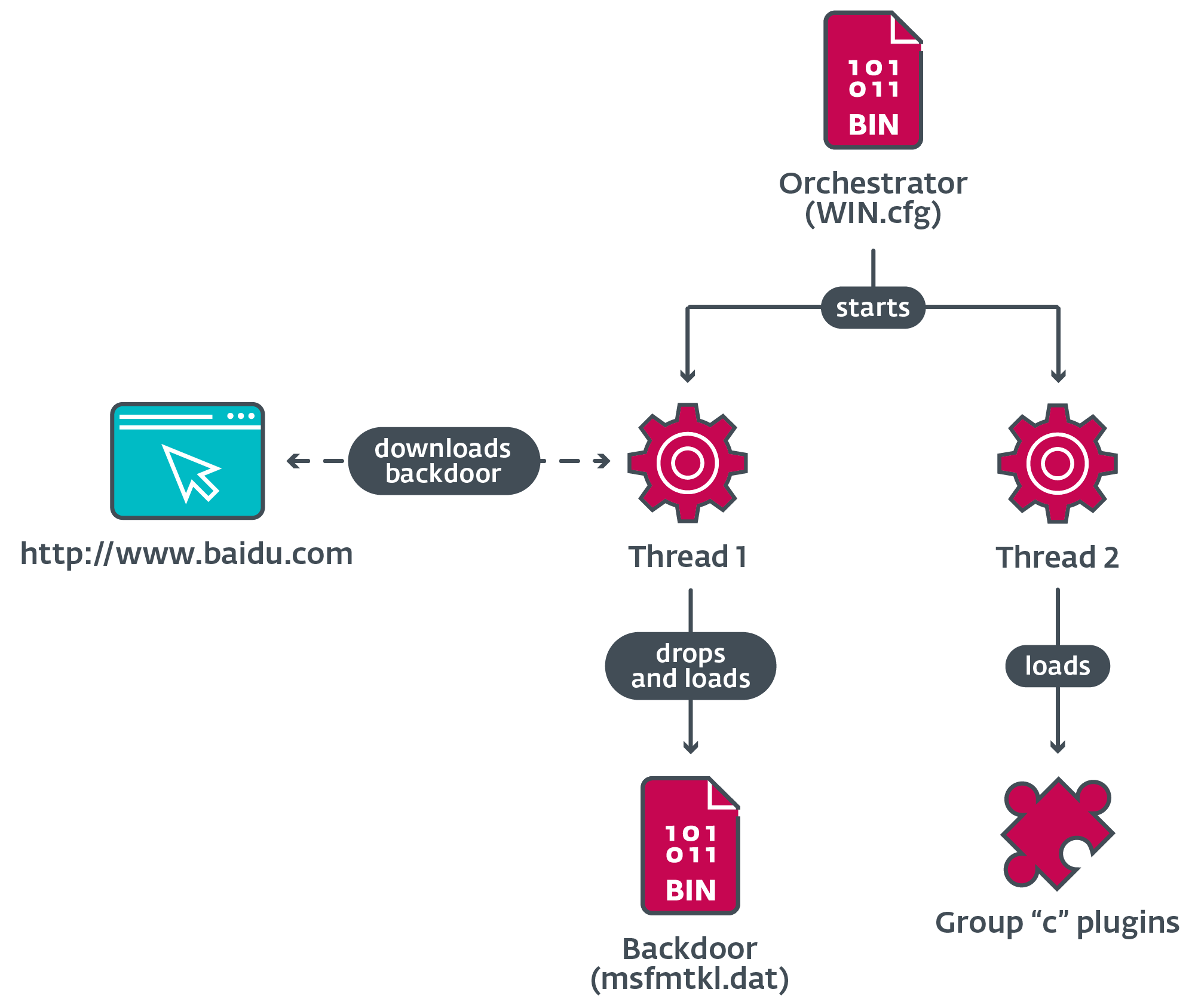

شکل 16 وظایف اصلی انجام شده توسط ارکستراتور را نشان می دهد که شامل به دست آوردن درب پشتی و پلاگین های بارگذاری است.

هنگام بارگذاری، ارکستراتور دو رشته برای انجام وظایف خود ایجاد می کند.

رشته ارکستراتور 1

ارکستراتور فایل قطره چکان اصلی را از دیسک حذف می کند و سعی می کند درب پشتی را از دیسک بارگذاری کند. msfmtkl.dat. اگر فایل وجود نداشته باشد یا باز نشود، ارکستراتور از API های اینترنت ویندوز برای باز کردن اتصال به وب سایت قانونی شرکت چینی Baidu همانطور که قبلا توضیح داده شد استفاده می کند.

پاسخ از سرور در یک فایل موقت با یک روش اعتبار سنجی ذخیره می شود. اگر همه شرایط برآورده شوند، محموله رمزگذاری شده که در داخل فایل است در یک فایل جدید نوشته می شود و به عنوان تغییر نام می یابد. msfmtkl.dat.

پس از اینکه فایل جدید با محموله رمزگذاری شده ایجاد شد، ارکستراتور محتویات آن را می خواند و با استفاده از RC4 محتویات را رمزگشایی می کند. PE حاصل در حافظه بارگذاری می شود و نقطه ورود آن اجرا می شود.

رشته ارکستراتور 2

بسته به نام فرآیند فعلی، ارکستراتور چندین عمل از جمله بارگیری افزونهها و اضافه کردن موارد استثنا را برای فهرست مجاز DLLهای بارکننده در پایگاههای داده محلی سه محصول نرمافزار ضد بدافزار با منشاء چینی انجام میدهد.

جدول 4 اقدامات انجام شده را هنگامی که نام فرآیند مطابق با مجموعه نرم افزار امنیتی است که در آن ارکستراتور می تواند لودرهای خود را مجاز کند، انجام می دهد.

جدول 4. اقدامات ارکستراتور هنگام اجرا در یک فرآیند با نام نرم افزار امنیتی خاص

|

نام فرآیند |

نرم افزار هدفمند |

عمل |

|

qqpcmgr.exe qqpctray.exe qqpcrtp.exe |

تلاش برای بارگیری DLL قانونی TAVinterface.dll برای استفاده از تابع صادراتی CreateTaveInstance برای به دست آوردن یک رابط هنگام فراخوانی تابع دوم از رابط، یک مسیر فایل را به عنوان پارامتر ارسال می کند. |

|

|

360safe.exe 360tray.exe |

تلاش برای بارگیری DLL قانونی deepscancloudcom2.dll برای استفاده از توابع صادر شده XDOpen, XDAddRecordsExو XDClose، یک ورودی جدید در فایل پایگاه داده SQL اضافه می کند speedmem2.hg. |

|

|

360sd.exe |

تلاش برای باز کردن فایل sl2.db برای اضافه کردن یک ساختار باینری کدگذاری شده با base64 که شامل مسیر DLL لودر است. |

|

|

kxescore.exe kxetray.exe |

تلاش برای بارگیری DLL قانونی securitykxescankhistory.dll برای استفاده از تابع صادراتی KSDllGetClassObject برای به دست آوردن یک رابط هنگامی که یکی از توابع را از vtable فراخوانی می کند، یک مسیر فایل را به عنوان پارامتر ارسال می کند. |

جدول 5 اقدامات انجام شده را هنگامی که نام فرآیند با نرم افزار پیام فوری انتخابی منطبق می شود، تشریح می کند. در این موارد، ارکستراتور پلاگین ها را از دیسک بارگذاری می کند.

جدول 5. اقدامات Ochestrator هنگام اجرا در یک فرآیند با نام نرم افزار پیام فوری خاص

|

نام فرآیند |

نرم افزار هدفمند |

عمل |

|

qq.exe |

تلاش برای ایجاد یک mutex به نام قفل پیام QQ را دریافت کنید. اگر mutex از قبل وجود نداشته باشد، افزونه ها را بارگیری می کند c001.dat, c002.datو c003.dat از دیسک |

|

|

wechat.exe |

بارگذاری افزونه c006.dat. |

|

|

telegram.exe |

بارگذاری افزونه c007.dat. |

|

|

skype.exe |

بارگذاری افزونه c003.dat. |

|

|

cc.exe |

ناشناخته؛ احتمالا چت ابری. |

|

|

raidcall.exe |

||

|

yy.exe |

ناشناخته؛ احتمالاً یک برنامه از شبکه اجتماعی YY. |

|

|

aliim.exe |

بارگذاری افزونه c005.dat. |

پس از انجام اقدامات مربوطه، موضوع بر می گردد.

پلاگین های گروه c

از تجزیه و تحلیل ما از کد ارکستراتور، متوجه شدیم که حداقل شش افزونه از گروه "c" ممکن است وجود داشته باشد، که در حال حاضر تنها سه مورد از آنها برای ما شناخته شده است.

جدول 6 عملکرد اصلی پلاگین های شناسایی شده را توضیح می دهد.

جدول 6. توضیحات پلاگین از گروه "c"

|

نام افزونه |

توضیحات: |

|

c001.dat |

اطلاعات را از پایگاه داده های QQ، از جمله اعتبارنامه ها، گزارش های چت، لیست مخاطبین و غیره می دزدد. |

|

c002.dat |

چندین عملکرد را از Tencent QQ قلاب می کند KernelUtil.dll و Common.dll در خاطره از QQ.exe فرآیند، امکان شنود پیام های مستقیم و گروهی و پرس و جوهای SQL به پایگاه داده را فراهم می کند. |

|

c003.dat |

چندین API را قلاب می کند: - CoCreateInstance - waveInOpen - waveInClose - waveInAddBuffer - waveOutOpen - waveOutWrite - waveOutClose این افزونه را قادر می سازد تا مکالمات صوتی را در چندین فرآیند رهگیری کند. |

درپشتی

ما قبلاً چندین جزئیات در مورد هدف اصلی درب پشتی به اشتراک گذاشته ایم: برقراری ارتباط با کنترل کننده آن و استخراج داده های جمع آوری شده. ارتباط با کنترل کننده بیشتر بر اساس نوشتن داده های پیکربندی افزونه در یک فایل رمزگذاری نشده به نام است. License.datو فراخوانی عملکرد از پلاگین های بارگذاری شده. جدول 7 مرتبط ترین دستورات انجام شده توسط درب پشتی را شرح می دهد.

جدول 7. شرح برخی از دستورات انجام شده توسط درب پشتی

|

شناسه فرمان |

توضیحات: |

|

0x04 |

یک پوسته معکوس ایجاد یا بسته می کند و ورودی و خروجی را مدیریت می کند. |

|

0x17 |

یک فایل را با مسیرهای ارائه شده توسط کنترلر حرکت می دهد. |

|

0x1C |

ایمپلنت را حذف می کند. |

|

0x1E |

اطلاعات فایل را از دایرکتوری مشخصی جمع آوری می کند یا اطلاعات درایو را جمع آوری می کند. |

|

0x28 |

فرآیندی را با یک PID ارائه شده توسط کنترلر خاتمه می دهد. |

گروه پلاگین "a" و "b"

مولفه Backdoor شامل DLL های افزونه تعبیه شده خود است (جدول 8 را ببینید) که روی دیسک نوشته شده و به درب پشتی قابلیت جاسوسی و جمع آوری اطلاعات اولیه خود را می دهد.

جدول 8. توضیحات گروه پلاگین "a" و "b" تعبیه شده در پشتی

|

نام افزونه |

توضیحات: |

|

a010.dat |

اطلاعات نرم افزار نصب شده را از رجیستری جمع آوری می کند. |

|

b010.dat |

اسکرین شات می گیرد. |

|

b011.dat |

کی لاگر اولیه |

نتیجه

ما حملات و قابلیتهای یک بازیگر تهدید را که بلکوود نامیدهایم، که عملیات جاسوسی سایبری علیه افراد و شرکتهایی از چین، ژاپن و بریتانیا انجام داده است، تحلیل کردهایم. ما تکامل NSPX30، ایمپلنت سفارشی استقرار شده توسط Blackwood را تا سال 2005 در یک درب پشتی کوچک که Project Wood نامیدیم، ترسیم کردیم.

جالب اینجاست که ایمپلنت Project Wood از سال 2005، با توجه به تکنیکهای پیادهسازی شده، به نظر میرسد کار توسعهدهندگان با تجربه در توسعه بدافزار باشد و ما را به این باور برساند که هنوز اطلاعات بیشتری در مورد تاریخچه درب پشتی اولیه کشف نکردهایم.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IOCs

فایل ها

|

SHA-1 |

نام فایل |

نام تشخیص ESET |

توضیحات: |

|

625BEF5BD68F75624887D732538B7B01E3507234 |

minibrowser_shell.dll |

Win32/Agent.AFYI |

قطره چکان اولیه NSPX30. |

|

43622B9573413E17985B3A95CBE18CFE01FADF42 |

comx3.dll |

Win32/Agent.AFYH |

لودر برای نصب کننده |

|

240055AA125BD31BF5BA23D6C30133C5121147A5 |

msnsp.dll |

Win32/Agent.AFYH |

لودر دائمی |

|

308616371B9FF5830DFFC740318FD6BA4260D032 |

mshlp.dll |

Win32/Agent.AFYH |

لودر برای ارکستراتور. |

|

796D05F299F11F1D78FBBB3F6E1F497BC3325164 |

comx3.dll.txt |

Win32/TrojanDropper.Agent.SWR |

نصب کننده رمزگشایی شده |

|

82295E138E89F37DD0E51B1723775CBE33D26475 |

WIN.cfg |

Win32/Agent.AFYI |

ارکستراتور رمزگشایی شده |

|

44F50A81DEBF68F4183EAEBC08A2A4CD6033DD91 |

msfmtkl.dat |

Win32/Agent.VKT |

درپشتی رمزگشایی شده |

|

DB6AEC90367203CAAC9D9321FDE2A7F2FE2A0FB6 |

c001.dat |

Win32/Agent.AFYI |

افزونه سرقت اطلاعات و اعتبار. |

|

9D74FE1862AABAE67F9F2127E32B6EFA1BC592E9 |

c002.dat |

Win32/Agent.AFYI |

پلاگین رهگیری پیام Tencent QQ. |

|

8296A8E41272767D80DF694152B9C26B607D26EE |

c003.dat |

Win32/Agent.AFYI |

پلاگین ضبط صدا. |

|

8936BD9A615DD859E868448CABCD2C6A72888952 |

a010.dat |

Win32/Agent.VKT |

پلاگین جمع آوری اطلاعات |

|

AF85D79BC16B691F842964938C9619FFD1810C30 |

b011.dat |

Win32/Agent.VKT |

افزونه Keylogger. |

|

ACD6CD486A260F84584C9FF7409331C65D4A2F4A |

b010.dat |

Win32/Agent.VKT |

پلاگین تصویربرداری از صفحه نمایش. |

شبکه ارتباطی

|

IP |

دامنه |

ارائه دهنده میزبانی وب |

اولین بار دیده شد |

جزئیات |

|

104.193.88[.]123 |

www.baidu[.]com |

Beijing Baidu Netcom Science and Technology Co., Ltd. |

2017-08-04 |

وبسایت قانونی که توسط ارکستراتور و مؤلفههای درپشتی برای بارگیری محمولهها تماس گرفته شده است. درخواست HTTP GET توسط AitM رهگیری می شود. |

|

183.134.93[.]171 |

dl_dir.qq[.]com |

IRT‑CHINANET‑ZJ |

2021-10-17 |

بخشی از URL که قطره چکان از آنجا توسط نرم افزار قانونی دانلود شده است. |

تکنیک های MITER ATT&CK

این جدول با استفاده از نسخه 14 چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

توسعه منابع |

توسعه قابلیت ها: بدافزار |

بلک وود از ایمپلنت سفارشی به نام NSPX30 استفاده کرد. |

|

|

دسترسی اولیه |

سازش زنجیره تامین |

مؤلفه قطره چکان NSPX30 زمانی ارائه می شود که درخواست های قانونی به روز رسانی نرم افزار از طریق AitM رهگیری شود. |

|

|

اعدام |

مترجم دستورات و اسکریپت: PowerShell |

مؤلفه نصبکننده NSPX30 از PowerShell برای غیرفعال کردن ارسال نمونه Windows Defender استفاده میکند و برای مؤلفه لودر یک استثنا اضافه میکند. |

|

|

مترجم دستورات و اسکریپت: Windows Command Shell |

نصب کننده NSPX30 می تواند استفاده کند cmd.exe را هنگام تلاش برای دور زدن UAC. درب پشتی NSPX30 می تواند یک پوسته معکوس ایجاد کند. |

||

|

مترجم دستورات و اسکریپت: ویژوال بیسیک |

نصب کننده NSPX30 می تواند هنگام تلاش برای دور زدن UAC از VBScript استفاده کند. |

||

|

API بومی |

نصب کننده NSPX30 و استفاده از درب پشتی CreateProcessA/W API برای اجرای کامپوننت ها |

||

|

اصرار |

جریان اجرای ربایش |

لودر NSPX30 با شروع Winsock به طور خودکار در یک فرآیند بارگذاری می شود. |

|

|

تشدید امتیاز |

اجرای رویداد |

نصب کننده NSPX30 رجیستری را تغییر می دهد تا مقدار کلید دکمه رسانه را تغییر دهد (APPCOMMAND_LAUNCH_APP2) به فایل اجرایی لودر خود اشاره کند. |

|

|

مکانیسم کنترل ارتفاع سوء استفاده: کنترل حساب کاربری را دور بزنید |

نصب کننده NSPX30 از سه تکنیک برای دور زدن UAC استفاده می کند. |

||

|

فرار از دفاع |

Deobfuscate/Decode فایل ها یا اطلاعات |

فایل های نصب کننده، ارکستراتور، درب پشتی و پیکربندی NSPX30 با RC4 یا ترکیبی از دستورالعمل های بیتی و حسابی رمزگشایی می شوند. |

|

|

نقص دفاع: ابزارها را غیرفعال یا اصلاح کنید |

نصبکننده NSPX30 ارسال نمونه Windows Defender را غیرفعال میکند و برای یک جزء لودر یک استثنا اضافه میکند. ارکستراتور NSPX30 میتواند پایگاه دادههای نرمافزار امنیتی را تغییر دهد تا اجزای لودر آن را در لیست مجاز قرار دهد. نرم افزارهای هدفمند عبارتند از: Tencent PC Manager، 360 Safeguard، 360 Antivirus و Kingsoft AntiVirus. |

||

|

حذف اندیکاتور: حذف فایل |

NSPX30 می تواند فایل های خود را حذف کند. |

||

|

حذف اندیکاتور: پایداری پاک |

NSPX30 می تواند ماندگاری آن را حذف کند. |

||

|

اجرای غیر مستقیم فرمان |

نصب کننده NSPX30 PowerShell را از طریق Command Shell ویندوز اجرا می کند. |

||

|

پنهان کردن: نام یا مکان قانونی را مطابقت دهید |

اجزای NSPX30 در پوشه قانونی ذخیره می شوند %PROGRAMDATA%Intel. |

||

|

رجیستری را اصلاح کنید |

نصب کننده NSPX30 می تواند هنگام تلاش برای دور زدن UAC، رجیستری را تغییر دهد. |

||

|

فایل ها یا اطلاعات مبهم |

اجزای NSPX30 به صورت رمزگذاری شده روی دیسک ذخیره می شوند. |

||

|

فایل ها یا اطلاعات مبهم: بارهای جاسازی شده |

قطره چکان NSPX30 حاوی اجزای تعبیه شده است. لودر NSPX30 حاوی کد پوسته تعبیه شده است. |

||

|

اجرای پروکسی باینری سیستم: Rundll32 |

نصب کننده NSPX30 را می توان از طریق بارگیری کرد rundll32.exe. |

||

|

دسترسی به اعتبار |

حریف در وسط |

ایمپلنت NSPX30 از طریق حملات AitM به قربانیان تحویل داده می شود. |

|

|

اعتبار از فروشگاه های رمز عبور |

پلاگین NSPX30 c001.dat می تواند اعتبارنامه ها را از پایگاه داده های Tencent QQ بدزدد. |

||

|

کشف |

کشف فایل و دایرکتوری |

در پشتی NSPX30 و افزونهها میتوانند فایلها را فهرست کنند. |

|

|

رجیستری پرس و جو |

NSPX30 a010.dat افزونه اطلاعات مختلف نرم افزارهای نصب شده را از رجیستری جمع آوری می کند. |

||

|

کشف نرم افزار |

NSPX30 a010.dat افزونه اطلاعات را از رجیستری جمع آوری می کند. |

||

|

کشف اطلاعات سیستم |

درب پشتی NSPX30 اطلاعات سیستم را جمع آوری می کند. |

||

|

کشف پیکربندی شبکه سیستم |

درب پشتی NSPX30 اطلاعات مختلف آداپتور شبکه را جمع آوری می کند. |

||

|

کشف اتصالات شبکه سیستم |

درپشتی NSPX30 اطلاعات آداپتور شبکه را جمع آوری می کند. |

||

|

کشف مالک/کاربر سیستم |

درپشتی NSPX30 اطلاعات سیستم و کاربر را جمع آوری می کند. |

||

|

مجموعه |

ضبط ورودی: Keylogging |

پلاگین NSPX30 b011.dat یک کی لاگر اولیه است. |

|

|

آرشیو داده های جمع آوری شده: بایگانی از طریق کتابخانه |

افزونه های NSPX30 اطلاعات جمع آوری شده را با استفاده از zlib فشرده می کنند. |

||

|

ضبط صدا |

پلاگین NSPX30 c003.dat جریان های صوتی ورودی و خروجی را ضبط می کند. |

||

|

مجموعه خودکار |

ارکستراتور و در پشتی NSPX30 به طور خودکار افزونه هایی را برای جمع آوری اطلاعات راه اندازی می کند. |

||

|

مرحله بندی داده ها: مرحله بندی داده های محلی |

پلاگین های NSPX30 داده ها را قبل از exfiltation در فایل های محلی ذخیره می کنند. |

||

|

ضبط صفحه نمایش |

پلاگین NSPX30 b010.dat اسکرین شات می گیرد |

||

|

دستور و کنترل |

پروتکل لایه کاربردی: پروتکل های وب |

ارکستراتور NSPX30 و مؤلفههای درپشتی بارها را با استفاده از HTTP دانلود میکنند. |

|

|

پروتکل لایه برنامه: DNS |

درب پشتی NSPX30 اطلاعات جمع آوری شده را با استفاده از DNS استخراج می کند. |

||

|

رمزگذاری داده ها: رمزگذاری استاندارد |

داده های جمع آوری شده برای خروج با zlib فشرده می شود. |

||

|

مبهم سازی داده ها |

درب پشتی NSPX30 ارتباطات C&C خود را رمزگذاری می کند. |

||

|

پروتکل لایه غیر کاربردی |

درب پشتی NSPX30 از UDP برای ارتباطات C&C خود استفاده می کند. |

||

|

نماینده |

ارتباطات NSPX30 با سرور C&C آن توسط یک جزء ناشناس پروکسی می شود. |

||

|

اکسفیلتراسیون |

استخراج خودکار |

در صورت در دسترس بودن، درب پشتی NSPX30 به طور خودکار اطلاعات جمع آوری شده را استخراج می کند. |

|

|

محدودیت اندازه انتقال داده |

درب پشتی NSPX30 داده های جمع آوری شده را از طریق پرس و جوهای DNS با اندازه بسته ثابت استخراج می کند. |

||

|

Exfiltration Over Protocol Alternative: Exfiltration Over Unencrypted Non-C2 Protocol |

درب پشتی NSPX30 اطلاعات جمع آوری شده را با استفاده از DNS استخراج می کند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/nspx30-sophisticated-aitm-enabled-implant-evolving-since-2005/