A principios de este año, el equipo de respuesta a incidentes de Mandiant Consulting rastreó un ataque de un grupo de espionaje vinculado a China hasta el compromiso de un dispositivo de borde en la red de su cliente, pero debido a que el dispositivo es un sistema cerrado, la víctima del ataque tuvo que solicitar una Imagen forense del fabricante del dispositivo de red.

Dos meses después, el cliente sigue esperando.

Esta dificultad para detectar (y luego investigar) los compromisos de los dispositivos de borde resalta por qué muchos atacantes de estados-nación apuntan cada vez más a firewalls, puertas de enlace de correo electrónico, VPN y otros dispositivos, dice Charles Carmakal, CTO de Mandiant Consulting en Google Cloud. Los grupos amenazadores no sólo evitan ser detectados por más tiempo, sino que incluso cuando los defensores se enteran del ataque, investigar el incidente es mucho más difícil.

Es un problema con el que Mandiant se enfrenta “todo el tiempo”, afirma.

"Hoy en día tenemos una telemetría mucho mejor para las computadoras con Windows, principalmente debido a la madurez de las soluciones EDR [detección y respuesta de endpoints]", afirma Carmakal. “La telemetría en los dispositivos periféricos... a menudo es completamente inexistente. Para poder clasificar y examinar forensemente el dispositivo, es necesario obtener una imagen forense, pero no se puede simplemente abrir el dispositivo y sacar el disco duro”.

El cambio de los atacantes de espionaje a explotando dispositivos de borde es una de las principales tendencias que Mandiant Consulting de Google Cloud vio en 2023, según el informe M-Trends 2024 publicado el 23 de abril. En general, la empresa rastreó e informó sobre más de dos docenas de campañas y eventos globales en 2023 relacionados con sus investigaciones.

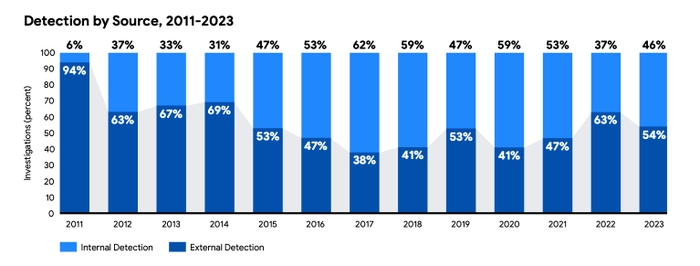

La cantidad de tiempo que un atacante está activo en un sistema comprometido antes de ser detectado, conocido como tiempo de permanencia, siguió reduciéndose: a 10 días en 2023, frente a los 16 días del año anterior. El ransomware representó el 23% de las investigaciones de Mandiant en 2023, frente al 18% en 2022. Las empresas se enteraron de la mayoría de los incidentes (54%) porque un tercero (a menudo el propio atacante, en el caso del ransomware) notificó a la víctima.

Dado que el ransomware notifica a menudo a las víctimas, la detección externa aumentó al 54%. Fuente: Mandiant de Google Cloud

Los atacantes se trasladan a entornos menos visibles

Si bien los dispositivos de borde requieren atacantes expertos para comprometerlos y controlarlos, estos entornos de alta disponibilidad también suelen ofrecer sus propias utilidades y características para lidiar con formatos y funcionalidades nativos. Al “vivir de la tierra” y utilizar las capacidades integradas, los atacantes pueden crear malware más confiable y aun así correr menos riesgo de ser detectados, debido a la falta de visibilidad que tienen los defensores de las operaciones internas de los dispositivos.

"[M]cualesquiera de estos dispositivos son sometidos a rigurosos regímenes de pruebas por parte del fabricante durante el desarrollo para garantizar su estabilidad", afirmó Mandiant en el informe. "Los desarrolladores de malware de China-nexus aprovechan la funcionalidad incorporada incluida en estos sistemas... aprovechando las capacidades nativas [que pueden] reducir la complejidad general del malware al convertir en armas las características existentes que han sido rigurosamente probadas por la organización".

En un incidente, los consultores de Mandiant descubrieron el Malware de puerta trasera BoldMove, los atacantes chinos diseñaron para infectar un dispositivo Fortinet, deshabilitando dos funciones de registro y permitiendo que el atacante permanezca sin ser detectado durante un período más largo. BoldMove fue creado específicamente para entornos Fortinet.

Los esfuerzos de respuesta a incidentes también suelen verse obstaculizados por la falta de fácil acceso de los consultores y defensores al sistema operativo subyacente. Sin forma de analizar el código subyacente para buscar dispositivos comprometidos, los equipos de respuesta a incidentes a menudo no pueden determinar la causa raíz de un compromiso, dice Carmakal de Mandiant.

"Algunos proveedores se niegan a proporcionar imágenes forenses, [lo cual] entiendo... porque tienen mucha propiedad intelectual sobre el dispositivo", dice. "Las empresas deben comprender el alcance y la magnitud de un compromiso, y si comienza en un dispositivo de red, y es necesario investigar eso".

El uso de exploits aumenta y hay más sitios de fuga de datos

Los atacantes han redoblado el uso de exploits como punto de acceso inicial para los ataques, y Mandiant investigó el 38 % de los ataques en los que pudo determinar un vector inicial que comenzaba con un exploit. El phishing, en un distante segundo lugar, representó el 17% de las acciones iniciales de un ataque. En un cercano tercer lugar, los compromisos anteriores que inadvertidamente se dejaron explotables representaron el 15% de todos los vectores de acceso inicial.

"Los atacantes continúan aprovechando tácticas efectivas para obtener acceso a los entornos objetivo y realizar sus operaciones", afirma el informe de Mandiant. “Si bien los vectores de infección más populares fluctúan, las organizaciones deben centrarse en estrategias de defensa en profundidad. Este enfoque puede ayudar a mitigar el impacto de los métodos de intrusión inicial tanto comunes como menos frecuentes”.

Por último, los investigadores de Mandiant también han observado un aumento de los sitios de fuga de datos (DLS) con el tiempo, que ahora representan más de un tercio (36%) de todos los ataques con motivación financiera.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/endpoint-security/edge-vpns-firewalls-nonexistent-telemetry-apts