COMENTARIO

Waterfall Security Solutions, en colaboración con ICS Strive, lanzó recientemente su “Informe de amenazas 2024.” La mala noticia es que, en 2023, hubo 68 ciberataques que acabaron con más de 500 operaciones físicas. La buena noticia (más o menos) es que se trata de sólo un 19% más de ataques que el año anterior. ¿Qué está sucediendo? Los ataques de ransomware con consecuencias físicas han disminuido ligeramente, los ataques hacktivistas son constantes y todo lo demás va en aumento. Los autores del informe concluyen que el aumento del 19% probablemente sea una aberración y que veremos un aumento cercano al 90% al 100% en 2024.

Los detalles

El informe sobre amenazas a la seguridad de la tecnología operativa (OT) de Waterfall es el más cauteloso de la industria: solo rastrea los ciberataques deliberados que causaron consecuencias físicas en la automatización de edificios, la industria pesada, la manufactura y las infraestructuras industriales críticas. en el registro público. Es decir, ninguna divulgación privada o confidencial. El conjunto completo de datos del informe se incluye en su apéndice. Esto significa que el informe seguramente subestimará lo que realmente está sucediendo en el mundo, porque los autores informan periódicamente revelaciones confidenciales que no pueden incluir en sus recuentos.

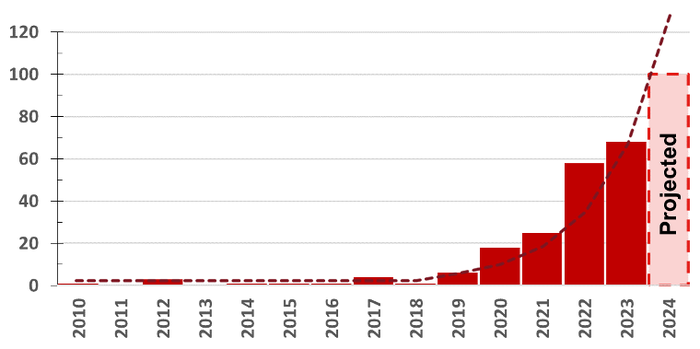

Incidentes de OT desde 2010. Fuente: “2024 Threat Report”, Waterfall Security Solutions, en colaboración con ICS Strive

Más ataques

A pesar de esta subestimación, los ataques cibernéticos que cumplieron con los criterios de inclusión continúan aumentando, casi duplicándose anualmente desde 2019. Este es un gran cambio con respecto al período 2010-2019, cuando los ataques OT con consecuencias físicas se mantuvieron estables, oscilando entre cero y cinco ataques al año.

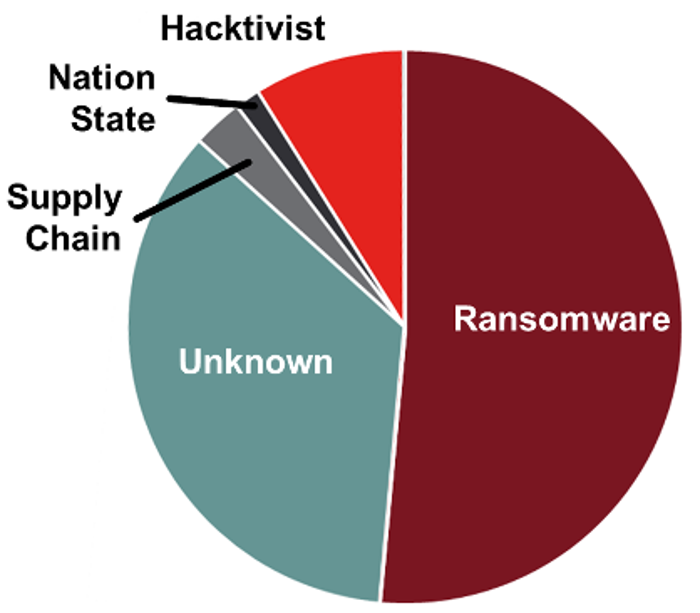

Actores de amenazas. Fuente: “Informe de amenazas 2024”, Waterfall Security Solutions, en colaboración con ICS Strive

¿Cuáles son estos ataques? En 24 de 68 casos, no había suficiente información en el registro público para atribuir el ataque. De los restantes, 35 ataques (80%) fueron ransomware, seis (14%) fueron hacktivistas, dos fueron ataques a la cadena de suministro y uno se atribuyó a un estado nación. Los 35 ataques de ransomware son ligeramente inferiores a los 41 del año pasado, lo cual es inesperado, dado que los ataques de ransomware en redes de TI continúan aumentando entre un 60% y un 70% por año, según el informe. ¿Por qué? En parte, debido a que los informes públicos de este año fueron menos detallados, este año hubo muchos más actores de amenazas “desconocidos”.

Otro factor tiene que ver con el hecho de que la mayoría de los ataques de ransomware que afectan las operaciones físicas lo hicieron sólo accidentalmente, ya sea por “abundancia de precaución” Apagados de OT, cuando la TI está deteriorada o las operaciones físicas dependen de una infraestructura de TI paralizada. En 2023, vimos una fracción importante de grupos criminales de ransomware alejarse del cifrado y la desactivación de sistemas a simplemente robar los datos y exigir rescates para destruir los datos robados en lugar de publicarlos. Con menos sistemas de TI afectados por el cifrado, parece que menos sistemas OT y operaciones físicas se están viendo afectados.

Esperamos que esta tendencia se estabilice en 2024, y que los impactos de OT debido al ransomware vuelvan a la norma histórica reciente de casi duplicarse anualmente. ¿Por qué? Porque no todas las empresas tienen datos por los que estén dispuestas a pagar para protegerlos. Sin embargo, estas empresas, especialmente las de infraestructuras críticas, aún pueden pagar un rescate para restaurar la funcionalidad de los sistemas dañados, por lo que tiene sentido que al menos algunos delincuentes de ransomware no dejen dinero sobre la mesa y continúen dañando servidores, además de robar. qué datos pueden.

Cadena de Suministro

Los ataques a la cadena de suministro con consecuencias físicas aparecieron este año por primera vez en muchos años. Newag SA fue acusada de incorporar códigos en sus trenes para maximizar los ingresos de los talleres de reparación autorizados. Se le acusa de actuar para “bloquea el tren con códigos de error falsos después de alguna fecha, o si el tren no estuvo funcionando por un período de tiempo”. Se descubrió que parte del código contenía coordenadas GPS para limitar el comportamiento a talleres de terceros. Newag niega las acusaciones y culpa a “hackers desconocidos”. Y en una aparente disputa contractual, ORQA, un fabricante de cascos de realidad virtual con vista en primera persona (FPV), tuvo sus productos bloqueados por lo que describe como un “excontratista codicioso”.

Resumen

Hay muchas otras conclusiones en el informe: el bloqueo y la suplantación de GPS se están convirtiendo en un problema generalizado, las empresas manufactureras representaron más de la mitad de los ataques con interrupciones, los hacktivistas están atacando infraestructuras críticas y hay una serie alarmante de cuasi accidentes, incluyendo las numerosas infraestructuras y servicios críticos a los que se dirige El tifón Volt de China Campaña “vivir de la tierra”. El informe también aborda nuevos avances prometedores en el aspecto defensivo, incluida la Estrategia de ingeniería cibernética.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks