ESET-Produkte und -Forschung schützen seit Jahren die ukrainische IT-Infrastruktur. Seit Beginn des Krieges im Februar 2022 haben wir eine erhebliche Anzahl von Angriffen durch mit Russland verbündete Gruppen verhindert und untersucht. Wir haben auch einige der interessantesten Erkenntnisse auf WeLiveSecurity veröffentlicht:

Auch wenn unser Hauptaugenmerk weiterhin auf der Analyse von Bedrohungen im Zusammenhang mit Malware liegt, haben wir uns mit der Untersuchung einer Informationsoperation oder psychologischen Operation (PSYOP) konfrontiert, die versucht, bei Ukrainern und Ukrainischsprachigen im Ausland Zweifel zu wecken.

Operation Texonto

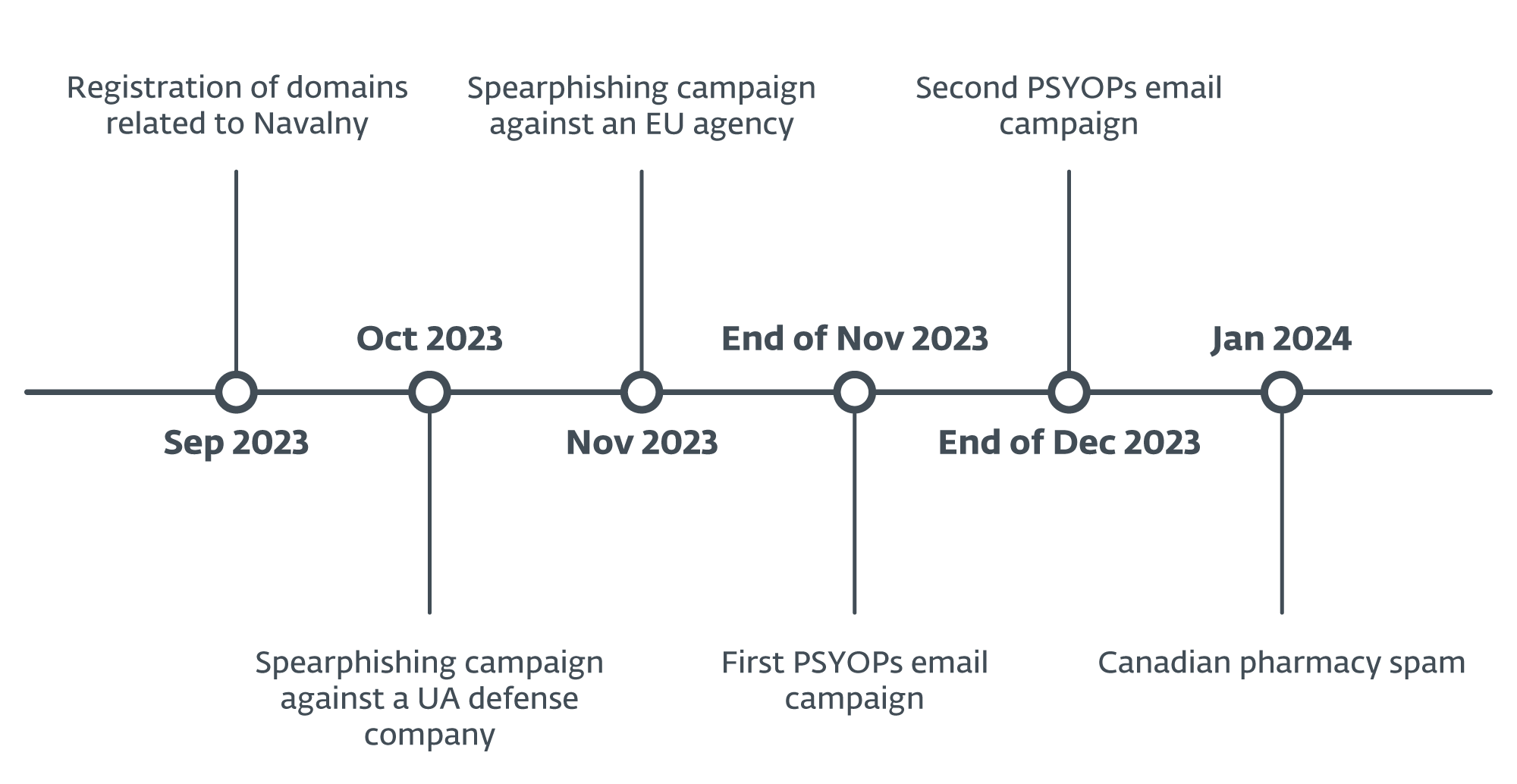

Operation Texonto ist eine Desinformations-/PSYOP-Kampagne, die Spam-Mails als Hauptverbreitungsmethode nutzt. Überraschenderweise scheint es nicht so zu sein, dass die Täter zur Übermittlung ihrer Botschaften gängige Kanäle wie Telegram oder gefälschte Websites nutzten. Wir haben zwei unterschiedliche Wellen festgestellt, die erste im November 2023 und die zweite Ende Dezember 2023. In den E-Mails ging es inhaltlich um Heizausfälle, Medikamentenknappheit und Lebensmittelknappheit, die typische Themen der russischen Propaganda sind.

Zusätzlich zur Desinformationskampagne haben wir eine Spearphishing-Kampagne entdeckt, die im Oktober 2023 ein ukrainisches Verteidigungsunternehmen und im November 2023 eine EU-Behörde ins Visier nahm. Ziel beider war es, Anmeldeinformationen für Microsoft Office 365-Konten zu stehlen. Dank der Ähnlichkeiten in der Netzwerkinfrastruktur, die bei diesen PSYOPs und Phishing-Operationen verwendet wird, können wir sie mit hoher Zuversicht verknüpfen.

Interessanterweise enthüllten einige weitere Pivot-Namen auch Domain-Namen, die Teil der Operation Texonto sind und mit internen russischen Themen in Zusammenhang stehen, wie etwa Alexei Nawalny, der bekannte russische Oppositionsführer, der im Gefängnis saß und gestorben Am Februar 16th, 2024. Das bedeutet, dass es sich bei der Operation Texonto wahrscheinlich um Spearphishing- oder Informationsoperationen handelt, die auf russische Dissidenten und Anhänger des verstorbenen Oppositionsführers abzielen. Zu diesen Domänen gehören:

- navalny-votes[.]net

- navalny-votesmart[.]net

- navalny-voting[.]net

Vielleicht noch seltsamer ist, dass ein E-Mail-Server, der von den Angreifern betrieben und zum Versenden von PSYOP-E-Mails verwendet wurde, zwei Wochen später für den Versand typischer kanadischer Apotheken-Spam wiederverwendet wurde. Diese Kategorie illegaler Geschäfte erfreut sich in der russischen Cybercrime-Community seit langem großer Beliebtheit Blogeintrag aus dem Jahr 2011 erklärt.

Abbildung 1 fasst die wichtigsten Ereignisse der Operation Texonto zusammen.

Das seltsame Gebräu aus Spionage, Informationsoperationen und gefälschten Arzneimitteln kann uns nur daran erinnern Callisto, eine bekannte mit Russland verbündete Cyberspionagegruppe, die Gegenstand eines Angriffs war Anklage vom US-Justizministerium im Dezember 2023. Callisto zielt über Spearphishing-Websites, die gängige Cloud-Anbieter nachahmen sollen, auf Regierungsbeamte, Mitarbeiter in Denkfabriken und militärnahe Organisationen ab. Die Gruppe hat auch Desinformationsoperationen durchgeführt, wie z Dokumentenleck kurz vor den britischen Parlamentswahlen 2019. Schließlich führt die Umstellung auf die alte Netzwerkinfrastruktur zu gefälschten Pharma-Domains wie Musclepharm[.]oben or ukrpharma[.]ovh.

Obwohl es auf hoher Ebene mehrere Gemeinsamkeiten zwischen den Operationen „Operation Texonto“ und „Callisto“ gibt, haben wir keine technischen Überschneidungen festgestellt und wir ordnen Operation Texonto derzeit keinem bestimmten Bedrohungsakteur zu. Angesichts der TTPs, der Angriffsziele und der Verbreitung der Botschaften führen wir die Operation jedoch mit großer Zuversicht einer Gruppe zu, die mit Russland verbündet ist.

Phishing-Kampagne: Oktober–November 2023

Mitarbeiter eines großen ukrainischen Verteidigungsunternehmens erhielten im Oktober 2023 eine Phishing-E-Mail, die angeblich von ihrer IT-Abteilung stammte. Die E-Mails wurden von gesendet it.[redacted_company_name]@gmail.com, eine E-Mail-Adresse, die höchstwahrscheinlich speziell für diese Kampagne erstellt wurde, und der E-Mail-Betreff lautete Gekürzte Entscheidung: Die geplante Erfindung (maschinelle Übersetzung aus dem Ukrainischen: Genehmigung beantragt: Geplanter Bestand).

Der Inhalt der E-Mail ist folgender:

Im Zeitraum vom 02. Februar 13 bis zum XNUMX. September wurden technische Informationen zur Planung und Durchführung von Tests bereitgestellt не використовуються. Wir planen, Sie mit der angegebenen Adresse ([redacted_address]@[redacted_company_name].com) zu kontaktieren, um möglicherweise, wenn Sie möchten, auf den Web-Site-Link zuzugreifen Wenn Sie sich für die Installation von Systemen entscheiden, werden Sie mit diesen Problemen nicht einverstanden sein.

Bei vielen anderen Personen ist es nicht möglich, dass Ihr Konto den Status „Neustart“ anzeigt und Sie sich während der Planung nicht mit den Ressourcen zufrieden geben. Als ich die Adresse erhielt, wurde ich von Vami nicht besucht (aber sie hatte im Mai keinen Plan), aber in der Mehrzahl der Fälle konnte ich sie nicht erreichen Sie sind am 13. Januar 2023 am XNUMX. Juli XNUMX am nächsten Tag fertig.

Mit freundlichen Grüßen,

Weitere Informationen zur Technologie.

Eine maschinelle Übersetzung der E-Mail lautet:

Im Zeitraum vom 2. bis 13. Oktober führen Mitarbeiter der Informationstechnologieabteilung eine geplante Inventur und Entfernung ungenutzter Postfächer durch. Wenn Sie in Zukunft Ihre E-Mail-Adresse ([geschwärzte_Adresse]@[geschwärzter_Firmenname].com) verwenden möchten, rufen Sie bitte die Webversion des Postfachs unter diesem Link auf und melden Sie sich mit Ihren Anmeldeinformationen an.

Es sind keine weiteren Maßnahmen erforderlich, Ihr Postfach erhält den Status „bestätigt“ und wird während einer geplanten Ressourceninventur nicht entfernt. Wenn Sie diese E-Mail-Adresse nicht verwenden (oder die Verwendung in Zukunft nicht geplant ist), müssen Sie in diesem Fall nichts unternehmen – das Postfach wird am 13. Oktober 2023 automatisch gelöscht.

Freundliche Grüße,

Abteilung für Informationstechnologien.

Das Ziel der E-Mail besteht darin, Zielgruppen dazu zu verleiten, auf за цим посиланням (maschinelle Übersetzung: unter diesem Link) zu klicken, was zu führt https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (teilweise redigiert). Diese URL verweist auf die bösartige Domäne login.microsoftidonline[.]com. Beachten Sie, dass diese Domain der offiziellen sehr ähnlich ist. login.microsoftonline.com.

Wir konnten die Phishing-Seite nicht abrufen, aber es handelte sich höchstwahrscheinlich um eine gefälschte Microsoft-Anmeldeseite, die darauf abzielte, die Anmeldeinformationen der Zielpersonen zu stehlen.

Für eine andere Domain, die zur Operation Texonto gehört, choicelive149200[.]com, es gab zwei VirusTotal-Einreichungen (dank One und XNUMX) für die URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Leider war die Website zum Zeitpunkt der Analyse nicht mehr erreichbar, es handelte sich jedoch wahrscheinlich um eine Credential-Phishing-Seite für Outlook im Web/OWA-Webmail von eupolcopps.eu, das EU-Koordinierungsbüro für die Unterstützung der palästinensischen Polizei. Beachten Sie, dass wir das E-Mail-Beispiel nicht gesehen haben, sondern nur die an VirusTotal übermittelte URL.

Erste PSYOP-Welle: November 2023

On November 20thhaben wir die erste Welle von Desinformations-E-Mails mit einem PDF-Anhang entdeckt, die an mindestens einige hundert Empfänger in der Ukraine gesendet wurden. Mitarbeiter der ukrainischen Regierung, Energieunternehmen und sogar Einzelpersonen erhielten die E-Mails. Wir wissen nicht, wie die Liste der E-Mail-Adressen erstellt wurde.

Im Gegensatz zur zuvor beschriebenen Phishing-Kampagne bestand das Ziel dieser E-Mails darin, bei den Ukrainern Zweifel zu säen; In einer E-Mail heißt es beispielsweise: „In diesem Winter kann es zu Heizunterbrechungen kommen.“ Offenbar gab es in dieser speziellen Welle keinen schädlichen Link oder Schadsoftware, sondern lediglich Desinformation.

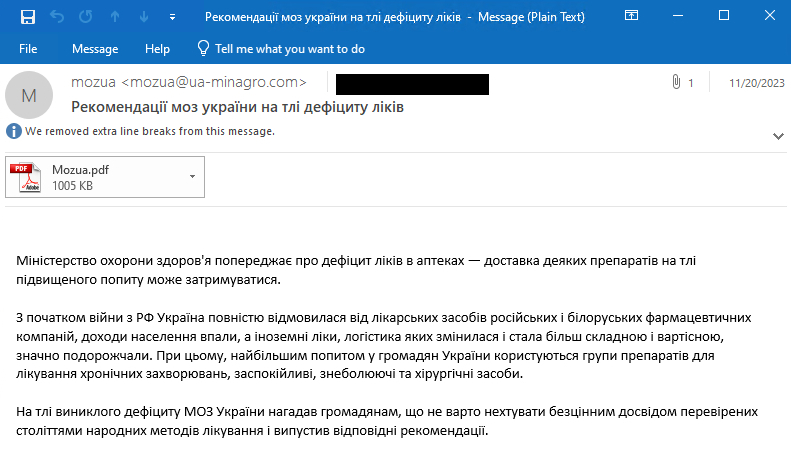

Abbildung 2 zeigt ein E-Mail-Beispiel. Der Betreff lautet Рекомендації моз україни на тлі дефіциту ліків (maschinelle Übersetzung aus dem Ukrainischen: Empfehlungen des Gesundheitsministeriums der Ukraine zum Zeitpunkt der Medikamentenknappheit) und die E-Mail wurde von gesendet mozua@ua-minagro[.]com. Beachten Sie, dass diese Adresse in der zu sehen ist Umschlag-von und der Weg zurück Felder.

ua-minagro[.]com ist eine von den Angreifern betriebene Domain, die im Rahmen dieser Kampagne ausschließlich für den Versand von Desinformations-E-Mails genutzt wurde. Die Domain gibt sich als das Ministerium für Agrarpolitik und Ernährung der Ukraine aus, dessen legitime Domain es ist minagro.gov.ua.

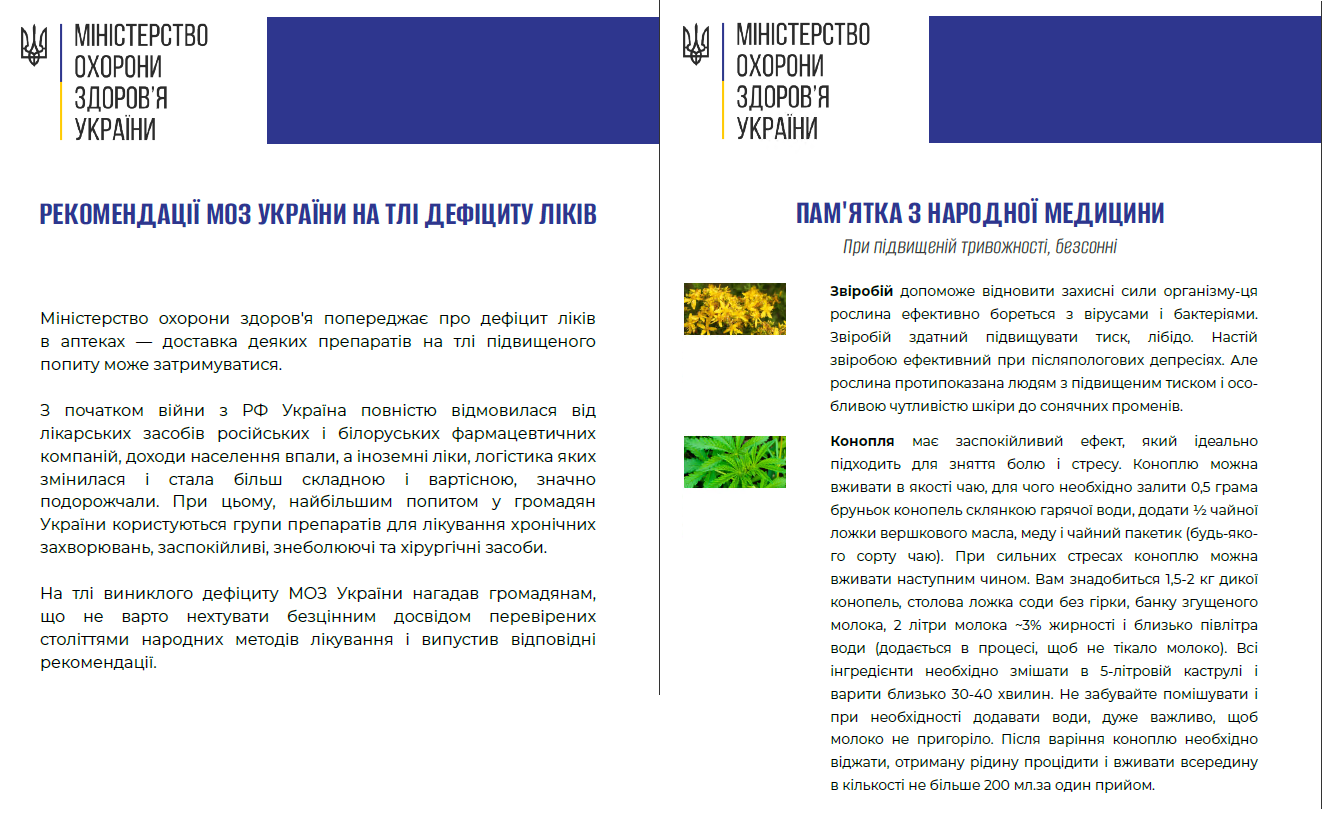

Der E-Mail ist ein PDF-Dokument beigefügt, wie in Abbildung 3 dargestellt. Obwohl es per se nicht bösartig ist, enthält es auch Desinformationsnachrichten.

Das Dokument missbraucht das Logo des Gesundheitsministeriums der Ukraine und erklärt, dass in der Ukraine aufgrund des Krieges ein Medikamentenmangel herrsche. Darin heißt es auch, dass die ukrainische Regierung sich weigere, Medikamente aus Russland und Weißrussland zu importieren. Auf der zweiten Seite erklären sie, wie man einige Medikamente durch Pflanzen ersetzen kann.

Interessant ist, dass die E-Mail von einer Domain gesendet wurde, die sich als „Ministerium für Agrarpolitik und Ernährung der Ukraine“ ausgibt, während es im Inhalt um Arzneimittelknappheit geht und das PDF das Logo des Gesundheitsministeriums der Ukraine missbraucht. Es handelt sich möglicherweise um einen Fehler der Angreifer oder zeigt zumindest, dass ihnen nicht alle Details wichtig waren.

Zusätzlich zu den Modi ua-minagro[.]comIn dieser Welle wurden fünf weitere Domains für den E-Mail-Versand genutzt:

- uaminagro[.]com

- minuaregion[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroua[.]org

minuaregion[.]org und minuaregionbecareful[.]com geben sich als Ministerium für die Wiedereingliederung der vorübergehend besetzten Gebiete der Ukraine aus, deren legitime Website lautet https://minre.gov.ua/en/.

uamtu[.]com gibt sich als das Ministerium für Entwicklung von Gemeinden, Territorien und Infrastruktur der Ukraine aus, dessen legitime Website lautet https://mtu.gov.ua.

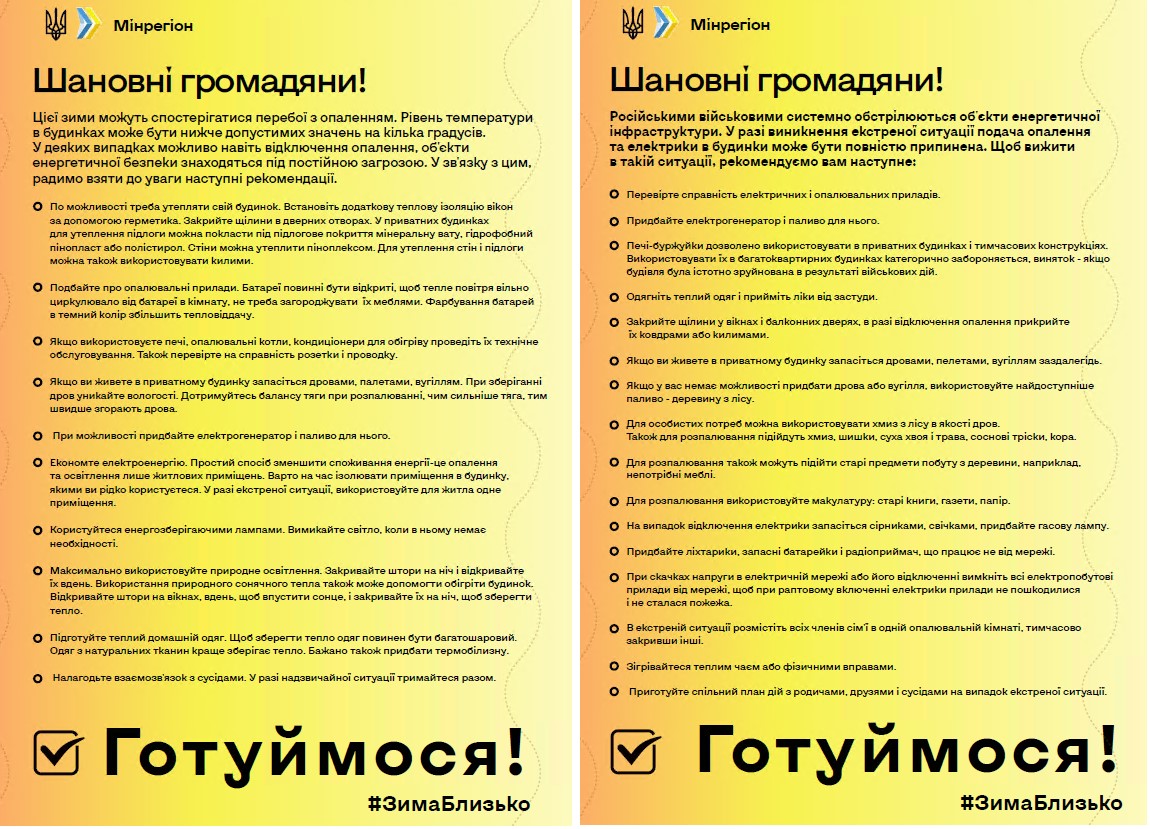

Wir haben drei weitere unterschiedliche E-Mail-Nachrichtenvorlagen identifiziert, jede mit einem anderen E-Mail-Text und PDF-Anhang. Eine Zusammenfassung finden Sie in Tabelle 1.

Tabelle 1. Desinformations-E-Mails

|

E-Mail-Körper |

Maschinelle Übersetzung des E-Mail-Textes |

|

Російськими військовими системно обстрилюються об'єкти energetischen infrastrukturen. Aufgrund der Tatsache, dass in öffentlichen Gebäuden elektrische Geräte in den Gehäusen verlegt werden, können einige Anbieter darauf achten. Wir besuchen diese Website und empfehlen Ihnen Folgendes: |

Das russische Militär beschießt systematisch die Infrastruktur von Energieanlagen. Im Notfall kann die Wärmeversorgung und die Stromversorgung von Haushalten komplett unterbrochen werden. Um in einer solchen Situation zu überleben, empfehlen wir Folgendes: |

|

Diese Dinge können durch die Einwirkung von Opalen verursacht werden. Die Temperatur in den Häusern kann nur dann auftreten, wenn die Temperaturen in der Küche sinken. In jungen Jahren kann es passieren, dass die Stromzufuhr unterbrochen wird. Aus diesem Grund erhalten Sie von uns eine Empfehlung. |

In diesem Winter kann es zu Heizunterbrechungen kommen. Das Temperaturniveau in Häusern kann mehrere Grad unter den zulässigen Werten liegen. In manchen Fällen ist es sogar möglich, die Heizung auszuschalten, da die Energiesicherheit der Anlagen ständig gefährdet ist. In diesem Zusammenhang empfehlen wir Ihnen, die folgenden Empfehlungen zu berücksichtigen. |

|

Das Oberste Gerichtshof der Vereinigten Staaten ist darauf angewiesen, Kredite in Anwendungen zu defizitisieren – die Bereitstellung von geeigneten Vorbereitungen auf diese Art und Weise kann beantragt werden. Wir freuen uns, dass die Regierung der Ukraine zwischen beliebten Apothekern und mehrsprachigen Pharmazeutischen Unternehmen auf dem Laufenden gehalten wird впали, иноземні лики, логистика яких змінилася und стала більш складною и вартисною, значно подорожчали. Im Laufe der Zeit haben wir in der EU eine Reihe von Vorbereitungen getroffen, um chronische Verstöße, Verstöße, Verstöße usw. zu verhindern ирургічні засоби. Aufgrund dieser Weindefizite in den Vereinigten Staaten von Amerika gibt es in der Regel keine neuen Methoden Ich habe keine Empfehlungen abgegeben. |

Das Gesundheitsministerium warnt vor einem Mangel an Medikamenten in Apotheken – die Lieferung einiger Medikamente könnte sich aufgrund der erhöhten Nachfrage verzögern. Mit Beginn des Krieges mit der Russischen Föderation verzichtete die Ukraine vollständig auf russische und weißrussische Pharmaunternehmen, die Einkommen der Bevölkerung sanken und ausländische Medikamente, deren Logistik sich veränderte und komplexer und teurer wurde, verteuerten sich erheblich. Gleichzeitig kommt die größte Nachfrage von den Bürgern. Die Ukraine verwendet Arzneimittelgruppen zur Behandlung chronischer Krankheiten, Beruhigungsmittel, Schmerzmittel und chirurgische Mittel. Vor dem Hintergrund des Mangels erinnerte das Gesundheitsministerium der Ukraine die Bürger daran, dass man die unschätzbare Erfahrung der jahrhundertelang erprobten Volksbehandlungsmethoden nicht vernachlässigen sollte, und veröffentlichte die entsprechenden Empfehlungen. |

|

Die Aggressivität der Regierung hat sich mit dem Ziel befasst, in den Agrarsektor der Ukraine einzugreifen. Sie haben mir ein paar Minuten gekostet, mehr Spaß gemacht, Spaß gemacht und Ihre eigene Technik ausgenutzt. Eine große Anzahl von Kunden mit erstklassiger technischer Unterstützung, erstklassige Qualität. Zur Stabilisierung der Landwirtschaftspolitik und zur Förderung empfehlen wir Ihnen eine Reihe von Standortbestimmungen für die Erstellung von Verwaltungsunterlagen. Viele meiner Kunden haben eine Liste mit vielen Vorteilen erstellt, die ihnen zugute kommt, und zwar in der Regel. Bitte beachten Sie, dass die jungen Männer zwischen Nebel und Himmel glitten, und auch in den letzten Jahren. Ich befürworte, dass Ihre Familie und Ihre Kunden Rezepte kaufen. |

Die Aggression Russlands führte zu erheblichen Verlusten im Agrarsektor der Ukraine. Das Land ist durch Minen verschmutzt, durch Granaten, Schützengräben und die Bewegung militärischer Ausrüstung beschädigt. Zahlreiche landwirtschaftliche Maschinen wurden beschädigt und zerstört, Getreidespeicher wurden zerstört. Bis sich die Situation stabilisiert, empfiehlt das Ministerium für Agrarpolitik und Ernährung, Ihre Ernährung mit Gerichten aus verfügbaren Wildkräutern zu abwechslungsreich zu gestalten. Der Verzehr frischer, saftiger Kräuterblätter in Form von Salaten ist am einfachsten, nützlichsten und erschwinglichsten. Denken Sie daran, dass Sie Pflanzen fernab von Städten und Gemeinden sowie stark befahrenen Straßen sammeln sollten. Wir bieten Ihnen mehrere nützliche und einfach zuzubereitende Rezepte. |

Die zugehörigen PDF-Anhänge stammen angeblich vom ukrainischen Ministerium für Regionen (siehe Abbildung 4) und dem Landwirtschaftsministerium (siehe Abbildung 5).

Im letzten Dokument, das angeblich vom Landwirtschaftsministerium stammt, schlagen sie vor, „Taubenrisotto“ zu essen, und stellen sogar ein Foto einer lebenden und einer gekochten Taube zur Verfügung. … Dies zeigt, dass diese Dokumente absichtlich erstellt wurden, um die Leser zu verärgern.

Insgesamt stimmen die Botschaften mit gängigen russischen Propagandathemen überein. Sie versuchen, den Menschen in der Ukraine weiszumachen, dass sie wegen des russisch-ukrainischen Krieges keine Medikamente, Lebensmittel und Heizung haben werden.

Zweite PSYOP-Welle: Dezember 2023

Etwa einen Monat nach der ersten Welle entdeckten wir eine zweite PSYOP-E-Mail-Kampagne, die sich nicht nur an Ukrainer, sondern auch an Menschen in anderen europäischen Ländern richtete. Die Ziele sind eher zufällig und reichen von der ukrainischen Regierung bis zu einem italienischen Schuhhersteller. Da alle E-Mails auf Ukrainisch verfasst sind, ist es wahrscheinlich, dass die ausländischen Zielpersonen Ukrainisch sprechen. Laut ESET-Telemetrie erhielten in dieser zweiten Welle einige Hundert Menschen E-Mails.

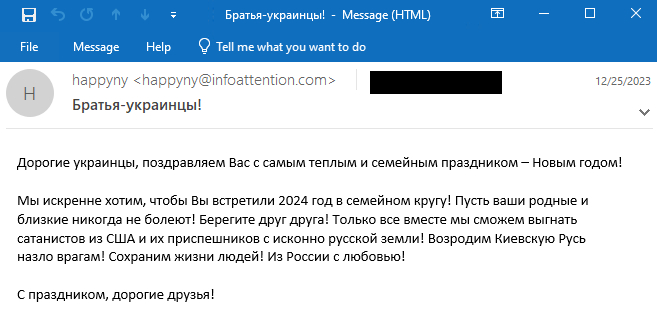

Wir haben in dieser Welle zwei verschiedene E-Mail-Vorlagen gefunden. Der erste wurde am 25. Dezember verschicktth und ist in Abbildung 6 dargestellt. Bei der ersten Welle wurden die E-Mail-Nachrichten von einem E-Mail-Server gesendet, der von den Angreifern betrieben wurde. infoattention[.]com in diesem Fall.

Eine maschinelle Übersetzung des E-Mail-Textes lautet wie folgt:

Liebe Ukrainer, wir gratulieren Ihnen zum wärmsten und familienfreundlichsten Feiertag – dem neuen Jahr!

Wir möchten aufrichtig, dass Sie das Jahr 2024 mit Ihrer Familie feiern! Mögen Ihre Familie und Freunde niemals krank werden! Passt aufeinander auf! Nur gemeinsam werden wir in der Lage sein, die Satanisten aus den USA und ihre Schergen aus dem ursprünglichen russischen Boden zu vertreiben! Lassen Sie uns die Kiewer Rus trotz unserer Feinde wiederbeleben! Retten wir Menschenleben! Liebesgrüße aus Russland!

Schöne Feiertage, liebe Freunde!

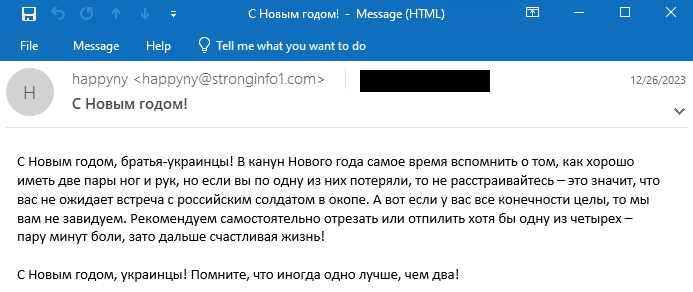

Die zweite E-Mail-Vorlage (siehe Abbildung 7) wurde am 26. Dezember gesendetth, 2023 von einem anderen E-Mail-Server: stronginfo1[.]com. Während dieser Welle wurden zwei zusätzliche E-Mail-Adressen verwendet:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Eine maschinelle Übersetzung des E-Mail-Textes lautet wie folgt:

Frohes neues Jahr, ukrainische Brüder! An Silvester ist es an der Zeit, sich daran zu erinnern, wie gut es ist, zwei Paar Beine und Arme zu haben, aber wenn Sie eines davon verloren haben, dann seien Sie nicht verärgert – das bedeutet, dass Sie keinen russischen Soldaten treffen werden ein Graben. Und wenn alle deine Gliedmaßen intakt sind, dann beneiden wir dich nicht. Wir empfehlen, mindestens einen der vier Punkte selbst abzuschneiden oder abzusägen – ein paar Minuten voller Schmerzen, aber dann ein glückliches Leben!

Frohes neues Jahr, Ukrainer! Denken Sie daran, dass eins manchmal besser ist als zwei!

Während die erste PSYOP-E-Mail-Kampagne im November 2023 recht gut vorbereitet war und mit eigens erstellten PDF-Dokumenten einigermaßen überzeugend wirkte, ist diese zweite Kampagne in ihrer Botschaft eher schlichter und düsterer. Besonders beunruhigend ist die zweite E-Mail-Vorlage, in der die Angreifer vorschlagen, dass Menschen ein Bein oder einen Arm amputieren, um einem Militäreinsatz zu entgehen. Insgesamt weist es alle Merkmale von PSYOPs während des Krieges auf.

Kanadischer Apotheken-Spam: Januar 2024

In einer ziemlich überraschenden Wendung der Ereignisse wurde eine der Domänen, die im Dezember 2023 zum Versenden von PSYOP-E-Mails verwendet wurde, infonotification[.]com, wurde am 7. Januar zum Versenden von kanadischem Apotheken-Spam verwendetth 2024.

Ein Beispiel ist in Abbildung 8 dargestellt und der Link leitet zur gefälschten kanadischen Apotheken-Website weiter onlinepharmacycenter[.]com. Die Spam-Kampagne war mäßig groß (mindestens Hunderte von Nachrichten) und Menschen in vielen Ländern erhielten solche E-Mails.

Die E-Mails wurden von gesendet happyny@infonotification[.]com und dies wurde in den E-Mail-Headern überprüft:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000Gefälschter kanadischer Apotheken-Spam ist ein Geschäft, das in der Vergangenheit von russischen Cyberkriminellen betrieben wurde. Es wurde in der Vergangenheit ausführlich von Bloggern wie z Brian Krebs, insbesondere in seinem Spam Nation-Buch.

Links zwischen diesen Spam-Kampagnen

Wir wissen zwar nicht, warum die Betreiber der PSYOP-Kampagnen beschlossen haben, einen ihrer Server zum Versenden von gefälschtem Apotheken-Spam wiederzuverwenden, aber es ist wahrscheinlich, dass sie erkannt haben, dass ihre Infrastruktur entdeckt wurde. Daher haben sie möglicherweise beschlossen, zu versuchen, die bereits verbrannte Infrastruktur zu monetarisieren, entweder für ihren eigenen Profit oder um zukünftige Spionageoperationen oder PSYOPs zu finanzieren. Abbildung 9 fasst die Verbindungen zwischen den verschiedenen Domains und Kampagnen zusammen.

Zusammenfassung

Seit Beginn des Krieges in der Ukraine sind mit Russland verbündete Gruppen wie Sandworm damit beschäftigt, die ukrainische IT-Infrastruktur mithilfe von Scheibenwischern zu stören. In den letzten Monaten haben wir einen Anstieg der Cyberspionageoperationen beobachtet, insbesondere durch die berüchtigte Gamaredon-Gruppe.

Die Operation Texonto zeigt einen weiteren Einsatz von Technologien, um den Krieg zu beeinflussen. Wir haben ein paar typische gefälschte Microsoft-Anmeldeseiten gefunden, aber am wichtigsten ist, dass es zwei Wellen von PSYOPs per E-Mail gab, wahrscheinlich um zu versuchen, ukrainische Bürger mit Desinformationsbotschaften über Kriegsthemen zu beeinflussen und zu demoralisieren.

Eine umfassende Liste von Indicators of Compromise (IoCs) und Beispielen finden Sie in unser GitHub-Repository.

Bei Fragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter [E-Mail geschützt] .

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

IoCs

Mappen

|

SHA-1 |

Dateiname |

ESET-Erkennungsname |

Beschreibung |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Betrug.CDY |

PDF wurde bei einer Informationsoperation gegen die Ukraine verwendet. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Betrug.CDU |

PDF wurde bei einer Informationsoperation gegen die Ukraine verwendet. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Betrug.CDT |

PDF wurde bei einer Informationsoperation gegen die Ukraine verwendet. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Betrug.CDX |

PDF wurde bei einer Informationsoperation gegen die Ukraine verwendet. |

Netzwerk

|

IP |

Domain |

Hosting-Anbieter |

Zum ersten Mal gesehen |

Details |

|

N / A |

navalny-votes[.]net |

N / A |

2023-09-09 |

Domain im Zusammenhang mit Alexei Nawalny. |

|

N / A |

navalny-votesmart[.]net |

N / A |

2023-09-09 |

Domain im Zusammenhang mit Alexei Nawalny. |

|

N / A |

navalny-voting[.]net |

N / A |

2023-09-09 |

Domain im Zusammenhang mit Alexei Nawalny. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

46.249.58[.]177 |

infonotifi[.]com |

serverius-mnt |

2023-12-28 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Phishing-Server. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverius |

2023-12-28 |

Server zum Versenden von E-Mails in Operation Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Office 365-Phishing-Server. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

Server zum Versenden von E-Mails in Operation Texonto. |

E-mailadressen

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [E-Mail geschützt] [.]Netzwerk

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit erstellt Version 14 des MITRE ATT&CK-Frameworks.

|

Taktik |

ID |

Name und Vorname |

Beschreibung |

|

Ressourcenentwicklung |

Infrastruktur erwerben: Domänen |

Betreiber kauften Domainnamen bei Namecheap. |

|

|

Infrastruktur erwerben: Server |

Betreiber mieteten Server bei Nice IT, Hostinger, Serverius und BlueVPS. |

||

|

Erster Zugriff |

Phishing |

Betreiber verschickten E-Mails mit Desinformationsinhalten. |

|

|

Phishing: Spearphishing-Link |

Die Betreiber schickten E-Mails mit einem Link zu einer gefälschten Microsoft-Anmeldeseite. |

||

|

Verteidigungsflucht |

Maskieren |

Die Betreiber verwendeten Domänennamen, die den offiziellen Domänennamen der ukrainischen Regierung ähnelten. |

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/