KOMMENTAR

Waterfall Security Solutions hat kürzlich in Zusammenarbeit mit ICS Strive seine „Bedrohungsbericht 2024.“ Die schlechte Nachricht ist, dass es im Jahr 2023 68 Cyberangriffe gab, die mehr als 500 physische Operationen lahmlegten. Die gute Nachricht ist (sozusagen), dass dies nur 19 % mehr Angriffe sind als im Vorjahr. Was ist los? Ransomware-Angriffe mit physischen Folgen sind leicht zurückgegangen, Hacktivisten-Angriffe sind konstant und alles andere nimmt zu. Die Autoren des Berichts kommen zu dem Schluss, dass der Anstieg um 19 % höchstwahrscheinlich eine Abweichung ist und dass wir im Jahr 90 einen Anstieg von näher an 100 % bis 2024 % erleben werden.

Info

Der Sicherheitsbedrohungsbericht für Betriebstechnologie (OT) von Waterfall ist der vorsichtigste in der Branche – er verfolgt nur vorsätzliche Cyberangriffe, die physische Folgen in der Gebäudeautomation, der Schwerindustrie, der Fertigung und kritischen Industrieinfrastrukturen hatten im öffentlichen Register. Das heißt, keine privaten oder vertraulichen Offenlegungen. Der vollständige Datensatz des Berichts ist im Anhang enthalten. Dies bedeutet, dass der Bericht mit Sicherheit eine Unterschätzung dessen darstellt, was wirklich in der Welt passiert, da die Autoren regelmäßig vertrauliche Enthüllungen melden, die sie nicht in ihre Zählung einbeziehen können.

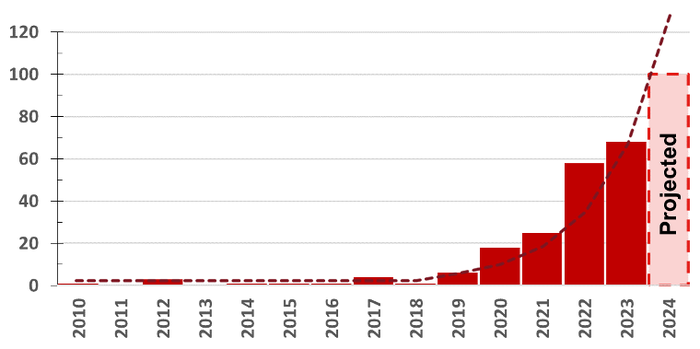

OT-Vorfälle seit 2010. Quelle: „2024 Threat Report“, Waterfall Security Solutions, in Zusammenarbeit mit ICS Strive

Weitere Angriffe

Trotz dieser Unterschätzung nehmen Cyberangriffe, die die Einschlusskriterien erfüllten, weiter zu und haben sich seit 2019 jährlich fast verdoppelt. Dies ist eine große Veränderung im Vergleich zu 2010–2019, als OT-Angriffe mit physischen Folgen flach waren und jährlich zwischen null und fünf Angriffen schwankten.

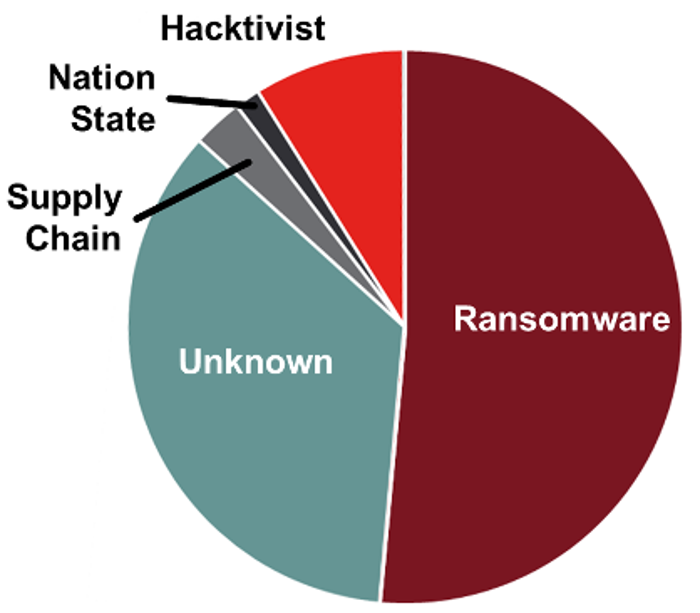

Bedrohungsakteure. Quelle: „2024 Threat Report“, Waterfall Security Solutions, in Zusammenarbeit mit ICS Strive

Was sind das für Angriffe? In 24 von 68 Fällen lagen in den öffentlichen Aufzeichnungen nicht genügend Informationen vor, um den Angriff zuzuordnen. Von den übrigen 35 Angriffen (80 %) handelte es sich um Ransomware, sechs (14 %) waren Hacktivisten, zwei waren Lieferkettenangriffe und einer wurde einem Nationalstaat zugeschrieben. Die Zahl der 35 Ransomware-Angriffe liegt leicht unter den 41 im Vorjahr, was unerwartet ist, wenn man bedenkt, dass Ransomware-Angriffe auf IT-Netzwerke je nach Bericht weiterhin um 60 bis 70 % pro Jahr zunehmen. Warum? Da die öffentlichen Berichte in diesem Jahr teilweise weniger detailliert waren, gab es in diesem Jahr viel mehr „unbekannte“ Bedrohungsakteure.

Ein weiterer Faktor hängt mit der Tatsache zusammen, dass die meisten Ransomware-Angriffe, die sich auf physische Abläufe auswirken, nur aus Versehen erfolgten – sei es aus einem bestimmten Grund „Überfluss an Vorsicht“ OT-Abschaltungen, wenn die IT beeinträchtigt ist oder der physische Betrieb von einer lahmgelegten IT-Infrastruktur abhängig ist. Im Jahr 2023 haben wir einen erheblichen Anteil an Ransomware-Kriminellengruppen gesehen Abkehr von der Verschlüsselung und Deaktivierung von Systemen dazu, die Daten einfach zu stehlen und Lösegeld zu fordern, um die gestohlenen Daten zu vernichten, anstatt sie zu veröffentlichen. Da weniger IT-Systeme durch Verschlüsselung lahmgelegt werden, scheint es, dass auch weniger OT-Systeme und physische Abläufe beeinträchtigt werden.

Wir gehen davon aus, dass sich dieser Trend im Jahr 2024 stabilisiert und dass sich die OT-Auswirkungen durch Ransomware wieder auf die kürzlich historische Norm einer nahezu jährlichen Verdoppelung belaufen. Warum? Denn nicht alle Unternehmen verfügen über Daten, für deren Schutz sie bereit sind, zu zahlen. Solche Unternehmen, insbesondere kritische Infrastrukturen, zahlen jedoch möglicherweise immer noch ein Lösegeld, um die Funktionalität beschädigter Systeme wiederherzustellen. Daher ist es sinnvoll, dass zumindest einige Ransomware-Kriminelle kein Geld auf dem Tisch lassen und neben dem Diebstahl auch weiterhin Server lahmlegen welche Daten sie können.

Supply Chain

Zum ersten Mal seit vielen Jahren kam es in diesem Jahr zu Angriffen auf die Lieferkette mit physischen Folgen. Newag SA wurde vorgeworfen, Code in ihre Züge eingebettet zu haben, um die Einnahmen autorisierter Reparaturwerkstätten zu maximieren. Ihr wird vorgeworfen, „gewirkt zu haben“Den Zug mit falschen Fehlercodes blockieren nach einem bestimmten Datum oder wenn der Zug eine Zeit lang nicht fuhr.“ Es wurde festgestellt, dass ein Teil des Codes GPS-Koordinaten enthielt, um das Verhalten auf Werkstätten Dritter zu beschränken. Newag bestreitet die Vorwürfe und gibt „unbekannten Hackern“ die Schuld. Und in einem offensichtlichen Vertragsstreit wurden die Produkte von ORQA, einem Hersteller von First-Person-View (FPV)-Virtual-Reality-Headsets, von einem angeblich „gierigen ehemaligen Auftragnehmer“ eingesperrt.

Fazit

Der Bericht enthält noch viele weitere Erkenntnisse: GPS-Blockierung und -Spoofing werden zu einem weitverbreiteten Problem, Produktionsunternehmen waren für mehr als die Hälfte der Angriffe mit Ausfällen verantwortlich, Hacktivisten haben es auf kritische Infrastrukturen abgesehen und es gibt eine alarmierende Zahl von Beinaheunfällen, darunter die vielen kritischen Infrastrukturen und Versorgungsunternehmen, auf die es abzielt Chinas Volt-Taifun Kampagne „Leben vom Land“. Der Bericht geht auch auf vielversprechende neue Entwicklungen auf der Defensivseite ein, darunter die Cyber-informierte Engineering-Strategie.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.darkreading.com/endpoint-security/2023-good-year-for-ot-cyberattacks